Similar presentations:

Тема 4.2

1. Вредоносные программы и способы защиты от них

ВРЕДОНОСНЫЕ ПРОГРАММЫ ИСПОСОБЫ ЗАЩИТЫ ОТ НИХ

2. Компьютерный вирус

■ Компьютерный вирус — это частный, конкретный тип вредоноснойпрограммы. Его ключевая особенность — способность к

саморазмножению и внедрению своего кода в другие файлы и

программы.

■ Простыми словами: Все вирусы являются вредоносными программами,

но не все вредоносные программы являются вирусами.

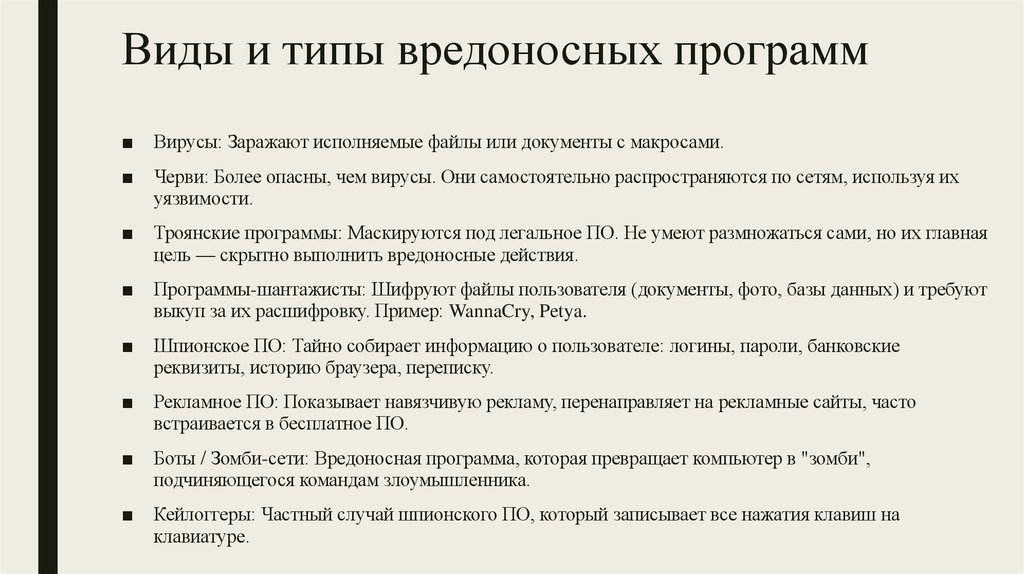

3. Виды и типы вредоносных программ

■Вирусы: Заражают исполняемые файлы или документы с макросами.

■

Черви: Более опасны, чем вирусы. Они самостоятельно распространяются по сетям, используя их

уязвимости.

■

Троянские программы: Маскируются под легальное ПО. Не умеют размножаться сами, но их главная

цель — скрытно выполнить вредоносные действия.

■

Программы-шантажисты: Шифруют файлы пользователя (документы, фото, базы данных) и требуют

выкуп за их расшифровку. Пример: WannaCry, Petya.

■

Шпионское ПО: Тайно собирает информацию о пользователе: логины, пароли, банковские

реквизиты, историю браузера, переписку.

■

Рекламное ПО: Показывает навязчивую рекламу, перенаправляет на рекламные сайты, часто

встраивается в бесплатное ПО.

■

Боты / Зомби-сети: Вредоносная программа, которая превращает компьютер в "зомби",

подчиняющегося командам злоумышленника.

■

Кейлоггеры: Частный случай шпионского ПО, который записывает все нажатия клавиш на

клавиатуре.

4. По объекту заражения

■ Файловые вирусы: Заражают исполняемые файлы.■ Загрузочные вирусы: Заражают загрузочные сектора жестких дисков

и съемных носителей.

■ Макровирусы: Заражают документы с поддержкой макросов (Word,

Excel).

■ Скриптовые вирусы: Написаны на скриптовых языках (JavaScript,

VBScript) и заражают веб-страницы.

5.

6.

7. Антивирусные программы

■Антивирусные программы- это программы, предназначенные для обнаружения, блокировки и удаления

вредоносного ПО.

■

Принципы работы:

1.

Сканирование по сигнатурам (Эвристический анализ): Сравнение кода файлов с базой известных

"сигнатур" (уникальных фрагментов кода) вирусов. Эффективен против известных угроз.

2.

Эвристический анализ: Анализ поведения программ и поиск подозрительных действий (попытка

изменить системные файлы, скрытно соединиться с сервером и т.д.). Позволяет находить ранее

неизвестные угрозы.

3.

Проактивная защита (HIPS): Мониторинг активности всех программ в реальном времени и блокировка

опасных действий.

4.

Облачные технологии: Быстрая проверка подозрительных файлов в облаке, где находится более

обширная и актуальная база данных.

■

Примеры популярных антивирусов: Kaspersky, Dr.Web, ESET NOD32, Avast, Bitdefender, Windows

Defender (встроен в Windows 10/11 и предлагает базовую защиту).

8. Шифрование

■ Шифрование — это процесс преобразования информации (открытого текста) внечитаемый вид (шифротекст) с использованием специального алгоритма и ключа.

Обратный процесс называется расшифрованием.

■ Роль в контексте безопасности:

1. Защита данных:

Шифрование диска (BitLocker в Windows, FileVault в macOS): Если ваш компьютер

или диск украдут, злоумышленник не сможет прочитать данные без ключа шифрования.

Шифрование передаваемых данных (HTTPS, VPN): Обеспечивает безопасную

передачу информации (логины, пароли, банковские операции) через интернет.

2. Как инструмент атаки:

Ransomware использует шифрование в злонамеренных целях: он шифрует ваши

файлы, делая их недоступными, и требует деньги за ключ расшифровки.

informatics

informatics