Similar presentations:

Презентация лекция №7

1.

ВОЕННО-КОСМИЧЕСКАЯ АКАДЕМИЯ ИМЕНИ А.Ф. МОЖАЙСКОГОЛекция № 7

Анализ программных реализаций при отсутствии исходных

текстов программ

2.

2Лекция №7

Анализ программного обеспечения

телекоммуникационного оборудования

Цель:

Изучить основные особенности

анализа программного обеспечения

телекоммуникационного оборудования (ТКО) на примере оборудования Cisco.

Учебные вопросы:

1.

2.

3.

Особенности анализа ТКО Cisco Systems.

Выявление и защита от недокументированных команд

ТКО Cisco Systems.

Анализ защищенности ТКО Cisco Systems.

3.

3Литература

1. Компаниец Р.И., Параскевопуло А.Ю., Роздобара Е.В. Контроль

и

обеспечение

целостности

конфигураций

сетевого

оборудования. – Связь в Вооруженных силах Российской

Федерации - 2012.

2. Инструментальный комплекс контроля и разграничения доступа

к командам Cisco PIX и Cisco ASA версии 7.x-8.x

«ЭФРОС-PIX». -ТУ 425790.006.72410666.04.

3. Инструментальный комплекс контроля и разграничения доступа

к

командам маршрутизирующего оборудования Cisco

«ЭФРОС-IOS». ТУ 425790.005.72410666.04. Сертификат

ФСТЭК России № 1123, выдан 15 мая 2006 года, срок действия

продлен до 15 мая 2015 года

4. Анализ программных реализаций: электронное учеб. пособие /

В.А. Новиков, А.А. Платонов, А.Н. Киселев. – СПб.: ВКА им.

А.Ф. Можайского, 2017. – 110 с.

4.

1. Особенности анализа ТКО Cisco Systems.• Отсутствия исходных текстов ОС Cisco IOS, привязка

прошивки к аппаратной платформе, упаковка прошивки

упаковщиком, защищенность прошивки

• Многообразие применяемых аппаратно-программных

платформ (Mips,PowerPC,Intel)

• Широкая номенклатура встроенных подсистем

безопасности

• Многообразие интерфейсов управления и

администрирования

• Процедура администрирования требует глубоких знаний

команд (более 1000 команд, выполняющихся в более чем

100 режимах с разными параметрами и их значениями, т.е.

это сотни тысяч вариантов команд)

4

5. Недокументированные возможности (уязвимости) Cisco IOS

5Внешнее проявление НДВ – уязвимости.

Типы НДВ – выявленные и невыявленные.

Категории НДВ:

- уязвимости протоколов и сетевых сервисов;

- уязвимости, связанные с особенностями условий

физической

конфигурации

маршрутизатора,

его

окружением и способом конфигурирования;

- недокументированные высокоуровневые команды

Cisco IOS.

6. Субъекты угроз и цели проведения НСД

Субъекты угроз• внешние и внутренние пользователи;

• администраторы, выполняющие функции эксплуатации и

управления.

Цели НСД

- получение нарушителем административных прав доступа

к командам ОС Cisco IOS;

- изменение нормального функционирования ОС Cisco IOS.

6

7. Средства безопасности Cisco IOS

• Пароли (пользователей, enable, терминальных линий,маршрутизирующих протоколов, сервисов (NTP,Tacacs+ и

др.)

• Контроль доступа (Console, Aux,терминальная линия,

управление по SNMP,WEB, протокол доступа)

• Регистрация событий

• Средства фильтрация сетевого трафика

• Средства обеспечения безопасности протоколов

маршрутизации (аутентификация, шифрование)

• Средства обеспечения безопасности протокола SNMP

• Разграничение доступа к командам управления и

конфигурирования маршрутизаторов

• Защита от сетевых атак

7

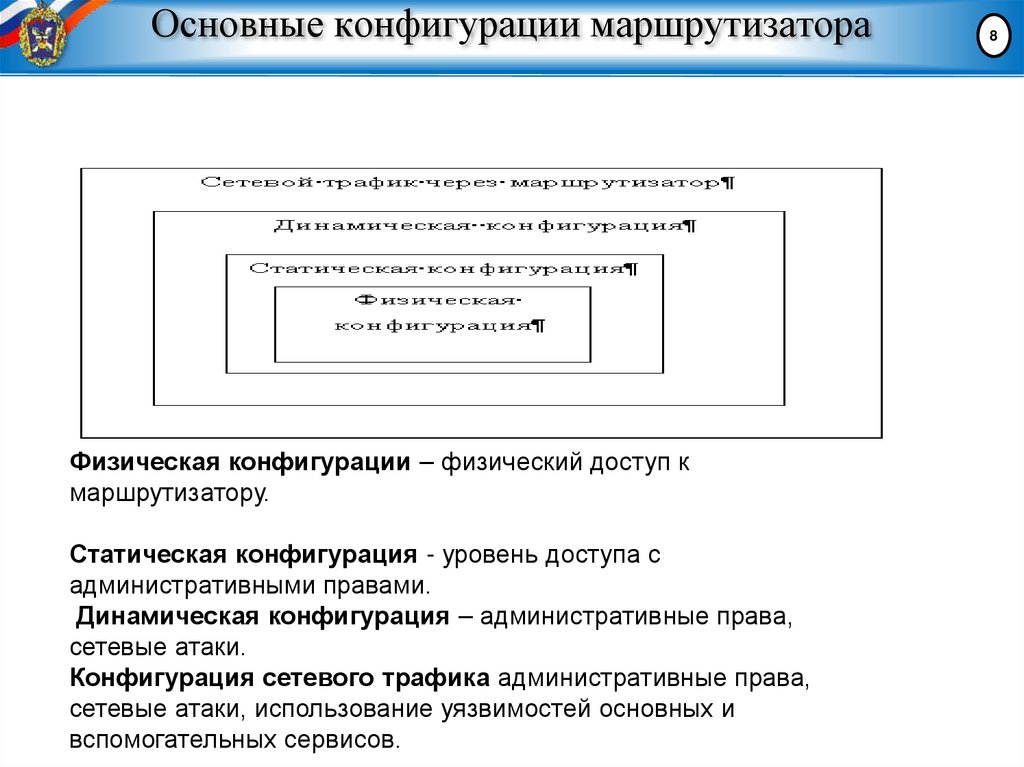

8. Основные конфигурации маршрутизатора

Физическая конфигурации – физический доступ кмаршрутизатору.

Статическая конфигурация - уровень доступа с

административными правами.

Динамическая конфигурация – административные права,

сетевые атаки.

Конфигурация сетевого трафика административные права,

сетевые атаки, использование уязвимостей основных и

вспомогательных сервисов.

8

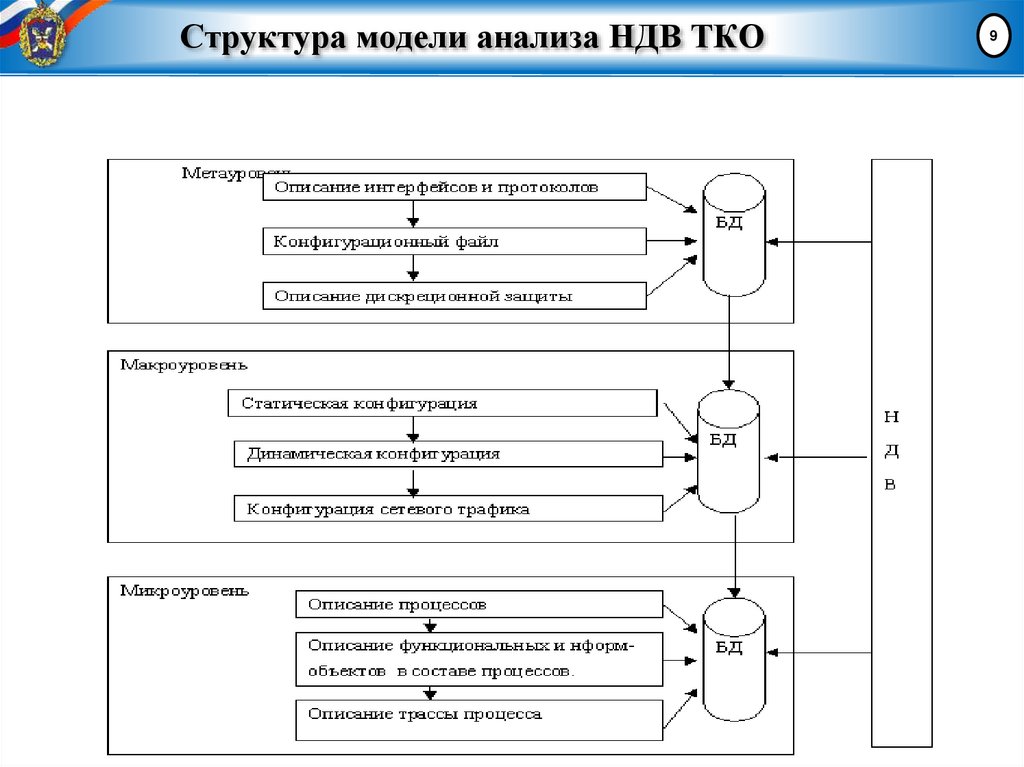

9. Структура модели анализа НДВ ТКО

910. 2. Выявление и защита от недокументированных команд ТКО Cisco

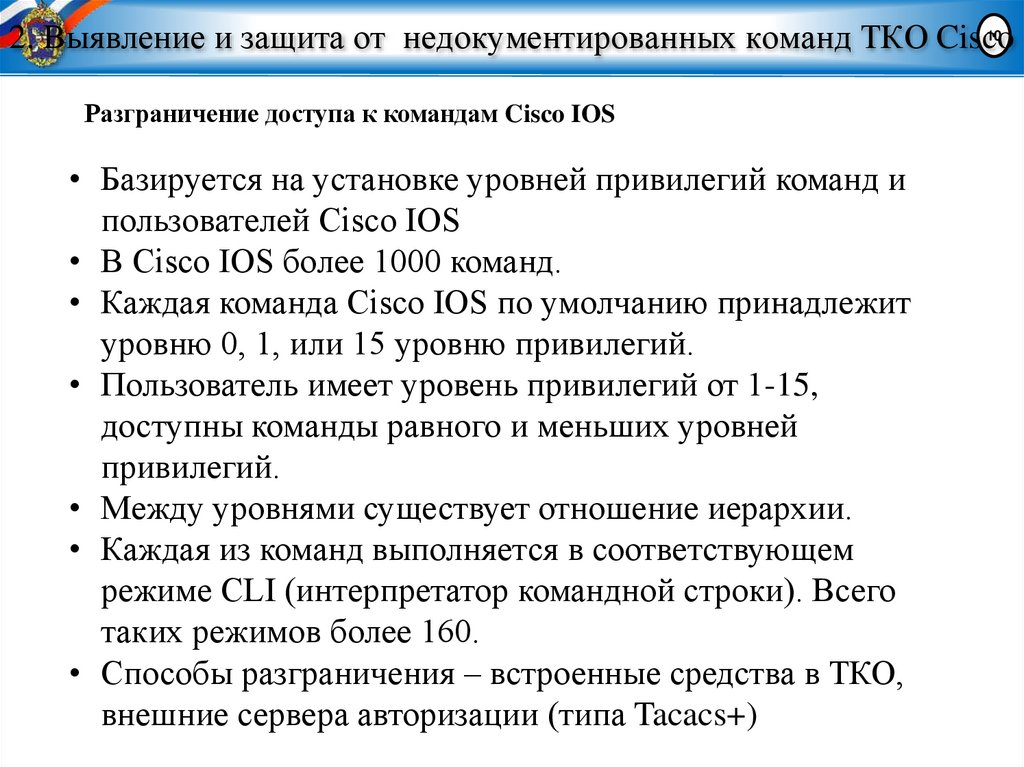

102. Выявление и защита от недокументированных команд ТКО Cisco

Разграничение доступа к командам Cisco IOS

• Базируется на установке уровней привилегий команд и

пользователей Cisco IOS

• В Cisco IOS более 1000 команд.

• Каждая команда Cisco IOS по умолчанию принадлежит

уровню 0, 1, или 15 уровню привилегий.

• Пользователь имеет уровень привилегий от 1-15,

доступны команды равного и меньших уровней

привилегий.

• Между уровнями существует отношение иерархии.

• Каждая из команд выполняется в соответствующем

режиме CLI (интерпретатор командной строки). Всего

таких режимов более 160.

• Способы разграничения – встроенные средства в ТКО,

внешние сервера авторизации (типа Tacacs+)

11.

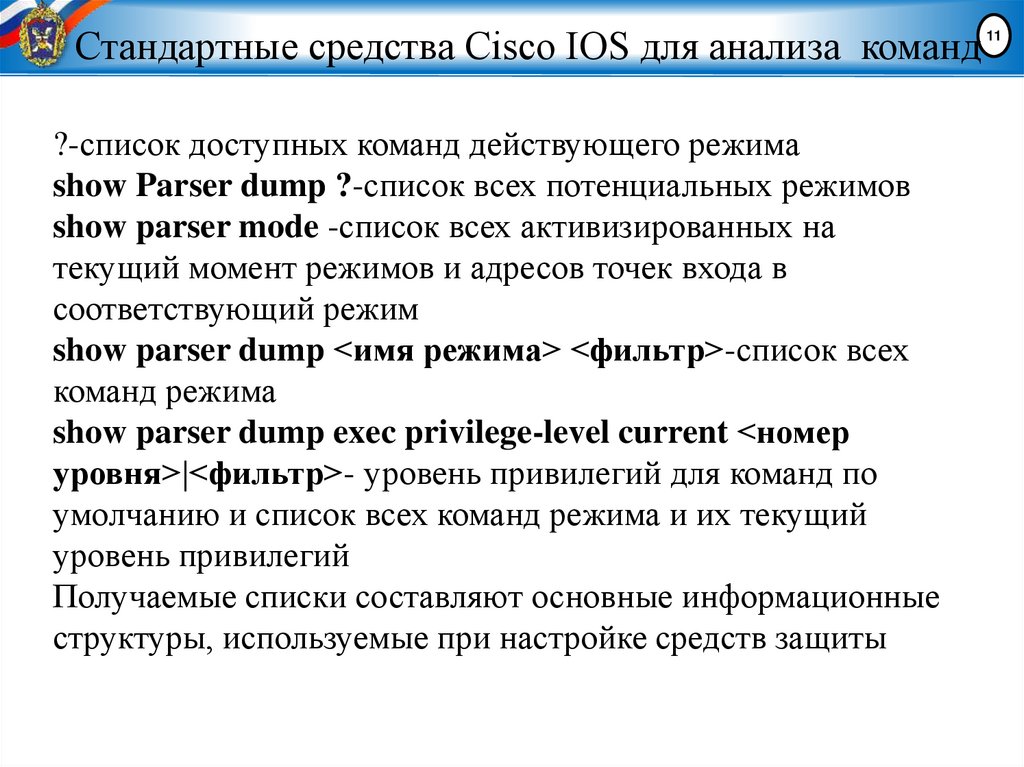

Стандартные средства Cisco IOS для анализа команд?-список доступных команд действующего режима

show Parser dump ?-список всех потенциальных режимов

show parser mode -список всех активизированных на

текущий момент режимов и адресов точек входа в

соответствующий режим

show parser dump <имя режима> <фильтр>-список всех

команд режима

show parser dump exec privilege-level current <номер

уровня>|<фильтр>- уровень привилегий для команд по

умолчанию и список всех команд режима и их текущий

уровень привилегий

Получаемые списки составляют основные информационные

структуры, используемые при настройке средств защиты

11

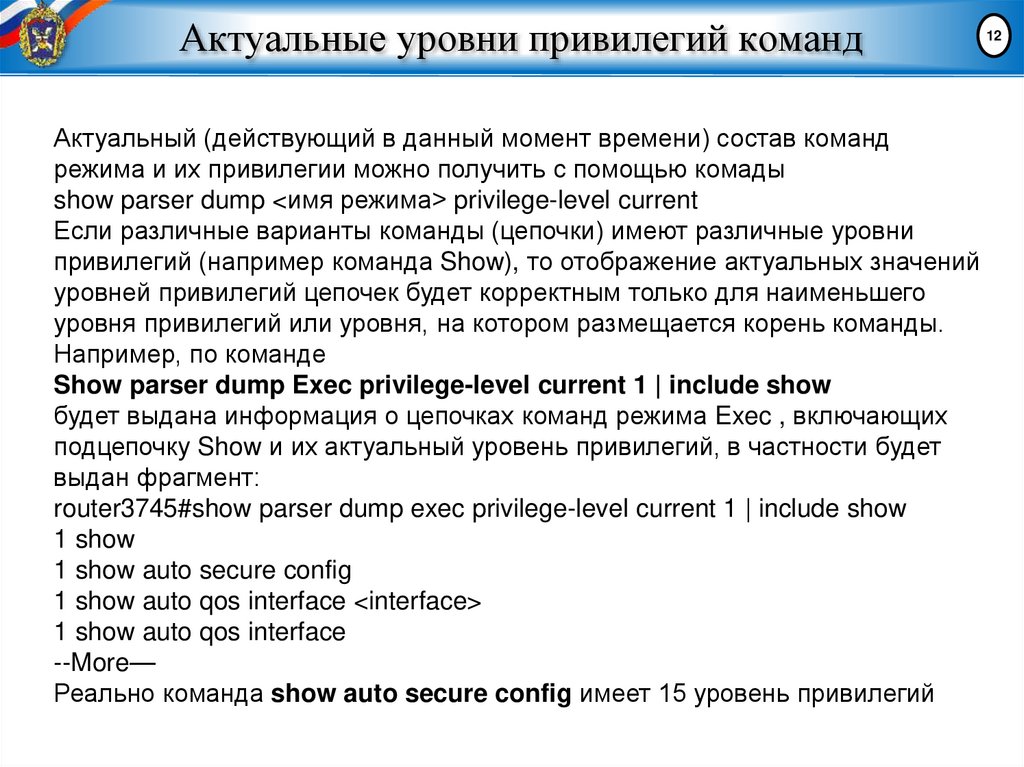

12. Актуальные уровни привилегий команд

Актуальный (действующий в данный момент времени) состав командрежима и их привилегии можно получить с помощью комады

show parser dump <имя режима> privilege-level current

Если различные варианты команды (цепочки) имеют различные уровни

привилегий (например команда Show), то отображение актуальных значений

уровней привилегий цепочек будет корректным только для наименьшего

уровня привилегий или уровня, на котором размещается корень команды.

Например, по команде

Show parser dump Exec privilege-level current 1 | include show

будет выдана информация о цепочках команд режима Exec , включающих

подцепочку Show и их актуальный уровень привилегий, в частности будет

выдан фрагмент:

router3745#show parser dump exec privilege-level current 1 | include show

1 show

1 show auto secure config

1 show auto qos interface <interface>

1 show auto qos interface

--More—

Реально команда show auto secure config имеет 15 уровень привилегий

12

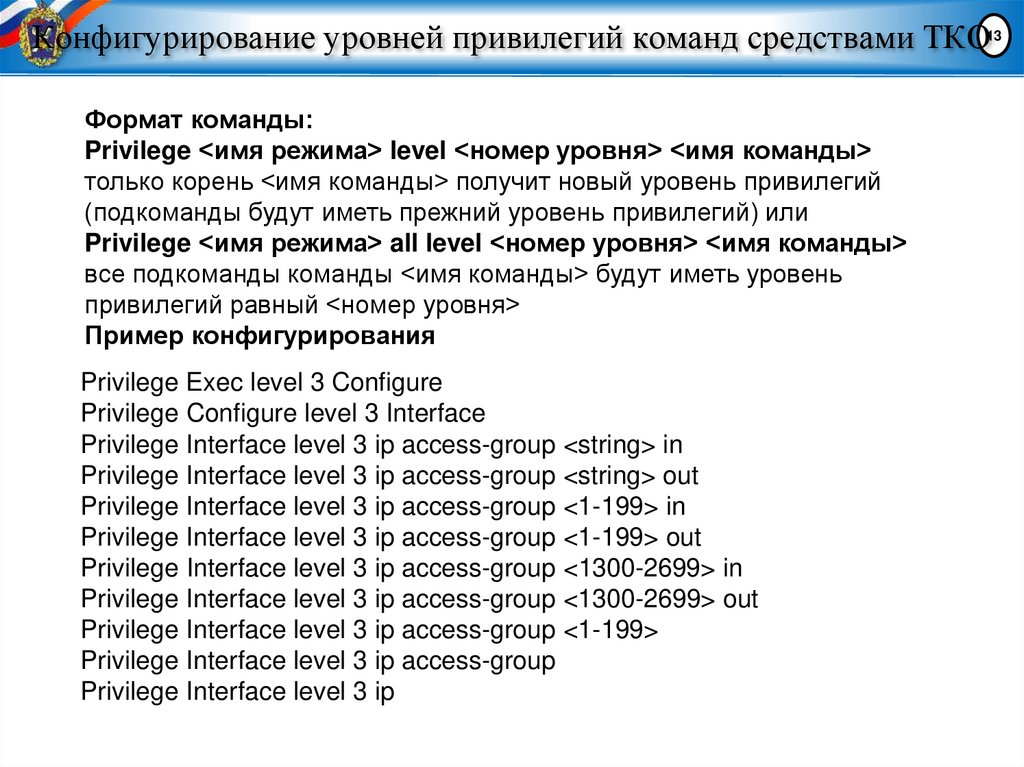

13. Конфигурирование уровней привилегий команд средствами ТКО

Конфигурирование уровней привилегий команд средствами ТКО13Формат команды:

Privilege <имя режима> level <номер уровня> <имя команды>

только корень <имя команды> получит новый уровень привилегий

(подкоманды будут иметь прежний уровень привилегий) или

Privilege <имя режима> all level <номер уровня> <имя команды>

все подкоманды команды <имя команды> будут иметь уровень

привилегий равный <номер уровня>

Пример конфигурирования

Privilege Exec level 3 Configure

Privilege Configure level 3 Interface

Privilege Interface level 3 ip access-group <string> in

Privilege Interface level 3 ip access-group <string> out

Privilege Interface level 3 ip access-group <1-199> in

Privilege Interface level 3 ip access-group <1-199> out

Privilege Interface level 3 ip access-group <1300-2699> in

Privilege Interface level 3 ip access-group <1300-2699> out

Privilege Interface level 3 ip access-group <1-199>

Privilege Interface level 3 ip access-group

Privilege Interface level 3 ip

14. Конфигурирование уровней привилегий команд средствами внешнего сервера авторизации (Tacacs+)

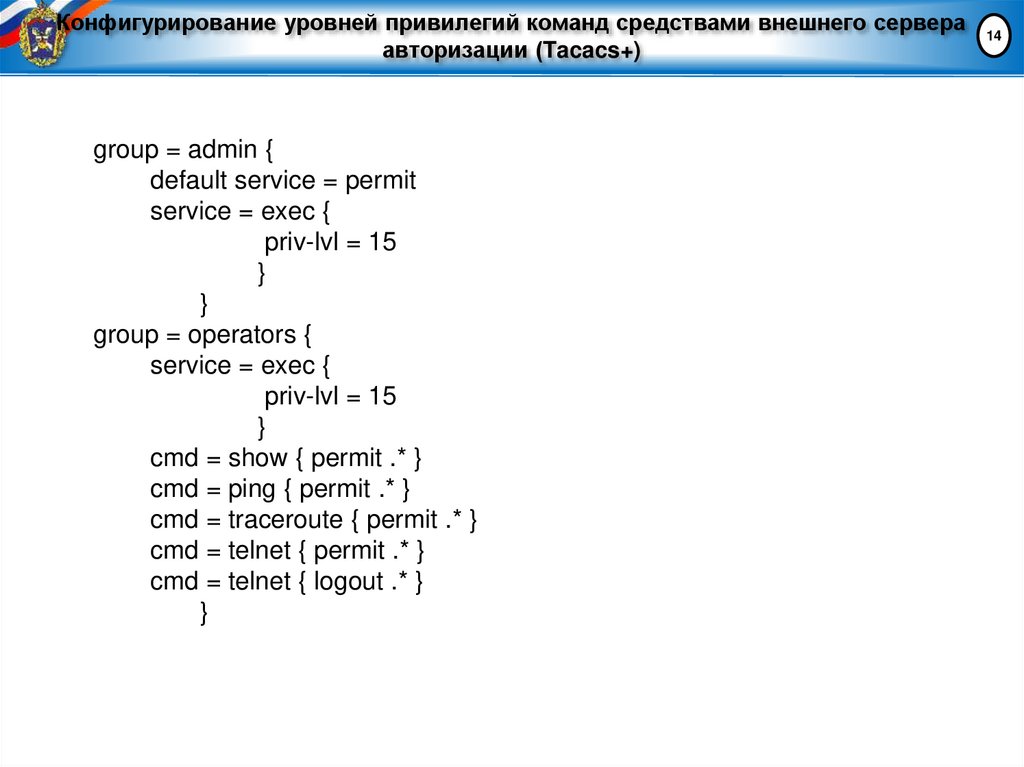

group = admin {default service = permit

service = exec {

priv-lvl = 15

}

}

group = operators {

service = exec {

priv-lvl = 15

}

cmd = show { permit .* }

cmd = ping { permit .* }

cmd = traceroute { permit .* }

cmd = telnet { permit .* }

cmd = telnet { logout .* }

}

14

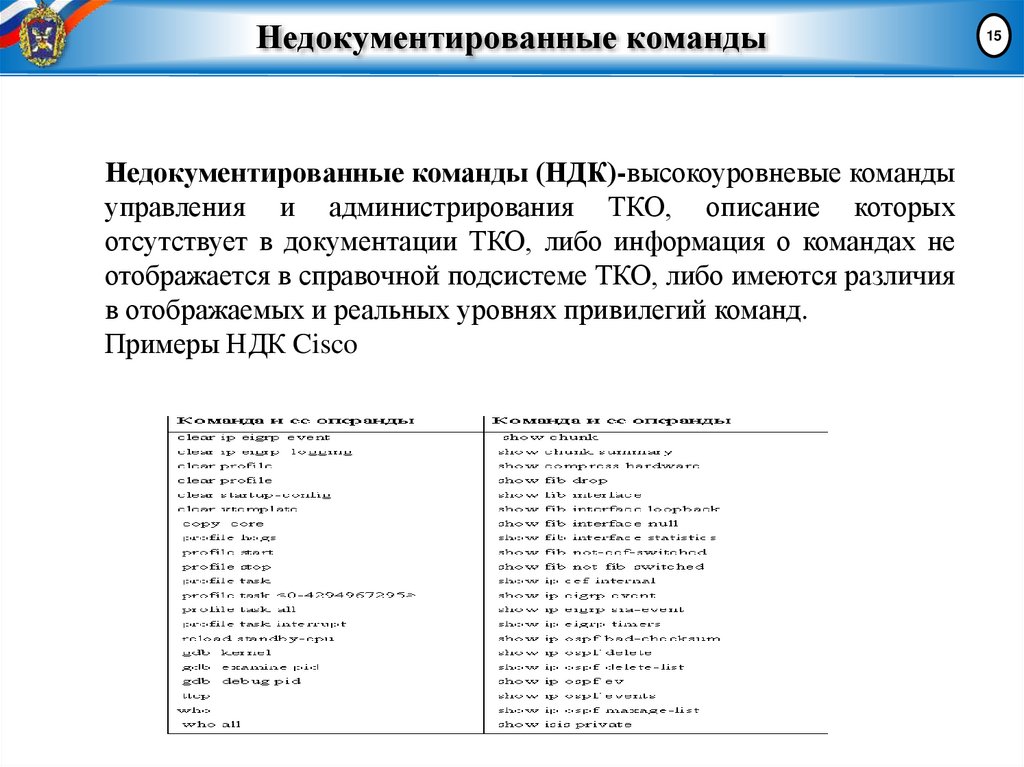

15. Недокументированные команды

Недокументированные команды (НДК)-высокоуровневые командыуправления и администрирования ТКО, описание которых

отсутствует в документации ТКО, либо информация о командах не

отображается в справочной подсистеме ТКО, либо имеются различия

в отображаемых и реальных уровнях привилегий команд.

Примеры НДК Cisco

15

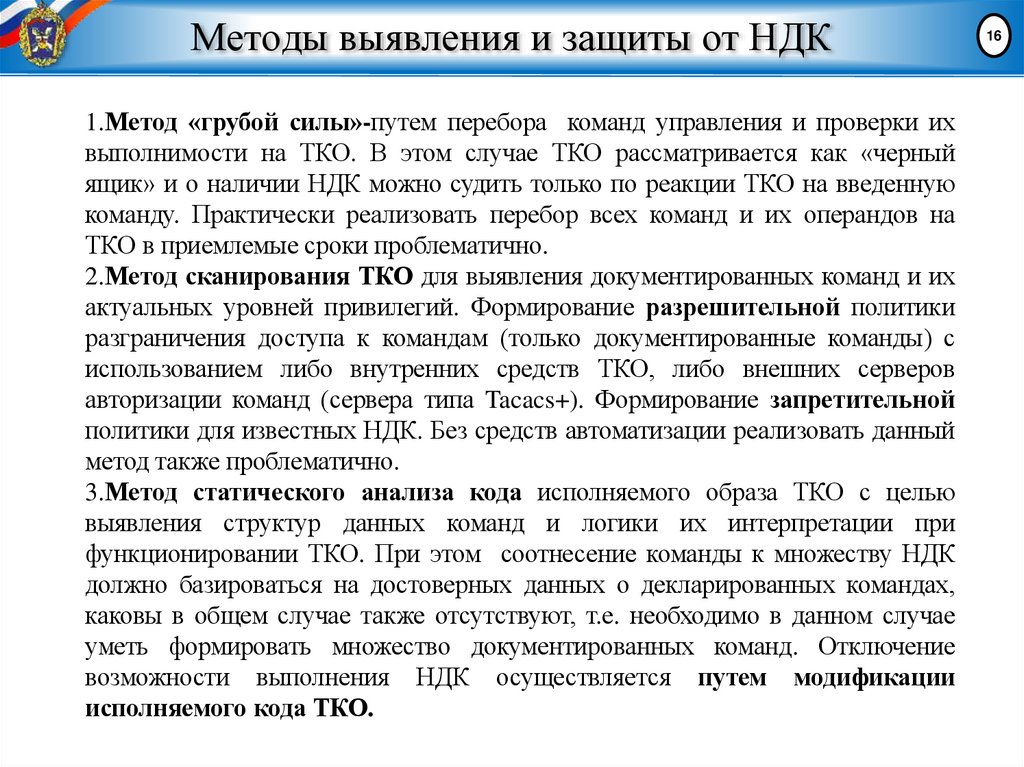

16. Методы выявления и защиты от НДК

1.Метод «грубой силы»-путем перебора команд управления и проверки ихвыполнимости на ТКО. В этом случае ТКО рассматривается как «черный

ящик» и о наличии НДК можно судить только по реакции ТКО на введенную

команду. Практически реализовать перебор всех команд и их операндов на

ТКО в приемлемые сроки проблематично.

2.Метод сканирования ТКО для выявления документированных команд и их

актуальных уровней привилегий. Формирование разрешительной политики

разграничения доступа к командам (только документированные команды) с

использованием либо внутренних средств ТКО, либо внешних серверов

авторизации команд (сервера типа Tacacs+). Формирование запретительной

политики для известных НДК. Без средств автоматизации реализовать данный

метод также проблематично.

3.Метод статического анализа кода исполняемого образа ТКО с целью

выявления структур данных команд и логики их интерпретации при

функционировании ТКО. При этом соотнесение команды к множеству НДК

должно базироваться на достоверных данных о декларированных командах,

каковы в общем случае также отсутствуют, т.е. необходимо в данном случае

уметь формировать множество документированных команд. Отключение

возможности выполнения НДК осуществляется путем модификации

исполняемого кода ТКО.

16

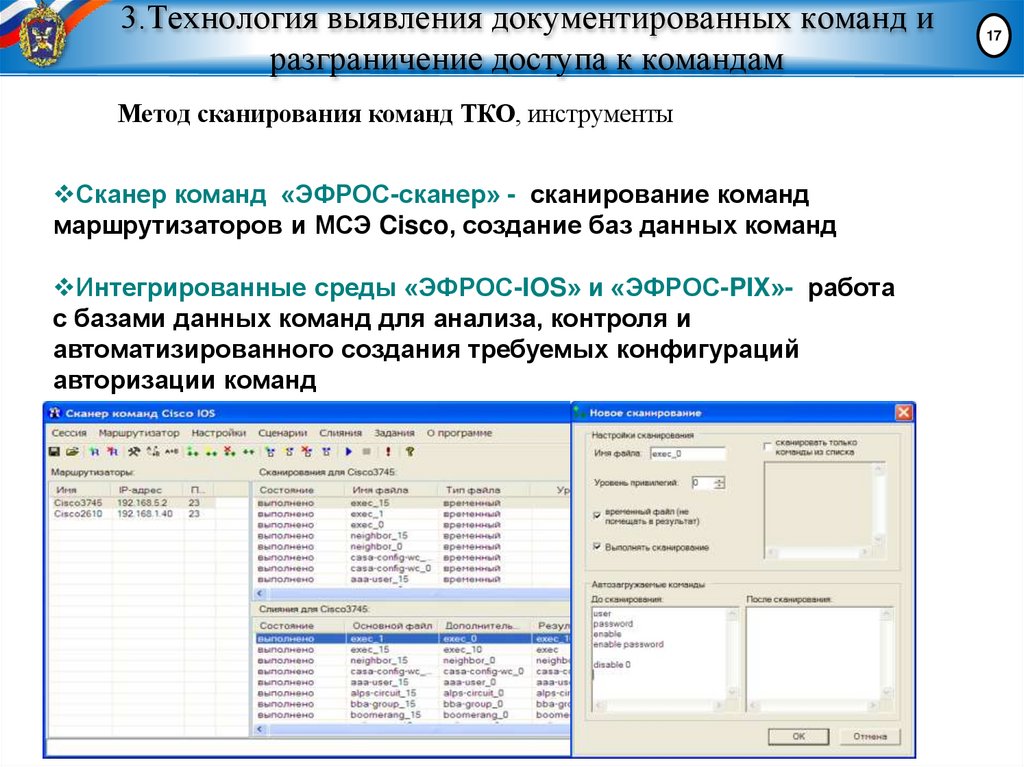

17. 3.Технология выявления документированных команд и разграничение доступа к командам

Метод сканирования команд ТКО, инструментыСканер команд «ЭФРОС-сканер» - сканирование команд

маршрутизаторов и МСЭ Cisco, создание баз данных команд

Интегрированные среды «ЭФРОС-IOS» и «ЭФРОС-PIX»- работа

с базами данных команд для анализа, контроля и

автоматизированного создания требуемых конфигураций

авторизации команд

17

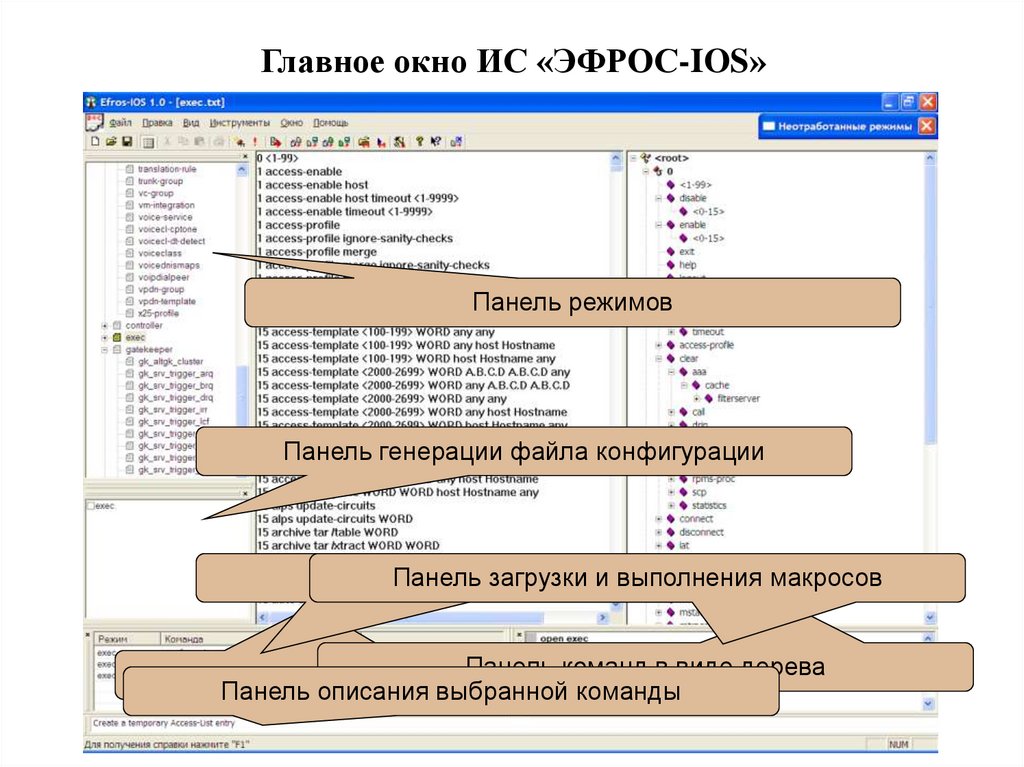

18. Главное окно ИС «ЭФРОС-IOS»

Панель режимовПанель генерации файла конфигурации

Панель

Панель

режимов

загрузки

ии

команд

выполнения макросов

Панель команд в виде дерева

Панель команд

Панель описания выбранной команды

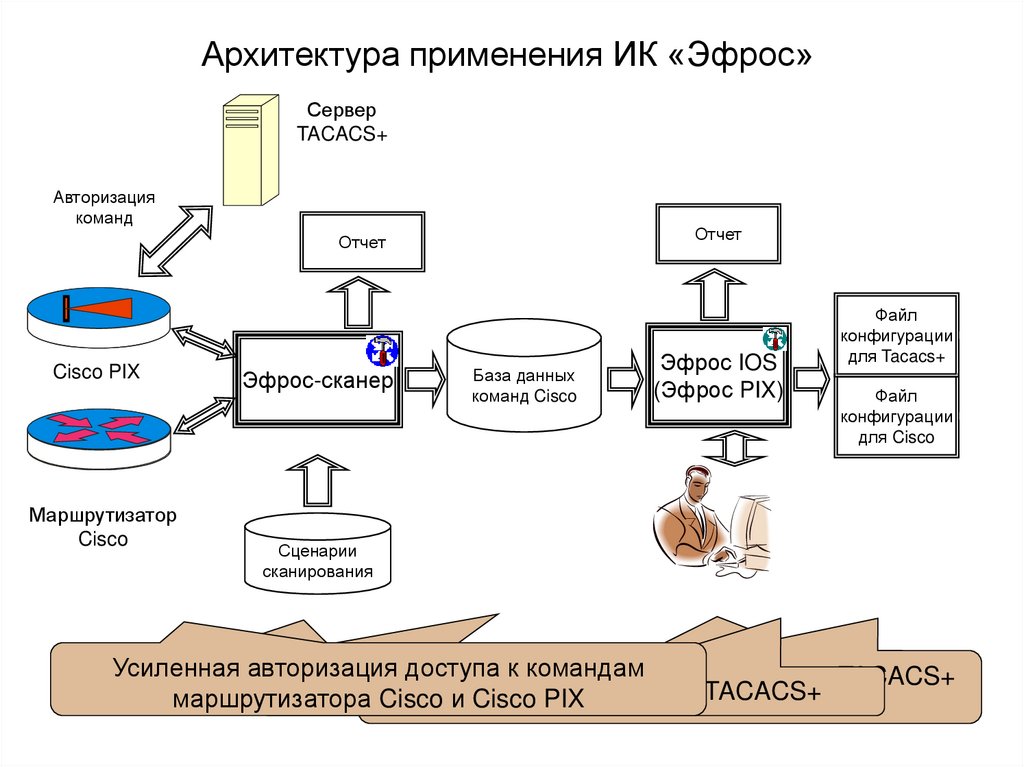

19.

Архитектура применения ИК «Эфрос»Сервер

TACACS+

Авторизация

команд

Отчет

Отчет

Cisco PIX

Маршрутизатор

Cisco

Эфрос-сканер

База данных

команд Cisco

Эфрос IOS

(Эфрос PIX)

Файл

конфигурации

для Tacacs+

Файл

конфигурации

для Cisco

Сценарии

сканирования

Усиленная авторизация

доступа

кконфигураций

командам

Создание

Контроль

баз данных

и администрирование

команд Cisco

команд

Генерация

для Cisco

и TACACS+

Сканирование

и

контроль

команд

Загрузка

конфигураций

Cisco

и

TACACS+

маршрутизатора Cisco и Cisco PIX

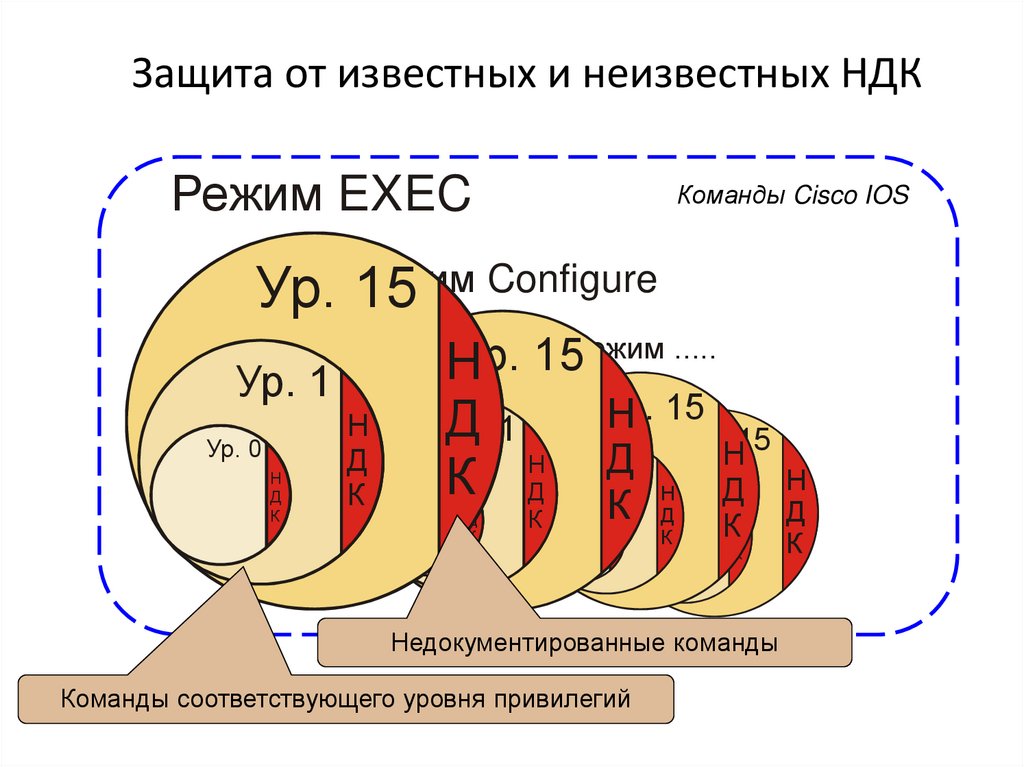

20. Защита от известных и неизвестных НДК

Режим EXECКоманды Cisco IOS

Режим Configure

Ур. 15

Ур. 1

Ур. 0

Н

Д

К

Н

Д

К

Ур. 15Режим .....

Н

Ур.

15

Н

Д

Ур. 1

Ур.Н15

1

Н

К НД Ур.Д

Ур. 1Д

К

Ур. 0

Н

Д

К

К

Ур. 0

Н

Д

К

Н

Д

Ур. 0

К Н

Д

К

КНД

К

Недокументированные команды

Команды соответствующего уровня привилегий

Д

К

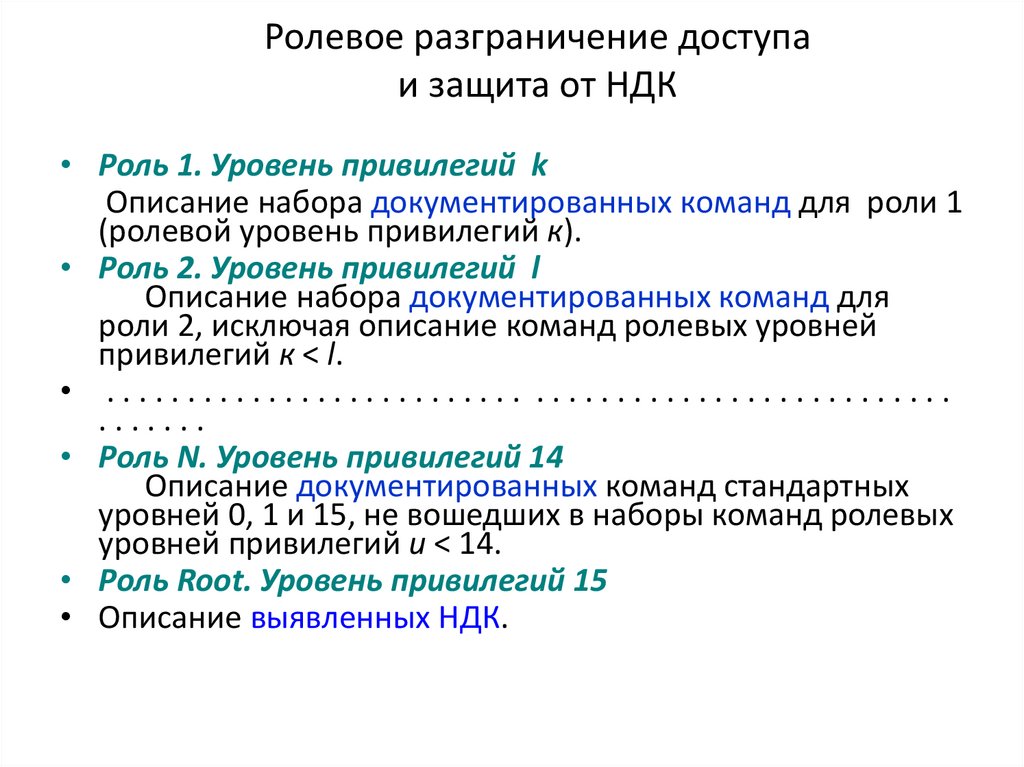

21. Ролевое разграничение доступа и защита от НДК

• Роль 1. Уровень привилегий kОписание набора документированных команд для роли 1

(ролевой уровень привилегий к).

• Роль 2. Уровень привилегий l

Описание набора документированных команд для

роли 2, исключая описание команд ролевых уровней

привилегий к < l.

• .......................... ..........................

.......

• Роль N. Уровень привилегий 14

Описание документированных команд стандартных

уровней 0, 1 и 15, не вошедших в наборы команд ролевых

уровней привилегий u < 14.

• Роль Root. Уровень привилегий 15

• Описание выявленных НДК.

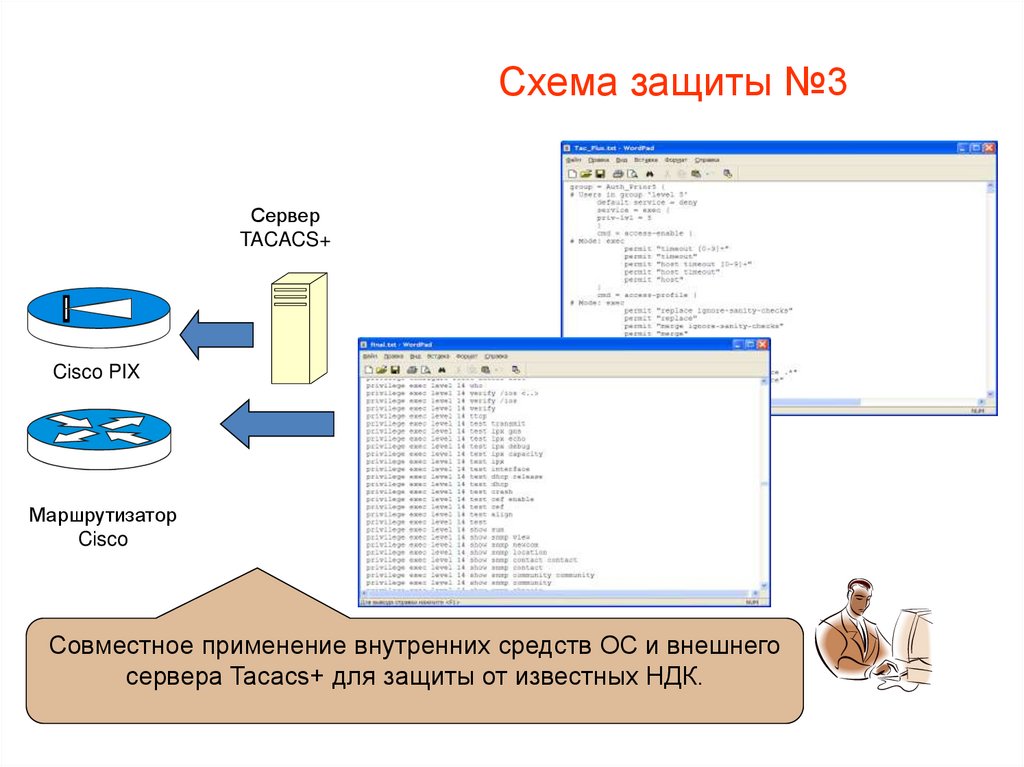

22. Схемы защиты от НДК

• Схема №1: применение внешнего сервераавторизации команд типа Tacacs+

• Схема №2: применение внутренних средств

ОС Cisco IOS ОС

• Схема №3: совместное применение

внутренних средств ОС и внешнего сервера

Tacacs+.

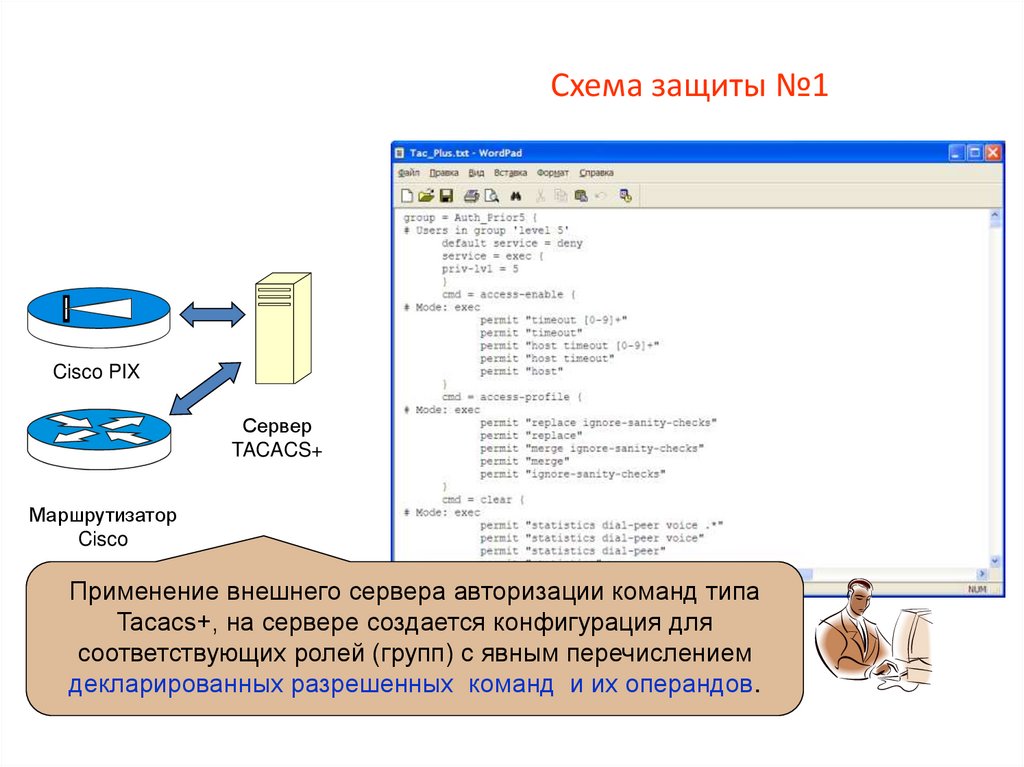

23. Схема защиты №1

Эфрос IOS(Эфрос PIX)

Cisco PIX

Сервер

TACACS+

Маршрутизатор

Cisco

Применение внешнего сервера авторизации команд типа

Tacacs+, на сервере создается конфигурация для

соответствующих ролей (групп) с явным перечислением

декларированных разрешенных команд и их операндов.

24.

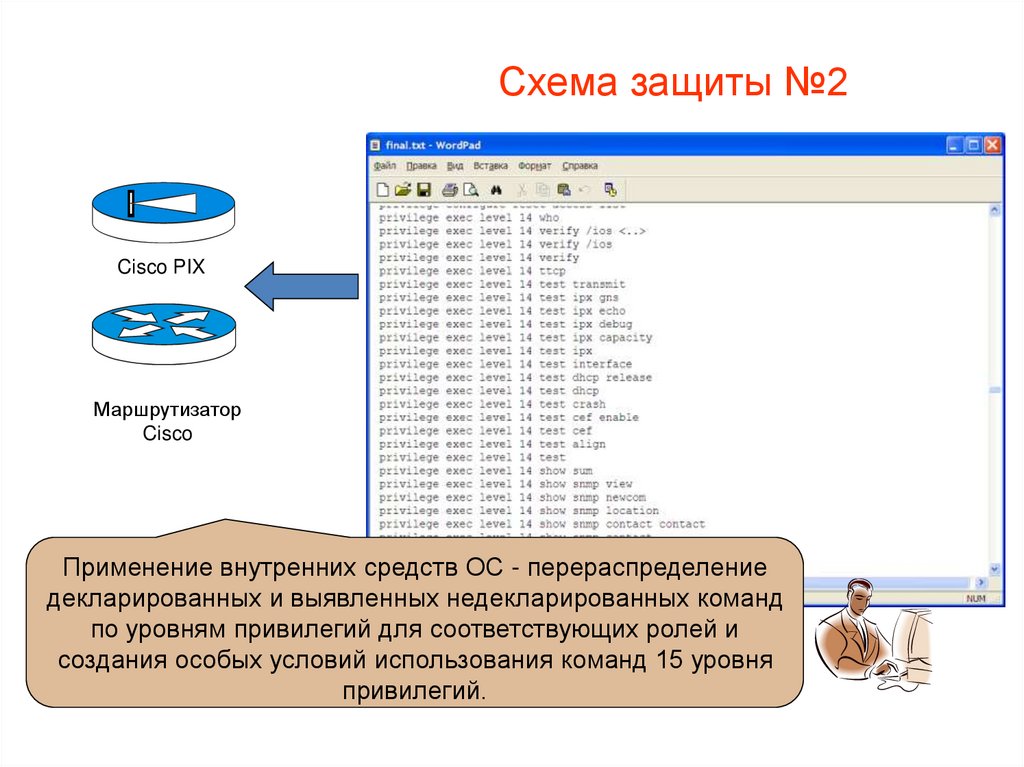

Схема защиты №2Cisco PIX

Эфрос IOS

(Эфрос PIX)

Маршрутизатор

Cisco

Применение внутренних средств ОС - перераспределение

декларированных и выявленных недекларированных команд

по уровням привилегий для соответствующих ролей и

создания особых условий использования команд 15 уровня

привилегий.

25.

Схема защиты №3Сервер

TACACS+

Cisco PIX

Эфрос IOS

(Эфрос PIX)

Маршрутизатор

Cisco

Совместное применение внутренних средств ОС и внешнего

сервера Tacacs+ для защиты от известных НДК.

26. 3.Анализ защищенности ТКО Cisco Systems.

Виды анализа:• анализ(контроль) на наличие уязвимостей и НДВ

• контроль команд управления и администрирования

• контроль на соответствие общим требованиям

безопасности

Средства контроля:

• сканеры уязвимостей

• средства

аудита

на

соответствие

общим

требованиям безопасности

• инструментальный комплекс контроля и

разграничения доступа к командам

маршрутизаторов Cisco и МСЭ Cisco Pix «Эфрос»

26

27. Контроль на соответствие общим требованиям безопасности

Осуществляетсяна соответствие общим требованиям безопасности

CIS (Center for Internet Security)

Базируется

на опроснике CIS для ОС Cisco IOS и Cisco Pix

Инструментарий

Router Audit Tool (Rat) и другие

27

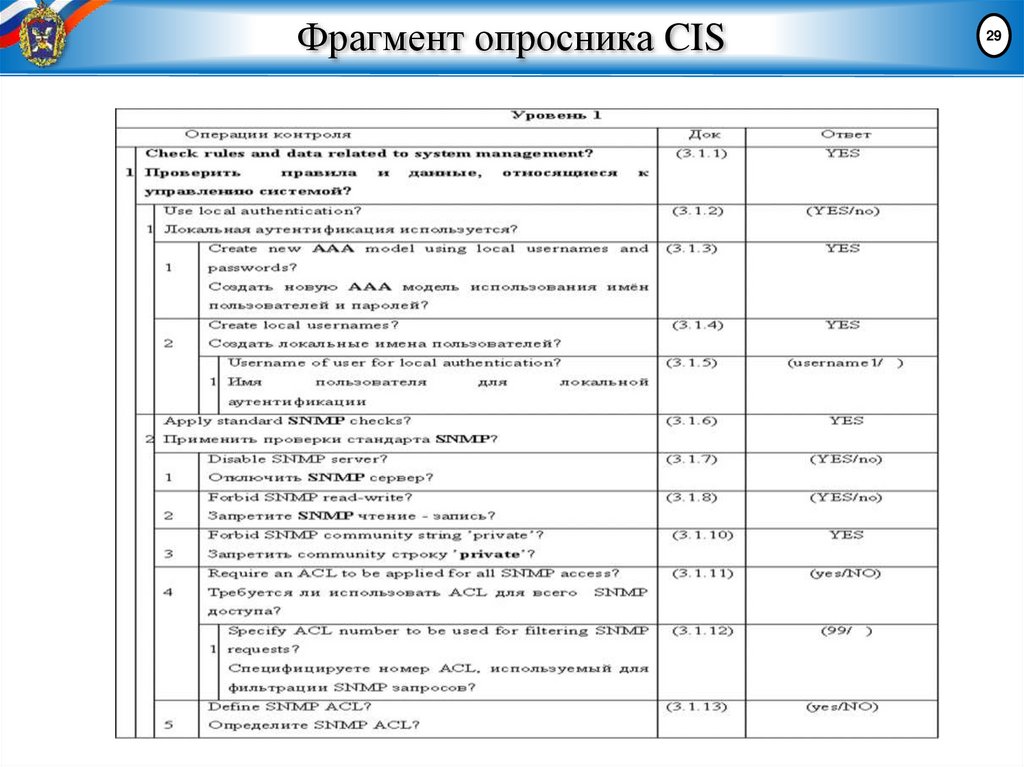

28. Router Audit Tool

CIS_RAT_2.1 – инструментарий для проведения аудитабезопасности конфигурационных файлов ОС Cisco IOS,

разработан в центре CIS (The Center for Internet Security,

www.cisecurity.org).

Требования безопасности в CIS сформулированы в виде

вопросов для двух уровней контроля безопасности.

Первый уровень контроля исследует конфигурацию

локальных средств безопасности.

Второй уровень контроля защиты зависит от структуры

сети и функций внешнего сервера безопасности.

28

29. Фрагмент опросника CIS

2930. Инструменты в составе CIS_RAT_2.1

ncat_config – в диалоговом режиме командной строкипользователю задаются вопросы требований CIS Level1 и CIS

Leve2, по результатам ответов программа формирует данные о

перечне и свойствах требований, которые будет

контролировать другая программа (rat) в анализируемом

конфигурационном файле Cisco IOS

rat - программа для проведения аудита безопасности

конфигурационного файла. На вход программы подается файл

с конфигурацией Cisco IOS. В ходе работы программа rat

использует данные программы ncat_config. На выходе

программы rat формируется отчет о выполненных проверках

30

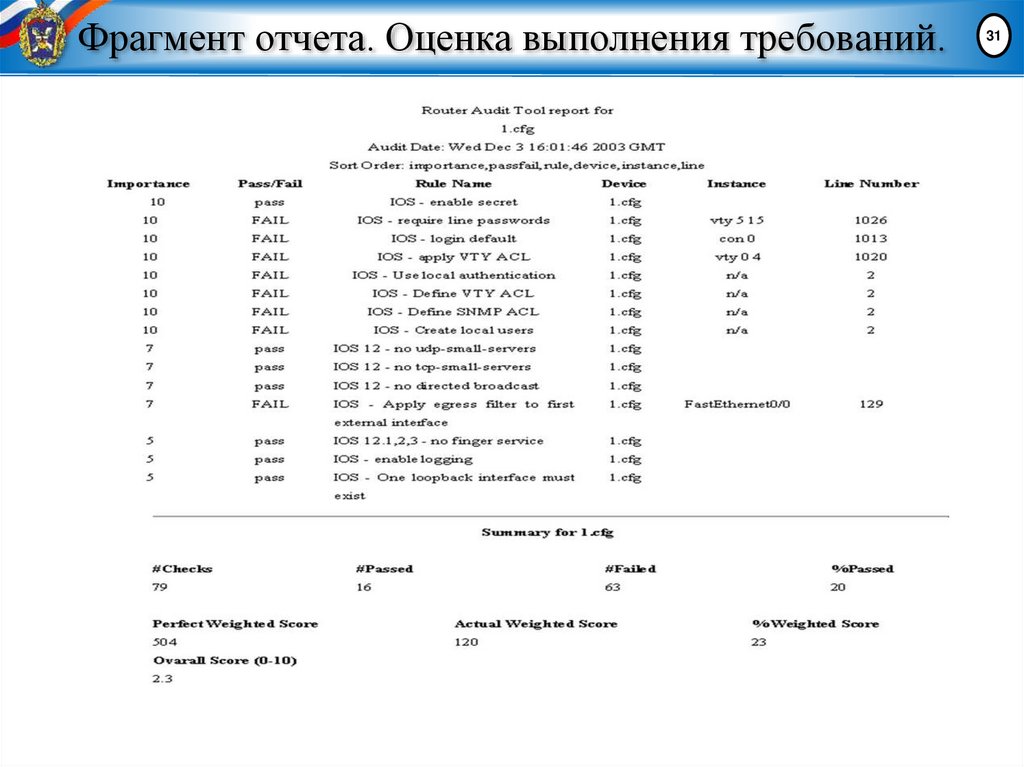

31. Фрагмент отчета. Оценка выполнения требований.

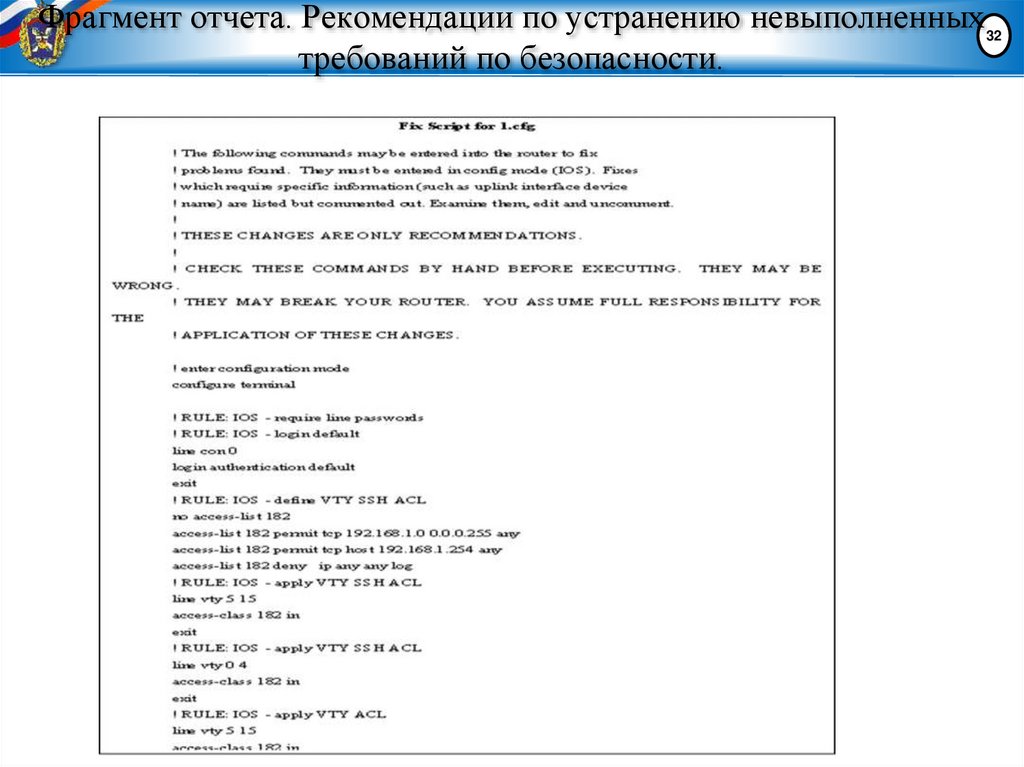

3132. Фрагмент отчета. Рекомендации по устранению невыполненных требований по безопасности.

Фрагмент отчета. Рекомендации по устранению невыполненных32требований по безопасности.

33. Практические занятия

1. Исследование маршрутизатора Cisco наналичие НДК и его настройка для запрета

выполнения НДК.

2. Оценка безопасности маршрутизатора Cisco и

его администрирование для повышения уровня

безопасности.

33

informatics

informatics