Similar presentations:

19. Современные методы и средства защиты от хакерских атак

1. Современные методы и средства защиты от хакерских атак

2. Хакерские атаки

Хакерские атаки становятся всё более распространёнными и опасными.Чтобы эффективно защищать инфраструктуру организаций и пользователей,

важно понимать основные угрозы и применять комплекс мер по защите от

киберугроз.

3. Хакерские атаки

Хакерская атака — это несанкционированное проникновение в компьютернуюсистему, сеть или устройство с целью нарушения её нормального

функционирования, кражи данных, модификации информации или нанесения

ущерба владельцу или пользователям системы.

Термин "хакер" изначально обозначал специалиста, способного творчески

решать технические проблемы, однако в современном понимании чаще

ассоциируется именно с нарушителями закона.

Существует два вида хакеров:

• Белые шляпы ("white hat") — этичные специалисты, тестирующие системы

на наличие уязвимостей и сообщающие владельцам о найденных проблемах.

• Чёрные шляпы ("black hat") — преступники, использующие свои знания и

навыки для совершения противоправных действий.

4. Хакерские атаки

Целью хакерской атаки может стать любая система, содержащая ценнуюинформацию или имеющая экономическую ценность. Среди целей часто

выступают государственные учреждения, крупные корпорации, финансовые

структуры, индивидуальные пользователи и даже физические объекты вроде

электростанций и транспортных систем.

Основные цели хакерских атак:

• Получение финансовой выгоды.

Например, хищение денег с банковских счетов, вымогательство

(вымогательское ПО, шантаж).

• Диверсия и саботаж.

Нанесение вреда конкурентам, разрушение бизнес-процессов, нарушение

работы государственных структур или стратегических объектов.

• Политический мотив.

Атаковать государственные органы, повлиять на общественное мнение или

нанести ущерб имиджу государства или компании.

• Любопытство и самоутверждение.

Некоторые хакеры действуют ради развлечения или удовлетворения

любопытства, демонстрируя своё мастерство.

5. Хакерские атаки

Наиболее распространенные типы атак:SQL-инъекция. Когда хакер внедряет вредоносный SQL-код в форму ввода

приложения, вызывая некорректное поведение базы данных и открывая доступ

к конфиденциальной информации.

Межсайтовый скриптинг (XSS). Запись вредоносного JavaScript-кода на

страницу сайта, позволяющий похитить куки-файлы пользователя или

инициировать дальнейшие атаки.

Отказ в обслуживании (DDoS). Массовая атака множества компьютеров,

направленная на перенасыщение ресурсов целевого сервера запросами,

приводящее к невозможности обработки обычных обращений.

Phishing. Социальная инженерия, используемая для получения личной

информации пользователей путём отправки поддельных писем, имитирующих

письма от доверенных компаний.

Эксплоиты. Использование ошибок и недостатков программного

обеспечения для проникновения в систему и выполнения команд.

Манипуляции с файлами и загрузчики. Размещение вредоносных

программ, троянов и шпионского ПО, позволяющих контролировать

заражённую машину.

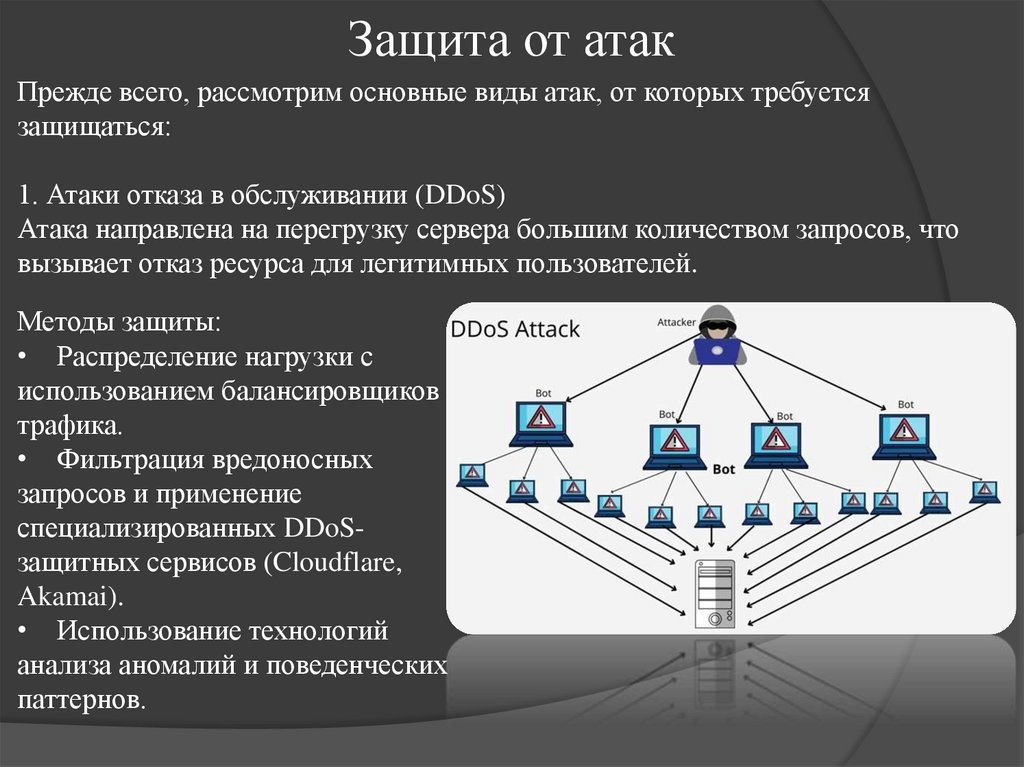

6. Защита от атак

Прежде всего, рассмотрим основные виды атак, от которых требуетсязащищаться:

1. Атаки отказа в обслуживании (DDoS)

Атака направлена на перегрузку сервера большим количеством запросов, что

вызывает отказ ресурса для легитимных пользователей.

Методы защиты:

• Распределение нагрузки с

использованием балансировщиков

трафика.

• Фильтрация вредоносных

запросов и применение

специализированных DDoSзащитных сервисов (Cloudflare,

Akamai).

• Использование технологий

анализа аномалий и поведенческих

паттернов.

7. DDoS

Существует несколько эффективных средств и методов защиты от DDoS-атак,используемых организациями разного масштаба.

1. Расширенная инфраструктура сети и избыточность

Одним из ключевых способов защиты от DDoS-атак является увеличение

емкости и мощности сетевой инфраструктуры. Чем шире канал и больше

ресурсов доступно у вас, тем сложнее злоумышленникам вызвать отказ в

обслуживании.

Что включает эта мера:

• Увеличение ширины полосы пропускания интернет-канала.

• Развёртывание дополнительной инфраструктуры (серверов, точек

присутствия).

• Географическое распределение центров обработки данных (CDN, облачные

сервисы).

Например, провайдеры облачных услуг, такие как Amazon AWS, Google Cloud

Platform и Microsoft Azure, предлагают высокую производительность и

масштабируемость, позволяя легко противостоять мощным DDoS-атакам.

8. DDoS

2. Фильтрация и очистка трафикаПри атаках большинство вредоносного трафика состоит из подделанного или

бессмысленного пакета данных. Существуют специальные системы очистки

трафика (Traffic Scrubbing Centers), которые помогают отделить нормальный

трафик от атакующего.

Какие бывают методы фильтрации:

• Геоблокировка: запрет доступа из стран, откуда происходят массовые атаки.

• Oversized-packet filtering: удаление больших пакетов, которые часто

используются в атаках.

• Source rate limiting: ограничение числа запросов с одного IP-адреса.

• SYN cookie protection: техника защиты от SYN flood атак.

Примеры решений для фильтрации трафика включают продукты от Arbor

Networks, Radware DefensePro и F5 BIG-IP.

9. DDoS

3. Использование CDN (Content Delivery Network)Сети доставки контента работают как промежуточный слой между

пользователями и источником контента. Они распределяют контент по

географическим регионам, уменьшая зависимость основного сервера от

большого потока запросов.

Преимущества CDN:

• Балансировка нагрузки.

• Быстрое обслуживание пользователей.

• Фильтрация подозрительного трафика.

Крупнейшие игроки рынка CDN, такие как Cloudflare, Akamai и Fastly,

предоставляют мощные средства защиты от DDoS-атак и другие сервисы

безопасности.

10. DDoS

4. Регулярное обновление и патчиБольшинство DDoS-атак используют известные уязвимости в программном

обеспечении и оборудовании. Своевременное обновление программного

обеспечения и установку патчей помогает закрыть многие слабые места,

которыми могли бы воспользоваться злоумышленники.

Основные рекомендации:

• Регулярно устанавливать обновления ОС и прикладного ПО.

• Настроить автоматическое обновление или хотя бы еженедельную ручную

проверку наличия новых версий.

11. DDoS

5. Анти-DDoS услуги и специализированные решенияНекоторые поставщики предлагают готовые анти-DDoS-решения,

интегрированные прямо в вашу инфраструктуру. Это может быть полезно для

малых и средних предприятий, которым сложно самостоятельно организовать

защиту.

Популярные решения:

• Cloudfare DDoS Protection:

Защищает веб-сайты от различного рода атак, обрабатывая миллионы запросов

ежедневно.

• Incapsula by Imperva:

Обеспечивает безопасность, балансировку нагрузки и оптимизацию

производительности.

• Radware DefensePro:

Комплексное решение для защиты крупных компаний и операторов

телекоммуникаций.

12. DDoS

6. Система мониторинга и предупрежденияВажно своевременно обнаружить атаку и принять контрмеры. Многие

серьезные атаки начинаются с небольших волн, которые позже перерастают в

полномасштабные вторжения. Мониторинг позволит оперативно реагировать на

первые сигналы опасности.

Мониторинг осуществляется через:

• Лог-анализаторы (Splunk, ELK Stack).

• Анализатор трафика (NetFlow).

• Алгоритмы машинного обучения для идентификации аномалий.

Кроме того, существуют сервисы типа Alert Logic, предназначенные специально

для оповещения администратора о возможном нарушении безопасности.

13. DDoS

7. Оптимизация серверов и приложенийСерверы и приложения должны быть оптимизированы таким образом, чтобы

выдерживать высокие нагрузки и обрабатывать большие объемы запросов.

Способы оптимизации:

Улучшить производительность базы данных (репликация, индексирование).

Применить кеширование динамического содержимого.

Уменьшить размер статического контента (минификация CSS и JavaScript).

Лимитировать скорость загрузки страницы (throttling).

Такие приемы повышают общую устойчивость к DDoS-атакам.

14. DDoS

8. Налаженное взаимодействие с интернет-провайдерамиЧасто успех зависит от сотрудничества с вашим интернет-провайдером. Многие

ISP предлагают собственные защитные решения или же могут оказать помощь в

обнаружении и нейтрализации атак.

Советы по взаимодействию с провайдером:

• Заранее согласуйте процедуру взаимодействия в экстренных ситуациях.

• Получите контактную информацию группы поддержки безопасности вашего

провайдера.

• Поделитесь планами на резервирование каналов связи.

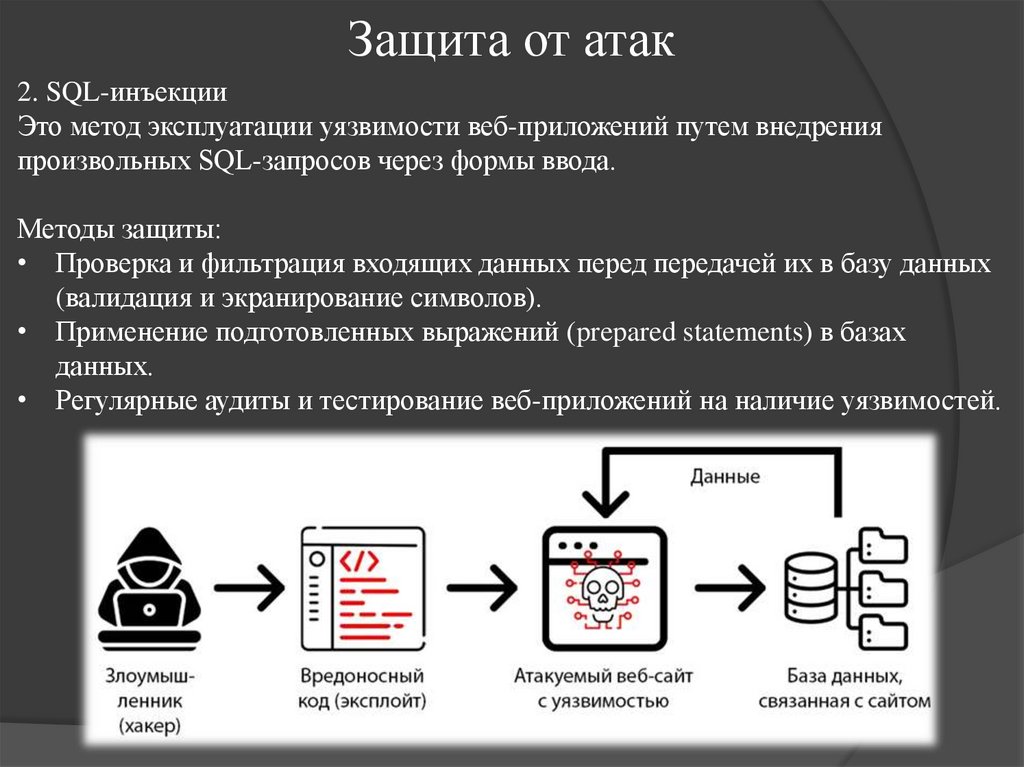

15. Защита от атак

2. SQL-инъекцииЭто метод эксплуатации уязвимости веб-приложений путем внедрения

произвольных SQL-запросов через формы ввода.

Методы защиты:

• Проверка и фильтрация входящих данных перед передачей их в базу данных

(валидация и экранирование символов).

• Применение подготовленных выражений (prepared statements) в базах

данных.

• Регулярные аудиты и тестирование веб-приложений на наличие уязвимостей.

16. SQL-инъекции

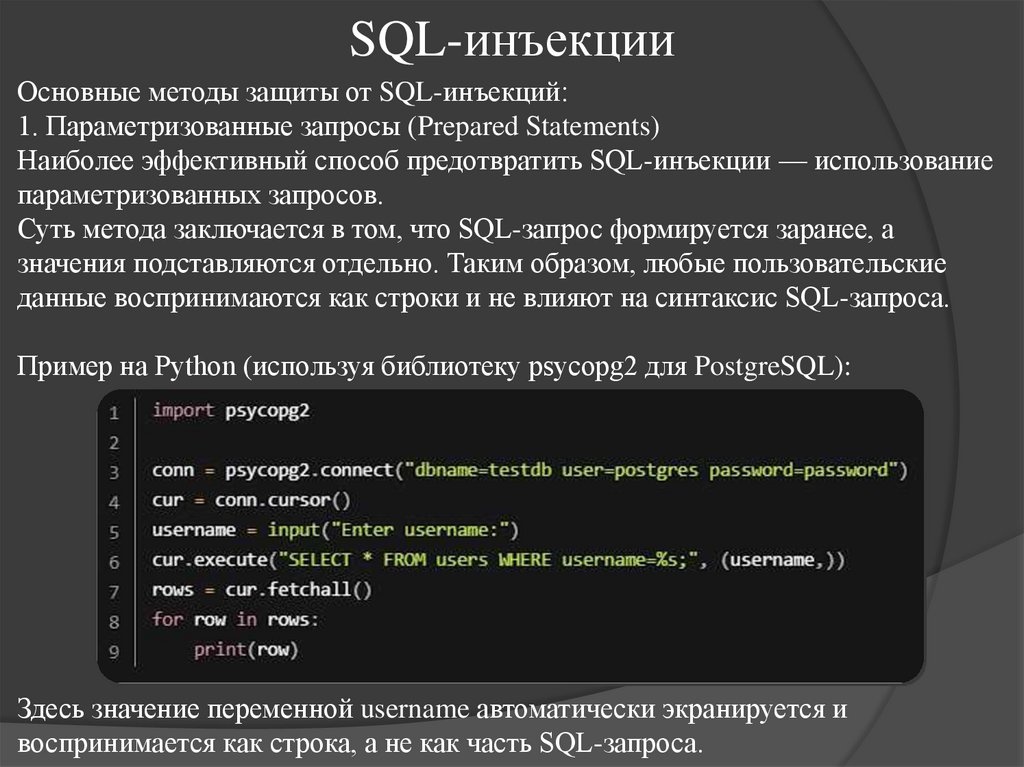

Основные методы защиты от SQL-инъекций:1. Параметризованные запросы (Prepared Statements)

Наиболее эффективный способ предотвратить SQL-инъекции — использование

параметризованных запросов.

Суть метода заключается в том, что SQL-запрос формируется заранее, а

значения подставляются отдельно. Таким образом, любые пользовательские

данные воспринимаются как строки и не влияют на синтаксис SQL-запроса.

Пример на Python (используя библиотеку psycopg2 для PostgreSQL):

Здесь значение переменной username автоматически экранируется и

воспринимается как строка, а не как часть SQL-запроса.

17. SQL-инъекции

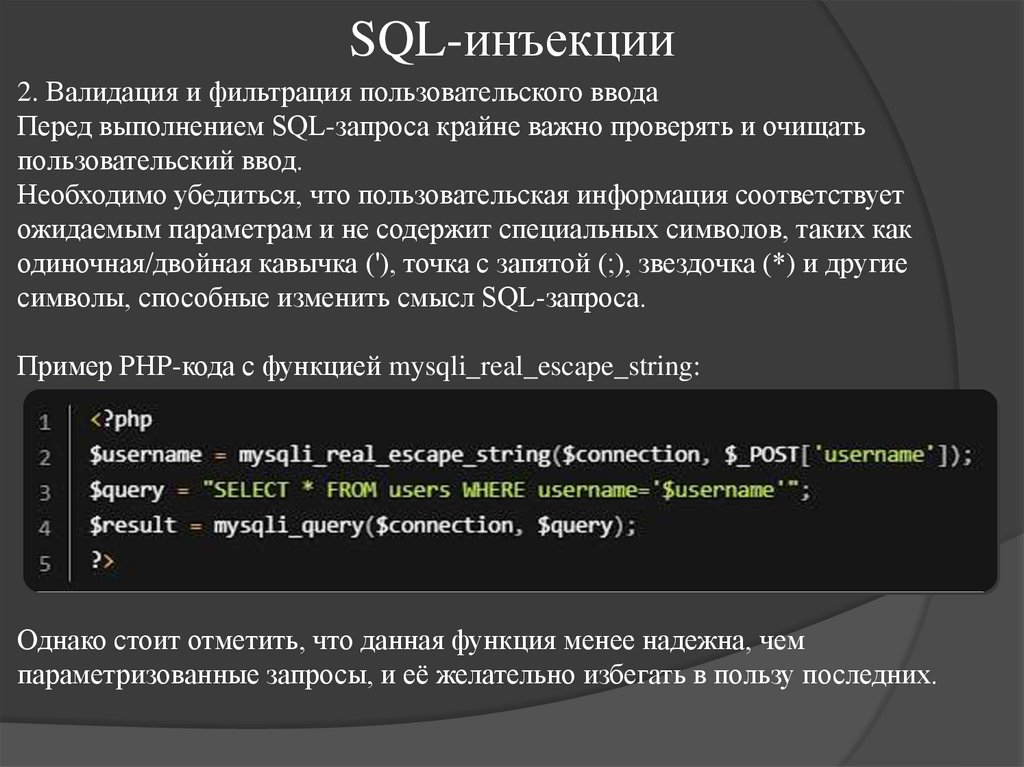

2. Валидация и фильтрация пользовательского вводаПеред выполнением SQL-запроса крайне важно проверять и очищать

пользовательский ввод.

Необходимо убедиться, что пользовательская информация соответствует

ожидаемым параметрам и не содержит специальных символов, таких как

одиночная/двойная кавычка ('), точка с запятой (;), звездочка (*) и другие

символы, способные изменить смысл SQL-запроса.

Пример PHP-кода с функцией mysqli_real_escape_string:

Однако стоит отметить, что данная функция менее надежна, чем

параметризованные запросы, и её желательно избегать в пользу последних.

18. SQL-инъекции

3. Хранение данных в нормализованном видеНормализация данных снижает вероятность успешного осуществления SQLинъекции. Например, если хранить данные пользователей в соответствующих

полях (целые числа хранятся как целые числа, даты — как даты), становится

сложнее провести атаку.

Например, при хранении возраста пользователя в виде целого числа,

злоумышленник не сможет ввести строку SQL-инъекции, потому что целое

число невозможно передать в таком виде.

4. Принцип наименьших привилегий (Least Privilege Principle)

Пользовательские учётные записи базы данных должны иметь минимальные

права, необходимые для выполнения своих задач.

Например, учётная запись, используемая веб-приложением, не должна обладать

правами администратора или возможностью выполнять операции удаления или

модификации таблиц, если это не требуется для нормальной работы.

19. SQL-инъекции

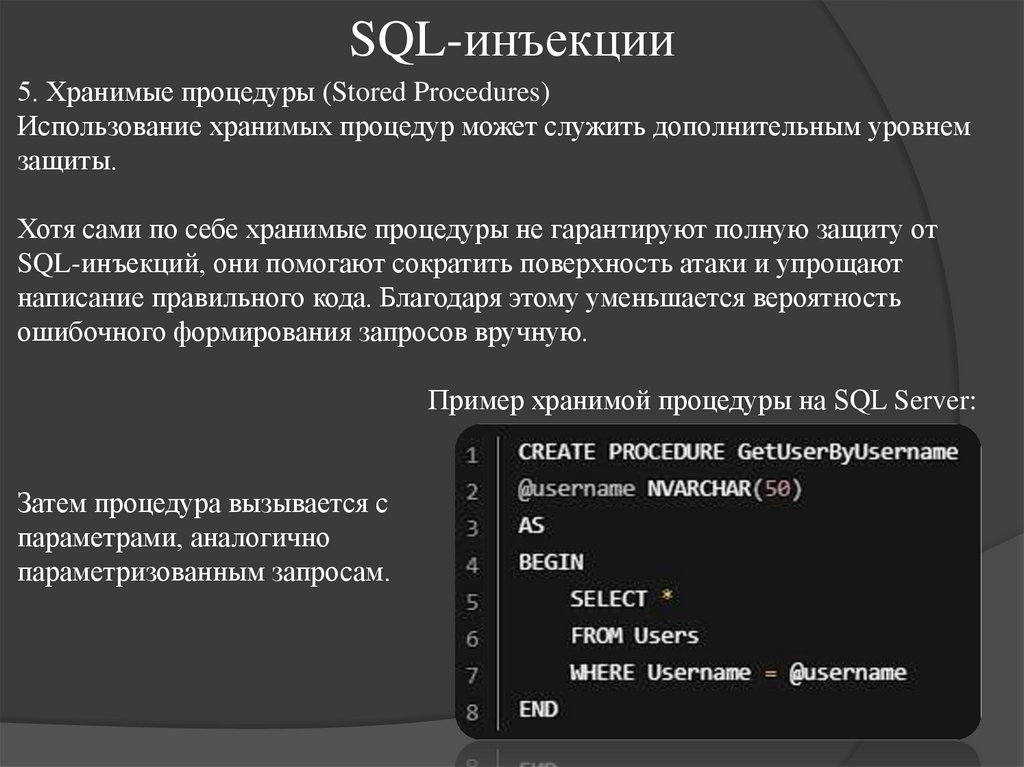

5. Хранимые процедуры (Stored Procedures)Использование хранимых процедур может служить дополнительным уровнем

защиты.

Хотя сами по себе хранимые процедуры не гарантируют полную защиту от

SQL-инъекций, они помогают сократить поверхность атаки и упрощают

написание правильного кода. Благодаря этому уменьшается вероятность

ошибочного формирования запросов вручную.

Пример хранимой процедуры на SQL Server:

Затем процедура вызывается с

параметрами, аналогично

параметризованным запросам.

20. SQL-инъекции

6. Использование ORM (Object Relational Mapping)ORM-фреймворки (например, Django ORM, Entity Framework, ActiveRecord)

создают дополнительный уровень абстракции над SQL-запросами,

автоматически экранируя опасные символы и предотвращая SQL-инъекции.

Такие библиотеки генерируют SQL-запросы автоматически, основываясь на

объектной модели данных.

Пример на Ruby (Active Record):

Здесь библиотека сама заботится о подготовке безопасного SQL-запроса.

21. SQL-инъекции

7. Регулярный аудит и тестирование на уязвимостиРегулярный аудит кода и проведение тестов на проникновение (penetration

testing) помогают выявить существующие недостатки и устранить их до того,

как ими воспользуются злоумышленники.

Можно привлекать сторонние компании для проведения профессионального

аудита или использовать автоматизированные инструменты, такие как OWASP

ZAP, sqlmap и др.

Рекомендации по безопасности:

1. Никогда не полагайтесь на валидаторы браузера или клиента — всегда

проводите проверку и очистку данных на стороне сервера.

2. Не храните важные данные в открытом виде — всегда используйте методы

шифрования (SHA-256 и выше для паролей).

3. Ведите тщательную документацию по каждому типу ввода и обработке

данных.

4. Рассмотрите возможность дополнительного использования web application

firewalls (WAF), таких как ModSecurity или Cloudflare, которые способны

обнаруживать и блокировать подозрительные запросы.

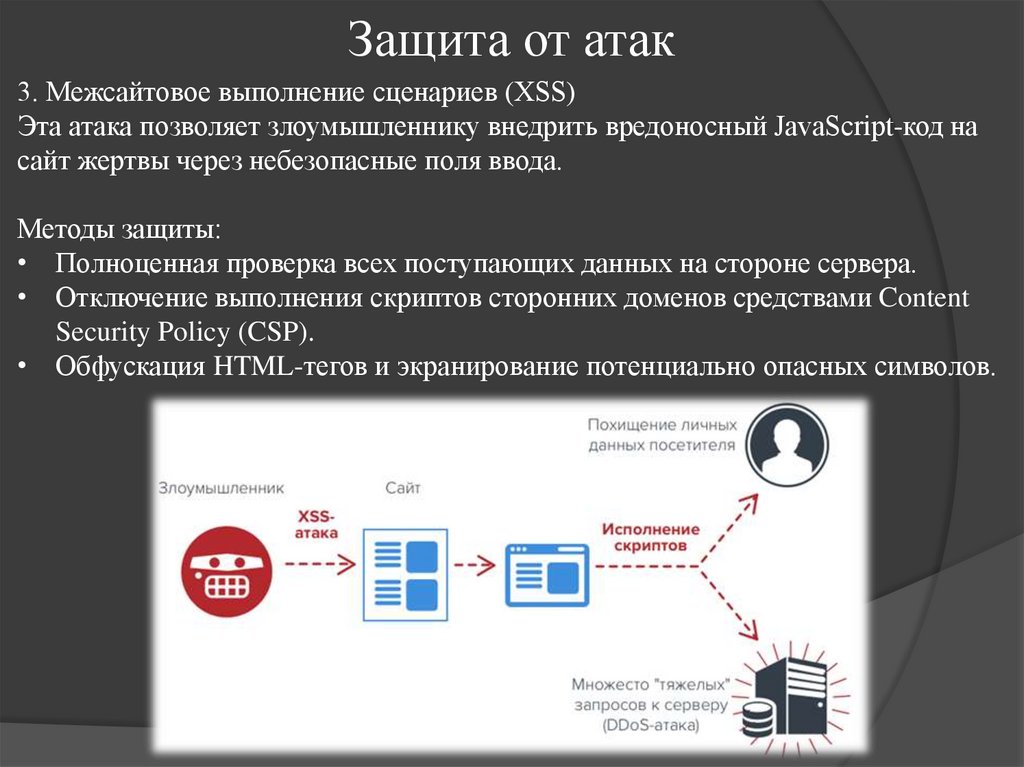

22. Защита от атак

3. Межсайтовое выполнение сценариев (XSS)Эта атака позволяет злоумышленнику внедрить вредоносный JavaScript-код на

сайт жертвы через небезопасные поля ввода.

Методы защиты:

• Полноценная проверка всех поступающих данных на стороне сервера.

• Отключение выполнения скриптов сторонних доменов средствами Content

Security Policy (CSP).

• Обфускация HTML-тегов и экранирование потенциально опасных символов.

23. XSS

Основные методы защиты от XSS1. Валидирование и экранирование данных (Input Validation and Sanitization)

Самый важный шаг в борьбе с XSS — правильная обработка пользовательского

ввода.

Данные, полученные от пользователя, не должны попадать непосредственно в

HTML-код страницы без предварительной проверки и очистки.

Основные техники:

• Удаление или замена опасных символов, таких как <, >, &, ", ', \, /, etc.

• Использование готовых библиотек для фильтрации и очищения данных

(например, PHP's htmlspecialchars(), Node.js's escape()).

Пример PHP-кода с экранированием:

24. XSS

2. Use Context-Aware Escaping (контекстное экранирование)Иногда простого экранирования недостаточно, особенно если вывод данных

зависит от контекста (например, атрибуты HTML, JavaScript, CSS). Здесь нужны

дополнительные меры:

Внутри HTML-элементов (например, <div>...</div>) достаточно обычного

экранирования.

В атрибутах HTML (<a href="..." title="...">) обязательно экранировать

двойные и одинарные кавычки.

Внутри стилей CSS экранируйте значения атрибутов стиля, например,

символ %.

Внутри JavaScript экранируйте строки специальными функциями, такими

как JSON.stringify().

25. XSS

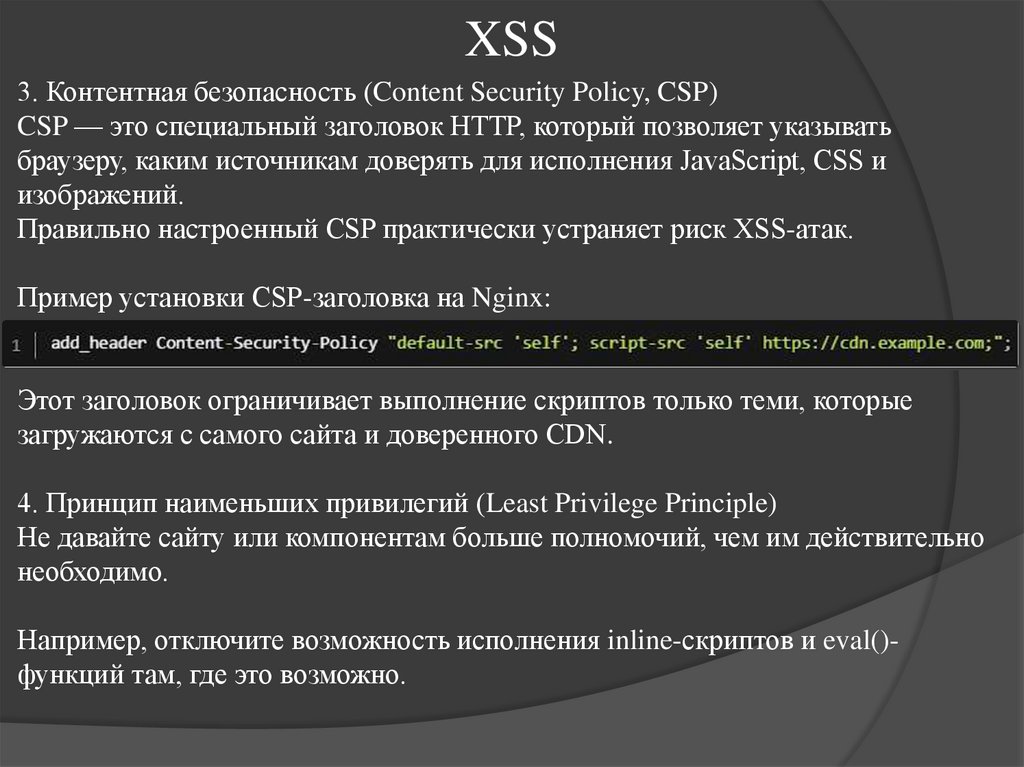

3. Контентная безопасность (Content Security Policy, CSP)CSP — это специальный заголовок HTTP, который позволяет указывать

браузеру, каким источникам доверять для исполнения JavaScript, CSS и

изображений.

Правильно настроенный CSP практически устраняет риск XSS-атак.

Пример установки CSP-заголовка на Nginx:

Этот заголовок ограничивает выполнение скриптов только теми, которые

загружаются с самого сайта и доверенного CDN.

4. Принцип наименьших привилегий (Least Privilege Principle)

Не давайте сайту или компонентам больше полномочий, чем им действительно

необходимо.

Например, отключите возможность исполнения inline-скриптов и eval()функций там, где это возможно.

26. XSS

5. Серверные фильтры и антихакерские плагиныСуществуют специализированные решения, которые помогают автоматически

устранять угрозы XSS, такие как:

ModSecurity — модуль для Apache и Nginx, предназначенный для

фильтрации веб-запросов и обнаружения XSS-атак.

Acunetix и Burp Suite — коммерческие инструменты для анализа

безопасности веб-приложений, помогающие находить уязвимости, подобные

XSS.

6. Cookie-securing attributes (защита Cookies)

Один из вариантов похищения данных через XSS — это чтение cookies

посетителя. Но можно добавить несколько свойств к кукам, чтобы затруднить

их считывание:

• HttpOnly: флаг, который запрещает доступ к куку из JavaScript.

• Secure: флаг, говорящий, что куки отправляются только по HTTPS.

• SameSite: свойство, защищающее от CSRF и некоторых XSS-атак, запрещая

отправлять куки при переходе с других сайтов.

27. Защита от атак

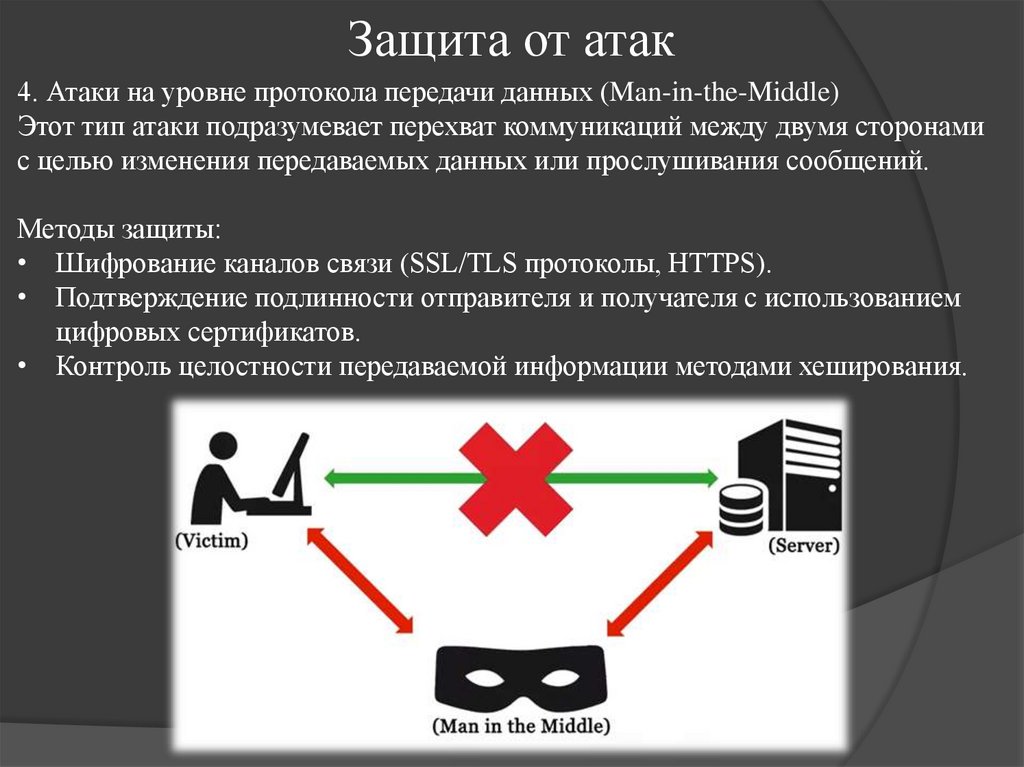

4. Атаки на уровне протокола передачи данных (Man-in-the-Middle)Этот тип атаки подразумевает перехват коммуникаций между двумя сторонами

с целью изменения передаваемых данных или прослушивания сообщений.

Методы защиты:

• Шифрование каналов связи (SSL/TLS протоколы, HTTPS).

• Подтверждение подлинности отправителя и получателя с использованием

цифровых сертификатов.

• Контроль целостности передаваемой информации методами хеширования.

28. Man-in-the-Middle

Основные методы защиты от MitM:• Шифрование (TLS/SSL):

Использование HTTPS, обеспечивающего шифрование данных и

подтверждение подлинности серверов.

• Цифровая подпись и сертификаты:

Проверка подлинности сертификата сервера, использование надежных

удостоверяющих центров (CA).

• VPN и прокси:

Шифрование трафика при передаче данных через общедоступные сети (Wi-Fi).

• Многофакторная аутентификация (2FA):

Дополнительно повышает безопасность, усложняя доступ злоумышленника к

ресурсам.

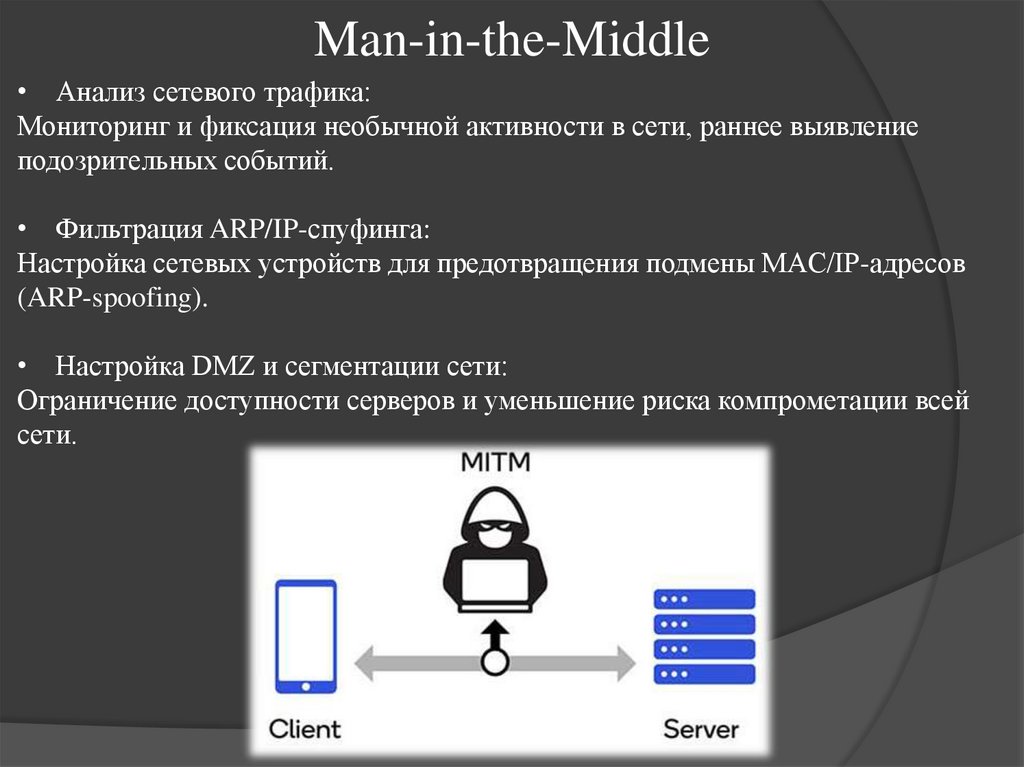

29. Man-in-the-Middle

• Анализ сетевого трафика:Мониторинг и фиксация необычной активности в сети, раннее выявление

подозрительных событий.

• Фильтрация ARP/IP-спуфинга:

Настройка сетевых устройств для предотвращения подмены MAC/IP-адресов

(ARP-spoofing).

• Настройка DMZ и сегментации сети:

Ограничение доступности серверов и уменьшение риска компрометации всей

сети.

30. Защита от атак

5. Кража учетных записей и паролей (Brute Force, Phishing)Атаки направлены на получение доступа к аккаунтам пользователей путём

подбора пароля или социальной инженерии.

Методы защиты:

• Двухфакторная аутентификация (2FA).

• Политики ограничения количества попыток входа и блокировки аккаунта

при подозрительной активности.

• Повышение осведомленности сотрудников и пользователей относительно

фишинга и других социальных методов взлома.

31. Brute Force

Основные методы защиты от Brute Force атак:Сложные пароли:

Пароль длиной минимум 12 символов, состоящий из букв, цифр и специальных

знаков.

Двухфакторная аутентификация (2FA):

Требует подтверждения через SMS, email или мобильное приложение помимо

пароля.

Ограничение числа неудачных попыток входа:

Временная блокировка аккаунта после определенного количества неверных

попыток.

CAPTCHA:

Использование капчи для проверки принадлежности пользователя человеку.

Blacklist и Whitelist IP-адресов:

Запрет доступа с определенных IP-адресов или регионов.

Медленный отклик сервера:

Искусственное замедление отклика после нескольких неправильных попыток

входа.

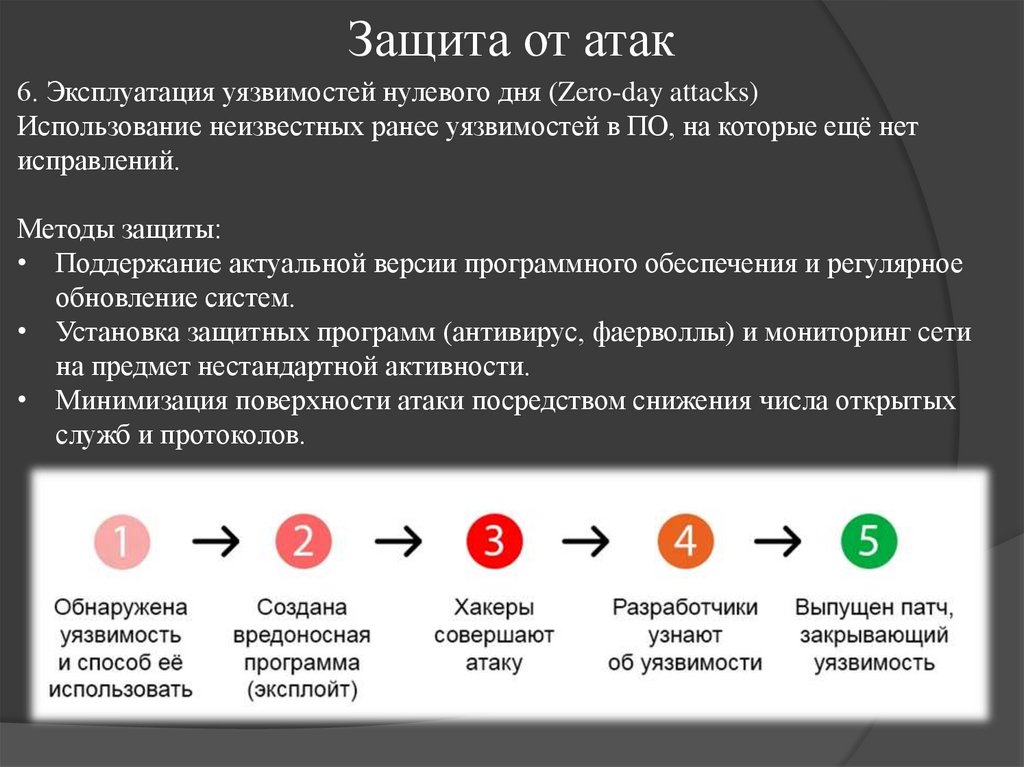

32. Защита от атак

6. Эксплуатация уязвимостей нулевого дня (Zero-day attacks)Использование неизвестных ранее уязвимостей в ПО, на которые ещё нет

исправлений.

Методы защиты:

• Поддержание актуальной версии программного обеспечения и регулярное

обновление систем.

• Установка защитных программ (антивирус, фаерволлы) и мониторинг сети

на предмет нестандартной активности.

• Минимизация поверхности атаки посредством снижения числа открытых

служб и протоколов.

33. Средства и технологии защиты

Помимо понимания основных типов атак, важно также рассмотретьспециализированные решения и технологии, обеспечивающие безопасность:

1. Антивирусные программы и системы предотвращения вторжений (IDS/IPS)

Антивирусы проверяют файлы и процессы на наличие известных вирусов и

вредоносных кодов. IDS (Intrusion Detection System) обнаруживает

подозрительную активность в сетях, а IPS (Intrusion Prevention System)

дополнительно блокирует выявленные угрозы.

Примеры продуктов:

• Kaspersky Endpoint Security

• Symantec Norton Antivirus

• Trend Micro Deep Discovery Inspector

34. Средства и технологии защиты

2. Брандмауэры (Firewalls)Фаерволы защищают систему, контролируя входящие и исходящие соединения,

обеспечивая фильтрацию нежелательного трафика на основании заданных

правил.

Типы брандмауэров:

• Периметровые (сетевые): защищают периметр корпоративной сети.

• Программные (локальные): обеспечивают защиту отдельных устройств и

рабочих станций.

Пример продукта:

• Cisco Firepower Next

Generation Firewall

• Fortinet FortiGate

35. Средства и технологии защиты

3. VPN-сервисы и Secure Access Service Edge (SASE)VPN (Virtual Private Network) создаёт зашифрованный туннель между клиентом

и сервером, обеспечивая конфиденциальность и целостность данных. SASE

объединяет возможности облачных сетей, брандмауэров нового поколения и

других функций безопасности в одном сервисе.

Особенности:

• Динамическое распределение ресурсов и повышение уровня безопасности

удалённых сотрудников.

• Широкая поддержка корпоративных стандартов и интеграций.

Пример продукта:

• Citrix Secure Workspace App

• Palo Alto Networks Prisma Access

36. Средства и технологии защиты

4. Sandboxing и изоляция окруженияСоздание изолированных окружений (песочниц) для запуска подозрительных

приложений и проверки их поведения перед запуском на реальных устройствах.

Методология:

• Изоляция процесса на уровне гипервизоров или виртуальных машин.

• Автоматическое выявление вредоносных действий и детектирование

зловредных изменений.

Пример продукта:

• CrowdStrike Falcon Sandbox

• VMware Workstation Pro

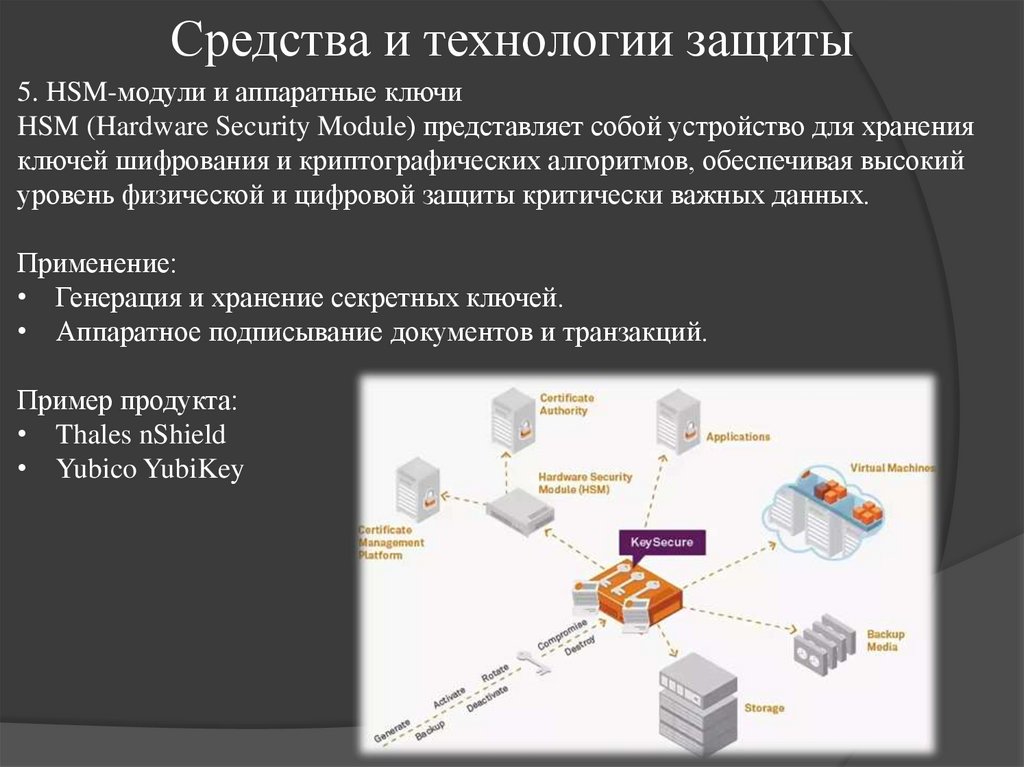

37. Средства и технологии защиты

5. HSM-модули и аппаратные ключиHSM (Hardware Security Module) представляет собой устройство для хранения

ключей шифрования и криптографических алгоритмов, обеспечивая высокий

уровень физической и цифровой защиты критически важных данных.

Применение:

• Генерация и хранение секретных ключей.

• Аппаратное подписывание документов и транзакций.

Пример продукта:

• Thales nShield

• Yubico YubiKey

internet

internet