Similar presentations:

LEC_2.10

1.

Військовий інститут телекомунікацій та інформатизації імені ГероївКрут

ЛЕКЦІЙНЕ ЗАНЯТТЯ

з навчальної дисципліни

Комп’ютерні мережі

Збройні Сили

України

2. Змістовий модуль № 2: Маршрутизація та комутація в мережах. Заняття № 10: Бездротові локальні мережі WLAN.

Змістовий модуль № 2: Маршрутизація та комутація2

в мережах.

Заняття № 10: Бездротові локальні мережі WLAN.

Навчальні питання

1. Технології бездротового зв’язку. Компоненти WLAN.

2. Принципи роботи WLAN та CAPWAP.

3. Налаштування WPA2 Enterprise WLAN з WLC.

4. Пошук та усунення несправностей у WLAN.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

2

3. Навчальні та виховні цілі

3Навчальні та виховні цілі

♆

Описати технології та стандарти бездротової локальної мережі.

Описати компоненти інфраструктури бездротової локальної мережі.

Пояснити роль технології бездротового зв'язку в роботі бездротової

локальної мережі.

Пояснити, як контролер бездротової локальної мережі використовує

CAPWAP для керування кількома точками доступу.

Описати принципи керування каналом у бездротовій локальній мережі.

Описати загрози для бездротових локальних мереж.

Описати механізми забезпечення безпеки бездротових локальних мереж.

Виховувати у курсантів прагнення до подальшого вдосконалення своїх

професійних знань та навичок, вивчаючи дану тему навчальної

дисципліни.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

3

4. Рекомендована література

4Рекомендована література

1. Симоненко О.А. Комп’ютерні мережі. Навчальний посібник. Частина І.

[Сова О.Я., Троцько О. О., Меркотан Д. Ю., Гаман О.В., Шишацький А.В.,

Величко В. П.] – К.: ВІТІ, 2021 – 241 с.;

2. Симоненко О.А. Комп’ютерні мережі. Навчальний посібник. Частина ІI.

[Сова О.Я., Троцько О.О., Меркотан Д.Ю., Гаман О.В., Животовський Р.М.,

Величко В.П.] – К.: ВІТІ, 2021 – 193 с.;

3. Симоненко О.А. Безпека комп’ютерних мереж. Навчальний посібник. [Сова

О.Я., Троцько О.О., Сілко О. В., Меркотан Д. Ю., Гаман О.В., Мягких Г. Г.,

Величко В. П.] – К.: ВІТІ, 2021 – 187 с.;

4. Курс мережевої академії CISCO “CCNAv7: Introduction to Networks”;

5. Курс мережевої академії CISCO “CCNAv7: Switching, Routing, and Wireless

Essentials”;

6. Практикум Мережеві технологій автоматизованих систем управління

військами. Частина 3. О.О. Троцько, О.Я. Сова, О.А. Симоненко, Д.Ю. Меркотан,

В.П. Величко. – К: ВІТІ імені Героїв Крут, 2020. – 308 с.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

4

5. 1. Технології бездротового зв’язку. Компоненти WLAN.

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

6. Вступ до технологій бездротового зв'язку

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

7. Вступ до технологій бездротового зв'язку Переваги бездротового зв'язку

♆Бездротова локальна мережа (WLAN,

Wireless LAN) — це тип бездротової

мережі, яка зазвичай використовується в

будинках, офісах, кампусах, в штабах та

на пунктах управління та командних

пунктах.

WLAN робить мобільність можливою в

домашніх і корпоративних середовищах.

Бездротові інфраструктури адаптуються

до потреб і технологій, що швидко

змінюються.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

7

8. Вступ до технологій бездротового зв'язку Типи бездротових мереж

• Бездротова персональна мережа (WPAN, Wireless Personal-Area Network) –низька потужність і невеликий радіус дії (20-30 футів або 6-9 метрів). Базується на

стандарті IEEE 802.15 і частоті 2,4 ГГц. Bluetooth і Zigbee є прикладами WPAN.

• Бездротова локальна мережа (WLAN, Wireless LAN) – середнього розміру

мережі до близько 300 футів (90 метрів). На основі стандарту IEEE 802.11 і частот

2,4 або 5,0 ГГц.

• Бездротова

муніципальна мережа (WMAN, Wireless Metropolitan Area

Networks) – велика географічна область, наприклад місто або район. Використовує

спеціальні ліцензовані частоти.

• Бездротова глобальна мережа (WWAN, Wireless Wide Area Network) – обширна

географічна зона для національної або глобальної комунікації. Використовує

спеціальні ліцензовані частоти.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

8

9. Вступ до технологій бездротового зв'язку Бездротові технології

Bluetooth – стандарт IEEE для WPAN, якийвикористовується для сполучення пристроїв на

відстані до 300 футів (100 м).

• Bluetooth Low Energy (BLE) – підтримує мережеву

топологію для великомасштабних мережних

пристроїв.

• Bluetooth Basic Rate/Enhanced Rate (BR/EDR) –

підтримує топологію точка-точка та оптимізований

для потокового аудіо.

WiMAX

(Worldwide

Interoperability

for

Microwave

Access)

–

альтернативне

широкосмугове

бездротове

з'єднання

з

Інтернетом. Стандарт IEEE 802.16 для WLAN

для відстані до 30 миль (50 км).

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

9

10. Вступ до технологій бездротового зв'язку Бездротові технології (Продовж.)

Стільниковий широкосмуговий зв'язок (CellularBroadband) – передає як голосові, так і інформаційні

дані. Використовується для телефонів, автомобілів,

планшетів і ноутбуків.

• Глобальна система мобільного зв'язку (GSM, Global System

of Mobile) – міжнародно визнана

• Множинний доступ з кодовим розділенням каналів (CDMA) –

використовується в основному в США.

Супутниковий

широкосмуговий

зв'язок

–

використовує спрямовану супутникову антену, суміщену

з супутником на геостаціонарній орбіті. Потрібує прямої

видимості. Зазвичай використовується в сільській

місцевості, де кабельні та DSL-з'єднання недоступні.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

10

11. Вступ до технологій бездротового зв'язку Стандарти 802.11

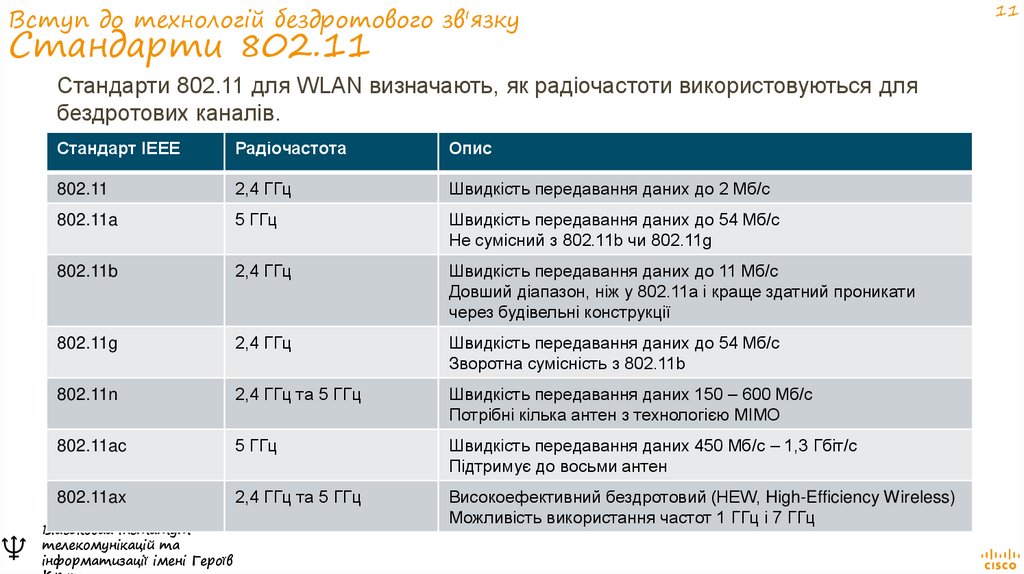

Стандарти 802.11 для WLAN визначають, як радіочастоти використовуються длябездротових каналів.

♆

Стандарт IEEE

Радіочастота

Опис

802.11

2,4 ГГц

Швидкість передавання даних до 2 Мб/с

802.11a

5 ГГц

Швидкість передавання даних до 54 Мб/с

Не сумісний з 802.11b чи 802.11g

802.11b

2,4 ГГц

Швидкість передавання даних до 11 Мб/с

Довший діапазон, ніж у 802.11a і краще здатний проникати

через будівельні конструкції

802.11g

2,4 ГГц

Швидкість передавання даних до 54 Мб/с

Зворотна сумісність з 802.11b

802.11n

2,4 ГГц та 5 ГГц

Швидкість передавання даних 150 – 600 Мб/с

Потрібні кілька антен з технологією MIMO

802.11ac

5 ГГц

Швидкість передавання даних 450 Мб/с – 1,3 Гбіт/с

Підтримує до восьми антен

802.11ax

2,4 ГГц та 5 ГГц

Високоефективний бездротовий (HEW, High-Efficiency Wireless)

Можливість використання частот 1 ГГц і 7 ГГц

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

11

12. Вступ до технологій бездротового зв'язку Радіочастоти

Всі бездротові пристрої працюють у діапазоні електромагнітного спектра.Мережі WLAN працюють в діапазонах частот 2,4 і 5 ГГц.

• 2,4 ГГц (УВЧ) – 802.11b/g/n/aх

• 5 ГГц (НВЧ) – 802.11a/n/ac/ax

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

12

13. Вступ до технологій бездротового зв'язку Організації зі стандартизації бездротового зв'язку

Стандарти забезпечують сумісність між пристроями, виготовленими різнимивиробниками. На міжнародному рівні є три організації, що впливають на стандарти

WLAN:

• Міжнародний союз електрозв'язку (ITU, International Telecommunication

Union) – регулює розподіл радіочастотного спектру і супутникових орбіт.

• Інститут інженерів з електротехніки та електроніки (IEEE, Institute of

Electrical and Electronics Engineers) – визначає, як модулюється радіочастота

для передавання інформації. Підтримує стандарти для локальних і

муніципальних мереж (MAN), що відносяться до сімейства стандартів IEEE 802

LAN/MAN.

Альянс – сприяє зростанню і прийняттю WLAN. Це об'єднання

постачальників, метою якого є підвищення сумісності продуктів, які базуються на

стандарті 802.11.

• Wi-Fi

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

13

14. Компоненти WLAN

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

15. Компоненти WLAN Бездротові мережні адаптери

Длябездротового

зв'язку

ноутбуки,

планшети, смартфони та навіть найновіші

автомобілі облаштовані інтегрованими

бездротовими

NIC,

які

включають

радіопередавач/приймач.

Якщо пристрій не має інтегрованого

бездротового NIC, можна використовувати

USB-адаптер бездротового зв'язку.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

15

16. Компоненти WLAN Бездротовий домашній маршрутизатор

Домашній користувач зазвичай з'єднує міжсобою бездротові пристрої за допомогою

невеликого бездротового маршрутизатора.

Бездротові маршрутизатори виконують такі

функції:

•Точка доступу – для забезпечення бездротового

доступу

•Комутатор – для під'єднання дротових пристроїв

•Маршрутизатор – для забезпечення шлюзу за

замовчуванням в інші мережі та Інтернет

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

16

17. Компоненти WLAN Бездротові точки доступу

17Компоненти WLAN

Бездротові точки доступу

Бездротові клієнти використовують свої

бездротові мережні адаптери для виявлення

найближчих точок доступу.

Після цього клієнти намагаються зв'язатись з

точкою доступу та аутентифікуватись.

Після аутентифікації користувачі бездротового

зв'язку мають доступ до мережних ресурсів.

Точки доступу Cisco Meraki Go

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

18. Компоненти WLAN Категорії точок доступу

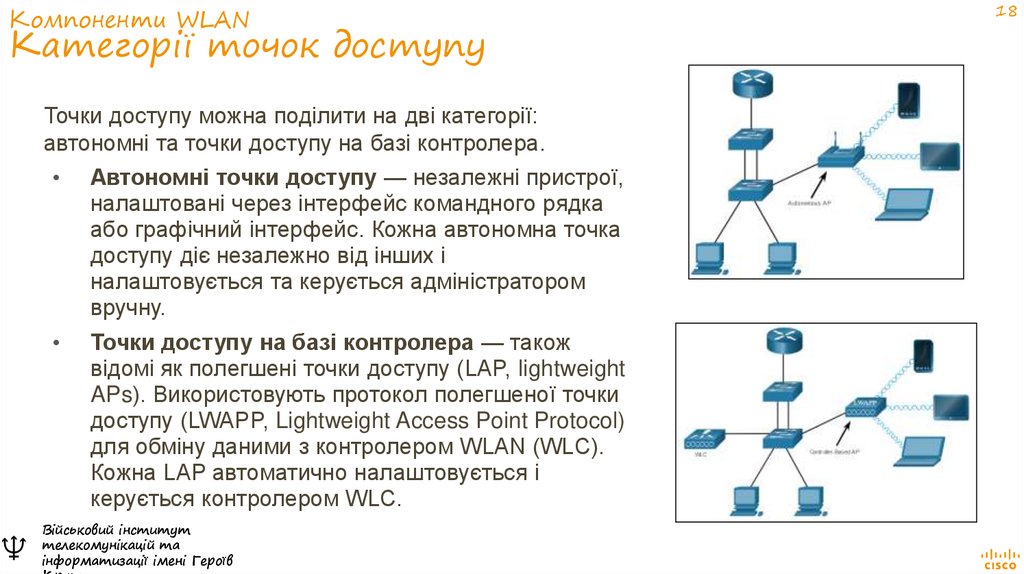

Точки доступу можна поділити на дві категорії:автономні та точки доступу на базі контролера.

♆

Автономні точки доступу — незалежні пристрої,

налаштовані через інтерфейс командного рядка

або графічний інтерфейс. Кожна автономна точка

доступу діє незалежно від інших і

налаштовується та керується адміністратором

вручну.

Точки доступу на базі контролера — також

відомі як полегшені точки доступу (LAP, lightweight

APs). Використовують протокол полегшеної точки

доступу (LWAPP, Lightweight Access Point Protocol)

для обміну даними з контролером WLAN (WLC).

Кожна LAP автоматично налаштовується і

керується контролером WLC.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

18

19. Компоненти WLAN Антени для бездротових пристроїв

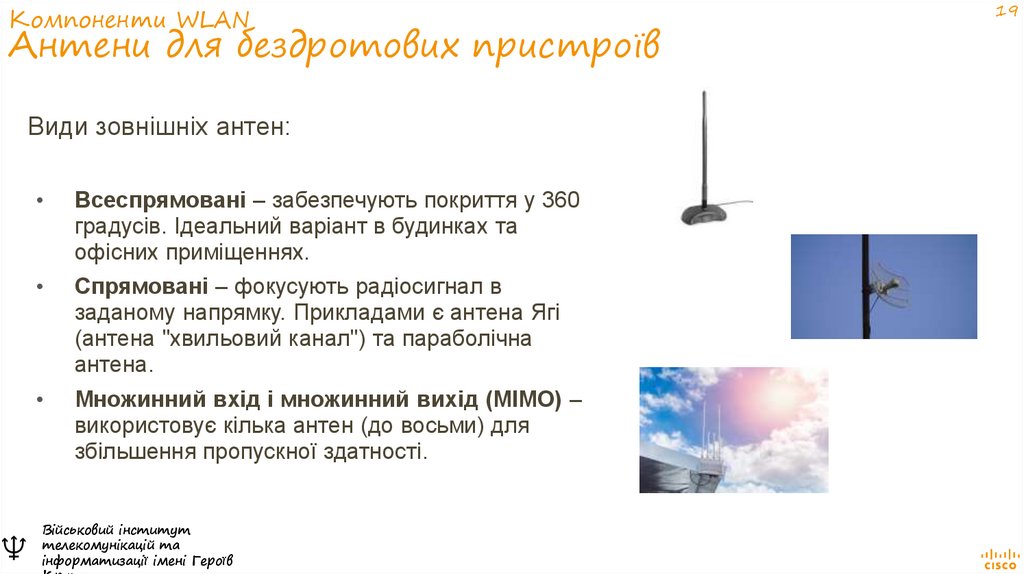

Види зовнішніх антен:♆

Всеспрямовані – забезпечують покриття у 360

градусів. Ідеальний варіант в будинках та

офісних приміщеннях.

Спрямовані – фокусують радіосигнал в

заданому напрямку. Прикладами є антена Ягі

(антена "хвильовий канал") та параболічна

антена.

Множинний вхід і множинний вихід (MIMO) –

використовує кілька антен (до восьми) для

збільшення пропускної здатності.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

19

20. 2. Принципи роботи WLAN та CAPWAP.

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

21. Принципи роботи WLAN Режими топології бездротової мережі 802.11

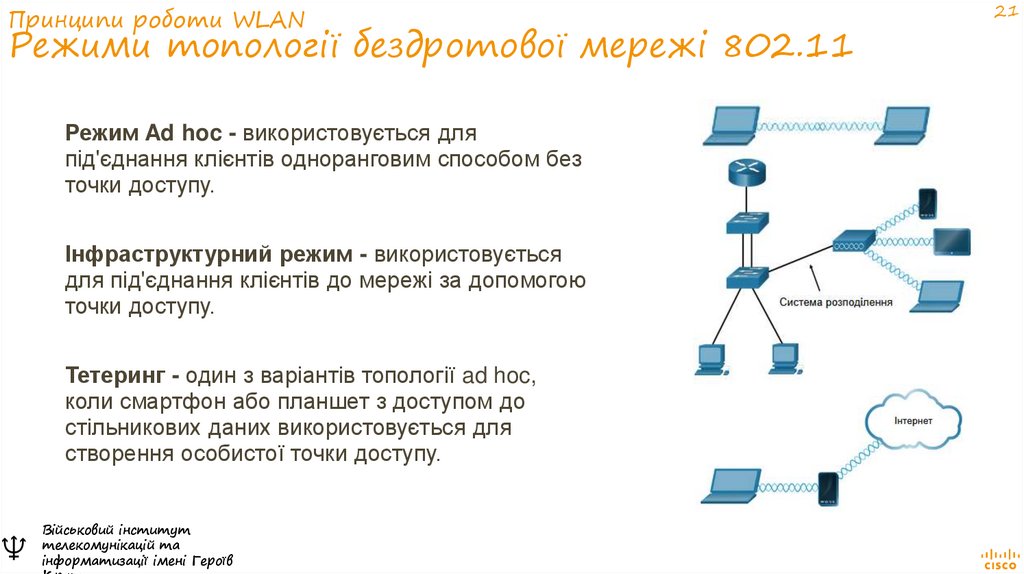

Режим Ad hoc - використовується дляпід'єднання клієнтів одноранговим способом без

точки доступу.

Інфраструктурний режим - використовується

для під'єднання клієнтів до мережі за допомогою

точки доступу.

Тетеринг - один з варіантів топології ad hoc,

коли смартфон або планшет з доступом до

стільникових даних використовується для

створення особистої точки доступу.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

21

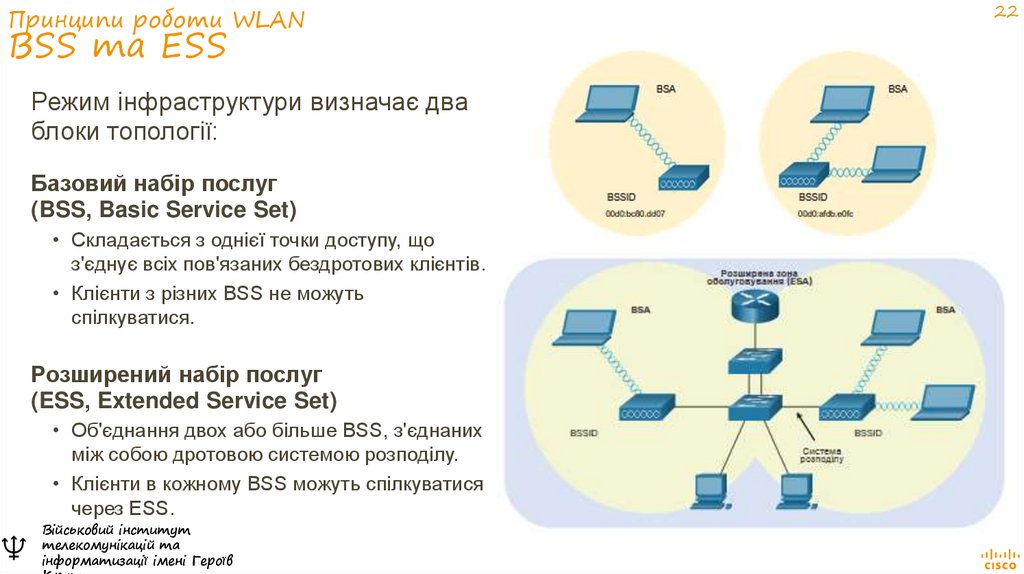

22. Принципи роботи WLAN BSS та ESS

Режим інфраструктури визначає дваблоки топології:

Базовий набір послуг

(BSS, Basic Service Set)

• Складається з однієї точки доступу, що

з'єднує всіх пов'язаних бездротових клієнтів.

• Клієнти з різних BSS не можуть

спілкуватися.

Розширений набір послуг

(ESS, Extended Service Set)

• Об'єднання двох або більше BSS, з'єднаних

між собою дротовою системою розподілу.

• Клієнти в кожному BSS можуть спілкуватися

через ESS.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

22

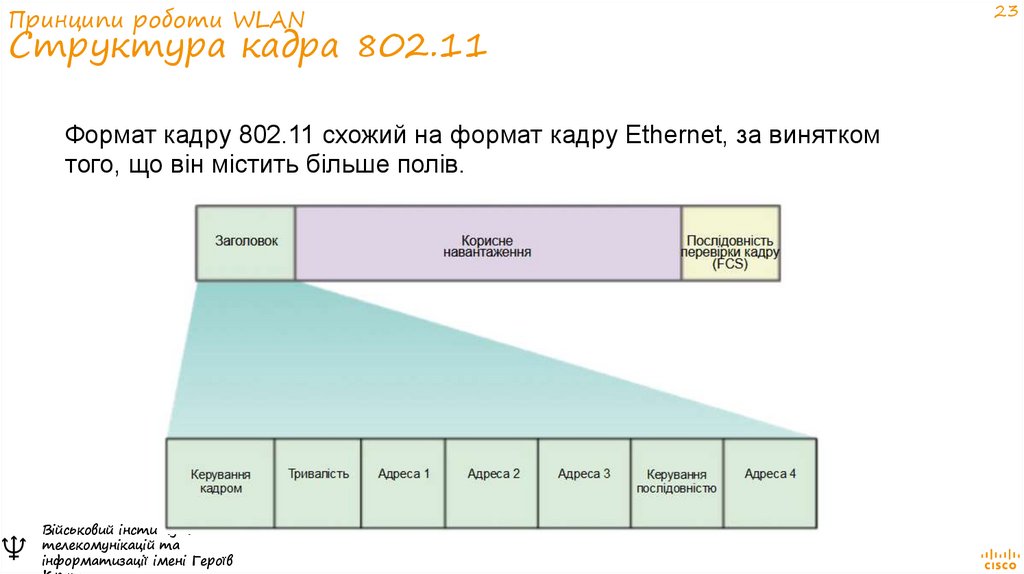

23. Принципи роботи WLAN Структура кадра 802.11

Формат кадру 802.11 схожий на формат кадру Ethernet, за виняткомтого, що він містить більше полів.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

23

24. Принципи роботи WLAN CSMA/CA

WLAN працює в напівдуплексному режимі, і бездротовий клієнт не може прослуховувати канал підчас надсилання, що унеможливлює виявлення колізії.

WLAN використовують технологію множинного доступу з контролем несучої та виявленням колізій

(CSMA/CA, Carrier Sense Multiple Access with Collision Detection) для визначення, як і коли

надсилати дані. Бездротовий клієнт виконує такі дії:

♆

1.

Прослуховує канал, аби переконатися, що він вільний, тобто в даний момент в каналі немає

іншого трафіку.

2.

Надсилає повідомлення готовності надсилання (RTS, Ready To Send) точці доступу для запиту

виділеного доступу до мережі.

3.

Отримує повідомлення дозволу надсилання (CTS, Clear To Send) від точки доступу, що надає

доступ до надсилання.

4.

Очікує випадкову кількість часу, перш ніж перезапустити процес, якщо не отримує

повідомлення CTS.

5.

Передає дані.

6.

Підтверджується всі передачі. Якщо бездротовий клієнт не отримує підтвердження, він

припускає, що сталася колізія і перезавантажує процес.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

24

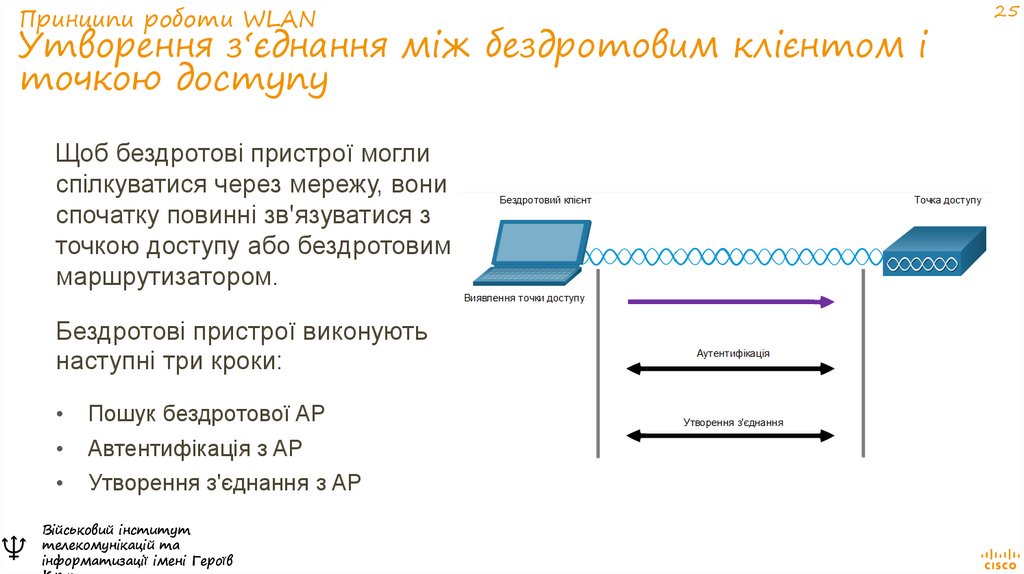

25. Принципи роботи WLAN Утворення з‘єднання між бездротовим клієнтом і точкою доступу

Щоб бездротові пристрої моглиспілкуватися через мережу, вони

спочатку повинні зв'язуватися з

точкою доступу або бездротовим

маршрутизатором.

Бездротові пристрої виконують

наступні три кроки:

♆

Пошук бездротової AP

Автентифікація з AP

Утворення з'єднання з AP

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

25

26. Принципи роботи WLAN Утворення з‘єднання між бездротовим клієнтом і точкою доступу (продовж.)

Для утворення з'єднання один з одним, бездротовий клієнт та точкадоступу повинні узгодити конкретні параметри:

♆

SSID — клієнт повинен знати назву мережі для під'єднання.

Пароль – необхідний бездротовому клієнту для аутентифікації в точці доступу.

Мережний режим – використовується стандарт 802.11.

Режим безпеки – налаштування параметрів безпеки, таких як WEP, WPA або

WPA2.

Налаштування каналів — діапазони частот, які використовуються.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

26

27. Принципи роботи WLAN Пасивний та активний режим виявлення

27Принципи роботи WLAN

Пасивний та активний режим виявлення

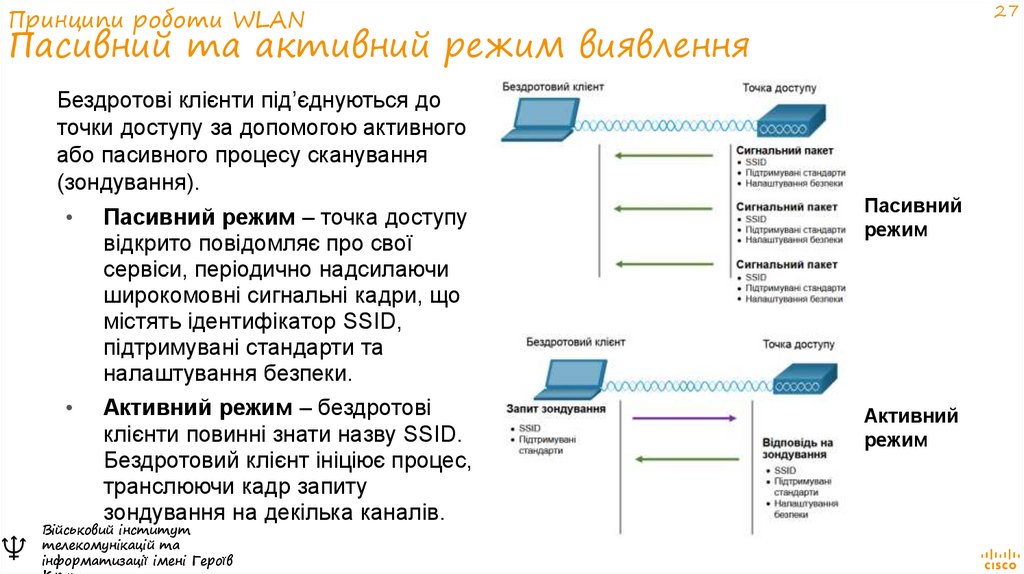

Бездротові клієнти під’єднуються до

точки доступу за допомогою активного

або пасивного процесу сканування

(зондування).

♆

Пасивний режим – точка доступу

відкрито повідомляє про свої

сервіси, періодично надсилаючи

широкомовні сигнальні кадри, що

містять ідентифікатор SSID,

підтримувані стандарти та

налаштування безпеки.

Пасивний

режим

Активний режим – бездротові

клієнти повинні знати назву SSID.

Бездротовий клієнт ініціює процес,

транслюючи кадр запиту

зондування на декілька каналів.

Активний

режим

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

28. Принципи роботи CAPWAP

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

29. Принципи роботи CAPWAP Вступ до CAPWAP

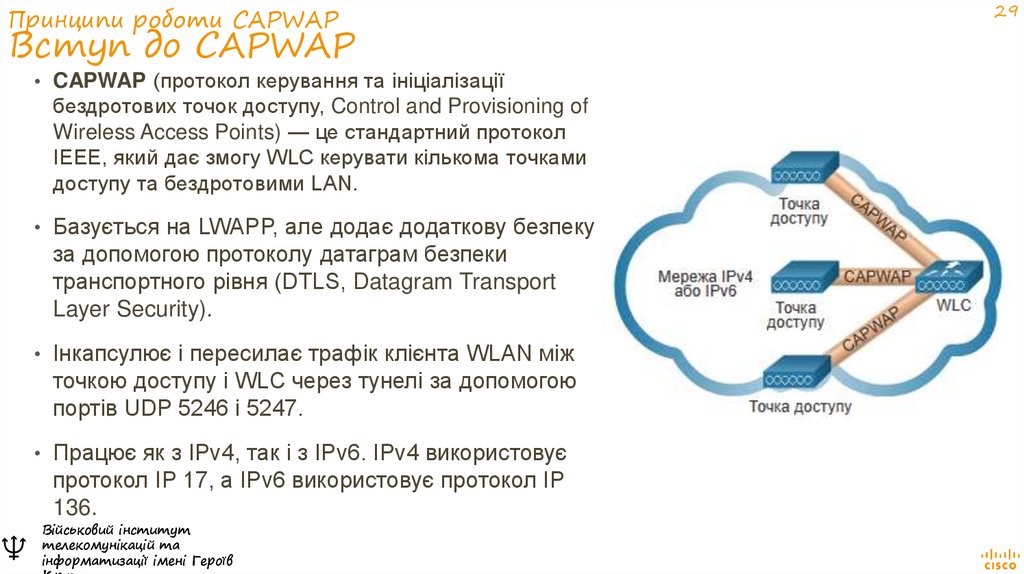

• CAPWAP (протокол керування та ініціалізаціїбездротових точок доступу, Control and Provisioning of

Wireless Access Points) — це стандартний протокол

IEEE, який дає змогу WLC керувати кількома точками

доступу та бездротовими LAN.

• Базується на LWAPP, але додає додаткову безпеку

за допомогою протоколу датаграм безпеки

транспортного рівня (DTLS, Datagram Transport

Layer Security).

• Інкапсулює і пересилає трафік клієнта WLAN між

точкою доступу і WLC через тунелі за допомогою

портів UDP 5246 і 5247.

• Працює як з IPv4, так і з IPv6. IPv4 використовує

протокол IP 17, а IPv6 використовує протокол IP

136.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

29

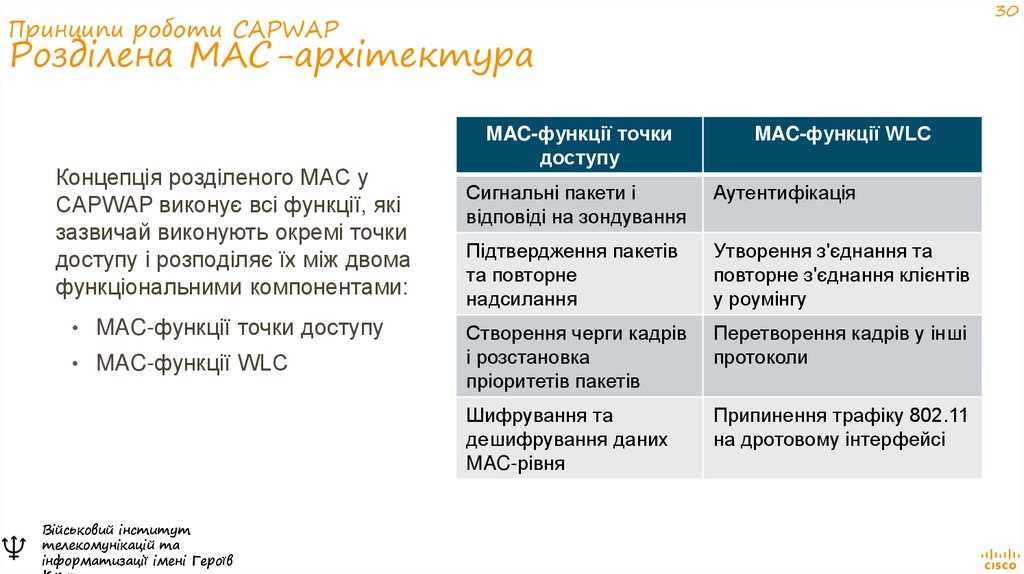

30. Принципи роботи CAPWAP Розділена MAC-архітектура

30Принципи роботи CAPWAP

Розділена MAC-архітектура

Концепція розділеного MAC у

CAPWAP виконує всі функції, які

зазвичай виконують окремі точки

доступу і розподіляє їх між двома

функціональними компонентами:

• MAC-функції точки доступу

• MAC-функції WLC

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

MAC-функції точки

доступу

MAC-функції WLC

Сигнальні пакети і

відповіді на зондування

Аутентифікація

Підтвердження пакетів

та повторне

надсилання

Утворення з'єднання та

повторне з'єднання клієнтів

у роумінгу

Створення черги кадрів

і розстановка

пріоритетів пакетів

Перетворення кадрів у інші

протоколи

Шифрування та

дешифрування даних

MAC-рівня

Припинення трафіку 802.11

на дротовому інтерфейсі

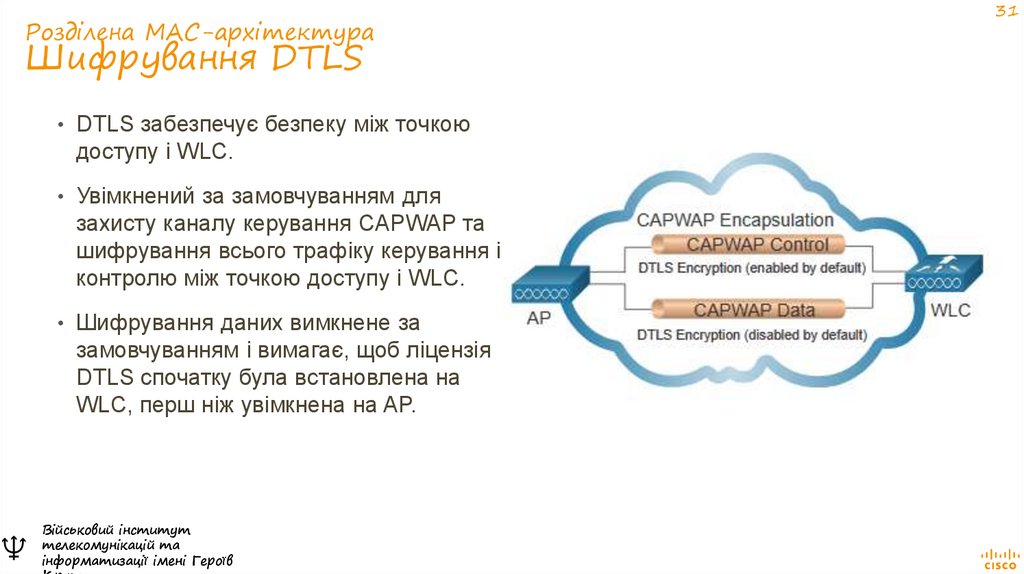

31. Розділена MAC-архітектура Шифрування DTLS

• DTLS забезпечує безпеку між точкоюдоступу і WLC.

• Увімкнений за замовчуванням для

захисту каналу керування CAPWAP та

шифрування всього трафіку керування і

контролю між точкою доступу і WLC.

• Шифрування даних вимкнене за

замовчуванням і вимагає, щоб ліцензія

DTLS спочатку була встановлена на

WLC, перш ніж увімкнена на AP.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

31

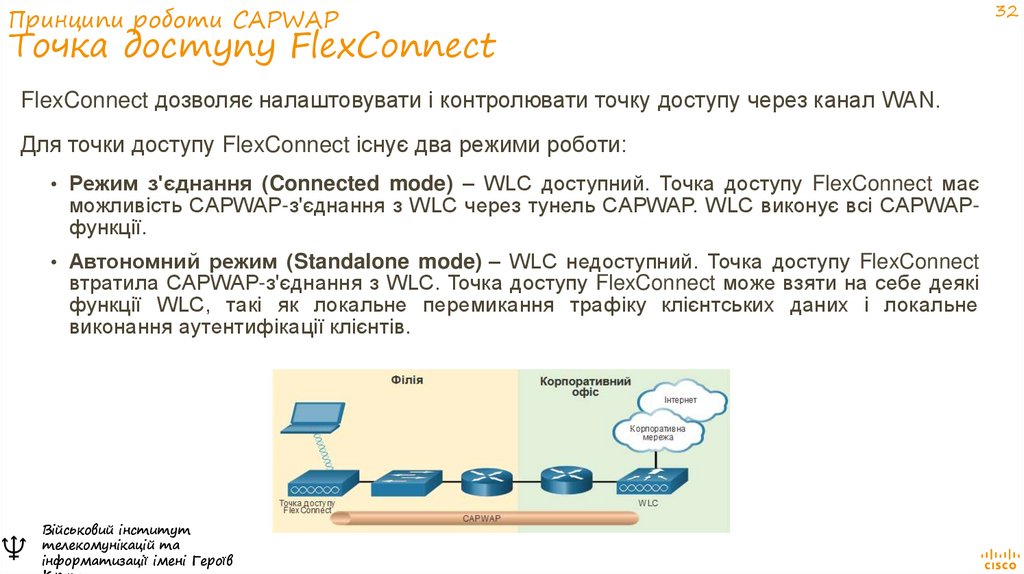

32. Принципи роботи CAPWAP Точка доступу FlexConnect

FlexConnect дозволяє налаштовувати і контролювати точку доступу через канал WAN.Для точки доступу FlexConnect існує два режими роботи:

• Режим з'єднання (Connected mode) – WLC доступний. Точка доступу FlexConnect має

можливість CAPWAP-з'єднання з WLC через тунель CAPWAP. WLC виконує всі CAPWAPфункції.

• Автономний режим (Standalone mode) – WLC недоступний. Точка доступу FlexConnect

втратила CAPWAP-з'єднання з WLC. Точка доступу FlexConnect може взяти на себе деякі

функції WLC, такі як локальне перемикання трафіку клієнтських даних і локальне

виконання аутентифікації клієнтів.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

32

33. Керування каналом

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

34. Керування каналом Насиченість частотного каналу

34Якщо попит на конкретний бездротовий канал занадто високий, канал може перенасичуватися, і якість

зв'язку погіршиться.

Насиченість каналів можна зменшити за допомогою методів більш ефективного використання каналів.

• Розширення спектра із застосуванням прямої послідовності (DSSS, Direct-Sequence Spread

Spectrum) - метод модуляції, призначений для розширення сигналу на більшу частотну смугу.

Використовується пристроями 802.11b, щоб уникнути завад від інших пристроїв, які використовують ту

ж частоту 2,4 ГГц.

• Псевдовипадкове перелаштування робочої частоти (FHSS, Frequency-Hopping Spread

Spectrum)- передає радіосигнали шляхом швидкого перемикання несучого сигналу між багатьма

частотними каналами. Відправник і одержувач повинні бути синхронізовані, щоб «знати», до якого

каналу перейти. Використовується оригінальним стандартом 802.11.

• Мультиплексування з ортогональним частотним розділенням каналів (OFDM, Orthogonal

Frequency-Division Multiplexing) - підмножина мультиплексування з частотним розділенням, в якій

один канал використовує кілька підканалів на суміжних частотах. OFDM використовується кількома

системами зв'язку, включаючи 802.11a/g/n/ac.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

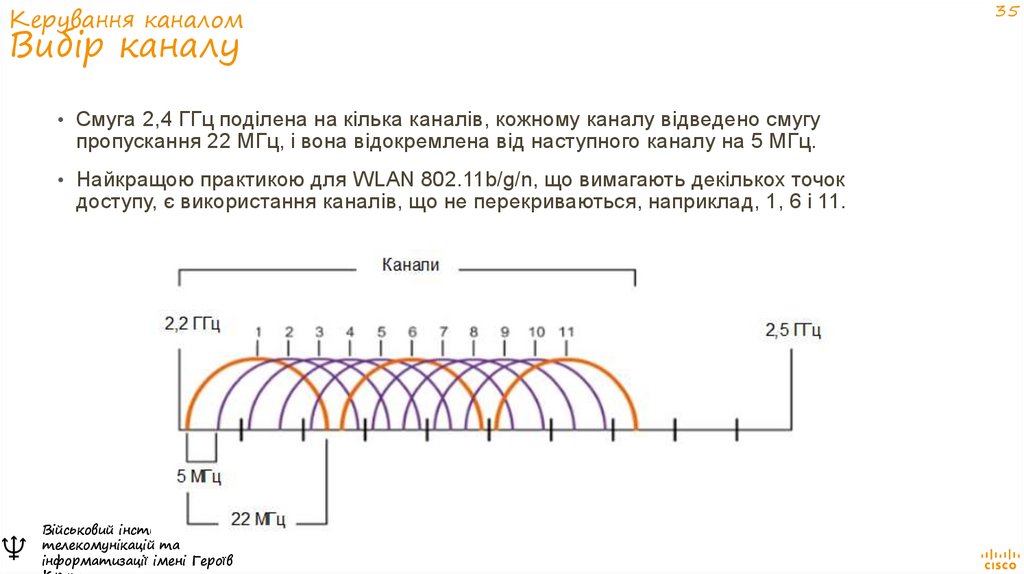

35. Керування каналом Вибір каналу

• Смуга 2,4 ГГц поділена на кілька каналів, кожному каналу відведено смугупропускання 22 МГц, і вона відокремлена від наступного каналу на 5 МГц.

• Найкращою практикою для WLAN 802.11b/g/n, що вимагають декількох точок

доступу, є використання каналів, що не перекриваються, наприклад, 1, 6 і 11.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

35

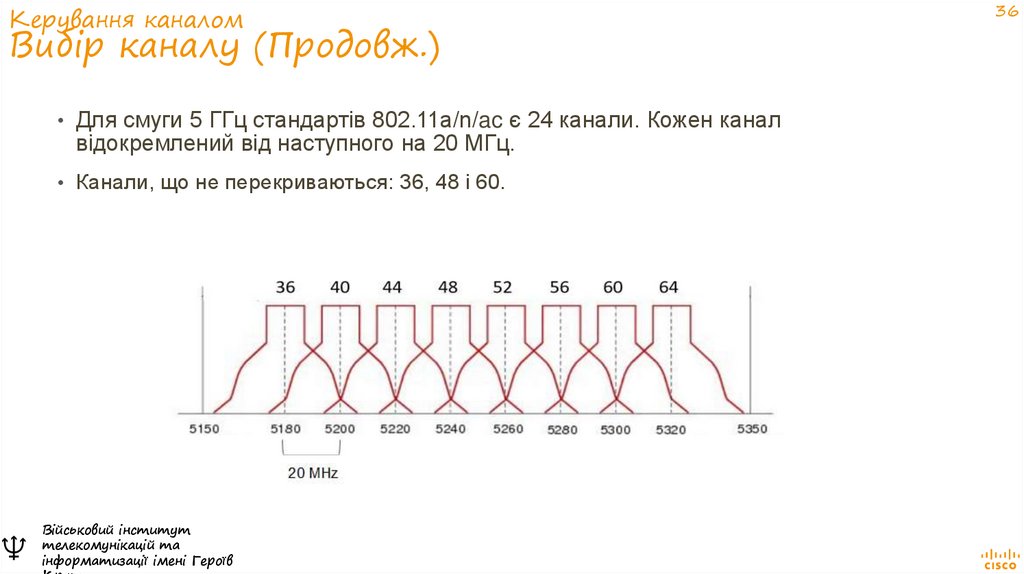

36. Керування каналом Вибір каналу (Продовж.)

• Для смуги 5 ГГц стандартів 802.11a/n/ac є 24 канали. Кожен каналвідокремлений від наступного на 20 МГц.

• Канали, що не перекриваються: 36, 48 і 60.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

36

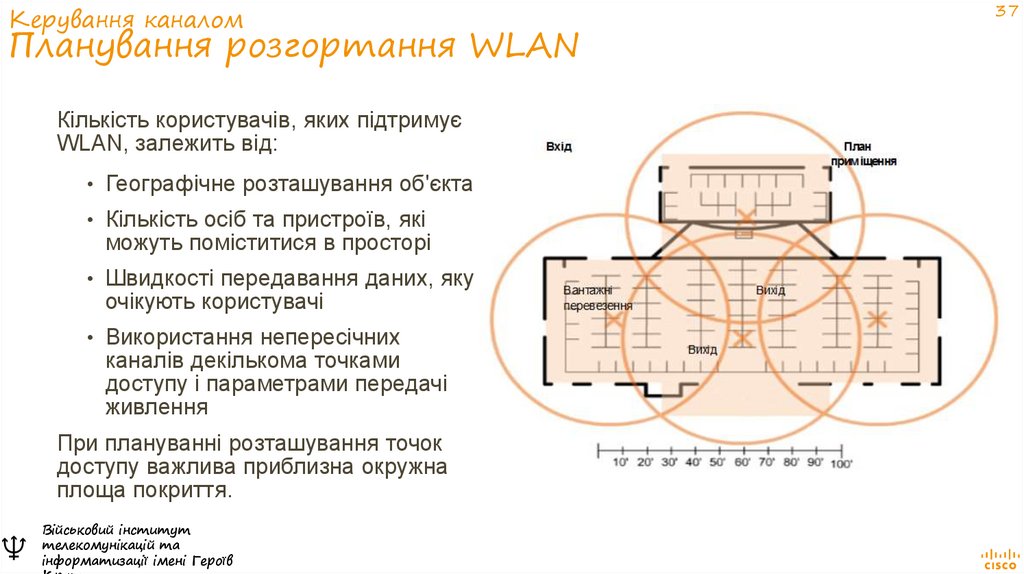

37. Керування каналом Планування розгортання WLAN

Кількість користувачів, яких підтримуєWLAN, залежить від:

• Географічне розташування об'єкта

• Кількість осіб та пристроїв, які

можуть поміститися в просторі

• Швидкості передавання даних, яку

очікують користувачі

• Використання непересічних

каналів декількома точками

доступу і параметрами передачі

живлення

При плануванні розташування точок

доступу важлива приблизна окружна

площа покриття.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

37

38. Загрози WLAN

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

39. Загрози WLAN Огляд безпеки бездротової мережі

WLAN відкрита для всіх, хто перебуває в межах дії точки доступу, та має відповідніоблікові дані для приєднання до неї.

Атаки можуть генеруватися сторонніми, незадоволеними співробітниками і навіть

ненавмисно співробітниками. Бездротові мережі особливо вразливі до кількох

загроз, зокрема:

♆

Перехоплення даних

Бездротові зловмисники

Атаки на відмову в обслуговуванні (DoS)

Шахрайські точки доступу

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

39

40. Загрози WLAN Атаки на відмову в обслуговуванні

Бездротові атаки на відмову в обслуговуванні (DoS-атаки) можуть бутирезультатом того, що:

Неправильно налаштовані пристрої

Шкідливий користувач навмисно втручається в бездротовий зв'язок

Випадкові перешкоди

Щоб мінімізувати ризик DoS-атаки через неправильно налаштовані пристрої та

шкідливі атаки, закріпіть всі пристрої, захистіть паролями, створіть резервні копії

та переконайтеся, що всі зміни конфігурації включені в неробочий час.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

40

41. Загрози WLAN Шахрайські точки доступу

♆Шахрайська точка доступу - це точка доступу або бездротовий маршрутизатор,

під'єднаний до корпоративної мережі без явної авторизації та всупереч

корпоративній політиці.

Після під'єднання шахрайська точка доступу може використовуватися зловмисником

для захоплення MAC-адрес, захоплення пакетів даних, отримання доступу до

мережних ресурсів або запуску атаки "людина посередині".

Персональна мережна точка доступу (hotspot) також може використовуватися як

шахрайська. Наприклад, користувач із захищеним доступом до мережі дозволяє

своєму авторизованому вузлу під керуванням Windows стати точкою доступу Wi-Fi.

Щоб запобігти встановленню шахрайських точок доступу, організації повинні

налаштувати на WLC політику щодо шахрайських точок доступу (Rogue Policies), та

використовувати програмне забезпечення для моніторингу, щоб активно

контролювати радіочастотний спектр на предмет наявності неавторизованих точок

доступу.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

41

42. Загрози WLAN Атака "людина посередині"

Загрози WLANАтака "людина посередині"

♆

Під час атаки "людина посередині" (MITM) хакер розташовується між

двома легітимними об'єктами для зчитування або зміни даних, які

передаються між двома сторонами. Популярною бездротовою атакою

MITM називається атака «злий близнюк», коли зловмисник вводить

шахрайську точку доступу і налаштовує на ній той же SSID, що і на

легітимній точці доступу.

Запобігання MITM-атаки починається з ідентифікації легітимних

пристроїв у WLAN. Для цього користувачі повинні пройти

автентифікацію. Після того, як всі легальні пристрої відомі, мережу

можна відстежувати на предмет аномальних пристроїв або трафіку.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

42

43. Безпека WLAN

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

44. Безпека WLAN Маскування SSID та фільтрація MAC-адрес

Для усунення загроз запобігання проникнення зловмисників у бездротові мережі ізахисту даних використовувалися дві ранні функції безпеки, які досі доступні на

більшості маршрутизаторів і точок доступу:

Маскування SSID

Точки доступу та деякі бездротові маршрутизатори дозволяють відключити

сигнальні кадри SSID. Бездротові клієнти повинні вручну налаштувати SSID

для під'єднання до мережі.

Фільтрація MAC-адрес

♆

Адміністратор може вручну дозволити або заборонити клієнтам бездротовий

доступ на основі їх фізичної MAC-адреси апаратного засобу. На рисунку

маршрутизатор налаштований на дозвіл двох MAC-адрес. Пристрої з різними

MAC-адресами не зможуть приєднатися до WLAN 2,4 ГГц.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

44

45. Безпека WLAN Стандартні методи аутентифікації 802.11

Найкращий спосіб захистити бездротову мережу - використовувати системиаутентифікації та шифрування. У вихідному стандарті 802.11 було введено два

типи аутентифікації:

Відкрита автентифікація системи

Пароль непотрібний. Зазвичай використовується для надання безкоштовного

доступу до Інтернету в громадських місцях, таких як кафе, аеропорти та

готелі.

Клієнт несе відповідальність за забезпечення безпеки, наприклад, через VPN.

Аутентифікація зі спільним ключем

♆

Забезпечує такі механізми, як WEP, WPA, WPA2 та WPA3, для аутентифікації

та шифрування даних між бездротовим клієнтом та точкою доступу. Однак

для під'єднання обом сторонам потрібно попередньо надати пароль.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

45

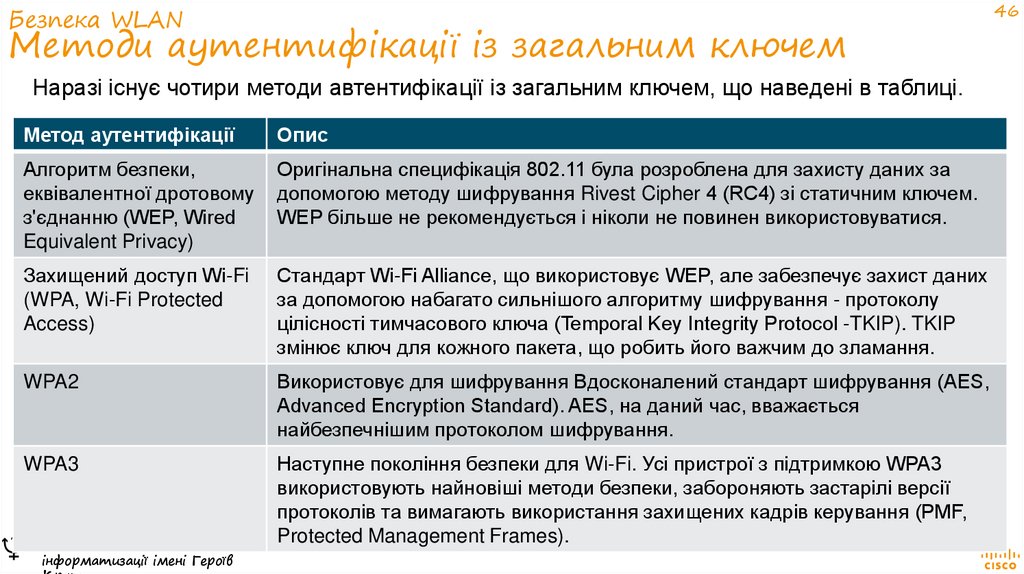

46. Безпека WLAN Методи аутентифікації із загальним ключем

Наразі існує чотири методи автентифікації із загальним ключем, що наведені в таблиці.Метод аутентифікації

Опис

Алгоритм безпеки,

еквівалентної дротовому

з'єднанню (WEP, Wired

Equivalent Privacy)

Оригінальна специфікація 802.11 була розроблена для захисту даних за

допомогою методу шифрування Rivest Cipher 4 (RC4) зі статичним ключем.

WEP більше не рекомендується і ніколи не повинен використовуватися.

Захищений доступ Wi-Fi

(WPA, Wi-Fi Protected

Access)

Стандарт Wi-Fi Alliance, що використовує WEP, але забезпечує захист даних

за допомогою набагато сильнішого алгоритму шифрування - протоколу

цілісності тимчасового ключа (Temporal Key Integrity Protocol -TKIP). TKIP

змінює ключ для кожного пакета, що робить його важчим до зламання.

WPA2

Використовує для шифрування Вдосконалений стандарт шифрування (AES,

Advanced Encryption Standard). AES, на даний час, вважається

найбезпечнішим протоколом шифрування.

WPA3

Наступне покоління безпеки для Wi-Fi. Усі пристрої з підтримкою WPA3

використовують найновіші методи безпеки, забороняють застарілі версії

протоколів та вимагають використання захищених кадрів керування (PMF,

Protected Management Frames).

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

46

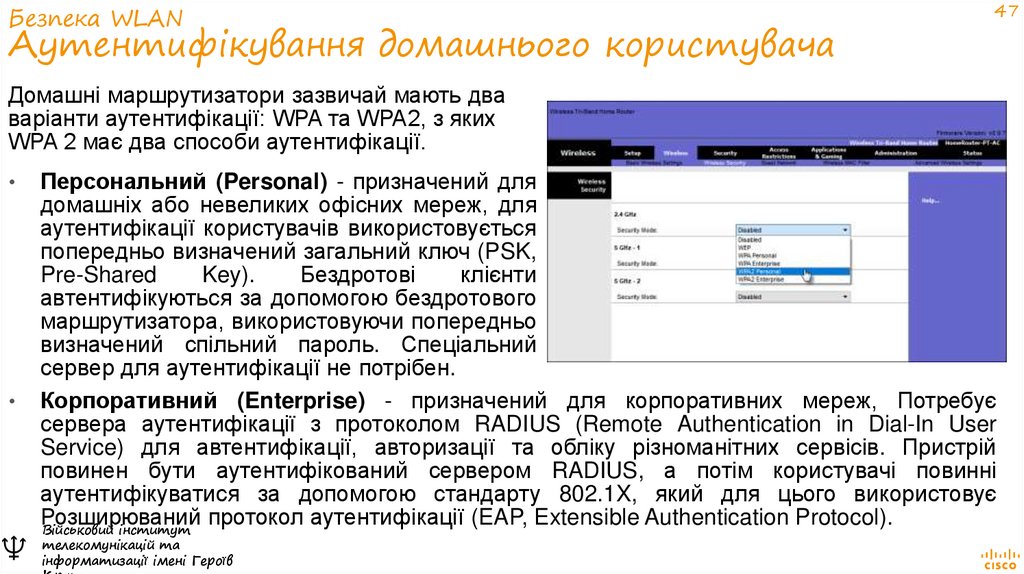

47. Безпека WLAN Аутентифікування домашнього користувача

47Домашні маршрутизатори зазвичай мають два

варіанти аутентифікації: WPA та WPA2, з яких

WPA 2 має два способи аутентифікації.

Персональний (Personal) - призначений для

домашніх або невеликих офісних мереж, для

аутентифікації користувачів використовується

попередньо визначений загальний ключ (PSK,

Pre-Shared

Key).

Бездротові

клієнти

автентифікуються за допомогою бездротового

маршрутизатора, використовуючи попередньо

визначений спільний пароль. Спеціальний

сервер для аутентифікації не потрібен.

Корпоративний (Enterprise) - призначений для корпоративних мереж, Потребує

сервера аутентифікації з протоколом RADIUS (Remote Authentication in Dial-In User

Service) для автентифікації, авторизації та обліку різноманітних сервісів. Пристрій

повинен бути аутентифікований сервером RADIUS, а потім користувачі повинні

аутентифікуватися за допомогою стандарту 802.1X, який для цього використовує

Розширюваний

протокол аутентифікації (EAP, Extensible Authentication Protocol).

Військовий інститут

та

♆ телекомунікацій

інформатизації імені Героїв

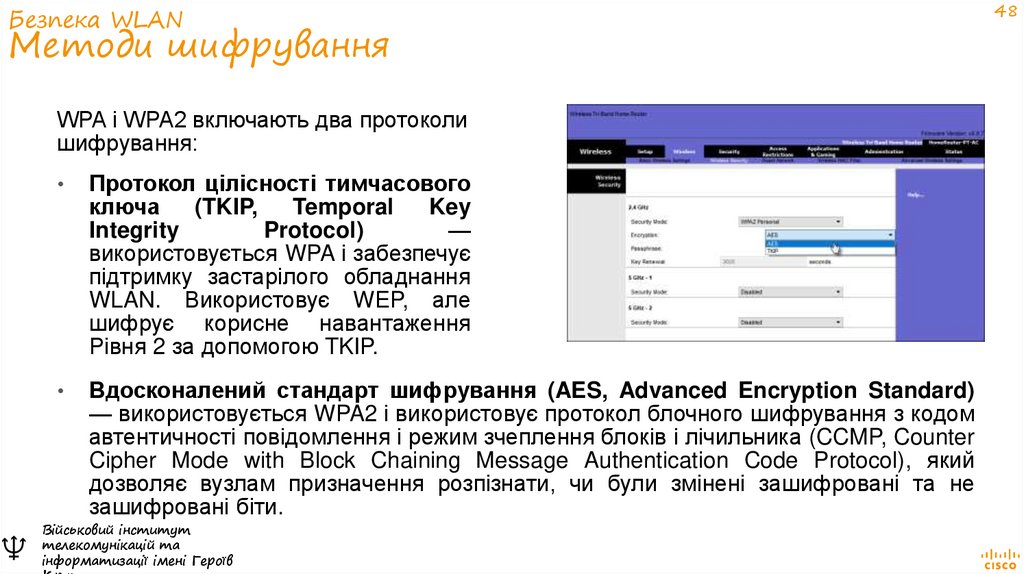

48. Безпека WLAN Методи шифрування

WPA і WPA2 включають два протоколишифрування:

♆

Протокол цілісності тимчасового

ключа

(TKIP,

Temporal

Key

Integrity

Protocol)

—

використовується WPA і забезпечує

підтримку застарілого обладнання

WLAN. Використовує WEP, але

шифрує корисне навантаження

Рівня 2 за допомогою TKIP.

Вдосконалений стандарт шифрування (AES, Advanced Encryption Standard)

— використовується WPA2 і використовує протокол блочного шифрування з кодом

автентичності повідомлення і режим зчеплення блоків і лічильника (CCMP, Counter

Cipher Mode with Block Chaining Message Authentication Code Protocol), який

дозволяє вузлам призначення розпізнати, чи були змінені зашифровані та не

зашифровані біти.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

48

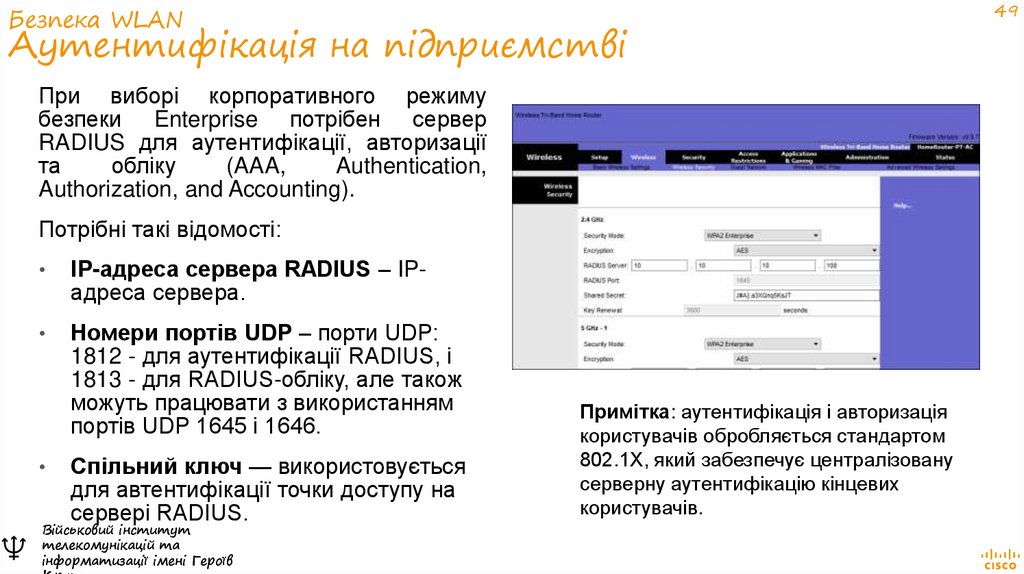

49. Безпека WLAN Аутентифікація на підприємстві

При виборі корпоративного режимубезпеки Enterprise потрібен сервер

RADIUS для аутентифікації, авторизації

та

обліку

(AAA,

Authentication,

Authorization, and Accounting).

Потрібні такі відомості:

IP-адреса сервера RADIUS – IPадреса сервера.

Номери портів UDP – порти UDP:

1812 - для аутентифікації RADIUS, і

1813 - для RADIUS-обліку, але також

можуть працювати з використанням

портів UDP 1645 і 1646.

♆

Спільний ключ — використовується

для автентифікації точки доступу на

сервері RADIUS.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Примітка: аутентифікація і авторизація

користувачів обробляється стандартом

802.1X, який забезпечує централізовану

серверну аутентифікацію кінцевих

користувачів.

49

50. Безпека WLAN WPA 3

Оскільки WPA2 більше не вважається безпечним, рекомендується використовуватиWPA3, коли він доступний. WPA3 має чотири функції:

♆

WPA3 – Personal : запобігає атаці методом грубої сили (brute force),

використовуючи функцію Одночасна аутентифікація рівних (SAE, Simultaneous

Authentication of Equals).

WPA3 – Enterprise :використовує автентифікацію 802.1X/EAP. Однак, він потребує

використання 192-розрядного криптографічного пакету і виключає змішування

протоколів безпеки для попередніх стандартів 802.11.

Open Networks : не використовує аутентифікацію. Однак використовує

Опортуністичне бездротове шифрування (OWE, Opportunistic Wireless Encryption)

для шифрування всього бездротового трафіку.

IoT Onboarding : використовує Протокол ініціалізації пристроїв (DPP, Device

Provisioning Protocol) для швидкого запуску пристроїв IoT.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

50

51. 3. Налаштування WPA2 Enterprise WLAN з WLC.

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

52. Налаштування WLAN для віддаленого сайту

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

53. Налаштування WLAN для віддаленого сайту Бездротовий маршрутизатор

Віддалені працівники, невеликі філії, а такождомашні мережі часто використовують невеликий

офісний чи домашній маршрутизатор.

Такі "інтегровані" маршрутизатори зазвичай включають

комутатор для дротових клієнтів, порт для під'єднання

до Інтернету (іноді позначений як "WAN") та бездротові

компоненти для бездротового клієнтського доступу.

Ці бездротові маршрутизатори зазвичай забезпечують

безпеку WLAN, послуги DHCP, інтегроване

перетворення мережних адрес (NAT, Name Address

Translation), якість обслуговування (QoS, Quality Of

Service), а також безліч інших функцій.

Набір функцій залежить від моделі маршрутизатора.

Примітка: Налаштування кабельного або DSL модема зазвичай

здійснюється представником Інтернет провайдера на місці або

віддалено.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

53

54. Налаштування WLAN для віддаленого сайту Вхід на бездротовий маршрутизатор

Більшість бездротових маршрутизаторів вже попередньо налаштовані напід'єднання до мережі і надання послуг.

IP-адреси за замовчуванням, імена користувачів і паролі бездротового маршрутизатора

можна легко знайти в Інтернеті.

Тому, з міркувань безпеки у першу чергу необхідно змінити значення налаштувань за

замовчуванням.

Для доступу до графічного інтерфейсу налаштування бездротового маршрутизатора

♆

Відкрийте веб-браузер і введіть ІР-адресу маршрутизатора, задану за замовчуванням.

IP-адресу за замовчуванням можна знайти в документації, що постачається з бездротовим

маршрутизатором, або в Інтернеті.

Слово admin зазвичай використовується як ім'я користувача і пароль за замовчуванням.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

54

55. Налаштування WLAN для віддаленого сайту Базове налаштування мережі

Базове налаштування мережі включає в себе наступні кроки:♆

Вхід на маршрутизатор з веб-браузера.

Зміна пароля адміністратора, встановленого за замовчуванням.

Вхід з новим паролем адміністратора.

Зміна IPv4-адреси DHCP, встановленої за замовчуванням.

Оновлення IP-адреси.

Вхід на маршрутизатор з новою IP-адресою.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

55

56. Налаштування WLAN для віддаленого сайту Базове налаштування бездротової мережі

Базове налаштування бездротового зв'язку включає в себе наступні кроки:♆

Перегляд налаштувань WLAN, встановлених за замовчуванням.

Зміна режиму мережі, визначеного стандартом 802.11, що повинен бути

реалізований.

Налаштування SSID.

Налаштування каналу, забезпечивши відсутність каналів, що перекриваються.

Налаштування режиму безпеки, вибравши з Open, WPA, WPA2 Personal, WPA2

Enterprise тощо.

Налаштування парольної фрази, як це потрібно для вибраного режиму безпеки.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

56

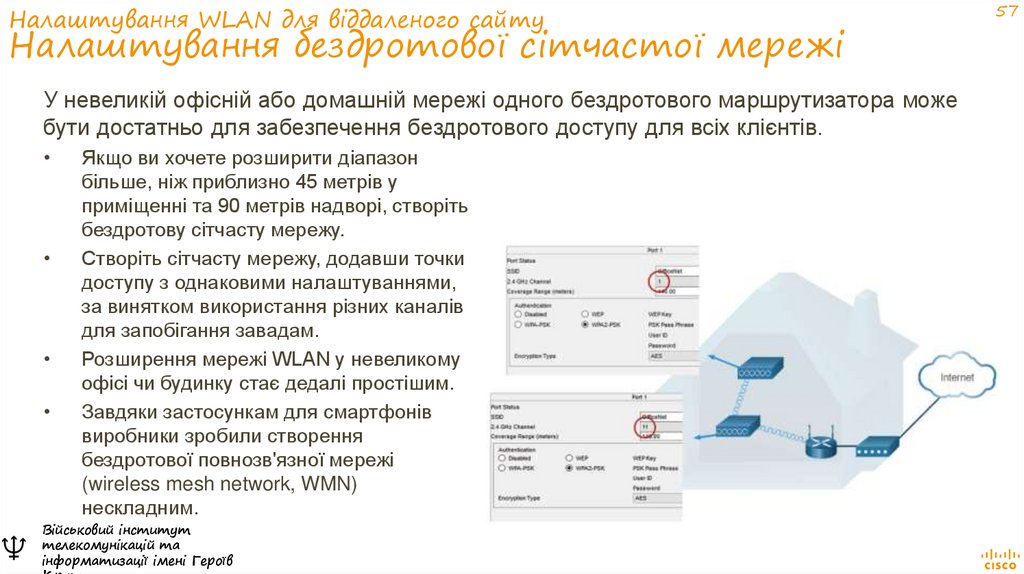

57. Налаштування WLAN для віддаленого сайту Налаштування бездротової сітчастої мережі

У невеликій офісній або домашній мережі одного бездротового маршрутизатора можебути достатньо для забезпечення бездротового доступу для всіх клієнтів.

♆

Якщо ви хочете розширити діапазон

більше, ніж приблизно 45 метрів у

приміщенні та 90 метрів надворі, створіть

бездротову сітчасту мережу.

Створіть сітчасту мережу, додавши точки

доступу з однаковими налаштуваннями,

за винятком використання різних каналів

для запобігання завадам.

Розширення мережі WLAN у невеликому

офісі чи будинку стає дедалі простішим.

Завдяки застосункам для смартфонів

виробники зробили створення

бездротової повнозв'язної мережі

(wireless mesh network, WMN)

нескладним.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

57

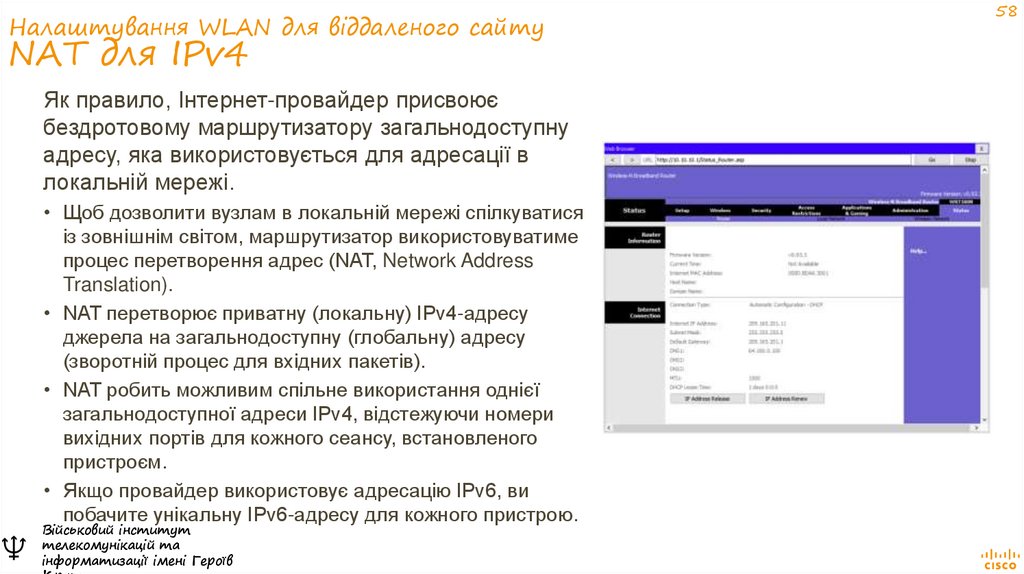

58. Налаштування WLAN для віддаленого сайту NAT для IPv4

Як правило, Інтернет-провайдер присвоюєбездротовому маршрутизатору загальнодоступну

адресу, яка використовується для адресації в

локальній мережі.

♆

• Щоб дозволити вузлам в локальній мережі спілкуватися

із зовнішнім світом, маршрутизатор використовуватиме

процес перетворення адрес (NAT, Network Address

Translation).

• NAT перетворює приватну (локальну) IPv4-адресу

джерела на загальнодоступну (глобальну) адресу

(зворотній процес для вхідних пакетів).

• NAT робить можливим спільне використання однієї

загальнодоступної адреси IPv4, відстежуючи номери

вихідних портів для кожного сеансу, встановленого

пристроєм.

• Якщо провайдер використовує адресацію IPv6, ви

побачите унікальну IPv6-адресу для кожного пристрою.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

58

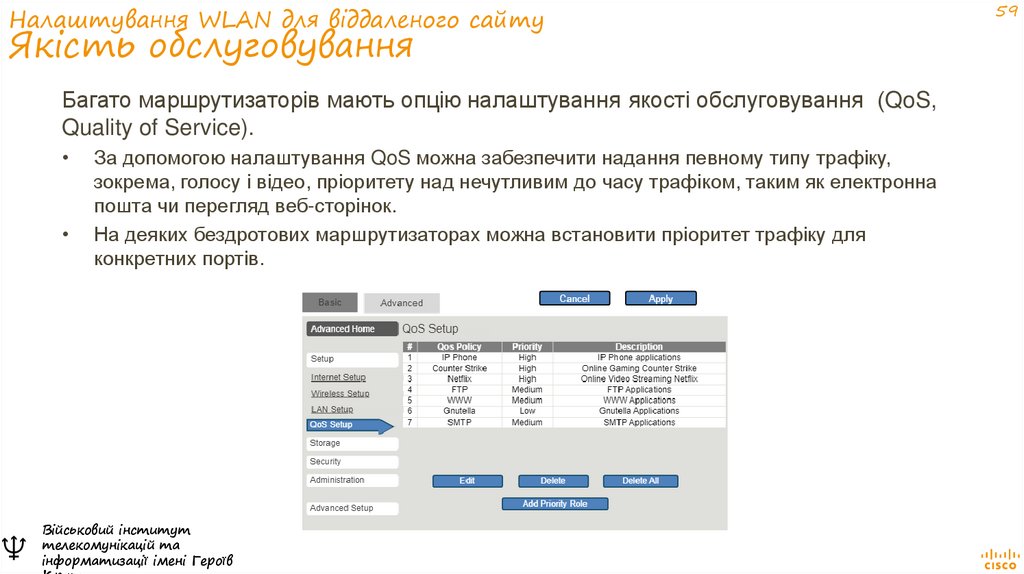

59. Налаштування WLAN для віддаленого сайту Якість обслуговування

Багато маршрутизаторів мають опцію налаштування якості обслуговування (QoS,Quality of Service).

♆

За допомогою налаштування QoS можна забезпечити надання певному типу трафіку,

зокрема, голосу і відео, пріоритету над нечутливим до часу трафіком, таким як електронна

пошта чи перегляд веб-сторінок.

На деяких бездротових маршрутизаторах можна встановити пріоритет трафіку для

конкретних портів.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

59

60. Налаштування WLAN для віддаленого сайту Переадресація портів

Бездротові маршрутизатори зазвичай блокують порти TCP та UDP, щоб запобігтинесанкціонованому доступу до локальної мережі та виходу з неї.

Однак в деяких ситуаціях необхідно відкривати порти, щоб певні програми і

застосунки могли взаємодіяти з пристроями в різних мережах.

Переадресація портів (перенаправлення портів, Port Forwarding) - це орієнтований

на правила метод перенаправлення трафіку між пристроями у різних мережах.

Відкривання портів (запуск портів, Port Triggering) дозволяє маршрутизатору

тимчасово пересилати дані через вхідні порти на певний пристрій.

Ви можете використовувати відкривання портів для пересилання даних на комп'ютер

лише тоді, коли означений діапазон портів використовується для формування

вихідного запиту.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

60

61. Налаштування базової WLAN з WLC

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

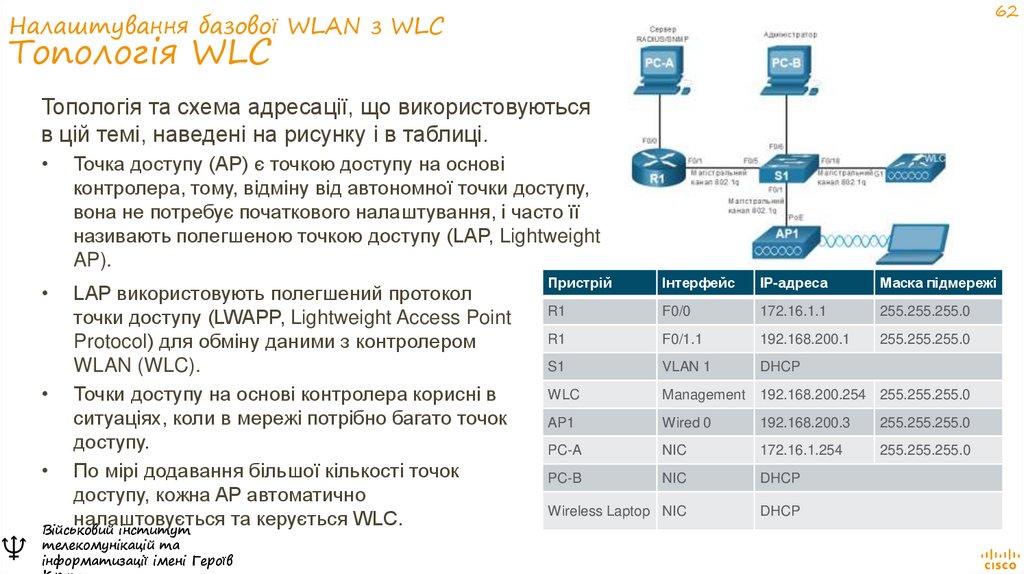

62. Налаштування базової WLAN з WLC Топологія WLC

62Налаштування базової WLAN з WLC

Топологія WLC

Топологія та схема адресації, що використовуються

в цій темі, наведені на рисунку і в таблиці.

Точка доступу (AP) є точкою доступу на основі

контролера, тому, відміну від автономної точки доступу,

вона не потребує початкового налаштування, і часто її

називають полегшеною точкою доступу (LAP, Lightweight

AP).

LAP використовують полегшений протокол

точки доступу (LWAPP, Lightweight Access Point

Protocol) для обміну даними з контролером

WLAN (WLC).

• Точки доступу на основі контролера корисні в

ситуаціях, коли в мережі потрібно багато точок

доступу.

• По мірі додавання більшої кількості точок

доступу, кожна AP автоматично

налаштовується та керується WLC.

Військовий інститут

та

♆ телекомунікацій

інформатизації імені Героїв

Пристрій

Інтерфейс

IP-адреса

Маска підмережі

R1

F0/0

172.16.1.1

255.255.255.0

R1

F0/1.1

192.168.200.1

255.255.255.0

S1

VLAN 1

DHCP

WLC

Management

192.168.200.254 255.255.255.0

AP1

Wired 0

192.168.200.3

255.255.255.0

PC-A

NIC

172.16.1.254

255.255.255.0

PC-B

NIC

DHCP

Wireless Laptop NIC

DHCP

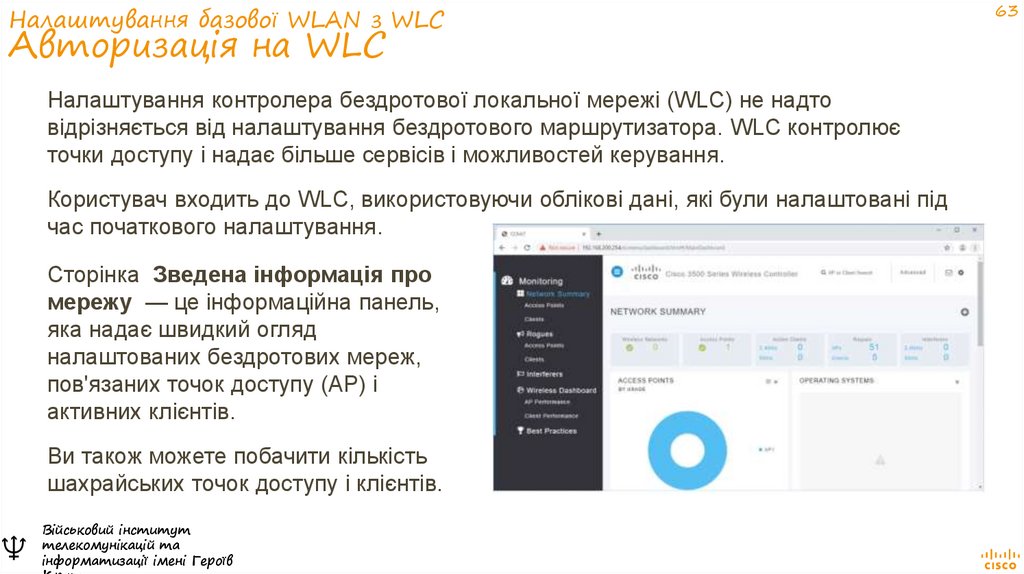

63. Налаштування базової WLAN з WLC Авторизація на WLC

Налаштування контролера бездротової локальної мережі (WLC) не надтовідрізняється від налаштування бездротового маршрутизатора. WLC контролює

точки доступу і надає більше сервісів і можливостей керування.

Користувач входить до WLC, використовуючи облікові дані, які були налаштовані під

час початкового налаштування.

Сторінка Зведена інформація про

мережу — це інформаційна панель,

яка надає швидкий огляд

налаштованих бездротових мереж,

пов'язаних точок доступу (АР) і

активних клієнтів.

Ви також можете побачити кількість

шахрайських точок доступу і клієнтів.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

63

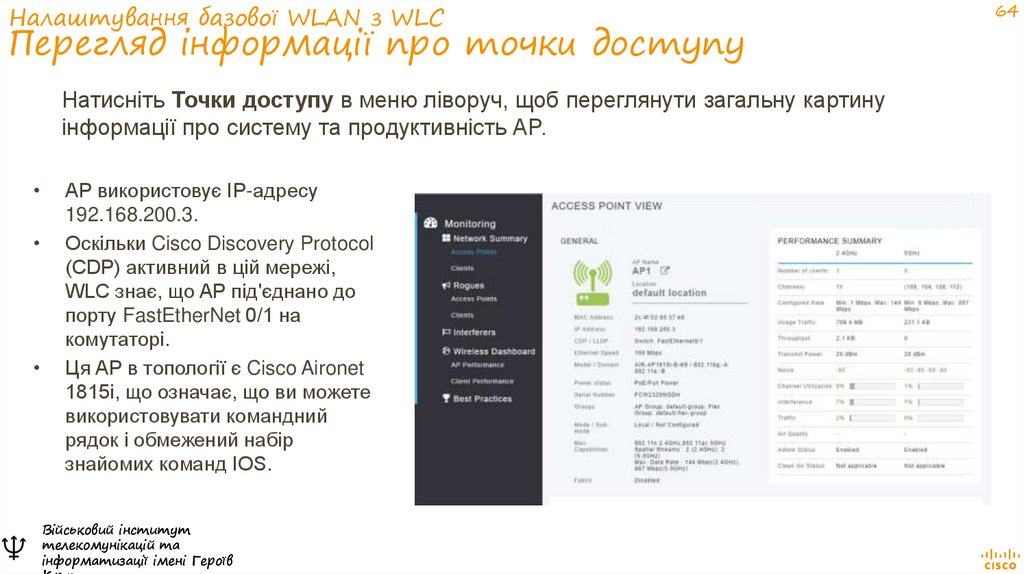

64. Налаштування базової WLAN з WLC Перегляд інформації про точки доступу

Натисніть Точки доступу в меню ліворуч, щоб переглянути загальну картинуінформації про систему та продуктивність AP.

♆

AP використовує IP-адресу

192.168.200.3.

Оскільки Cisco Discovery Protocol

(CDP) активний в цій мережі,

WLC знає, що AP під'єднано до

порту FastEtherNet 0/1 на

комутаторі.

Ця AP в топології є Cisco Aironet

1815i, що означає, що ви можете

використовувати командний

рядок і обмежений набір

знайомих команд IOS.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

64

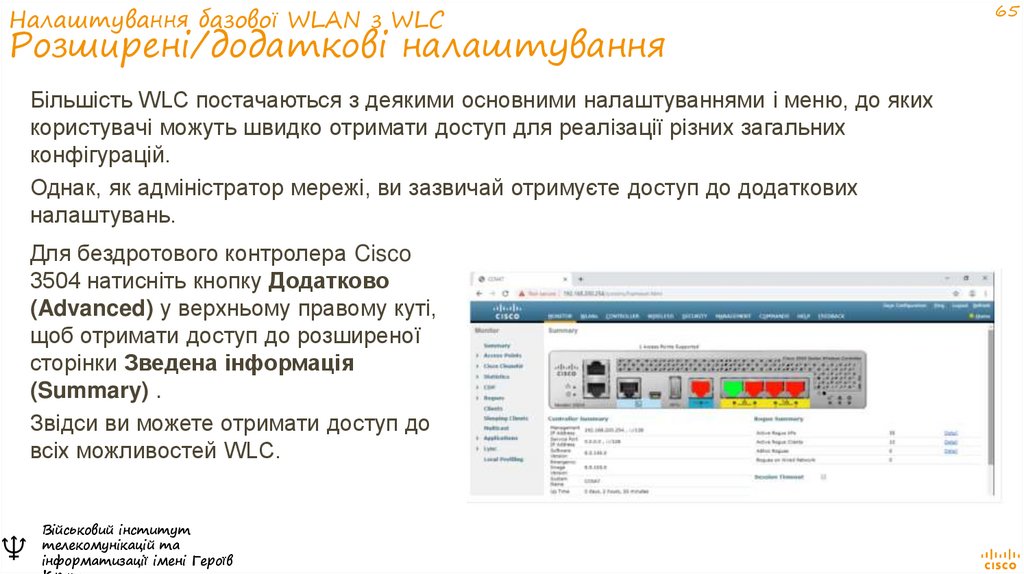

65. Налаштування базової WLAN з WLC Розширені/додаткові налаштування

Більшість WLC постачаються з деякими основними налаштуваннями і меню, до якихкористувачі можуть швидко отримати доступ для реалізації різних загальних

конфігурацій.

Однак, як адміністратор мережі, ви зазвичай отримуєте доступ до додаткових

налаштувань.

Для бездротового контролера Cisco

3504 натисніть кнопку Додатково

(Advanced) у верхньому правому куті,

щоб отримати доступ до розширеної

сторінки Зведена інформація

(Summary) .

Звідси ви можете отримати доступ до

всіх можливостей WLC.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

65

66. Налаштування базової WLAN з WLC Налаштування WLAN

Контролери бездротової локальної мережі мають порти комутатора Рівня 2 івіртуальні інтерфейси, які створюються в програмному забезпеченні і дуже схожі на

інтерфейси VLAN.

♆

Кожен фізичний порт може підтримувати багато точок доступу та WLAN.

Порти на WLC - це по суті магістральні порти, які можуть переносити трафік від декількох

VLAN до комутатора для розподілу на кілька точок доступу.

Кожна точка доступу може підтримувати кілька WLAN.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

66

67. Налаштування базової WLAN з WLC Налаштування WLAN (продовж.)

Базове налаштування WLAN з WLC включає в себе такі кроки:1.

2.

3.

4.

5.

6.

7.

♆

Створення WLAN

Застосування і увімкнення WLAN

Вибір інтерфейсу

Захист WLAN

Перевірка працездатності WLAN

Моніторинг WLAN

Перегляд інформації про клієнта бездротової мережі

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

67

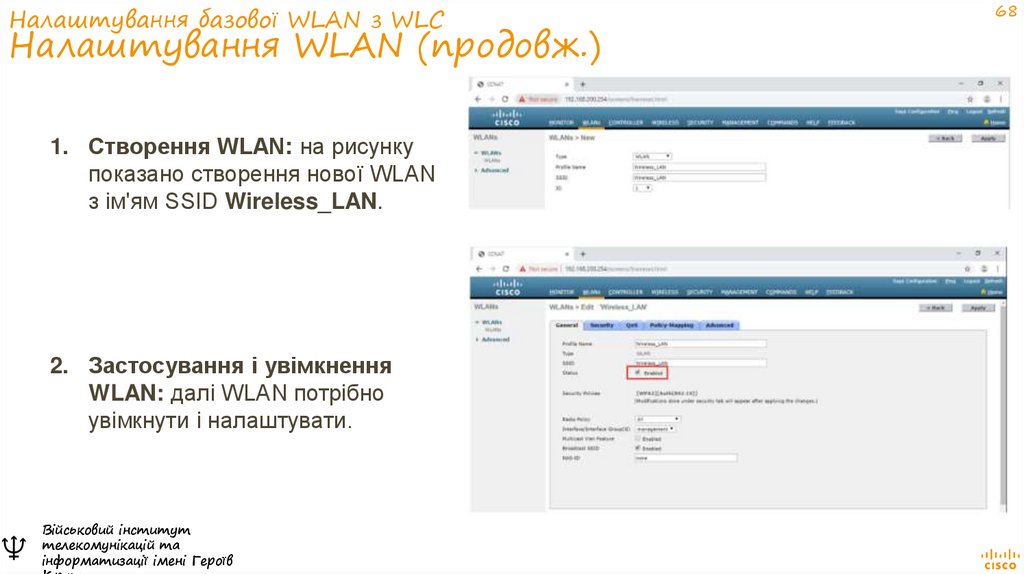

68. Налаштування базової WLAN з WLC Налаштування WLAN (продовж.)

1. Створення WLAN: на рисункупоказано створення нової WLAN

з ім'ям SSID Wireless_LAN.

2. Застосування і увімкнення

WLAN: далі WLAN потрібно

увімкнути і налаштувати.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

68

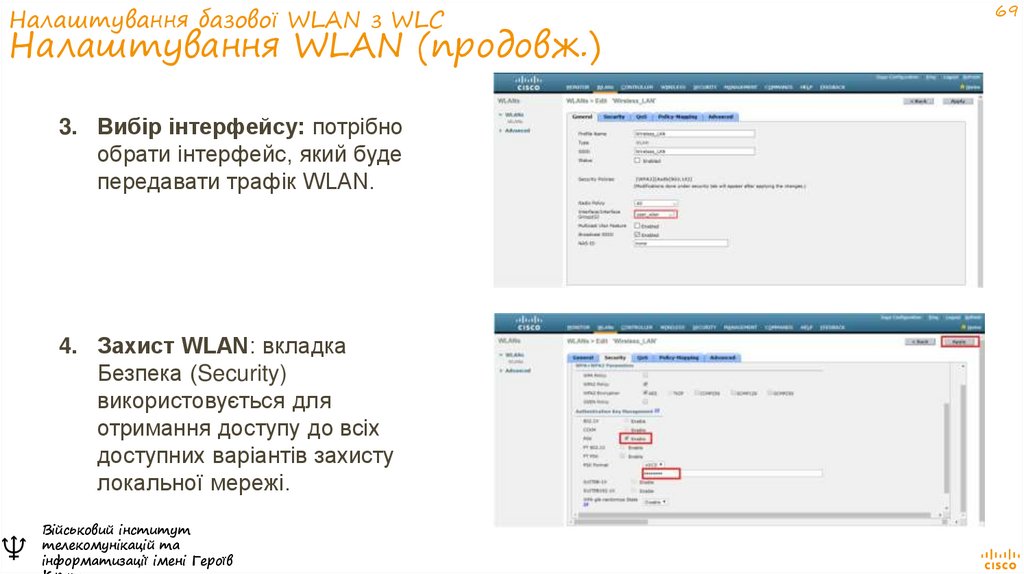

69. Налаштування базової WLAN з WLC Налаштування WLAN (продовж.)

3. Вибір інтерфейсу: потрібнообрати інтерфейс, який буде

передавати трафік WLAN.

4. Захист WLAN: вкладка

Безпека (Security)

використовується для

отримання доступу до всіх

доступних варіантів захисту

локальної мережі.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

69

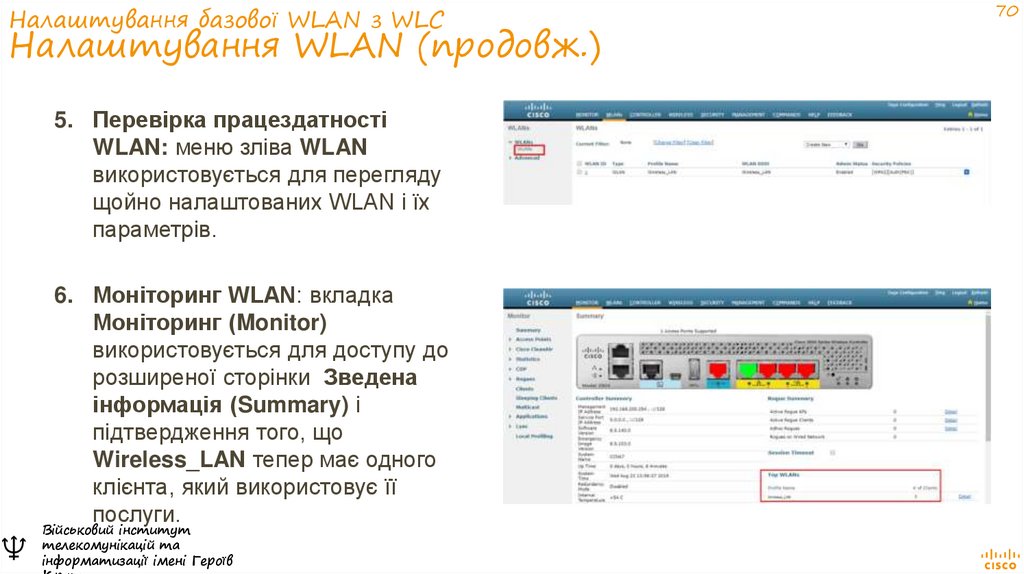

70. Налаштування базової WLAN з WLC Налаштування WLAN (продовж.)

5. Перевірка працездатностіWLAN: меню зліва WLAN

використовується для перегляду

щойно налаштованих WLAN і їх

параметрів.

♆

6. Моніторинг WLAN: вкладка

Моніторинг (Monitor)

використовується для доступу до

розширеної сторінки Зведена

інформація (Summary) і

підтвердження того, що

Wireless_LAN тепер має одного

клієнта, який використовує її

послуги.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

70

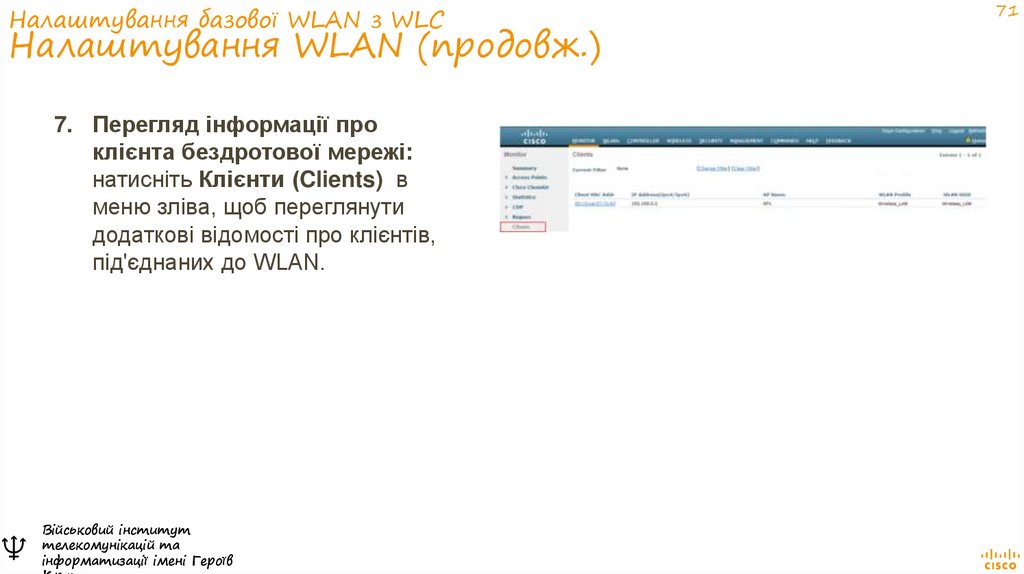

71. Налаштування базової WLAN з WLC Налаштування WLAN (продовж.)

7. Перегляд інформації проклієнта бездротової мережі:

натисніть Клієнти (Clients) в

меню зліва, щоб переглянути

додаткові відомості про клієнтів,

під'єднаних до WLAN.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

71

72. Налаштування WPA2 Enterprise WLAN з WLC

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

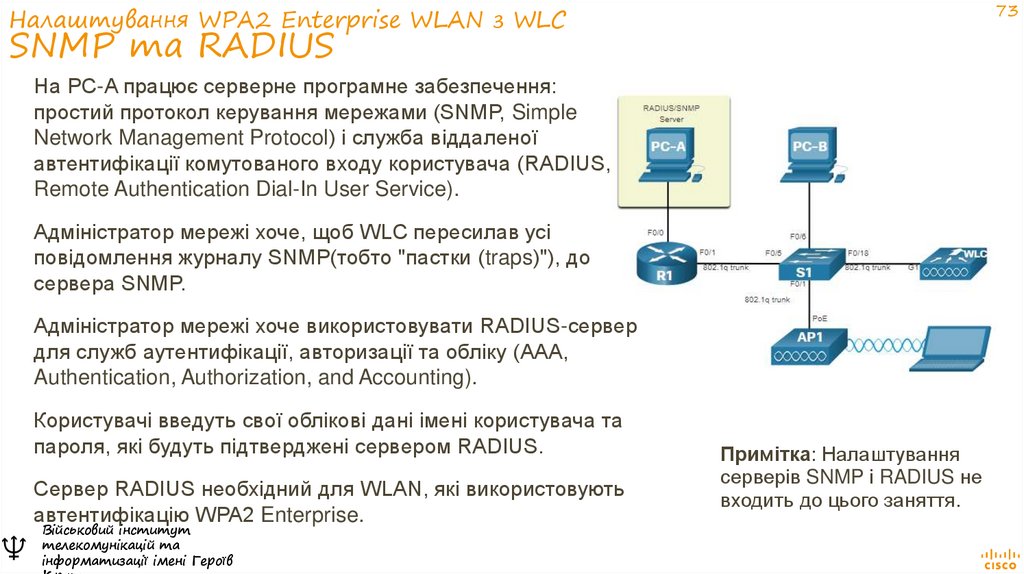

73. Налаштування WPA2 Enterprise WLAN з WLC SNMP та RADIUS

73Налаштування WPA2 Enterprise WLAN з WLC

SNMP та RADIUS

На PC-A працює серверне програмне забезпечення:

простий протокол керування мережами (SNMP, Simple

Network Management Protocol) і служба віддаленої

автентифікації комутованого входу користувача (RADIUS,

Remote Authentication Dial-In User Service).

Адміністратор мережі хоче, щоб WLC пересилав усі

повідомлення журналу SNMP(тобто "пастки (traps)"), до

сервера SNMP.

Адміністратор мережі хоче використовувати RADIUS-сервер

для служб аутентифікації, авторизації та обліку (AAA,

Authentication, Authorization, and Accounting).

Користувачі введуть свої облікові дані імені користувача та

пароля, які будуть підтверджені сервером RADIUS.

♆

Сервер RADIUS необхідний для WLAN, які використовують

автентифікацію WPA2 Enterprise.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Примітка: Налаштування

серверів SNMP і RADIUS не

входить до цього заняття.

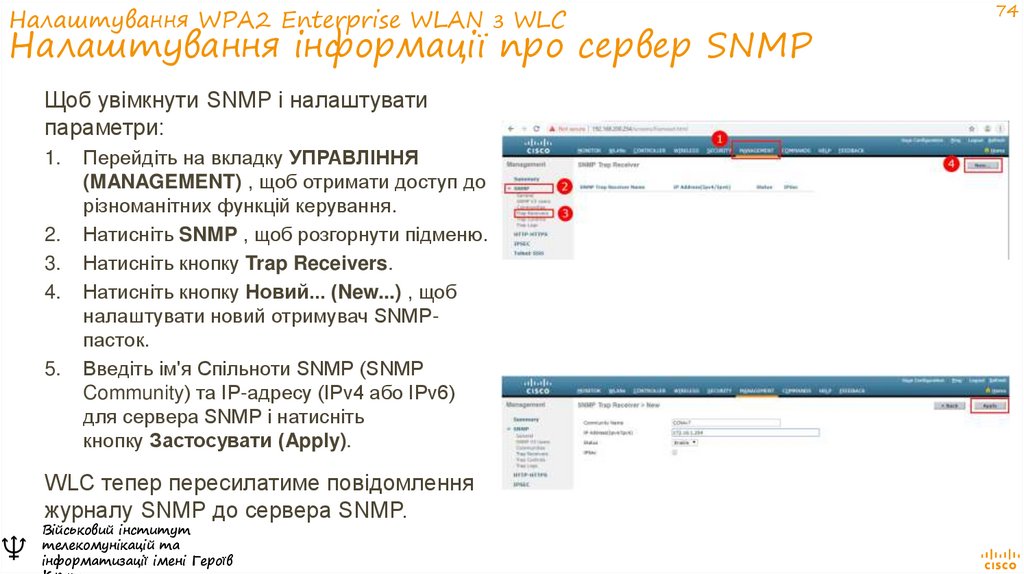

74. Налаштування WPA2 Enterprise WLAN з WLC Налаштування інформації про сервер SNMP

Щоб увімкнути SNMP і налаштуватипараметри:

1.

2.

3.

4.

5.

Перейдіть на вкладку УПРАВЛІННЯ

(MANAGEMENT) , щоб отримати доступ до

різноманітних функцій керування.

Натисніть SNMP , щоб розгорнути підменю.

Натисніть кнопку Trap Receivers.

Натисніть кнопку Новий... (New...) , щоб

налаштувати новий отримувач SNMPпасток.

Введіть ім'я Спільноти SNMP (SNMP

Community) та IP-адресу (IPv4 або IPv6)

для сервера SNMP і натисніть

кнопку Застосувати (Apply).

WLC тепер пересилатиме повідомлення

журналу SNMP до сервера SNMP.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

74

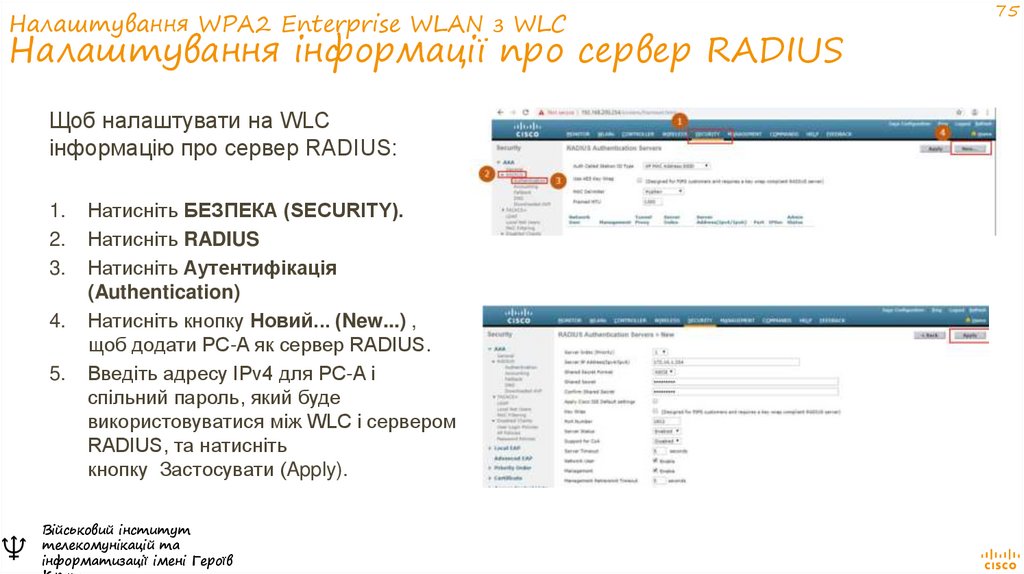

75. Налаштування WPA2 Enterprise WLAN з WLC Налаштування інформації про сервер RADIUS

Щоб налаштувати на WLCінформацію про сервер RADIUS:

1.

2.

3.

4.

5.

♆

Натисніть БЕЗПЕКА (SECURITY).

Натисніть RADIUS

Натисніть Аутентифікація

(Authentication)

Натисніть кнопку Новий... (New...) ,

щоб додати PC-A як сервер RADIUS.

Введіть адресу IPv4 для PC-A і

спільний пароль, який буде

використовуватися між WLC і сервером

RADIUS, та натисніть

кнопку Застосувати (Apply).

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

75

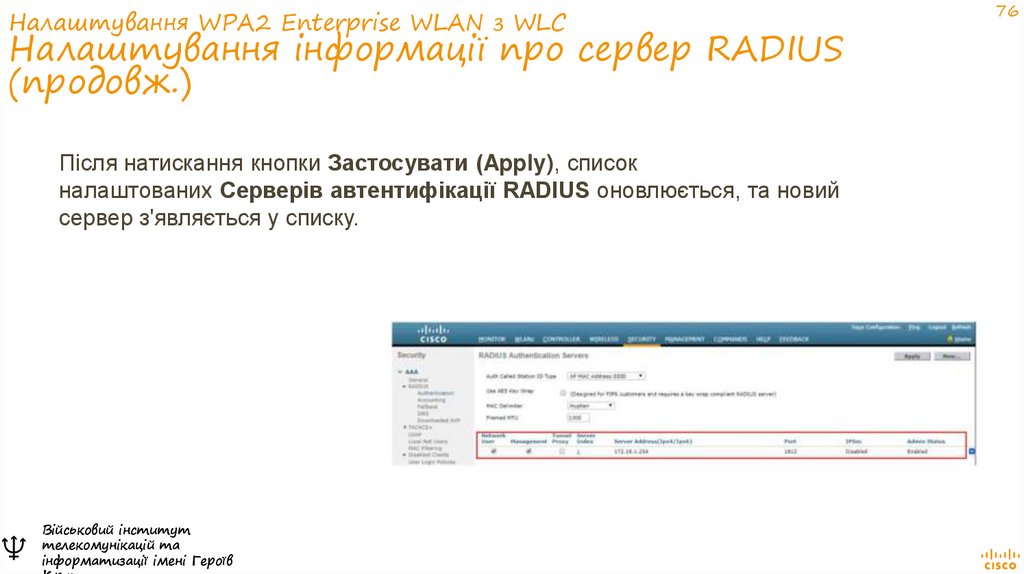

76. Налаштування WPA2 Enterprise WLAN з WLC Налаштування інформації про сервер RADIUS (продовж.)

Після натискання кнопки Застосувати (Apply), списокналаштованих Серверів автентифікації RADIUS оновлюється, та новий

сервер з'являється у списку.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

76

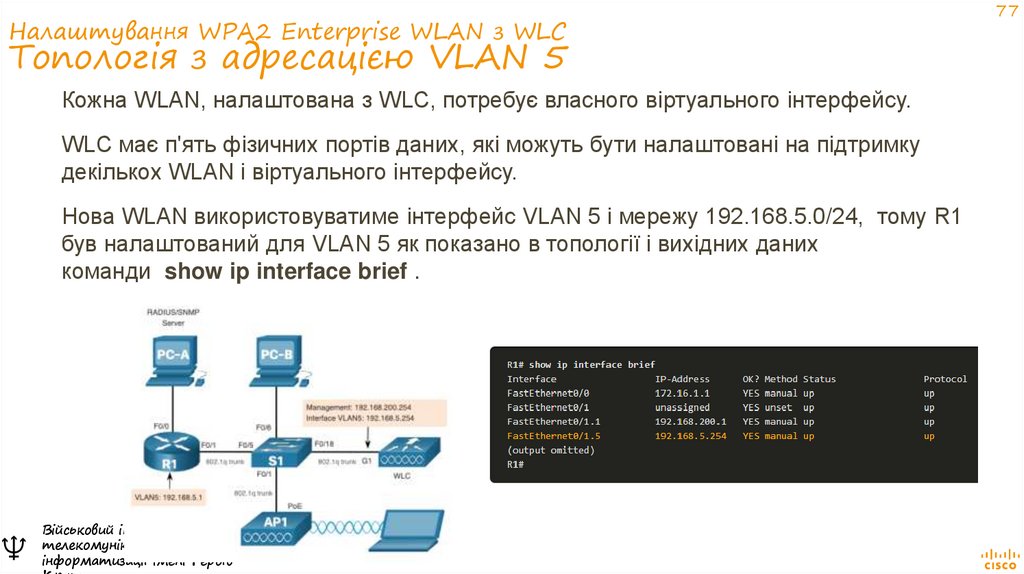

77. Налаштування WPA2 Enterprise WLAN з WLC Топологія з адресацією VLAN 5

Кожна WLAN, налаштована з WLC, потребує власного віртуального інтерфейсу.WLC має п'ять фізичних портів даних, які можуть бути налаштовані на підтримку

декількох WLAN і віртуального інтерфейсу.

Нова WLAN використовуватиме інтерфейс VLAN 5 і мережу 192.168.5.0/24, тому R1

був налаштований для VLAN 5 як показано в топології і вихідних даних

команди show ip interface brief .

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

77

78. Налаштування WPA2 Enterprise WLAN з WLC Налаштування нового інтерфейсу

Налаштування інтерфейсу VLAN на WLC передбачає такі кроки:1.

2.

3.

4.

5.

6.

♆

Створення нового інтерфейсу.

Налаштування імені та ID для VLAN.

Налаштування порту і адреси інтерфейсу.

Налаштування адреси сервера DHCP.

Застосування і підтвердження.

Перевірка інтерфейсів.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

78

79. Налаштування WPA2 Enterprise WLAN з WLC Налаштування нового інтерфейсу (продовж.)

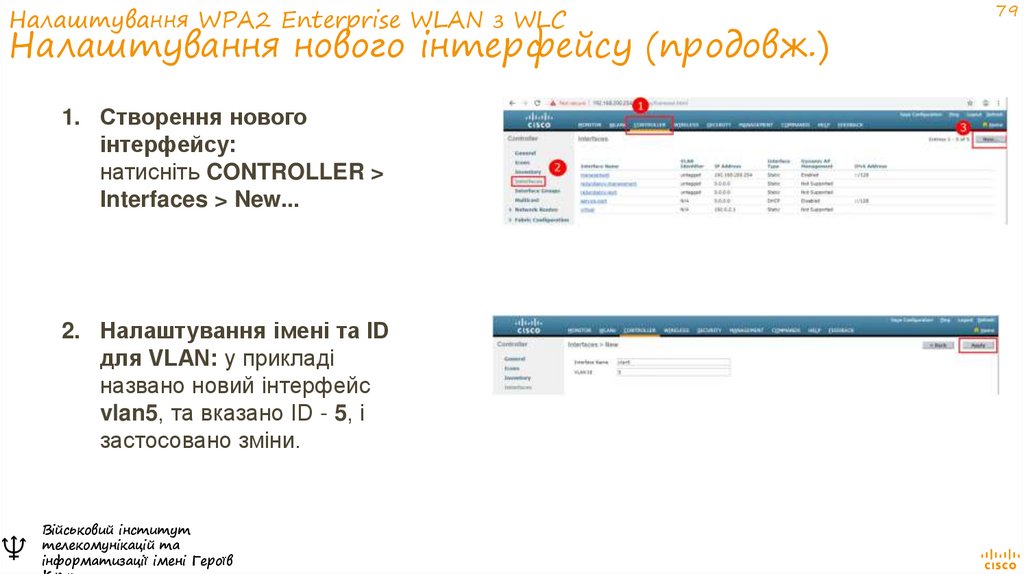

1. Створення новогоінтерфейсу:

натисніть CONTROLLER >

Interfaces > New...

2. Налаштування імені та ID

для VLAN: у прикладі

названо новий інтерфейс

vlan5, та вказано ID - 5, і

застосовано зміни.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

79

80. Налаштування WPA2 Enterprise WLAN з WLC Налаштування нового інтерфейсу (продовж.)

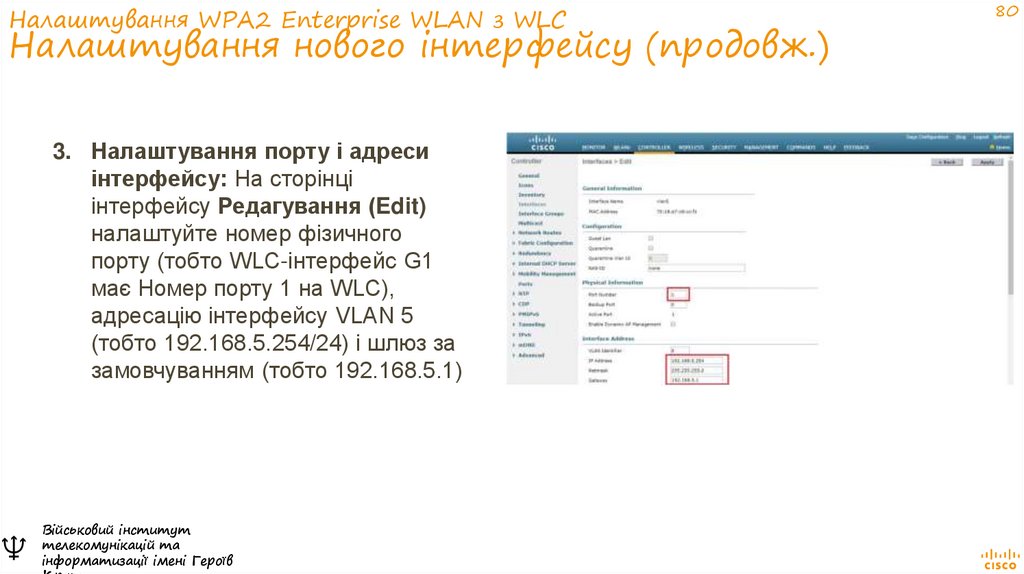

3. Налаштування порту і адресиінтерфейсу: На сторінці

інтерфейсу Редагування (Edit)

налаштуйте номер фізичного

порту (тобто WLC-інтерфейс G1

має Номер порту 1 на WLC),

адресацію інтерфейсу VLAN 5

(тобто 192.168.5.254/24) і шлюз за

замовчуванням (тобто 192.168.5.1)

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

80

81. Налаштування WPA2 Enterprise WLAN з WLC Налаштування нового інтерфейсу (продовж.)

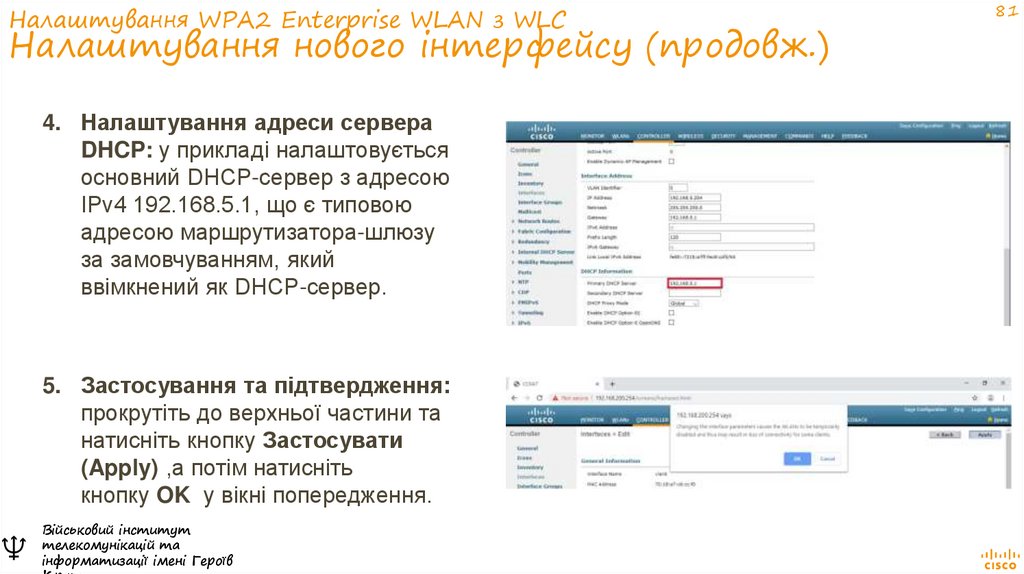

4. Налаштування адреси сервераDHCP: у прикладі налаштовується

основний DHCP-сервер з адресою

IPv4 192.168.5.1, що є типовою

адресою маршрутизатора-шлюзу

за замовчуванням, який

ввімкнений як DHCP-сервер.

5. Застосування та підтвердження:

прокрутіть до верхньої частини та

натисніть кнопку Застосувати

(Apply) ,а потім натисніть

кнопку OK у вікні попередження.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

81

82. Налаштування WPA2 Enterprise WLAN з WLC Налаштування нового інтерфейсу (продовж.)

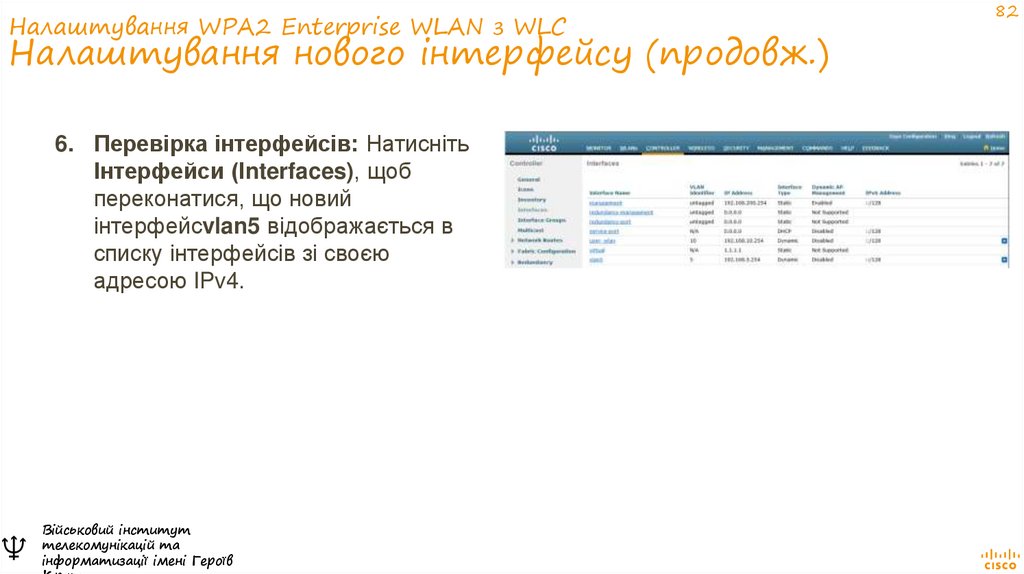

6. Перевірка інтерфейсів: НатиснітьІнтерфейси (Interfaces), щоб

переконатися, що новий

інтерфейсvlan5 відображається в

списку інтерфейсів зі своєю

адресою IPv4.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

82

83. Налаштування WPA2 Enterprise WLAN з WLC Налаштування діапазону DHCP

Налаштування діапазону DHCP передбачає такі кроки:1.

2.

3.

4.

5.

♆

Створення нового діапазону DHCP.

Присвоєння назви діапазону DHCP.

Перевірка нового діапазону DHCP.

Налаштування і увімкнення нового діапазону DHCP.

Перевірка увімкнення нового діапазону DHCP.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

83

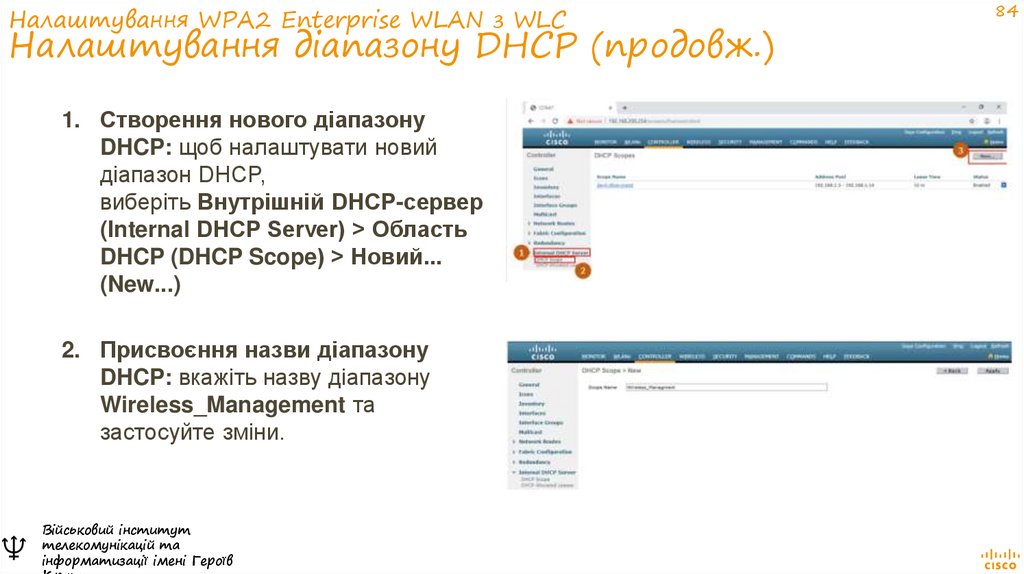

84. Налаштування WPA2 Enterprise WLAN з WLC Налаштування діапазону DHCP (продовж.)

1. Створення нового діапазонуDHCP: щоб налаштувати новий

діапазон DHCP,

виберіть Внутрішній DHCP-сервер

(Internal DHCP Server) > Область

DHCP (DHCP Scope) > Новий...

(New...)

2. Присвоєння назви діапазону

DHCP: вкажіть назву діапазону

Wireless_Management та

застосуйте зміни.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

84

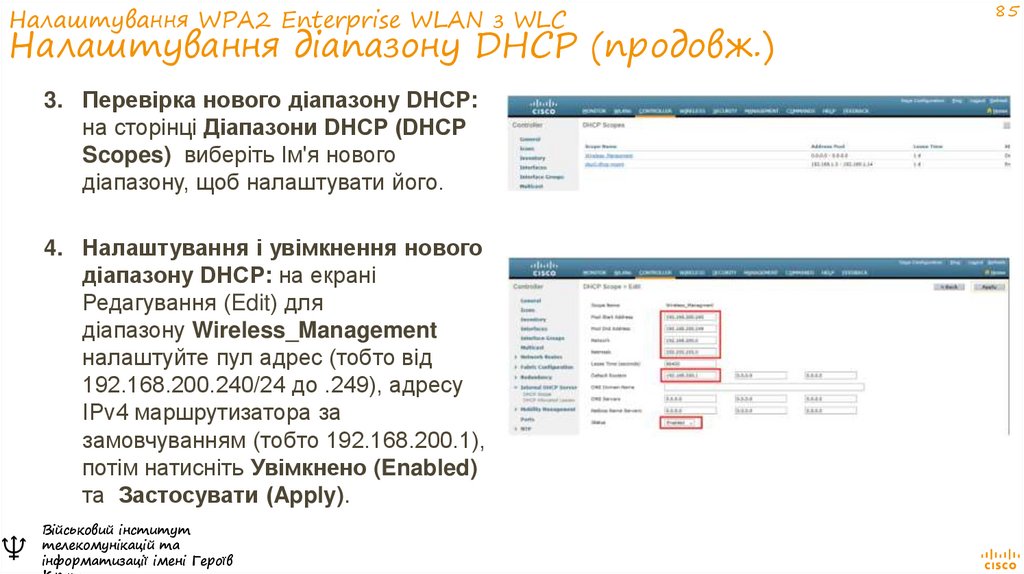

85. Налаштування WPA2 Enterprise WLAN з WLC Налаштування діапазону DHCP (продовж.)

3. Перевірка нового діапазону DHCP:на сторінці Діапазони DHCP (DHCP

Scopes) виберіть Ім'я нового

діапазону, щоб налаштувати його.

4. Налаштування і увімкнення нового

діапазону DHCP: на екрані

Редагування (Edit) для

діапазону Wireless_Management

налаштуйте пул адрес (тобто від

192.168.200.240/24 до .249), адресу

IPv4 маршрутизатора за

замовчуванням (тобто 192.168.200.1),

потім натисніть Увімкнено (Enabled)

та Застосувати (Apply).

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

85

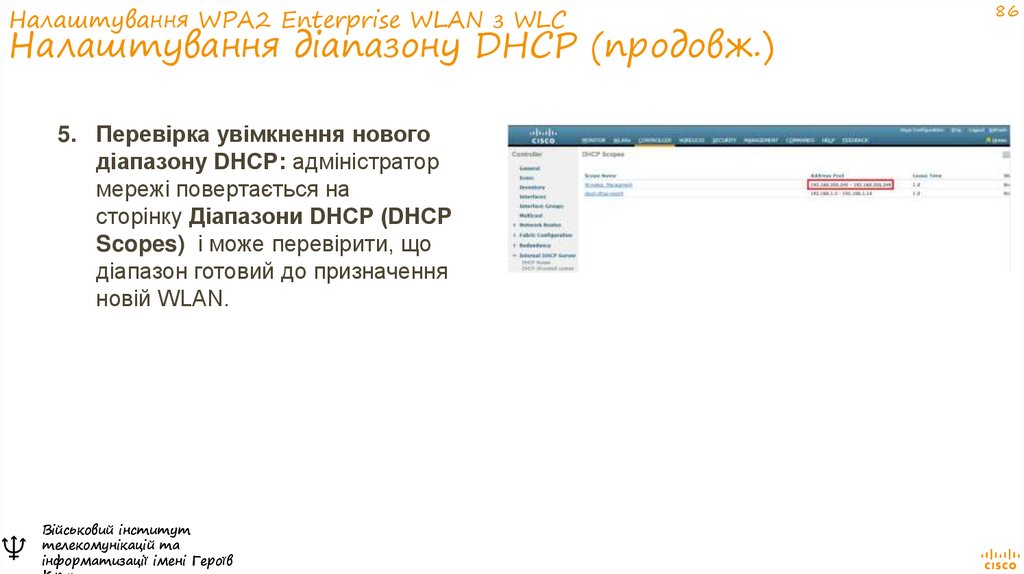

86. Налаштування WPA2 Enterprise WLAN з WLC Налаштування діапазону DHCP (продовж.)

5. Перевірка увімкнення новогодіапазону DHCP: адміністратор

мережі повертається на

сторінку Діапазони DHCP (DHCP

Scopes) і може перевірити, що

діапазон готовий до призначення

новій WLAN.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

86

87. Налаштування WPA2 Enterprise WLAN з WLC Налаштування WPA2 Enterprise WLAN

За замовчуванням всі новостворені на WLC WLAN будуть використовувати WPA2 зрозширеною системою шифрування (AES, Advanced Encryption System).

802.1X — це стандартний протокол керування ключами, який використовується для зв'язку з

сервером RADIUS.

Далі створюємо нову WLAN для використання інтерфейсу vlan5.

Налаштування нової WLAN з WLC передбачає такі кроки:

♆

1.

Створення нової WLAN.

2.

Налаштування імені WLAN і SSID.

3.

Увімкнення WLAN для VLAN 5.

4.

Перевірка параметрів за замовчуванням AES і 802.1X .

5.

Налаштування безпеки WLAN для використання сервера RADIUS.

6.

Перевірка доступності нової WLAN.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

87

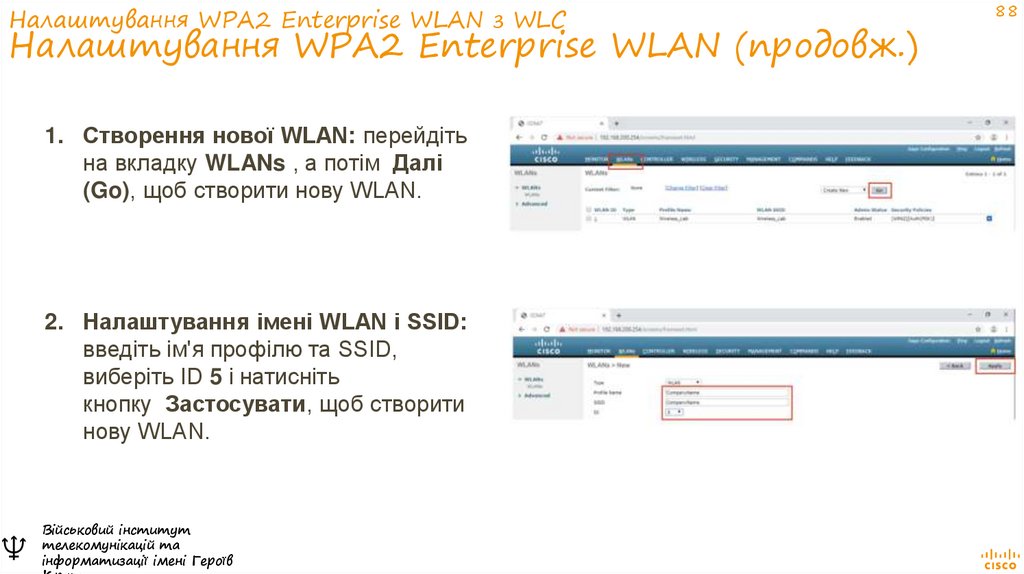

88. Налаштування WPA2 Enterprise WLAN з WLC Налаштування WPA2 Enterprise WLAN (продовж.)

1. Створення нової WLAN: перейдітьна вкладку WLANs , а потім Далі

(Go), щоб створити нову WLAN.

2. Налаштування імені WLAN і SSID:

введіть ім'я профілю та SSID,

виберіть ID 5 і натисніть

кнопку Застосувати, щоб створити

нову WLAN.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

88

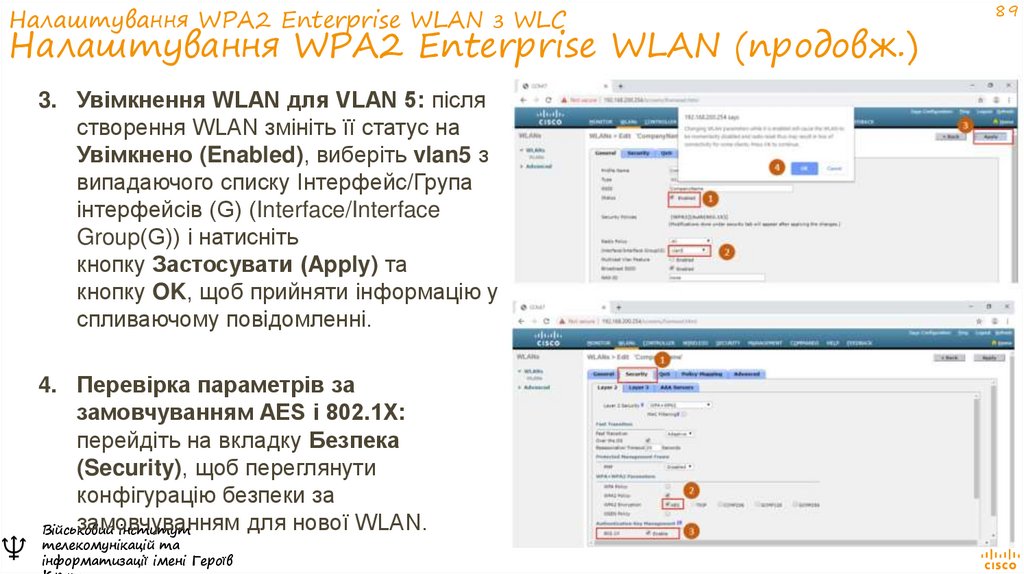

89. Налаштування WPA2 Enterprise WLAN з WLC Налаштування WPA2 Enterprise WLAN (продовж.)

3. Увімкнення WLAN для VLAN 5: післястворення WLAN змініть її статус на

Увімкнено (Enabled), виберіть vlan5 з

випадаючого списку Інтерфейс/Група

інтерфейсів (G) (Interface/Interface

Group(G)) і натисніть

кнопку Застосувати (Apply) та

кнопку OK, щоб прийняти інформацію у

спливаючому повідомленні.

4. Перевірка параметрів за

замовчуванням AES і 802.1X:

перейдіть на вкладку Безпека

(Security), щоб переглянути

конфігурацію безпеки за

замовчуванням

для нової WLAN.

Військовий

інститут

та

♆ телекомунікацій

інформатизації імені Героїв

89

90. Налаштування WPA2 Enterprise WLAN з WLC Налаштування WPA2 Enterprise WLAN (продовж.)

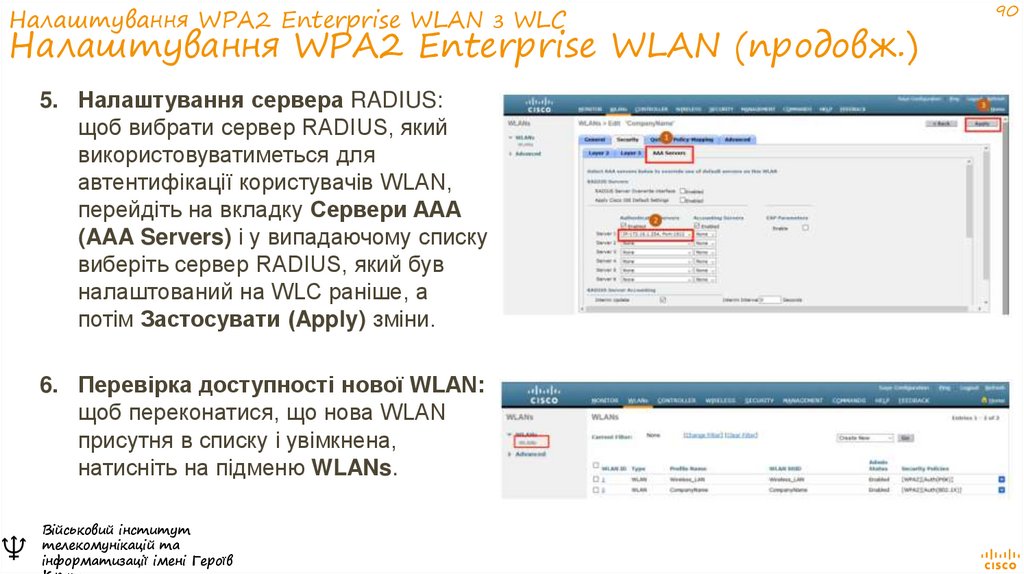

5. Налаштування сервера RADIUS:щоб вибрати сервер RADIUS, який

використовуватиметься для

автентифікації користувачів WLAN,

перейдіть на вкладку Сервери AAA

(AAA Servers) і у випадаючому списку

виберіть сервер RADIUS, який був

налаштований на WLC раніше, а

потім Застосувати (Apply) зміни.

6. Перевірка доступності нової WLAN:

щоб переконатися, що нова WLAN

присутня в списку і увімкнена,

натисніть на підменю WLANs.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

90

91. 4. Пошук та усунення несправностей у WLAN

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут

92. Пошук та усунення несправностей у WLAN Підходи до пошуку та усунення несправностей

Проблеми з мережею можуть бути простими або досить складними, що виникаютьяк наслідок поєднання проблем з обладнанням, програмним забезпеченням і

з'єднанням.

Технічні спеціалісти повинні вміти проаналізувати проблему та визначити причину

помилки, перш ніж зможуть вирішити цю проблему в мережі.

Цей процес називається пошуком і усуненням несправностей.

При усуненні будь-якого роду проблем і несправностей мережі слід дотримуватися

системного підходу.

Поширена і ефективна методика усунення неполадок заснована на науковому

методі і може бути розбита на шість основних кроків, наведених в таблиці на

наступному слайді.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

92

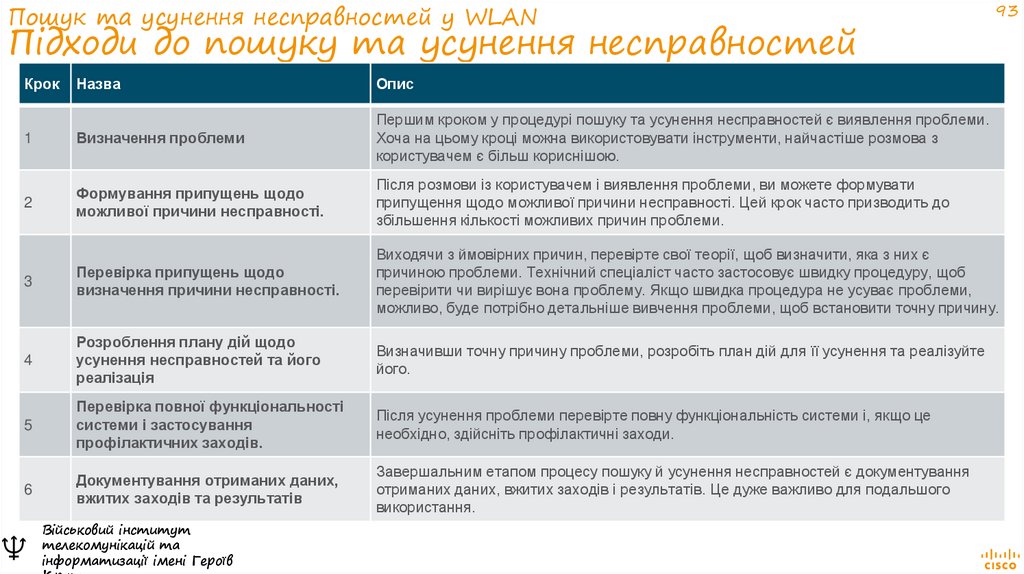

93. Пошук та усунення несправностей у WLAN Підходи до пошуку та усунення несправностей

93Крок

Назва

Опис

1

Визначення проблеми

Першим кроком у процедурі пошуку та усунення несправностей є виявлення проблеми.

Хоча на цьому кроці можна використовувати інструменти, найчастіше розмова з

користувачем є більш кориснішою.

2

Формування припущень щодо

можливої причини несправності.

Після розмови із користувачем і виявлення проблеми, ви можете формувати

припущення щодо можливої причини несправності. Цей крок часто призводить до

збільшення кількості можливих причин проблеми.

3

Перевірка припущень щодо

визначення причини несправності.

Виходячи з ймовірних причин, перевірте свої теорії, щоб визначити, яка з них є

причиною проблеми. Технічний спеціаліст часто застосовує швидку процедуру, щоб

перевірити чи вирішує вона проблему. Якщо швидка процедура не усуває проблеми,

можливо, буде потрібно детальніше вивчення проблеми, щоб встановити точну причину.

4

Розроблення плану дій щодо

усунення несправностей та його

реалізація

Визначивши точну причину проблеми, розробіть план дій для її усунення та реалізуйте

його.

5

Перевірка повної функціональності

системи і застосування

профілактичних заходів.

Після усунення проблеми перевірте повну функціональність системи і, якщо це

необхідно, здійсніть профілактичні заходи.

6

Документування отриманих даних,

вжитих заходів та результатів

Завершальним етапом процесу пошуку й усунення несправностей є документування

отриманих даних, вжитих заходів і результатів. Це дуже важливо для подальшого

використання.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

94. Пошук та усунення несправностей у WLAN Проблеми під'єднання бездротового клієнта

При відсутності з'єднання потрібно перевірити наступне:Підтвердіть конфігурацію мережі на ПК за допомогою команди ipconfig .

Підтвердіть, що пристрій може під'єднатися до дротової мережі. Надішліть запит рing на

відому IP-адресу.

Якщо потрібно, перезавантажте драйвери відповідно до клієнта або спробуйте інший

бездротовий NIC.

Якщо бездротовий NIC клієнта працює, перевірте режим безпеки та параметри шифрування у

клієнта.

Якщо ПК працює, але бездротове з'єднання працює погано, перевірте наступне:

♆

Чи знаходиться ПК поза межами планованої зони покриття (BSA)?

Перевірте налаштування каналу на пристрої клієнта бездротового зв'язку.

Перевірте наявність перешкод з діапазоном 2,4 ГГц.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

94

95. Пошук та усунення несправностей у WLAN Проблеми під'єднання бездротового клієнта

Далі слід переконатись, що всі пристрої знаходяться на місцях.Розгляньте можливу проблему фізичної безпеки.

Чи на всі пристрої подається живлення?

Нарешті, перевірте зв'язки між дротовими пристроями на предмет поганих роз'ємів

або пошкоджених чи відсутніх кабелів.

♆

Якщо фізично всі необхідні компоненти на місці, перевірте дротову локальну мережу за

допомогою запиту ping до пристроїв, включаючи AP.

Якщо з'єднання все ще не відновлене, можливо, щось не так з точкою доступу або її

налаштуваннями.

Коли користувач ПК буде виключений в якості джерела проблеми, а фізичний стан пристроїв

підтверджений, приступайте до перевірки працездатності точки доступу.

Перевірте живлення точки доступу.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

95

96. Пошук та усунення несправностей у WLAN Пошук і усунення несправностей при повільній роботі мережі

96Для оптимізації і збільшення пропускної здатності дводіапазонних маршрутизаторів і точок

доступу для 802.11 можна використовувати:

Оновлення бездротових клієнтів - старі 802.11b, 802.11g, і навіть 802.11n пристрої можуть

сповільнювати роботу всієї WLAN. Для забезпечення кращої продуктивності всі бездротові пристрої

повинні підтримувати один і той же найвищий допустимий стандарт.

Розділення трафіку - Найпростіший спосіб підвищити продуктивність бездротового зв'язку розділити бездротовий трафік між смугою 802.11n 2,4 ГГц і смугою 5 ГГц. Таким чином, 802.11n (чи

вище) може використовувати два діапазони як дві окремі бездротові мережі для кращого керування

трафіком.

Існує кілька причин для використання підходу розділення трафіку:

♆

Діапазон 2,4 ГГц може бути придатний для базового інтернет-трафіку, який не є чутливим до часу.

Смугу пропускання можна використовувати спільно з іншими найближчими WLAN.

Діапазон 5 ГГц суттєво менш завантажений, ніж діапазон 2,4 ГГц; ідеально підходить для

потокового мультимедіа.

Діапазон 5 ГГц має більше каналів, тому обраний канал, швидше за все, буде без перешкод.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

97. Пошук та усунення несправностей у WLAN Пошук і усунення несправностей при повільній роботі мережі

За замовчуванням дводіапазонні маршрутизатори і точки доступу використовуютьоднакове ім'я мережі як на частоті 2,4 ГГц, так і на частоті 5 ГГц.

Може бути корисно сегментувати трафік.

Найпростіший спосіб сегментації трафіку - перейменування однієї з бездротових

мереж.

Щоб розширити радіус дії бездротової мережі, переконайтеся, що бездротовий

маршрутизатор або точка доступу розташовані без перешкод, таких як меблі,

світильники та високі прилади.

Вони блокують сигнал, що зменшує радіус дії WLAN.

Якщо проблему досі не вирішено, можна використовувати ретранслятор Wi-Fi Range

Extender або розгортати бездротову технологію Powerline.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

97

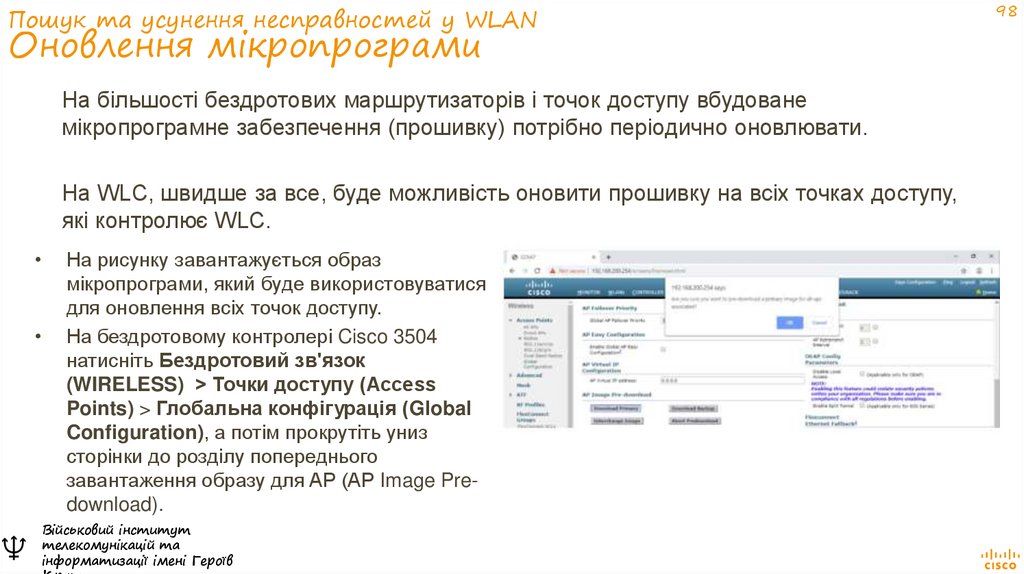

98. Пошук та усунення несправностей у WLAN Оновлення мікропрограми

На більшості бездротових маршрутизаторів і точок доступу вбудованемікропрограмне забезпечення (прошивку) потрібно періодично оновлювати.

На WLC, швидше за все, буде можливість оновити прошивку на всіх точках доступу,

які контролює WLC.

♆

На рисунку завантажується образ

мікропрограми, який буде використовуватися

для оновлення всіх точок доступу.

На бездротовому контролері Cisco 3504

натисніть Бездротовий зв'язок

(WIRELESS) > Точки доступу (Access

Points) > Глобальна конфігурація (Global

Configuration), а потім прокрутіть униз

сторінки до розділу попереднього

завантаження образу для AP (AP Image Predownload).

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

98

99. Що ми вивчили на цьому занятті?

Бездротові локальні мережі (WLAN) засновані на стандартах IEEE, і їх можна поділити

на чотири основні типи: WPAN, WLAN, WMAN і WWAN.

Для надсилання та отримання даних бездротова технологія використовує

неліцензований радіочастотний спектр. Прикладами цих технологій є Bluetooth, WiMAX,

стільниковий широкосмуговий зв'язок і супутниковий широкосмуговий зв'язок.

Мережі WLAN працюють в смугах частот 2,4 ГГц та 5 ГГц.

Три організації, що впливають на стандарти WLAN, — це ITU-R, IEEE та Wi-Fi Alliance.

♆

CAPWAP — це стандартний протокол IEEE, який дає змогу WLC керувати кількома

точками доступу та бездротовими LAN.

DTLS - це протокол, який забезпечує безпеку між точкою доступу і WLC.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

99

100. Що ми вивчили на цьому занятті?

♆Пристрої бездротової локальної мережі мають передавачі і приймачі, налаштовані на

конкретні частоти діапазону радіохвиль для підтримки зв'язку. Діапазони поділяються

на менші діапазони, які називаються каналами: DSSS, FHSS та OFDM.

Стандарти 802.11b/g/n працюють в діапазоні від 2,4 ГГц до 2,5 ГГц. Діапазон 2,4 ГГц

поділений на кілька каналів. Кожному каналу відведено смугу пропускання 22 МГц, і

вона відокремлена від наступного каналу на 5 МГц.

Бездротові мережі вразливі до загроз, в тому числі: перехоплення даних, бездротове

втручання, DoS-атаки і використання шахрайських точок доступу.

Щоб запобігти проникненню зловмисників у бездротові мережі і захистити дані досі

доступні на більшості маршрутизаторів і точок доступу все ще доступні дві ранні

функції безпеки: маскування SSID і фільтрація MAC-адрес.

Існує чотири методи автентифікації зі спільними ключами: WEP, WPA, WPA2 і WPA3.

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

100

101. Що ми вивчили на цьому занятті?

101Що ми вивчили на цьому занятті?

• Віддалені працівники, невеликі філії та домашні мережі часто використовують

бездротовий маршрутизатор, який зазвичай включає комутатор для провідних клієнтів,

порт для під'єднання до Інтернету (іноді позначений як «WAN») і бездротові компоненти

для бездротового клієнтського доступу.

• Більшість бездротових маршрутизаторів вже попередньо налаштовані на під'єднання до

мережі і надання послуг. Бездротовий маршрутизатор використовує протокол DHCP для

автоматичного надання інформації про адресацію під'єднаним пристроям.

• Першочерговим завданням має бути зміна імені користувача і пароля вашого

бездротового маршрутизатора.

• Якщо ви хочете розширити діапазон більше, ніж приблизно 45 метрів у приміщенні та 90

метрів надворі, ви можете додати бездротові точки доступу.

• Маршрутизатор використовуватиме процес під назвою перетворення мережних адрес

(Network Address Translation, NAT) для перетворення приватних адрес IPv4 на адреси, що

маршрутизуються

в Інтернеті.

Військовий

інститут

та

♆ телекомунікацій

інформатизації імені Героїв

102. Що ми вивчили на цьому занятті?

102Що ми вивчили на цьому занятті?

• Налаштувавши QoS, ви можете гарантувати, що певні типи трафіку, наприклад, голос і відео,

матимуть пріоритет над трафіком, який не є надто чутливим до часу, таким як електронна пошта

та перегляд веб-сторінок.

• Легкі точки доступу (LAPs, Lightweight APs) використовують полегшений протокол точки доступу

(LWAPP, Lightweight Access Point Protocol) для обміну даними з контролером WLAN (WLC).

• Налаштування контролера бездротової локальної мережі (WLC) схоже до налаштування

бездротового маршрутизатора за винятком того, що WLC контролює точки доступу і надає

більше послуг та можливостей керування. Використовуйте інтерфейс WLC, щоб переглянути

загальну картину системної інформації та продуктивності AP, отримати доступ до додаткових

параметрів і налаштувати WLAN.

• SNMP використовується для моніторингу мережі. WLC налаштовано для пересилання усіх

повідомлень журналу SNMP, які називаються "пастками (traps)", до сервера SNMP.

• Для аутентифікації користувачів WLAN використовується сервер RADIUS для служб

аутентифікації, авторизації та обліку (AAA, Authentication, Authorization, and Accounting). Окремих

користувачів

можна відслідковувати та перевіряти.

Військовий

інститут

та

♆ телекомунікацій

інформатизації імені Героїв

103. Що ми вивчили на цьому занятті?

103Що ми вивчили на цьому занятті?

• Використовуйте інтерфейс WLC, щоб налаштувати інформацію про сервери SNMP і RADIUS,

інтерфейси VLAN, діапазон DHCP і WPA2 Enterprise для WLAN.

• Існує шість кроків процедури пошуку та усунення несправностей.

• Шукати несправності у WLAN рекомендовано методом виключення. Поширеними проблемами

є: відсутність з'єднання і погана робота бездротового з'єднання при працездатному ПК.

• Для оптимізації і збільшення пропускної здатності дводіапазонних маршрутизаторів і точок

доступу для 802.11 оновіть бездротових клієнтів або розділіть трафік.

• На більшості бездротових маршрутизаторів і точок доступу вбудоване мікропрограмне

забезпечення (прошивку) можна оновлювати. Оновлення мікропрограм можуть містити

виправлення загальних проблем, про які повідомляють клієнти, а також виправлення

вразливостей безпеки. Вам слід періодично перевіряти маршрутизатор або точку доступу на

наявність оновлення для програмного забезпечення.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

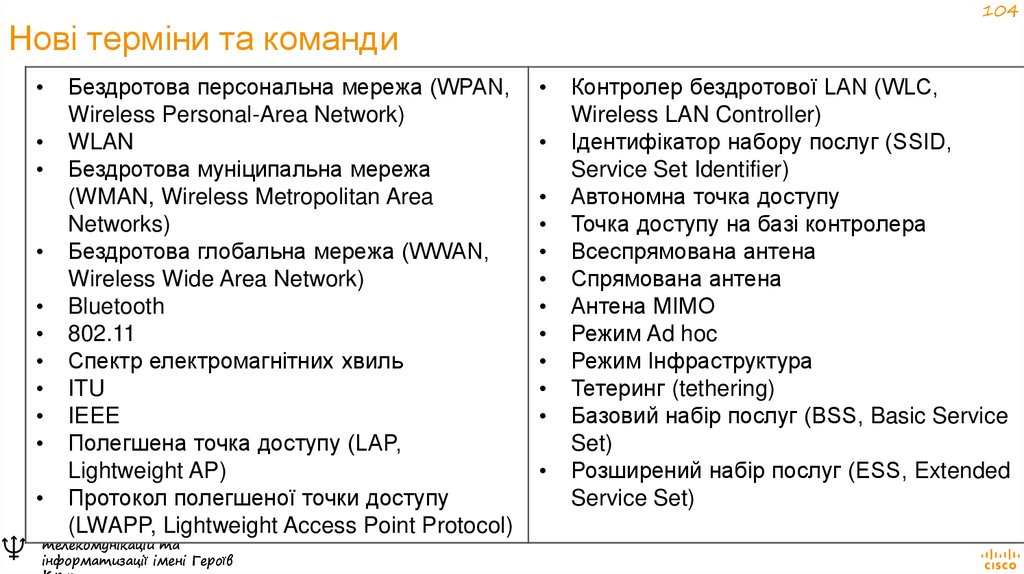

104. Нові терміни та команди

104Нові терміни та команди

Бездротова персональна мережа (WPAN,

Wireless Personal-Area Network)

• WLAN

• Бездротова муніципальна мережа

(WMAN, Wireless Metropolitan Area

Networks)

• Бездротова глобальна мережа (WWAN,

Wireless Wide Area Network)

• Bluetooth

• 802.11

• Спектр електромагнітних хвиль

• ITU

• IEEE

• Полегшена точка доступу (LAP,

Lightweight AP)

• Протокол полегшеної точки доступу

(LWAPP,

Lightweight Access Point Protocol)

Військовий

інститут

та

♆ телекомунікацій

інформатизації імені Героїв

Контролер бездротової LAN (WLC,

Wireless LAN Controller)

Ідентифікатор набору послуг (SSID,

Service Set Identifier)

Автономна точка доступу

Точка доступу на базі контролера

Всеспрямована антена

Спрямована антена

Антена MIMO

Режим Ad hoc

Режим Інфраструктура

Тетеринг (tethering)

Базовий набір послуг (BSS, Basic Service

Set)

Розширений набір послуг (ESS, Extended

Service Set)

105. Нові терміни та команди (продовж.)

♆

Протокол керування та ініціалізації

бездротових точок доступу (CAPWAP,

Control and Provisioning of Wireless Access

Points)

Протокол датаграм безпеки

транспортного рівня (DTLS, Datagram

Transport Layer Security)

Точка доступу FlexConnect

Розширення спектра методом прямої

послідовності (DSSS, Direct Sequence

Spread Spectrum)

Псевдовипадкове перелаштування

робочої частоти (FHSS, Frequency

Hopping Spectrum Spreading)

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Мультиплексування з ортогональним

частотним розділенням каналів (OFDM,

Orthogonal Frequency-Division

Multiplexing)

Алгоритм безпеки, еквівалентної

дротовому з'єднанню (WEP, Wired

Equivalent Privacy)

Захищений доступ Wi-Fi (WPA, Wi-Fi

Protected Access)

WPA2

WPA3

Протокол цілісності тимчасового ключа

(TKIP, Temporal Key Integrity Protocol)

Вдосконалений стандарт шифрування

(AES, Advanced Encryption Standard)

105

106. Завдання на самостійну підготовку

106Завдання на самостійну підготовку

Самостійна робота. Види атак на бездротові мережі. Контроллер WLC.

1. Атака на відмову в обслуговуванні.

2. Атака “людина посередині”.

3. Топологія WLC.

4. Авторизація на WLC

Опрацювати матеріал заняття.

Ознайомитись з матеріалом наступного заняття використовуючи

інформаційні ресурси кафедри та сайт netacad.com

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

106

107. Тема наступного заняття

107Тема наступного заняття

Налаштування WLAN.

Навчальні питання:

1. Налаштування бездротової мережі.

2. Налаштування базової WLAN з WLC.

3. Налаштування WPA2 Enterprise WLAN з WLC.

4. Пошук та усунення несправностей у WLAN.

5. Налаштування WLAN.

♆

Військовий інститут

телекомунікацій та

інформатизації імені Героїв

107

108.

♆Військовий інститут

телекомунікацій та

інформатизації імені Героїв

Крут