Similar presentations:

Компрометация через утечку учётных данных в приватном репозитории и последующий доступ к облачным хранилищам

1.

КЕЙС: КОМПРОМЕТАЦИЯ ЧЕРЕЗ УТЕЧКУ УЧЁТНЫХ ДАННЫХ ВПРИВАТНОМ РЕПОЗИТОРИИ И ПОСЛЕДУЮЩИЙ ДОСТУП К

ОБЛАЧНЫМ ХРАНИЛИЩАМ (UBER, ИНЦИДЕНТ 2016,

ОБНАРОДОВАН В 2017).

Выполнено:

• АдильхановНуржан

• Батырханов Адиль

• АйтембаевДиас

• ФельИгорь

• МанасбекДиас

Проверено:Батырхан СерікКермақынұлы

2.

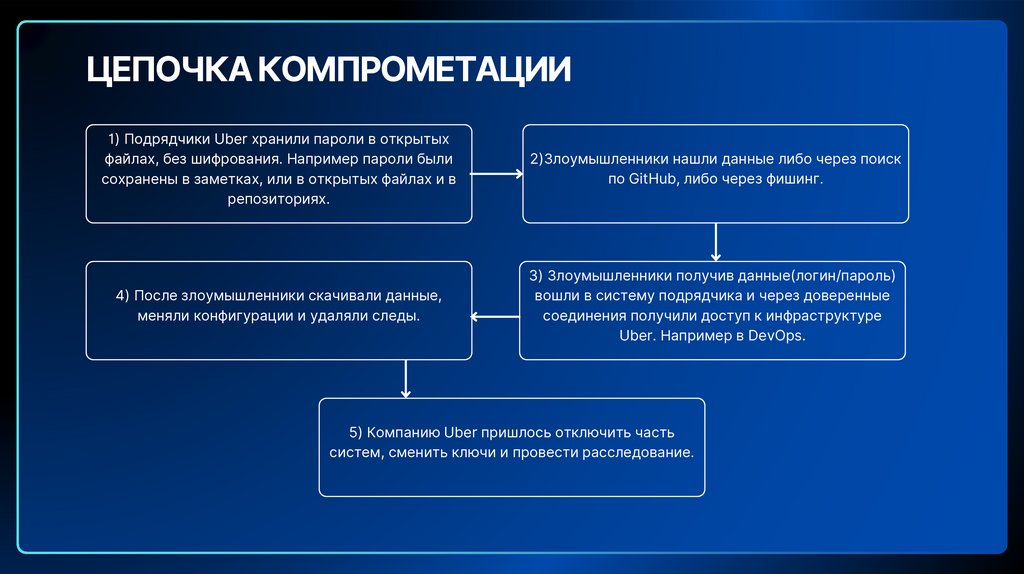

ЦЕПОЧКА КОМПРОМЕТАЦИИ1) Подрядчики Uber хранили пароли в открытых

файлах, без шифрования. Например пароли были

сохранены в заметках, или в открытых файлах и в

репозиториях.

2)Злоумышленники нашли данные либо через поиск

по GitHub, либо через фишинг.

4) После злоумышленники скачивали данные,

меняли конфигурации и удаляли следы.

3) Злоумышленники получив данные(логин/пароль)

вошли в систему подрядчика и через доверенные

соединения получили доступ к инфраструктуре

Uber. Например в DevOps.

5) Компанию Uber пришлось отключить часть

систем, сменить ключи и провести расследование.

3.

КЛЮЧЕВЫЕ ПРИЗНАКИСОЦИАЛЬНОЙ

ИНЖЕНЕРИИ В КЕЙСЕ

• Фишинговые письма — когда приходит сообщение вроде «Срочно подтвердите

пароль» или «Обновите доступ».

Письма выглядят очень правдоподобно, с

логотипами и похожими адресами.

• Использование OSINT — поиск открытых данных

репозиториев, документов или утёкших архивов.

в

интернете,

например,

• Люди сами оставляют пароли в заметках или коде, не осознавая, что это риск.

• Активность хакеров маскируется под работу подрядчика, чтобы не вызвать

подозрений.

4.

ГДЕ МОЖНО БЫЛО ОСТАНОВИТЬ АТАКУ / РЕКОМЕНДАЦИИ• Проверять подрядчиков до начала работы — имеют ли они защиту данных, как хранят

пароли.

• Включить обязательную двухфакторную аутентификацию (MFA) — чтобы даже украденный

пароль не дал полный доступ.

• Применять принцип минимальных привилегий — давать подрядчику только те права, что

нужны для конкретной задачи.

• Настроить мониторинг на входы с неизвестных IP и необычные действия.

• Проводить регулярный аудит доступа и ротацию ключей (например, раз в 3 месяца).

• Включить в договор с подрядчиком пункт об обязательном обучении по безопасности.

5.

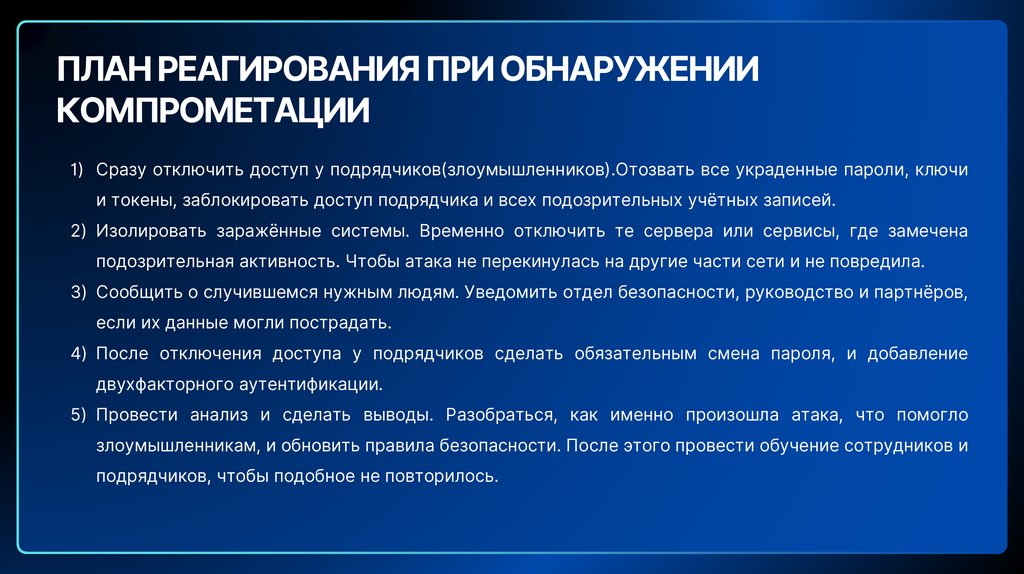

ПЛАН РЕАГИРОВАНИЯ ПРИ ОБНАРУЖЕНИИКОМПРОМЕТАЦИИ

1) Сразу отключить доступ у подрядчиков(злоумышленников).Отозвать все украденные пароли, ключи

и токены, заблокировать доступ подрядчика и всех подозрительных учётных записей.

2) Изолировать заражённые системы. Временно отключить те сервера или сервисы, где замечена

подозрительная активность. Чтобы атака не перекинулась на другие части сети и не повредила.

3) Сообщить о случившемся нужным людям. Уведомить отдел безопасности, руководство и партнёров,

если их данные могли пострадать.

4) После отключения доступа у подрядчиков сделать обязательным смена пароля, и добавление

двухфакторного аутентификации.

5) Провести анализ и сделать выводы. Разобраться, как именно произошла атака, что помогло

злоумышленникам, и обновить правила безопасности. После этого провести обучение сотрудников и

подрядчиков, чтобы подобное не повторилось.

programming

programming