Similar presentations:

Pentest. Разбор реальных кейсов

1. PENTEST. Разбор реальных кейсов

Николай Беляков, ИЦСБ2. whoami

Николай Беляков# OSEP, CISM, участник Standoff 15

# В ИТ с конца прошлого века

# В ИБ с 2012 года

# Пентестом занимаюсь больше 5 лет

# Зона ответственности:

## Аудит ИБ на соответствие требованиям

## Тестирование на проникновение

3. О чём поговорим?

# Что в мире творится?# Основные «косяки» в инфраструктуре.

# Смертные грехи АДминов.

# К чему это всё приводит?

# Что же с этим делать?

4. А что вообще в мире делается?

- А что вообще вмире делается?

- Стабильности нет.

Террористы опять

захватили самолёт.

Словарь Ожегова:

Терроризм — Политика и

практика террора.

Синонимами слова «террор»

(лат. terror — страх, ужас)

являются слова «насилие»,

«запугивание», «устрашение».

5.

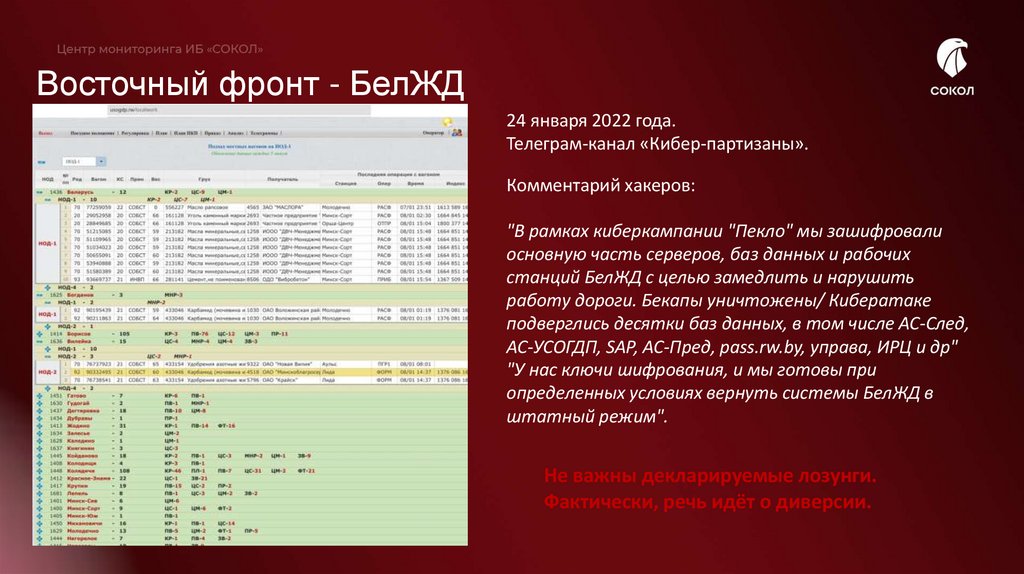

Восточный фронт - БелЖД24 января 2022 года.

Телеграм-канал «Кибер-партизаны».

Комментарий хакеров:

"В рамках киберкампании "Пекло" мы зашифровали

основную часть серверов, баз данных и рабочих

станций БелЖД с целью замедлить и нарушить

работу дороги. Бекапы уничтожены/ Кибератаке

подверглись десятки баз данных, в том числе АС-След,

АС-УСОГДП, SAP, AC-Пред, pass.rw.by, управа, ИРЦ и др"

"У нас ключи шифрования, и мы готовы при

определенных условиях вернуть системы БелЖД в

штатный режим".

Не важны декларируемые лозунги.

Фактически, речь идёт о диверсии.

6.

A few yearslater

7.

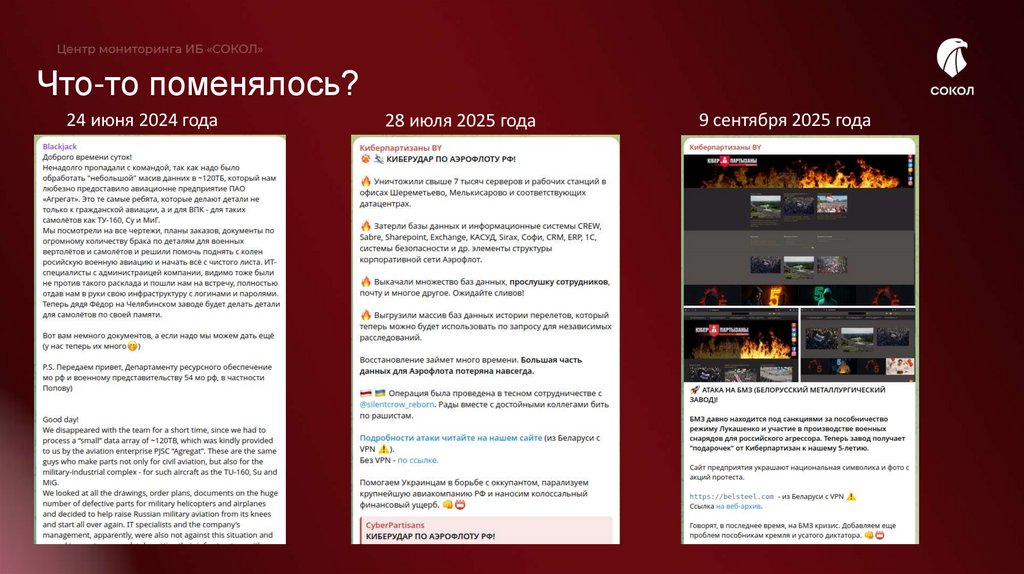

Что-то поменялось?24 июня 2024 года

28 июля 2025 года

9 сентября 2025 года

8.

«А здесь всё просто так, кроме денег» (С)Никто не отменял финансово мотивированные группировки (Ransomware).

Под раздачу попадают и средние, и крупные, и очень крупные компании.

Большинство пострадавших компаний не обращаются в правоохранительные органы.

Большинство организации абсолютно не готовы к подобным атакам.

Процесс восстановления — поднимают с нуля сотни серверов и тысячи АРМ.

9.

Почему такпроисходит?

10.

Основные проблемы инфраструктуры1. Пароли

2. Топология сети

3. Управление уязвимостями и обновления

4. Неиспользуемые протоколы и отсутствие контроля

5. Порочные практики у админов

6. Люди — социальная инженерия

11.

И снова о пароляхВроде бы уже всё давно всем известно, тем не менее.

1. Пароли по умолчанию – no comments.

2. Примитивные либо словарные пароли.

qwe-123, Qq12345678, zaq1234 – классика примитивизма.

«pfvtxfntkmysq,fyr_4» - сложный? – «замечательныйбанк_4».

3. <сезон><год>, работа<месяц> и т.п.

4. Конфиги с паролями в открытом виде.

5. Текстовые файлы с паролями («хитрые» создают 1.docx).

При тотальной проверке хешей домена на словарные пароли, от 30% до 60% словарные пароли.

8 символом — это не пароль

Пароль-рекордсмен - 111

12.

Топология сети-

Нет, либо плохая сегментация сети

-

«Двуногие» серверы – плохая идея

-

Немаршрутизируемые сети – это не защита

-

Нет фильтрации между сегментами.

13.

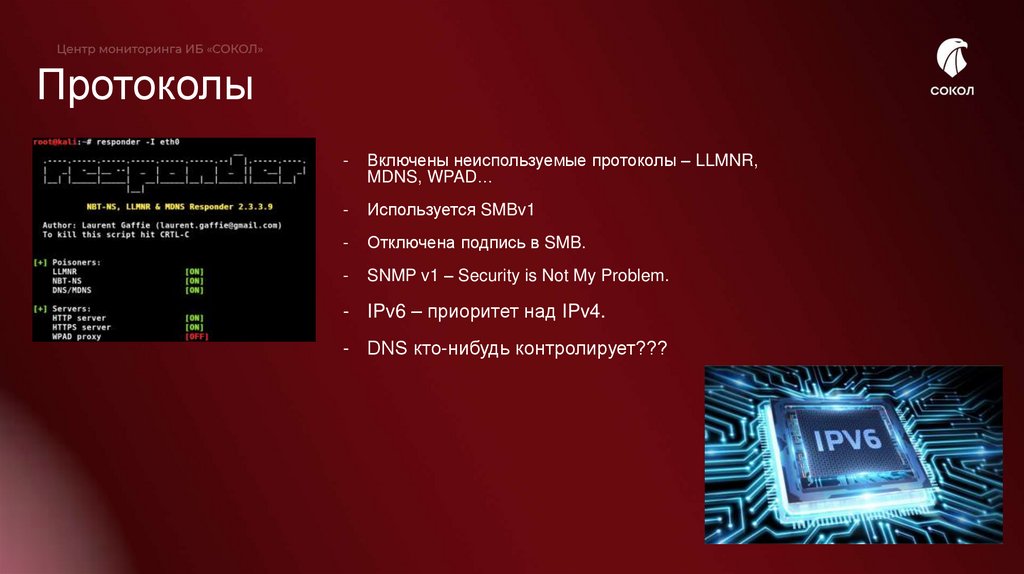

Протоколы-

Включены неиспользуемые протоколы – LLMNR,

MDNS, WPAD…

-

Используется SMBv1

-

Отключена подпись в SMB.

-

SNMP v1 – Security is Not My Problem.

- IPv6 – приоритет над IPv4.

- DNS кто-нибудь контролирует???

14.

Ошибки АДминов-

Админят АРМ и серверы под доменным администратором

-

Один и тот же локальный админ для АРМ и серверов

-

Скрипты с паролями открытым текстом

-

Бросают RDP-сессии от имени доменного админа

-

Бакап и другие службы с правами доменного админа

-

Игнорируют события антивируса и прочих СЗИ

15.

Социальная инженерия-

Опыт применения социальной инженерии показывает слабую

подготовку пользователей

-

Больше половины пользователей перешли по ссылке в фишинговом

письме и оставили свои учётные данные

-

Некоторые вступали в переписку

Хочешь, я проведу

инструктаж по ИБ?

16.

«И ЧО?!»Михаил

17.

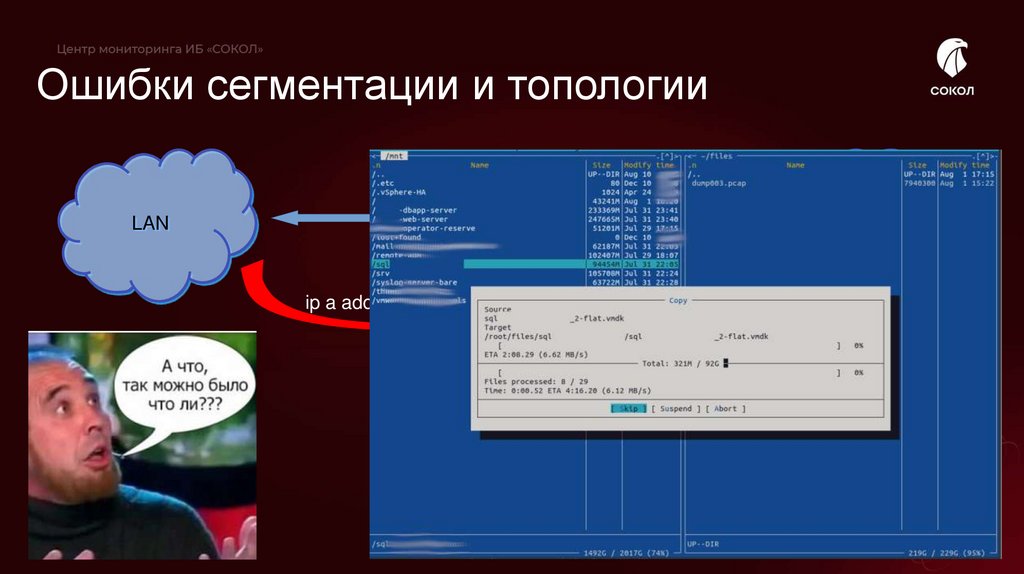

Ошибки сегментации и топологииNAS

LAN

ip a add 10.20.30.252/24 dev eth0

18.

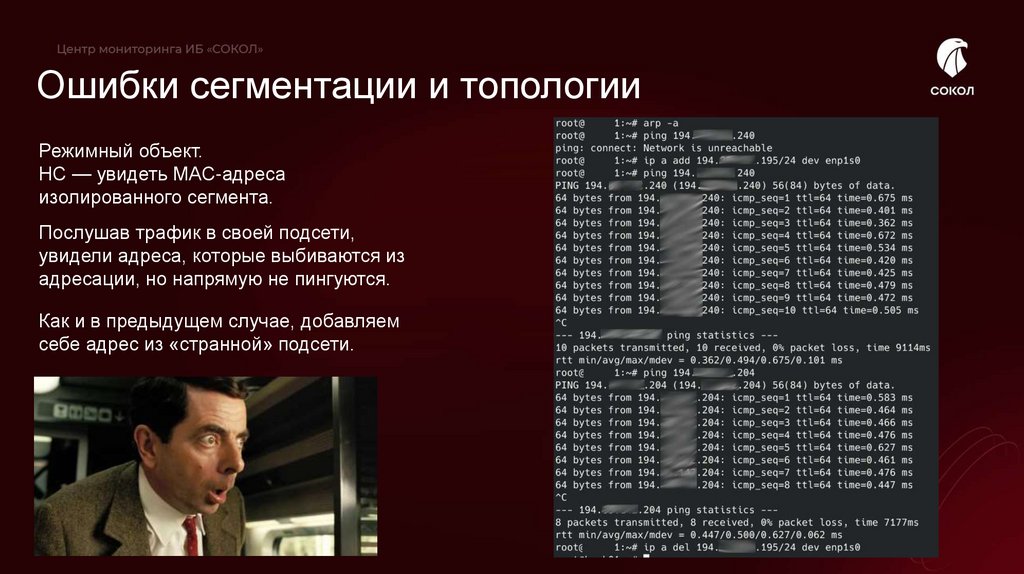

Ошибки сегментации и топологииРежимный объект.

НС — увидеть MAC-адреса

изолированного сегмента.

Послушав трафик в своей подсети,

увидели адреса, которые выбиваются из

адресации, но напрямую не пингуются.

Как и в предыдущем случае, добавляем

себе адрес из «странной» подсети.

19.

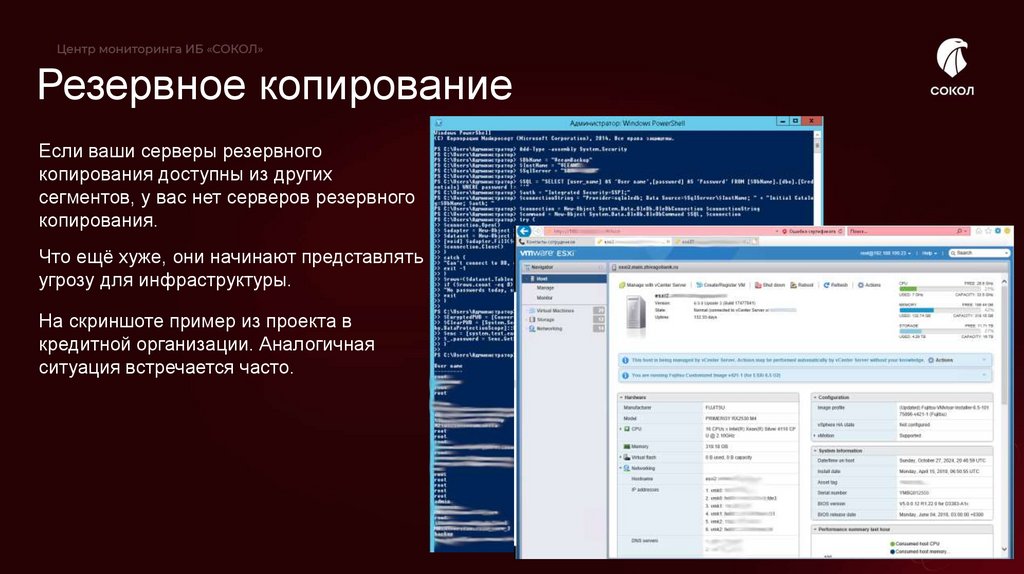

Резервное копированиеЕсли ваши серверы резервного

копирования доступны из других

сегментов, у вас нет серверов резервного

копирования.

Что ещё хуже, они начинают представлять

угрозу для инфраструктуры.

На скриншоте пример из проекта в

кредитной организации. Аналогичная

ситуация встречается часто.

20.

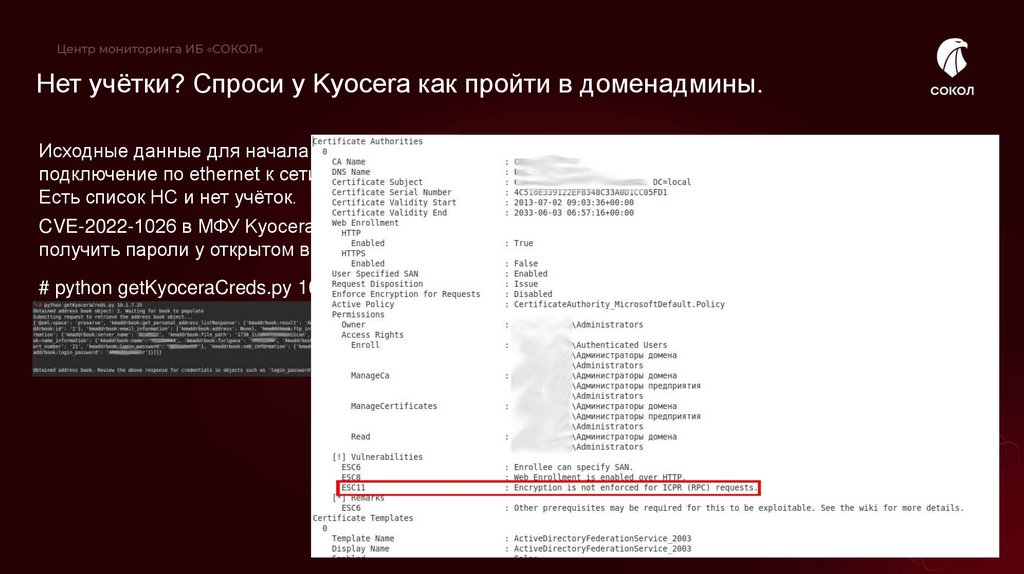

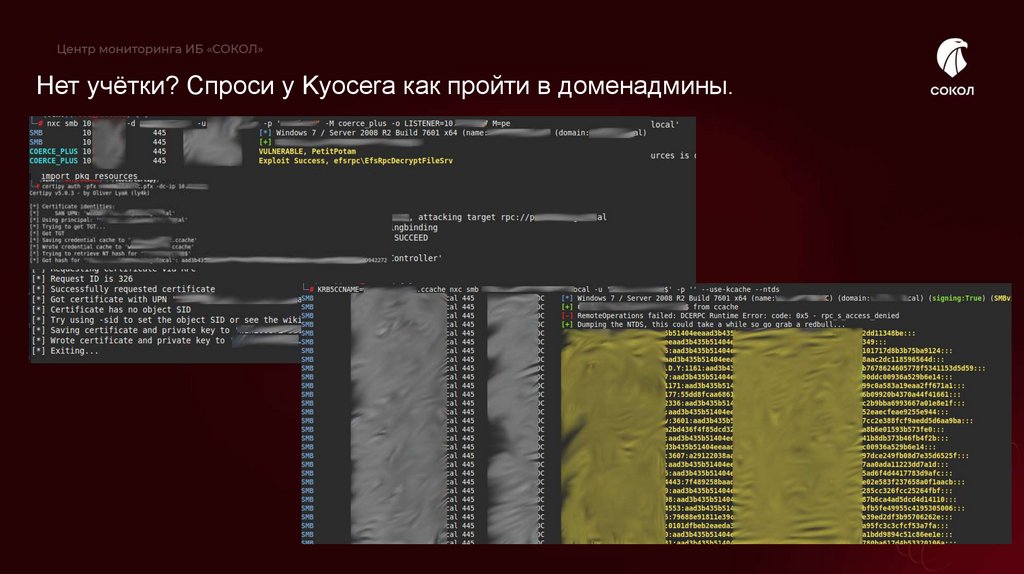

Нет учётки? Спроси у Kyocera как пройти в доменадмины.Исходные данные для начала проекта —

подключение по ethernet к сети Заказчика.

Есть список НС и нет учёток.

CVE-2022-1026 в МФУ Kyocera позволяет

получить пароли у открытом виде.

# python getKyoceraCreds.py 10.1.7.25

21.

Нет учётки? Спроси у Kyocera как пройти в доменадмины.22.

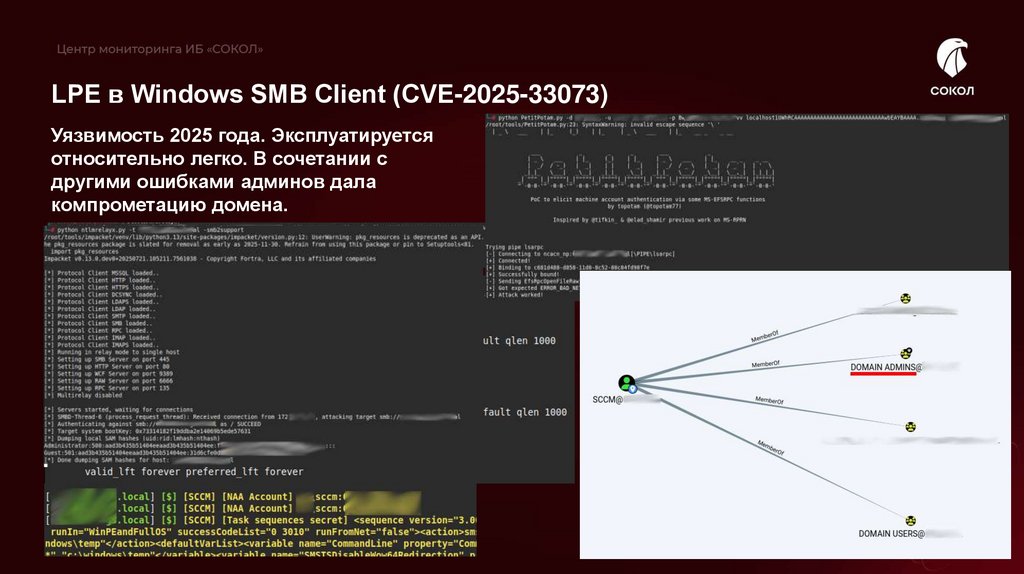

LPE в Windows SMB Client (CVE-2025-33073)Уязвимость 2025 года. Эксплуатируется

относительно легко. В сочетании с

другими ошибками админов дала

компрометацию домена.

23.

Угон Gmail через фишингТестируемая компания использовала в работе Google Workspace/Gmail для работы с

электронной почтой. Поскольку Gmail обладает надёжными возможностями

фильтрации спама, основное внимание было уделено поиску возможностей для

целевой рассылки фишинговых писем с подлинных почтовых сервисов сторонних

платформ, используемых целевой компанией.

После определения подходящего стороннего сервиса, было принято решение

использовать адаптированную версию открытого фреймворка Attacker-in-the-Middle

(AITM) evilginx, который направлял потенциальных жертв на фишинговую страницу

авторизации Google Mail.

Так же использовались возможности для обхода MFA-защиты Google, с помощью

настроенной фишинговой инфраструктуры на базе evilginx и разработанного фишлета,

способной перехватывать OTP-сессии Gmail с помощью подхода Browser-in-the-Middle,

а также обходить статические и эвристические защиты браузера Chrome, такие как

SafeBrowsing.

Демо.

internet

internet