Similar presentations:

Правовые аспекты информационной безопасности. Тема 2

1. Кибербезопасность Безопасность Информационных Систем

Тема 2Правовые аспекты

информационной

безопасности

Novac L. Dr. Conf. univ.

2. Правовые аспекты информационной безопасности

• 1. Национальное и международноезаконодательство о безопасности и защите в

киберпространстве.

• 2. Законодательные положения на

национальном и международном уровнях в

отношении защиты личных данных и доступа

к информации.

• 3. Защита авторских прав (Copyright).

Цифровые решения для защиты авторских

прав.

3.

• 1. Национальное и международноезаконодательство о безопасности и

защите в киберпространстве

4. Законодательство Р. Молдовы

ПАРЛАМЕНТ Республики Молдова принимаетЗакон №. 20 от 03.02.2009

по предотвращению и борьбе с киберпреступностью

Опубликовано: 26.01.2010 в Официальной газете №. 11-12

арт № 17

ОБНОВЛЕНО

LP79 din 24.05.18, MO195-209/15.06.18 art.338

LP45 din 22.03.13,MO75-81/12.04.13 art.241

LP120 din 25.05.12, MO103/29.05.12 art.353; în vigoare 01.10.12

http://lex.justice.md/index.php?action=view&view=doc&lang=1&id=333508

5. Концепция информационной безопасности Республики Молдова

• ЗАКОН об утверждении Концепции информационнойбезопасности Республики Молдова

ПРЕЗИДЕНТ ПАРЛАМЕНТА

ANDRIAN CANDU

Кишинев, 21 декабря 2017 г.

Nr. 299.

http://www.parlament.md/LegislationDocument.aspx?Id=a5eb8911-01eb-4f2f-a13d-d0270c6a6d1e

6. Концепция информационной безопасности Республики Молдова

Глава I - ОПИСАНИЕ СИТУАЦИИ И ОПРЕДЕЛЕНИЯ ПРОБЛЕМЫ

Раздел 1 - Описание ситуации

Раздел 2 - Начало работы

Раздел 3 - Цель и задачи Концепции

Цель Концепции - обеспечить защиту в информационном пространстве основных прав и

свобод, демократии и верховенства закона.

Основными задачами в области информационной безопасности являются:

а) развитие возможностей реагирования в случае гибридных угроз безопасности;

Раздел 4 - Угрозы информационной безопасности

Глава II - ИНСТРУМЕНТЫ И ПУТИ РЕШЕНИЯ ПРОБЛЕМЫ

Раздел 1 - Обеспечение информационной безопасности на

национальном уровне

Раздел 2 - Методы обеспечения информационной безопасности

Раздел 3 - Международное сотрудничество в области

информационной безопасности

Раздел 4 - Организация системы информационной безопасности

32. Последовательное и полное выполнение положений настоящей Концепции будет

гарантировать постоянное развитие системы информационной безопасности

Республики Молдова.

http://www.parlament.md/LegislationDocument.aspx?Id=a5eb8911-01eb-4f2f-a13d-d0270c6a6d1e

7. Основные понятия в КОНЦЕПЦИИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ РМ

Угроза Информационной Безопасности - совокупность условий, сил

и факторов, угрожающих национальным интересам в области

информационной безопасности;

Гибридная Угроза Безопасности - подрывная и / или

информационная операция, проводимая или подчиняющаяся

некоторым государствам, негосударственным образованиям,

организациям, отдельным лицам, специально предназначенная для

выявления слабых сторон и уязвимостей суверенного, независимого и

целостного правительства;

Информационное Оружие - информационные и / или

информационные технологии, средства связи в средствах массовой

информации, другие ресурсы и методы, используемые на тактическом,

оперативном и стратегическом уровнях для ведения информационной

войны;

Психологическая Операция - запланированное действие для

передачи широкой публике психологически деструктивных сообщений,

информации и показателей, выбранных в соответствии с эмоциями,

мотивами и объективными или субъективными доводами, с целью

влияния на поведение властей, организаций, групп и / или отдельных

лиц. ;

8.

Политика обеспечения информационной безопасности Республики

Молдова - все направления деятельности органов публичного

управления, их обязанности и ответственность в отношении защиты

национальных интересов в информационном пространстве,

установленные с учетом баланса интересов человека, общества и

государства;

Пропаганда - действия по систематическому распространению

информации с целью повлиять на отношение, убеждения и поведение

людей, поддержать или поставить под угрозу определенные институты,

причины или людей путем манипулирования информацией и / или

путем избирательного отражения событий, чтобы подорвать

национальные интересы государства;

Информационная Война - все действия, осуществляемые

государственными или негосударственными субъектами в

информационном пространстве посредством пропаганды, агрессии в

средствах массовой информации, манипулирования и дезинформации,

которые включают цифровые, кибернетические и психологические

операции, с тем чтобы подорвать суверенитет, независимость и

территориальную целостность государство;

Информационная Безопасность - состояние защиты информационных

ресурсов, а также личности, общества и государства в

информационном пространстве;

Информационное Пространство - среда деятельности (цифровая,

кибернетическая, медиа), связанная с формированием, созданием,

преобразованием, передачей, распространением, использованием и

хранением информации, которая оказывает воздействие на уровне

индивидуального и / или общественного сознания, информации и

информационной инфраструктуры.

9. Глава II - Раздел 2 Методы обеспечения информационной безопасности

В целях предотвращения и противодействия угрозам информационной

безопасности Республики Молдова

разрабатываются и применяются правовые, техникоорганизационные, экономические, противо-информационные

меры безопасности.

18. Юридические методы обеспечивают:

1) приведение национальных стандартов в области информационной

безопасности в соответствие с международными стандартами;

2) разработка и совершенствование законодательства об

информационной безопасности Республики Молдова с целью

предотвращения, выявления и противодействия действиям по

изменению информации, пропагандистским, террористическим и

экстремистским действиям в информационном пространстве, в том

числе: получение несанкционированного доступа к информации;

незаконное копирование, использование или уничтожение информации

или ее подделка; преднамеренное распространение недостоверной

информации; незаконное раскрытие информации с ограниченным

доступом, использование в преступных или коммерческих целях этой

информации.

http://www.parlament.md/LegislationDocument.aspx?Id=a5eb8911-01eb-4f2f-a13d-d0270c6a6d1e

10. Методы обеспечения информационной безопасности

19. Технико-организационные методы обеспечивают:

1) разработка и совершенствование современной информационной системы

для эффективного обеспечения национальной безопасности;

2) развитие потенциала срочного реагирования на национальном уровне

правоохранительных органов и органов безопасности для предотвращения,

выявления и пресечения незаконных действий / бездействия в области

электронных коммуникаций и киберпреступности, а также увольнения виновных

лиц;

3) создание единой государственной системы мониторинга и управления

национальным информационным пространством, в том числе защищенным

интернет-трафиком;

4) разработка, использование и совершенствование средств защиты

информации, методов контроля эффективности соответствующих средств;

создание и применение защищенных электронных ресурсов, технологий,

информационных систем и сетей электронных коммуникаций; повышение

надежности специальных технических средств и обеспечение программ;

... …

11) разработка системы аттестации объектов компьютеризации по выполнению

требований обеспечения защиты информации при выполнении работ по

обработке и хранению информации с ограниченным доступом, особенно той,

которая отнесена к государственной тайне;

12) совершенствование системы управления действиями персонала и

пользователей ресурсов, информационных систем и защищенных сетей

электронной связи; подготовка специалистов в области информационной

безопасности.

11. Методы обеспечения информационной безопасности

20. Экономические методы обеспечивают:

1) установление объема и режима финансирования специальных программ по

обеспечению информационной безопасности, других работ, связанных с

применением правовых и технико-организационных методов защиты информации;

2) создание системы страхования информационных рисков физических и

юридических лиц.

21. Противоинформационные и охранные методы обеспечивают:

1) выявление вмешательства подрывного характера в информационное

пространство, способного повлиять на информационную безопасность Республики

Молдова;

2) предотвращение, обнаружение и противодействие гибридным угрозам

безопасности в информационном пространстве, которые подрывают суверенитет,

независимость и территориальную целостность Республики Молдова;

3) предотвращение, обнаружение и противодействие рискам и угрозам,

создаваемым враждебными действиями в информационном пространстве,

способными спровоцировать информационную войну против Республики Молдова;

4) обеспечение информационной и контр-информационной защиты национальных

интересов в информационном пространстве;

5) разработка и реализация некоторых профилактических мер, направленных на

предотвращение, выявление и устранение причин и условий, приводящих к

подрыву информационной безопасности;

6) предотвращение, обнаружение и противодействие подрывной деятельности в

информационном пространстве экстремистских и террористических организаций,

диверсионных центров и иностранных разведывательных служб;

7) предотвращение, обнаружение и противодействие информационно-подрывной

деятельности, генерируемой специальными иностранными службами, с целью

опорочить Республику Молдова на внешнем уровне.

12.

• 2. Законодательные положения нанациональном и международном

уровнях в отношении защиты личных

данных и доступа к информации.

13. Законодательные положения на национальном и международном уровне

• ISSO27 (??? ) (?? DOMAINS)• CISSP (???) (THE 8 DOMAINS OF CISSP)

• NIST (???)

• ISACA (???)

• CISCO (???)

• PCI/DSS Compliance (??? )

• OWASP (???)

14. Законодательные положения на национальном и международном уровне Reglementări legislative pe plan naţional şi internaţional

• ISSO27 (International Organization for Standardization )• CISSP (Certified Information Systems Security Professional)

(THE 8 DOMAINS OF CISSP)

https://content.cybrary.it/assets/level1/Class%20Asset%20Downloads/CISSP%208%20Domains.pdf

• NIST (National Institute of Standards and Technology)

• ISACA (Information Systems Audit and Control Association)

• CISCO (Computer Information System COmpany)

• PCI/DSS Compliance (Payment Card Industry Data

Security Standard )

• OWASP (Open Web Application Security Project)

15. ABBREVIATIONS - Сокращения

Authorization - Security Assessment and Authorization

FIPS - Federal Information Processing Standards

FISMA - Federal Information Security Modernization Act

HRS - Human Resources Solutions

IT - Information Technology

NIST - National Institute of Standards and Technology

OCIO - Office of the Chief Information Officer

OIG - Office of the Inspector General

OMB - U.S. Office of Management and Budget

OPM - U.S. Office of Personnel Management

POA&M - Plan of Action and Milestones

SP - Special Publication

https://www.opm.gov/our-inspector-general/publications/reports/2018/audit-of-the-information-technology-security-controls-ofthe-us-office-of-personnel-managements-usa-staffing-system.pdf

16. ISO - International Organization for Standardization

• Сокращенно от Международной организации постандартизации, ISO происходит от греческого isos,

что означает «равный», что является корнем

префикса iso-. Основанная в 1947 году, ISO является

всемирной федерацией национальных органов

стандартизации из 140 стран.

• Short for International Organization for

Standardization, ISO is derived from the Greek isos,

meaning equal, which is the root of the prefix iso-.

Founded in 1947, the ISO is a worldwide federation of

national standards bodies from some 140 countries.

https://www.computerhope.com/jargon/i/iso.htm

17. ISO & IEC International Organization for Standardization (ISO) & International Electrotechnical Commission (IEC)

ISO & IECInternational Organization for Standardization (ISO) &

International Electrotechnical Commission (IEC)

• CEN и CENELEC заключили соглашения с

Международной организацией по стандартизации

(ISO) и Международной электротехнической

комиссией (IEC), пропагандирующие преимущества

международных стандартов для международной

торговли и гармонизации рынков.

• Высокий уровень конвергенции между европейскими

и международными стандартами обеспечивается

постоянным техническим сотрудничеством между

CEN и ISO (Венское соглашение) и между CENELEC

и IEC (Франкфуртское соглашение).

https://www.cencenelec.eu/intcoop/StandardizationOrg/Pages/default.aspx

18. ISO & IEC International Organization for Standardization (ISO) & International Electrotechnical Commission (IEC)

ISO & IECInternational Organization for Standardization (ISO) &

International Electrotechnical Commission (IEC)

• CEN and CENELEC have dedicated agreements

with the International Organization for Standardization (ISO)

and the International Electrotechnical Commission (IEC), promoting

the benefits of the international standards to international trade and

markets harmonization. The high level of convergence between the

European and international standards is facilitated by the ongoing

technical cooperation between CEN and ISO (Vienna Agreement)

and between CENELEC and IEC (Frankfurt Agreement).

• The main objectives of these agreements are to provide a:

• framework for the optimal use of resources and expertise available

for standardization work;

• mechanism for information exchange between international and

European Standardization Organizations (ESOs) to increase the

transparency of ongoing work at international and European levels.

https://www.cencenelec.eu/intcoop/StandardizationOrg/Pages/default.aspx

https://www.iso27001security.com/ISO27k_ISMS_implementation_and_certification_process_overview_v2.pptx

https://joinup.ec.europa.eu/sites/default/files/document/201212/04%20ISO%2027000%20security%20standards.pptx

19. CEN & ISO соглашение о техническом сотрудничестве

CEN & ISOсоглашение о техническом сотрудничестве

CEN & ISO

CEN has an agreement for technical co-operation with the

International Organization for Standardization (ISO). Through the

involvement of experts in Technical Committees, European and national

expertise is being developed and recognized globally.

The Vienna Agreement, signed in 1991, was drawn up with the aim of

preventing duplication of effort and reducing time when preparing

standards. As a result, new standards projects are jointly planned between

CEN and ISO. Wherever appropriate priority is given to cooperation with

ISO provided that international standards meet European legislative and

market requirements and that non-European global players also implement

these standards.

The Vienna Agreement allows expertise to be focused and used in an

efficient way to the benefit of international standardization. It is completed

by jointly developed Guidelines supporting the practical implementation of

the Vienna Agreement.

https://www.cencenelec.eu/intcoop/StandardizationOrg/Pages/default.aspx

20. CISSP: Certified Information Systems Security Professional

• Сертифицированный специалист по безопасностиинформационных систем (CISSP) - это независимый

сертификат информационной безопасности,

предоставленный Международным консорциумом по

сертификации безопасности информационных систем,

также известным как (ISC) ².

По состоянию на 31 декабря 2018 года в мире насчитывалось 131 180 членов

(ISC) ², имеющих сертификат CISSP во всем мире, в 171 стране, где в США

было зарегистрировано наибольшее число участников - 84 557 членов.

В июне 2004 года обозначение CISSP было аккредитовано в соответствии со

стандартом ANSI ISO / IEC 17024: 2003. Это также официально одобрено США.

Министерство обороны (DoD) (Department of Defense ) в категориях

«Техническое обеспечение информации» (IAT) и «Менеджмент» (IAM) для

соответствия требованиям сертификации DoDD 8570.

Certified Information Systems Security Professional (CISSP) is an

independent information security certification granted by the International

Information System Security Certification Consortium, also known as (ISC)².

https://www.edusum.com/isc2/cissp-information-systems-security-professional

https://en.wikipedia.org/wiki/Certified_Information_Systems_Security_Professional

21. CISSP: Certified Information Systems Security Professional

https://www.edusum.com/isc2/cissp-information-systems-security-professional

https://en.wikipedia.org/wiki/Certified_Information_Systems_Security_Professional

https://content.cybrary.it/assets/level1/Class%20Asset%20Downloads/CISSP%208%20Domains.

https://www.isc2.org/-/media/ISC2/Certifications/Exam-Outlines/CISSP-Exam-Outline-121417-Final.ashx

http://opensecuritytraining.info/CISSP-8-AC_files/8-Access_Control.pdf

https://www.behaviour-group.com/PT/wpcontent/uploads/2015/06/Flyer_Behaviour_CISSP_ENG.pdf

http://2m0axh2h9s6u43f1qq1a7sue-wpengine.netdna-ssl.com/wpcontent/uploads/2016/07/CISSP.pdf

https://www.koenig-solutions.com/documents/hackin9.pdf

https://resources.infosecinstitute.com/category/certifications-training/cissp/domains/#gref

https://resources.infosecinstitute.com/the-cissp-domains-an-overview/#gref

https://cciedump.spoto.net/tag-cissp.php?id=1161

https://cciedump.spoto.net/cissp.php?id=ciscocissp002&gclid=CjwKCAjwqZPrBRBnEiwAmNJsNs

Dk55kq5X8V1rNjGoQADvjD5fKXU8UKgS8WcbZcG-15baT_9lyNcBoCGBsQAvD_BwE

https://searchsecurity.techtarget.com/definition/Certified-Information-SystemsSecurity-Professional

22. CISSP: Certified Information Systems Security Professional

Домены CISSP взяты из различных тем информационной

безопасности в (ISC) ² CBK. CISSP CBK состоит из следующих 8

доменов:

Безопасность и управление рисками (Безопасность, Риск,

Соответствие требованиям, Законодательство, Регламент и

Непрерывность бизнеса)

Безопасность активов (защита безопасности активов)

Инженерия безопасности (Инженерия и управление безопасностью)

Коммуникация и сетевая безопасность (проектирование и защита

сетевой безопасности)

Идентификация и управление доступом (контроль доступа и

управление идентификацией)

Оценка безопасности и тестирование (разработка, выполнение и

анализ тестирования безопасности)

Операции по обеспечению безопасности (основополагающие

концепции, расследования, управление инцидентами и аварийное

восстановление)

Безопасность разработки программного обеспечения (понимание,

применение и обеспечение безопасности программного обеспечения)

23. CISSP: Certified Information Systems Security Professional

The CISSP domains are drawn from various information security topics within

the (ISC)² CBK. The CISSP CBK consists of the following 8 domains:

Security and Risk Management (Security, Risk, Compliance, Law,

Regulations, and Business Continuity)

Asset Security (Protecting Security of Assets)

Security Engineering (Engineering and Management of Security)

Communication and Network Security (Designing and Protecting

Network Security)

Identity and Access Management (Controlling Access and Managing

Identity)

Security Assessment and Testing (Designing, Performing, and Analyzing

Security Testing)

Security Operations (Foundational Concepts, Investigations, Incident

Management, and Disaster Recovery)

Software Development Security (Understanding, Applying, and Enforcing

Software Security)

http://2m0axh2h9s6u43f1qq1a7sue-wpengine.netdna-ssl.com/wp-content/uploads/2016/07/CISSP.pdf

24. NIST - National Institute of Standards and Technology

• NIST - Национальный институт стандартов и технологий,подразделение США. Отдел торговли. Ранее известное как

Национальное бюро стандартов, NIST продвигает и

поддерживает стандарты измерений. У него также есть

активные программы для поощрения и поддержки

промышленности и науки в разработке и использовании этих

стандартов.

• NIST is the National Institute of Standards and Technology, a

unit of the U.S. Commerce Department. Formerly known as the

National Bureau of Standards, NIST promotes and maintains

measurement standards. It also has active programs for

encouraging and assisting industry and science to develop and use

these standards.

https://searchsoftwarequality.techtarget.com/definition/NIST

Everything you need to know about NIST 800-53:

https://securityboulevard.com/2018/06/everything-you-need-to-know-about-nist-800-53/

https://www.fismacenter.com/sp800-53-rev2-final.pdf

https://csrc.nist.gov/csrc/media/publications/sp/800-53/rev-5/draft/documents/sp800-53r5-draft.pdf

https://csrc.nist.gov/csrc/media/publications/sp/800-53/rev-4/archive/2013-04-30/documents/sp800-53-rev4-ipd.pdf

25. NIST - National Institute of Standards and Technology Национальный институт стандартов и технологий

Инфраструктура кибербезопасности NIST обеспечивает политическую

структуру руководства по компьютерной безопасности, позволяющую

организациям частного сектора в США оценивать и улучшать свои

возможности по предотвращению, обнаружению и реагированию на

кибератаки. Структура была переведена на многие языки и используется

правительствами Японии и Израиля, в частности. Он "обеспечивает

высокий уровень таксономии результатов кибербезопасности и

методологию для оценки и управления этими результатами

The NIST Cybersecurity Framework provides a policy framework

of computer security guidance for how private sector organizations in the

United States can assess and improve their ability to prevent, detect, and

respond to cyber attacks. The framework has been translated to many

languages and is used by the governments of Japan and Israel, among

others. It "provides a high level taxonomy of cybersecurity outcomes and a

methodology to assess and manage those outcomes.

https://en.wikipedia.org/wiki/National_Institute_of_Standards_and_Technology

https://en.wikipedia.org/wiki/NIST_Cybersecurity_Framework

26. NIST - National Institute of Standards and Technology Национальный институт стандартов и технологий

Версия 1.0 была опубликована Национальным институтом

стандартов и технологий США в 2014 году и первоначально

предназначалась для операторов критически важной инфраструктуры.

Он используется широким кругом предприятий и организаций и

помогает организациям активно участвовать в управлении рисками.

В 2017 году черновой вариант структуры, версия 1.1, был

распространен для общественного обсуждения. Версия 1.1 была

анонсирована и обнародована 16 апреля 2018 года.

Версия 1.1 по-прежнему совместима с версией 1.0. Изменения

включают руководство о том, как проводить самооценку,

дополнительную информацию об управлении рисками в цепочке

поставок и руководство о том, как взаимодействовать с

заинтересованными сторонами в цепочке поставок.

В исследовании по внедрению структуры безопасности сообщалось,

что 70% опрошенных организаций рассматривают структуру NIST как

популярную передовую практику обеспечения компьютерной

безопасности, но многие отмечают, что она требует значительных

инвестиций.

https://en.wikipedia.org/wiki/NIST_Cybersecurity_Framework

https://en.wikipedia.org/wiki/NIST_Special_Publication_800-53

27. ISACA Information Systems Audit and Control Association Ассоциация аудита и контроля информационных систем

ISACA• Являясь независимой некоммерческой глобальной

ассоциацией, ISACA занимается разработкой, внедрением и

использованием общепризнанных, ведущих в отрасли знаний и

практик для информационных систем. ISACA, ранее известная

как Ассоциация аудита и контроля информационных

систем, теперь использует только свою аббревиатуру, чтобы

отразить широкий спектр профессионалов в области

управления ИТ, которые она обслуживает.

История

• ISACA была зарегистрирована в 1969 году небольшой группой

людей, которые осознали необходимость централизованного

источника информации и руководящих указаний в растущей

области аудита средств контроля для компьютерных систем.

Сегодня ISACA обслуживает 140 000 специалистов в 180

странах.

http://www.isaca.org/About-ISACA/Pages/default.aspx

https://en.wikipedia.org/wiki/ISACA

28. ISACA - Information Systems Audit and Control Association

ISACA is an international professional association focused on IT governance.On its IRS filings, it is known as the Information Systems Audit and

Control Association, although ISACA now goes by its acronym only

About ISACA

• As an independent, nonprofit, global association, ISACA engages in the

development, adoption and use of globally accepted, industry-leading

knowledge and practices for information systems. Previously known as

the Information Systems Audit and Control Association, ISACA now

goes by its acronym only, to reflect the broad range of IT governance

professionals it serves.

History

• ISACA was incorporated in 1969 by a small group of individuals who

recognized a need for a centralized source of information and guidance in

the growing field of auditing controls for computer systems. Today, ISACA

serves 140,000 professionals in 180 countries.

http://www.isaca.org/About-ISACA/Pages/default.aspx

https://en.wikipedia.org/wiki/ISACA

29. ISACA Certification - Сертификация ISACA

• Сертификация ISACA: ИТ-аудит, безопасность,управление и риски

• Получение сертификата ISACA и повышение

профессионального авторитета>

• CISA, CISM, CGEIT, CRISC или CSXP после вашего

имени подтверждают работодателям, что вы

обладаете опытом и знаниями для решения задач

современного предприятия.

• ISACA Certification: IT Audit, Security, Governance and Risk

• Earning an ISACA certification and enhance your professional

credibility. A CISA, CISM, CGEIT, CRISC or CSXP after your name

confirms to employers that you possess the experience and

knowledge to meet the challenges of the modern enterprise.

30. CISCO- Computer Information System COmpany

CISCO- Computer InformationSystem COmpany

• CISCO SYSTEMS INC. IS THE WORLDWIDE LEADER

in networking for the Internet. The company was founded

in 1984 by two computer scientists from Stanford

University seeking an easier way to connect different

types of computer systems.

• Cisco Systems, American technology company,

operating worldwide, that is best known for its computer

networking products. As a company that sold its

products mostly to other businesses, Cisco did not

become a household name, but in the second decade of

the 21st century it was one of the largest corporations in

the United States. Cisco was founded in 1984 and has

its headquarters in San Jose, California.

• Computer Information Systems (CIS)

https://www.britannica.com/topic/Cisco-Systems-Inc

https://www.cisco.com/c/en_au/about/who-is-head.html

https://www.acronymfinder.com/CISCO.html

https://learningnetwork.cisco.com/community/certifications

31. Cisco Certifications Сертификаты Cisco

• Cisco Certifications are the list of the Certificationsoffered by Cisco Systems. There are four or five (path to

network designers) levels of certification: Entry

(CCENT), Associate (CCNA/CCDA), Professional

(CCNP/CCDP), Expert (CCIE/CCDE) and recently

Architect (CCAr: CCDE previous), as well as nine

different paths for the specific technical field; Routing &

Switching, Design, Industrial Network, Network Security,

Service Provider, Service Provider Operations, Storage

Networking, Voice, Datacenter and Wireless.

There are also a number of the specialist technician,

sales, Business, data center certifications, CCAI certified

instructor (Cisco Academy Instructor).

https://en.wikipedia.org/wiki/Cisco_certifications

32. PCI/DSS Compliance Payment Card Industry Data Security Standard

• PCI DSS означает стандарт безопасности данныхиндустрии платежных карт. Это набор действенных

требований безопасности и правил, которым должны

следовать коммерческие онлайн-торговцы, чтобы

соответствовать требованиям. Правила

поддерживаются Советом по стандартам

безопасности индустрии платежных карт, который

сформирован из пяти основных компаний-эмитентов

кредитных карт: Visa, MasterCard, American Express,

Discover и JCB.

• Каждый продавец, независимо от его размера, количества

транзакций, которые он обрабатывает, и его доход подпадают

под PCI.

https://www.wpwhitesecurity.com/pci-dss-compliance-wordpress-sites-business/

33. Соответствие PCI/DSS Стандарт безопасности данных индустрии платежных карт

• PCI DSS и соответствие PCI• PCI DSS расшифровывается как стандарт безопасности данных

в индустрии платежных карт. Это набор практических

требований и правил безопасности, которые должны соблюдать

онлайн-торговцы для соответствия требованиям. Эти правила

поддерживаются Советом по стандартам безопасности в

индустрии платежных карт, в состав которого входят пять

крупнейших компаний-эмитентов кредитных карт: Visa,

MasterCard, American Express, Discover и JCB.

• Каждый продавец, независимо от его размера, количества

обрабатываемых транзакций и доходов, подпадает под

действие PCI.

https://www.wpwhitesecurity.com/pci-dss-compliance-wordpress-sitesbusiness/

34. PCI/DSS Compliance Payment Card Industry Data Security Standard

• PCI DSS and PCI Compliance• PCI DSS stands for Payment Card Industry Data

Security Standard. It is a set of actionable security

requirements and regulations online business merchants

need must adhere with to be in compliance. The

regulations are maintained by the Payment Card

Industry Security Standards Council, which is formed by

the five major credit card companies: Visa, MasterCard,

American Express, Discover and JCB.

• Every merchant, regardless of its size, number of

transactions it handles and its revenues falls under PCI.

https://www.wpwhitesecurity.com/pci-dss-compliance-wordpress-sites-business/

35. PCI for WordPress & eCommerce Sites

PCI for WordPress & eCommerce Sites• Поскольку большинство сайтов WordPress используют

сторонние платежные шлюзы, объем и требования ниже. На

самом деле, скорее всего, соответствия можно достичь,

заполнив стандартную самооценку PCI SAQ. Тем не менее, вы

все равно должны знать о требованиях, поэтому, когда вы

вносите изменения, вы можете определить, что требуется для

соблюдения требований.

• Since most WordPress sites use a third party payment gateway, the

scope and requirements are lower. In fact most probably compliance

can be achieved by completing the PCI Data Security Standard Self

Assessment Questionnaire (SAQ). However you should still inform

yourself about the requirements, so whenever you make changes

you can determine what is required to remain compliant.

https://www.wpwhitesecurity.com/pci-dss-compliance-wordpress-sites-business/

36. Open Web Application Security Project (OWASP) Открытый проект безопасности веб-приложений

• Every vibrant technology marketplace needs an unbiased source ofinformation on best practices as well as an active body advocating

open standards. In the Application Security space, one of those

groups is the Open Web Application Security Project™ (or OWASP

for short). The Open Web Application Security Project (OWASP) is

a 501(c)(3) worldwide not-for-profit charitable organization focused

on improving the security of software. Our mission is to make

software security visible, so that individuals and organizations are

able to make informed decisions. OWASP is in a unique position to

provide impartial, practical information about AppSec to individuals,

corporations, universities, government agencies, and other

organizations worldwide. Operating as a community of like-minded

professionals, OWASP issues software tools and knowledge-based

documentation on application security.

https://www.owasp.org/index.php/Main_Page

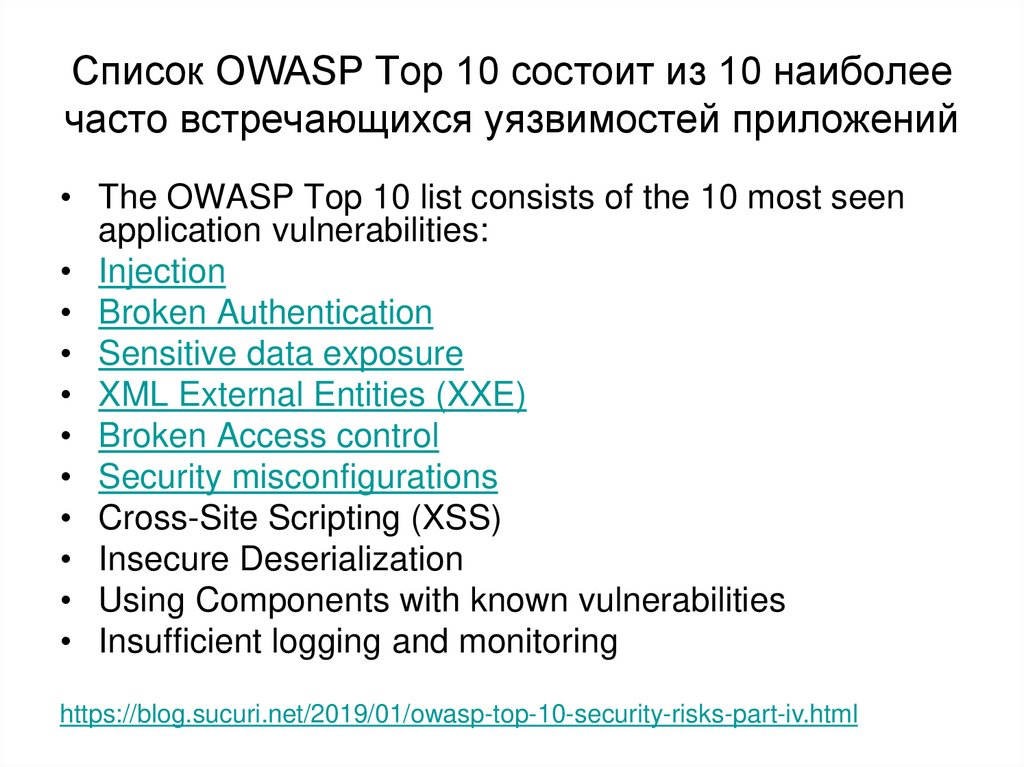

37. Список OWASP Top 10 состоит из 10 наиболее часто встречающихся уязвимостей приложений

• The OWASP Top 10 list consists of the 10 most seenapplication vulnerabilities:

• Injection

• Broken Authentication

• Sensitive data exposure

• XML External Entities (XXE)

• Broken Access control

• Security misconfigurations

• Cross-Site Scripting (XSS)

• Insecure Deserialization

• Using Components with known vulnerabilities

• Insufficient logging and monitoring

https://blog.sucuri.net/2019/01/owasp-top-10-security-risks-part-iv.html

38. Защита авторских прав в цифровую эпоху Соглашение о торговле контрафактной продукцией ACTA

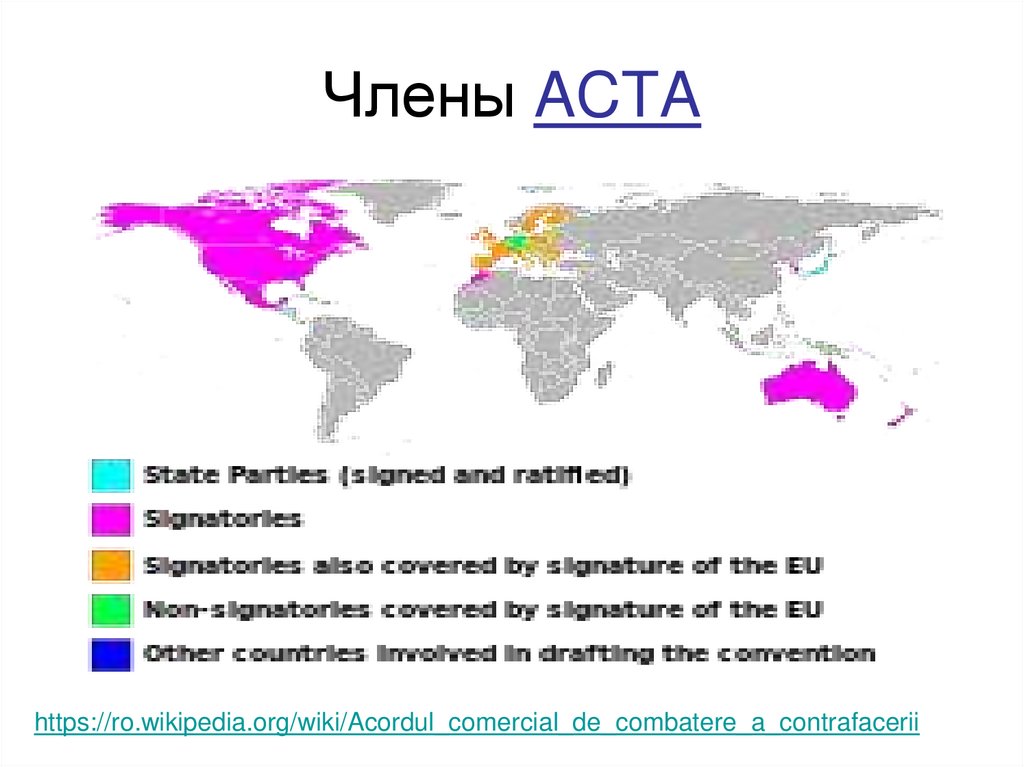

Торговое соглашение по борьбе с контрафакцией• Торговое соглашение по борьбе с контрафакцией (ACTA)

Anti-Counterfeiting Trade Agreement,

• является многосторонним торговым соглашением,

предложенным в ответ на «глобальный рост торговли

контрафактными товарами и авторскими правами».

• Сфера действия ACTA широка и включает в себя подделку

физических товаров, а также «Интернет-распространение и

информационные технологии».

• В октябре 2007 года Соединенные Штаты, Европейское

сообщество, Швейцария и Япония объявили, что они будут

вести переговоры по ACTA.

• Следующие страны присоединились к переговорам: Австралия,

Южная Корея, Новая Зеландия, Мексика, Иордания, Марокко,

Сингапур, Объединенные Арабские Эмираты и Канада.

[Переговоры ACTA были секретными до 22 мая 2008 г., когда

документ по предлагаемому договору был опубликовано на

Wikileaks, и вскоре газеты написали о секретных переговорах.

https://en.wikipedia.org/wiki/Anti-Counterfeiting_Trade_Agreement

https://ro.wikipedia.org/wiki/Acordul_comercial_de_combatere_a_contrafacerii

39. Анти-контрафактное торговое соглашение ACTA

• Тип: Многостороннее соглашение• Подписано: 1 октября 2011 года, Токио, Япония

• Подписавшие стороны: Австралия, Канада, Южная

Корея, Япония, Марокко, Новая Зеландия, Сингапур,

США, Европейский Союз и 22 государства-члена.

• Участники: Австралия, Канада, Южная Корея,

Швейцария, Япония, Марокко, Мексика, Новая

Зеландия, Сингапур, США и Европейский Союз.

• Ратифицирован: Японией

• Депозитарий: Правительство Японии

• Язык: Английский, французский и испанский

• Присутствие в Интернете: Торговое соглашение по

борьбе с контрафакцией на Wikisource

40. Договор ACTA

• С 23 августа 2011 года текст соглашения официальноразмещен на сайте Европейской комиссии. Он доступен на

всех официальных языках Европейского Союза и содержит 51

страницу.

• Официальное название документа - Соглашение о борьбе с

контрафакцией между Европейским союзом и его

государствами-членами, Австралией, Канадой, Японией,

Республикой Корея, Соединенными Мексиканскими

государствами, Королевством Марокко, Новой Зеландией,

Республикой Сингапур, Швейцарской Конфедерацией и

Соединенными Штатами Америки.

• 4 июля 2012 года Европейский парламент окончательно

отклонил договор ACTA, отменив тем самым возможность для

Европейского союза ратифицировать это противоречивое

международное соглашение, которое, по мнению его критиков,

угрожает свободам личности, особенно тем, которые связаны с

Интернетом.

https://ro.wikipedia.org/wiki/Acordul_comercial_de_combatere_a_contrafacerii

41. Члены ACTA

https://ro.wikipedia.org/wiki/Acordul_comercial_de_combatere_a_contrafacerii42.

• 3. Защита авторских прав (Copyright).Цифровые решения для защиты

авторских прав.

43. Права на интеллектуальную собственность

Авторское право или copyright - это набор прерогатив, которыми

Литературные и художественные произведения охраняются «Бернской

конвенцией об охране литературных и художественных произведений»,

датируемой 1886 г., которая была пересмотрена в 1971 г.

В соответствии с Бернской конвенцией больше нет необходимости указывать,

что произведение защищено авторским правом, если «интеллектуальная

собственность литературного, художественного или научного произведения

соответствует автору только потому, что он его создал» и «считаются объекты

интеллектуальной собственности - все оригинальные литературные,

художественные и научные произведения, выраженные через любые средства

и на любом носителе, материальные или нематериальные, известные в

настоящее время или которые будут изобретены в будущем ».

В цифровом мире действуют те же законы об интеллектуальной собственности

и авторском праве, что и в отношении всех других оригинальных произведений.

В марте 2002 г. вступил в силу Договор ВОИС по авторскому праву (ДАП), а в

мае - Договор ВОИС по толкованию и фонограмме (ДИФ).

Оба «интернет-договора» (как они известны) были заключены в 1996 году

Всемирной организацией интеллектуальной собственности. Таким образом,

Бернская конвенция обновляется и дополняется, а элементы цифрового

общества вводятся. В течение шести лет (1996–2002 годы) ратификация этих

новых договоров 30 странами, что является минимальным требованием

Организации Объединенных Наций, ратифицируется для ее осуществления.

пользуются авторы со ссылкой на созданные произведения; Институт

авторского права является инструментом защиты создателей и их

произведений.

https://en.wikipedia.org/wiki/Copyright

44. Предшественники

• Первыми элементами признания прав авторов литературныхпроизведений искусства были законы о печати 1862 года,

которые до 1923 года были «единственным законом,

гарантирующим права румынских писателей и художников». Он

был полностью скопирован после французского закона 1793

года о литературной собственности. Закон сопровождался

исполнительным постановлением, в котором подробно

изложены административные вопросы, налагаемые его

применением.

• Из-за своего возраста, а также из-за разработки конкретной

законодательной базы, положения закона о печати 1862 года

устарели, в настоящее время они не дают результатов, и

официально отменены 28 июня 1923 года статьей 63 закона

126/1923 - «Закон о собственности». литературный и

художественный ».

45. Закон об авторском праве в Румынии

• Первый закон об авторском праве в Румынии вступил в силу 28июня 1923 года и назывался «Закон о литературной и

художественной собственности». Этот закон был изменен и

дополнен несколько раз.

• Так, 24 июля 1946 года появился закон об издательском

договоре и авторском праве на литературные произведения;

этот закон был частично отменен 14 января 1949 г. Указом №.

17 для редактирования и распространения книги.

• Спустя всего два года Указа нет. 19 февраля 1651 г. в

отношении авторского права на произведения, которые могут

быть напечатаны; в него были внесены изменения указом №.

428 от 13 ноября 1952 года.

• 27 июня 1956 года все эти нормативные акты были прямо

отменены Указом №. 321 в отношении авторского права.

• В настоящее время авторское право в Румынии защищено

законом 8/1996. Он был изменен и дополнен Законом №. 285 от

23 июня 2004 года и Постановление правительства о

чрезвычайных ситуациях №. 123 от 1 сентября 2005 г.

46. Закон об авторском праве в Молдове

Республика Молдова ПАРЛАМЕНТ ЗАКОН Nr. 139

от 02.07.2010об авторском праве и смежных правах

Опубликован : 01.10.2010 в Monitorul Oficial Nr. 191-193

630 Дата вступления в силу : 01.01.2011 ИЗМЕНЕН

статья № :

ЗП212 от 29.07.16, МО306-313/16.09.16 ст.665

Republica Moldova PARLAMENTUL LEGE Nr. 139

din 02.07.2010privind dreptul de autor şi drepturile conexe Publicat

: 01.10.2010 în Monitorul Oficial Nr. 191-193 art Nr : 630 Data intrării

in vigoare : 01.01.2011 MODIFICAT

LP212 din 29.07.16, MO306-313/16.09.16 art.665

http://lex.justice.md/ru/336156/

http://lex.justice.md/md/336156/

47. Закон об авторском праве в Молдове

Глава I - ОБЩИЕ ПОЛОЖЕНИЯ

Глава II - АВТОРСКИЕ ПРАВА

Глава III - ИСКЛЮЧЕНИЯ И ОГРАНИЧЕНИЯ ПРАВ НАСЛЕДИЯ

Глава IV - АВТОРСКИЕ КОНТРАКТЫ

Глава V - СВЯЗАННЫЕ ПРАВА

Глава VI - ДРУГИЕ ПРАВА. ОБЩЕСТВЕННОЕ ПОЛЕ

Глава VII. КОЛЛЕКТИВНОЕ УПРАВЛЕНИЕ АВТОРСКИМИ И

СМЕЖНЫМИ ПРАВАМИ

• ГЛАВА VIII - ТЕХНОЛОГИЧЕСКИЕ МЕРЫ ЗАЩИТЫ.

ИНФОРМАЦИЯ ОБ УПРАВЛЕНИИ ПРАВАМИ

• ГЛАВА IX. ПРИМЕНЕНИЕ АВТОРСКИХ ПРАВ,

СООТВЕТСТВУЮЩИХ ПРАВ И ДРУГИХ ПРАВ

• Глава X. ЗАКЛЮЧИТЕЛЬНЫЕ И ПЕРЕХОДНЫЕ ПОЛОЖЕНИЯ

• ПРЕЗИДЕНТ ПАРЛАМЕНТА

Mihai GHIMPU

Nr. 139. Chişinău, 2 iulie 2010.

http://lex.justice.md/ru/336156/

48. Используемые символы

• До 1989 года законодательство США требовало использованияуведомления об авторских правах, которое состоит из символа

авторского права (©), аббревиатуры «Copr». Или слово

«Авторское право/ Copyright», после которого указывается

первый год публикации произведения и имя правообладателя.

Можно наблюдать несколько лет, если работы подверглись

существенному пересмотру.

• Правильным примечанием об авторских правах на звукозаписи

музыкального произведения или других звуковых произведений

является символ авторского права (℗), обозначающий

регистрацию авторского права, с буквой P, обозначающей

«звукозапись/ fonorecord». Кроме того, фраза «Все права

защищены» когда-то требовалось для защиты авторских прав,

но эта фраза в настоящее время юридически устарела. Почти

все в Интернете имеют какие-то авторские права,

прикрепленные к нему. Независимо от того, помечены ли эти

объекты, подписаны или имеют другой вид указания авторского

права, однако, вещи интерпретируются по-разному.

©

©

℗

49. Copyright

Цитаты• В случае, если письменное согласие правообладателей

доступно для воспроизведения или цитирования значительных

частей защищенных материалов, и это разрешение

предоставляется бесплатно при условии указания источника,

форма цитаты «По доброте ...» (engl Courtesy of...).

Передача авторских прав

В случае, если автор или правообладатель решит

передать авторское право другому лицу, последнее

имеет право использовать предоставленные права

таким же образом, как и первоначальный владелец.

50. Copyleft

• Copyleft - это практика использования закона обавторском праве для снятия ограничений на

распространение (точных или измененных) копий

произведения другим лицам, при этом гарантируя,

что эти свободы также будут полностью

передаваться пользователям модифицированных

(каскадных) версий произведения.

• Термин copyleft - это игра в слова, которая

начинается с английского слова copyright.

https://ro.wikipedia.org/wiki/Copyleft

https://en.wikipedia.org/wiki/Copyleft

51. Copyleft

Copyleft является формой лицензирования и может использоваться

для поддержания статуса авторского права на произведения, начиная

от компьютерного программного обеспечения, документов, искусства,

научных достижений и медицинских инструментов. В целом, авторское

право используется автором, чтобы запретить получателям

воспроизводить, адаптировать или распространять копии своих работ.

Вместо этого авторский лев должен предоставить каждому лицу,

которое получает копию произведения, разрешение на его

воспроизведение, адаптацию или распространение с сопутствующим

требованием о том, что любая полученная копия или адаптация

связана с тем же лицензионным соглашением.

Лицензии на программное обеспечение с авторским правом Copyleft

требуют, чтобы информация, необходимая для воспроизведения и

модификации произведения, была доступна получателям двоичных

файлов. Файлы с исходным кодом обычно содержат копию условий

лицензии и распознают авторов.

https://en.wikipedia.org/wiki/Copyleft

52. Заявление об авторском праве copyleft

• Обычной практикой использования copyleft являетсякодирование условий копирования для лицензированного

произведения. Любая такая лицензия обычно дает каждому

лицу, обладающему копией произведения, ту же свободу, что и

автору, в том числе (из определения свободного программного

обеспечения):

• Свобода 0 - свобода использовать работу,

• Свобода 1 - свобода учиться работе,

• Свобода 2 - свобода копировать и делиться работой с другими,

• Свобода 3 - свобода модифицировать произведение и свобода

распространять измененные и, следовательно, производные

произведения.

• (Примечание: список начинается с 0 как ссылка на

компьютерное программирование, где преобладание

нумеруется с нуля.)

https://en.wikipedia.org/wiki/Copyleft

53. Типы и отношения с другими лицензиями

Значок Creative Commons для Share-Alike, вариант символа с авторским

правом copyleft

Copyleft является отличительной чертой лицензий свободных программ.

Многие лицензии на свободное программное обеспечение не являются

лицензиями с авторским copyleft, поскольку они не требуют, чтобы

лицензиат распространял производные работы в рамках одной и той же

лицензии.

Сейчас ведутся споры о том, какой вид лицензии предлагает большую

степень свободы. Эта дискуссия зависит от сложных вопросов, таких как

определение свободы и чьи свободы важнее или максимизация свободы

всех потенциальных будущих бенефициаров произведения (свобода

создавать проприетарное программное обеспечение). Свободные

лицензии на программное обеспечение без лицензии с авторским

copyleft максимизируют свободу первоначального получателя (свободу

создавать собственность программного обеспечения).

В сочетании с системой лицензирования Creative Commons лицензия

GNU Free Documentation License позволяет авторам применять

ограничения к определенным разделам своей работы, освобождая части

создания от механизма полного авторского copyleft. В случае GFDL эти

ограничения включают использование неизменяемых разделов, которые

не могут быть изменены будущими издателями. Первоначальное

намерение GFDL было как устройство для поддержки документации

программного обеспечения с авторским левереджем. Однако в

результате его можно использовать для любого типа документа.

See also: Free software licences § Restrictions

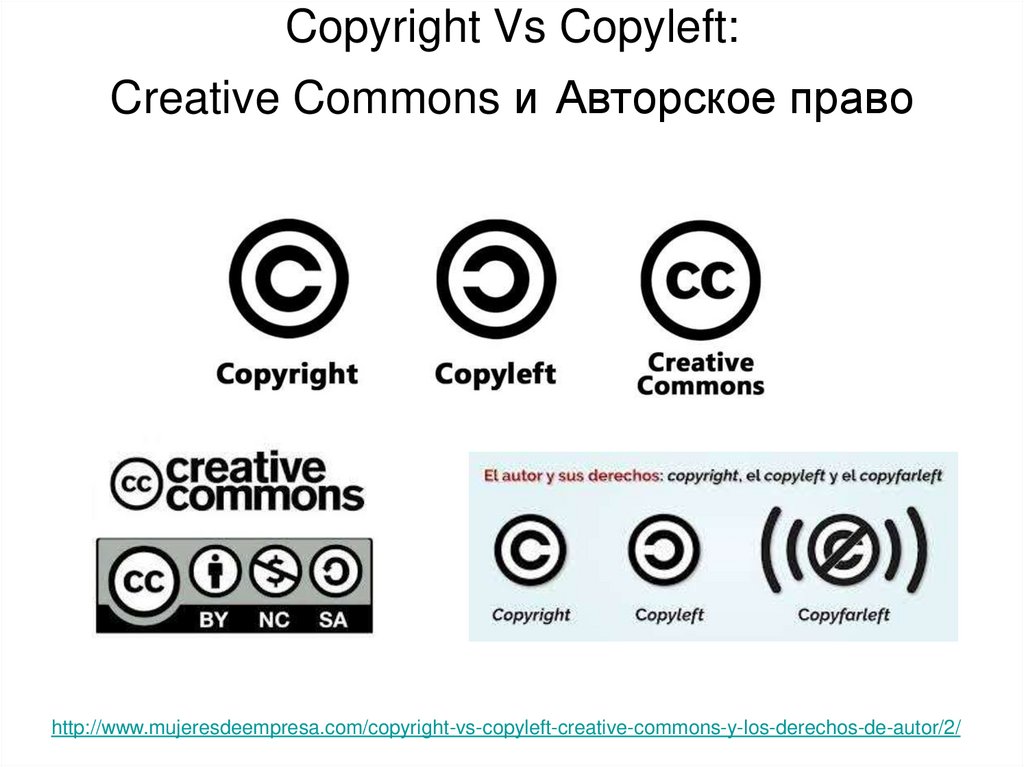

54. Copyright Vs Copyleft: Creative Commons и Авторское право

http://www.mujeresdeempresa.com/copyright-vs-copyleft-creative-commons-y-los-derechos-de-autor/2/55. Creative Commons

• На страницу Creative Commons можно выбрать характеристикираспространения вашей деятельности:

• Разрешить коммерческое использование вашей работы: здесь

решается, разрешено ли другим копировать, распространять,

демонстрировать и выполнять произведение, а также

выполнять другие производные работы от него, только если они

выполняются без коммерческих целей.

• Разрешить внесение изменений в вашу работу. Следует

отметить, можно ли изменить работу, когда она

распространяется, отображается или выполняется, или такие

действия можно выполнять с копиями ее писем.

• Юрисдикция вашей лицензии: здесь вы указываете, хотите ли

вы адаптировать эту защиту к законодательству конкретной

страны.

• Формат работы: текст, аудио, видео, изображение.

• У вас всегда есть моральное право, то есть вы должны

признать и процитировать оригинального автора.

56. Лицензия на бесплатное программное обеспечение

• Лицензия на свободное программное обеспечение - этоуведомление, которое предоставляет получателю части

программного обеспечения обширные права на модификацию и

распространение этого программного обеспечения.

• Эти действия обычно запрещены законом об авторском праве,

но правообладатель (обычно автор) части программного

обеспечения может снять эти ограничения, сопровождая

программное обеспечение через лицензию на программное

обеспечение, которое предоставляет получателю эти права.

• Программное обеспечение, использующее такую лицензию,

является бесплатным программным обеспечением (или

бесплатным программным обеспечением с открытым исходным

кодом), предоставляемым правообладателем.

• Лицензии на свободное программное обеспечение

применяются к программному обеспечению с исходным кодом,

как и форма двоичного объектного кода, поскольку закон об

авторском праве признает обе формы.

https://en.wikipedia.org/wiki/Free_software_license

57. История свободного и открытого программного обеспечения

Pre 1980s

1980s

1990s to 2000s

2010s

В 1950-х и 1960-х компьютерное программное обеспечение и

компиляторы были поставлены как часть закупок оборудования без

отдельной платы. В то время исходный код, читаемая форма

программного обеспечения, обычно распространялся вместе с

программным обеспечением, предлагая возможность исправлять

ошибки или добавлять новые функции. Университеты были первыми

пользователями вычислительной техники. Многие из изменений,

разработанных университетами, были открыто распространены в

соответствии с принципами академического обмена знаниями, и

появились организации, способствующие распространению. По мере

развития крупных операционных систем все меньше организаций

допускают изменения в программном обеспечении, и, в конце концов,

такие операционные системы были закрыты. Однако утилиты и другие

приложения с дополнительными функциями по-прежнему

используются совместно, и были созданы новые организации для

содействия распространению программного обеспечения.

https://en.wikipedia.org/wiki/History_of_free_and_open-source_software

https://en.wikipedia.org/wiki/Free_software_license

58. До 1980-х годов

• До того, как Комиссия США по новым технологическимприменениям охраняемых авторским правом произведений (US

Commission on New Technological Uses of Copyrighted

Works)(CONTU) в 1974 году решила, что «компьютерные

программы в той мере, в которой они воплощают оригинальное

творение автора, представляют собой надлежащий объект

авторского права », программное обеспечение считалось

бесплатным без авторского права.

• Таким образом, к программному обеспечению не были

подключены лицензии, и оно распространялось как

общественное достояние. Решение CONTU плюс судебные

решения, такие как Apple против Franklin в 1983 году, в

отношении предметного кода уточнили, что закон об авторском

праве предоставил компьютерным программам статус

авторского права на литературные произведения, и начал

лицензирование программного обеспечения.

• Лицензии на свободное программное обеспечение до конца

1980-х годов были, как правило, неофициальными

объявлениями, написанными самими разработчиками. Эти

ранние лицензии были «разрешенного» типа.

59. 1980-1990 годы

• В середине 1980-х годов проект GNU выпустил бесплатныелицензии с авторским copyleft для каждого пакета программного

обеспечения. Ранняя лицензия («Уведомление о разрешениях

на копирование GNU Emacs») - («GNU Emacs Copying

Permission Notice») использовалась для GNU Emacs в 1985 году

с последующими изменениями в 1986, 1987 и 1988 годах и

называлась «Общедоступная лицензия GNU Emacs».

• «Подобная общедоступная лицензия GCC была также

применена к коллекции компиляторов GNU, которая была

первоначально опубликована в 1987 году. Первоначальная

лицензия BSD также является одной из первых лицензий на

свободное программное обеспечение, начиная с 1988 года.

• В 1989 году она была опубликована GNU General Public License

(GPL) версия 1. GPL версия 2, выпущенная в 1991 году, стала

самой популярной лицензией на свободное программное

обеспечение.

60. 1990-2000 годы

1990-е до 2000-х годов• С середины 1990-х до середины 2000-х годов движение за

открытый исходный код выдвигало и направляло идею

свободного программного обеспечения для широкой

общественности и бизнеса.

• Во время пузыря Dot-com, Netscape Communications в 1998 году

запустила свой веб-браузер FOSS, вдохновив многие другие

компании на адаптацию к экосистеме FOSS.

• В соответствии с этой тенденцией компании и новые проекты

(Mozilla, Apache и Sun Foundation и другие) написали свои

собственные лицензии FOSS или адаптировали свои

существующие лицензии.

• Такое увеличение количества лицензий позже было признано

проблемой для экосистемы свободных и открытых исходных

кодов из-за повышенной сложности соображений

совместимости лицензирования.

• В то время как создание новых лицензий впоследствии

замедлилось, распространение лицензий и их влияние

считаются серьезной и растущей проблемой для свободной и

открытой экосистемы.

61. 2000-2010 годы

На основании лицензии на свободное программное обеспечение GNU

GPL версии 2 была протестирована в суде сначала в Германии в 2004

году, а затем в США. В деле Германии судья не обсуждал в прямой

форме обоснованность положений GPL, но согласился с тем, что GPL

необходимо соблюдать:

«Если GPL не согласован сторонами, ответчик не имеет права

копировать, распространять, и сделать программное обеспечение

«netfilter / iptables» общедоступным. «Поскольку ответчик не соблюдает

GPL, ему пришлось прекратить использование программного

обеспечения. Дело США (MySQL vs. Progress) было решено до

вынесения вердикта, но на начальном слушании судья Сарис «не

увидел причин», что GPL не будет подлежать исполнению.

В 2007 году, после многих лет дискуссий, GPLv3 был выпущен как

серьезное обновление GPLv2. Релиз был спорным из-за широкого

диапазона лицензии, что делало его несовместимым с GPLv2.

Некоторые крупные проекты FOSS (ядро Linux, MySQL, BusyBox,

Blender, VLC media player) решили не принимать GPLv3.

С другой стороны, в 2009 году, через два года после запуска GPLv3,

офис-менеджер программ с открытым исходным кодом Крис ДиБона

сообщил, что число лицензированных программных проектов, которые

перешли на GPLv3 из GPLv2, составило 50% размещенных проектов на

Google Code.

https://en.wikipedia.org/wiki/Free_software_license

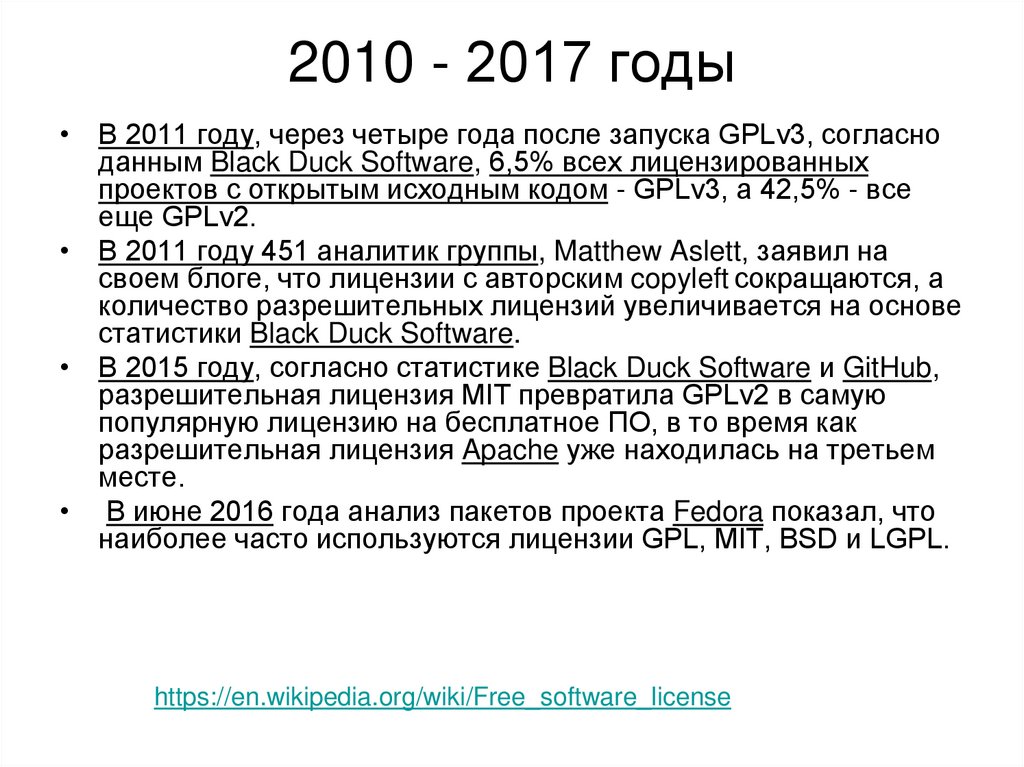

62. 2010 - 2017 годы

• В 2011 году, через четыре года после запуска GPLv3, согласноданным Black Duck Software, 6,5% всех лицензированных

проектов с открытым исходным кодом - GPLv3, а 42,5% - все

еще GPLv2.

• В 2011 году 451 аналитик группы, Matthew Aslett, заявил на

своем блоге, что лицензии с авторским copyleft сокращаются, а

количество разрешительных лицензий увеличивается на основе

статистики Black Duck Software.

• В 2015 году, согласно статистике Black Duck Software и GitHub,

разрешительная лицензия MIT превратила GPLv2 в самую

популярную лицензию на бесплатное ПО, в то время как

разрешительная лицензия Apache уже находилась на третьем

месте.

• В июне 2016 года анализ пакетов проекта Fedora показал, что

наиболее часто используются лицензии GPL, MIT, BSD и LGPL.

https://en.wikipedia.org/wiki/Free_software_license

63.

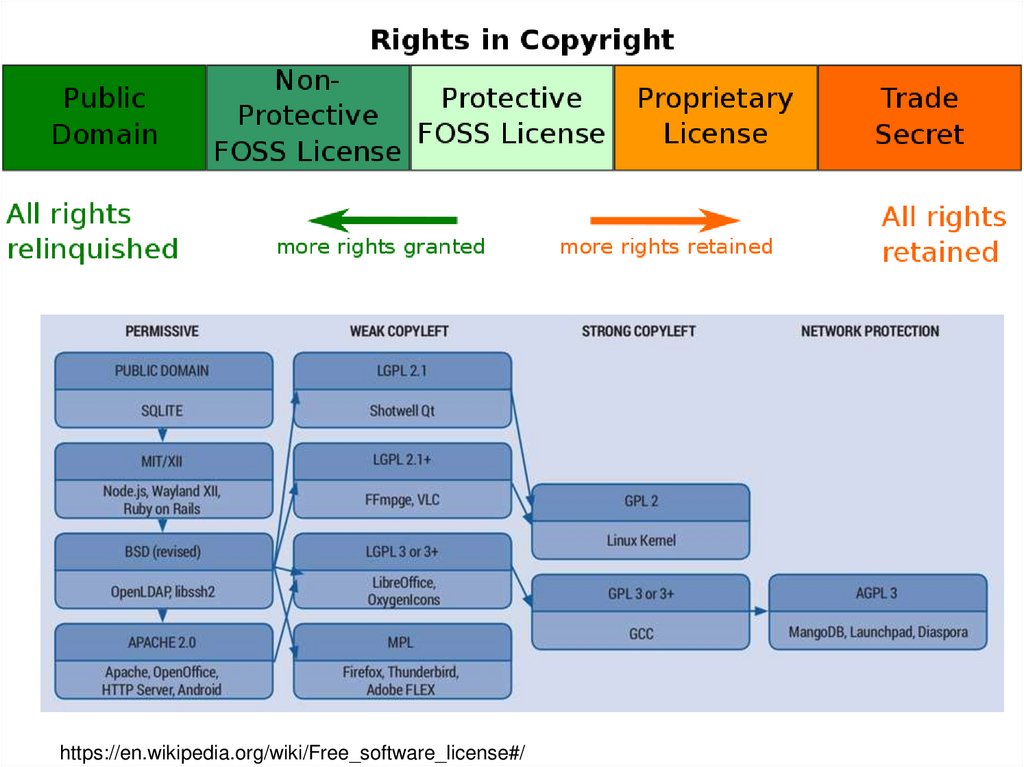

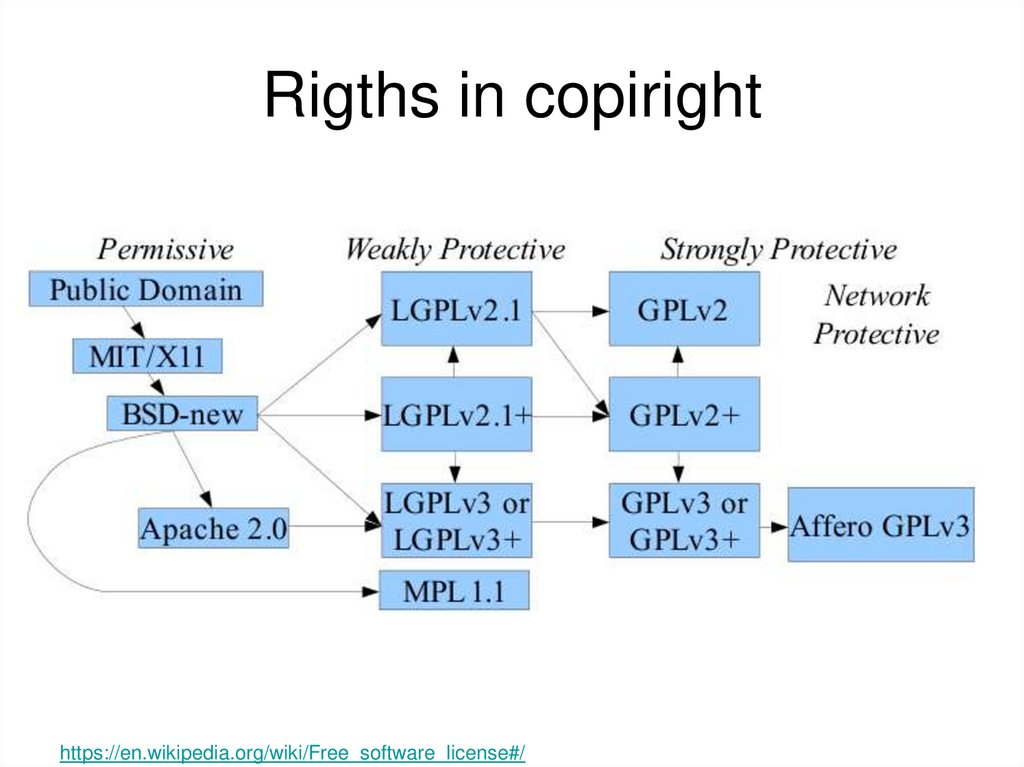

https://en.wikipedia.org/wiki/Free_software_license#/64. Rigths in copiright

https://en.wikipedia.org/wiki/Free_software_license#/65. Утверждённые OSI лицензии

• Организация Open Source Initiative составляет иподдерживает список одобренных лицензий

открытого ПО. Организация разделяет взгляды FSF

на наиболее распространённые лицензии свободного

ПО, однако списки не идентичны ввиду различных

критериев данных групп.

https://ru.wikipedia.org/wiki/Лицензия_свободного_программного_обеспечения

https://ru.wikipedia.org/wiki/%D0%9B%D0%B8%D1%86%D0%B5%D0%BD%D0%B7%D0%B8%D1%8F_%D1%81%D0

%B2%D0%BE%D0%B1%D0%BE%D0%B4%D0%BD%D0%BE%D0%B3%D0%BE_%D0%BF%D1%80%D0%BE%D0%

B3%D1%80%D0%B0%D0%BC%D0%BC%D0%BD%D0%BE%D0%B3%D0%BE_%D0%BE%D0%B1%D0%B5%D1%8

1%D0%BF%D0%B5%D1%87%D0%B5%D0%BD%D0%B8%D1%8F

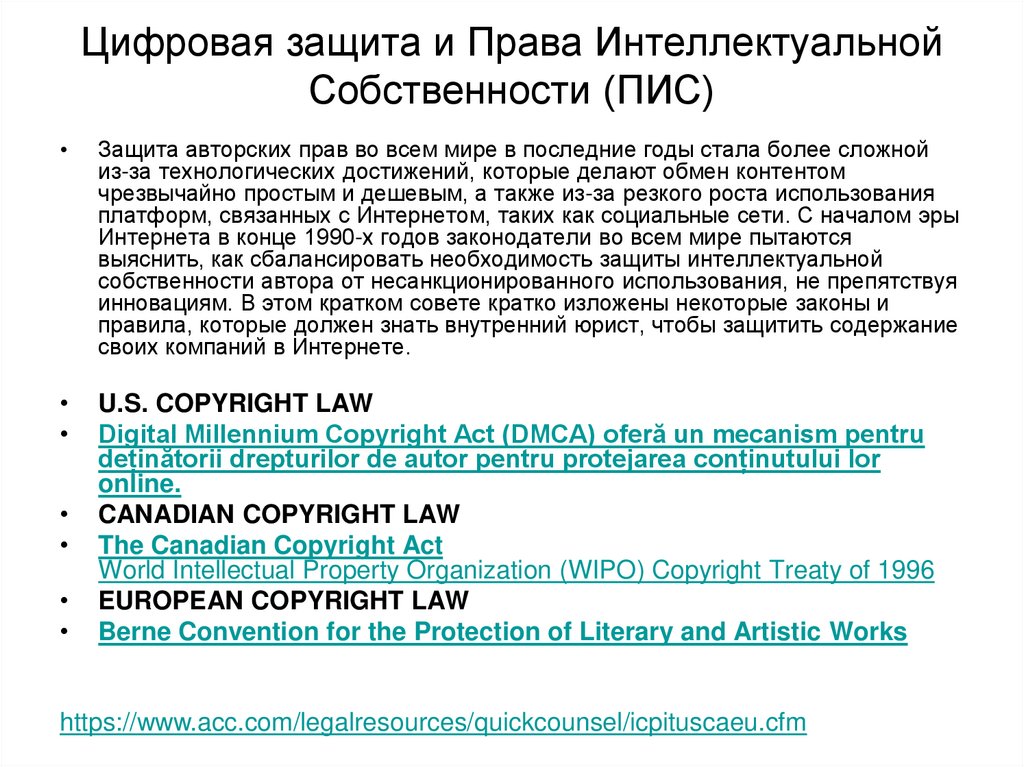

66. Цифровая защита и Права Интеллектуальной Собственности (ПИС)

Защита авторских прав во всем мире в последние годы стала более сложной

из-за технологических достижений, которые делают обмен контентом

чрезвычайно простым и дешевым, а также из-за резкого роста использования

платформ, связанных с Интернетом, таких как социальные сети. С началом эры

Интернета в конце 1990-х годов законодатели во всем мире пытаются

выяснить, как сбалансировать необходимость защиты интеллектуальной

собственности автора от несанкционированного использования, не препятствуя

инновациям. В этом кратком совете кратко изложены некоторые законы и

правила, которые должен знать внутренний юрист, чтобы защитить содержание

своих компаний в Интернете.

U.S. COPYRIGHT LAW

Digital Millennium Copyright Act (DMCA) oferă un mecanism pentru

deținătorii drepturilor de autor pentru protejarea conținutului lor

online.

CANADIAN COPYRIGHT LAW

The Canadian Copyright Act

World Intellectual Property Organization (WIPO) Copyright Treaty of 1996

EUROPEAN COPYRIGHT LAW

Berne Convention for the Protection of Literary and Artistic Works

https://www.acc.com/legalresources/quickcounsel/icpituscaeu.cfm

67. Лицензия свободного программного обеспечения

См. также• В Википедии есть портал

«Свободное программное обеспечение»

• Сравнение свободных и open source лицензий на программное

обеспечение

• Лицензия BSD

• Копилефт

• Свободное и открытое программное обеспечение

• Движение свободного программного обеспечения

• GPL linking exception

• Разрешительная лицензия свободного ПО

• Лицензионное соглашение на программное обеспечение

• Список лицензий на ПО

• Открытое программное обеспечение

68. Legături externe - Внешние ссылки

• OMPI, Organizaţia Mondială a Proprietăţii Intelectuale• LEGEA Nr. 8/1996 privind dreptul de autor şi drepturile conexe (text

consolidat pe baza modificărilor oficiale până în februarie 2015

• Legea 8/1996

• Legea 8/1996 cu completările făcute prin Legea nr. 285 din 23

iunie 2004

• Legea nr. 285 din 23 iunie 2004

• Ordonanţa de Urgenţă a Guvernului nr. 123 din 1 septembrie 2005

• Decretul nr. 321 din 18 iunie 1956 privind dreptul de autor

• Oficiul Român pentru Drepturile de Autor

• Cartea verde „Drepturile de autor în economia cunoaşterii”,

16.7.2008, Bruxelles, eur-lex.europa.eu

• Avizul Comitetului Economic şi Social European privind Cartea

verde „Drepturile de autor în economia cunoaşterii”, 22.9.2009,

eur-lex.europa.eu

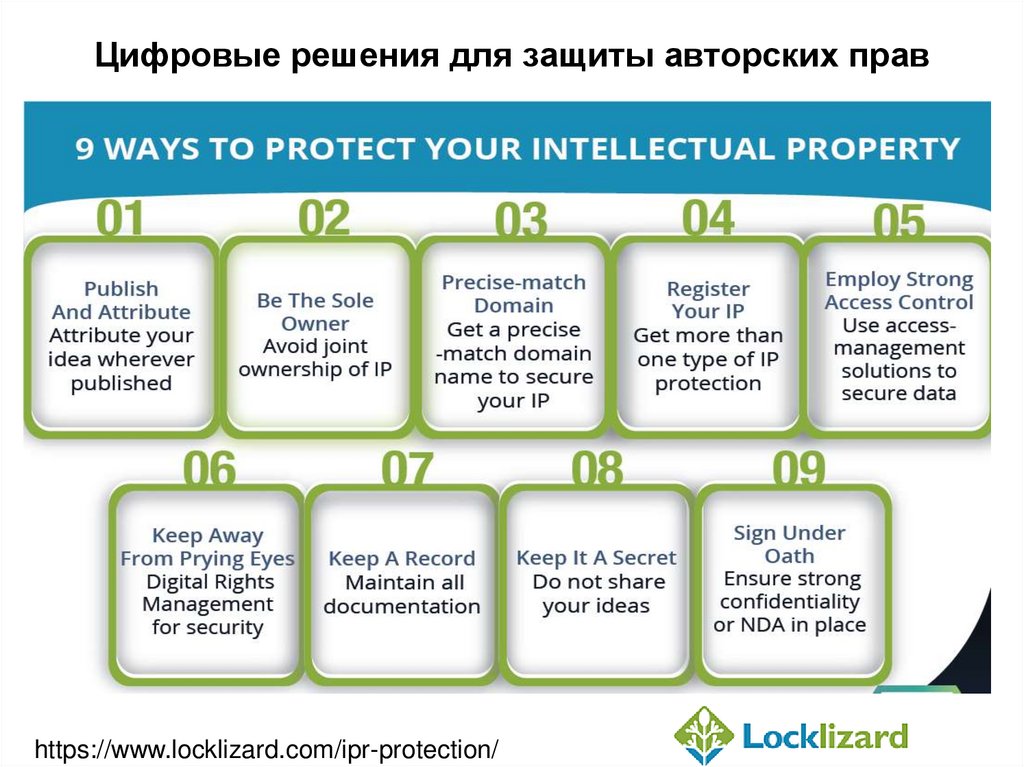

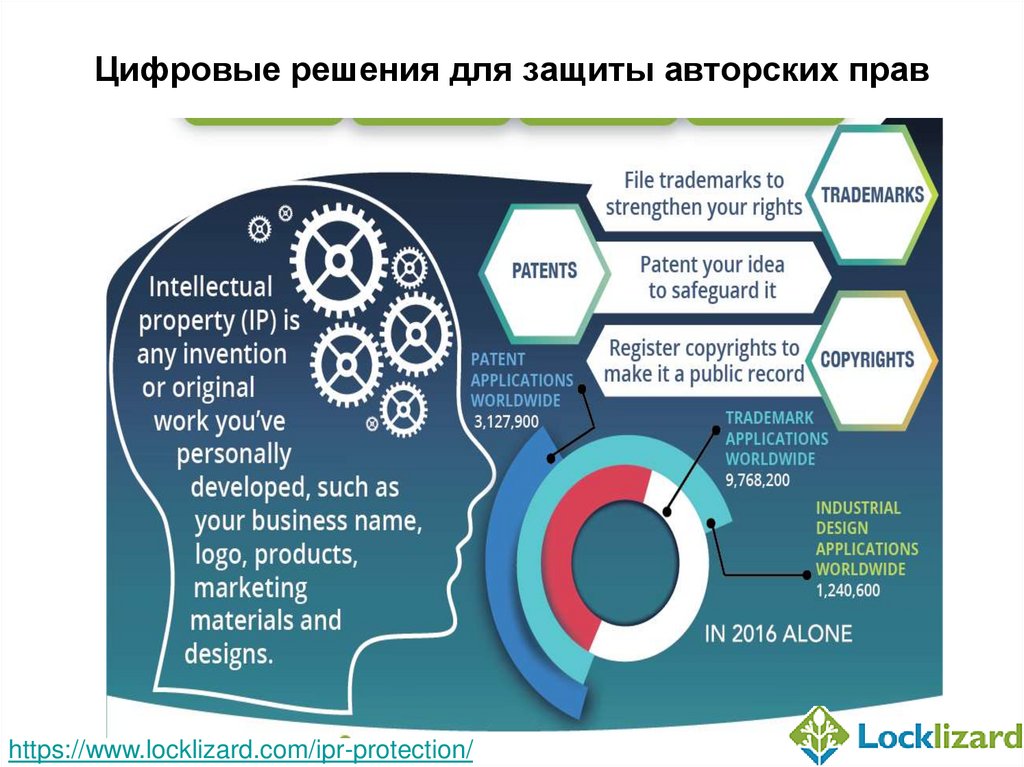

69. Цифровые решения для защиты авторских прав

https://www.locklizard.com/ipr-protection/70. Цифровые решения для защиты авторских прав

https://www.locklizard.com/ipr-protection/71. Защита цифровой интеллектуальной собственности: средства и измерения

Техническая защита• Шифрование: базовая технология для компонентов службы

технической защиты

• Контроль доступа в соседних сообществах

• Осуществление контроля доступа и использования в открытых

сообществах

• Выявление копий в открытых сообществах: маркировка и

мониторинг

Доверенные системы

• Особенности стандарта защиты от копирования DTCP

• Защитные технологии для ниш и устройств специального

назначения

https://www.nap.edu/read/9601/chapter/7#194

72. Библиография

• Рекомендуемые источники73. Bibliografie recomandata

https://en.wikipedia.org/wiki/Copyleft

https://simple.wikipedia.org/wiki/Copyleft

https://ro.wikipedia.org/wiki/Drepturi_de_autor

https://en.wikipedia.org/wiki/Copyright

• https://www.nap.edu/read/9601/chapter/7#171

• https://www.locklizard.com/ipr-protection/

• 5 Protecting Digital Intellectual Property: Means and Measurements ...

https://www.nap.edu/read/9601/chapter/7#171

https://en.wikipedia.org/wiki/Free_software_license

https://www.locklizard.com/ipr-protection/

https://www.acc.com/legalresources/quickcounsel/icpituscaeu.cfm

Association of Corporate Counsel --:

https://www.acc.com/legalresources/quickcounsel/icpituscaeu.cfm

74. Soluţii digitale privind protecţia dreptului de autor Recomandări

• Publicați și atribuiți (atribuiți ideea oriunde ați publicat)• Fiţi unicul proprietar / Evitați proprietatea comună a IP-ului

• Domeniul cu potrivire exactă / Obțineți un nume de domeniu cu

potrivire precisă pentru a vă asigura adresa IP

• Înregistrați-vă IP-ul / Obțineți mai mult de un tip de protecție IP

• Utilizați un control puternic al accesului / Utilizați soluții de

gestionare a accesului pentru a vă asigura datele

• Evitaţi Prying Eyes (vizorul public)/ Digital Rights Management Gestionarea drepturilor digitale pentru securitate

• Păstrați o înregistrare / Mențineți toată documentația

• Păstraţi în secret / Nu împărtăşiţi ideile

• Semnetați sub jurământ / Asigurați-vă că există confidențialitate

puternică sau că NDA este în vigoare

NDA - a Non-Disclosure Agreement (un acord de dezvăluire)

law

law