Similar presentations:

Безопасность маршрутизаторов

1. Безопасность маршрутизаторов

2.

3.

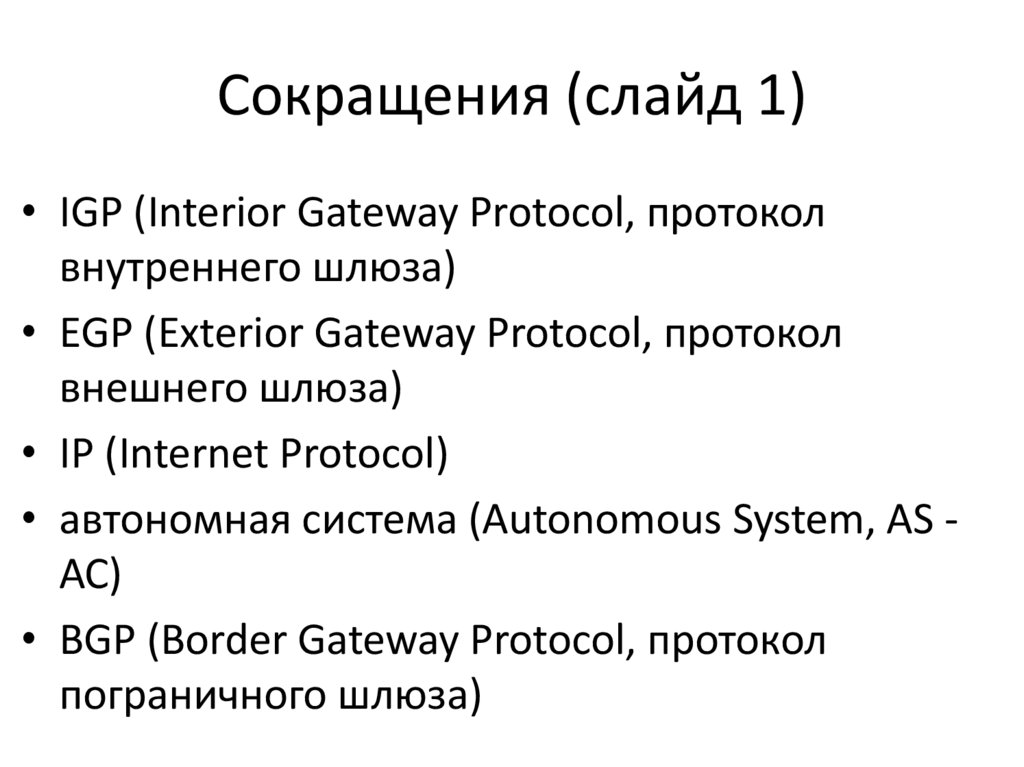

Сокращения (слайд 1)• IGP (Interior Gateway Protocol, протокол

внутреннего шлюза)

• EGP (Exterior Gateway Protocol, протокол

внешнего шлюза)

• IP (Internet Protocol)

• автономная система (Autonomous System, AS АС)

• BGP (Border Gateway Protocol, протокол

пограничного шлюза)

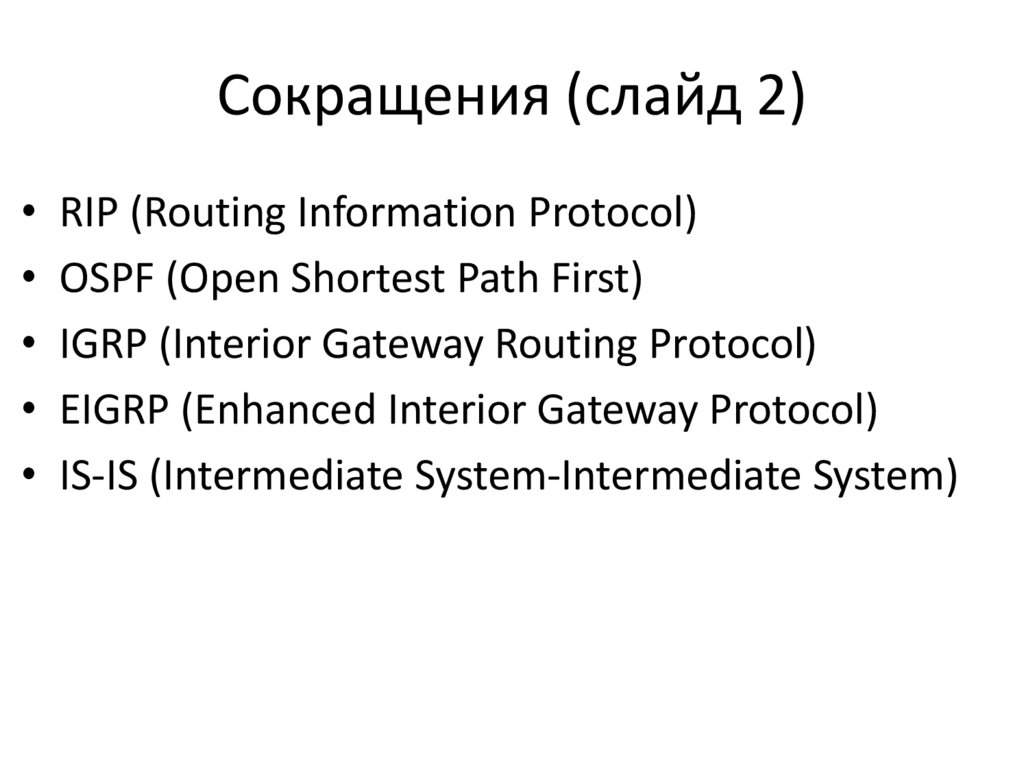

4.

Сокращения (слайд 2)• RIP (Routing Information Protocol)

• OSPF (Open Shortest Path First)

• IGRP (Interior Gateway Routing Protocol)

• EIGRP (Enhanced Interior Gateway Protocol)

• IS-IS (Intermediate System-Intermediate System)

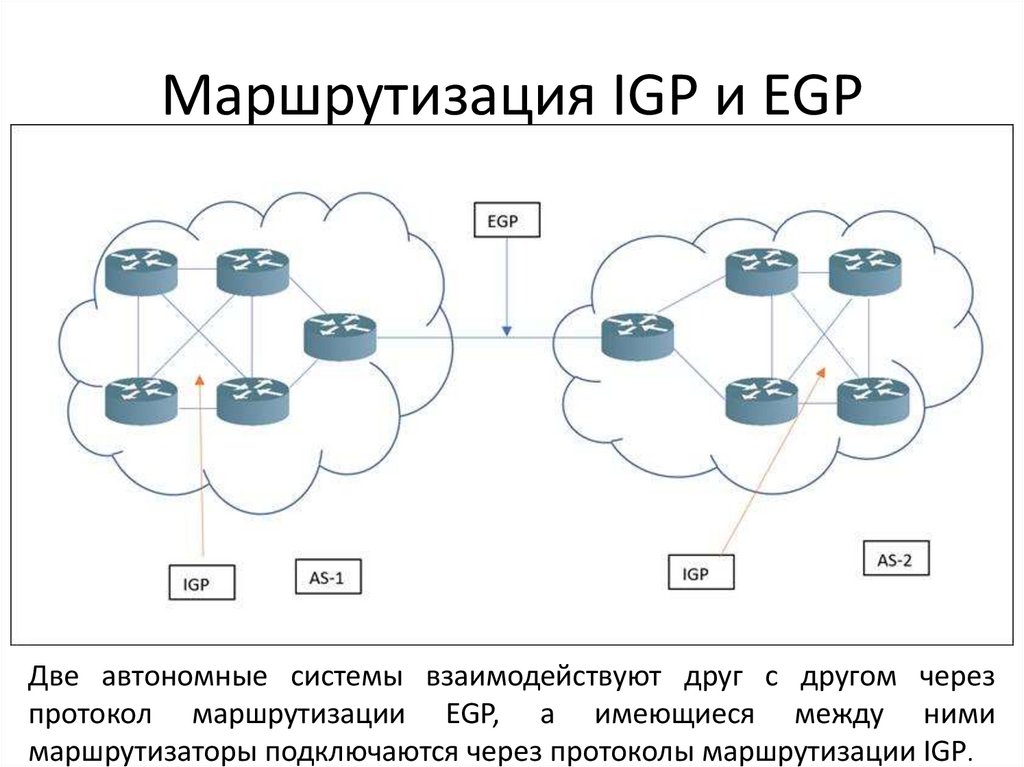

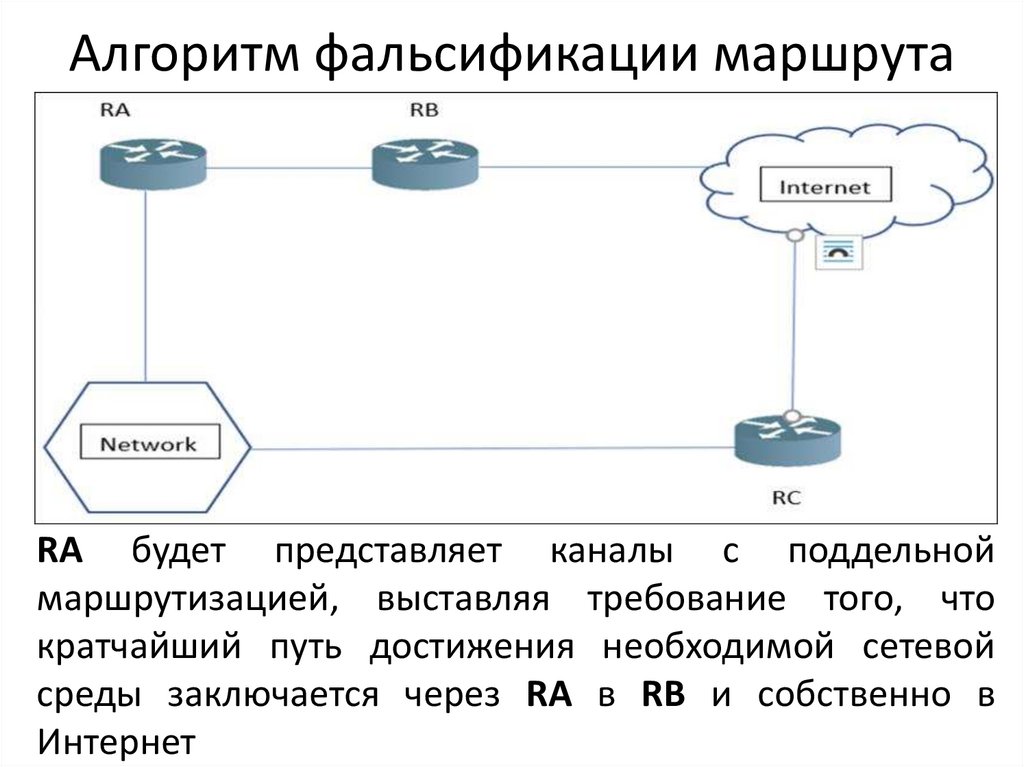

5. Маршрутизация IGP и EGP

Две автономные системы взаимодействуют друг с другом черезпротокол маршрутизации EGP, а имеющиеся между ними

маршрутизаторы подключаются через протоколы маршрутизации IGP.

6.

• IGP применяется для передачи сведений омаршрутизации в виде таблиц маршрутизации

для взаимодействующих маршрутизаторов. В

данном случае IGP отвечают исключительно за

передачу сведений в сторону верных получателей

(в сетевых средах это IP адреса). Когда протоколы

маршрутизации

не

заданы

надлежащим

образом, такие сообщения в соответствующих

сетевых каналах будут либо путать пункт

назначения, либо будут отбрасываться в своём

подключённом следом сетевом устройстве.

Таким

образом,

злоумышленники

также

пользуются неверными настройками таких

протоколов маршрутизации для перехвата или

подделки имеющихся сообщений.

7. Поведение протокола RIP

• RIP это один из наиболее широко применяемых видовIGP во внутренних сетевых средах. RIP пользуется

методологией счётчика скачков (hop) для выявления

изменений в сети, а также для распознавания того как

далеко может доставать это взаимодействие в сетевой

среде.

• Технология счётчика скачков определяется как значение

числа соединений (здесь перенаправлений), которые

имеются между самим источником и его получателем.

Данная технология помогает RIP выявлять наиболее

лучшие и самые короткие пути между пунктом

возникновения данного сообщения и целью получения

такого сообщения.

• RIP работает по UDP (User Datagram Protocol) и

пользуется портом 520.

8. Поведение протокола OSPF

это протокол маршрутизации состояния каналаIGP, применяемый для обмена пакетами

посредством фильтрации кратчайших путей в AS

{автономной системе}. В наши дни OSPF очень

популярен в организациях, поскольку он

передаёт пакеты с очень высокой скоростью,

причём даже в AS большого размера.

Работает по порту 89 и поддерживает как IPv4,

так и IPv6.

9. Поведение протокола OSPF

OSPF достаточно прямолинеен. Все имеющиеся в его ASмаршрутизаторы будут совместно пользоваться LSA (LinkState Advertisements, уведомлениями о состоянии

каналов) при помощи соседнего или смежного с ним

маршрутизатора, а все имеющиеся маршрутизаторы

будут поддерживать LSD (Link-State Databases, базы

данных состояния канала). Затем, на основании этого,

вычисляется кратчайший путь между соответствующими

маршрутизаторами. Следовательно, всякий раз, когда

отправителю приходится выполнять обмен каким бы то

ни было пакетом в некой AS из одной машины в другую,

имеющиеся в данной топологии маршрутизаторы

выявляют самый короткий путь и затем осуществляют

обмен такими пакетами.

10. Преимущества протокола OSPF

1. Позволяет имеющимся маршрутизаторам повторновычислять подходящие каналы при всяких даже

незначительных изменения внутри своей AS.

2. Предоставляет некий дополнительный уровень

защиты, носящий название маршрутизации области,

который подразумевает реализацию внутри своей AS

многоступенчатой иерархии с тем, чтобы сведения

относительно топологии данной сетевой среды являлись

неизвестными всеми прочими располагающимися вне

этой AS маршрутизаторами.

3. Лишь обладающим доверием маршрутизаторам

позволяется выполнять обмен имеющимися сведениями

маршрутизации, ибо сам протокол обмена выполняет

аутентификацию перед тем как подлежит совместному

использованию.

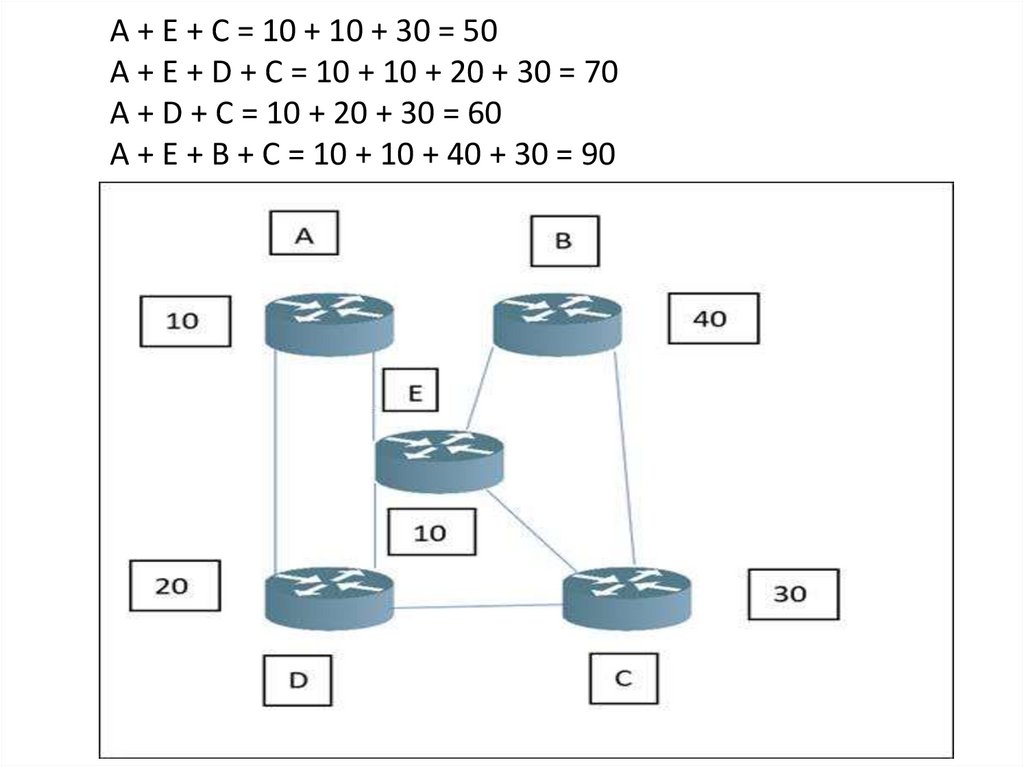

11.

A + E + C = 10 + 10 + 30 = 50A + E + D + C = 10 + 10 + 20 + 30 = 70

A + D + C = 10 + 20 + 30 = 60

A + E + B + C = 10 + 10 + 40 + 30 = 90

12. Поведение протокола IS-IS

Это протокол маршрутизации состоянияканала, который был разработан для модели

OSI (Open Systems Interconnect) самой ISO

(International Standards Organization). IS-IS

применяется всеми ISP (Internet Service

Provider, поставщиками Интернет услуг) по

причине его глубокого масштабирования.

13. Поведение протокола IS-IS

•Это протокол состояния канала.•Он работает по принципу SPF (Shortest Path First).

•IS-IS это протокол IGP.

•Не обладает классами маршрутизации.

•IS-IS поддерживает подчинённые сети и VLSM

(Variable Length Subnet Mask, маской подсети

изменяемой длины).

•IS-IS это протокол 2 Уровня - следовательно, он

пользуется адресами MAC (Media Access Control)

для отправки сообщений в качестве группового

обмена и индивидуальной рассылки.

14. Поведение протокола IS-IS

• Величина значения AD (Administrative Distance,показателя надёжности маршрута) протокола IS-IS

равна 115.

• В целом, аналогично OSPF, IS-IS поддерживает три

таблицы, а именно, neighbor table (таблицу соседей),

topology table (таблицу топологии) и routing table

(таблицу маршрутизации).

• Основным преимуществом протокола IS-IS является

то, что он свободен от длины метрики полосы

пропускания состояния канала. По умолчанию,

установленным значением метрики данного канала

является 10, однако мы можем определять значение

своей метрики от 0 до 63.

15. Уровни IS-IS

IS-IS поддерживает два уровня иерархии:• Level-2

(L2):

Когда

данный

маршрут

соответствующего обмена будет вне пределов

области, проще говоря, определяет магистраль

(backbone).

• Level-1 (L1): Это означает, что маршрут данного

обмена будет внутри свои областей. Уровень 1

определяет сами области.

IS-IS способен работать также на обоих уровнях

одновременно. Мы можем определять значение

соответствующих уровней в IS-IS вручную, но когда

оно не задано, значением по умолчанию будет

L1/L2.

16. Фальсификация, превышение прав и отказ от заявления

Подделка (фальсификация) маршрутизатора этоатака в которой злоумышленник отправляет

поддельные

или

фальшивые

сведения

маршрутизации в атакуемую сеть. После того как

все промежуточно подключённые узлы (в

данном случае маршрутизаторы) принимают

информацию о фальшивых маршрутах, такую

как поддельные LSA (в варианте OSPF),

маршрутизаторы

обладают

тенденцией

обновлять свои таблицы маршрутизации. Такие

атаки могут оказаться опасными, ибо они влекут

за собой фишинг вебсайтов, атаки MITM,

прослушиванию и мистификацию DNS.

17. Фальсификация, превышение прав и отказ от заявления

Для выполнения атак фальсификации требуетсядостичь некоторых предположений в их цели.

Самое первое предположение состоит в том, что

сам

злоумышленник

не

может

быть

получателем, однако он должен выступать

первоисточником. Это означает что машина

злоумышленника обязана быть способной

порождать необходимые фальшивые сведения о

маршрутизации и должна действовать в

качестве

ретранслятора

таких

фальсифицированных данных о маршрутизации

вместо

того,

чтобы

просто

обладать

возможностью получения такой информации.

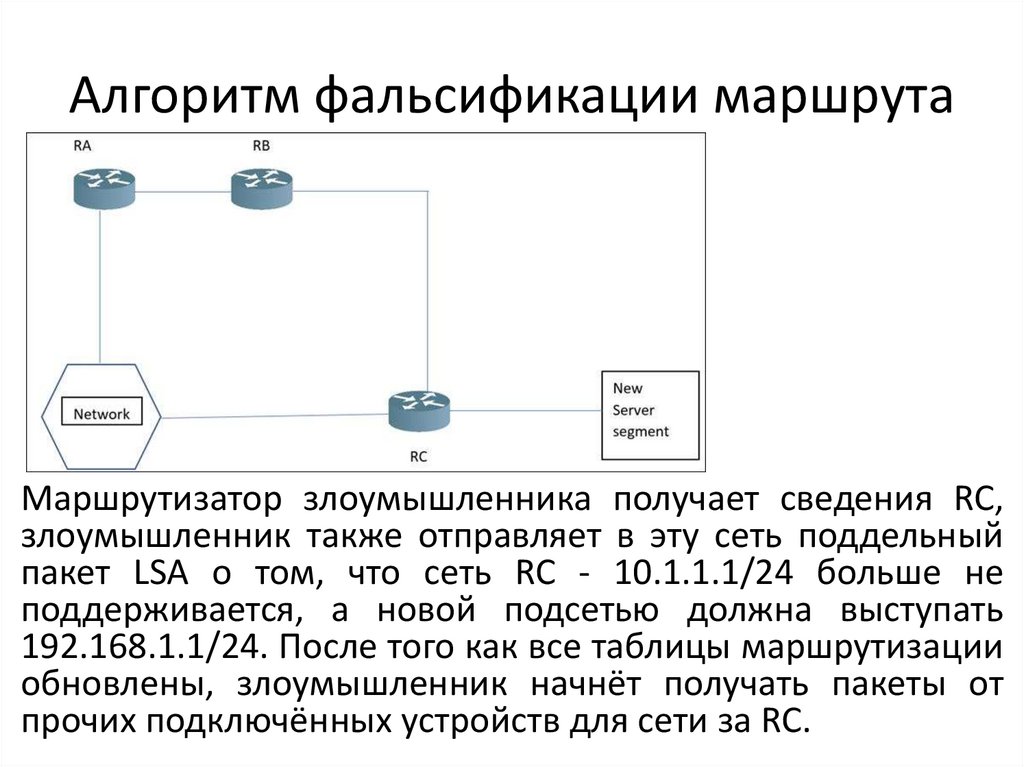

18. Алгоритм фальсификации маршрута

1. Превышение прав - Атака с превышениемправ происходит когда подключённый к

соседнему маршрутизатору злоумышленник

утверждает, что наилучший путь маршрута для

достижения

другой

стороны

сети

обеспечивается

эти

заявляемым

злоумышленником маршрутизатором, что не

соответствует

действительности

реального

масштаба времени или когда такое объявление

злоумышленника не обладает авторизацией для

приёма в данной сетевой среде.

19. Алгоритм фальсификации маршрута

RA будет представляет каналы с поддельноймаршрутизацией, выставляя требование того, что

кратчайший путь достижения необходимой сетевой

среды заключается через RA в RB и собственно в

Интернет

20. Алгоритм фальсификации маршрута

2. Неверное заявление - Атака неверногозаявления происходит когда маршрутизатор

злоумышленника представлен в сетевой

среде с некоторыми правами авторизации и

пользуется

этой

авторизацией,

такой

злоумышленник

начинает

отправлять

фальшивые сведения маршрутизации, однако

такая авторизация не является фактической

или

представленной

сетевым

администратором.

21. Алгоритм фальсификации маршрута

Маршрутизатор злоумышленника получает сведения RC,злоумышленник также отправляет в эту сеть поддельный

пакет LSA о том, что сеть RC - 10.1.1.1/24 больше не

поддерживается, а новой подсетью должна выступать

192.168.1.1/24. После того как все таблицы маршрутизации

обновлены, злоумышленник начнёт получать пакеты от

прочих подключённых устройств для сети за RC.

22. DDOS

Это попытка отправлять большое числопакетов, которые отсекут соединение между

пользователями и имеющимися сетевыми

устройствами путём увеличения текущей

нагрузки

на

сетевую

среду

или

использования машинных ресурсов.

23. Атаки отражения

вид DoS атак, который осуществляется в два этапа:1. Пробная фаза – на данном этапе злоумышленник

сперва отправляет пакеты синхронизации, тестовые

пакеты и пакеты плоскости данных. Эти пакеты

помогают злоумышленнику узнать о настройках

имеющихся приложений уровня контроля.

2.

Фаза

переключения

–

теперь,

когда

злоумышленник получил достаточно сведений с

пробной фазы, он далее создаст вручную шаблоны

для инициации сообщения об обновлении за очень

короткое время, что повлечёт сбои в сетевом

обмене, а в некоторых ситуациях может быть

парализована вся сеть.

24. Отравление таблицы маршрутизации и атаки на плоскость управления

Проблема в протоколе DVR (Distance VectorRouting,

дистанционной

векторной

маршрутизации), которая заключается в том,

что когда какой-то из маршрутизаторов

отказывает,

прочим

маршрутизаторам

потребуется некоторое время для получения

уведомления о подобном отказе, и между тем,

прочие имеющиеся маршрутизаторы начнут

отправлять соответствующие пакеты данных,

что в конечном счёте создаст бесконечный

цикл.

25. Атаки на данные

1. Подслушивание - подслушивание, это механизм, припомощи которого злоумышленник отслеживает и

изменяет текущий обмен между двумя узлами. Данная

атака обычно зависит от самого типа пакетов, но, как

правило, злоумышленники осуществляют ретрансляцию

ARP для перехвата всего обмена целиком.

2. DoS – другая основная атака, которая очень

распространена на уровне данных, это атака DoS, в

основном выполняемая по двум причинам:

• Прерывание соединения полностью между обеими

частями взаимодействия

• Отправка испорченного обмена для перенаправления

имеющихся запросов обычно осуществляется в

процессе беспроводных атак

26. Защита маршрутизаторов

1.Инфраструктура

Аутентификации,

Авторизации, Ведения учётных записей – эта

структура AAA (Authentication, Authorization,

Accounting) предоставляет централизованный

подход, который предоставляет механизмы для

аутентификации

сеансов

управления

пользователями. Данная структура AAA также

также производит безопасную конфигурацию

для ограничения того числа команд, которое

будет допускаться администраторами, а также

поможет

выполнять

регистрацию

всех

разрешённых пользователям команд.

27. Защита маршрутизаторов

2. Настройка безопасности уровня управления - какуже определялось ранее, сама плоскость управления

отвечает за мониторинг и управление имеющимися

устройствами и сетевыми операциями в которых она

развёрнута. Такой уровень управления обязан быть

безопасно настроенным, ибо имеющиеся данные с

плоскости контроля напрямую воздействуют на все

операции данного положения управления. В

плоскости

управления

надлежит

безопасно

настраивать следующие протоколы:

SNMP, SSH, Terminal Access Controller Access Control

System (TACACS+), Radius, Telnet, File Transfer Protocol

(FTP), Network Time Protocol (NTP)

28. Защита маршрутизаторов

3. Централизованные мониторинг и безопасностьопераций – мониторинг обязательно должен быть

включён во всех сетевых устройствах. Он будет

отслеживать входящий и исходящий трафик целиком,

что

предотвратит

оповещения

о

несанкционированном доступе или атаках. Этого

можно достигать посредством мониторинга SIEM и

NetFlow.

NetFlow

это

применяемая

сетевыми

администраторами технология для отслеживания

потока обмена к маршрутизаторам и от них.

29. Защита маршрутизаторов

4. Управление паролями – учётные данныеиграют ключевую роль во всякой машине,

которая способствует аутентификации таких

машин. Точно так же, для аутентификации

маршрутизаторов сетевые администраторы

обычно для взаимодействия включают SSH. Как

правило,

на

этапе

проникновения

злоумышленники способны взламывать такие

учётные данные, поскольку администраторы,

как правило, придерживаются ненадёжных или

распространённых

паролей,

скажем,

Admin@123, чего следует избегать на практике.

30. Защита маршрутизаторов

5. Настраивать функциональность запрета входа вмаршрутизаторы нежелательных пользователей:

• Отказ в обслуживании пароля восстановления – эта

функциональная возможность No Service Password

Recovery препятствует доступу для модификации

NVRAM

и

изменения

значения

реестра

конфигурации.

• Централизованная регистрация – регистрация в

журнале помогает всем администраторам, а также

профессионалам по вопросам безопасности, при

просмотре таких журналов в процессе отказов

сетевого взаимодействия или в случае взломов

безопасности.

31. Защита маршрутизаторов

• Ограничение простаивающих служб – впроцессе

начальной

реализации

маршрутизаторов также будут разрешены в

большом количестве множество служб без

ограничения. Это может оказывать содействие

злоумышленникам в использовании их и

получении доступа к маршрутизаторам, к

примеру, через SNMP злоумышленники не

только смогут изменять имеющиеся параметры

маршрутизатора, но также модифицировать его

конфигурации. Следовательно, необходимо

отключать не используемые службы и

ограничивать использование других протоколов

до минимума.

32. Защита маршрутизаторов

• Access Control Lists (ACL) - списки контролядоступа играют в среде жизненно важную

роль. Такие ACL носят название ACL

инфраструктуры. ACL принимают решение о

потоке сетевого обмена, например, когда

ограничивать или допускать любые пакеты

обмена из одной области в другую.

Основной

пример

этого

подобен

разрешению обмена только через SSH или

SNMP.

33. Заключение

Сетевые устройства, в особенности такие какмаршрутизаторы, являются важным звеном

ИТ-инфраструктуры

современного

учреждения или предприятия. Корректная

настройка и защита сетевого оборудования с

учётом современных угроз информационной

безопасности представляет собой важный

этап

организации

безопасного

и

эффективного

использования

информационных систем в бизнес процессах.

internet

internet