Similar presentations:

Управление кибербезопасностью

1. УПРАВЛЕНИЕ КИБЕРБЕЗОПАСНОСТЬЮ 10.1А: Сеть и безопасность

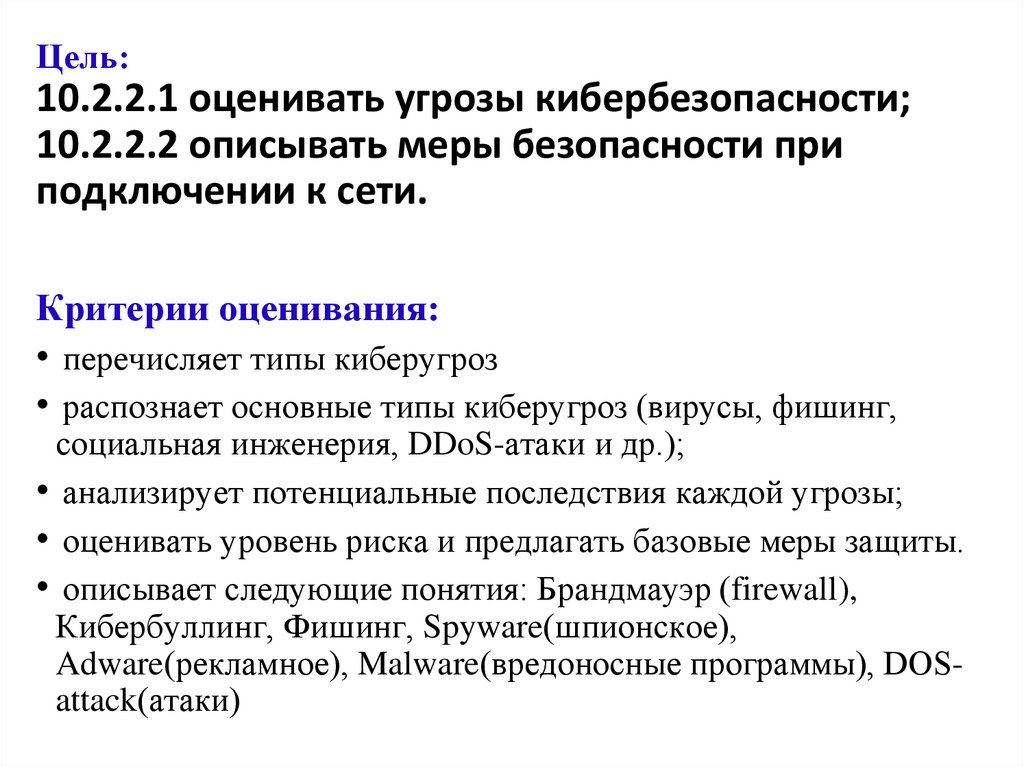

2. Цель: 10.2.2.1 оценивать угрозы кибербезопасности; 10.2.2.2 описывать меры безопасности при подключении к сети.

Критерии оценивания:• перечисляет типы киберугроз

• распознает основные типы киберугроз (вирусы, фишинг,

социальная инженерия, DDoS-атаки и др.);

• анализирует потенциальные последствия каждой угрозы;

• оценивать уровень риска и предлагать базовые меры защиты.

• описывает следующие понятия: Брандмауэр (firewall),

Кибербуллинг, Фишинг, Spyware(шпионское),

Adware(рекламное), Malware(вредоносные программы), DOSattack(атаки)

3. Сопоставьте термины

EnglishRussian

cybersecurity

вредоносные

программы

spyware

атака

adware

рекламное

malware

киберугроза

attack

кибербезопасность

cyber threat

шпионское

Сопоставьте термины

4. VOCABULARY. Ответы

EnglishRussian

cybersecurity

кибербезопасность

spyware

шпионское

adware

рекламное

malware

вредоносные

программы

attack

атака

cyber threat

киберугроза

VOCABULARY. Ответы

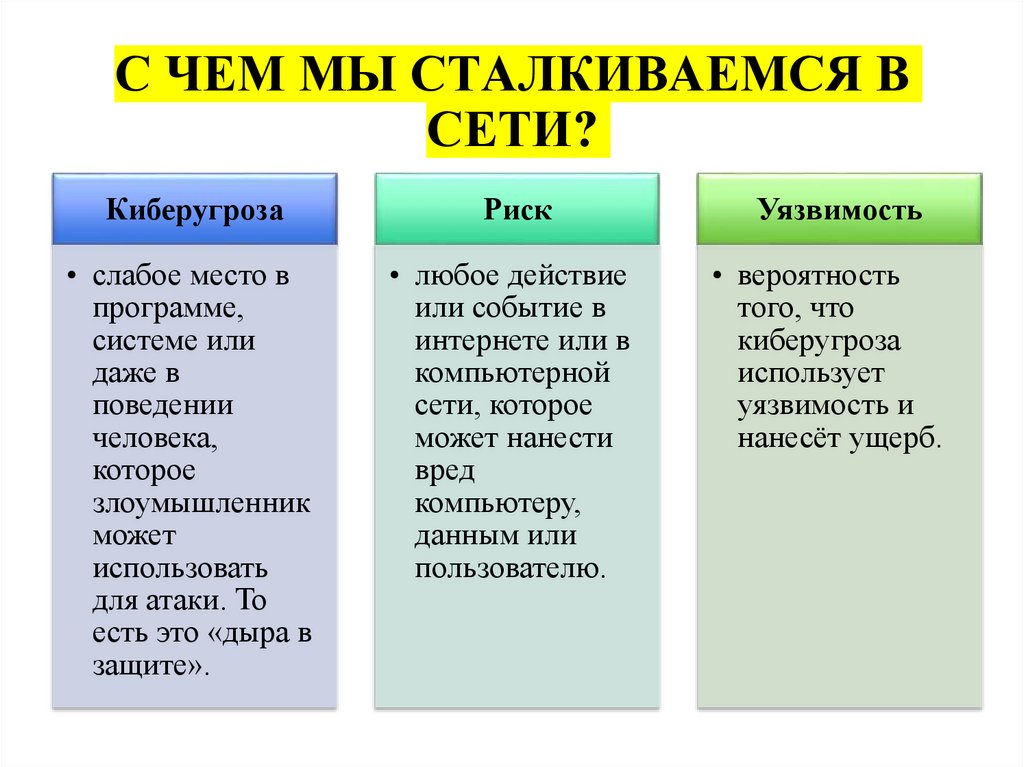

5. С ЧЕМ МЫ СТАЛКИВАЕМСЯ В СЕТИ?

КиберугрозаРиск

Уязвимость

• слабое место в

программе,

системе или

даже в

поведении

человека,

которое

злоумышленник

может

использовать

для атаки. То

есть это «дыра в

защите».

• любое действие

или событие в

интернете или в

компьютерной

сети, которое

может нанести

вред

компьютеру,

данным или

пользователю.

• вероятность

того, что

киберугроза

использует

уязвимость и

нанесёт ущерб.

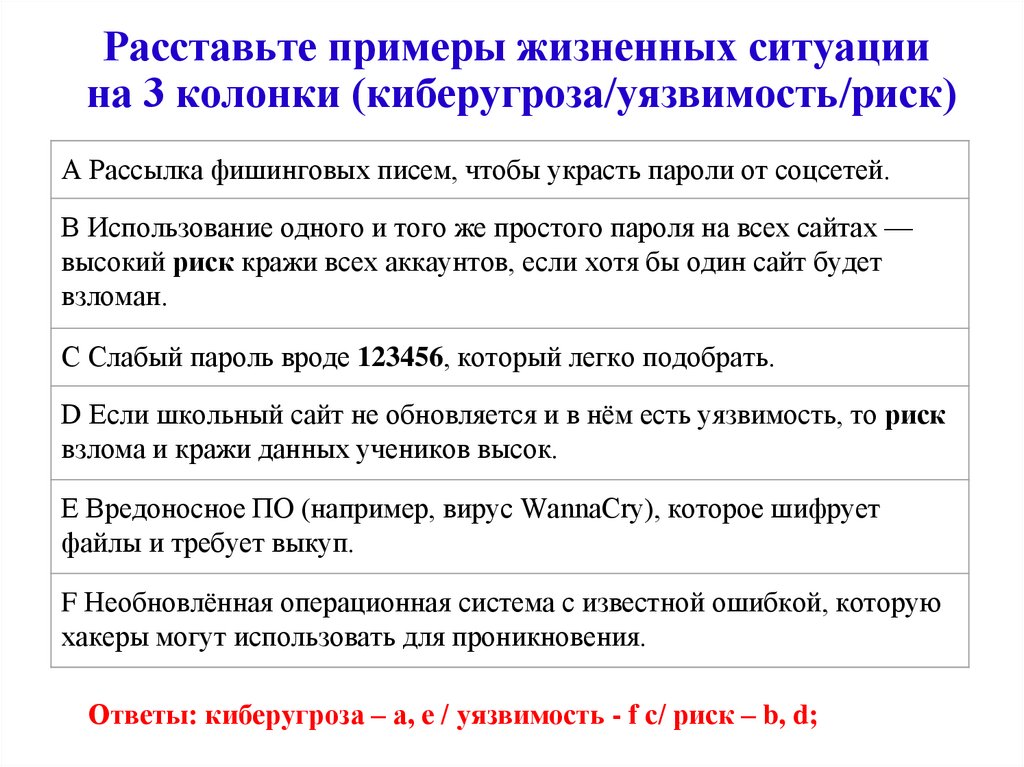

6. Расставьте примеры жизненных ситуации на 3 колонки (киберугроза/уязвимость/риск)

A Рассылка фишинговых писем, чтобы украсть пароли от соцсетей.B Использование одного и того же простого пароля на всех сайтах —

высокий риск кражи всех аккаунтов, если хотя бы один сайт будет

взломан.

C Слабый пароль вроде 123456, который легко подобрать.

D Если школьный сайт не обновляется и в нём есть уязвимость, то риск

взлома и кражи данных учеников высок.

E Вредоносное ПО (например, вирус WannaCry), которое шифрует

файлы и требует выкуп.

F Необновлённая операционная система с известной ошибкой, которую

хакеры могут использовать для проникновения.

Ответы: киберугроза – a, e / уязвимость - f c/ риск – b, d;

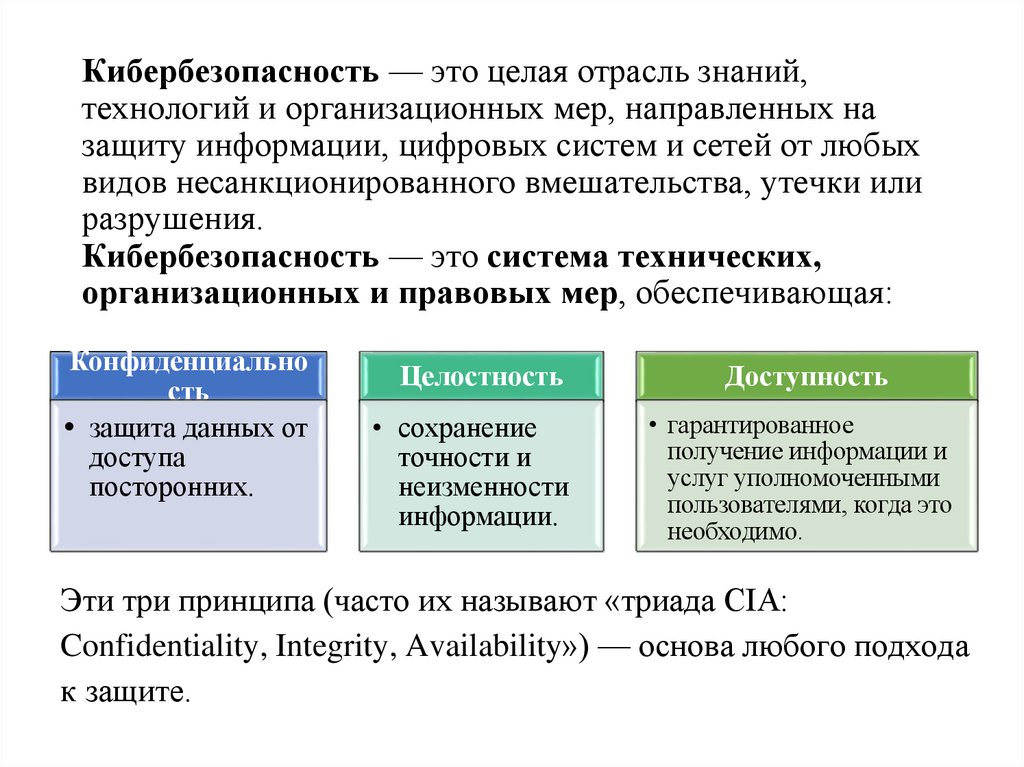

7. Кибербезопасность — это целая отрасль знаний, технологий и организационных мер, направленных на защиту информации, цифровых

Кибербезопасность — это целая отрасль знаний,технологий и организационных мер, направленных на

защиту информации, цифровых систем и сетей от любых

видов несанкционированного вмешательства, утечки или

разрушения.

Кибербезопасность — это система технических,

организационных и правовых мер, обеспечивающая:

Конфиденциально

сть

• защита данных от

доступа

посторонних.

Целостность

Доступность

• сохранение

точности и

неизменности

информации.

• гарантированное

получение информации и

услуг уполномоченными

пользователями, когда это

необходимо.

Эти три принципа (часто их называют «триада CIA:

Confidentiality, Integrity, Availability») — основа любого подхода

к защите.

8.

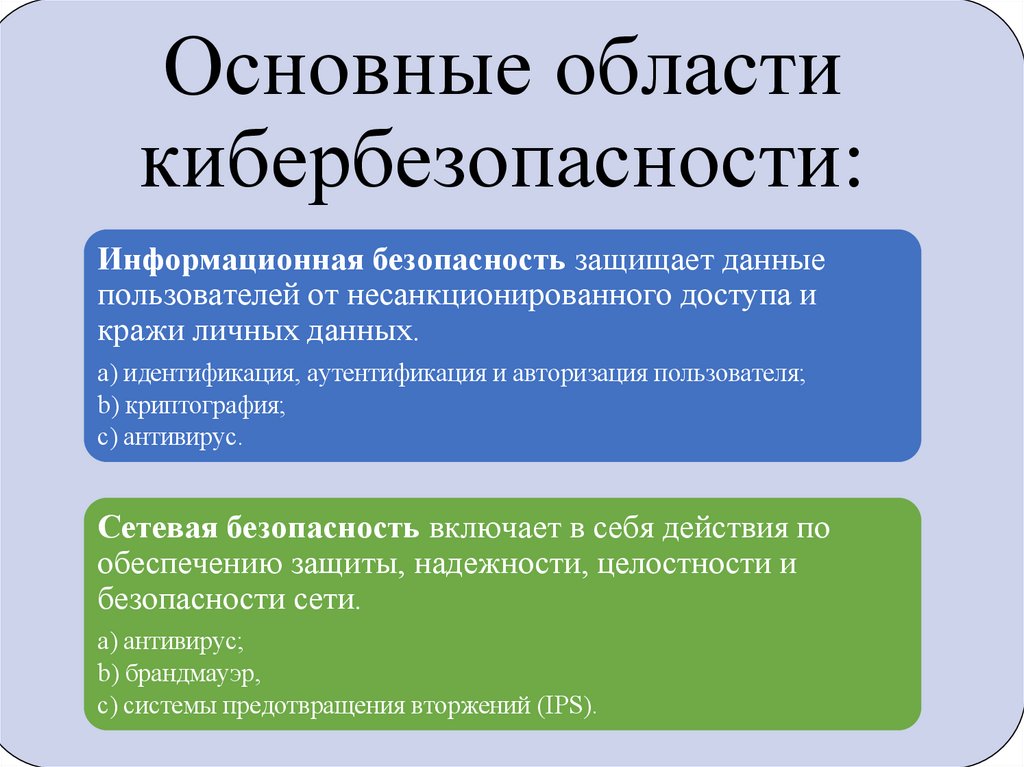

Основные областикибербезопасности:

Информационная безопасность защищает данные

пользователей от несанкционированного доступа и

кражи личных данных.

а) идентификация, аутентификация и авторизация пользователя;

b) криптография;

c) антивирус.

Сетевая безопасность включает в себя действия по

обеспечению защиты, надежности, целостности и

безопасности сети.

а) антивирус;

b) брандмауэр,

c) системы предотвращения вторжений (IPS).

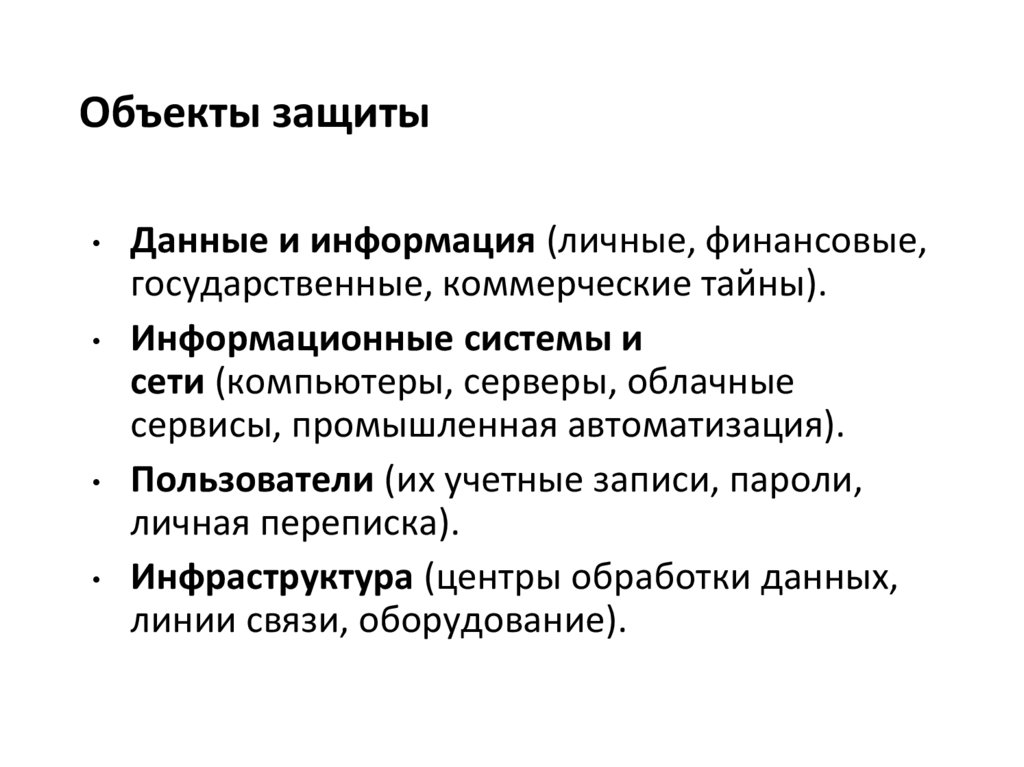

9. Объекты защиты

Данные и информация (личные, финансовые,

государственные, коммерческие тайны).

Информационные системы и

сети (компьютеры, серверы, облачные

сервисы, промышленная автоматизация).

Пользователи (их учетные записи, пароли,

личная переписка).

Инфраструктура (центры обработки данных,

линии связи, оборудование).

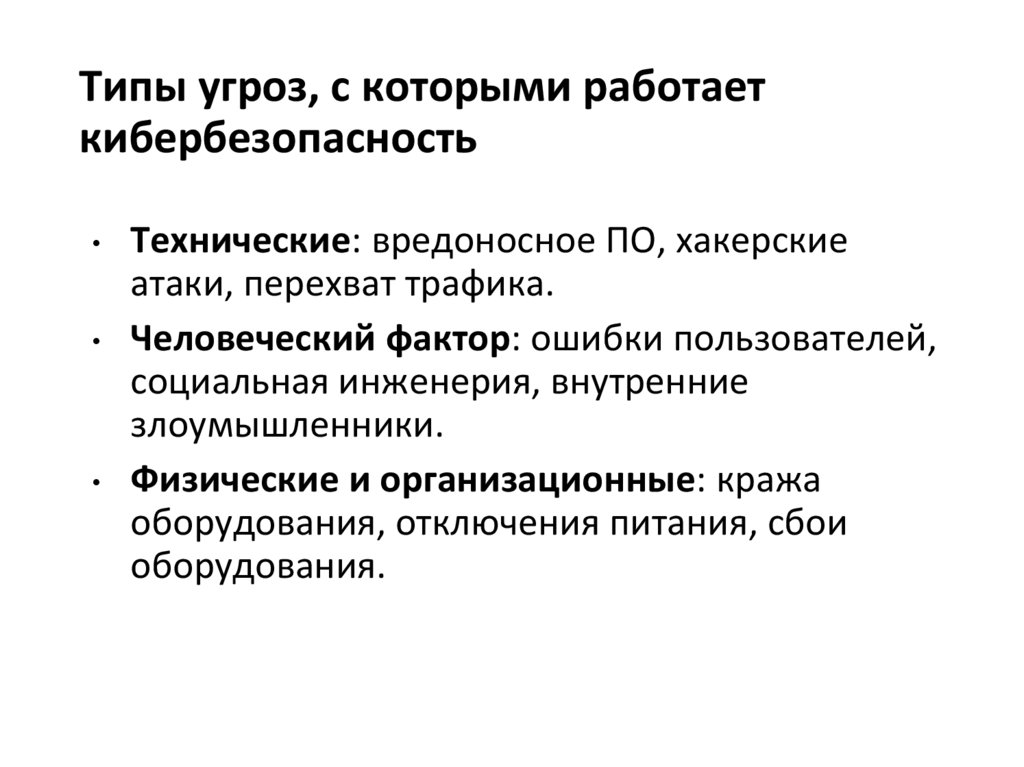

10. Типы угроз, с которыми работает кибербезопасность

Технические: вредоносное ПО, хакерские

атаки, перехват трафика.

Человеческий фактор: ошибки пользователей,

социальная инженерия, внутренние

злоумышленники.

Физические и организационные: кража

оборудования, отключения питания, сбои

оборудования.

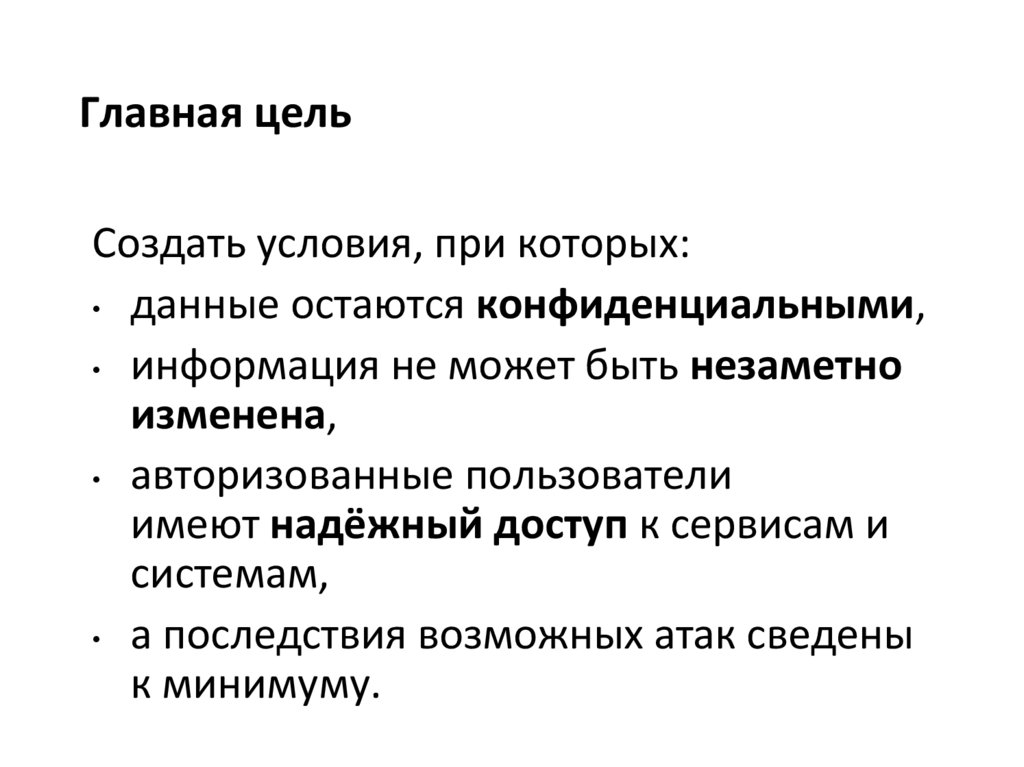

11. Главная цель

Создать условия, при которых:• данные остаются конфиденциальными,

• информация не может быть незаметно

изменена,

• авторизованные пользователи

имеют надёжный доступ к сервисам и

системам,

• а последствия возможных атак сведены

к минимуму.

12. Работа в группах

Задача группыПрочитать материалы в группе, которые относятся к

своему виду угроз, выделить ключевые моменты :

● Группа 1: «Вредоносное ПО» —определение, виды,

примеры.

● Группа 2: «Социальная инженерия» — определение,

основные приёмы и примеры ситуаций.

● Группа 3: «Сетевые атаки» — определение,

разновидности, примеры.

● Группа 4: «Внутренние угрозы» — определение, типы

и примеры.

13. Вопрос 1. Что делает программа-вымогатель (ransomware)?

Вопрос 1. Что делает программавымогатель (ransomware)?A) Показывает рекламу и собирает

поведение пользователя

B) Шифрует файлы и требует выкуп за

ключ дешифрования

C) Самостоятельно распространяется по

сети без участия пользователя

14. Вопрос 2. Какой из способов НЕ относится к защите от вредоносного ПО?

A) Использовать антивирус иобновлять систему

B) Делать резервные копии важных

файлов

C) Скачивать программы только из

любых доступных источников

15. Вопрос 3. Что такое vishing?

A) Фишинг через SMSB) Обман по телефону под видом

банка или IT-службы

C) Поиск документов в мусоре

16. Вопрос 4. Какое из утверждений верно о rootkit?

A) Используется для скрытиявредоносного ПО и получения

глубинного доступа

B) Распространяется через SMS

C) Это разновидность рекламного

ПО

17. Вопрос 5. Что такое DDoS-атака?

A) Перехват данных междупользователем и сайтом

B) Массовая атака запросами, из-за

которой сайт перестаёт работать

C) Создание поддельного Wi-Fi для

кражи данных

18. Вопрос 6. Что делает брандмауэр (firewall)?

A) Проверяет файлы на вирусыB) Заменяет антивирус

C) Фильтрует сетевой трафик и

блокирует подозрительные

подключения

19. Вопрос 7. Что означает термин «внутренние угрозы»?

A) Угрозы, исходящие только отхакеров извне

B) Угрозы, возникающие из-за

проблем с оборудованием

C) Угрозы от людей или аккаунтов,

которые уже имеют доступ в систему

20. Вопрос 8. Какой метод защиты относится к «принципу наименьших привилегий»?

A) Учитель математики имеет доступк зарплатным ведомостям

B) Каждый сотрудник получает

доступ только к тем данным, которые

нужны для работы

C) Все пользователи имеют

одинаковые права

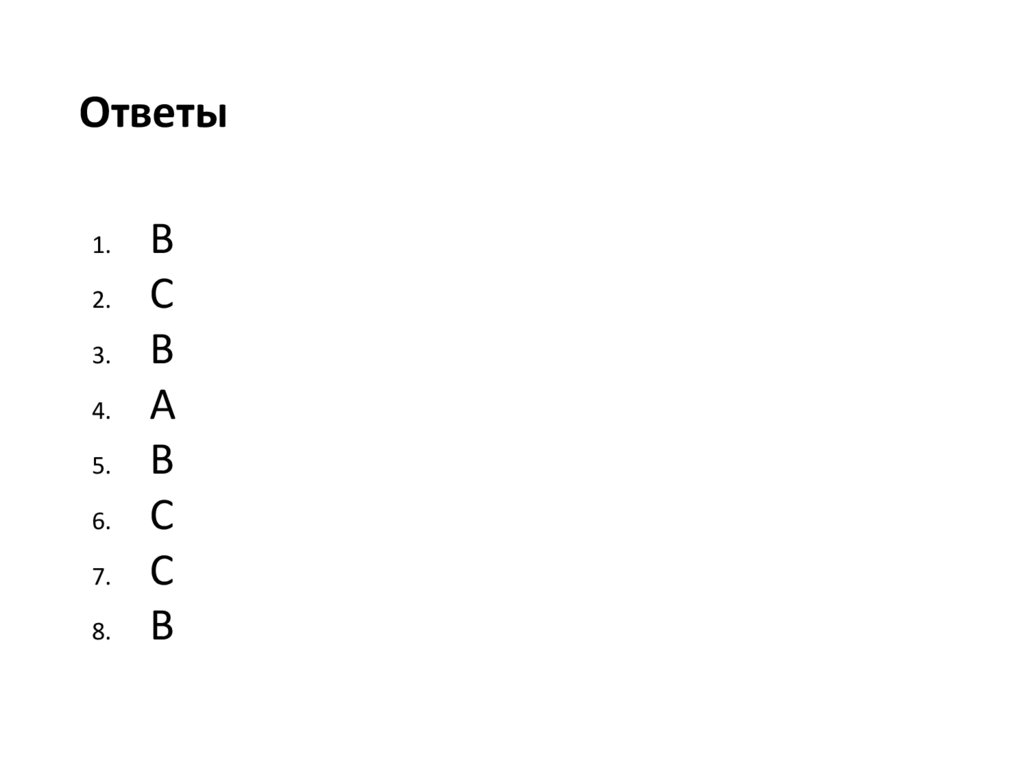

21. Ответы

1.2.

3.

4.

5.

6.

7.

8.

B

C

B

А

B

C

С

B

22.

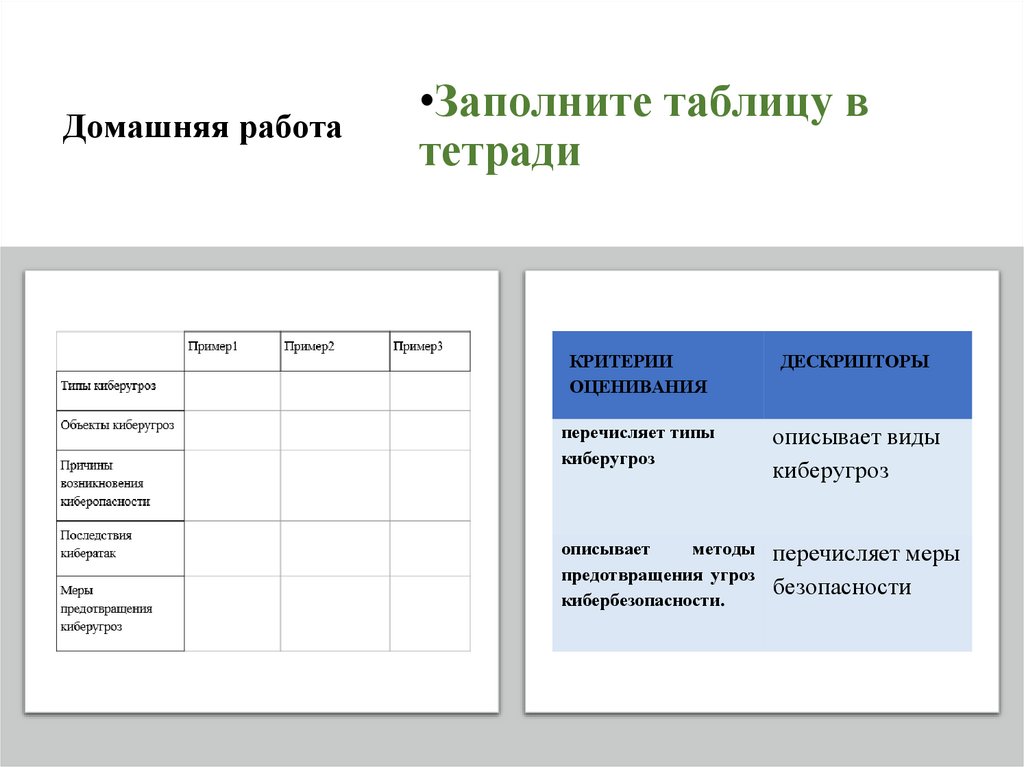

Домашняя работа•Заполните таблицу в

тетради

КРИТЕРИИ

ОЦЕНИВАНИЯ

ДЕСКРИПТОРЫ

перечисляет типы

киберугроз

описывает виды

киберугроз

описывает

методы

предотвращения угроз

кибербезопасности.

перечисляет меры

безопасности

23. Ресурсы

• http://withsecurity.ru/kiberbezopasnostvoprosy-problemy-iugrozy-bezopasnosti

24. Протокол TCP/IP

Раздел 10.1В –Сеть и

безопасность

25. Цели обучения:

• 10.5.1.4 объяснять принцип пакетной передачи данных,используя протокол TCP/IP

Цели урока

✔описывает устройства компонентов сети

✔различает компоненты сетей по назначению

✔описывает использование протоколов в сети интернет

✔демонстрирует назначения протокола TCP/IP при

передачи данных

26. Критерии оценивания

• объяснять термин “протокол”;• перечислять наиболее популярные протоколы;

• описывать назначение транспортных протоколов TCP/IP, UDP, RTP;

• определять уровень в модели OSI протокола TCP/IP;

• объяснять принцип пакетной передачи данных, используя протокол

TCP/IP;

• приводить примеры использования передачи данных с помощью

протокола TCP/IP;

• использовать сетевые команды ping, tracert для диагностики

работоспособности сети.

27.

пакетная передачаданных

packet data

transmission

сетевой протокол

network protocol

протокол управления

передачей

интернет протокол

Transmission Control

Protocol (TCP)

Internet Protocol (IP)

взаимодействие

открытых систем

Open Systems

Interconnection (OSI)

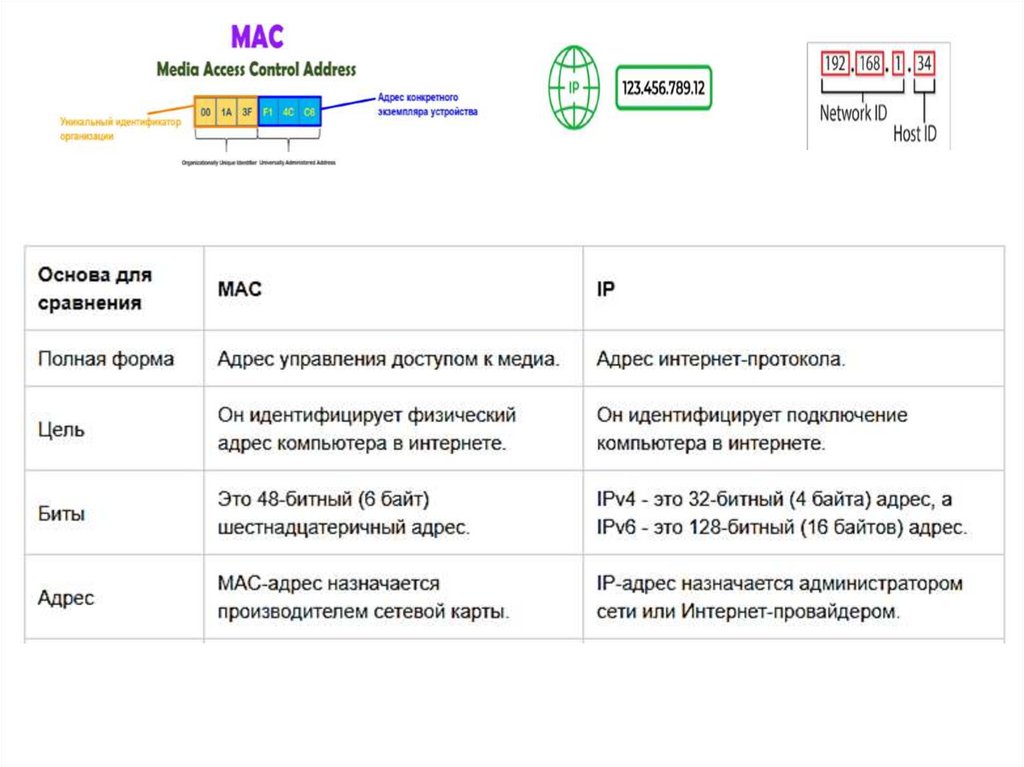

28. Определите где IP-адрес, а где MAC-адрес?

1. 128.0.0.12. 192.168.1.1

3. 08-ED-B9-49-B2-E5

4. 10.21.1.8

5. 00:17:31:27:79:D3

MAC адреса могут записываться через

(-) и (:)

29.

30.

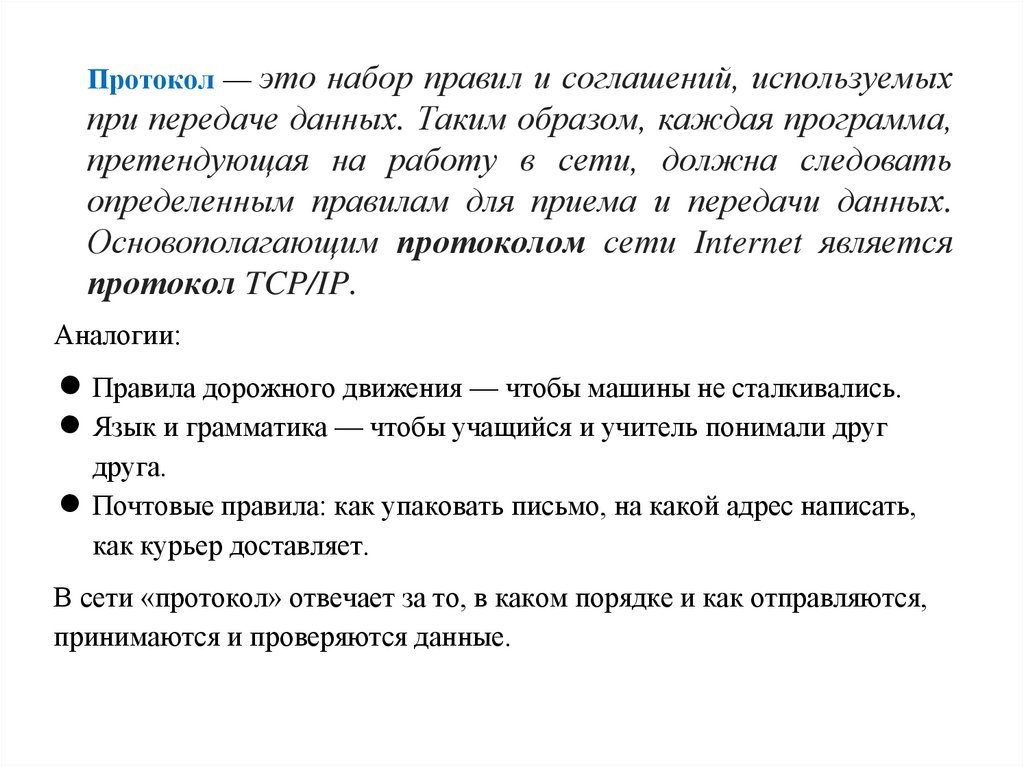

Протокол — это набор правил и соглашений, используемыхпри передаче данных. Таким образом, каждая программа,

претендующая на работу в сети, должна следовать

определенным правилам для приема и передачи данных.

Основополагающим протоколом сети Internet является

протокол TCP/IP.

Аналогии:

● Правила дорожного движения — чтобы машины не сталкивались.

● Язык и грамматика — чтобы учащийся и учитель понимали друг

друга.

● Почтовые правила: как упаковать письмо, на какой адрес написать,

как курьер доставляет.

В сети «протокол» отвечает за то, в каком порядке и как отправляются,

принимаются и проверяются данные.

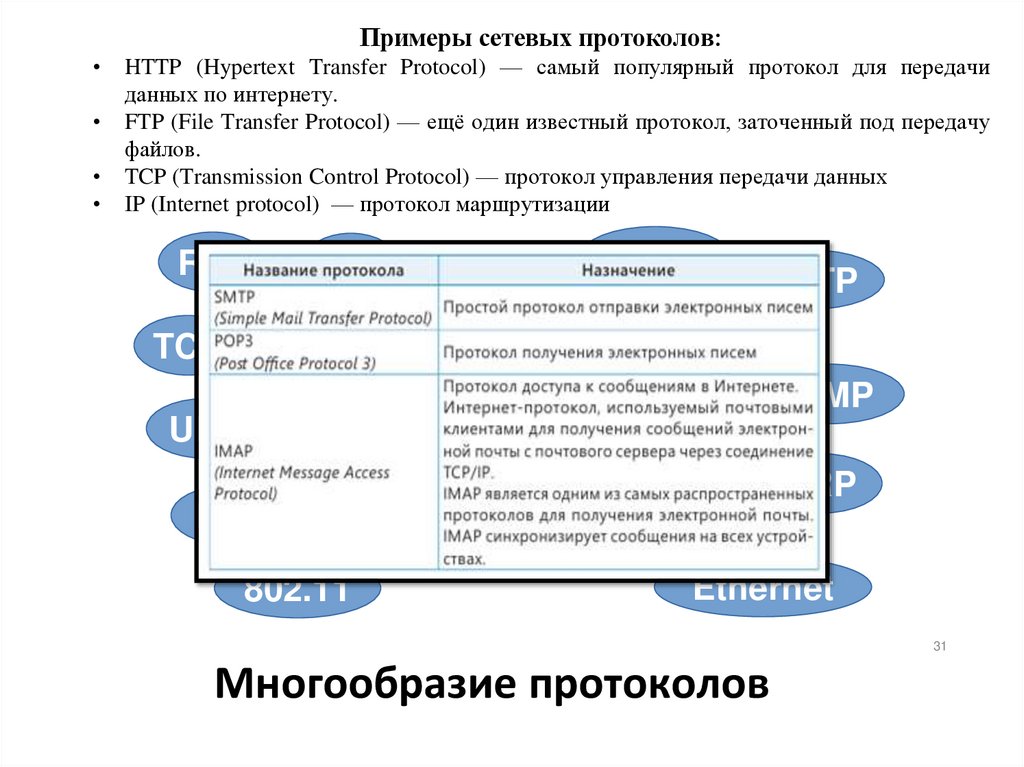

31. Многообразие протоколов

Примеры сетевых протоколов:HTTP (Hypertext Transfer Protocol) — самый популярный протокол для передачи

данных по интернету.

FTP (File Transfer Protocol) — ещё один известный протокол, заточенный под передачу

файлов.

TCP (Transmission Control Protocol) — протокол управления передачи данных

IP (Internet protocol) — протокол маршрутизации

RTP

FTP

RTSP

TCP

HTTP

SNMP

SMTP

ICMP

IGMP

IP

UDP

ARP

PPP

802.11

Ethernet

31

Многообразие протоколов

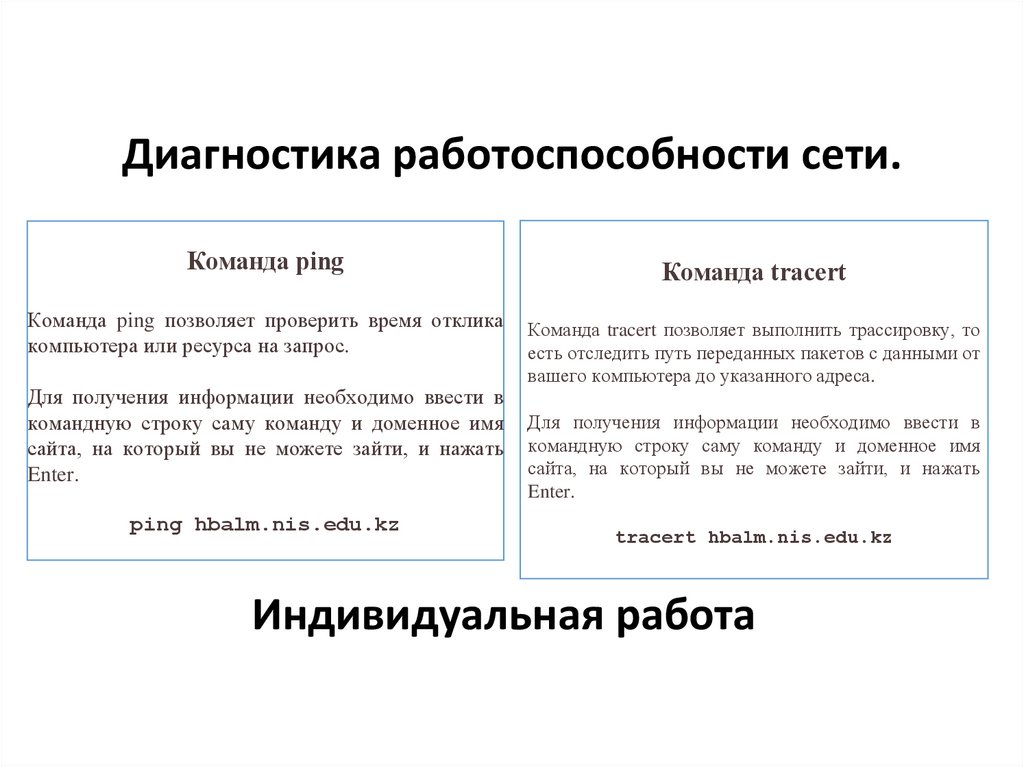

32. Диагностика работоспособности сети.

Команда pingКоманда ping позволяет проверить время отклика

компьютера или ресурса на запрос.

Для получения информации необходимо ввести в

командную строку саму команду и доменное имя

сайта, на который вы не можете зайти, и нажать

Enter.

ping hbalm.nis.edu.kz

Команда tracert

Команда tracert позволяет выполнить трассировку, то

есть отследить путь переданных пакетов с данными от

вашего компьютера до указанного адреса.

Для получения информации необходимо ввести в

командную строку саму команду и доменное имя

сайта, на который вы не можете зайти, и нажать

Enter.

tracert hbalm.nis.edu.kz

Индивидуальная работа

33.

Протоколы передачи данныхФайлы по сети передаются небольшими порциями - пакетами.

Маршрутизация - определение адреса сервера, наиболее

близкого к получателю, на который можно переслать этот пакет.

34.

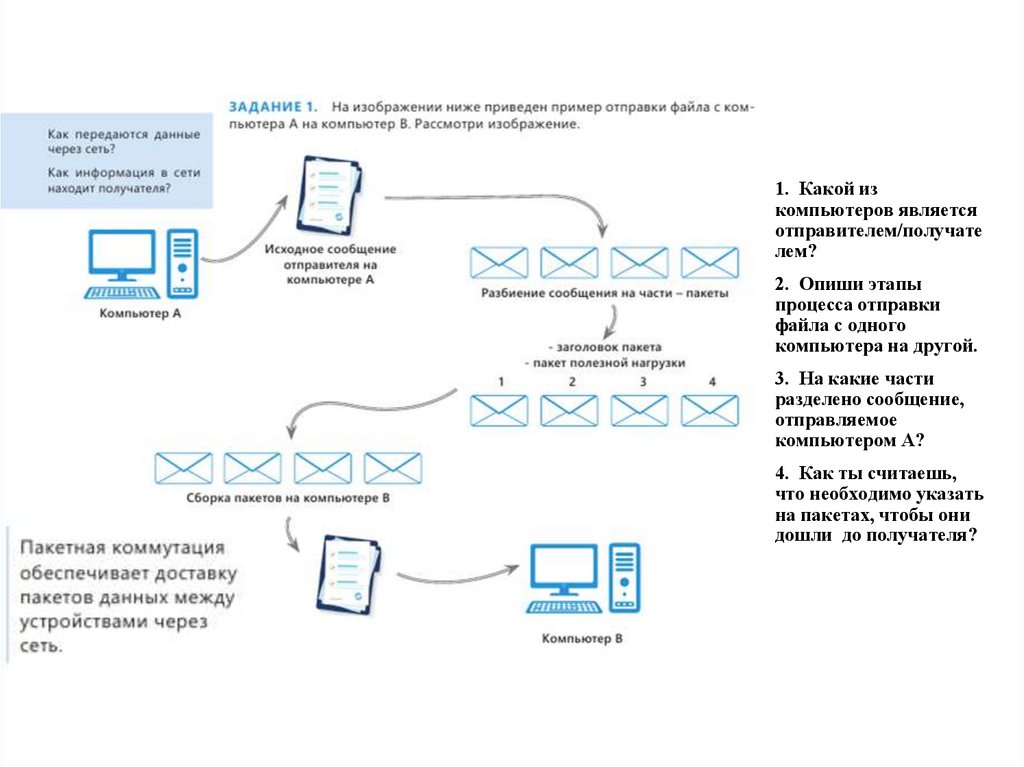

1. Какой изкомпьютеров является

отправителем/получате

лем?

2. Опиши этапы

процесса отправки

файла с одного

компьютера на другой.

3. На какие части

разделено сообщение,

отправляемое

компьютером А?

4. Как ты считаешь,

что необходимо указать

на пакетах, чтобы они

дошли до получателя?

35.

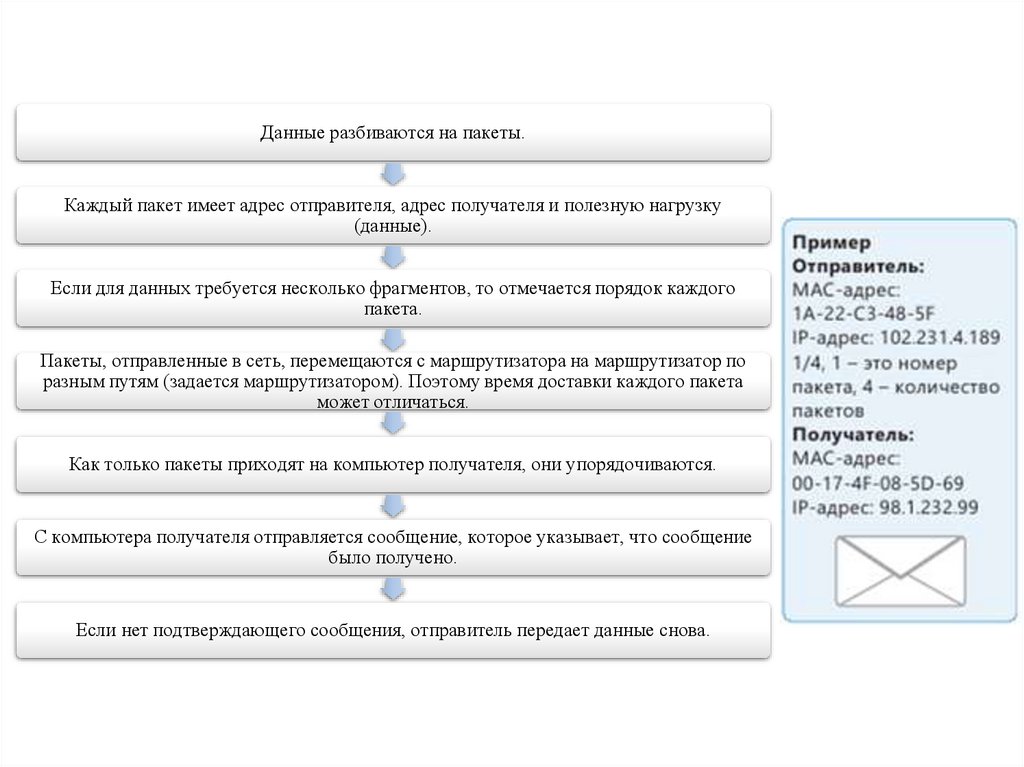

Данные разбиваются на пакеты.Каждый пакет имеет адрес отправителя, адрес получателя и полезную нагрузку

(данные).

Если для данных требуется несколько фрагментов, то отмечается порядок каждого

пакета.

Пакеты, отправленные в сеть, перемещаются с маршрутизатора на маршрутизатор по

разным путям (задается маршрутизатором). Поэтому время доставки каждого пакета

может отличаться.

Как только пакеты приходят на компьютер получателя, они упорядочиваются.

С компьютера получателя отправляется сообщение, которое указывает, что сообщение

было получено.

Если нет подтверждающего сообщения, отправитель передает данные снова.

36.

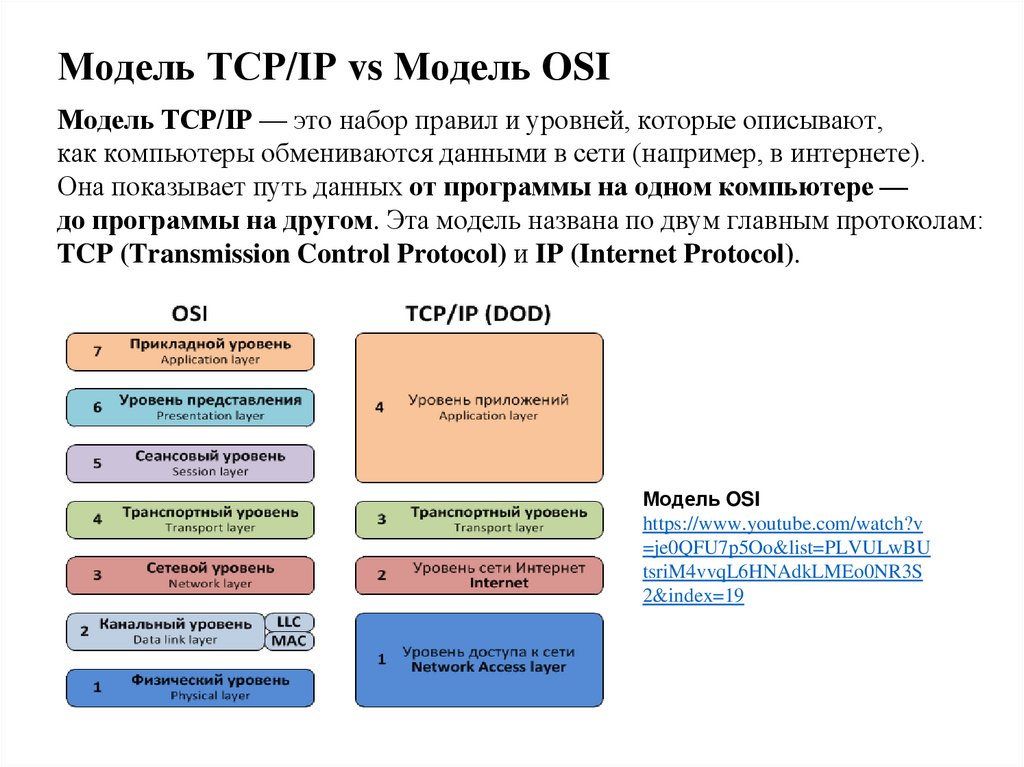

Модель TCP/IP vs Модель OSIМодель TCP/IP — это набор правил и уровней, которые описывают,

как компьютеры обмениваются данными в сети (например, в интернете).

Она показывает путь данных от программы на одном компьютере —

до программы на другом. Эта модель названа по двум главным протоколам:

TCP (Transmission Control Protocol) и IP (Internet Protocol).

Модель OSI

https://www.youtube.com/watch?v

=je0QFU7p5Oo&list=PLVULwBU

tsriM4vvqL6HNAdkLMEo0NR3S

2&index=19

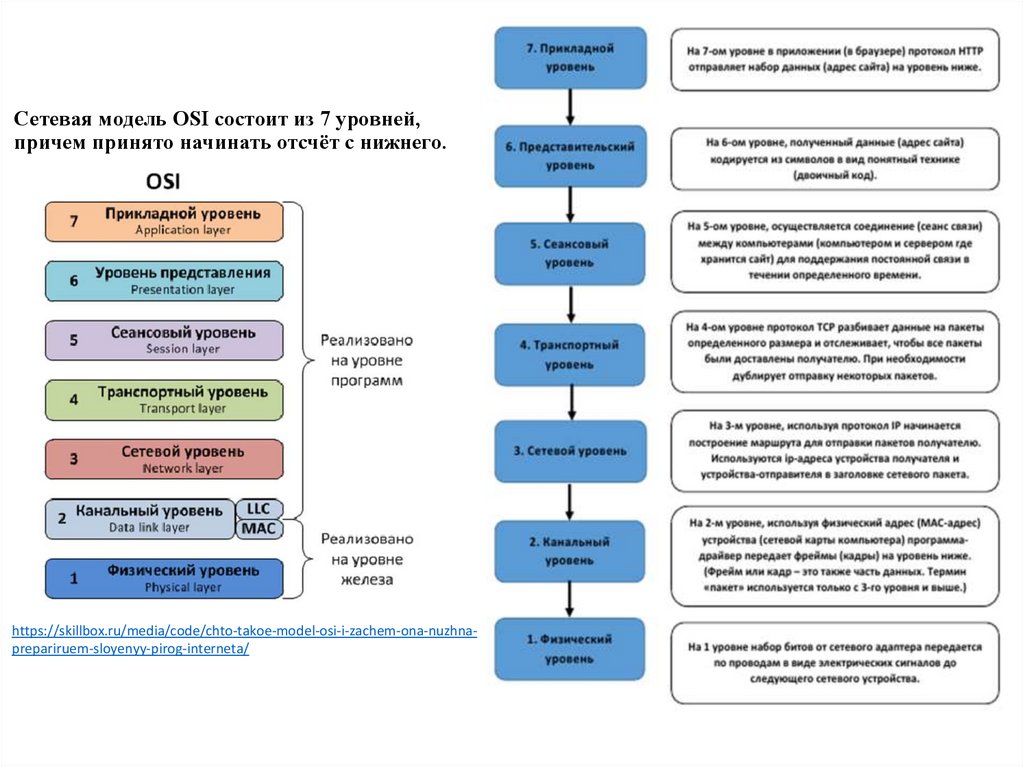

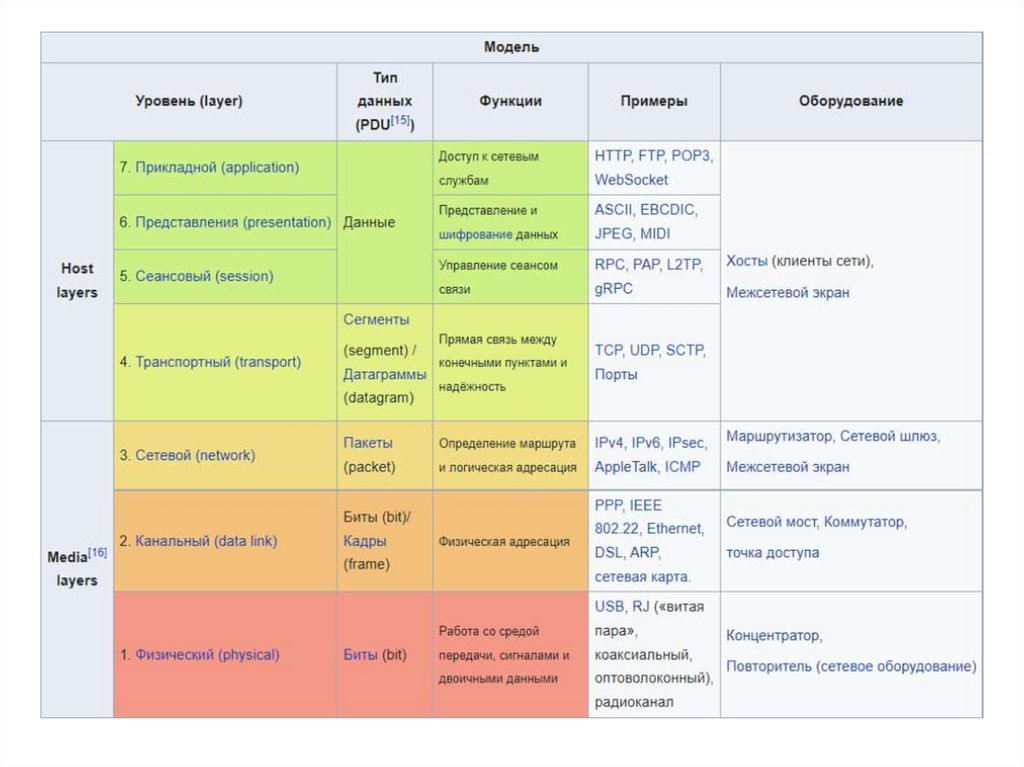

37. Сетевая модель OSI состоит из 7 уровней, причем принято начинать отсчёт с нижнего.

https://skillbox.ru/media/code/chto-takoe-model-osi-i-zachem-ona-nuzhnaprepariruem-sloyenyy-pirog-interneta/38.

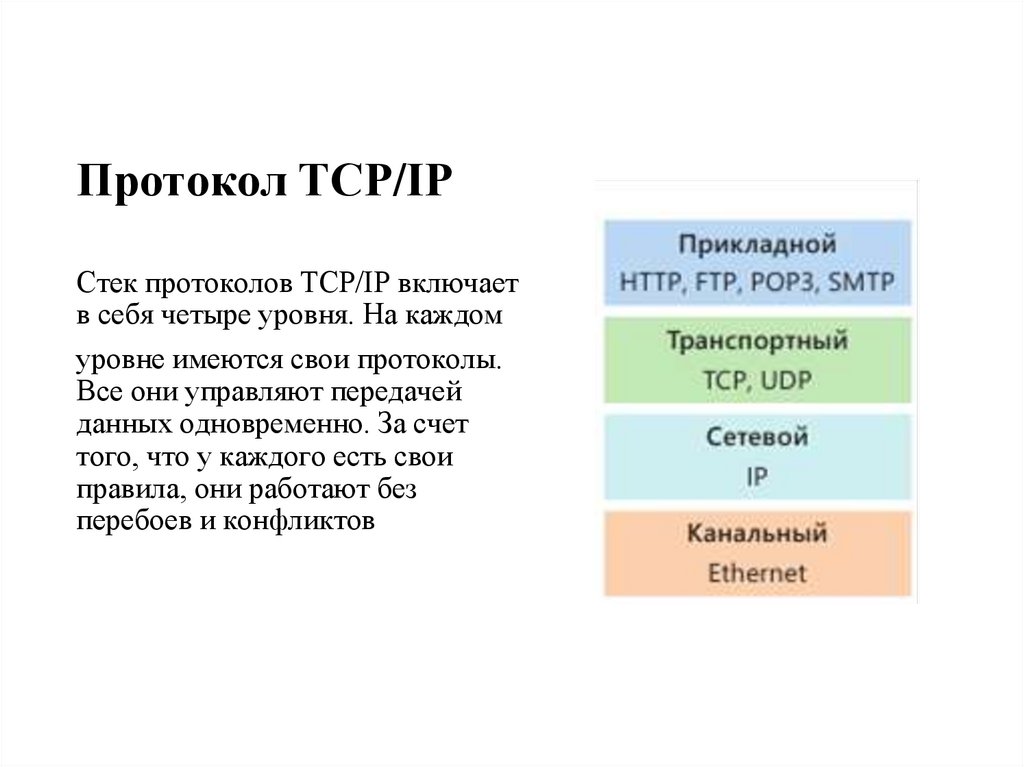

39. Протокол TCP/IP

Стек протоколов TCP/IP включаетв себя четыре уровня. На каждом

уровне имеются свои протоколы.

Все они управляют передачей

данных одновременно. За счет

того, что у каждого есть свои

правила, они работают без

перебоев и конфликтов

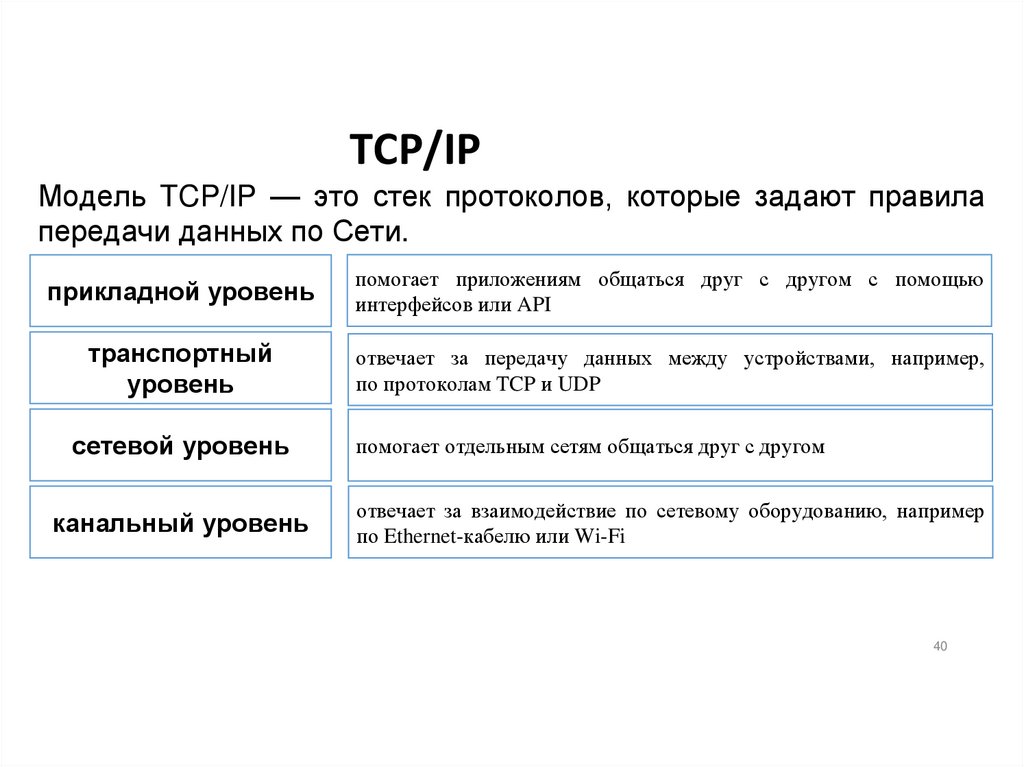

40. TCP/IP

Модель TCP/IP — это стек протоколов, которые задают правилапередачи данных по Сети.

прикладной уровень

помогает приложениям общаться друг с другом с помощью

интерфейсов или API

транспортный

уровень

отвечает за передачу данных между устройствами, например,

по протоколам TCP и UDP

сетевой уровень

канальный уровень

помогает отдельным сетям общаться друг с другом

отвечает за взаимодействие по сетевому оборудованию, например

по Ethernet-кабелю или Wi-Fi

40

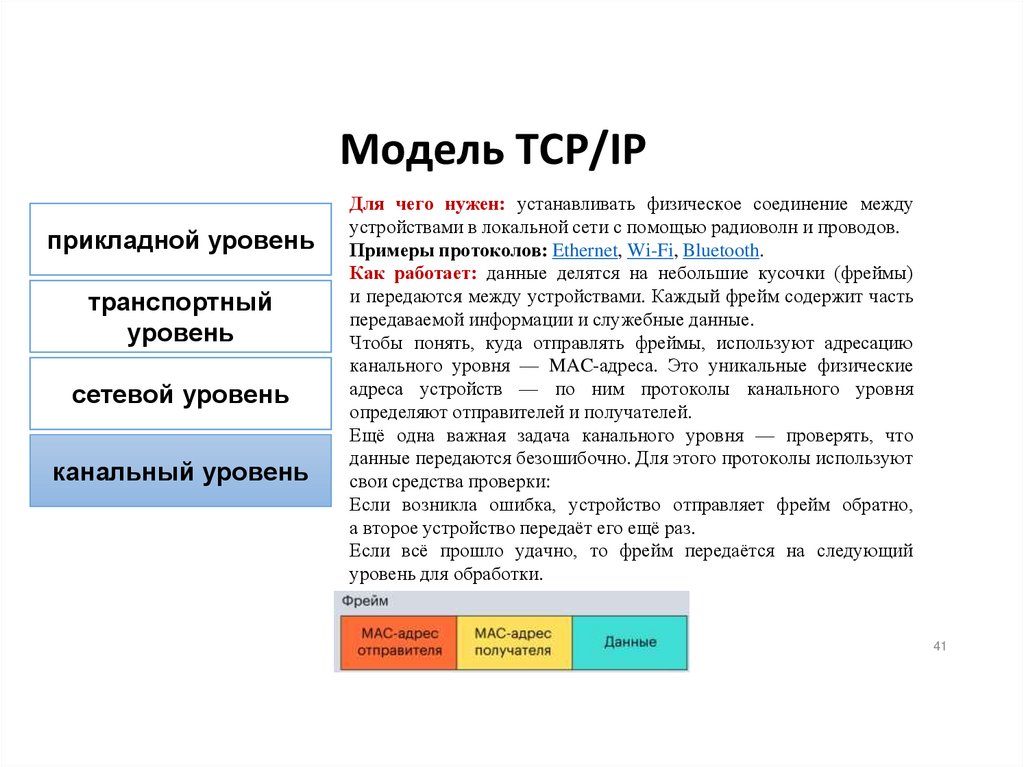

41. Модель TCP/IP

прикладной уровеньтранспортный

уровень

сетевой уровень

канальный уровень

Для чего нужен: устанавливать физическое соединение между

устройствами в локальной сети с помощью радиоволн и проводов.

Примеры протоколов: Ethernet, Wi-Fi, Bluetooth.

Как работает: данные делятся на небольшие кусочки (фреймы)

и передаются между устройствами. Каждый фрейм содержит часть

передаваемой информации и служебные данные.

Чтобы понять, куда отправлять фреймы, используют адресацию

канального уровня — MAC-адреса. Это уникальные физические

адреса устройств — по ним протоколы канального уровня

определяют отправителей и получателей.

Ещё одна важная задача канального уровня — проверять, что

данные передаются безошибочно. Для этого протоколы используют

свои средства проверки:

Если возникла ошибка, устройство отправляет фрейм обратно,

а второе устройство передаёт его ещё раз.

Если всё прошло удачно, то фрейм передаётся на следующий

уровень для обработки.

41

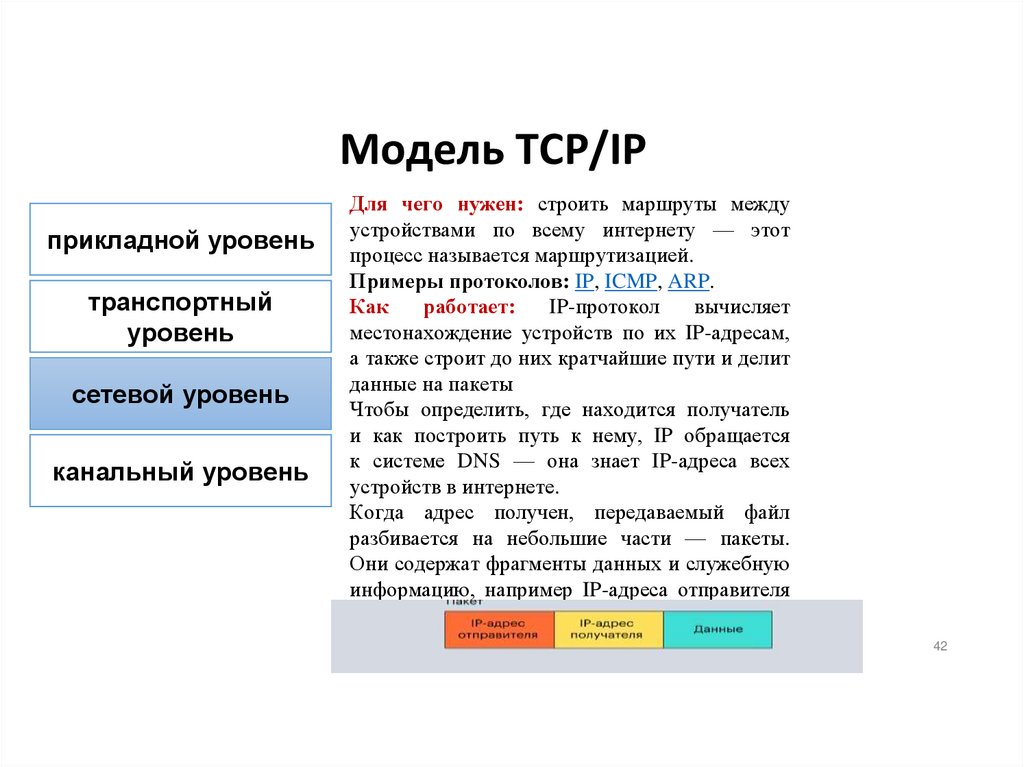

42. Модель TCP/IP

прикладной уровеньтранспортный

уровень

сетевой уровень

канальный уровень

Для чего нужен: строить маршруты между

устройствами по всему интернету — этот

процесс называется маршрутизацией.

Примеры протоколов: IP, ICMP, ARP.

Как

работает:

IP-протокол

вычисляет

местонахождение устройств по их IP-адресам,

а также строит до них кратчайшие пути и делит

данные на пакеты

Чтобы определить, где находится получатель

и как построить путь к нему, IP обращается

к системе DNS — она знает IP-адреса всех

устройств в интернете.

Когда адрес получен, передаваемый файл

разбивается на небольшие части — пакеты.

Они содержат фрагменты данных и служебную

информацию, например IP-адреса отправителя

и получателя.

42

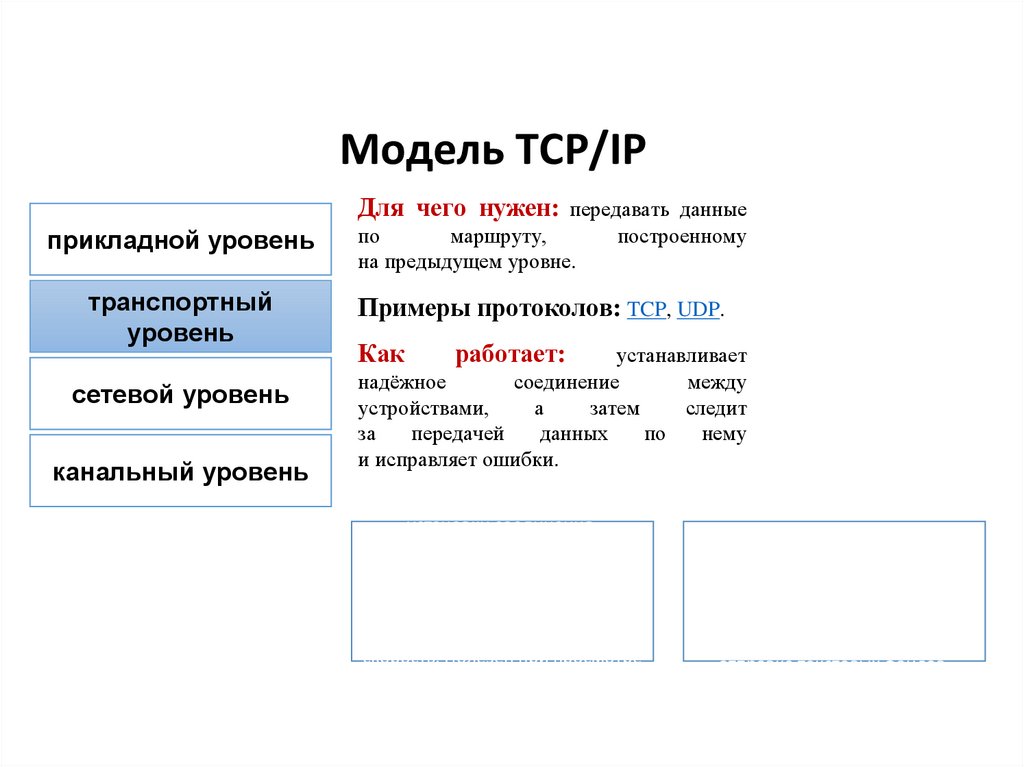

43. Модель TCP/IP

Для чего нужен: передавать данныеприкладной уровень

транспортный

уровень

сетевой уровень

канальный уровень

по

маршруту,

на предыдущем уровне.

построенному

Примеры протоколов: TCP, UDP.

Как

работает:

устанавливает

надёжное

соединение

между

устройствами,

а

затем

следит

за

передачей

данных

по

нему

и исправляет ошибки.

UDP (User Datagram Protocol)

простая передача данных без

установки соединения,

обеспечения надежности и

проверок целостности

UDP — не гарантирует передачу

данных без потерь,

но обеспечивает хорошую

скорость. Полезен при просмотре

видео или прослушивании музыки

в интернете.

TCP (Transmission Control Protocol)

надежная передача данных с

предварительной установкой и

контролем соединения (в

частности, повторная посылка

утерянных данных)

TCP — гарантирует передачу всех

данных без потерь. Полезен43при

отправке текстовых файлов.

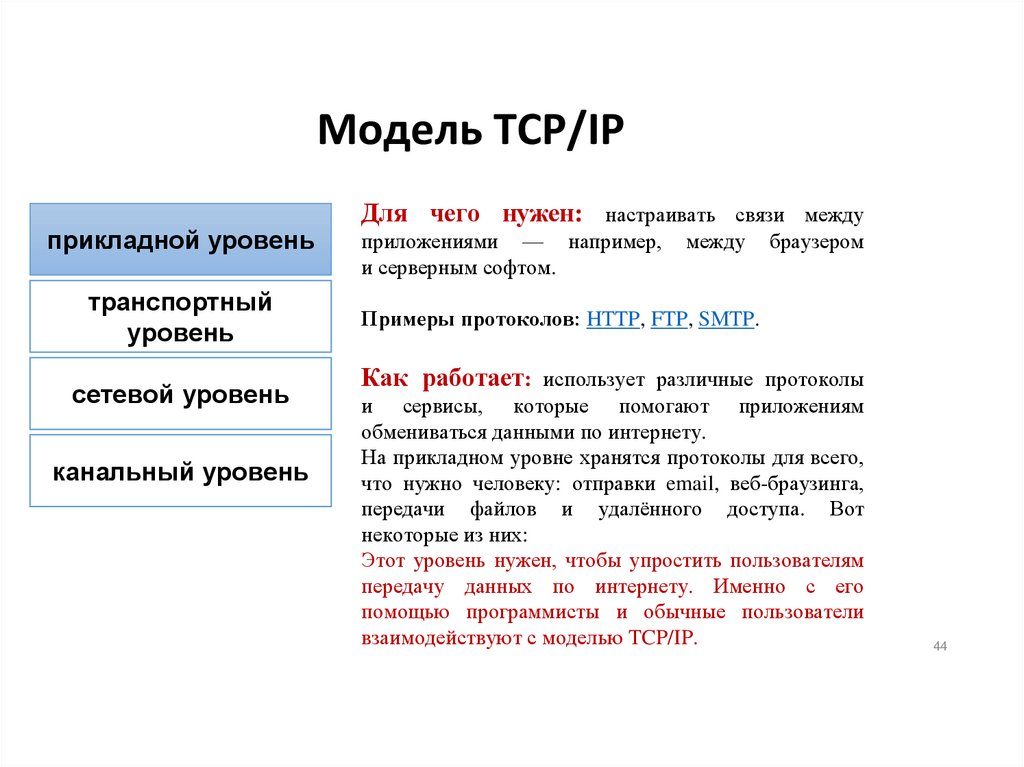

44. Модель TCP/IP

прикладной уровеньтранспортный

уровень

сетевой уровень

канальный уровень

Для чего нужен: настраивать связи между

приложениями — например,

и серверным софтом.

между

браузером

Примеры протоколов: HTTP, FTP, SMTP.

Как работает: использует различные протоколы

и сервисы, которые помогают приложениям

обмениваться данными по интернету.

На прикладном уровне хранятся протоколы для всего,

что нужно человеку: отправки email, веб-браузинга,

передачи файлов и удалённого доступа. Вот

некоторые из них:

Этот уровень нужен, чтобы упростить пользователям

передачу данных по интернету. Именно с его

помощью программисты и обычные пользователи

взаимодействуют с моделью TCP/IP.

44

45. Отличия и сходства протоколов TCP и OSI моделей.

46. Рефлексия

1. Объясни, для чего необходим протокол при передаче данных посети.

2. Назови протоколы, которые обеспечивают отправку и прием

сообщений

через сеть.

3. Объясни назначение TCP/IP протокола.

4. Перечисли, из каких частей состоит TCP/IP стек. Поясни

назначение каждого уровня.

5. Укажи, какие протоколы используются на прикладном уровне.

6. Объясни, для чего при отправке сообщения необходимо

указывать номер порта.

47. Использованные ресурсы

• https://skillbox.ru/media/code/model-tcpip-chto-eto-takoe-i-kakona-rabotaet/• https://skillbox.ru/media/code/chto-takoe-model-osi-i-zachem-onanuzhna-prepariruem-sloyenyy-pirog-interneta/

internet

internet