Similar presentations:

Модель угроз безопасности информации (УБИ) по требованиям ФСТЭК России

1.

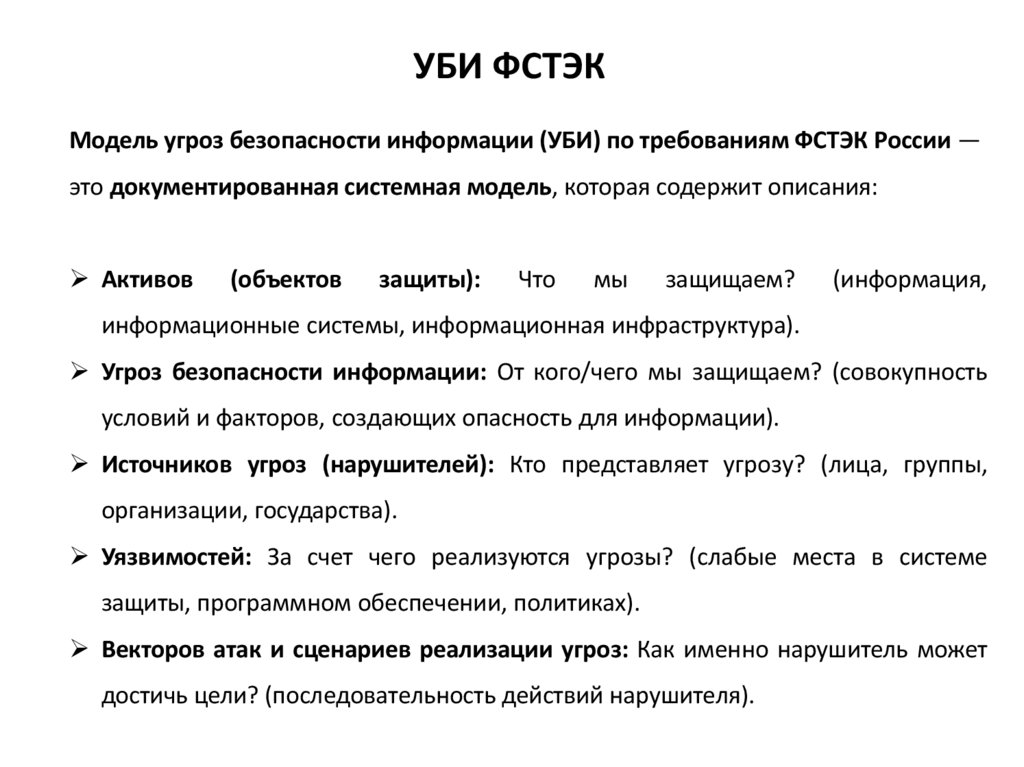

УБИ ФСТЭКМодель угроз безопасности информации (УБИ) по требованиям ФСТЭК России —

это документированная системная модель, которая содержит описания:

Активов

(объектов

защиты):

Что

мы

защищаем?

(информация,

информационные системы, информационная инфраструктура).

Угроз безопасности информации: От кого/чего мы защищаем? (совокупность

условий и факторов, создающих опасность для информации).

Источников угроз (нарушителей): Кто представляет угрозу? (лица, группы,

организации, государства).

Уязвимостей: За счет чего реализуются угрозы? (слабые места в системе

защиты, программном обеспечении, политиках).

Векторов атак и сценариев реализации угроз: Как именно нарушитель может

достичь цели? (последовательность действий нарушителя).

2.

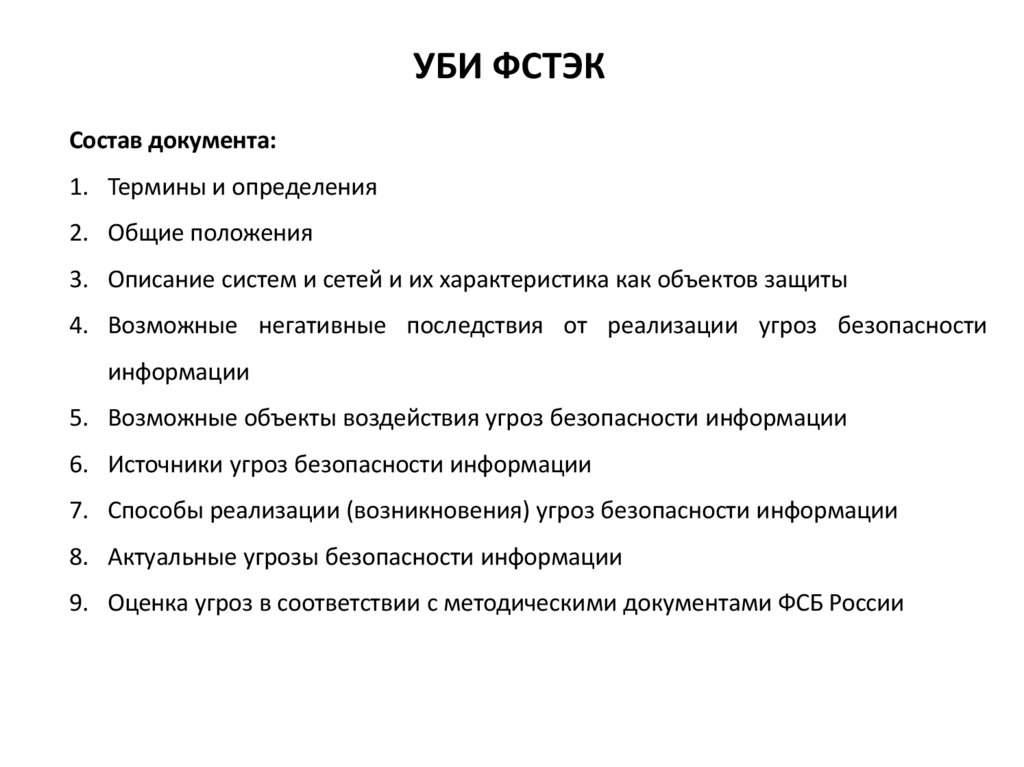

УБИ ФСТЭКСостав документа:

1. Термины и определения

2. Общие положения

3. Описание систем и сетей и их характеристика как объектов защиты

4. Возможные негативные последствия от реализации угроз безопасности

информации

5. Возможные объекты воздействия угроз безопасности информации

6. Источники угроз безопасности информации

7. Способы реализации (возникновения) угроз безопасности информации

8. Актуальные угрозы безопасности информации

9. Оценка угроз в соответствии с методическими документами ФСБ России

3.

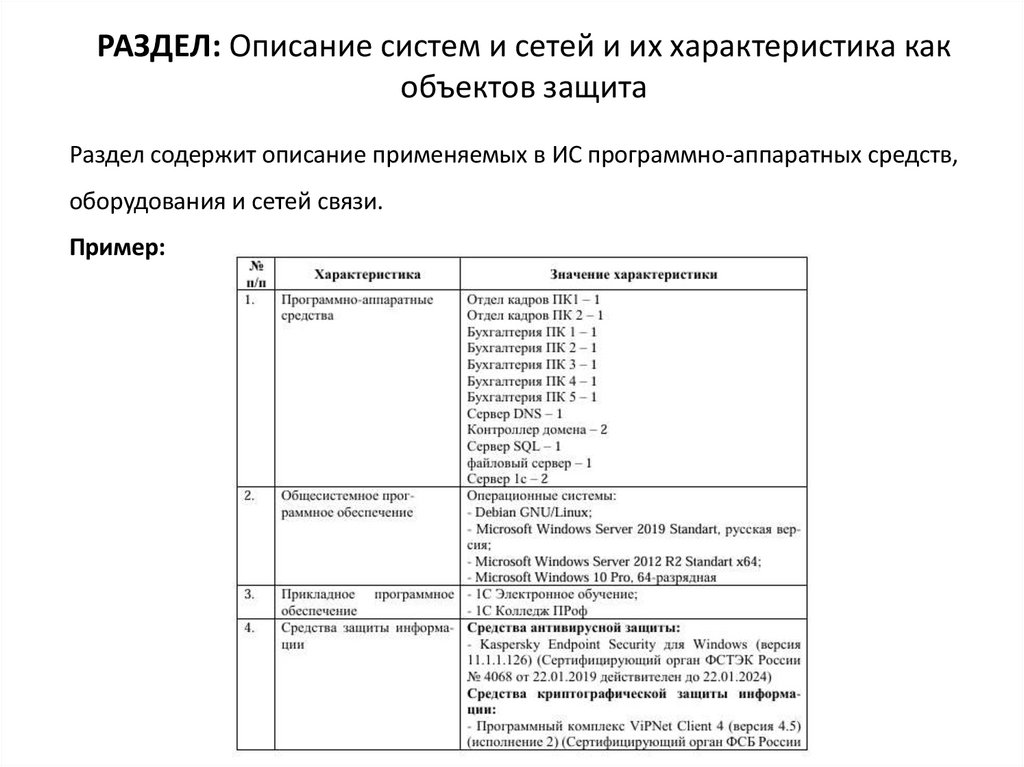

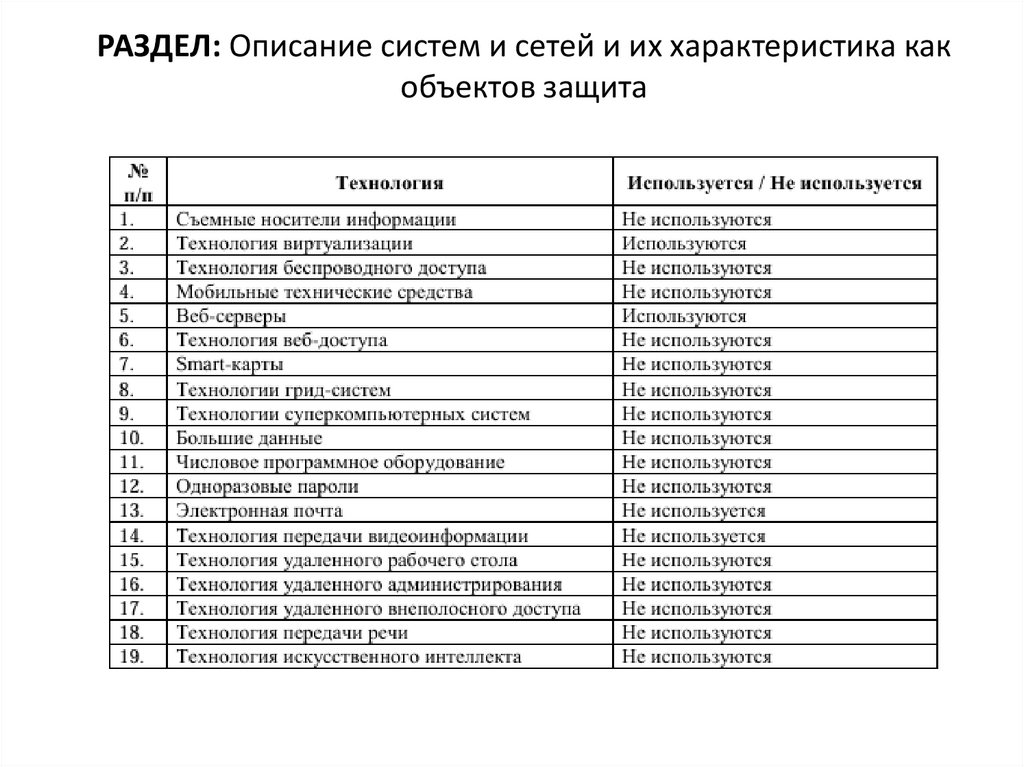

РАЗДЕЛ: Описание систем и сетей и их характеристика какобъектов защита

Раздел содержит описание применяемых в ИС программно-аппаратных средств,

оборудования и сетей связи.

Пример:

4.

РАЗДЕЛ: Описание систем и сетей и их характеристика какобъектов защита

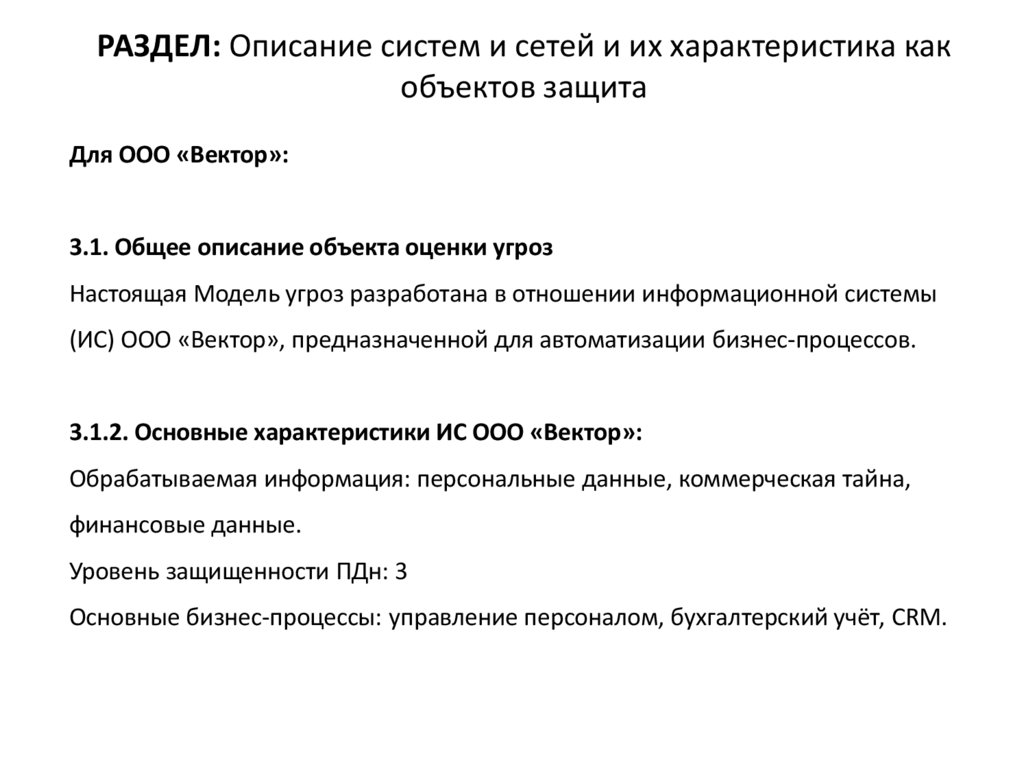

5.

РАЗДЕЛ: Описание систем и сетей и их характеристика какобъектов защита

Для ООО «Вектор»:

3.1. Общее описание объекта оценки угроз

Настоящая Модель угроз разработана в отношении информационной системы

(ИС) ООО «Вектор», предназначенной для автоматизации бизнес-процессов.

3.1.2. Основные характеристики ИС ООО «Вектор»:

Обрабатываемая информация: персональные данные, коммерческая тайна,

финансовые данные.

Уровень защищенности ПДн: 3

Основные бизнес-процессы: управление персоналом, бухгалтерский учёт, CRM.

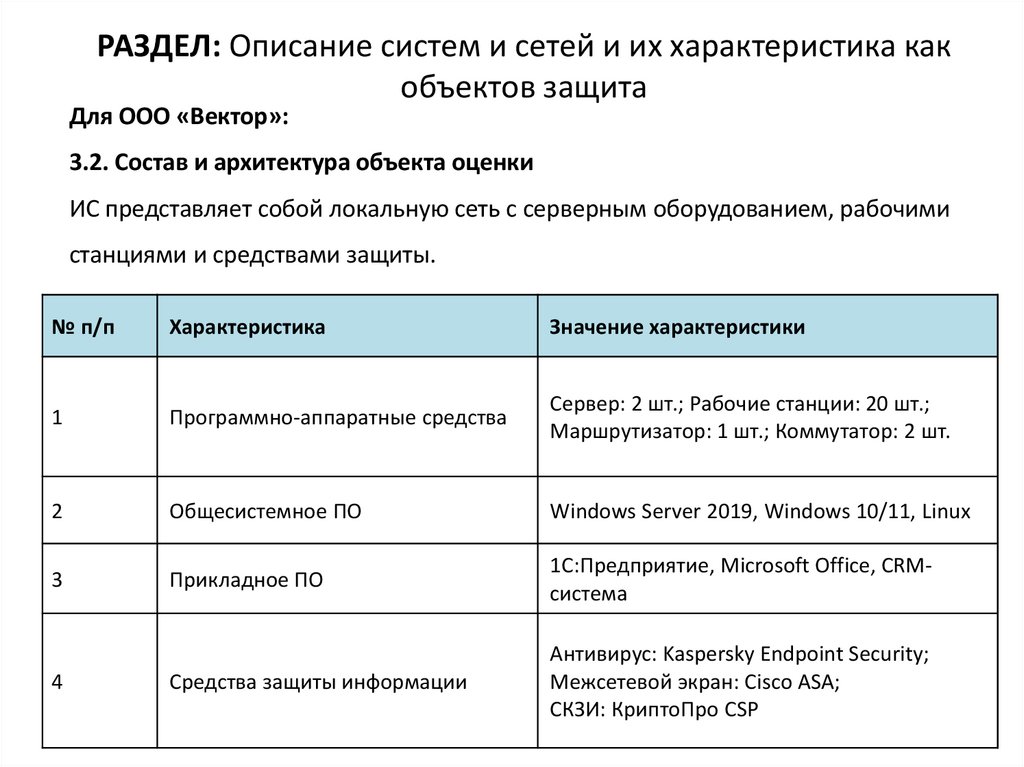

6.

РАЗДЕЛ: Описание систем и сетей и их характеристика какобъектов защита

Для ООО «Вектор»:

3.2. Состав и архитектура объекта оценки

ИС представляет собой локальную сеть с серверным оборудованием, рабочими

станциями и средствами защиты.

№ п/п

Характеристика

Значение характеристики

1

Программно-аппаратные средства

Сервер: 2 шт.; Рабочие станции: 20 шт.;

Маршрутизатор: 1 шт.; Коммутатор: 2 шт.

2

Общесистемное ПО

Windows Server 2019, Windows 10/11, Linux

3

Прикладное ПО

1С:Предприятие, Microsoft Office, CRMсистема

Средства защиты информации

Антивирус: Kaspersky Endpoint Security;

Межсетевой экран: Cisco ASA;

СКЗИ: КриптоПро CSP

4

7.

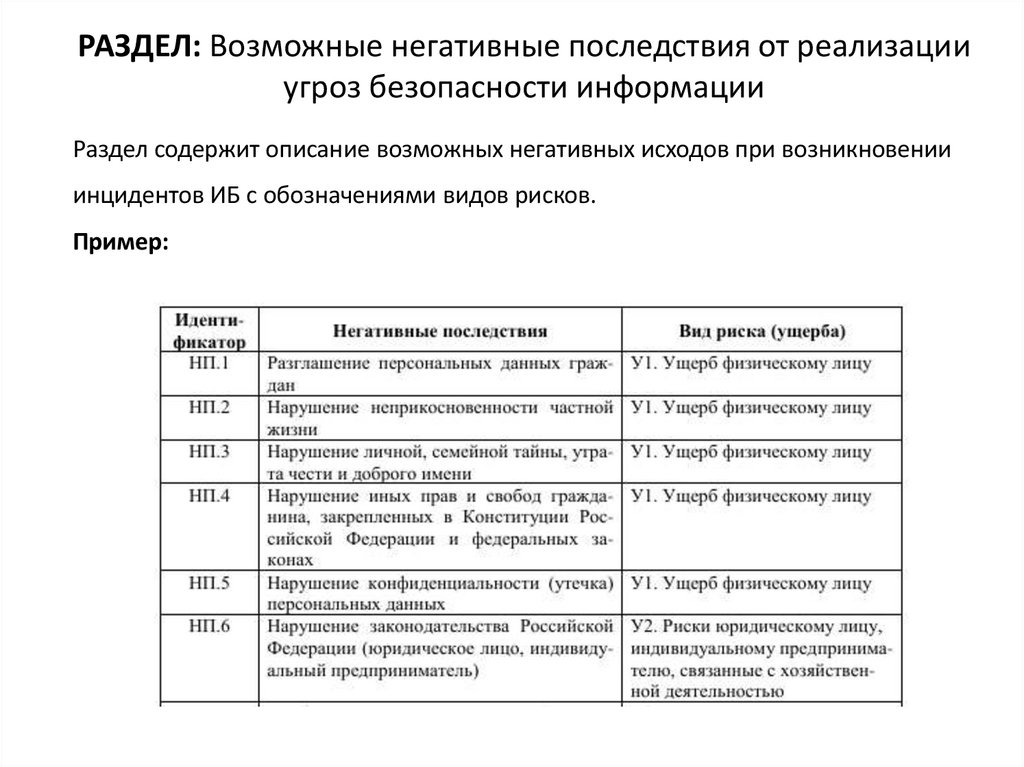

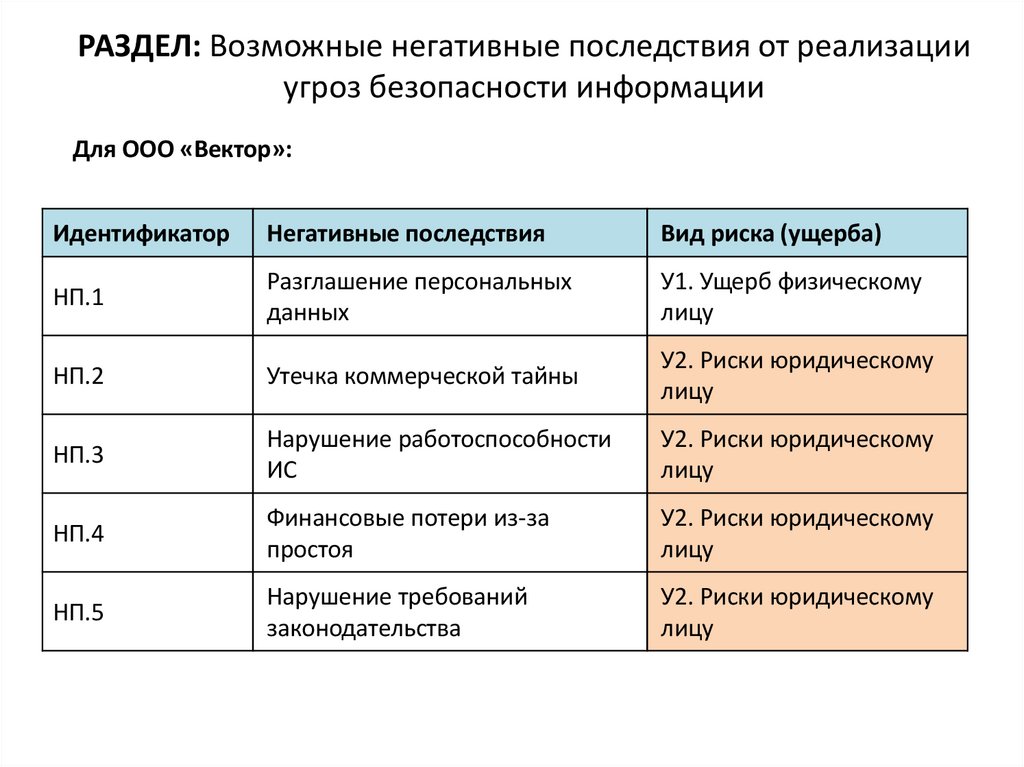

РАЗДЕЛ: Возможные негативные последствия от реализацииугроз безопасности информации

Раздел содержит описание возможных негативных исходов при возникновении

инцидентов ИБ с обозначениями видов рисков.

Пример:

8.

РАЗДЕЛ: Возможные негативные последствия от реализацииугроз безопасности информации

Для ООО «Вектор»:

Идентификатор

Негативные последствия

Вид риска (ущерба)

НП.1

Разглашение персональных

данных

У1. Ущерб физическому

лицу

НП.2

Утечка коммерческой тайны

У2. Риски юридическому

лицу

НП.3

Нарушение работоспособности

ИС

У2. Риски юридическому

лицу

НП.4

Финансовые потери из-за

простоя

У2. Риски юридическому

лицу

НП.5

Нарушение требований

законодательства

У2. Риски юридическому

лицу

9.

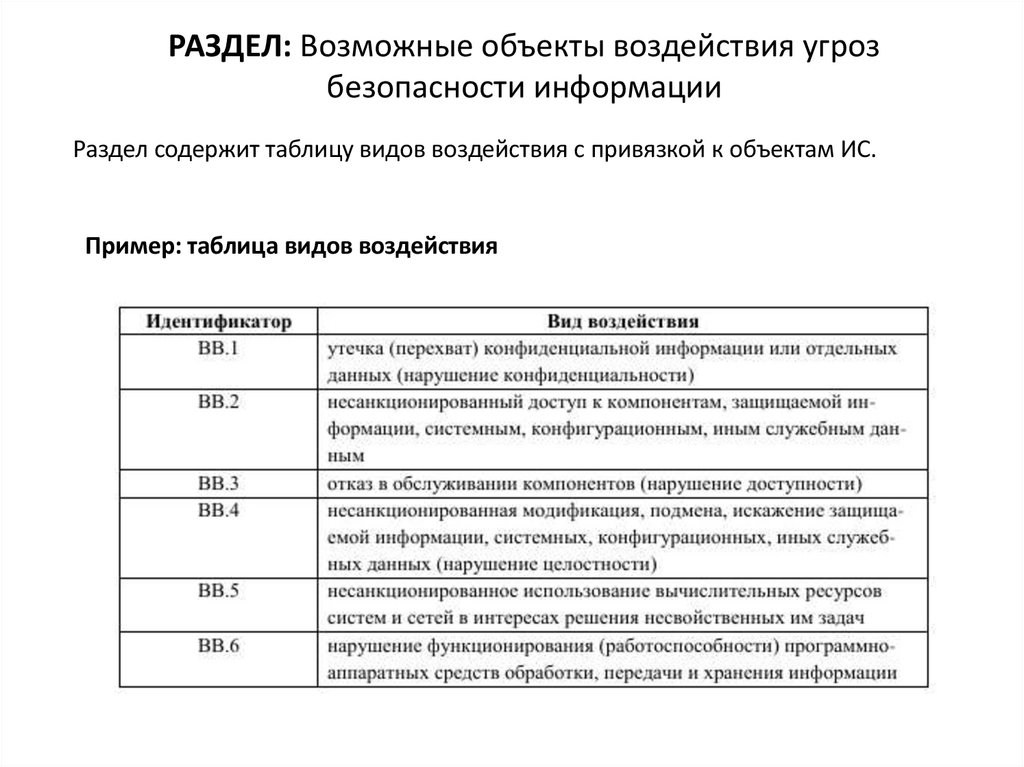

РАЗДЕЛ: Возможные объекты воздействия угрозбезопасности информации

Раздел содержит таблицу видов воздействия с привязкой к объектам ИС.

Пример: таблица видов воздействия

10.

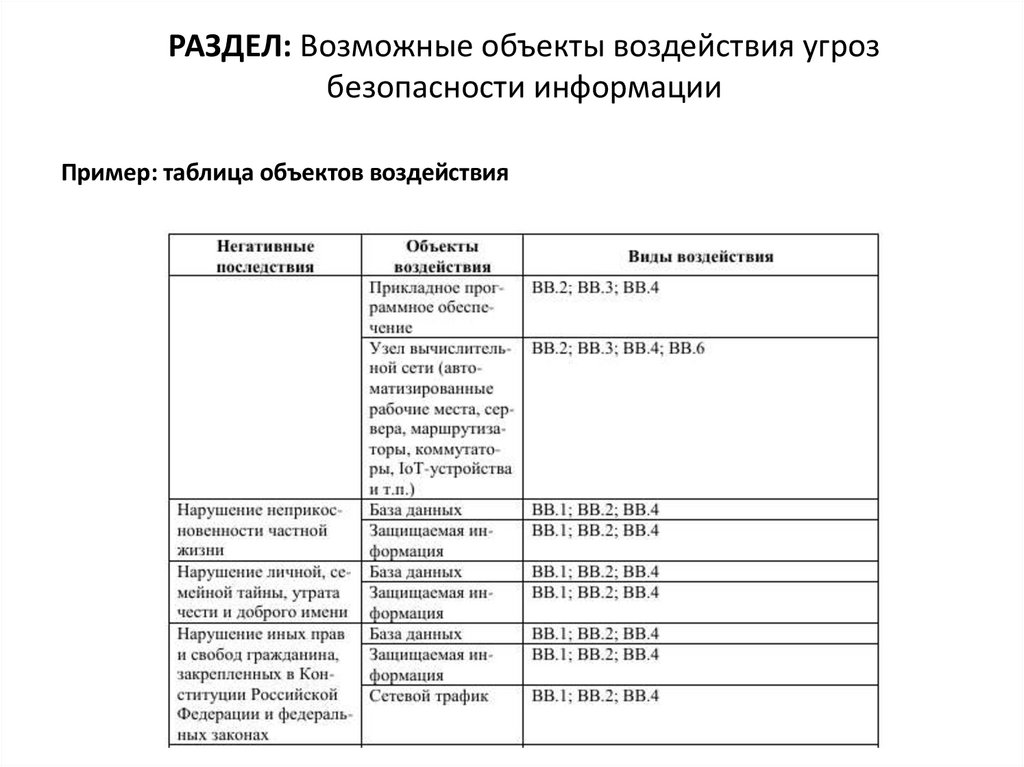

РАЗДЕЛ: Возможные объекты воздействия угрозбезопасности информации

Пример: таблица объектов воздействия

11.

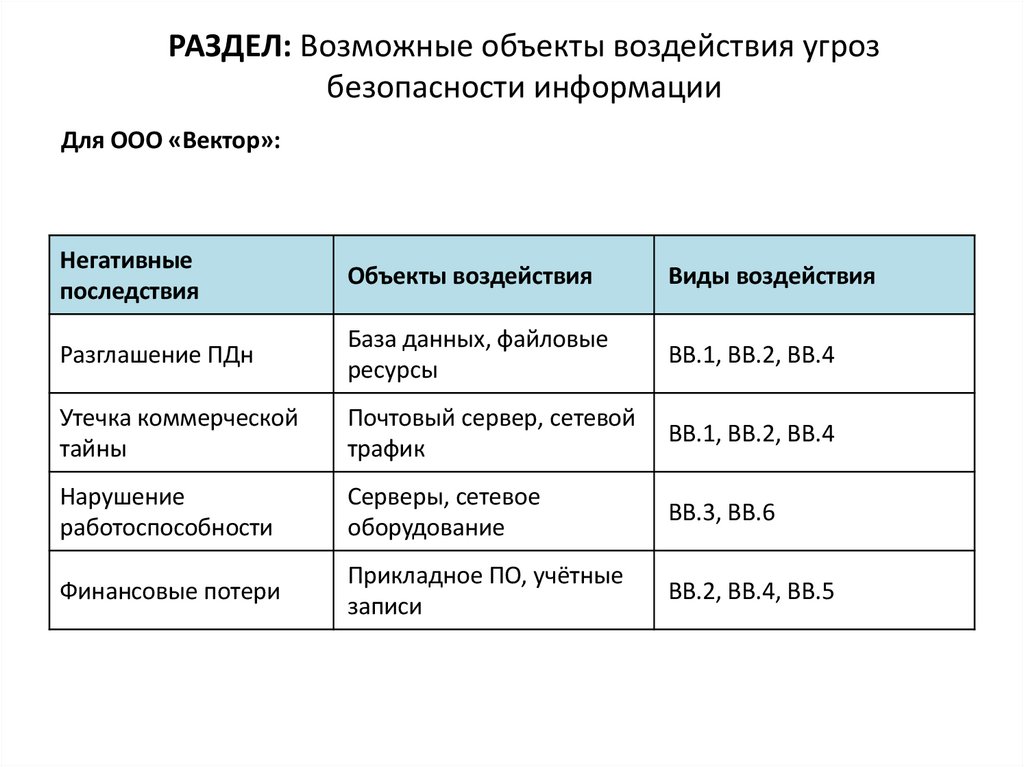

РАЗДЕЛ: Возможные объекты воздействия угрозбезопасности информации

Для ООО «Вектор»:

Негативные

последствия

Объекты воздействия

Виды воздействия

Разглашение ПДн

База данных, файловые

ресурсы

BB.1, BB.2, BB.4

Утечка коммерческой

тайны

Почтовый сервер, сетевой

трафик

BB.1, BB.2, BB.4

Нарушение

работоспособности

Серверы, сетевое

оборудование

BB.3, BB.6

Финансовые потери

Прикладное ПО, учётные

записи

BB.2, BB.4, BB.5

12.

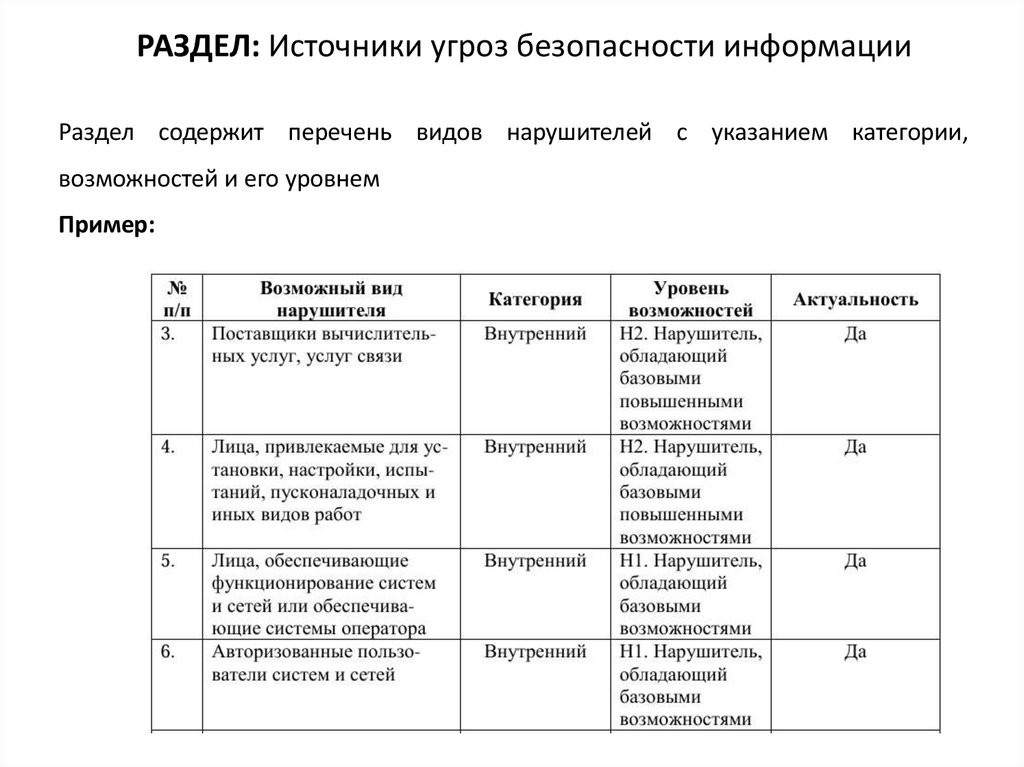

РАЗДЕЛ: Источники угроз безопасности информацииРаздел содержит перечень видов нарушителей с указанием категории,

возможностей и его уровнем

Пример:

13.

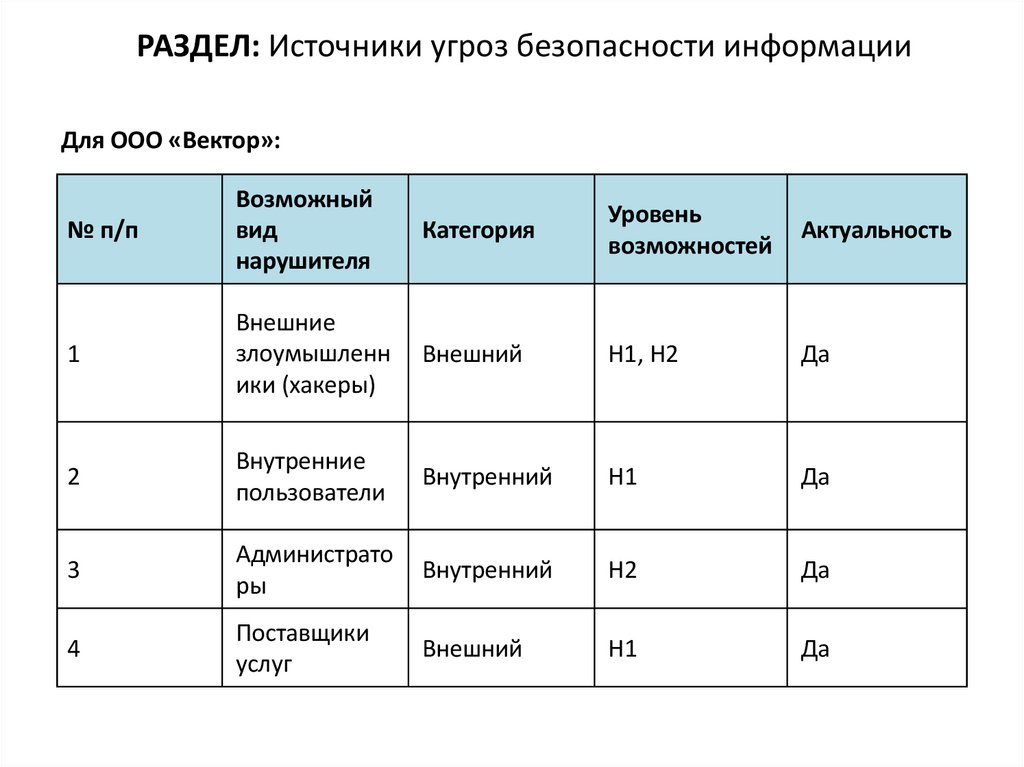

РАЗДЕЛ: Источники угроз безопасности информацииДля ООО «Вектор»:

№ п/п

Возможный

вид

нарушителя

Категория

Уровень

возможностей

Актуальность

1

Внешние

злоумышленн

ики (хакеры)

Внешний

Н1, Н2

Да

2

Внутренние

пользователи

Внутренний

Н1

Да

3

Администрато

ры

Внутренний

Н2

Да

4

Поставщики

услуг

Внешний

Н1

Да

14.

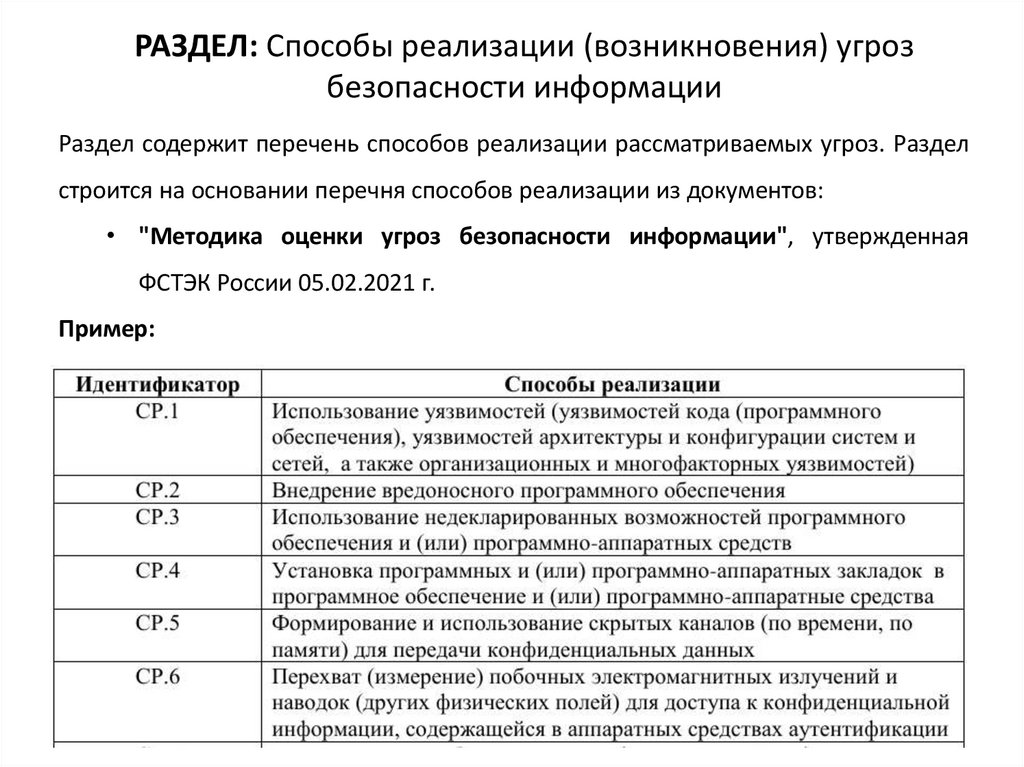

РАЗДЕЛ: Способы реализации (возникновения) угрозбезопасности информации

Раздел содержит перечень способов реализации рассматриваемых угроз. Раздел

строится на основании перечня способов реализации из документов:

• "Методика оценки угроз безопасности информации", утвержденная

ФСТЭК России 05.02.2021 г.

Пример:

15.

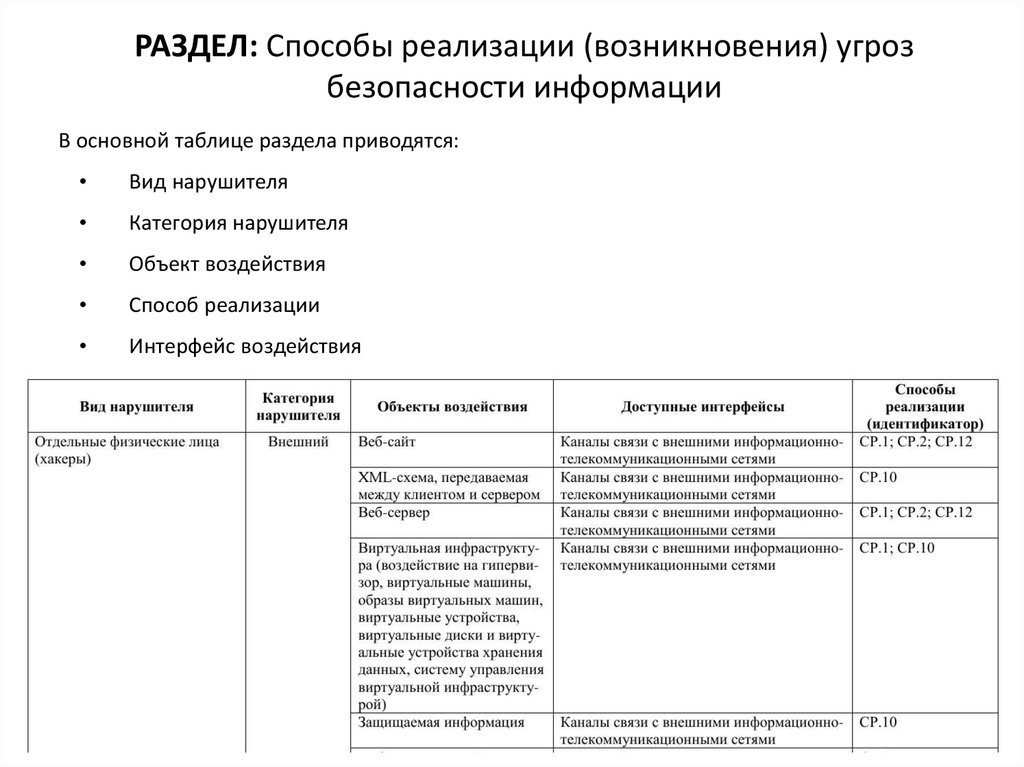

РАЗДЕЛ: Способы реализации (возникновения) угрозбезопасности информации

В основной таблице раздела приводятся:

Вид нарушителя

Категория нарушителя

Объект воздействия

Способ реализации

Интерфейс воздействия

16.

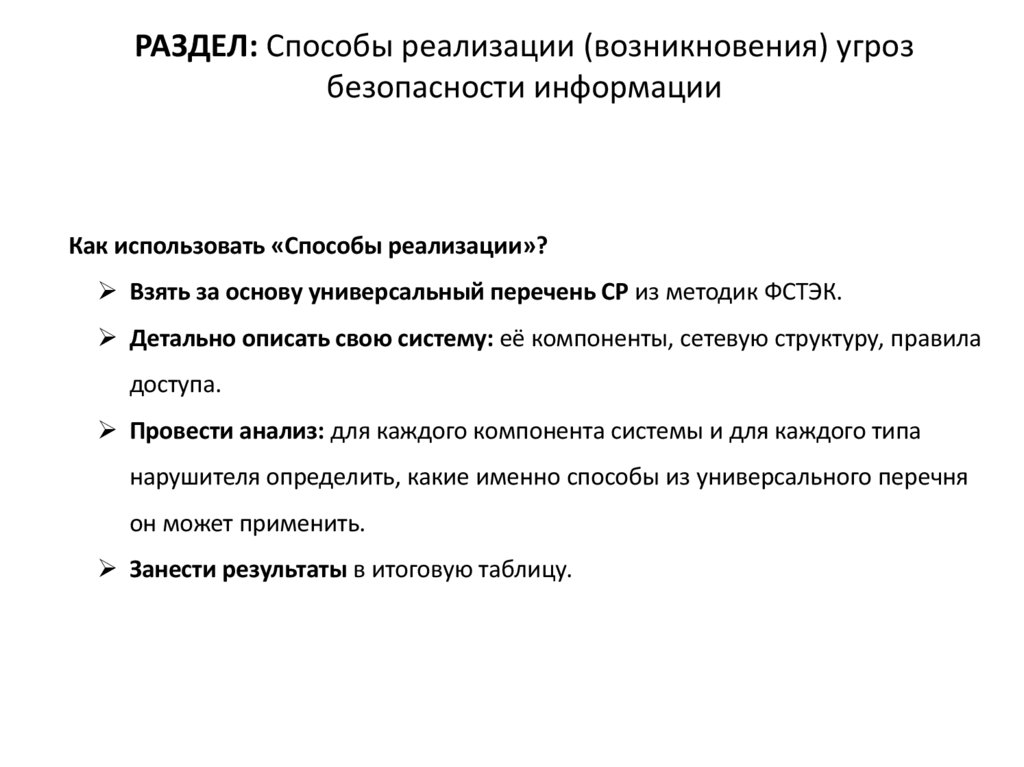

РАЗДЕЛ: Способы реализации (возникновения) угрозбезопасности информации

Как использовать «Способы реализации»?

Взять за основу универсальный перечень СР из методик ФСТЭК.

Детально описать свою систему: её компоненты, сетевую структуру, правила

доступа.

Провести анализ: для каждого компонента системы и для каждого типа

нарушителя определить, какие именно способы из универсального перечня

он может применить.

Занести результаты в итоговую таблицу.

17.

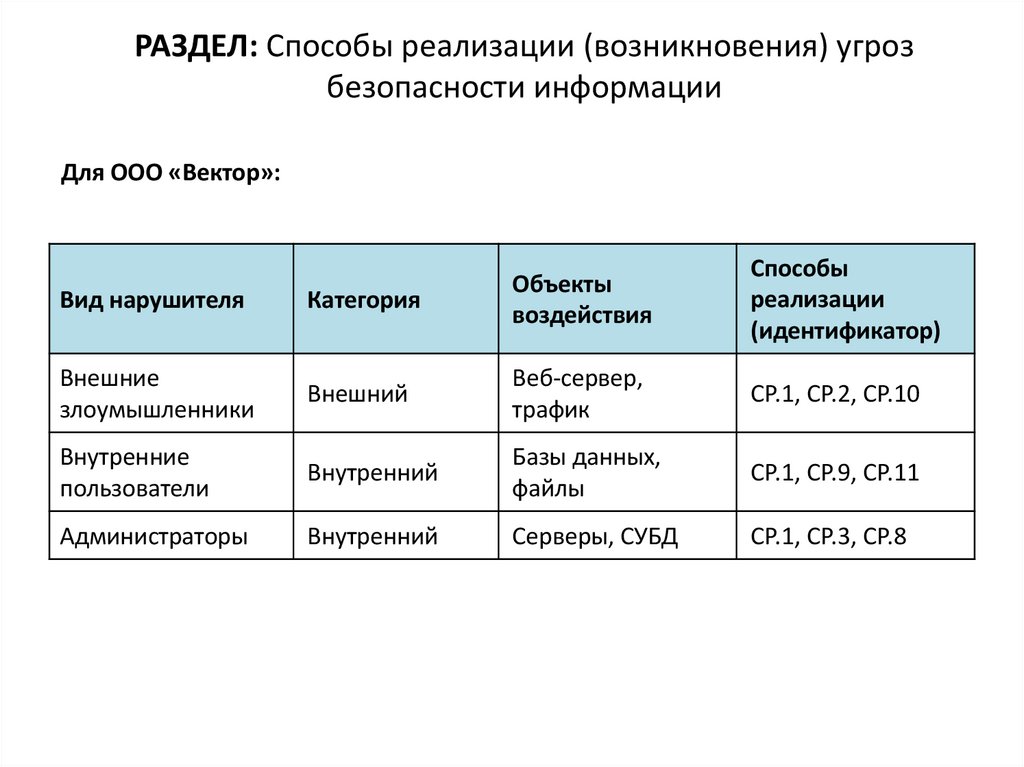

РАЗДЕЛ: Способы реализации (возникновения) угрозбезопасности информации

Для ООО «Вектор»:

Способы

реализации

(идентификатор)

Вид нарушителя

Категория

Объекты

воздействия

Внешние

злоумышленники

Внешний

Веб-сервер,

трафик

СР.1, СР.2, СР.10

Внутренние

пользователи

Внутренний

Базы данных,

файлы

СР.1, СР.9, СР.11

Администраторы

Внутренний

Серверы, СУБД

СР.1, СР.3, СР.8

18.

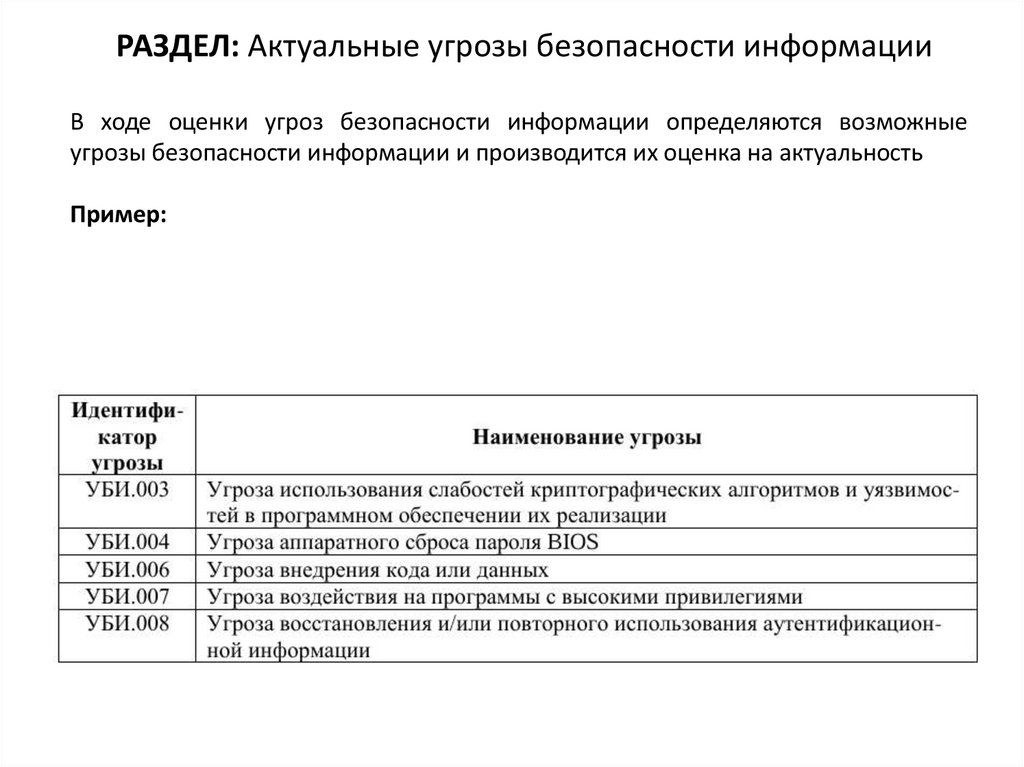

РАЗДЕЛ: Актуальные угрозы безопасности информацииВ ходе оценки угроз безопасности информации определяются возможные

угрозы безопасности информации и производится их оценка на актуальность

Пример:

19.

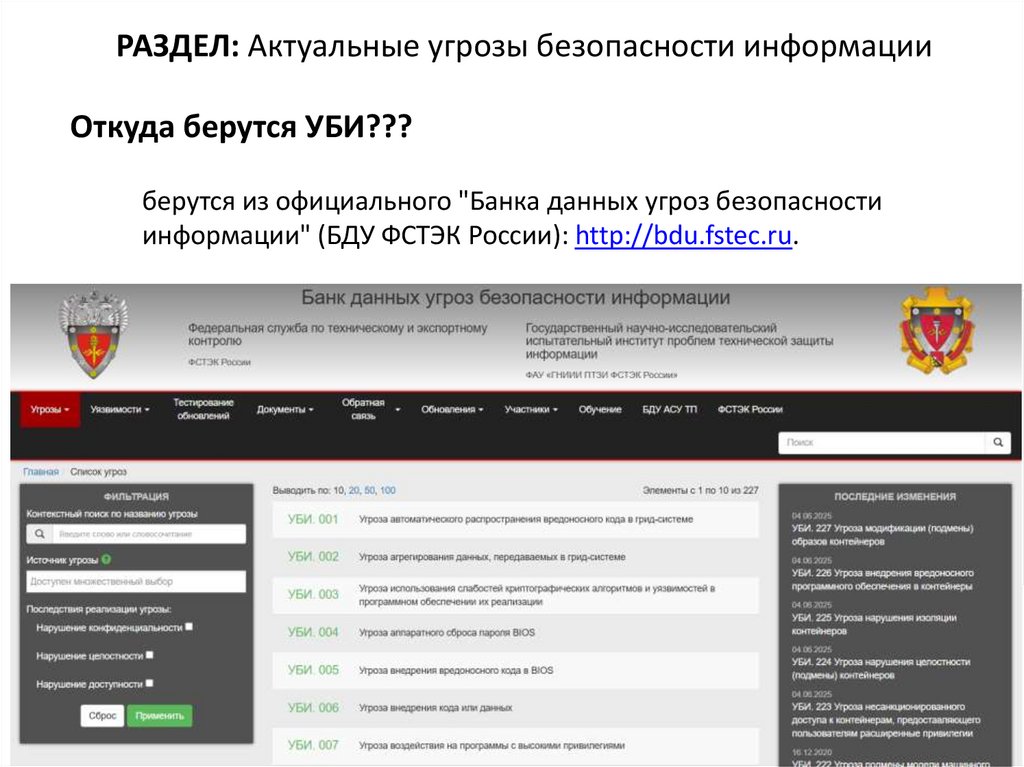

РАЗДЕЛ: Актуальные угрозы безопасности информацииОткуда берутся УБИ???

берутся из официального "Банка данных угроз безопасности

информации" (БДУ ФСТЭК России): http://bdu.fstec.ru.

20.

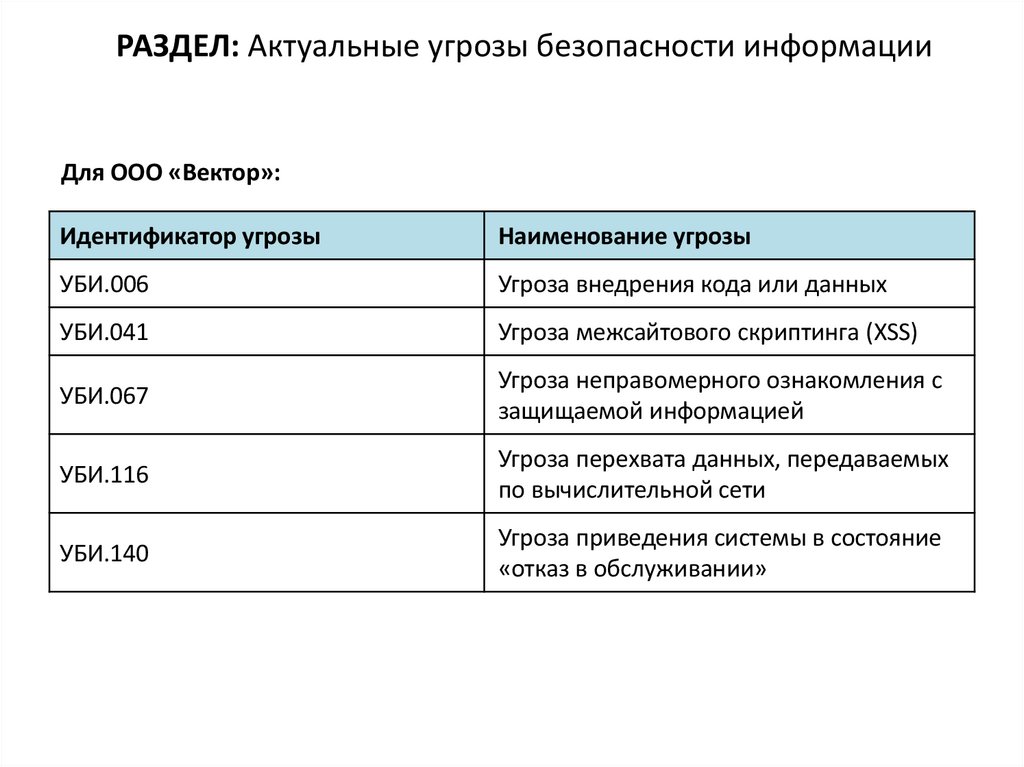

РАЗДЕЛ: Актуальные угрозы безопасности информацииДля ООО «Вектор»:

Идентификатор угрозы

Наименование угрозы

УБИ.006

Угроза внедрения кода или данных

УБИ.041

Угроза межсайтового скриптинга (XSS)

УБИ.067

Угроза неправомерного ознакомления с

защищаемой информацией

УБИ.116

Угроза перехвата данных, передаваемых

по вычислительной сети

УБИ.140

Угроза приведения системы в состояние

«отказ в обслуживании»

21.

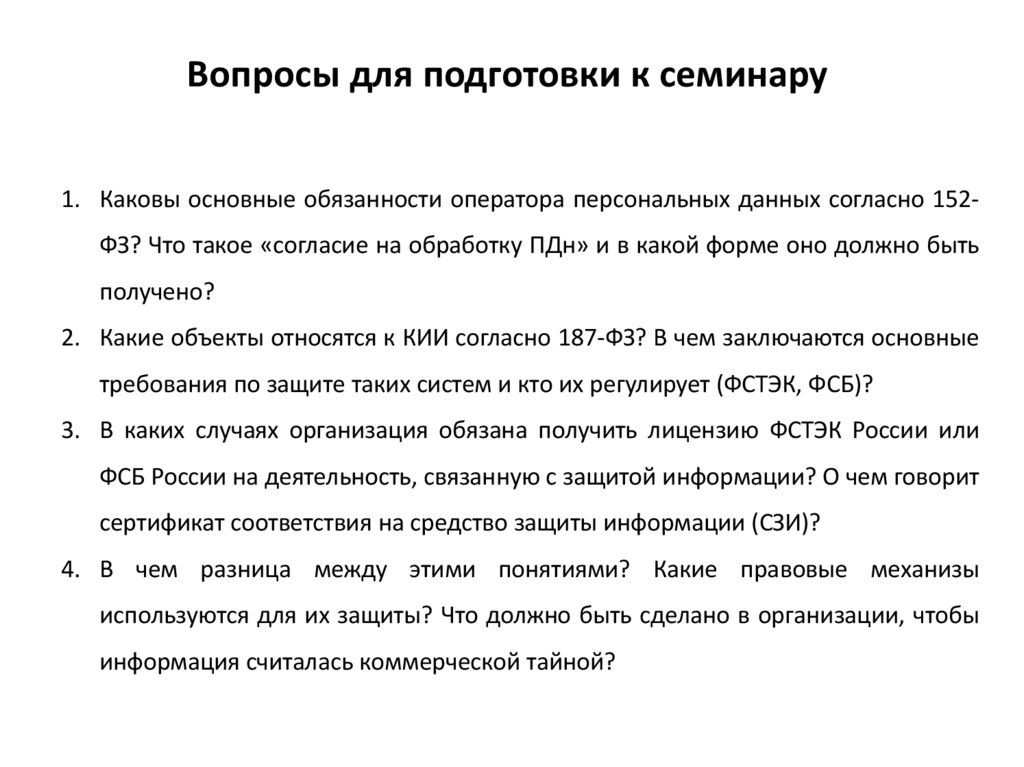

Вопросы для подготовки к семинару1. Каковы основные обязанности оператора персональных данных согласно 152ФЗ? Что такое «согласие на обработку ПДн» и в какой форме оно должно быть

получено?

2. Какие объекты относятся к КИИ согласно 187-ФЗ? В чем заключаются основные

требования по защите таких систем и кто их регулирует (ФСТЭК, ФСБ)?

3. В каких случаях организация обязана получить лицензию ФСТЭК России или

ФСБ России на деятельность, связанную с защитой информации? О чем говорит

сертификат соответствия на средство защиты информации (СЗИ)?

4. В чем разница между этими понятиями? Какие правовые механизы

используются для их защиты? Что должно быть сделано в организации, чтобы

информация считалась коммерческой тайной?

22.

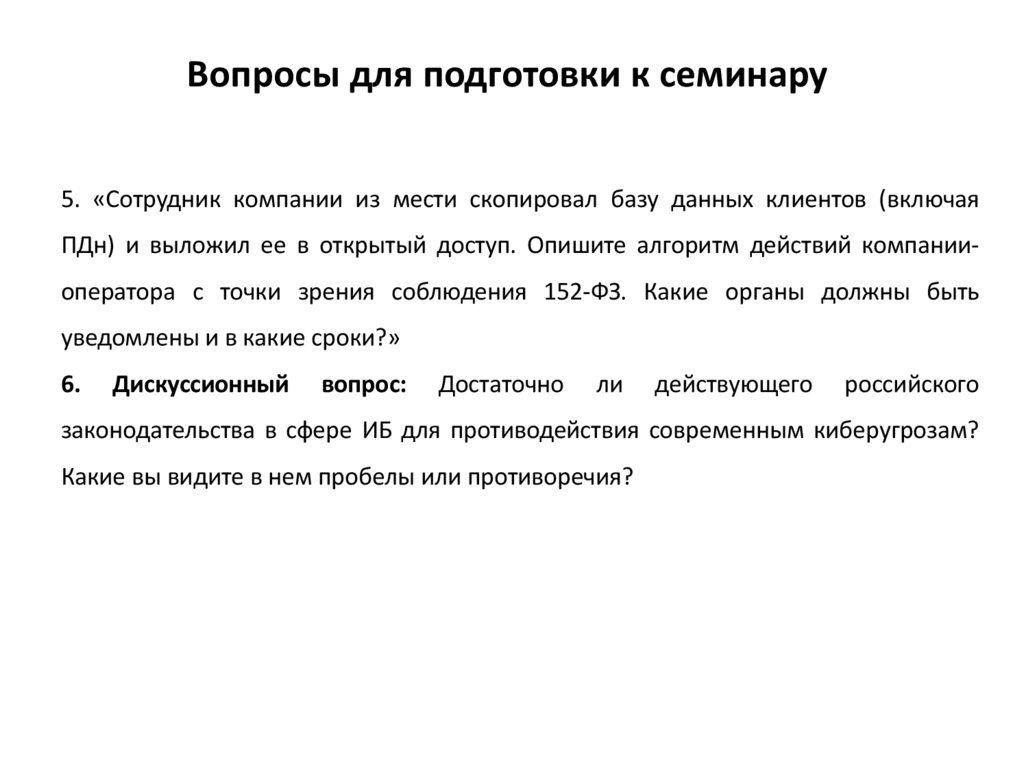

Вопросы для подготовки к семинару5. «Сотрудник компании из мести скопировал базу данных клиентов (включая

ПДн) и выложил ее в открытый доступ. Опишите алгоритм действий компании-

оператора с точки зрения соблюдения 152-ФЗ. Какие органы должны быть

уведомлены и в какие сроки?»

6.

Дискуссионный

вопрос:

Достаточно

ли

действующего

российского

законодательства в сфере ИБ для противодействия современным киберугрозам?

Какие вы видите в нем пробелы или противоречия?

law

law