Similar presentations:

Схемы распределения ключей. Занятие №4

1. ДОНСКОЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ ВОЕННЫЙ УЧЕБНЫЙ ЦЕНТР ЦИКЛ СПЕЦИАЛЬНОЙ ПОДГОТОВКИ

ВОЕННО-СПЕЦИАЛЬНАЯ ПОДГОТОВКАТЕМА №4:

ЗАЩИТА ПЕРЕДАВАЕМОЙ ИНФОРМАЦИИ И ПРОТИВОДЕЙСТВИЕ

НЕСАНКЦИОНИРОВАННОМУ МЕЖСЕТЕВОМУ ВЗАИМОДЕЙСТВИЮ

ЗАНЯТИЕ №4: СХЕМЫ РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ

2. Учебные вопросы:

УЧЕБНЫЕ ВОПРОСЫ:1. Централизованное распределение ключей симметричного

шифрования.

2. Распределение открытых ключей на основе цифровых

сертификатов.

2

3. Литература:

ЛИТЕРАТУРА:а) основная:

• Информационная безопасность. Базовый электронный учебник. – СПб.

ВКА им. А.Ф. Можайского, 2017.

• Заводцев И.В., Захарченко Р.И., Назаров И.В. Программно-аппаратные

средства обеспечения информационной безопасности: Учебное пособие.

– Краснодар: КВВУ, 2015.

б) дополнительная:

• Информационная безопасность. Базовый электронный учебник. –

М. ВА ГШ ВС РФ, 2017.

3

4. 1. ЦЕНТРАЛИЗОВАННОЕ РАСПРЕДЕЛЕНИЕ КЛЮЧЕЙ СИММЕТРИЧНОГО ШИФРОВАНИЯ

• каждомупользователю и обычному серверу сети

назначается один секретный основной ключ симметричного

шифрования для взаимодействия с центром распределения

ключей;

• роль центра распределения ключей чаще всего выполняет

сервер ключей (сервер аутентификации), которому доверяют

все пользователи сети.

4

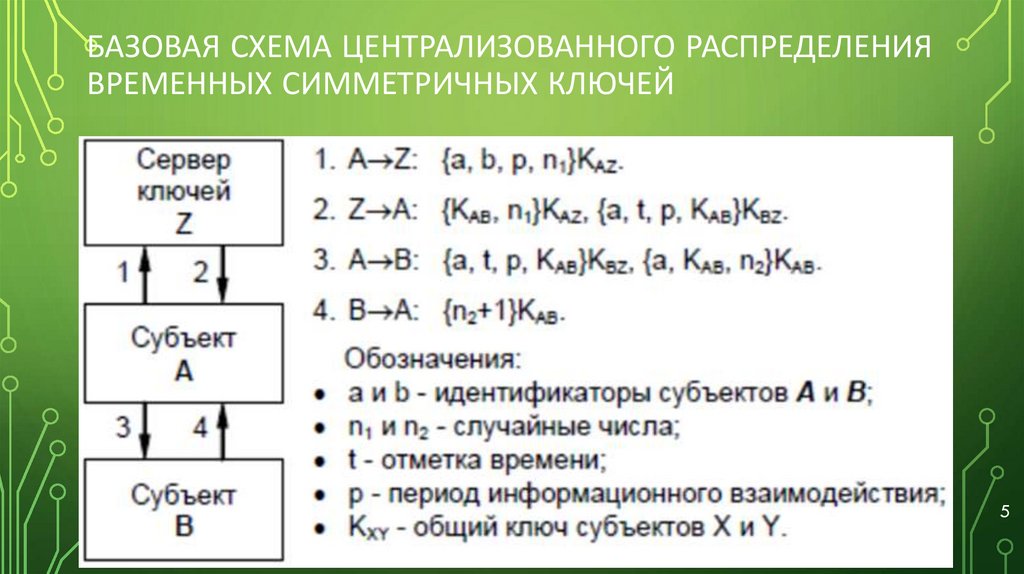

5. Базовая схема централизованного распределения временных симметричных ключей

БАЗОВАЯ СХЕМА ЦЕНТРАЛИЗОВАННОГО РАСПРЕДЕЛЕНИЯВРЕМЕННЫХ СИММЕТРИЧНЫХ КЛЮЧЕЙ

5

6.

Не следует забывать, что при централизованномраспределении

симметричных

ключей

в

центре

распределения известно кому и какие ключи назначены. По

этой причине должна быть обеспечена максимальная

степень защиты сервера ключей и надежности его

администраторов.

6

7. Использование симметричных криптосистем для распределения ключевой информации и аутентификации пользователей обладает

ИСПОЛЬЗОВАНИЕ СИММЕТРИЧНЫХ КРИПТОСИСТЕМДЛЯ РАСПРЕДЕЛЕНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И

АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ ОБЛАДАЕТ

СУЩЕСТВЕННЫМИ НЕДОСТАТКАМИ:

• децентрализованное распределение ключей симметричного шифрования

требует наличия у каждого пользователя большого количества основных

ключей, что приводит к повышению сложности и снижению безопасности

распределения;

• при централизованном распределении симметричных ключей в центре

распределения известно кому и какие ключи назначены;

• в случае значительного количества пользователей компьютерной сети

процедуры централизованного назначения, хранения и учета ключей

симметричного шифрования становятся не только обременительными, но

и уязвимыми.

7

8. 2. РАСПРЕДЕЛЕНИЕ ОТКРЫТЫХ КЛЮЧЕЙ НА ОСНОВЕ ЦИФРОВЫХ СЕРТИФИКАТОВ

Открытые основные ключи могут распределяться какпрямым обменом, так и централизовано.

Главным требованием здесь является требование по

поддержке целостности и подлинности распределяемых

открытых ключей.

8

9. Применяются следующие способы проверки целостности и подлинности открытых ключей:

ПРИМЕНЯЮТСЯ СЛЕДУЮЩИЕ СПОСОБЫ ПРОВЕРКИЦЕЛОСТНОСТИ И ПОДЛИННОСТИ ОТКРЫТЫХ КЛЮЧЕЙ:

• сверка

характеристик полученных открытых ключей с

владельцами этих ключей, например, по телефону (при знании

голоса владельца);

• проверка открытых ключей по их электронным подписям,

сформированным доверителями, т.е. лицами или органами,

которым пользователи сети доверяют.

Первый способ чаще всего используется при прямом

обмене открытыми ключами, а второй – при их

централизованном распределении.

9

10. Схема распределения открытых ключей через доверительный центр

СХЕМА РАСПРЕДЕЛЕНИЯ ОТКРЫТЫХ КЛЮЧЕЙЧЕРЕЗ ДОВЕРИТЕЛЬНЫЙ ЦЕНТР

10

11. Аутентификация пользователей при использовании асимметричных криптографических систем реализуется на основе распределенных

АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ ПРИИСПОЛЬЗОВАНИИ АСИММЕТРИЧНЫХ

КРИПТОГРАФИЧЕСКИХ СИСТЕМ РЕАЛИЗУЕТСЯ НА

ОСНОВЕ РАСПРЕДЕЛЕННЫХ ОТКРЫТЫХ КЛЮЧЕЙ

1) В простейшем случае, чтобы подтвердить свою

подлинность, любому пользователю достаточно сформировать

электронную подпись под отправляемым сообщением,

включающим его идентификатор и отметку времени (текущие

время, дату и год) для защиты этого сообщения от повтора.

Но данный способ требует от получателя знания открытого

ключа отправителя этого сообщения.

11

12. 2) подтверждение подлинности пользователей на основе открытого ключа и электронной подписи доверителя

2) ПОДТВЕРЖДЕНИЕ ПОДЛИННОСТИ ПОЛЬЗОВАТЕЛЕЙНА ОСНОВЕ ОТКРЫТОГО КЛЮЧА И ЭЛЕКТРОННОЙ

ПОДПИСИ ДОВЕРИТЕЛЯ

• Доверитель

заверяет своей подписью целостность и

подлинность открытого ключа, а также идентификатора

каждого пользователя.

• У всех пользователей должен быть открытый ключ доверителя.

• Если пользователь докажет, что именно он является

владельцем предъявляемого открытого ключа, подписанного

доверителем, то проверка на основе открытого ключа

доверителя его электронной подписи под идентификатором и

открытым ключом пользователя позволит установить

подлинность самого пользователя.

12

13.

Для доказательства пользователем, что именно онявляется владельцем представленного открытого ключа, ему

достаточно сформировать электронную подпись под

отправляемым сообщением, включающим его идентификатор

и открытый ключ, подписанный доверителем, а также отметку

времени для защиты этого сообщения от повтора.

13

14. Получатель такого сообщения выполняет следующие действия:

ПОЛУЧАТЕЛЬ ТАКОГО СООБЩЕНИЯ ВЫПОЛНЯЕТСЛЕДУЮЩИЕ ДЕЙСТВИЯ:

1) извлекает из сообщения открытый ключ пользователя и

проверяет по этому ключу истинность его электронной подписи;

2) проверяет по имеющемуся открытому ключу доверителя его

электронную подпись под идентификатором и открытым

ключом пользователя;

3) в случае истинности проверяемых электронных подписей и

действительности по времени пришедшего сообщения

получатель делает вывод, что отправитель сообщения является

именно тем, за кого себя выдает.

14

15. Схема получения и использования цифрового сертификата

СХЕМА ПОЛУЧЕНИЯ И ИСПОЛЬЗОВАНИЯЦИФРОВОГО СЕРТИФИКАТА

15

16. выдаваемый пользователю цифровой сертификат должен включать следующие элементы:

ВЫДАВАЕМЫЙ ПОЛЬЗОВАТЕЛЮ ЦИФРОВОЙСЕРТИФИКАТ ДОЛЖЕН ВКЛЮЧАТЬ СЛЕДУЮЩИЕ

ЭЛЕМЕНТЫ:

• версия, серийный номер и срок действия сертификата;

• информация о доверителе, выдавшем сертификата;

• информация о владельце сертификата (имя и фамилия,

идентификатор, организация, адрес и др.);

• открытый ключ владельца сертификата;

• тип используемого алгоритма электронной подписи;

• электронная подпись всего содержимого сертификата,

сформированная выдавшим сертификат доверителем.

16

17. Получатель такого сообщения выполняет следующие действия:

ПОЛУЧАТЕЛЬ ТАКОГО СООБЩЕНИЯ ВЫПОЛНЯЕТСЛЕДУЮЩИЕ ДЕЙСТВИЯ:

1) извлекает из сертификата открытый ключ пользователя и

проверяет по этому ключу истинность его электронной

подписи;

2) проверяет по имеющемуся открытому ключу доверителя

его электронную подпись под содержимым сертификата;

3) в случае истинности проверяемых электронных подписей и

действительности по времени пришедшего сообщения и

сертификата получатель делает вывод, что отправитель

сообщения является именно тем, за кого себя выдает.

17

18. организация может сама создать в составе АС удостоверяющий центр для внутриведомственного применения. необходимо учесть три

ОРГАНИЗАЦИЯ МОЖЕТ САМА СОЗДАТЬ В СОСТАВЕАС УДОСТОВЕРЯЮЩИЙ ЦЕНТР ДЛЯ

ВНУТРИВЕДОМСТВЕННОГО ПРИМЕНЕНИЯ.

НЕОБХОДИМО УЧЕСТЬ ТРИ КЛЮЧЕВЫХ МОМЕНТА:

• во-первых,

для надежного управления сертификатами в

течение всего их жизненного цикла нужно соответствующее

программное обеспечение;

• во-вторых,

необходима инфраструктура для создания

сертификатов, управления ими, а также надежной защиты

сертифицирующего центра от несанкционированных действий;

• в-третьих, должны быть разработаны подробные процедуры,

описывающие порядок выдачи и использования сертификатов.

18

19. Основными компонентами удостоверяющего центра являются:

ОСНОВНЫМИ КОМПОНЕНТАМИУДОСТОВЕРЯЮЩЕГО ЦЕНТРА ЯВЛЯЮТСЯ:

• центр сертификации;

• центр регистрации;

• сетевой справочник сертификатов.

19

20. Центр сертификации

ЦЕНТР СЕРТИФИКАЦИИобеспечивает формирование цифровых сертификатов, а

управление сертификатами на всех этапах их жизненного цикла.

также

Кроме цифровых сертификатов, планируемых для использования, Центр

сертификации формирует и поддерживает список отозванных

сертификатов.

20

21. Центр регистрации

ЦЕНТР РЕГИСТРАЦИИпредназначен для регистрации конечных пользователей.

Основная задача – регистрация пользователей и обеспечение

их взаимодействия с Центром сертификации.

В задачи также входит публикация сертификатов и списка

отозванных сертификатов в сетевом справочнике.

Центр регистрации является единственной точкой входа и

регистрации пользователей.

Только зарегистрированный пользователь может получить

сертификат на свой открытый ключ в Центре сертификации.

21

22. Сетевой справочник сертификатов

СЕТЕВОЙ СПРАВОЧНИК СЕРТИФИКАТОВявляется компонентом инфраструктуры открытых ключей,

накапливающим, а также учитывающим сертификаты и списки

отозванных сертификатов и служащим для целей

распространения этих объектов среди пользователей АС.

22

23. Контрольные вопросы:

КОНТРОЛЬНЫЕ ВОПРОСЫ:1. Базовая схема распределения временных симметричных

ключей.

2. Распределение открытых ключей через доверительный

центр.

3. Схема получения и использования цифрового сертификата.

23

informatics

informatics