Similar presentations:

Повышение привилегий и общая отказоустойчивость системы

1.

Повышение привилегий и общаяотказоустойчивость системы

2.

Повышение привилегий в ОСПовышение привилегий — это использование компьютерного бага,

уязвимостей, ошибки в конфигурации операционной системы или программного

обеспечения с целью повышения уровня доступа к вычислительным ресурсам,

которые обычно защищены от пользователя.

В итоге, приложение, обладающее большими полномочиями, чем

предполагалось системным администратором, может совершать

неавторизированные действия.

Повышением привилегий называют ситуацию, когда пользователь

компьютерной системы каким-либо образом повышает свои полномочия в этой

системе (другими словами: получил возможность делать то, чего прежде делать

не мог).

2

3.

Связанные рискиПовышение привилегий в ОС из-за наличия технических (программных) уязвимостей в ОС

Повышение привилегий в ОС из-за возможности обнаружения или добавления доверительных отношений

между доменами microsoft Azure

Повышение привилегий в ОС из-за возможности обнаружения или добавления доверительных отношений

между доменами в доменных службах Active Directory

Повышение привилегий в ОС из-за возможности изменения программы по умолчанию для открытия файла в

ОС Windows

Повышение привилегий в ОС из-за возможности изменения ярлыка или символьной ссылки в ОС Windows

Повышение привилегий в ОС из-за возможности изменять или добавлять драйверы LSASS (Windows) в ОС

Windows

Повышение привилегий в ОС из-за создания или изменение системного процесса: служба Systemd в ОС Linux

Повышение привилегий в ОС из-за создания или изменение задачи в Планировщике задач (Windows Task

Scheduler) в ОС Windows

Повышение привилегий в ОС из-за создания или изменение задачи утилитой AT в ОС Linux

3

4.

Связанные рискиПовышение привилегий в ОС из-за создания или изменение задачи утилитой AT в ОС Windows

Повышение привилегий в ОС из-за создания или изменение задачи таймера Systemd в ОС Linux

Повышение привилегий в ОС из-за использования учетных записей по умолчанию в ОС Windows

Повышение привилегий в ОС из-за добавления библиотек через Security Support Provider Interface (SSPI) в ОС

Windows

Повышение привилегий в ОС из-за возможности добавления процессора печати в ОС Windows

Повышение привилегий в ОС из-за возможности загрузки произвольных библиотек Port Monitors в ОС Windows

Повышение привилегий в ОС из-за загрузки произвольных библиотек в компоненты службы времени Windows

в ОС Windows

Повышение привилегий в ОС из-за возможности загрузки произвольных модулей ядра (LKMS) операционной

системы в ОС Linux

Повышение привилегий в ОС из-за возможности редактирование переменных окружения PATH в ОС Windows

Повышение привилегий в ОС из-за возможности перехвата поиска библиотек DLL в ОС Windows

4

5.

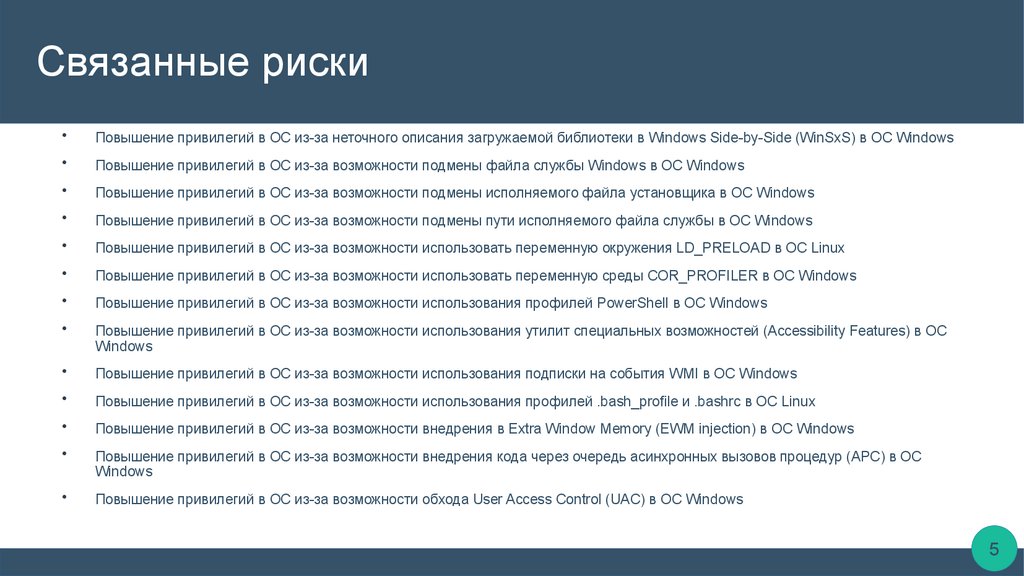

Связанные рискиПовышение привилегий в ОС из-за неточного описания загружаемой библиотеки в Windows Side-by-Side (WinSxS) в ОС Windows

Повышение привилегий в ОС из-за возможности подмены файла службы Windows в ОС Windows

Повышение привилегий в ОС из-за возможности подмены исполняемого файла установщика в ОС Windows

Повышение привилегий в ОС из-за возможности подмены пути исполняемого файла службы в ОС Windows

Повышение привилегий в ОС из-за возможности использовать переменную окружения LD_PRELOAD в ОС Linux

Повышение привилегий в ОС из-за возможности использовать переменную среды COR_PROFILER в ОС Windows

Повышение привилегий в ОС из-за возможности использования профилей PowerShell в ОС Windows

Повышение привилегий в ОС из-за возможности использования утилит специальных возможностей (Accessibility Features) в ОС

Windows

Повышение привилегий в ОС из-за возможности использования подписки на события WMI в ОС Windows

Повышение привилегий в ОС из-за возможности использования профилей .bash_profile и .bashrc в ОС Linux

Повышение привилегий в ОС из-за возможности внедрения в Extra Window Memory (EWM injection) в ОС Windows

Повышение привилегий в ОС из-за возможности внедрения кода через очередь асинхронных вызовов процедур (APC) в ОС

Windows

Повышение привилегий в ОС из-за возможности обхода User Access Control (UAC) в ОС Windows

5

6.

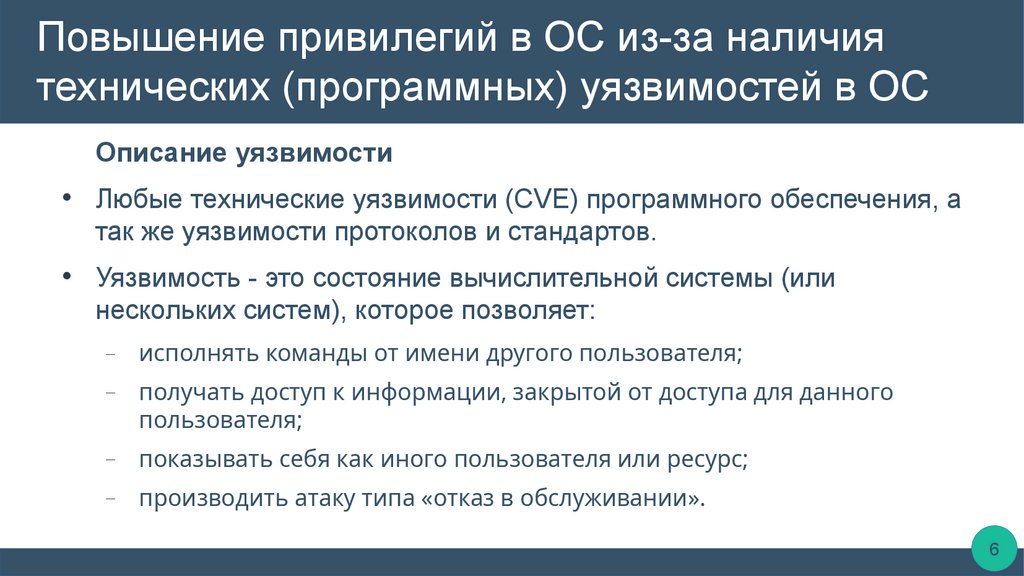

Повышение привилегий в ОС из-за наличиятехнических (программных) уязвимостей в ОС

Описание уязвимости

Любые технические уязвимости (CVE) программного обеспечения, а

так же уязвимости протоколов и стандартов.

Уязвимость - это состояние вычислительной системы (или

нескольких систем), которое позволяет:

исполнять команды от имени другого пользователя;

получать доступ к информации, закрытой от доступа для данного

пользователя;

показывать себя как иного пользователя или ресурс;

производить атаку типа «отказ в обслуживании».

6

7.

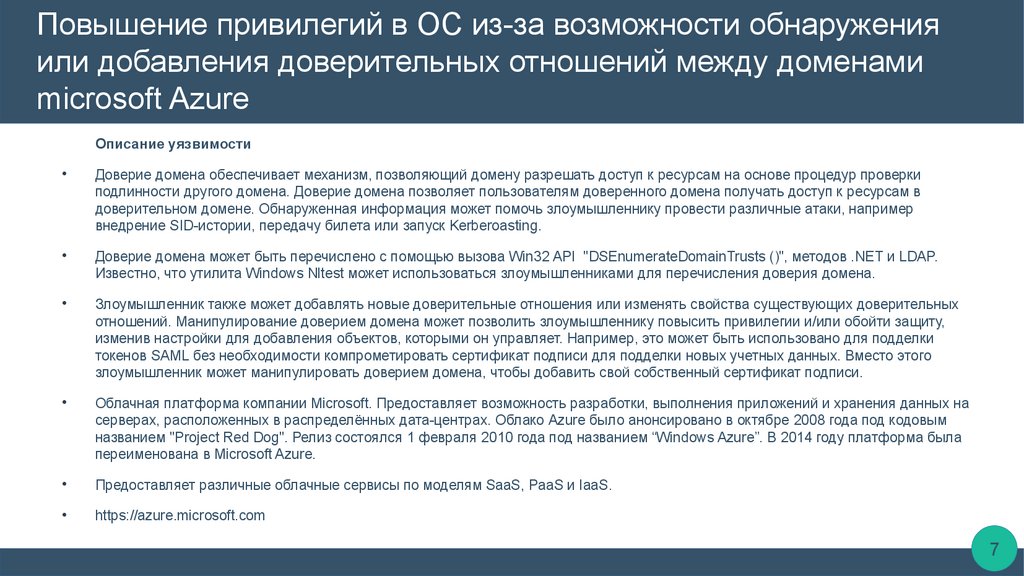

Повышение привилегий в ОС из-за возможности обнаруженияили добавления доверительных отношений между доменами

microsoft Azure

Описание уязвимости

Доверие домена обеспечивает механизм, позволяющий домену разрешать доступ к ресурсам на основе процедур проверки

подлинности другого домена. Доверие домена позволяет пользователям доверенного домена получать доступ к ресурсам в

доверительном домене. Обнаруженная информация может помочь злоумышленнику провести различные атаки, например

внедрение SID-истории, передачу билета или запуск Kerberoasting.

Доверие домена может быть перечислено с помощью вызова Win32 API "DSEnumerateDomainTrusts ()", методов .NET и LDAP.

Известно, что утилита Windows Nltest может использоваться злоумышленниками для перечисления доверия домена.

Злоумышленник также может добавлять новые доверительные отношения или изменять свойства существующих доверительных

отношений. Манипулирование доверием домена может позволить злоумышленнику повысить привилегии и/или обойти защиту,

изменив настройки для добавления объектов, которыми он управляет. Например, это может быть использовано для подделки

токенов SAML без необходимости компрометировать сертификат подписи для подделки новых учетных данных. Вместо этого

злоумышленник может манипулировать доверием домена, чтобы добавить свой собственный сертификат подписи.

Облачная платформа компании Microsoft. Предоставляет возможность разработки, выполнения приложений и хранения данных на

серверах, расположенных в распределённых дата-центрах. Облако Azure было анонсировано в октябре 2008 года под кодовым

названием "Project Red Dog". Релиз состоялся 1 февраля 2010 года под названием “Windows Azure”. В 2014 году платформа была

переименована в Microsoft Azure.

Предоставляет различные облачные сервисы по моделям SaaS, PaaS и IaaS.

https://azure.microsoft.com

7

8.

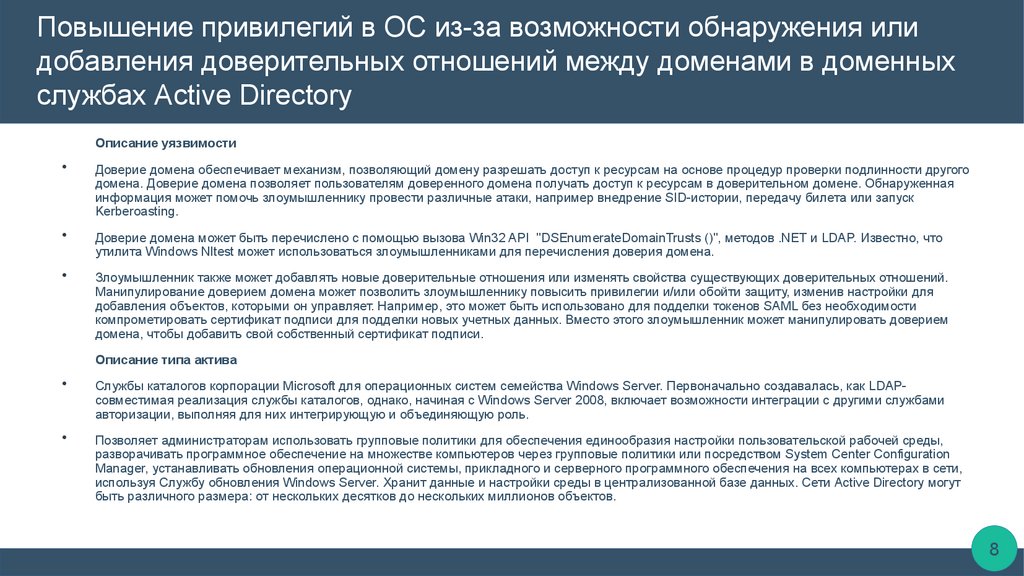

Повышение привилегий в ОС из-за возможности обнаружения илидобавления доверительных отношений между доменами в доменных

службах Active Directory

Описание уязвимости

Доверие домена обеспечивает механизм, позволяющий домену разрешать доступ к ресурсам на основе процедур проверки подлинности другого

домена. Доверие домена позволяет пользователям доверенного домена получать доступ к ресурсам в доверительном домене. Обнаруженная

информация может помочь злоумышленнику провести различные атаки, например внедрение SID-истории, передачу билета или запуск

Kerberoasting.

Доверие домена может быть перечислено с помощью вызова Win32 API "DSEnumerateDomainTrusts ()", методов .NET и LDAP. Известно, что

утилита Windows Nltest может использоваться злоумышленниками для перечисления доверия домена.

Злоумышленник также может добавлять новые доверительные отношения или изменять свойства существующих доверительных отношений.

Манипулирование доверием домена может позволить злоумышленнику повысить привилегии и/или обойти защиту, изменив настройки для

добавления объектов, которыми он управляет. Например, это может быть использовано для подделки токенов SAML без необходимости

компрометировать сертификат подписи для подделки новых учетных данных. Вместо этого злоумышленник может манипулировать доверием

домена, чтобы добавить свой собственный сертификат подписи.

Описание типа актива

Cлужбы каталогов корпорации Microsoft для операционных систем семейства Windows Server. Первоначально создавалась, как LDAPсовместимая реализация службы каталогов, однако, начиная с Windows Server 2008, включает возможности интеграции с другими службами

авторизации, выполняя для них интегрирующую и объединяющую роль.

Позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды,

разворачивать программное обеспечение на множестве компьютеров через групповые политики или посредством System Center Configuration

Manager, устанавливать обновления операционной системы, прикладного и серверного программного обеспечения на всех компьютерах в сети,

используя Службу обновления Windows Server. Хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут

быть различного размера: от нескольких десятков до нескольких миллионов объектов.

8

9.

Повышение привилегий в ОС из-за возможности измененияпрограммы по умолчанию для открытия файла в ОС

Windows

Описание уязвимости

При открытии файла проверяется программа по умолчанию, используемая для открытия файла (так называемая

ассоциация файлов). Выбранные ассоциации файлов хранятся в реестре Windows и могут быть отредактированы

пользователями, администраторами или программами, имеющими доступ к реестру, или администраторами с помощью

встроенной утилиты assoc.

Например, ассоциации системных файлов перечислены в разделе реестра:

HKEY_CLASSES_ROOT\.[extension]

Обработчики указаны по пути:

HKEY_CLASSES_ROOT\[handler]

Значения перечисленных ключей реестра являются командами, которые выполняются, когда обработчик открывает

расширение файла:

HKEY_CLASSES_ROOT\txtfile\shell\open\command

HKEY_CLASSES_ROOT\txtfile\shell\print\command

HKEY_CLASSES_ROOT\txtfile\shell\printto\command

Злоумышленники могут закрепиться в ОС изменив соответствующим образом приложения по умолчанию для

популярных расширений или изменив выполняемые действия при открытии файлов.

Описание типа актива

Microsoft Windows любых версий

9

10.

Повышение привилегий в ОС из-за возможности измененияярлыка или символьной ссылки в ОС Windows

Описание уязвимости

Ярлыки или символьные ссылки - это ссылка на другие файлы или

программы, которые будут открыты или выполнены при нажатии на ярлык

или при выполнении процесса запуска системы. Для закрепления в ОС

злоумышленники могут создавать или редактировать ярлыки для запуска

программы во время загрузки системы или входа пользователя. Также они

могут создать новый ярлык для маскировки, отредактировать путь или

полностью заменить существующий ярлык.

Описание типа актива

Microsoft Windows любых версий

10

11.

Повышение привилегий в ОС из-за возможности изменятьили добавлять драйверы LSASS (Windows) в ОС Windows

Описание уязвимости

Local Security Authority (LSA) является основным компонентом,

ответственным за локальную политику безопасности и аутентификацию

пользователей. LSA включает в себя несколько динамических библиотек,

которые выполняются в рамках процесса LSASS.exe. Злоумышленники

могут изменять LSASS.exe путем замены или добавления нелегитимных

драйверов LSA с последующим выполнением произвольного кода для

закрепления в ОС.

Описание типа актива

Microsoft Windows любых версий

11

12.

Повышение привилегий в ОС из-за создания или изменениесистемного процесса: служба Systemd в ОС Linux

Описание уязвимости

Злоумышленники могут создавать или изменять службы systemd для многократного выполнения вредоносного кода для закрепления в

инфраструктуре. Диспетчер служб systemd обычно используется для управления демонами (также известными как службы) и другими

системными ресурсами.

Systemd использует конфигурационные файлы для управления загрузкой служб и их условиями. По умолчанию эти единичные файлы хранятся

в каталогах

/etc/systemd/system

/usr/lib/systemd/system

и имеют расширение файла .service.

Для создания/изменения файлов сервисных единиц в данных каталогах требуют привилегий суперпользователя.

Для закрепления в системе с правами пользователя злоумышленники могут создавать/изменять файлы сервисных единиц в каталогах:

~/.config/systemd/user/

Описание типа актива

Семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной набор утилит и программ проекта GNU, и,

возможно, другие компоненты.

12

13.

Повышение привилегий в ОС из-за создания или изменениезадачи в Планировщике задач (Windows Task Scheduler) в

ОС Windows

Описание уязвимости

Планировщик задач Windows может быть использован для первоначального

или повторного выполнения вредоносного кода.

Злоумышленник может использовать планировщик задач Windows для

выполнения программ при запуске системы или по расписанию для

закрепления в инфраструктуре. Планировщик задач Windows также может быть

использован для выполнения удаленного выполнения в рамках горизонтального

перемещения и/или для запуска процесса в контексте указанной учетной записи

(например, SYSTEM) для повышения привилегий.

Описание типа актива

Microsoft Windows любых версий

13

14.

Повышение привилегий в ОС из-за создания или изменениезадачи утилитой AT в ОС Linux

Описание уязвимости

Злоумышленники могут использовать утилиту AT для выполнения первичного или повторного

выполнения вредоносного кода.

Утилита AT является кроссплатформенным планировщиком задач в ОС Windows и Linux.

Злоумышленник может использовать утилиту для выполнения программ при запуске системы или по

расписанию для закрепления в инфраструктуре. Также утилита может быть использована для

проведения удаленного выполнения в рамках горизонтального перемещения и/или для запуска

процесса в контексте определенной учетной записи (например, СИСТЕМЫ в средах Windows или от

имени другого пользователя в Linux) для повышения привилегий.

Описание типа актива

Семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной набор

утилит и программ проекта GNU, и, возможно, другие компоненты.

14

15.

Повышение привилегий в ОС из-за создания илиизменение задачи утилитой AT в ОС Windows

Описание уязвимости

Злоумышленники могут использовать утилиту AT для выполнения первичного или

повторного выполнения вредоносного кода.

Утилита AT является кроссплатформенным планировщиком задач в ОС Windows и Linux.

Злоумышленник может использовать утилиту для выполнения программ при запуске

системы или по расписанию для закрепления в инфраструктуре. Также утилита может

быть использована для проведения удаленного выполнения в рамках горизонтального

перемещения и/или для запуска процесса в контексте определенной учетной записи

(например, СИСТЕМЫ в средах Windows или от имени другого пользователя в Linux) для

повышения привилегий.

Описание типа актива

Microsoft Windows любых версий

15

16.

Повышение привилегий в ОС из-за создания илиизменение задачи таймера Systemd в ОС Linux

Описание уязвимости

Злоумышленник может использовать таймеры Systemd (альтернатива Cron в средах Linux) для

первоначального или повторного выполнения вредоносного кода при закреплении в инфраструктуре или

горизонтального распространения.

Systemd timers - это файлы с расширением файла .timer, которые управляют службами. Каждый файл .timer

должен иметь соответствующий файл .service с тем же именем, например example.timer и example.service.

Привилегированные таймеры записываются в:

/etc/systemd/system/ и /usr/lib/systemd/system

Таймеры пользовательского уровня записываются в

~/.config/systemd/user/.

Описание типа актива

Семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной набор утилит и

программ проекта GNU, и, возможно, другие компоненты

16

17.

Повышение привилегий в ОС из-за использования учетныхзаписей по умолчанию в ОС Windows

Описание уязвимости

Злоумышленники могут воспользоваться учетными данными учетной записи

по умолчанию в качестве средства получения первоначального доступа или

при тактиках закрепления в инфраструктуре, повышения привилегий или

уклонения от защиты. Учетные записи по умолчанию - это те, которые

встроены в ОС, такие как учетные записи гостя или администратора в

системах Windows или заводские учетные записи по умолчанию в других

типах систем, программного обеспечения или устройств.

Описание типа актива

Microsoft Windows любых версий

17

18.

Повышение привилегий в ОС из-за добавления библиотек черезSecurity Support Provider Interface (SSPI) в ОС Windows

Описание уязвимости

Злоумышленник может воспользоваться возможностью добавления вредоносного кода (в виде

библиотек DLL) используя программный интерфейс в Microsoft Windows между приложениями и

провайдерами безопасности (SSPI).

Библиотеки DLL Windows SSP загружаются в процесс Local Security Authority (LSA) при запуске

системы. После загрузки в LSA библиотеки DLL SSP получают доступ к зашифрованным и

открытым паролям, хранящимся в Windows.

Конфигурация SSP хранится в двух разделах реестра:

HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Security Packages HKLM\SYSTEM\

CurrentControlSet\Control\Lsa\OSConfig\Security Packages

Злоумышленник может изменить эти разделы реестра, чтобы добавить новые SSP, которые

будут загружены при следующей загрузке системы или при вызове функции AddSecurityPackage

Windows API.

Описание типа актива

Microsoft Windows любых версий

18

19.

Повышение привилегий в ОС из-за возможностидобавления процессора печати в ОС Windows

Описание уязвимости

Злоумышленники могут использовать процессорами печати для запуска вредоносных библиотек DLL во время загрузки системы

для закрепления в инфраструктуре и/или повышения привилегий.

Процессор печати может быть установлен от имени учетной записи, с включенной опцией SeLoadDriverPrivilege с помощью вызова

API AddPrintProcessor.

Процессор печати может быть зарегистрирован в службе диспетчера очереди печати, добавлением раздела реестра

HKLM\SYSTEM\\[CurrentControlSet or ControlSet001]\Control\Print\Environments\\[Windows architecture: e.g., Windows x64]\Print

Processors\\[user defined]\Driver

После установки процессоров печати служба диспетчера очереди печати, должна быть перезапущена. Служба диспетчера

очереди печати работает с разрешениями системного уровня, поэтому процессоры печати, установленные злоумышленником,

могут работать с повышенными привилегиями.

Описание типа актива

Microsoft Windows любых версий

19

20.

Повышение привилегий в ОС из-за возможности загрузкипроизвольных библиотек Port Monitors в ОС Windows

Описание уязвимости

Злоумышленники могут использовать Port Monitors для запуска вредоносной

библиотеки DLL во время загрузки системы для закрепления в инфраструктуре

или повышения привилегий.

Монитор портов может быть установлен злоумышленником с помощью вызова

API AddMonitor, вредоносный процесс будет выполнен с разрешениями

встроенной учетной записи СИСТЕМА. При наличии соответствующих

разрешений существует возможность загрузить произвольную библиотеку DLL

указав путь в разделе реестра:

HKLM\SYSTEM\CurrentControlSet\Control\Print\Monitors

Описание типа актива

Microsoft Windows любых версий

20

21.

Повышение привилегий в ОС из-за загрузки произвольныхбиблиотек в компоненты службы времени Windows в ОС

Windows

Описание уязвимости

Служба времени Windows (W32Time) обеспечивает синхронизацию времени между доменами и

внутри них. Поставщики времени W32Time отвечают за извлечение меток времени из

аппаратных/сетевых ресурсов и вывод этих значений другим сетевым клиентам. Поставщики

времени реализуются в виде динамических библиотек (DLL), зарегистрированных в

подразделах:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\W32Time\TimeProviders\

Злоумышленники могут использовать данную возможность для закрепления в инфраструктуре,

в частности путем регистрации и включения вредоносной библиотеки DLL в качестве

поставщика времени. Для регистрации поставщика времени требуются права администратора,

хотя выполнение будет выполняться в контексте локальной учетной записи службы.

Описание типа актива

Microsoft Windows любых версий

21

22.

Повышение привилегий в ОС из-за возможности загрузкипроизвольных модулей ядра (LKMS) операционной системы в

ОС Linux

Описание уязвимости

Злоумышленник может использовать загружаемые модули ядра (LKMS) для закрепления в инфраструктуре

или повышения привилегий.

LKMS - это фрагменты кода, которые могут быть загружены и выгружены в ядро по требованию. Они

расширяют функциональность ядра без необходимости перезагрузки системы. Например, одним из типов

модулей является драйвер устройства, который позволяет ядру получить доступ к оборудованию,

подключенному к системе.

При злонамеренном использовании LKMs может быть типом руткита в режиме ядра, который работает с

наивысшими привилегиями операционной системы (кольцо 0). Общие особенности злонамеренного

использования LKM включают в себя: скрытие самих себя, выборочное скрытие файлов, процессов и сетевой

активности, а также подделку журналов, предоставление аутентифицированных бэкдоров и предоставление

корневого доступа непривилегированным пользователям.

Описание типа актива

Семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной набор утилит и

программ проекта GNU, и, возможно, другие компоненты.

22

23.

Повышение привилегий в ОС из-за возможности редактированиепеременных окружения PATH в ОС Windows

Описание уязвимости

Переменная окружения PATH содержит список каталогов.

Злоумышленники могут разместить запись о ВПО в список

каталогов, хранящихся в переменной окружения PATH, перед

легитимной записью.

Определенные методы выполнения программы, а именно

использование cmd.exe или командной строки, полагаются

исключительно на переменную окружения PATH для определения

местоположений.

Описание типа актива

Microsoft Windows любых версий

23

24.

Повышение привилегий в ОС из-за возможностиперехвата поиска библиотек DLL в ОС Windows

Описание уязвимости

ОС Windows использует общий метод поиска необходимых библиотек DLL для загрузки в программу. Захват DLLфайлов может осуществляться с целью закрепления в инфраструктуре, а также повышения привилегий и/или

уклонения от ограничений на выполнение файлов.

Злоумышленник может разместить файлы вредоносной DLL заранее до легитимной библиотеки или заменить

существующую библиотеку DLL, чтобы заставить программу загрузить вредоносную библиотеку DLL.

Если уязвимая для поиска программа настроена для запуска на более высоком уровне привилегий, то загружаемая

библиотека DLL, контролируемая злоумышленником, также будет выполняться на более высоком уровне. В этом случае

метод может быть использован для повышения привилегий.

Программы, которые становятся жертвами захвата пути, могут вести себя нормально, потому что вредоносные

библиотеки DLL могут быть настроены также для загрузки легальных библиотек DLL, которые они должны были

заменить.

Описание типа актива

Microsoft Windows любых версий

24

25.

Повышение привилегий в ОС из-за неточного описаниязагружаемой библиотеки в Windows Side-by-Side (WinSxS) в ОС

Windows

Описание уязвимости

Злоумышленники могут воспользоваться неопределенными ссылками в

манифесте библиотеки программы, заменив легальную библиотеку

вредоносной, заставляя операционную систему загружать свою вредоносную

библиотеку, когда она вызывается программой-жертвой.

Уязвимости боковой загрузки особенно возникают, когда манифесты Windows

Side-by-Side (WinSxS) недостаточно четко описывают характеристики

загружаемой библиотеки DLL. Злоумышленники могут использовать эту технику

как средство маскировки действий.

Описание типа актива

Microsoft Windows любых версий

25

26.

Повышение привилегий в ОС из-за возможностиподмены файла службы Windows в ОС Windows

Описание уязвимости

Злоумышленник может выполнять ВПО, подменяя двоичные файлы,

используемые службами для закрепления в системе, повышения привилегий

или для обхода средств защиты. Если разрешения на каталог файловой

системы, содержащий целевой двоичный файл, или разрешения на сам

двоичный файл установлены неправильно, то целевой двоичный файл может

быть перезаписан другим двоичным файлом с использованием разрешений

уровня пользователя и выполнен исходным процессом. Если исходный процесс

и поток выполняются с более высоким уровнем разрешений, то замененный

двоичный файл также будет выполняться с более высокими разрешениями,

например под встроенной учетной записью СИСТЕМА.

Описание типа актива

Microsoft Windows любых версий

26

27.

Повышение привилегий в ОС из-за возможности подменыисполняемого файла установщика в ОС Windows

Описание уязвимости

Злоумышленник может выполнять ВПО, подменяя двоичные файлы, используемые

установщиком для закрепления в системе, повышения привилегий или для обхода средств

защиты. Если разрешения на каталог файловой системы, содержащий целевой двоичный файл,

или разрешения на сам двоичный файл установлены неправильно, то целевой двоичный файл

может быть перезаписан другим двоичным файлом с использованием разрешений уровня

пользователя и выполнен исходным процессом. Если исходный процесс и поток выполняются с

более высоким уровнем разрешений, то замененный двоичный файл также будет выполняться

с более высокими разрешениями, например под встроенной учетной записью СИСТЕМА.

Некоторые установщики также могут требовать повышенных привилегий, что приведет к

повышению привилегий при выполнении ВПО, например для обхода контроля учетных записей

пользователей.

Описание типа актива

Microsoft Windows любых версий

27

28.

Повышение привилегий в ОС из-за возможности подменыпути исполняемого файла службы в ОС Windows

Описание уязвимости

Злоумышленники могут использовать некорректно настроенные права на ветки реестра для

перенаправления с легитимного исполняемого файла на ВПО:

HKLM\SYSTEM\CurrentControlSet\Services.

Если разрешения для пользователей и групп установлены неправильно и разрешают доступ к

разделам реестра, то злоумышленники могут изменить путь binPath/ImagePath службы, чтобы

указать на ВПО. Таким образом при запуске службы злоумышленник получит возможность

закрепиться в инфраструктуре или повысить права до прав учетной записи от имени которой

запускается служба (локальная/доменная учетная запись, СИСТЕМА, LocalService или

NetworkService).

Описание типа актива

Microsoft Windows любых версий

28

29.

Повышение привилегий в ОС из-за возможности использоватьпеременную окружения LD_PRELOAD в ОС Linux

Описание уязвимости

Злоумышленники могут изменить LD_PRELOAD, чтобы указать на вредоносные библиотеки,

соответствующие именам легальных библиотек, которые запрашиваются программой-жертвой,

в результате чего операционная система загружает вредоносный код при выполнении

программы-жертвы.

LD_PRELOAD можно установить с помощью переменной окружения или файла:

/etc/ld.so.preload

Захват LD_PRELOAD может предоставить доступ к памяти процесса-жертвы,

системным/сетевым ресурсам и, возможно, повышенным привилегиям. Выполнение через

LD_PRELOAD ВПО также может избежать обнаружения со стороны средств защиты, поскольку

выполнение маскируется под легальный процесс.

Описание типа актива

Семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной

набор утилит и программ проекта GNU, и, возможно, другие компоненты.

29

30.

Повышение привилегий в ОС из-за возможности использоватьпеременную среды COR_PROFILER в ОС Windows

Описание уязвимости

COR_PROFILER - это функция .NET Framework, которая позволяет разработчикам указывать

неуправляемую (или внешнюю из .NET) библиотеку DLL профилирования для загрузки в

каждый процесс .NET, загружающий среду CLR. Эти профилировщики предназначены для

мониторинга, устранения неполадок и отладки управляемого кода, выполняемого .NET CLR.

Переменная среды COR_PROFILER может быть установлена в различных областях (система,

пользователь или процесс), что приводит к различным уровням влияния.

Злоумышленники могут использовать COR_PROFILER для закрепления в инфраструктуре и

также может использоваться для повышения привилегий (например, обхода контроля учетных

записей пользователей), если процесс .NET-жертвы выполняется с более высоким уровнем

привилегий.

Описание типа актива

Microsoft Windows любых версий

30

31.

Повышение привилегий в ОС из-за возможностииспользования профилей PowerShell в ОС Windows

Описание уязвимости

Профиль PowerShell (profile.ps1) - это сценарий PowerShell, который запускается при запуске

оболочки PowerShell и может использоваться в качестве сценария входа в систему для

настройки пользовательских сред.

PowerShell поддерживает несколько профилей в зависимости от пользователя или оболочек.

Например, могут существовать различные профили для хост-программ PowerShell, таких как

консоль PowerShell, PowerShell ISE или Visual Studio Code.

Злоумышленник может изменить эти профили-скрипты, включив в них произвольные команды,

чтобы закрепиться в инфраструктуре, а также может повысить привилегии, если сценарий в

профиле PowerShell загружается и выполняется учетной записью с более высокими

привилегиями.

Описание типа актива

Microsoft Windows любых версий

31

32.

Повышение привилегий в ОС из-за возможности использования утилитспециальных возможностей (Accessibility Features) в ОС Windows

Описание уязвимости

Злоумышленники могут закрепиться в инфраструктуре и/или повысить привилегии путем выполнения ВПО через

взаимодействие с исполняемыми файлами функций специальных возможностей Windows.

Двумя распространенными программами специальных возможностей являются C:\Windows\System32\sethc.exe,

запускается при пятикратном нажатии клавиши shift и C:\Windows\System32\utilman.exe, запускается при нажатии

комбинации клавиш Windows + U.

Экранная клавиатура: C:\Windows\System32\osk.exe

Лупа: C:\Windows\System32\Magnify.exe

Рассказчик: C:\Windows\System32\Narrator.exe

Переключатель дисплея: C:\Windows\System32\DisplaySwitch.exe

Переключатель приложений: C:\Windows\System32\AtBroker.exe

Описание типа актива

Microsoft Windows любых версий

32

33.

Повышение привилегий в ОС из-за возможностииспользования подписки на события WMI в ОС Windows

Описание уязвимости

Windows Management Instrumentation (WMI) - инструментарий управления Windows. Это одна из

базовых технологий для централизованного управления и слежения за работой различных

частей компьютерной инфраструктуры под управлением платформы Windows.

WMI можно использовать для выполнения произвольного кода при возникновении

определенного события.

Злоумышленники могут использовать возможности WMI для закрепления в инфраструктуре. А

также могут компилировать сценарии WMI в файлы объектов управления Windows (MOF)

(расширение.mof), которые могут быть использованы для создания вредоносной подписки.

Подписки WMI выполняются процессом WmiPrvSe и могут привести к выполнению ВПО с

повышенными системными привилегиями.

Описание типа актива

Microsoft Windows любых версий

33

34.

Повышение привилегий в ОС из-за возможностииспользования профилей .bash_profile и .bashrc в ОС Linux

Описание уязвимости

Скрипты оболочки bash, содержащие команды оболочки:

~/.bash_profile - для оболочек входа в систему

~/.bashrc - для интерактивных оболочек без входа

Эти файлы выполняются в контексте пользователя, когда открывается новая оболочка или когда

пользователь входит в систему, чтобы правильно настроить свою среду.

Злоумышленники могут использовать эти сценарии оболочки, вставляя произвольные команды для

закрепления в инфраструктуре.

Описание типа актива

Семейство Unix-подобных операционных систем на базе ядра Linux, включающих тот или иной набор

утилит и программ проекта GNU, и, возможно, другие компоненты.

34

35.

Повышение привилегий в ОС из-за возможности внедрения вExtra Window Memory (EWM injection) в ОС Windows

Описание уязвимости

Extra Window Memory (EWM) - дополнительная память окна Windows. Размер EWM — 40 байт, подходит для хранения

32-битного указателя и часто используется для указания ссылки на процедуры.

Злоумышленники могут внедрить вредоносный код в процесс через Extra Window Memory (EWM), чтобы обойти

средства защиты, а также, возможно, повысить привилегии. EWM injection - это метод выполнения произвольного кода в

адресном пространстве отдельного живого процесса.

Перед созданием окна графические процессы на базе Windows должны прописать или зарегистрировать класс

Windows, который определяет внешний вид и поведение. Регистрация новых классов Windows может включать запрос

на добавление до 40 байт EWM в выделенную память каждого экземпляра этого класса. Этот EWM предназначен для

хранения данных, специфичных для этого окна, и имеет специальные функции API для установки и получения его

значения.

Несмотря на небольшой размер, EWM достаточен для хранения 32-битного указателя и часто используется для

указания на процедуру Windows. Вредоносное ПО может использовать эту ячейку памяти в рамках цепочки атак,

которая включает в себя запись кода в общие разделы памяти процесса, размещение указателя на код в EWM, а затем

вызов выполнения, возвращая управление выполнением по адресу в EWM процесса.

Описание типа актива

Microsoft Windows любых версий

35

36.

Повышение привилегий в ОС из-за возможности внедрения кода черезочередь асинхронных вызовов процедур (APC) в ОС Windows

Описание уязвимости

Выполнение кода в контексте другого процесса может обеспечить доступ к памяти процесса,

системным/сетевым ресурсам и, возможно, повышенным привилегиям. Выполнение с помощью

внедрения через процедуры APC также может избежать обнаружения со стороны средств

защиты, поскольку ВПО маскируется под легитимный процесс. Существует несколько

возможностей внедрить исполняемый код в процедуры APC.

Внедрение в процедуры APC может выполняться путем присоединения вредоносного кода к

очереди APC потока процесса. Так же существует разновидность внедрения в APC, получившая

название «Инъекция ранней пташки (Earle Bird injection)», которая включает в себя

приостановление процесса, в котором вредоносный код может быть внедрен и выполнен до

точки входа процесса через APC. "AtomBombing" это еще одна вариация, которая использует

APC для вызова вредоносного кода, ранее записанного в глобальную таблицу atom (Global atom

table).

Описание типа актива

Microsoft Windows любых версий

36

37.

Повышение привилегий в ОС из-за возможностиобхода User Access Control (UAC) в ОС Windows

Описание уязвимости

Контроль учетных записей пользователей Windows (UAC) позволяет программе

повышать свои привилегии для выполнения с административными

привилегиями, запрашивая у пользователя разрешение на выполнение.

Если уровень защиты UAC не является самым высоким, некоторые программы

могут повысить привилегии без уведомления UAC и получения подтверждения

от пользователя.

Существует множество методов обхода UAC. Страница Github UACME

содержит обширный список методов, которые были обнаружены и реализованы

злоумышленниками.

Описание типа актива

Microsoft Windows любых версий

37

38.

Способы защитыОперационные системы и пользователи могут использовать следующие способы снижения риска

повышения привилегий:

Предотвращение выполнения данных (англ. Dáta Execútion Prevéntion, DEP — функция безопасности, встроенная в

Linux, Mac OS X, Android и Windows, которая не позволяет приложению исполнять код из области памяти, помеченной

как «только для данных». Она позволит предотвратить некоторые атаки, которые, например, сохраняют код в такой

области с помощью переполнения буфера.)

ASLR технология (address space layout randomization — «рандомизация размещения адресного пространства»

технология, применяемая в операционных системах, при использовании которой случайным образом изменяется

расположение в адресном пространстве процесса важных структур данных, а именно образов исполняемого файла,

подгружаемых библиотек, кучи и стека.)

Запускать приложения с минимальными привилегиями (например, Internet Explorer с отключенным SID) с целью

предотвратить переполнение буфера

Использование самых последних версий антивирусных программ

Использование компиляторов, которые предотвращают переполнение буфера

Кодирование программного обеспечения и/или его компонентов.

38

informatics

informatics