Similar presentations:

Система протидії витокам даних на підприємстві з використанням DLP

1. Система протидії витокам даних на підприємстві з використанням DLP

КВАЛІФІКАЦІЙНА РОБОТАВиконав: Давид КУШНІР

Керівник: Ігор МУЛЯР

2.

Мета роботи полягає у дослідженні та систематизаціїосновних загроз інформаційній безпеці, спричинених

несанкціонованим

розголошенням

конфіденційних

відомостей, а також у створенні комплексної системи

запобігання витокам даних, здатної здійснювати моніторинг

чутливої інформації в корпоративному інформаційному

середовищі та виявляти порушення з боку внутрішніх

користувачів системи.

Для досягнення цієї мети необхідно вирішити кілька

ключових завдань:

– провести всебічний аналіз найбільш поширених проблем

інформаційної безпеки, що виникають у разі витоку даних; – розробити архітектуру системи захисту від витоку даних, яка

буде ефективно відслідковувати та контролювати потоки

конфіденційної інформації;

– створити алгоритм для оцінки чутливої інформації, що

дозволить визначати її рівень та важливість для організації;

– розробити

програмне

забезпечення,

яке

реалізує

запропоновані алгоритми, забезпечуючи надійний захист та

моніторинг інформаційної безпеки в організації.

3.

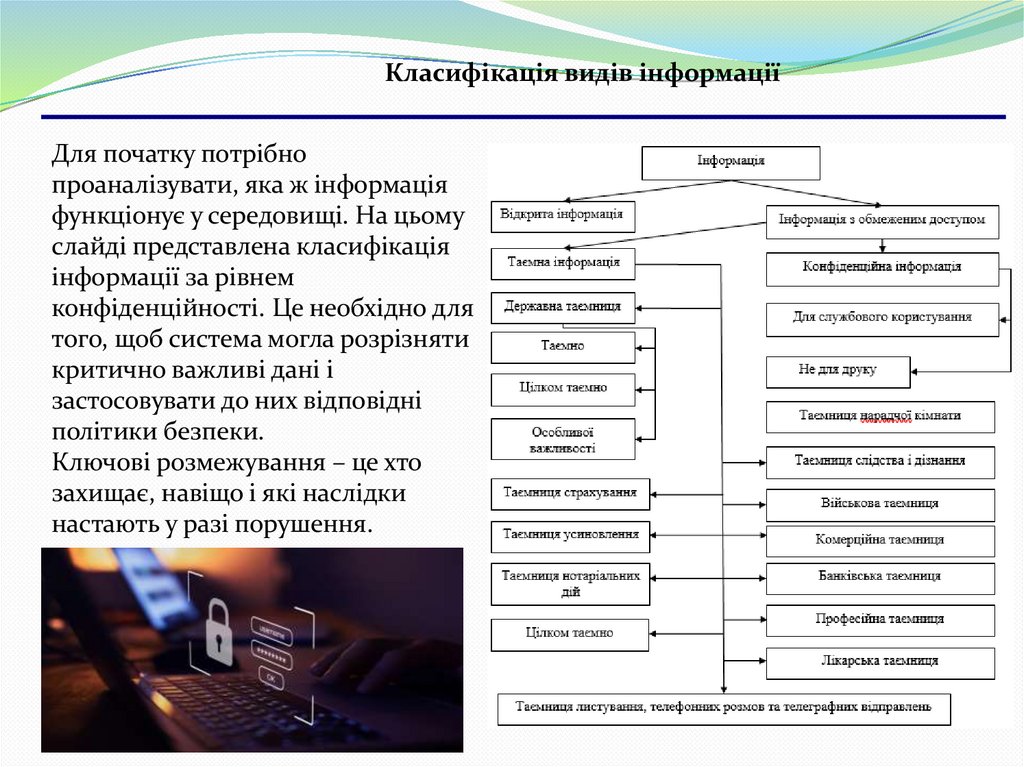

Класифікація видів інформаціїДля початку потрібно

проаналізувати, яка ж інформація

функціонує у середовищі. На цьому

слайді представлена класифікація

інформації за рівнем

конфіденційності. Це необхідно для

того, щоб система могла розрізняти

критично важливі дані і

застосовувати до них відповідні

політики безпеки.

Ключові розмежування – це хто

захищає, навіщо і які наслідки

настають у разі порушення.

4.

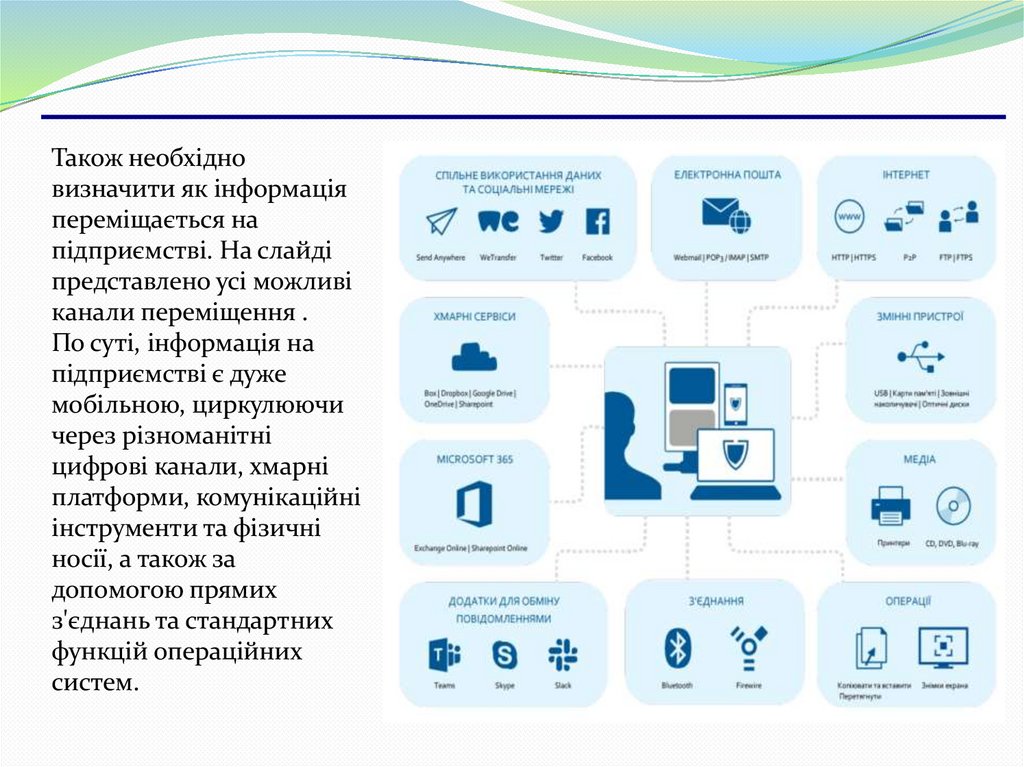

Також необхідновизначити як інформація

переміщається на

підприємстві. На слайді

представлено усі можливі

канали переміщення .

По суті, інформація на

підприємстві є дуже

мобільною, циркулюючи

через різноманітні

цифрові канали, хмарні

платформи, комунікаційні

інструменти та фізичні

носії, а також за

допомогою прямих

з'єднань та стандартних

функцій операційних

систем.

5.

Загальна структура DLP-системиПісля аналізу класифікації

інформації та її каналів переміщення

визначається як буде побудована

система та її структура. На слайді

представлено загальну структуру

роботи DLP-системи.

Основні етапи обробки даних

(центральний потік): Вихідні

файли/Email, Схема розгортання,

Стан даних, Обробка витоків даних,

Вихідні файли/Email. Дії, що

виконуються над аналізованими

даними: Перевірка, Видалити,

Блокувати, Перенаправити,

Повідомити. Місце розгортання

("Де захищати?"): Кінцеві точки,

Мережа. Стан даних ("Що

захищати?"): Дані в стані

спокою,дані у використанні, дані в

русі . Підходи до визначення

витоків даних ("Як захищати?"):

Контекстна перевірка, Перевірка

контенту (вмісту), Маркерування

вмісту.

6.

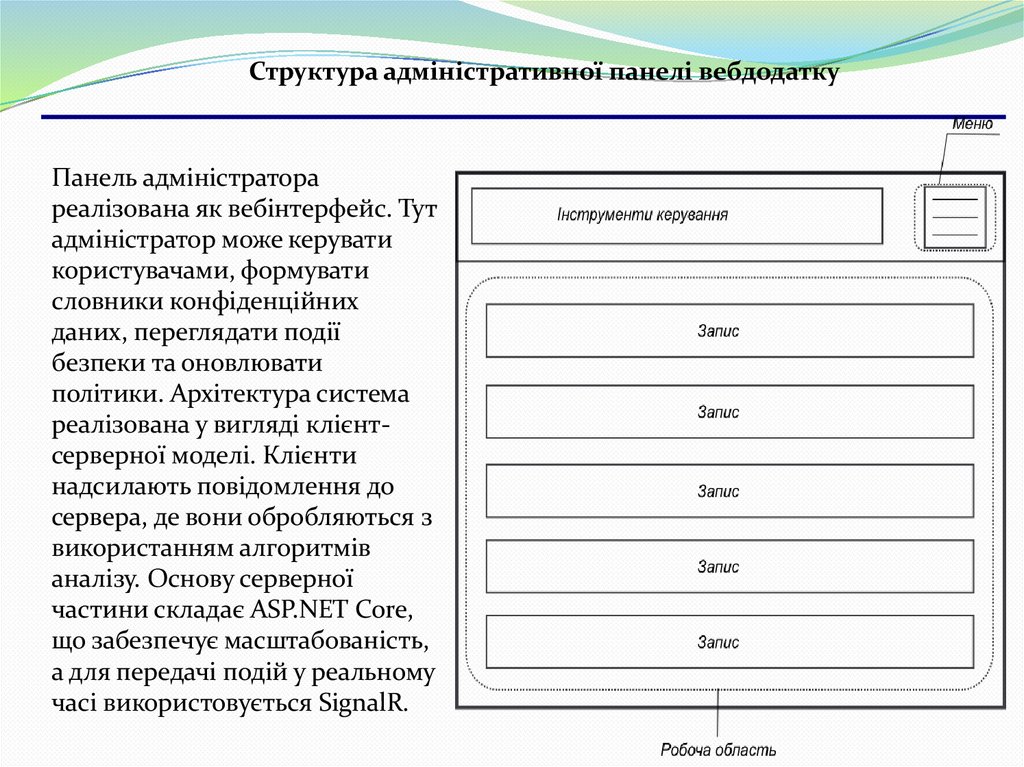

Структура адміністративної панелі вебдодаткуПанель адміністратора

реалізована як вебінтерфейс. Тут

адміністратор може керувати

користувачами, формувати

словники конфіденційних

даних, переглядати події

безпеки та оновлювати

політики. Архітектура система

реалізована у вигляді клієнтсерверної моделі. Клієнти

надсилають повідомлення до

сервера, де вони обробляються з

використанням алгоритмів

аналізу. Основу серверної

частини складає ASP.NET Core,

що забезпечує масштабованість,

а для передачі подій у реальному

часі використовується SignalR.

7.

Архітектура розробленої системи8.

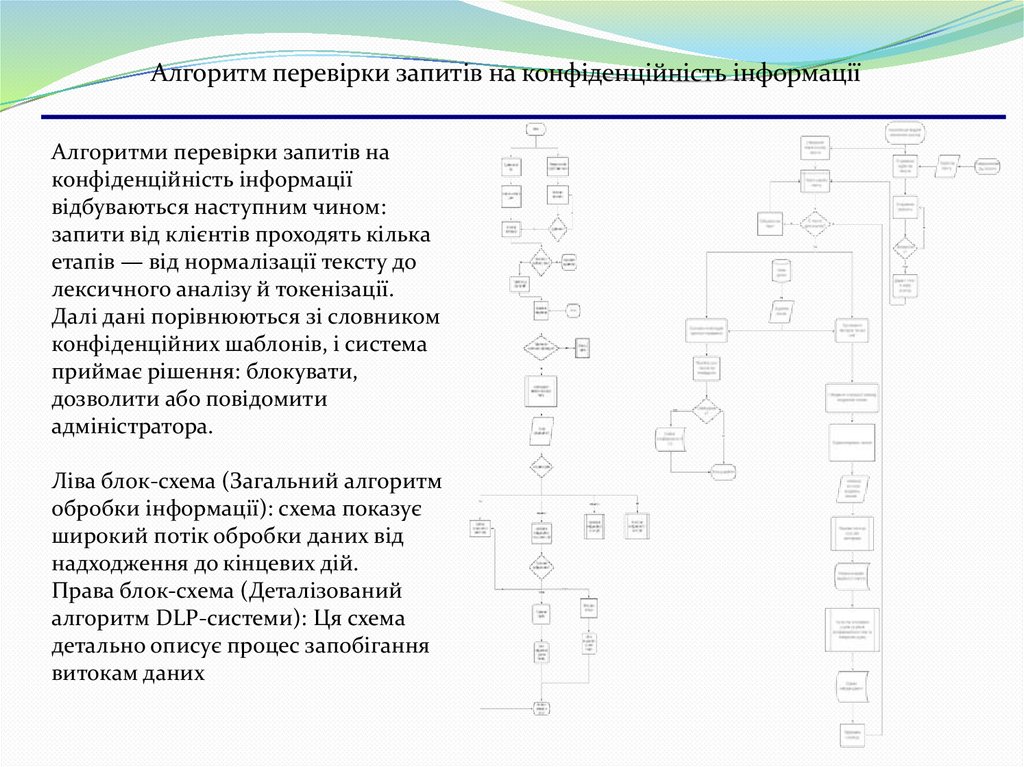

Алгоритм перевірки запитів на конфіденційність інформаціїАлгоритми перевірки запитів на

конфіденційність інформації

відбуваються наступним чином:

запити від клієнтів проходять кілька

етапів — від нормалізації тексту до

лексичного аналізу й токенізації.

Далі дані порівнюються зі словником

конфіденційних шаблонів, і система

приймає рішення: блокувати,

дозволити або повідомити

адміністратора.

Ліва блок-схема (Загальний алгоритм

обробки інформації): схема показує

широкий потік обробки даних від

надходження до кінцевих дій.

Права блок-схема (Деталізований

алгоритм DLP-системи): Ця схема

детально описує процес запобігання

витокам даних

9.

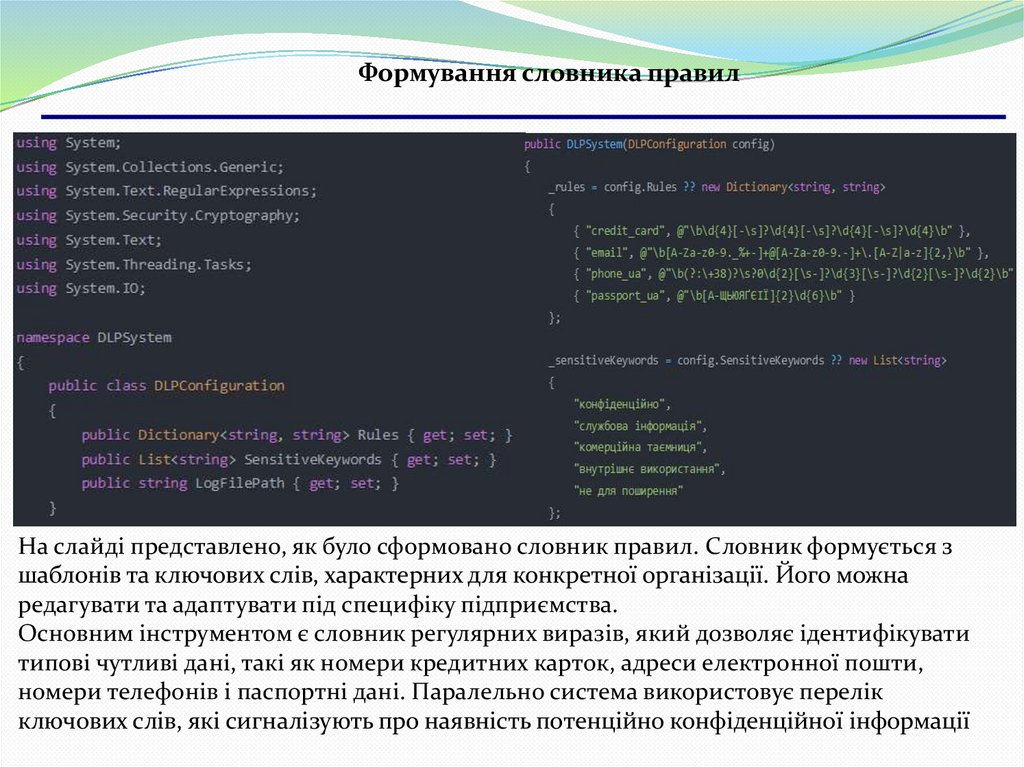

Формування словника правилНа слайді представлено, як було сформовано словник правил. Словник формується з

шаблонів та ключових слів, характерних для конкретної організації. Його можна

редагувати та адаптувати під специфіку підприємства.

Основним інструментом є словник регулярних виразів, який дозволяє ідентифікувати

типові чутливі дані, такі як номери кредитних карток, адреси електронної пошти,

номери телефонів і паспортні дані. Паралельно система використовує перелік

ключових слів, які сигналізують про наявність потенційно конфіденційної інформації

10.

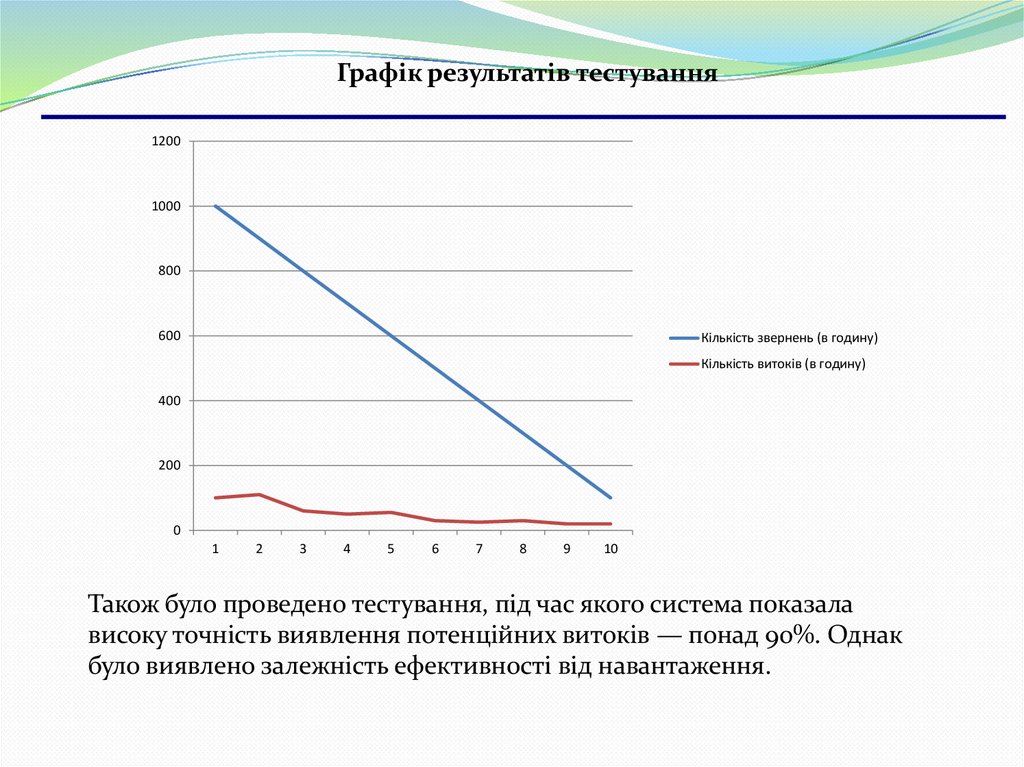

Графік результатів тестування1200

1000

800

600

Кількість звернень (в годину)

Кількість витоків (в годину)

400

200

0

1

2

3

4

5

6

7

8

9

10

Також було проведено тестування, під час якого система показала

високу точність виявлення потенційних витоків — понад 90%. Однак

було виявлено залежність ефективності від навантаження.

11.

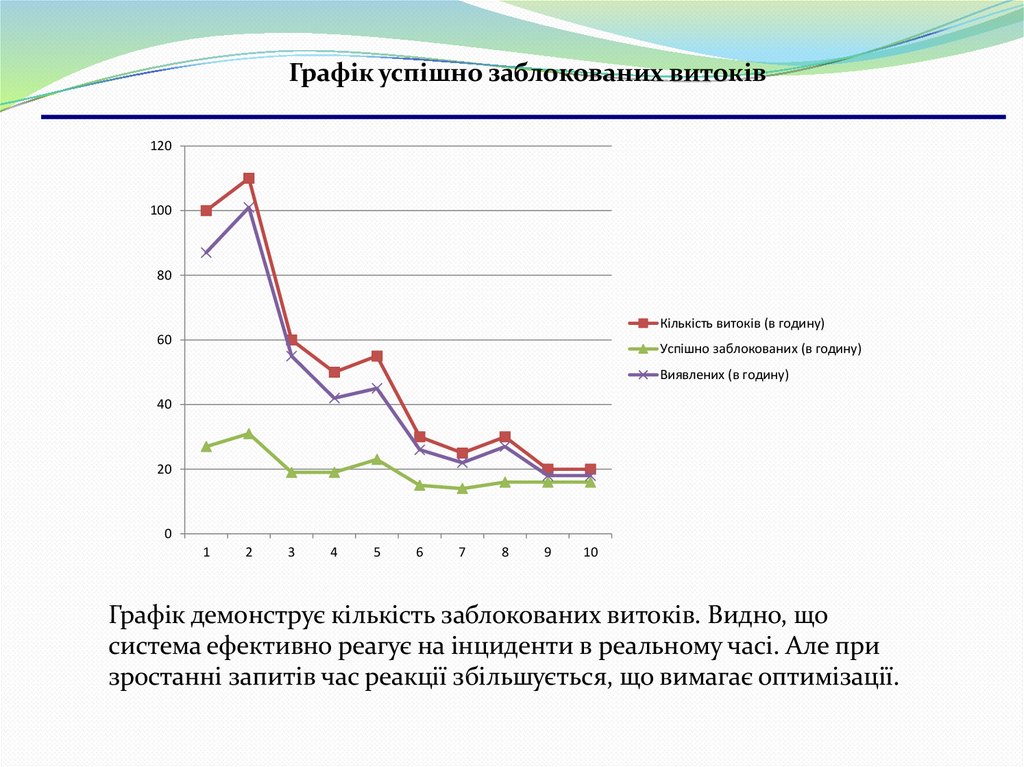

Графік успішно заблокованих витоків120

100

80

Кількість витоків (в годину)

60

Успішно заблокованих (в годину)

Виявлених (в годину)

40

20

0

1

2

3

4

5

6

7

8

9

10

Графік демонструє кількість заблокованих витоків. Видно, що

система ефективно реагує на інциденти в реальному часі. Але при

зростанні запитів час реакції збільшується, що вимагає оптимізації.

12.

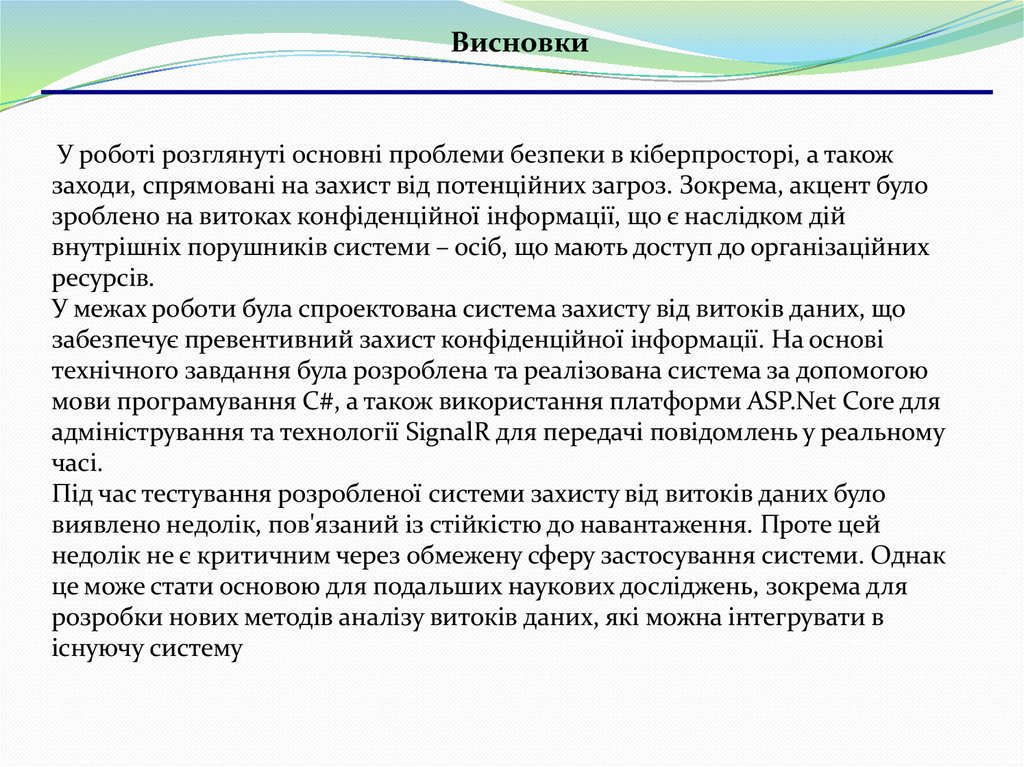

ВисновкиУ роботі розглянуті основні проблеми безпеки в кіберпросторі, а також

заходи, спрямовані на захист від потенційних загроз. Зокрема, акцент було

зроблено на витоках конфіденційної інформації, що є наслідком дій

внутрішніх порушників системи – осіб, що мають доступ до організаційних

ресурсів.

У межах роботи була спроектована система захисту від витоків даних, що

забезпечує превентивний захист конфіденційної інформації. На основі

технічного завдання була розроблена та реалізована система за допомогою

мови програмування C#, а також використання платформи ASP.Net Core для

адміністрування та технології SignalR для передачі повідомлень у реальному

часі.

Під час тестування розробленої системи захисту від витоків даних було

виявлено недолік, пов'язаний із стійкістю до навантаження. Проте цей

недолік не є критичним через обмежену сферу застосування системи. Однак

це може стати основою для подальших наукових досліджень, зокрема для

розробки нових методів аналізу витоків даних, які можна інтегрувати в

існуючу систему

software

software