Similar presentations:

Исследование механизмов защиты от RCE уязвимостей

1.

Институт кибербезопасностии цифровых технологий

Исследование механизмов защиты от RCEуязвимостей

Группа

Авторы презентации:

Басо-04-23

Матвеев Всеволод Алексеевич

Тарасенко Артемий Эдуардович

2. Удалённое выполнение кода (RCE)

УДАЛЁННОЕ ВЫПОЛНЕНИЕ КОДА (RCE)Удалённое выполнение кода (Remote Code Execution,RCE) —

это тип уязвимости, при котором злоумышленник может

запустить произвольный код на удалённом сервере или

клиентском устройстве.

2

3. механизмы защиты от RCE уязвимостей

МЕХАНИЗМЫ ЗАЩИТЫ ОТ RCE УЯЗВИМОСТЕЙ1. Конфигурация и ограничение прав

2. Web-firewall(WAF)

3. Обновление и патч-менеджмент

4. Принцип наименьших привилегий

5. Мониторинг, логирование и реагирование

6. Машинное обучение и поведенческий анализ

3

4. WEB-FIREWALL

Web Application Firewall (WAF) - это специализированныйзащитный экран, предназначенный для защиты вебприложений от различных кибер-атак

Он фильтрует и анализирует HTTP-трафик, блокируя

вредоносные запросы и ответы, предотвращая тем самым

атаки. WAF работает на прикладном уровне модели OSI, что

позволяет ему эффективно защищать от атак, таких как SQL

Injection, Cross-Site Scripting и другие.

4

5. ПРИНЦИП НАИМЕНЬШИХ ПРИВЕЛЕГИЙ

Принцип наименьших привилегий — концепция винформационной

безопасности,

которая

подразумевает предоставление пользователям,

программам или системам только тех прав и

доступов, которые необходимы для выполнения

их задач.

5

6. МАШИННОЕ ОБУЧЕНИЕ И ПОВЕДЕНЧЕСКИЙ АНАЛИЗ

Комбинированный подход, в котором подозрительноеповедение анализируется в реальном времени: Алгоритмы

машинного обучения изучают нормальную активность вебприложения, при появлении аномалий (нетипичные

команды, всплески сетевой активности, необычные

файлы) — система сигнализирует или автоматически

блокирует сессию.

В качестве меры можно применить «умные песочницы» —

временные виртуальные окружения, где поведение кода

анализируется до допуска к продакшену.

6

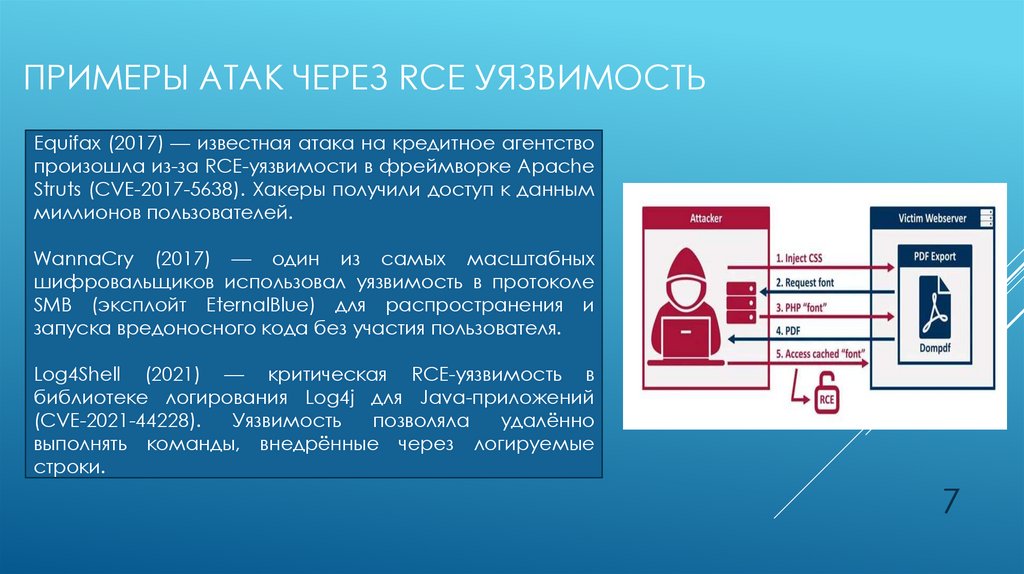

7. ПРИМЕРЫ АТАК ЧЕРЕЗ RCE УЯЗВИМОСТЬ

Equifax (2017) — известная атака на кредитное агентствопроизошла из-за RCE-уязвимости в фреймворке Apache

Struts (CVE-2017-5638). Хакеры получили доступ к данным

миллионов пользователей.

WannaCry (2017) — один из самых масштабных

шифровальщиков использовал уязвимость в протоколе

SMB (эксплойт EternalBlue) для распространения и

запуска вредоносного кода без участия пользователя.

Log4Shell (2021) — критическая RCE-уязвимость в

библиотеке логирования Log4j для Java-приложений

(CVE-2021-44228).

Уязвимость

позволяла

удалённо

выполнять команды, внедрённые через логируемые

строки.

7

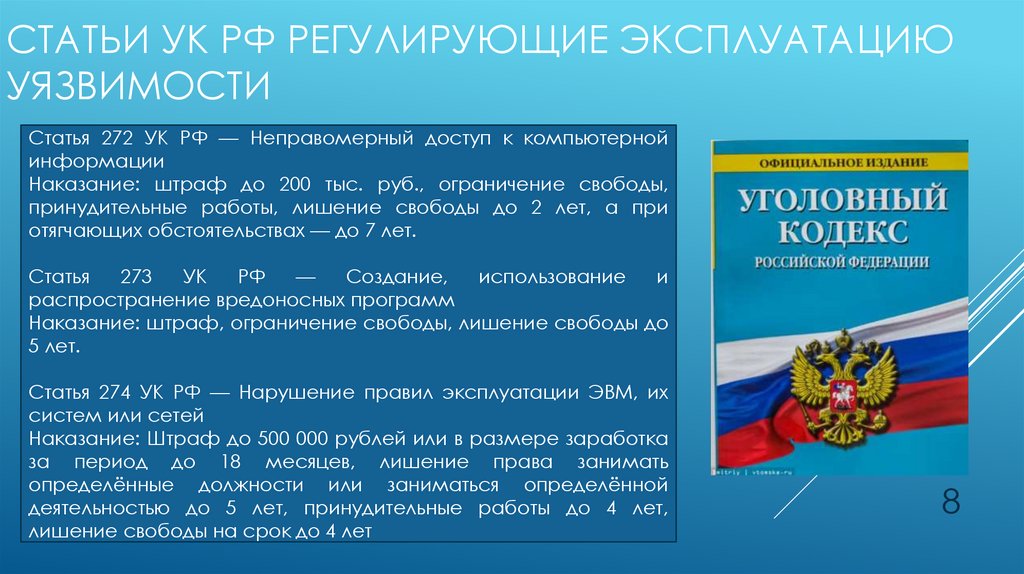

8. СТАТЬИ УК РФ РЕГУЛИРУЮЩИЕ ЭКСПЛУАТАЦИЮ УЯЗВИМОСТИ

Статья 272 УК РФ — Неправомерный доступ к компьютернойинформации

Наказание: штраф до 200 тыс. руб., ограничение свободы,

принудительные работы, лишение свободы до 2 лет, а при

отягчающих обстоятельствах — до 7 лет.

Статья

273

УК

РФ

—

Создание,

использование

и

распространение вредоносных программ

Наказание: штраф, ограничение свободы, лишение свободы до

5 лет.

Статья 274 УК РФ — Нарушение правил эксплуатации ЭВМ, их

систем или сетей

Наказание: Штраф до 500 000 рублей или в размере заработка

за период до 18 месяцев, лишение права занимать

определённые должности или заниматься определённой

деятельностью до 5 лет, принудительные работы до 4 лет,

лишение свободы на срок до 4 лет

8

9. Источники 1.ФОРМИРОВАНИЕ УЯЗВИМОГО УЗЛА "APACHE HTTP SERVER 2.4.49 PATH TRAVERSAL RCE" // elibrary.ru:

ИСТОЧНИКИ1.ФОРМИРОВАНИЕ УЯЗВИМОГО УЗЛА "APACHE HTTP

SERVER 2.4.49 PATH TRAVERSAL RCE" // ELIBRARY.RU:

HTTPS://ELIBRARY.RU/ITEM.ASP?ID=68024272

2. 5 СПОСОБОВ ПОЛУЧИТЬ RCE НА ПРАКТИКЕ //

HABR.RU: HTTPS://HABR.COM/RU/ARTICLES/872110

3. ЗАЩИТА САЙТА ОТ НЕСАНКЦИОНИРОВАННОГО

ДОСТУПА // CYBERLENINKA.RU:

HTTPS://CYBERLENINKA.RU/ARTICLE/N/ZASCHITA-SAYTAOT-NESANKTSIONIROVANNOGO-DOSTUPA

9

10.

Институт кибербезопасностии цифровых технологий

Спасибо за внимание!

internet

internet