Similar presentations:

Организация защиты информации в информационных технологиях

1. Организация защиты информации в информационных технологиях

Бюджетное учреждение профессионального образованияХанты-Мансийского автономного округа – Югры

«Нижневартовский социально-гуманитарный колледж»

Организация защиты информации

в информационных технологиях

Шиян Т.И., преподаватель методической комиссии

(кафедры) информационных технологий

Дисциплина «Информационные технологии»

2. План

1. Угрозы безопасности информации, ихвиды.

2. Методы и средства обеспечения

безопасности информации.

3. Механизмы безопасности информации, их

виды.

Информационные технологии

3.

1. Угрозы безопасности информации,их виды.

УГРОЗА БЕЗОПАСНОСТИ – это действие

или событие, которое может привести к

разрушению,

искажению

или

несанкционированному

использованию

информационных

ресурсов,

включая

хранимую

и

обрабатываемую информацию, а также

программные и аппаратные средства.

Информационные технологии

4.

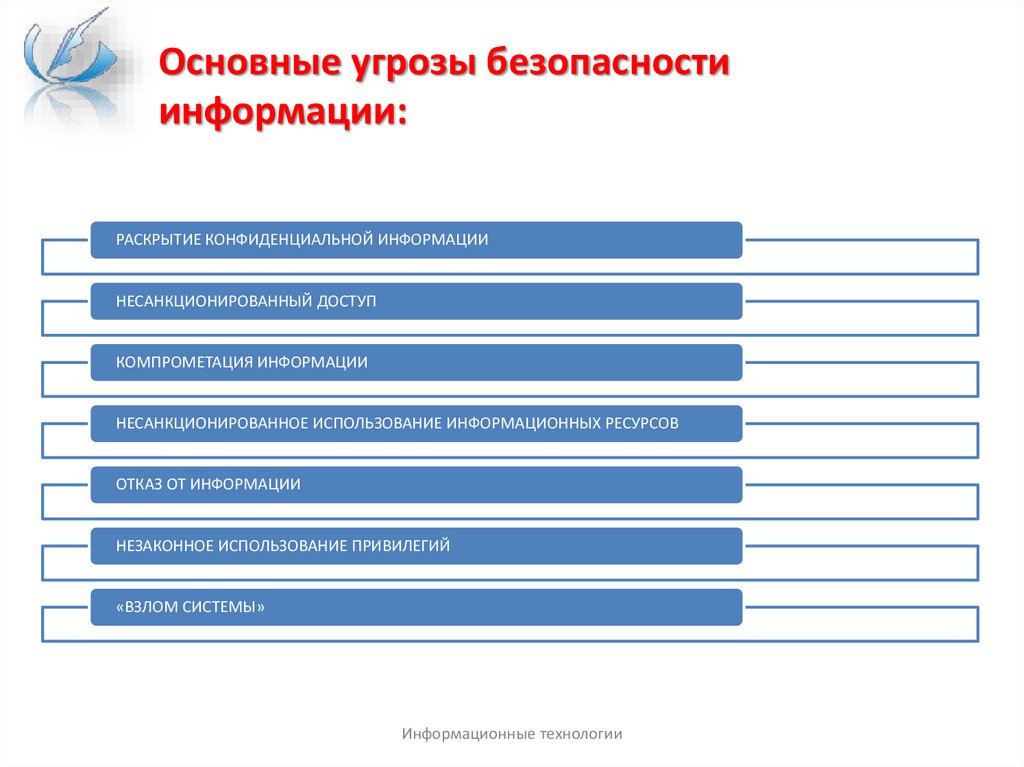

Основные угрозы безопасностиинформации:

РАСКРЫТИЕ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП

КОМПРОМЕТАЦИЯ ИНФОРМАЦИИ

НЕСАНКЦИОНИРОВАННОЕ ИСПОЛЬЗОВАНИЕ ИНФОРМАЦИОННЫХ РЕСУРСОВ

ОТКАЗ ОТ ИНФОРМАЦИИ

НЕЗАКОННОЕ ИСПОЛЬЗОВАНИЕ ПРИВИЛЕГИЙ

«ВЗЛОМ СИСТЕМЫ»

Информационные технологии

5.

РАСКРЫТИЕ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ— это бесконтрольный выход конфиденциальной

информации за пределы информационной

технологии или круга лиц, которым она была

доверена по службе или стала известна в процессе

работы.

Конфиденциальная информация - это

информация, исключительное право на

пользование которой принадлежит

определенным лицам или группе лиц.

Информационные технологии

6.

Несанкционированный доступ к информациивыражается в противоправном преднамеренном

овладении

конфиденциальной

информации

лицом, не имеющим права доступа к охраняемым

сведениям.

Несанкционированный доступ - это

нарушение установленных правил

разграничения доступа, последовавшее в

результате случайных или преднамеренных

действий пользователей или других субъектов

системы разграничений.

Информационные технологии

7.

Компрометация информации (один из видовинформационных

инфекций)

несанкционированные изменения в базе данных, в

результате чего ее потребитель вынужден либо

отказаться

от

нее,

либо

предпринимать

дополнительные усилия для выявления изменений

и восстановления истинных сведений.

Несанкционированное

использование

информационных ресурсов - последствие утечки и

средство компрометации информации. С другой

стороны, имеет самостоятельное значение, так как

может нанести большой ущерб управляемой

системе.

Информационные технологии

8.

Отказ от информации — непризнание получателемили отправителем этой информации фактов ее

получения или отправки.

Нарушение информационного обслуживания —

отсутствие у пользователя своевременных данных,

необходимых для принятия решения, может

вызвать его нерациональные действия.

Незаконное

использование

привилегий

–

возможно при наличии ошибок в системе защиты

или в процессе управления системой защиты.

«Взлом системы» - умышленное проникновение в

информационную технологию, когда взломщик не

Информационные

технологии

имеет санкционированных

параметров

для входа.

9.

Атаказлонамеренные действиявзломщика, попытки

реализации им любого вида

угрозы.

Взлом системы –

проникновение в ИТ, когда

взломщик не имеет

санкционированных

параметров для входа.

Информационные технологии

10. 2. Методы и средства обеспечения безопасности информации

МетодыПрепятствие

Управление

доступом

Маскировка

Регламентация

Принуждение

Побуждение

Информационные технологии

11.

АППАРАТНЫЕ – устройства, встраиваемые непосредственно в ВТ,или, устройства, которые сопрягаются с подобной аппаратурой

по стандартному интерфейсу.

ФИЗИЧЕСКИЕ – автономные

устройства, и системы, создающие физические препятствия для

злоумышленников (замки, решетки, охранная сигнализация и т.д.)

Средства

Физические

Аппаратные

Программные

ФОРМАЛЬНЫЕ

Организационные

Законодательные

Моральноэтические

НЕФОРМАЛЬ

НЫЕ

Информационные технологии

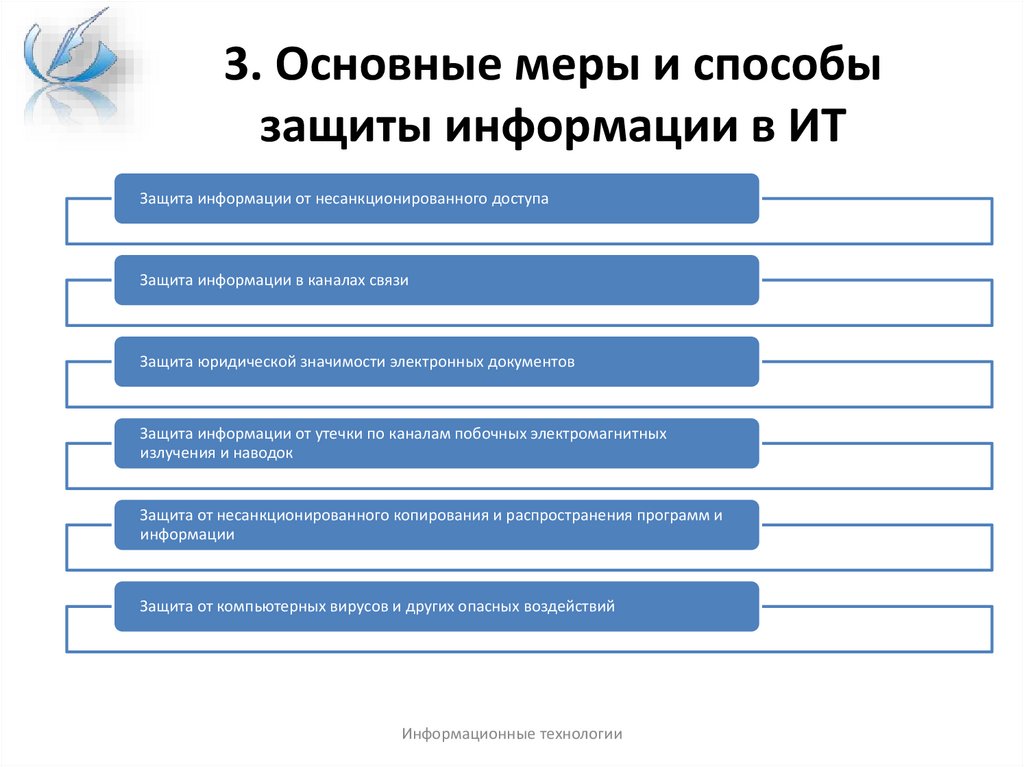

12. 3. Основные меры и способы защиты информации в ИТ

Защита информации от несанкционированного доступаЗащита информации в каналах связи

Защита юридической значимости электронных документов

Защита информации от утечки по каналам побочных электромагнитных

излучения и наводок

Защита от несанкционированного копирования и распространения программ и

информации

Защита от компьютерных вирусов и других опасных воздействий

Информационные технологии

13. КОНТРОЛЬНЫЕ ВОПРОСЫ:

Контрольные вопросы:КОНТРОЛЬНЫЕ

ВОПРОСЫ:

1. Что

называется

технологическим

процессом обработки

1. Что

называется угрозой

безопасности?

информации?

2. Перечислите основные угрозы безопасности

2. Чтоинформации.

называется операцией технологического

3. Что называется конфиденциальным доступом к

процесса?

информации?

3. Перечислите

основные

виды операций

4. Какие последствия

могут возникнуть

при атаке и

Ответить наобработки

про

технологического

процесса

информации.

взломе системы?

5. Перечислитекаждый

методы обеспечения

безопасности

4. Объясните

вид операций

технологического

информации.

процесса

обработки информации.

6. Перечислите средства обеспечения безопасности

5. Дляинформации.

чего выполняют стандартизацию технологического

процесса

обработки

информации?

7. Перечислите

основные меры

и способы защиты

информации в документы,

ИТ

6. Перечислите

используемые в

стандартизации технологического процесса.

Информационные технологии

Информационные технологии

14. КОНТРОЛЬНЫЕ ВОПРОСЫ:

Литература:КОНТРОЛЬНЫЕ

ВОПРОСЫ:

1. Что

называется

технологическим

процессом обработки

1. Гохберг

Г.С., Зафиевский

А.В., Короткин А.А.

информации?

Информационные технологии. ОИЦ «Академия», 2018.

2. Что называется операцией технологического

процесса?

3. Перечислите основные виды операций

Ответить наобработки

про

технологического процесса

информации.

4. Объясните каждый вид операций технологического

процесса обработки информации.

5. Для чего выполняют стандартизацию технологического

процесса обработки информации?

6. Перечислите документы, используемые в

стандартизации технологического процесса.

Информационные технологии

Информационные технологии

informatics

informatics