Similar presentations:

Межсетевые экраны, DMZ-зоны и инспектирование трафика, NAT

1. Межсетевые экраны, DMZ-зоны и инспектирование трафика, NAT.

2. Технология NAT (Network Address Translation)

3.

NAT (network address translation) — это механизм преобразованиясетевых адресов, позволяющий устройствам в локальной сети

(LAN) выходить в интернет через один публичный ip-адрес.

4.

Почему NAT важен?IPv4-адресов недостаточно для всех устройств (4.3 млрд адресов vs.

десятки млрд устройств).

NAT обеспечивает безопасность, скрывая внутреннюю структуру

сети.

Позволяет

использовать

частные

(RFC

1918)

адреса

(10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16).

5. Типы NAT

Принцип: один внутренний (private) IP сопоставляется с одним внешним(public) IP.

Использование: для серверов в dmz (веб-серверы, почтовые серверы).

6.

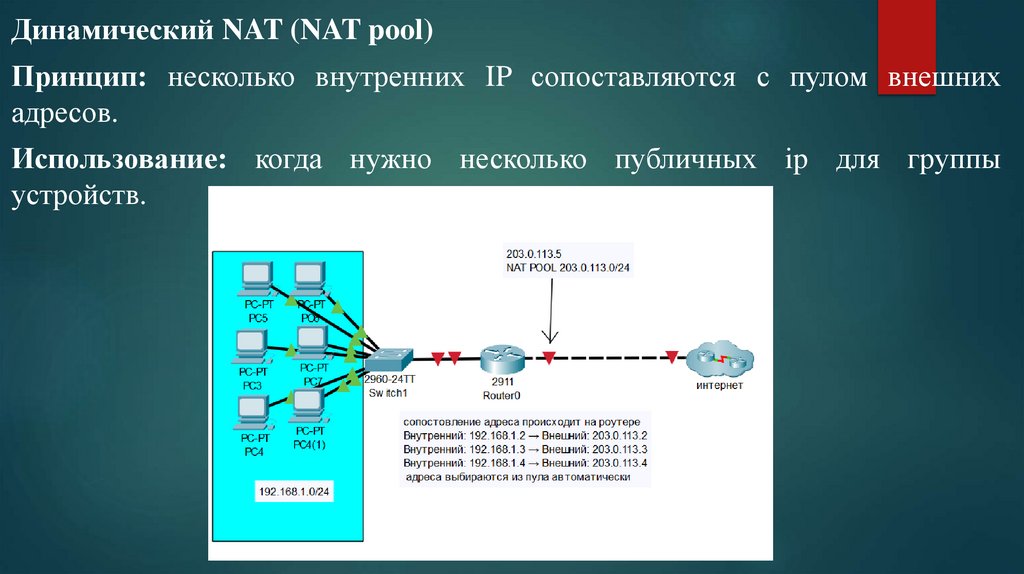

Динамический NAT (NAT pool)Принцип: несколько внутренних IP сопоставляются с пулом внешних

адресов.

Использование: когда нужно несколько публичных ip для группы

устройств.

7.

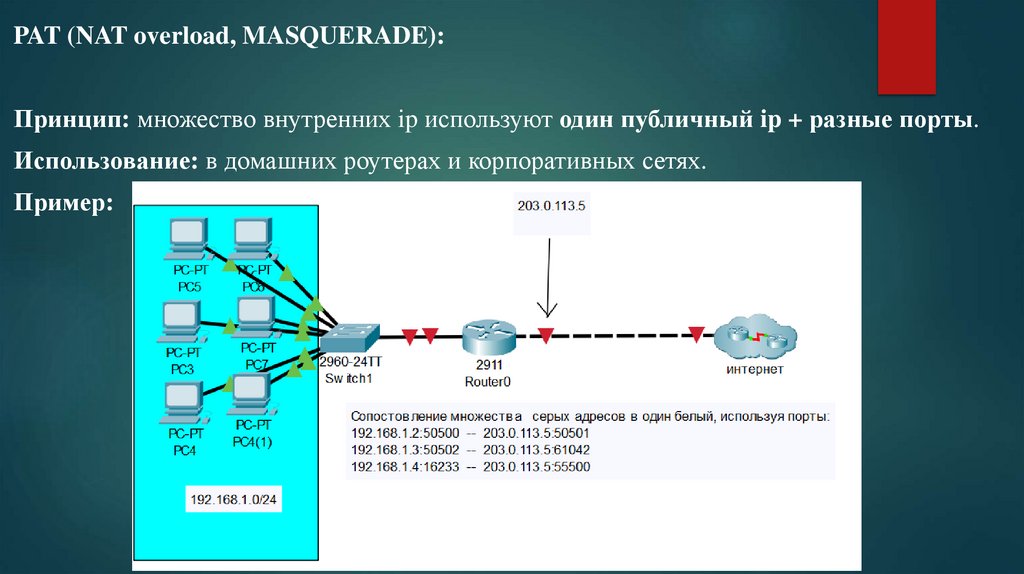

PAT (NAT overload, MASQUERADE):Принцип: множество внутренних ip используют один публичный ip + разные порты.

Использование: в домашних роутерах и корпоративных сетях.

Пример:

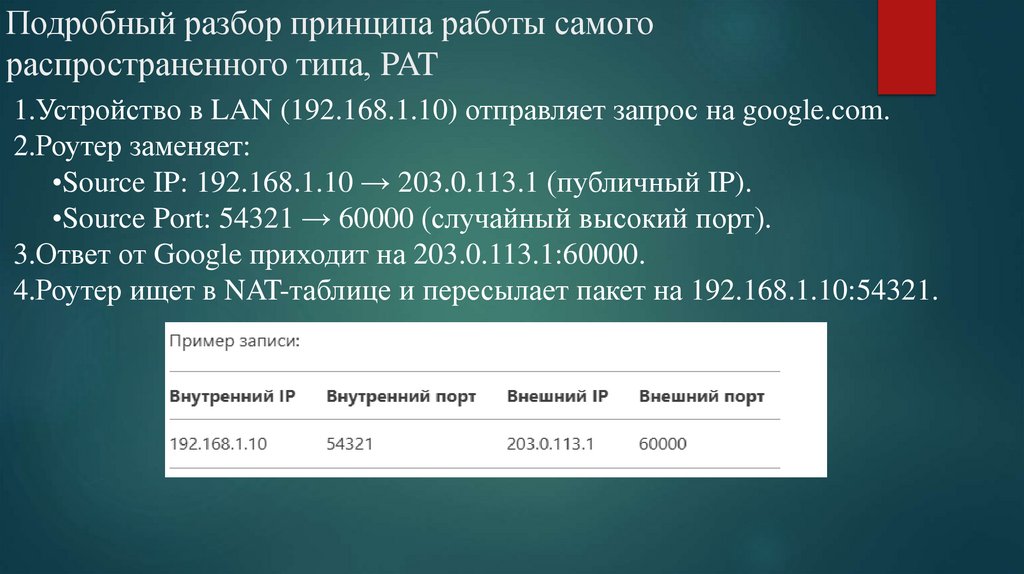

8. Подробный разбор принципа работы самого распространенного типа, PAT

1.Устройство в LAN (192.168.1.10) отправляет запрос на google.com.2.Роутер заменяет:

•Source IP: 192.168.1.10 → 203.0.113.1 (публичный IP).

•Source Port: 54321 → 60000 (случайный высокий порт).

3.Ответ от Google приходит на 203.0.113.1:60000.

4.Роутер ищет в NAT-таблице и пересылает пакет на 192.168.1.10:54321.

9. Межсетевые экраны

Межсетевые экраныОпределение и назначение

Межсетевой экран (МЭ, firewall) — это программное или

аппаратное решение, которое фильтрует сетевой трафик на основе

заданных правил безопасности.

10.

Основные функции:Блокировка нежелательного трафика.

Контроль доступа между сетями (например, между lan и

интернетом).

Защита от атак (dos/ddos, сканирование портов и др.).

11.

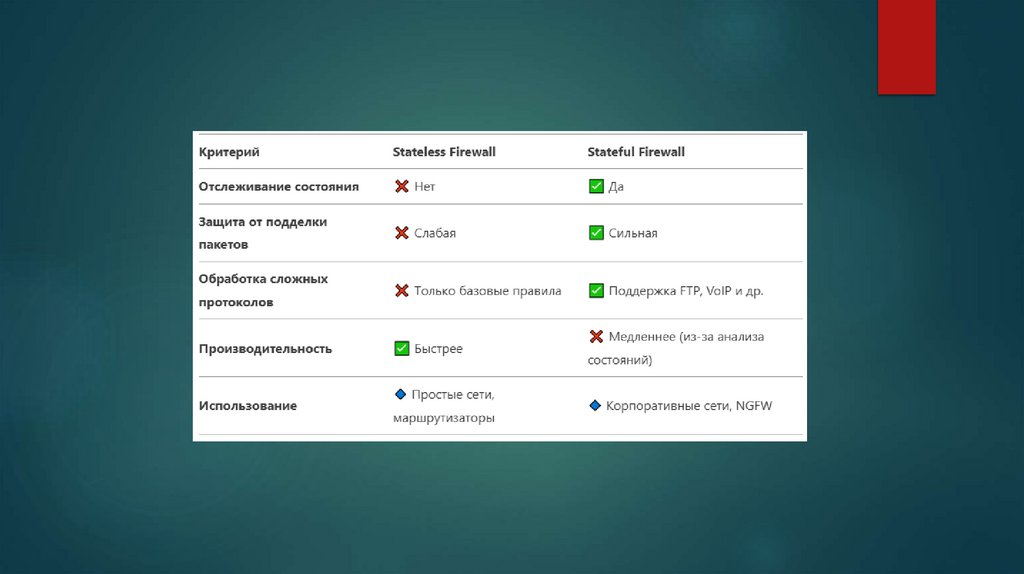

Межсетевые экраны (firewalls) можно разделить на два основныхтипа по принципу работы: stateless (без сохранения

состояния) и stateful (с отслеживанием состояния). Их ключевые

различия заключаются в способе анализа сетевого трафика.

12.

Stateless firewall (пакетный фильтр без состояния)Анализирует отдельные пакеты, не запоминая предыдущие

соединения.

Принимает решения на основе статических правил (acl —

access control list).

Не учитывает, является ли пакет частью установленного

соединения.

13.

Принцип работы :Правила фильтрации

например:

задаются

вручную

при

Разрешить входящий трафик на порт 80 (HTTP).

Запретить icmp-запросы (ping).

помощи

acl,

14.

Пример уязвимости stateless :если разрешен входящий трафик на порт 22 (SSH), stateless firewall

пропустит любой пакет на этот порт, даже если он не является частью

реального ssh-соединения.

15.

Stateful firewall (МЭ с отслеживанием состояния)Запоминает активные соединения (например, tcp-сессии).

Анализирует не только заголовки пакетов, но и контекст передачи

данных.

Автоматически

соединений.

разрешает

ответный

трафик

для

установленных

16.

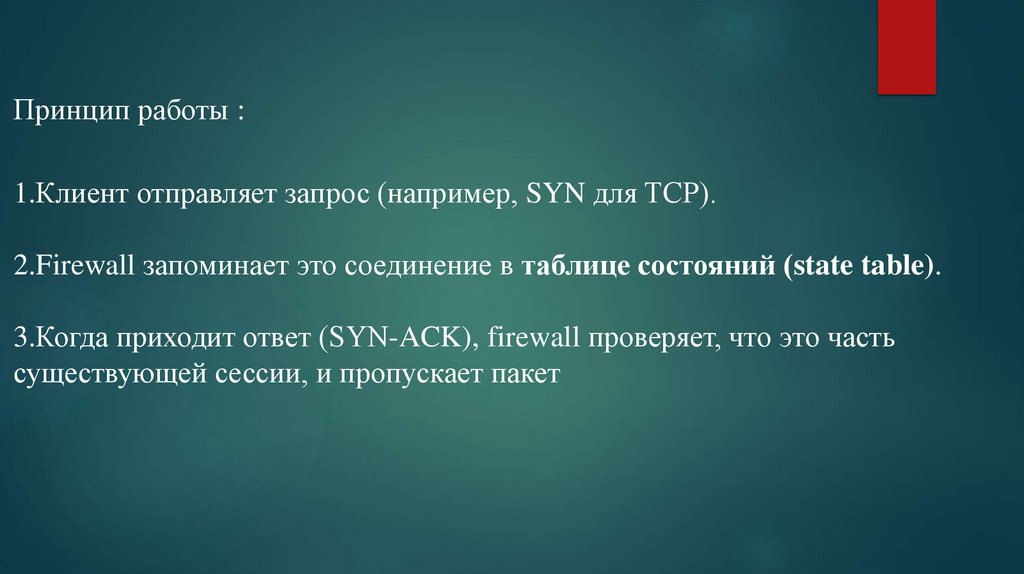

Принцип работы :1.Клиент отправляет запрос (например, SYN для TCP).

2.Firewall запоминает это соединение в таблице состояний (state table).

3.Когда приходит ответ (SYN-ACK), firewall проверяет, что это часть

существующей сессии, и пропускает пакет

17.

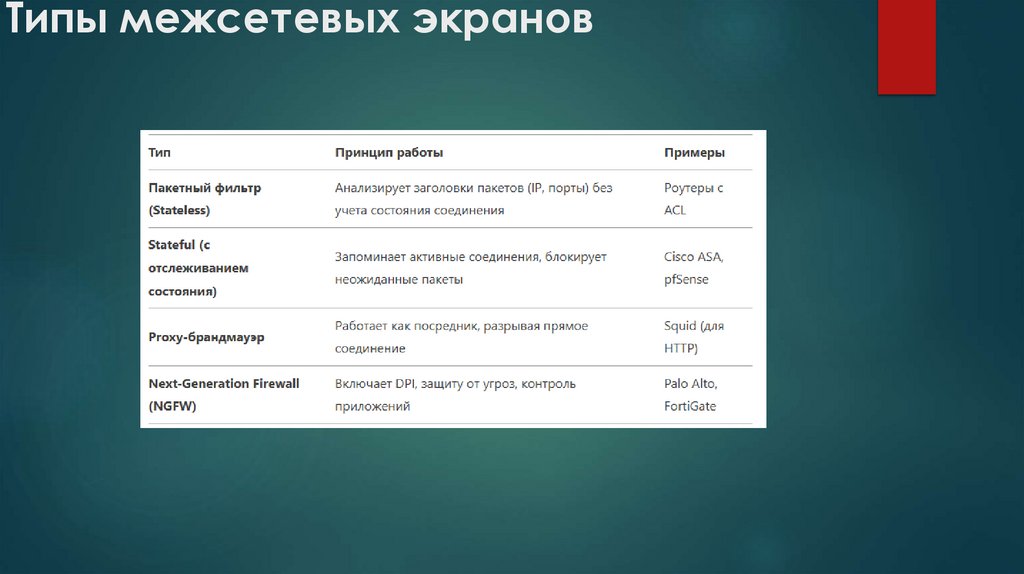

18. Типы межсетевых экранов

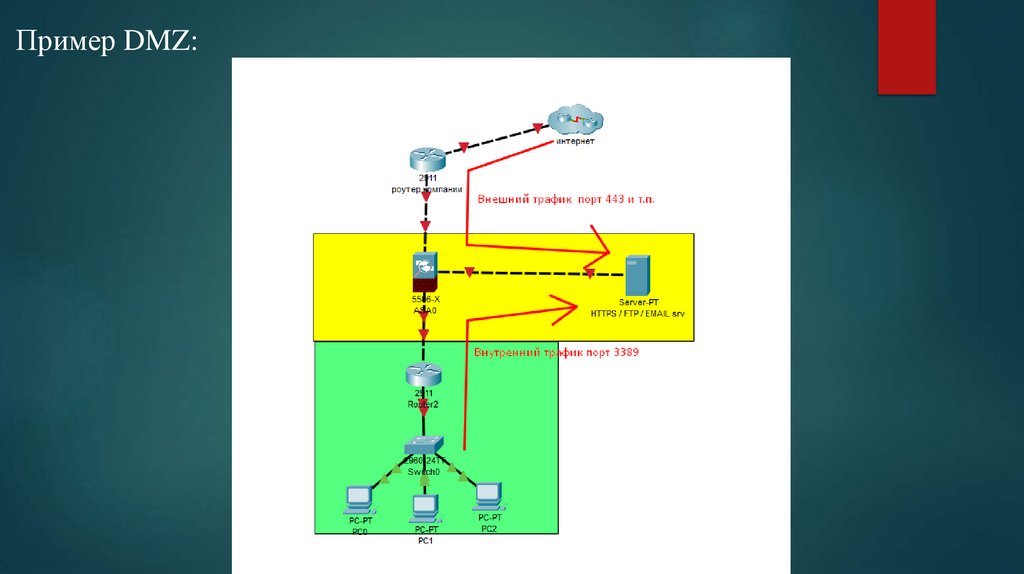

19. Демилитаризованная зона (DMZ)

20.

DMZ (demilitarized zone) — это изолированный сегмент сети, гдеразмещаются серверы, доступные извне (веб-серверы, почтовые

серверы, FTP).

21.

Архитектура DMZ(Single-homed) – серверы DMZ подключены к тому же firewall, что и LAN.

DMZ (dual-homed) – используется два интерфейса firewall (внешний и

внутренний).

(Screened subnet) – DMZ между двумя firewall (более безопасно).

internet

internet