Similar presentations:

Умные вещи и или безопасная жизнь

1.

Институт математики, физики иинформационных технологий

Цифровая культура

2. Тема 8: Умные вещи и/или безопасная жизнь

План:1. «Интернет вещей».

2. «Умный дом».

3. «Проблемы безопасности IoT».

4. «Видеонаблюдение».

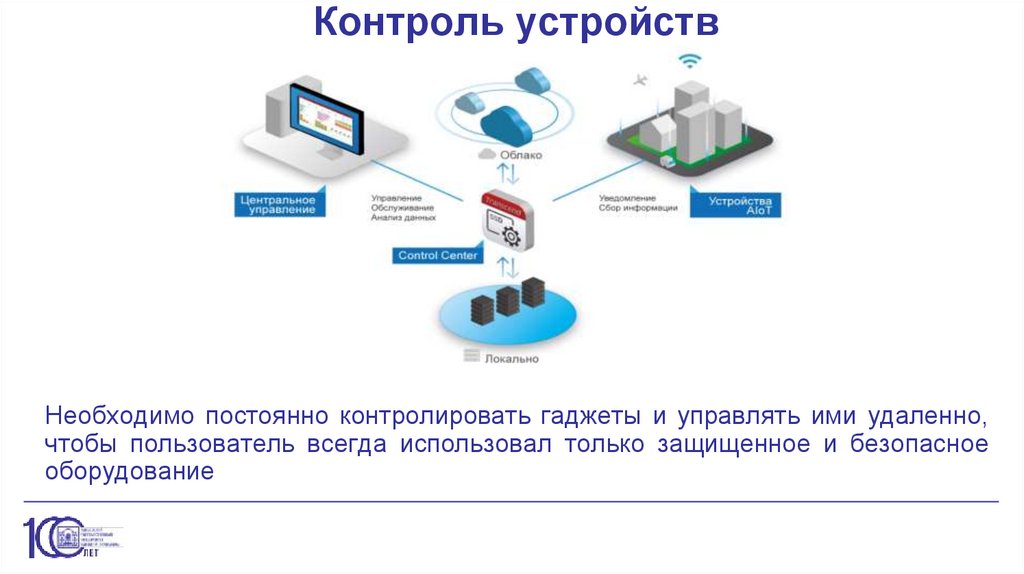

5. «Контроль устройств».

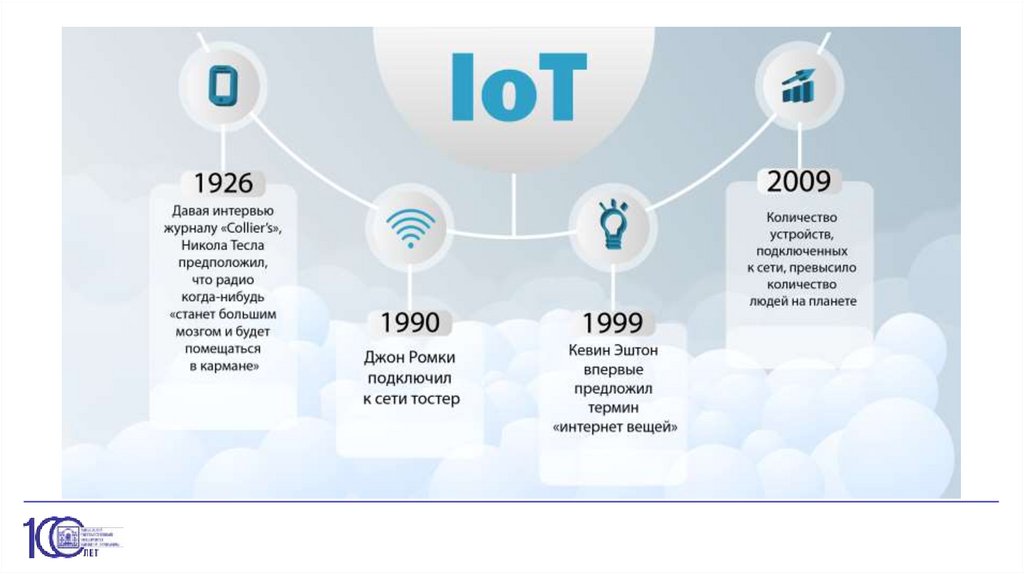

3. «Интернет вещей»

IoT – это соединение миллионовинтеллектуальных устройств и датчиков,

подключенных к Интернету.

Подключенные устройства и датчики

собирают данные и обмениваются ими

для использования и оценки многими

организациями, включая различные

компании, города, правительственные

организации, больницы и отдельных

людей.

4.

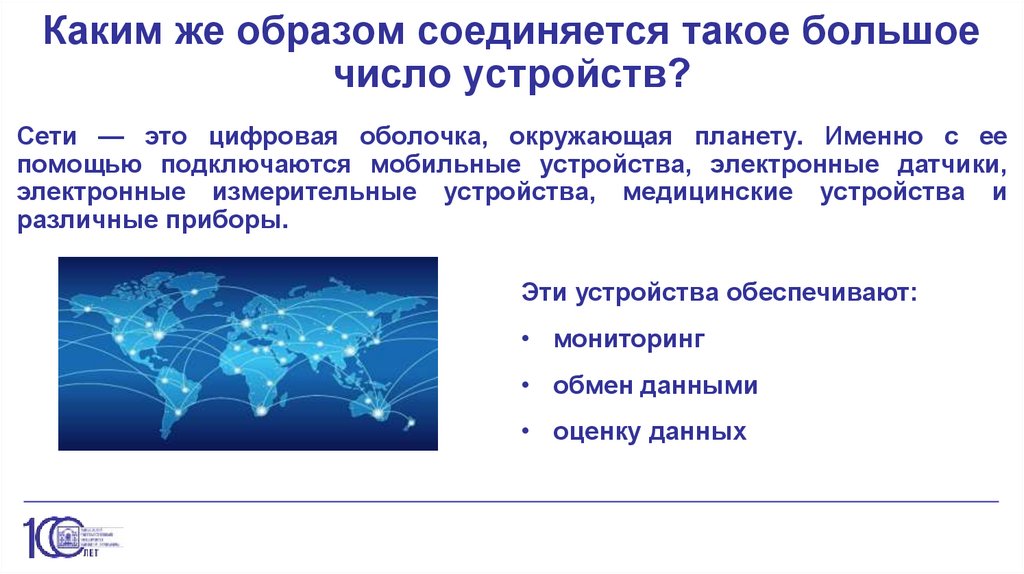

5. Каким же образом соединяется такое большое число устройств?

Сети — это цифровая оболочка, окружающая планету. Именно с еепомощью подключаются мобильные устройства, электронные датчики,

электронные измерительные устройства, медицинские устройства и

различные приборы.

Эти устройства обеспечивают:

• мониторинг

• обмен данными

• оценку данных

6. Каким образом устройства IoT подключаются к сети?

7. Умный дом

Кому не хотелось бы регулировать домашний термостат, находясь наработе, или поручить холодильнику заказать доставку продуктов из

магазинов к моменту своего возвращения домой?

8.

Впервые определение «Умный дом» было сформулировано в ВашингтонскомИнституте интеллектуального здания.

Умный дом – это здание,

обеспечивающее продуктивное

и эффективное использование

рабочего пространства.

9.

Способы управления системой «Уютный дом»10. Проблемы безопасности IoT

Изменились ли данные со временем?Технически нет. Данные,

сформированные компьютерами и

цифровыми устройствами, попрежнему представляют собой

группы нулей и единиц. Это осталось

по-прежнему.

Изменилось количество, объем,

разнообразие и срочность

сформированных данных.

11.

Устройства IoT с датчикамисобирают все больше данных

персонального характера.

Данные из различных источников

часто объединяются, и пользователи

не всегда знают об этом.

Носимые браслеты для занятий физкультурой, домашние системы мониторинга,

камеры видеонаблюдения и транзакции с дебетовыми картами — все они собирают

личные данные, а также сведения о бизнесе и окружающей среде.

12. Положительные герои

Законопослушные компании устанавливают соглашение, которое разрешает имиспользовать собранные данные в целях совершенствования бизнеса.

Некоторые хакеры, именуемые «белыми»

хакерами, получают плату от компаний и

правительственных организаций за то, что

устраивают проверки информационной

безопасности устройства или системы. Их

цель — не красть или изменять данные, но

помочь защитить их.

13.

Другим хакерам, которые называются «черными», требуется доступ ксобранным данным с целью причинения различного вреда.

14.

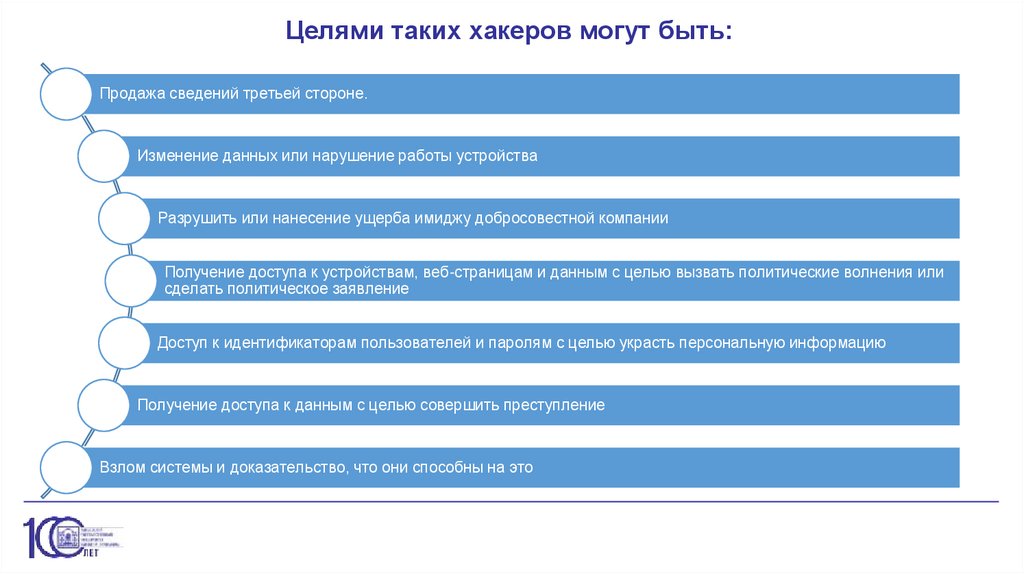

Целями таких хакеров могут быть:Продажа сведений третьей стороне.

Изменение данных или нарушение работы устройства

Разрушить или нанесение ущерба имиджу добросовестной компании

Получение доступа к устройствам, веб-страницам и данным с целью вызвать политические волнения или

сделать политическое заявление

Доступ к идентификаторам пользователей и паролям с целью украсть персональную информацию

Получение доступа к данным с целью совершить преступление

Взлом системы и доказательство, что они способны на это

15.

16.

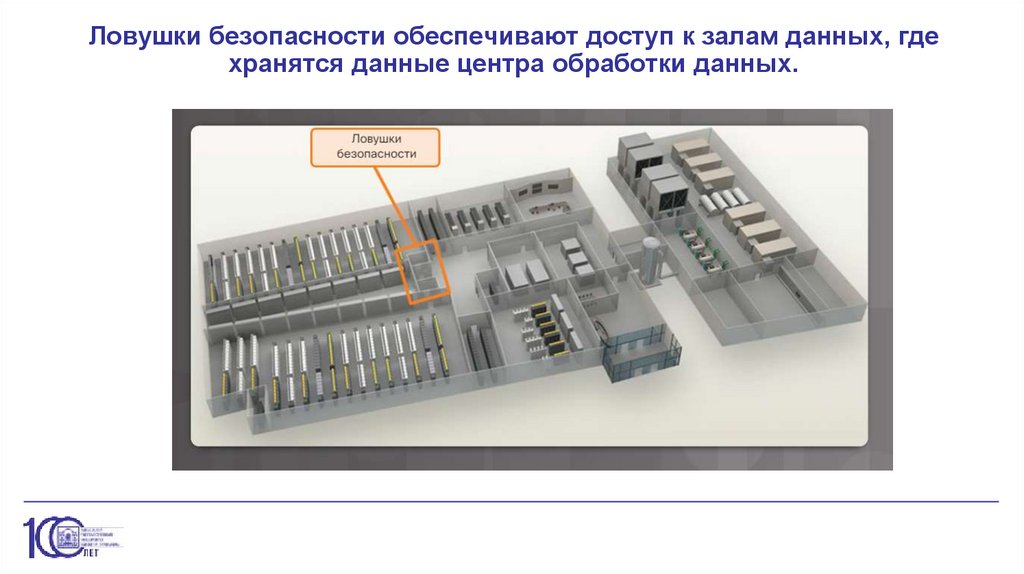

Ловушки безопасности обеспечивают доступ к залам данных, гдехранятся данные центра обработки данных.

17.

Типичные действия вобщедоступной сети Wi-Fi:

вход в учетную запись личной

электронной почты,

ввод личной информации,

вход в социальные сети и

обращение к банковским и

финансовым данным.

Все эти сведения могут быть украдены, если подключение Wi-Fi не защищено.

18.

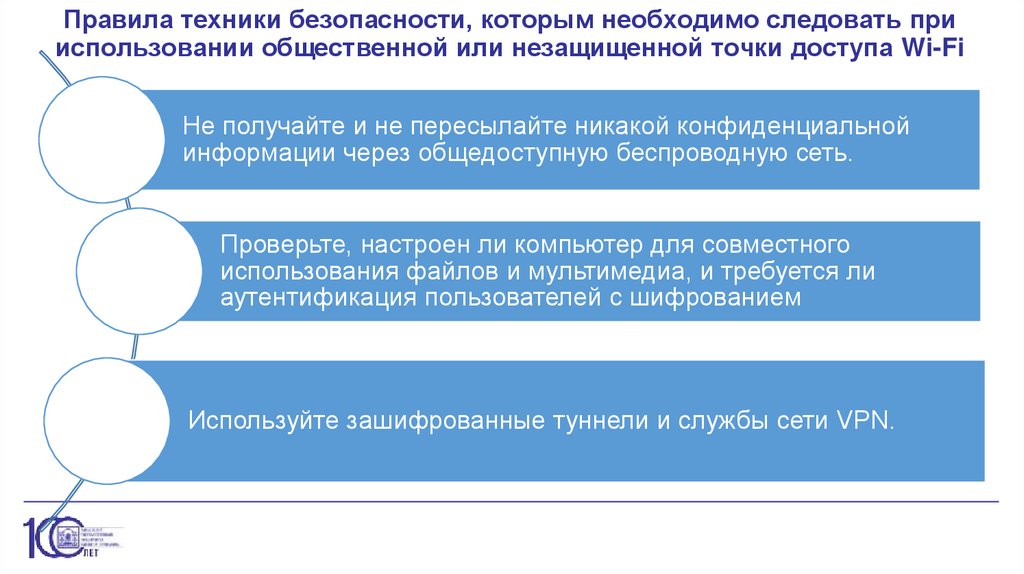

Правила техники безопасности, которым необходимо следовать прииспользовании общественной или незащищенной точки доступа Wi-Fi

Не получайте и не пересылайте никакой конфиденциальной

информации через общедоступную беспроводную сеть.

Проверьте, настроен ли компьютер для совместного

использования файлов и мультимедиа, и требуется ли

аутентификация пользователей с шифрованием

Используйте зашифрованные туннели и службы сети VPN.

19. Видеонаблюдение

Системы видеонаблюдения прошли долгийпуть. Первую систему видеонаблюдения

разработали три немецких инженера и

установили в 1942 году, она использовалась

для наблюдения за запуском ракеты.

Первая система камер видеонаблюдения

была установлена в США в конце 1940-х

годов, а по состоянию на 2014 год во

всем мире использовалось более 245

миллионов видеокамер.

20.

21.

22.

Цифровая система видеонаблюдения23.

Система видеонаблюдения на промышленном предприятии24.

Система видеонаблюдения для мониторинга сетевых подстанций25.

Система видеонаблюдения охраны объекта26.

Система видеонаблюдения Cisco27.

Интеграция виртуальной матрицы28.

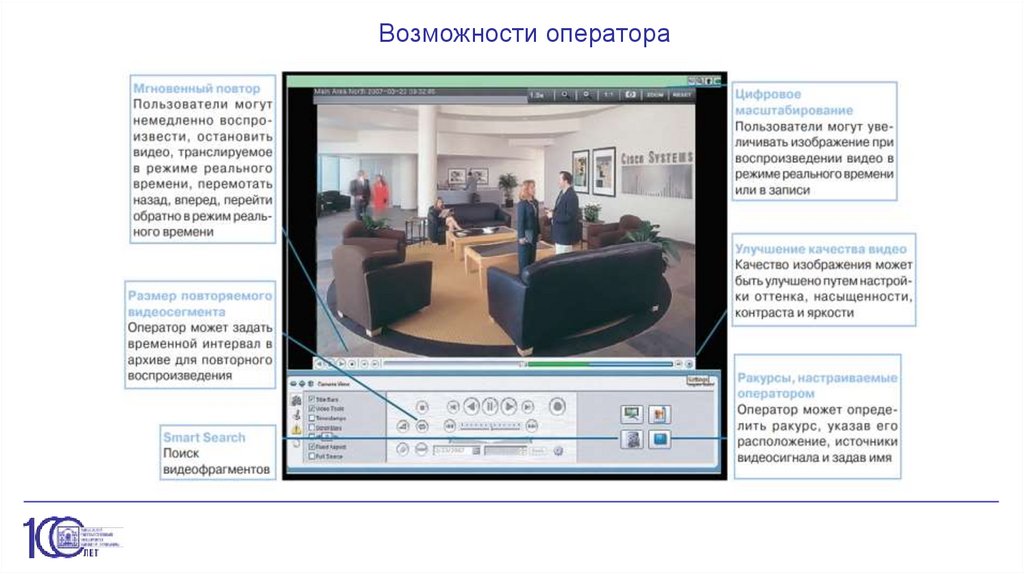

Возможности оператора29. Контроль устройств

Необходимо постоянно контролировать гаджеты и управлять ими удаленно,чтобы пользователь всегда использовал только защищенное и безопасное

оборудование

30. Институт математики, физики и ИТ http://imfit.tsutmb.ru/ imfit@tsutmb.ru 8(4752)72-34-34, доб. 2103, 2021

www.tsutmb.rupost@tsutmb.ru

8 (4752) 53-22-22

Институт математики,

физики и ИТ

http://imfit.tsutmb.ru/

imfit@tsutmb.ru

8(4752)72-34-34,

доб. 2103, 2021

internet

internet