Similar presentations:

Технічні й програмні засоби добування інформації

1.

Технічні йпрограмні засоби

добування

інформації

10

(11)

Урок 4

За навчальною програмою 2018 року

2.

Розділ 1§4

Актуалізація опорних знань

і життєвого досвіду

10

(11)

Пропоную розповісти про свої досягнення вивчення

основ безпеки інформаційних технологій.

Я дізнався...

Я зрозумів...

Мені вдалося...

Я зробив...

3.

Розділ 1§4

Технічні й програмні засоби

добування інформації

10

(11)

Технічні

і

програмні

засоби

добування

інформації – це подолання системи захисту,

обмеження

або заборона доступу до них

посадових осіб,

дезорганізації

роботи

технічних засобів, вивід з

ладу

комунікаційних

і

комп'ютерних мереж, усього

високотехнологічного

забезпечення

функціонування

системи

управління.

4.

Розділ 1§4

Технічні й програмні засоби

добування інформації

Способи несанкціонованого

здійснюються шляхом

Застосування

10

(11)

доступу

Використання

до

інформації

Отримання

Засобів

прослуховування

Недоліків мови

програмування

Підкуп осіб, конкуруючі

фірми

Переваги електромагнітного

випромінювання

Реквізитів розмежування

доступу

Крадіжка носіїв

інформації

Використання таємних

паролів

фотопристроїв

відеоапаратури

Копіювання інформації

“троянських програм”

Недоліки в операційній

системі

Знищення даних з

допомогою запитів дозволу

5.

Розділ 1§4

Технічні й програмні засоби

добування інформації

10

(11)

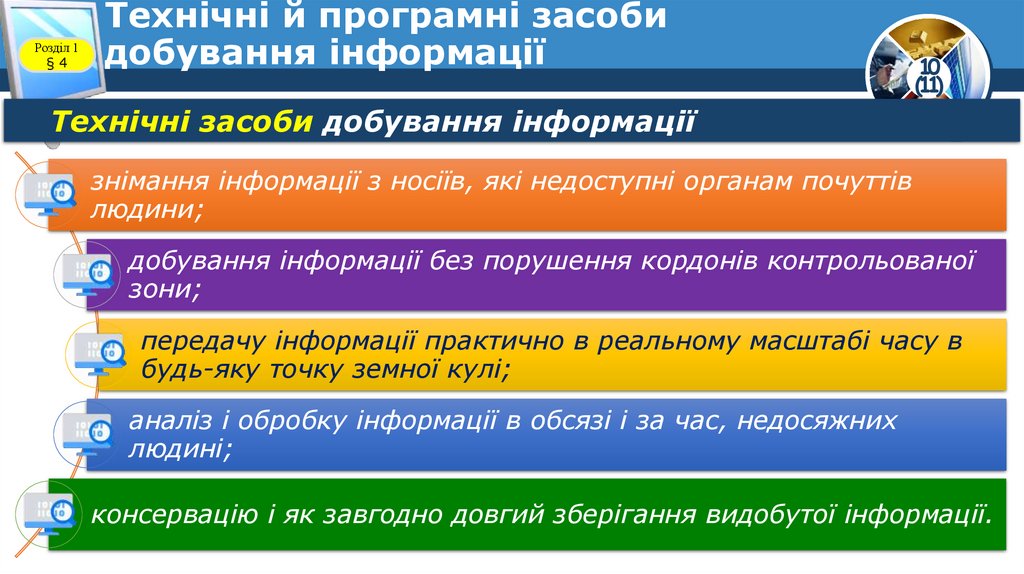

Технічні засоби добування інформації

знімання інформації з носіїв, які недоступні органам почуттів

людини;

добування інформації без порушення кордонів контрольованої

зони;

передачу інформації практично в реальному масштабі часу в

будь-яку точку земної кулі;

аналіз і обробку інформації в обсязі і за час, недосяжних

людині;

консервацію і як завгодно довгий зберігання видобутої інформації.

6.

Розділ 1§4

Технічні й програмні засоби

добування інформації

10

(11)

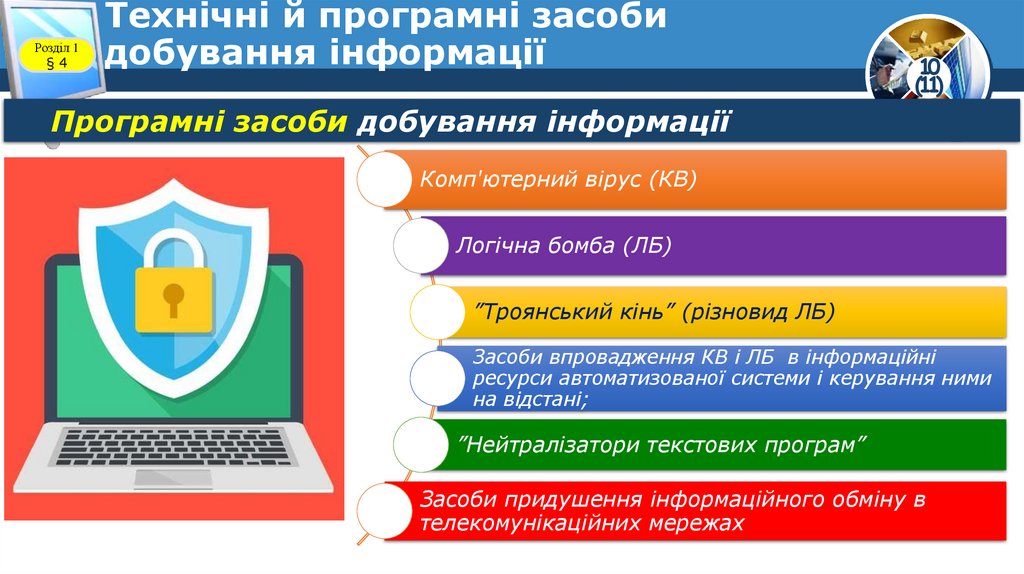

Програмні засоби добування інформації

Комп'ютерний вірус (КВ)

Логічна бомба (ЛБ)

”Троянський кінь” (різновид ЛБ)

Засоби впровадження КВ і ЛБ в інформаційні

ресурси автоматизованої системи і керування ними

на відстані;

”Нейтралізатори текстових програм”

Засоби придушення інформаційного обміну в

телекомунікаційних мережах

7.

Розділ 1§4

Які програми належать до

шкідливих?

9

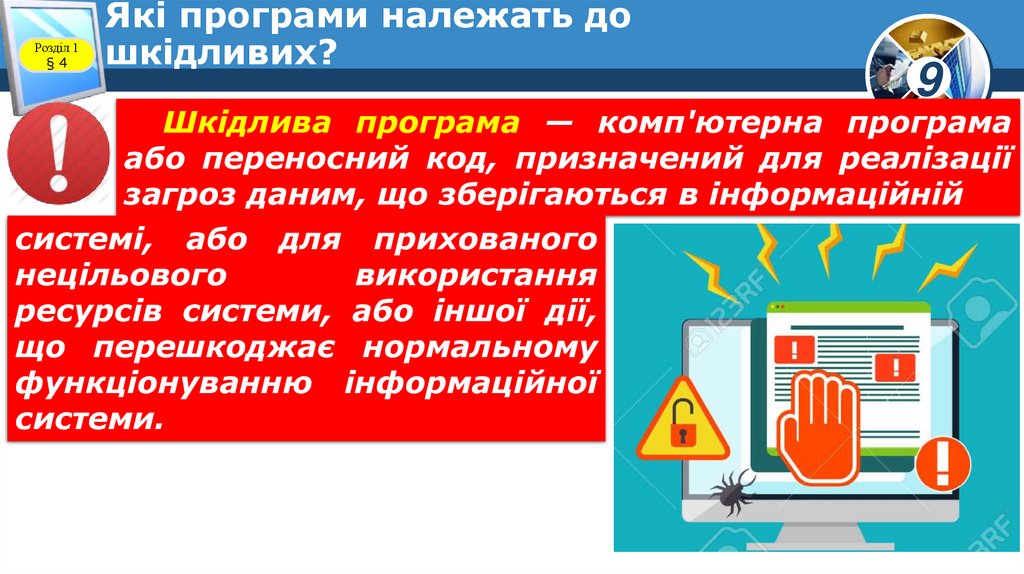

Шкідлива програма — комп'ютерна програма

або переносний код, призначений для реалізації

загроз даним, що зберігаються в інформаційній

системі, або для прихованого

нецільового

використання

ресурсів системи, або іншої дії,

що перешкоджає нормальному

функціонуванню інформаційної

системи.

8.

Розділ 1§4

Які програми належать до

шкідливих?

9

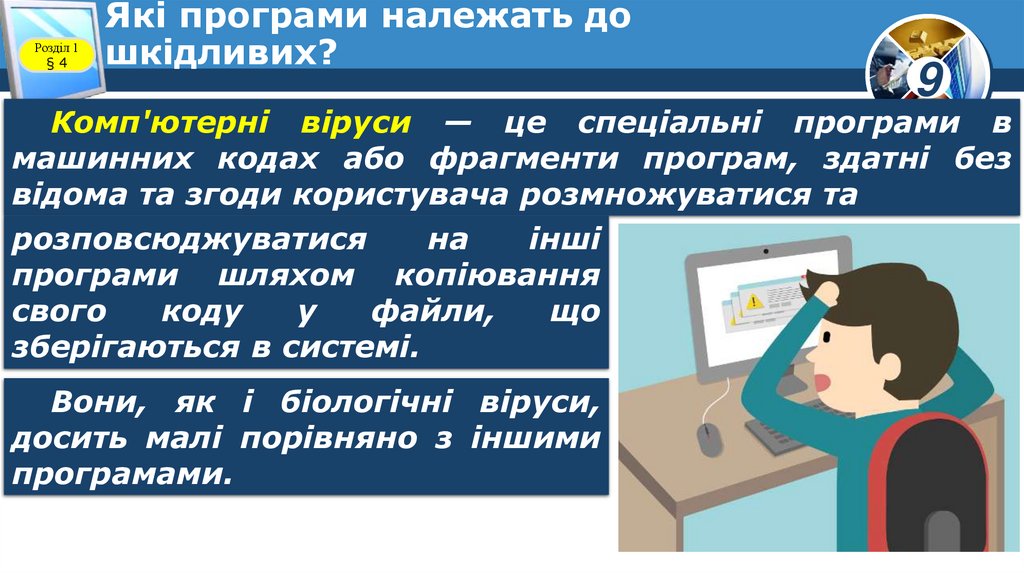

Комп'ютерні віруси — це спеціальні програми в

машинних кодах або фрагменти програм, здатні без

відома та згоди користувача розмножуватися та

розповсюджуватися

на

інші

програми шляхом копіювання

свого

коду

у

файли,

що

зберігаються в системі.

Вони, як і біологічні віруси,

досить малі порівняно з іншими

програмами.

9.

Розділ 1§4

Які програми належать до

шкідливих?

9

При запуску заражених програм (вірусів) можуть

виконуватись різні небажані дії:

Псування

файлів і папок

Спотворення

результатів

обчислень

Засмічення

або вилучення

даних із

пам'яті

Створення

перешкод у

роботі

комп'ютера

тощо

10.

Розділ 1§4

Комп’ютерні віруси

10

(11)

Класифікація вірусів

Класифікація

За

середовищем

існування

Типи вірусів

Принцип дії

Файлові

Заражають виконувані файли й

допоміжні програми

Завантажувальні

Заражають завантажувальний

сектор диска

Макровіруси

Заражають файли Word, Excel

тощо, які підтримують роботу

макросів (вбудованих програм)

Мережеві

Розповсюджуються мережею

11.

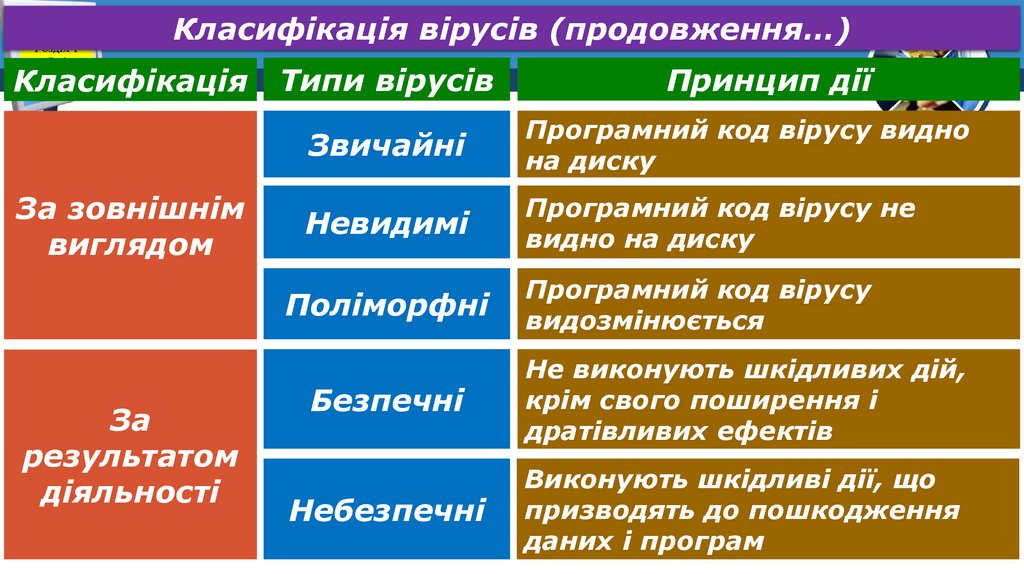

Розділ 1§4

Класифікація вірусів (продовження…)

Класифікація

За зовнішнім

виглядом

Типи вірусів

Звичайні

Програмний код вірусу видно

на диску

Невидимі

Програмний код вірусу не

видно на диску

Поліморфні

За

результатом

діяльності

Принцип дії

10

(11)

Програмний код вірусу

видозмінюється

Безпечні

Не виконують шкідливих дій,

крім свого поширення і

дратівливих ефектів

Небезпечні

Виконують шкідливі дії, що

призводять до пошкодження

даних і програм

12.

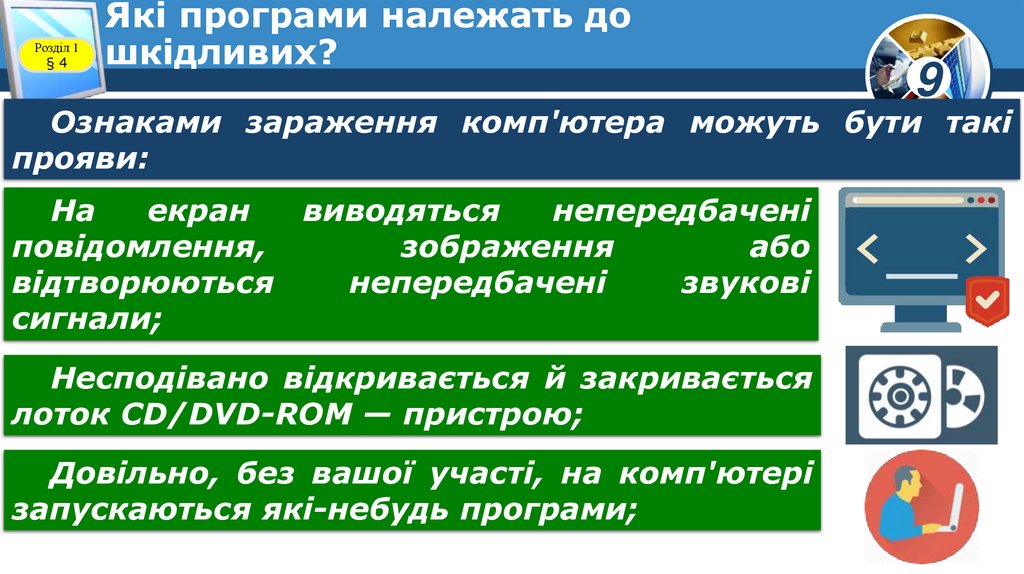

Розділ 1§4

Які програми належать до

шкідливих?

9

Ознаками зараження комп'ютера можуть бути такі

прояви:

На

екран

виводяться

непередбачені

повідомлення,

зображення

або

відтворюються

непередбачені

звукові

сигнали;

Несподівано відкривається й закривається

лоток CD/DVD-ROM — пристрою;

Довільно, без вашої участі, на комп'ютері

запускаються які-небудь програми;

13.

Розділ 1§4

Які програми належать до

шкідливих?

Продовження…

На екран виводяться

попередження

про

спробу деякої з програм

вашого комп'ютера вийти

в Інтернет, хоча ви ніяк

не ініціювали таку її

поведінку — з великим

ступенем

вірогідності

можна припустити, що

комп'ютер

уражено

вірусом.

9

14.

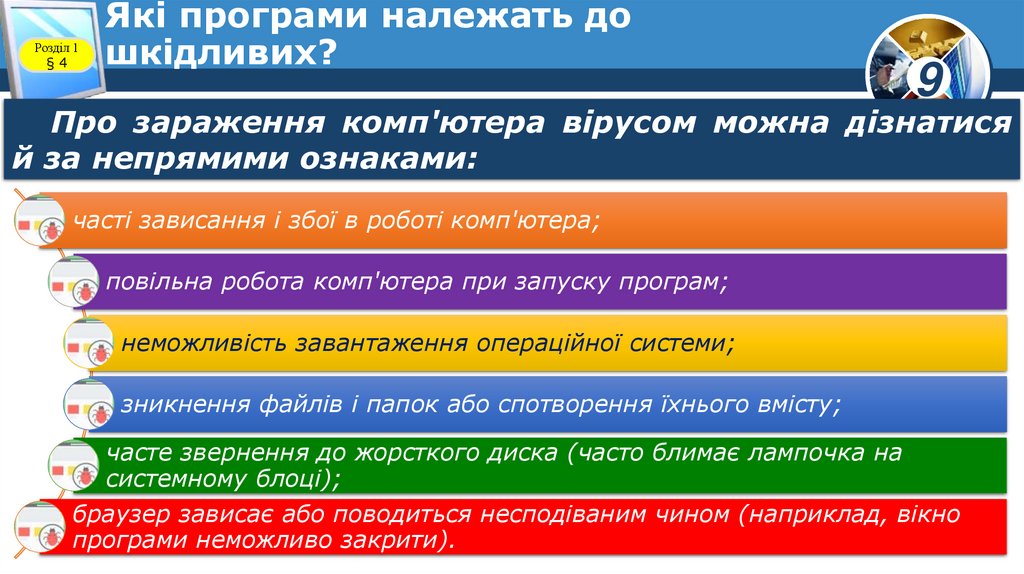

Розділ 1§4

Які програми належать до

шкідливих?

9

Про зараження комп'ютера вірусом можна дізнатися

й за непрямими ознаками:

часті зависання і збої в роботі комп'ютера;

повільна робота комп'ютера при запуску програм;

неможливість завантаження операційної системи;

зникнення файлів і папок або спотворення їхнього вмісту;

часте звернення до жорсткого диска (часто блимає лампочка на

системному блоці);

браузер зависає або поводиться несподіваним чином (наприклад, вікно

програми неможливо закрити).

15.

Розділ 1§4

Як можна класифікувати

комп'ютерні віруси?

9

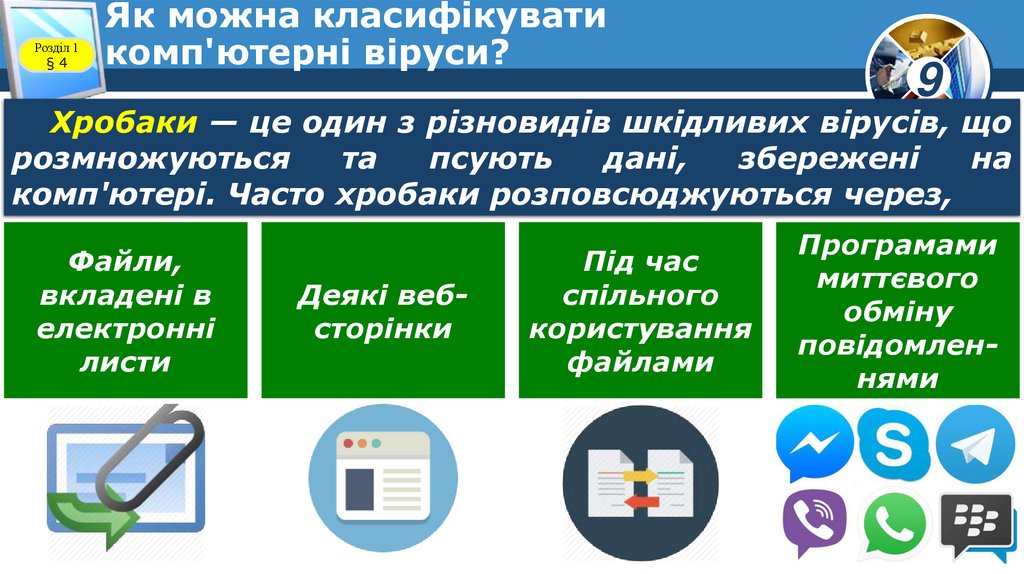

Хробаки — це один з різновидів шкідливих вірусів, що

розмножуються

та

псують

дані,

збережені

на

комп'ютері. Часто хробаки розповсюджуються через,

Файли,

вкладені в

електронні

листи

Деякі вебсторінки

Під час

спільного

користування

файлами

Програмами

миттєвого

обміну

повідомленнями

16.

Розділ 1§4

Шкідливі програми, їх види та

принципи дії

10

(11)

Троянські програми — програми, що проникають на

комп'ютери користувачів разом з іншими програмами,

які користувач «отримує» комп'ютерними мережами

або на змінному носії.

17.

Розділ 1§4

Шкідливі програми, їх види та

принципи дії

10

(11)

Рекламні модулі, або Adware (англ. Ad — скорочення

від advertisement — оголошення, реклама, ware —

товар), — програми, що вбудовуються у браузер

користувача для показу реклами під час перегляду вебсторінок.

Крім

того,

можуть

направляти

на

сервер

зловмисника

дані

користувача щодо роботи в

Інтернеті.

18.

Розділ 1§4

Технічні й програмні засоби

добування інформації

10

(11)

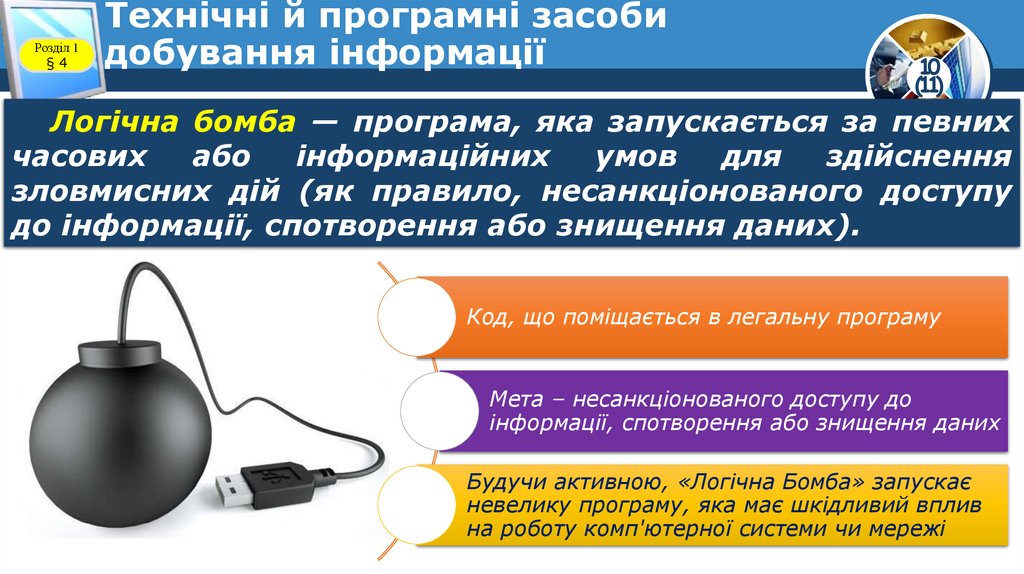

Логічна бомба — програма, яка запускається за певних

часових

або

інформаційних

умов

для

здійснення

зловмисних дій (як правило, несанкціонованого доступу

до інформації, спотворення або знищення даних).

Код, що поміщається в легальну програму

Мета – несанкціонованого доступу до

інформації, спотворення або знищення даних

Будучи активною, «Логічна Бомба» запускає

невелику програму, яка має шкідливий вплив

на роботу комп'ютерної системи чи мережі

19.

Розділ 1§4

Цікаво

10

(11)

В бібліотечній системі графства Монтгомері (Меріленд)

підрядчик, якому доручили розробку комп’ютеризованої

абонентської мережі, розмістив в ній логічну бомбу.

При настанні певної дати ця

бомба могла вивести систему із

ладу, якщо замовник відмовлявся

платити.

Коли

ж

бібліотека

затримала

виплату

грошей,

підрядчик

зізнався

в

існуванні

“бомби” і пригрозив, що в разі

неперерахування йому грошей він

дасть “бомбі” спрацювати.

20.

Розділ 1§4

Технічні й програмні засоби

добування інформації

10

(11)

Утиліти похованого адміністрування (backdoor)

Цей вид шкідливого програмного забезпечення у

деяких випадках можна віднести до групи троянських

коней

Вони по своїй суті є досить могутніми утилітами

віддаленого адміністрування комп'ютерів у мережі

Під час запуску троянська програма встановлює себе в

системі і потім стежить за нею, при цьому користувачу не

видається ніяких повідомлень про дії такого трояна в

системі.

21.

Розділ 1§4

Технічні й програмні засоби

добування інформації

Захоплювачі паролів (password

grabber) – це спеціально

призначені програми для

крадіжки паролів.

10

(11)

"Жадібні" програми (greedy

program) – це програми, що

намагаються монополізувати

який-небудь ресурс, не даючи

іншим програмам можливості

використовувати його.

22.

Розділ 1§4

Технічні й програмні засоби

добування інформації

10

(11)

Актуальність і особлива важливість забезпечення

безпеки функціонування автоматизованих систем обробки

інформації

Різке збільшення потужностей сучасних комп’ютерів

Збільшення обсягів інформації, які накопичуються, зберігаються та

обробляються

Зосередження в єдиних базах даних інформації різного призначення і

приналежності

Стрімкий розвиток спектра програмних засобів, що не задовольняють

елементарним вимогам безпеки

Розширення мережевих технологій, зв’язок локальних мереж віддалених

офісів через мережу Інтернет

23.

Розділ 1§4

Запитання для рефлексії

10

(11)

1. Чи можна сказати, що я розуміюся на технічних і

програмних засобах добування інформації?

2. З якими труднощами я зустрівся у

технічних

і

програмних

засобів

інформації?

3. Чи

отримав

задоволення

роботи на уроці?

я

від

4. Яку інформацію з теми

уроку

я

розповім

удома батькам?

дослідженні

добування

24.

Розділ 1§4

Домашнє завдання

Зробити пост у

соціальних мережах

про технічні та

програмні засоби

добування

інформації

10

(11)

25.

Розділ 1§4

Працюємо за комп’ютером

10

(11)

Розробка комп’ютерної

презентації з проблем безпеки

інформаційних технологій

1. Вибір тематики презентації

2. Пошук потрібної інформації

3. Створення комп’ютерної

презентації

4. Визначення шляхів

демонстрації розробленої

комп’ютерної презентації

26.

Дякую за увагу!10

(11)

Урок 4

За навчальною програмою 2018 року

informatics

informatics