Similar presentations:

Обзор технологий и вендоров «классического» DLP

1.

Обзор технологий и вендоров«классического» DLP

2.

Обзор технологий и вендоров«классического» DLP

DLP-решения – продукты, позволяющие в режиме реального времени

обнаружить и блокировать несанкционированную передачу (утечку)

конфиденциальной информации по какому-либо каналу коммуникации,

используя информационную инфраструктуру предприятия.

3.

Как работают DLP-системы:разбираемся в технологиях

«Информационная» безопасность началась с появления

DLP-систем.

До этого все продукты «ИБ» защищали не информацию, а

инфраструктуру — места хранения, передачи и обработки

данных, «данные вообще».

DLP-система научилась отличать конфиденциальную

информацию от неконфиденциальной.

4.

Как работают DLP-системы:разбираемся в технологиях

Ядро DLP – технологии категоризации информации.

Остальные элементы архитектуры (перехватчики

протоколов, парсеры форматов, управление

инцидентами, системные агенты и хранилища данных)

у большинства DLP-систем идентичны, стандартны.

5.

Как работают DLP-системы:разбираемся в технологиях

В основном для категоризации данных в продуктах по

защите корпоративной информации от утечек

используются две основных группы технологий —

лингвистический анализ (морфологический,

семантический) и статистические методы (Digital

Fingerprints, Document DNA, антиплагиат).

Другие технологии: метки, аттрибуты, анализаторы

формальных структур.

6.

Технологии категоризации:лингвистический анализ

Основные методы лингвистических технологий:

Использование стоп-слов

Контекстный анализ (оценка, в сочетании с какими

другими словами используется конкретный термин)

Семантический анализ (соотношение общего

количества слов в тексте и значимых слов,

составляющих семантическое ядро)

7.

Технологии категоризации:лингвистический анализ

Основные достоинства лингвистических технологий:

Работают напрямую с содержимым невзирая на

отсутствие формальных меток и грифов

Обучаемость – лингвистический движок умеет учиться

на своих ошибках

Масштабируемость – скорость работы не зависит от

числа категорий

Простота настройки – свежее преимущество,

появившееся с «автолингвистами»

Категории, не связанные с бизнес-данными –

противоправная деятельность, слухи, личные дела и т.п.

8.

Технологии категоризации:лингвистический анализ

Основные недостатки лингвистических технологий:

Зависимость от языка – в разных языках очень

заметные конструктивные отличия

Не вся конфиденциальная информация находится в

виде связных текстов – и лингвистические технологии

бесполезны для чисел, кода, изображений, медиа.

Вероятностный подход – есть возможность утечки или

блокирования легитимного БП

Сложность разработки движка

9.

Технологии категоризации:статистические методы

В основе статистических методов - задача

компьютерного поиска значимых цитат.

Текст (код содержимого файла) делится на куски

определенного размера, с каждого из которых

снимается хеш.

Если некоторая последовательность хешей

встречается в двух текстах (файлах) одновременно, то

с большой вероятностью тексты (файлы) в этих

областях совпадают.

10.

Технологии категоризации:статистические методы

Основные достоинства статистических методов:

Статистические технологии одинаково хорошо

работают с текстами на любых языках.

Методы могут применяться для анализа любых

цифровых объектов. Статистические методы являются

эффективными средствами защиты от утечки аудио и

видео, активно применяющиеся в музыкальных студиях

и кинокомпаниях.

Статистические методы могут с хорошей точностью

(до 100%) определить, есть в проверяемом файле

значимая цитата из образца или нет. Это сильно

облегчает защиту нечасто изменяющихся и уже

категоризированных файлов.

11.

Технологии категоризации:статистические методы

Основные недостатки статистических методов:

Простота обучения системы (указал системе файл,

и он уже защищен) перекладывает на

пользователя ответственность за обучение

системы.

Физический размер отпечатка. Увеличение числа

отпечатков-образцов увеличивает время анализа.

Время снятия отпечатка напрямую зависит от

размера файла и его формата. Если время снятия

отпечатка больше, чем время неизменности

объекта, то задача решения не имеет.

12.

Технологии категоризации:Единство и борьба противоположностей

Лингвистике не нужны образцы, она категоризирует данные

на ходу и может защищать информацию, с которой не был

или не может быть снят отпечаток.

Отпечаток дает лучшую точность и поэтому

предпочтительнее для использования в автоматическом

режиме.

Лингвистика отлично работает с текстами, отпечатки — с

иными форматами хранения информации.

13.

Технологии категоризации:Единство и борьба противоположностей

Большинство

компаний-лидеров

разработки

DLP

используют в своих продуктах обе технологии, при этом

одна

из

них

является

основной,

а

другая

—

дополнительной. Каждый разработчик пришел к сочетанию

методов, от какой-либо одной технологии.

В идеале эти две технологии нужно использовать не

параллельно, а последовательно и выборочно. Это сильно

экономит вычислительные ресурсы.

14.

Как работают DLP-системы:шлюзовая и хостовая схема

В шлюзовых DLP используется единый сервер, на который

направляется весь исходящий сетевой трафик

корпоративной информационной системы.

Этот шлюз занимается его обработкой в целях выявления

возможных утечек конфиденциальных данных.

Хостовое DLP-решение основано на использовании

специальных программ: агентов, которые устанавливаются

на конечных узлах сети – рабочих станциях, серверах

приложений и пр.

15.

Как работают DLP-системы:Шлюзовая и хостовая схемы

Шлюзовые DLP: «Дозор Джет», InfoWatch Traffic Monitor,

Websense Data Security, McAfee Data Loss Prevention

и FalconGaze SecureTower.

Хостовые DLP: DeviceLock (SmartLine Inc), Zlock (Zecurion)

Долгое время хостовые и шлюзовые DLP-системы

развивались параллельно, не пересекаясь друг с другом.

При этом шлюзовые применялись для контроля сетевого

трафика, а хостовые – для мониторинга локальных

устройств, использующихся для переноса информации.

16.

Как работают DLP-системы:Шлюзовая система

Шлюзовые системы позволяют защищаться от утечек информации

через протоколы сети традиционных интернет-сервисов:

HTTP, FTP, POP3, SMTP и пр. Контролировать происходящее на

конечных точках корпоративной сети с их помощью невозможно.

Преимущества:

Легкость ввода в эксплуатацию, обслуживания и управления.

Высокая степень защищенности от несанкционированного

вмешательства в ее работу со стороны пользователей

Недостатки:

Ограниченная область применения,

Проблематичность контроля некоторых видов сетевого

трафика.

17.

Как работают DLP-системы:Шлюзовая система

Функциональная схема шлюзового решения,

работающего в режиме блокирования

18.

Как работают DLP-системы:Шлюзовая система

Функциональная схема шлюзового решения,

работающего в режиме мониторинга

19.

Как работают DLP-системы:Хостовая система

Хостовые DLP-системы основаны на использовании специальных

агентов, которые инсталлируются на конечных точках

корпоративной сети.

Они контролируют деятельность пользователей компьютеров,

регистрируют все действия и передают их в централизованное

хранилище, позволяя сотрудникам отдела информационной

безопасности получить полную картину происходящего.

Использование программ-агентов ограничивает сферу

применения хостовых DLP-систем: они способны видеть лишь

локальные или сетевые устройства, подключенные

непосредственно к тем компьютерам, на которых они работают.

20.

Как работают DLP-системы:Шлюзовая система

Функциональная схема хостового решения

21.

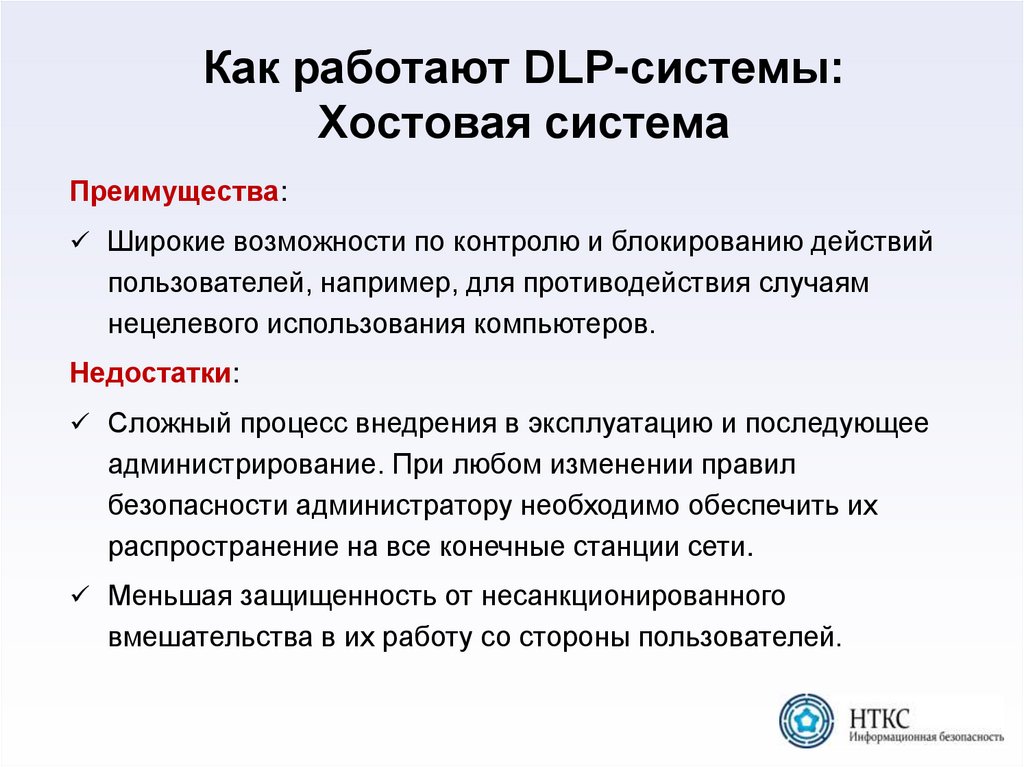

Как работают DLP-системы:Хостовая система

Преимущества:

Широкие возможности по контролю и блокированию действий

пользователей, например, для противодействия случаям

нецелевого использования компьютеров.

Недостатки:

Сложный процесс внедрения в эксплуатацию и последующее

администрирование. При любом изменении правил

безопасности администратору необходимо обеспечить их

распространение на все конечные станции сети.

Меньшая защищенность от несанкционированного

вмешательства в их работу со стороны пользователей.

22.

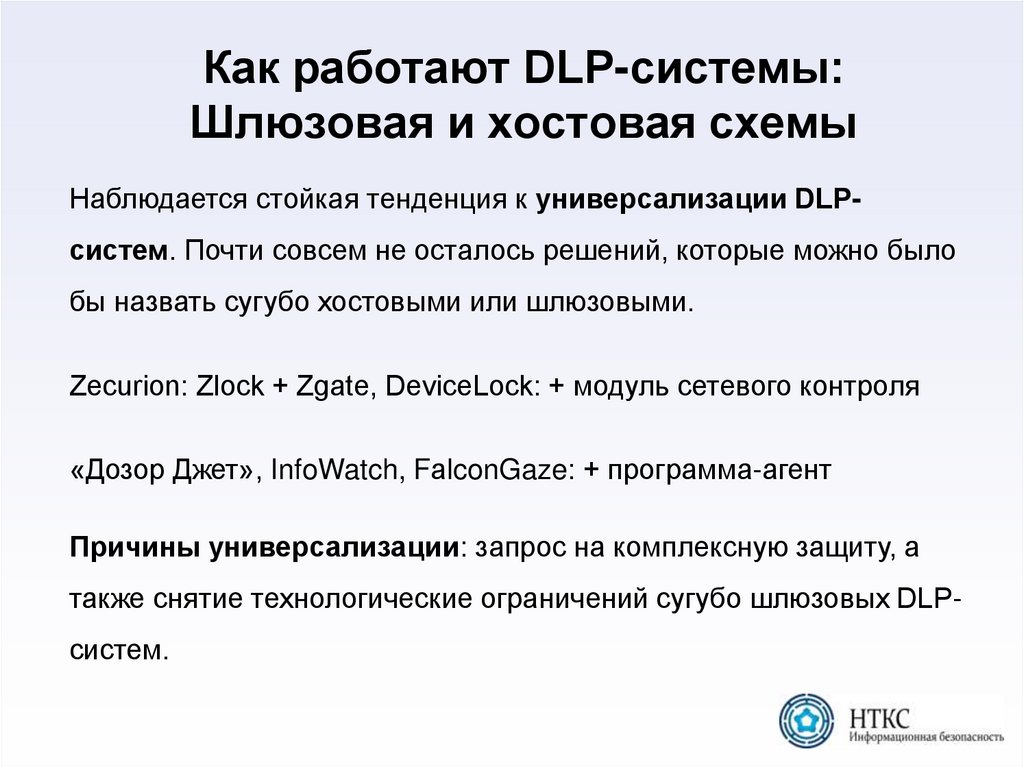

Как работают DLP-системы:Шлюзовая и хостовая схемы

Наблюдается стойкая тенденция к универсализации DLPсистем. Почти совсем не осталось решений, которые можно было

бы назвать сугубо хостовыми или шлюзовыми.

Zecurion: Zlock + Zgate, DeviceLock: + модуль сетевого контроля

«Дозор Джет», InfoWatch, FаlconGaze: + программа-агент

Причины универсализации: запрос на комплексную защиту, а

также снятие технологические ограничений сугубо шлюзовых DLPсистем.

23.

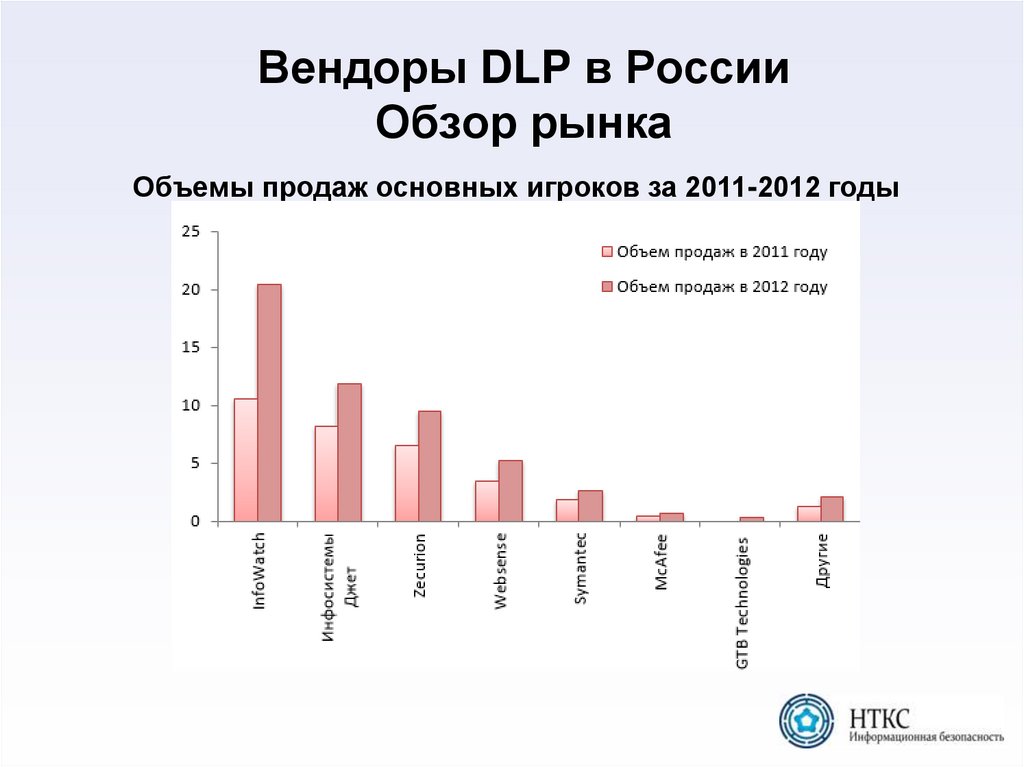

Вендоры DLP в РоссииОбзор рынка

Объемы продаж основных игроков за 2011-2012 годы

Объем продаж млн.

долл., 2011

Объем продаж млн.

долл., 2012

Рост

2011-2012

InfoWatch

10,5

20,4

94,3%

Инфосистемы Джет

8,1

11,8

45,7%

Zecurion

6,5

9,5

46,0%

Websense

3,4

5,2

52,9%

Symantec

1,8

2,6

44,4%

McAfee

0,4

0,6

50,0%

GTB Technologies

-

0,3

-

Другие

1,3

2,1

61,5%

Весь рынок

32,0

52,5

64,0%

24.

Вендоры DLP в РоссииОбзор рынка

Объемы продаж основных игроков за 2011-2012 годы

25.

Вендоры DLP в РоссииОбзор рынка

Доли основных участников DLP-рынка в России 2011-12 годы

26.

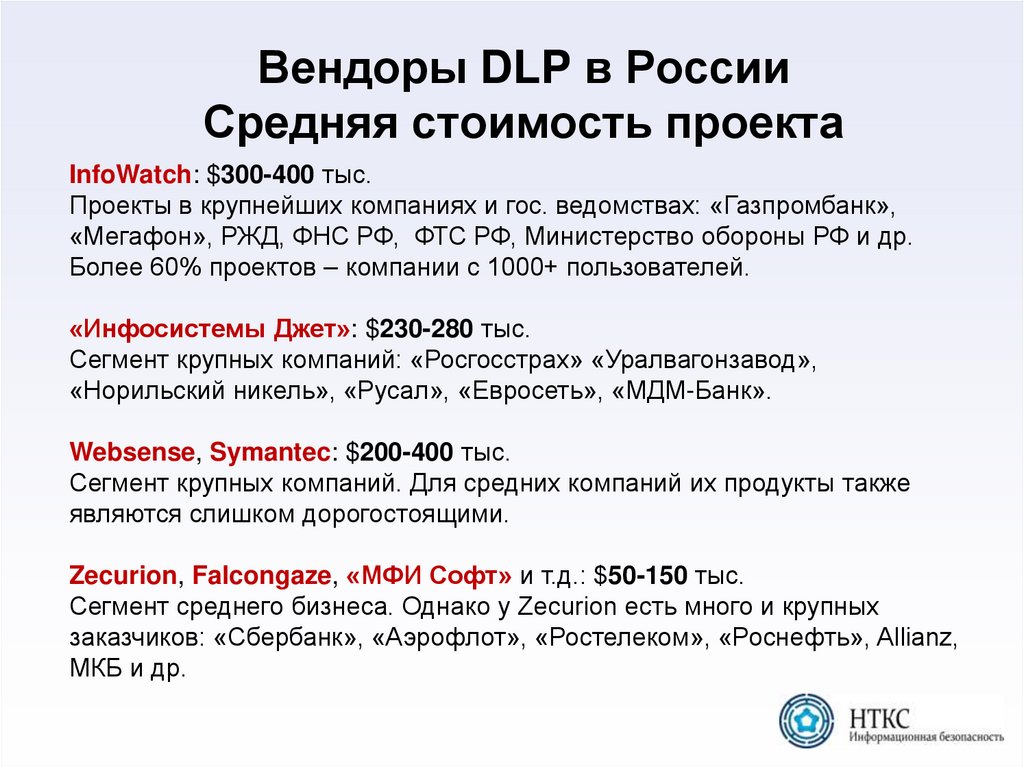

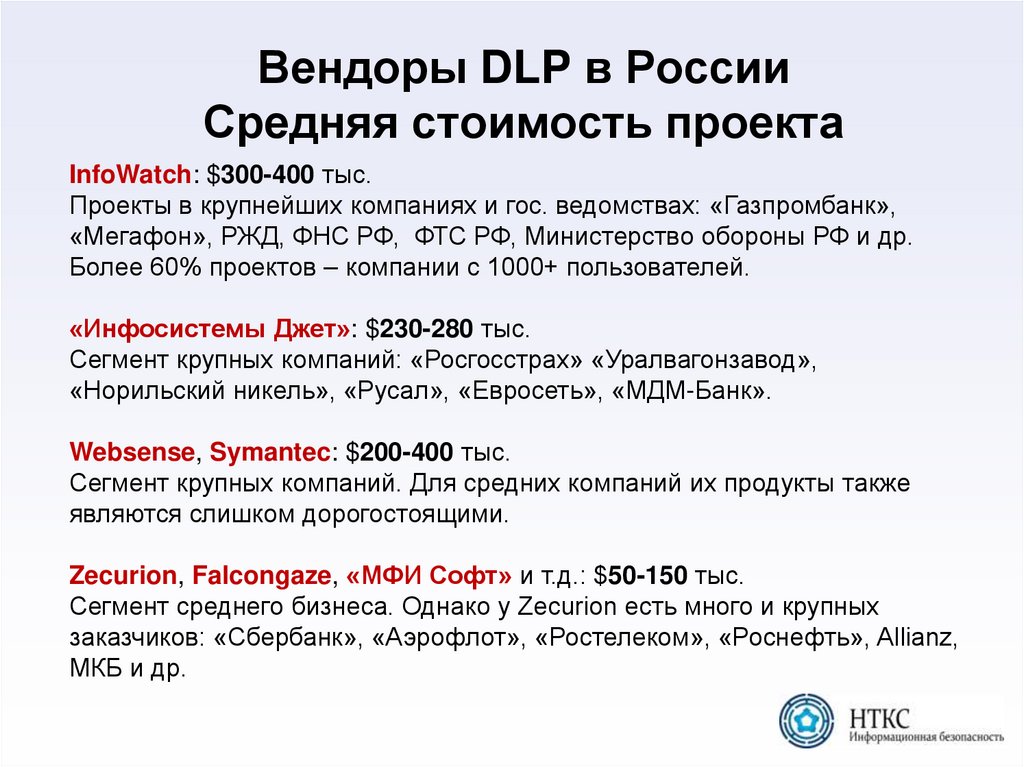

Вендоры DLP в РоссииСредняя стоимость проекта

InfoWatch: $300-400 тыс.

Проекты в крупнейших компаниях и гос. ведомствах: «Газпромбанк»,

«Мегафон», РЖД, ФНС РФ, ФТС РФ, Министерство обороны РФ и др.

Более 60% проектов – компании с 1000+ пользователей.

«Инфосистемы Джет»: $230-280 тыс.

Сегмент крупных компаний: «Росгосстрах» «Уралвагонзавод»,

«Норильский никель», «Русал», «Евросеть», «МДМ-Банк».

Websense, Symantec: $200-400 тыс.

Сегмент крупных компаний. Для средних компаний их продукты также

являются слишком дорогостоящими.

Zecurion, Falcongaze, «МФИ Софт» и т.д.: $50-150 тыс.

Сегмент среднего бизнеса. Однако у Zecurion есть много и крупных

заказчиков: «Сбербанк», «Аэрофлот», «Ростелеком», «Роснефть», Allianz,

МКБ и др.

27.

Вендоры DLP в РоссииСредняя стоимость проекта

InfoWatch: $300-400 тыс.

Проекты в крупнейших компаниях и гос. ведомствах: «Газпромбанк»,

«Мегафон», РЖД, ФНС РФ, ФТС РФ, Министерство обороны РФ и др.

Более 60% проектов – компании с 1000+ пользователей.

«Инфосистемы Джет»: $230-280 тыс.

Сегмент крупных компаний: «Росгосстрах» «Уралвагонзавод»,

«Норильский никель», «Русал», «Евросеть», «МДМ-Банк».

Websense, Symantec: $200-400 тыс.

Сегмент крупных компаний. Для средних компаний их продукты также

являются слишком дорогостоящими.

Zecurion, Falcongaze, «МФИ Софт» и т.д.: $50-150 тыс.

Сегмент среднего бизнеса. Однако у Zecurion есть много и крупных

заказчиков: «Сбербанк», «Аэрофлот», «Ростелеком», «Роснефть», Allianz,

МКБ и др.

programming

programming