Similar presentations:

Защита информации. Информационная безопасность

1.

ЗАЩИТАИНФОРМАЦИИ.

ИНФОРМАЦИОННАЯ

БЕЗОПАСНОСТЬ

2.

Все тайное становится явным!Информация стала товаром, который

можно приобрести, продать, обменять.

При этом стоимость информации часто

в сотни раз превосходит стоимость

компьютерной системы, в которой она

хранится. От степени безопасности

информационных технологий в

настоящее время зависит благополучие,

а порой и жизнь многих людей.

3.

Компьютернаябезопасность

это совокупность средств и методов

информационных технологий,

используемых с целью обеспечения

сохранности информации на машинных

носителях.

4.

5.

6.

https://www.youtube.com/watch?v=FR2hTxYZs_c7.

угрозыМетод защиты информации

8.

угрозыМетод защиты информации

9.

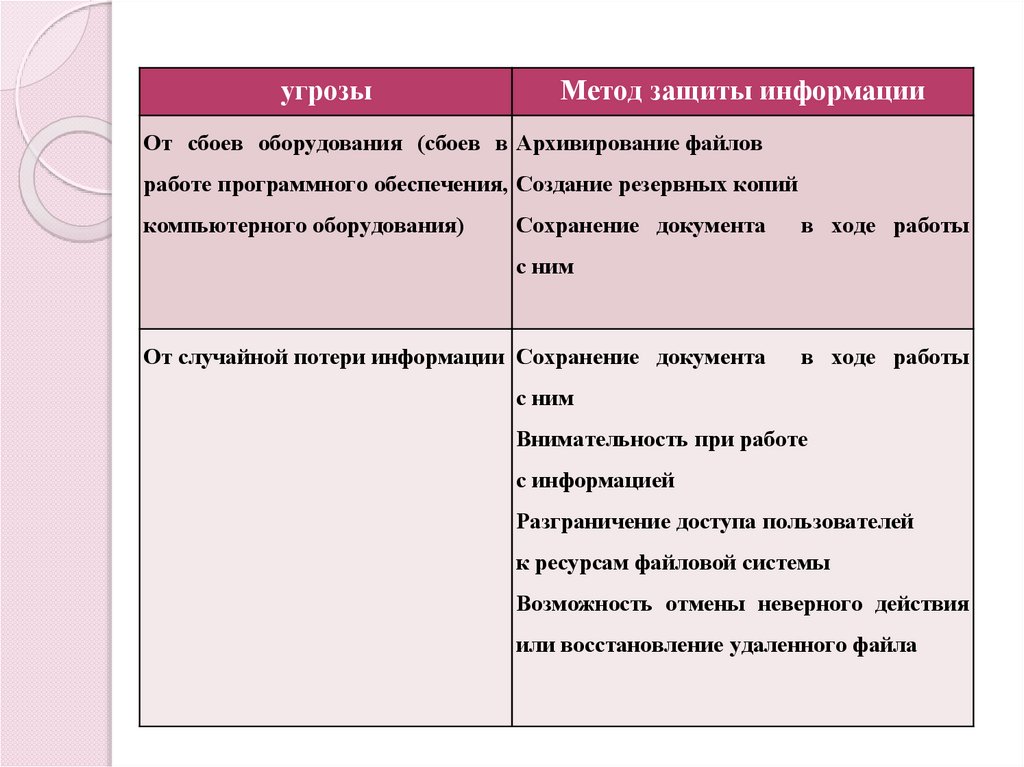

угрозыМетод защиты информации

От сбоев оборудования (сбоев в Архивирование файлов

работе программного обеспечения, Создание резервных копий

компьютерного оборудования)

Сохранение документа

в ходе работы

с ним

От случайной потери информации Сохранение документа

в ходе работы

с ним

Внимательность при работе

с информацией

Разграничение доступа пользователей

к ресурсам файловой системы

Возможность отмены неверного действия

или восстановление удаленного файла

10.

угрозыОт преднамеренного искажения

Метод защиты информации

Использование

антивирусных

программ

Разграничение доступа пользователей

к ресурсам файловой системы

От несанкционированного доступа

Шифрование

Установка паролей

Электронная подпись

Биометрические способы защиты

11.

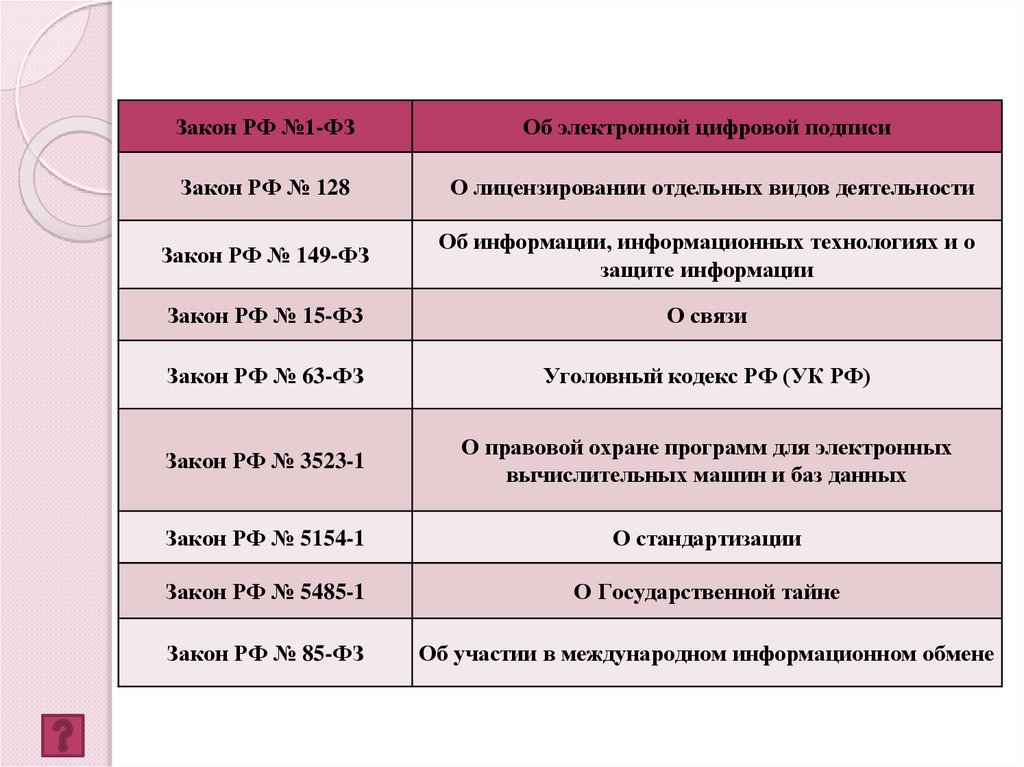

Закон РФ №1-ФЗОб электронной цифровой подписи

Закон РФ № 128

О лицензировании отдельных видов деятельности

Закон РФ № 149-ФЗ

Об информации, информационных технологиях и о

защите информации

Закон РФ № 15-Ф3

О связи

Закон РФ № 63-ФЗ

Уголовный кодекс РФ (УК РФ)

Закон РФ № 3523-1

О правовой охране программ для электронных

вычислительных машин и баз данных

Закон РФ № 5154-1

О стандартизации

Закон РФ № 5485-1

О Государственной тайне

Закон РФ № 85-ФЗ

Об участии в международном информационном обмене

12.

Поданным

агентства,

специалисты

"Лаборатории

Касперского", обнаружили персональные компьютеры в 30

странах, зараженные одной или несколькими подобными

шпионскими

программами.

Наибольшее

количество

зараженных компьютеров оказалось в Иране, за ними

следуют Россия, Пакистан, Афганистан, Китай, Мали, Сирия,

Йемен и Алжир. Чаще всего целью хакеров становились

компьютеры в правительственных и военных учреждениях,

телекоммуникационных компаниях, банках, энергетических

компаниях,

компаниях,

исследованиями

занимающихся

ядерными

13.

14.

Проблема защиты информации путемее преобразования, исключающего ее

прочтение

посторонним

лицом,

волновала

человечество с

давних

времен.

14

15.

2. Понятие окриптографии

Слово Криптография в переводе с

греческого означает тайнопись.

Основное предназначение

криптографии – защита или сохранение в

тайне необходимой информации.

16.

Первыекриптографические машины

Шифровальные диски

В XVI веке итальянец

Альберти впервые выдвинул

идею "двойного шифрования"текст, полученный в результате

первого

шифрования

подвергался

повторному

шифрованию.

Реализация такого шифра осуществлялась с помощью

шифровального диска положившего начало целой серии так

называемых "многоалфавитных шифров". Пять подобных

шифровальных дисков, использовались правительством и армией

конфедератов во время гражданской войны в Северной Америке.

17.

Шифратор ДжефферсонаВ начале XIX века криптография обогатилась замечательным

изобретением. Его автор - государственный деятель и президент

США Томас Джефферсон.

Свою систему шифрования он назвал "дисковым шифром". Этот

шифр реализовывался с помощью специального устройства,

которое впоследствии назвали шифратором Джефферсона.

Шифрованный

текст

образовывался

путем

считывания

последовательности букв с любой линии параллельной

выделенной.

18.

Великий французский кодВ XIX веке значительный вклад

в криптографию внесла целая

плеяда французских

специалистов. Офицер

французской армии маркиз де

Виари изобрёл шифровальное

устройство с печатающим

механизмом.

Этьен Базери увлекался

историческими шифрами. Ему

удалось почти полностью

восстановить несложный код

Наполеона I, который тот

использовал в низовых звеньях

своей армии. Также этот код

был раскрыт и русскими

специалистами.

19.

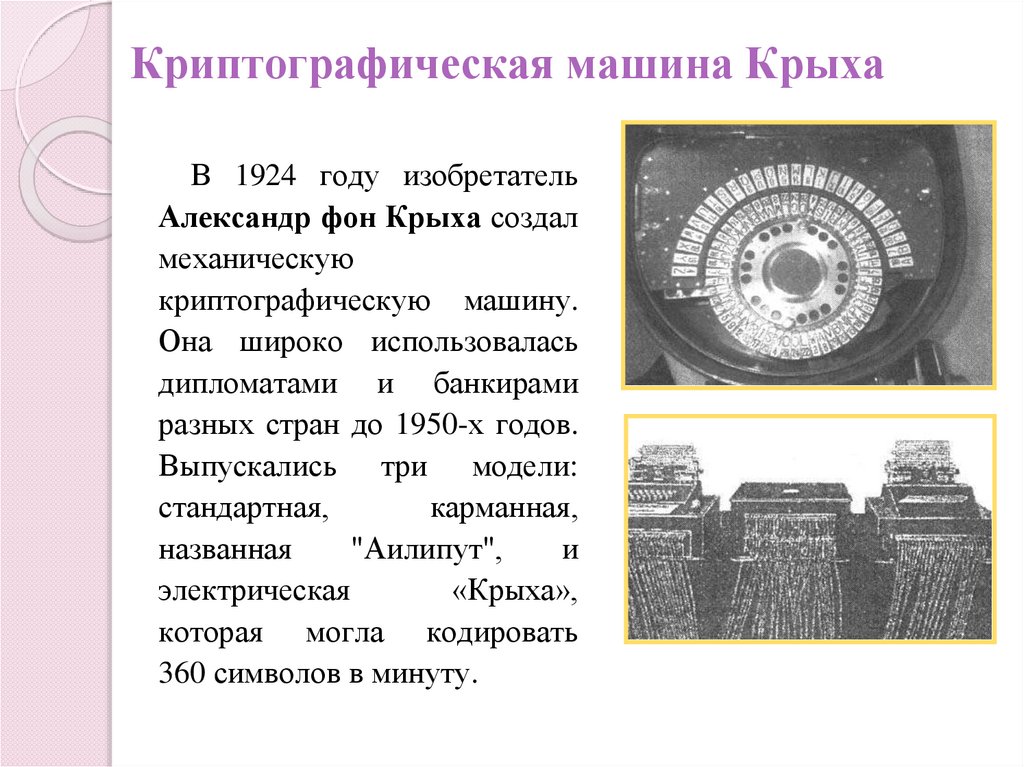

Криптографическая машина КрыхаВ 1924 году изобретатель

Александр фон Крыха создал

механическую

криптографическую машину.

Она широко использовалась

дипломатами и банкирами

разных стран до 1950-х годов.

Выпускались три модели:

стандартная,

карманная,

названная

"Аилипут",

и

электрическая

«Крыха»,

которая могла кодировать

360 символов в минуту.

20.

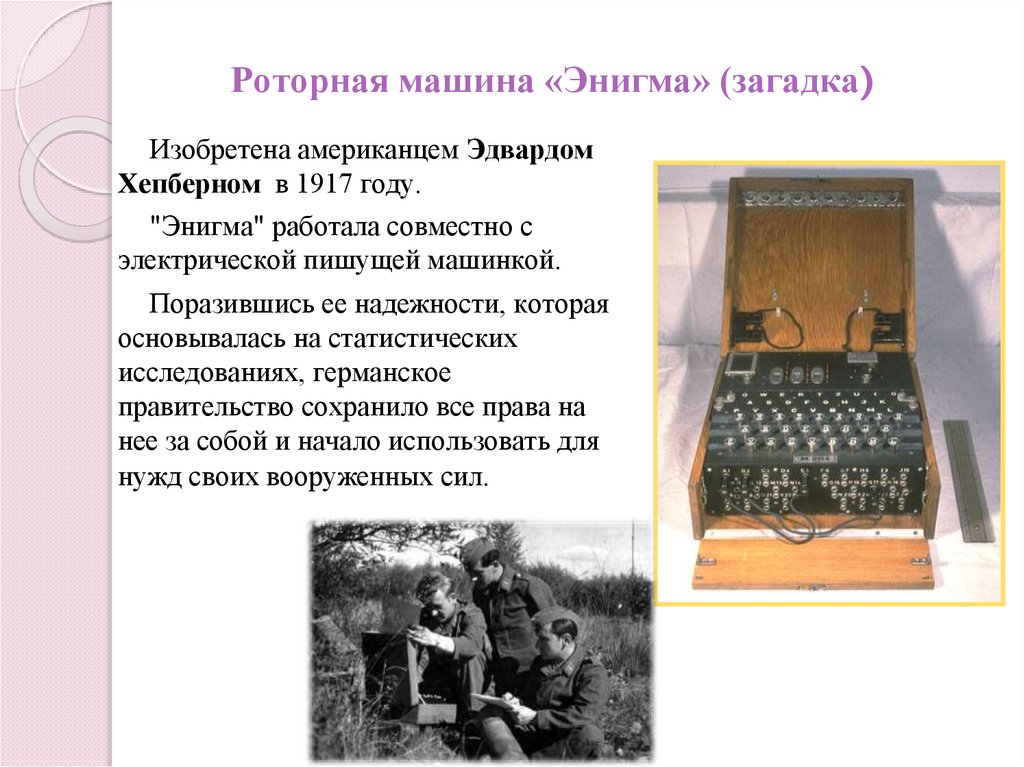

Роторная машина «Энигма» (загадка)Изобретена американцем Эдвардом

Хепберном в 1917 году.

"Энигма" работала совместно с

электрической пишущей машинкой.

Поразившись ее надежности, которая

основывалась на статистических

исследованиях, германское

правительство сохранило все права на

нее за собой и начало использовать для

нужд своих вооруженных сил.

21.

Примеры.Блочный шифр на основе магического

квадрата размера NxN.

⚫ Символы блоков исходного текста записываются

в ячейки таблицы в порядке, соответствующем

значениям чисел магического квадрата, а

считываются по строкам.

22.

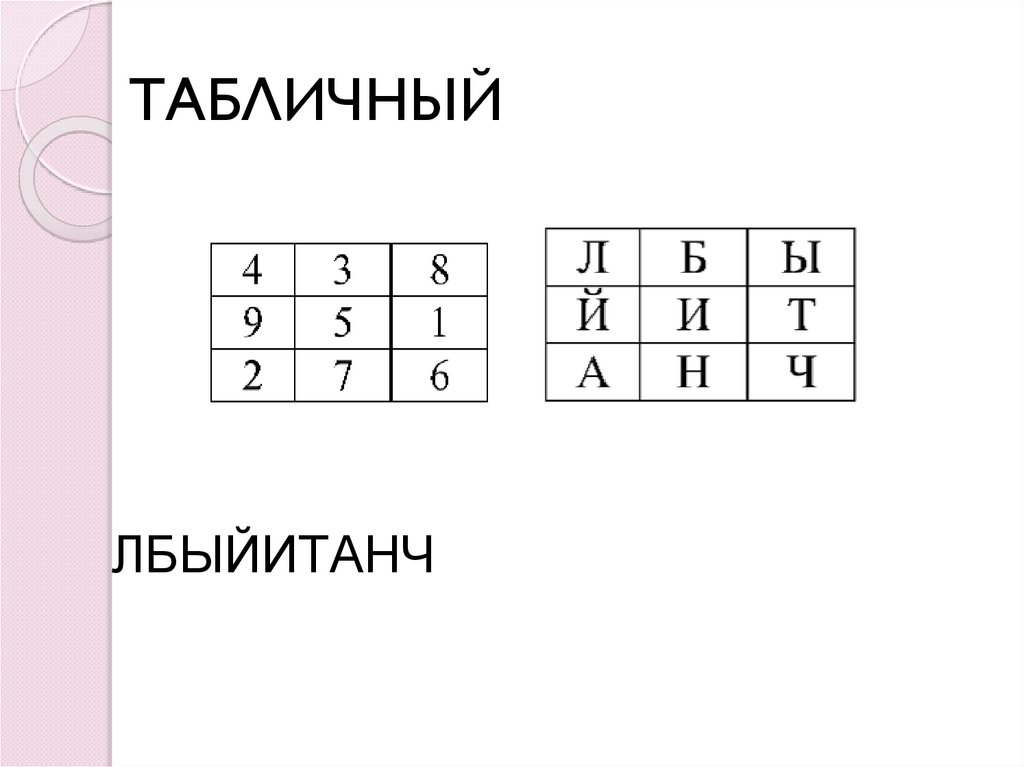

ТАБЛИЧНЫЙЛБЫЙИТАНЧ

23.

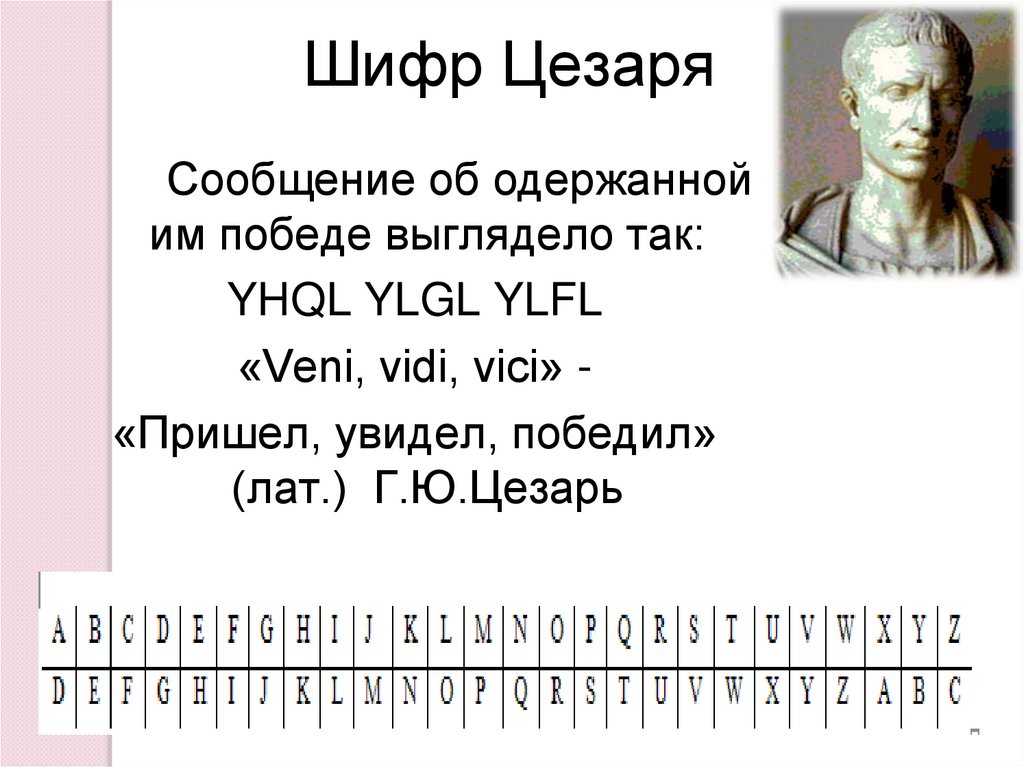

Метод Цезаря⚫Каждая буква исходного текста

заменяется на букву, номер которой на

К единиц больше. Если номер буквы

больше номера последней буквы

алфавита, то выполняется переход к

первой букве алфавита, затем ко

второй и т.д.

24.

ЯМА⚫Алфавит:

⚫К = 2

⚫Я⭢ Б; М⭢О; А ⭢ В

БОВ

25.

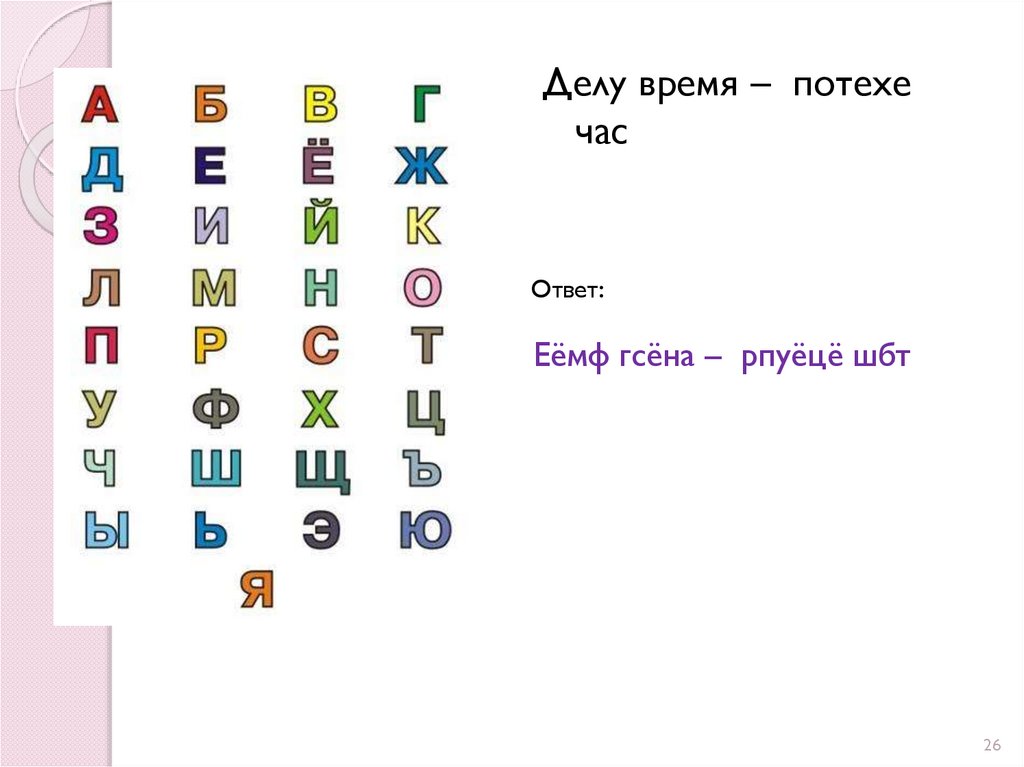

Шифр Цезаря.Этот шифр реализует следующие преобразования

текста: каждая буква исходного текста заменяется

следующей после неё буквой в алфавите, который

считается написанным по кругу.

Задание.

Используя шифр Цезаря, зашифровать следующую

фразу: Делу время – потехе час

25

26.

Делу время – потехечас

Ответ:

Еёмф гсёна – рпуёцё шбт

26

27.

Шифр ЦезаряСообщение об одержанной

им победе выглядело так:

YHQL YLGL YLFL

«Veni, vidi, vici» «Пришел, увидел, победил»

(лат.) Г.Ю.Цезарь

27

28.

Тайнопись в РоссииПервое известное применение тайнописи в России

относится к XIII в.

Эту систему называли

«тарабарской грамотой».

В этой системе согласные буквы заменяются по

схеме:

«МЫЩАЛ ЧОСОШ ЫСПИЕК»

«Рыба с головы гниет»

29.

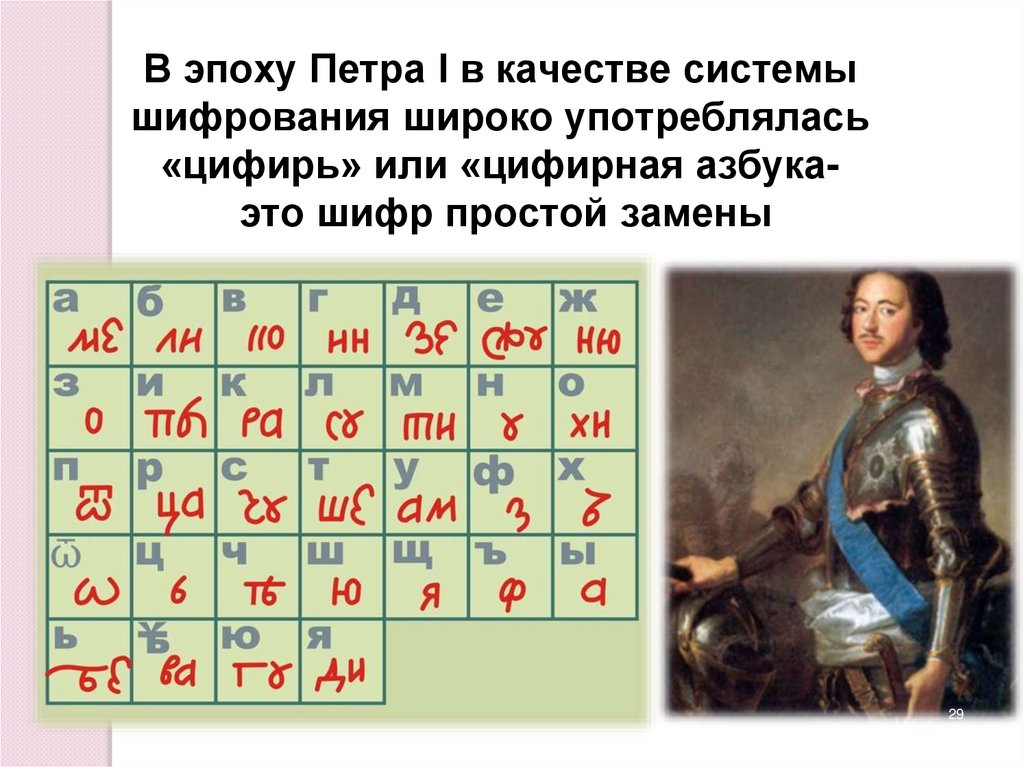

В эпоху Петра I в качестве системышифрования широко употреблялась

«цифирь» или «цифирная азбукаэто шифр простой замены

29

30.

Пушкин А.С.зашифровал

10 главу

«Евгения

Онегина»

Грибоедов А.С.

в письмах жене

посылал

зашифрованные

дипломатические

донесения

30

31.

Почему проблемаиспользования

криптографических

методов в

информационных

системах стала в

настоящий момент

особенно

актуальна?

32.

Приватная, конфиденциальная,секретная информация:

государственная тайна;

военная тайна;

коммерческая тайна;

юридическая тайна;

врачебная тайна.

32

33.

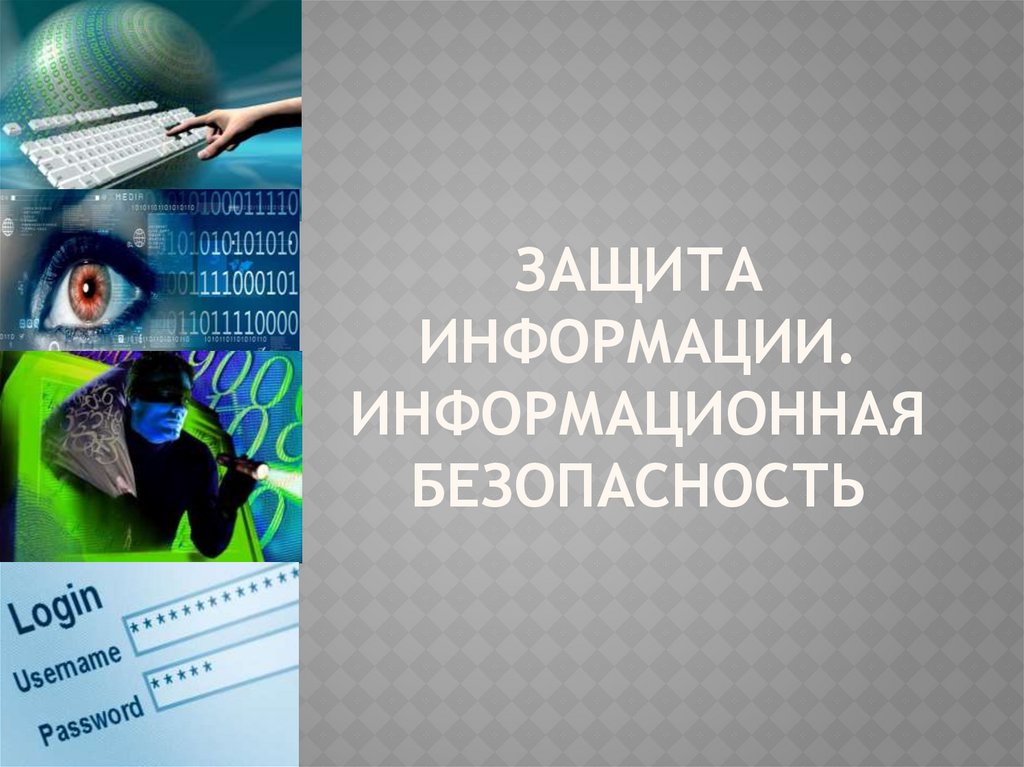

Защита информации - это комплексмероприятий, направленных на

обеспечение информационной

безопасности.

Информационная безопасность - защита

целостности, доступности и

конфиденциальности информации.

Под информационной безопасностью

понимается защищенность

информационной системы от случайного

или преднамеренного вмешательства,

наносящего ущерб владельцам или

пользователям информации.

34.

Архивация файловАрхивация информации – это

процесс преобразования информации,

при котором ее объем уменьшается, а

количество остается прежним.

При этом имеется возможность

закрыть доступ к упакованной в архив

информации паролем.

35.

Целью упаковки файлов обычно являютсяобеспечение

более

компактного

размещения

информации на диске, сокращение времени и,

соответственно, стоимости передачи информации по

каналам связи в компьютерных сетях.

Кроме того, упаковка в один архивный файл

группы файлов существенно упрощает их перенос с

одного компьютера на другой, сокращает время

копирования файлов на диски, позволяет защитить

информацию от несанкционированного доступа,

способствует защите от заражения вирусами.

36.

Процесс архивации состоит в удаленииизбыточной информации из файла путем

кодирования

его

содержимого

по

определенным

алгоритмам

с

помощью

программы-архиватора.

Все алгоритмы сжатия подразделяются на

две большие категории:

алгоритмы сжатия с информационными

потерями и без потерь.

37.

При сжатии с потерями допускаетсяизъятие из информации элементов,

которые в рамках этого процесса не

способны исказить информацию. Это

относится, в частности, к сжатию

речевой и графической информации.

38.

Принцип сжатия без потерь состоит втом, файл вначале рассматривается на

наличие одинаковых

последовательностей символов,

которые, кроме первой, заменяются

ссылкой на нее.

39.

Результатом любого сжатия являетсяуменьшение исходной информации в

некоторое число раз.

Сокращение объема данных называется

степенью компрессии, или коэффициентом

сжатия.

Он определяется как отношение объема

сжатого файла к объему исходного файла,

выраженное в процентах.

40.

Программы - архиваторыразличаются

⚫используемыми математическими

методами,

⚫скоростью архивирования и

разархивирования,

⚫степенью сжатия информации,

⚫удобством использования.

41.

Архивы, создаваемые разнымиархиваторами, отличаются один от

другого по структуре и формату.

Для обозначения формата

используется расширение архивного

файла, полученного в результате работы

конкретного архиватора.

42.

Архивный файлэто специальным образом

организованный файл, содержащий в

себе один или несколько файлов в

сжатом или несжатом виде и служебную

информацию об именах файлов, дате и

времени их создания или модификации,

размерах и т.д.

43.

Наиболее распространены архиваторыPKZIP (формат ZIP), ARJ (формат ARJ),

RAR (формат RAR), а для среды Windows

– WinArj, WinZip, WinRar.

44.

Программы-архиваторы выполняютследующие основные функции:

⚫ упаковывают файлы, создавая архив;

⚫ добавляют файлы в архив;

⚫ перемещают файлы в архив – сначала упаковывают,

затем удаляют исходные файлы;

⚫ извлекают (распаковывают) файлы из архива;

⚫ выводят содержимое архива – перечень имен

упакованных файлов с их исходными и

результирующими размерами;

⚫ модифицируют содержимое архива, добавляя в него

только те файлы, которых нет в архиве;

⚫ обновляют содержимое архива, добавляя в него

только последние версии ранее помещенных в архив

файлов.

45.

Многие архиваторы могут создаватьсамораспаковывающиеся архивы. Такой

архивный

файл

представляет

собой

исполняемый файл с расширением СОМ

или

ЕХЕ,

при

запуске

которого

автоматически

извлекаются,

распаковываются и записываются на диск

все содержащиеся в этом архиве файлы без

использования архиватора.

46.

Обнаружить заражение компьютеравирусом можно по следующим

признакам:

⚫ прекращение работы или неправильная

работа ранее успешно функционировавших

программ;

⚫ медленная работа компьютера;

⚫ невозможность загрузки операционной

системы;

⚫ исчезновение файлов и каталогов или

искажение их содержимого;

47.

⚫ изменение даты и времени модификациифайлов;

⚫ изменение размеров файлов;

⚫ неожиданное значительное увеличение

количества файлов на диске;

⚫ существенное уменьшение размера

свободной оперативной памяти;

48.

⚫ вывод на экран непредусмотренныхсообщений или изображений;

⚫ подача непредусмотренных звуковых

сигналов;

⚫ частые зависания и сбои в работе

компьютера.

informatics

informatics