Similar presentations:

Угроза утечки информации за счёт “штатных” возможностей типового телекоммуникационного оборудования

1. УГРОЗА УТЕЧКИ ИНФОРМАЦИИ ЗА СЧЁТ “ШТАТНЫХ” ВОЗМОЖНОСТЕЙ ТИПОВОГО ТЕЛЕКОММУНИКАЦИОННОГО ОБОРУДОВАНИЯ.

Ну, а завтра спросят дети, навещая нас с утра:– Папы, что сказали эти кандидаты в доктора?

Мы откроем нашим чадам правду, им не всё равно:

– Удивительное – рядом, но оно – запрещено.

Владимир Высоцкий, “Дорогая передача!”.

УГРОЗА УТЕЧКИ ИНФОРМАЦИИ

ЗА СЧЁТ “ШТАТНЫХ” ВОЗМОЖНОСТЕЙ

ТИПОВОГО ТЕЛЕКОММУНИКАЦИОННОГО

ОБОРУДОВАНИЯ.

А.Фантомэ

инженер, техническая защита информации.

Кишинёв

2025.

2. Небольшое вступление.

Данная презентация задумывалась как “наглядное пособие” для проведения занятийпо вопросам, связанными с некоторыми угрозами, которые могут возникнуть за счёт

“дополнительных функций” и “неграмотного использования”

типовых телекоммуникационных систем –

фраза получилась “длинной и запутанной”, но, надеюсь, что смысл её понятен.

Речь идёт о том, что некоторые “обычные” телекоммуникационные устройства

“по определению” могут представлять определённую угрозу с точки зрения

информационной безопасности.

При этом, для получения информации злоумышленнику совсем не требуется

использовать какие-либо специальные средства, а только “штатные”

устройства и “штатные” возможности типового оборудования –

без какой-либо его специальной “модификации”.

Ранее отдельные вопросы из этой “области” рассматривались в презентациях

“Технические каналы утечки акустической информации” и

“Технические каналы утечки информации, передаваемой по каналам связи”,

кроме того, у меня было несколько “коротких” презентаций на эту тему,

которые касались конкретных телекоммуникационных систем.

В итоге я решил сделать одну “большую” презентацию на эту тему, но это не значит,

что в ней рассмотрены все “важные моменты” и есть “ответы на все вопросы” –

наоборот, главная цель данной презентации: обратить внимание слушателей

на некоторые “специфические” угрозы и заставить их задуматься.

3. Небольшое вступление.

Основными слушателями, для которых делалась данная презентация,были сотрудники подразделений информационных технологий,

отвечающие за эксплуатацию телекоммуникационных систем,

но не имеющие какой-либо серьёзной подготовки

в области защиты информации.

Одно дело, когда в компании “всё по-взрослому” и в её штате есть компетентные

сотрудники, отвечающие не только за функционирование и техническое

обслуживание соответствующих телекоммуникационных систем,

но и за их безопасность, в соответствии с требованиями

профильных руководящих документов – в том числе,

стандартов серии ISO 27000.

Совсем другое дело, когда в достаточно крупной компании всеми этими вопросами

“занимается” один человек, не имеющий специальной подготовки – как правило,

это “системный администратор” или “связист”, на которого “навалено” всё,

что связано с компьютерами, связью, ОПС, СКУД, CCTV и т.д. – понятно,

что в этом случае о какой-то реальной “информационной безопасности”

говорить достаточно сложно (вернее, только “разговор” и будет).

В то же время, вопросы, обсуждаемые в данной презентации,

могут быть полезны для сотрудников служб безопасности и личной охраны,

руководителей подразделений информационных технологий (и не только IT),

а также отдельных граждан, которых интересует данная тематика –

как говорится: “для общего развития”.

4.

Сразу хочу сделать несколько замечаний, чтобы внести ясность:1. В данной презентации изложено исключительно моё личное мнение по данному

вопросу – поэтому оценивать его нужно очень критически и ни в коем случае

не воспринимать как “абсолютную истину”.

2. Фактически, данная презентация представляет собой некоторые мои “мысли вслух”,

поэтому она выполнена (изложена) в достаточно “свободном”, я бы даже сказал,

“неакадемическом” стиле – не путать с т.н. “ненормативной лексикой”

(хотя, т.н. “ненормативная лексика” в ней тоже присутствует).

3. Данная презентация не является каким-то “учебным пособием” – она предназначена

для проведения занятий именно с неподготовленными слушателями и ставит целью

их “общее развитие” в некоторых вопросах информационной безопасности.

Поэтому применяемая в ней терминология – например, такой термин как “угроза” –

не всегда является “строгим определением” из руководящих документов

по защите информации, в которых даны чёткие определения

для “угрозы”, “уязвимости”, “риска” и т.д.

4. В данной презентации я привожу некоторые “наглядные примеры”, связанные с работой

отдельных типов телекоммуникационных устройств – в том числе, рассматриваются

устройства, которые на сегодняшний день практически не используются,

но на их примере можно наглядно показать “суть” возможной угрозы.

Я хотел показать, что если угроза “в принципе существует”, то о ней надо помнить –

при этом в каждом конкретном случае нужно оценивать реальность данной угрозы,

внимательно изучая документацию на конкретный тип оборудования.

5.

В настоящее время очень часто можно услышать такие “модные” понятия, как“информационные технологии”, “цифровизация”, “искусственный интеллект”,

“современные телекоммуникационные системы” и т.п.

Эти вещи, “высший смысл” которых для многих граждан представляет собой

что-то “абстрактно-непонятное”, прочно вошли в повседневную жизнь и

в том или ином виде встречаются практически повсеместно.

Естественно, что кроме приносимых ими определённых “удобств” и “плюсов” –

полезных, а в ряде случаев принципиально важных для современной жизни,

одновременно появляется целый ряд возможных “проблем” и “минусов”,

которые необходимо знать и, если не “полностью устранить”,

то, по возможности, “минимизировать”.

Одной из реальных “проблем”, связанных с использованием современных

телекоммуникационных устройств, является возможность утечки информации

различного характера (аудио, видео и т.д.), которая не только обрабатывается

на данных устройствах, но и которая не имеет непосредственного отношения

к работе данных устройств, а просто циркулирует рядом с ними –

например, разговоры возле абонентского устройства.

Утечка информации за счёт телекоммуникационных устройств может быть

не только “умышленной”, но и “случайной”, а все многочисленные вопросы,

связанные с этой важной и сложной проблемой, попадают в “сферу влияния”

такого направления деятельности, как “информационная безопасность” в целом,

и “информационная безопасность телекоммуникационных систем” в частности.

6.

Учитывая массовое распространение современных информационных технологий,обеспечение информационной безопасности телекоммуникационных систем

является очень важным моментом не только для различных компаний,

но и для самых обычных “отдельных граждан”.

В частности, если говорить об “отдельных гражданах”, то в настоящее время для

большинства из них основным средством обработки и хранения как служебной,

так и личной информации является их мобильный телефон (смартфон),

на который “завязано” всё – начиная от банковских счетов, контрактов,

списка клиентов, данных о текущем местонахождении (маршруте) и

заканчивая т.н. “home-video” (проще говоря “частное порно”) –

для тех, у кого “хватает ума” его снимать, а тем более

хранить на своём мобильном телефоне.

Естественно, что утечка подобной информации в ряде случаев может привести

к серьёзным проблемам как служебного, так и личного характера –

если только её владелец не полный по**ист по жизни,

которого вообще не волнуют никакие проблемы.

Если же говорить о компаниях, то там ситуация, связанная с техническими

средствами обработки и хранения информации несколько сложнее,

так как кроме “личных” телекоммуникационных устройств

все сотрудники пользуются ещё и “служебными”

телекоммуникационными устройствами.

7.

Когда речь идёт об отдельно взятом гражданине, который по простоте душевнойрешил воспользоваться “всеми благами цивилизации”, то это, как говорится,

“его проблемы” и ему самому придётся разбираться с этими “проблемами” –

что, на мой взгляд, трудно, но в некоторых случаях достаточно реально

(конечно, если человек адекватен, образован и сам этого захочет).

Если же речь идёт о какой-либо компании, то вопросы, касающиеся обеспечения

информационной безопасности, находятся в компетенции подразделения

информационных технологий, сотрудники которого обязаны их решать

в соответствии с требованиями руководящих документов –

в частности, согласно стандартов серии ISO 27000.

Понятно, что “компания компании рознь” и в каждом конкретном случае ситуация,

связанная с “количественным составом” и “качеством подготовки” сотрудников

подразделения IT, будет принципиально разной: где-то – “всё по взрослому”,

где-то это будут “три калеки” (образно говоря) – так когда-то давно

любила в шутку говорить про нас моя школьная учительница,

а где-то и “трёх калек” не наберётся.

Естественно, что штатная численность и “качество” подразделения IT в первую

очередь должны определяться объёмом и “спецификой” решаемых задач,

которые реально на него возложены: где-то будет нужен целый штат

узкопрофильных специалистов, где-то будет достаточно одного

грамотного системного администратора, а где-то никого

не нужно, т.к. эта “компания” – полный “шараж-монтаж”.

8.

Если говорить о серьёзном подходе к обеспечению информационной безопасности,то он “по определению” включает в себя составление “модели угроз” и

проведение “анализа рисков” для каждого конкретного случая.

Перечень всех возможных “угроз” может быть очень широким и очень

“разнообразным” по своей природе, но в данной презентации речь не идёт о

составлении “полноценной” модели угроз для телекоммуникационных систем –

в ней я хочу обратить внимание слушателей только на небольшую часть угроз,

которая является достаточно “специфичной” и плотно “пересекается”

с вопросами технической защиты информации (ТЗИ).

Внимание! Важное примечание!

Как было сказано, “угрозы”, о которых пойдёт речь в данной презентации, являются

достаточно “специфичными” и, можно сказать, что по своей “сущности”

они более “близки” к вопросам ТЗИ, а не к “чисто IT-шным делам”.

Исходя из этого, возможно, было бы “логично” отнести вопросы противодействия

данным угрозам (во всяком случае, достаточно многим из них) к компетенции

сотрудников Службы безопасности компании, отвечающих за техническую

защиту информации, а не к компетенции сотрудников подразделения IT.

В то же время, даже в достаточно крупных молдавских компаниях специалисты

по ТЗИ просто “физически” отсутствуют – там даже нет таких штатных единиц,

при этом подразделение IT (в том или ином “штатном виде”) имеется

практически в любой более-менее серьёзной частной структуре.

Поэтому далее в презентации я говорю именно о “сотрудниках подразделения IT”,

которые в современных реалиях отвечают за информационную безопасность.

9.

Сегодня достаточно сложно встретить человека, который не пользовался быкакими-либо телекоммуникационными устройствами: “обычный” проводной телефон,

мобильный телефон, персональный компьютер, “планшет”, радиостанция и т.д.

Кроме того, в настоящее время появилась масса “обычных бытовых устройств”,

которые фактически стали и “телекоммуникационными устройствами” –

речь идёт о т.н. “умных устройствах” (“Smart-устройствах”).

При этом, многие “телекоммуникационные устройства” могут представлять

реальную опасность, связанную с возможностью утечки информации.

Более того, в них даже не требуется ничего “устанавливать” или “дорабатывать”,

т.к. в ряде случаев обыкновенное “штатное” техническое средство может быть

использовано в качестве “закладного устройства” (в том числе “случайно”).

В данной презентации будут рассмотрены только некоторые варианты угроз,

связанные с использованием “штатных” возможностей некоторых видов типовых

телекоммуникационных устройств для получения информации различного рода –

в том числе аудио- и видеоинформации.

На самом деле возможных “угроз” такого типа намного больше, но, как говорится:

“нельзя объять необъятное” – во всяком случае, я этого точно не могу,

поэтому я остановлюсь только на тех вариантах, с которыми мне

более-менее “плотно” приходилось сталкиваться лично.

Примечание: ещё раз хочу подчеркнуть, что все варианты “угроз”, которые будут

рассмотрены в данной презентации, предполагают использование злоумышленником

только “штатных” возможностей типового телекоммуникационного оборудования.

10.

Понятие “телекоммуникационное устройство” относится к очень широкому и“разностороннему” перечню оборудования, поэтому в данной презентации

будут рассмотрены только некоторые виды данных устройств.

Для “удобства” и “наглядности” я решил “разбить” рассматриваемые в данной

презентации телекоммуникационные устройства на несколько “групп”.

Это “разделение” является достаточно условным и не связано с какой-либо

“официальной классификацией” – просто мне так было удобнее и

“логичнее” (с моей точки зрения) излагать материал.

Далее будут рассмотрены следующие основные “группы угроз”,

связанные с использованием типового телекоммуникационного оборудования:

1. Угрозы, связанные с использованием абонентских устройств сети стационарной

телефонной связи – речь идёт именно об “отдельных абонентских устройствах”.

2. Угрозы, связанные с использованием мини-АТС.

3. Угрозы, связанные с использованием некоторых средств радиосвязи.

4. Угрозы, связанные с использованием средств вычислительной техники (ПК).

5. Угрозы, связанные с использованием мобильных устройств.

6. Угрозы, связанные с использованием т.н. “умных устройств”.

Как я сказал, это “разделение” является “условным”. Более того, в ряде случаев

существует “пересечение” между указанными выше “группами” – некоторые

“телекоммуникационные устройства” могут присутствовать “и там и там”,

но в каждом случае с “разными вариантами угроз”.

Примечание: как было сказано ранее, в данном контексте термин “угроза” не является

“строгим определением” из руководящих документов по защите информации.

11.

“Ориентировочное оглавление” – условно говоря.Для того, чтобы слушатели (читатели) могли быстрее “ориентироваться” в этой

презентации, я решил сделать некоторое “подобие оглавления”, в котором указаны

некоторые страницы (номера слайдов), которые напрямую связаны

с некоторыми конкретными примерами определённых “угроз”.

Ещё раз хочу подчеркнуть: это не “полноценное оглавление”, а просто некоторые

выборочные номера страниц для “ориентирования”.

1. Угрозы, связанные с абонентскими устройствами сети стационарной телефонной связи:

Прослушивание помещения через автоответчик за счёт функции “Room Monitoring” – 17.

Особенности телефонов DECT с автоответчиком – 26.

2. Угрозы, связанные с использованием мини-АТС:

Прослушивание телефонных переговоров за счёт функции “вторжение в разговор” – 37.

Прослушивание телефонных переговоров за счёт их записи в систему “голосовой почты” – 47.

Прослушивание помещений за счёт функции “Room Monitoring” – 53.

3. Угрозы, связанные с использованием некоторых средств радиосвязи:

Прослушивание помещений за счёт устройств радиосвязи, имеющих функцию “радио-няня” – 80.

4. Угрозы, связанные с использованием средств вычислительной техники (ПК):

Прослушивание помещения за счёт “автоответа” на входящий звонок в Skype – 88.

5. Угрозы, связанные с использованием мобильных устройств:

Элементарные “базовые” настройки смартфона, связанные с обеспечением безопасности – 97.

6. Угрозы, связанные с использованием т.н. “умных устройств”:

Контроль информации с помощью т.н. “умных часов” для детей – 118.

Как я сказал – это “очень условное оглавление”, и в данной презентации кроме

указанных выше “ссылок” имеется много другой информации – надеюсь, что полезной.

12. Утечка информации за счёт использования абонентских устройств сети фиксированной (стационарной) телефонной связи.

В настоящий момент стационарная телефонная связь, которая существовалараньше в “классическом” варианте, существенно изменилась – это касается

не только “технической” составляющей (“цифровизация”, “оптика” и т.п.),

но и самой “организации” связи: многие абоненты полностью отказались

от “обычного” домашнего телефона и пользуются только “мобильным”,

а большинство компаний имеет сейчас “собственную” сеть связи,

выполненную на базе мини-АТС или VoIP систем.

В то же время, до сих пор сохраняется достаточно большое количество граждан,

у которых в квартире установлен “городской телефон” – очень часто им

практически не пользуются, но тем не менее он там “стоит”,

а в ряде компаний имеются “прямые городские номера”,

которые “не завязаны” на офисную мини-АТС.

Далее будут рассмотрены некоторые примеры, демонстрирующие возможность

использования “обычных” абонентских устройств сети телефонной связи

для съёма информации: в частности, для “прослушивания помещений”,

в которых эти устройства установлены.

Данная угроза актуальна как для “отдельных абонентских устройств”,

установленных на “прямых городских номерах”, так и для абонентских устройств,

работающих в составе офисной мини-АТС – в обоих случаях есть свои “нюансы”.

13. Утечка акустической информации за счёт использования “обычных” абонентских устройств сети телефонной связи.

Речь идёт о самом простом (“лобовом”) варианте использования абонентскихтелефонных устройств для прослушивания разговоров в помещении,

в котором эти устройства находятся.

Простой пример: с телефона, установленного в помещении, дозваниваются на другой

телефон и оставляют трубку “неположенной” – соединение установлено и на приёмной

стороне можно слушать, о чём говорят возле телефона с “неположенной” трубкой.

Аналогичный вариант возможен с мобильным телефоном,

включённом “на передачу” и оставленном в “нужном” помещении.

Естественно, тут есть нюансы:

Во-первых, данная угроза может быть реализована только кем-то из “своих” –

т.е. из тех, кто имеет постоянный свободный доступ в данное помещение.

Это отличие от вариантов с “забытым” мобильным телефоном, который может быть

оставлен в “нужном” помещении не только “своим”, но и кем-то из “посетителей”.

Во-вторых, нужно учитывать чувствительность “штатного” телефонного микрофона –

на каком расстоянии от “неположенной” трубки будет

разборчиво приниматься речевой сигнал.

На практике в ряде случаев такой вариант вполне реален: например,

при контроле за своими “домашними” (муж-жена, родители-дети и т.д.) или

в офисе, где работает “заинтересованное лицо”.

14. Утечка акустической информации за счёт использования “обычных” систем звукоусиления и громкоговорящей связи.

Аналогичная ситуация с устройствами звукоусиления, громкоговорящей и селекторнойсвязи – тут возможностей для “фантазии” и “претворения её в жизнь” ещё больше.

Классические наглядные примеры: финальная часть “Карнавальной ночи” – фраза:

“Братцы! Это я микрофон не выключил!” – в то время как тов. Огурцов С.И. диктовал

секретарю своё письмо в ВЦСПС по поводу того, что “… они нашли в его лице дурака”,

или “Королева бензоколонки” – эпизод, в котором Рогнеда Карповна “незаметно”

включает громкоговоритель во время разговора Панаса Петровича с Людмилой и

обращается к отдыхающим шофёрам: “Слушайте, театр у микрофона!”.

Как говорится “смех смехом…”, но и в реальной жизни такие ситуации вполне возможны.

Понятно, что в большинстве случаев такие “методы съёма информации” используются

для того, чтобы “поприкалываться” или “подставить” кого-то: например, в разгар

“корпоратива”, при “частной беседе” начальника с подчинённой или во время

“индивидуальных занятий” профессора со студенткой – вариант типа:

“жёны стареют, а студентки второго курса – никогда”.

Но в ряде случаев данный способ может быть использован и для реального получения

конфиденциальной информации, обсуждаемой в помещении: если злоумышленник

имеет доступ к данному оборудованию или если он вообще его обслуживает –

например, в качестве “техника-связиста”.

Кроме того, не следует забывать о “случайном нажатии на кнопку”, от которого

“эффект” может быть таким же печальным.

15. Примеры систем селекторной и громкоговорящей связи.

16. Съём акустической информации за счёт “дополнительных” функций абонентских устройств сети телефонной связи.

Многие абонентские устройства сети телефонной связи – телефонные аппараты,автоответчики, беспроводные “радиотелефоны” (в т.ч. стандарта DECT) и т.д. –

имеют ряд штатных “дополнительных” функций, позволяющих дистанционно

контролировать акустику помещений, в которых данные устройства установлены:

например, функции “Room Monitoring” и “Радио-няня”.

Данные функции реализованы в некоторых моделях указанных выше устройств и, в

ряде случаев, могут представлять реальную угрозу с точки зрения утечки речевой

информации, циркулирующей в помещении.

Необходимо отметить, что данные функции являются именно “штатными” – они не

требуют какой-либо “доработки” абонентских устройств, чётко прописаны в

“Инструкции по эксплуатации” на эти устройства и, при определённом стечении

обстоятельств, ими может воспользоваться любой грамотный злоумышленник,

который, как говорил классик, умеет “смотреть на вопросы ширше”.

Контроль акустики возможен как на “ограниченном расстоянии” – например, в пределах

работы одной “DECT-базы” (для беспроводных телефонов с функцией “Радио-няня”)

или в пределах размещения внутренних телефонов офисной мини-АТС, в которой

реализована функция “Room Monitoring”, так и на “неограниченном расстоянии” – для

автоответчиков, в которых реализован режим работы “Room Monitoring”,

аналогичный работе устройств типа “телефонное ухо”.

Далее будут рассмотрены несколько наглядных примеров таких угроз,

характерных для типового оборудования.

17.

Съём акустической информации за счёт абонентских устройств сетителефонной связи, имеющих в своём составе “автоответчик”.

Возможность съёма акустической информации, циркулирующей в помещении,

можно наглядно продемонстрировать на примере отдельных абонентских устройств,

имеющих в своём составе “классический” автоответчик.

Речь идёт именно об “отдельных абонентских устройствах”, имеющих функцию

автоответчика: варианты, связанные с функцией “автоответ”, реализованной

программно на уровне мини-АТС, сейчас не рассматриваются.

Технически автоответчик может быть выполнен как в виде отдельного устройства,

так и быть встроенным в телефонный или факсимильный аппарат.

Большинство типов автоответчиков поддерживают функцию “Room Monitoring” –

это так называемая функция “Прослушивание помещения”, которая “штатно”

была заложена производителем в данное оборудование

(честно говоря, не знаю из каких соображений – возможно, как вариант “охраны”).

Образно говоря, автоответчик, поддерживающий данную функцию,

представляет собой устройство типа “телефонное ухо”, позволяющее

по телефонной линии дистанционно прослушивать помещение,

в котором оно установлено.

Более подробно об устройстве “телефонное ухо” см. в презентации

“Технические каналы утечки акустической информации”.

18. Схема канала перехвата речевой информации с использованием устройства типа “телефонное ухо” с передачей информации по

Схема канала перехвата речевой информациис использованием устройства типа “телефонное ухо”

с передачей информации по телефонной линии на низкой частоте.

Хорев А.А. Техническая защита информации: учеб. пособие для студентов вузов. В 3 т.

Т. 1. Технические каналы утечки информации. М.: ООО «НПЦ Аналитика», 2008.

19. Схема использования устройства типа “телефонное ухо”.

Хорев А.А. Техническая защита информации: учеб. пособие для студентов вузов. В 3 т.Т. 1. Технические каналы утечки информации. М.: ООО «НПЦ Аналитика», 2008.

20. Примеры абонентских устройств, имеющих функцию “автоответчик”.

Вариант реализации функции“Прослушивание помещения” будет рассмотрен

далее на примере “чистого” автоответчика

модели ТЕХЕТ ТХ-235/85 и автоответчика,

встроенного в факсимильный аппарат

Panasonic KX-F680/780.

Кроме того, будет рассмотрен вариант прослушивания

помещения с помощью телефона DECT c автоответчиком –

на примере модели Panasonic KX-TCD825 –

там есть некоторые особенности.

21. Пример дистанционного контроля акустики помещения за счёт соответствующей функции автоответчика модели Texet.

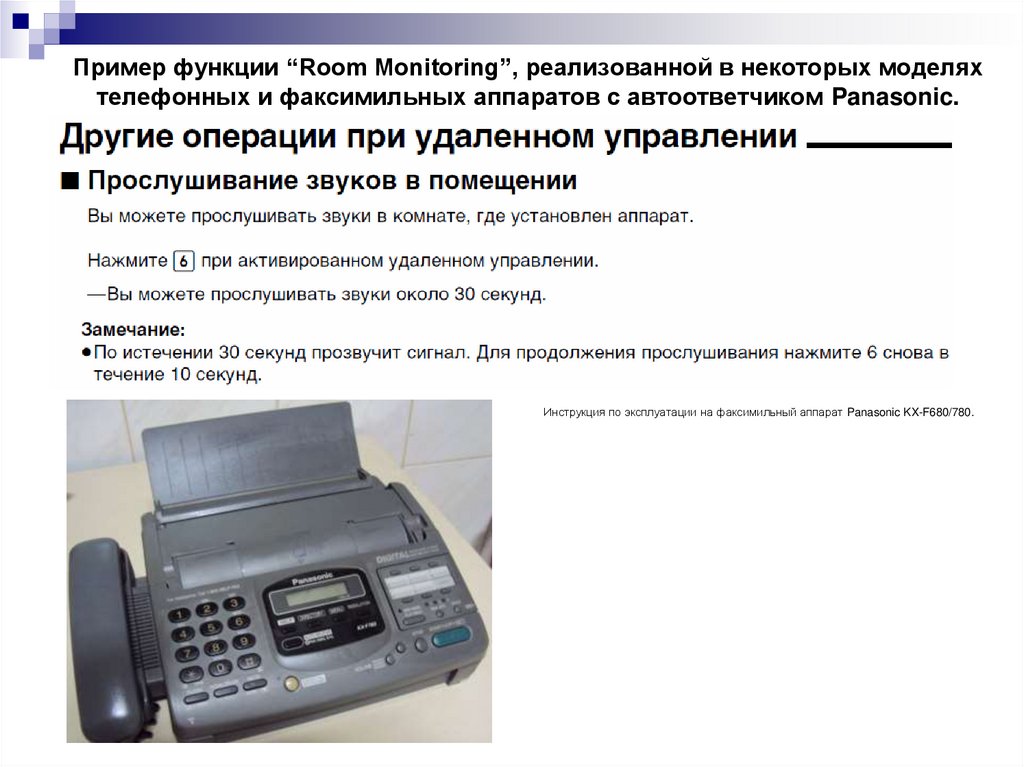

Руководство по эксплуатации на телефонный автоответчик TEXET, модель TX-235/85.22. Пример функции “Room Monitoring”, реализованной в некоторых моделях телефонных и факсимильных аппаратов с автоответчиком

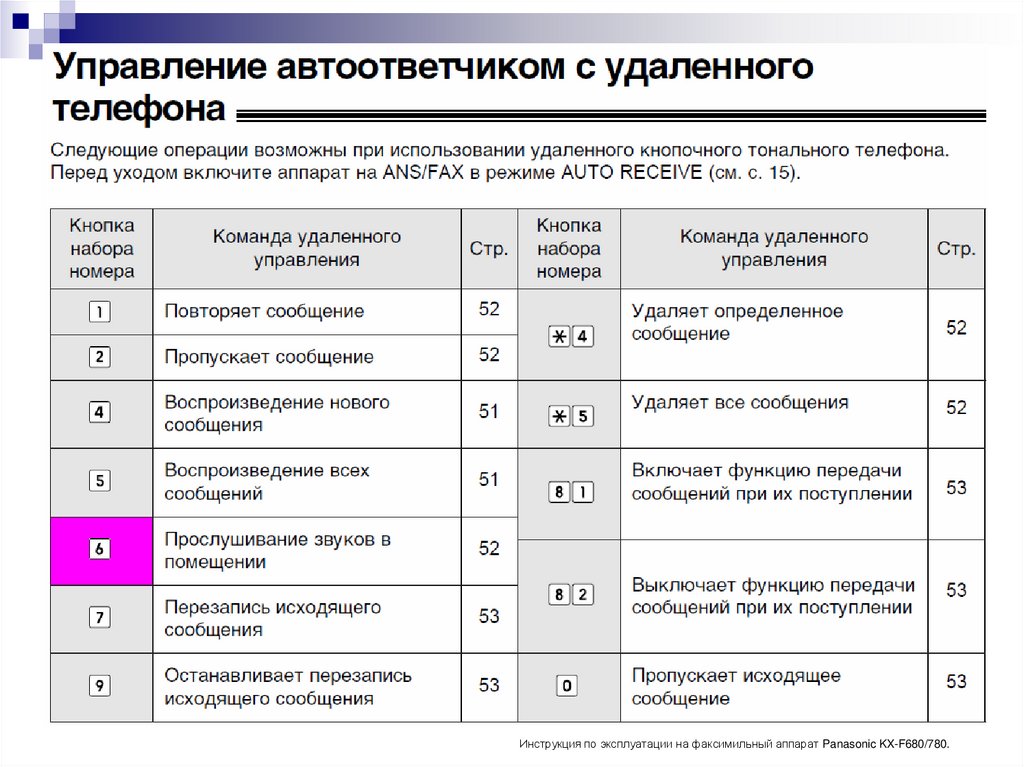

Panasonic.Инструкция по эксплуатации на факсимильный аппарат Panasonic KX-F680/780.

23.

Инструкция по эксплуатации на факсимильный аппарат Panasonic KX-F680/780.24. Удалённый контроль голосовых сообщений за счёт “дополнительных” функций абонентских устройств телефонной связи.

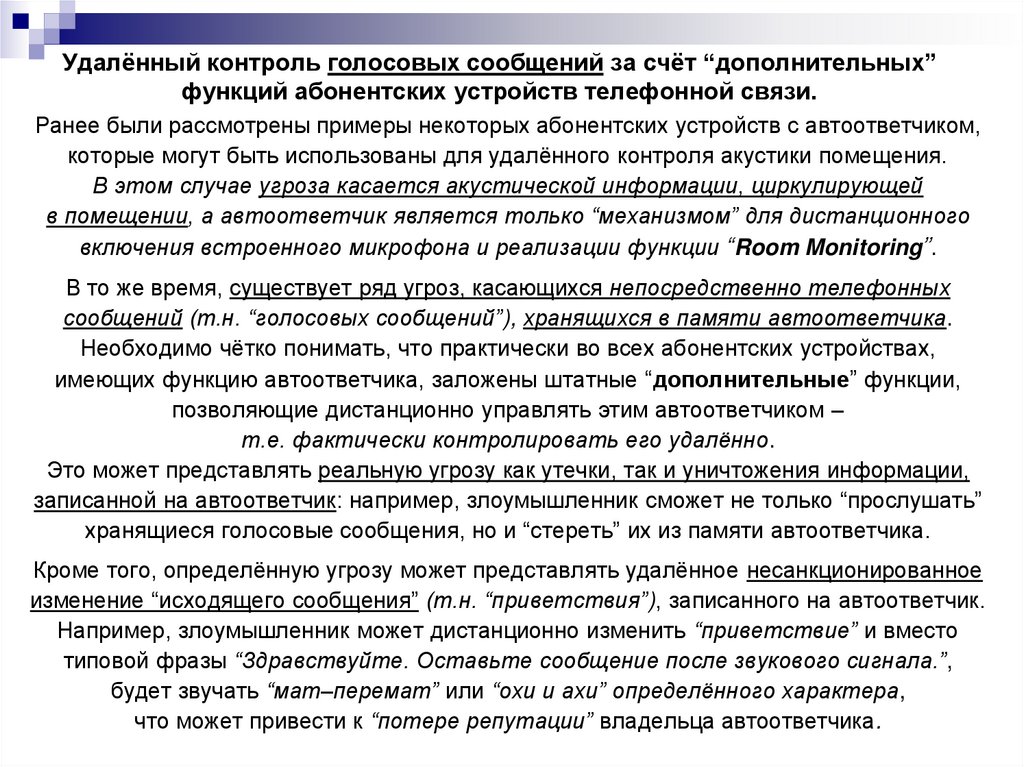

Ранее были рассмотрены примеры некоторых абонентских устройств с автоответчиком,которые могут быть использованы для удалённого контроля акустики помещения.

В этом случае угроза касается акустической информации, циркулирующей

в помещении, а автоответчик является только “механизмом” для дистанционного

включения встроенного микрофона и реализации функции “Room Monitoring”.

В то же время, существует ряд угроз, касающихся непосредственно телефонных

сообщений (т.н. “голосовых сообщений”), хранящихся в памяти автоответчика.

Необходимо чётко понимать, что практически во всех абонентских устройствах,

имеющих функцию автоответчика, заложены штатные “дополнительные” функции,

позволяющие дистанционно управлять этим автоответчиком –

т.е. фактически контролировать его удалённо.

Это может представлять реальную угрозу как утечки, так и уничтожения информации,

записанной на автоответчик: например, злоумышленник сможет не только “прослушать”

хранящиеся голосовые сообщения, но и “стереть” их из памяти автоответчика.

Кроме того, определённую угрозу может представлять удалённое несанкционированное

изменение “исходящего сообщения” (т.н. “приветствия”), записанного на автоответчик.

Например, злоумышленник может дистанционно изменить “приветствие” и вместо

типовой фразы “Здравствуйте. Оставьте сообщение после звукового сигнала.”,

будет звучать “мат–перемат” или “охи и ахи” определённого характера,

что может привести к “потере репутации” владельца автоответчика.

25.

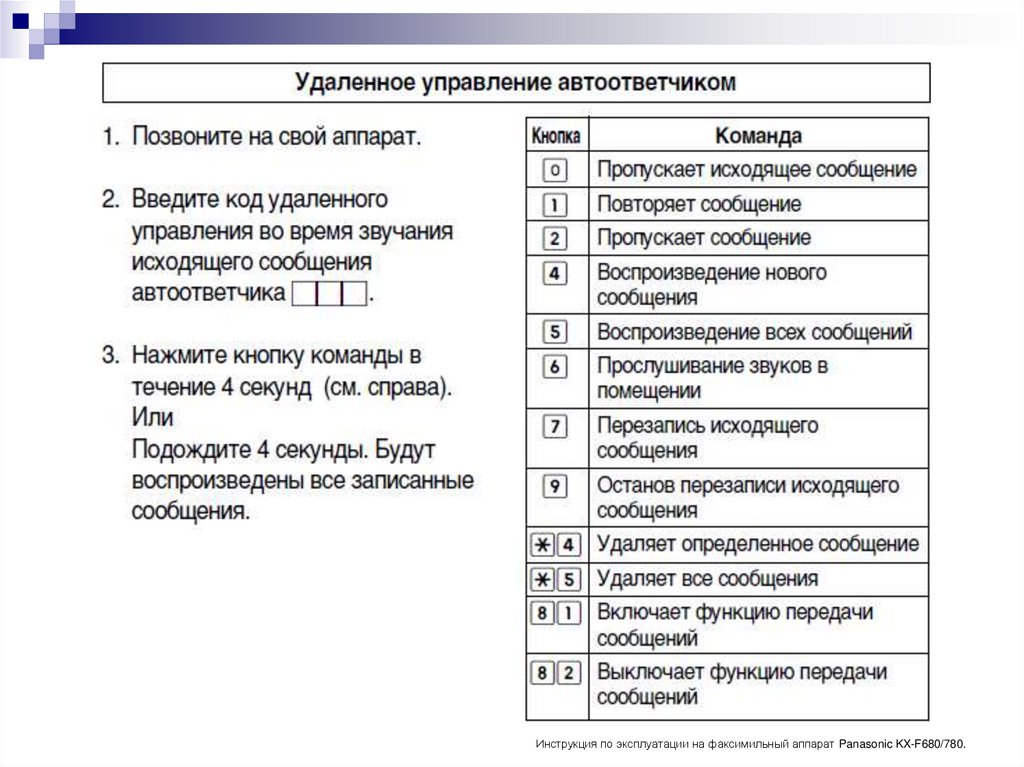

Инструкция по эксплуатации на факсимильный аппарат Panasonic KX-F680/780.26.

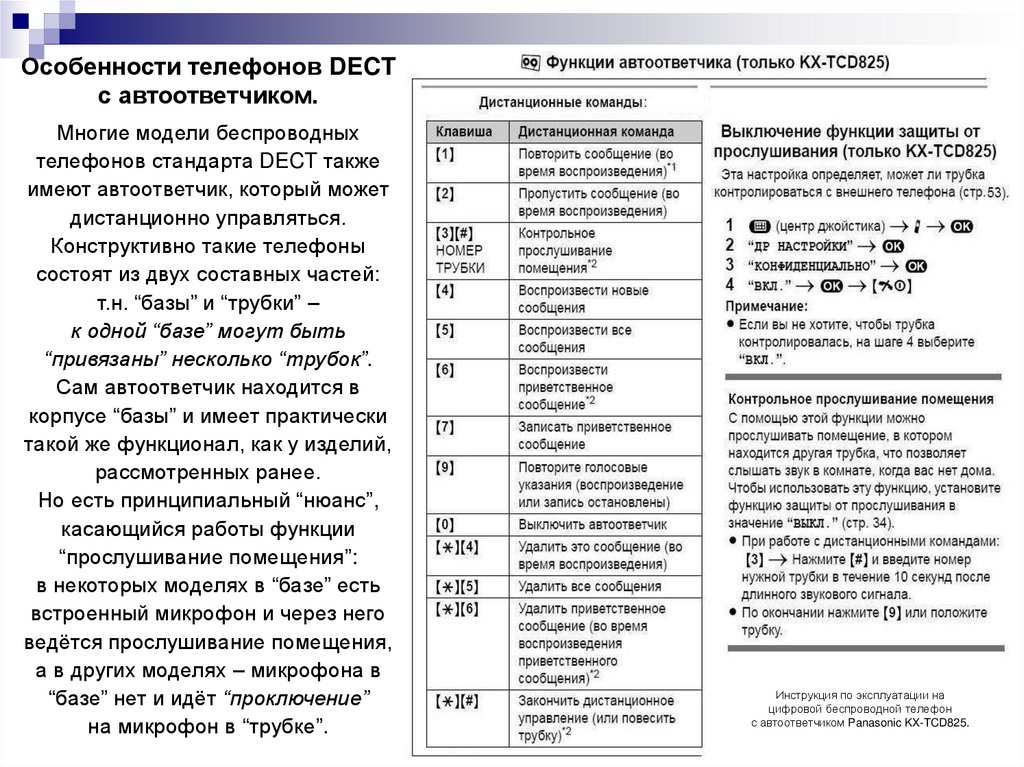

Особенности телефонов DECTс автоответчиком.

Многие модели беспроводных

телефонов стандарта DECT также

имеют автоответчик, который может

дистанционно управляться.

Конструктивно такие телефоны

состоят из двух составных частей:

т.н. “базы” и “трубки” –

к одной “базе” могут быть

“привязаны” несколько “трубок”.

Сам автоответчик находится в

корпусе “базы” и имеет практически

такой же функционал, как у изделий,

рассмотренных ранее.

Но есть принципиальный “нюанс”,

касающийся работы функции

“прослушивание помещения”:

в некоторых моделях в “базе” есть

встроенный микрофон и через него

ведётся прослушивание помещения,

а в других моделях – микрофона в

“базе” нет и идёт “проключение”

на микрофон в “трубке”.

Инструкция по эксплуатации на

цифровой беспроводной телефон

с автоответчиком Panasonic KX-TCD825.

27.

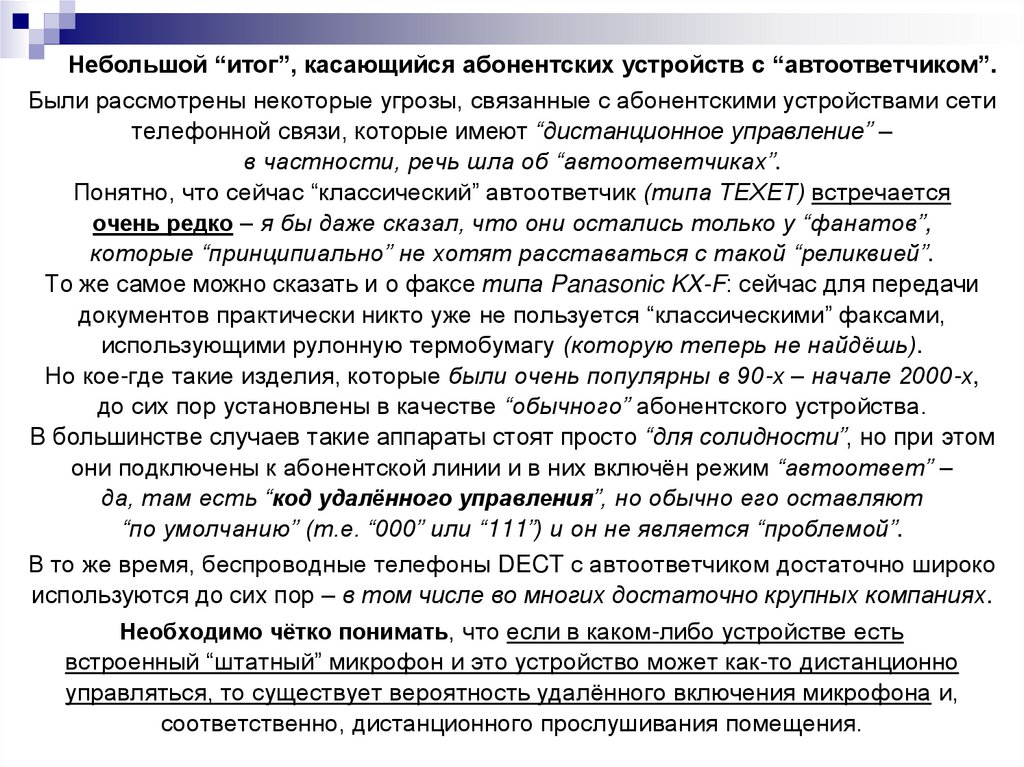

Небольшой “итог”, касающийся абонентских устройств с “автоответчиком”.Были рассмотрены некоторые угрозы, связанные с абонентскими устройствами сети

телефонной связи, которые имеют “дистанционное управление” –

в частности, речь шла об “автоответчиках”.

Понятно, что сейчас “классический” автоответчик (типа ТЕХЕТ) встречается

очень редко – я бы даже сказал, что они остались только у “фанатов”,

которые “принципиально” не хотят расставаться с такой “реликвией”.

То же самое можно сказать и о факсе типа Panasonic KX-F: сейчас для передачи

документов практически никто уже не пользуется “классическими” факсами,

использующими рулонную термобумагу (которую теперь не найдёшь).

Но кое-где такие изделия, которые были очень популярны в 90-х – начале 2000-х,

до сих пор установлены в качестве “обычного” абонентского устройства.

В большинстве случаев такие аппараты стоят просто “для солидности”, но при этом

они подключены к абонентской линии и в них включён режим “автоответ” –

да, там есть “код удалённого управления”, но обычно его оставляют

“по умолчанию” (т.е. “000” или “111”) и он не является “проблемой”.

В то же время, беспроводные телефоны DECT с автоответчиком достаточно широко

используются до сих пор – в том числе во многих достаточно крупных компаниях.

Необходимо чётко понимать, что если в каком-либо устройстве есть

встроенный “штатный” микрофон и это устройство может как-то дистанционно

управляться, то существует вероятность удалённого включения микрофона и,

соответственно, дистанционного прослушивания помещения.

28. Современные мини-АТС и некоторые угрозы, связанные с их использованием.

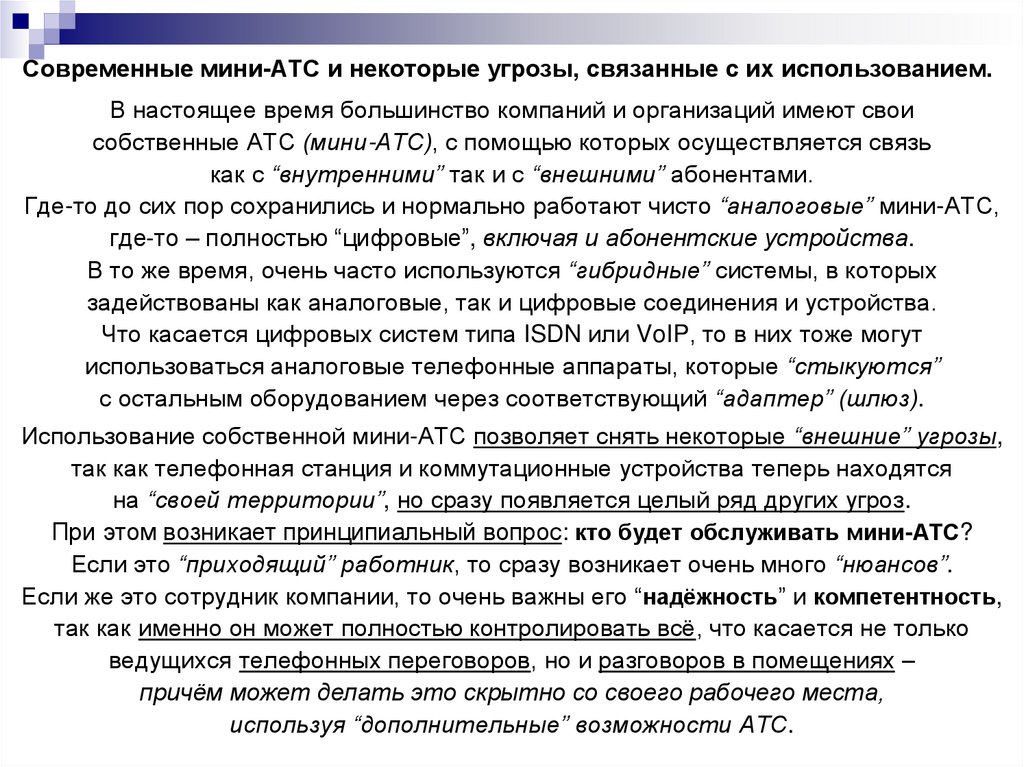

В настоящее время большинство компаний и организаций имеют своисобственные АТС (мини-АТС), с помощью которых осуществляется связь

как с “внутренними” так и с “внешними” абонентами.

Где-то до сих пор сохранились и нормально работают чисто “аналоговые” мини-АТС,

где-то – полностью “цифровые”, включая и абонентские устройства.

В то же время, очень часто используются “гибридные” системы, в которых

задействованы как аналоговые, так и цифровые соединения и устройства.

Что касается цифровых систем типа ISDN или VoIP, то в них тоже могут

использоваться аналоговые телефонные аппараты, которые “стыкуются”

с остальным оборудованием через соответствующий “адаптер” (шлюз).

Использование собственной мини-АТС позволяет снять некоторые “внешние” угрозы,

так как телефонная станция и коммутационные устройства теперь находятся

на “своей территории”, но сразу появляется целый ряд других угроз.

При этом возникает принципиальный вопрос: кто будет обслуживать мини-АТС?

Если это “приходящий” работник, то сразу возникает очень много “нюансов”.

Если же это сотрудник компании, то очень важны его “надёжность” и компетентность,

так как именно он может полностью контролировать всё, что касается не только

ведущихся телефонных переговоров, но и разговоров в помещениях –

причём может делать это скрытно со своего рабочего места,

используя “дополнительные” возможности АТС.

29. Примеры мини-АТС.

http://ntcpik.com/catalog/telefonnaya-stantsiya/sats-216/30. Примеры мини-АТС.

http://www.solarisgroup.ru/panasonic_kx_tde100/31. Принципиальная схема типовой мини-АТС.

www.reicom.ru32. Типовая схема офисной мини-АТС, к которой подключены как “аналоговые”, так и “цифровые” абонентские устройства.

33. Типовая схема построения корпоративной сети связи на базе мини-АТС.

При наличии в компании (организации)нескольких территориально-разнесённых

подразделений (филиалов) они могут

быть соединены между собой

(например, с помощью VPN)

и будут “замыкаться” на одну АТС.

При этом телефонные разговоры между

абонентами компании будут

“внутренними” (бесплатными), даже

если физически они находятся

в различных городах (странах).

34. Некоторые угрозы, которые могут быть реализованы, за счёт “дополнительных” функций типовых мини-АТС.

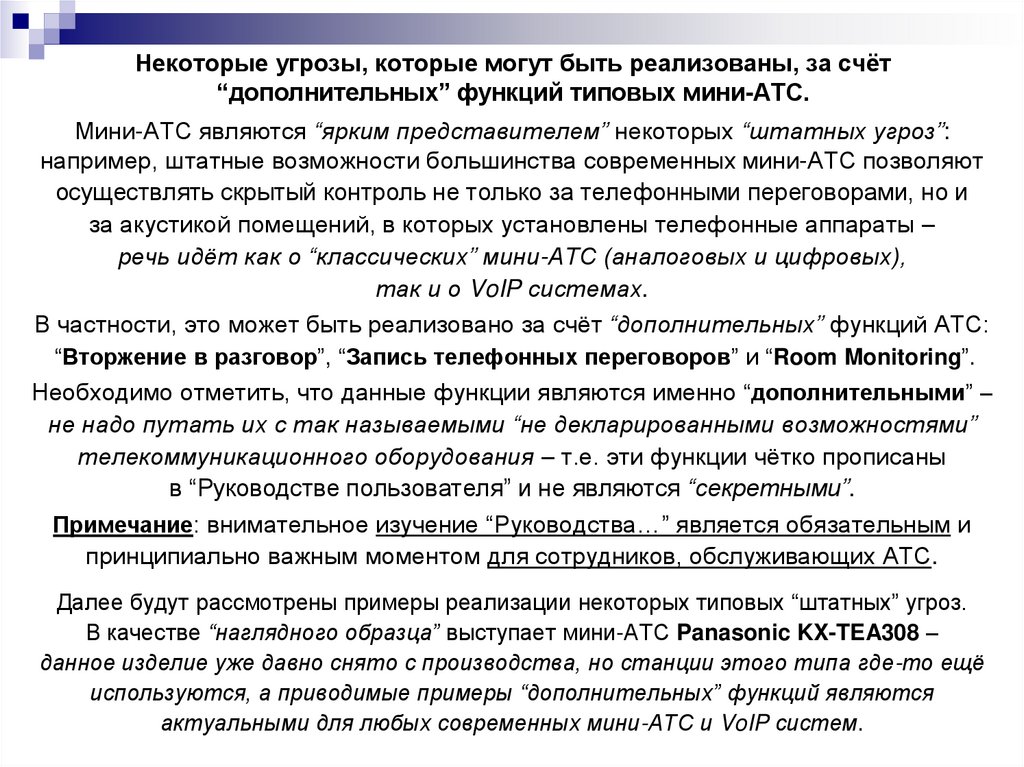

Мини-АТС являются “ярким представителем” некоторых “штатных угроз”:например, штатные возможности большинства современных мини-АТС позволяют

осуществлять скрытый контроль не только за телефонными переговорами, но и

за акустикой помещений, в которых установлены телефонные аппараты –

речь идёт как о “классических” мини-АТС (аналоговых и цифровых),

так и о VoIP системах.

В частности, это может быть реализовано за счёт “дополнительных” функций АТС:

“Вторжение в разговор”, “Запись телефонных переговоров” и “Room Monitoring”.

Необходимо отметить, что данные функции являются именно “дополнительными” –

не надо путать их с так называемыми “не декларированными возможностями”

телекоммуникационного оборудования – т.е. эти функции чётко прописаны

в “Руководстве пользователя” и не являются “секретными”.

Примечание: внимательное изучение “Руководства…” является обязательным и

принципиально важным моментом для сотрудников, обслуживающих АТС.

Далее будут рассмотрены примеры реализации некоторых типовых “штатных” угроз.

В качестве “наглядного образца” выступает мини-АТС Panasonic KX-TEA308 –

данное изделие уже давно снято с производства, но станции этого типа где-то ещё

используются, а приводимые примеры “дополнительных” функций являются

актуальными для любых современных мини-АТС и VoIP систем.

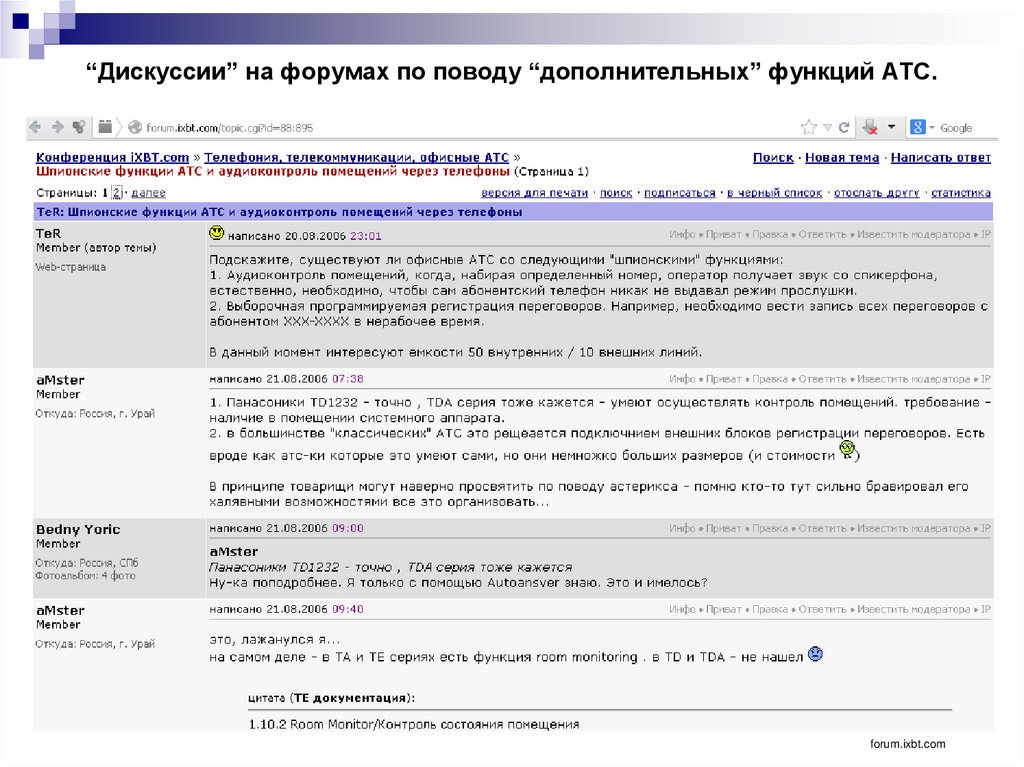

35. “Дискуссии” на форумах по поводу “дополнительных” функций АТС.

forum.ixbt.com36.

Прослушивание телефонных переговоров, осуществляемое за счёт“дополнительных” функций АТС.

Большинство современных мини-АТС

позволяет осуществлять скрытый контроль

ведущихся по ним телефонных переговоров.

Как правило, на мини-АТС возможны два

основных варианта прослушивания:

1. Прослушивание телефонных переговоров

в режиме реального времени.

2. Запись телефонных переговоров с

последующим прослушиванием.

В первом случае используется функция

“Вторжение в разговор”, а во втором –

“Запись в систему голосовой почты”.

Для реализации данных функций

необходимо провести предварительную

настройку (программирование) АТС.

Руководство пользователя. Усовершенствованная гибридная система Panasonic KX-TEA308.

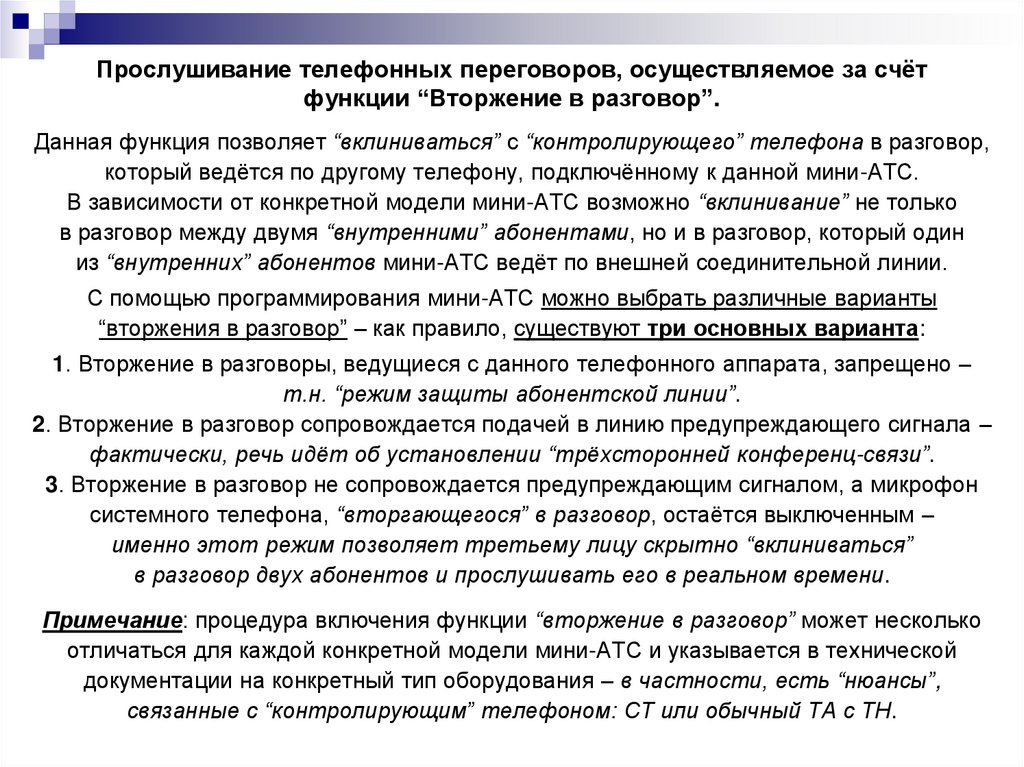

37. Прослушивание телефонных переговоров, осуществляемое за счёт функции “Вторжение в разговор”.

Данная функция позволяет “вклиниваться” с “контролирующего” телефона в разговор,который ведётся по другому телефону, подключённому к данной мини-АТС.

В зависимости от конкретной модели мини-АТС возможно “вклинивание” не только

в разговор между двумя “внутренними” абонентами, но и в разговор, который один

из “внутренних” абонентов мини-АТС ведёт по внешней соединительной линии.

С помощью программирования мини-АТС можно выбрать различные варианты

“вторжения в разговор” – как правило, существуют три основных варианта:

1. Вторжение в разговоры, ведущиеся с данного телефонного аппарата, запрещено –

т.н. “режим защиты абонентской линии”.

2. Вторжение в разговор сопровождается подачей в линию предупреждающего сигнала –

фактически, речь идёт об установлении “трёхсторонней конференц-связи”.

3. Вторжение в разговор не сопровождается предупреждающим сигналом, а микрофон

системного телефона, “вторгающегося” в разговор, остаётся выключенным –

именно этот режим позволяет третьему лицу скрытно “вклиниваться”

в разговор двух абонентов и прослушивать его в реальном времени.

Примечание: процедура включения функции “вторжение в разговор” может несколько

отличаться для каждой конкретной модели мини-АТС и указывается в технической

документации на конкретный тип оборудования – в частности, есть “нюансы”,

связанные с “контролирующим” телефоном: СТ или обычный ТА с ТН.

38.

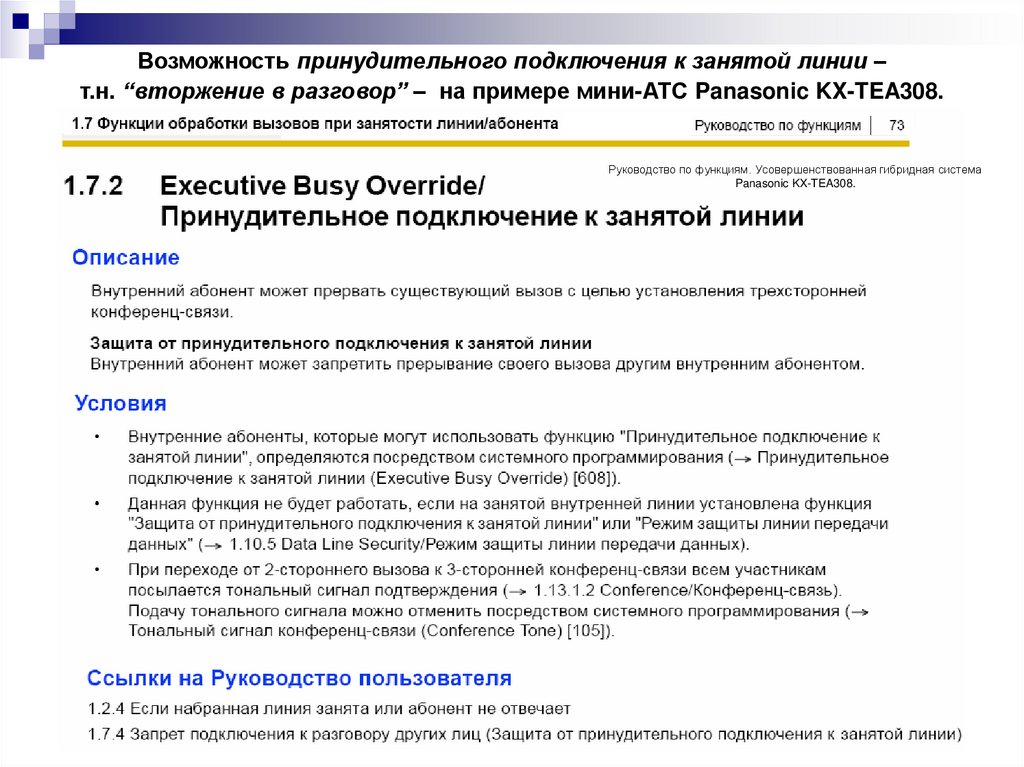

Возможность принудительного подключения к занятой линии –т.н. “вторжение в разговор” – на примере мини-АТС Panasonic KX-TEA308.

Руководство по функциям. Усовершенствованная гибридная система

Panasonic KX-TEA308.

39.

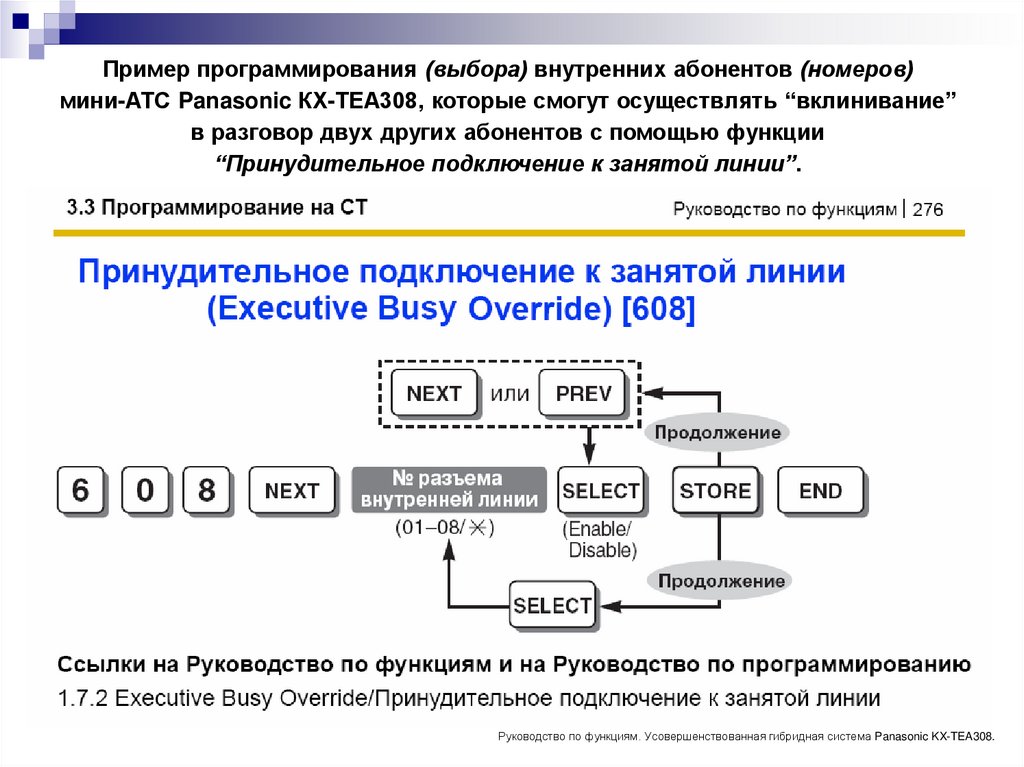

Пример программирования (выбора) внутренних абонентов (номеров)мини-АТС Panasonic КХ-ТЕА308, которые смогут осуществлять “вклинивание”

в разговор двух других абонентов с помощью функции

“Принудительное подключение к занятой линии”.

Руководство по функциям. Усовершенствованная гибридная система Panasonic KX-TEA308.

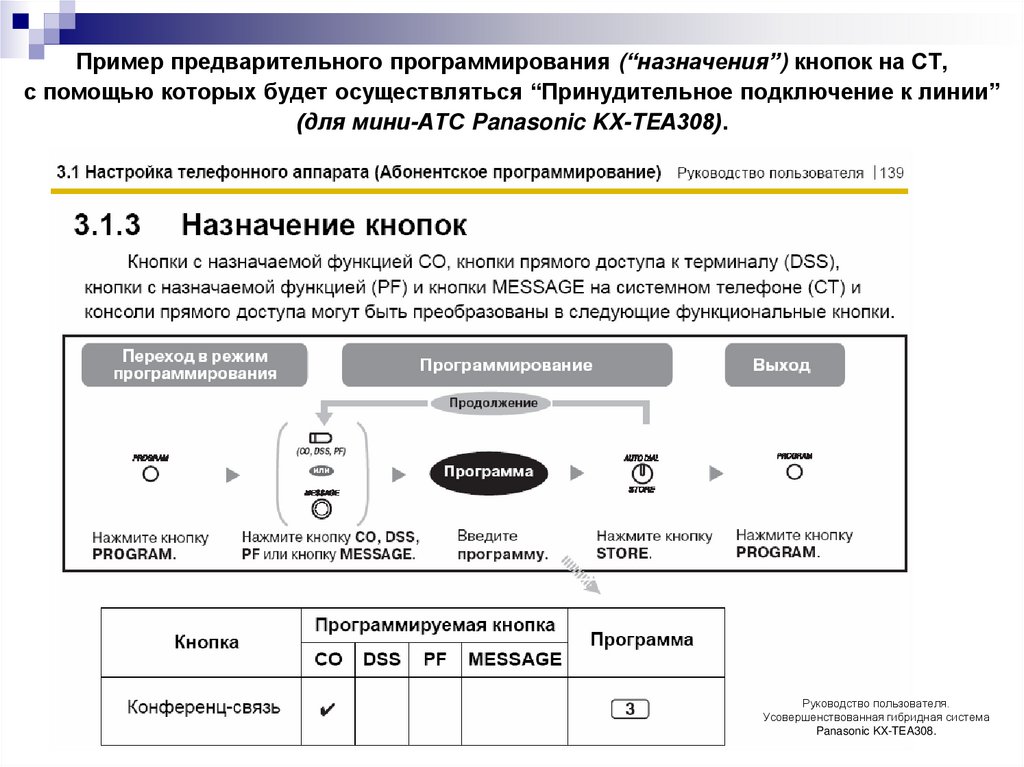

40. Пример предварительного программирования (“назначения”) кнопок на СТ, с помощью которых будет осуществляться “Принудительное

подключение к линии”(для мини-АТС Panasonic KX-TEА308).

Руководство пользователя.

Усовершенствованная гибридная система

Panasonic KX-TEA308.

41.

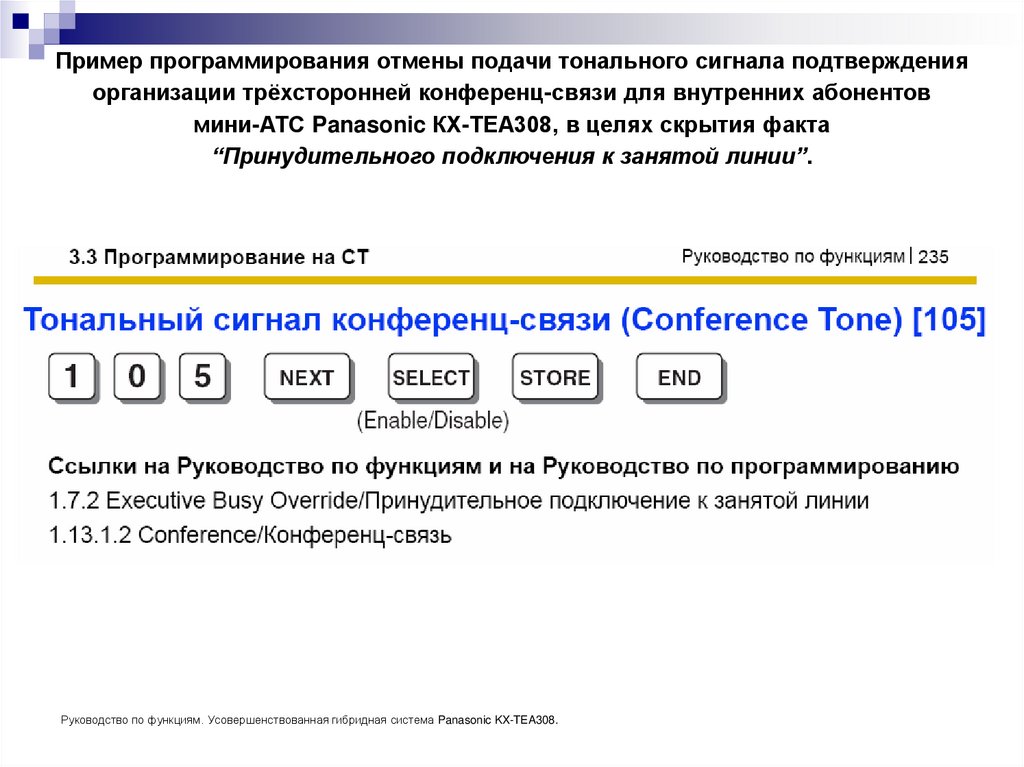

Пример программирования отмены подачи тонального сигнала подтвержденияорганизации трёхсторонней конференц-связи для внутренних абонентов

мини-АТС Panasonic КХ-ТЕА308, в целях скрытия факта

“Принудительного подключения к занятой линии”.

Руководство по функциям. Усовершенствованная гибридная система Panasonic KX-TEA308.

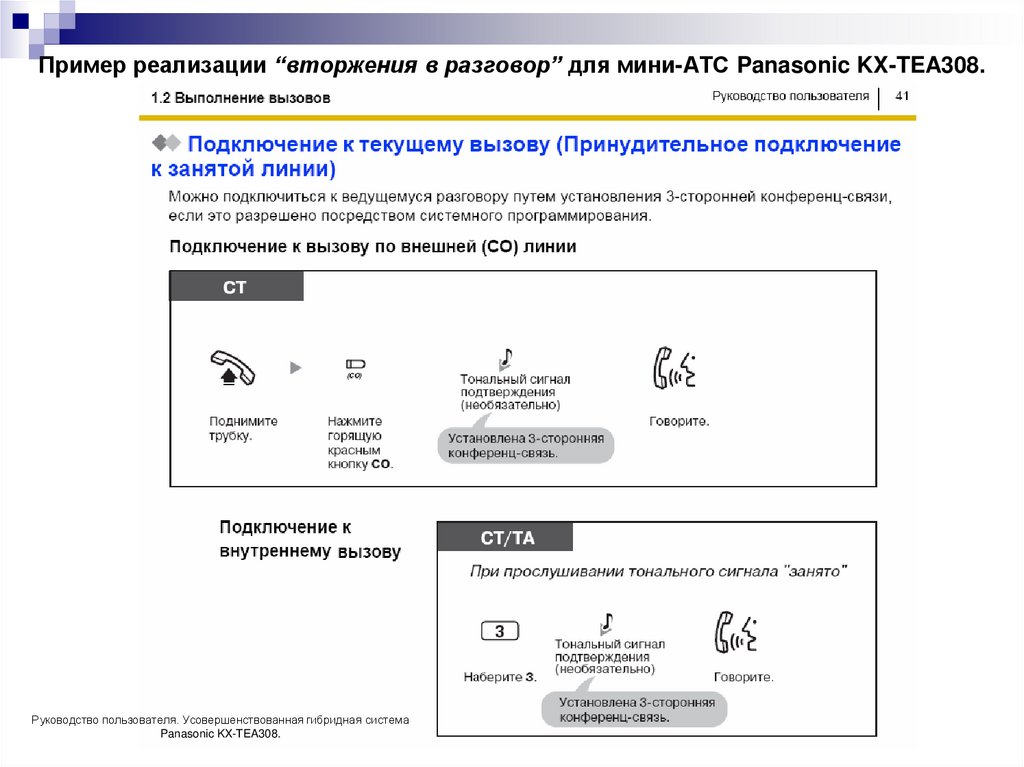

42. Пример реализации “вторжения в разговор” для мини-АТС Panasonic KX-TEA308.

Руководство пользователя. Усовершенствованная гибридная системаPanasonic KX-TEA308.

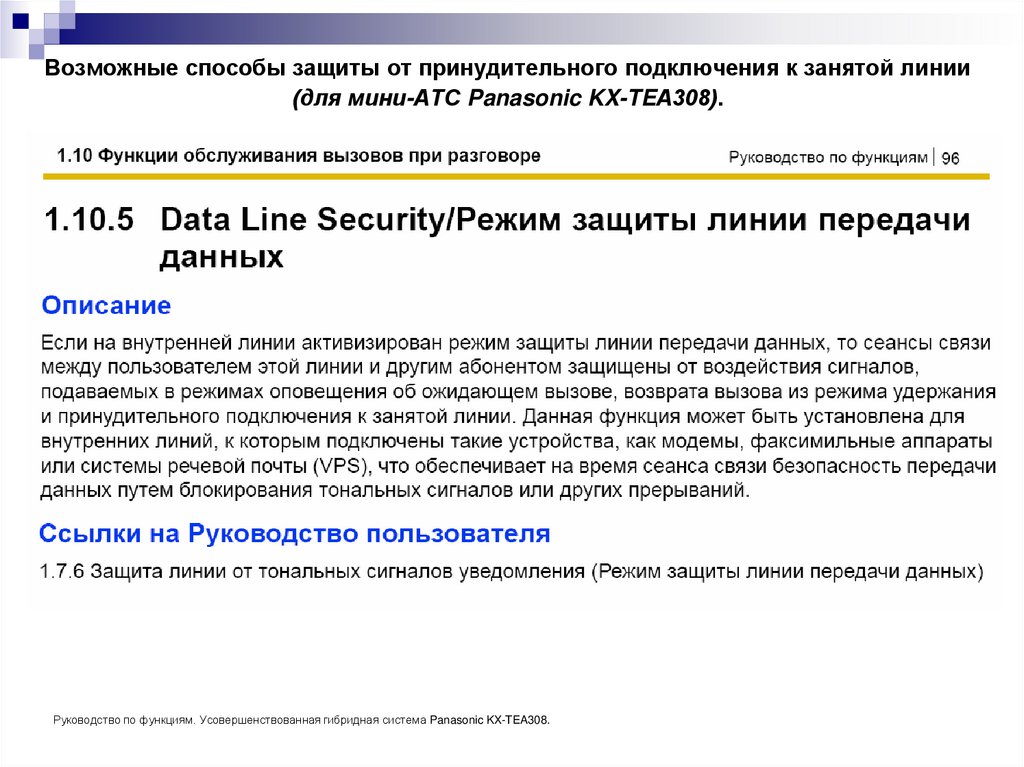

43. Возможные способы защиты от принудительного подключения к занятой линии (для мини-АТС Panasonic KX-TEА308).

Руководство по функциям. Усовершенствованная гибридная система Panasonic KX-TEA308.44.

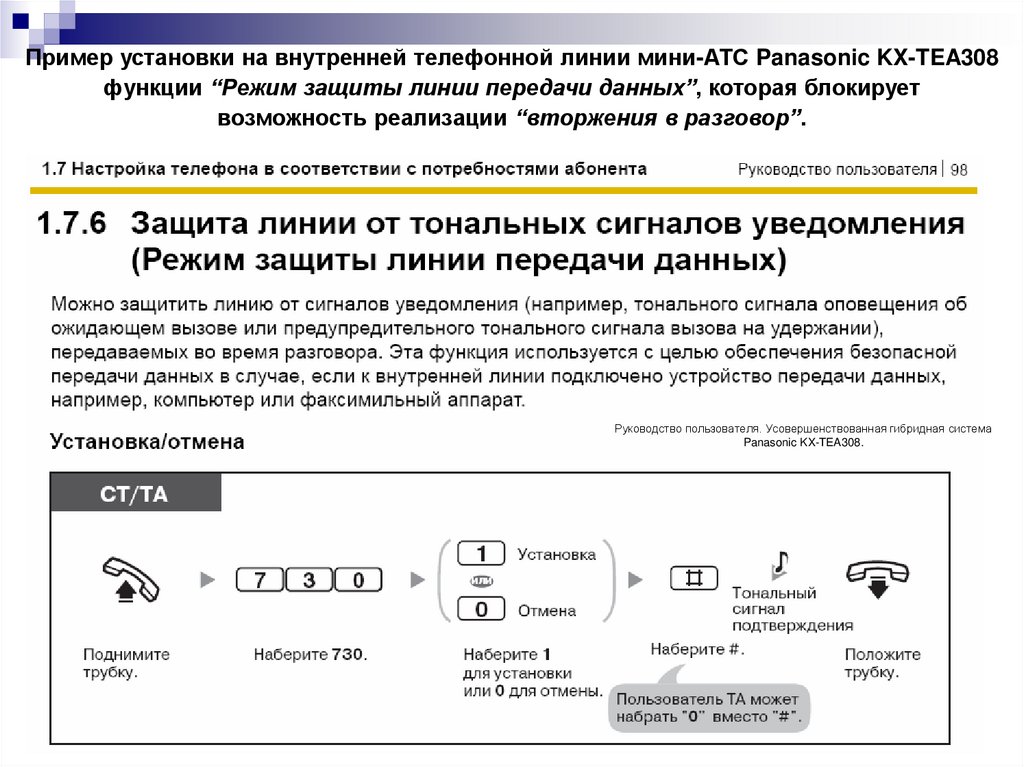

Пример установки на внутренней телефонной линии мини-АТС Panasonic KX-TEA308функции “Режим защиты линии передачи данных”, которая блокирует

возможность реализации “вторжения в разговор”.

Руководство пользователя. Усовершенствованная гибридная система

Panasonic KX-TEA308.

45.

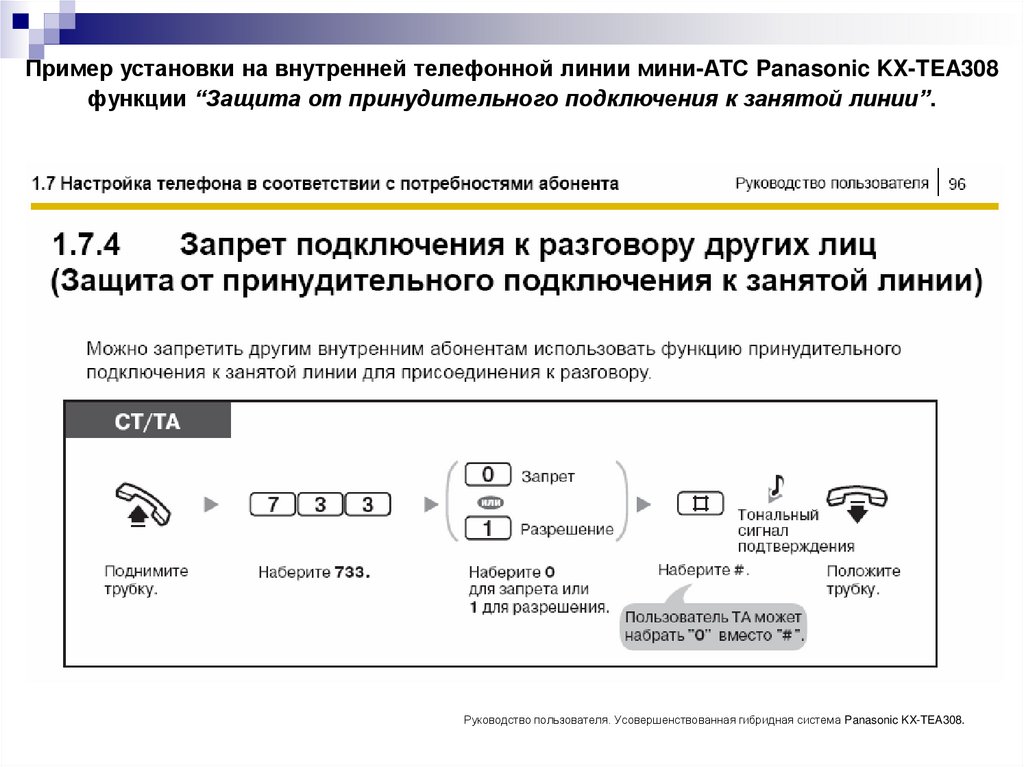

Пример установки на внутренней телефонной линии мини-АТС Panasonic KX-TEA308функции “Защита от принудительного подключения к занятой линии”.

Руководство пользователя. Усовершенствованная гибридная система Panasonic KX-TEA308.

46. Прослушивание телефонных переговоров, осуществляемое за счёт функции “Вторжение в разговор”, на других типах мини-АТС.

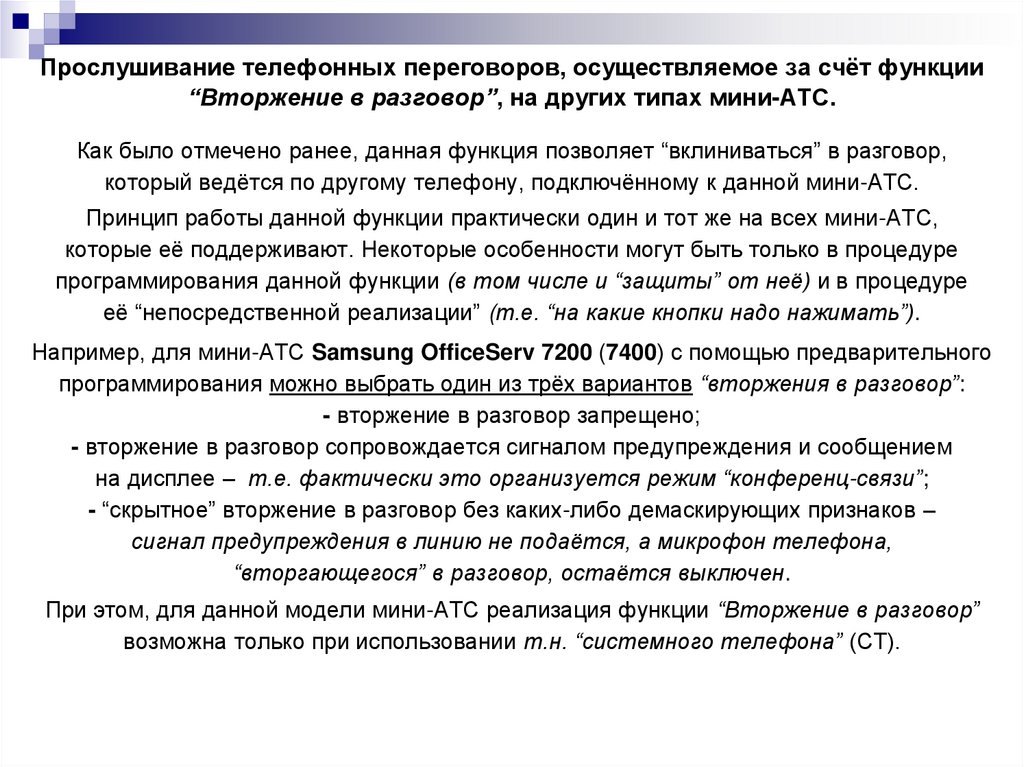

Как было отмечено ранее, данная функция позволяет “вклиниваться” в разговор,который ведётся по другому телефону, подключённому к данной мини-АТС.

Принцип работы данной функции практически один и тот же на всех мини-АТС,

которые её поддерживают. Некоторые особенности могут быть только в процедуре

программирования данной функции (в том числе и “защиты” от неё) и в процедуре

её “непосредственной реализации” (т.е. “на какие кнопки надо нажимать”).

Например, для мини-АТС Samsung OfficeServ 7200 (7400) с помощью предварительного

программирования можно выбрать один из трёх вариантов “вторжения в разговор”:

- вторжение в разговор запрещено;

- вторжение в разговор сопровождается сигналом предупреждения и сообщением

на дисплее – т.е. фактически это организуется режим “конференц-связи”;

- “скрытное” вторжение в разговор без каких-либо демаскирующих признаков –

сигнал предупреждения в линию не подаётся, а микрофон телефона,

“вторгающегося” в разговор, остаётся выключен.

При этом, для данной модели мини-АТС реализация функции “Вторжение в разговор”

возможна только при использовании т.н. “системного телефона” (СТ).

47. Прослушивание телефонных переговоров, осуществляемое за счёт функции “Запись разговоров в систему голосовой почты”.

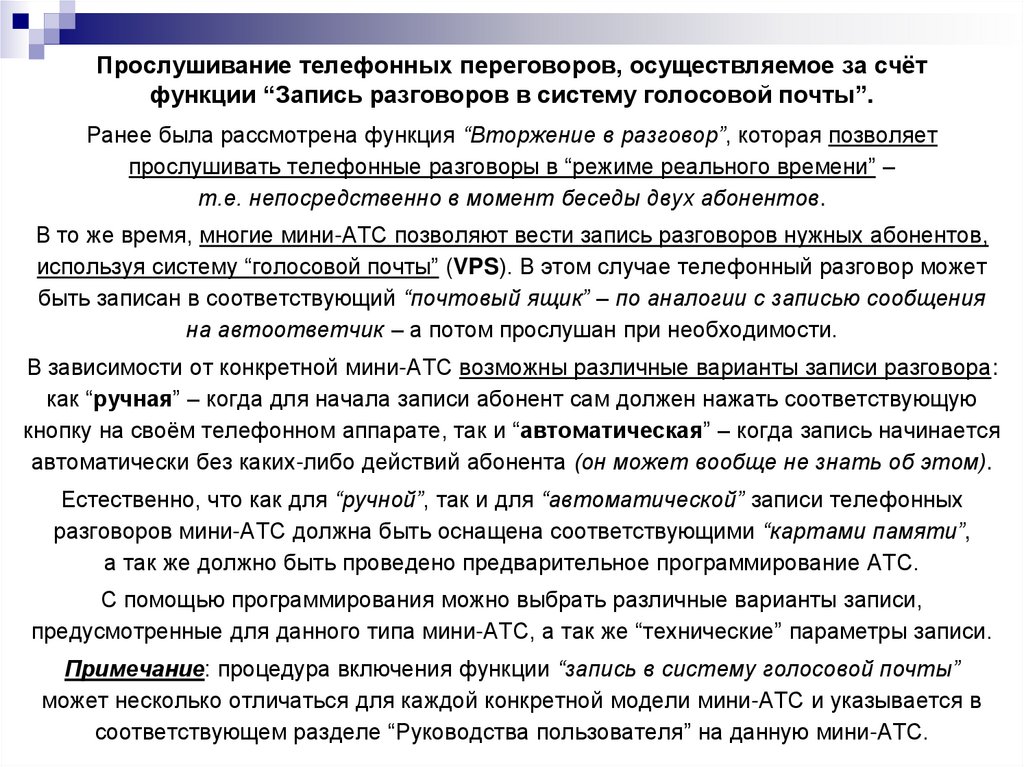

Ранее была рассмотрена функция “Вторжение в разговор”, которая позволяетпрослушивать телефонные разговоры в “режиме реального времени” –

т.е. непосредственно в момент беседы двух абонентов.

В то же время, многие мини-АТС позволяют вести запись разговоров нужных абонентов,

используя систему “голосовой почты” (VPS). В этом случае телефонный разговор может

быть записан в соответствующий “почтовый ящик” – по аналогии с записью сообщения

на автоответчик – а потом прослушан при необходимости.

В зависимости от конкретной мини-АТС возможны различные варианты записи разговора:

как “ручная” – когда для начала записи абонент сам должен нажать соответствующую

кнопку на своём телефонном аппарате, так и “автоматическая” – когда запись начинается

автоматически без каких-либо действий абонента (он может вообще не знать об этом).

Естественно, что как для “ручной”, так и для “автоматической” записи телефонных

разговоров мини-АТС должна быть оснащена соответствующими “картами памяти”,

а так же должно быть проведено предварительное программирование АТС.

С помощью программирования можно выбрать различные варианты записи,

предусмотренные для данного типа мини-АТС, а так же “технические” параметры записи.

Примечание: процедура включения функции “запись в систему голосовой почты”

может несколько отличаться для каждой конкретной модели мини-АТС и указывается в

соответствующем разделе “Руководства пользователя” на данную мини-АТС.

48.

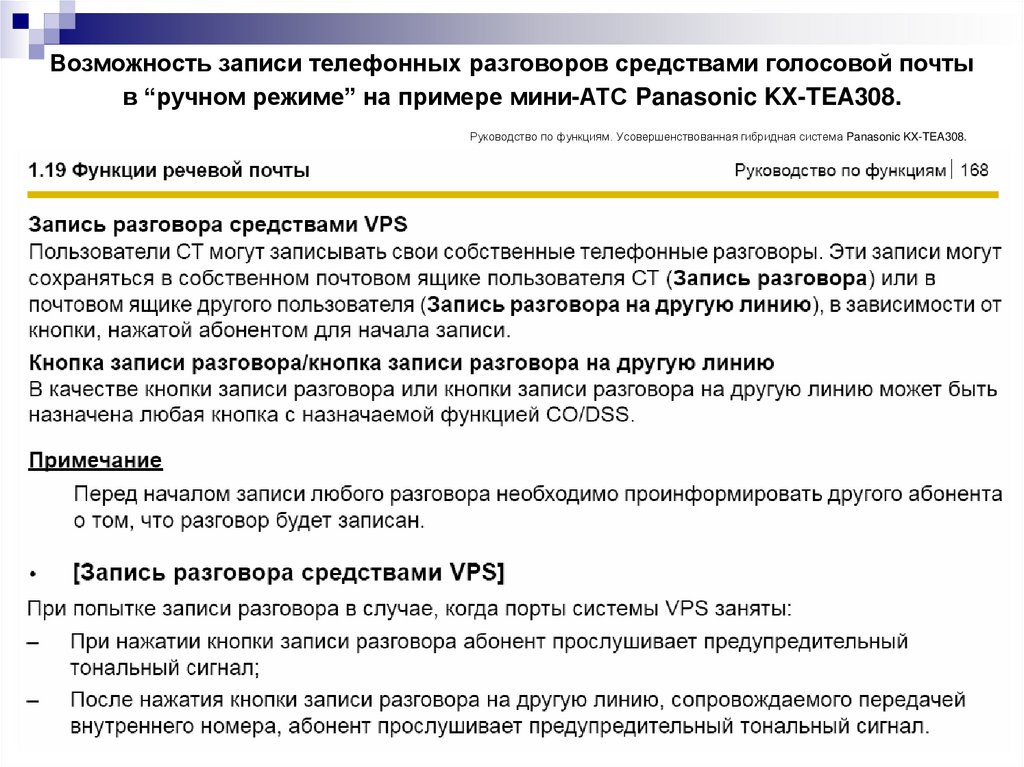

Возможность записи телефонных разговоров средствами голосовой почтыв “ручном режиме” на примере мини-АТС Panasonic KX-TEA308.

Руководство по функциям. Усовершенствованная гибридная система Panasonic KX-TEA308.

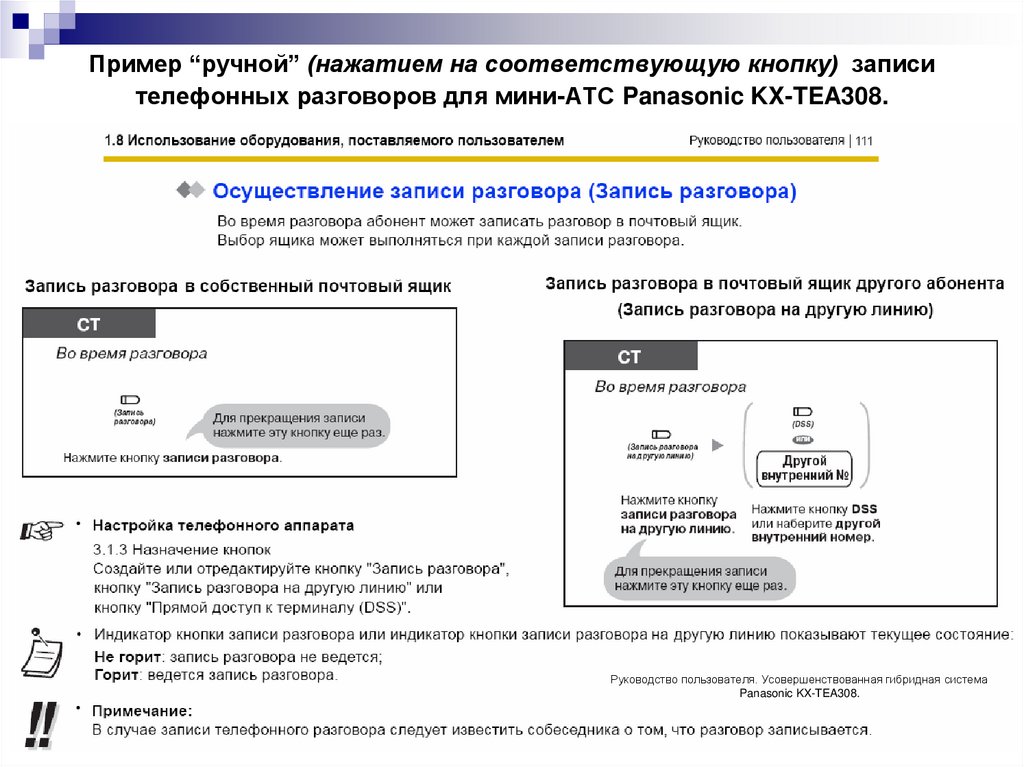

49. Пример “ручной” (нажатием на соответствующую кнопку) записи телефонных разговоров для мини-АТС Panasonic KX-TEA308.

Руководство пользователя. Усовершенствованная гибридная системаPanasonic KX-TEA308.

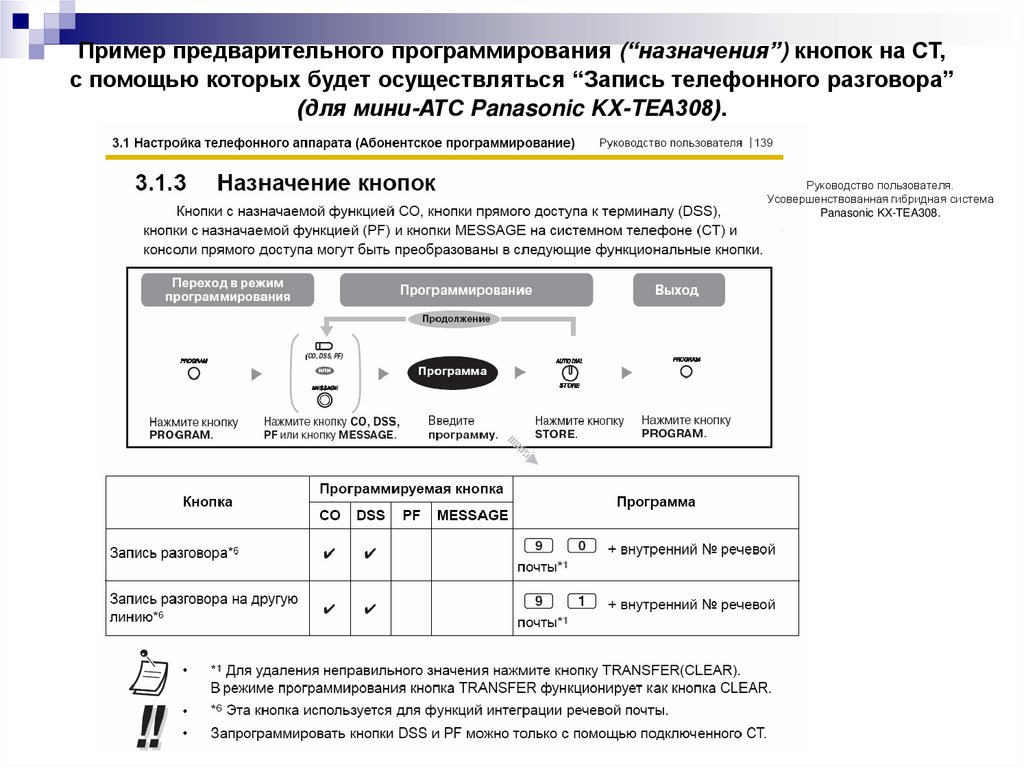

50.

Пример предварительного программирования (“назначения”) кнопок на СТ,с помощью которых будет осуществляться “Запись телефонного разговора”

(для мини-АТС Panasonic KX-TEА308).

Руководство пользователя.

Усовершенствованная гибридная система

Panasonic KX-TEA308.

51. Реализация функции “Запись разговоров в систему голосовой почты” на других типах мини-АТС.

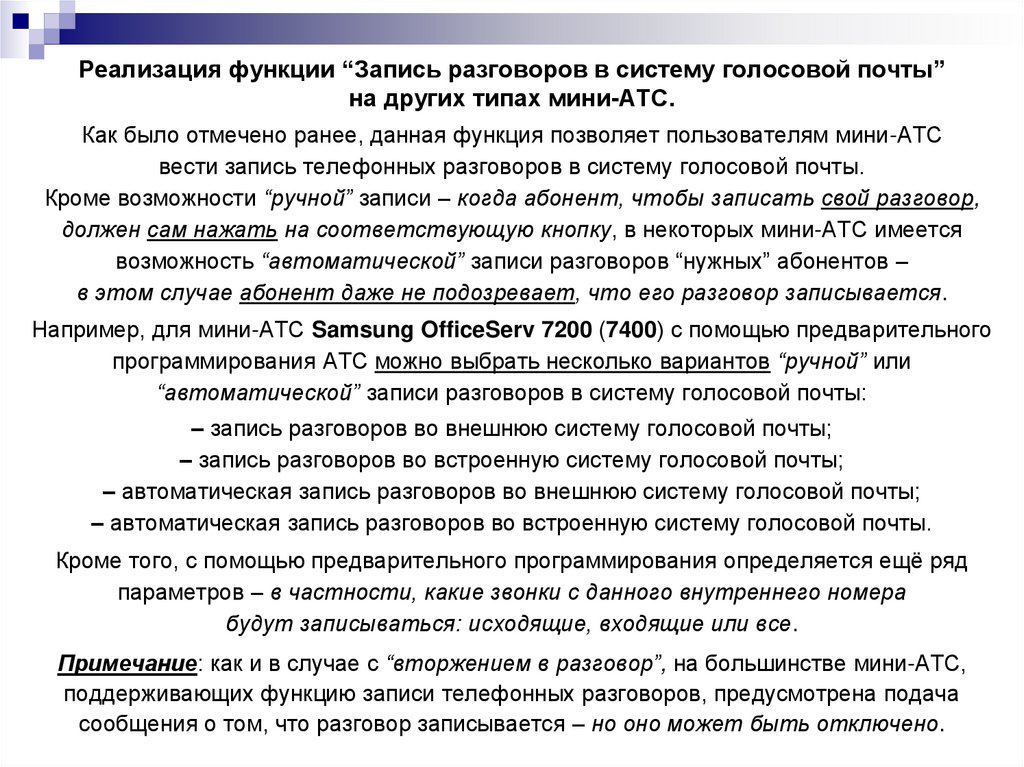

Как было отмечено ранее, данная функция позволяет пользователям мини-АТСвести запись телефонных разговоров в систему голосовой почты.

Кроме возможности “ручной” записи – когда абонент, чтобы записать свой разговор,

должен сам нажать на соответствующую кнопку, в некоторых мини-АТС имеется

возможность “автоматической” записи разговоров “нужных” абонентов –

в этом случае абонент даже не подозревает, что его разговор записывается.

Например, для мини-АТС Samsung OfficeServ 7200 (7400) с помощью предварительного

программирования АТС можно выбрать несколько вариантов “ручной” или

“автоматической” записи разговоров в систему голосовой почты:

– запись разговоров во внешнюю систему голосовой почты;

– запись разговоров во встроенную систему голосовой почты;

– автоматическая запись разговоров во внешнюю систему голосовой почты;

– автоматическая запись разговоров во встроенную систему голосовой почты.

Кроме того, с помощью предварительного программирования определяется ещё ряд

параметров – в частности, какие звонки с данного внутреннего номера

будут записываться: исходящие, входящие или все.

Примечание: как и в случае с “вторжением в разговор”, на большинстве мини-АТС,

поддерживающих функцию записи телефонных разговоров, предусмотрена подача

сообщения о том, что разговор записывается – но оно может быть отключено.

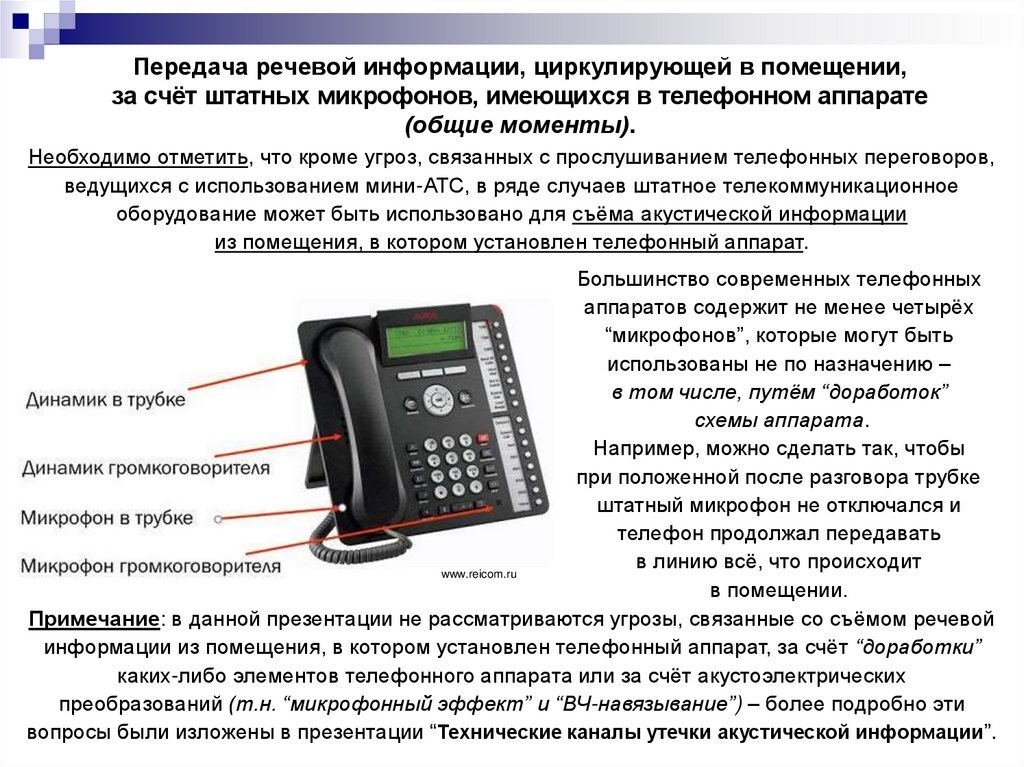

52. Передача речевой информации, циркулирующей в помещении, за счёт штатных микрофонов, имеющихся в телефонном аппарате (общие

моменты).Необходимо отметить, что кроме угроз, связанных с прослушиванием телефонных переговоров,

ведущихся с использованием мини-АТС, в ряде случаев штатное телекоммуникационное

оборудование может быть использовано для съёма акустической информации

из помещения, в котором установлен телефонный аппарат.

Большинство современных телефонных

аппаратов содержит не менее четырёх

“микрофонов”, которые могут быть

использованы не по назначению –

в том числе, путём “доработок”

схемы аппарата.

Например, можно сделать так, чтобы

при положенной после разговора трубке

штатный микрофон не отключался и

телефон продолжал передавать

в линию всё, что происходит

www.reicom.ru

в помещении.

Примечание: в данной презентации не рассматриваются угрозы, связанные со съёмом речевой

информации из помещения, в котором установлен телефонный аппарат, за счёт “доработки”

каких-либо элементов телефонного аппарата или за счёт акустоэлектрических

преобразований (т.н. “микрофонный эффект” и “ВЧ-навязывание”) – более подробно эти

вопросы были изложены в презентации “Технические каналы утечки акустической информации”.

53.

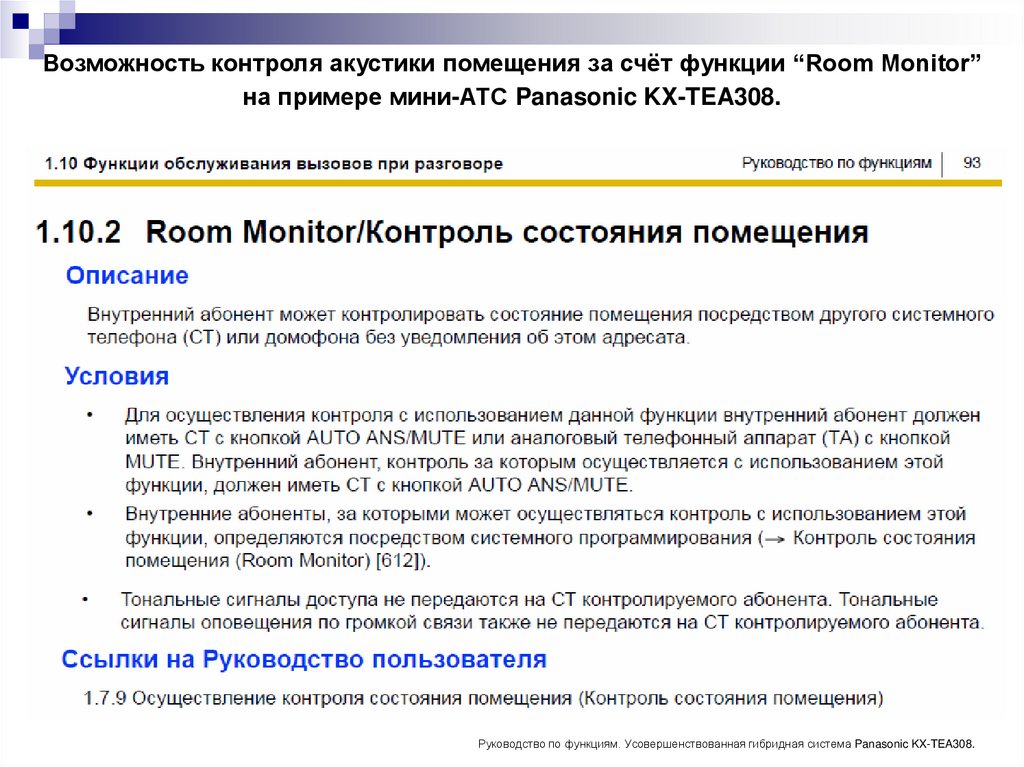

Прослушивание акустики помещений, осуществляемое за счёт“дополнительных” функций АТС.

Кроме возможности прослушивания

телефонных переговоров,

большинство современных мини-АТС

позволяет осуществлять скрытый

контроль акустики помещений, в которых

установлены телефонные аппараты.

Данная угроза может быть реализована с

помощью так называемой функции

“Room Monitoring”

(контроль состояния помещения).

Это одна из “дополнительных” функций

мини-АТС, которая в принципе аналогична

рассмотренной ранее для абонентских

устройств с автоответчиком.

Для реализации данной функции

необходимо провести предварительную

настройку (программирование) АТС и

обязательно использование т.н.

“системных телефонов” (СТ).

Руководство пользователя. Усовершенствованная гибридная система Panasonic KX-TEA308.

54.

Возможность контроля акустики помещения за счёт функции “Room Monitor”на примере мини-АТС Panasonic KX-TEA308.

Руководство по функциям. Усовершенствованная гибридная система Panasonic KX-TEA308.

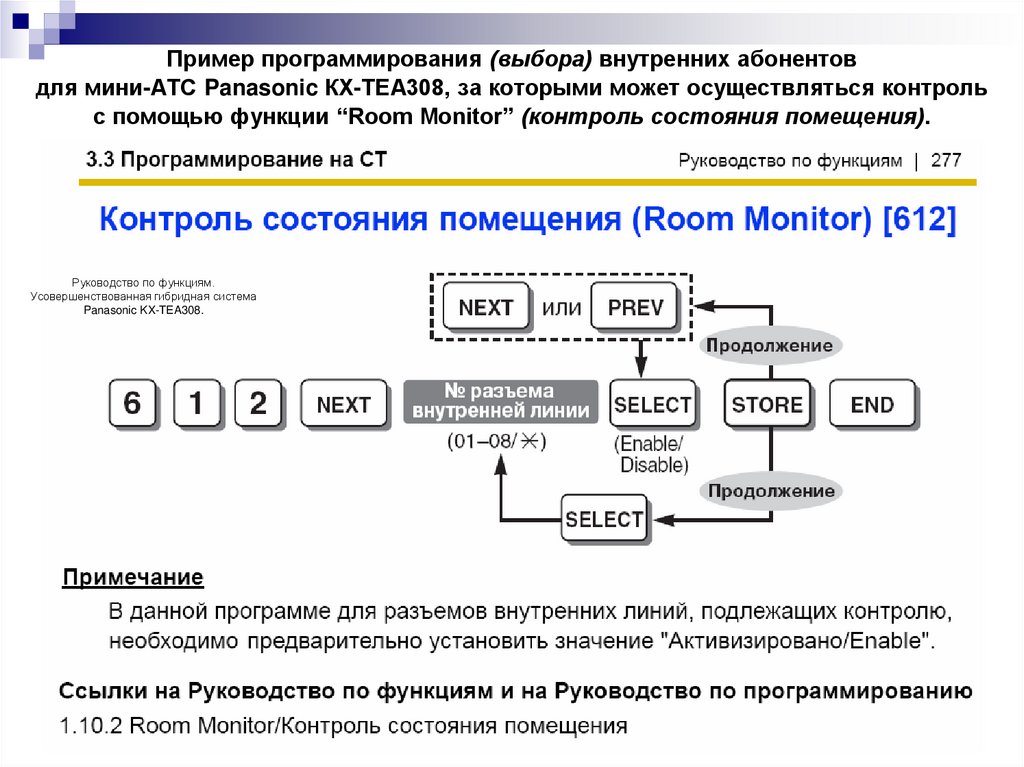

55. Пример программирования (выбора) внутренних абонентов для мини-АТС Panasonic КХ-ТЕА308, за которыми может осуществляться

контрольс помощью функции “Room Monitor” (контроль состояния помещения).

Руководство по функциям.

Усовершенствованная гибридная система

Panasonic KX-TEA308.

56.

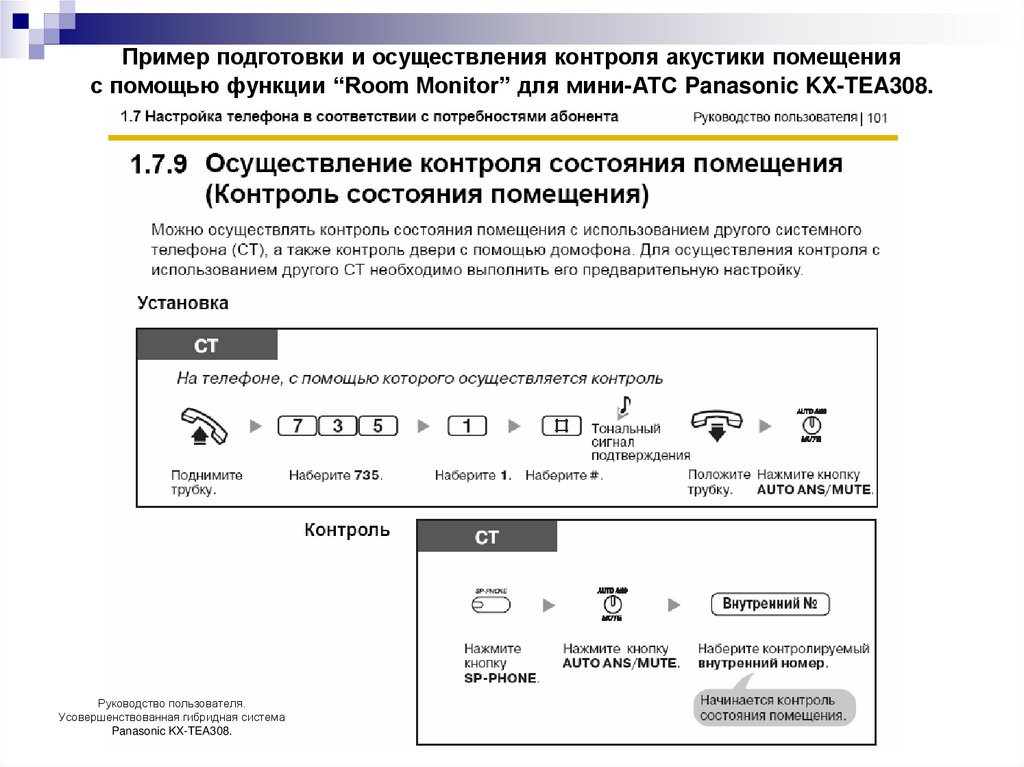

Пример подготовки и осуществления контроля акустики помещенияс помощью функции “Room Monitor” для мини-АТС Panasonic KX-TEA308.

Руководство пользователя.

Усовершенствованная гибридная система

Panasonic KX-TEA308.

57.

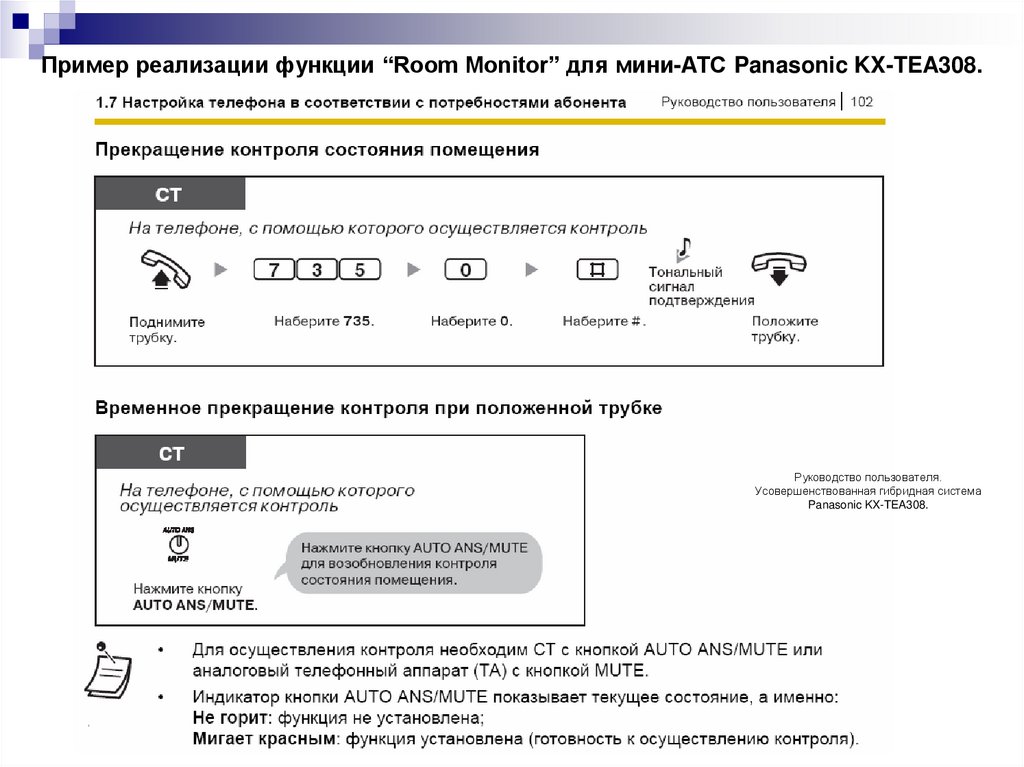

Пример реализации функции “Room Monitor” для мини-АТС Panasonic KX-TEA308.Руководство пользователя.

Усовершенствованная гибридная система

Panasonic KX-TEA308.

58. Реализация функции “Контроль состояния помещения” на других типах мини-АТС.

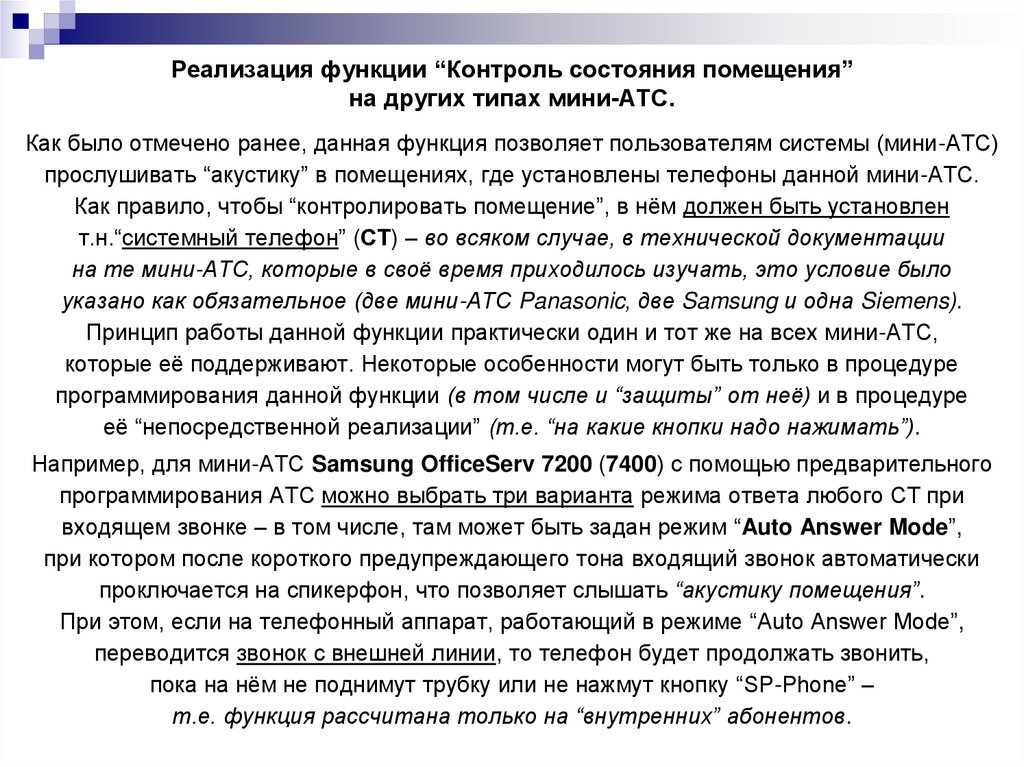

Как было отмечено ранее, данная функция позволяет пользователям системы (мини-АТС)прослушивать “акустику” в помещениях, где установлены телефоны данной мини-АТС.

Как правило, чтобы “контролировать помещение”, в нём должен быть установлен

т.н.“системный телефон” (СТ) – во всяком случае, в технической документации

на те мини-АТС, которые в своё время приходилось изучать, это условие было

указано как обязательное (две мини-АТС Panasonic, две Samsung и одна Siemens).

Принцип работы данной функции практически один и тот же на всех мини-АТС,

которые её поддерживают. Некоторые особенности могут быть только в процедуре

программирования данной функции (в том числе и “защиты” от неё) и в процедуре

её “непосредственной реализации” (т.е. “на какие кнопки надо нажимать”).

Например, для мини-АТС Samsung OfficeServ 7200 (7400) с помощью предварительного

программирования АТС можно выбрать три варианта режима ответа любого СТ при

входящем звонке – в том числе, там может быть задан режим “Auto Answer Mode”,

при котором после короткого предупреждающего тона входящий звонок автоматически

проключается на спикерфон, что позволяет слышать “акустику помещения”.

При этом, если на телефонный аппарат, работающий в режиме “Auto Answer Mode”,

переводится звонок с внешней линии, то телефон будет продолжать звонить,

пока на нём не поднимут трубку или не нажмут кнопку “SP-Phone” –

т.е. функция рассчитана только на “внутренних” абонентов.

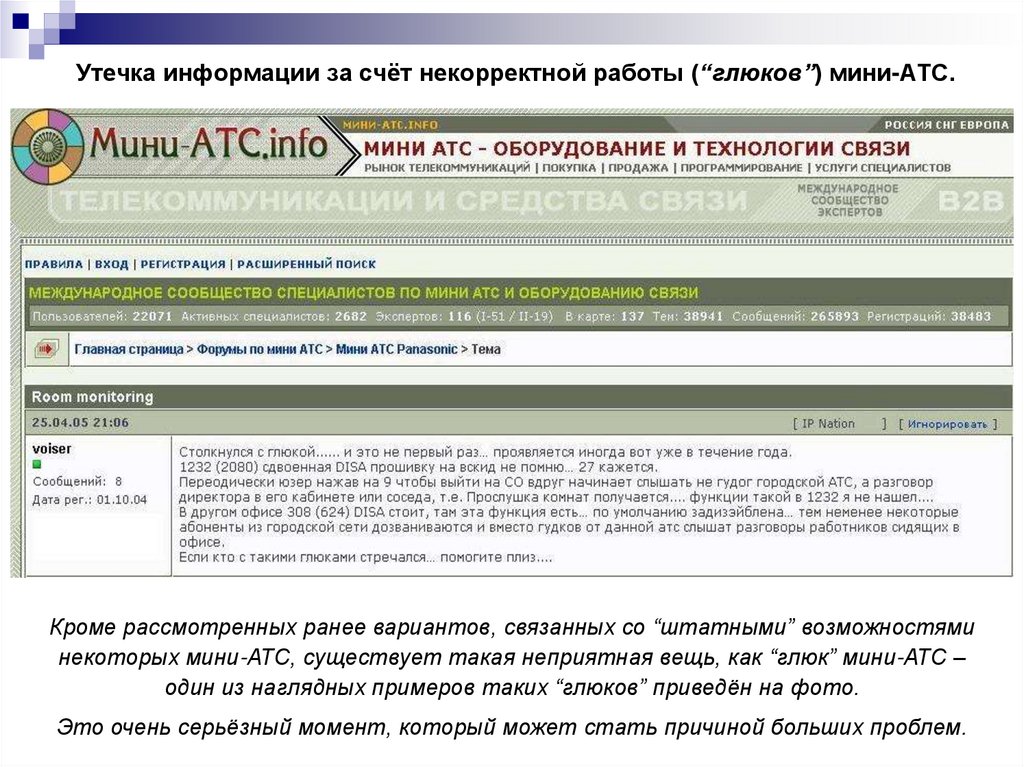

59. Утечка информации за счёт некорректной работы (“глюков”) мини-АТС.

Кроме рассмотренных ранее вариантов, связанных со “штатными” возможностяминекоторых мини-АТС, существует такая неприятная вещь, как “глюк” мини-АТС –

один из наглядных примеров таких “глюков” приведён на фото.

Это очень серьёзный момент, который может стать причиной больших проблем.

60.

Ещё несколько слов по вопросу “глюков” мини-АТС.Если говорить о “глюках”, которые возможны при работе мини-АТС, то необходимо

отметить, что очень часто на них не обращают должного внимания –

я бы даже сказал, что их “не воспринимают в серьёз”.

Отдельные индивидуумы (в том числе из лиц, отвечающих за работу АТС)

вообще просто смеются и говорят: “О-о-о! Прикольно!”.

А это очень серьёзная угроза, которая может привести к большим проблемам.

“Глюк” может проявляться как разово, так и периодически – поэтому очень важно,

чтобы сотрудники компании (абоненты) сразу же сообщали в подразделение IT

о всех замеченных “непонятных” вариантах работы мини-АТС.

В то же время, сотрудник подразделения IT, обслуживающий мини-АТС, должен

тщательно разобраться с каждым случаем “некорректной работы” станции,

чтобы выяснить причину “глюка” и устранить её.

Понятно, что “глюк” он и есть “глюк”, поэтому не всегда “своими силами” можно

найти его причину – наглядный пример приведён ранее: режим прослушивания

помещений “самопроизвольно” включается как на мини-АТС, где эта функция

вообще не “прописана”, так и на мини-АТС, в которой такая функция есть,

но она по умолчанию “отключена” – причём в обоих случаях включение

данного режима происходит без какого-либо “специального” набора,

а при самом обычном исходящем или входящем звонке.

Так что ещё раз хочу подчеркнуть: “глюки” мини-АТС – это очень серьёзный момент.

61. Немного о VoIP-телефонии.

В настоящее время IP-телефония представляет собой реальную альтернативу“классической” телефонии, работающей на базе мини-АТС

(в том числе и “цифровых”).

Что касается VoIP систем, то здесь хочу сказать буквально несколько слов,

так как я лично с ними плотно не работал – только как “обычный пользователь”.

Если говорить о возможных угрозах, которые ранее были перечислены

для мини-АТС, то практически все они актуальны и для VoIP систем:

1. Возможность “вторжения в разговор”.

2. Возможность записи телефонных разговоров.

3. Возможность прослушивания акустики помещения

(определяется наличием телефона, который поддерживает эту функцию).

4. Вообще возможностей очень много (моё личное мнение):

в частности, различные “варианты”, связанные не только с аудио, но и с видео –

если в данной системе используются абонентские устройства,

поддерживающие режим видеосвязи.

Необходимо отметить, что в VoIP системах практически всё определяется

соответствующим программным обеспечением и настройками,

поэтому “администратор системы” – это тот человек,

который имеет “полную власть” над системой.

62.

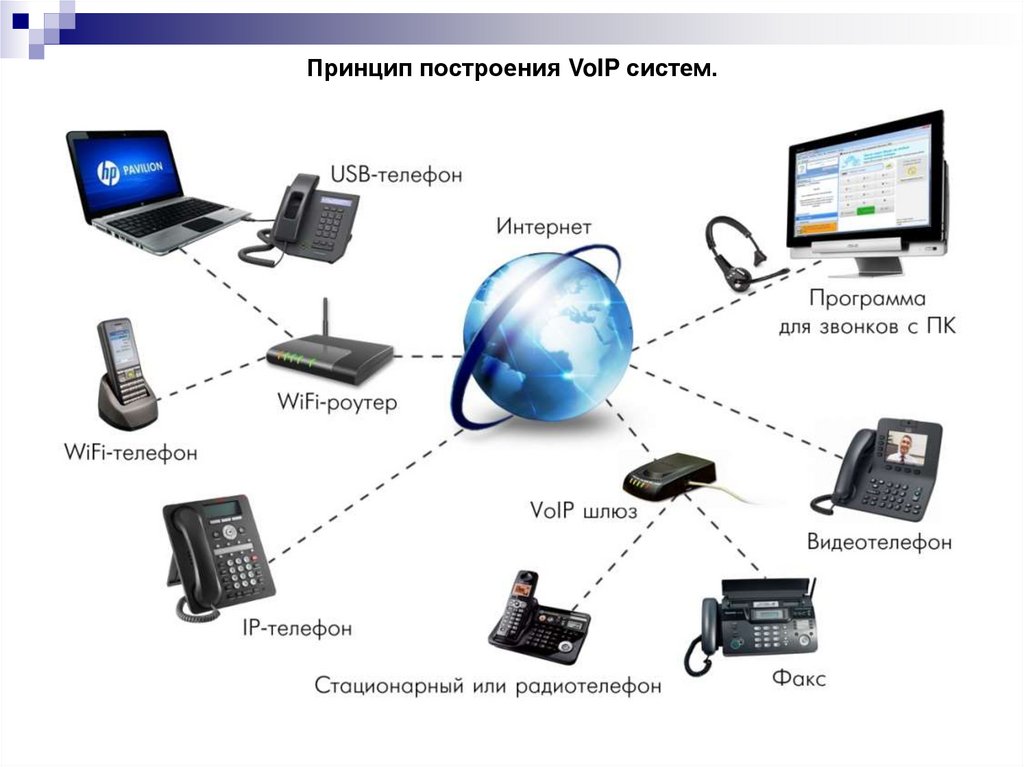

Принцип построения VoIP систем.63.

Несколько слов о VoIP системах.http://www.nav-it.ru

Один “нюанс”, касающийся VoIP систем: в ряде случаев некоторые функции, которыми обладает

конкретная система, могут быть “неактивны”, пока не будет приобретена соответствующая лицензия.

Например, функция “вторжение в разговор” у некоторых производителей работает “по умолчанию” и

входит в “базовую стоимость” системы, а у других производителей для “запуска” данной функции

необходимо приобретение отдельной лицензии за дополнительные деньги.

64.

Небольшой “итог” по вопросу “своей” мини-АТС.Как было сказано ранее, в настоящее время “своя” мини-АТС является “нормой”

во многих компаниях и организациях – при этом не важно, какой конкретно тип

станции используется: аналоговая, цифровая или VoIP.

Нужно чётко понимать, что любая современная мини-АТС является источником

целого ряда “штатных” угроз, которые могут быть реализованы

как “умышленно”, так и “случайно”.

Примеры некоторых “штатных” угроз были рассмотрены в данной презентации,

но это только “капля в море” – существующих угроз намного больше и они касаются

не только возможной утечки информации, но и самого функционирования мини-АТС:

например, изменение или сбой настроек, в результате чего станция вообще

перестанет нормально работать.

Если “полноценно” говорить об администрировании и настройках мини-АТС,

то это очень серьёзный и, я бы даже сказал, “принципиальный” вопрос,

который требует отдельного разговора и не будет обсуждаться

в рамках данной презентации.

Сейчас речь идёт только о некоторых “штатных” функциях мини-АТС,

которые могут представлять угрозу с точки зрения утечки информации.

Как было отмечено, ключевым “элементом”, определяющим надёжность и

безопасность работы “своей” мини-АТС, является обслуживающий её сотрудник –

при этом, могут быть различные “варианты обслуживания”.

65.

Небольшой “итог” по вопросу “своей” мини-АТС.На мой взгляд, можно выделить четыре “варианта обслуживания” мини-АТС:

1. Обслуживанием занимается “приходящий работник” – как правило, такой вариант

характерен для небольших компаний, в которых нет своего подразделения IT.

2. В компании имеется один “штатный” сотрудник (“системный администратор”,

“IT-специалист”, “связист” – не важно, как он называется), который “занимается”

всеми вопросами, связанными с обслуживанием телекоммуникационных систем –

т.е. он отвечает за всё, что связано с компьютерами и средствами связи

(кроме того, на него обычно “вешают” ОПС, СКУД, CCTV и т.д.).

3. В компании имеется более-менее реальное “штатное” подразделение IT,

в котором работают несколько “взаимозаменяемых” сотрудников, но при этом

каждый из них имеет свой “основной” профиль работы: администрирование сети,

обслуживание мини-АТС, обслуживание средств радиосвязи и т.д.

В этом случае обслуживанием мини-АТС занимается отдельный сотрудник,

который может полноценно сосредоточиться на этом вопросе.

4. В компании имеется “серьёзное” подразделение IT, в котором каждый сотрудник

имеет реальную серьёзную подготовку и занимается только своими задачами –

т.е. там нет “взаимозамен”, аврального “затыкания дыр” и т.п.

Штат такого подразделения предусматривает отдельного человека, отвечающего

за обеспечение информационной безопасности обслуживаемой мини-АТС –

т.е. здесь “всё по-взрослому”.

66.

Небольшой “итог” по вопросу “своей” мини-АТС.На мой взгляд, наиболее “проблематичными” с точки зрения обеспечения

информационной безопасности являются два первых “варианта обслуживания” АТС.

В первом случае, когда обслуживанием занимается “приходящий работник”,

не являющийся сотрудником данной компании, проблемы могут быть однозначно –

при этом, речь идёт не только о каких-либо “умышленных” действиях с его стороны.

Как правило, для такого работника важно, чтобы “телефоны в компании работали” –

т.е. его главная (единственная) задача состоит в том, чтобы не было претензий

по поводу функционирования телефонной связи и его “не дёргали”.

Поэтому он более-менее следит за основными (“базовыми”) настройками мини-АТС и

совсем “не заморачивается” на какие-то “тонкие” (“специфические”) настройки

(если только заказчик не задаёт ему конкретных вопросов по этому поводу) –

это касается как “свободных художников”, работающих индивидуально, так и

представителей профильных компаний, предоставляющих такие услуги.

Более того, абсолютное большинство “свободных художников” – во всяком случае

из тех, с кем мне приходилось сталкиваться – вообще были не в курсе, что у АТС,

которую они вроде бы “обслуживают”, есть какие-то “дополнительные функции”.

Что же касается каких-либо “умышленных действий”, то тут всё абсолютно ясно:

посторонний человек имеет полный контроль над вашими телефонными

переговорами, а в ряде случаев не только “телефонными”.

67.

Небольшой “итог” по вопросу “своей” мини-АТС.Также, на мой взгляд, достаточно “проблематичным” с точки зрения обеспечения

информационной безопасности является второй вариант – когда всеми вопросами,

связанными с обслуживанием телекоммуникационных систем, в компании

занимается один “штатный” сотрудник.

Понятно, что “компания компании рознь”: одно дело, когда речь идёт о небольшом

офисе, в котором стоят десять компьютеров и мини-АТС на восемь внутренних

номеров – тут всё понятно и можно реально работать.

Совсем другое дело, когда речь идёт о более-менее крупной компании, в которой

один человек отвечает за обслуживание нескольких десятков компьютеров,

офисную АТС ёмкостью от 50 абонентов и 20 – 30 радиостанций

(в ряде случаев ещё ОПС, СКУД, CCTV и др.).

В этом случае на данного сотрудника “навалено” немеренно обязанностей –

причём обязанностей “разноплановых”.

В такой ситуации даже более-менее подготовленный сотрудник чисто физически

не успевает полноценно выполнить всё, что необходимо: когда тебя дёргают

каждые пять минут из-за “зависших” компьютеров, а у половины абонентов

не работают телефоны, потому что где-то в здании повредились кабеля,

плюс ребята с “лички” постоянно жалуются, что не могут нормально

работать из-за “сдохших” на радиостанциях аккумуляторов,

“перетёртой” гарнитуры или повреждённой антенны –

ты не будешь сидеть с техдокументацией и

разбираться в настройках АТС.

68.

Небольшой “итог” по вопросу “своей” мини-АТС.Два последних “варианта обслуживания” АТС являются оптимальными.

В этих случаях соответствующие сотрудники подразделения информационных

технологий могут полноценно сосредоточиться на всех возможных “нюансах” и

“проблемах”, касающихся функционирования мини-АТС – а их там,

если подходить к этому вопросу серьёзно, очень много.

В завершении своей “демагогии” на тему мини-АТС ещё раз хочу подчеркнуть,

что человек, обслуживающий АТС и имеющий доступ ко всем её настройкам –

т.е. к “системному программированию”, является её “хозяином” и может

использовать все её возможности в своих интересах как угодно.

Поэтому его “надёжность” и “компетентность” – это принципиальный момент.

На счёт “надёжности” – это отдельный разговор, касающийся компетенции СБ,

а вот на счёт “компетентности” хотел привести два примера:

Первый пример – это цитата из рассказа “Союз рыжих” Артура Конан Дойля,

когда Шерлок Холмс говорит Уотсону об инспекторе полиции Джонсе:

“Джонс нам тоже пригодится. Он славный малый, хотя ничего не смыслит в своей профессии.”

Второй пример – уже из собственного опыта, когда один мой знакомый,

работавший тогда над своим дипломным проектом, сказал такую фразу:

“Ладно – я ничего не знаю, но мой дипломный руководитель – вообще ничего

не знает. Что за диплом получится? Даже не представляю…”

Я это к тому, что “хороший парень” – это не профессия.

69.

Немного об угрозах, связанных с использованием средств радиосвязи(общие моменты).

На сегодняшний день различные системы радиосвязи не только получили широкое

распространение, но и в ряде случаев “вытеснили” целый ряд проводных систем.

Одной из особенностей средств радиосвязи является их “автономность” (“свобода”),

которую многие конечные пользователи (именно “конеЧНые”, а не “коНЧенные”)

считают их основным “удобством” по сравнению с проводными системами.

Да, действительно, абонентские устройства большинства систем радиосвязи

могут легко перемещаться вместе с их владельцем (абонентом) и

“не привязаны” к одной конкретной точке за счёт кабеля.

При этом “обычных” пользователей интересует только “удобство” использования

данных устройств и они даже не задумываются о таких “технических” вещах,

как возможность радиоперехвата, подверженность помехам и т.д.,

которые характерны именно для средств радиосвязи.

Но речь сейчас не об этом.

Я хотел подчеркнуть другой принципиальный момент, который отличает

стационарное абонентское устройство от абонентского устройства радиосвязи:

как правило, абонентское устройство радиосвязи постоянно находится рядом

со своим владельцем, поэтому угроза от него тоже исходит постоянно.

Примечание: я ни в коем случае не хочу “посеять панику” или “шпиономанию”,

просто напоминаю, что радиосвязь имеет свои особенности.

70.

Утечка акустической информации за счёт средстврадиосвязи (общие моменты).

Практически любое абонентское устройство большинства систем радиосвязи

является своего рода “радиомикрофоном”, который может быть использован для

получения акустической информации, циркулирующей вблизи данного устройства.

В ряде случаев, чтобы абонентское устройство

превратилось в “полноценную радиозакладку”,

необходима его определённая аппаратная или

программная “модификация” – в частности,

речь идёт о различных “бытовых” Bluetooth- и

DECT-устройствах, а так же о так называемых

Spy Phones (“телефоны-шпионы”).

В то же время, любой мобильный телефон

может быть использован в качестве

“упрощённой радиозакладки” – когда

он просто “включается на передачу” и

“забывается в нужном помещении”.

Другой типовой пример: популярная “штатная” функция “Live-прослушивание”,

которую поддерживают некоторые модели наушников Apple.

Сейчас варианты, связанные с “модификацией” абонентских устройств радиосвязи,

не будут рассматриваться – более подробно об этих моментах изложено

в презентации “Технические каналы утечки акустической информации”.

71.

Утечка акустической информации за счёт “штатных” возможностейнекоторых средств радиосвязи.

Некоторые абонентские устройства радиосвязи могут быть использованы

для получения акустической информации даже без какой-либо “доработки” –

они уже имеют определённые “штатные” функции, позволяющие

использовать их в качестве “полноценного радиомикрофона”.

В частности, к таким устройствам относятся:

- устройства типа “Active Guard”, предназначенные для контроля работы персонала

в режиме реального времени;

- различные “беспроводные” сигнализации (в том числе “GSM-сигнализации”) и

различные “GPS-трекера”, имеющие встроенный микрофон и поддерживающие

функцию “голосовой мониторинг”;

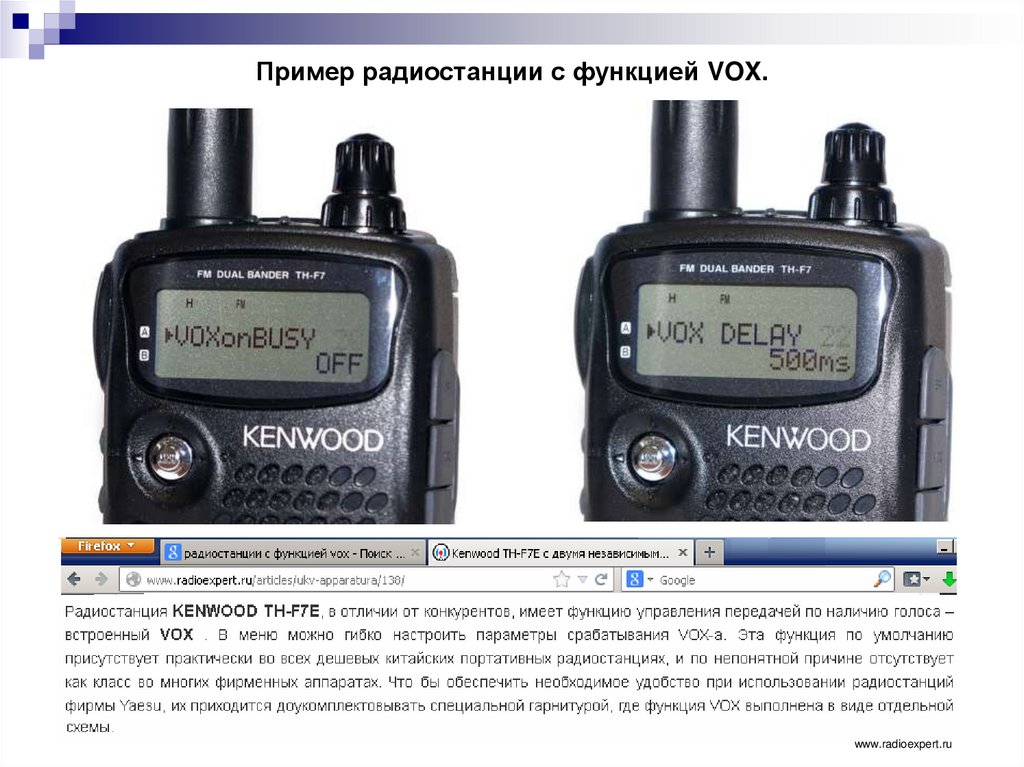

- радиостанции, имеющие режим “VOX”;

- радиостанции, имеющие функцию “избирательного прослушивания”;

- различные устройства, имеющие функцию “радио-няня” .

Примечание: существуют и другие типы устройств радиосвязи, которые также имеют

“штатные” возможности по “дистанционному контролю акустики”.

Далее в общих чертах будут рассмотрены некоторые из возможных угроз,

источниками которых являются перечисленные выше устройства.

72. Системы типа Active Guard.

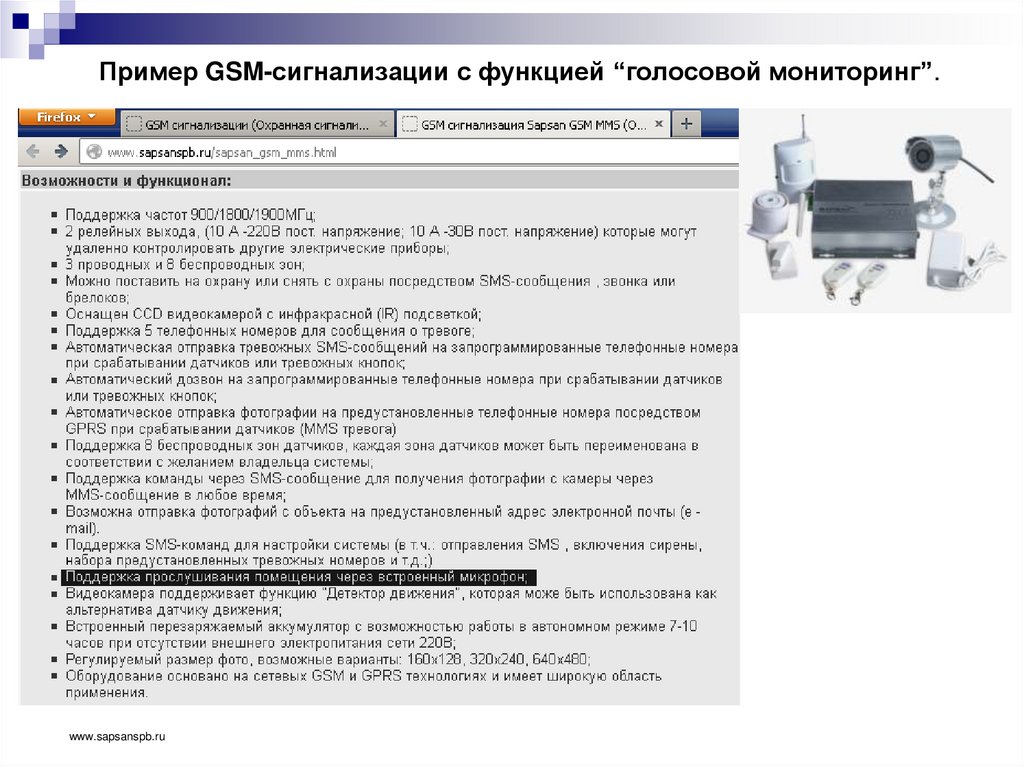

www.sec.md73. Пример GSM-сигнализации с функцией “голосовой мониторинг”.

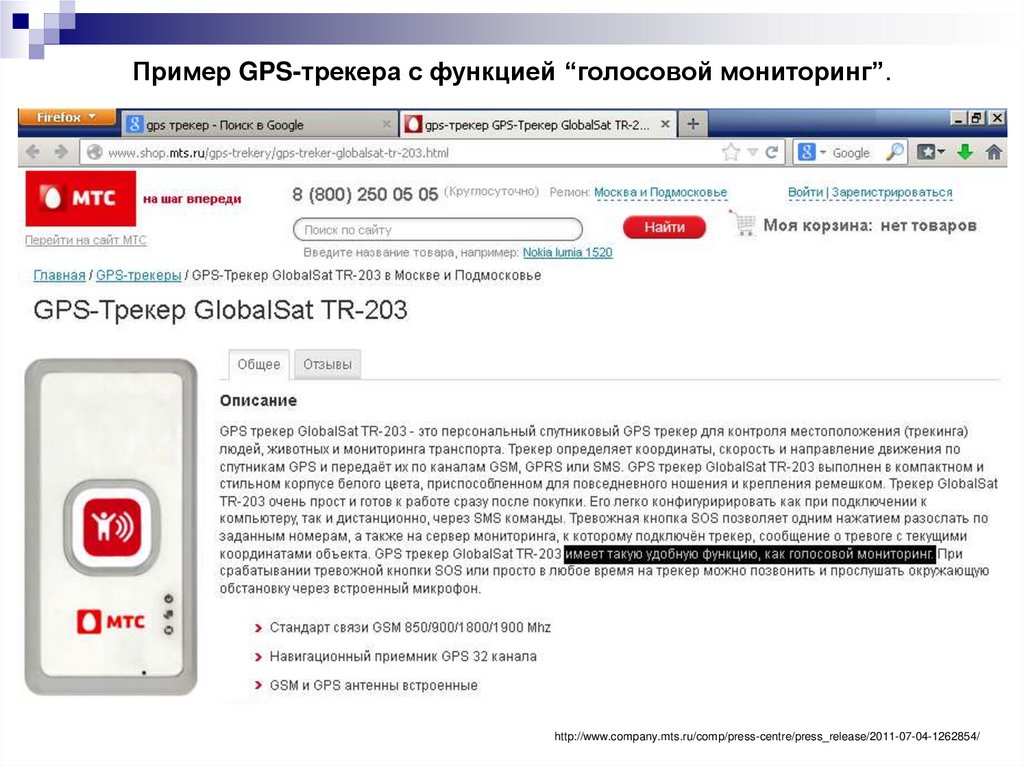

www.sapsanspb.ru74. Пример GPS-трекера с функцией “голосовой мониторинг”.

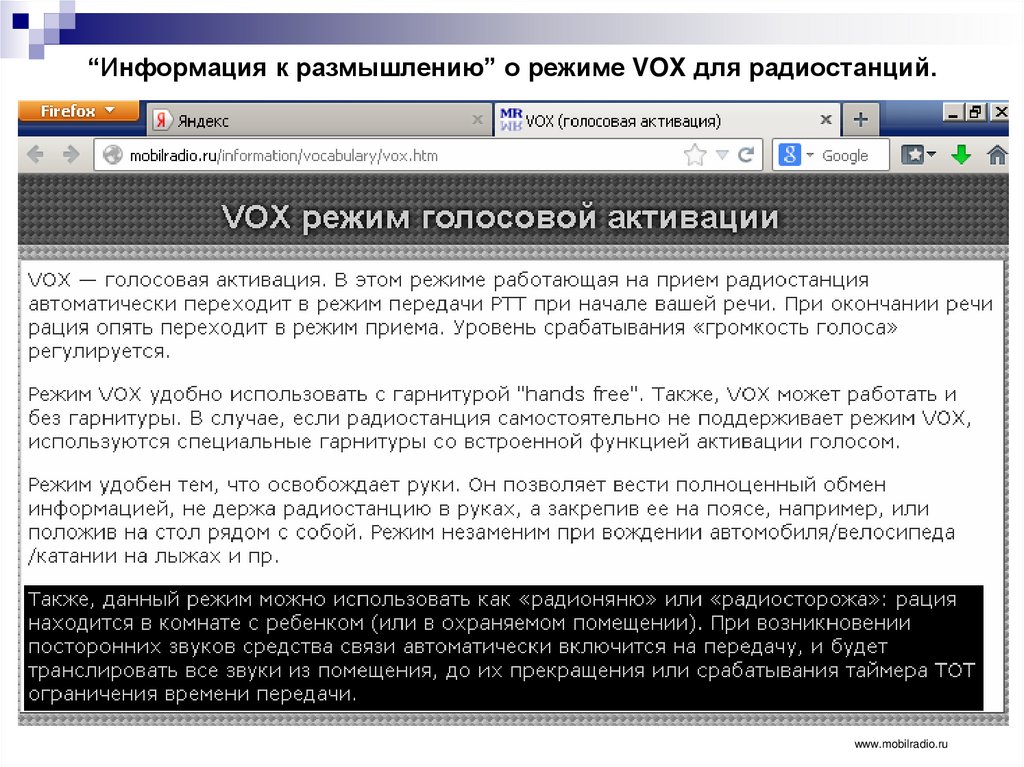

http://www.company.mts.ru/comp/press-centre/press_release/2011-07-04-1262854/75. Утечка акустической информации за счёт радиостанций с функцией VOX.

Речь идёт о режиме VOX, который может быть активированна многих типах радиостанций систем транкинговой связи –

как правило, при использовании специальной гарнитуры, но

некоторые радиостанции могут поддерживать данный режим и

без подключения гарнитуры, используя для этого

штатный встроенный микрофон.

В ряде случаев данная угроза может представлять реальную

опасность с точки зрения утечки информации – учитывая,

что пользователями таких систем являются, как правило,

достаточно “серьёзные” коммерческие структуры.

Реальная ситуация: радиостанция, на которой активирован

режим VOX, стоит на столе и периодически “самопроизвольно”

выходит в эфир, когда в кабинете начинают обсуждать

какие-либо вопросы.

Понятно, что там не всё так “просто”: при каждом выходе

в эфир радиостанция издаёт “специфичный звуковой сигнал”,

но в ряде случаев владелец станции может и не услышать

этот сигнал – например, если его уровень “установлен в ноль”.

При этом, в большинстве случаев причиной того,

что режим VOX был активирован “не на той радиостанции”,

является не “злой умысел” (хотя и такое возможно), а

“бардак” и некомпетентность.

76. “Информация к размышлению” о режиме VOX для радиостанций.

www.mobilradio.ru77. Пример радиостанции с функцией VOX.

www.radioexpert.ru78. Съём акустической информации за счёт “дополнительных” функций абонентских устройств систем транкинговой радиосвязи.

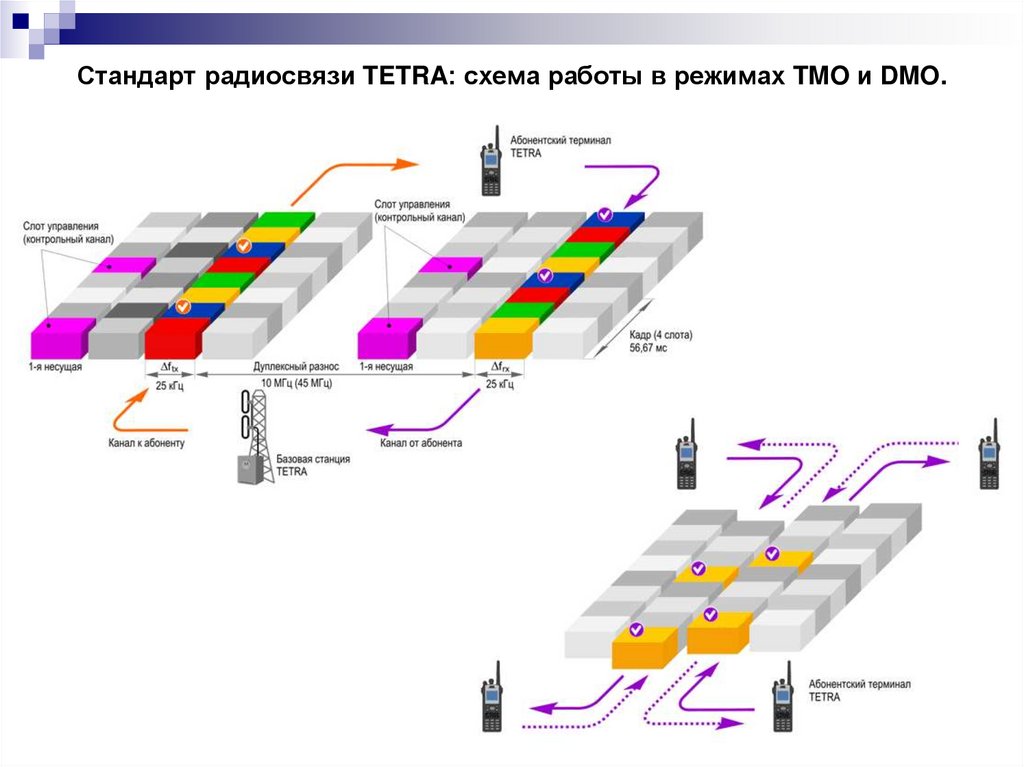

В первую очередь речь идёт о “дополнительных” функциях,которые заложены в системы цифровой транкинговой радиосвязи –

в частности, стандарта TETRA.

В стандарте радиосвязи TETRA существует возможность

дистанционно включить радиостанцию – без каких-либо внешних

демаскирующих признаков, что она работает на передачу. В

этом режиме радиостанция не издаёт никаких предупреждающих

сигналов, у неё не работает дисплей и не подсвечиваются кнопки.

При этом микрофон радиостанции имеет максимальную

чувствительность, что позволяет прослушивать разговоры

в нескольких метрах от него.

Это так называемая функция “избирательного прослушивания”,

которая позволяет диспетчеру незаметно для абонента

прослушивать окружающую абонента обстановку.

Кроме того, возможны различные “варианты”, в том числе при

работе в режиме прямой передачи (Direct Mode Operation), который

предназначен для группового взаимодействия между абонентами

за пределами зоны действия базовых станций TETRA. В режиме

DMO связь между абонентами осуществляется в полудуплексном

режиме, но при этом сохраняется возможность сделать

индивидуальный или групповой вызов.

79. Стандарт радиосвязи TETRA: схема работы в режимах TMO и DMO.

80.

Утечка информации за счёт бытовых устройств радиосвязи,имеющих функцию “радио-няня”.

Устройства типа “радио-няня” получили широкое распространение и активно

используются в “обычной” жизни. В то же время, в ряде случаев данные изделия

могут быть использованы и для несанкционированного прослушивания помещений.

Можно выделить три основных варианта устройств типа “радио-няня”,

наиболее часто встречающихся на практике:

1. “Классический” вариант “радио-няни” – т.е. это устройство, которое изначально

создавалось только для этой цели. Такая “радио-няня” состоит из двух отдельных

модулей (блоков), один из которых выполняет роль передатчика и устанавливается

в контролируемом помещении, а второй является приёмником.

Эти два блока работают “в паре” и продаются в комплекте.

2. Функция “радио-няня” может быть “штатно” заложена в обычную радиостанцию.

3. Функция “радио-няня” может быть “штатно” заложена в беспроводной телефон.

В зависимости от конкретного варианта исполнения “радио-няни”

будут варьироваться её функциональные возможности –

в первую очередь, дальность работы и процедура дозвона (соединения),

а так же габариты (внешний вид) устройства.

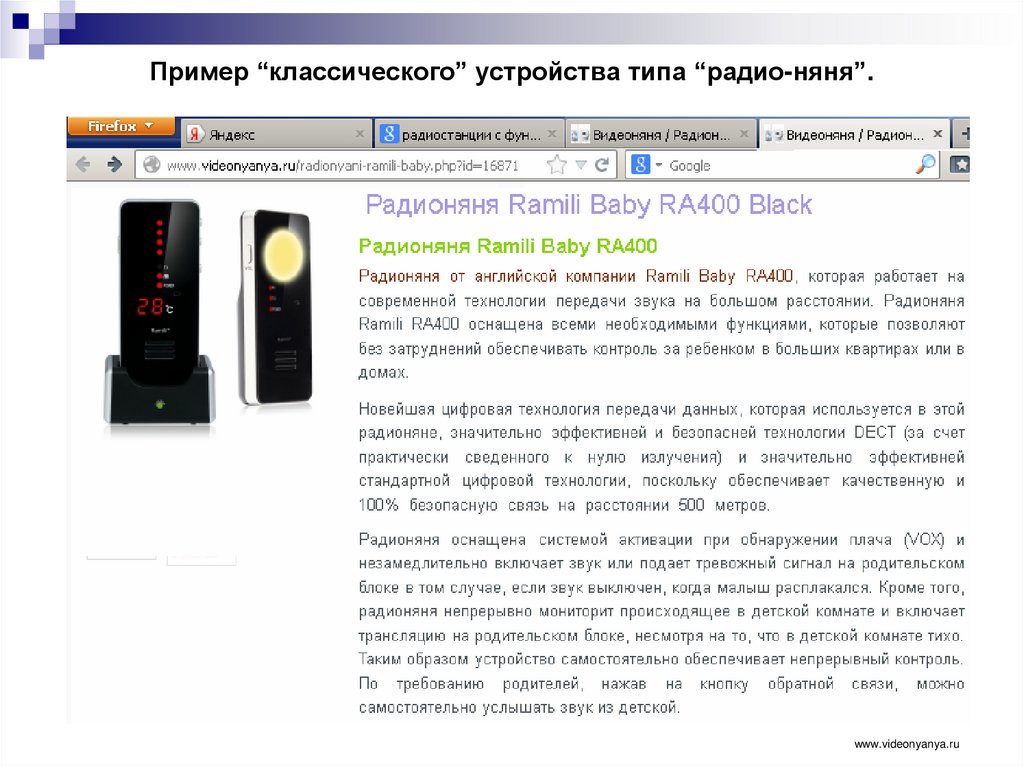

81. Пример “классического” устройства типа “радио-няня”.

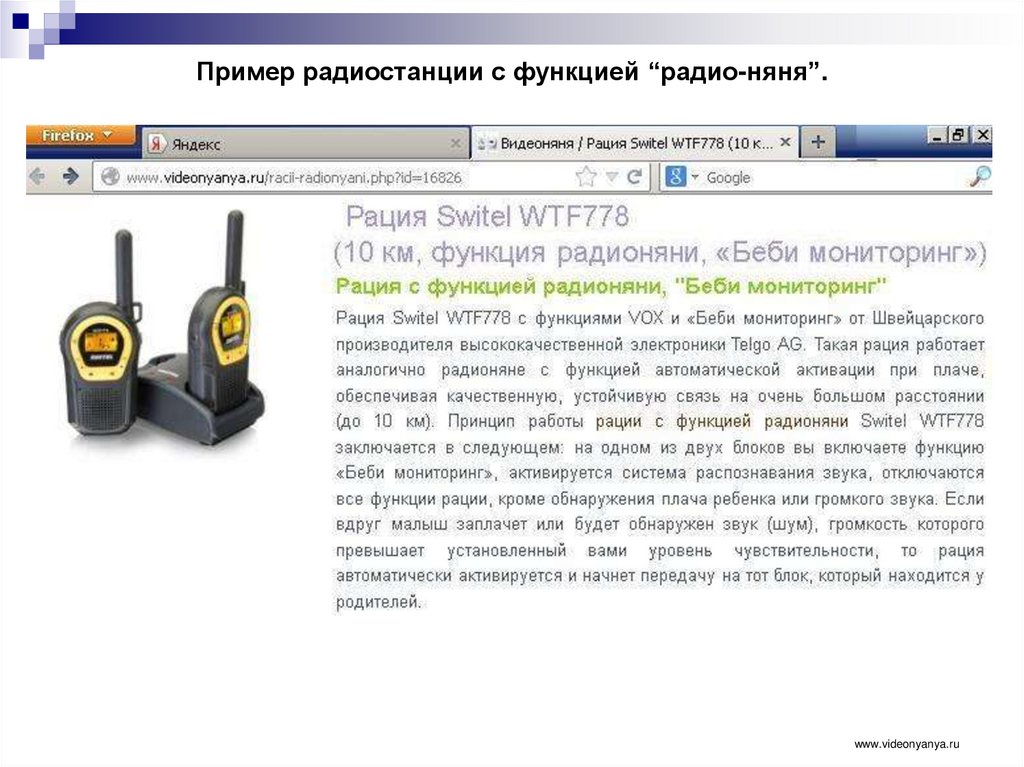

www.videonyanya.ru82. Пример радиостанции с функцией “радио-няня”.

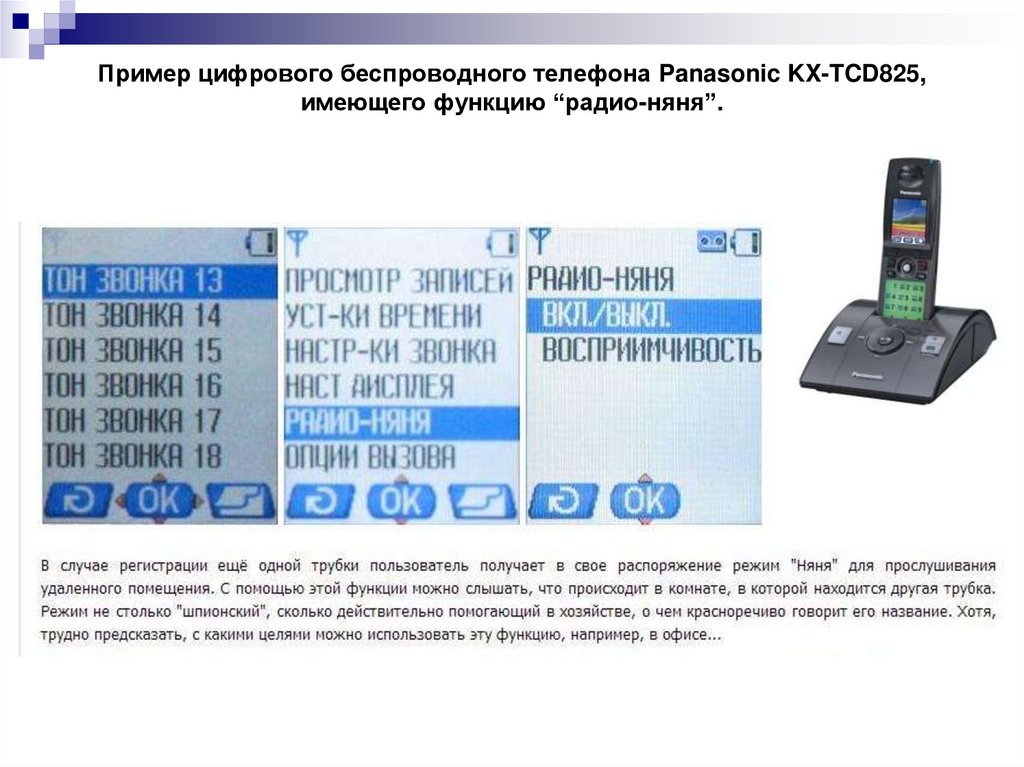

www.videonyanya.ru83. Пример цифрового беспроводного телефона Panasonic KX-TCD825, имеющего функцию “радио-няня”.

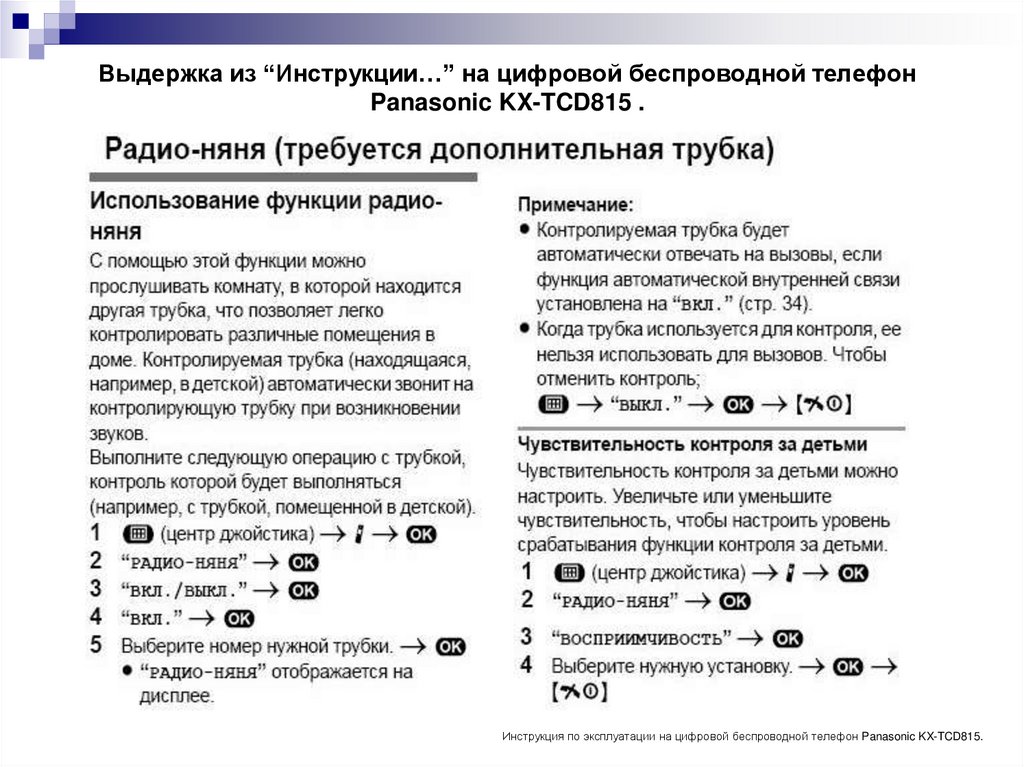

84. Выдержка из “Инструкции…” на цифровой беспроводной телефон Panasonic KX-TCD815 .

Инструкция по эксплуатации на цифровой беспроводной телефон Panasonic KX-TCD815.85.

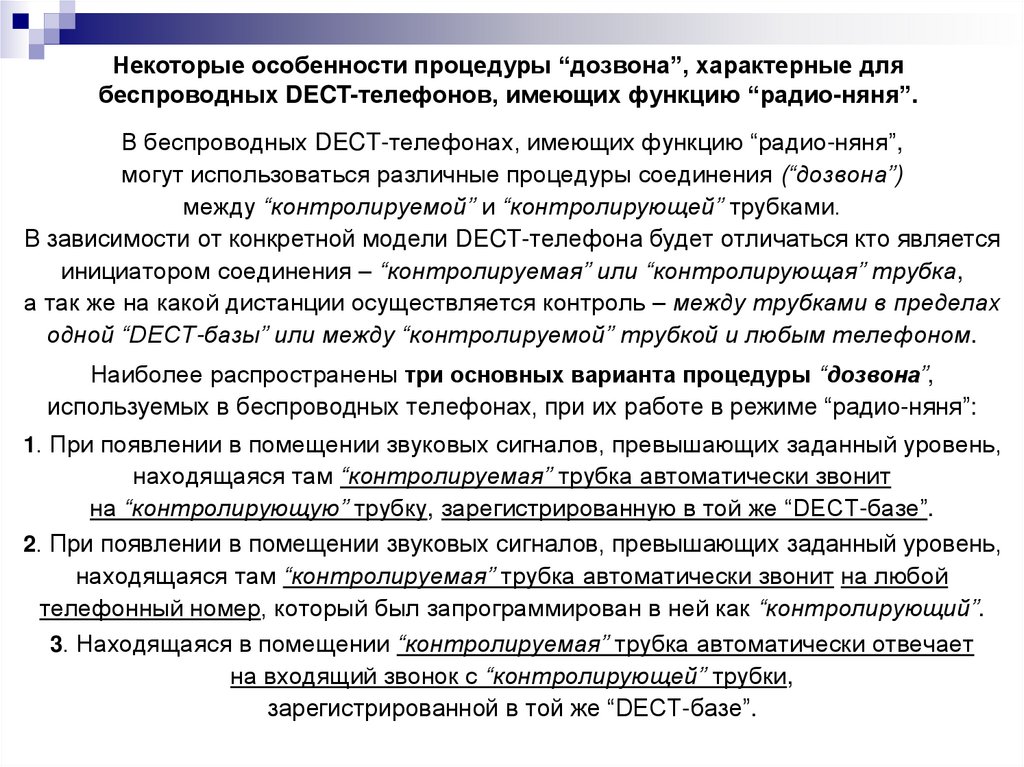

Некоторые особенности процедуры “дозвона”, характерные длябеспроводных DECT-телефонов, имеющих функцию “радио-няня”.

В беспроводных DECT-телефонах, имеющих функцию “радио-няня”,

могут использоваться различные процедуры соединения (“дозвона”)

между “контролируемой” и “контролирующей” трубками.

В зависимости от конкретной модели DECT-телефона будет отличаться кто является

инициатором соединения – “контролируемая” или “контролирующая” трубка,

а так же на какой дистанции осуществляется контроль – между трубками в пределах

одной “DECT-базы” или между “контролируемой” трубкой и любым телефоном.

Наиболее распространены три основных варианта процедуры “дозвона”,

используемых в беспроводных телефонах, при их работе в режиме “радио-няня”:

1. При появлении в помещении звуковых сигналов, превышающих заданный уровень,

находящаяся там “контролируемая” трубка автоматически звонит

на “контролирующую” трубку, зарегистрированную в той же “DECT-базе”.

2. При появлении в помещении звуковых сигналов, превышающих заданный уровень,

находящаяся там “контролируемая” трубка автоматически звонит на любой

телефонный номер, который был запрограммирован в ней как “контролирующий”.

3. Находящаяся в помещении “контролируемая” трубка автоматически отвечает

на входящий звонок с “контролирующей” трубки,

зарегистрированной в той же “DECT-базе”.

86.

Небольшой “итог” по вопросу возможной утечки акустической информации засчёт “штатных” возможностей некоторых средств радиосвязи.

Ранее были рассмотрены несколько примеров, связанных с возможностью

использования “штатных” возможностей некоторых средств радиосвязи для

получения акустической информации.

Нужно чётко понимать, что с технической точки зрения многие радиоустройства,

используемые как в “профессиональной деятельности”, так и на “бытовом уровне”,

могут представлять собой практически “полноценную радиозакладку”.

Поэтому, если вы хотите избежать или хотя бы максимально уменьшить вероятность

различных “неприятных сюрпризов”, перед приобретением или использованием

любого устройства необходимо внимательно изучить, как оно работает и

что от него “можно ожидать”.

Рассмотренные выше средства радиосвязи широко используются в различных

областях, но они не являются “массовым продуктом” – образно говоря.

Далее хочу немного поговорить о некоторых “угрозах”, которые могут быть

актуальными для самого “массового” на сегодняшний день типа устройств,

используемых абсолютным большинством населения.

Речь идёт о мобильных телефонах – точнее говоря, о “мобильных устройствах”,

которые практически совмещают в себе возможности ПК и средства радиосвязи.

Всё, что касается “полноценного” программирования и “глубокой” работы с ПК,

мягко говоря – “не по моей части”, поэтому далее многие моменты

будут изложены с точки зрения “скромного любителя”.

87. Немного о компьютерах.

Хочется отметить, что компьютер,у которого есть “штатный” микрофон,

по определению является диктофоном,

“проводной закладкой” – если он имеет

кабельное подключение к LAN или Internet,

или “радиозакладкой” – если у него есть

модуль Bluetooth или Wi-Fi.

И не нужно забывать, что говоря

“философским языком”,

компьютер (ноутбук, планшет, смартфон) –

это вообще “вещь в себе”.

Так что от него можно ожидать любых

“сюрпризов” – как правило, неприятных.

Наглядный пример: “глюк” мобильного

телефона, когда он самопроизвольно

“отвечает” на входящий звонок или

начинает самостоятельно “дозваниваться”

на номера из “записной книжки”.

Аналогичная ситуация и со “штатной” видеокамерой, встроенной в компьютер или

подключённой к нему: в этом случае возможна утечка и видеоинформации.

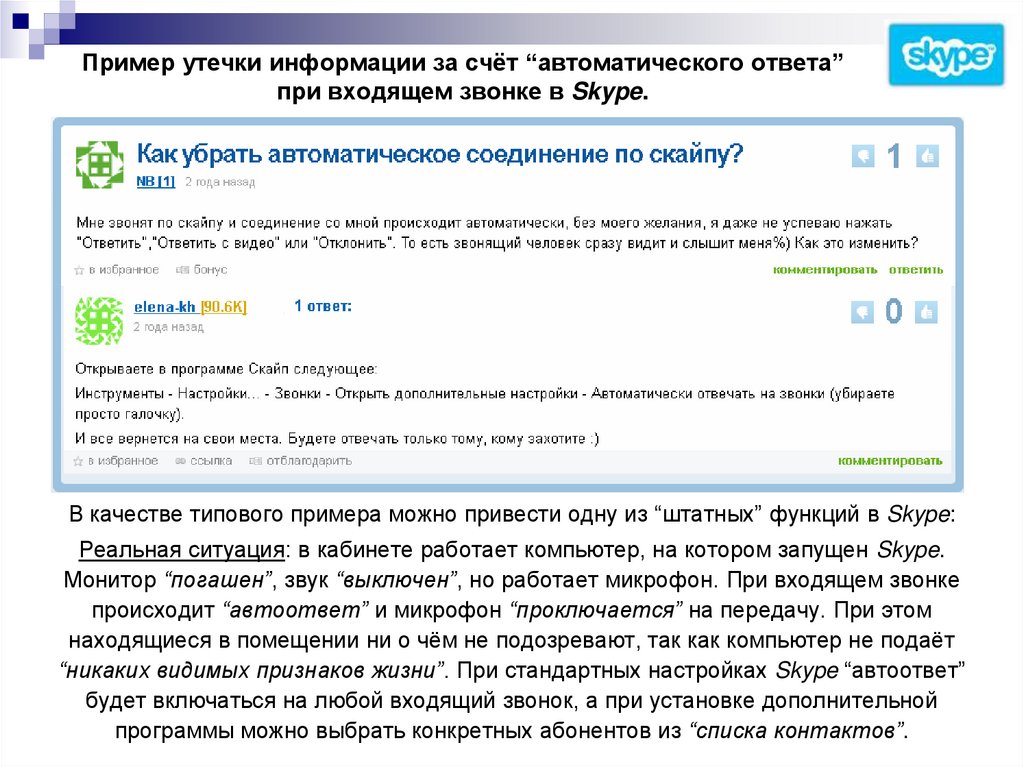

88. Пример утечки информации за счёт “автоматического ответа” при входящем звонке в Skype.

В качестве типового примера можно привести одну из “штатных” функций в Skype:Реальная ситуация: в кабинете работает компьютер, на котором запущен Skype.

Монитор “погашен”, звук “выключен”, но работает микрофон. При входящем звонке

происходит “автоответ” и микрофон “проключается” на передачу. При этом

находящиеся в помещении ни о чём не подозревают, так как компьютер не подаёт

“никаких видимых признаков жизни”. При стандартных настройках Skype “автоответ”

будет включаться на любой входящий звонок, а при установке дополнительной

программы можно выбрать конкретных абонентов из “списка контактов”.

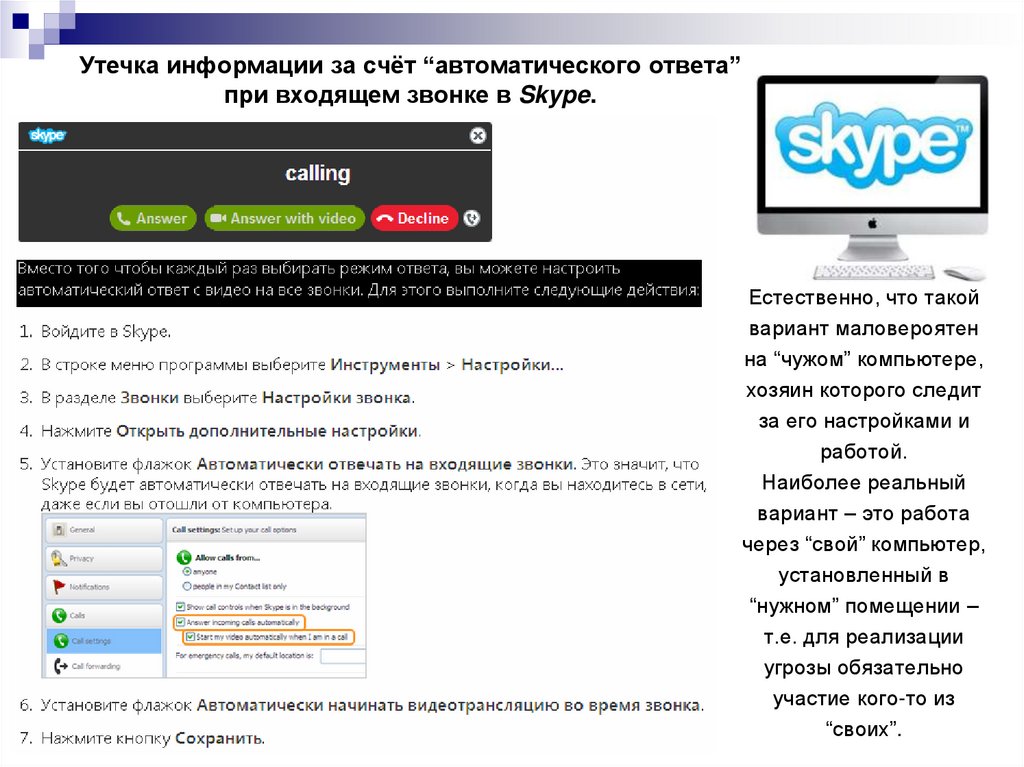

89. Утечка информации за счёт “автоматического ответа” при входящем звонке в Skype.

Естественно, что такойвариант маловероятен

на “чужом” компьютере,

хозяин которого следит

за его настройками и

работой.

Наиболее реальный

вариант – это работа

через “свой” компьютер,

установленный в

“нужном” помещении –

т.е. для реализации

угрозы обязательно

участие кого-то из

“своих”.

90. О компьютерах и других “цифровых” устройствах – информация к размышлению…

www.yaplakal.com/forum1/topic1145389.html91. Немного о мобильных телефонах – точнее о “мобильных устройствах” – и угрозах, которые они могут представлять.

Практически любой мобильный телефон является устройством, котороеможет быть использовано злоумышленником как для получения информации,

передаваемой с его помощью (телефонные разговоры и сообщения) или

хранящейся в нём (фото, видео, документы и т.д.), так и для получения

аудио- и видеоинформации, циркулирующей рядом с данным телефоном.

Кроме того, современный мобильный телефон может использоваться

злоумышленниками для получения данных о вашем местоположении,

ваших персональных данных, номеров банковских счетов и карт,

снятия денег без вашего ведома и т.д.

Как правило, для “полноценного” контроля мобильного телефона злоумышленнику

необходимо использовать специальные комплексы радиоконтроля или

установить на “контролируемый” телефон специальную программу –

более подробно об этих моментах изложено в презентациях

“Технические каналы утечки акустической информации” и

“Технические каналы утечки информации, передаваемой по каналам связи”.

В то же время, в ряде случаев для получения определённой информации могут

быть использованы “обычные телефоны” (речь идёт о смартфонах) без какой-либо

дополнительной “доработки”, так как они уже имеют “штатные” функции и программы,

позволяющие злоумышленнику использовать ваш телефон в качестве “закладки”.

92.

Немного о мобильных телефонах – точнее о “мобильных устройствах” –и угрозах, которые они могут представлять.

Вопросы, связанные с обеспечением безопасности мобильных устройств – например,

смартфонов и “планшетов” – это серьёзная и объёмная тема, которая является

очень актуальной на сегодняшний день и которая требует отдельного обсуждения.

Внимание! Моё личное мнение. Обязательно оценивайте его критически!

Данные устройства, которые повсеместно используются в современной жизни,

фактически изменили “картину мира” – я имею ввиду не только какие-то

“специальные” вопросы, связанные с информационной безопасностью,

но и повседневную жизнь людей в целом.

Что касается вопросов информационной безопасности, то современные мобильные

устройства принципиально изменили существовавшее “классическое” представление

о “тактике” использования “закладных устройств”: если раньше злоумышленнику

нужно было “внедрить” устройство съёма информации на нужный объект

(образно говоря, “проникнуть на чужую территорию и что-то там оставить”),

то теперь ему нет необходимости “куда-то проникать” и “что-то оставлять”.

Теперь в качестве “закладного устройства” (“железа”) выступает обычный смартфон,

который совершенно легально находится у своего владельца, при этом для съёма

информации используются “штатный” микрофон и “штатная” камера смартфона,

которые управляются злоумышленником с помощью специальных программ –

образно говоря, “физическая закладка” заменена на “логическую”.

93.

Немного о мобильных телефонах – точнее о “мобильных устройствах” –и угрозах, которые они могут представлять: пример “логической закладки”.

.

Типовым примером современной “закладки” является т.н. Spy Phone (“телефон-шпион”).

Это устройство, выполненное на базе сотового телефона или смартфона, на который

установлено специальное ПО – т.н. “шпионская программа”.

Spy Phone позволяет практически полностью контролировать “нужный” телефон –

при этом пользователь (владелец) телефона ни о чём не подозревает.

Более подробно о “телефонах-шпионах” рассказано в презентациях

“Технические каналы утечки акустической информации” и

“Технические каналы утечки информации, передаваемой по каналам связи”.

94.

Немного о мобильных телефонах – точнее о “мобильных устройствах” –и угрозах, которые они могут представлять.

Как было сказано, вопросы обеспечения безопасности мобильных устройств –

это очень серьёзная и сложная тема, которая требует отдельного разговора и

не будет рассматриваться в данной презентации.

Необходимо отметить, что когда речь идёт о “безопасности мобильного устройства”,

то это касается не только обеспечения конфиденциальности информации,

передаваемой с его помощью: например, телефонных разговоров и сообщений.

Кроме конфиденциальности необходимо обеспечить целостность и доступность

передаваемой информации – в ряде случаев это является даже более важным,

чем обеспечение конфиденциальности.

Эффективное и полноценное решение данных вопросов возможно только грамотным

специалистом, имеющим соответствующую специальную подготовку.

В то же время, общее представление о данной проблеме должно быть у каждого

пользователя мобильных устройств, который задумывается о своей безопасности.

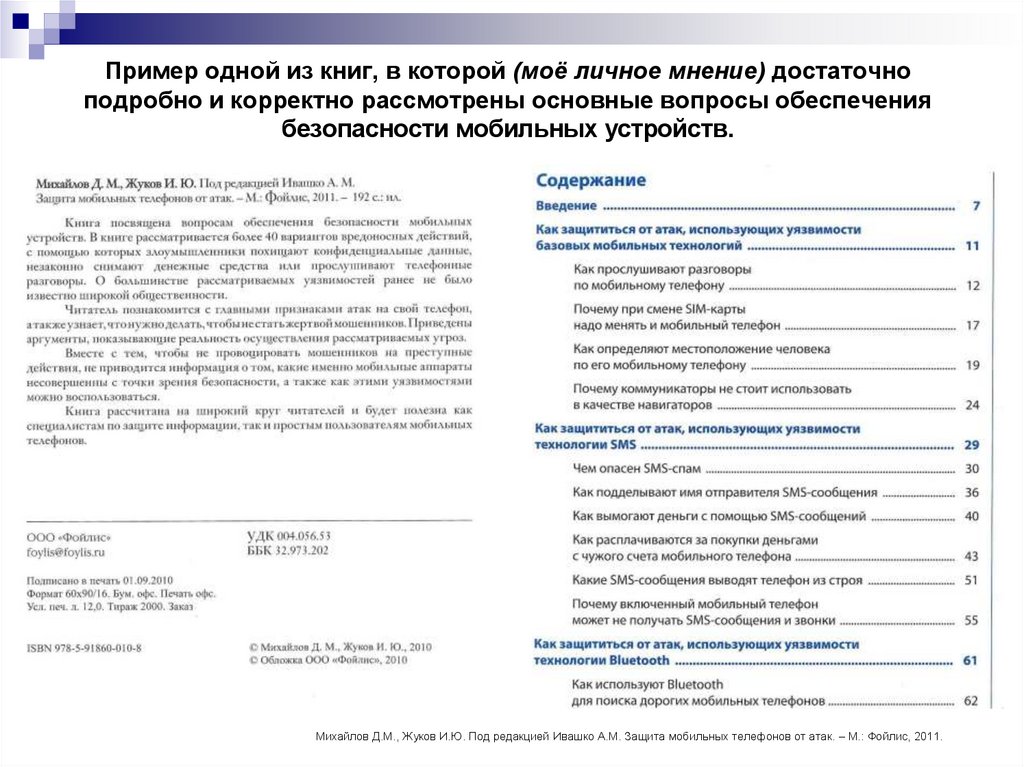

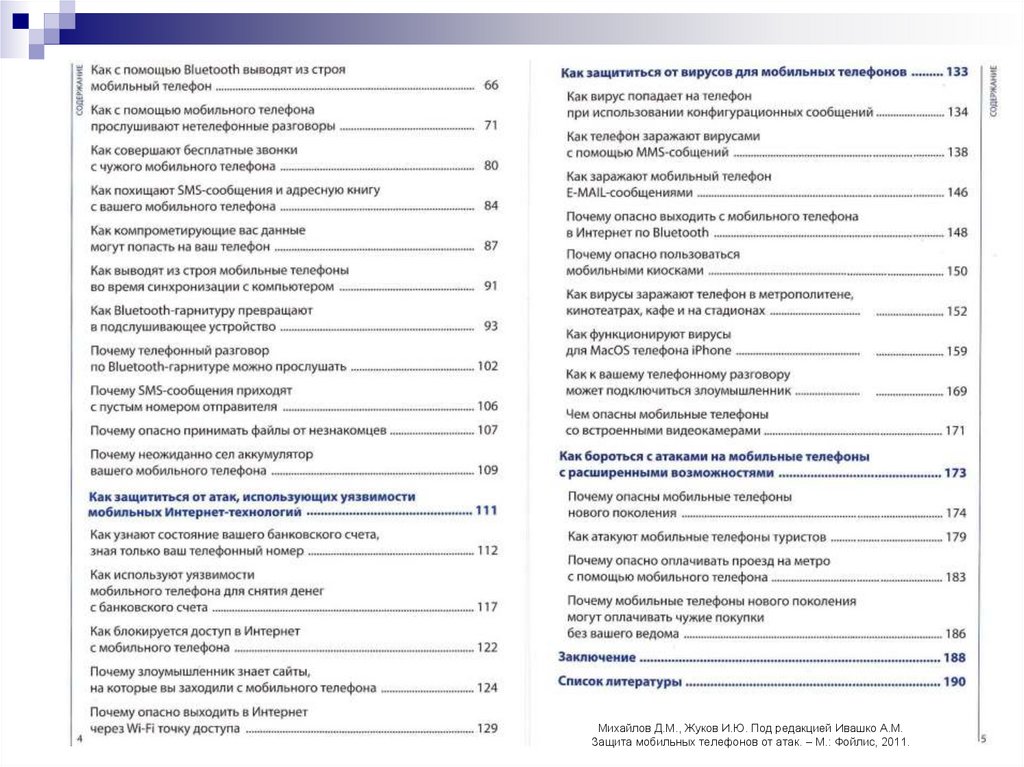

На мой взгляд, один из хороших и полезных в практическом плане материалов

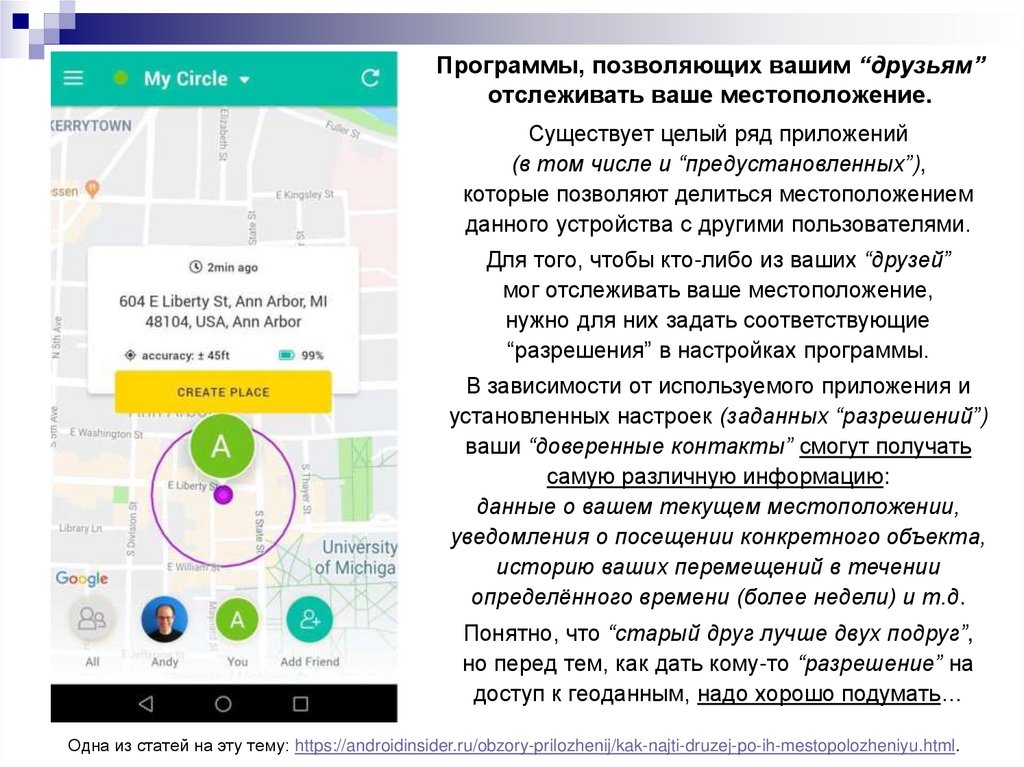

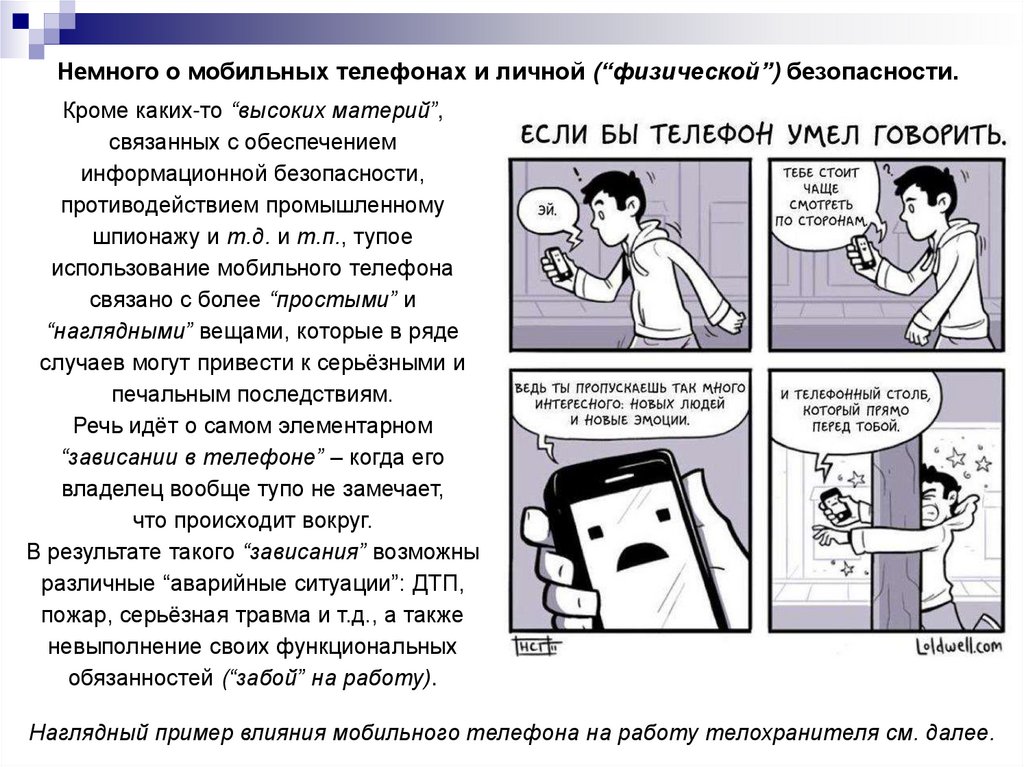

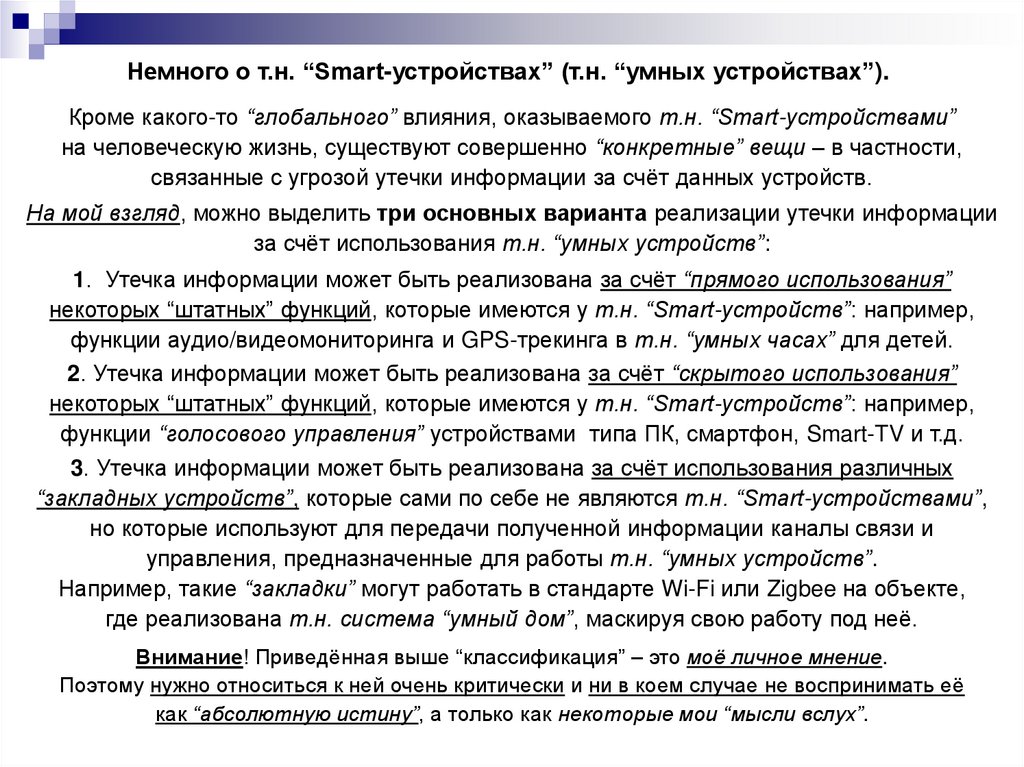

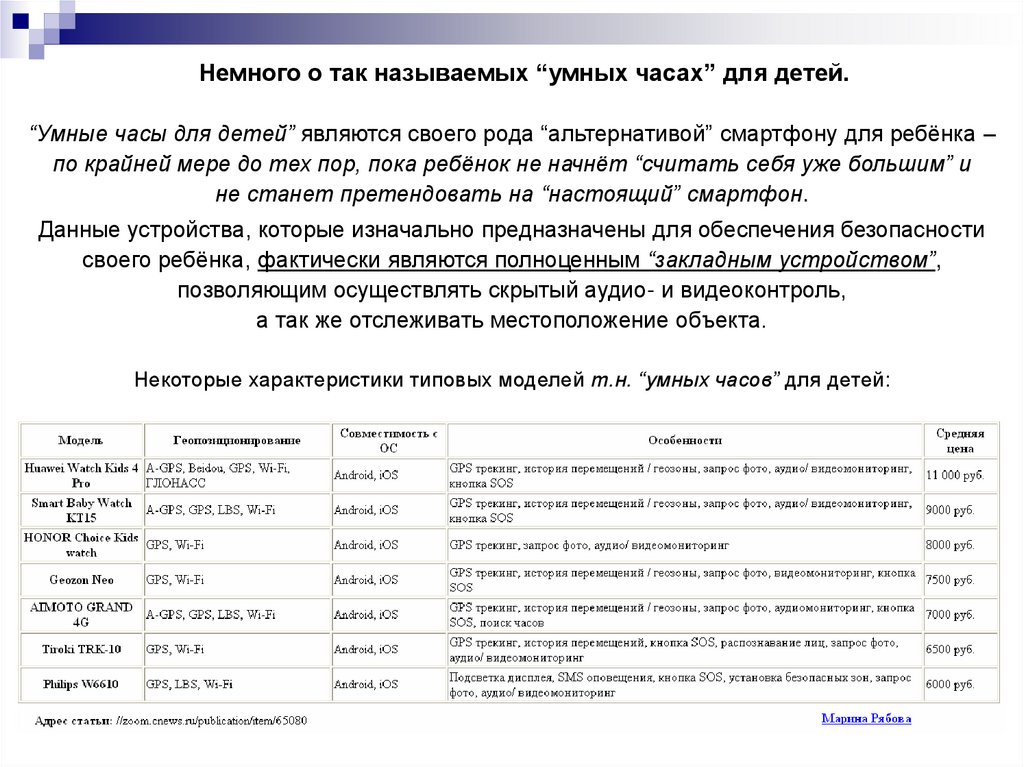

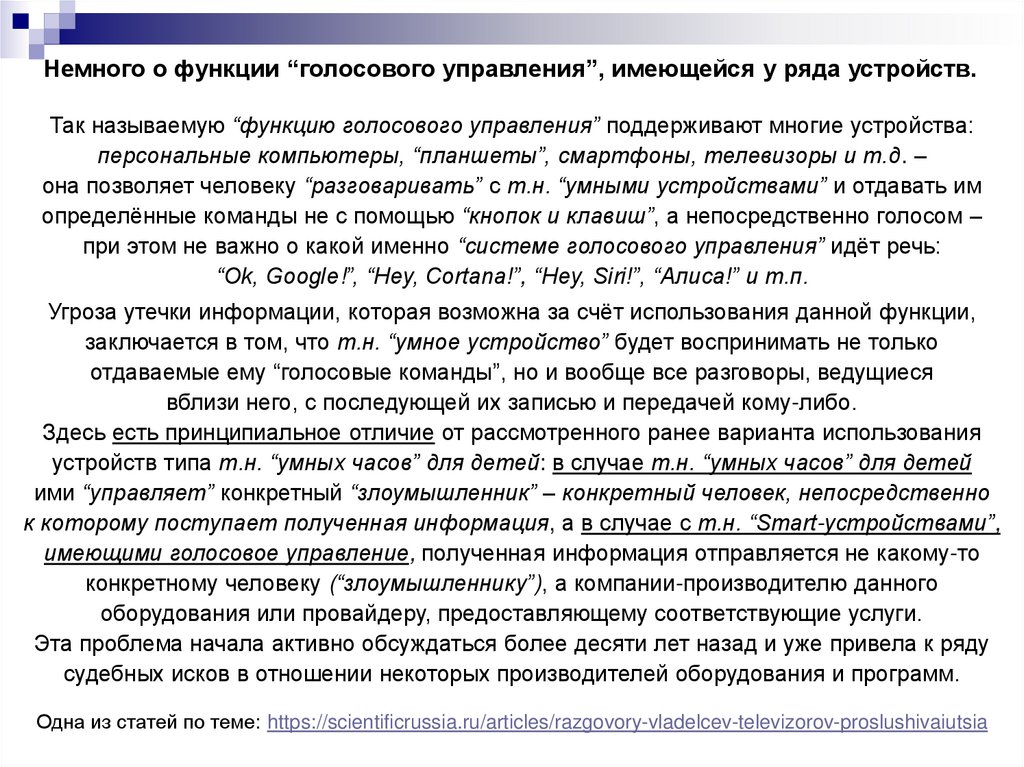

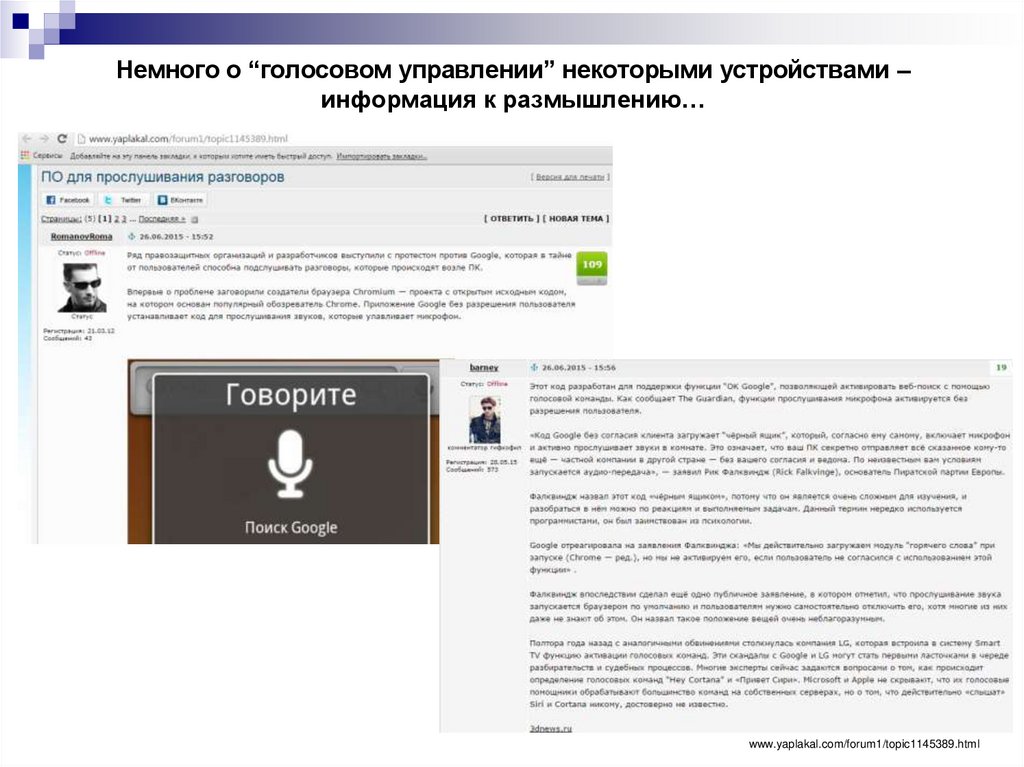

по данной теме – это книга “Защита мобильных телефонов от атак”.