Similar presentations:

Объекты уязвимости, дестабилизирующие факторы и угрозы надежности

1.

Объекты уязвимости,дестабилизирующие факторы и

угрозы надежности

2.

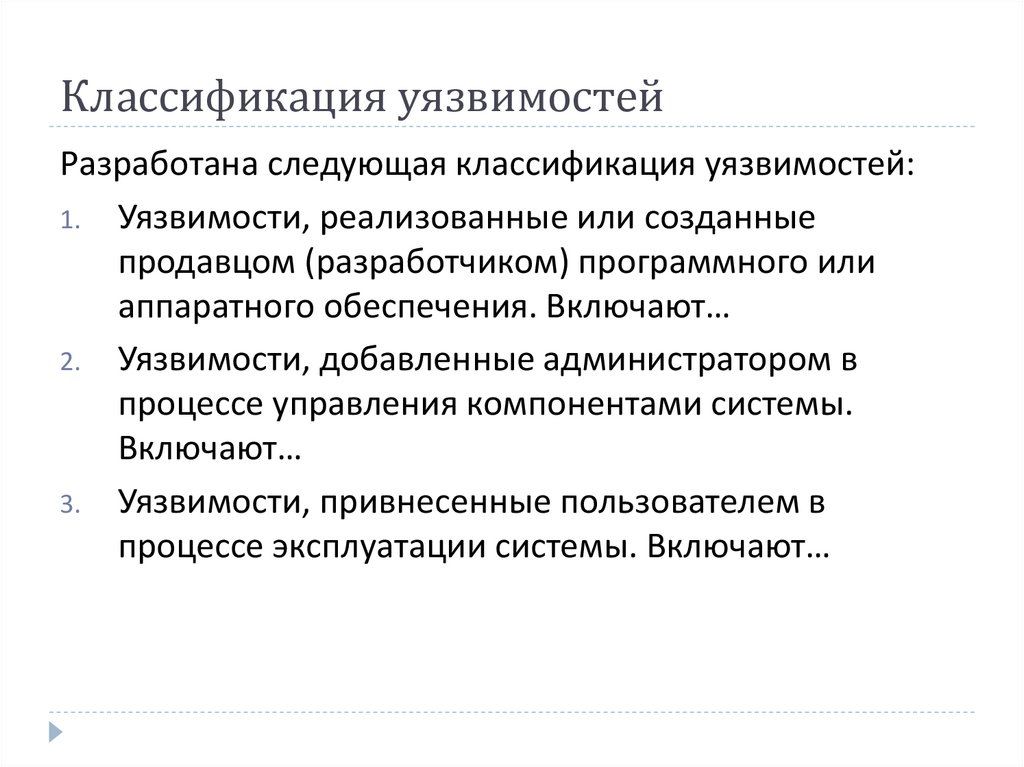

Классификация уязвимостейРазработана следующая классификация уязвимостей:

1. Уязвимости, реализованные или созданные

продавцом (разработчиком) программного или

аппаратного обеспечения. Включают…

2. Уязвимости, добавленные администратором в

процессе управления компонентами системы.

Включают…

3. Уязвимости, привнесенные пользователем в

процессе эксплуатации системы. Включают…

3.

В более общем виде уязвимости могут бытьклассифицированы по этапам жизненного цикла ИС:

Уязвимости проектирования (проектирование) Уязвимости реализации (реализация) Уязвимости конфигурации (эксплуатация) -

4.

Наиболее распространенные уязвимостиПо статистике, опубликованной в 1998 году институтом

SANS (System Administrator and Network Security),

пятерка наиболее распространенных уязвимостей

выглядела следующим образом:

1.

2.

3.

5.

На сегодняшний день пятерка наиболеераспространенных уязвимостей по данным SANS

обновилась:

1.

2.

3.

6.

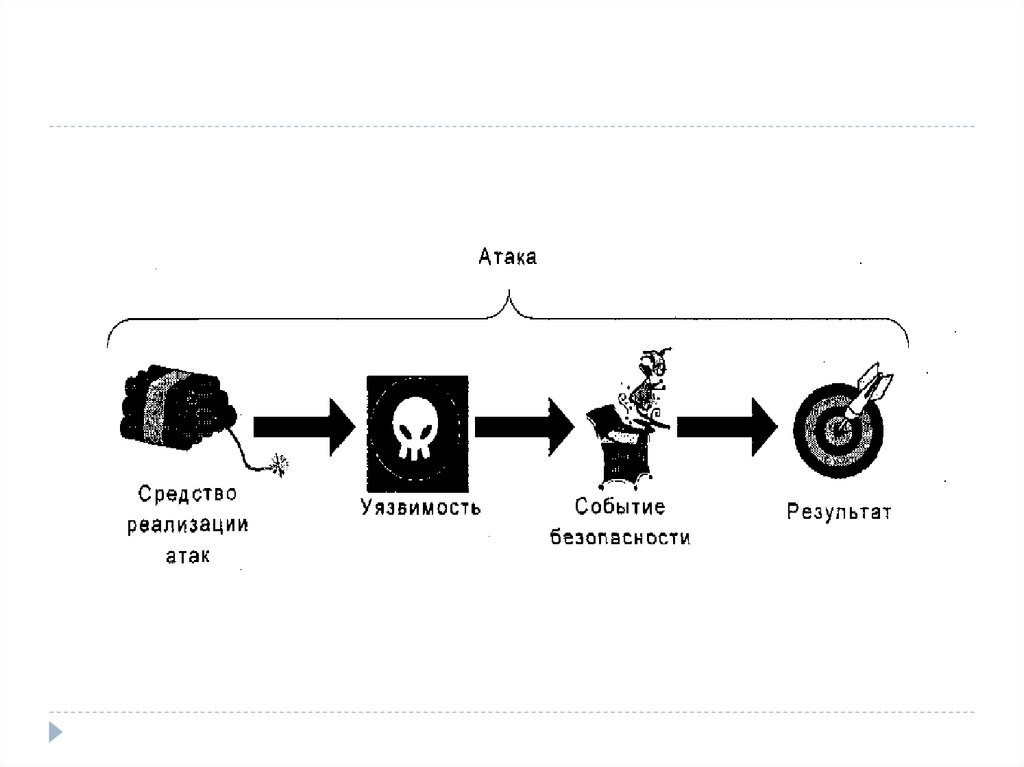

АтакиАтаку на информационную систему можно понимать

как действие или последовательность связанных

между собой действий нарушителя, которые приводят

к реализации угрозы путем использования

уязвимостей этой информационной системы.

7.

8.

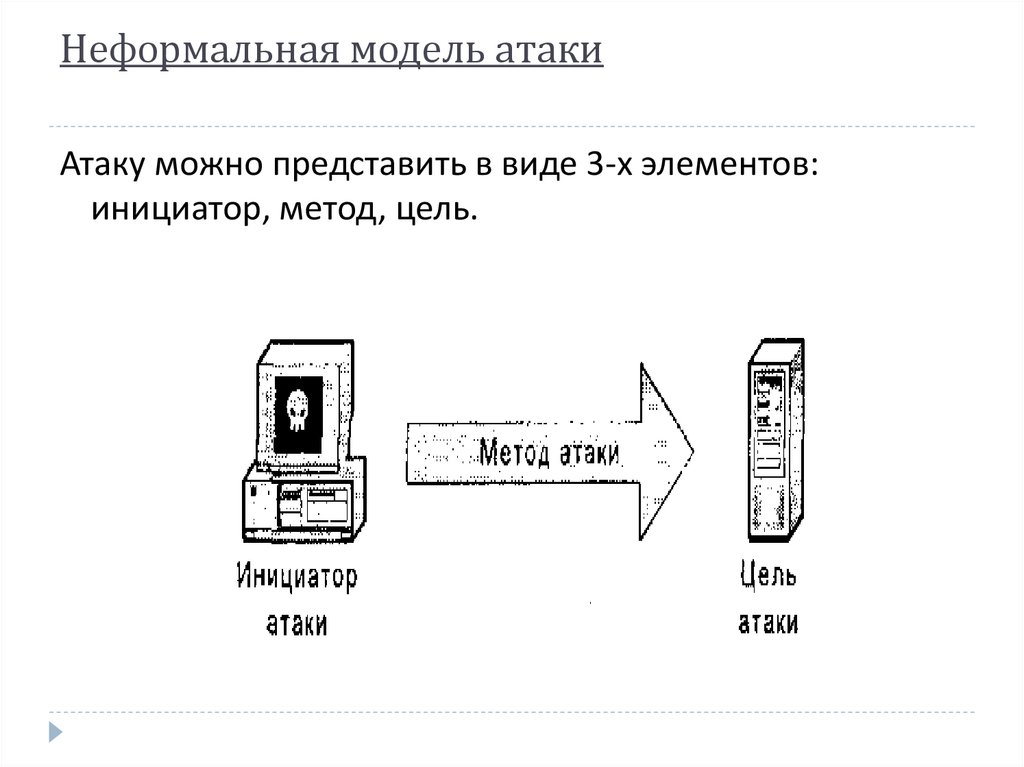

Неформальная модель атакиАтаку можно представить в виде 3-х элементов:

инициатор, метод, цель.

9.

В частном случае инициатор атаки (злоумышленник)и цель атаки совпадают. В этом случае

злоумышленник уже получил или имеет в рамках

своих полномочий доступ к узлу, к ресурсам которого

он намерен несанкционированно обращаться. Целью

атаки, также как и инициатором атаки, может

выступать одиночный узел или группа узлов

(например, подсеть).

10.

Метод атаки зависит от нескольких параметров.Тип инициатора атаки и цели атаки.

Результат воздействия.

Механизм воздействия.

Средство воздействия.

11.

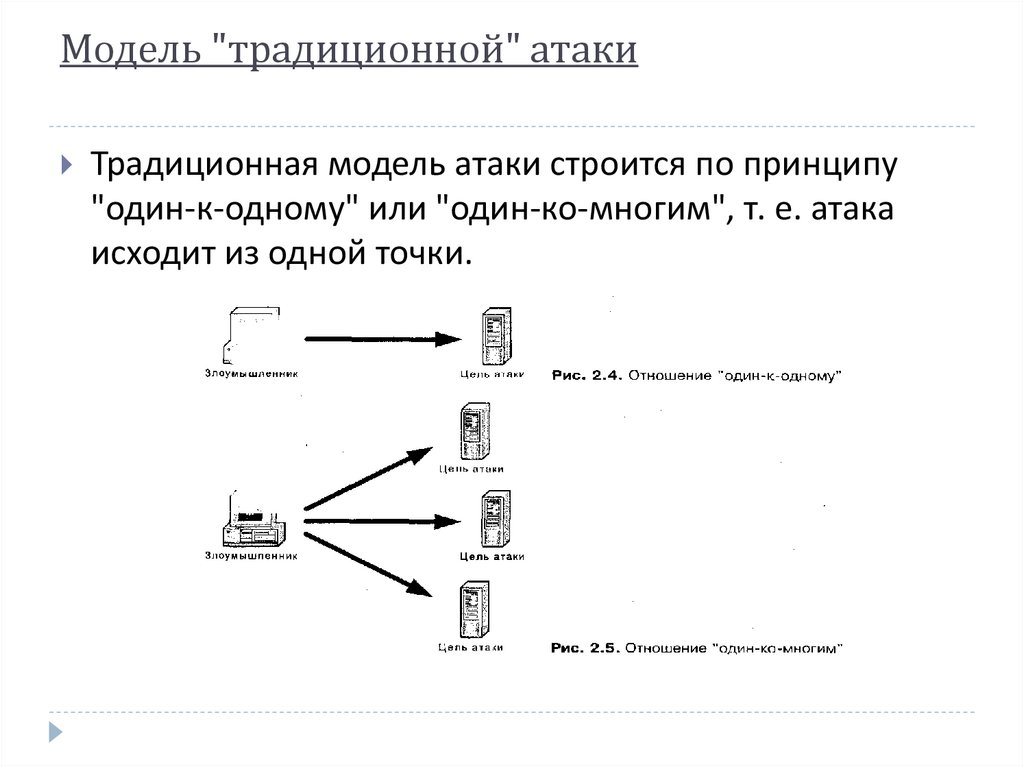

Модель "традиционной" атакиТрадиционная модель атаки строится по принципу

"один-к-одному" или "один-ко-многим", т. е. атака

исходит из одной точки.

12.

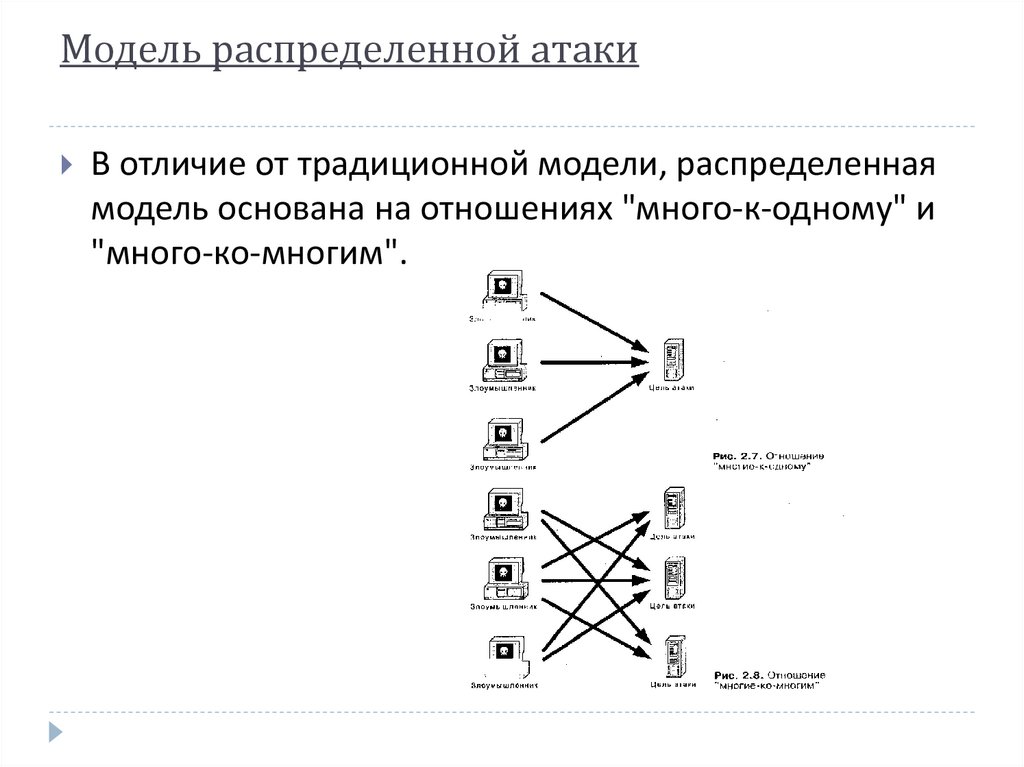

Модель распределенной атакиВ отличие от традиционной модели, распределенная

модель основана на отношениях "много-к-одному" и

"много-ко-многим".

13.

Результат атакиРезультаты атаки можно классифицировать следующим

образом:

Расширение прав доступа —

Искажение информации —

Раскрытие информации —

Кража сервисов —

Отказ в обслуживании —

14.

Этапы реализации атакСбор информации

На этапе сбора информации могут применяться

следующие методы:

- Изучение окружения

- Идентификация топологии сети

- Идентификация узлов

- Идентификация сервисов или сканирование портов

- Идентификация операционной системы

- Определение роли узла

- Определение уязвимостей узла

15.

Реализация атакиПроникновение

Установление контроля

16.

Методы реализации атакСистемное вторжение —

Существует несколько типов такой деятельности:

локальное сетевое вторжение - злоумышленник

атакует компьютер или группу компьютеров,

находящихся в одном с ним сегменте.

вторжение через сети открытого доступа злоумышленник атакует компьютер или группу

компьютеров, находящиеся в другом сегменте. При

этом атака осуществляется через сети открытого

доступа, как правило, через Internet.

вторжение через Dial-up - злоумышленник атакует

компьютер или группу компьютеров через модем.

17.

Завершение атакиПодмена адреса источника атаки

Создание фальшивых пакетов

Фрагментация атаки

Отказ от значений по умолчанию

Изменение стандартного сценария атаки

Замедление атаки

Чистка журналов регистрации

Скрытые файлы и данные

18.

Средства реализации атакСредства (механизмы) реализации атак могут быть

разделены в соответствии с нижеприведенным

списком:

Информационный обмен —

Команды пользователей —

Сценарий или программа —

Автономный агент —

Комплект утилит —

Распределенные средства —

19.

Автоматизированные средства дляреализации атак

В Internet и других сетях доступны многочисленные источники,

облегчающие злоумышленникам несанкционированный доступ

к корпоративным ресурсам. Информация об уязвимостях

постоянно публикуется в различных списках новостей. Тысячи

программ, реализующих атаки, использующих эти уязвимости,

"лежат" в свободном доступе на множестве серверов в Internet.

Многие компьютерные атаки теперь не являются уделом лишь

избранных. Любой начинающий пользователь Internet может

загрузить к себе на компьютер готовый исполняемый файл и

"напустить" его на своего "соседа".

Несколько лет назад для запуска таких программ необходимо

было знать Unix и уметь скомпилировать исходный текст

программы-атаки. Сегодня ситуация изменилась коренным

образом. Многие инструментальные средства для реализации

атак обладают графическим интерфейсом и выполняются под

Windows, что намного облегчило задачу начинающих "хакеров".

informatics

informatics