Similar presentations:

Социальная инженерия (SE) Как без программ и техники взломать сеть?

1.

Социальная инженерия(SE)

Как без программ и техники

взломать сеть?

1

/ 14

2.

Social Engineering• Термин, использующийся

взломщиками для обозначения

несанкционированного доступа к

данным иначе, чем взлом программ.

• Цель – перехитрить людей для

получения паролей или данных,

которые помогут нарушить

безопасность информационной

системы.

2

/ 14

3.

Основной принцип SE• Дать человеку понять, что его ценят и

уважают.

3

/ 14

4.

Пример• Звонок администратору.

– Хакер: Здравствуйте, вы администратор?

• Администратор: Да.

– Хакер: Извините, что отвлекаю. Не могли бы вы мне помочь?

• А.: (Ну что еще ему надо?) Да, конечно.

– Хакер: Я не могу в своем каталоге выполнить команду ls.

• А.: (Как будто ему это надо!) В каком каталоге?

– Хакер: /home/anatoly.

• А.: (Вот ведь глупый юзер!) Сейчас посмотрю. (Заходит в этот каталог и

набирает команду ls, которая успешно выполняется и показывает

наличие нормальных прав на каталог.)

• А.: Все у вас должно работать!

– Хакер: Хммм... Подождите... О! А теперь работает... Странно...

• А.: (Ругается тихо) Да? Хорошо!

– Хакер: Спасибо огромное. Еще раз извиняюсь, что помешал.

• А.: (Ну наконец!) Да не за что. (Отстань, противный!) До свидания.

4

/ 14

5.

Классификация SE• По средствам применения.

• По уровню социального отношения к

объекту.

• По степени доступа объекта к

информационной системе.

5

/ 14

6.

По средствам применения• Телефон.

• Е-почта.

• Разговор посредством интернетпейджера.

• Бумажная почта.

• Личная встреча.

6

/ 14

7.

По уровню социальногоотношения к объекту

• Официальный.

• Товарищеский.

• Дружеский.

7

/ 14

8.

По степени доступа объектак информационной системе

• Администратор – высокая

• Начальник – средняя.

• Пользователь – низкая.

• Знакомый администратора, начальника

или пользователя – очень низкая, или

доступ отсутствует.

8

/ 14

9.

Методы защиты от SE• Тесты на проникновение.

• Тренинги персонала.

• Юридическая ответственность

персонала, указанная в трудовом

договоре.

9

/ 14

10.

Человек и организация• Уязвимость отдельного человека может

привести к полному обрушению защиты всей

организации.

• В организации необходимо осуществлять

тщательный контроль над каждым

пользователем.

• Жесткая политика безопасности приводит к

дисциплинированности и информационному

развитию пользователей, а также – к

повышению престижа организации.

10

/ 14

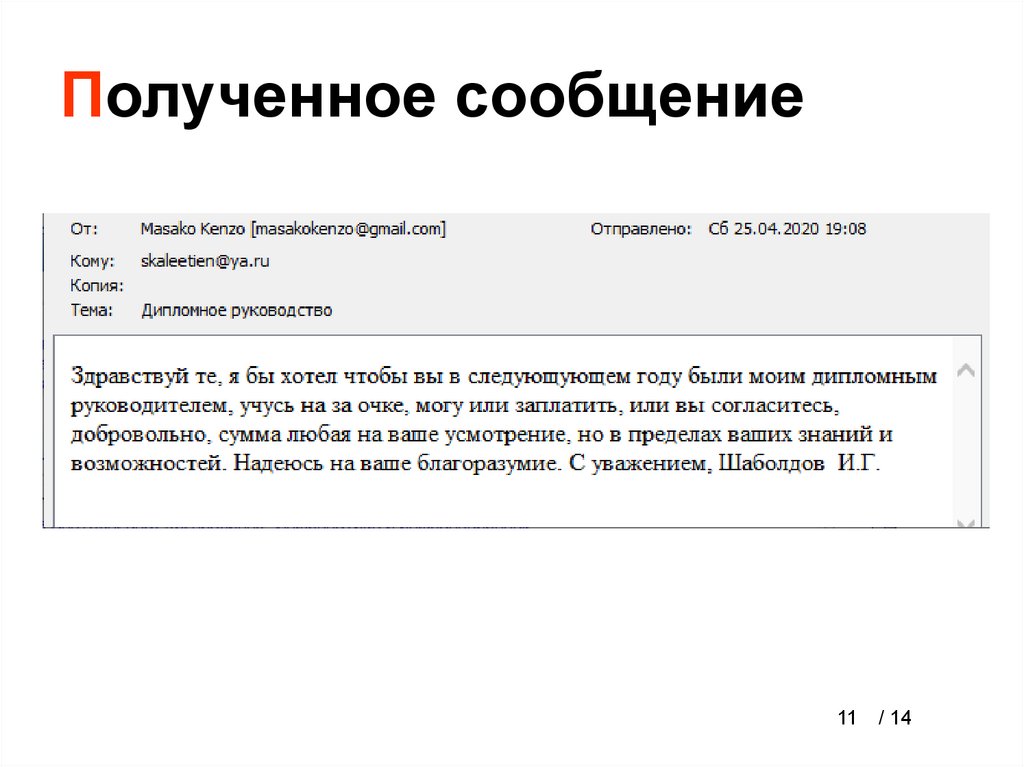

11.

Полученное сообщение11

/ 14

12.

Выводы• SE, представляет серьезную угрозу

информационной безопасности для

любой организации.

• Нужны различные варианты политики

безопасности в локальной сети,

определить правила использования

телефонов, компьютеров и др.

12

/ 14

13.

Что делать?• Интернет создавался как незащищенная

система, не предназначенная для хранения

и обработки конфиденциальных данных.

• Защищенная система не смогла бы стать

информационным каналом мировой

культуры, её прошлого и настоящего (в этом

ценность интернета).

• Отсутствие необходимой безопасности –

"плата" за высокое назначение интернета.

13

/ 14

14.

Спасибо за вниманиеС удовольствием отвечу на вопросы

© 2020 Калитин Сергей Вячеславович

14

/ 14

programming

programming