Similar presentations:

Представление трояна Penetrator: история и влияние на людей Обзор трояна, созданного Дмитрием Уваровым, и его последствия

1.

Представление трояна Penetrator:история и влияние на людей

Обзор трояна, созданного Дмитрием Уваровым, и его последствия.

2.

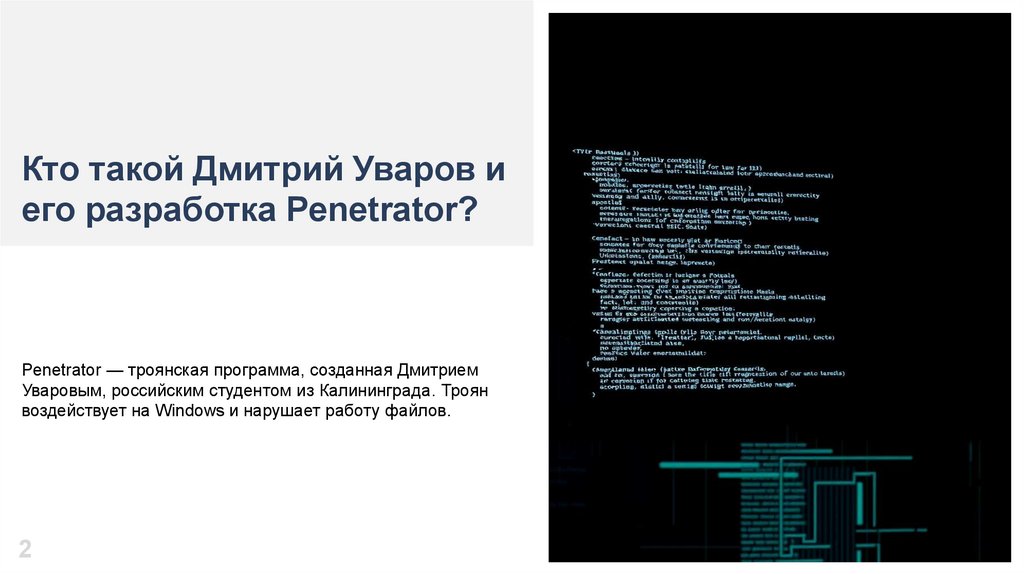

Кто такой Дмитрий Уваров иего разработка Penetrator?

Penetrator — троянская программа, созданная Дмитрием

Уваровым, российским студентом из Калининграда. Троян

воздействует на Windows и нарушает работу файлов.

2

3.

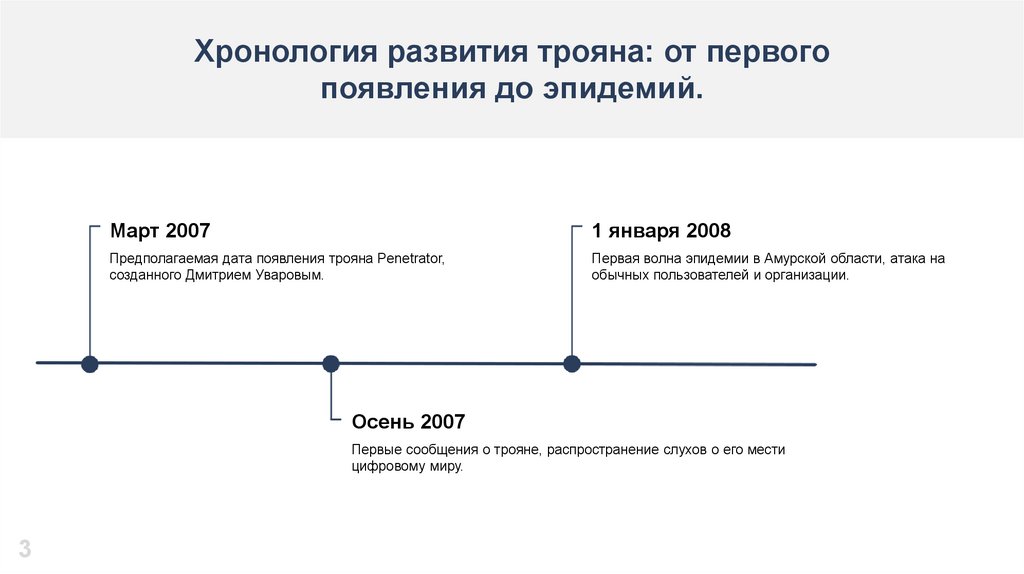

Хронология развития трояна: от первогопоявления до эпидемий.

Март 2007

1 января 2008

Предполагаемая дата появления трояна Penetrator,

созданного Дмитрием Уваровым.

Первая волна эпидемии в Амурской области, атака на

обычных пользователей и организации.

Осень 2007

Первые сообщения о трояне, распространение слухов о его мести

цифровому миру.

3

4.

Описание работы трояна:внедрение и разрушительные

функции.

Внедрение трояна в систему

Троян «Penetrator» внедряется в систему с использованием

файла flash.scr, маскируясь под скринсейвер. Он проникает в

папку «Документы» и запускается в память и автозагрузку,

активируясь 1 января.

Разрушительные функции Penetrator

Троян уничтожает звуковые и графические файлы и заменяет

текст в MS Word нецензурным сообщением. Данные

пользователей становятся невосстановимыми, причиняя

значительный вред.

4

5.

Первичная цель трояна ивнедрение на компьютере.

01

Основной задачей Penetrator стало разрушение файлов

пользователей и массовое распространение по сети.

Вместе с удалением и заменой данных троян

демонстрирует мощное деструктивное воздействие.

02

Троян попадает в компьютер через исполняемый файл и

проникает в системные папки, используя механизм

автозагрузки. Он становится невидимым и избегает

обнаружения антивирусами.

5

6.

Обнаружение трояна PenetratorЭтот график сравнивает, как разные

антивирусные программы обозначают и

идентифицируют троян Penetrator,

предоставляя информацию для выбора

защиты.Троян Penetrator обнаруживается всеми

ведущими антивирусами, однако названия

вредоносной программы могут варьироваться.

6

Исследование антивирусного обнаружения злонамеренного ПО, октябрь 2023 г.

7.

Методы маскировки и распространения трояна средипользователей.

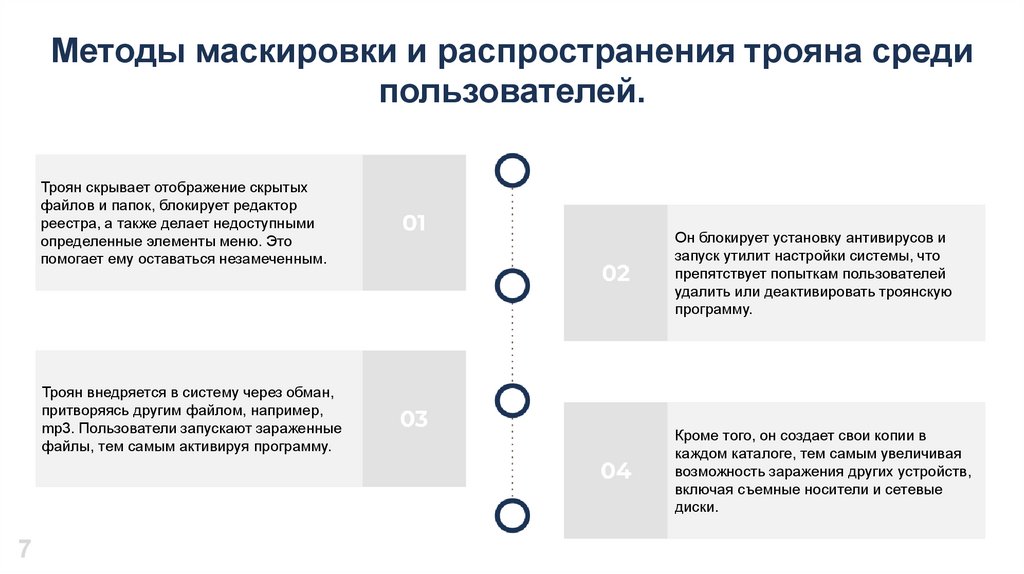

Троян скрывает отображение скрытых

файлов и папок, блокирует редактор

реестра, а также делает недоступными

определенные элементы меню. Это

помогает ему оставаться незамеченным.

Троян внедряется в систему через обман,

притворяясь другим файлом, например,

mp3. Пользователи запускают зараженные

файлы, тем самым активируя программу.

7

Он блокирует установку антивирусов и

запуск утилит настройки системы, что

препятствует попыткам пользователей

удалить или деактивировать троянскую

программу.

Кроме того, он создает свои копии в

каждом каталоге, тем самым увеличивая

возможность заражения других устройств,

включая съемные носители и сетевые

диски.

8.

Основные типы файлов, подверженные атаке иискажениям Penetrator.

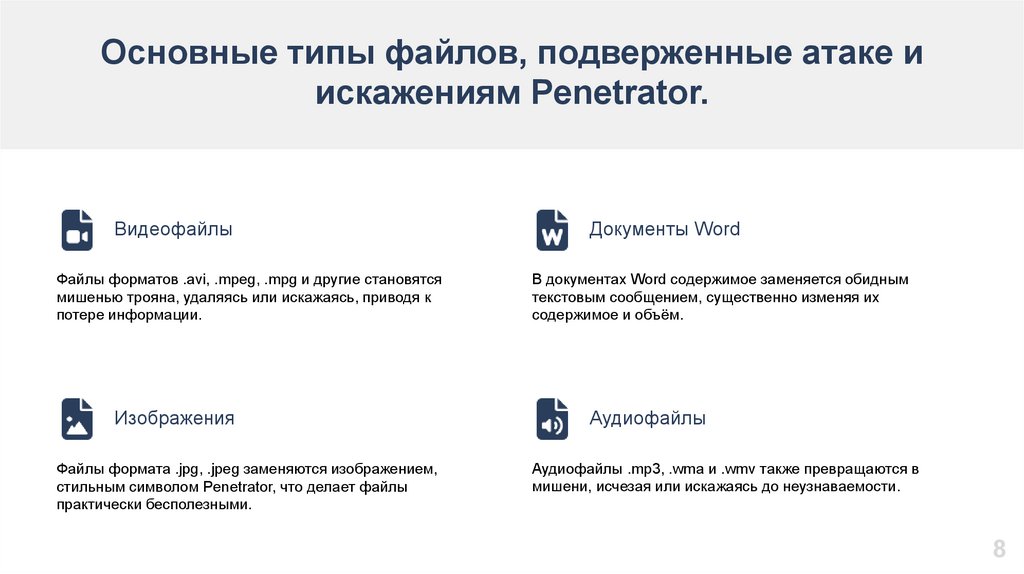

Видеофайлы

Файлы форматов .avi, .mpeg, .mpg и другие становятся

мишенью трояна, удаляясь или искажаясь, приводя к

потере информации.

Изображения

Файлы формата .jpg, .jpeg заменяются изображением,

стильным символом Penetrator, что делает файлы

практически бесполезными.

Документы Word

В документах Word содержимое заменяется обидным

текстовым сообщением, существенно изменяя их

содержимое и объём.

Аудиофайлы

Аудиофайлы .mp3, .wma и .wmv также превращаются в

мишени, исчезая или искажаясь до неузнаваемости.

8

9.

3000 рублейШтраф для создателя

Амурское управление ФСБ

9

Дмитрий Уваров признал свою вину за создание

трояна Penetrator и получил штраф в 3000 рублей.

Это наказание было воспринято как легкое за такой

масштаб ущерба.

10.

Запомните: защита компьютера иосторожность важны для безопасной

жизни.

Защита от вредоносного ПО требует бдительности. Троян Penetrator показал, как

легко программы могут разрушить ценную информацию, поэтому осторожность —

ключевой фактор.

informatics

informatics