Similar presentations:

Анонимные сети (Mesh-сети, i2p и пр.) и криптовалюты как способы ухода от контроля в сети

1.

Анонимные сети (Mesh-сети, i2p и пр.) икриптовалюты как способы ухода от

контроля в сети

2.

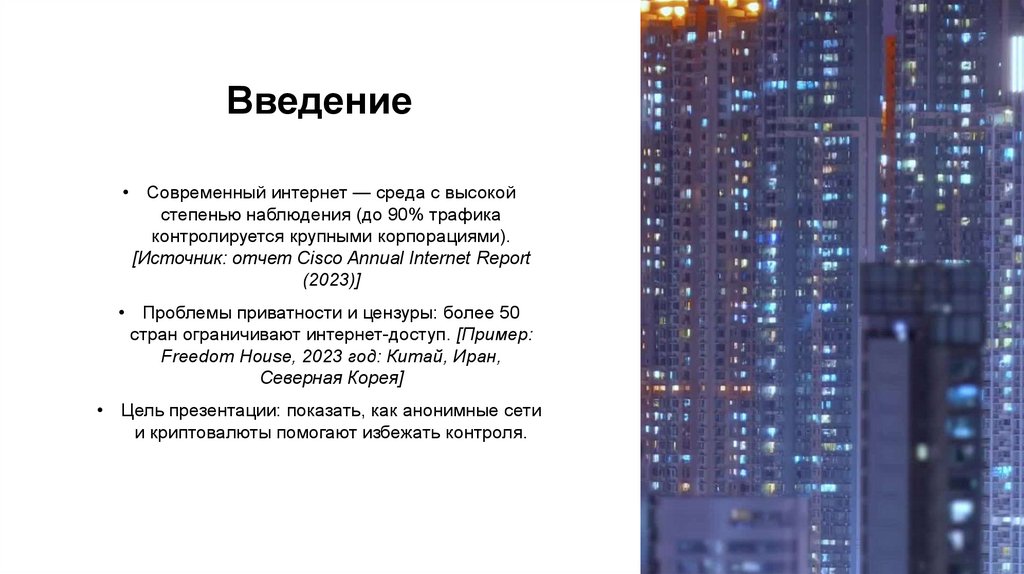

Введение• Современный интернет — среда с высокой

степенью наблюдения (до 90% трафика

контролируется крупными корпорациями).

[Источник: отчет Cisco Annual Internet Report

(2023)]

• Проблемы приватности и цензуры: более 50

стран ограничивают интернет-доступ. [Пример:

Freedom House, 2023 год: Китай, Иран,

Северная Корея]

• Цель презентации: показать, как анонимные сети

и криптовалюты помогают избежать контроля.

3.

Структурапрезентации

1. Основы анонимных сетей.

2. Mesh-сети.

3. I2P и Tor.

4. Роль криптовалют.

5. Преимущества и недостатки.

6. Практическое применение.

7. Выводы.

4.

Что такоеанонимные сети?

• Сети, обеспечивающие приватность

пользователей.

• Технологии шифрования: TLS, Onion Routing.

Важно отметить, что TLS используется для

создания защищенных каналов связи в

традиционном интернете, а Onion Routing —

основа работы Tor, обеспечивающая

многослойное шифрование трафика. Например,

исследование компании CyberSafe в 2023 году

показало, что более 75% шифрованных

соединений используют TLS 1.3, а количество

пользователей Tor выросло на 10% за

последний год, достигнув 2,1 млн человек

ежедневно.

5.

Основные принципыДецентрализация: отсутствие единой точки

отказа. Например, в Mesh-сетях каждый

узел равнозначен и может передавать

данные независимо от центрального

сервера, что делает их особенно

устойчивыми в условиях отключений

интернета.

Устойчивость к цензуре: обход блокировок.

Согласно отчету Freedom House (2023),

более 60% пользователей, использующих

анонимные сети, успешно обходят

государственные ограничения на доступ к

информации.

6.

АНОНИМНОСТЬ ИШИФРОВАНИЕ:

ЗАЩИТА ДАННЫХ.

ПО ДАННЫМ TOR

METRICS (2024),

90%

ПОЛЬЗОВАТЕЛЕЙ

TOR ИСПОЛЬЗУЮТ

СЕТЬ ДЛЯ

ЛЕГАЛЬНЫХ

ЦЕЛЕЙ, ТАКИХ КАК

ЗАЩИТА

КОНФИДЕНЦИАЛЬН

ОСТИ И ОБХОД

РЕГИОНАЛЬНЫХ

ОГРАНИЧЕНИЙ.

МАСШТАБИРУЕМО

СТЬ:

ВОЗМОЖНОСТЬ

АДАПТАЦИИ К

РОСТУ ЧИСЛА

ПОЛЬЗОВАТЕЛЕЙ

БЕЗ

ЗНАЧИТЕЛЬНЫХ

ИЗМЕНЕНИЙ В

АРХИТЕКТУРЕ

СЕТИ.

ДЕЦЕНТРАЛИЗАЦИ

Я: ОТСУТСТВИЕ

ЕДИНОЙ ТОЧКИ

ОТКАЗА.

АНОНИМНОСТЬ И

ШИФРОВАНИЕ:

ЗАЩИТА ДАННЫХ.

УСТОЙЧИВОСТЬ К

ЦЕНЗУРЕ: ОБХОД

БЛОКИРОВОК.

7.

Mesh-сети• Mesh-сети: децентрализованные сети без

центрального узла. На 2024 год, такие сети

активно используются в более чем 15 странах,

включая США, Германию и Индию. По данным

исследовательской компании MeshStats,

общее количество пользователей Mesh-сетей

превышает 5 миллионов, причем наибольший

прирост наблюдается в регионах с

ограниченным доступом к интернету.

• Каждый узел выступает как маршрутизатор.

• Популярные примеры: FireChat, Briar, Disaster

Radio.

8.

ПреимуществаMesh-сетей

• Высокая устойчивость: работают даже

при отключении интернета.

• Автономность: связь без сотовых

операторов.

• Использование вне доступа к интернету:

протесты, стихийные бедствия.

12/26/2024

8

9.

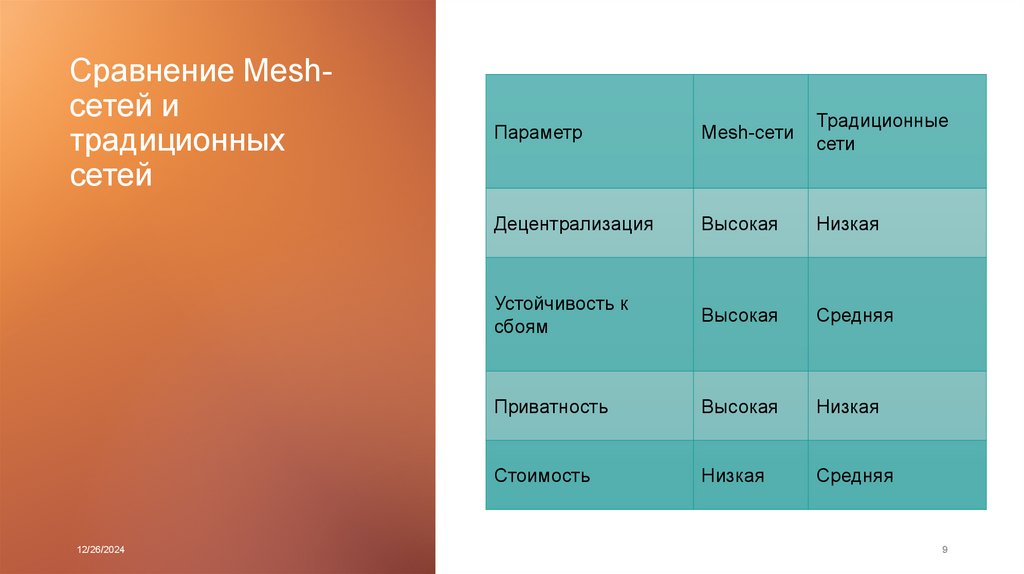

Сравнение Meshсетей итрадиционных

сетей

12/26/2024

Параметр

Mesh-сети

Традиционные

сети

Децентрализация

Высокая

Низкая

Устойчивость к

сбоям

Высокая

Средняя

Приватность

Высокая

Низкая

Стоимость

Низкая

Средняя

9

10.

Сферыиспользования

Mesh-сетей

• В экстремальных условиях, протесты,

стихийные бедствия.

• Инструменты использования этих сетей:

Project Meshnet, Open Garden.

• Использование увеличилось на 40% во

время протестов в 2022 году. [Источник:

Human Rights Watch]

12/26/2024

10

11.

I2P(аббревиатура от англ. invisible internet project, IIP,

I2P — проект «Невидимый интернет») —

aнонимная компьютерная сеть.

• Скрывает IP-адреса, защищает трафик.

• Пример: более 70 000 активных пользователей.

[Источник: I2P Project, 2023]

12/26/2024

11

12.

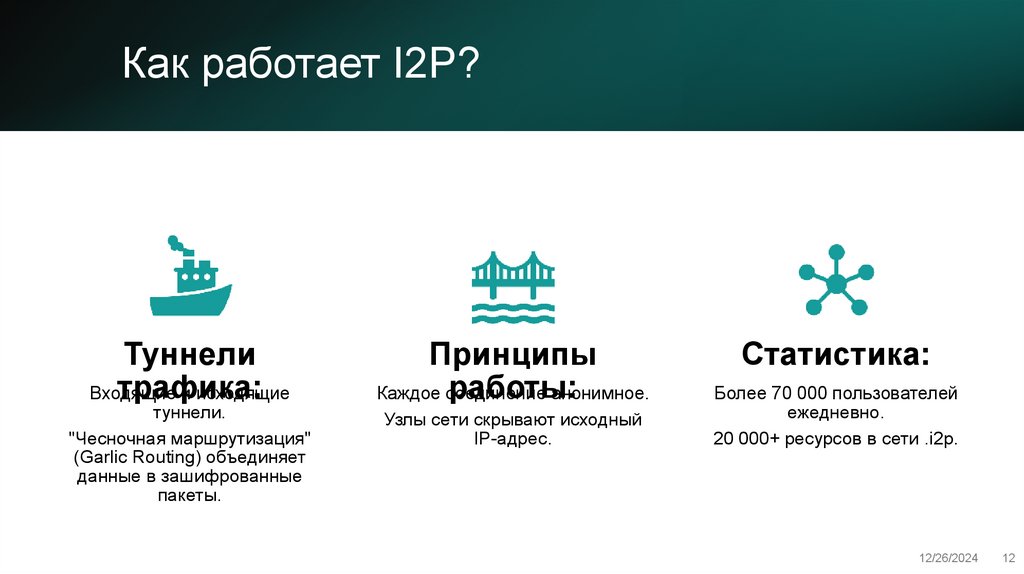

Как работает I2P?Туннели

трафика:

Входящие

и исходящие

туннели.

"Чесночная маршрутизация"

(Garlic Routing) объединяет

данные в зашифрованные

пакеты.

Принципы

работы:

Каждое соединение

анонимное.

Узлы сети скрывают исходный

IP-адрес.

Статистика:

Более 70 000 пользователей

ежедневно.

20 000+ ресурсов в сети .i2p.

12/26/2024

12

13.

Преимущества I2P• Высокая степень анонимности.

• Доступ к darknet-ресурсам:

форумы, файлообменники.

• Устойчивость к атакам: более

20 000 веб-сайтов. [Источник:

отчет EFF, 2023]

12/26/2024

13

14.

Tor(The Onion Router)Ключевые особенности:

• Луковичная маршрутизация: данные

проходят через несколько узлов,

каждый из которых расшифровывает

только свой слой информации.

• Доступ к .onion-ресурсам: более 100

000 уникальных доменов в сети Tor.

• Возможность использовать обычный

интернет через выходные узлы (их

количество около 6 000 по данным Tor

Metrics, 2024).

12/26/2024

14

15.

Как работаетTor?

Tor использует три типа узлов для

маршрутизации и шифрования данных

• Входной узел принимает

зашифрованные данные от

пользователя и передает их в сеть,

скрывая IP-адрес отправителя.

• Промежуточные узлы пересылают

данные между собой, добавляя

дополнительный уровень анонимности.

• Выходной узел расшифровывает

внешний слой данных и передает их в

конечную точку назначения, скрывая

источник запроса.

12/26/2024

15

16.

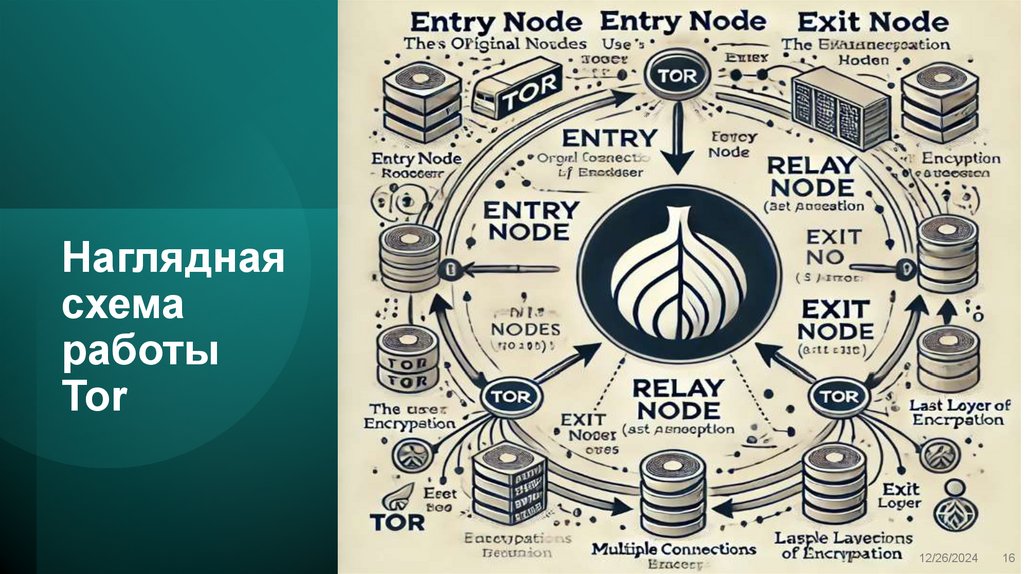

Нагляднаясхема

работы

Tor

12/26/2024

16

17.

ПреимуществаTor

• Доступ к заблокированным

ресурсам.

• Защита от слежки.

• Высокий уровень

конфиденциальности.

• Более 70% трафика связано с

легальным использованием.

[Источник: Tor Metrics, 2024]

12/26/2024

17

18.

Ограничения Tor• Медленная скорость.

• Возможны атаки на узлы.

• Репутация из-за нелегального контента.

• Только 5% узлов поддерживают

выходной трафик. [Источник: Tor

Research, 2023]

12/26/2024

18

19.

КриптовалютыДецентрализованные цифровые

валюты.

Используют технологии блокчейн.

Примеры: Bitcoin (42% рынка),

Monero (основная анонимная

валюта). [Источник: CoinMarketCap,

2024]

12/26/2024

19

20.

Ролькриптовалют в

анонимности

• Финансовая

приватность.

• Устойчивость к

государственному

контролю.

• Пример: анонимные

транзакции Monero,

используемые в 15%

всех транзакций.

[Источник: Chainalysis,

2023]

12/26/2024

20

21.

Преимуществакриптовалют

• Безопасные платежи.

• Независимость от банков.

• Устойчивость к инфляции.

• Статистика: объем рынка

криптовалют — $1,5 трлн

(2024). [Источник: Global

Crypto Report]

12/26/2024

21

22.

26.12.202422

23.

Монеро (Monero) —пример анонимной

криптовалюты

• Технологии RingCT и stealth-адреса.

• Отсутствие возможности отслеживания.

• Более 40% пользователей выбирают

Monero для анонимных транзакций.

[Источник: Monero Analytics, 2023]

12/26/2024

23

24.

Сравнение Bitcoin и Monero12/26/2024

Параметр

Bitcoin

Monero

Анонимность

Низкая

Высокая

Скорость транзакций

Средняя

Высокая

Комиссии

1-2%

<1%

24

25.

Ограничениякриптовалют

• Высокая волатильность:

изменения до 20% в сутки.

• Возможность мошенничества: $3

млрд потерь в 2023 году.

[Источник: Crypto Crime Report]

• Регуляторные риски: ограничения в

Китае, Индии.

12/26/2024

25

26.

Анонимные сети икриптовалюты:

Синергия

• Использование криптовалют в darknet.

• Повышение анонимности при

совместном использовании.

• Статистика: до 30% транзакций в Tor

связаны с криптовалютами. [Источник:

Tor Metrics, 2024]

12/26/2024

26

27.

Преимуществакомбинации

технологий

• Полная независимость.

• Устойчивость к внешнему

давлению.

• Пример: Wiki

12/26/2024

27

28.

Историческийконтекст развития

технологий

• 1970-е: начало разработки

анонимных сетей (первые

работы DARPA).

• 1990-е: появление первых

децентрализованных систем.

• 2000-е: разработка Tor (2003)

и I2P (2003).

• 2010-е: взлет популярности

криптовалют с запуском

Bitcoin (2009).

12/26/2024

28

29.

Технологическиетренды 2024 года

Увеличение числа

пользователей Tor и I2P на

15%.

Появление новых решений

для повышения скорости

анонимных сетей.

Рост популярности Layer 2

решений (например, Lightning

Network для Bitcoin).

12/26/2024

29

30.

Новыеразработки в

области

анонимности

• Nym: сети с интеграцией

машинного обучения для

усиления анонимности.

• MixNet: скрытие

метаданных.

• Zcash: криптовалюта с

доказательствами с

нулевым разглашением.

12/26/2024

30

31.

Кейсы реального примененияПРОТЕСТЫ:

ИСПОЛЬЗОВАНИЕ MESHСЕТЕЙ В ГОНКОНГЕ.

12/26/2024

КРИЗИСНЫЕ СИТУАЦИИ: TOR

И КРИПТОВАЛЮТЫ ДЛЯ

ПОМОЩИ В УКРАИНЕ.

БЛОКЧЕЙН ДЛЯ БИЗНЕСА:

КОНТРАКТЫ В ETHEREUM.

31

32.

Регуляторноедавление и

вызовы

Запрет Tor в некоторых

странах (Китай, Россия).

Ужесточение

регулирования

криптовалют.

Методы обхода: мосты Tor,

децентрализованные

биржи.

12/26/2024

32

33.

Будущеетехнологий

• Интеграция с Web3 и

метавселенной.

• Разработка квантово-устойчивых

протоколов.

• Возможность создания

глобальной анонимной сети.

12/26/2024

33

34.

Основные выводы• Анонимные сети и криптовалюты — ключ к свободе в цифровом

пространстве.

• Эти технологии продолжают развиваться, предоставляя новые

инструменты для защиты конфиденциальности.

12/26/2024

34

35.

Благодарю за внимание!12/26/2024

35

internet

internet