Similar presentations:

Канальный уровень

1.

Канальный уровеньТонких Артём Петрович

Введение в сетевые

технологии v7.0 (ITN)

2.

https://fondstanina.org/olympiad2022

3.

Кадр канала передачи данныхКадр

Данные инкапсулируются канальным уровнем с заголовком и концевиком для

формирования кадра.

Кадр связи данных состоит из трех частей:

Заголовок

Данные

• Концевик

Поля заголовка и трейлера различаются в зависимости от протокола канального

уровня.

Объем управляющей информации, переносимой в кадре, зависит от информации

управления доступом и логической топологии.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

3

4.

Кадр канала передачи данныхПоля кадра

Поле

Описание

Начало и конец кадра

Определяет начало и конец кадра

Адресация

Указывает узлы источника и назначения.

Тип

Идентифицирует инкапсулированный протокол уровня 3

Элемент управления

Идентифицирует службы управления потоком

Данные

Содержит полезную нагрузку для кадра

Обнаружение ошибок

Используется для определения ошибок передачи

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

4

5.

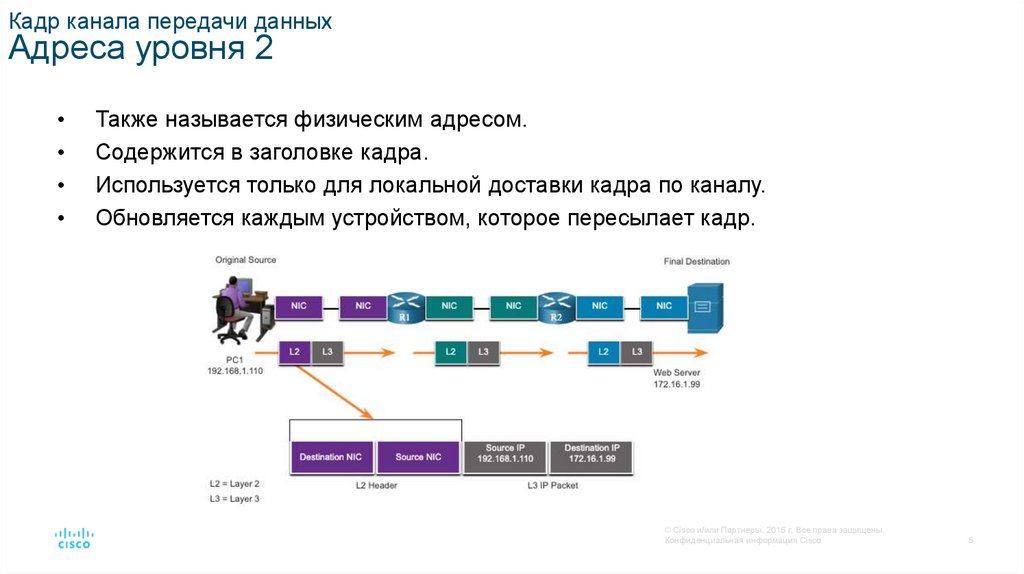

Кадр канала передачи данныхАдреса уровня 2

Также называется физическим адресом.

Содержится в заголовке кадра.

Используется только для локальной доставки кадра по каналу.

Обновляется каждым устройством, которое пересылает кадр.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

5

6.

Кадр канала передачи данныхКадры локальной и глобальной сети

Логическая топология и физический носитель определяют

используемый протокол канала передачи данных:

Ethernet

Беспроводная сеть 802.11

Протокол «точка-точка» (PPP)

Высокоуровневый протокол управления каналом (HDLC)

Frame-Relay

Каждый протокол управляет доступом к среде для указанных

логических топологий уровня 2.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

6

7.

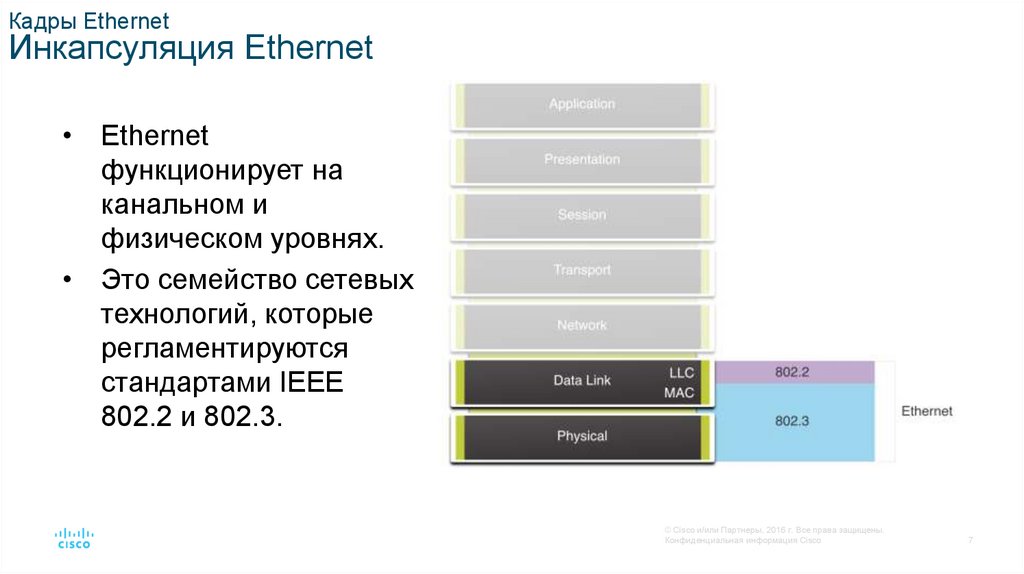

Кадры EthernetИнкапсуляция Ethernet

• Ethernet

функционирует на

канальном и

физическом уровнях.

• Это семейство сетевых

технологий, которые

регламентируются

стандартами IEEE

802.2 и 802.3.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

7

8.

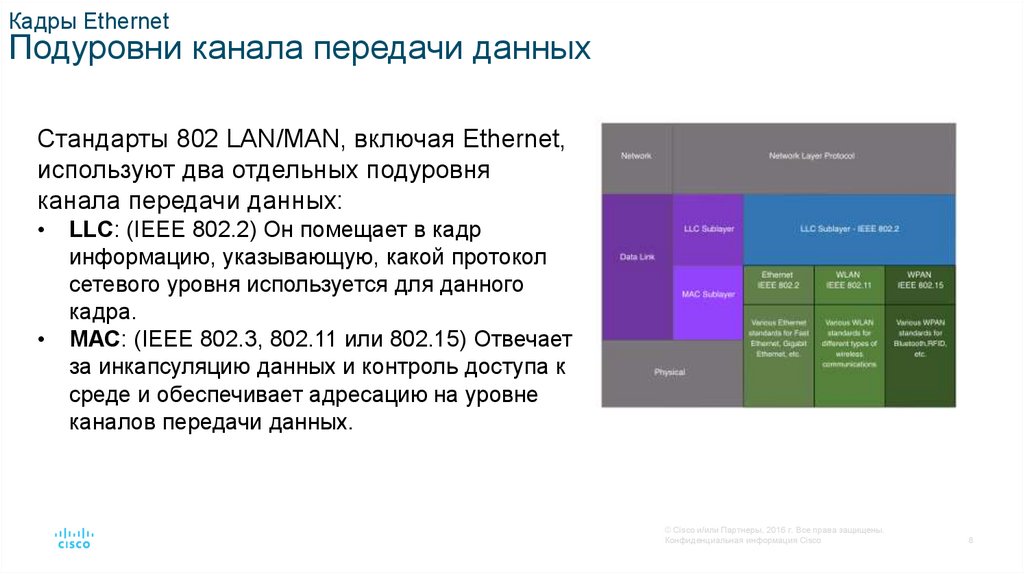

Кадры EthernetПодуровни канала передачи данных

Стандарты 802 LAN/MAN, включая Ethernet,

используют два отдельных подуровня

канала передачи данных:

LLC: (IEEE 802.2) Он помещает в кадр

информацию, указывающую, какой протокол

сетевого уровня используется для данного

кадра.

MAC: (IEEE 802.3, 802.11 или 802.15) Отвечает

за инкапсуляцию данных и контроль доступа к

среде и обеспечивает адресацию на уровне

каналов передачи данных.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

8

9.

Кадры EthernetПодуровень MAC

Подуровень MAC отвечает за инкапсуляцию данных и доступ к среде

передачи данных.

Инкапсуляция данных

Инкапсуляция данных IEEE 802.3 включает следующее:

1.

2.

3.

Кадр Ethernet - это внутренняя структура кадра Ethernet.

Адресация Ethernet - Кадр Ethernet включает MAC-адрес источника и назначения

для доставки кадра Ethernet из Ethernet NIC в Ethernet в одной локальной сети.

Обнаружение ошибокEthernet. Кадр Ethernet включает трейлер

последовательности проверок кадров (FCS), используемый для обнаружения

ошибок.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

9

10.

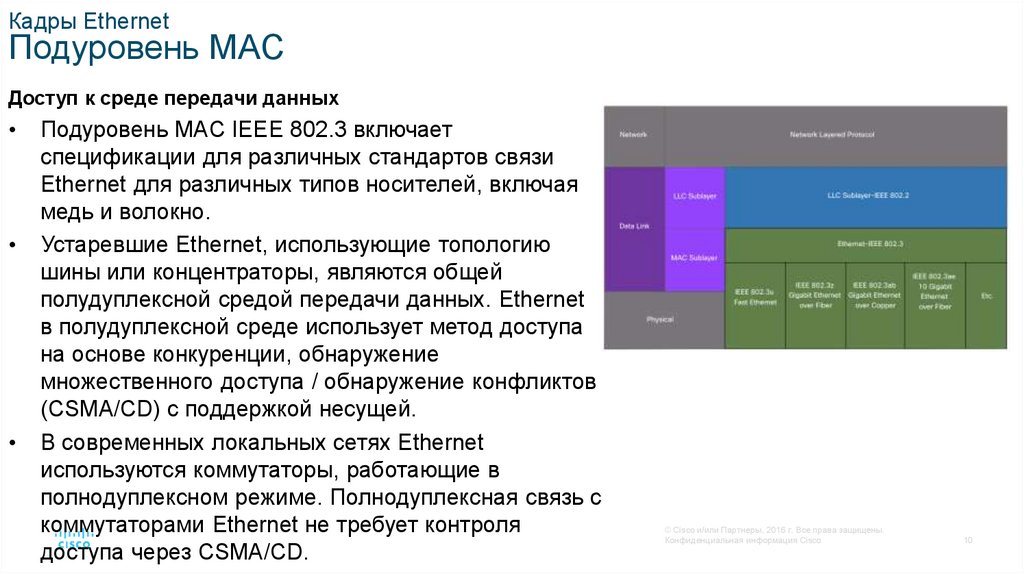

Кадры EthernetПодуровень MAC

Доступ к среде передачи данных

Подуровень MAC IEEE 802.3 включает

спецификации для различных стандартов связи

Ethernet для различных типов носителей, включая

медь и волокно.

Устаревшие Ethernet, использующие топологию

шины или концентраторы, являются общей

полудуплексной средой передачи данных. Ethernet

в полудуплексной среде использует метод доступа

на основе конкуренции, обнаружение

множественного доступа / обнаружение конфликтов

(CSMA/CD) с поддержкой несущей.

В современных локальных сетях Ethernet

используются коммутаторы, работающие в

полнодуплексном режиме. Полнодуплексная связь с

коммутаторами Ethernet не требует контроля

доступа через CSMA/CD.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

10

11.

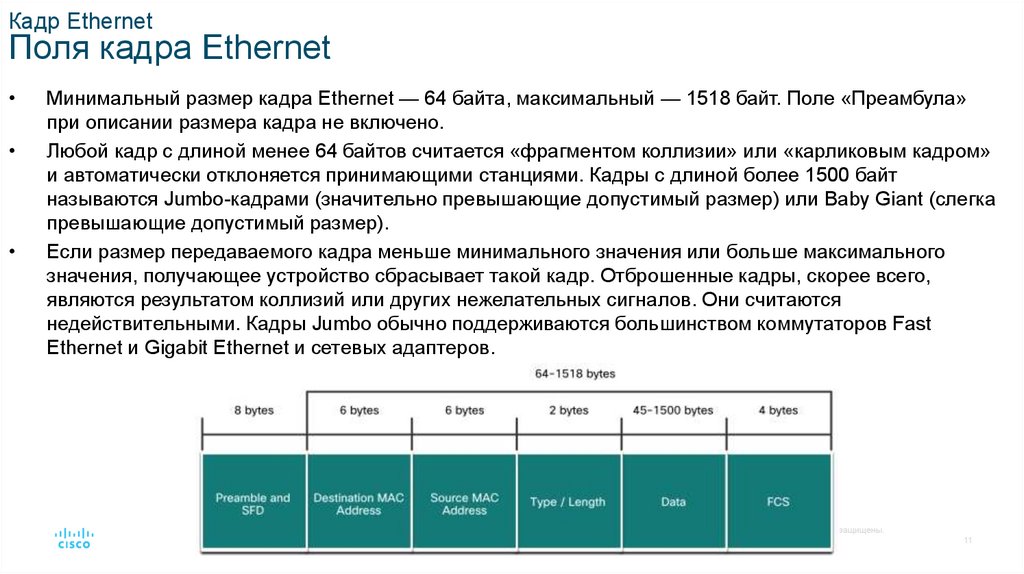

Кадр EthernetПоля кадра Ethernet

Минимальный размер кадра Ethernet — 64 байта, максимальный — 1518 байт. Поле «Преамбула»

при описании размера кадра не включено.

Любой кадр с длиной менее 64 байтов считается «фрагментом коллизии» или «карликовым кадром»

и автоматически отклоняется принимающими станциями. Кадры с длиной более 1500 байт

называются Jumbo-кадрами (значительно превышающие допустимый размер) или Baby Giant (слегка

превышающие допустимый размер).

Если размер передаваемого кадра меньше минимального значения или больше максимального

значения, получающее устройство сбрасывает такой кадр. Отброшенные кадры, скорее всего,

являются результатом коллизий или других нежелательных сигналов. Они считаются

недействительными. Кадры Jumbo обычно поддерживаются большинством коммутаторов Fast

Ethernet и Gigabit Ethernet и сетевых адаптеров.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

11

12.

MAC-адреса EthernetMAC-адреса и шестнадцатеричные значения

Таким образом 48-разрядный MAC-адрес Ethernet может быть выражен только с

помощью 12 шестнадцатеричных значений.

Если 8 бит (1 байт) — это общепринятая бинарная группа, то двоичный код

00000000–11111111 может быть представлен в шестнадцатеричной системе

счисления как диапазон 00–FF.

Чтобы заполнить 8-битное представление, всегда отображаются ведущие нули.

Например, двоичное значение 0000 1010 показано в шестнадцатеричной системе

как 0A.

Шестнадцатеричные числа часто представлены значением, предшествующим 0x

(например, 0x73), чтобы различать десятичные и шестнадцатеричные значения в

документации.

Шестнадцатеричное число также может быть представлено индексом 16 или

шестнадцатеричным числом, за которым следует H (например, 73H).

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

12

13.

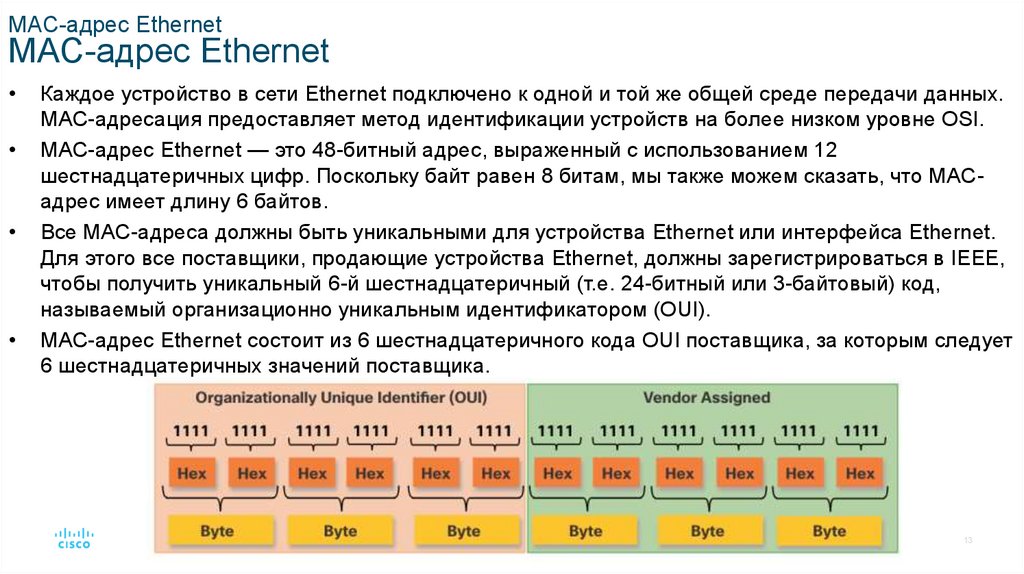

MAC-адрес EthernetMAC-адрес Ethernet

Каждое устройство в сети Ethernet подключено к одной и той же общей среде передачи данных.

MAC-адресация предоставляет метод идентификации устройств на более низком уровне OSI.

MAC-адрес Ethernet — это 48-битный адрес, выраженный с использованием 12

шестнадцатеричных цифр. Поскольку байт равен 8 битам, мы также можем сказать, что MACадрес имеет длину 6 байтов.

Все MAC-адреса должны быть уникальными для устройства Ethernet или интерфейса Ethernet.

Для этого все поставщики, продающие устройства Ethernet, должны зарегистрироваться в IEEE,

чтобы получить уникальный 6-й шестнадцатеричный (т.е. 24-битный или 3-байтовый) код,

называемый организационно уникальным идентификатором (OUI).

MAC-адрес Ethernet состоит из 6 шестнадцатеричного кода OUI поставщика, за которым следует

6 шестнадцатеричных значений поставщика.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

13

14.

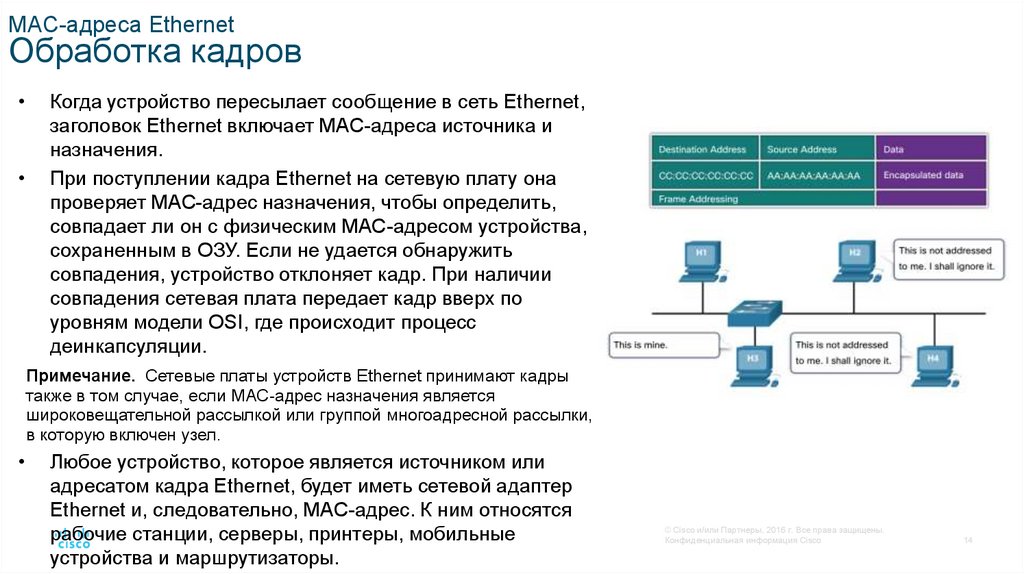

MAC-адреса EthernetОбработка кадров

Когда устройство пересылает сообщение в сеть Ethernet,

заголовок Ethernet включает MAC-адреса источника и

назначения.

При поступлении кадра Ethernet на сетевую плату она

проверяет MAC-адрес назначения, чтобы определить,

совпадает ли он с физическим MAC-адресом устройства,

сохраненным в ОЗУ. Если не удается обнаружить

совпадения, устройство отклоняет кадр. При наличии

совпадения сетевая плата передает кадр вверх по

уровням модели OSI, где происходит процесс

деинкапсуляции.

Примечание. Сетевые платы устройств Ethernet принимают кадры

также в том случае, если MAC-адрес назначения является

широковещательной рассылкой или группой многоадресной рассылки,

в которую включен узел.

Любое устройство, которое является источником или

адресатом кадра Ethernet, будет иметь сетевой адаптер

Ethernet и, следовательно, MAC-адрес. К ним относятся

рабочие станции, серверы, принтеры, мобильные

устройства и маршрутизаторы.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

14

15.

MAC-адреса EthernetИндивидуальный MAC-адрес

В сети Ethernet для одноадресной,

многоадресной и широковещательной

рассылки уровня 2 используются разные

MAC-адреса.

Индивидуальный MAC-адрес (unicast) — это

уникальный адрес, который используется при

отправке кадра от одного передающего

устройства к одному устройству назначения.

Для определения MAC-адреса назначения на

узле источника используется протокол

разрешения адресов (ARP). Процесс, который

использует хост-источник для определения

MAC-адреса назначения, связанного с адресом

IPv6, называется Neighbor Discovery (ND).

Примечание: MAC-адрес источника всегда

должен быть адресом одноадресной рассылки

(индивидуальным).

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

15

16.

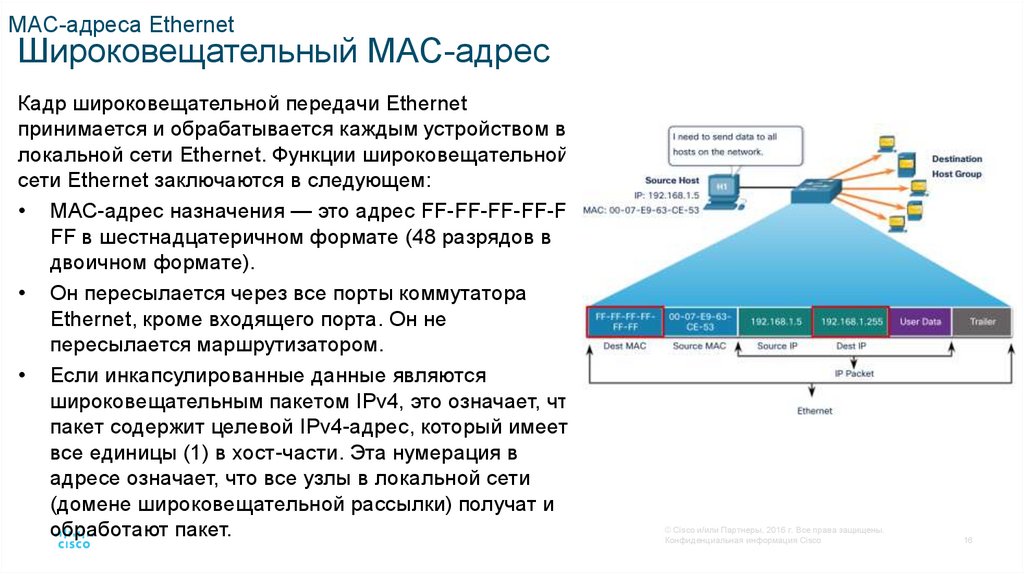

MAC-адреса EthernetШироковещательный MAC-адрес

Кадр широковещательной передачи Ethernet

принимается и обрабатывается каждым устройством в

локальной сети Ethernet. Функции широковещательной

сети Ethernet заключаются в следующем:

• MAC-адрес назначения — это адрес FF-FF-FF-FF-FFFF в шестнадцатеричном формате (48 разрядов в

двоичном формате).

• Он пересылается через все порты коммутатора

Ethernet, кроме входящего порта. Он не

пересылается маршрутизатором.

• Если инкапсулированные данные являются

широковещательным пакетом IPv4, это означает, что

пакет содержит целевой IPv4-адрес, который имеет

все единицы (1) в хост-части. Эта нумерация в

адресе означает, что все узлы в локальной сети

(домене широковещательной рассылки) получат и

обработают пакет.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

16

17.

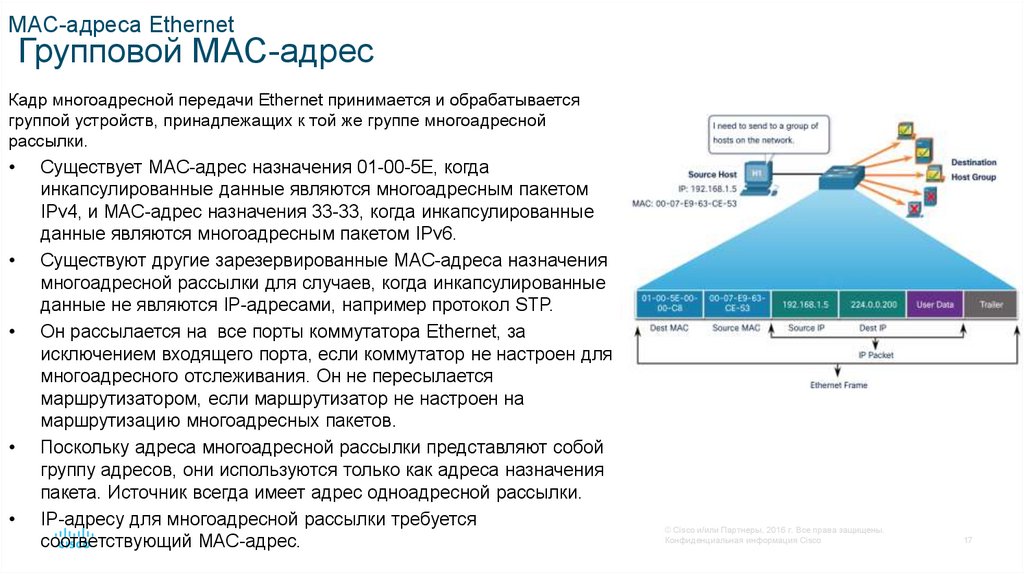

MAC-адреса EthernetГрупповой MAC-адрес

Кадр многоадресной передачи Ethernet принимается и обрабатывается

группой устройств, принадлежащих к той же группе многоадресной

рассылки.

Существует MAC-адрес назначения 01-00-5E, когда

инкапсулированные данные являются многоадресным пакетом

IPv4, и MAC-адрес назначения 33-33, когда инкапсулированные

данные являются многоадресным пакетом IPv6.

Существуют другие зарезервированные MAC-адреса назначения

многоадресной рассылки для случаев, когда инкапсулированные

данные не являются IP-адресами, например протокол STP.

Он рассылается на все порты коммутатора Ethernet, за

исключением входящего порта, если коммутатор не настроен для

многоадресного отслеживания. Он не пересылается

маршрутизатором, если маршрутизатор не настроен на

маршрутизацию многоадресных пакетов.

Поскольку адреса многоадресной рассылки представляют собой

группу адресов, они используются только как адреса назначения

пакета. Источник всегда имеет адрес одноадресной рассылки.

IP-адресу для многоадресной рассылки требуется

соответствующий MAC-адрес.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

17

18.

Таблица MAC-адресовОсновная информация о коммутаторах

Коммутатор Ethernet уровня 2 использует MAC-адреса для принятия решения о

пересылке. Устройство не имеет информации о протоколе, передаваемом в

части кадра, выделенной для данных, например, в IPv4-пакете или ND-пакет

IPv6. Коммутатор пересылает пакеты только на основе MAC-адресов Ethernet

уровня 2.

В отличие от устаревших концентраторов Ethernet, которые повторяют биты на

всех портах, кроме входящего, коммутатор Ethernet обращается к таблице MACадресов для пересылки каждого конкретного кадра.

Когда переключатель включен, таблица MAC-адресов пуста

Примечание. Таблицу MAC-адресов иногда называют таблицей ассоциативной

памяти (CAM).

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

18

19.

Таблица MAC-адресовПереключение получения информации и пересылки

Получение информации: проверка MAC-адреса источника

При каждом поступлении кадра в коммутатор выполняется проверка на наличие

новой информации. Проверяются MAC-адрес источника, указанный в кадре, и

номер порта, по которому кадр поступает в коммутатор. Если MAC-адрес источника

отсутствует, он добавляется в таблицу вместе с номером входящего порта. Если

MAC-адрес источника уже существует, коммутатор обновляет таймер обновления

для этой записи. По умолчанию в большинстве коммутаторов Ethernet данные в

таблице хранятся в течение 5 минут.

Примечание. Если MAC-адрес источника указан в таблице, но с другим портом,

коммутатор считает эту запись новой. Запись заменяется на тот же MAC-адрес, но с

более актуальным номером порта.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

19

20.

Таблица MAC-адресовПереключение получения информации и пересылки

(Продолжение)

Пересылка: поиск MAC-адреса назначения

Если MAC-адрес назначения является адресом одноадресной рассылки,

коммутатор ищет совпадения между MAC-адресом назначения кадра и записью в

таблице MAC-адресов. Если MAC-адрес назначения есть в таблице, коммутатор

пересылает кадр через указанный порт. Если MAC-адреса назначения нет в

таблице, коммутатор пересылает кадр через все порты, кроме входящего порта. Это

называется одноадресной рассылкой неизвестному получателю.

Примечание. Если MAC-адрес назначения является адресом широковещательной

или многоадресной рассылки, коммутатор также пересылает кадр через все порты,

кроме входящего порта.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

20

21.

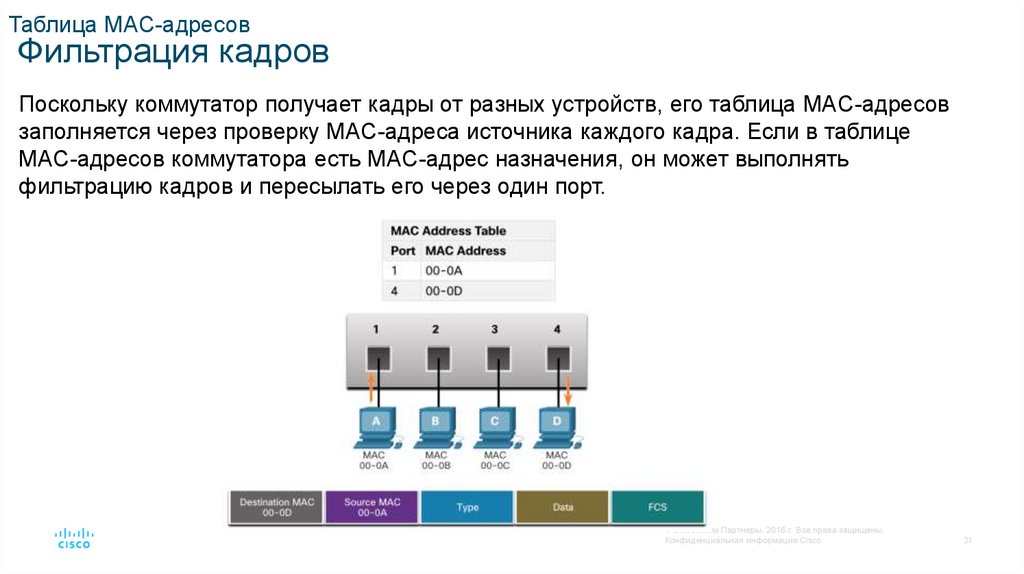

Таблица MAC-адресовФильтрация кадров

Поскольку коммутатор получает кадры от разных устройств, его таблица MAC-адресов

заполняется через проверку MAC-адреса источника каждого кадра. Если в таблице

MAC-адресов коммутатора есть MAC-адрес назначения, он может выполнять

фильтрацию кадров и пересылать его через один порт.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

21

22.

Способы переадресации на коммутаторахСпособы переадресации кадров на коммутаторах Cisco

Коммутаторы используют один из двух способов пересылки для коммутации данных между

сетевыми портами:

• Коммутация с промежуточным хранением - В этом методе пересылки кадров коммутатор

получает кадр целиком и вычисляет циклический избыточный кода (CRC). Если значение CRC

допустимо, коммутатор ищет адрес назначения, который определяет выходной интерфейс.

Затем кадр перенаправляется к правильному порту.

• Коммутация со сквозной пересылкой - В этом режиме коммутатор пересылает данный кадр

до его полного получения. Рекомендуется указать адрес назначения кадра в начале, прежде чем

кадр может быть переадресован.

• Большим преимуществом коммутации с промежуточным хранением является то, что он

определяет, есть ли у кадра ошибки перед распространением кадра. Если же в кадре

обнаружена ошибка, коммутатор отклонит его. Отклонение кадров с ошибками позволяет

уменьшить ширину полосы пропускания, потребляемую поврежденными данными.

• Коммутация с промежуточным хранением необходима для анализа качества обслуживания

(QoS) в конвергированных сетях, в которых требуется классификация кадра для назначения

приоритетов проходящего трафика. Например, при передаче речи по IP потоки данных должны

иметь больший приоритет, чем трафик, используемый для просмотра веб-страниц.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

22

23.

Способы переадресации на коммутаторахСквозная коммутация

При использовании сквозной коммутации коммутатор обрабатывает данные по мере их

поступления даже в том случае, если передача еще не завершена. Коммутатор добавляет в

буфер только ту часть кадра, которая требуется для чтения MAC-адреса назначения, чтобы

он смог определить, на какой порт пересылать данные. Коммутатор не проверяет кадр на

наличие каких-либо ошибок.

Существуют два варианта сквозной коммутации.

• Коммутация с быстрой пересылкой - При такой коммутации пакет пересылается сразу же

после чтения адреса назначения, с минимальным уровнем задержки Поскольку при

коммутации с быстрой пересылкой переадресация начинается до получения всего кадра

целиком, могут возникнуть случаи, когда пакеты передаются с ошибками. При получении

конечный сетевой адаптер отбрасывает неисправный пакет. Коммутация с быстрой

пересылкой является типичным способом сквозной коммутации.

• Коммутация с исключением фрагментов представляет собой компромисс между большой

задержкой с высокой целостностью (коммутация с промежуточным хранением) и малой

задержкой с меньшей целостностью (коммутация с быстрой пересылкой), коммутатор

сохраняет и выполняет проверку ошибок на первых 64 байтах кадра перед пересылкой.

Поскольку большинство сетевых ошибок и конфликтов происходят в течение первых 64 байт,

это гарантирует, что столкновение не произошло перед переадресацией кадра.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

23

24.

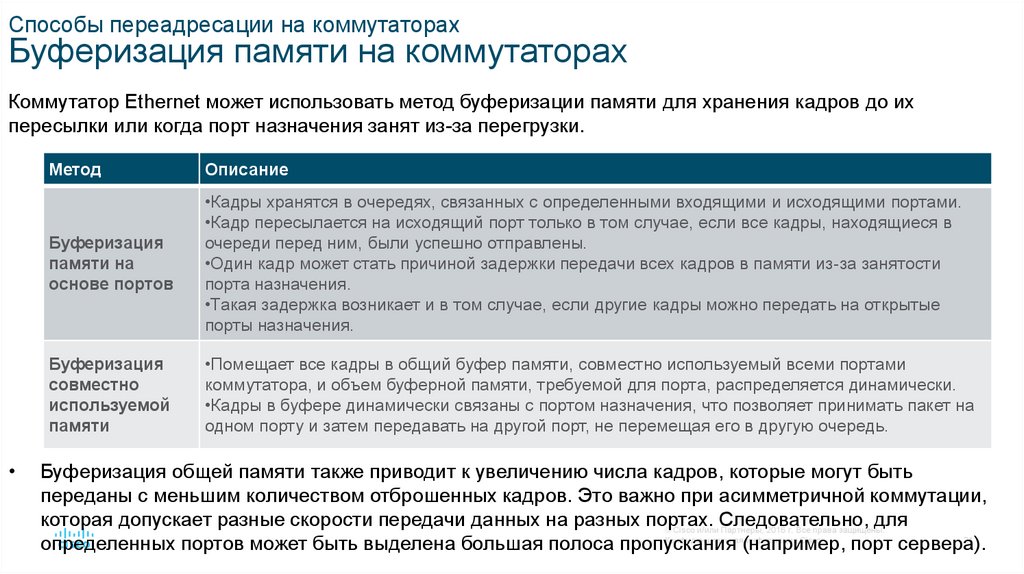

Способы переадресации на коммутаторахБуферизация памяти на коммутаторах

Коммутатор Ethernet может использовать метод буферизации памяти для хранения кадров до их

пересылки или когда порт назначения занят из-за перегрузки.

Метод

Описание

Буферизация

памяти на

основе портов

•Кадры хранятся в очередях, связанных с определенными входящими и исходящими портами.

•Кадр пересылается на исходящий порт только в том случае, если все кадры, находящиеся в

очереди перед ним, были успешно отправлены.

•Один кадр может стать причиной задержки передачи всех кадров в памяти из-за занятости

порта назначения.

•Такая задержка возникает и в том случае, если другие кадры можно передать на открытые

порты назначения.

Буферизация

совместно

используемой

памяти

•Помещает все кадры в общий буфер памяти, совместно используемый всеми портами

коммутатора, и объем буферной памяти, требуемой для порта, распределяется динамически.

•Кадры в буфере динамически связаны с портом назначения, что позволяет принимать пакет на

одном порту и затем передавать на другой порт, не перемещая его в другую очередь.

Буферизация общей памяти также приводит к увеличению числа кадров, которые могут быть

переданы с меньшим количеством отброшенных кадров. Это важно при асимметричной коммутации,

которая допускает разные скорости передачи данных на разных портах.

Следовательно, для

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

24

определенных портов может быть выделена большая полоса пропускания (например, порт сервера).

25.

Скорость и способы пересылки на коммутаторахНастройка дуплексного режима и скорости

К двум базовым параметрам коммутатора относятся пропускная способность (bandwidth) и

дуплексный режим, которые задаются для каждого отдельного порта коммутатора. Важно,

чтобы настройки дуплексного режима и пропускной способности порта коммутатора и

подключенных устройств.

Для обмена данными в сетях Ethernet используются два типа настроек дуплексного режима.

Полнодуплексный режим: одновременная отправка и получение данных в обе

стороны.

Полудуплексный режим: отправка данных только одной стороной.

Автоопределение — это дополнительная функция, которой оснащено большинство

коммутаторов и сетевых плат Ethernet. Автоопределение позволяет двум устройствам

автоматически обмениваться информацией о скорости и возможностях дуплексного режима.

Примечание. Порты Gigabit Ethernet работают только в полнодуплексном режиме.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

25

26.

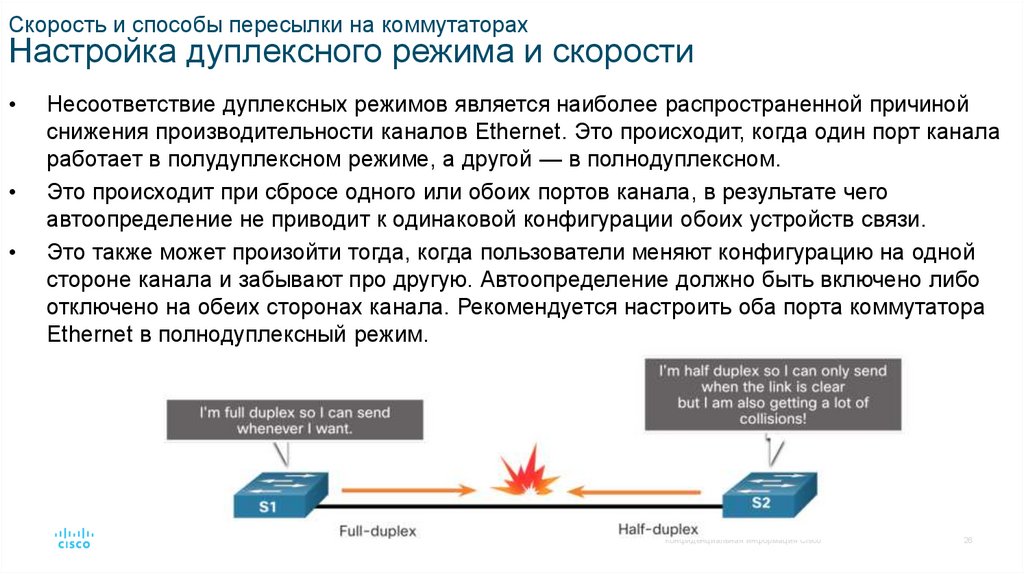

Скорость и способы пересылки на коммутаторахНастройка дуплексного режима и скорости

Несоответствие дуплексных режимов является наиболее распространенной причиной

снижения производительности каналов Ethernet. Это происходит, когда один порт канала

работает в полудуплексном режиме, а другой — в полнодуплексном.

Это происходит при сбросе одного или обоих портов канала, в результате чего

автоопределение не приводит к одинаковой конфигурации обоих устройств связи.

Это также может произойти тогда, когда пользователи меняют конфигурацию на одной

стороне канала и забывают про другую. Автоопределение должно быть включено либо

отключено на обеих сторонах канала. Рекомендуется настроить оба порта коммутатора

Ethernet в полнодуплексный режим.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

26

27.

Способы переадресации на коммутаторахФункция Auto-MDIX

Для соединений между устройствами когда-то требовалось использование либо

перекрестного, либо прямого кабеля. Тип необходимого кабеля зависит от типа

соединительных устройств.

Примечание. Прямое соединение между маршрутизатором и хостом требует

перекрестного подключения.

• Теперь большинство устройств поддерживают функцию автоматического определения

перекрещивания пар на зависящем от среды передачи интерфейсе (Auto-MDIX). Если

функция Auto-MDIX включена, коммутатор определяет необходимый тип кабеля,

подключенного к порту, и настраивает интерфейс соответствующим образом.

• Функция Auto-MDIX включена по умолчанию на коммутаторах с операционной системой

Cisco IOS 12.2 (18) SE или более поздней версии. Однако эта функция может быть

отключена. По этой причине всегда следует использовать правильный тип кабеля и не

полагаться на функцию автоматического MDIX.

• Функция Auto-MDIX может быть повторно включена с помощью команды конфигурации

интерфейса mdix auto

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

27

28.

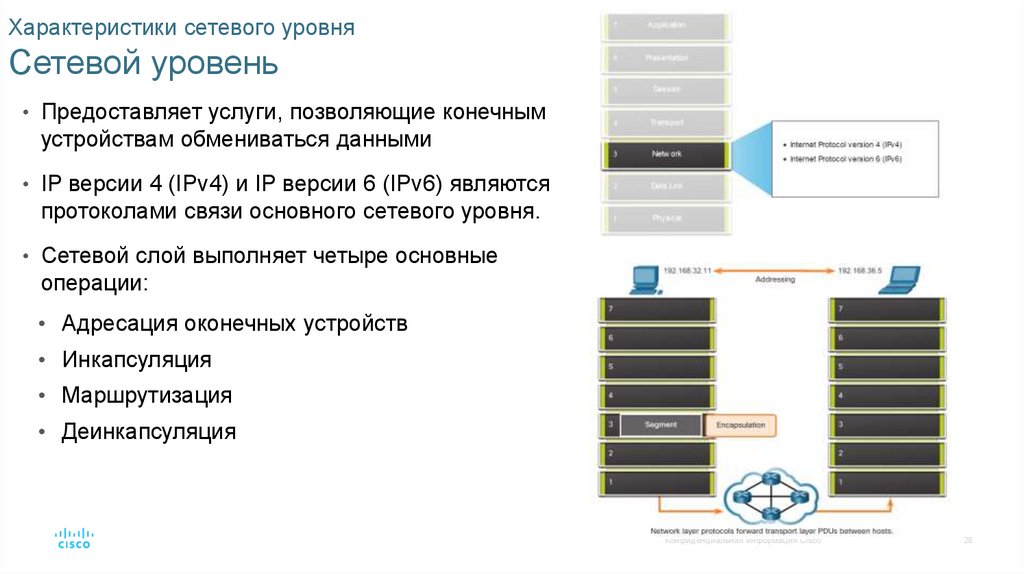

Характеристики сетевого уровняСетевой уровень

• Предоставляет услуги, позволяющие конечным

устройствам обмениваться данными

• IP версии 4 (IPv4) и IP версии 6 (IPv6) являются

протоколами связи основного сетевого уровня.

• Сетевой слой выполняет четыре основные

операции:

• Адресация оконечных устройств

• Инкапсуляция

• Маршрутизация

• Деинкапсуляция

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

28

29.

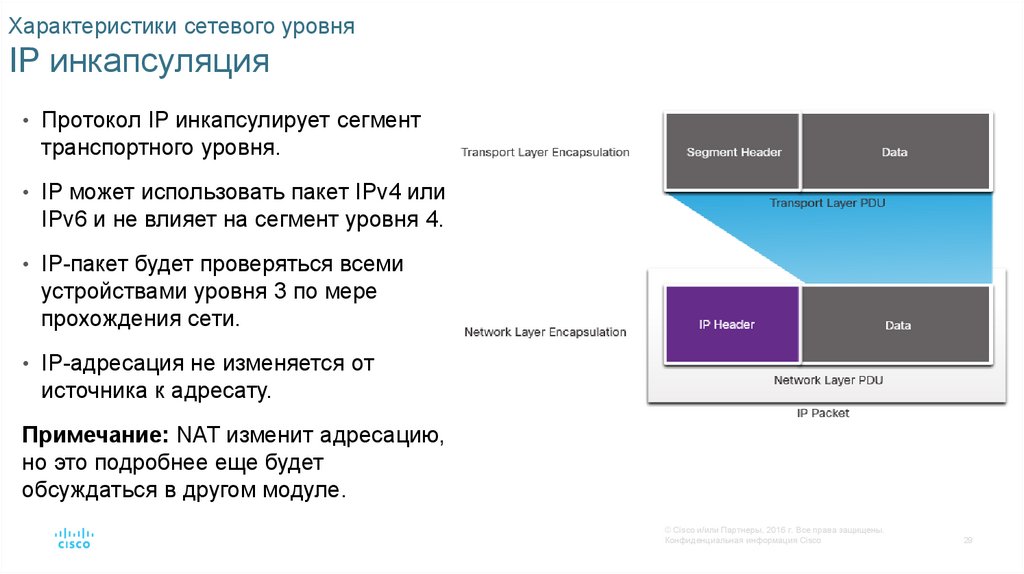

Характеристики сетевого уровняIP инкапсуляция

• Протокол IP инкапсулирует сегмент

транспортного уровня.

• IP может использовать пакет IPv4 или

IPv6 и не влияет на сегмент уровня 4.

• IP-пакет будет проверяться всеми

устройствами уровня 3 по мере

прохождения сети.

• IP-адресация не изменяется от

источника к адресату.

Примечание: NAT изменит адресацию,

но это подробнее еще будет

обсуждаться в другом модуле.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

29

30.

Характеристики сетевого уровняХарактеристики протокола IP

IP предназначен для того, чтобы иметь низкие накладные расходы и может быть

описан как:

• Без установления соединения

• Негарантированная доставка

• Независимость от среды

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

30

31.

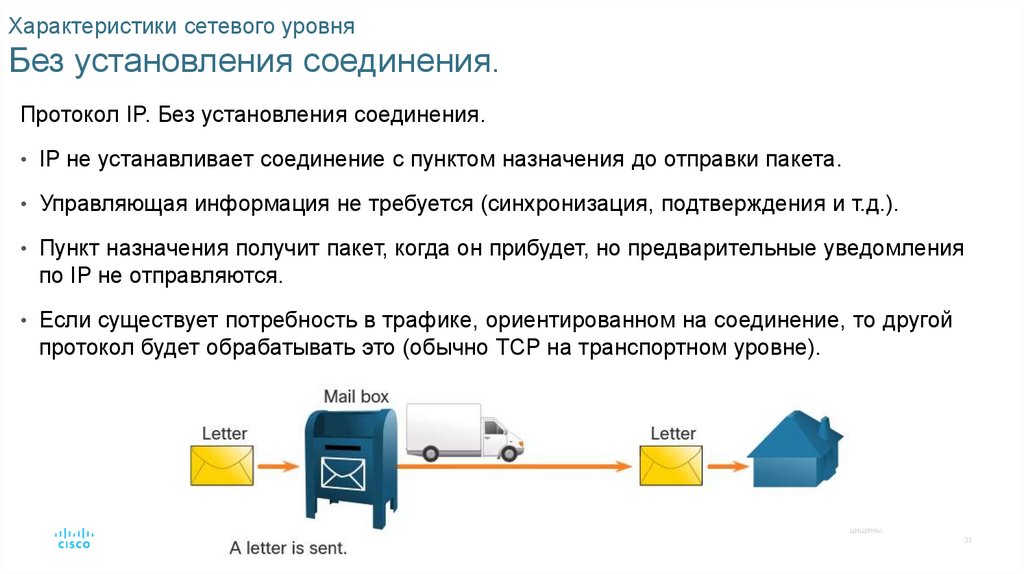

Характеристики сетевого уровняБез установления соединения.

Протокол IP. Без установления соединения.

• IP не устанавливает соединение с пунктом назначения до отправки пакета.

• Управляющая информация не требуется (синхронизация, подтверждения и т.д.).

• Пункт назначения получит пакет, когда он прибудет, но предварительные уведомления

по IP не отправляются.

• Если существует потребность в трафике, ориентированном на соединение, то другой

протокол будет обрабатывать это (обычно TCP на транспортном уровне).

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

31

32.

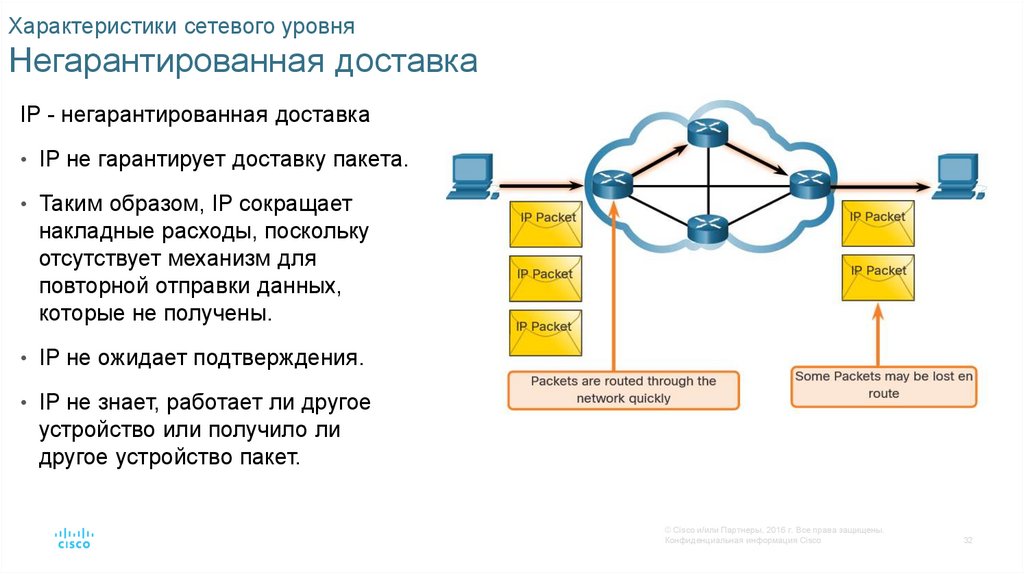

Характеристики сетевого уровняНегарантированная доставка

IP - негарантированная доставка

• IP не гарантирует доставку пакета.

• Таким образом, IP сокращает

накладные расходы, поскольку

отсутствует механизм для

повторной отправки данных,

которые не получены.

• IP не ожидает подтверждения.

• IP не знает, работает ли другое

устройство или получило ли

другое устройство пакет.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

32

33.

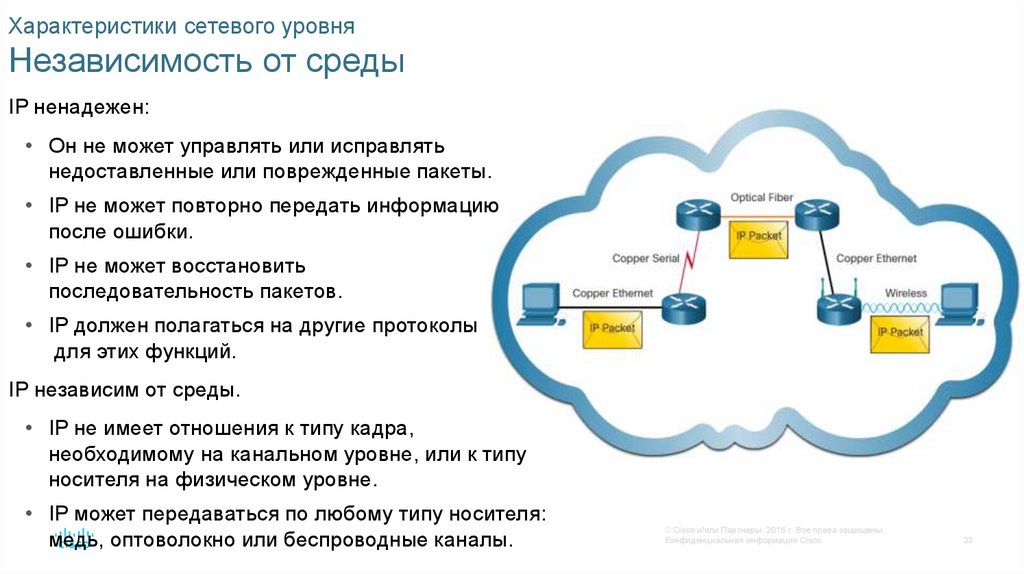

Характеристики сетевого уровняНезависимость от среды

IP ненадежен:

• Он не может управлять или исправлять

недоставленные или поврежденные пакеты.

• IP не может повторно передать информацию

после ошибки.

• IP не может восстановить

последовательность пакетов.

• IP должен полагаться на другие протоколы

для этих функций.

IP независим от среды.

• IP не имеет отношения к типу кадра,

необходимому на канальном уровне, или к типу

носителя на физическом уровне.

• IP может передаваться по любому типу носителя:

медь, оптоволокно или беспроводные каналы.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

33

34.

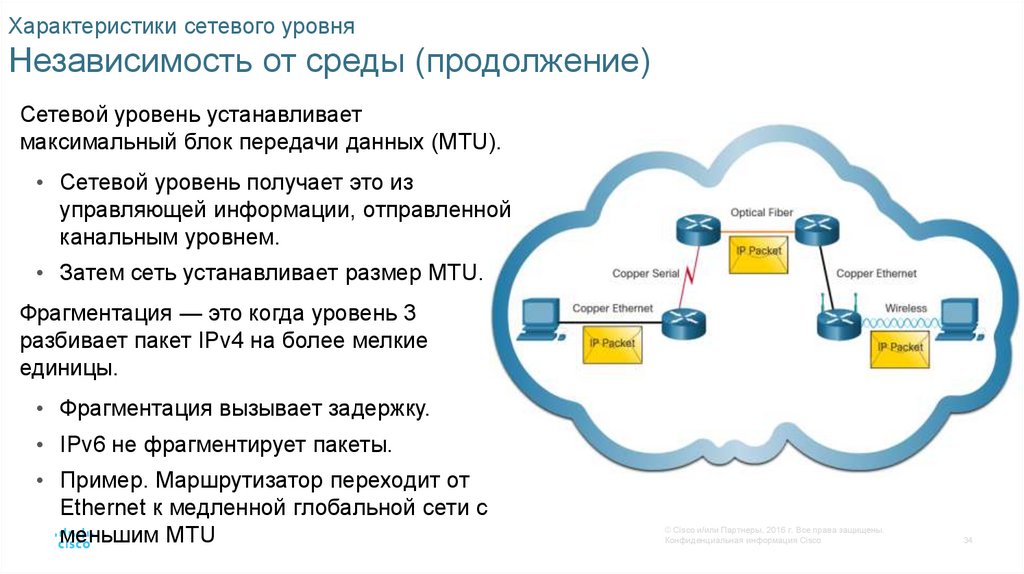

Характеристики сетевого уровняНезависимость от среды (продолжение)

Сетевой уровень устанавливает

максимальный блок передачи данных (MTU).

• Сетевой уровень получает это из

управляющей информации, отправленной

канальным уровнем.

• Затем сеть устанавливает размер MTU.

Фрагментация — это когда уровень 3

разбивает пакет IPv4 на более мелкие

единицы.

• Фрагментация вызывает задержку.

• IPv6 не фрагментирует пакеты.

• Пример. Маршрутизатор переходит от

Ethernet к медленной глобальной сети с

меньшим MTU

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

34

35.

Пакет IPv4Заголовок пакета IPv4

IPv4 является одним из основных протоколов связи сетевого уровня.

Сетевой заголовок имеет много целей:

• Он гарантирует, что пакет отправляется в правильном направлении (к месту

назначения).

• Он содержит информацию для обработки сетевого уровня в различных полях.

• Информация в заголовке используется всеми устройствами уровня 3, которые

обрабатывают пакет

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

35

36.

Пакет IPv4Заголовок пакета IPv4

Характеристики сетевого заголовка IPv4:

• Он показан в двоичном формате.

• Содержит несколько полей информации

• Диаграмма читается слева направо, 4

байта на строку

• Двумя наиболее важными полями

являются источник и пункт назначения.

Протоколы могут иметь одну или несколько

функций.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

36

37.

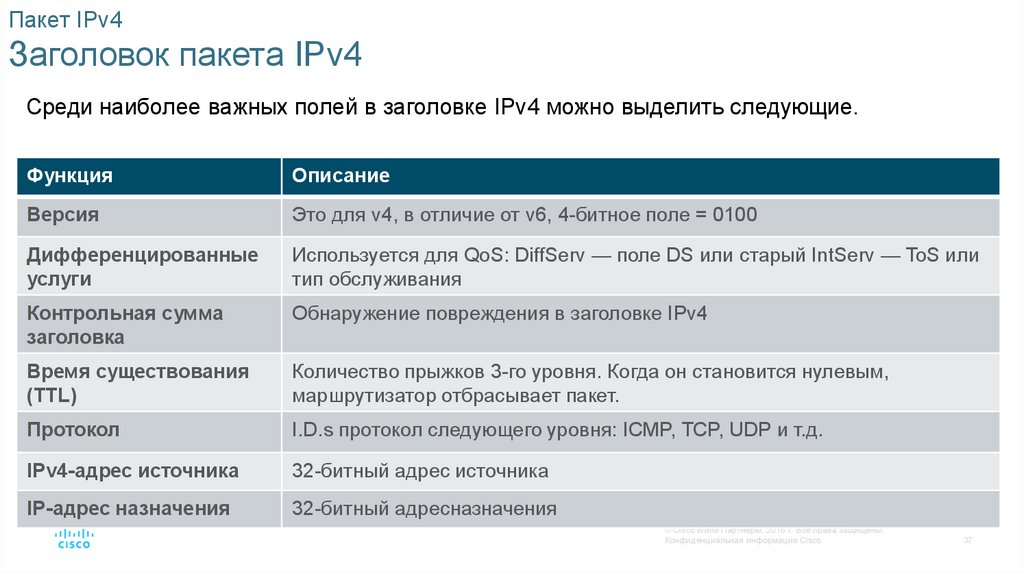

Пакет IPv4Заголовок пакета IPv4

Среди наиболее важных полей в заголовке IPv4 можно выделить следующие.

Функция

Описание

Версия

Это для v4, в отличие от v6, 4-битное поле = 0100

Дифференцированные

услуги

Используется для QoS: DiffServ — поле DS или старый IntServ — ToS или

тип обслуживания

Контрольная сумма

заголовка

Обнаружение повреждения в заголовке IPv4

Время существования

(TTL)

Количество прыжков 3-го уровня. Когда он становится нулевым,

маршрутизатор отбрасывает пакет.

Протокол

I.D.s протокол следующего уровня: ICMP, TCP, UDP и т.д.

IPv4-адрес источника

32-битный адрес источника

IP-адрес назначения

32-битный адресназначения

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

37

38.

Пакеты IPv6Ограничения пакетов IPv4

IPv4 имеет три основных ограничения:

• Истощение адресов IPv4 — в настотящее время исчерпали возможности IPv4

адресации.

• Отсутствие сквозного подключения - чтобы IPv4 существовал так долго, были

созданы частная адресация и NAT. Это положило конец прямой связи с публичной

адрессацией.

• Повышенная сложность сети — NAT была задумана как временное решение, она

создает такие проблемы в сети как побочный эффект манипулирования адресацией

сетевых заголовков. NAT вызывает проблемы с задержкой и устранением

неполадок.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

38

39.

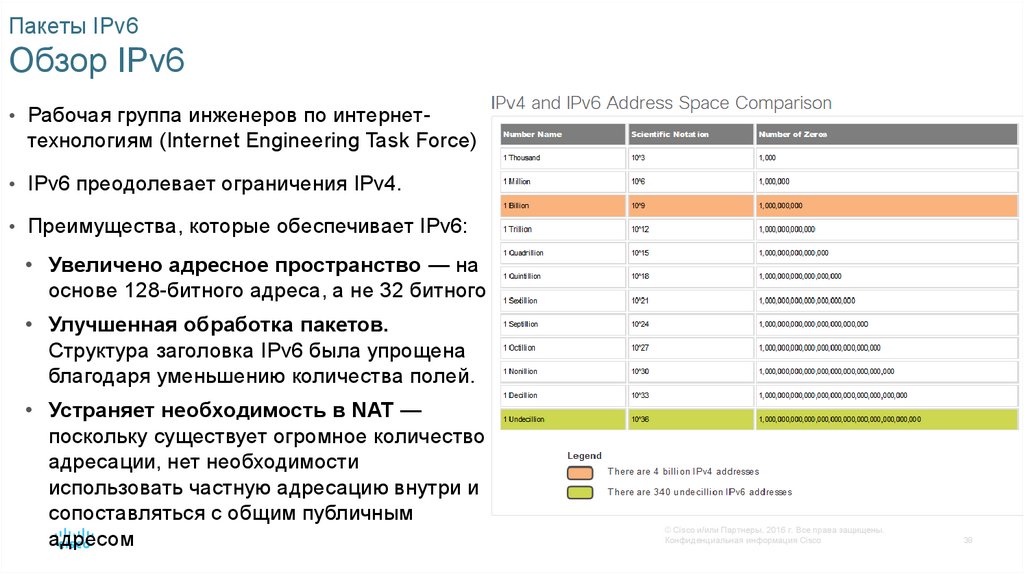

Пакеты IPv6Обзор IPv6

• Рабочая группа инженеров по интернет-

технологиям (Internet Engineering Task Force)

• IPv6 преодолевает ограничения IPv4.

• Преимущества, которые обеспечивает IPv6:

• Увеличено адресное пространство — на

основе 128-битного адреса, а не 32 битного

• Улучшенная обработка пакетов.

Структура заголовка IPv6 была упрощена

благодаря уменьшению количества полей.

• Устраняет необходимость в NAT —

поскольку существует огромное количество

адресации, нет необходимости

использовать частную адресацию внутри и

сопоставляться с общим публичным

адресом

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

39

40.

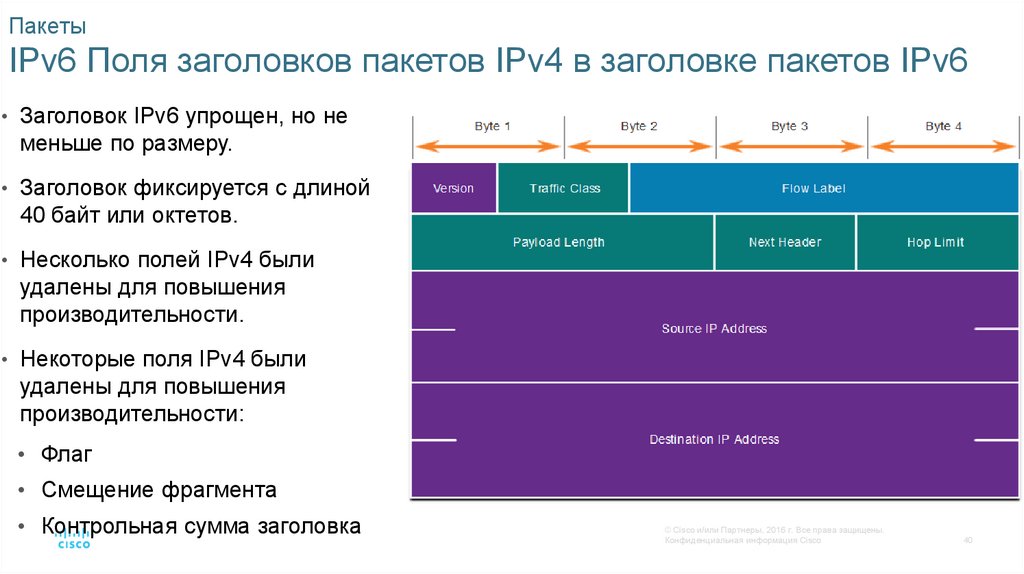

ПакетыIPv6 Поля заголовков пакетов IPv4 в заголовке пакетов IPv6

• Заголовок IPv6 упрощен, но не

меньше по размеру.

• Заголовок фиксируется с длиной

40 байт или октетов.

• Несколько полей IPv4 были

удалены для повышения

производительности.

• Некоторые поля IPv4 были

удалены для повышения

производительности:

• Флаг

• Смещение фрагмента

• Контрольная сумма заголовка

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

40

41.

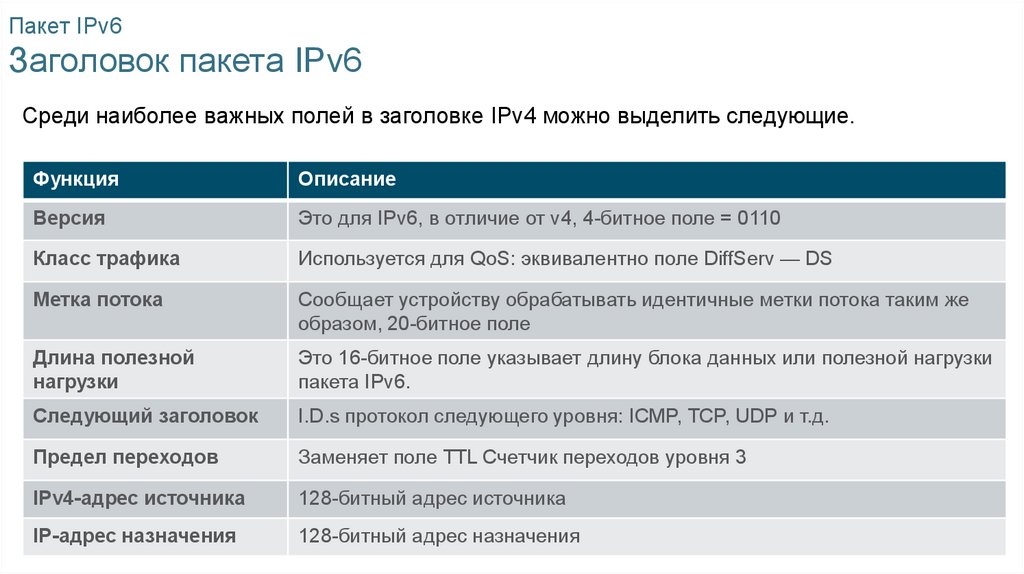

Пакет IPv6Заголовок пакета IPv6

Среди наиболее важных полей в заголовке IPv4 можно выделить следующие.

Функция

Описание

Версия

Это для IPv6, в отличие от v4, 4-битное поле = 0110

Класс трафика

Используется для QoS: эквивалентно поле DiffServ — DS

Метка потока

Сообщает устройству обрабатывать идентичные метки потока таким же

образом, 20-битное поле

Длина полезной

нагрузки

Это 16-битное поле указывает длину блока данных или полезной нагрузки

пакета IPv6.

Следующий заголовок

I.D.s протокол следующего уровня: ICMP, TCP, UDP и т.д.

Предел переходов

Заменяет поле TTL Счетчик переходов уровня 3

IPv4-адрес источника

128-битный адрес источника

IP-адрес назначения

128-битный адрес назначения

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

41

42.

Пакет IPv6Заголовок пакета IPv6 (продолжение)

IPv6 пакет также может содержать заголовки расширений (EH).

Характеристики заголовков EH:

• предоставляют дополнительную информацию о сетевом уровне

• являются необязательными

• помещаются между заголовком IPv6 и полезной нагрузкой

• используются для фрагментации, обеспечения безопасности, поддержки

мобильности и многого другого.

Примечание: В отличие от IPv4, маршрутизаторы не делят на части

направленные IPv6-пакеты.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

42

43.

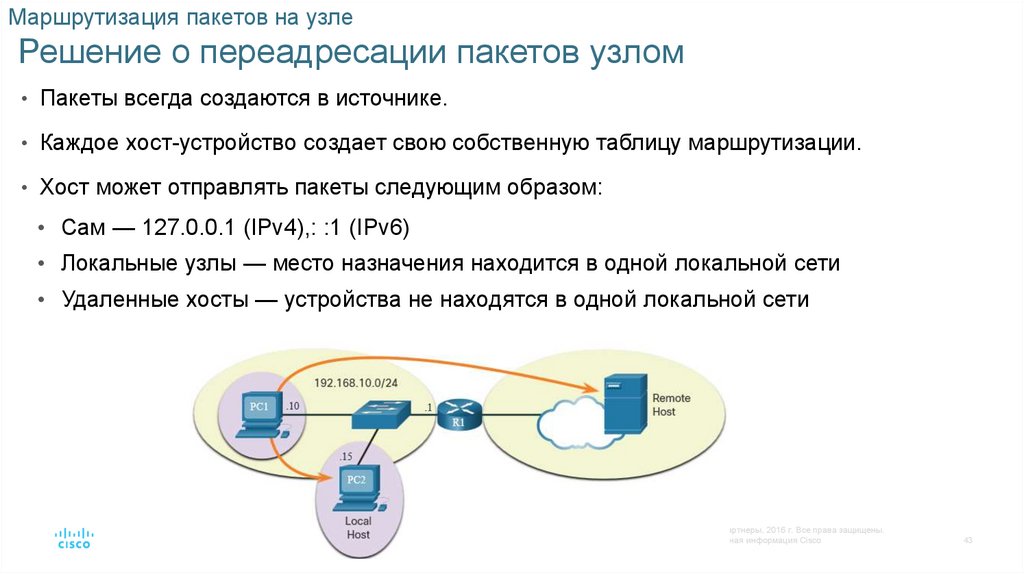

Маршрутизация пакетов на узлеРешение о переадресации пакетов узлом

• Пакеты всегда создаются в источнике.

• Каждое хост-устройство создает свою собственную таблицу маршрутизации.

• Хост может отправлять пакеты следующим образом:

• Сам — 127.0.0.1 (IPv4),: :1 (IPv6)

• Локальные узлы — место назначения находится в одной локальной сети

• Удаленные хосты — устройства не находятся в одной локальной сети

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

43

44.

Маршрутизация пакетов на узлеРешение о переадресации пакетов узлом (Продолжение)

• Исходное устройство определяет, является ли место назначения локальным или удаленным

• Метод определения:

• IPv4 — Источник использует свой собственный IP-адрес и маску подсети, а также IP-адрес

назначения

• IPv6 — Источник использует сетевой адрес и префикс, объявленные локальным маршрутизатором

• Локальный трафик сбрасывается из интерфейса хоста для обработки промежуточным устройством.

• Удаленный трафик перенаправляется непосредственно на шлюз по умолчанию в локальной сети.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

44

45.

Маршрутизация пакетов на узлеШлюз по умолчанию

Маршрутизатор или коммутатор уровня 3 может быть шлюзом по

умолчанию.

Особенности шлюза по умолчанию (DGW):

• Он должен иметь IP-адрес в том же диапазоне, что и остальная часть

локальной сети.

• Он может принимать данные из локальной сети и способен перенаправлять

трафик из локальной сети.

• Он может маршрутизировать в другие сети.

Если устройство не имеет шлюза по умолчанию или плохого шлюза по

умолчанию, его трафик не сможет покинуть локальную сеть.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

45

46.

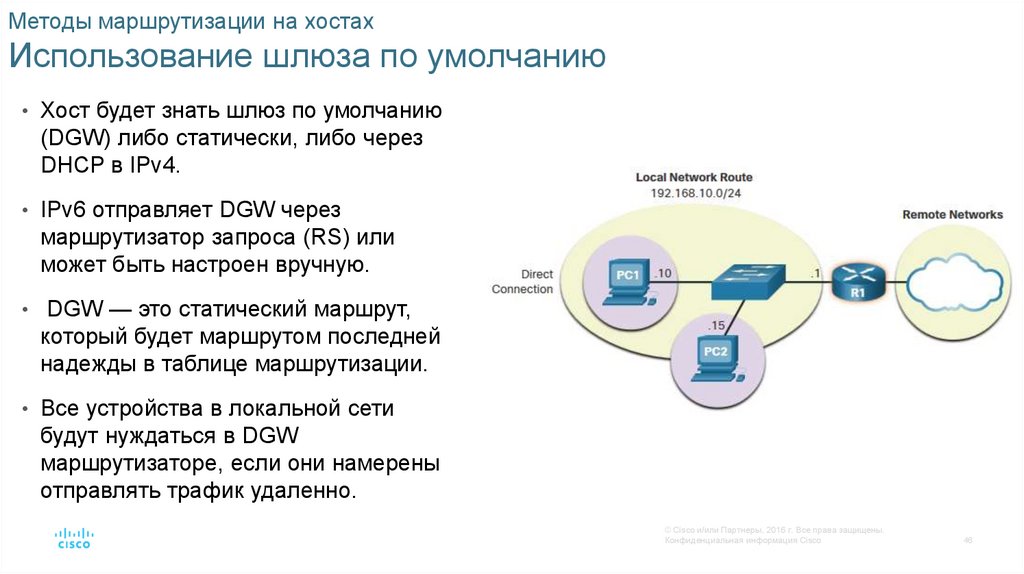

Методы маршрутизации на хостахИспользование шлюза по умолчанию

• Хост будет знать шлюз по умолчанию

(DGW) либо статически, либо через

DHCP в IPv4.

• IPv6 отправляет DGW через

маршрутизатор запроса (RS) или

может быть настроен вручную.

• DGW — это статический маршрут,

который будет маршрутом последней

надежды в таблице маршрутизации.

• Все устройства в локальной сети

будут нуждаться в DGW

маршрутизаторе, если они намерены

отправлять трафик удаленно.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

46

47.

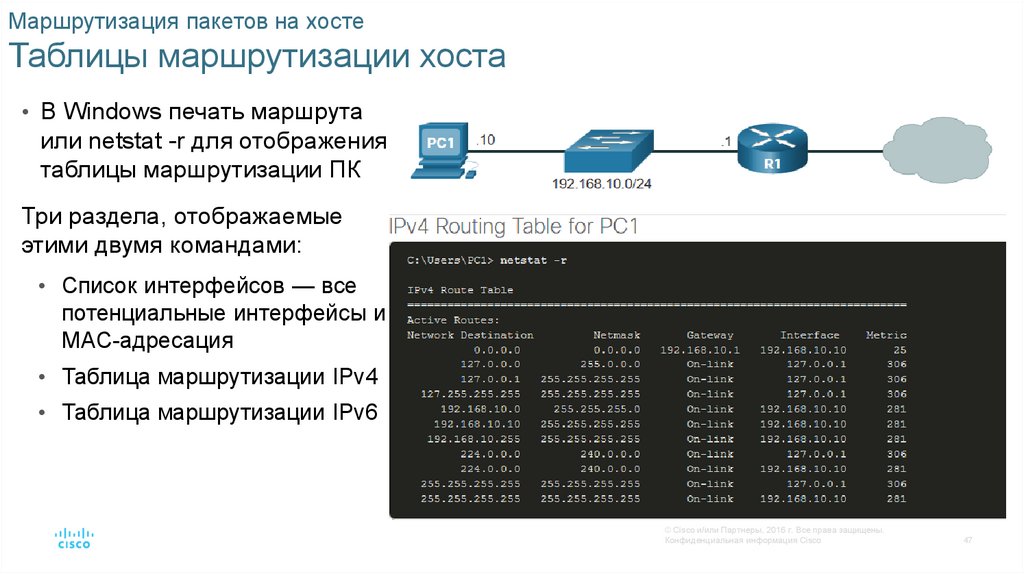

Маршрутизация пакетов на хостеТаблицы маршрутизации хоста

• В Windows печать маршрута

или netstat -r для отображения

таблицы маршрутизации ПК

Три раздела, отображаемые

этими двумя командами:

• Список интерфейсов — все

потенциальные интерфейсы и

MAC-адресация

• Таблица маршрутизации IPv4

• Таблица маршрутизации IPv6

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

47

48.

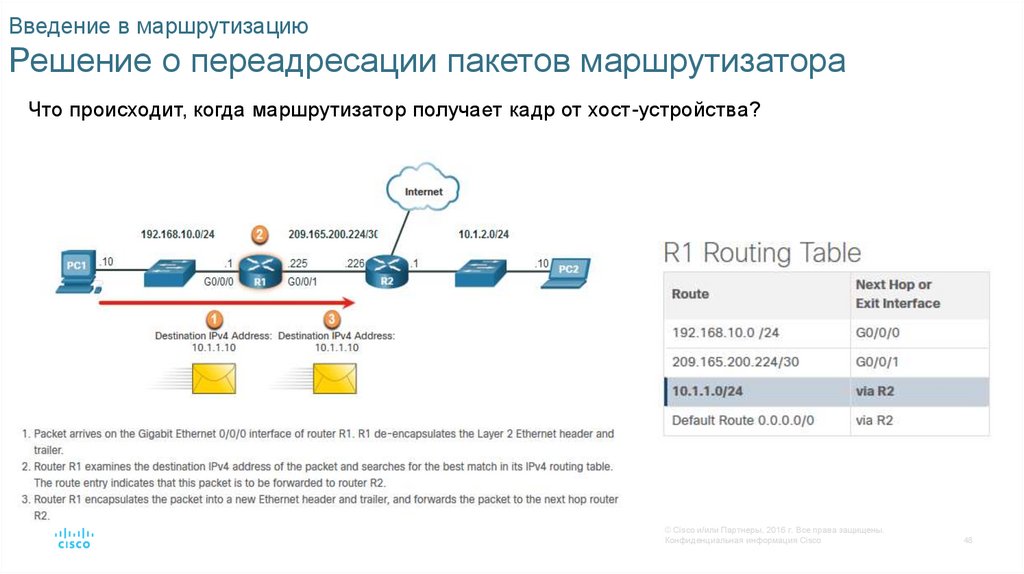

Введение в маршрутизациюРешение о переадресации пакетов маршрутизатора

Что происходит, когда маршрутизатор получает кадр от хост-устройства?

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

48

49.

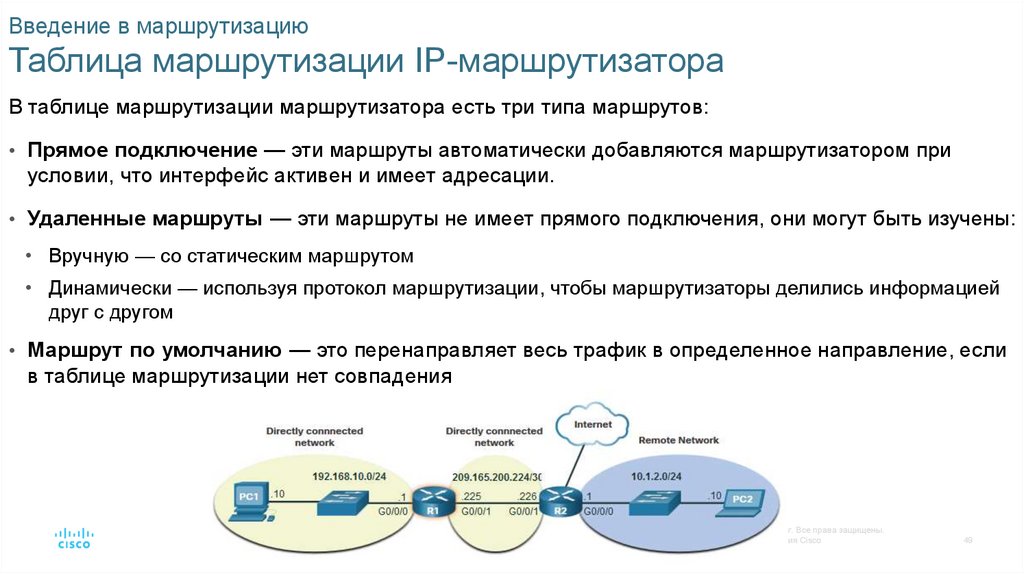

Введение в маршрутизациюТаблица маршрутизации IP-маршрутизатора

В таблице маршрутизации маршрутизатора есть три типа маршрутов:

• Прямое подключение — эти маршруты автоматически добавляются маршрутизатором при

условии, что интерфейс активен и имеет адресации.

• Удаленные маршруты — эти маршруты не имеет прямого подключения, они могут быть изучены:

• Вручную — со статическим маршрутом

• Динамически — используя протокол маршрутизации, чтобы маршрутизаторы делились информацией

друг с другом

• Маршрут по умолчанию — это перенаправляет весь трафик в определенное направление, если

в таблице маршрутизации нет совпадения

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

49

50.

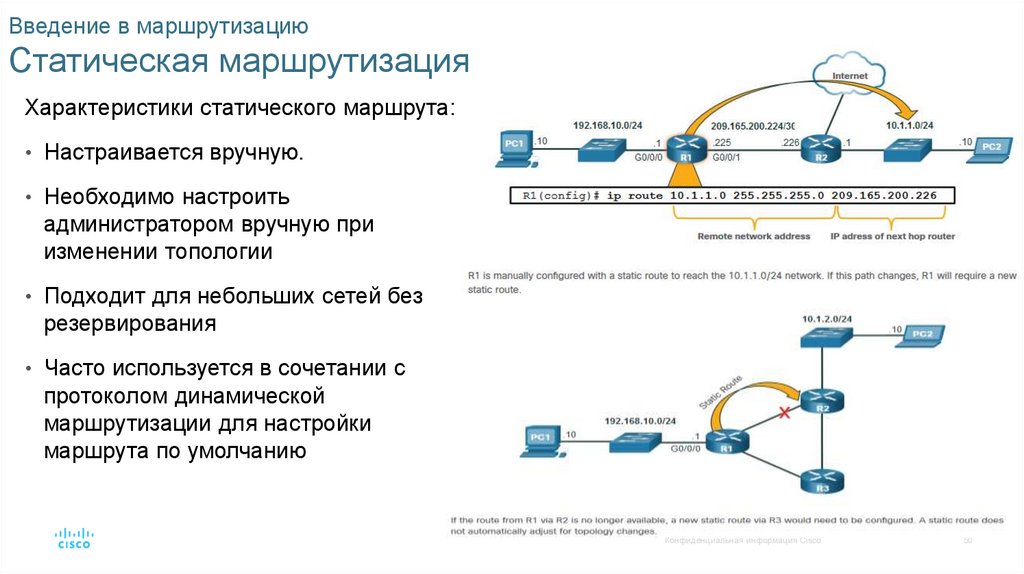

Введение в маршрутизациюСтатическая маршрутизация

Характеристики статического маршрута:

• Настраивается вручную.

• Необходимо настроить

администратором вручную при

изменении топологии

• Подходит для небольших сетей без

резервирования

• Часто используется в сочетании с

протоколом динамической

маршрутизации для настройки

маршрута по умолчанию

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

50

51.

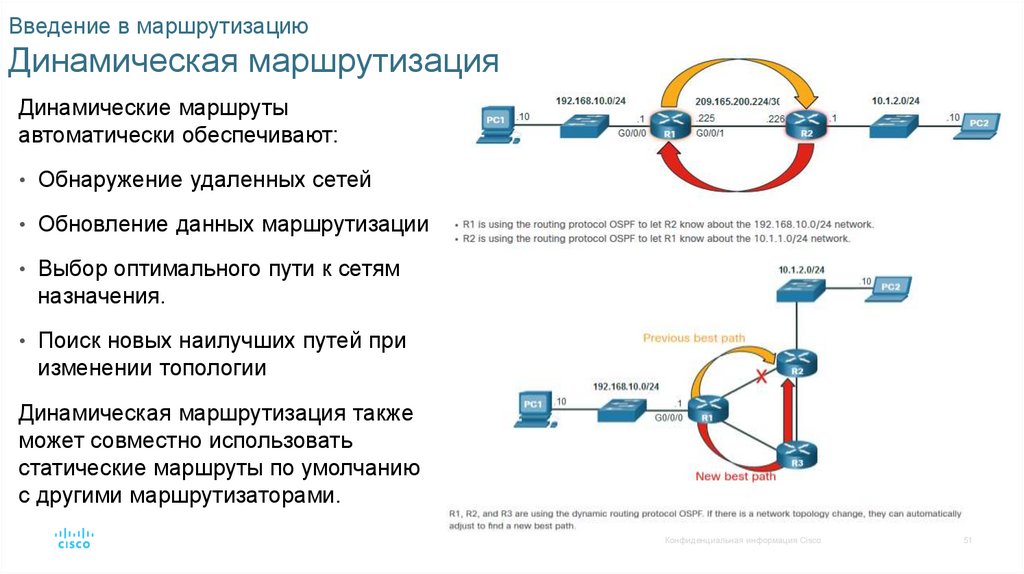

Введение в маршрутизациюДинамическая маршрутизация

Динамические маршруты

автоматически обеспечивают:

• Обнаружение удаленных сетей

• Обновление данных маршрутизации

• Выбор оптимального пути к сетям

назначения.

• Поиск новых наилучших путей при

изменении топологии

Динамическая маршрутизация также

может совместно использовать

статические маршруты по умолчанию

с другими маршрутизаторами.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

51

52.

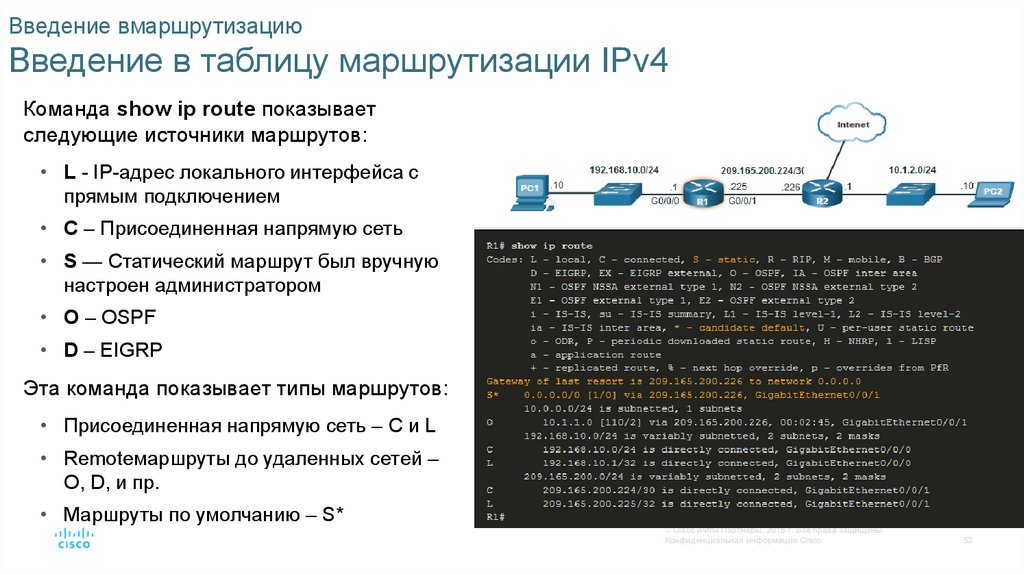

Введение вмаршрутизациюВведение в таблицу маршрутизации IPv4

Команда show ip route показывает

следующие источники маршрутов:

• L - IP-адрес локального интерфейса с

прямым подключением

• C – Присоединенная напрямую сеть

• S — Статический маршрут был вручную

настроен администратором

• O – OSPF

• D – EIGRP

Эта команда показывает типы маршрутов:

• Присоединенная напрямую сеть – C и L

• Remoteмаршруты до удаленных сетей –

O, D, и пр.

• Маршруты по умолчанию – S*

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

52

53.

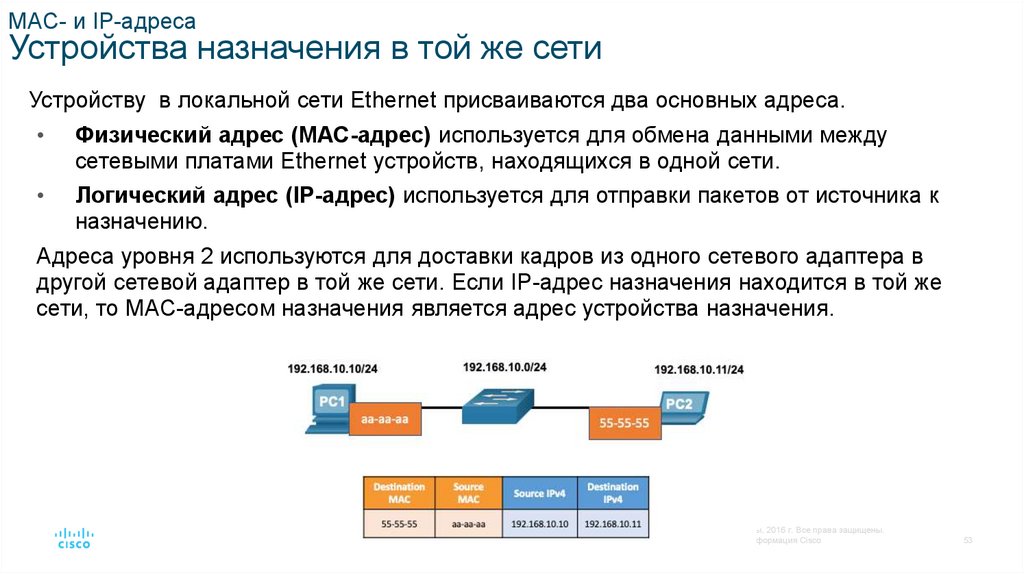

MAC- и IP-адресаУстройства назначения в той же сети

Устройству в локальной сети Ethernet присваиваются два основных адреса.

Физический адрес (MAC-адрес) используется для обмена данными между

сетевыми платами Ethernet устройств, находящихся в одной сети.

Логический адрес (IP-адрес) используется для отправки пакетов от источника к

назначению.

Адреса уровня 2 используются для доставки кадров из одного сетевого адаптера в

другой сетевой адаптер в той же сети. Если IP-адрес назначения находится в той же

сети, то MAC-адресом назначения является адрес устройства назначения.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

53

54.

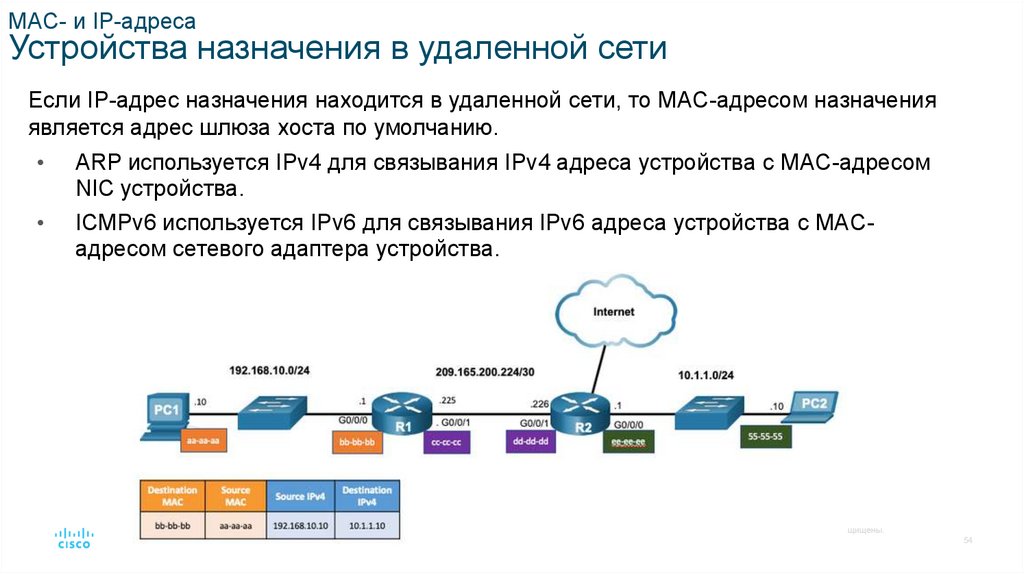

MAC- и IP-адресаУстройства назначения в удаленной сети

Если IP-адрес назначения находится в удаленной сети, то MAC-адресом назначения

является адрес шлюза хоста по умолчанию.

ARP используется IPv4 для связывания IPv4 адреса устройства с MAC-адресом

NIC устройства.

ICMPv6 используется IPv6 для связывания IPv6 адреса устройства с MACадресом сетевого адаптера устройства.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

54

55.

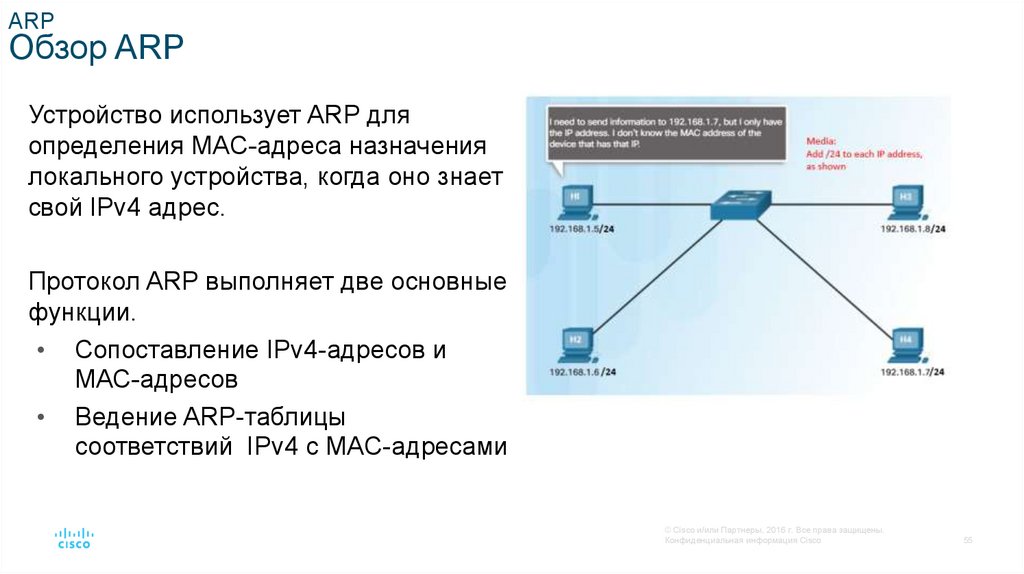

ARPОбзор ARP

Устройство использует ARP для

определения MAC-адреса назначения

локального устройства, когда оно знает

свой IPv4 адрес.

Протокол ARP выполняет две основные

функции.

• Сопоставление IPv4-адресов и

МАС-адресов

• Ведение ARP-таблицы

соответствий IPv4 с MAC-адресами

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

55

56.

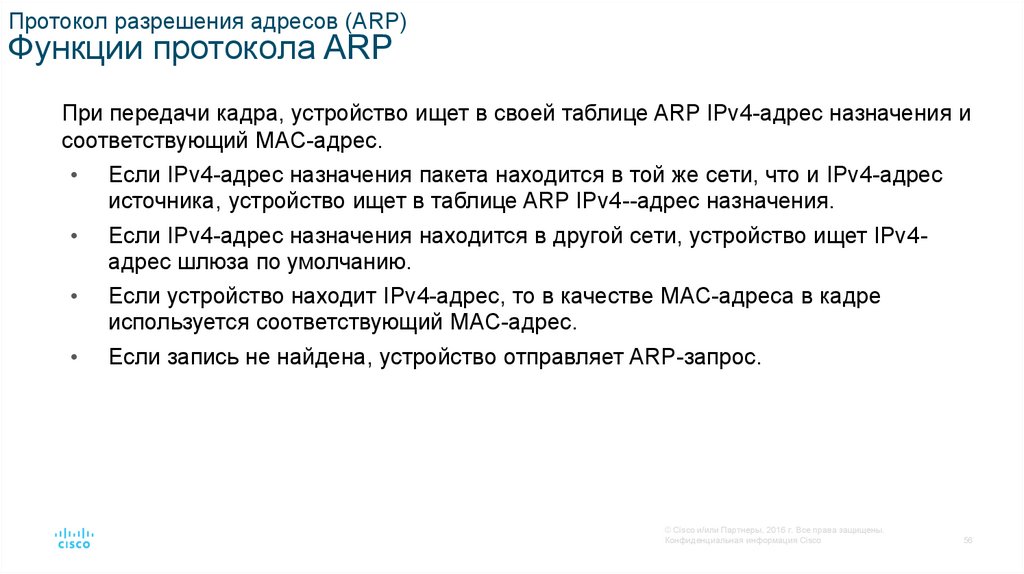

Протокол разрешения адресов (ARP)Функции протокола ARP

При передачи кадра, устройство ищет в своей таблице ARP IPv4-адрес назначения и

соответствующий MAC-адрес.

Если IPv4-адрес назначения пакета находится в той же сети, что и IPv4-адрес

источника, устройство ищет в таблице ARP IPv4--адрес назначения.

Если IPv4-адрес назначения находится в другой сети, устройство ищет IPv4адрес шлюза по умолчанию.

Если устройство находит IPv4-адрес, то в качестве MAC-адреса в кадре

используется соответствующий MAC-адрес.

Если запись не найдена, устройство отправляет ARP-запрос.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

56

57.

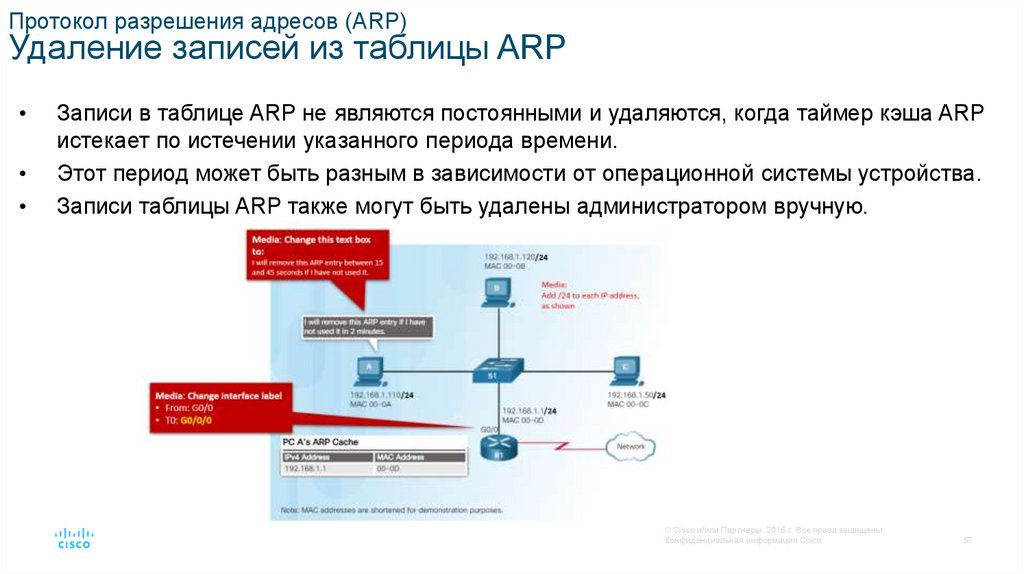

Протокол разрешения адресов (ARP)Удаление записей из таблицы ARP

Записи в таблице ARP не являются постоянными и удаляются, когда таймер кэша ARP

истекает по истечении указанного периода времени.

Этот период может быть разным в зависимости от операционной системы устройства.

Записи таблицы ARP также могут быть удалены администратором вручную.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

57

58.

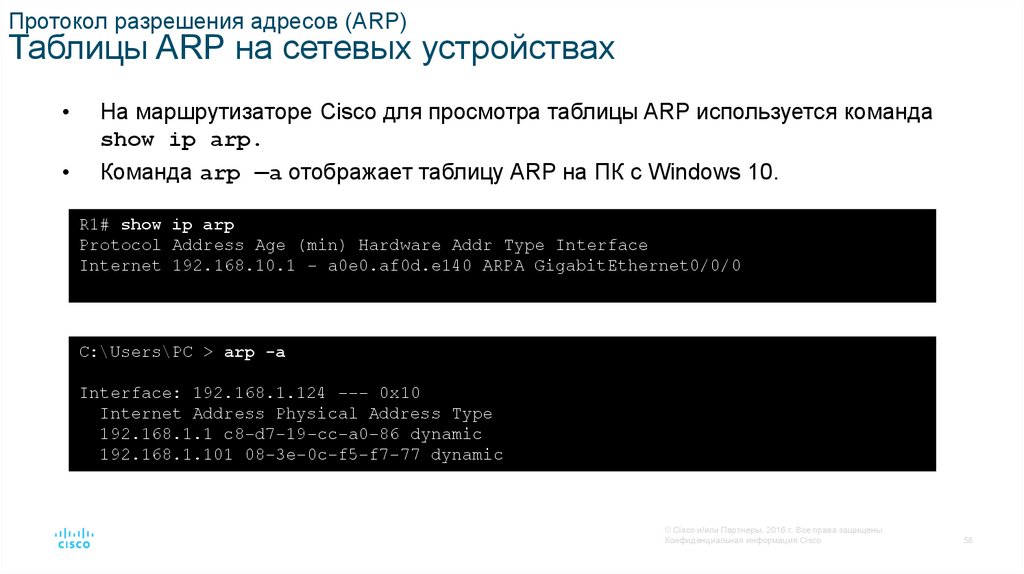

Протокол разрешения адресов (ARP)Таблицы ARP на сетевых устройствах

На маршрутизаторе Cisco для просмотра таблицы ARP используется команда

show ip arp.

Команда arp —a отображает таблицу ARP на ПК с Windows 10.

R1# show ip arp

Protocol Address Age (min) Hardware Addr Type Interface

Internet 192.168.10.1 - a0e0.af0d.e140 ARPA GigabitEthernet0/0/0

C:\Users\PC > arp -a

Interface: 192.168.1.124 --- 0x10

Internet Address Physical Address Type

192.168.1.1 c8-d7-19-cc-a0-86 dynamic

192.168.1.101 08-3e-0c-f5-f7-77 dynamic

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

58

59.

ARPПроблемы ARP широковещательная рассылка ARP и ARPспуфинг

Поскольку ARP-запрос является кадром широковещательной рассылки, его получают и

обрабатывают все устройства в локальной сети.

Чрезмерное распространение ARP может привести к снижению производительности.

Злоумышленник может использовать ARP spoofing для атаки «отравление» ARP-кеша.

Коммутаторы уровня предприятия включают методы снижения уровня защиты от атак

ARP.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

59

60.

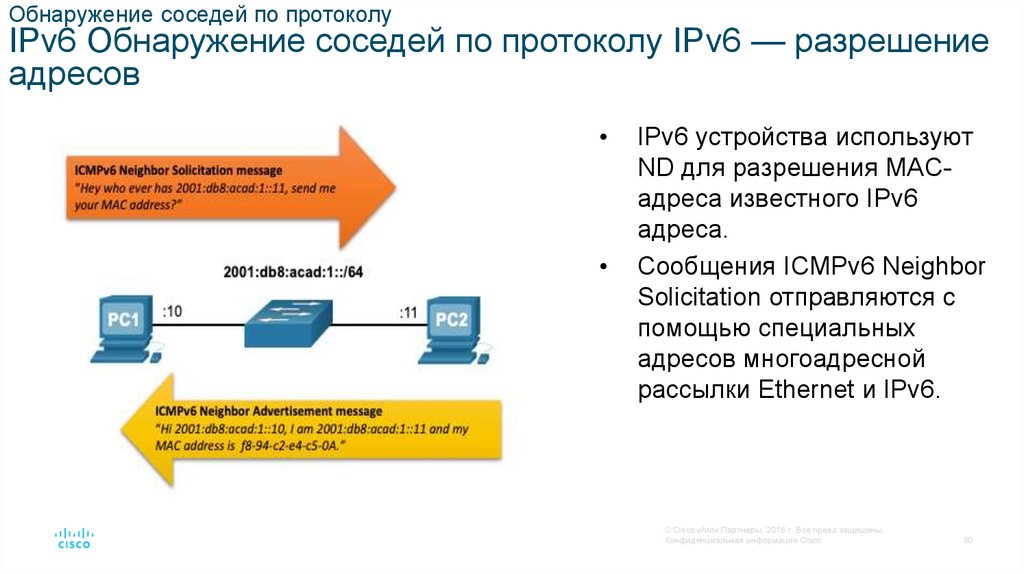

Обнаружение соседей по протоколуIPv6 Обнаружение соседей по протоколу IPv6 — разрешение

адресов

IPv6 устройства используют

ND для разрешения MACадреса известного IPv6

адреса.

Сообщения ICMPv6 Neighbor

Solicitation отправляются с

помощью специальных

адресов многоадресной

рассылки Ethernet и IPv6.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

60

61.

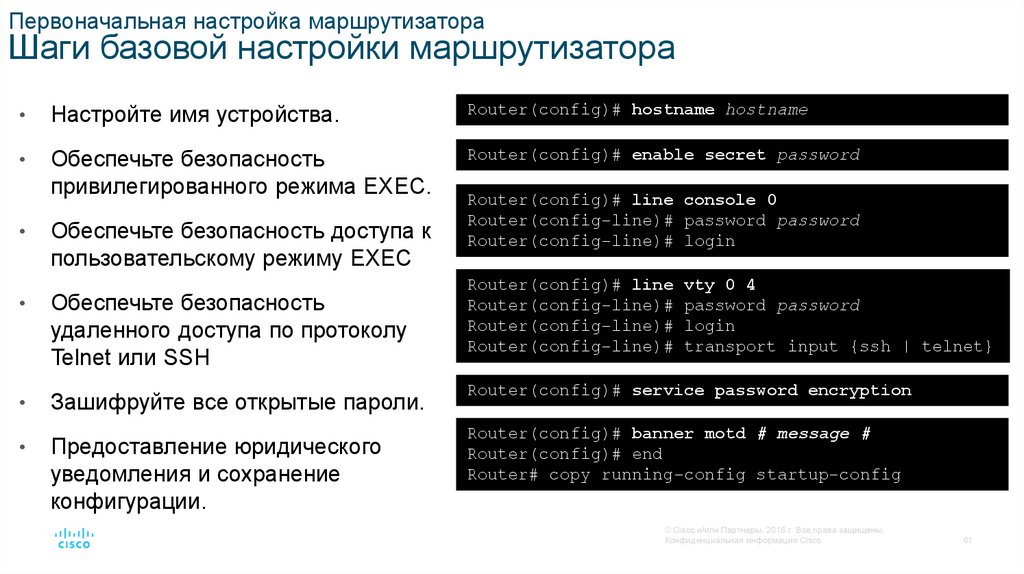

Первоначальная настройка маршрутизатораШаги базовой настройки маршрутизатора

Настройте имя устройства.

Router(config)# hostname hostname

Обеспечьте безопасность

привилегированного режима EXEC.

Router(config)# enable secret password

Обеспечьте безопасность доступа к

пользовательскому режиму EXEC

Обеспечьте безопасность

удаленного доступа по протоколу

Telnet или SSH

Зашифруйте все открытые пароли.

Предоставление юридического

уведомления и сохранение

конфигурации.

Router(config)# line console 0

Router(config-line)# password password

Router(config-line)# login

Router(config)# line vty 0 4

Router(config-line)# password password

Router(config-line)# login

Router(config-line)# transport input {ssh | telnet}

Router(config)# service password encryption

Router(config)# banner motd # message #

Router(config)# end

Router# copy running-config startup-config

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

61

62.

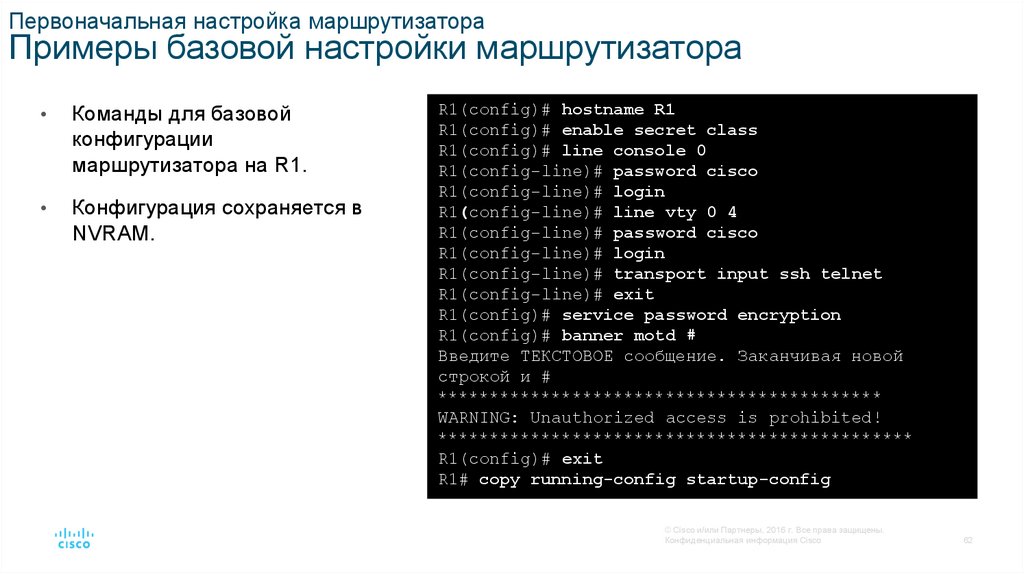

Первоначальная настройка маршрутизатораПримеры базовой настройки маршрутизатора

Команды для базовой

конфигурации

маршрутизатора на R1.

Конфигурация сохраняется в

NVRAM.

R1(config)# hostname R1

R1(config)# enable secret class

R1(config)# line console 0

R1(config-line)# password cisco

R1(config-line)# login

R1(config-line)# line vty 0 4

R1(config-line)# password cisco

R1(config-line)# login

R1(config-line)# transport input ssh telnet

R1(config-line)# exit

R1(config)# service password encryption

R1(config)# banner motd #

Введите ТЕКСТОВОЕ сообщение. Заканчивая новой

строкой и #

*******************************************

WARNING: Unauthorized access is prohibited!

**********************************************

R1(config)# exit

R1# copy running-config startup-config

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

62

63.

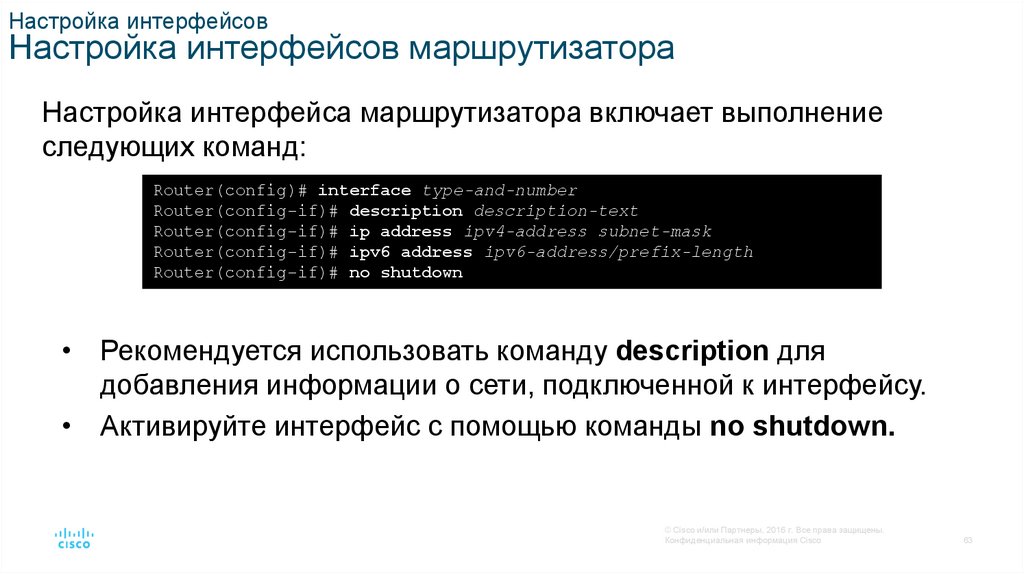

Настройка интерфейсовНастройка интерфейсов маршрутизатора

Настройка интерфейса маршрутизатора включает выполнение

следующих команд:

Router(config)# interface type-and-number

Router(config-if)# description description-text

Router(config-if)# ip address ipv4-address subnet-mask

Router(config-if)# ipv6 address ipv6-address/prefix-length

Router(config-if)# no shutdown

• Рекомендуется использовать команду description для

добавления информации о сети, подключенной к интерфейсу.

• Активируйте интерфейс с помощью команды no shutdown.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

63

64.

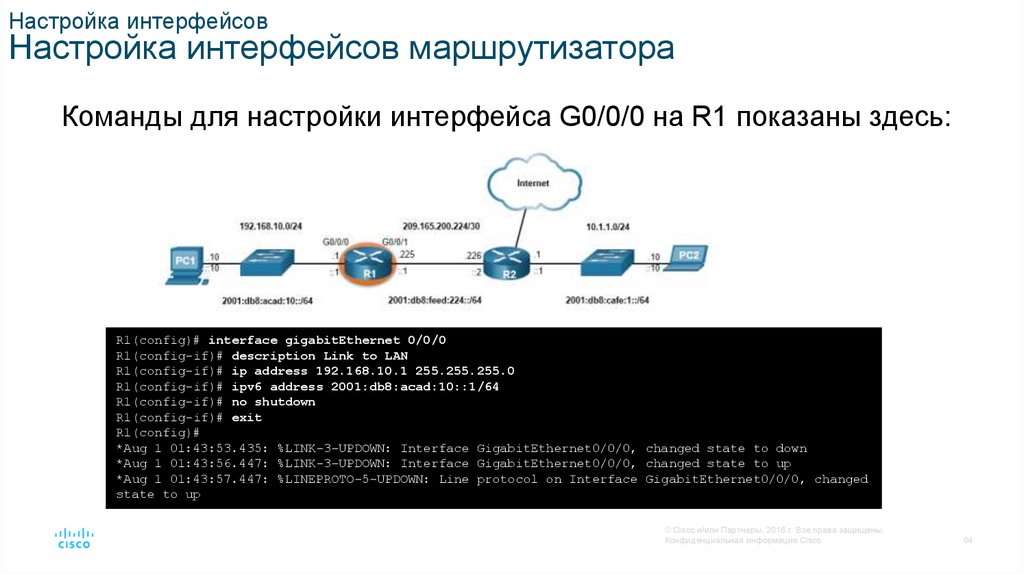

Настройка интерфейсовНастройка интерфейсов маршрутизатора

Команды для настройки интерфейса G0/0/0 на R1 показаны здесь:

R1(config)# interface gigabitEthernet 0/0/0

R1(config-if)# description Link to LAN

R1(config-if)# ip address 192.168.10.1 255.255.255.0

R1(config-if)# ipv6 address 2001:db8:acad:10::1/64

R1(config-if)# no shutdown

R1(config-if)# exit

R1(config)#

*Aug 1 01:43:53.435: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to down

*Aug 1 01:43:56.447: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/0, changed state to up

*Aug 1 01:43:57.447: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/0, changed

state to up

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

64

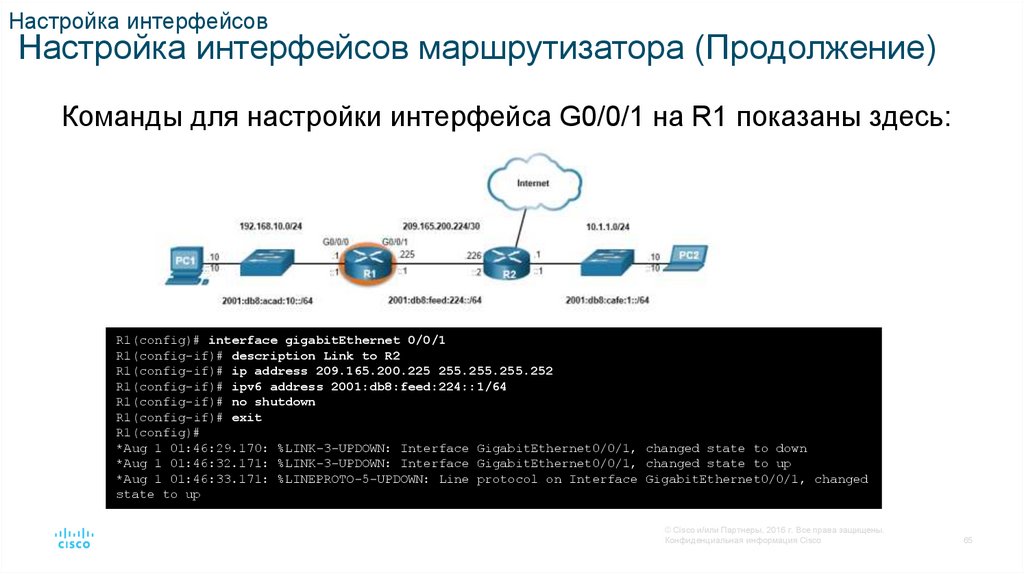

65.

Настройка интерфейсовНастройка интерфейсов маршрутизатора (Продолжение)

Команды для настройки интерфейса G0/0/1 на R1 показаны здесь:

R1(config)# interface gigabitEthernet 0/0/1

R1(config-if)# description Link to R2

R1(config-if)# ip address 209.165.200.225 255.255.255.252

R1(config-if)# ipv6 address 2001:db8:feed:224::1/64

R1(config-if)# no shutdown

R1(config-if)# exit

R1(config)#

*Aug 1 01:46:29.170: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to down

*Aug 1 01:46:32.171: %LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to up

*Aug 1 01:46:33.171: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed

state to up

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

65

66.

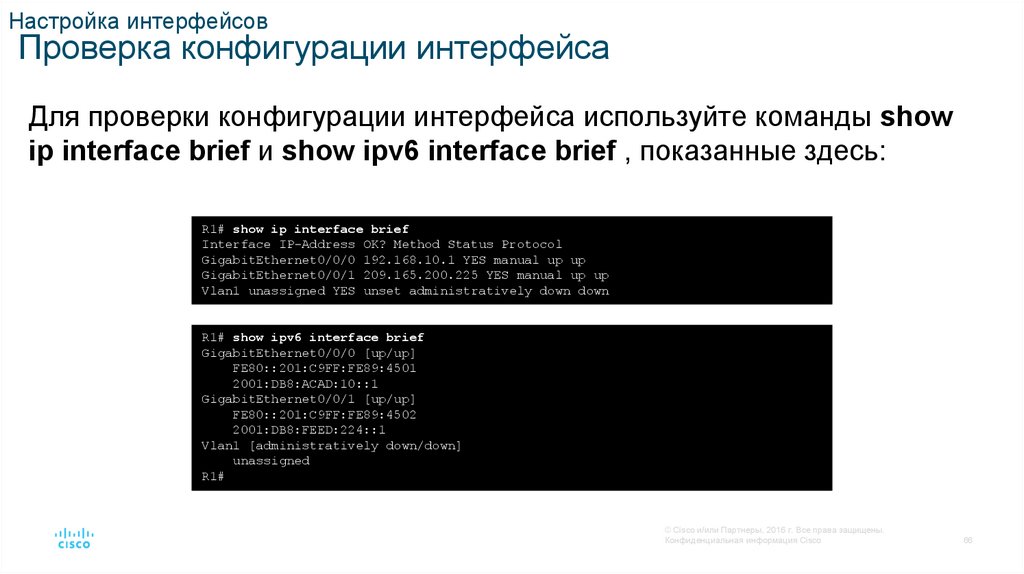

Настройка интерфейсовПроверка конфигурации интерфейса

Для проверки конфигурации интерфейса используйте команды show

ip interface brief и show ipv6 interface brief , показанные здесь:

R1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0/0 192.168.10.1 YES manual up up

GigabitEthernet0/0/1 209.165.200.225 YES manual up up

Vlan1 unassigned YES unset administratively down down

R1# show ipv6 interface brief

GigabitEthernet0/0/0 [up/up]

FE80::201:C9FF:FE89:4501

2001:DB8:ACAD:10::1

GigabitEthernet0/0/1 [up/up]

FE80::201:C9FF:FE89:4502

2001:DB8:FEED:224::1

Vlan1 [administratively down/down]

unassigned

R1#

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

66

67.

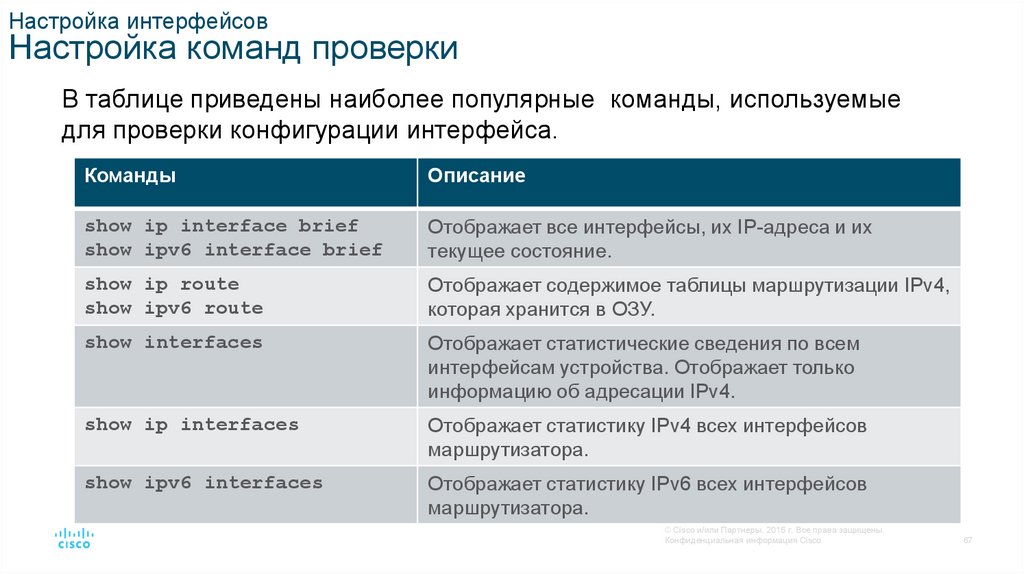

Настройка интерфейсовНастройка команд проверки

В таблице приведены наиболее популярные команды, используемые

для проверки конфигурации интерфейса.

Команды

Описание

show ip interface brief

show ipv6 interface brief

Отображает все интерфейсы, их IP-адреса и их

текущее состояние.

show ip route

show ipv6 route

Отображает содержимое таблицы маршрутизации IPv4,

которая хранится в ОЗУ.

show interfaces

Отображает статистические сведения по всем

интерфейсам устройства. Отображает только

информацию об адресации IPv4.

show ip interfaces

Отображает статистику IPv4 всех интерфейсов

маршрутизатора.

show ipv6 interfaces

Отображает статистику IPv6 всех интерфейсов

маршрутизатора.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

67

68.

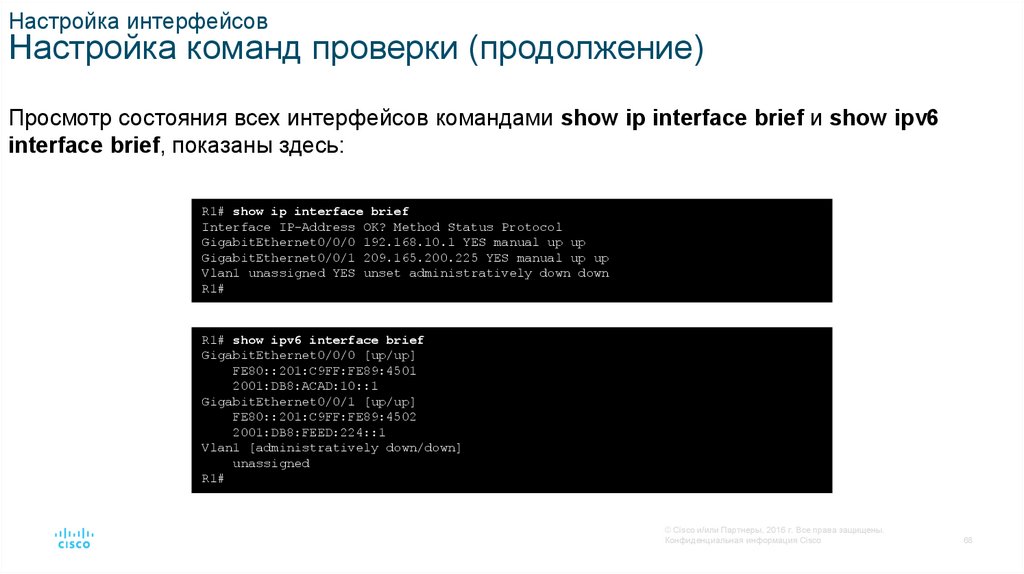

Настройка интерфейсовНастройка команд проверки (продолжение)

Просмотр состояния всех интерфейсов командами show ip interface brief и show ipv6

interface brief, показаны здесь:

R1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0/0 192.168.10.1 YES manual up up

GigabitEthernet0/0/1 209.165.200.225 YES manual up up

Vlan1 unassigned YES unset administratively down down

R1#

R1# show ipv6 interface brief

GigabitEthernet0/0/0 [up/up]

FE80::201:C9FF:FE89:4501

2001:DB8:ACAD:10::1

GigabitEthernet0/0/1 [up/up]

FE80::201:C9FF:FE89:4502

2001:DB8:FEED:224::1

Vlan1 [administratively down/down]

unassigned

R1#

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

68

69.

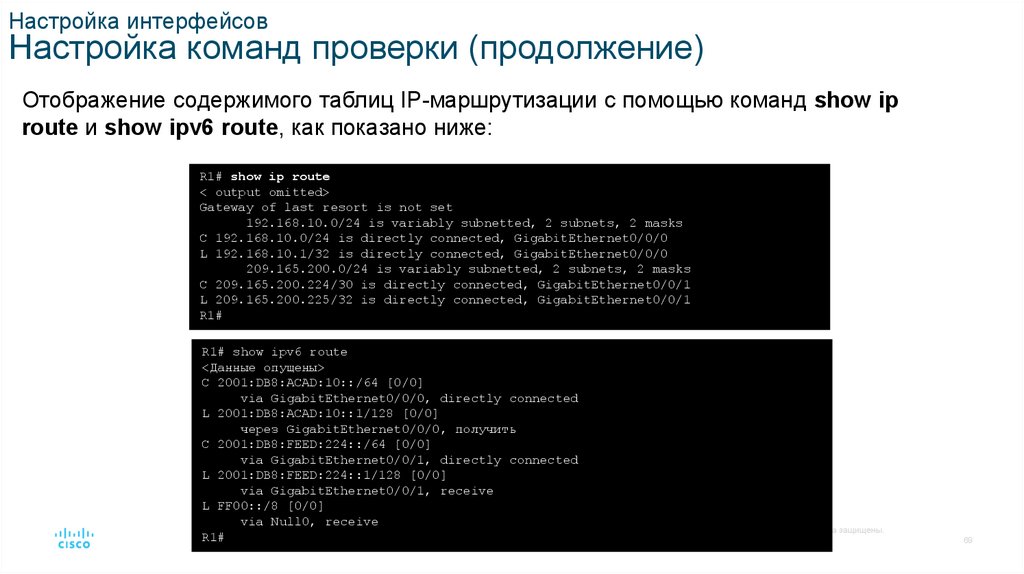

Настройка интерфейсовНастройка команд проверки (продолжение)

Отображение содержимого таблиц IP-маршрутизации с помощью команд show ip

route и show ipv6 route, как показано ниже:

R1# show ip route

< output omitted>

Gateway of last resort is not set

192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.10.0/24 is directly connected, GigabitEthernet0/0/0

L 192.168.10.1/32 is directly connected, GigabitEthernet0/0/0

209.165.200.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.200.224/30 is directly connected, GigabitEthernet0/0/1

L 209.165.200.225/32 is directly connected, GigabitEthernet0/0/1

R1#

R1# show ipv6 route

<Данные опущены>

C 2001:DB8:ACAD:10::/64 [0/0]

via GigabitEthernet0/0/0, directly connected

L 2001:DB8:ACAD:10::1/128 [0/0]

через GigabitEthernet0/0/0, получить

C 2001:DB8:FEED:224::/64 [0/0]

via GigabitEthernet0/0/1, directly connected

L 2001:DB8:FEED:224::1/128 [0/0]

via GigabitEthernet0/0/1, receive

L FF00::/8 [0/0]

via Null0, receive

R1#

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

69

70.

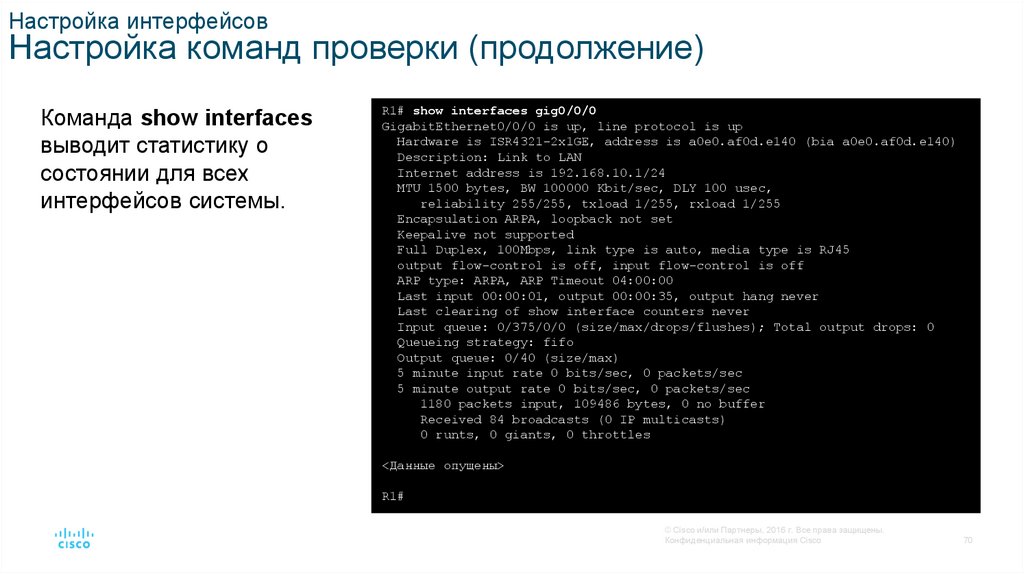

Настройка интерфейсовНастройка команд проверки (продолжение)

Команда show interfaces

выводит статистику о

состоянии для всех

интерфейсов системы.

R1# show interfaces gig0/0/0

GigabitEthernet0/0/0 is up, line protocol is up

Hardware is ISR4321-2x1GE, address is a0e0.af0d.e140 (bia a0e0.af0d.e140)

Description: Link to LAN

Internet address is 192.168.10.1/24

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive not supported

Full Duplex, 100Mbps, link type is auto, media type is RJ45

output flow-control is off, input flow-control is off

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:01, output 00:00:35, output hang never

Last clearing of show interface counters never

Input queue: 0/375/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

1180 packets input, 109486 bytes, 0 no buffer

Received 84 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

<Данные опущены>

R1#

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

70

71.

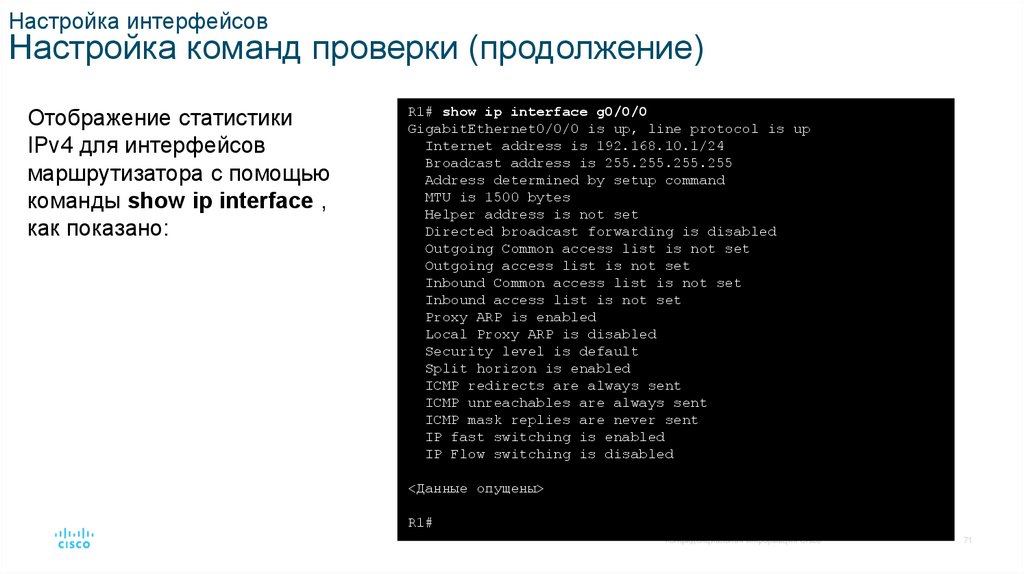

Настройка интерфейсовНастройка команд проверки (продолжение)

Отображение статистики

IPv4 для интерфейсов

маршрутизатора с помощью

команды show ip interface ,

как показано:

R1# show ip interface g0/0/0

GigabitEthernet0/0/0 is up, line protocol is up

Internet address is 192.168.10.1/24

Broadcast address is 255.255.255.255

Address determined by setup command

MTU is 1500 bytes

Helper address is not set

Directed broadcast forwarding is disabled

Outgoing Common access list is not set

Outgoing access list is not set

Inbound Common access list is not set

Inbound access list is not set

Proxy ARP is enabled

Local Proxy ARP is disabled

Security level is default

Split horizon is enabled

ICMP redirects are always sent

ICMP unreachables are always sent

ICMP mask replies are never sent

IP fast switching is enabled

IP Flow switching is disabled

<Данные опущены>

R1#

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

71

72.

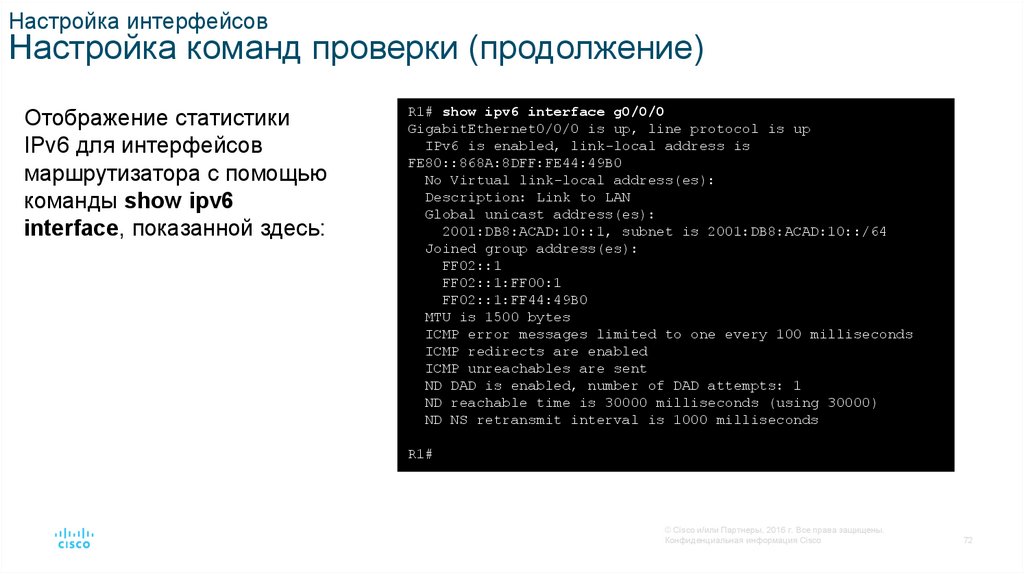

Настройка интерфейсовНастройка команд проверки (продолжение)

Отображение статистики

IPv6 для интерфейсов

маршрутизатора с помощью

команды show ipv6

interface, показанной здесь:

R1# show ipv6 interface g0/0/0

GigabitEthernet0/0/0 is up, line protocol is up

IPv6 is enabled, link-local address is

FE80::868A:8DFF:FE44:49B0

No Virtual link-local address(es):

Description: Link to LAN

Global unicast address(es):

2001:DB8:ACAD:10::1, subnet is 2001:DB8:ACAD:10::/64

Joined group address(es):

FF02::1

FF02::1:FF00:1

FF02::1:FF44:49B0

MTU is 1500 bytes

ICMP error messages limited to one every 100 milliseconds

ICMP redirects are enabled

ICMP unreachables are sent

ND DAD is enabled, number of DAD attempts: 1

ND reachable time is 30000 milliseconds (using 30000)

ND NS retransmit interval is 1000 milliseconds

R1#

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

72

73.

Настройка шлюза по умолчаниюШлюз по умолчанию на хосте

Шлюз по умолчанию используется, когда хост

отправляет пакет на устройство в другой сети.

Адресом шлюза по умолчанию, как правило,

является адрес интерфейса маршрутизатора,

связанный с локальной сетью, в которой

находится узел.

Чтобы достичь PC3, PC1 обращается к пакету с

IPv4-адресом PC3, но пересылает пакет на шлюз

по умолчанию, интерфейс G0/0/0 R1.

Примечание: IP-адрес хоста и интерфейс

маршрутизатора должны находиться в одной

сети.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

73

74.

Настройка шлюза по умолчаниюШлюз по умолчанию для коммутатора

• Коммутатор также должен иметь

адрес шлюза по умолчанию,

настроенный для удаленного

управления коммутатором из

другой сети.

• Чтобы настроить шлюз по

умолчанию IPv4 на коммутаторе,

используйте команду глобальной

конфигурации ip default-gateway ipaddress.

MEDIA IS WORKING ON A

CORRECTED VERSION OF THE

GRAPHIC FROM 10.3.2.

IT IS WRONG ON AR, AND ON THE

GLOBAL BUG LIST

СТОП

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

74

75.

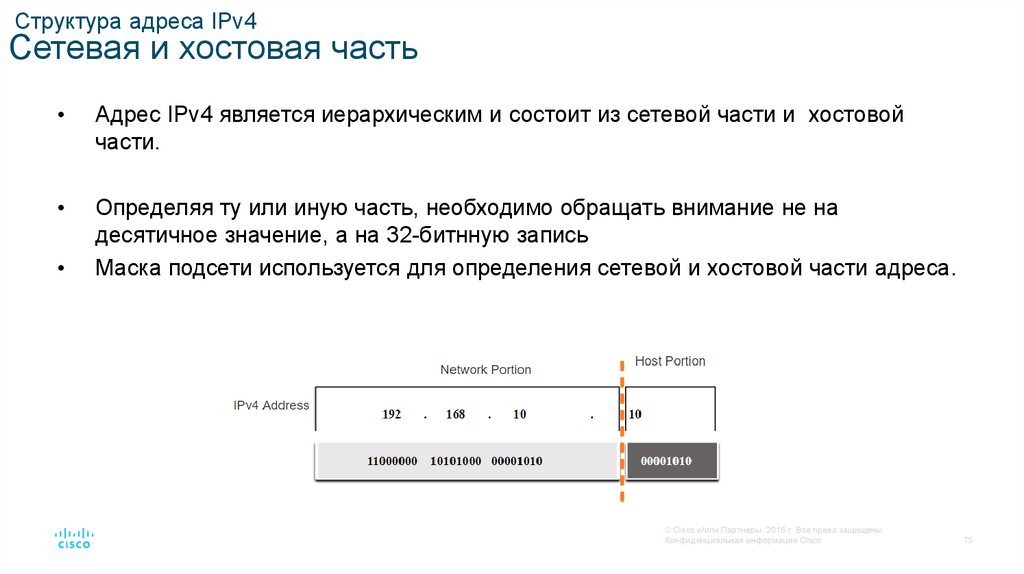

Структура адреса IPv4Сетевая и хостовая часть

Адрес IPv4 является иерархическим и состоит из сетевой части и хостовой

части.

Определяя ту или иную часть, необходимо обращать внимание не на

десятичное значение, а на 32-битнную запись

Маска подсети используется для определения сетевой и хостовой части адреса.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

75

76.

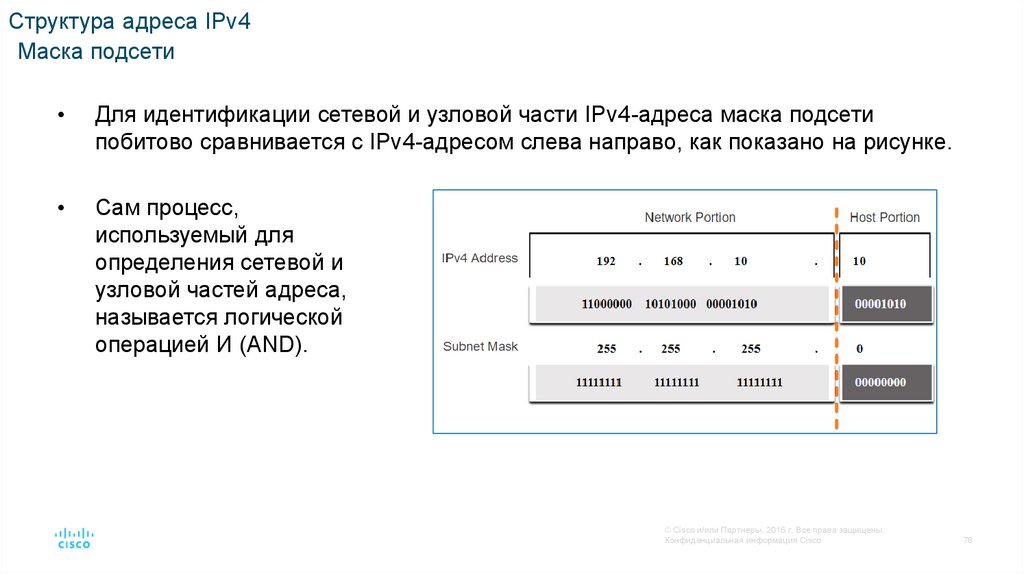

Структура адреса IPv4Маска подсети

Для идентификации сетевой и узловой части IPv4-адреса маска подсети

побитово сравнивается с IPv4-адресом слева направо, как показано на рисунке.

Сам процесс,

используемый для

определения сетевой и

узловой частей адреса,

называется логической

операцией И (AND).

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

76

77.

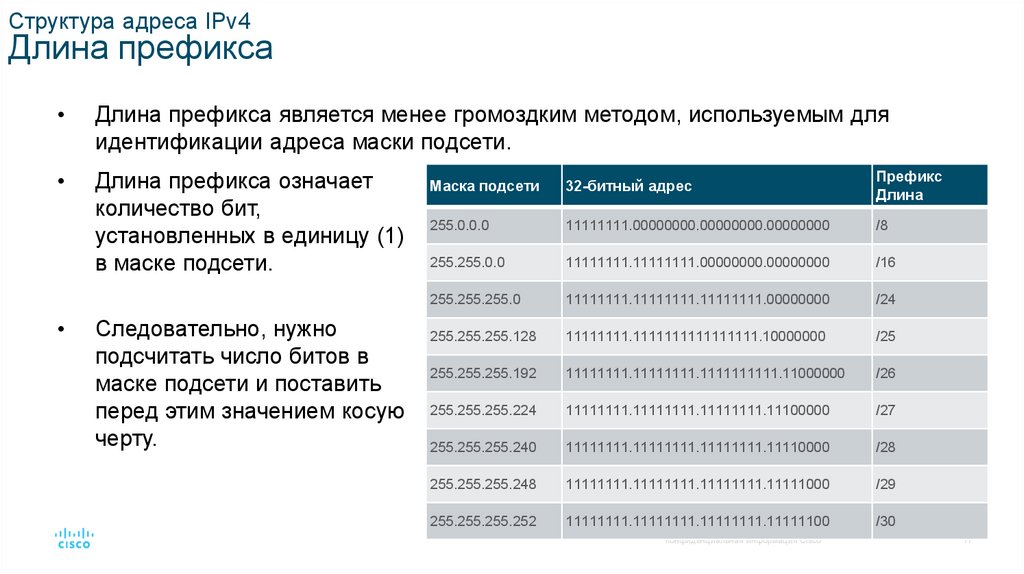

Структура адреса IPv4Длина префикса

Длина префикса является менее громоздким методом, используемым для

идентификации адреса маски подсети.

Длина префикса означает

количество бит,

установленных в единицу (1)

в маске подсети.

Следовательно, нужно

подсчитать число битов в

маске подсети и поставить

перед этим значением косую

черту.

Маска подсети

32-битный адрес

Префикс

Длина

255.0.0.0

11111111.00000000.00000000.00000000

/8

255.255.0.0

11111111.11111111.00000000.00000000

/16

255.255.255.0

11111111.11111111.11111111.00000000

/24

255.255.255.128

11111111.1111111111111111.10000000

/25

255.255.255.192

11111111.11111111.1111111111.11000000

/26

255.255.255.224

11111111.11111111.11111111.11100000

/27

255.255.255.240

11111111.11111111.11111111.11110000

/28

255.255.255.248

11111111.11111111.11111111.11111000

/29

255.255.255.252

11111111.11111111.11111111.11111100

/30

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

77

78.

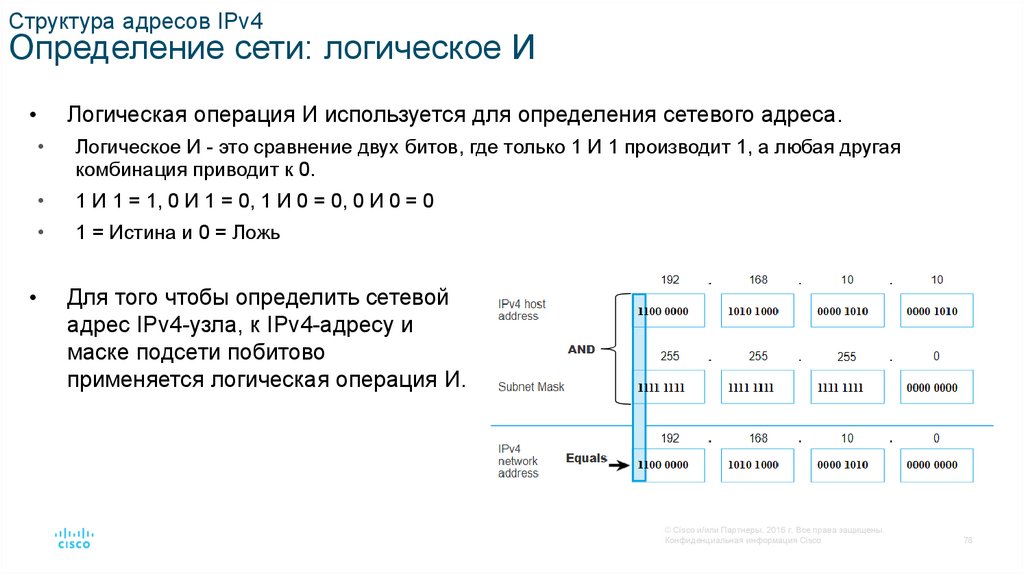

Структура адресов IPv4Определение сети: логическое И

Логическая операция И используется для определения сетевого адреса.

Логическое И - это сравнение двух битов, где только 1 И 1 производит 1, а любая другая

комбинация приводит к 0.

1 И 1 = 1, 0 И 1 = 0, 1 И 0 = 0, 0 И 0 = 0

1 = Истина и 0 = Ложь

Для того чтобы определить сетевой

адрес IPv4-узла, к IPv4-адресу и

маске подсети побитово

применяется логическая операция И.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

78

79.

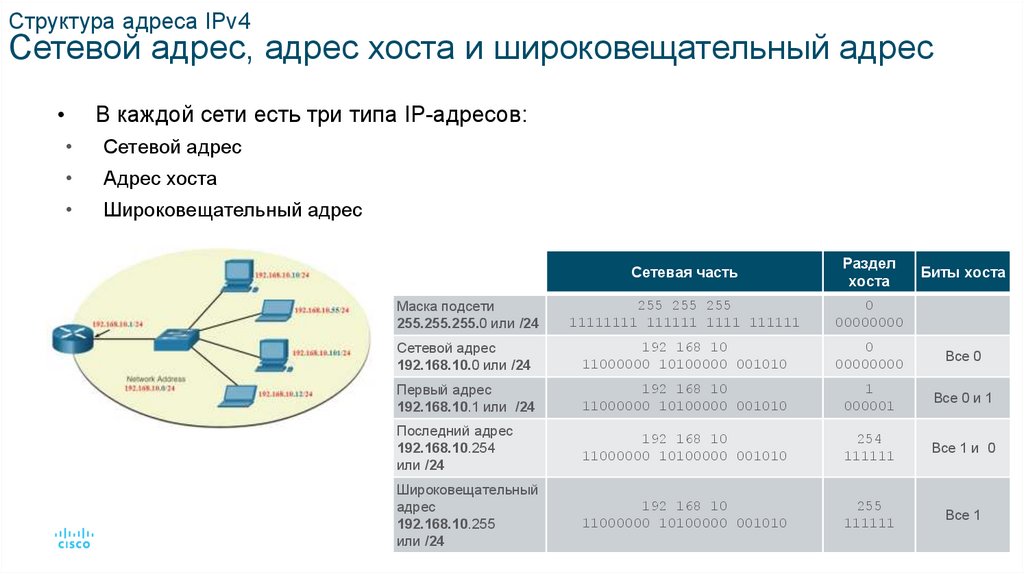

Структура адреса IPv4Сетевой адрес, адрес хоста и широковещательный адрес

В каждой сети есть три типа IP-адресов:

Сетевой адрес

Адрес хоста

Широковещательный адрес

Сетевая часть

Раздел

хоста

Маска подсети

255.255.255.0 или /24

255 255 255

11111111 111111 1111 111111

0

00000000

Сетевой адрес

192.168.10.0 или /24

192 168 10

11000000 10100000 001010

0

00000000

Все 0

Первый адрес

192.168.10.1 или /24

192 168 10

11000000 10100000 001010

1

000001

Все 0 и 1

Последний адрес

192.168.10.254

или /24

192 168 10

11000000 10100000 001010

254

111111

Все 1 и 0

Широковещательный

адрес

192.168.10.255

или /24

192 168 10

255

11000000 10100000

001010

111111

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Все 1

Конфиденциальная информация Cisco

79

Биты хоста

80.

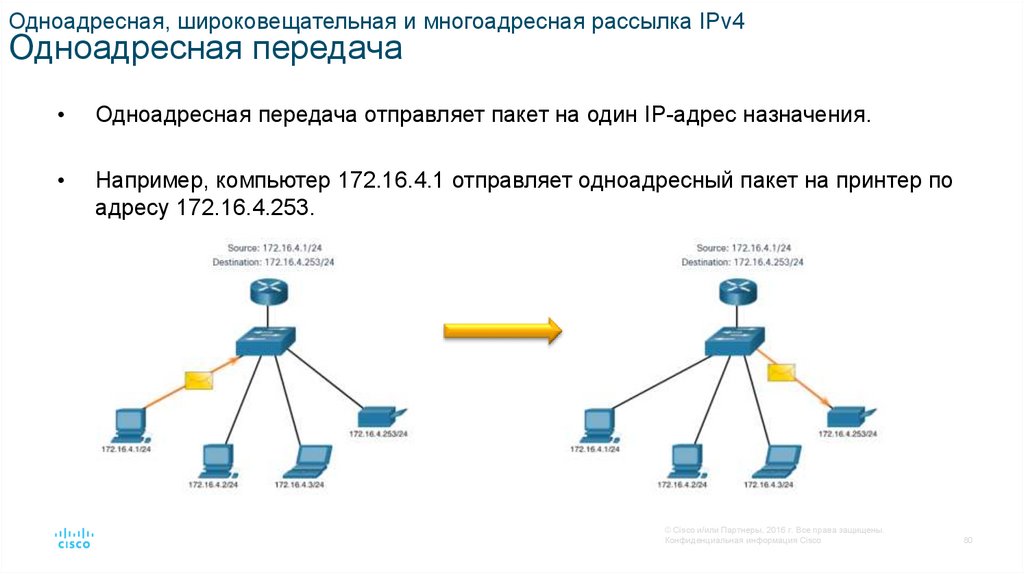

Одноадресная, широковещательная и многоадресная рассылка IPv4Одноадресная передача

Одноадресная передача отправляет пакет на один IP-адрес назначения.

Например, компьютер 172.16.4.1 отправляет одноадресный пакет на принтер по

адресу 172.16.4.253.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

80

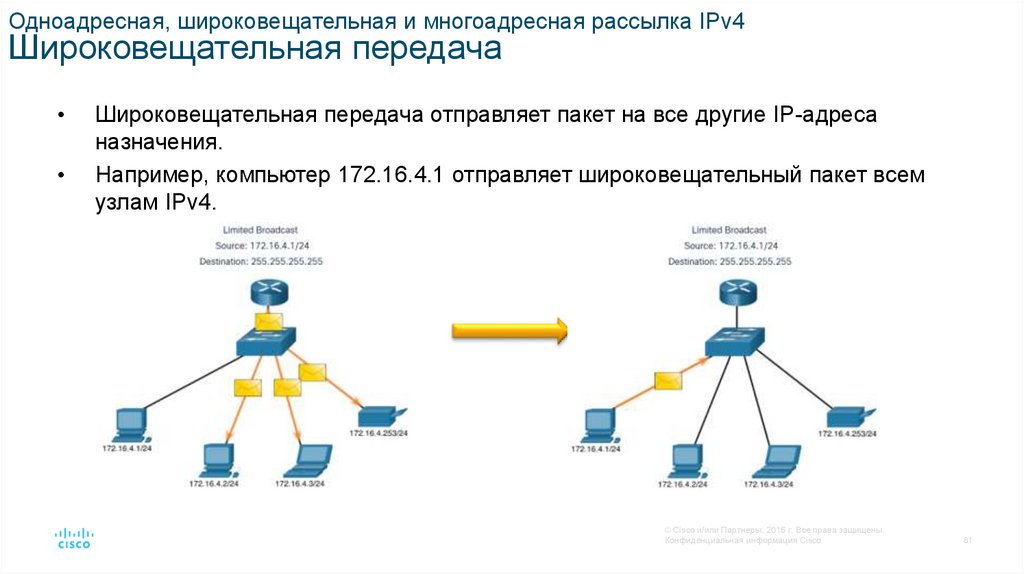

81.

Одноадресная, широковещательная и многоадресная рассылка IPv4Широковещательная передача

Широковещательная передача отправляет пакет на все другие IP-адреса

назначения.

Например, компьютер 172.16.4.1 отправляет широковещательный пакет всем

узлам IPv4.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

81

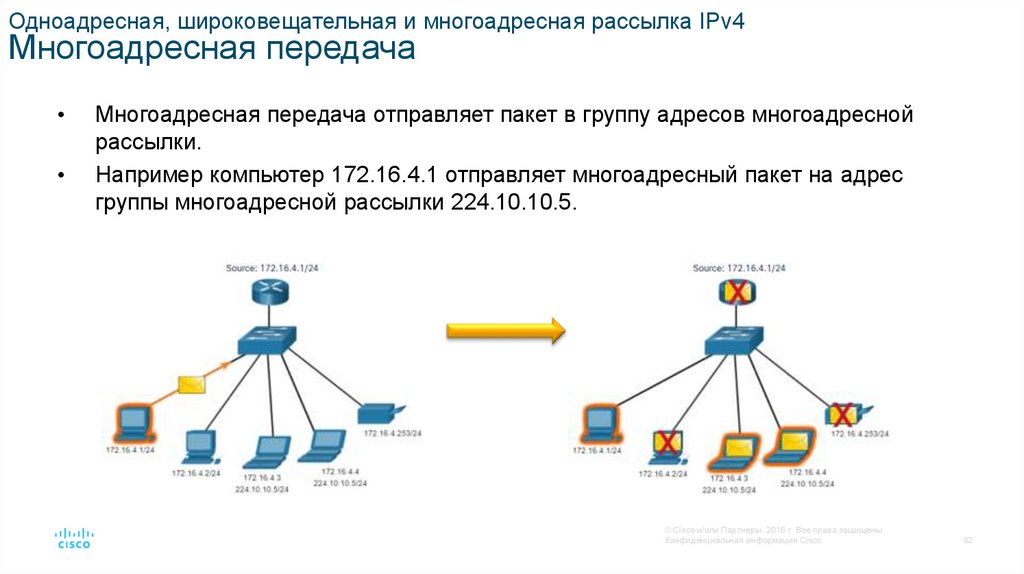

82.

Одноадресная, широковещательная и многоадресная рассылка IPv4Многоадресная передача

Многоадресная передача отправляет пакет в группу адресов многоадресной

рассылки.

Например компьютер 172.16.4.1 отправляет многоадресный пакет на адрес

группы многоадресной рассылки 224.10.10.5.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

82

83.

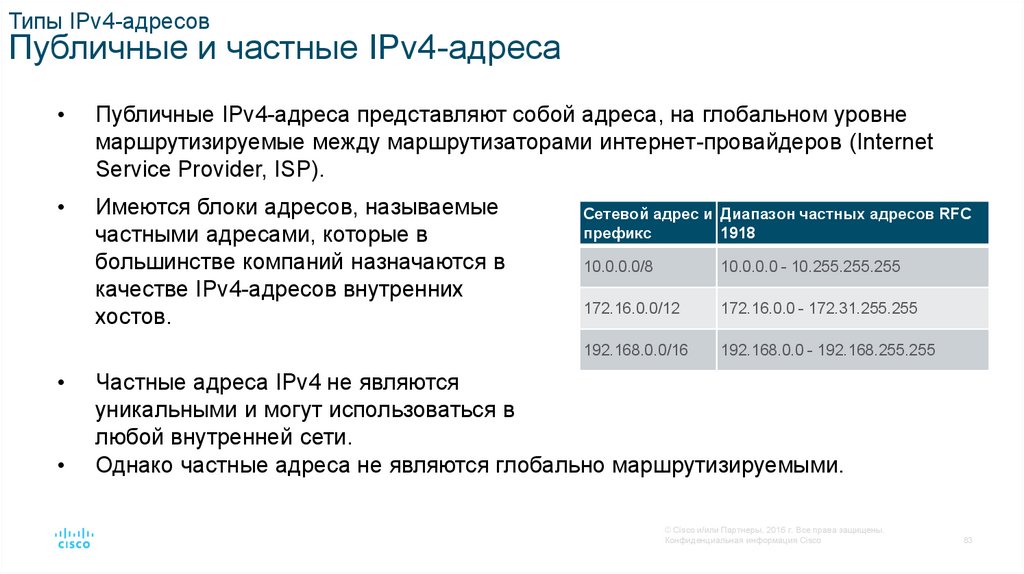

Типы IPv4-адресовПубличные и частные IPv4-адреса

Публичные IPv4-адреса представляют собой адреса, на глобальном уровне

маршрутизируемые между маршрутизаторами интернет-провайдеров (Internet

Service Provider, ISP).

Имеются блоки адресов, называемые

частными адресами, которые в

большинстве компаний назначаются в

качестве IPv4-адресов внутренних

хостов.

Сетевой адрес и Диапазон частных адресов RFC

префикс

1918

10.0.0.0/8

10.0.0.0 - 10.255.255.255

172.16.0.0/12

172.16.0.0 - 172.31.255.255

192.168.0.0/16

192.168.0.0 - 192.168.255.255

Частные адреса IPv4 не являются

уникальными и могут использоваться в

любой внутренней сети.

Однако частные адреса не являются глобально маршрутизируемыми.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

83

84.

Типы IPv4 АдресаМаршрутизация в Интернет

Преобразование сетевых адресов (Network Address Translation, NAT) используется

для преобразования частного IPv4-адреса в публичный IPv4-адрес.

NAT обычно включается на

пограничном

маршрутизаторе,

подключенном к Интернету.

Преобразует частные IPадреса в публичные IPадреса.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

84

85.

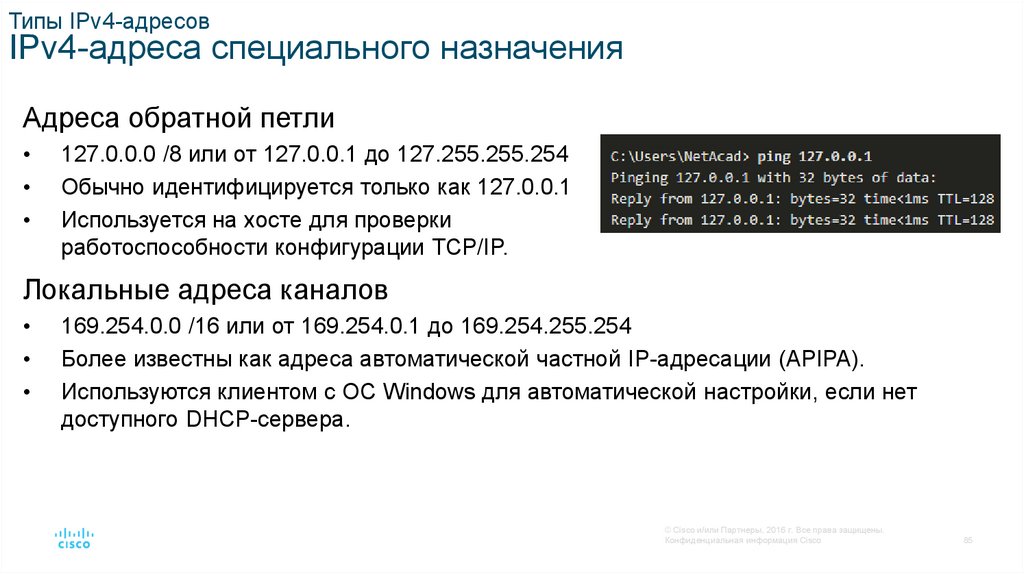

Типы IPv4-адресовIPv4-адреса специального назначения

Адреса обратной петли

127.0.0.0 /8 или от 127.0.0.1 до 127.255.255.254

Обычно идентифицируется только как 127.0.0.1

Используется на хосте для проверки

работоспособности конфигурации TCP/IP.

Локальные адреса каналов

169.254.0.0 /16 или от 169.254.0.1 до 169.254.255.254

Более известны как адреса автоматической частной IP-адресации (APIPA).

Используются клиентом с ОС Windows для автоматической настройки, если нет

доступного DHCP-сервера.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

85

86.

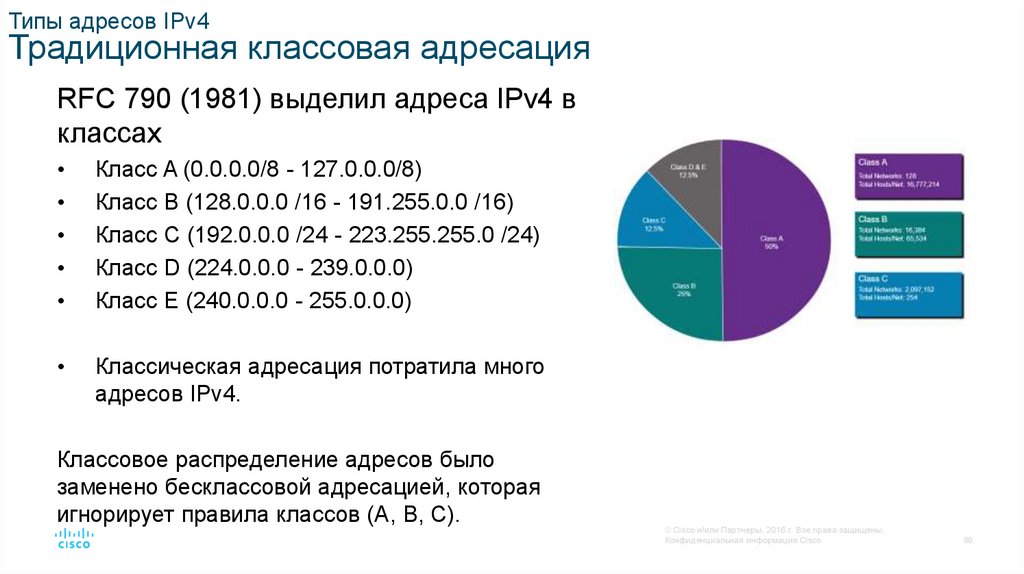

Типы адресов IPv4Традиционная классовая адресация

RFC 790 (1981) выделил адреса IPv4 в

классах

Класс A (0.0.0.0/8 - 127.0.0.0/8)

Класс B (128.0.0.0 /16 - 191.255.0.0 /16)

Класс С (192.0.0.0 /24 - 223.255.255.0 /24)

Класс D (224.0.0.0 - 239.0.0.0)

Класс Е (240.0.0.0 - 255.0.0.0)

Классическая адресация потратила много

адресов IPv4.

Классовое распределение адресов было

заменено бесклассовой адресацией, которая

игнорирует правила классов (A, B, C).

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

86

87.

Типы адресов IPv4Назначение IP-адресов

IANA управляет блоками IP-адресов и распределяет их между региональными

интернет-регистраторами (RIR).

Региональные интернетрегистраторы (RIR) отвечают

за распределение IPадресов между интернетпровайдерами (ISP),

которые, в свою очередь,

предоставляют блоки IPv4адресов организациям и

менее крупным

провайдерам.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

87

88.

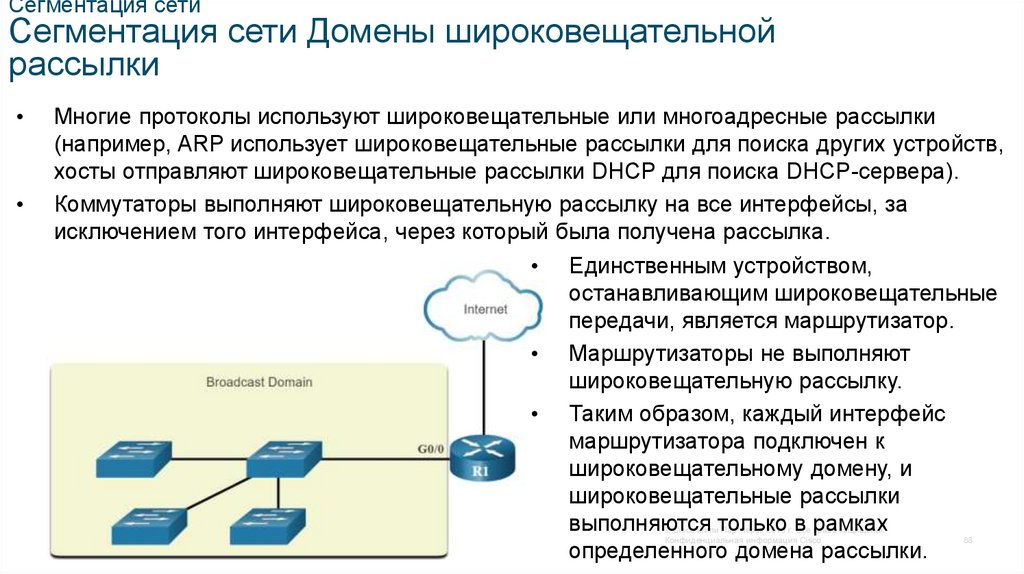

Сегментация сетиСегментация сети Домены широковещательной

рассылки

Многие протоколы используют широковещательные или многоадресные рассылки

(например, ARP использует широковещательные рассылки для поиска других устройств,

хосты отправляют широковещательные рассылки DHCP для поиска DHCP-сервера).

Коммутаторы выполняют широковещательную рассылку на все интерфейсы, за

исключением того интерфейса, через который была получена рассылка.

Единственным устройством,

останавливающим широковещательные

передачи, является маршрутизатор.

Маршрутизаторы не выполняют

широковещательную рассылку.

Таким образом, каждый интерфейс

маршрутизатора подключен к

широковещательному домену, и

широковещательные рассылки

выполняются только в рамках

определенного домена рассылки.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

88

89.

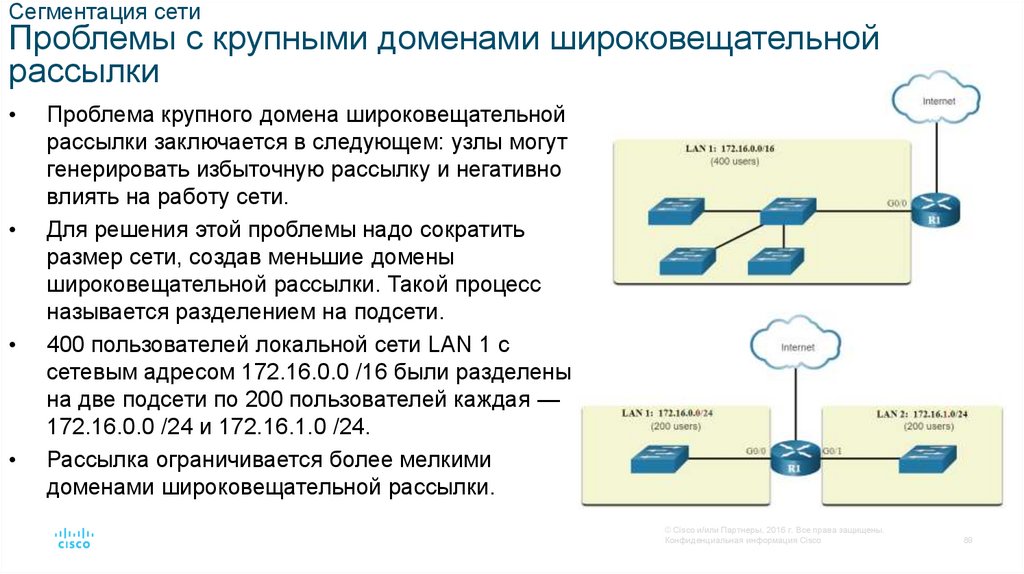

Сегментация сетиПроблемы с крупными доменами широковещательной

рассылки

Проблема крупного домена широковещательной

рассылки заключается в следующем: узлы могут

генерировать избыточную рассылку и негативно

влиять на работу сети.

Для решения этой проблемы надо сократить

размер сети, создав меньшие домены

широковещательной рассылки. Такой процесс

называется разделением на подсети.

400 пользователей локальной сети LAN 1 с

сетевым адресом 172.16.0.0 /16 были разделены

на две подсети по 200 пользователей каждая —

172.16.0.0 /24 и 172.16.1.0 /24.

Рассылка ограничивается более мелкими

доменами широковещательной рассылки.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

89

90.

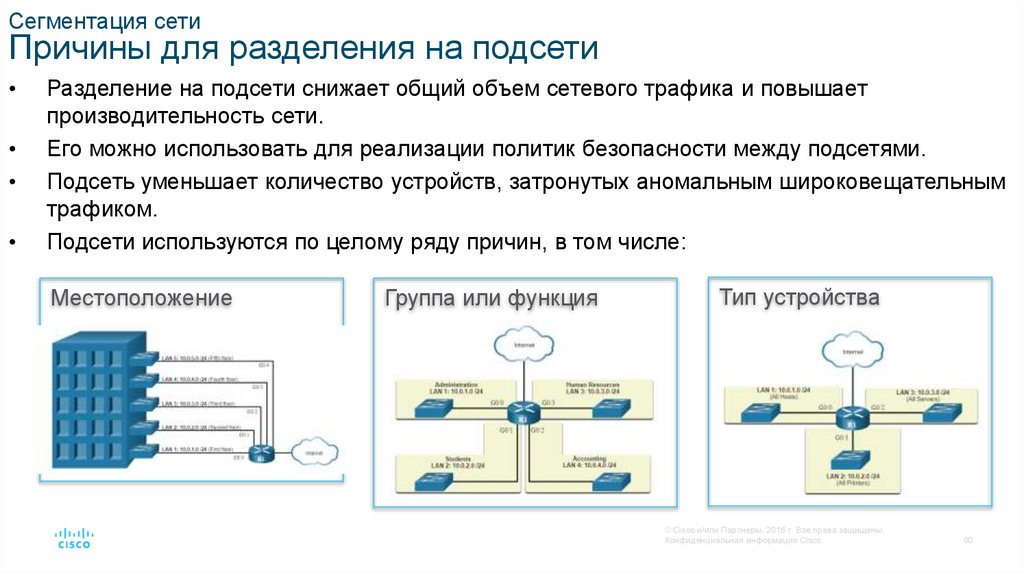

Сегментация сетиПричины для разделения на подсети

Разделение на подсети снижает общий объем сетевого трафика и повышает

производительность сети.

Его можно использовать для реализации политик безопасности между подсетями.

Подсеть уменьшает количество устройств, затронутых аномальным широковещательным

трафиком.

Подсети используются по целому ряду причин, в том числе:

Местоположение

Группа или функция

Тип устройства

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

90

91.

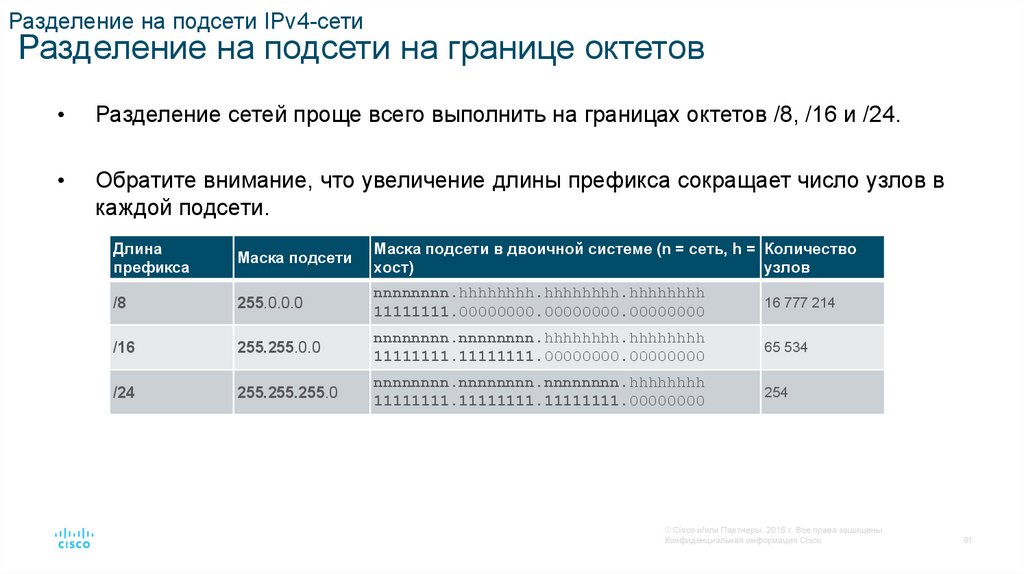

Разделение на подсети IPv4-сетиРазделение на подсети на границе октетов

Разделение сетей проще всего выполнить на границах октетов /8, /16 и /24.

Обратите внимание, что увеличение длины префикса сокращает число узлов в

каждой подсети.

Длина

префикса

Маска подсети

Маска подсети в двоичной системе (n = сеть, h = Количество

хост)

узлов

/8

255.0.0.0

nnnnnnnn.hhhhhhhh.hhhhhhhh.hhhhhhhh

11111111.00000000.00000000.00000000

16 777 214

/16

255.255.0.0

nnnnnnnn.nnnnnnnn.hhhhhhhh.hhhhhhhh

11111111.11111111.00000000.00000000

65 534

/24

255.255.255.0

nnnnnnnn.nnnnnnnn.nnnnnnnn.hhhhhhhh

11111111.11111111.11111111.00000000

254

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

91

92.

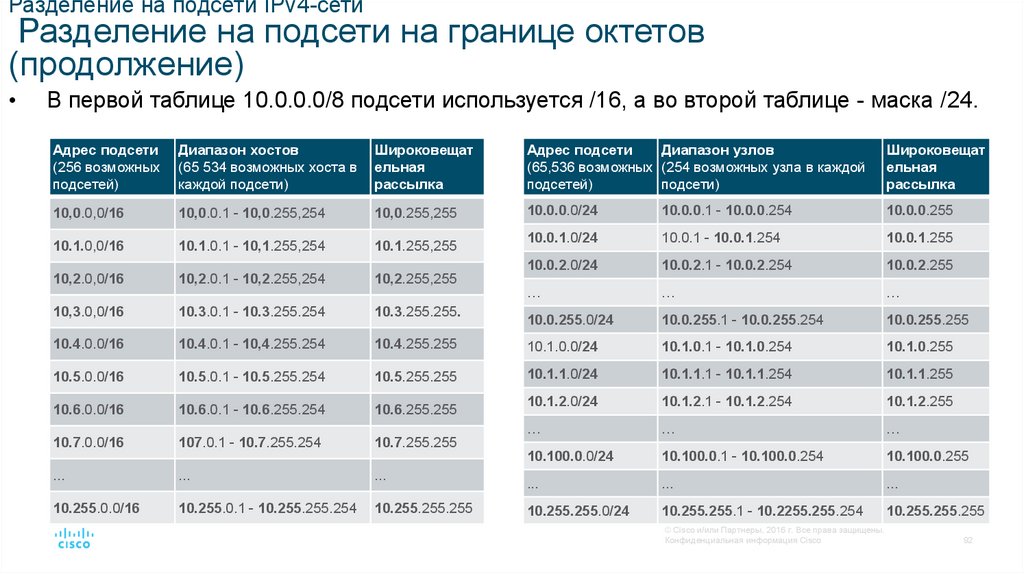

Разделение на подсети IPv4-сетиРазделение на подсети на границе октетов

(продолжение)

В первой таблице 10.0.0.0/8 подсети используется /16, а во второй таблице - маска /24.

Адрес подсети

(256 возможных

подсетей)

Диапазон хостов

(65 534 возможных хоста в

каждой подсети)

Широковещат

ельная

рассылка

Адрес подсети

Диапазон узлов

(65,536 возможных (254 возможных узла в каждой

подсетей)

подсети)

Широковещат

ельная

рассылка

10,0.0,0/16

10,0.0.1 - 10,0.255,254

10,0.255,255

10.0.0.0/24

10.0.0.1 - 10.0.0.254

10.0.0.255

10.1.0,0/16

10.1.0.1 - 10,1.255,254

10.1.255,255

10.0.1.0/24

10.0.1 - 10.0.1.254

10.0.1.255

10.0.2.0/24

10.0.2.1 - 10.0.2.254

10.0.2.255

10,2.0,0/16

10,2.0.1 - 10,2.255,254

10,2.255,255

…

…

…

10,3.0,0/16

10.3.0.1 - 10.3.255.254

10.3.255.255.

10.0.255.0/24

10.0.255.1 - 10.0.255.254

10.0.255.255

10.4.0.0/16

10.4.0.1 - 10,4.255.254

10.4.255.255

10.1.0.0/24

10.1.0.1 - 10.1.0.254

10.1.0.255

10.5.0.0/16

10.5.0.1 - 10.5.255.254

10.5.255.255

10.1.1.0/24

10.1.1.1 - 10.1.1.254

10.1.1.255

10.6.0.0/16

10.6.0.1 - 10.6.255.254

10.6.255.255

10.1.2.0/24

10.1.2.1 - 10.1.2.254

10.1.2.255

…

…

…

10.7.0.0/16

107.0.1 - 10.7.255.254

10.7.255.255

10.100.0.0/24

10.100.0.1 - 10.100.0.254

10.100.0.255

...

...

...

...

...

...

10.255.0.0/16

10.255.0.1 - 10.255.255.254

10.255.255.255

10.255.255.0/24

10.255.255.1 - 10.2255.255.254

10.255.255.255

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

92

93.

Разделение на подсети IPv4-сетиРазделение на подсети на границе октетов

См. таблицу, чтобы увидеть шесть способов подсети сети /24.

Длина

префикса

Маска подсети

Маска подсети в двоичной системе

(с = сеть, у = узел)

Количеств

Количест

о

во узлов

подсетей

/25

255.255.255.128

nnnnnnnn.nnnnnnnn.nnnnnnnn.nhhhhhhh

11111111.11111111.11111111. 10000000

2

126

/26

255.255.255.192

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnhhhhhh

11111111.11111111.11111111. 11000000

4

62

/27

255.255.255.224

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnnhhhhh

11111111.11111111.11111111. 11100000

8

30

/28

255.255.255.240

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnnnhhhh

11111111.11111111.11111111. 11110000

16

14

/29

255.255.255.248

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnnnnhhh

11111111.11111111.11111111. 11111000

32

6

/30

255.255.255.252

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnnnnnhh

11111111.11111111.11111111. 11111100

64

2

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

93

94.

Подсеть /16 и префиксом /8Создание подсетей с префиксом /16

Маска подсети

Сетевой адрес (с = сеть, х = хост)

Количество

подсетей

Количество

узлов

255.255.128,0

nnnnnnnn.nnnnnnnn.nhhhhhhh.hhhhhhhh

11111111.11111111. 100000000000000

2

32766

255.255.192,0

nnnnnnnn.nnnnnnnn.nnhhhhhh.hhhhhhhh

11111111.11111111. 1100000000000000

4

16382

255.255.224.0

nnnnnnnn.nnnnnnnn.nnnhhhhh.hhhhhhhh

11111111.11111111. 111000000000000

8

8 190

/20

255.255.240,0

nnnnnnnn.nnnnnnnn.nnnnhhhh.hhhhhhhh

11111111.11111111. 1111000000000000

16

4 094

/21

255.255.248,0

nnnnnnnn.nnnnnnnn.nnnnnhhh.hhhhhhhh

11111111.11111111. 11111000,00000000

32

2 046

/22

255.255.252.0

нннннннннннннннннн. ннннннххххххххххх

111111111111.11111100.00000000

64

1 022

/23

255.255.254.0

нннннннннннннннннн. нннннннх.хххххххх

11111111.111111. 11111110,00000000

128

510

/24

255.255.255.0

нннннннннннннннннн. нннннннн.хххххх

11111111.11111111. 1111111111.00000000

256

254

/25

255.255.255.128

нннннннннннннннннн. ннннннннн.нхххххх

1111111111.111111. 11111111.10000000

512

126

/26

255.255.255.192

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnhhhhhh

11111111.11111111. 11111111.11000000

1024

62

/27

255.255.255.224

нннннннннннннннннн. ннннннннннххххх

11111111.11111111. 11111111.11100000

2048

30

/28

255.255.255. 240

нннннннннннннннннн. ннннннннннннчччх

11111111.11111111. 11111111.11110000

4 096

14

/29

255.255.255.248

нннннннннннннннннн.

ннннннннннннчччч

© Cisco и/или

Партнеры, 2016 г. Все права защищены.

8 192

Конфиденциальная

информация Cisco

11111111.11111111.

11111111.11111000

6

/30

255.255.255.252

Длина префикса

В таблице на рисунке

/17

представлены все возможные/18

сценарии разделения на

/19

подсети с префиксом /16.

нннннннннннннннннн. нннннннннннннч

16 384

2

94

95.

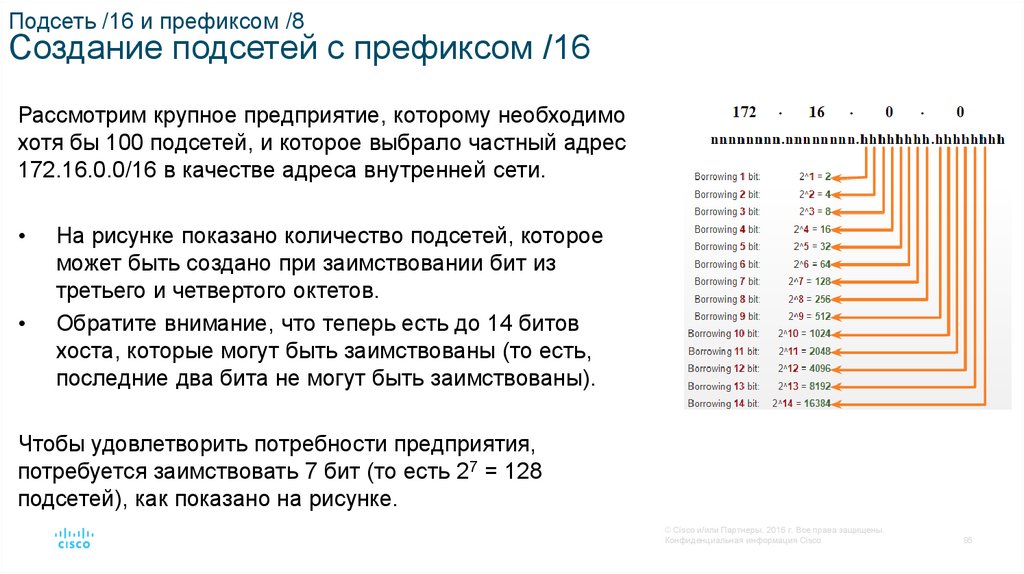

Подсеть /16 и префиксом /8Создание подсетей с префиксом /16

Рассмотрим крупное предприятие, которому необходимо

хотя бы 100 подсетей, и которое выбрало частный адрес

172.16.0.0/16 в качестве адреса внутренней сети.

На рисунке показано количество подсетей, которое

может быть создано при заимствовании бит из

третьего и четвертого октетов.

Обратите внимание, что теперь есть до 14 битов

хоста, которые могут быть заимствованы (то есть,

последние два бита не могут быть заимствованы).

Чтобы удовлетворить потребности предприятия,

потребуется заимствовать 7 бит (то есть 27 = 128

подсетей), как показано на рисунке.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

95

96.

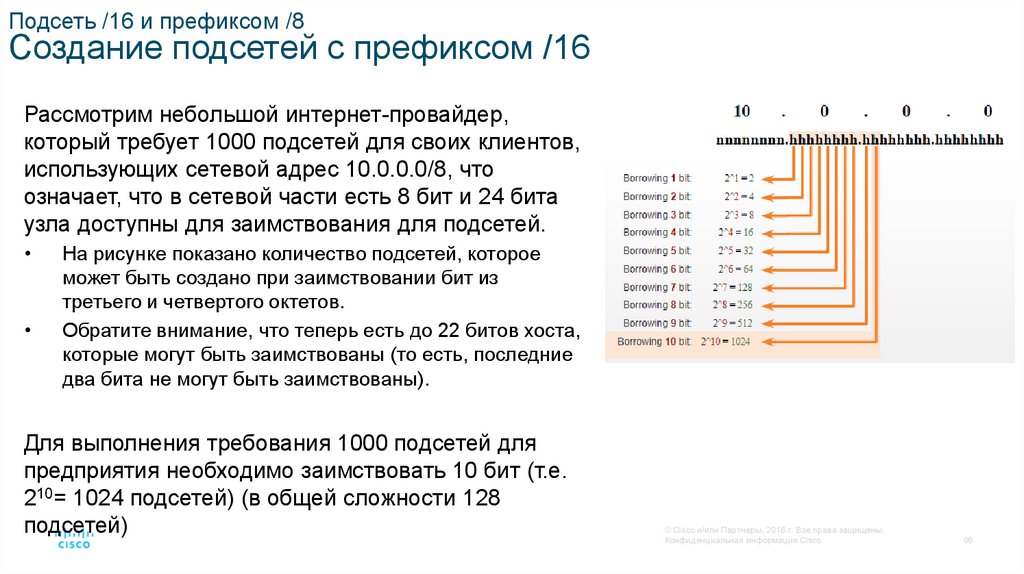

Подсеть /16 и префиксом /8Создание подсетей с префиксом /16

Рассмотрим небольшой интернет-провайдер,

который требует 1000 подсетей для своих клиентов,

использующих сетевой адрес 10.0.0.0/8, что

означает, что в сетевой части есть 8 бит и 24 бита

узла доступны для заимствования для подсетей.

На рисунке показано количество подсетей, которое

может быть создано при заимствовании бит из

третьего и четвертого октетов.

Обратите внимание, что теперь есть до 22 битов хоста,

которые могут быть заимствованы (то есть, последние

два бита не могут быть заимствованы).

Для выполнения требования 1000 подсетей для

предприятия необходимо заимствовать 10 бит (т.е.

210= 1024 подсетей) (в общей сложности 128

подсетей)

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

96

97.

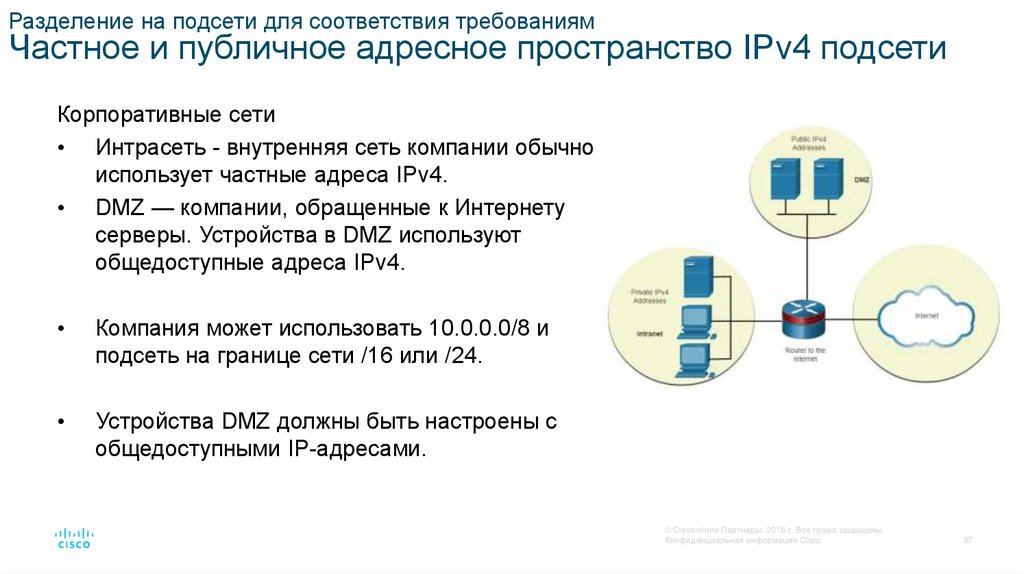

Разделение на подсети для соответствия требованиямЧастное и публичное адресное пространство IPv4 подсети

Корпоративные сети

• Интрасеть - внутренняя сеть компании обычно

использует частные адреса IPv4.

• DMZ — компании, обращенные к Интернету

серверы. Устройства в DMZ используют

общедоступные адреса IPv4.

Компания может использовать 10.0.0.0/8 и

подсеть на границе сети /16 или /24.

Устройства DMZ должны быть настроены с

общедоступными IP-адресами.

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

97

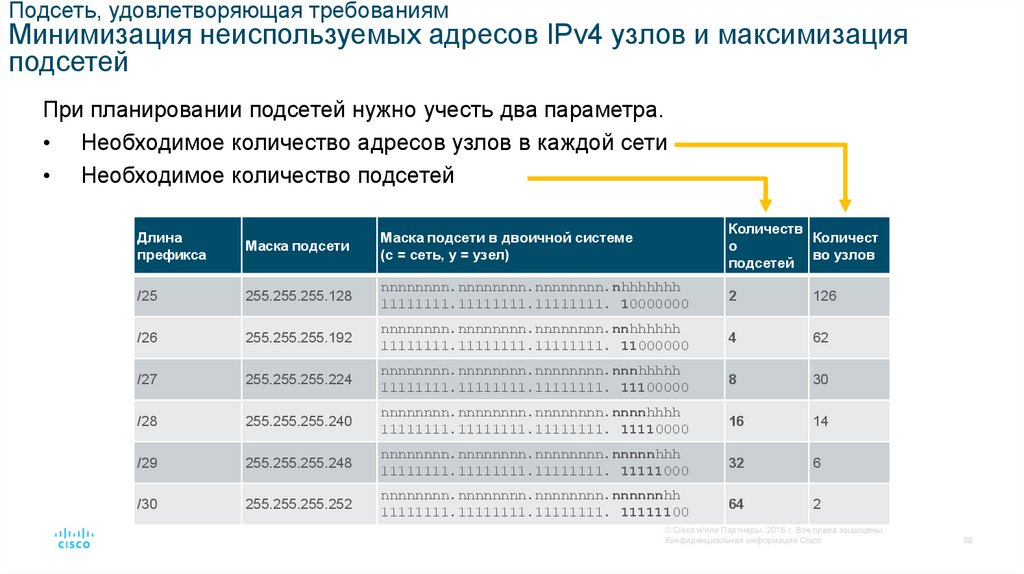

98.

Подсеть, удовлетворяющая требованиямМинимизация неиспользуемых адресов IPv4 узлов и максимизация

подсетей

При планировании подсетей нужно учесть два параметра.

• Необходимое количество адресов узлов в каждой сети

• Необходимое количество подсетей

Длина

префикса

Маска подсети

Маска подсети в двоичной системе

(с = сеть, у = узел)

Количеств

Количест

о

во узлов

подсетей

/25

255.255.255.128

nnnnnnnn.nnnnnnnn.nnnnnnnn.nhhhhhhh

11111111.11111111.11111111. 10000000

2

126

/26

255.255.255.192

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnhhhhhh

11111111.11111111.11111111. 11000000

4

62

/27

255.255.255.224

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnnhhhhh

11111111.11111111.11111111. 11100000

8

30

/28

255.255.255.240

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnnnhhhh

11111111.11111111.11111111. 11110000

16

14

/29

255.255.255.248

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnnnnhhh

11111111.11111111.11111111. 11111000

32

6

/30

255.255.255.252

nnnnnnnn.nnnnnnnn.nnnnnnnn.nnnnnnhh

11111111.11111111.11111111. 11111100

64

2

© Cisco и/или Партнеры, 2016 г. Все права защищены.

Конфиденциальная информация Cisco

98

99.

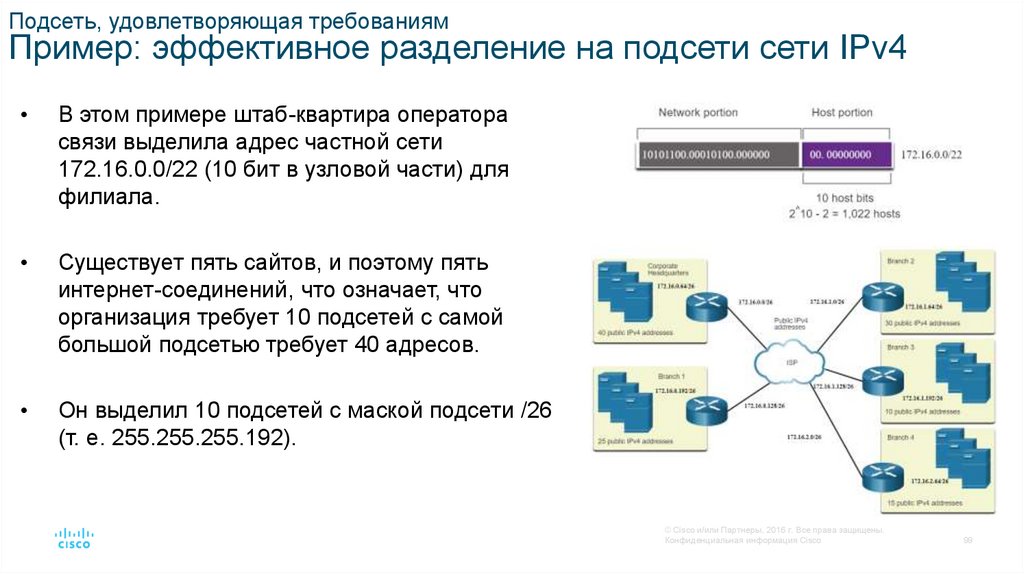

Подсеть, удовлетворяющая требованиямПример: эффективное разделение на подсети сети IPv4

В этом примере штаб-квартира оператора

связи выделила адрес частной сети

172.16.0.0/22 (10 бит в узловой части) для

филиала.

Существует пять сайтов, и поэтому пять

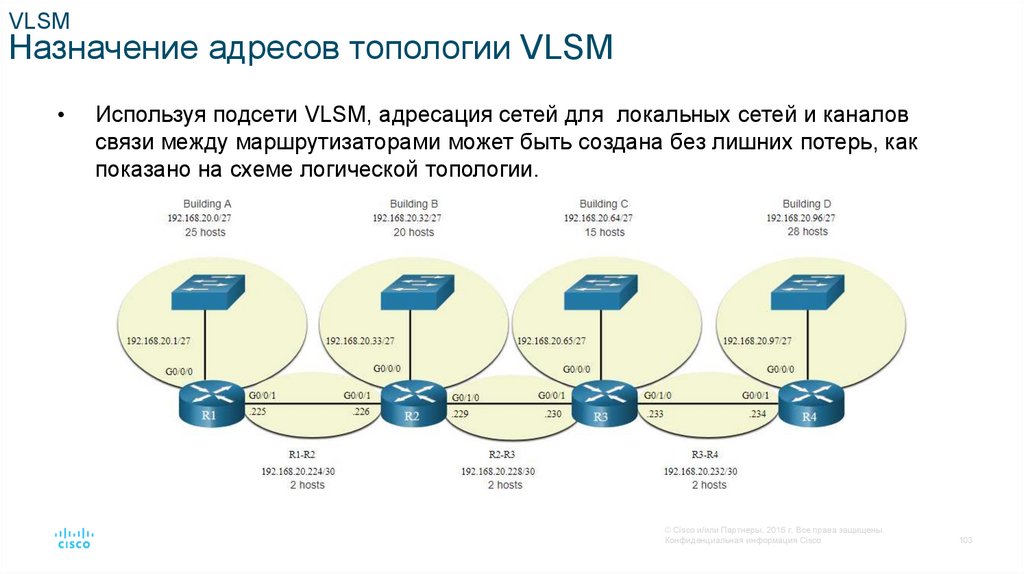

интернет-соединений, что означает, что