Similar presentations:

Разработка программного комплекса мониторинга кибер- инцидентов

1.

МИНОБРНАУКИ РОССИИФедеральное государственное бюджетное образовательное учреждение

высшего образования

«МИРЭА – Российский технологический университет»

РТУ МИРЭА

Выпускная квалификационная работа на тему:

«Разработка программного комплекса мониторинга

киберинцидентов»

Москва

2024

Автор дипломного проекта:

студент группы ББСО-02-19

Багатов А.Р.

Руководитель ВКР: к.т.н., доцент

Смирнов С.И.

2.

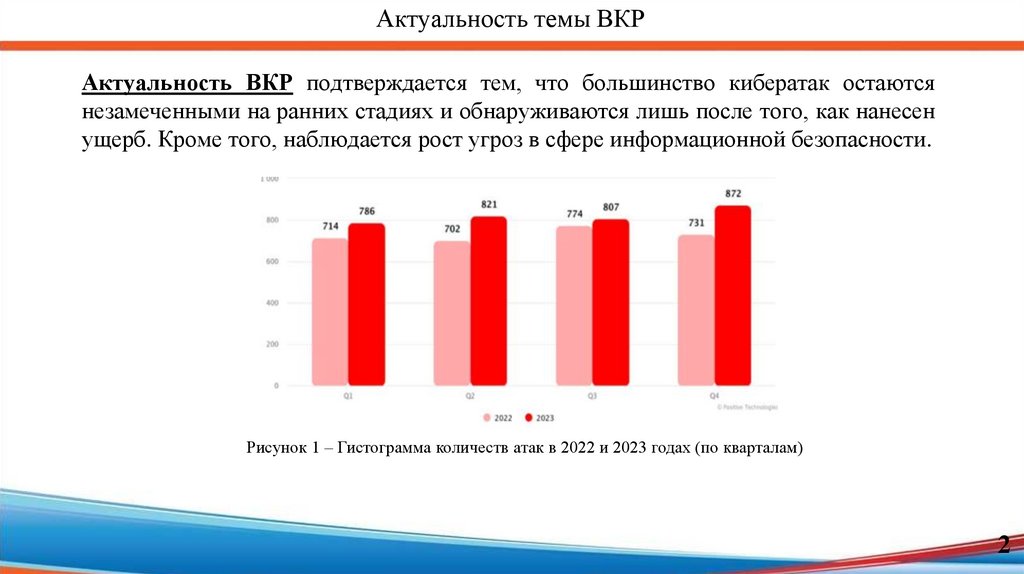

Актуальность темы ВКРАктуальность ВКР подтверждается тем, что большинство кибератак остаются

незамеченными на ранних стадиях и обнаруживаются лишь после того, как нанесен

ущерб. Кроме того, наблюдается рост угроз в сфере информационной безопасности.

Рисунок 1 – Гистограмма количеств атак в 2022 и 2023 годах (по кварталам)

2

3.

Цель и задачи ВКРЦель работы: разработать программный комплекс мониторинга киберинцидентов. Данный комплекс

будет предоставлять специалистам инструменты для оперативного обнаружения и предотвращения

угроз безопасности.

Основные задачи работы:

1. Анализ существующих систем мониторинга кибербезопасности.

2. Создание алгоритмов для программного комплекса мониторинга киберинцидентов.

3. Развертывание виртуального стенда.

4. Разработка программного комплекса мониторинга киберинцидентов.

5. Проверка и демонстрация работоспособности разработанной системы.

3

4.

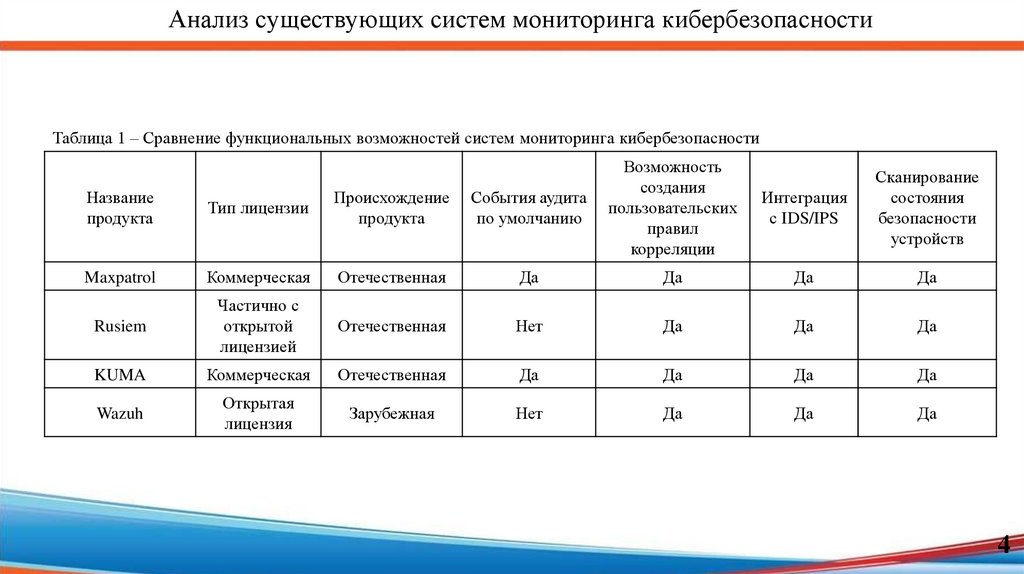

Анализ существующих систем мониторинга кибербезопасностиТаблица 1 – Сравнение функциональных возможностей систем мониторинга кибербезопасности

Название

продукта

Тип лицензии

Происхождение

продукта

События аудита

по умолчанию

Возможность

создания

пользовательских

правил

корреляции

Maxpatrol

Коммерческая

Отечественная

Да

Да

Да

Да

Rusiem

Частично с

открытой

лицензией

Отечественная

Нет

Да

Да

Да

KUMA

Коммерческая

Отечественная

Да

Да

Да

Да

Wazuh

Открытая

лицензия

Зарубежная

Нет

Да

Да

Да

Интеграция

с IDS/IPS

Сканирование

состояния

безопасности

устройств

4

5.

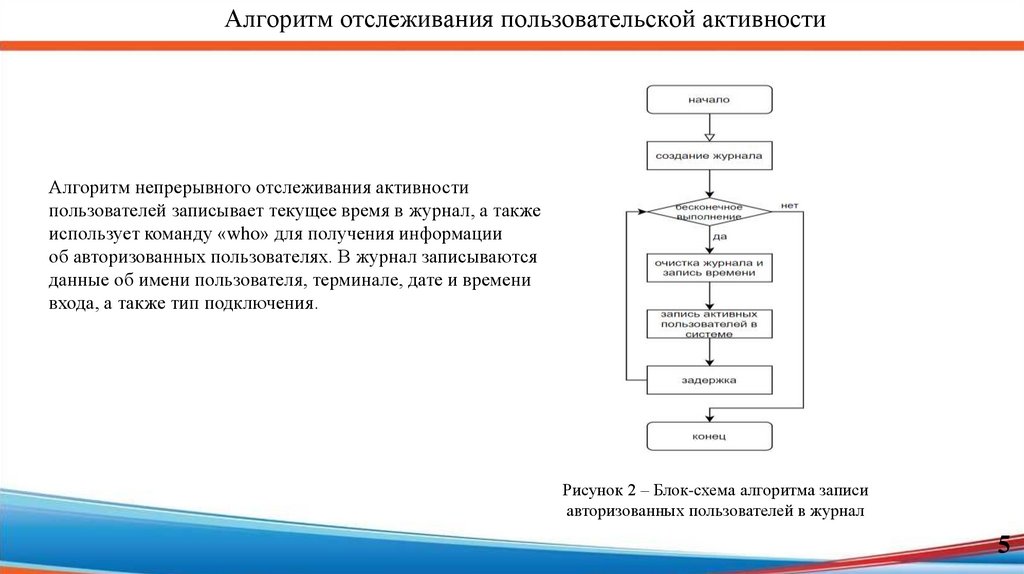

Алгоритм отслеживания пользовательской активностиАлгоритм непрерывного отслеживания активности

пользователей записывает текущее время в журнал, а также

использует команду «who» для получения информации

об авторизованных пользователях. В журнал записываются

данные об имени пользователя, терминале, дате и времени

входа, а также тип подключения.

Рисунок 2 – Блок-схема алгоритма записи

авторизованных пользователей в журнал

5

6.

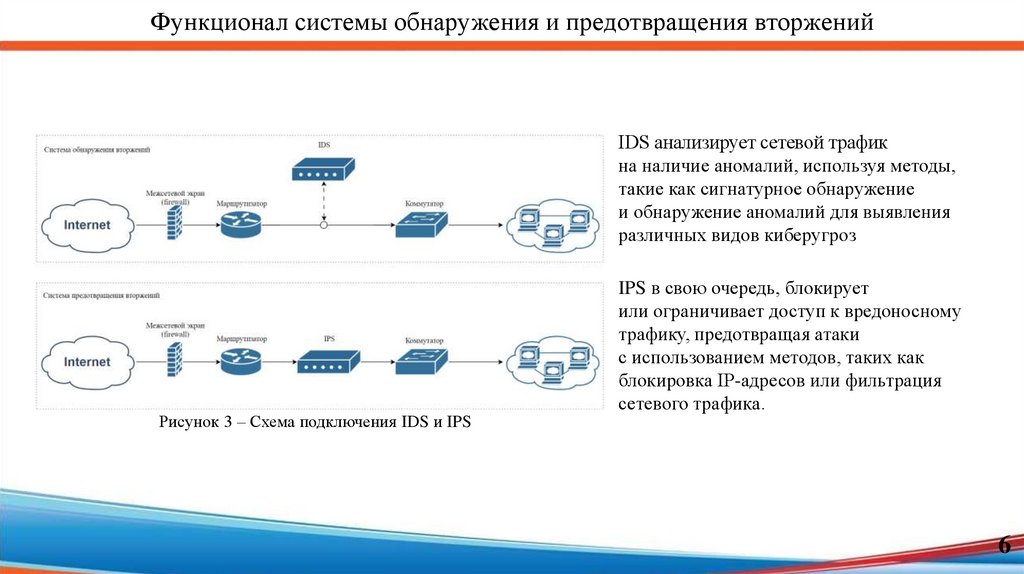

Функционал системы обнаружения и предотвращения вторженийIDS анализирует сетевой трафик

на наличие аномалий, используя методы,

такие как сигнатурное обнаружение

и обнаружение аномалий для выявления

различных видов киберугроз

Рисунок 3 – Схема подключения IDS и IPS

IPS в свою очередь, блокирует

или ограничивает доступ к вредоносному

трафику, предотвращая атаки

с использованием методов, таких как

блокировка IP-адресов или фильтрация

сетевого трафика.

6

7.

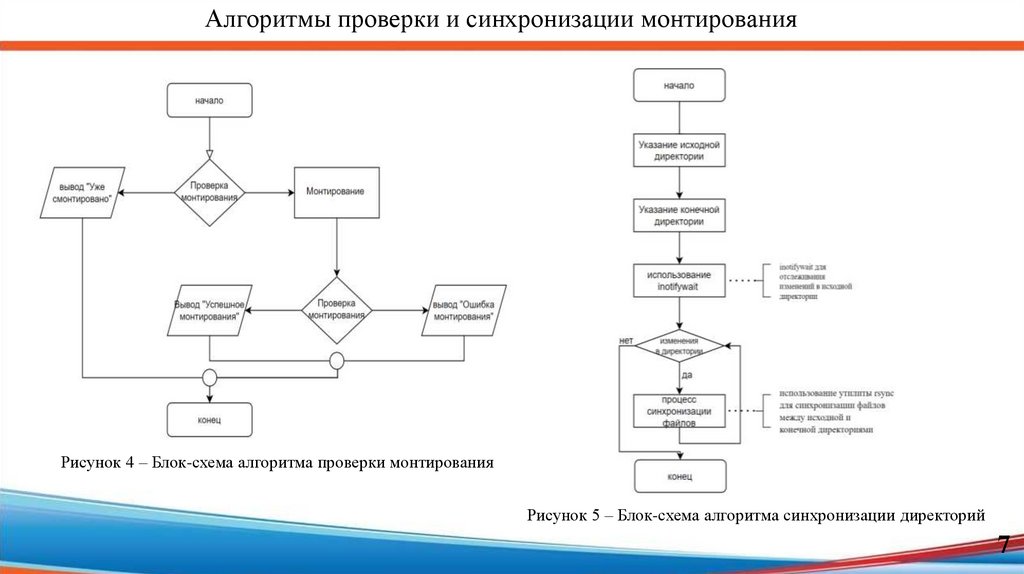

Алгоритмы проверки и синхронизации монтированияРисунок 4 – Блок-схема алгоритма проверки монтирования

Рисунок 5 – Блок-схема алгоритма синхронизации директорий

7

8.

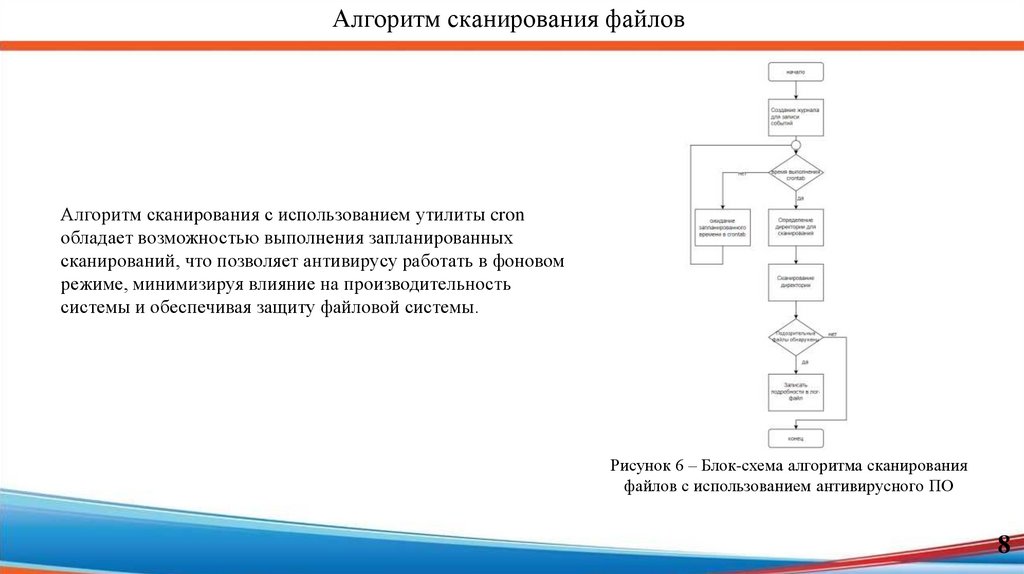

Алгоритм сканирования файловАлгоритм сканирования с использованием утилиты cron

обладает возможностью выполнения запланированных

сканирований, что позволяет антивирусу работать в фоновом

режиме, минимизируя влияние на производительность

системы и обеспечивая защиту файловой системы.

Рисунок 6 – Блок-схема алгоритма сканирования

файлов с использованием антивирусного ПО

8

9.

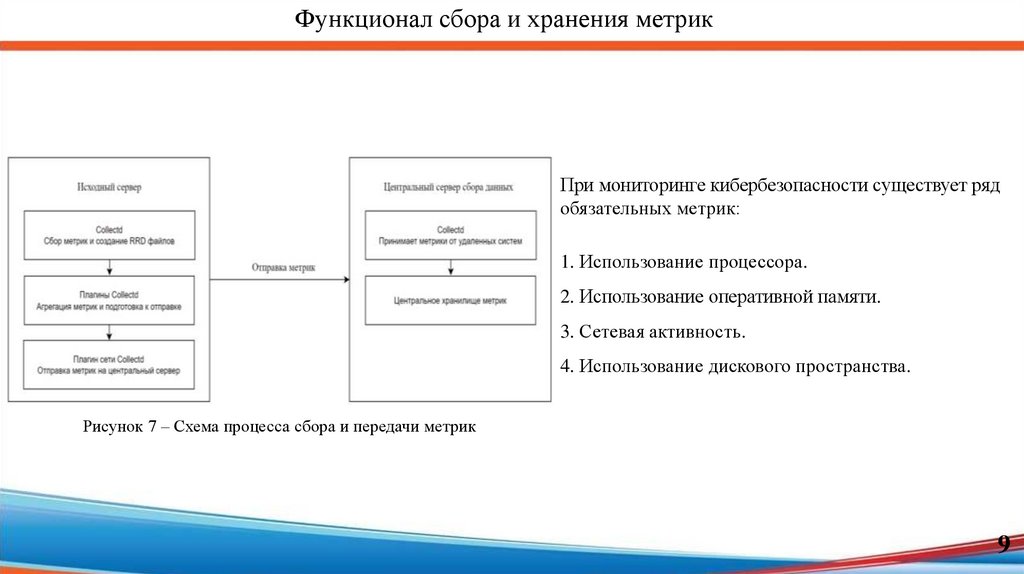

Функционал сбора и хранения метрикПри мониторинге кибербезопасности существует ряд

обязательных метрик:

1. Использование процессора.

2. Использование оперативной памяти.

3. Сетевая активность.

4. Использование дискового пространства.

Рисунок 7 – Схема процесса сбора и передачи метрик

9

10.

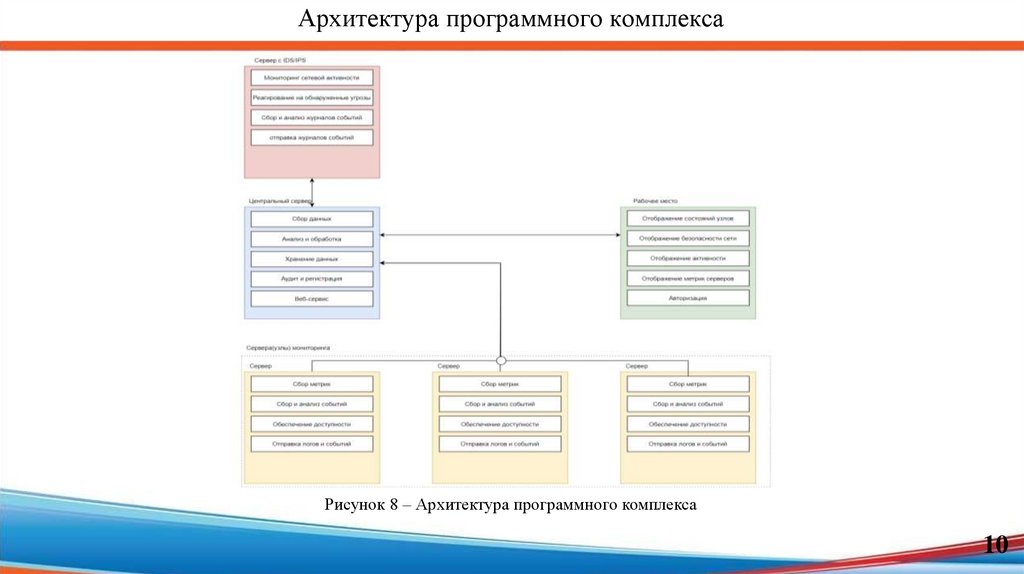

Архитектура программного комплексаРисунок 8 – Архитектура программного комплекса

10

11.

Архитектура взаимодействия веб-сервисаРисунок 9 – Схема архитектуры взаимодействия между серверной (backend) и клиентской (frontend) частями веб-сервиса

11

12.

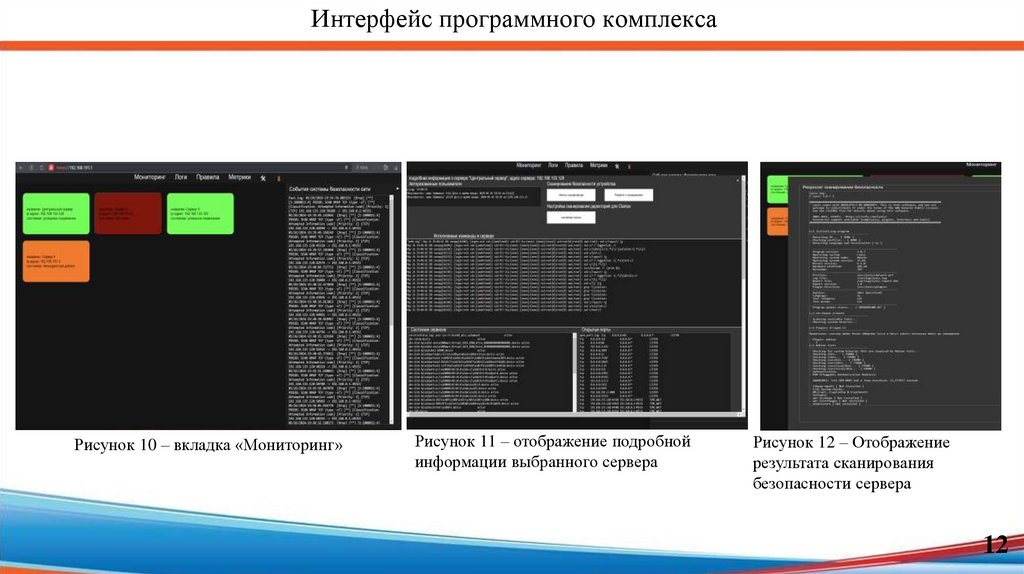

Интерфейс программного комплексаРисунок 10 – вкладка «Мониторинг»

Рисунок 11 – отображение подробной

информации выбранного сервера

Рисунок 12 – Отображение

результата сканирования

безопасности сервера

12

13.

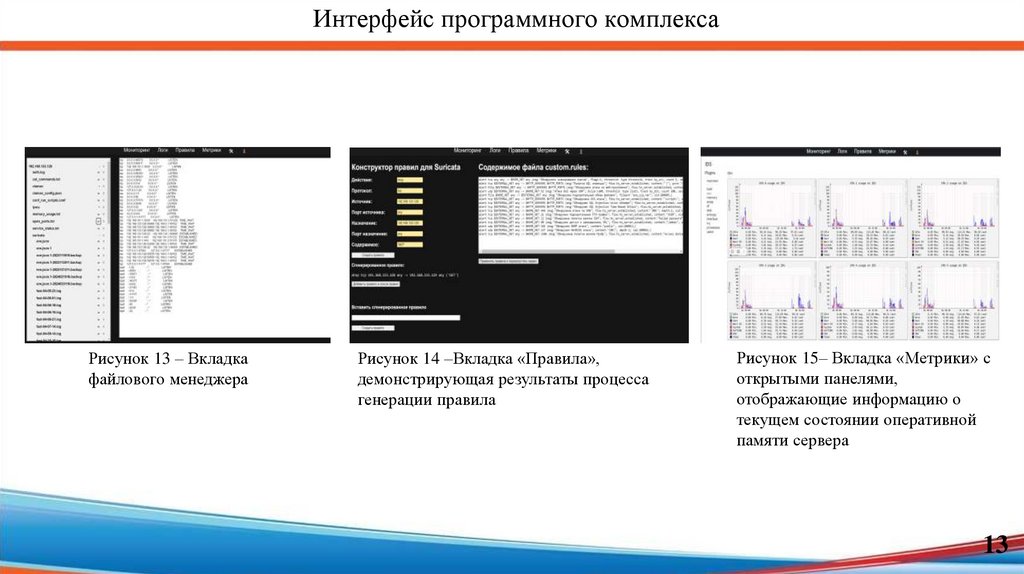

Интерфейс программного комплексаРисунок 13 – Вкладка

файлового менеджера

Рисунок 14 –Вкладка «Правила»,

демонстрирующая результаты процесса

генерации правила

Рисунок 15– Вкладка «Метрики» с

открытыми панелями,

отображающие информацию о

текущем состоянии оперативной

памяти сервера

13

14.

Демонстрация работы программного комплекса14

15.

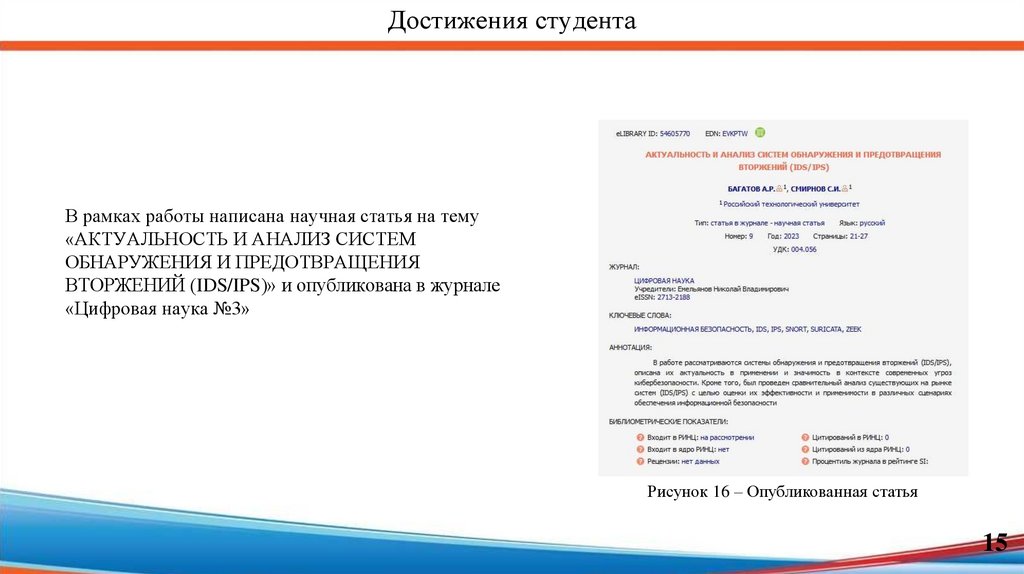

Достижения студентаВ рамках работы написана научная статья на тему

«АКТУАЛЬНОСТЬ И АНАЛИЗ СИСТЕМ

ОБНАРУЖЕНИЯ И ПРЕДОТВРАЩЕНИЯ

ВТОРЖЕНИЙ (IDS/IPS)» и опубликована в журнале

«Цифровая наука №3»

Рисунок 16 – Опубликованная статья

15

16.

ЗаключениеВ процессе выполнения выпускной квалификационной работы цель достигнута, благодаря решению

следующих задач:

1. Проведение анализа различных систем мониторинга кибербезопасности.

2. Создание алгоритмов для программного комплекса мониторинга киберинцидентов.

3. Развертывание виртуального стенда.

4. Разработка программного комплекса мониторинга киберинцидентов.

5. Проведение проверки и демонстрация работоспособности программного комплекса.

Результаты выполнения задач подтвердили функциональность и соответствие требованиям разработанного

программного комплекса.

16

software

software