Similar presentations:

Основные понятия информационной безопасности

1. Безопасность компьютерных систем

Компьютерной системой называют совокупностьаппаратных и программных средств, физических

носителей информации на которых хранятся

данные, а также персонала, обслуживающего

компоненты системы.

2. Основные понятия информационной безопасности

Предмет защитыВ качестве предмета защиты в КС принято

считать

информацию,

представляющую

определенную ценность. Ценной считается та

информация, обладание которой позволяет ее

существующему или потенциальному владельцу

получить какой-либо выигрыш: моральный,

материальный, политический и т.д.

3.

Под объектом защиты понимают такойструктурный компонент КС, в котором

находится или может находиться подлежащая

защите информация, например: служебные

помещения пользователей и персонала КС,

хранилище документов, накопители на дисках

и т.д.).

4.

Под защитой информации в КС понимаетсярегулярное использование средств и методов,

принятие мер и осуществление мероприятий с

целью обеспечения требуемого уровня

безопасности информации.

Безопасность информации - это способность

системы в заданный промежуток времени

обеспечить

ее

нормальное

функционирование,

т.е.

не

допустить

наступления событий, выражающихся в

утечке, модификации или утрате данных,

представляющих определенную ценность для

владельца.

5.

Информационная безопасность КС достигаетсяобеспечением

конфиденциальности,

целостности, достоверности и доступности

обрабатываемых

данных.

Конфиденциальность

свойство

информации быть известной только тем, кому

она

предназначена,

допущенным

или

прошедшим проверку, санкционированным

субъектам системы.

Под

конфиденциальностью

понимается

невозможность

утечки

и

несанкционированного

завладения

хранящейся, передаваемой или принимаемой

информации.

6.

Целостность - свойство информации сохранятьопределенный вид (структуру) и качество, то

есть быть корректной по форме и содержанию

в процессе передачи и хранения.

Под целостностью понимается невозможность

несанкционированного

или

случайного

уничтожения,

а

также

модификации

информации.

7.

Достоверность - свойство информации,выражающееся в строгой принадлежности

субъекту, который является ее источником,

либо тому субъекту, от которого эта

информация принята.

Доступность - свойство информации находится

в нужном виде и месте для использования

санкционированными субъектами в любое

время.

Современная

компьютерная

система

представляет

собой

сложную систему,

состоящую из большого числа компонентов

различной степени автономности, которые

8.

связаны между собой и обмениваются данными.Практически каждый компонент может

подвергнуться внешнему воздействию или

выйти из строя.

Компоненты КС можно разбить на следующие

группы:

аппаратные средства - компьютеры и их

составные части (процессоры, мониторы,

терминалы, периферийные устройства);

- программное обеспечение (ПО);

- данные;

- персонал.

9.

Различаютвнешнюю

и

внутреннюю

безопасность компьютерных систем.

Внешняя предусматривает защиту системы от

стихийного

бедствия,

от

проникновения

злоумышленников извне в целях похищения

отдельных ее компонентов, получения доступа к

носителям информации или вывода системы из

строя.

Предметом внутренней безопасности является

обеспечение надежной и корректной работы

системы, целостности ее программ и данных.

10.

Наиболеераспространенным

видом

компьютерных

нарушений

является несанкционированный доступ (НСД).

Несанкционированный доступ к информации доступ к информации, нарушающий правила

работы с ней, определяемые ее владельцем.

Умышленное

их

нарушение

классифицируется

как

атака

на

информацию.

11.

Классификация каналов НСД, по которымможно осуществить хищение, изменение или

уничтожение информации:

Через человека:

хищение носителей информации;

чтение

информации

с

экрана

или

клавиатуры;

чтение информации из распечатки.

Через программу:

перехват паролей;

дешифровка зашифрованной информации;

копирование информации с носителя.

12.

Через аппаратуру:подключение

специально разработанных

аппаратных

средств,

обеспечивающих

доступ к информации;

перехват

побочных

электромагнитных

излучений от аппаратуры, линий связи,

сетей электропитания и т.д.

13.

Существуетдостаточно

много

путей

несанкционированного доступа к информации в

системах и сетях:

перехват информации;

модификация

информации

(исходное

сообщение или документ изменяется или

подменяется другим и отсылается адресату);

подмена авторства информации (кто-то может

послать письмо или документ от вашего

имени);

использование недостатков операционных

систем и прикладных программных средств;

14.

копирование носителей информации и файловс преодолением мер защиты;

незаконное подключение к аппаратуре и

линиям связи;

маскировка под зарегистрированного

пользователя и присвоение его полномочий;

введение новых пользователей;

внедрение компьютерных вирусов.

15.

Для обеспечения безопасности информационныхсистем

применяют

системы

защиты

информации, которые представляют собой

комплекс организационно - технологических

мер, программно - технических средств и

правовых

норм,

направленных

на

противодействие

источникам

угроз

безопасности информации.

При определении концепции обеспечения

комплексной

защиты

необходимо

организовать архитектуру безопасности.

16.

Вэтой

архитектуре

безопасности

необходимо:

1. Выделить объекты защиты;

2. Определить для объектов защиты

потенциальные угрозы и связанные с ними

каналы утечки информации, а также

способы противодействия им;

3.

Описать

«модель»

потенциального

нарушителя или модель его поведения;

4. Определить для каждого объекта защиты и

нарушителя возможные средства защиты от

несанкционированного доступа (НСД).

17.

Потенциальные угрозы безопасностиинформации

Угроза

безопасности

информации

потенциально возможное событие, действие

(воздействие), процесс или явление, которые

могут

привести

к

нежелательным

воздействиям на защищаемую информацию.

Рассмотрение

возможных

угроз

информационной безопасности проводится

с целью определения полного набора

требований

к разрабатываемой системе

защиты.

18.

Классификациявозможных

угроз

информационной безопасности КС может

быть проведена по следующим базовым

признакам.

1 По природе возникновения:

естественные угрозы, вызванные

воздействиями

объективных

физических

процессов или стихийных природных явлений;

- искусственные

угрозы,

вызванные

деятельностью человека.

19.

По степени преднамеренностипроявления:

угрозы, вызванные ошибками или

халатностью

персонала,

например

некомпетентное использование средств

защиты, ввод ошибочных данных и т.д.

угрозы преднамеренного действия,

например действия злоумышленников.

2

20.

3 По непосредственному источнику угроз:- природная среда, например стихийные

бедствия, магнитные бури и т.д.

- человек, например вербовка путем подкупа

персонала, разглашение конфиденциальных

данных и т. п.;

- санкционированные программно-аппаратные

средства, например удаление данных, отказ в

работе операционной системы (ОС);

- несанкционированные программноаппаратные средства, например искажение

компьютера вирусами с деструктивными

функциями.

21.

4 По положению источника угроз:- вне контролируемой зоны КС, например

перехват данных, передаваемых по каналам

связи, перехват побочных электромагнитных,

акустических и других излучений устройств;

- в пределах контролируемой зоны КС,

например применение прослушивающих

устройств, хищение распечаток, записей,

носителей формации и т. п.;

- непосредственно в КС, например

некорректное использование ресурсов КС.

22.

5 По степени зависимости от активности КС:- независимо от активности КС, например

вскрытие шифров криптозащиты информации;

- только в процессе обработки данных, например

угрозы

выполнения

и

распространения

программных вирусов.

6 По степени воздействия на КС:

- пассивные угрозы, которые при реализации

ничего не меняют в структуре и содержании КС,

например угроза копирования секретных

данных;

- активные угрозы, которые при воздействии

вносят изменения в структуру и содержание КС,

например внедрение троянских коней и вирусов.

23.

По этапам доступа пользователей илипрограмм к ресурсам КС:

- угрозы, проявляющиеся на этапе доступа к

ресурсам

КС,

например

угрозы

несанкционированного доступа в КС;

угрозы, проявляющиеся после разрешения

доступа к ресурсам КС, например угрозы

несанкционированного или некорректного

использования ресурсов КС.

8 По способу доступа к ресурсам КС:

- угрозы, осуществляемые с использованием

стандартного пути доступа к ресурсам КС;

7

24.

- угрозы, осуществляемые с использованиемскрытого нестандартного пути доступа к

ресурсам КС, например несанкционированный

доступ к ресурсам КС путем использования

недокументированных возможностей ОС.

9 По

текущему

месту

расположения

информации, хранимой и обрабатываемой

в КС:

- угрозы доступа к информации, находящейся

на внешних запоминающих устройствах,

например несанкционированное копирование

секретной информации с жесткого диска;

25.

- угрозыдоступа

к

информации,

находящейся в оперативной памяти,

например чтение остаточной информации

из оперативной памяти, доступ к системной

области оперативной памяти со стороны

прикладных программ;

- угрозы доступа к информации, циркулирующей

в линиях связи, например незаконное

подключение к линиям связи с последующим

вводом ложных сообщений или модификацией

передаваемых сообщений;

26.

угрозы доступа к информации,отображаемой на терминале или печатаемой

на принтере, например запись отображаемой

информации на скрытую видеокамеру.

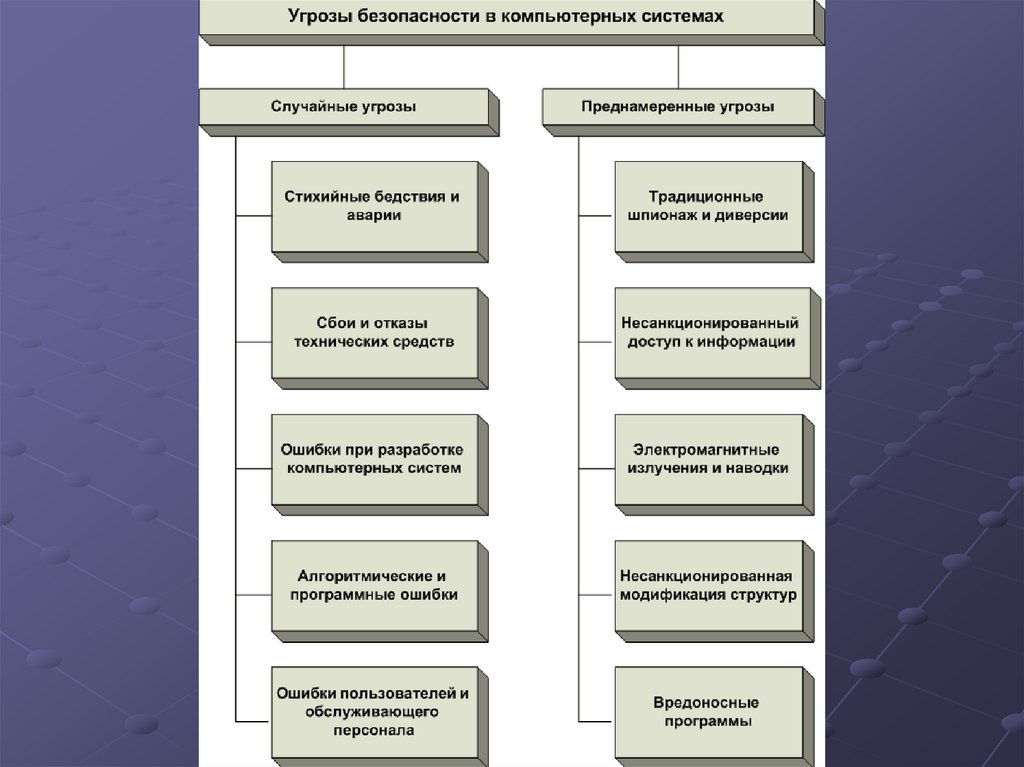

По происхождению различают случайные и

преднамеренные угрозы.

Случайными считаются угрозы, происхождение

которых обусловлено спонтанными и не

зависящими

от

намерений

людей

обстоятельствами, возникающими в системе в

процессе ее функционирования и вне ее.

-

27.

Отказ - нарушение работоспособности какоголибо элемента системы, приводящее кневозможности выполнения им основных

своих функций.

Сбой - временное нарушение работоспособности

какого-либо элемента системы, следствием

чего может быть неправильное выполнение им

в этот момент своей функции.

Ошибка

неправильное

(разовое

или

систематическое)

выполнение

сегментом

одной или нескольких функций, происходящее

вследствие специфического (постоянного или

временного) его состояния.

28.

Побочное влияние - воздействие на систему вцелом

или

отдельные

ее

сегменты,

оказываемое

какими-либо

явлениями,

происходящими внутри системы

или во

внешней среде и оказывающими негативное

влияние на сегменты системы.

Преднамеренные угрозы являются следствием

злоумышленных действий людей. В качестве

нарушителя может выступать как постороннее

лицо, так и законный пользователь системы.

По сравнению со случайными угрозами, круг

преднамеренных угроз более широк и опасен.

29.

По цели реализации различают следующие видыугроз безопасности информации:

- угроза физической целостности структуры ;

- угроза логической структуре информации ;

- угроза содержанию;

- угроза конфиденциальности ;

- угроза праву собственности.

Под

источником

угроз

понимается

непосредственный

исполнитель угрозы в

плане негативного воздействия ее на

информацию (люди

(посторонние или

сотрудники), технические устройства, модели,

алгоритмы, внешняя среда).

informatics

informatics