Similar presentations:

Создание сети небольшого размера. Глава 11

1.

Глава 11. Создание сетинебольшого размера

Тонких Артём Петрович

CCNA Routing and Switching

Введение в сетевые технологии (v6.0)

2.

Глава 11. Создание сетинебольшого размера

Introduction to Networks 6.0.

Руководство по планированию

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

3

3.

Глава 11. Создание сетинебольшого размера

CCNA Routing and Switching

Введение в сетевые технологии (v6.0)

4.

Глава 11. Разделы и задачи11.1. Проектирование сетей

• Описать способы создания, настройки и проверки небольшой сети, состоящей из напрямую

подключенных сегментов.

• Определить устройства, используемые в сети небольшого размера.

• Определить протоколы, используемые в сети небольшого размера.

• Объяснить, каким образом сеть небольшого размера можно использовать в качестве основы для

построения более крупных сетей.

11.2. Безопасность сети

• Выполнить настройку функций, повышающих уровень безопасности, на коммутаторах

и маршрутизаторах.

• Объяснить необходимость применения основных мер безопасности на сетевых устройствах.

• Определить уязвимости системы безопасности.

• Определить основные методы устранения угроз.

• Настроить сетевые устройства с помощью функций их стабилизации для устранения угроз безопасности.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

14

5.

Глава 11. Разделы и цели (продолжение)11.3. Производительность базовой сети

• Использовать стандартные команды show и утилиты для определения относительного

базового уровня производительности сети.

• Использовать выходные данные команды ping для определения относительной производительности

сети.

• Использовать выходные данные команды tracert для определения относительной производительности

сети.

• Использовать команды show для проверки конфигурации и состояния сетевых устройств.

• Использовать команды хоста и системы IOS для получения сведений об устройствах в сети.

11.4. Поиск и устранение неполадок сети

• Находить и устранять неполадки в сети.

• Описывать распространенные методики поиска и устранения неполадок в сети.

• Находить и устранять неполадки в работе кабелей и интерфейсов.

• Находить и устранять неполадки, связанные с устройствами в сети.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

15

6.

11.1. Проектирование сетей© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

16

7.

Устройства в сети небольшого размераТопологии небольших сетей

Большинство предприятий имеют небольшой

размер, и обычно им необходимы небольшие

сети, состоящие из одного маршрутизатора

с одним или несколькими коммутаторами и,

возможно, одной или нескольких точек

беспроводного доступа. На предприятии также

могут быть IP-телефоны.

• Для подключения к Интернету на

маршрутизаторе, как правило, будет выделено

одно подключение к глобальной сети

с помощью DSL, кабеля или Ethernetсоединения.

Управление небольшой сетью аналогично

управлению крупной сетью:

• Обслуживание и поиск и устранение неполадок

существующего оборудования

• Обеспечение безопасности устройств и данных

© Cisco и/или еев

дочерние

компании, 2016. Все права защищены. Конфиденциальная информация Cisco

сети

17

8.

Устройства в сети небольшого размераВыбор устройств для небольшой сети

Независимо от размера сети, чтобы учесть

все требования, стоимость и варианты

развертывания, необходимо предварительное

планирование и проектирование.

Стоимость — стоимость коммутатора или

маршрутизатора зависит от его

производительности и функций.

Скорость и типы из портов/интерфейсов — очень

важно правильно выбрать количество и тип

портов на маршрутизаторе или коммутаторе.

Расширяемость — сетевые устройства

выпускаются как в фиксированной, так

и в модульной конфигурации для обеспечения

расширяемости и гибкости.

Функции и службы операционной системы —

необходимо учитывать различные функции

и службы, включая безопасность, QoS, VoIP,

коммутацию уровня 3, NAT и DHCP.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

18

9.

Устройства в сети небольшого размераIP-адресация в рамках небольшой сети

При развертывании сети небольшого размера

необходимо спланировать пространство IPадресации.

Все узлы в пределах сети организации должны

иметь уникальный адрес.

При проектировании схемы IP-адресации

учитываются различные типы устройств:

Устройства для конечных пользователей

Серверы и периферийные устройства

Узлы, доступные из Интернета

Промежуточные устройства.

Планирование и документирование схемы IP-

адресации позволяет администраторам

отслеживать устройства по типам. Например,

если всем серверам назначается адрес узла

в диапазоне 50–100, трафик сервера можно

будет легко отследить по IP-адресу.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

19

10.

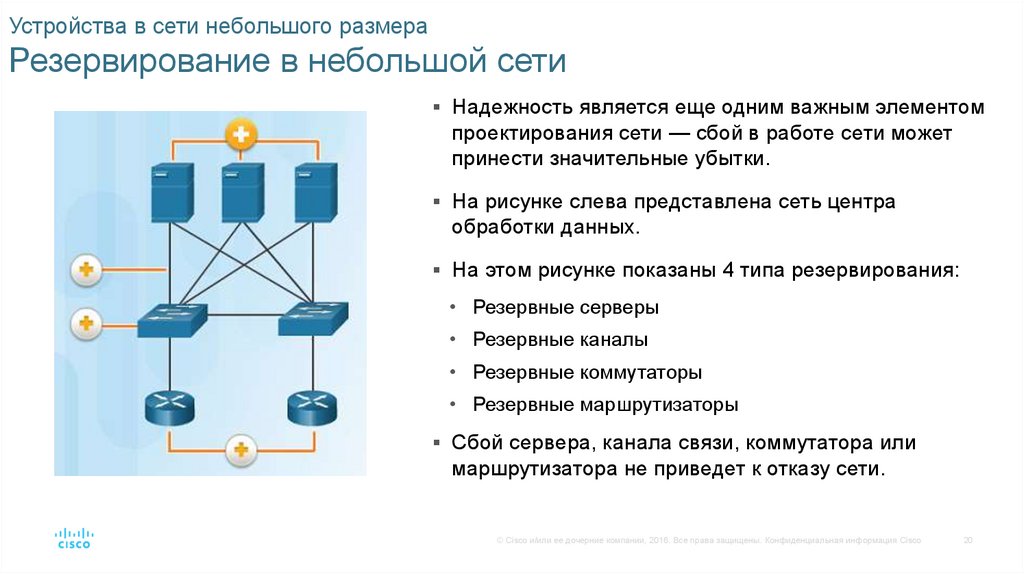

Устройства в сети небольшого размераРезервирование в небольшой сети

Надежность является еще одним важным элементом

проектирования сети — сбой в работе сети может

принести значительные убытки.

На рисунке слева представлена сеть центра

обработки данных.

На этом рисунке показаны 4 типа резервирования:

• Резервные серверы

• Резервные каналы

• Резервные коммутаторы

• Резервные маршрутизаторы

Сбой сервера, канала связи, коммутатора или

маршрутизатора не приведет к отказу сети.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

20

11.

Устройства в сети небольшого размераУправление трафиком

При проектировании сети необходимо учесть

различные типы трафика и способы их

обработки.

Маршрутизаторы и коммутаторы в сети

небольшого размера должны быть настроены

для поддержки передачи трафика в реальном

времени, например видео и голоса. Например:

• Голос высокий приоритет

• Видео высокий приоритет

• SMTP средний приоритет

• Мгновенный обмен сообщениями обычный

приоритет

• FTP низкий приоритет

Сетевой трафик следует классифицировать

в соответствии с приоритетом для повышения

эффективности работы сотрудников

и минимизации простоев сети.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

21

12.

Приложения и протоколы в сети небольшого размераНаиболее распространенные приложения

Существует два вида программ или процессов,

обеспечивающих доступ к сети.

• Сетевые приложения — это компьютерные программы,

используемые для обмена данными по сети. Некоторые

приложения конечных пользователей зависят от сети

и могут осуществлять обмен данными непосредственно

с нижними уровнями стека протоколов. Примеры таких

приложений — клиенты электронной почты и вебобозреватели.

• Службы уровня приложений — другие программы могут

прибегать к помощи служб уровня приложений при

использовании сетевых ресурсов (например, передача

файлов и временное хранение данных сетевой печати).

Все приложения и сетевые сервисы используют

протоколы, которые определяют действующие

стандарты и форматы данных, которые следует

использовать для форматирования и передачи данных.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

22

13.

Приложения и протоколы в сети небольшого размераОбщие протоколы

Большинство сетевых специалистов работают

с сетевыми протоколами, которые необходимы

для поддержки сетевых приложений и служб,

используемых сотрудниками в постоянной

работе.

На рисунке слева перечислены некоторые

распространенные сетевые протоколы, которые

используются в большинстве сетей, в том числе

в небольших сетях.

Каждый сетевой протокол определяет:

DNS — служба, которая предоставляет IP-адрес

веб-сайта или доменное имя, чтобы хост мог

подключиться к нему без использования числового

IP-адреса.

DHCP-сервер — служба, назначающая клиентам IP-

адрес, маску подсети, шлюз по умолчанию и другие

параметры, чтобы их не нужно было вводить вручную.

Процессы на каждой из сторон сеанса обмена

данными.

Типы сообщений

Синтаксис сообщений

Значение информационных полей

Способы отправки сообщений и предполагаемый ответ

Взаимодействие с последующим более низким

уровнем.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

23

14.

Приложения и протоколы в сети небольшого размераПриложения обработки речи и видео

Современные компании все активнее

используют для связи с заказчиками и деловыми

партнерами IP-телефонию и потоковую передачу

мультимедийного содержимого.

Сетевой администратор должен убедиться, что

сеть может поддерживать эти приложения

и службы, включая наличие вспомогательной

инфраструктуры с использованием

соответствующих коммутаторов и кабелей.

Устройства VoIP преобразуют аналоговые

сигналы в цифровые IP-пакеты. После того как

сигналы преобразованы в IP-пакеты,

маршрутизатор рассылает их по

соответствующим расположениям.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

24

15.

Приложения и протоколы в сети небольшого размераПриложения обработки речи и видео (продолжение)

В рамках IP-телефонии преобразование голосовых

данных в IP-пакеты выполняется непосредственно

IP-телефоном. При наличии интегрированного

решения IP-телефонии установка в сети

маршрутизаторов с поддержкой голосовых данных

не требуется. Для управления вызовами и отправки

сигналов IP-телефоны используют

специализированный сервер.

Приложения реального времени — сеть должна

поддерживать приложения, требующие

минимальной задержки при передаче данных.

Существует два протокола, удовлетворяющих этому

требованию, — транспортный протокол реального

времени (Real-Time Transport Protocol, RTP)

и управляющий транспортный протокол реального

времени (Real-Time Transport Protocol, RTCP).

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

25

16.

Масштабирование до более крупных сетейРасширение небольшой сети

Сетевой администратор должен предусмотреть

расширение малой компании и ее сети.

Желательно, чтобы сетевой администратор располагал

достаточным временем для расширения сети

в соответствии с развитием компании.

Для масштабирования сети требуется ряд элементов:

сетевая документация (физическая и логическая

топология);

реестр устройств (список устройств, которые используют

сеть или являются ее частью);

бюджет (детализированный бюджет на ИТ, включая

годовой бюджет на закупку оборудования на финансовый

год);

анализ трафика (необходимо задокументировать

протоколы, приложения и службы, а также

соответствующие требования к трафику).

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

26

17.

Масштабирование до более крупных сетейАнализ протоколов

По мере роста сети очень важно понимать тип

и поток трафика, проходящего по сети.

Анализатор протоколов — основной

инструмент, используемый для этой цели.

Он также помогает определять неизвестный

трафик и его источник.

Чтобы определить шаблоны потока трафика,

необходимо выполнить ряд задач:

• захватывать трафик во время пиковых

периодов загрузки;

• выполнять захват в различных сегментах сети,

так как некоторые типы трафика будут

ограничены определенными сегментами.

Результаты анализа можно использовать при

принятии решений об эффективном

управлении трафиком.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

27

18.

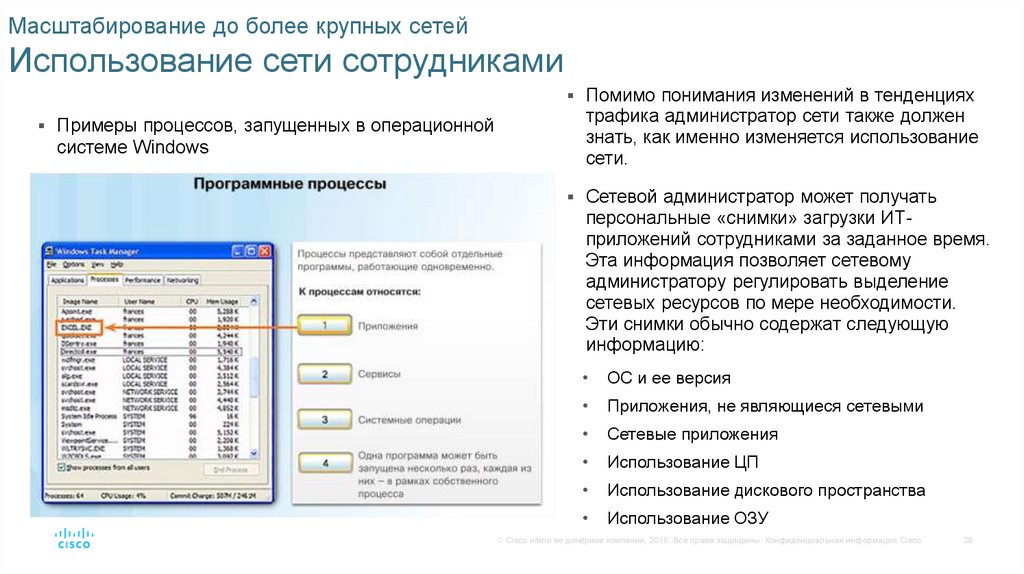

Масштабирование до более крупных сетейИспользование сети сотрудниками

Помимо понимания изменений в тенденциях

Примеры процессов, запущенных в операционной

системе Windows

трафика администратор сети также должен

знать, как именно изменяется использование

сети.

Сетевой администратор может получать

персональные «снимки» загрузки ИТприложений сотрудниками за заданное время.

Эта информация позволяет сетевому

администратору регулировать выделение

сетевых ресурсов по мере необходимости.

Эти снимки обычно содержат следующую

информацию:

ОС и ее версия

Приложения, не являющиеся сетевыми

Сетевые приложения

Использование ЦП

Использование дискового пространства

Использование ОЗУ

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

28

19.

11.2. Безопасность сети© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

29

20.

Угрозы и уязвимости системы безопасностиТипы угроз

Компьютерные сети играют важнейшую роль

в нашей повседневной деятельности. Физические

лица и организации в равной степени зависят от

своих компьютеров и сетей.

Несанкционированное вторжение в сеть может

привести к большим убыткам из-за нарушений

в работе сети и к потере ценных результатов

работы.

Атака на сеть может иметь разрушительные

последствия и привести к потере времени и денег.

Злоумышленники, которых называют хакерами,

могут получить доступ к сети через уязвимости

программного обеспечения, атаки на аппаратное

обеспечение или же путем простого подбора

пароля.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

30

21.

Угрозы и уязвимости системы безопасностиТипы угроз (продолжение)

Есть четыре типа угроз:

• Хищение информации — происходит, когда ктолибо проникает в компьютер с целью кражи

конфиденциальной информации.

• Потеря данных или манипуляции с ними —

проникновение в компьютер с целью уничтожения

или изменения записей данных. Примеры потери

данных: вирус, форматирующий жесткий диск

чьего-либо компьютера. Пример манипуляции

с данными: проникновение в систему, например,

с целью изменения цены изделия.

• Хищение персональных данных — вид кражи

информации, при котором украденные личные

данные используются с целью обмана.

• Прекращение обслуживания — лишение

зарегистрированных пользователей доступа

к услугам, которыми они имеют право

© Ciscoпользоваться.

и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

31

22.

Угрозы безопасности и уязвимостиФизическая безопасность

Физическая безопасность сетевых устройств также

очень важна для управления безопасностью.

Существует четыре класса физических угроз,

которые следует учитывать.

Угрозы для аппаратного обеспечения — физическое

повреждение серверов, маршрутизаторов,

коммутаторов, кабельных линий и рабочих станций.

Угрозы со стороны окружающей среды —

предельные температуры (слишком высокие или

слишком низкие) или слишком высокая влажность.

Угрозы, связанные с электропитанием — пики

напряжения, недостаточное напряжение в сети

(провалы напряжения), колебания напряжения

и полное отключение питания.

Эксплуатационные угрозы — ненадлежащее

обращение с ключевыми электрическими

компонентами (электростатический разряд),

нехватка важных запасных деталей и ненадлежащая

маркировка.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

32

23.

Угрозы и уязвимости системы безопасностиТипы уязвимостей

Уязвимость — степень незащищенности,

свойственная каждой сети и устройству, включая

маршрутизаторы, коммутаторы, настольные

компьютеры, серверы и устройства обеспечения

безопасности.

Как правило, атаки направлены на серверы

и настольные компьютеры.

Существует три основных типа уязвимостей,

которые могут приводить к различным атакам.

Можно привести несколько примеров

Технологические уязвимости — уязвимости

в незащищенных протоколах, операционной системе

и сетевом оборудовании.

Уязвимости конфигурации — незащищенные

учетные записи пользователей, системные учетные

записи с легко угадываемыми паролями,

неправильно настроенное сетевое оборудование.

Политика безопасности — отсутствие письменных

инструкций по безопасности, недостаточный

мониторинг и аудит сети и ресурсов.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

33

24.

Сетевые атакиТипы вредоносных программ

Вредоносные программы или вредоносный код

(сокращенное название вредоносного программного

обеспечения) — это программное обеспечение или код,

который предназначен для нанесения ущерба, прерывания

работы, кражи или повреждения данных, узлов или сетей.

Примерами вредоносных программ являются вирусы,

интернет-черви и трояны.

Вирусы — тип вредоносных программ (исполняемый файл),

который распространяется путем внедрения своей копии

в другую программу и ее заражения. Они распространяются

от одного компьютера к другому.

Интернет-черви аналогичны вирусам, но им не нужна

программа-носитель. Интернет-червь — автономная

программа, использующая функции системы для

перемещения по сети.

Программы-трояны — пользователя обманом заставляют

загрузить и запустить такую вредоносную программу на

своем компьютере. Они обычно создают лазейки,

позволяющие злоумышленникам получить доступ к системе.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

34

25.

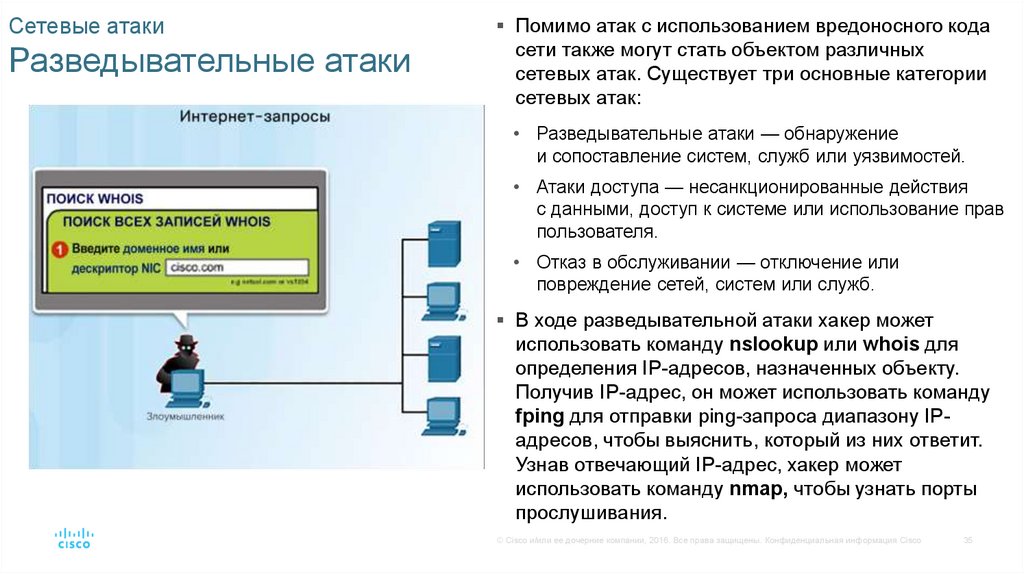

Сетевые атакиРазведывательные атаки

Помимо атак с использованием вредоносного кода

сети также могут стать объектом различных

сетевых атак. Существует три основные категории

сетевых атак:

• Разведывательные атаки — обнаружение

и сопоставление систем, служб или уязвимостей.

• Атаки доступа — несанкционированные действия

с данными, доступ к системе или использование прав

пользователя.

• Отказ в обслуживании — отключение или

повреждение сетей, систем или служб.

В ходе разведывательной атаки хакер может

использовать команду nslookup или whois для

определения IP-адресов, назначенных объекту.

Получив IP-адрес, он может использовать команду

fping для отправки ping-запроса диапазону IPадресов, чтобы выяснить, который из них ответит.

Узнав отвечающий IP-адрес, хакер может

использовать команду nmap, чтобы узнать порты

прослушивания.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

35

26.

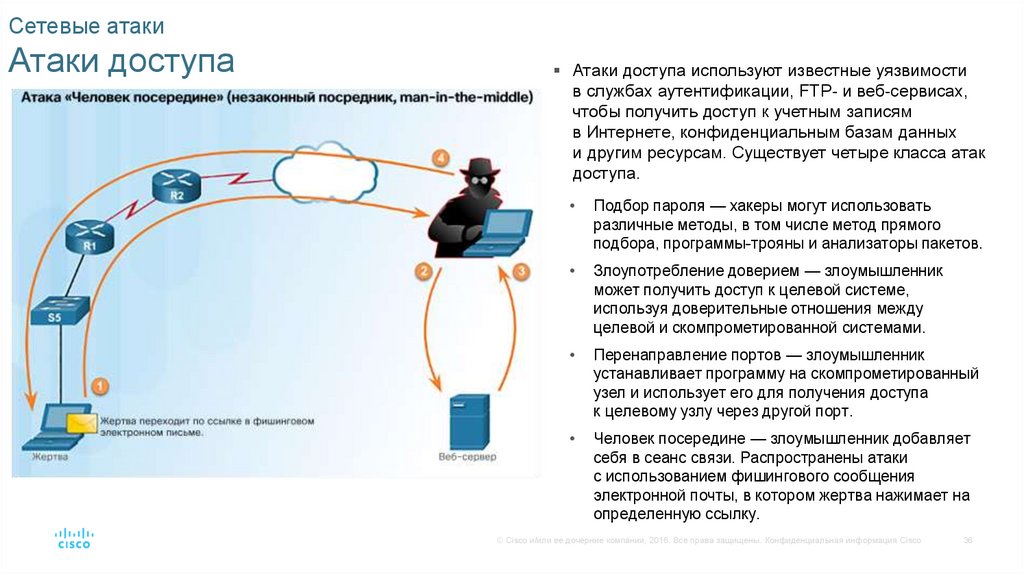

Сетевые атакиАтаки доступа

Атаки доступа используют известные уязвимости

в службах аутентификации, FTP- и веб-сервисах,

чтобы получить доступ к учетным записям

в Интернете, конфиденциальным базам данных

и другим ресурсам. Существует четыре класса атак

доступа.

Подбор пароля — хакеры могут использовать

различные методы, в том числе метод прямого

подбора, программы-трояны и анализаторы пакетов.

Злоупотребление доверием — злоумышленник

может получить доступ к целевой системе,

используя доверительные отношения между

целевой и скомпрометированной системами.

Перенаправление портов — злоумышленник

устанавливает программу на скомпрометированный

узел и использует его для получения доступа

к целевому узлу через другой порт.

Человек посередине — злоумышленник добавляет

себя в сеанс связи. Распространены атаки

с использованием фишингового сообщения

электронной почты, в котором жертва нажимает на

определенную ссылку.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

36

27.

Сетевые атакиАтаки типа «отказ в обслуживании» (DoS-атаки)

Атаки типа «отказ в обслуживании» (DoS-атаки)

препятствуют доступу авторизованных

пользователей к различным службам, используя

системные ресурсы, такие как дисковое

пространство, пропускная способность и буферы.

Такая атака может быть вызвана перегрузкой

ресурсов или недопустимым форматом данных.

DoS-атаки применяются наиболее часто, и им

очень сложно противодействовать. Вот несколько

примеров DoS-атак.

Смертельный эхо-запрос — злоумышленник

отправляет искаженный или очень крупный pingпакет.

SYN-флуд — злоумышленник отправляет

множество запросов SYN на веб-сервер. Вебсервер ожидает завершения трехэтапного

квитирования TCP. Законный пользователь

пытается отправить запрос SYN на веб-сервер,

однако тот оказывается недоступен.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

37

28.

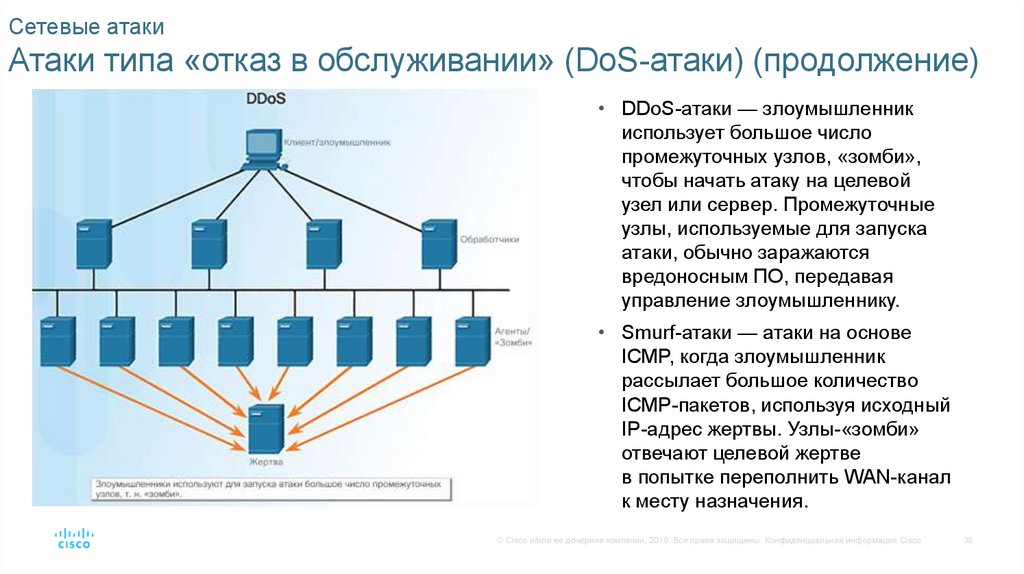

Сетевые атакиАтаки типа «отказ в обслуживании» (DoS-атаки) (продолжение)

• DDoS-атаки — злоумышленник

использует большое число

промежуточных узлов, «зомби»,

чтобы начать атаку на целевой

узел или сервер. Промежуточные

узлы, используемые для запуска

атаки, обычно заражаются

вредоносным ПО, передавая

управление злоумышленнику.

• Smurf-атаки — атаки на основе

ICMP, когда злоумышленник

рассылает большое количество

ICMP-пакетов, используя исходный

IP-адрес жертвы. Узлы-«зомби»

отвечают целевой жертве

в попытке переполнить WAN-канал

к месту назначения.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

38

29.

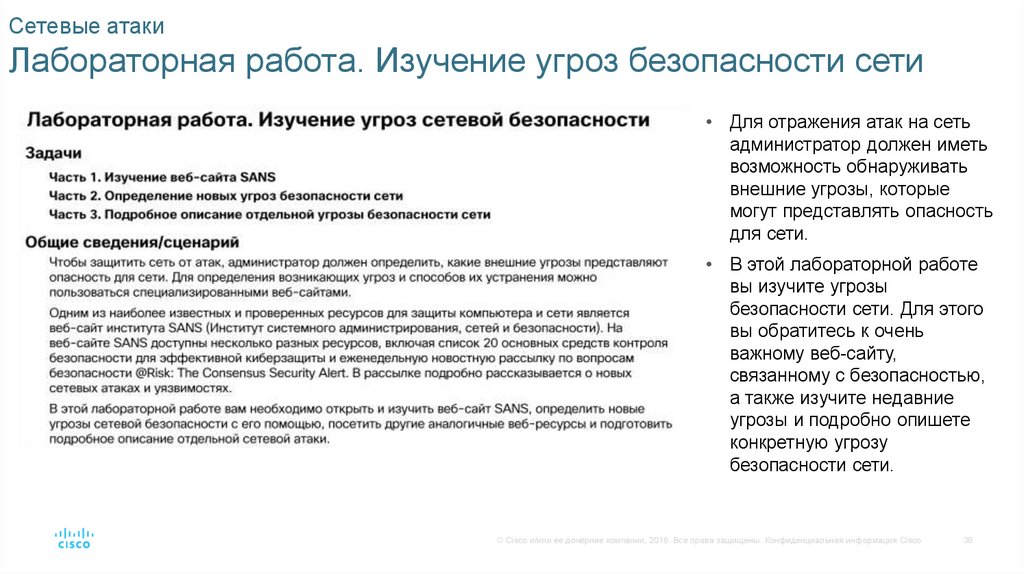

Сетевые атакиЛабораторная работа. Изучение угроз безопасности сети

• Для отражения атак на сеть

администратор должен иметь

возможность обнаруживать

внешние угрозы, которые

могут представлять опасность

для сети.

• В этой лабораторной работе

вы изучите угрозы

безопасности сети. Для этого

вы обратитесь к очень

важному веб-сайту,

связанному с безопасностью,

а также изучите недавние

угрозы и подробно опишете

конкретную угрозу

безопасности сети.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

39

30.

Защита от сетевых атакРезервное копирование, обновление и установка исправлений

Владение актуальной информацией

о современных разработках — это важная часть

обеспечения безопасности сети и защиты от

сетевых атак.

По мере появления новых вредоносных

программ предприятиям рекомендуется

постоянно следить за обновлением

антивирусного программного обеспечения до

последних версий

Наиболее действенный метод минимизации

последствий атаки вируса-червя и других атак —

загрузить обновления для системы безопасности

с сайта поставщика операционной системы

и установить соответствующие обновления на

все уязвимые копии систем.

Использование центрального сервера

исправлений для автоматической установки

важных исправлений — очень полезное решение

этой задачи.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

40

31.

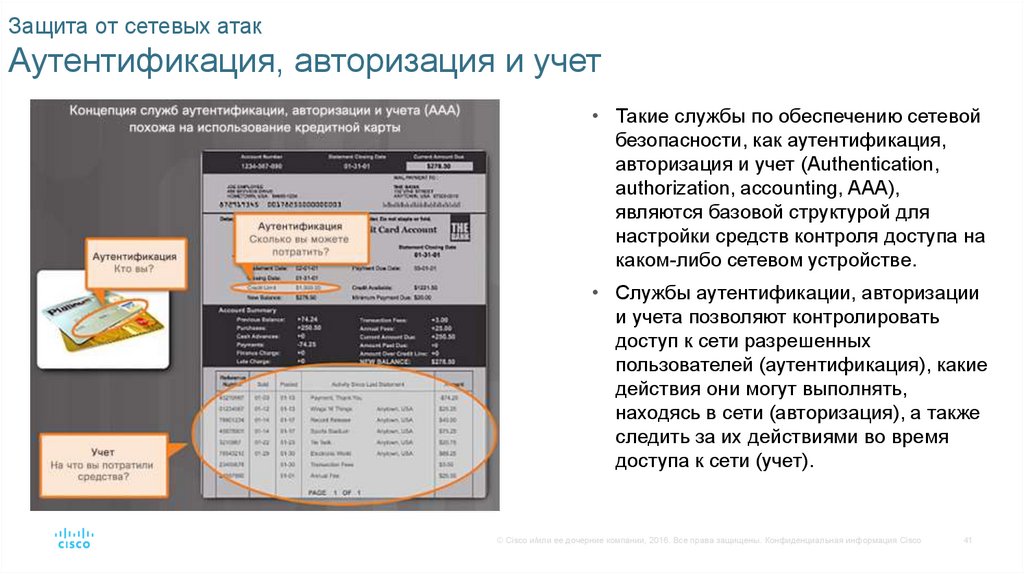

Защита от сетевых атакАутентификация, авторизация и учет

• Такие службы по обеспечению сетевой

безопасности, как аутентификация,

авторизация и учет (Authentication,

authorization, accounting, ААА),

являются базовой структурой для

настройки средств контроля доступа на

каком-либо сетевом устройстве.

• Службы аутентификации, авторизации

и учета позволяют контролировать

доступ к сети разрешенных

пользователей (аутентификация), какие

действия они могут выполнять,

находясь в сети (авторизация), а также

следить за их действиями во время

доступа к сети (учет).

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

41

32.

Защита от сетевых атакМежсетевые экраны

Межсетевые экраны являются одним из самых эффективных

инструментов безопасности, предназначенных для защиты

пользователей от внешних угроз.

Межсетевой экран ставится между двумя (или более) сетями

и контролирует трафик между ними, а также позволяет

предотвратить несанкционированный доступ. На оконечные

системы устанавливают межсетевые экраны на основе узлов

или персональные межсетевые экраны.

В межсетевых экранах используются различные методы для

определения разрешения или запрета доступа к сети.

• Фильтрация пакетов — запрет или разрешение доступа на основе

IP- или MAC-адресов.

• Фильтрация по приложениям — запрет или разрешение доступа

для конкретных типов приложений на основе номеров портов.

• Фильтрация по URL-адресам — запрет или разрешение доступа

к веб-сайтам на основе конкретных URL-адресов или ключевых

слов.

• Анализ пакетов с учетом состояний соединений (SPI) — входящие

пакеты должны представлять собой разрешенные отклики на

запросы внутренних узлов. Трафик, проходящий через межсетевой

экран снаружи, должен происходить из внутренней сети либо иметь

© Cisco и/или

ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

42

явное

разрешение.

33.

Защита от сетевых атакБезопасность оконечных устройств

• Оконечное устройство, или узел,

представляет собой отдельную

компьютерную систему или устройство,

которое выступает в роли клиента сети.

• К наиболее распространенным оконечным

устройствам относятся ноутбуки,

настольные компьютеры, серверы,

смартфоны и планшеты.

• Компании необходимо внедрить правильно

задокументированную политику, которой

должны следовать сотрудники, поскольку

защита оконечных устройств — одна из

наиболее сложных задач сетевого

администратора.

• Политика зачастую подразумевает

использование антивирусного ПО и меры

предотвращения несанкционированного

доступа к узлу.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

43

34.

Безопасность устройствОбзор обеспечения безопасности устройств

Блокировка маршрутизатора:

При установке на устройство новой операционной

системы настройки системы безопасности имеют

значения по умолчанию.

Обычно это создает угрозы безопасности, и следует

изменить настройки по умолчанию, включая пароли.

Необходимо устанавливать исправления безопасности

и обновления системы.

В маршрутизаторах Cisco для обеспечения безопасности

системы можно использовать функцию Cisco AutoSecure.

Вот ряд простых шагов, которые можно применить для

большинства операционных систем:

• Установленные по умолчанию имена пользователей

и пароли необходимо немедленно изменить.

• Доступом к системным ресурсам должны обладать только

лица, которым они необходимы.

• Невостребованные службы и приложения при возможности

необходимо отключить или удалить.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

44

35.

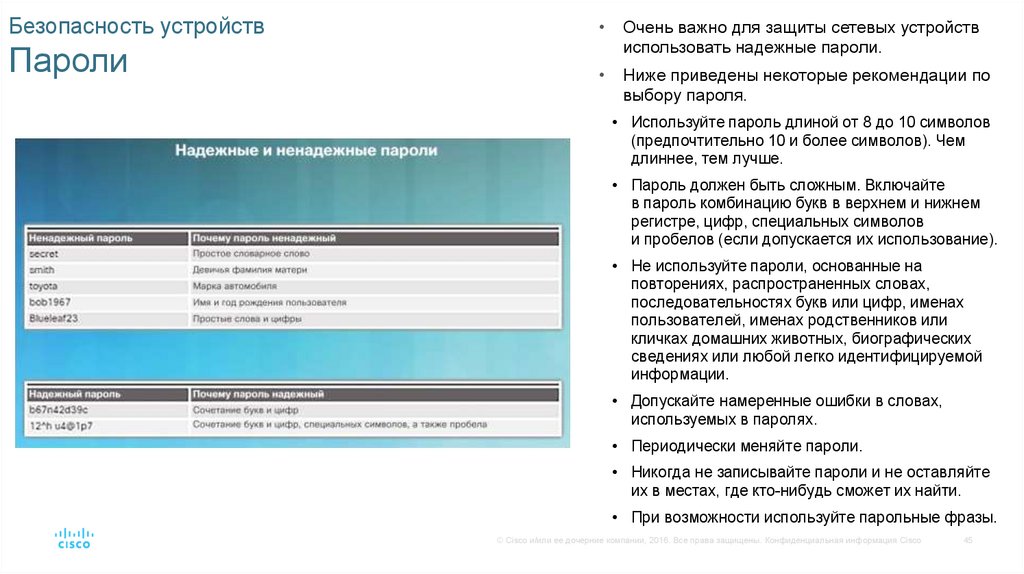

Безопасность устройствПароли

Очень важно для защиты сетевых устройств

использовать надежные пароли.

Ниже приведены некоторые рекомендации по

выбору пароля.

• Используйте пароль длиной от 8 до 10 символов

(предпочтительно 10 и более символов). Чем

длиннее, тем лучше.

• Пароль должен быть сложным. Включайте

в пароль комбинацию букв в верхнем и нижнем

регистре, цифр, специальных символов

и пробелов (если допускается их использование).

• Не используйте пароли, основанные на

повторениях, распространенных словах,

последовательностях букв или цифр, именах

пользователей, именах родственников или

кличках домашних животных, биографических

сведениях или любой легко идентифицируемой

информации.

• Допускайте намеренные ошибки в словах,

используемых в паролях.

• Периодически меняйте пароли.

• Никогда не записывайте пароли и не оставляйте

их в местах, где кто-нибудь сможет их найти.

• При возможности используйте парольные фразы.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

45

36.

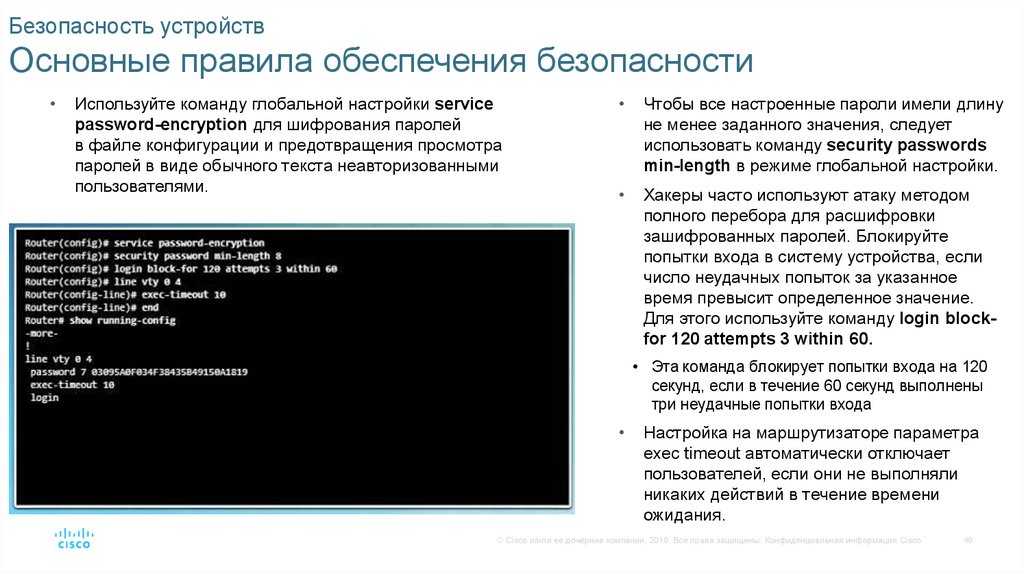

Безопасность устройствОсновные правила обеспечения безопасности

Используйте команду глобальной настройки service

password-encryption для шифрования паролей

в файле конфигурации и предотвращения просмотра

паролей в виде обычного текста неавторизованными

пользователями.

Чтобы все настроенные пароли имели длину

не менее заданного значения, следует

использовать команду security passwords

min-length в режиме глобальной настройки.

Хакеры часто используют атаку методом

полного перебора для расшифровки

зашифрованных паролей. Блокируйте

попытки входа в систему устройства, если

число неудачных попыток за указанное

время превысит определенное значение.

Для этого используйте команду login blockfor 120 attempts 3 within 60.

• Эта команда блокирует попытки входа на 120

секунд, если в течение 60 секунд выполнены

три неудачные попытки входа

Настройка на маршрутизаторе параметра

exec timeout автоматически отключает

пользователей, если они не выполняли

никаких действий в течение времени

ожидания.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

46

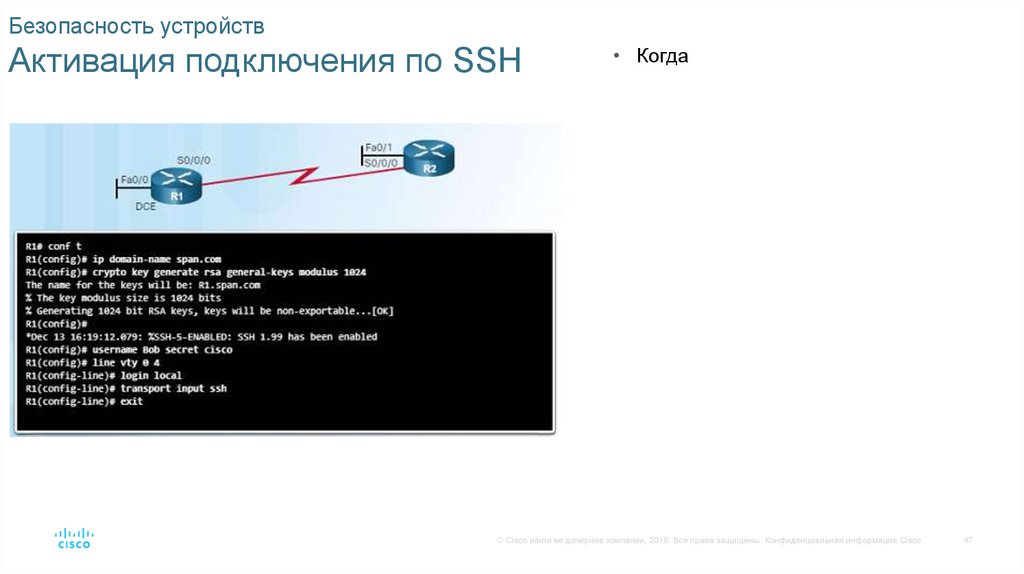

37.

Безопасность устройствАктивация подключения по SSH

• Когда

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

47

38.

11.3. Производительностьбазовой сети

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

48

39.

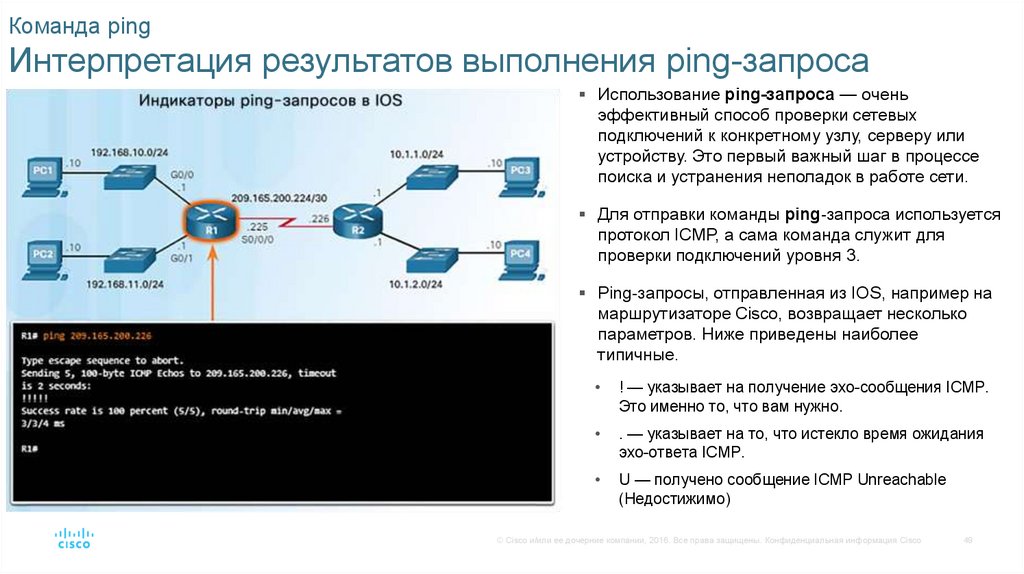

Команда pingИнтерпретация результатов выполнения ping-запроса

Использование ping-запроса — очень

эффективный способ проверки сетевых

подключений к конкретному узлу, серверу или

устройству. Это первый важный шаг в процессе

поиска и устранения неполадок в работе сети.

Для отправки команды ping-запроса используется

протокол ICMP, а сама команда служит для

проверки подключений уровня 3.

Ping-запросы, отправленная из IOS, например на

маршрутизаторе Cisco, возвращает несколько

параметров. Ниже приведены наиболее

типичные.

! — указывает на получение эхо-сообщения ICMP.

Это именно то, что вам нужно.

. — указывает на то, что истекло время ожидания

эхо-ответа ICMP.

U — получено сообщение ICMP Unreachable

(Недостижимо)

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

49

40.

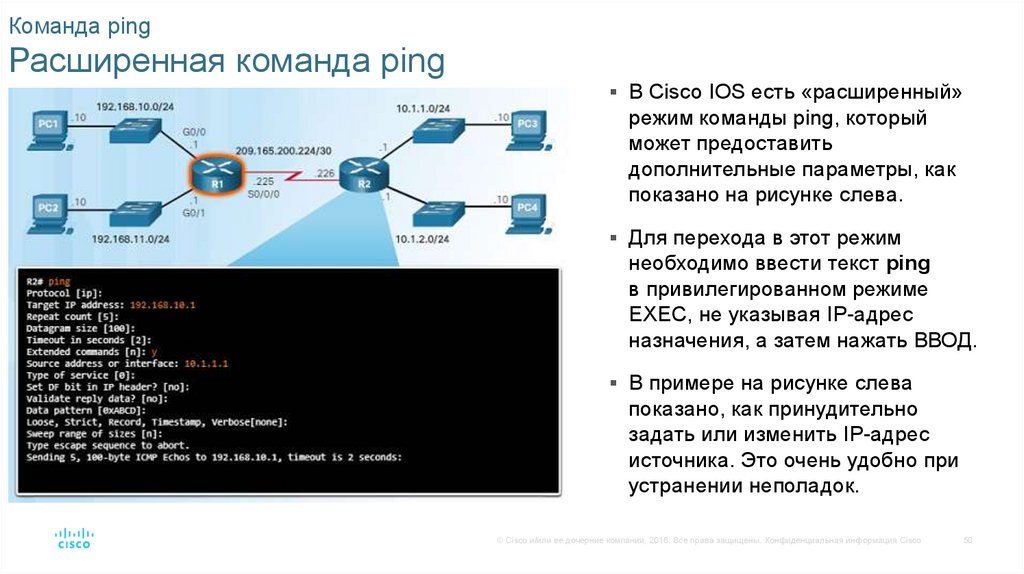

Команда pingРасширенная команда ping

В Cisco IOS есть «расширенный»

режим команды ping, который

может предоставить

дополнительные параметры, как

показано на рисунке слева.

Для перехода в этот режим

необходимо ввести текст ping

в привилегированном режиме

EXEC, не указывая IP-адрес

назначения, а затем нажать ВВОД.

В примере на рисунке слева

показано, как принудительно

задать или изменить IP-адрес

источника. Это очень удобно при

устранении неполадок.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

50

41.

Команда pingБазовый уровень производительности сети

Определение базового уровня производительности

сети — это один из наиболее эффективных

средств мониторинга и поиска и устранения

неполадок в работе сети.

Определение эффективного базового уровня

реализуется путем измерения производительности

в разные моменты времени за некоторый период.

Одним из способов является копирование

и вставка результатов выполнения команды ping,

trace или любой другой соответствующей команды

в текстовый файл, включая метку времени.

В корпоративных сетях необходимо собирать

обширную статистику базовых показателей,

используя профессиональные программные

средства.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

51

42.

Команды traceroute и tracertИнтерпретация сообщений трассировки

Команда trace возвращает список переходов по

мере маршрутизации пакета по сети Каждый

маршрутизатор — это переход.

В системе Windows используйте команду tracert.

При выполнении трассировки из интерфейса

командной строки маршрутизатора используйте

команду traceroute.

Ответ "Request timed out" (Время ожидания

запроса истекло) указывает, что маршрутизатор

не ответил. Возможно, произошел сбой в работе

сети, или маршрутизаторы настроены не

отвечать на эхо-запросы, используемые при

трассировке.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

52

43.

Команды traceroute и tracertРасширенная команда traceroute

Расширенная команда traceroute позволяет

сетевому администратору настроить

параметры, связанные с этой командой.

Эта команда может пригодиться при поиске

и устранении петель маршрутизации,

определении точного маршрутизатора

следующего перехода либо определении

места, в котором пакет отбрасывается

маршрутизатором или отклоняется

межсетевым экраном.

Расширенная команда traceroute помогает

выявить неполадку. Чтобы использовать эту

команду, введите traceroute и нажмите

клавишу ВВОД.

Команда ping отправляет ICMP-пакеты,

а traceroute — IP-пакеты со значением TTL

(30 по умолчанию).

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

53

44.

Команды traceroute и tracertPacket Tracer. Проверка подключения с помощью команды traceroute

В этом упражнении Packet

Tracer вы будете выполнять

поиск и устранение

неполадок сетевых

подключений с помощью

команд трассировки.

Вы должны будете изучить

выходные данные команды

tracert и traceroute, чтобы

выявить неполадку.

Когда проблема будет

устранена, потребуется

убедиться в правильности

работы, используя те же

команды.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

54

45.

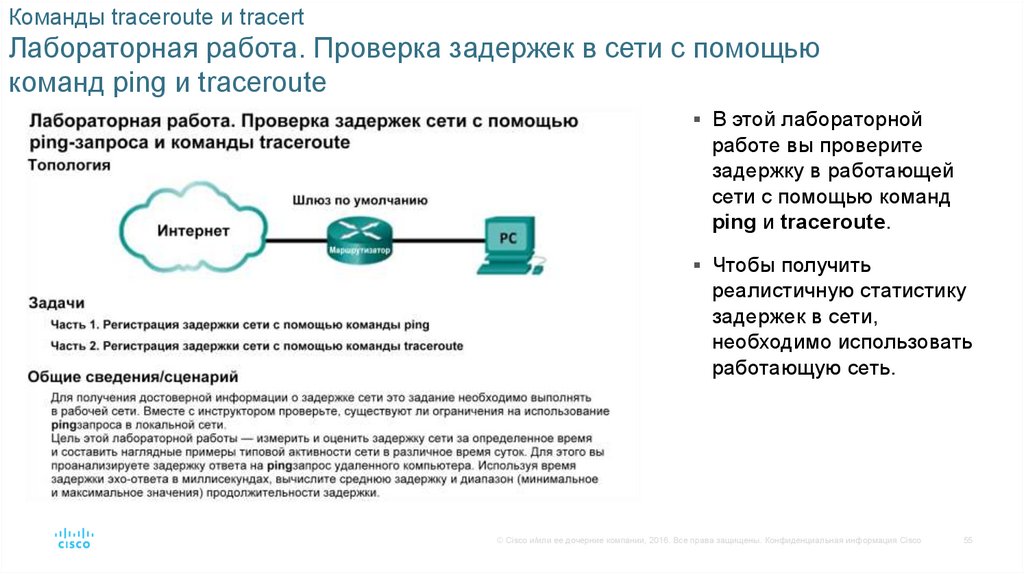

Команды traceroute и tracertЛабораторная работа. Проверка задержек в сети с помощью

команд ping и traceroute

В этой лабораторной

работе вы проверите

задержку в работающей

сети с помощью команд

ping и traceroute.

Чтобы получить

реалистичную статистику

задержек в сети,

необходимо использовать

работающую сеть.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

55

46.

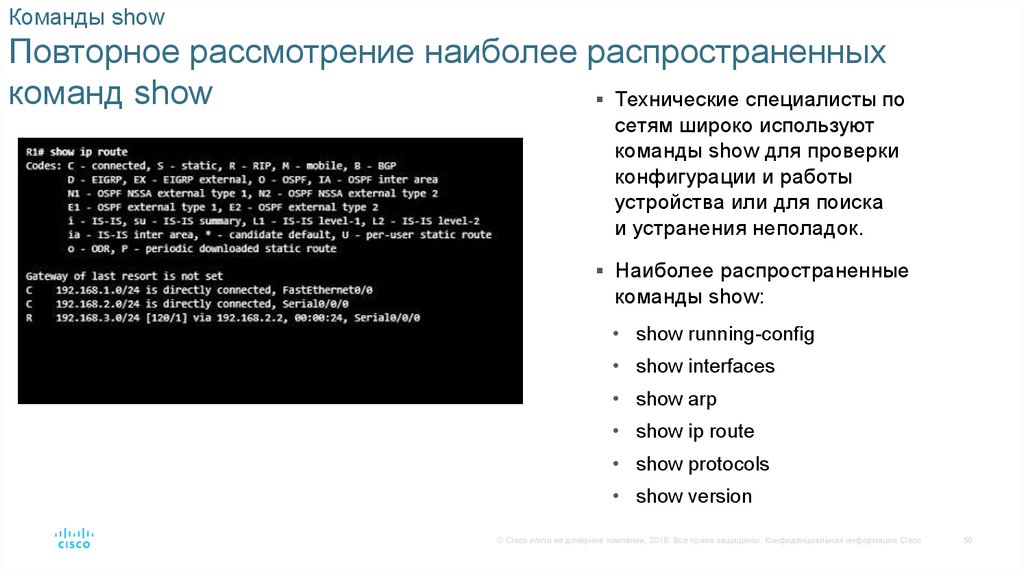

Команды showПовторное рассмотрение наиболее распространенных

команд show

Технические специалисты по

сетям широко используют

команды show для проверки

конфигурации и работы

устройства или для поиска

и устранения неполадок.

Наиболее распространенные

команды show:

• show running-config

• show interfaces

• show arp

• show ip route

• show protocols

• show version

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

56

47.

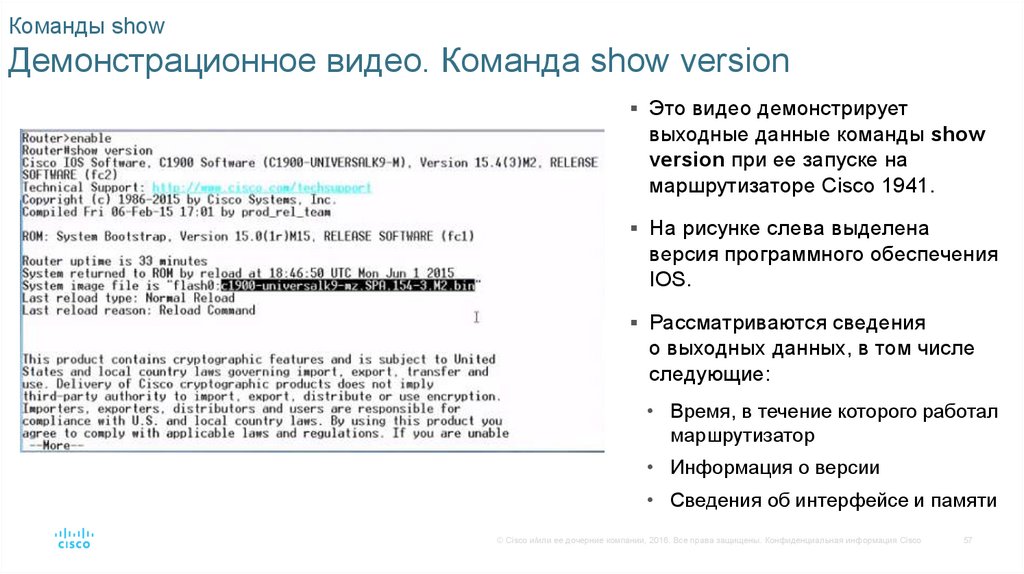

Команды showДемонстрационное видео. Команда show version

Это видео демонстрирует

выходные данные команды show

version при ее запуске на

маршрутизаторе Cisco 1941.

На рисунке слева выделена

версия программного обеспечения

IOS.

Рассматриваются сведения

о выходных данных, в том числе

следующие:

• Время, в течение которого работал

маршрутизатор

• Информация о версии

• Сведения об интерфейсе и памяти

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

57

48.

Команды showPacket Tracer. Использование команд show

В этом упражнении Packet Tracer

вы поработаете с различными

командами show и изучите их

выходные данные.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

58

49.

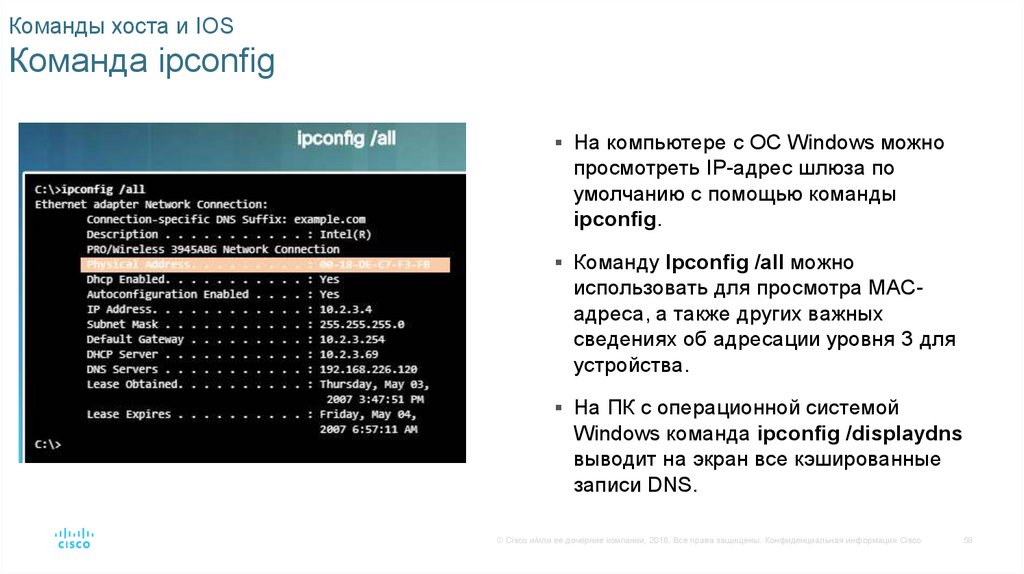

Команды хоста и IOSКоманда ipconfig

На компьютере с ОС Windows можно

просмотреть IP-адрес шлюза по

умолчанию с помощью команды

ipconfig.

Команду Ipconfig /all можно

использовать для просмотра MACадреса, а также других важных

сведениях об адресации уровня 3 для

устройства.

На ПК с операционной системой

Windows команда ipconfig /displaydns

выводит на экран все кэшированные

записи DNS.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

59

50.

Команды хоста и IOSКоманда arp

На компьютере с ОС Windows

команда arp -a выводит список

всех устройств, хранящихся

в ARP-кэше конкретного хоста.

Для каждого устройства

отображается IPv4-адрес,

физический адрес и тип

адресации (статическая или

динамическая).

ARP-кэш можно очистить

с помощью команды arp-d.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

60

51.

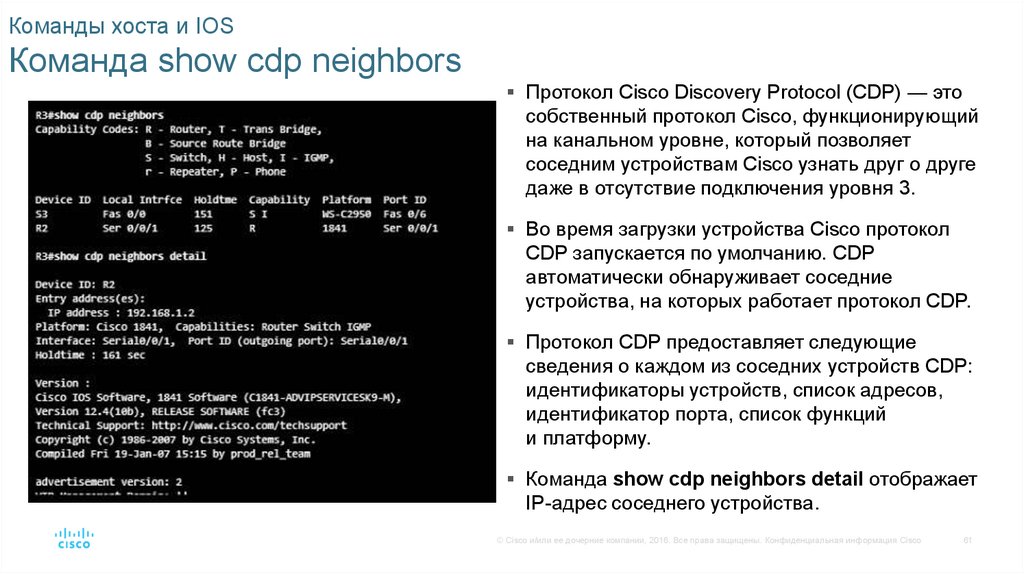

Команды хоста и IOSКоманда show cdp neighbors

Протокол Cisco Discovery Protocol (CDP) — это

собственный протокол Cisco, функционирующий

на канальном уровне, который позволяет

соседним устройствам Cisco узнать друг о друге

даже в отсутствие подключения уровня 3.

Во время загрузки устройства Cisco протокол

CDP запускается по умолчанию. CDP

автоматически обнаруживает соседние

устройства, на которых работает протокол CDP.

Протокол CDP предоставляет следующие

сведения о каждом из соседних устройств CDP:

идентификаторы устройств, список адресов,

идентификатор порта, список функций

и платформу.

Команда show cdp neighbors detail отображает

IP-адрес соседнего устройства.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

61

52.

Команды хоста и IOSКоманда show ip interface brief

Одна из наиболее часто

используемых команд для проверки

конфигурации интерфейса

и состояния всех интерфейсов — это

команда show ip interface brief.

Эта команда выводит сокращенные

сведения по сравнению с командой

show ip interface и предоставляет

обзор основной информации по всем

сетевым интерфейсам на

маршрутизаторе.

Команда предоставляет различные

сведения, включая IP-адрес,

назначенный каждому интерфейсу,

и рабочее состояние интерфейса.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

62

53.

Команды хоста и IOSЛабораторная работа. Использование интерфейса командной строки (CLI) для сбора

сведений о сетевых устройствах

Одна из наиболее важных задач,

выполняемых сетевыми

специалистами, состоит

в документировании сети.

В этой лабораторной работе вы

построите небольшую сеть,

выполните настройку устройств,

добавите некоторые основные

средства защиты, а затем

создадите документацию для

полученной конфигурации,

выполняя на маршрутизаторе,

коммутаторе и компьютере

различные команды.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

63

54.

ОтладкаКоманда debug

Процессы, протоколы, механизмы

и события IOS генерируют сообщения

для индикации их состояния.

Эти сообщения могут оказаться ценным

источником информации при поиске

и устранении неполадок, а также при

проверке работы системы.

Команда debug в IOS, введенная

в привилегированном режиме EXEC,

позволяет администратору отобразить

эти сообщения в реальном времени для

анализа.

Это позволяет включить в выходные

данные команды debug только

необходимую функцию или подфункцию.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

64

55.

ОтладкаКоманда terminal monitor

Соединения для предоставления доступа

к интерфейсу командной строки IOS могут

устанавливаться локально или удаленно.

• Для выполнения локального подключения

требуется физический доступ

к маршрутизатору или коммутатору по

кабельному соединению.

• Удаленные подключения по протоколам

SSH или Telnet выполняются по сети.

Для них необходимо настроить сетевой

протокол, например IP.

Длинные сообщения отладки по

умолчанию отправляются на консоль,

а не по виртуальным каналам.

Для отображения сообщений журнала на

терминале или в виртуальной консоли

используется команда привилегированного

режима EXEC terminal monitor, а для

выключения — команда terminal no

monitor.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

65

56.

11.4. Поиск и устранениенеполадок в работе сети

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

66

57.

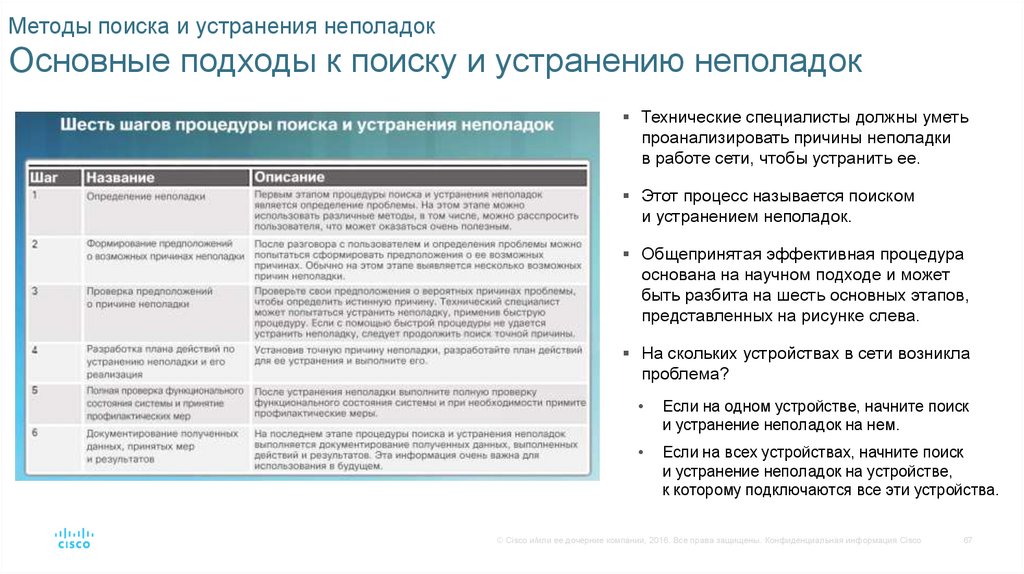

Методы поиска и устранения неполадокОсновные подходы к поиску и устранению неполадок

Технические специалисты должны уметь

проанализировать причины неполадки

в работе сети, чтобы устранить ее.

Этот процесс называется поиском

и устранением неполадок.

Общепринятая эффективная процедура

основана на научном подходе и может

быть разбита на шесть основных этапов,

представленных на рисунке слева.

На скольких устройствах в сети возникла

проблема?

Если на одном устройстве, начните поиск

и устранение неполадок на нем.

Если на всех устройствах, начните поиск

и устранение неполадок на устройстве,

к которому подключаются все эти устройства.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

67

58.

Методы поиска и устранения неполадокЧто следует сделать: решить проблему или эскалировать ее?

В некоторых случаях невозможно

незамедлительно устранить неполадку

в работе сети и может потребоваться

передать ее на уровень выше, если

необходимо решение руководителя.

Например, осуществив поиск

неполадок, технический специалист

может прийти к выводу о том, что

нужно заменить модуль

маршрутизатора. Эта проблема

требует передачи на более высокий

уровень для утверждения

руководителем, поскольку могут

потребоваться финансовые расходы.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

68

59.

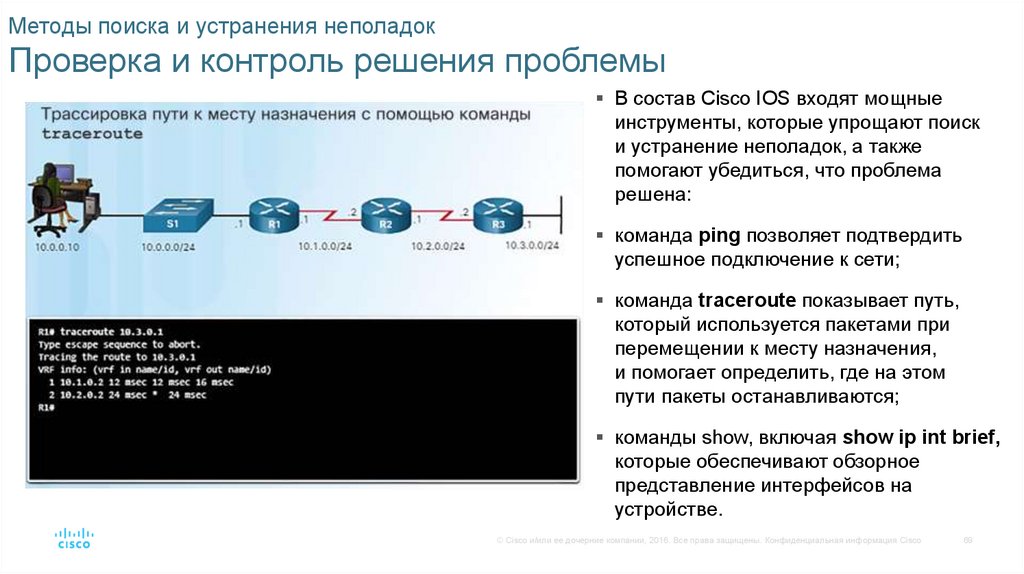

Методы поиска и устранения неполадокПроверка и контроль решения проблемы

В состав Cisco IOS входят мощные

инструменты, которые упрощают поиск

и устранение неполадок, а также

помогают убедиться, что проблема

решена:

команда ping позволяет подтвердить

успешное подключение к сети;

команда traceroute показывает путь,

который используется пакетами при

перемещении к месту назначения,

и помогает определить, где на этом

пути пакеты останавливаются;

команды show, включая show ip int brief,

которые обеспечивают обзорное

представление интерфейсов на

устройстве.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

69

60.

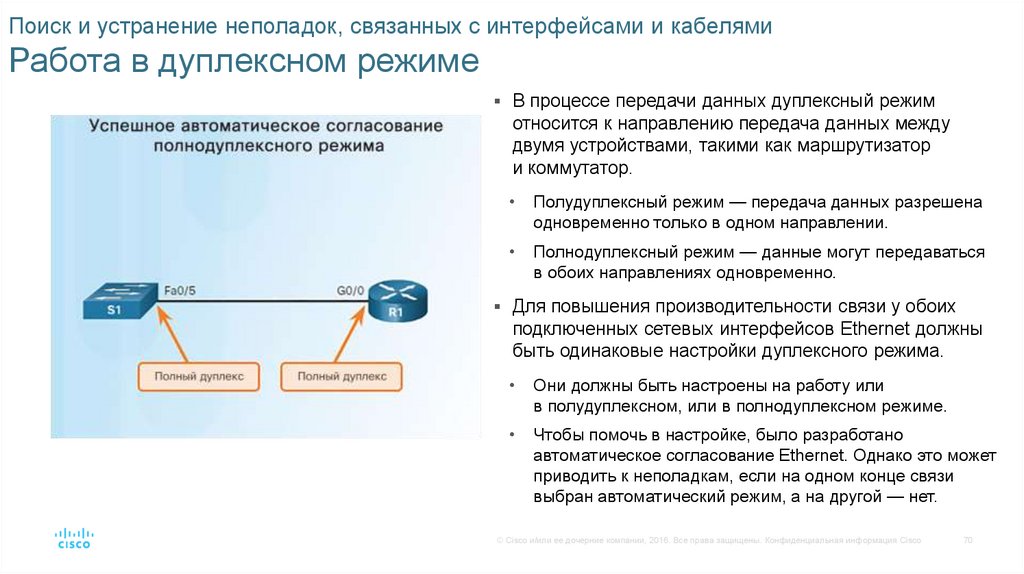

Поиск и устранение неполадок, связанных с интерфейсами и кабелямиРабота в дуплексном режиме

В процессе передачи данных дуплексный режим

относится к направлению передача данных между

двумя устройствами, такими как маршрутизатор

и коммутатор.

Полудуплексный режим — передача данных разрешена

одновременно только в одном направлении.

Полнодуплексный режим — данные могут передаваться

в обоих направлениях одновременно.

Для повышения производительности связи у обоих

подключенных сетевых интерфейсов Ethernet должны

быть одинаковые настройки дуплексного режима.

Они должны быть настроены на работу или

в полудуплексном, или в полнодуплексном режиме.

Чтобы помочь в настройке, было разработано

автоматическое согласование Ethernet. Однако это может

приводить к неполадкам, если на одном конце связи

выбран автоматический режим, а на другой — нет.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

70

61.

Поиск и устранение неполадок, связанных с интерфейсами и кабелямиНесовпадение дуплексных режимов

Неполадки, связанные с несовпадением

дуплексных режимов, сложно обнаружить,

поскольку обмен данными между

устройствами по-прежнему выполняется,

но обычно намного медленнее.

Команда ping может не выявлять неполадку.

Ответ на эхо-запрос может приходить,

несмотря на несоответствие режимов.

Протокол Cisco Discovery Protocol (CDP)

позволяет обнаружить несоответствие

дуплексных режимов двух устройств Cisco,

как показано на рисунке слева.

Эти сообщения журнала отображаются

только на консоли или при удаленном

подключении, если используется команда

terminal monitor.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

71

62.

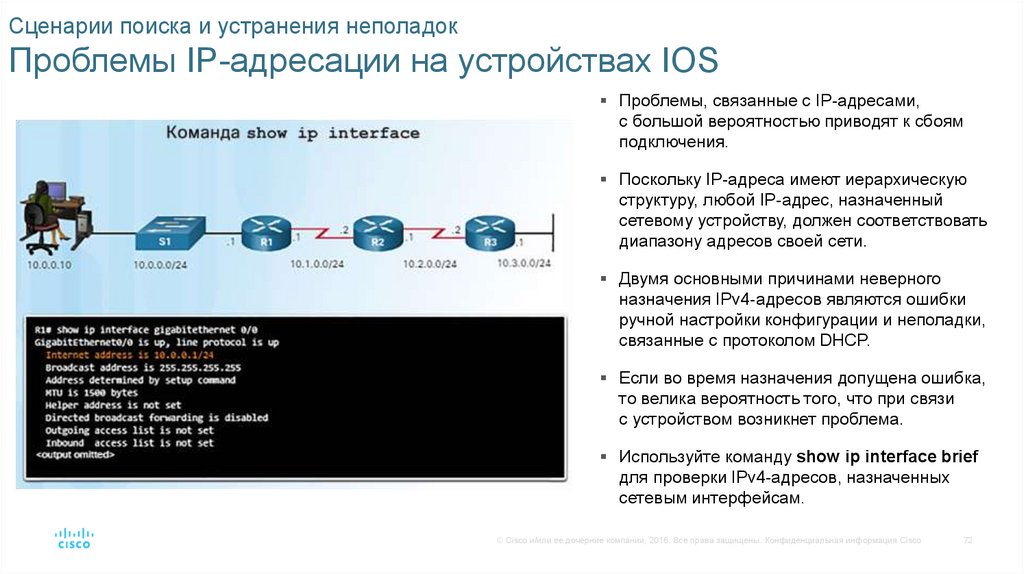

Сценарии поиска и устранения неполадокПроблемы IP-адресации на устройствах IOS

Проблемы, связанные с IP-адресами,

с большой вероятностью приводят к сбоям

подключения.

Поскольку IP-адреса имеют иерархическую

структуру, любой IP-адрес, назначенный

сетевому устройству, должен соответствовать

диапазону адресов своей сети.

Двумя основными причинами неверного

назначения IPv4-адресов являются ошибки

ручной настройки конфигурации и неполадки,

связанные с протоколом DHCP.

Если во время назначения допущена ошибка,

то велика вероятность того, что при связи

с устройством возникнет проблема.

Используйте команду show ip interface brief

для проверки IPv4-адресов, назначенных

сетевым интерфейсам.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

72

63.

Сценарии поиска и устранения неполадокПроблемы IP-адресации на оконечных устройствах

Если компьютеру под управлением ОС

Windows не удается связаться с сервером

DHCP, Windows автоматически назначает

компьютеру адрес в диапазоне

169.254.0.0/16, чтобы он мог обмениваться

данными в пределах локальной сети.

Как правило, это указывает на

неисправность, и устройство, которому

назначен такой адрес или диапазон

адресов, не сможет обмениваться данными

с другими устройствами в сети.

Большинство оконечных устройств

настраиваются с помощью DHCP на

автоматическое назначение IPv4-адреса.

Используйте команду ipconfig для

проверки IP-адреса, назначенного

компьютеру с ОС Windows.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

73

64.

Сценарии поиска и устранения неполадокНеполадки, связанные со шлюзом по умолчанию

Шлюзом по умолчанию для оконечного устройства

является ближайшее сетевое устройство, которое

способно пересылать трафик в другие сети.

Обычно это маршрутизатор.

В отсутствие допустимого адреса шлюза по

умолчанию узел не сможет обмениваться данными

с устройствами за пределами локальной сети.

Шлюз по умолчанию для узла должен относиться

к той же сети, в которой находится оконечное

устройство.

Шлюз по умолчанию может быть настроен вручную

или получен от сервера DHCP.

Используйте команду ipconfig для проверки

шлюза по умолчанию на компьютере с ОС

Windows.

Используйте команду show ip route, чтобы

убедиться в правильности настройки шлюза по

умолчанию.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

74

65.

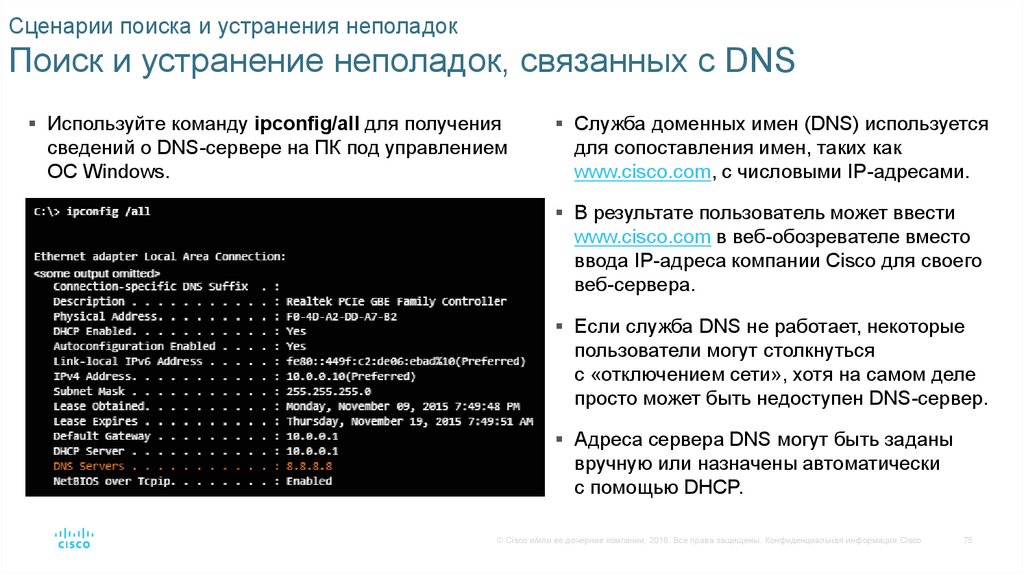

Сценарии поиска и устранения неполадокПоиск и устранение неполадок, связанных с DNS

Используйте команду ipconfig/all для получения

сведений о DNS-сервере на ПК под управлением

ОС Windows.

Служба доменных имен (DNS) используется

для сопоставления имен, таких как

www.cisco.com, с числовыми IP-адресами.

В результате пользователь может ввести

www.cisco.com в веб-обозревателе вместо

ввода IP-адреса компании Cisco для своего

веб-сервера.

Если служба DNS не работает, некоторые

пользователи могут столкнуться

с «отключением сети», хотя на самом деле

просто может быть недоступен DNS-сервер.

Адреса сервера DNS могут быть заданы

вручную или назначены автоматически

с помощью DHCP.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

75

66.

Сценарии поиска и устранения неполадокЛабораторная работа. Поиск и устранение неполадок подключения

В этой лабораторной работе

вы будете выполнять поиск

и устранение неполадок

в работе сети, используя

навыки и инструменты,

изученные вами в этой главе.

Вы будете подключаться

к устройствам и использовать

различные средства для

выявления неполадок

в работе сети, высказывать

предположения о возможных

причинах, проверять свои

предположения и устранять

проблему.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

76

67.

Сценарии поиска и устранения неполадокPacket Tracer. Поиск и устранение неполадок подключения

В ходе этого упражнения

в программе Packet Tracer вы

будете выполнять поиск

и устранение неполадок

сетевых подключений, а если

это невозможно, передавать их

на более высокий уровень.

Вам также потребуется

подробно задокументировать

неполадки и способы их

устранения.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

77

68.

11.5. Выводы© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

78

69.

ЗаключениеPacket Tracer. Отработка комплексных практических навыков

В ходе этого упражнения Packet

Tracer вам потребуется создать

новую схему адресации IPv4,

включающую четыре подсети

с использованием сети

192.168.0.0/24.

Вы также выполните базовую

настройку безопасности

и конфигурацию интерфейсов

на маршрутизаторе R1.

Кроме того, вы настроите

интерфейс SVI и базовые

параметры безопасности на

коммутаторах S1, S2 и S3.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

79

70.

ЗаключениеPacket Tracer. Поиск и устранение неполадок

В этом упражнения Packet

Tracer вам потребуется

исправить ошибки

в конфигурации

и проверить подключение

между компьютерами

и веб-сайтами,

маршрутизаторами

и коммутаторами.

Компьютеру должен

быть разрешен доступ

к маршрутизатору R1

по протоколу SSH.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

80

71.

ЗаключениеГлава 11. Создание сети небольшого размера

Объясните функции и возможности ПО Cisco IOS.

Настройте исходные параметры на сетевом устройстве с помощью ПО Cisco IOS.

С учетом схемы IP-адресации настройте параметры IP-адресов на оконечных устройствах,

чтобы обеспечить сквозное подключение в сети малого и среднего бизнеса.

© Cisco и/или ее дочерние компании, 2016. Все права защищены. Конфиденциальная информация Cisco

81

internet

internet