Similar presentations:

Общие вопросы обеспечения кибербезопасности

1.

Основы информационных технологий икибербезопасности в профессиональной деятельности

органов внутренних дел Российской Федерации

2.

Лекция 4/1«Общие вопросы

обеспечения

кибербезопасности»

3.

Учебные вопросы:1. Понятие

информации

безопасности.

2. Кибербезопасность

киберугрозы.

и

понятия

3. Понятие

критической

инфраструктуры.

информационной

и

современные

информационной

4.

Термин «информация» происходит от латинского слова«informatio», что означает сведения, разъяснения, изложение.

Обычно под информацией понимаются знания, сведения,

данные, сообщения и сигналы, с которыми мы имеем дело в

повседневной жизни и проявление которых мы наблюдаем в

природе и обществе.

Информация - сведения (сообщения, данные) независимо

от формы их представления

Федеральный закон «Об информации, информационных

технологиях и о защите информации» от 27.07.2006 № 149-ФЗ

5.

Вопрос 1Понятие информации и

информационной

безопасности

6.

7.

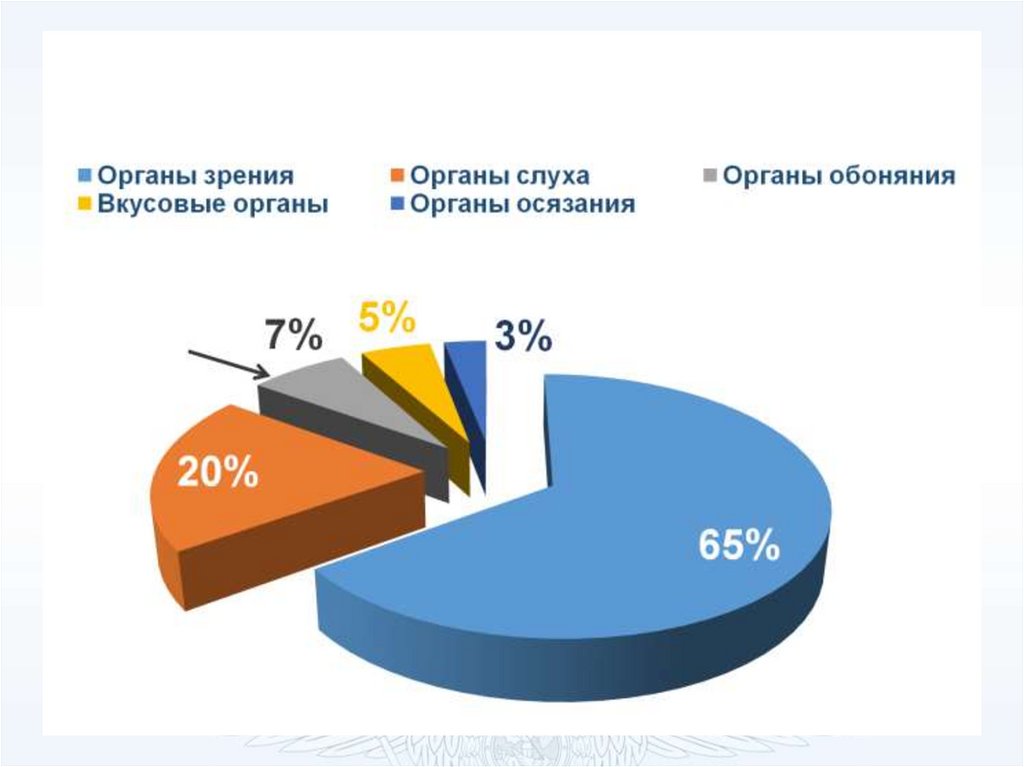

1. По способам восприятия:• Визуальная — воспринимается органами зрения

• Аудиальная — воспринимается органами слуха

• Тактильная — воспринимается тактильными рецепторами

• Обонятельная — воспринимается обонятельными рецепторами

• Вкусовая — воспринимается вкусовыми рецепторами

2. По форме представления:

• Буквенная (символы, составляющие слова)

• Цифровая (числа)

• Графическая (различные изображения – схемы, эскизы, графики, диаграммы и т.п.)

• Кодированная (некоторые наборы последовательностей цифр – двоичные коды,

машинные коды (таблицы символов ASCII) и др.)

• Акустическая (колебания воздушных масс, вибрации поверхностей и т. д.)

• Комбинированная

3. По форме передачи:

• Вербальная (словесная, звуковая)

• Невербальная (представленная на определенном носителе: бумаге, дискете и т.д.)

• Письменная

• Печатная

• Телефонная

• Электронная

• Спутниковая и т.д.

8.

4. По общественному значению:• Массовая — содержит тривиальные сведения и оперирует набором понятий,

понятным большей части социума

• Личная (приватная) — набор сведений о какой-либо личности, определяющий

социальное положение и типы социальных взаимодействий

• Специальная — содержит специфический набор понятий, которые могут быть

не понятны основной массе социума, но необходимы и понятны в рамках

узкой социальной группы, где используется данная информация

• Секретная — доступ, к которой предоставляется узкому кругу лиц и по

закрытым (защищённым) каналам

5. По изменчивости во времени:

• Условно-постоянная (например, место жительства человека)

• Условно-переменная (например, последовательность календарных месяцев)

• Постоянная (например, дата рождения человека)

• Переменная

6. По режиму передачи от одного потребителя информации другому:

• В произвольные сроки

• По запросу

• Принудительно в определенные сроки

9.

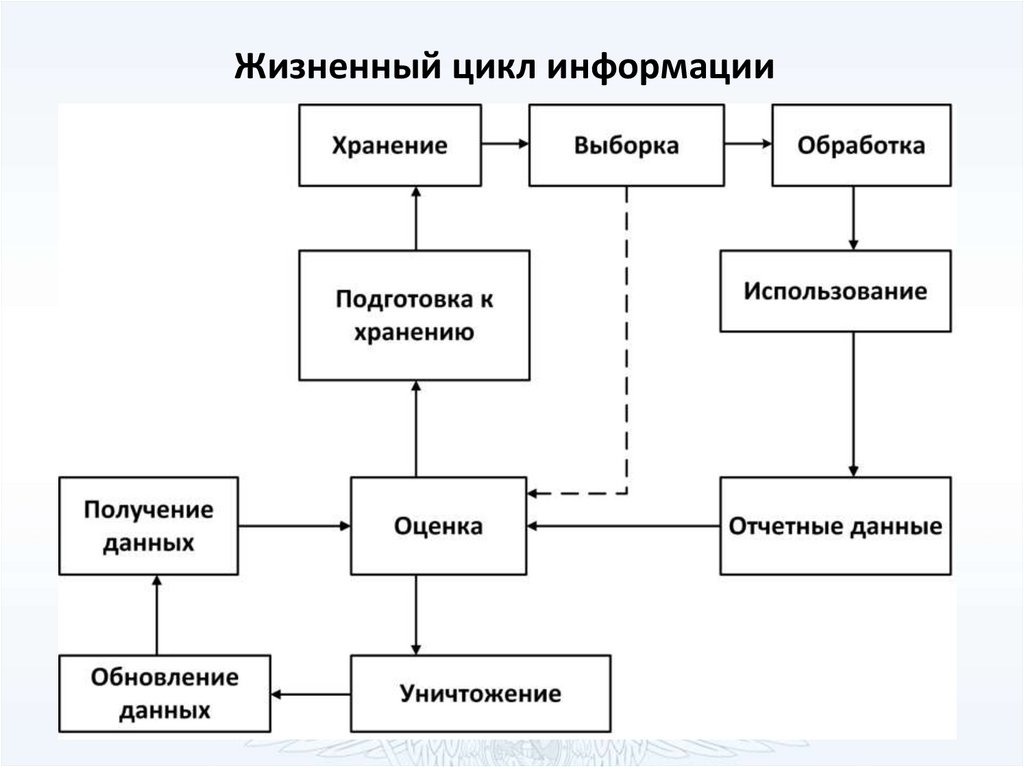

Жизненный цикл информации10.

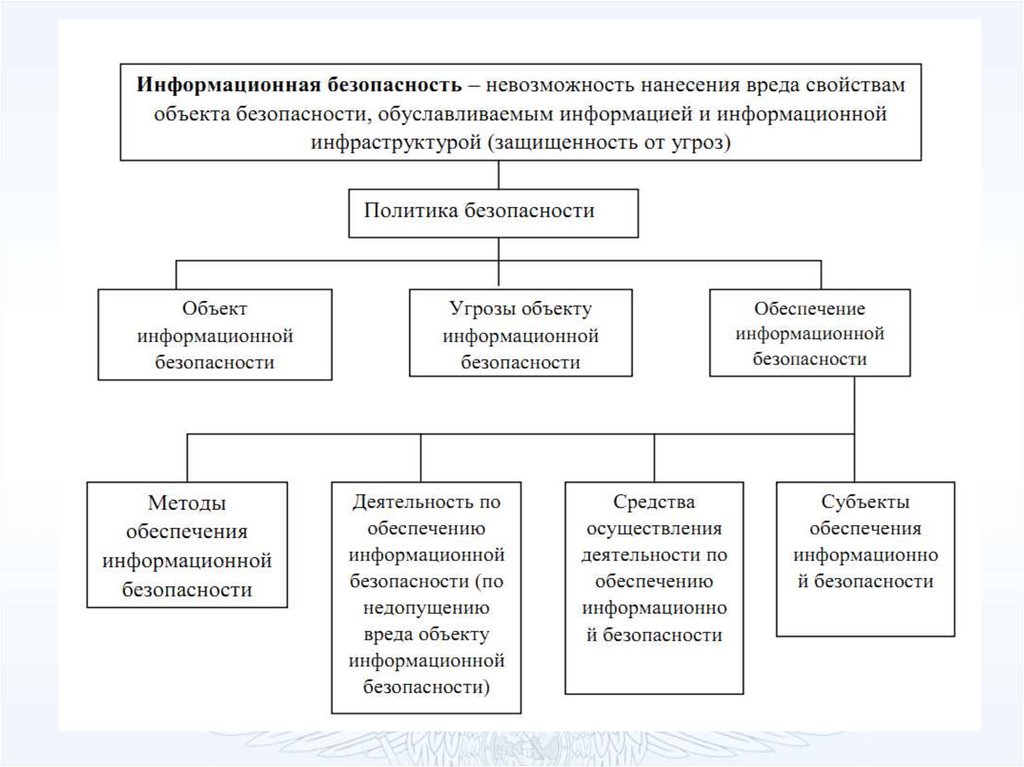

Основные понятия безопасности и характер связей между ними11.

12.

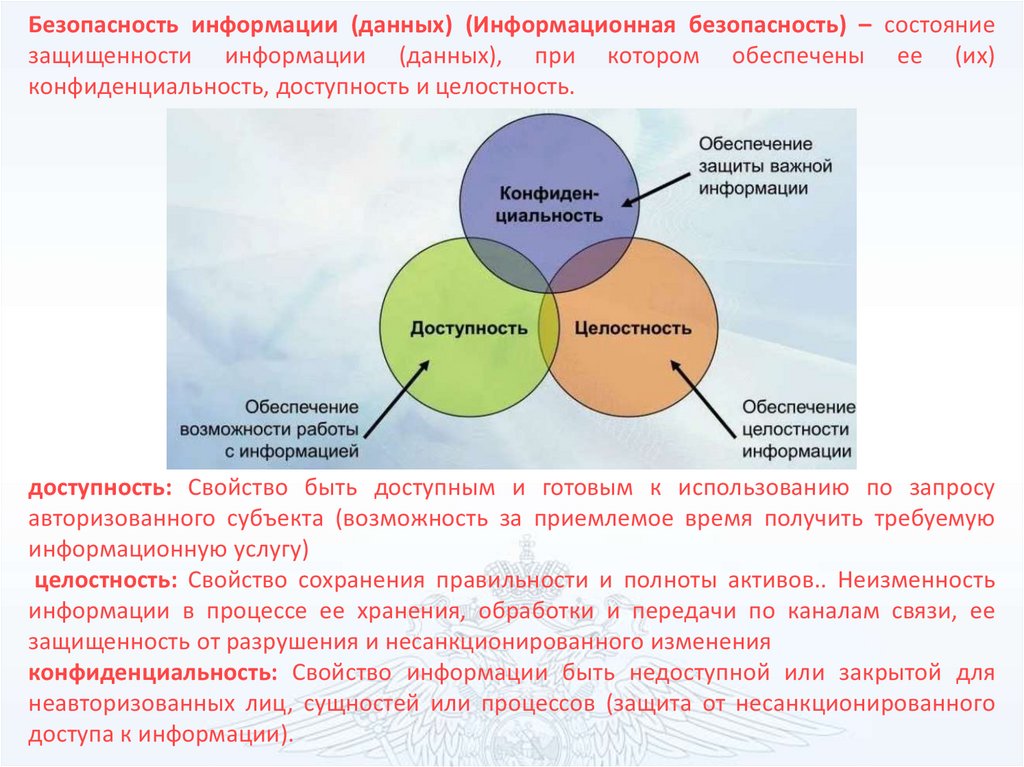

Безопасность информации (данных) (Информационная безопасность) – состояниезащищенности информации (данных), при котором обеспечены ее (их)

конфиденциальность, доступность и целостность.

доступность: Свойство быть доступным и готовым к использованию по запросу

авторизованного субъекта (возможность за приемлемое время получить требуемую

информационную услугу)

целостность: Свойство сохранения правильности и полноты активов.. Неизменность

информации в процессе ее хранения, обработки и передачи по каналам связи, ее

защищенность от разрушения и несанкционированного изменения

конфиденциальность: Свойство информации быть недоступной или закрытой для

неавторизованных лиц, сущностей или процессов (защита от несанкционированного

доступа к информации).

13.

Защита информации - комплекс мероприятий, направленных наобеспечение

информационной

безопасности

деятельность

по

предотвращению

утечки

защищаемой

информации,

несанкционированных и непреднамеренных воздействий на защищаемую

информацию, то есть процесс, направленный на достижение этого

состояния

Общая цель защиты информации – предотвращение или существенное

уменьшение величины ущерба, наносимого субъектом информационной

сферы в результате утраты общедоступной информации, утраты и утечки

информации ограниченного доступа

Утрата информации – полная или частичная постоянная или временная

недоступность информации санкционированному (имеющему законное

право) субъекту информационной сферы (Утрата доступности).

Утечка информации – полная или частичная, постоянная или временная

доступность информации несанкционированному субъекту (Утрата

конфиденциальности).

14.

Цели защиты информации:• Предотвращение утечки информации по техническим каналам

• Соблюдение правового режима использования информационных

объектов, программ обработки информации в объектах информационной

инфраструктуры

• Сохранение возможности управления процессом обработки и

использования информации в условиях оказания вредоносных

воздействий на информацию и обрабатывающие её объекты

информационной инфраструктуры

• Обеспечение информационной безопасности создания объекта

информационной инфраструктуры

• Обеспечение безопасности эксплуатации объектов информационной

инфраструктуры и т.д.

Подводя итог можно сказать, что:

• безопасность информации – это состояние

• защита информации – это деятельность

15.

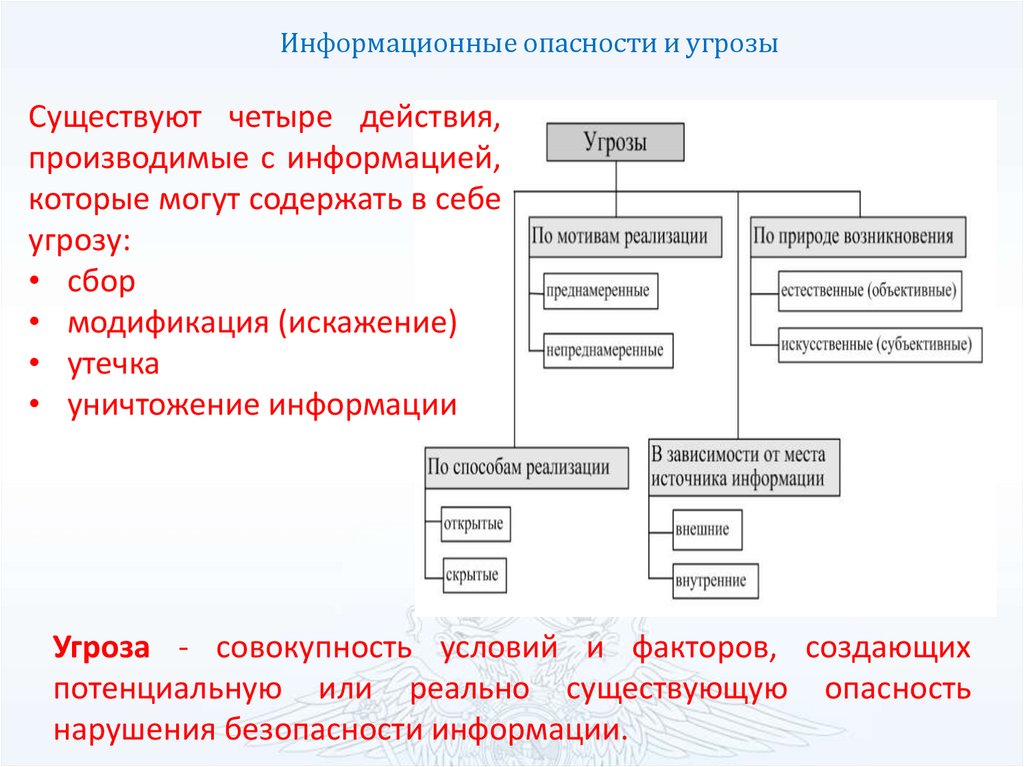

Информационные опасности и угрозыСуществуют четыре действия,

производимые с информацией,

которые могут содержать в себе

угрозу:

• сбор

• модификация (искажение)

• утечка

• уничтожение информации

Угроза - совокупность условий и факторов, создающих

потенциальную или реально существующую опасность

нарушения безопасности информации.

16.

Естественные угрозы – это угрозы, вызванные воздействиямина компьютерную систему и ее элементы объективных

физических процессов или стихийных природных явлений, не

зависящих от человека.

Искусственные угрозы (Человеческие факторы) – это угрозы

компьютерной системе, вызванные деятельностью человека.

Среди них, исходя из мотивации действий, можно выделить

непреднамеренные и преднамеренные.

Непреднамеренные (неумышленные) угрозы – угрозы,

вызванные ошибками при проектировании информационной

системы и ее элементов, ошибками персонала.

Преднамеренные (умышленные) угрозы

связанные с корыстными устремлениями.

–

угрозы,

17.

Вопрос 2Кибербезопасность

понятия и современные

киберугрозы

18.

Компьютерная информация - это информация, зафиксированная намашинном носителе или передаваемая по телекоммуникационным

каналам в форме, доступной восприятию ЭВМ

19.

Под кибербезопасностью понимается - процесс использования мербезопасности для обеспечения конфиденциальности, целостности и

доступности данных

Цели

кибербезопасности

–

своевременное

обнаружение,

предупреждение несанкционированного доступа и воздействия на

информацию в сети

Основными

субъектами

кибербезопасности

являются

государственные органы, юридические лица и бизнес-организации

Основные

объекты

компьютерные сети,

информации

кибербезопасности

это

компьютеры,

базы данных, электронные носители

Принципом политики кибербезопасности является принцип

невозможности незаметно миновать защитные средства сети

(системы)

20.

Кибербезопасность это меры по защите от киберугроз компьютеров,серверов, сетей, электронных систем, устройств и приложений

Киберугроза – совокупность условий и факторов, создающих потенциальную

или реально существующую опасность причинения вреда киберпространству

Виды киберугроз

Кибербезопасность борется с тремя видами угроз.

1. Киберпреступление – действия, организованные одним или

несколькими злоумышленниками с целью атаковать систему, чтобы

нарушить ее работу или извлечь финансовую выгоду.

2. Кибератака – это попытка киберпреступников вывести компьютеры из

строя, похитить данные или использовать взломанную компьютерную

систему для проведения дополнительных атак.

3. Кибертерроризм – действия, направленные на дестабилизацию

электронных систем с целью вызвать страх или панику.

21.

Источник угрозы безопасности информации:Субъект (физическое лицо, материальный объект

или

физическое

явление),

являющийся

непосредственной причиной возникновения угрозы

безопасности информации.

Источники угроз могут находиться как внутри

объекта информатизации - внутренние, так и вне

его - внешние.

21

22.

• хищение - совершенные с корыстной целью противоправныебезвозмездное изъятие и (или) обращение чужого имущества в

пользу виновного или других лиц, причинившие ущерб

собственнику или владельцу имущества;

• копирование компьютерной информации - повторение и

устойчивое запечатление информации на машинном или ином

носителе;

• уничтожение - внешнее воздействие на имущество, в результате

которого оно прекращает свое физическое существование либо

приводится в полную непригодность для использования по

целевому назначению.

• уничтожение компьютерной информации - стирание ее в памяти

ЭВМ;

22

23.

• повреждение - изменение свойств имущества, при которомсущественно ухудшается его состояние, утрачивается значительная

часть его полезных свойств и оно становится полностью или частично

непригодным для целевого использования;

• модификация компьютерной информации - внесение любых

изменений, связанных с адаптацией программы для ЭВМ или баз

данных;

• блокирование компьютерной информации – искусственное

затруднение доступа пользователей к информации, не связанное с ее

уничтожением;

несанкционированное

уничтожение,

блокирование,

модификация, копирование информации - любые не разрешенные

законом, собственником или компетентным пользователем

указанные действия с информацией;

• обман (отрицание подлинности, навязывание ложной информации)

- умышленное искажение или сокрытие истины с целью ввести в

заблуждение лицо, в ведении которого находится имущество, и таким

образом добиться от него добровольной передачи имущества, а

также сообщение с этой целью ложных сведений.

23

24.

Социальная инженерия - это манипулирование мыслями ипоступками людей для достижения конкретных целей с

помощью набора методов.

В основе такого манипулирования — психологические

особенности и закономерности человеческого мышления.

Социальная инженерия — в контексте информационной

безопасности — психологическое манипулирование людьми с

целью совершения определенных действий или разглашения

конфиденциальной информации.

• Фишинг – техника, направленная на жульническое получение

конфиденциальной информации. Обычно злоумышленник

посылает цели e-mail, подделанный под официальное письмо —

от банка или платёжной системы — требующее «проверки»

определённой информации, или совершения определённых

действий.

• Претекстинг – это действие, отработанное по заранее

составленному сценарию (претексту).

25.

• Кви про кво – злоумышленник может позвонить послучайному номеру в компанию, и представиться сотрудником

техподдержки, опрашивающим, есть ли какие-либо технические

проблемы.

• Претекстинг – это действие, отработанное по заранее

составленному сценарию (претексту).

• Троянский конь – это техника эксплуатирует любопытство,

либо алчность цели.

• Дорожное яблоко – это метод атаки представляет собой

адаптацию троянского коня, и состоит в использовании

физических носителей.

• Обратная социальная инженерия – целью обратной

социальной инженерии является заставить цель саму обратиться

к злоумышленнику за «помощью».

26.

Техники социальной инженерии27.

Вопрос 3Понятие критической

информационной

инфраструктуры

28.

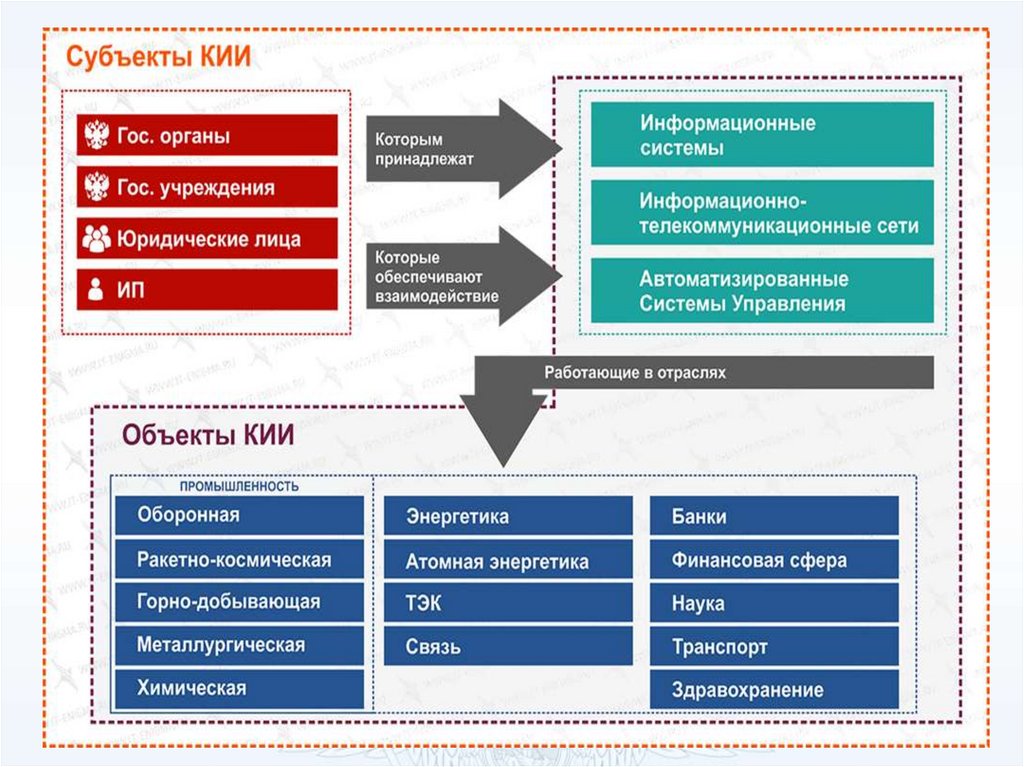

Основные понятия, касающиеся области обеспечения безопасностикритической информационной инфраструктуры (КИИ) сформулированы в

Федеральном законе от 26.07.2017 № 187-ФЗ «О безопасности КИИ РФ»

187-ФЗ «О безопасности КИИ РФ» регулирует отношения в области

обеспечения безопасности КИИ РФ в целях ее устойчивого

функционирования при проведении в отношении ее компьютерных атак.

Под КИИ подразумевается совокупность автоматизированных систем

управления (АСУ) производственными и технологическими процессами (ТП)

критически важных объектов РФ и обеспечивающих их взаимодействие

информационно-телекоммуникационных сетей (ИТКС), а также ИТ-систем и

сетей связи, предназначенных для решения задач государственного

управления,

обеспечения

обороноспособности,

безопасности

и

правопорядка

КИИ — программное обеспечение, системы управления и средства связи,

которыми пользуются банки, госструктуры, предприятия топливноэнергетического комплекса и другие организации, повреждение сетей

которых может привести к серьёзным последствиям для граждан и

экономики

29.

30.

Рассмотрение устойчивости функционирования КИИ МВД Россиицелесообразно проводить в рамках государственной информационной

инфраструктуры, которая включает:

• физическую инфраструктуру, развернутую на базе ведомственных ИТКС,

интегрированных в ИТКС общего пользования России и тем самым являющихся

неотъемлемой

частью

государственных

информационных

систем,

функционирующих в киберпространстве

• информационную инфраструктуру как совокупность взаимосвязанных

ведомственных ИС, подключенных через сегменты ведомственной ИТКС, и

взаимодействующих с ней информационных систем правоохранительных

структур, других силовых ведомств и государственных корпораций

• инфраструктуру управления, представляющую собой системы управления

ИТКС, отдельные сервисы и службы, информационно связанные между собой

Процесс внедрения перспективных информационных технологий при создании

ЕИКС МВД России осложняется большим количеством различных источников и

потребителей информации, их организационной и территориальной

распределенностью, обработкой информации, характеризующейся различной

степенью конфиденциальности, и, как следствие, повышением рисков нарушения

устойчивости функционирования таких систем

31.

Центры мониторинга иуправления

безопасностью как

составляющие системы

противодействие с

киберпреступлениями

32.

В целях выполнения требований статьи 5 и 9 Федеральногозакона от 26.07.2017 г. № 187-ФЗ «О безопасности КИИ РФ»

субъект КИИ должен провести подключение объектов КИИ к

государственной системе обнаружения, предупреждения и

ликвидации последствий компьютерных атак, направленных на

информационные ресурсы Российской Федерации — ГосСОПКА

ГосСОПКА представляет собой единый территориально

распределенный комплекс центров различного масштаба,

включающий силы и средства, предназначенные для

обнаружения, предупреждения и ликвидации последствий

компьютерных атак и реагирования на компьютерные инциденты

33.

Обобщенная структурная схема ГосСОПКА34.

Основными задачами ГосСОПКА выступают:выявление признаков проведения компьютерных атак (КА), определения

их источников, методов, способов и средств осуществления и

направленности, а также разработка методов и средств обнаружения,

предупреждения и ликвидации последствий КА;

прогнозирование ситуации в области обеспечения кибербезопасности

Российской Федерации, включая выявленные и прогнозируемые угрозы,

их оценку;

сбор и анализ информации о КА и вызванных ими компьютерных

инцидентах в отношении информационных ресурсов Российской

Федерации;

обеспечение взаимодействия владельцев информационных ресурсов

Российской Федерации, операторов связи, иных субъектов,

осуществляющих лицензируемую деятельность в области защиты

информации, при решении задач, касающихся обнаружения,

предупреждения и ликвидации последствий КА;

осуществление контроля степени защищенности критической

информационной инфраструктуры Российской Федерации от КА.

35.

Основнойорганизационно-технической

составляющей

ГосСОПКА

являются центры обнаружения, предупреждения и ликвидации

последствий компьютерных атак, организованные по ведомственному и

территориальному принципам.

К основным задачам центров относятся:

• обнаружение,

предупреждение

и

ликвидация

последствий

компьютерных

атак,

направленных

на

контролируемые

информационные ресурсы;

• проведение мероприятий по оценке степени защищенности

контролируемых информационных ресурсов;

• проведение мероприятий по установлению причин компьютерных

инцидентов, вызванных компьютерными атаками на контролируемые

информационные ресурсы;

• сбор и анализ данных о состоянии информационной безопасности в

контролируемых информационных ресурсах;

• осуществление взаимодействия между центрами;

• информирование заинтересованных лиц и субъектов ГосСОПКА по

вопросам обнаружения, предупреждения и ликвидации последствий

компьютерных атак.

36.

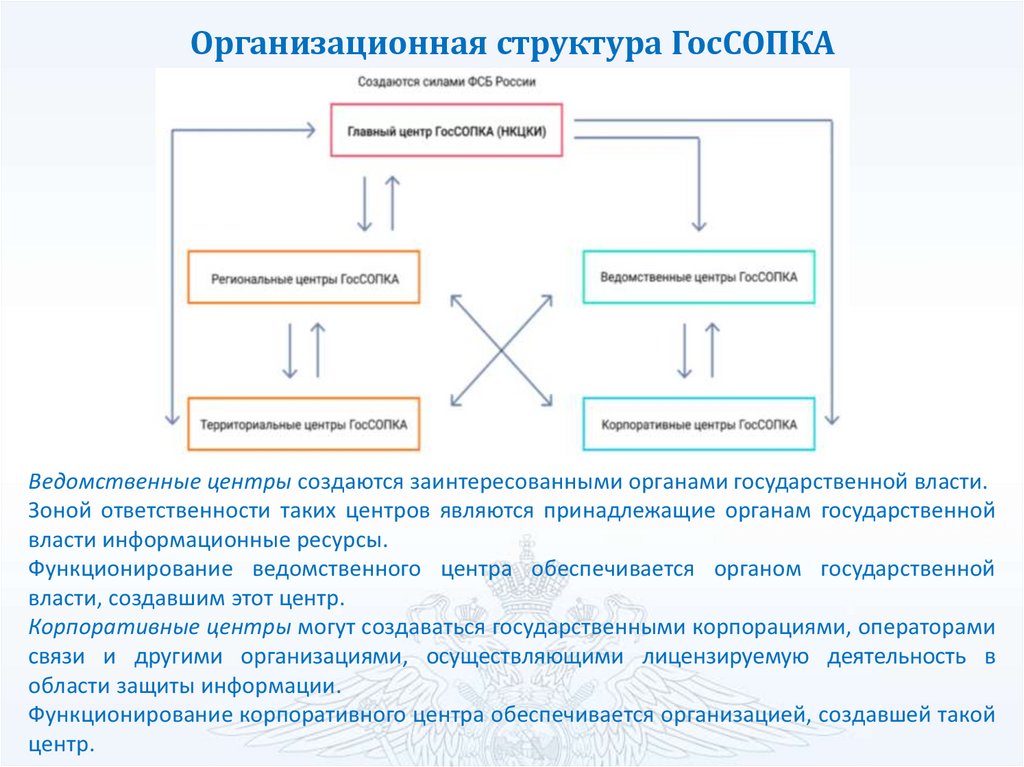

Организационная структура ГосСОПКАВедомственные центры создаются заинтересованными органами государственной власти.

Зоной ответственности таких центров являются принадлежащие органам государственной

власти информационные ресурсы.

Функционирование ведомственного центра обеспечивается органом государственной

власти, создавшим этот центр.

Корпоративные центры могут создаваться государственными корпорациями, операторами

связи и другими организациями, осуществляющими лицензируемую деятельность в

области защиты информации.

Функционирование корпоративного центра обеспечивается организацией, создавшей такой

центр.

37.

Главнымцентром

ГосСОПКА

является

Национальный

координационный центр по компьютерным инцидентам (НКЦКИ).

Официальный адрес сайта в сети Интернет НКЦКИ: http://gov-cert.ru/.

Создан приказом ФСБ России от 24 июля 2018 г. №366

«О Национальном координационном центре по компьютерным

инцидентам».

В функции НКЦКИ входит:

Координация мероприятий и участие в мероприятиях по

реагированию на компьютерные инциденты

Организует и осуществляет обмен информацией о

компьютерных инцидентах

Осуществляет методическое обеспечение

Участвует в обнаружении, предупреждении и ликвидации

последствий компьютерных атак

Обеспечивает информирование о компьютерных атаках

Собирает и анализирует информацию о компьютерных

инцидентах и атаках

38.

В целях выполнения предусмотренных настоящим Положением задачи ифункций НКЦКИ в пределах своей компетенции имеет право:

Направлять

уведомления

и

запросы

субъектам

критической

информационной инфраструктуры.

Отказывать в предоставлении информации о компьютерных инцидентах,

связанных с функционированием объектов критической информационной

инфраструктуры, по запросам органа иностранного государства или

международной организации.

Создавать рабочие группы из представителей субъектов критической

информационной инфраструктуры по согласованию с их руководством для

решения вопросов, отнесенных к компетенции НКЦКИ.

Привлекать к реагированию на компьютерные инциденты организации и

экспертов, осуществляющих деятельность в данной области.

Распространять и публиковать информационные и справочные материалы,

участвовать в работе научно-технических конференций, симпозиумов,

совещаний.

Заключать от своего имени соглашения о сотрудничестве в области

обнаружения, предупреждения и ликвидации последствий компьютерных атак

и реагирования на компьютерные инциденты.

39.

Ведомственный центр40.

В рамках выполнения задач, возложенных на ГосСОПКА,сформулированы основные функции ведомственного центра:

принятие решений по обеспечению информационной безопасности

информационных ресурсов;

выявление, сбор и анализ сведений об уязвимостях, а также проведение

мероприятий по оценке защищённости информационных ресурсов от

КА;

информирование лица принимающего решения и субъектов ГосСОПКА

по вопросам обнаружения, предупреждения и ликвидации последствий

КА;

обеспечение защиты данных, передаваемых между ведомственным

центром и Главным центром по каналам, защищённым с

использованием сертифицированных средств защиты информации;

предоставление дополнительной информации о компьютерных

инцидентах

в

информационно-телекоммуникационных

сетях,

находящихся в зоне ответственности ведомственного центра.

41.

К основным задачам центров ГосСОПКА относятся:• Обнаружение,

предупреждение

и

ликвидация

последствий

компьютерных

атак,

направленных

на

контролируемые

информационные ресурсы

• Проведение мероприятий по оценке степени защищенности

контролируемых информационных ресурсов

• Проведение мероприятий по установлению причин компьютерных

инцидентов, вызванных компьютерными атаками на контролируемые

информационные ресурсы

• Сбор и анализ данных о состоянии информационной безопасности в

контролируемых информационных ресурсах

• Осуществление взаимодействия между центрами

• Информирование заинтересованных лиц и субъектов ГосСОПКА по

вопросам обнаружения, предупреждения и ликвидации последствий

компьютерных атак

42.

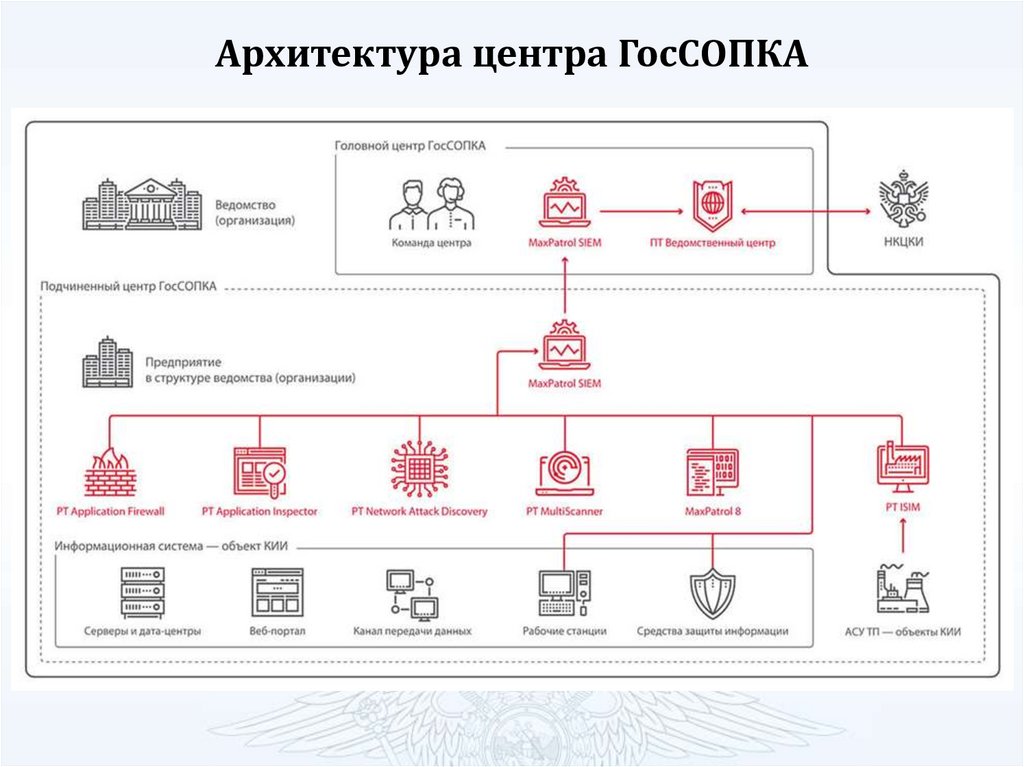

Архитектура центра ГосСОПКА43.

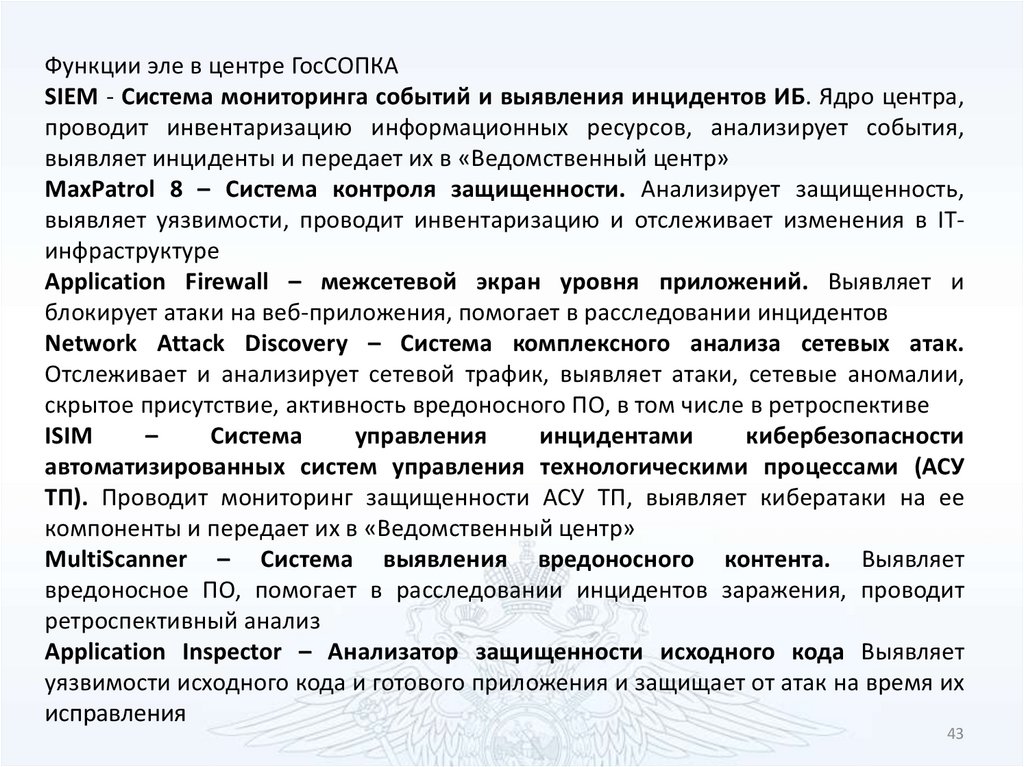

Функции эле в центре ГосСОПКАSIEM - Система мониторинга событий и выявления инцидентов ИБ. Ядро центра,

проводит инвентаризацию информационных ресурсов, анализирует события,

выявляет инциденты и передает их в «Ведомственный центр»

MaxPatrol 8 – Система контроля защищенности. Анализирует защищенность,

выявляет уязвимости, проводит инвентаризацию и отслеживает изменения в ITинфраструктуре

Application Firewall – межсетевой экран уровня приложений. Выявляет и

блокирует атаки на веб-приложения, помогает в расследовании инцидентов

Network Attack Discovery – Система комплексного анализа сетевых атак.

Отслеживает и анализирует сетевой трафик, выявляет атаки, сетевые аномалии,

скрытое присутствие, активность вредоносного ПО, в том числе в ретроспективе

ISIM

–

Система

управления

инцидентами

кибербезопасности

автоматизированных систем управления технологическими процессами (АСУ

ТП). Проводит мониторинг защищенности АСУ ТП, выявляет кибератаки на ее

компоненты и передает их в «Ведомственный центр»

MultiScanner – Система выявления вредоносного контента. Выявляет

вредоносное ПО, помогает в расследовании инцидентов заражения, проводит

ретроспективный анализ

Application Inspector – Анализатор защищенности исходного кода Выявляет

уязвимости исходного кода и готового приложения и защищает от атак на время их

исправления

43

44.

При составлении штатного расписания и должностных инструкций центраГосСОПКА необходимо распределить следующие роли специалистов:

– специалист по взаимодействию с персоналом и пользователями

– специалист по обнаружению компьютерных атак и инцидентов

– специалист по обслуживанию средств центра ГосСОПКА

– специалист по оценке защищенности

– специалист по ликвидации последствий компьютерных инцидентов

– специалист по установлению причин компьютерных инцидентов

– аналитик

– технический эксперт в соответствии со специализацией

– специалист

сопровождению

– руководитель

по

нормативно-правовому

и

методическому

45.

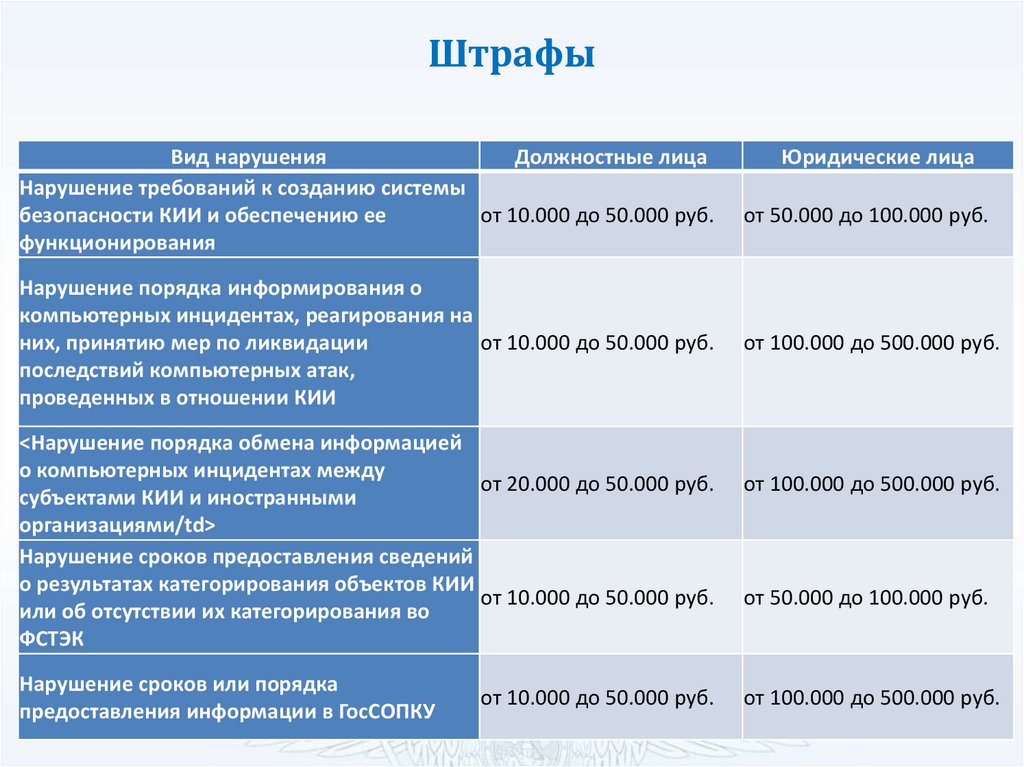

ШтрафыВид нарушения

Должностные лица

Нарушение требований к созданию системы

безопасности КИИ и обеспечению ее

от 10.000 до 50.000 руб.

функционирования

Нарушение порядка информирования о

компьютерных инцидентах, реагирования на

них, принятию мер по ликвидации

от 10.000 до 50.000 руб.

последствий компьютерных атак,

проведенных в отношении КИИ

<Нарушение порядка обмена информацией

о компьютерных инцидентах между

от 20.000 до 50.000 руб.

субъектами КИИ и иностранными

организациями/td>

Нарушение сроков предоставления сведений

о результатах категорирования объектов КИИ

от 10.000 до 50.000 руб.

или об отсутствии их категорирования во

ФСТЭК

Нарушение сроков или порядка

предоставления информации в ГосСОПКУ

от 10.000 до 50.000 руб.

Юридические лица

от 50.000 до 100.000 руб.

от 100.000 до 500.000 руб.

от 100.000 до 500.000 руб.

от 50.000 до 100.000 руб.

от 100.000 до 500.000 руб.

law

law