Similar presentations:

Службы TCP/IP

1. Службы TCP/IP

2. Состав служб TCP/IP

ПротоколСервер

Клиенты

3. Служба DHCP

4. DHCP (Порт/ID:прием 67, отправка 68/UDP)

DHCPприем 67, отправка

68

Dynamic Host Configuration Protocol — протокол

динамической конфигурации узла — это сетевой

протокол, позволяющий компьютерам автоматически

получать IP-адрес и другие параметры, необходимые

для работы в сети TCP/IP. Данный протокол работает

по модели «клиент-сервер». Для автоматической

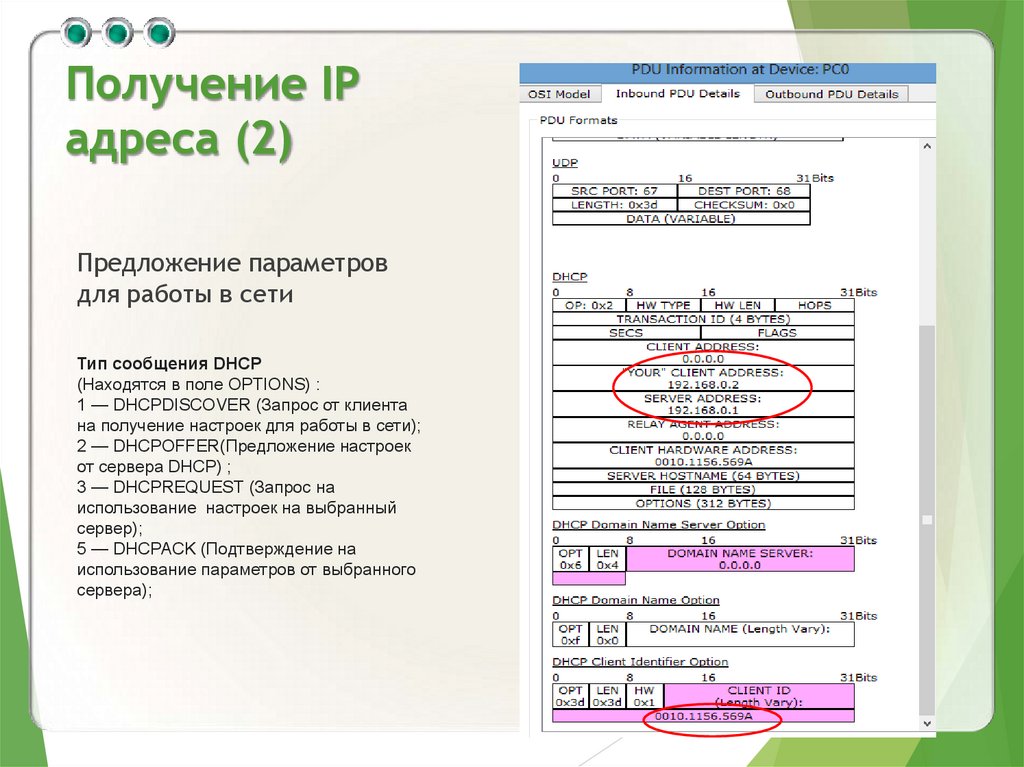

конфигурации

компьютер-клиент

на

этапе

конфигурации

сетевого

устройства

обращается

к

серверу DHCP, и получает от него нужные

параметры. Сетевой администратор может задать

диапазон адресов, распределяемых сервером среди

компьютеров. Это позволяет избежать ручной

настройки компьютеров сети и уменьшает количество

ошибок, но усложняет решение проблем в сети.

5. Способы распределения IP-адресов:

Способы распределения IP-адресов:Ручное распределение. При этом способе сетевой

администратор сопоставляет аппаратному адресу каждого

клиентского компьютера определённый IP-адрес. Фактически,

данный способ распределения адресов отличается от ручной

настройки каждого компьютера лишь тем, что сведения об

адресах хранятся централизованно, и потому их проще

изменять при необходимости.

Автоматическое распределение. При данном способе

каждому компьютеру на постоянное использование выделяется

произвольный свободный IP-адрес из определённого

администратором диапазона.

Динамическое распределение. Этот способ аналогичен

автоматическому распределению, за исключением того, что

адрес выдаётся компьютеру не на постоянное пользование, а

на определённый срок. Это называется арендой адреса. По

истечении срока аренды IP-адрес вновь считается свободным,

и клиент обязан запросить новый.

6. Настройки сервера DHCP

Диапазон IP-адресов, назначаемых клиентам DHCP-сервером.Диапазон последовательных IP-адресов должен образовывать

локальную подсеть IP. Во многих случаях лучшим является частный

диапазон адресов (например, 192.168. 0.0 ..192.168.255.255)

Маску подсети для клиентов.

Исключения.

IP-адреса, которые DHCP-сервер не должен назначать клиентам.

Продолжительность аренды IP-адресов.

По умолчанию этот срок составляет 8 дней. В основном

продолжительность аренды должна соответствовать среднему

времени активности клиентов данной подсети.

IP-адрес маршрутизатора

Имя домена DNS для клиентов

IP-адрес DNS-сервера

IP-адрес WINS-сервера, который будет использоваться клиентами.

WINS-сервер используется для сопоставления NetBIOS-имени другого

компьютера.

7. Пример

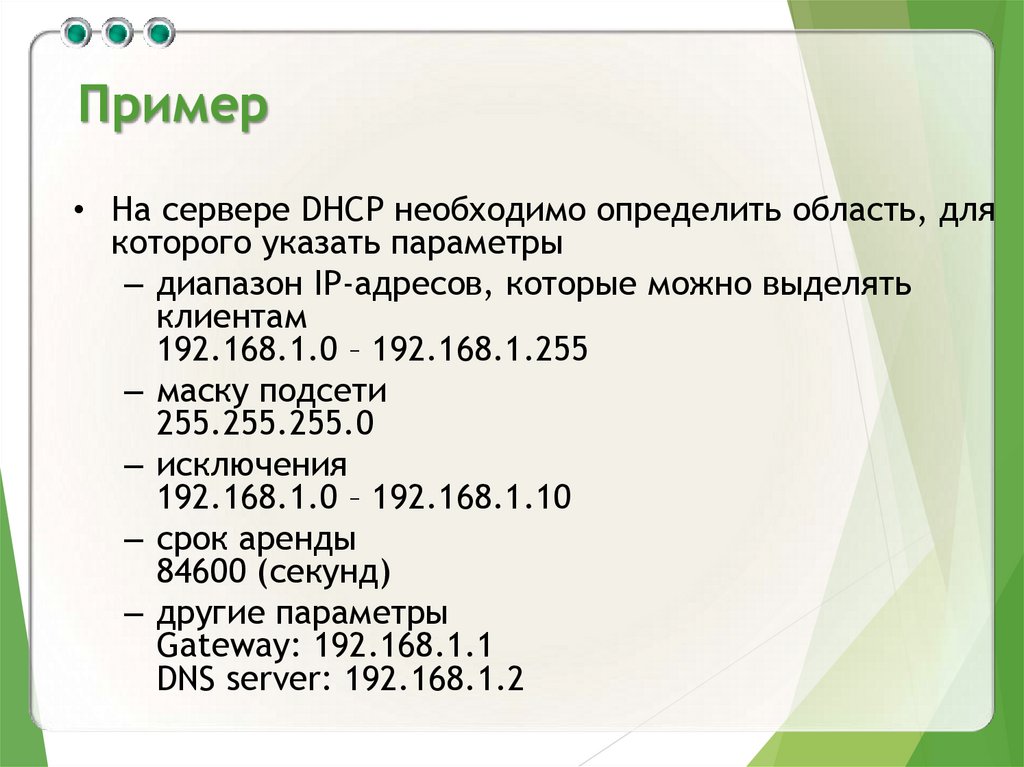

• На сервере DHCP необходимо определить область, длякоторого указать параметры

– диапазон IP-адресов, которые можно выделять

клиентам

192.168.1.0 – 192.168.1.255

– маску подсети

255.255.255.0

– исключения

192.168.1.0 – 192.168.1.10

– срок аренды

84600 (секунд)

– другие параметры

Gateway: 192.168.1.1

DNS server: 192.168.1.2

8. Процесс получения адреса

1.В начале клиент выполняет широковещательный запрос по

всей физической сети с целью обнаружить доступные DHCPсерверы.

2.

Предложение DHCP.

Сервер отправляет ему ответ, в котором предлагает

конфигурацию в соответствии с указанными сетевым

администратором настройками. (Предлагаемый клиенту IPадрес, адреса маршрутизаторов и DNS-серверов и др).

3.

Запрос DHCP.

Выбрав одну из конфигураций, предложенных DHCPсерверами, клиент отправляет запрос DHCP. Он рассылается

широковещательно; при этом добавляется специальная

опция — идентификатор сервера — указывающая адрес DHCPсервера, выбранного клиентом.

4.

Подтверждение DHCP.

5.

После этого клиент должен настроить свой сетевой

интерфейс, используя предоставленные опции.

9. DHCP. Получение аренды…

DHCP-клиентDHCP-сервер

IPB

MACA

1. DHCPDiscover

Source IP: 0.0.0.0

Dest. IP: 255.255.255.255

Source MAC: MACA

Dest. MAC: 111…111

MACB

2. DHCPOffer

Source IP: IPB

Dest. IP: IPA

Source MAC: MACB

Dest. MAC: MACA

При первом запуске DCHP-клиента

1.

2.

DHCP-клиент посылает широковещательное сообщение

DHCPDiscover

DHCP-серверы отвечают сообщением DHCPOffer,

содержащем предлагаемый IP-адрес и другие параметры

аренды

10. DHCP. Получение аренды…

DHCP-клиентDHCP-сервер

IPB

MACA

3. DHCPRequest

MACB

4. DHCPAck

3.

DHCP-клиент принимает первое пришедшее предложение и

посылает DHCP-серверу уведомление о согласии (DHCPRequest)

4.

DCHP-сервер назначает клиенту аренду IP-адреса и посылает

сообщение DCHPAck, содержащее дополнительные параметры

TCP/IP

5.

DCHP-клиент применяет параметры и начинает работу в сети

В случае отсутствия ответа от DCHP-сервера клиент может

назначить себе IP-адрес самостоятельно

каждые 5 минут DCHP-клиент пытается найти DHCP-сервер

11. DHCP. Получение аренды

При повторном запуске DHCP-клиентаDCHP-клиент посылает широковещательное сообщение

DHCPRequest, пытаясь получить свой предыдущий адрес

Если запрашиваемый IP-адрес может быть использован клиентом,

DHCP-сервер посылает ему сообщение DCHPAck

Клиент продолжает использовать свой IP-адрес

Если запрашиваемый IP-адрес не может быть использован

клиентом, DHCP-сервер посылает ему сообщение DCHPNAk

Клиент начинает процесс получения аренды заново

Если DCHP-сервер не отвечает, клиент проверяет доступность

шлюза (Gateway)

Если шлюз доступен, клиент продолжает использование IP-адреса

Если шлюз недоступен, клиент предполагает, что его переместили в

другую физическую сеть, прекращает использование IP-адреса и

может попытаться назначить себе IP-адрес самостоятельно

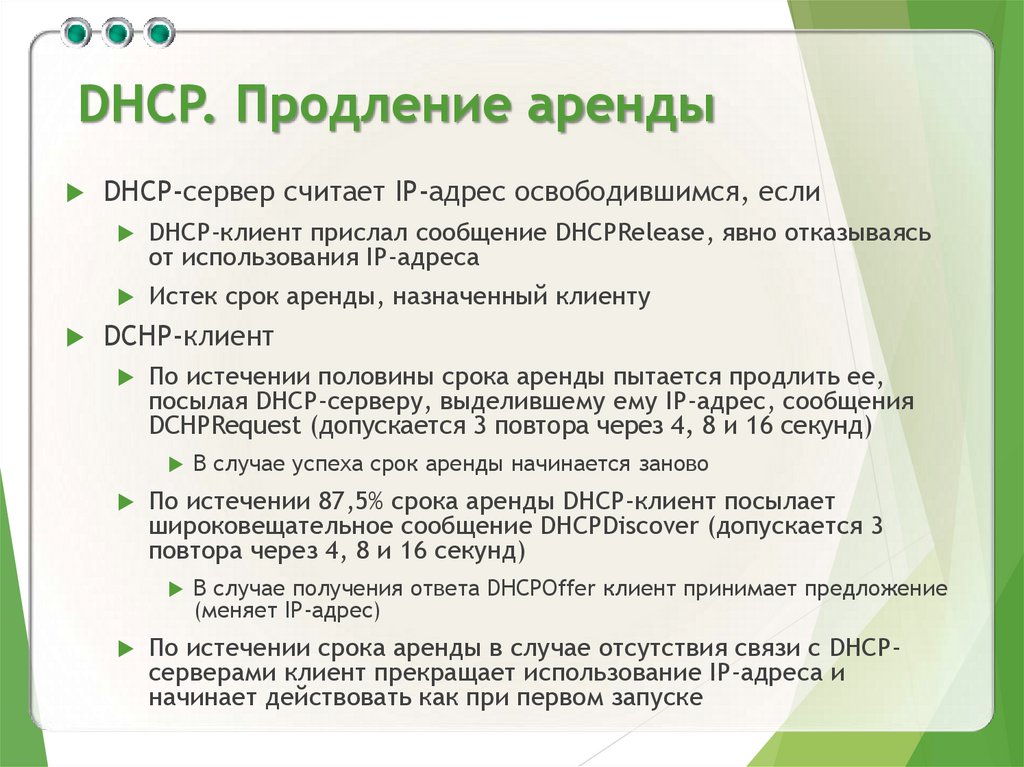

12. DHCP. Продление аренды

DHCP-сервер считает IP-адрес освободившимся, еслиDHCP-клиент прислал сообщение DHCPRelease, явно отказываясь

от использования IP-адреса

Истек срок аренды, назначенный клиенту

DCHP-клиент

По истечении половины срока аренды пытается продлить ее,

посылая DHCP-серверу, выделившему ему IP-адрес, сообщения

DCHPRequest (допускается 3 повтора через 4, 8 и 16 секунд)

В случае успеха срок аренды начинается заново

По истечении 87,5% срока аренды DHCP-клиент посылает

широковещательное сообщение DHCPDiscover (допускается 3

повтора через 4, 8 и 16 секунд)

В случае получения ответа DHCPOffer клиент принимает предложение

(меняет IP-адрес)

По истечении срока аренды в случае отсутствия связи с DHCP-

серверами клиент прекращает использование IP-адреса и

начинает действовать как при первом запуске

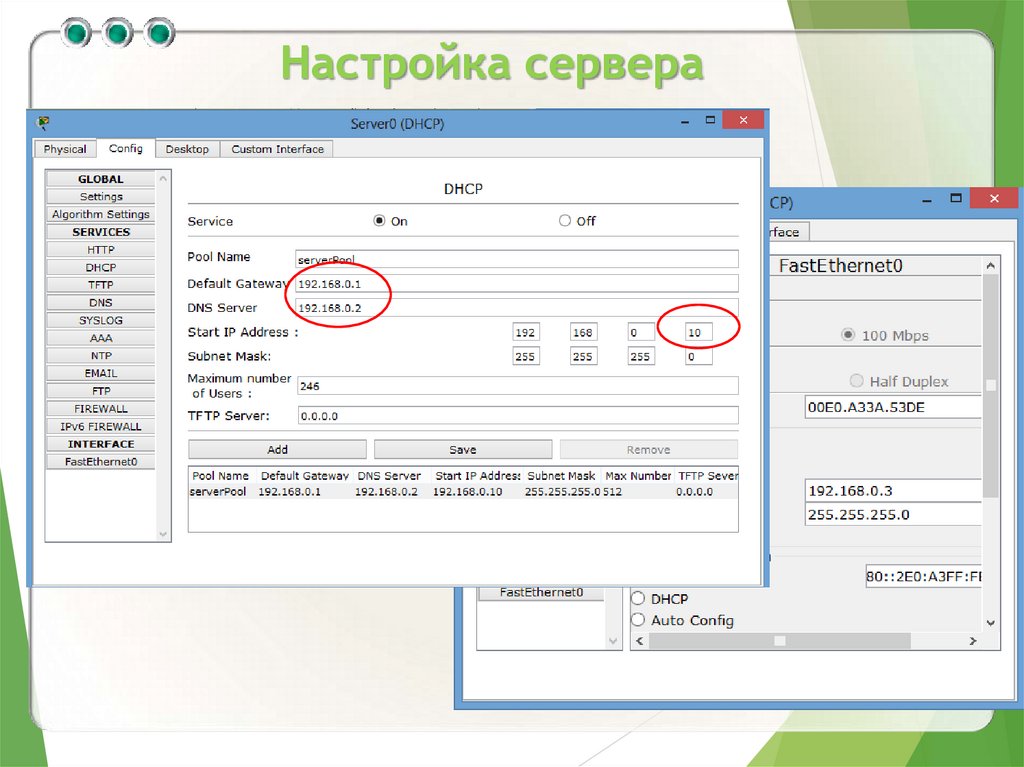

13. Настройка сервера

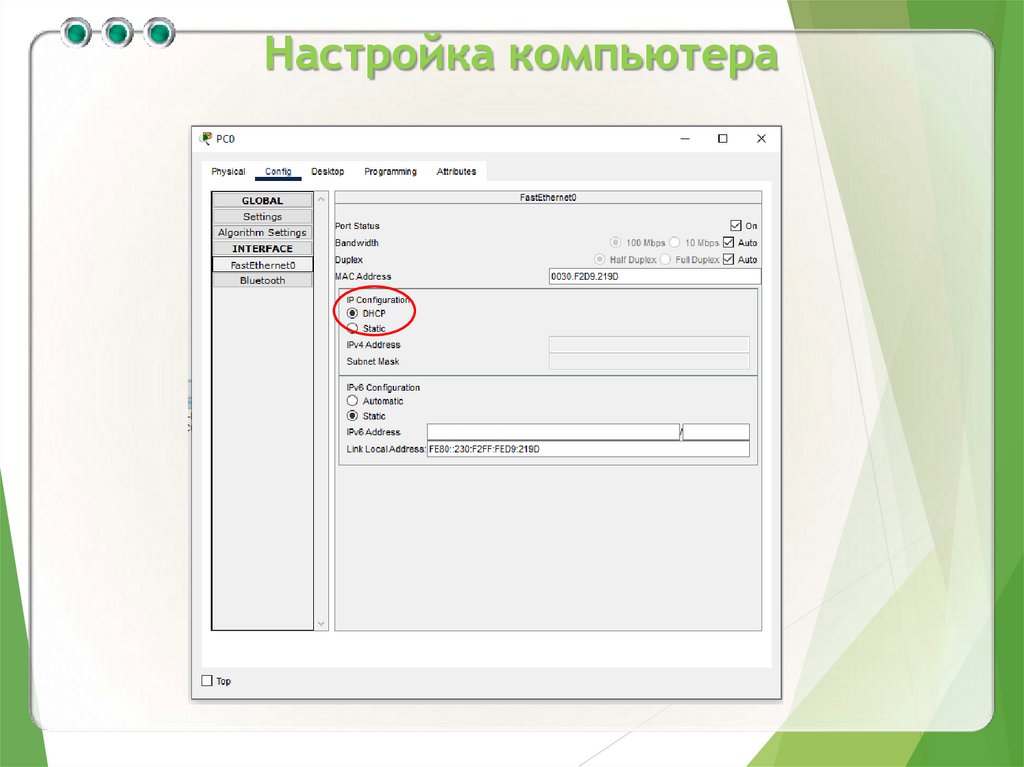

14. Настройка компьютера

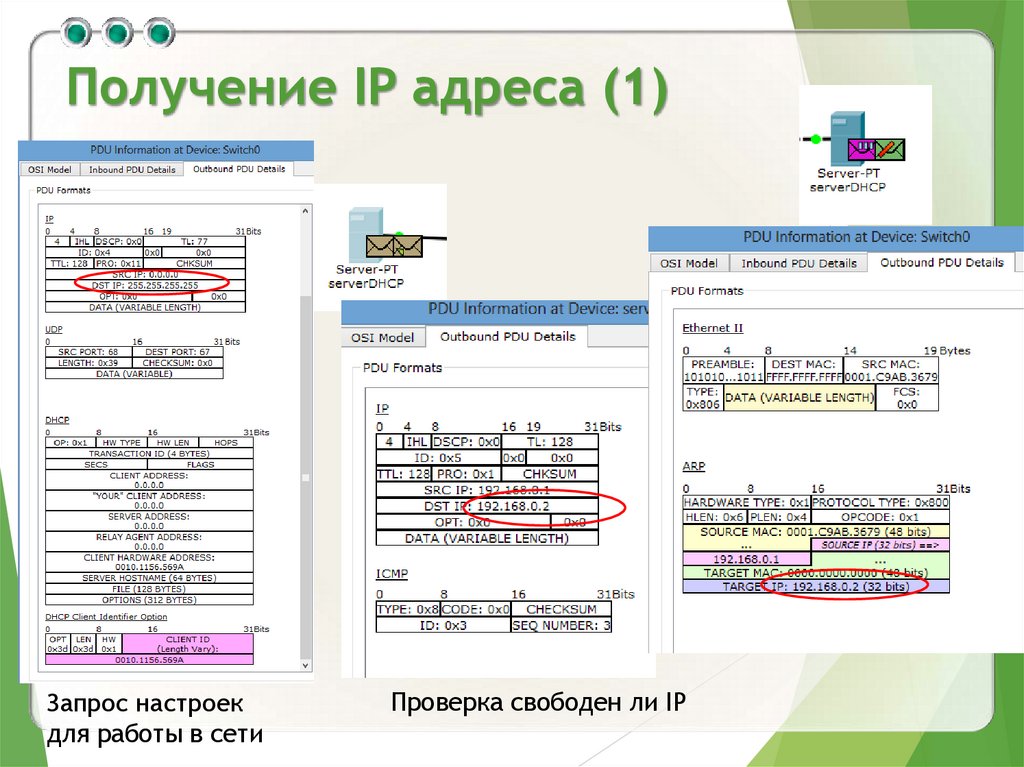

15. Получение IP адреса (1)

Запрос настроекдля работы в сети

Проверка свободен ли IP

16. Получение IP адреса (2)

Предложение параметровдля работы в сети

Тип сообщения DHCP

(Находятся в поле OPTIONS) :

1 — DHCPDISCOVER (Запрос от клиента

на получение настроек для работы в сети);

2 — DHCPOFFER(Предложение настроек

от сервера DHCP) ;

3 — DHCPREQUEST (Запрос на

использование настроек на выбранный

сервер);

5 — DHCPACK (Подтверждение на

использование параметров от выбранного

сервера);

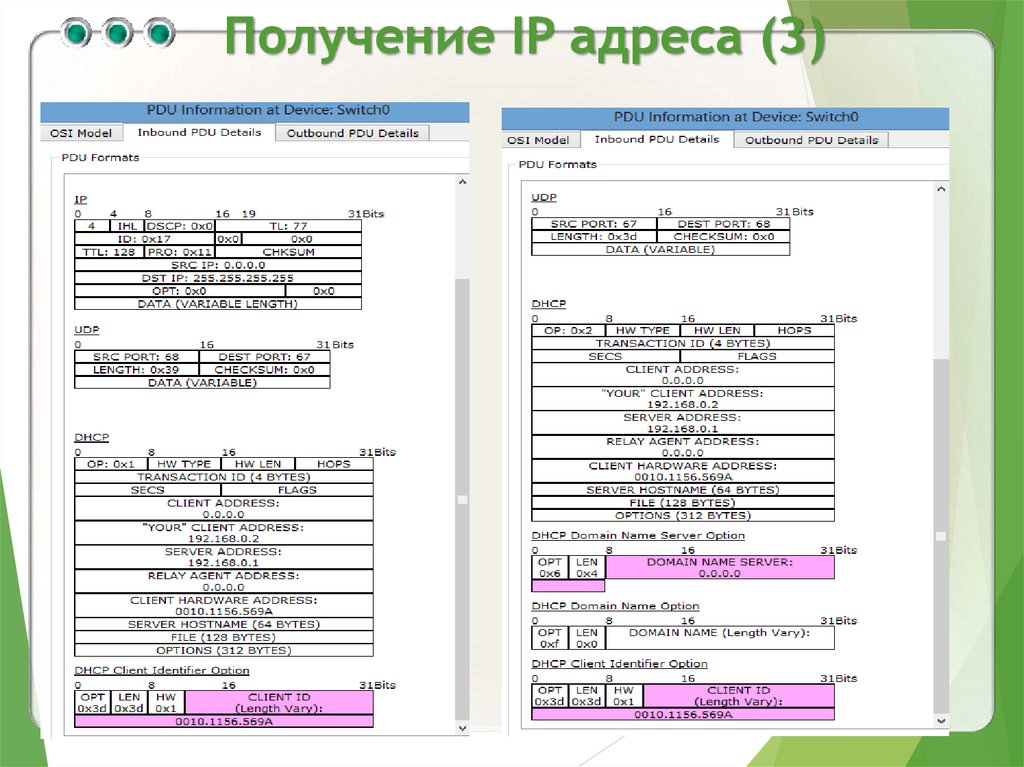

17. Получение IP адреса (3)

18. Служба DNS

19. Domain Name System

Система доменных имен (Domain NameSystem, DNS) позволяет использовать

символьные имена узлов в IP-сетях

DNS организован в виде распределенной

базы данных и обеспечивает

Обновление базы данных

Распространение информации между серверами

DNS

Обслуживание запросов на разрешение имен

(определение IP-адреса по символьному имени и

символьного имени по IP-адресу)

20. Domain Name System Файл hosts

До появления DNS соответствие между символьнымиименами и IP-адресами можно было установить в

специальном файле. Этот способ можно

использовать и сейчас.

Windows:

WinDir\system32\drivers\etc\hosts

UNIX

/etc/hosts

Файл hosts содержит строки, Каждая из которых

определяет одно соответствие между именем и IPадресом

127.0.0.1

192.168.0.1

localhost

mygate

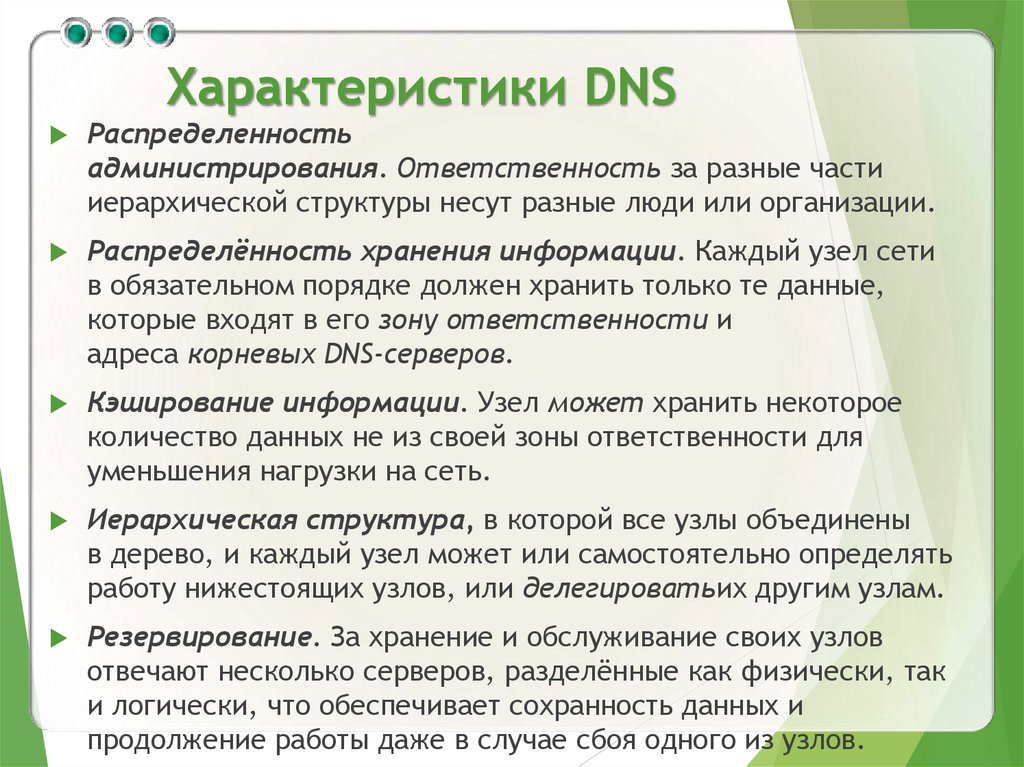

21. Характеристики DNS

Распределенностьадминистрирования. Ответственность за разные части

иерархической структуры несут разные люди или организации.

Распределённость хранения информации. Каждый узел сети

в обязательном порядке должен хранить только те данные,

которые входят в его зону ответственности и

адреса корневых DNS-серверов.

Кэширование информации. Узел может хранить некоторое

количество данных не из своей зоны ответственности для

уменьшения нагрузки на сеть.

Иерархическая структура, в которой все узлы объединены

в дерево, и каждый узел может или самостоятельно определять

работу нижестоящих узлов, или делегироватьих другим узлам.

Резервирование. За хранение и обслуживание своих узлов

отвечают несколько серверов, разделённые как физически, так

и логически, что обеспечивает сохранность данных и

продолжение работы даже в случае сбоя одного из узлов.

22. База данных Hosts

Hosts — текстовый файл, содержащий базу данных доменныхимен и используемый при их трансляции в сетевые адреса узлов.

Запрос к этому файлу имеет приоритет перед обращением к DNSсерверам. В отличие от DNS, содержимое файла контролируется

администратором компьютера. Находится в

\Windows\System32\Drivers\Ets

…..

# For example:

#

102.54.94.97

rhino.acme.com

#

38.25.63.10

x.acme.com

::1

localhost

# source server

# x client host

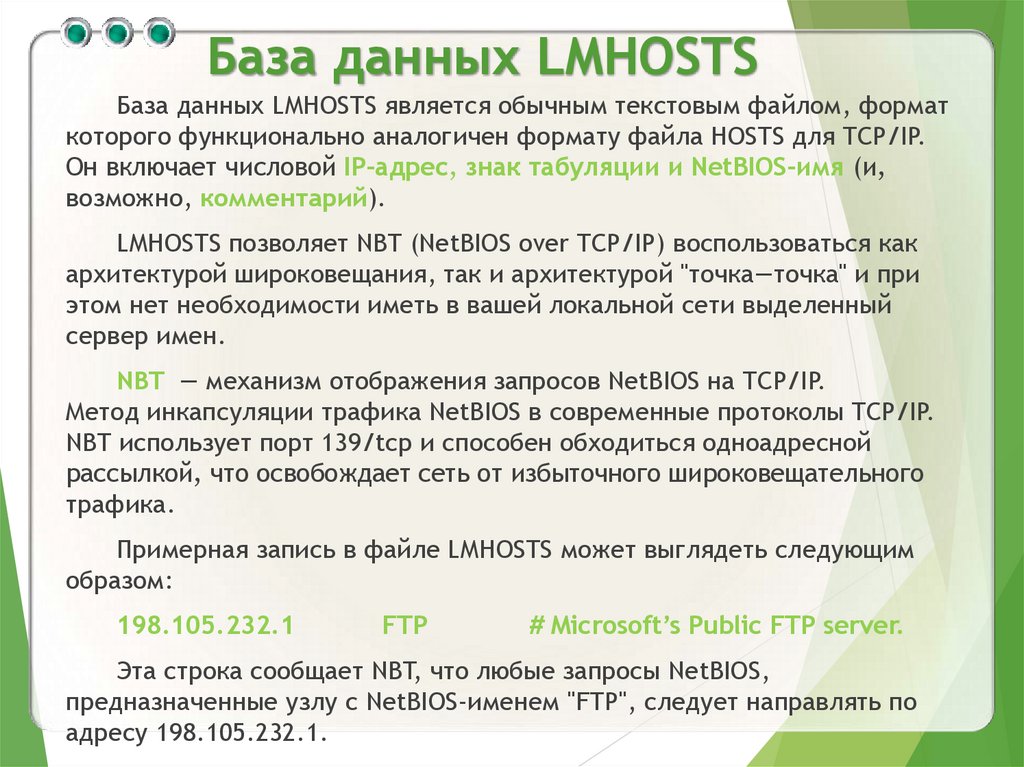

23. База данных LMHOSTS

База данных LMHOSTS является обычным текстовым файлом, форматкоторого функционально аналогичен формату файла HOSTS для TCP/IP.

Он включает числовой IP-адрес, знак табуляции и NetBIOS-имя (и,

возможно, комментарий).

LMHOSTS позволяет NBT (NetBIOS over TCP/IP) воспользоваться как

архитектурой широковещания, так и архитектурой "точка—точка" и при

этом нет необходимости иметь в вашей локальной сети выделенный

сервер имен.

NBT — механизм отображения запросов NetBIOS на TCP/IP.

Метод инкапсуляции трафика NetBIOS в современные протоколы TCP/IP.

NBT использует порт 139/tcp и способен обходиться одноадресной

рассылкой, что освобождает сеть от избыточного широковещательного

трафика.

Примерная запись в файле LMHOSTS может выглядеть следующим

образом:

198.105.232.1

FTP

# Microsoft’s Public FTP server.

Эта строка сообщает NBT, что любые запросы NetBIOS,

предназначенные узлу с NetBIOS-именем "FTP", следует направлять по

адресу 198.105.232.1.

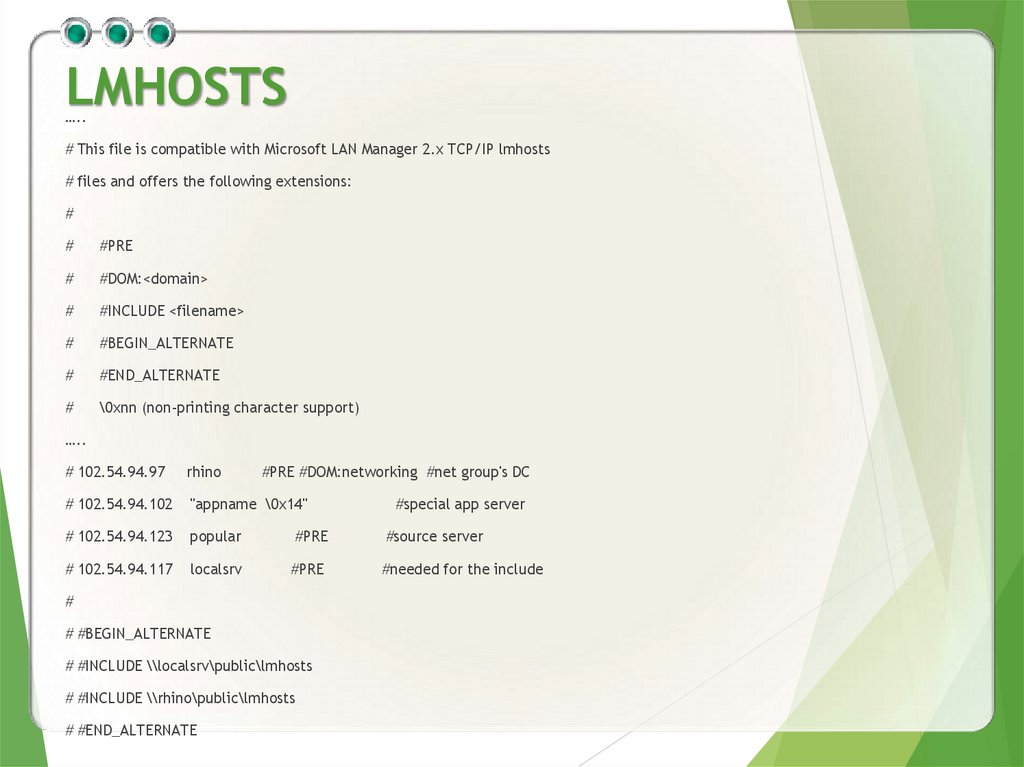

24. LMHOSTS

…..# This file is compatible with Microsoft LAN Manager 2.x TCP/IP lmhosts

# files and offers the following extensions:

#

#

#PRE

#

#DOM:<domain>

#

#INCLUDE <filename>

#

#BEGIN_ALTERNATE

#

#END_ALTERNATE

#

\0xnn (non-printing character support)

…..

# 102.54.94.97

rhino

#PRE #DOM:networking #net group's DC

# 102.54.94.102

"appname \0x14"

#special app server

# 102.54.94.123

popular

#PRE

#source server

# 102.54.94.117

localsrv

#PRE

#needed for the include

#

# #BEGIN_ALTERNATE

# #INCLUDE \\localsrv\public\lmhosts

# #INCLUDE \\rhino\public\lmhosts

# #END_ALTERNATE

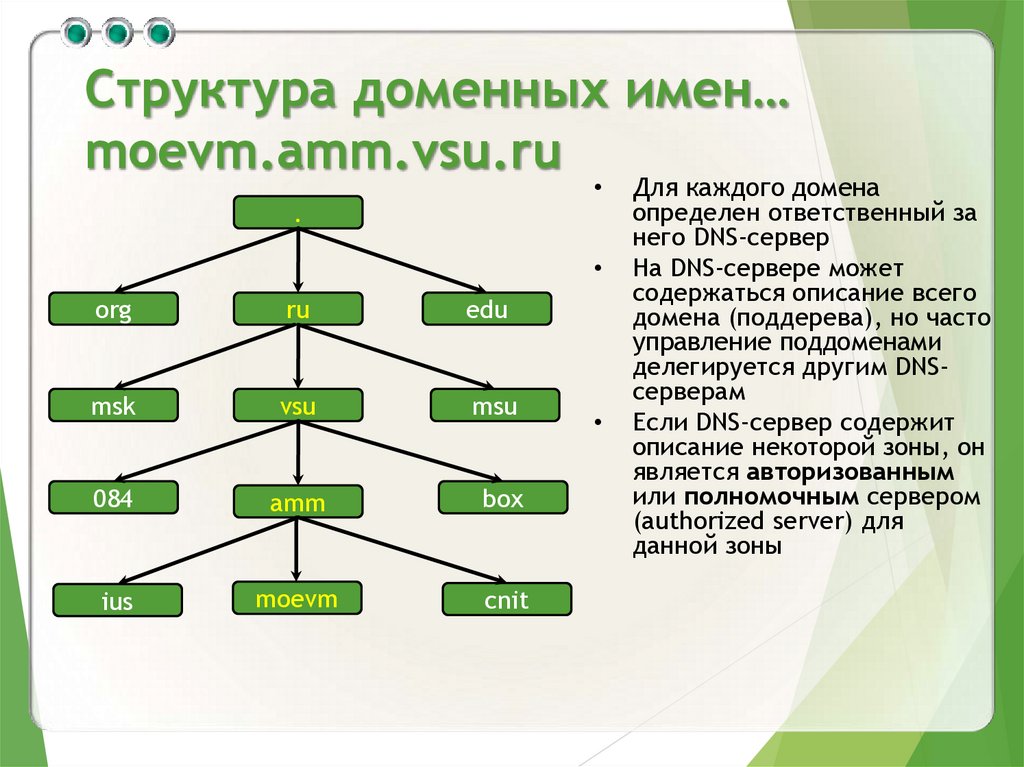

25. Структура доменных имен… moevm.amm.vsu.ru

.

org

ru

edu

msk

vsu

msu

084

amm

box

ius

moevm

cnit

Для каждого домена

определен ответственный за

него DNS-сервер

На DNS-сервере может

содержаться описание всего

домена (поддерева), но часто

управление поддоменами

делегируется другим DNSсерверам

Если DNS-сервер содержит

описание некоторой зоны, он

является авторизованным

или полномочным сервером

(authorized server) для

данной зоны

26. Структура доменных имен

Пространство доменных имен (Domain namespace) – иерархическаясистема именования

Верхний уровень называется корневым доменом (управляется IANA

(Internet Assigned Numbers Authority — «Администрация адресного

пространства Интернет») — американская некоммерческая

организация, управляющая пространствами IP-адресов, доменов

верхнего уровня)

Ниже располагаются домены первого уровня (также управляется

IANA)

Домены организаций (com – коммерческие организации, org –

некоммерческие организации, …)

Географические домены (us – United States, ru - Russia, …)

Домен обратного просмотра (in-addr.arpa.)

Именем домена является перечисление имен всех уровней на пути

из домена к корню дерева

Fully Qualified Domain Name (FQDN) – полное имя домена,

однозначно идентифицирующее положение домена в дереве

(Именем корневого домена является пустая строка,

завершающая точка означает, что далее идет имя корневого

домена)

27. Структура доменных имен

Организация может создать локальное пространство имен, неимеющее ничего общего с пространством имен Интернета

В любом домене кроме корневого могут быть определены

имена узлов

В доменных именах можно использовать символы a-z, A-Z, 0-9

и '-' (дефис); доменные имена нечувствительны к размеру букв

Отдельные реализации позволяют использовать расширенное

множество символов (например, реализация DNS в Windows)

28. Термины Domain Name System

DNS-server (сервер DNS) – узел, содержащийинформацию о структуре DNS-домена и

обрабатывающий DNS-запросы клиентов

DNS-resolver (ресолвер DNS) – программное

обеспечение, обеспечивающее разрешение адресов

посредством выполнения запросов к DNS-серверам

Обычно реализуется в виде библиотечных функций, но

может выполняться в служебной программе

Может обращаться к локальному (выполняющемуся на том

же узле, что и ресолвер) или удаленному серверу DNS

29. Термины Domain Name System

Zone (зона) –непрерывное пространствоимен (домен, возможно, за исключением

некоторых или всех поддоменов)

Resource records (записи ресурсов) –

информация в базе DNS представлена в виде

множества описаний зон. В каждой зоне

посредством записей ресурсов определяется

совокупность ресурсов, принадлежащих

данной зоне

Zone file (файл зоны) – файл, содержащий

записи ресурсов для некоторой зоны

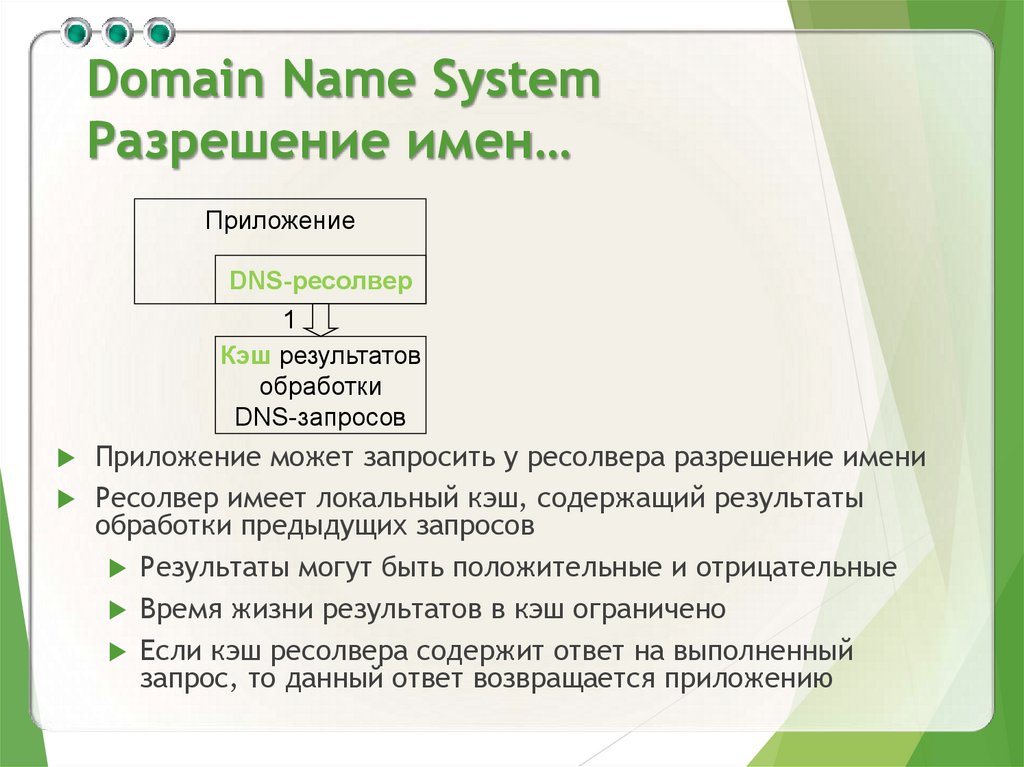

30. Domain Name System Разрешение имен…

ПриложениеDNS-ресолвер

1

Кэш результатов

обработки

DNS-запросов

Приложение может запросить у ресолвера разрешение имени

Ресолвер имеет локальный кэш, содержащий результаты

обработки предыдущих запросов

Результаты могут быть положительные и отрицательные

Время жизни результатов в кэш ограничено

Если кэш ресолвера содержит ответ на выполненный

запрос, то данный ответ возвращается приложению

31. Domain Name System Разрешение имен…

ПриложениеDNS-ресолвер

2

DNS-сервер

1

Кеш результатов

обработки

DNS-запросов

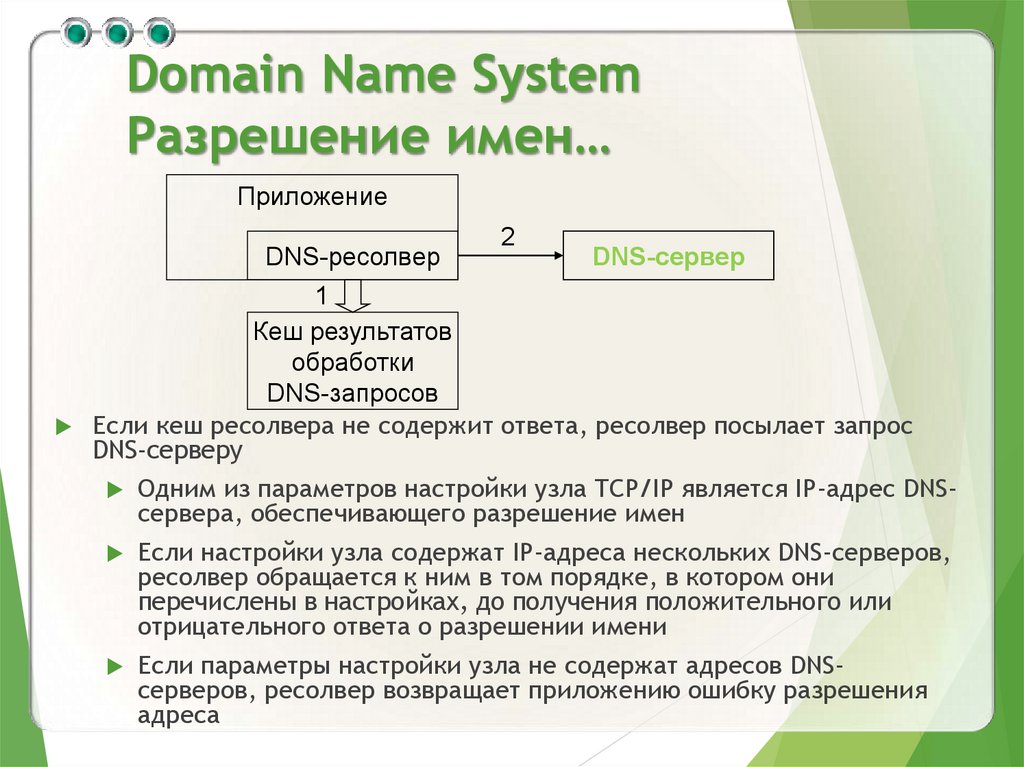

Если кеш ресолвера не содержит ответа, ресолвер посылает запрос

DNS-серверу

Одним из параметров настройки узла TCP/IP является IP-адрес DNS-

сервера, обеспечивающего разрешение имен

Если настройки узла содержат IP-адреса нескольких DNS-серверов,

ресолвер обращается к ним в том порядке, в котором они

перечислены в настройках, до получения положительного или

отрицательного ответа о разрешении имени

Если параметры настройки узла не содержат адресов DNS-

серверов, ресолвер возвращает приложению ошибку разрешения

адреса

32. Domain Name System Разрешение имен…

DNS-серверФайлы зон

Приложение

DNS-ресолвер

1

Кеш результатов

обработки

DNS-запросов

5

3

2

DNS-сервер

4

Кэш результатов

обработки

DNS-запросов

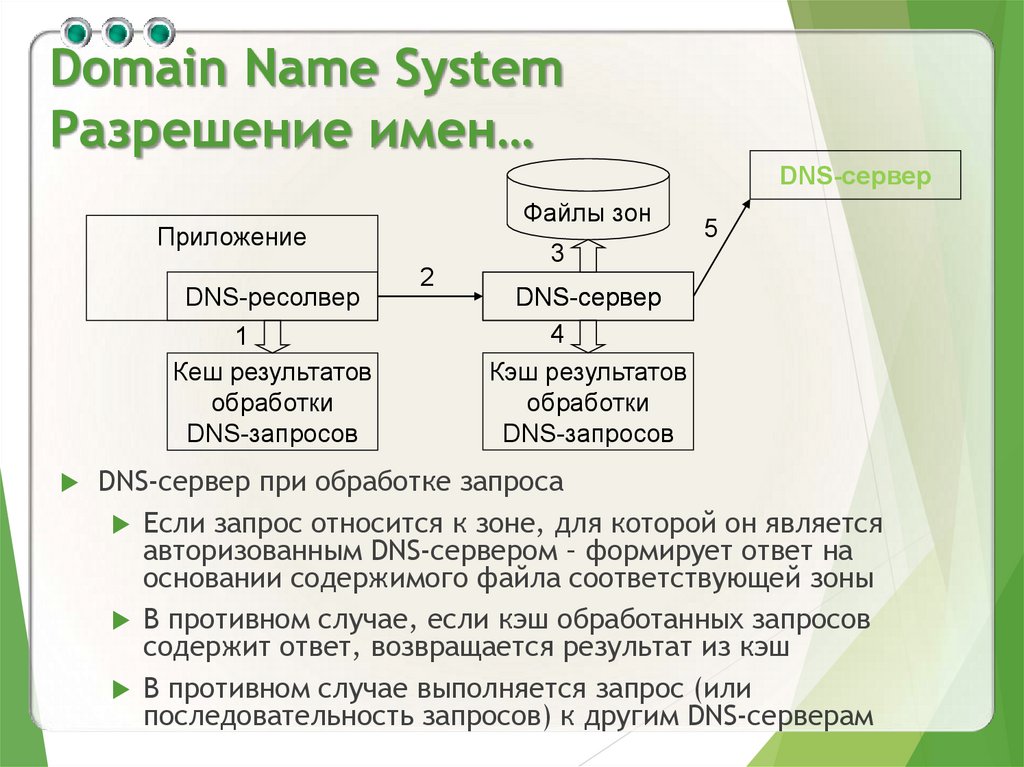

DNS-сервер при обработке запроса

Если запрос относится к зоне, для которой он является

авторизованным DNS-сервером – формирует ответ на

основании содержимого файла соответствующей зоны

В противном случае, если кэш обработанных запросов

содержит ответ, возвращается результат из кэш

В противном случае выполняется запрос (или

последовательность запросов) к другим DNS-серверам

33. Domain Name System Разрешение имен…

Файлы зонПриложение

DNS-ресолвер

DNS-сервер

корневой зоны

5

3

2

1

Кеш результатов

обработки

DNS-запросов

DNS-сервер

4

Кеш результатов

обработки

DNS-запросов

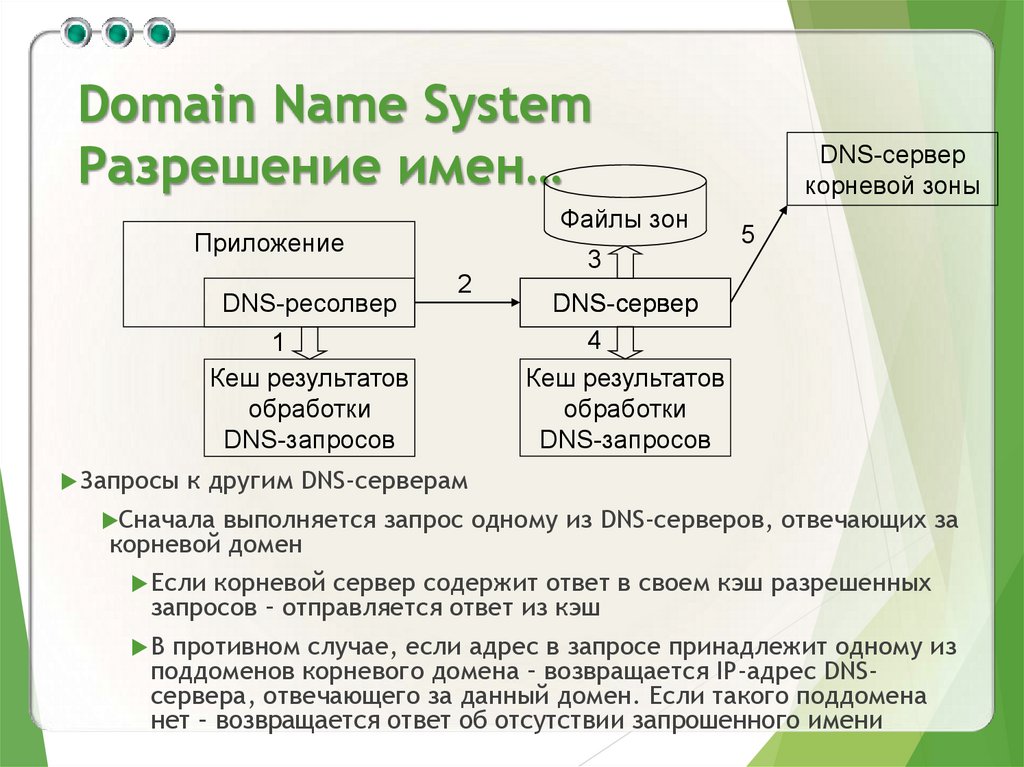

Запросы к другим DNS-серверам

Сначала выполняется запрос одному из DNS-серверов, отвечающих за

корневой домен

Если корневой сервер содержит ответ в своем кэш разрешенных

запросов – отправляется ответ из кэш

В противном случае, если адрес в запросе принадлежит одному из

поддоменов корневого домена – возвращается IP-адрес DNSсервера, отвечающего за данный домен. Если такого поддомена

нет – возвращается ответ об отсутствии запрошенного имени

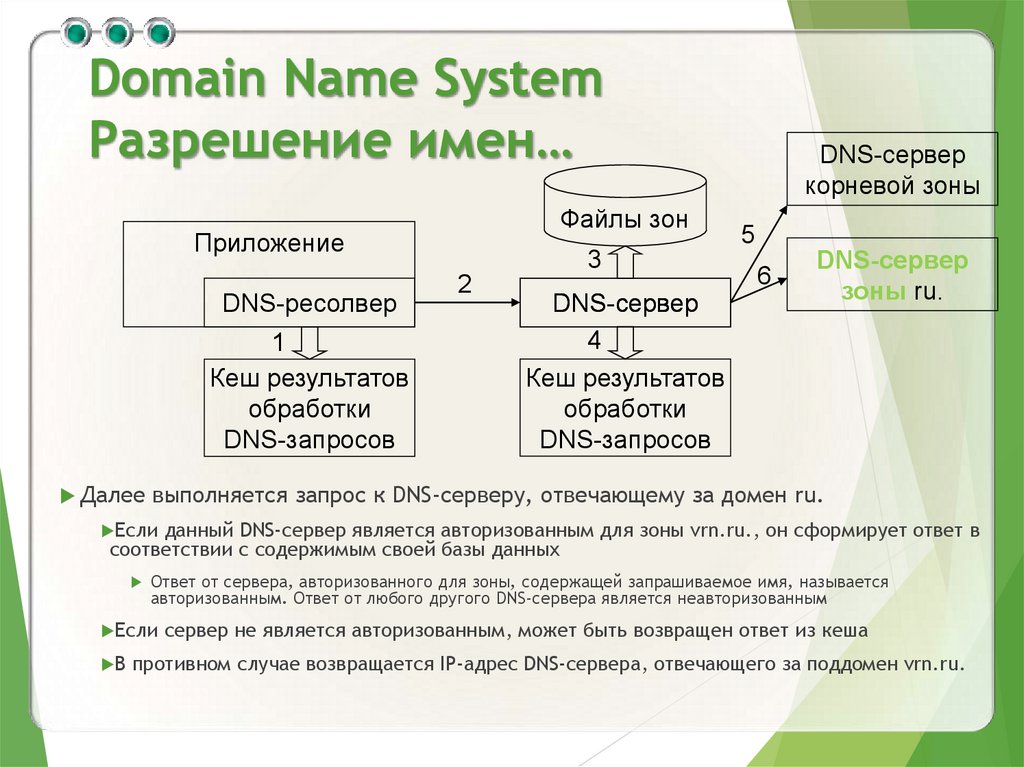

34. Domain Name System Разрешение имен…

Файлы зонПриложение

DNS-ресолвер

1

Кеш результатов

обработки

DNS-запросов

3

2

DNS-сервер

4

Кеш результатов

обработки

DNS-запросов

DNS-сервер

корневой зоны

5

6

DNS-сервер

зоны ru.

Далее выполняется запрос к DNS-серверу, отвечающему за домен ru.

Если данный DNS-сервер является авторизованным для зоны vrn.ru., он сформирует ответ в

соответствии с содержимым своей базы данных

Ответ от сервера, авторизованного для зоны, содержащей запрашиваемое имя, называется

авторизованным. Ответ от любого другого DNS-сервера является неавторизованным

Если сервер не является авторизованным, может быть возвращен ответ из кеша

В противном случае возвращается IP-адрес DNS-сервера, отвечающего за поддомен vrn.ru.

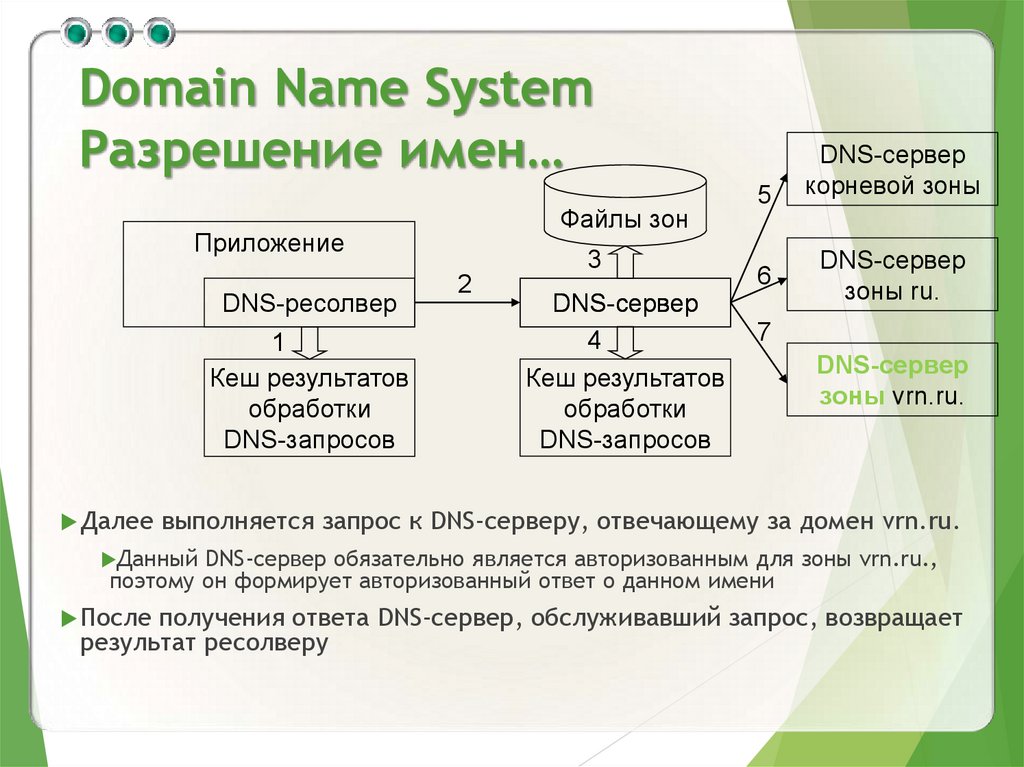

35. Domain Name System Разрешение имен…

Файлы зонПриложение

DNS-ресолвер

1

Кеш результатов

обработки

DNS-запросов

3

2

DNS-сервер

4

Кеш результатов

обработки

DNS-запросов

5

6

DNS-сервер

корневой зоны

DNS-сервер

зоны ru.

7

DNS-сервер

зоны vrn.ru.

Далее выполняется запрос к DNS-серверу, отвечающему за домен vrn.ru.

Данный DNS-сервер обязательно является авторизованным для зоны vrn.ru.,

поэтому он формирует авторизованный ответ о данном имени

После получения ответа DNS-сервер, обслуживавший запрос, возвращает

результат ресолверу

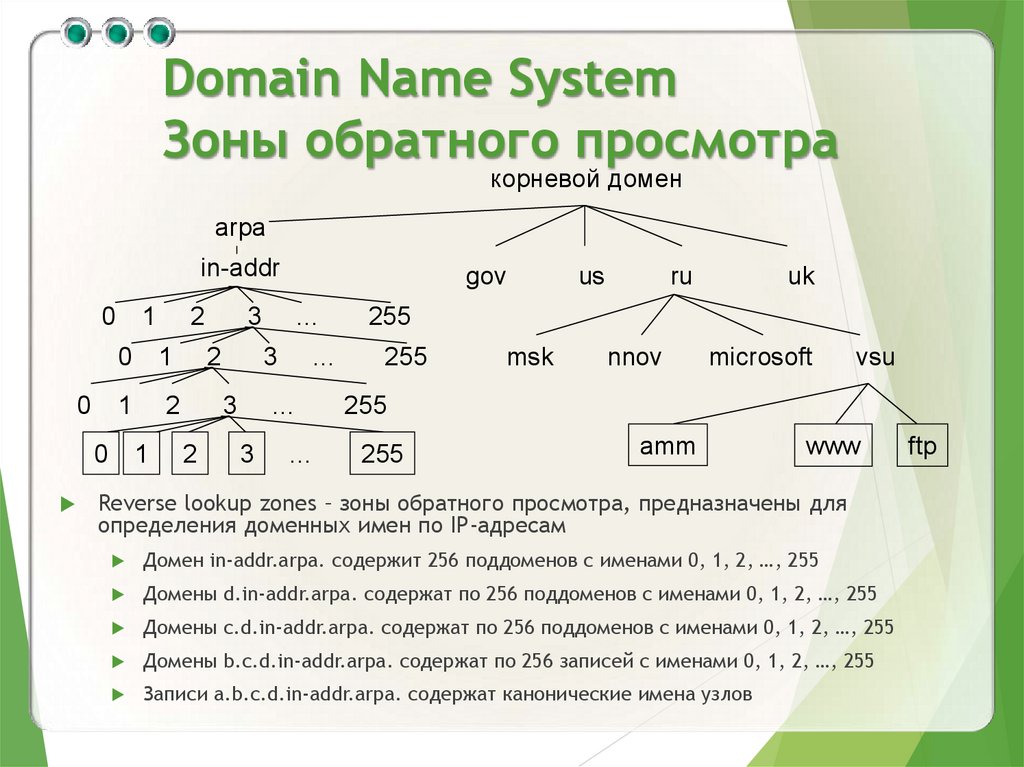

36. Domain Name System Зоны обратного просмотра

корневой доменarpa

in-addr

0

0

1

0

1

1

2

0

2

1

3

2

…

255

…

255

3

3

2

gov

3

…

255

…

255

msk

us

ru

nnov

uk

microsoft

amm

vsu

www

Reverse lookup zones – зоны обратного просмотра, предназначены для

определения доменных имен по IP-адресам

Домен in-addr.arpa. содержит 256 поддоменов с именами 0, 1, 2, …, 255

Домены d.in-addr.arpa. содержат по 256 поддоменов с именами 0, 1, 2, …, 255

Домены c.d.in-addr.arpa. содержат по 256 поддоменов с именами 0, 1, 2, …, 255

Домены b.c.d.in-addr.arpa. содержат по 256 записей с именами 0, 1, 2, …, 255

Записи a.b.c.d.in-addr.arpa. содержат канонические имена узлов

ftp

37. Получение IP адреса (DNS)

38. Электронная почта

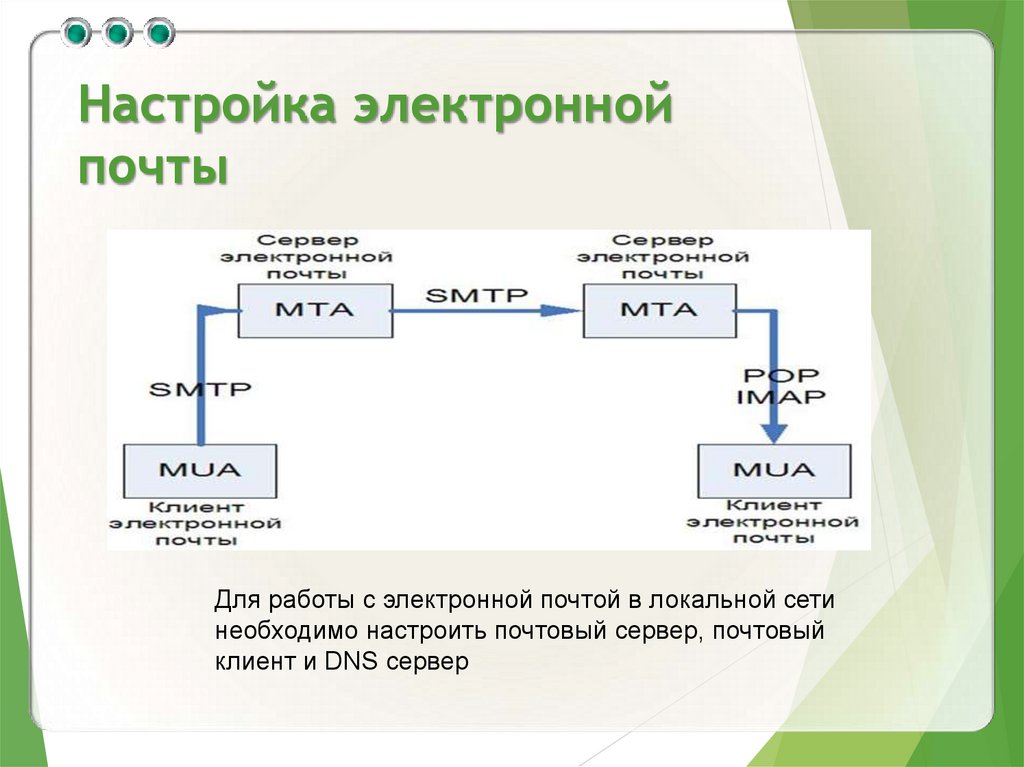

39. Настройка электронной почты

Для работы с электронной почтой в локальной сетинеобходимо настроить почтовый сервер, почтовый

клиент и DNS сервер

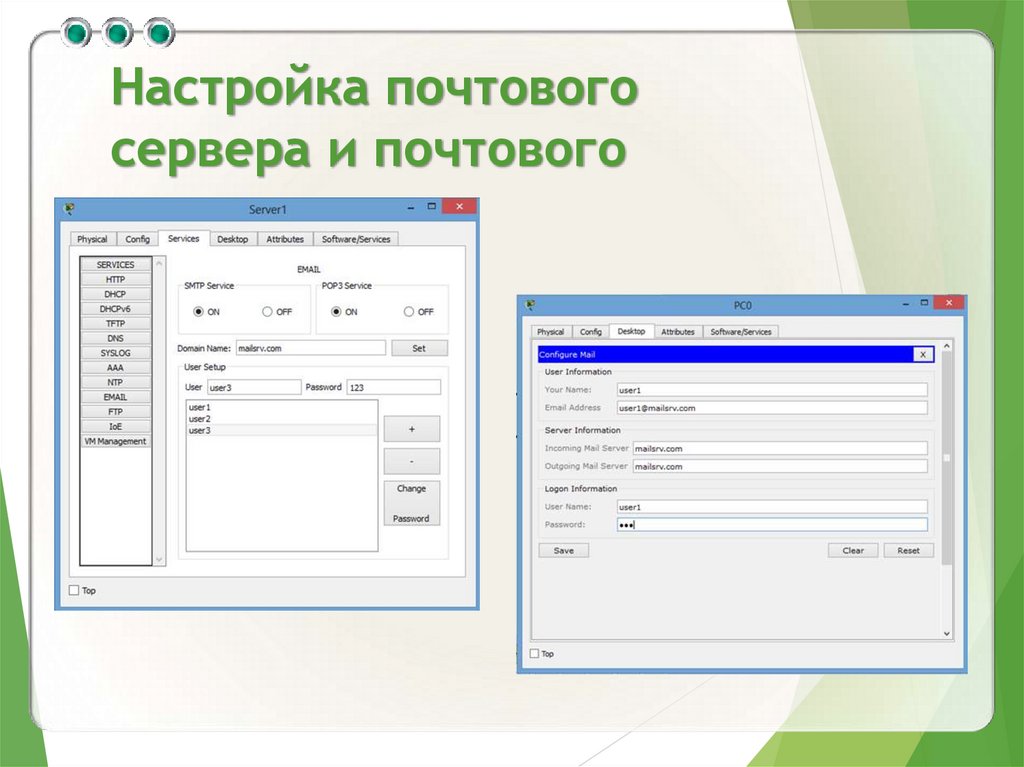

40. Настройка почтового сервера и почтового клиента

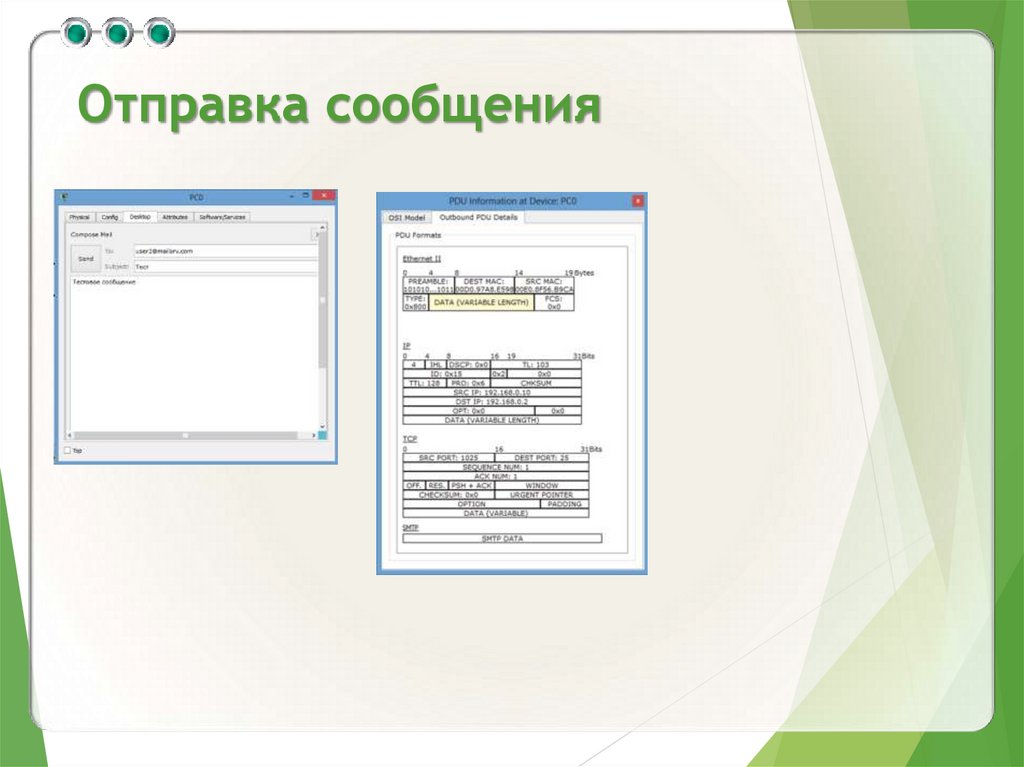

41. Отправка сообщения

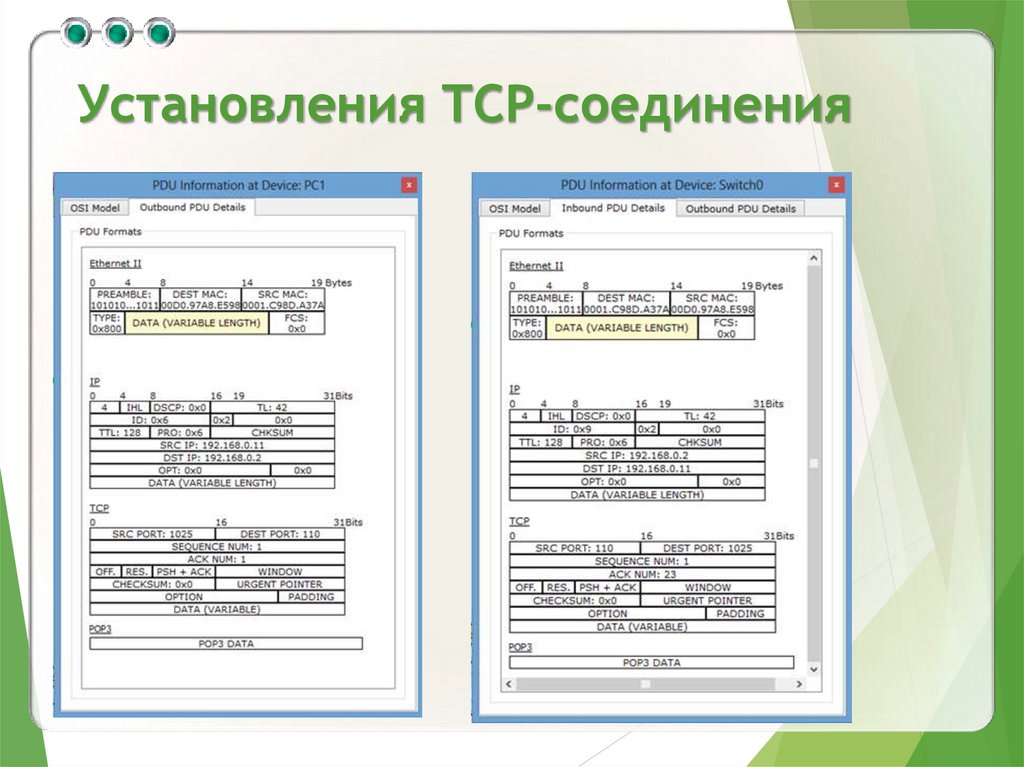

42. Установления TCP-соединения

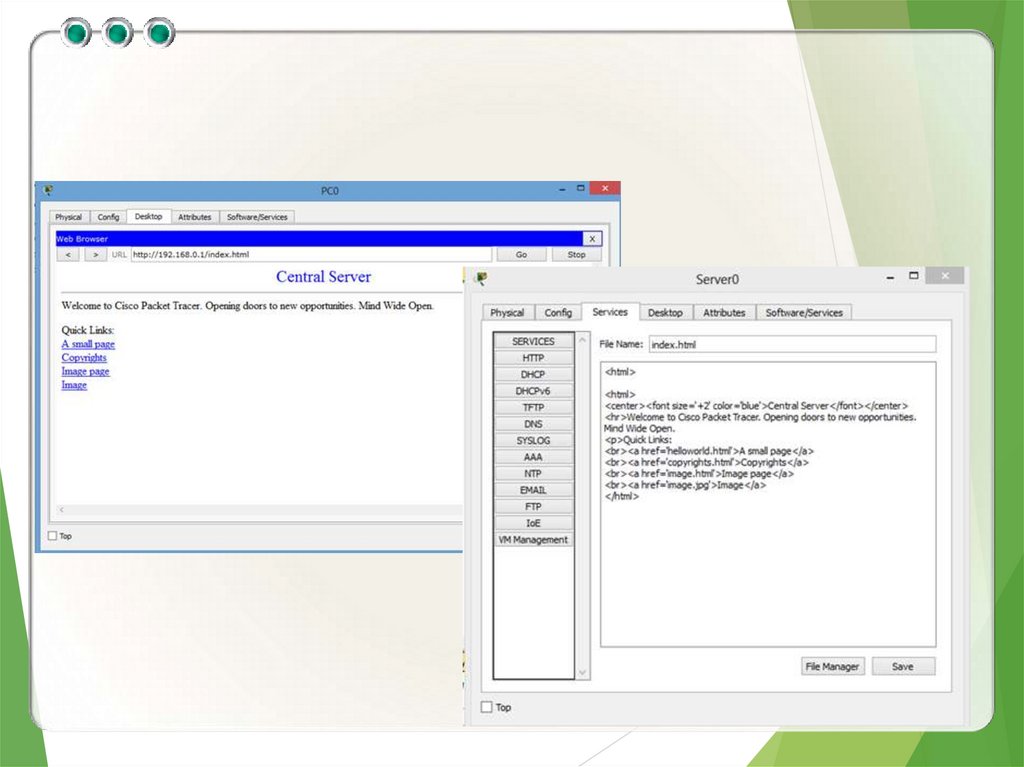

43. Служба HTTP

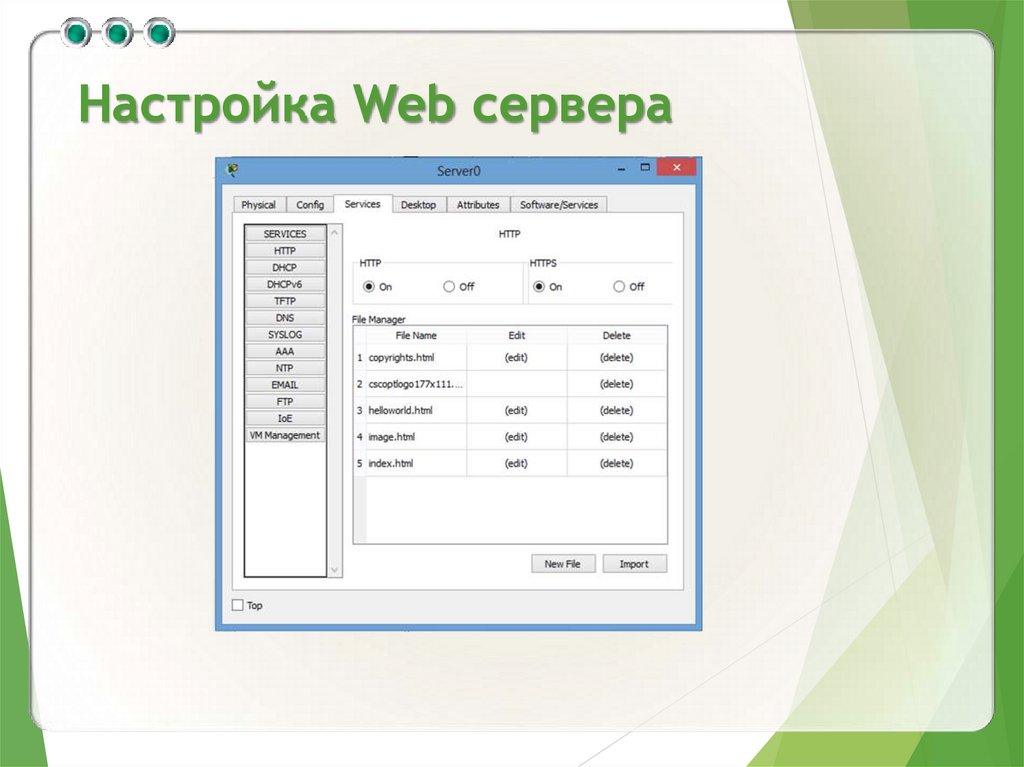

44. Настройка Web сервера

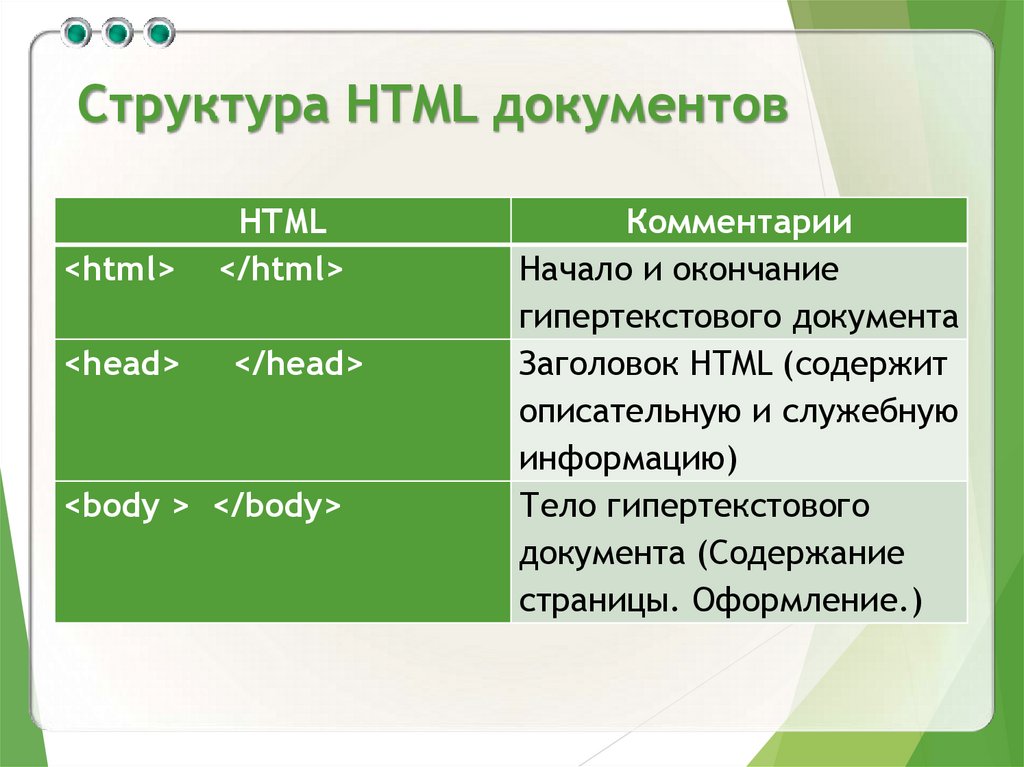

45. Структура HTML документов

<html>HTML

</html>

<head>

</head>

<body > </body>

Комментарии

Начало и окончание

гипертекстового документа

Заголовок HTML (содержит

описательную и служебную

информацию)

Тело гипертекстового

документа (Содержание

страницы. Оформление.)

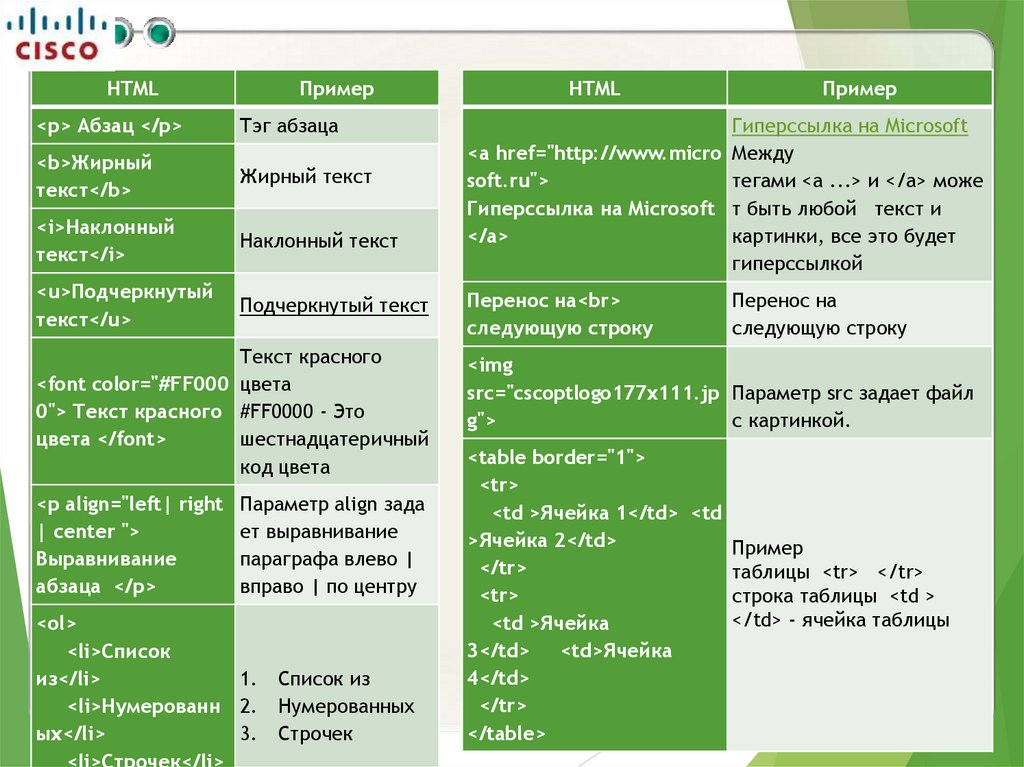

46.

HTMLПример

<p> Абзац </p>

Тэг абзаца

<b>Жирный

текст</b>

Жирный текст

<i>Наклонный

текст</i>

Наклонный текст

<u>Подчеркнутый

текст</u>

Подчеркнутый текст

Текст красного

<font color="#FF000 цвета

0"> Текст красного #FF0000 - Это

цвета </font>

шестнадцатеричный

код цвета

<p align="left| right

| center ">

Выравнивание

абзаца </p>

Параметр align зада

ет выравнивание

параграфа влево |

вправо | по центру

<ol>

<li>Список

из</li>

1.

<li>Нумерованн 2.

ых</li>

3.

<li>Строчек</li>

Список из

Нумерованных

Строчек

HTML

Пример

Гиперссылка на Microsoft

<a href="http://www.micro Между

soft.ru">

тегами <a ...> и </a> може

Гиперссылка на Microsoft т быть любой текст и

</a>

картинки, все это будет

гиперссылкой

Перенос на<br>

следующую строку

Перенос на

следующую строку

<img

src="cscoptlogo177x111.jp Параметр src задает файл

g">

с картинкой.

<table border="1">

<tr>

<td >Ячейка 1</td> <td

>Ячейка 2</td>

Пример

</tr>

таблицы <tr> </tr>

<tr>

строка таблицы <td >

</td> - ячейка таблицы

<td >Ячейка

3</td>

<td>Ячейка

4</td>

</tr>

</table>

47.

48. Служба WINS

49. WINS

WINS (Windows Internet Name Service) — службасопоставления NetBIOS-имён компьютеров с IPадресами узлов.

Сервер WINS осуществляет регистрацию имён,

выполнение запросов и освобождение имён.

Возможно, при использовании NetBIOS поверх TCP/IP

необходим WINS сервер для определения корректных

IP-адресов.

Протокол использует 137 порт по TCP и UDP.

50. Разрешение имени WINS :

Клиент проверяет, является ли запрошенное имя именемлокального компьютера NetBIOS.

Клиент проверяет локальный буфер имен NetBIOS, хранящий

удаленные имена. Любое имя, разрешенное для удаленного

клиента, помещается в этот буфер и остается там в течение 10

минут.

Клиент направляет запрос NetBIOS основному WINS-серверу.

Если основной WINS-сервер не может ответить на запрос — или

потому, что он недоступен, или потому, что на нем нет записи

для этого имени, — клиент будет пытаться подключиться к

другим настроенным WINS-серверам в порядке, в котором они

настроены.

Клиент выполняет широковещательную рассылку запроса

NetBIOS по локальной подсети.

Клиент проверяет файл на совпадение с запросом, если он

настроен на использование файла Lmhosts.

51. Последовательность действий при разрешении имён:

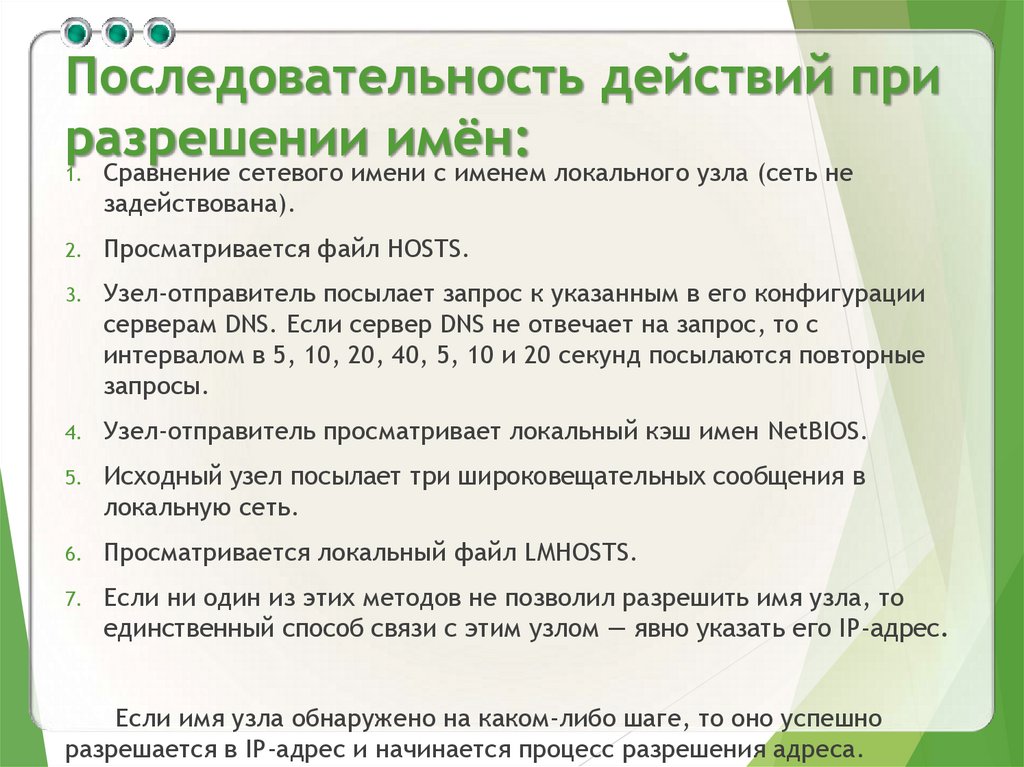

1.Сравнение сетевого имени с именем локального узла (сеть не

задействована).

2.

Просматривается файл HOSTS.

3.

Узел-отправитель посылает запрос к указанным в его конфигурации

серверам DNS. Если сервер DNS не отвечает на запрос, то с

интервалом в 5, 10, 20, 40, 5, 10 и 20 секунд посылаются повторные

запросы.

4.

Узел-отправитель просматривает локальный кэш имен NetBIOS.

5.

Исходный узел посылает три широковещательных сообщения в

локальную сеть.

6.

Просматривается локальный файл LMHOSTS.

7.

Если ни один из этих методов не позволил разрешить имя узла, то

единственный способ связи с этим узлом — явно указать его IP-адрес.

Если имя узла обнаружено на каком-либо шаге, то оно успешно

разрешается в IP-адрес и начинается процесс разрешения адреса.

52. Служба NAT

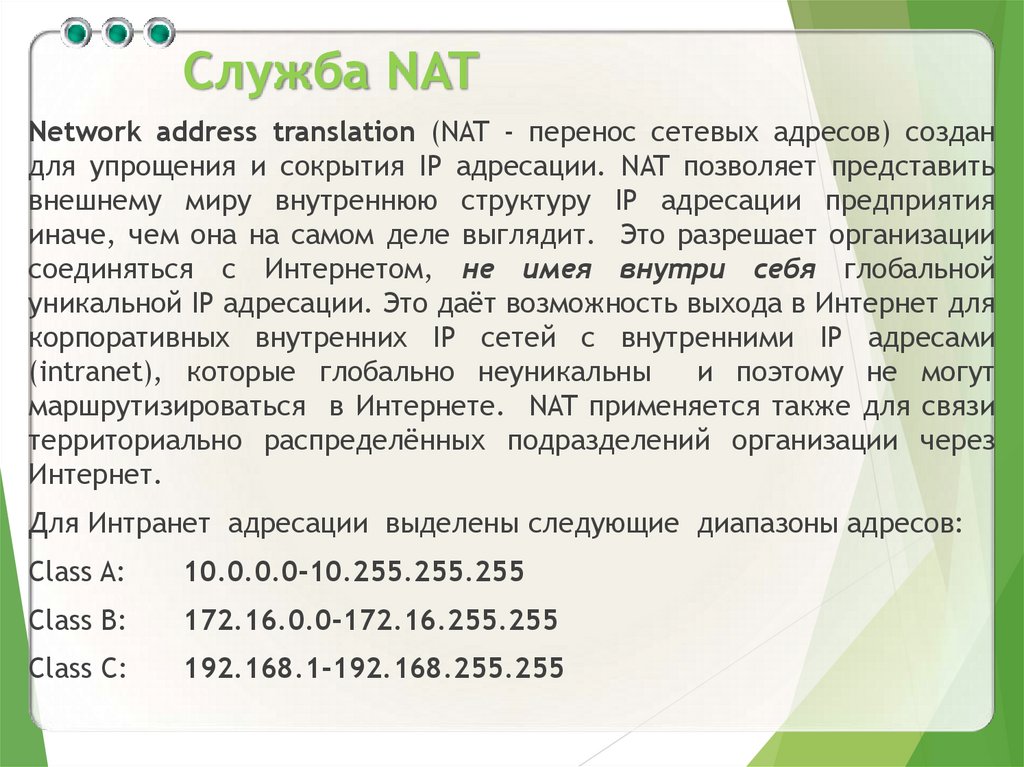

53. Служба NAT

Network address translation (NAT - перенос сетевых адресов) создандля упрощения и сокрытия IP адресации. NAT позволяет представить

внешнему миру внутреннюю структуру IP адресации предприятия

иначе, чем она на самом деле выглядит. Это разрешает организации

соединяться с Интернетом, не имея внутри себя глобальной

уникальной IP адресации. Это даёт возможность выхода в Интернет для

корпоративных внутренних IP сетей с внутренними IP адресами

(intranet), которые глобально неуникальны

и поэтому не могут

маршрутизироваться в Интернете. NAT применяется также для связи

территориально распределённых подразделений организации через

Интернет.

Для Интранет адресации выделены следующие диапазоны адресов:

Class A:

10.0.0.0-10.255.255.255

Class B:

172.16.0.0-172.16.255.255

Class C:

192.168.1-192.168.255.255

54. Настройка NAT (Router1)

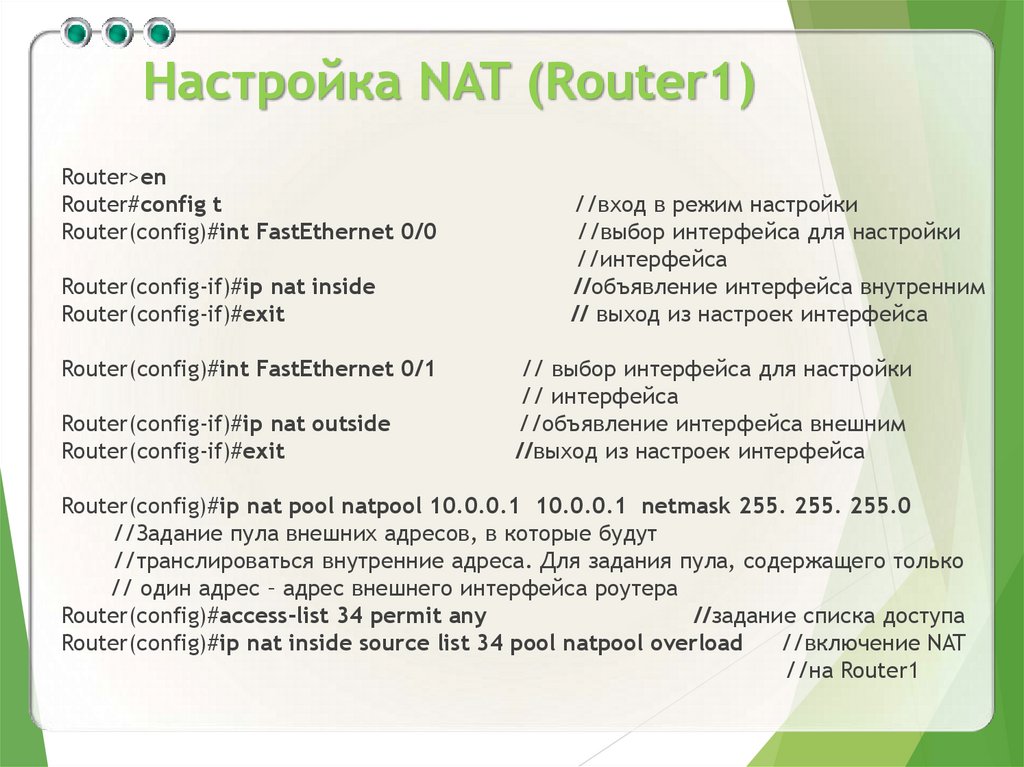

Router>enRouter#config t

Router(config)#int FastEthernet 0/0

Router(config-if)#ip nat inside

Router(config-if)#exit

Router(config)#int FastEthernet 0/1

Router(config-if)#ip nat outside

Router(config-if)#exit

//вход в режим настройки

//выбор интерфейса для настройки

//интерфейса

//объявление интерфейса внутренним

// выход из настроек интерфейса

// выбор интерфейса для настройки

// интерфейса

//объявление интерфейса внешним

//выход из настроек интерфейса

Router(config)#ip nat pool natpool 10.0.0.1 10.0.0.1 netmask 255. 255. 255.0

//Задание пула внешних адресов, в которые будут

//транслироваться внутренние адреса. Для задания пула, содержащего только

// один адрес – адрес внешнего интерфейса роутера

Router(config)#access-list 34 permit any

//задание списка доступа

Router(config)#ip nat inside source list 34 pool natpool overload

//включение NAT

//на Router1

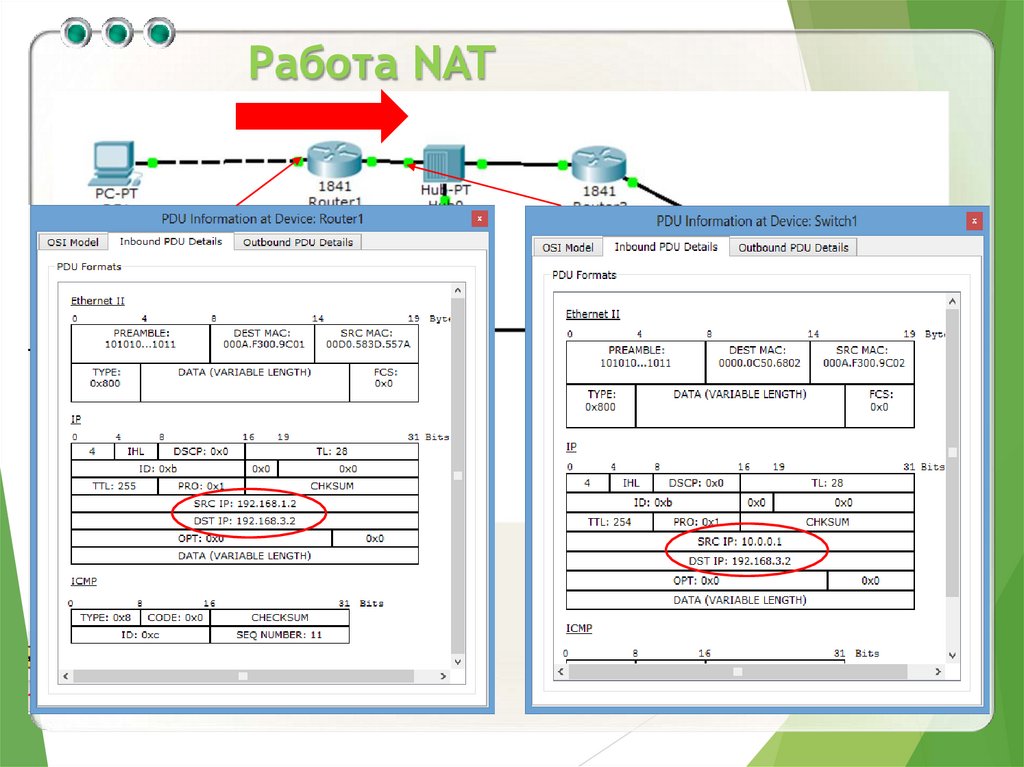

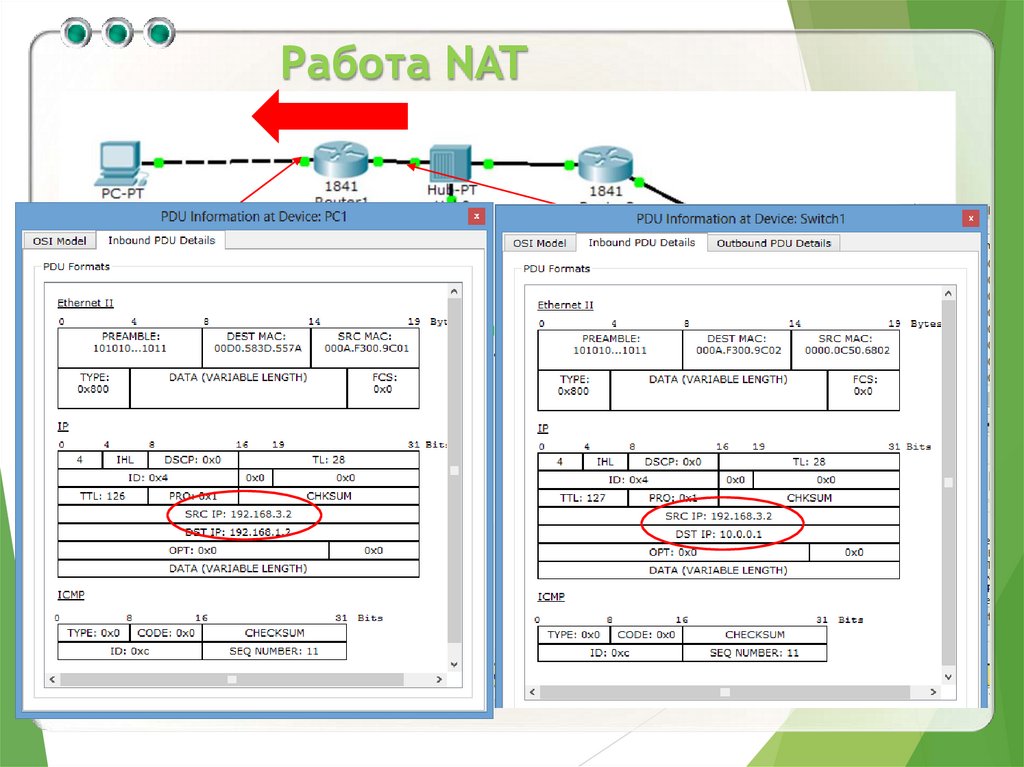

55. Работа NAT

56. Работа NAT

57. Списки контроля доступа в Cisco IOS

58. Списки контроля доступа

Access Control List (ACL) — список управления доступом, которыйопределяет, кто или что может получать доступ к объекту (программе,

процессу или файлу), и какие именно операции разрешено или

запрещено

выполнять

субъекту

(пользователю,

группе

пользователей).

Списки

контроля

доступа

являются

избирательным управлением доступа.

основой

систем

с

ACL разрешает или запрещает IP-пакеты, включая тип пакета, TCP и

UDP порты.

В основном применение списков доступа рассматривают с точки

зрения пакетной фильтрации, то есть в тех ситуациях, когда требуется

ограничить трафик на границе Интернет и частной сети.

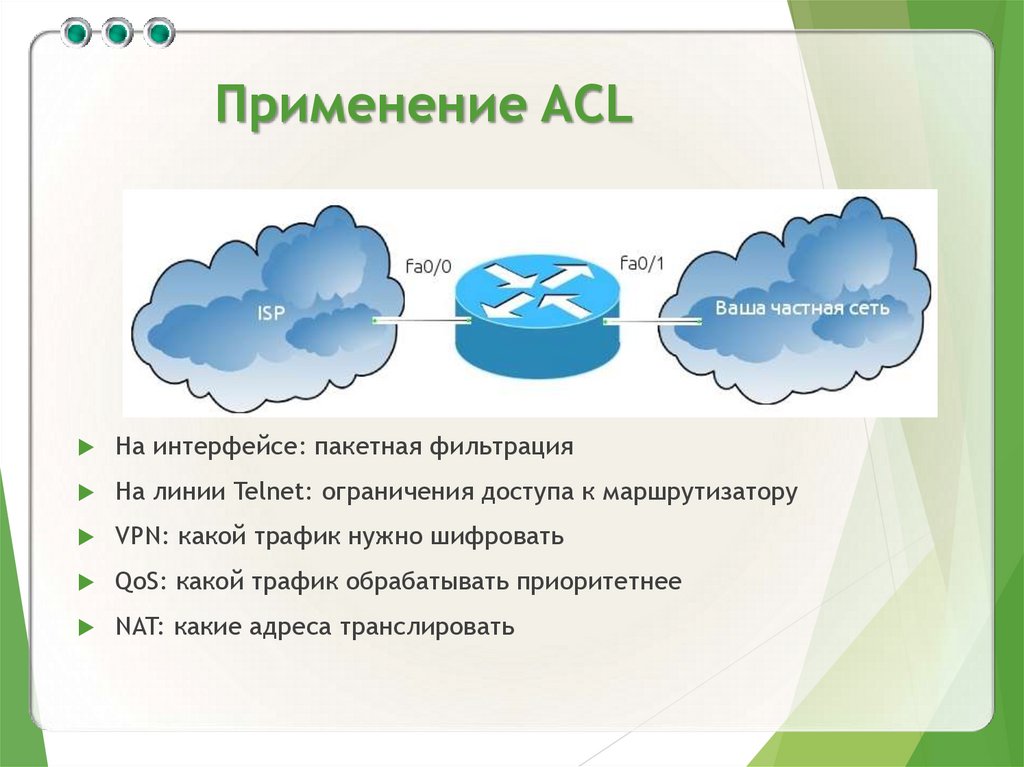

59. Применение ACL

На интерфейсе: пакетная фильтрацияНа линии Telnet: ограничения доступа к маршрутизатору

VPN: какой трафик нужно шифровать

QoS: какой трафик обрабатывать приоритетнее

NAT: какие адреса транслировать

60. Типы ACL:

Стандартные (Standard): могут проверять толькоадреса источников

Расширенные (Extended): могут проверять адреса

источников, а также адреса получателей, в случае IP

ещё тип протокола и TCP/UDP порты

Именованные

списки

являются

теми

же

стандартными и расширенными ACL, однако

предоставляют более гибкие возможности для

редактирования.

61. Использование ACL:

ACL представляет собой набор текстовых выражений, в которыхнаписано permit (разрешить) либо deny (запретить), и обработка

ведется строго в том порядке в котором заданы выражения.

Если пакет совпал с условием, дальше он не обрабатывается.

Если никакое из условий не совпадает, пакет просто уничтожается.

Нельзя разместить более 1 списка доступа на интерфейс, на

протокол, на направление.

Не действует на трафик, сгенерированный самим

маршрутизатором.

В конце каждого списка доступа стоит неявный deny any

(запретить всё)

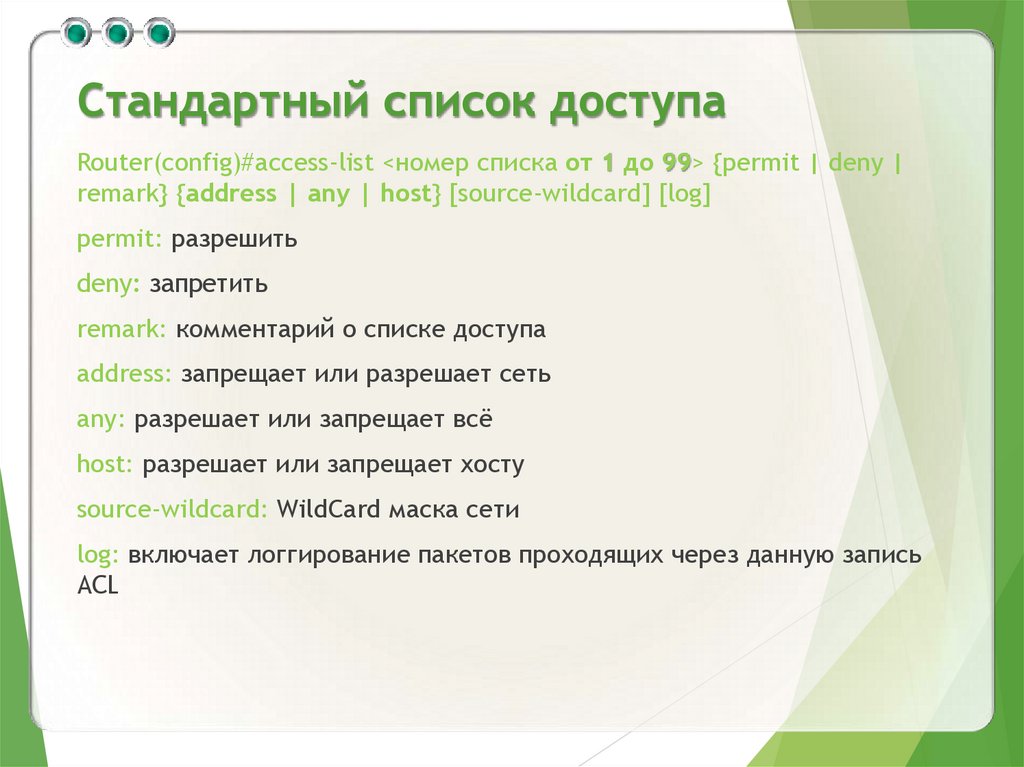

62. Стандартный список доступа

Router(config)#access-list <номер списка от 1 до 99> {permit | deny |remark} {address | any | host} [source-wildcard] [log]

permit: разрешить

deny: запретить

remark: комментарий о списке доступа

address: запрещает или разрешает сеть

any: разрешает или запрещает всё

host: разрешает или запрещает хосту

source-wildcard: WildCard маска сети

log: включает логгирование пакетов проходящих через данную запись

ACL

63. Алгоритм работы стандартного списка

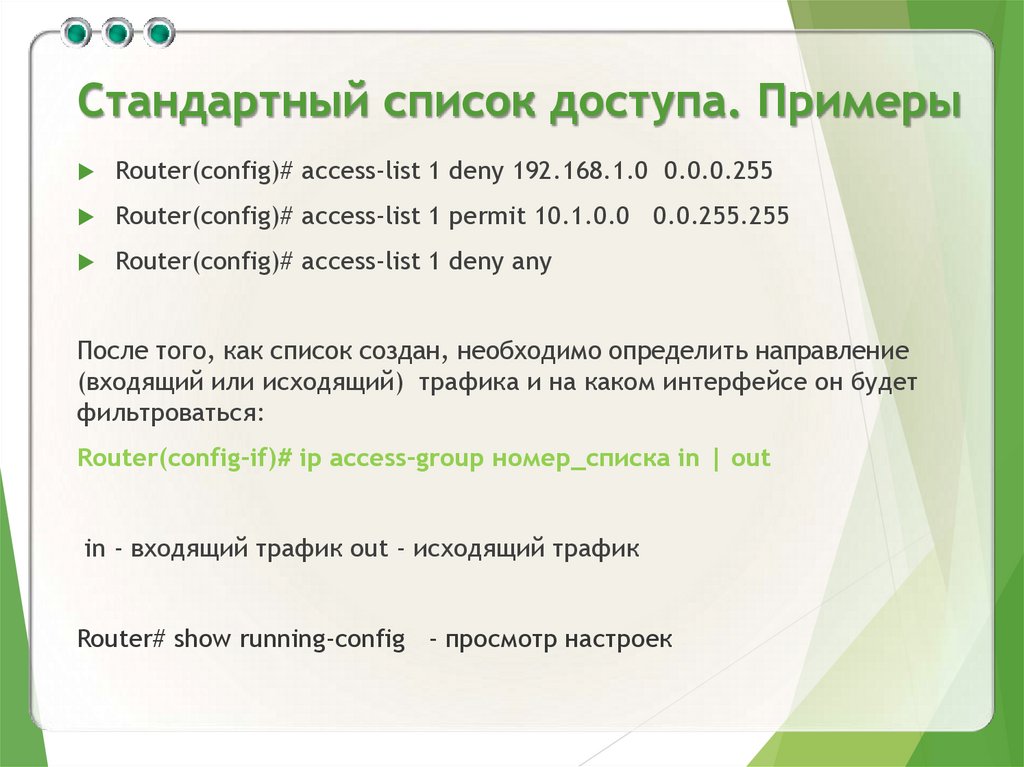

64. Стандартный список доступа. Примеры

Router(config)# access-list 1 deny 192.168.1.0 0.0.0.255Router(config)# access-list 1 permit 10.1.0.0 0.0.255.255

Router(config)# access-list 1 deny any

После того, как список создан, необходимо определить направление

(входящий или исходящий) трафика и на каком интерфейсе он будет

фильтроваться:

Router(config-if)# ip access-group номер_списка in | out

in - входящий трафик out - исходящий трафик

Router# show running-config - просмотр настроек

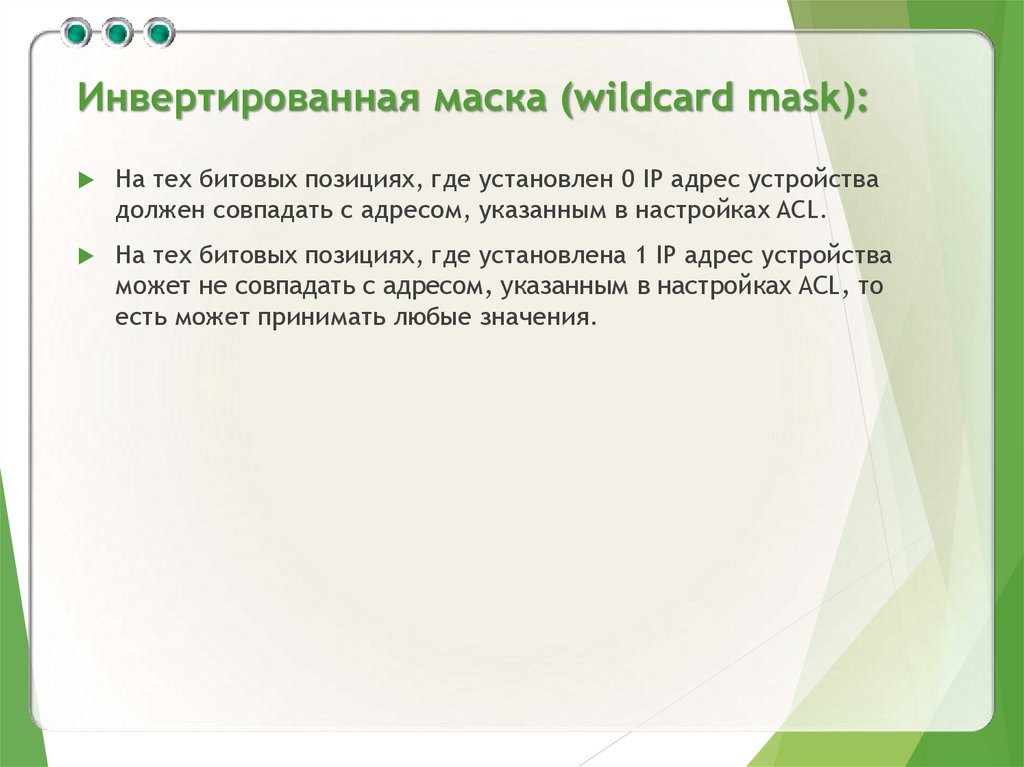

65. Инвертированная маска (wildcard mask):

На тех битовых позициях, где установлен 0 IP адрес устройствадолжен совпадать с адресом, указанным в настройках ACL.

На тех битовых позициях, где установлена 1 IP адрес устройства

может не совпадать с адресом, указанным в настройках ACL, то

есть может принимать любые значения.

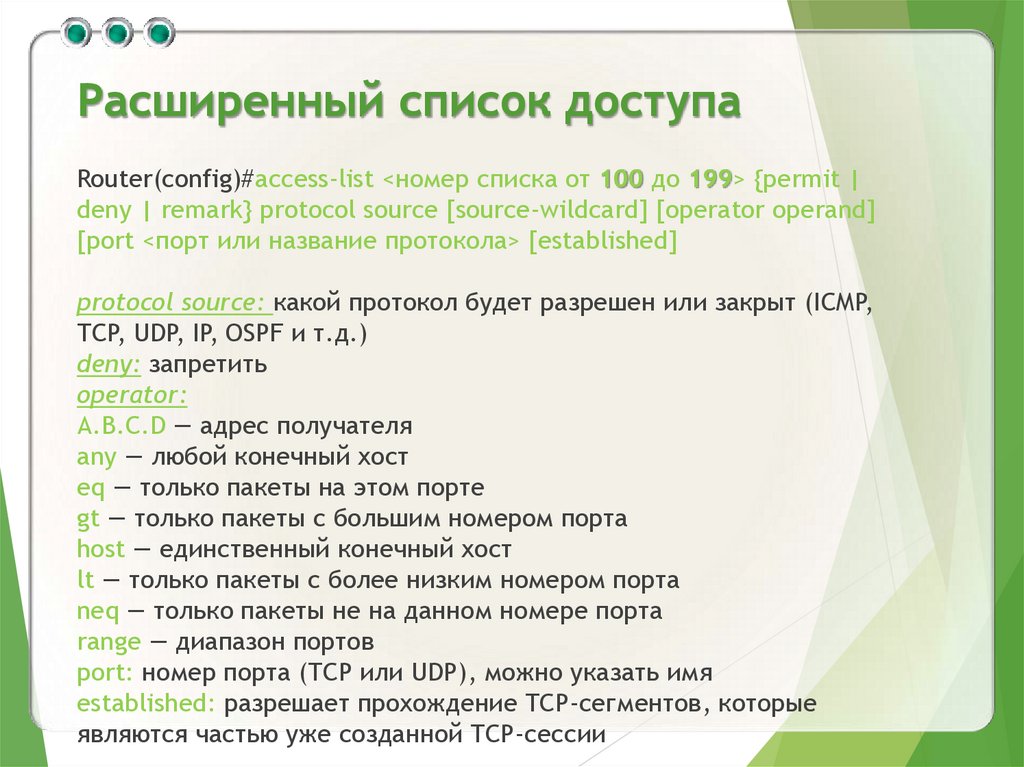

66. Расширенный список доступа

Router(config)#access-list <номер списка от 100 до 199> {permit |deny | remark} protocol source [source-wildcard] [operator operand]

[port <порт или название протокола> [established]

protocol source: какой протокол будет разрешен или закрыт (ICMP,

TCP, UDP, IP, OSPF и т.д.)

deny: запретить

operator:

A.B.C.D — адрес получателя

any — любой конечный хост

eq — только пакеты на этом порте

gt — только пакеты с большим номером порта

host — единственный конечный хост

lt — только пакеты с более низким номером порта

neq — только пакеты не на данном номере порта

range — диапазон портов

port: номер порта (TCP или UDP), можно указать имя

established: разрешает прохождение TCP-сегментов, которые

являются частью уже созданной TCP-сессии

67. Алгоритм работы расширенных списков

11

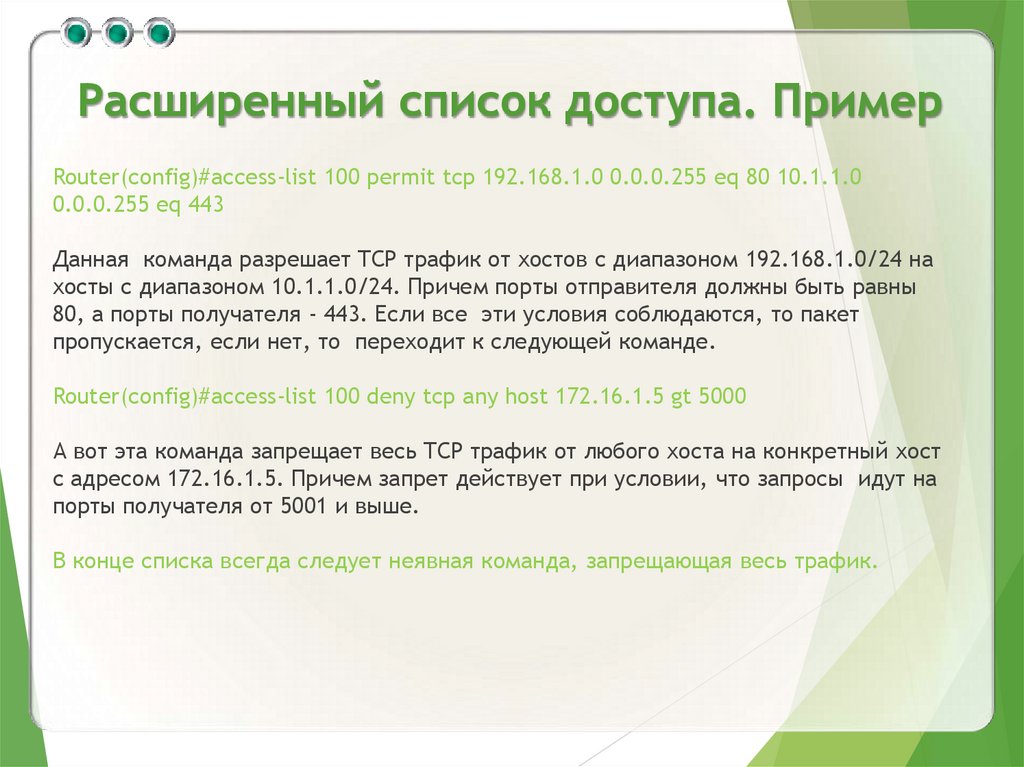

68. Расширенный список доступа. Пример

Router(config)#access-list 100 permit tcp 192.168.1.0 0.0.0.255 eq 80 10.1.1.00.0.0.255 eq 443

Данная команда разрешает TCP трафик от хостов с диапазоном 192.168.1.0/24 на

хосты с диапазоном 10.1.1.0/24. Причем порты отправителя должны быть равны

80, а порты получателя - 443. Если все эти условия соблюдаются, то пакет

пропускается, если нет, то переходит к следующей команде.

Router(config)#access-list 100 deny tcp any host 172.16.1.5 gt 5000

А вот эта команда запрещает весь TCP трафик от любого хоста на конкретный хост

с адресом 172.16.1.5. Причем запрет действует при условии, что запросы идут на

порты получателя от 5001 и выше.

В конце списка всегда следует неявная команда, запрещающая весь трафик.

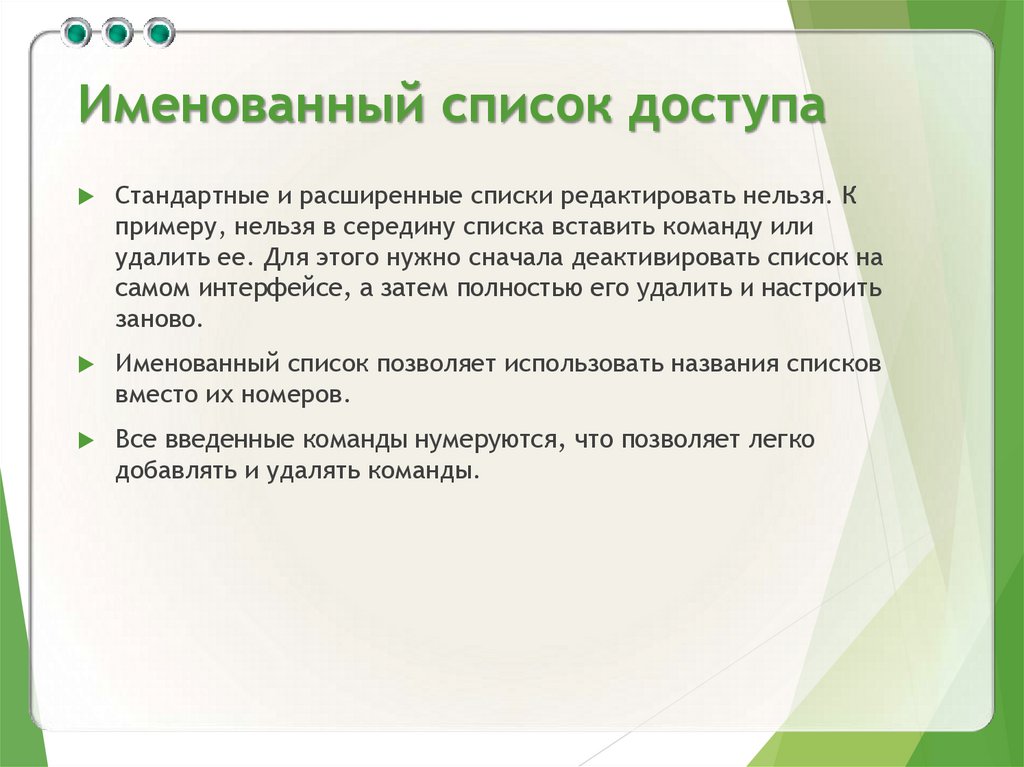

69. Именованный список доступа

Стандартные и расширенные списки редактировать нельзя. Кпримеру, нельзя в середину списка вставить команду или

удалить ее. Для этого нужно сначала деактивировать список на

самом интерфейсе, а затем полностью его удалить и настроить

заново.

Именованный список позволяет использовать названия списков

вместо их номеров.

Все введенные команды нумеруются, что позволяет легко

добавлять и удалять команды.

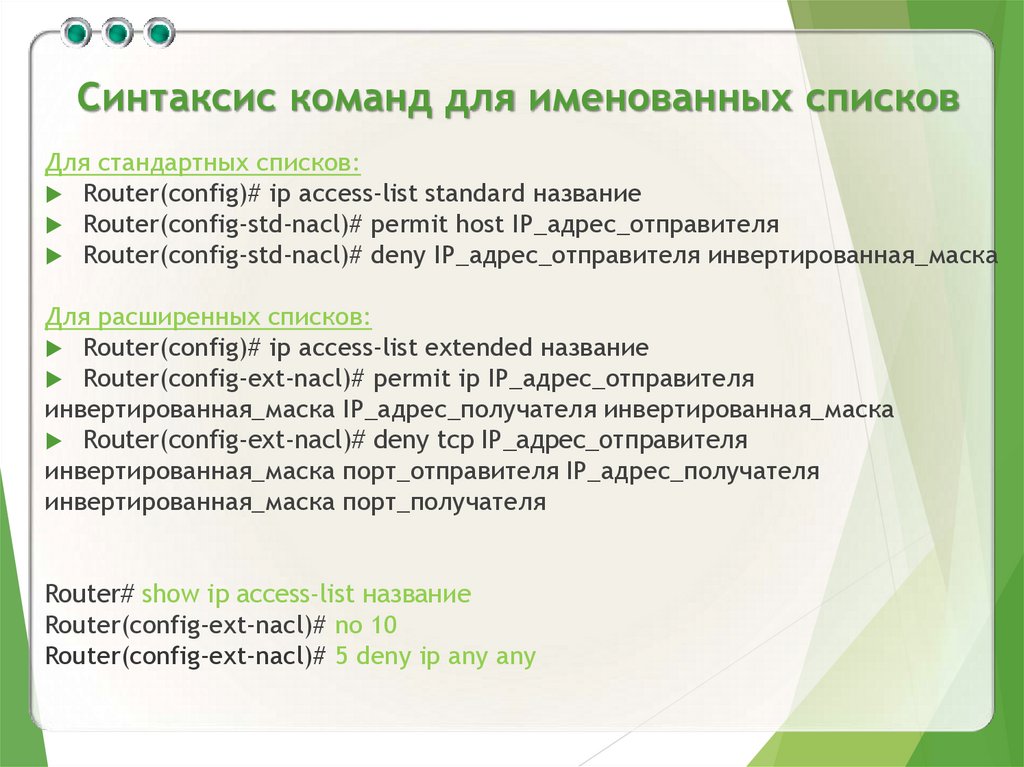

70. Синтаксис команд для именованных списков

Для стандартных списков:Router(config)# ip access-list standard название

Router(config-std-nacl)# permit host IP_адрес_отправителя

Router(config-std-nacl)# deny IP_адрес_отправителя инвертированная_маска

Для расширенных списков:

Router(config)# ip access-list extended название

Router(config-ext-nacl)# permit ip IP_адрес_отправителя

инвертированная_маска IP_адрес_получателя инвертированная_маска

Router(config-ext-nacl)# deny tcp IP_адрес_отправителя

инвертированная_маска порт_отправителя IP_адрес_получателя

инвертированная_маска порт_получателя

Router# show ip access-list название

Router(config-ext-nacl)# no 10

Router(config-ext-nacl)# 5 deny ip any any

internet

internet