Similar presentations:

Securitatea sistemelor informatice. Detectarea şi prevenirea intruziunilor în sistemele informatice

1. Securitatea sistemelor informatice

Tema 8Detectarea şi prevenirea

intruziunilor în sistemele informatice

L. Novac, dr. conf. univ.

2. Detectarea şi prevenirea intruziunilor în sistemele informatice

3. Subiecte

• 1. Caracterizare generală a sistemelor dedetecţie a intruziunilor (SDI).

Clasificarea sistemelor SDI.

• 2. Mecanisme tipice de detecţie a intruziunilor.

Tipuri uzuale de sisteme SDI.

• 3. Caracteristici ale soluţiilor SDI importante

pentru aplicaţiile practice. Sisteme mixte.

4.

1. Caracterizare generală a sistemelorde detecţie a intruziunilor (SDI).

Clasificarea sistemelor SDI.

5. Detecţia intruziunilor

• Detecţia intruziunilor este procesul de monitorizare a evenimentelorapărute la nivelul unui sistem de calcul sau al unei reţele, precum şi

de analizare a acestora pentru a căuta semne de intruziuni, definite

ca încercări de realizare a unor acţiuni neautorizate de penetrare,

prin ocolirea mecanismelor de securitate ale unui sistem de calcul

şi/sau reţele.

• Intruziunile sunt cauzate de oricare dintre următoarele situaţii:

atacatori care accesează sistemul din Internet, utilizatori autorizaţi ai

sistemului care încearcă să obţină privilegii suplimentare pentru

care nu au permisiuni, sau utilizatori autorizaţi care folosesc în mod

inadecvat privilegiile care le sunt alocate.

• Sistemele de detecţie a intruziunilor (IDS, Intrusion Detection

Systems) sunt produse software sau hardware care asigură

procesul de monitorizare şi analiză a intruziunilor.

http://www.agir.ro/buletine/726.pdf

6. Sistem de detectare a intruziunilor

• Un sistem de detectare a intruziunilor (engleză: Intrusiondetection system; acronim IDS) este o aplicaţie dispozitiv

sau software care monitorizează activităţile legate de reţea sau de

sistem pentru activităţi rău intenţionate sau încălcări ale politicilor şi

produce rapoarte la o staţie de management.

• Utilizatorii business şi utilizatorii casnici sunt conectaţi la reţeaua

globală internet folosind metoda conexiune permanent activă, acest

lucru oferă motiv pentru atac hackerilor. Intruziunile şi atacurile de

reţea costă scump companiile în contextul de furt de informaţii,

pierderi de productivitate în urma serviciilor compromise, precum şi

costurile pentru remedierea calculatoarelor compromise.

• Pe parcursul a multor ani numărul de infiltrări în sistem creşte şi sunt

din ce în ce mai sofisticate. Doar sistemele automate de detecţie şi

prevenire a intruziunilor ar putea atenua atacuri complexe cu viteza

necesară sau prevenirea pagubelor imense şi cheltuielile de

judecată.

https://ro.wikipedia.org/wiki/Sistem_de_detectare_a_intruziunilor

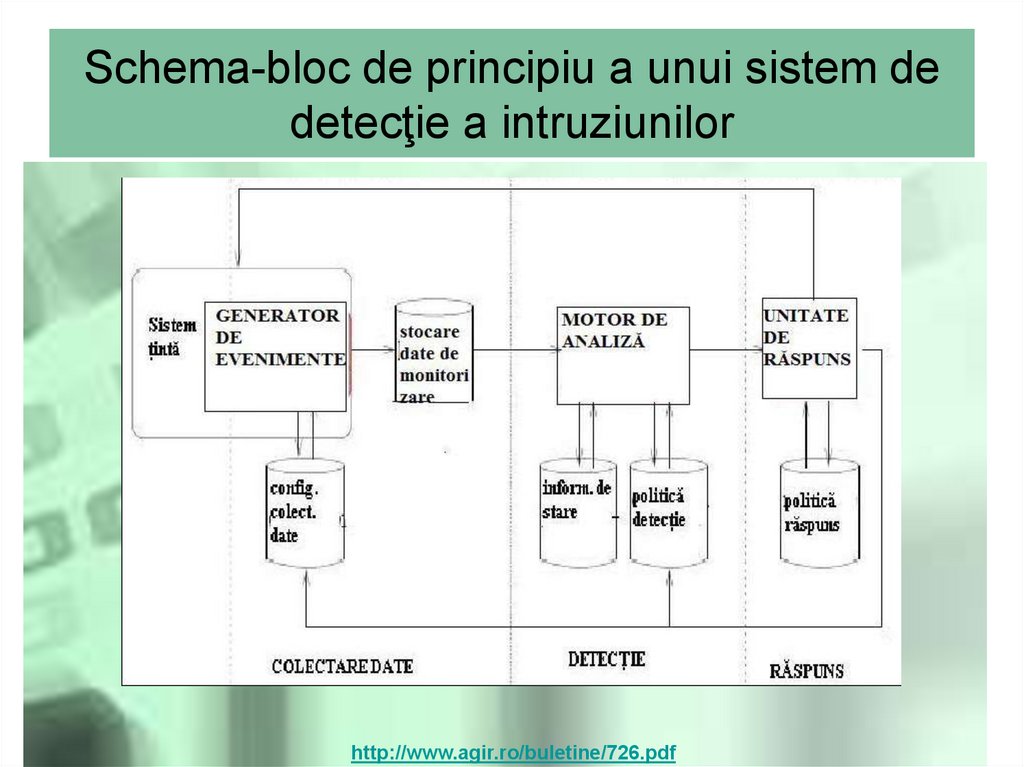

7. Schema-bloc de principiu a unui sistem de detecţie a intruziunilor

726.Pdfhttp://www.agir.ro/buletine/726.pdf

8. Schema-bloc de principiu a unui sistem de detecţie a intruziunilor

Sunt evidenţiate componentele generice ale unui sistem de detecţie a intruziunilor.

Cele 3 blocuri generice, cel de colectare de date, blocul de detecţie şi cel de

răspuns includ, la rândul lor, module funcţionale care asigură realizarea acţiunilor

specifice ale unui sistem de detecţie a intruziunilor.

De notat ar fi şi lanţul de interacţiuni dintre respectivele module funcţionale, şi

care susţine îndeplinirea activităţilor pe care trebuie să le realizeze sistemul de

detecţie a intruziunilor, indiferent de tipul de politică de detecţie care este

implementat, de tipul de politică de răspuns.

Sistemul ţintă are mecanisme pentru a colecta variate tipuri de date, cum ar fi cele

referitoare la traficul de reţea, evenimente la nivelul sistemului de operare sau la

nivelul aplicaţiei.

Blocul funcţional GENERATOR DE EVENIMENTE ţine evidenţa informaţiilor

colectate şi poate achiziţiona date el însuşi. Unele activităţi de pre-procesare pot fi

efectuate de această componentă (cum ar fi aceea de a transforma datele într-un

format comun şi de a realiza o anumită filtrare a datelor).

Adesea, componenta STOCARE DATE DE MONITORIZARE este utilizată pentru a

arhiva date înainte ca acestea să fie trimise la „motorul de analiză”. Acest modul de

stocare mai poate fi utilizat şi pentru investigarea alarmelor.

Blocul funcţional MOTOR DE ANALIZĂ implementează algoritmul de detecţie. O

metodă simplă de detecţie este aceea de a utiliza scripturi de potrivire a şirurilor de

text care sunt unice pentru diferite tipuri de intruziuni (care au „semnături” specifice).

Alte tipuri de tehnici de recunoaştere de pattern-uri pot fi, de asemenea, utilizate.

Această abordare este similară celei pe care o folosesc multe dintre soluţiile antivirus actuale, necesitând o bază de date cu „semnături” ale tuturor evenimentelor

maliţioase cunoscute care se doresc a fi detectate.

http://www.agir.ro/buletine/726.pdf

9. Schema-bloc de principiu a unui sistem de detecţie a intruziunilor (continuare)

• Pot fi impuse praguri de alarmă pentru anumite tipuri deevenimente. Semnăturile pot fi pentru un eveniment sau pentru o

secvenţă de evenimente. Mai pot fi utilizate sisteme expert pentru

implementarea unor forme avansate de detecţie a semnăturilor.

Toate aceste metode au în comun faptul că ele sunt pre-programate

să detecteze evenimente considerate implicit intruzive.

• Un alt mod de a efectua detecţia este acela care se bazează pe

sesizarea distincţiei între comportament „normal” şi, respectiv,

„anormal” în cadrul sistemului ţintă. Metoda constă în crearea de

profile de comportament pentru programe sau utilizatori ai sistemului

şi clasificarea ca posibil intruzive a acelora care deviază de la

profilurie stabilite. Acest lucru se poate realiza folosind statistici

simple sau metode „inteligente”, cum ar fi cele bazate pe reţele

neurale, tehnici de modelare şi simulare, tehnici de extragere de

date relevante. În orice caz, motorul de analiză poate combina mai

multe metode de detecţie pentru a realiza o determinare mai

completă a intruziunilor.

http://www.agir.ro/buletine/726.pdf

10. Schema-bloc de principiu a unui sistem de detecţie a intruziunilor (continuare)

• Componenta POLITICĂ DE DETECŢIE conţine informaţii preprogramate despre modul de detectare a intruziunilor. Practic, aicisunt stocate semnăturile intruziunilor şi pragurile de alarmă.

Informaţiile de configurare pentru detectarea anomaliilor, ca şi

regulile referitoare la informaţiile care trebuie transmise la unitatea

de răspuns, sunt, de asemenea, stocate la acest nivel. Baza de date

cu informaţii de stare (state information) conţine informaţii dinamice

folosite pentru detecţie. Acestea pot fi informaţii de stare despre

semnăturile intruziunilor parţial completate şi despre

comportamentul curent al sistemului.

• Informaţiile despre evenimente care sunt categorisite drept intruzive

sau anormale de către motorul de analiză sunt trimise la UNITATEA

DE RĂSPUNS. În baza regulilor pre-programate din baza de date

POLITICĂ DE RĂSPUNS, se decide modul de răspuns la diferite

evenimente.

http://www.agir.ro/buletine/726.pdf

11. Componenta: Unitatea de Răspuns

• Decizia poate fi afectată de parametri şi caracteristici cum ar fiprobabilitatea de confirmare a evenimentului sau potenţialul impact

al acestuia. Într-un sistem distribuit, unitatea de răspuns poate primi

intrări de la mai multe motoare de analiză şi, de asemenea, poate

corela alarmele.

• Posibilele acţiuni de răspuns sunt acelea: de notificare a

administratorului, de reconfigurare automată a sistemului ţintă

pentru blocarea acţiunilor autorului intruziunii, sau de implementare

a unor mecanisme specifice care să susţină răspuns manual (al

utilizatorului).

• O altă opţiune de răspuns ar fi aceea de a permite sistemului IDS să

modifice configuraţia pentru colectarea datelor sau politica de

detecţie pentru a permite colectarea mai multor informaţii despre un

eveniment în desfăşurare.

12. Schema funcţionalităţii unui sistem de detecţie a intruziunilor

13. Abordări ale metodelor de detecţie

• Intruşii pot fi clasificaţi în două categorii. Intruşii externi nu au nici unfel de acces autorizat la sistemele pe care le atacă. Atacatorii interni

au un anumit nivel de autorizare, dar ei urmăresc să obţină, în mod

fraudulos, capabilităţi suplimentare.

• În ceea ce priveşte abordările pentru mecanismele de detecţie a

intruziunilor, trebuie notat faptul că în prezent metodele de detecţie

se încadrează în două categorii de bază: detectarea anomaliilor şi

detectarea utilizării inadecvate („misuse”).

• Prima abordare (detecţia anomaliilor) se bazează pe definirea şi

caracterizarea comportamentului dinamic şi a stării corecte a

sistemului, precum şi pe detectarea schimbărilor (abaterilor) de la

acestea.

• A doua abordare (misuse detection) impune caracterizarea

modurilor cunoscute de penetrare a unui sistem. Fiecare dintre

acestea poate fi descris, de regulă, printr-un pattern.

14. Abordări ale metodelor de detecţie

Metoda urmăreşte descoperirea unor pattern-uri cunoscute explicite. Un

astfel de pattern poate fi un şir fix de caractere, de exemplu o semnătură

specifică a unui virus. Alternativ, pattern-ul poate descrie un set sau

secvenţă suspectă de acţiuni.

Noua generaţie de sisteme de detecţie a intruziunilor ia în considerare

aspectele majore de reţea. În acest caz,

provocările sunt următoarele:

– gestionarea unor volume considerabile de date, care se transmit şi se

procesează în reţele extinse;

– creşterea acoperirii (sistemul IDS trebuie să fie capabil să recunoască cât

mai multe tipuri de comportament sugestiv pentru intruziuni);

– reducerea frecvenţei alarmelor false (comportamente benigne raportate în

mod eronat ca intruziuni);

– detectarea intruziunilor în desfăşurare, şi

– reacţia în timp real pentru a alerta în legătură cu o intruziune sau pentru a

limita daunele potenţiale.

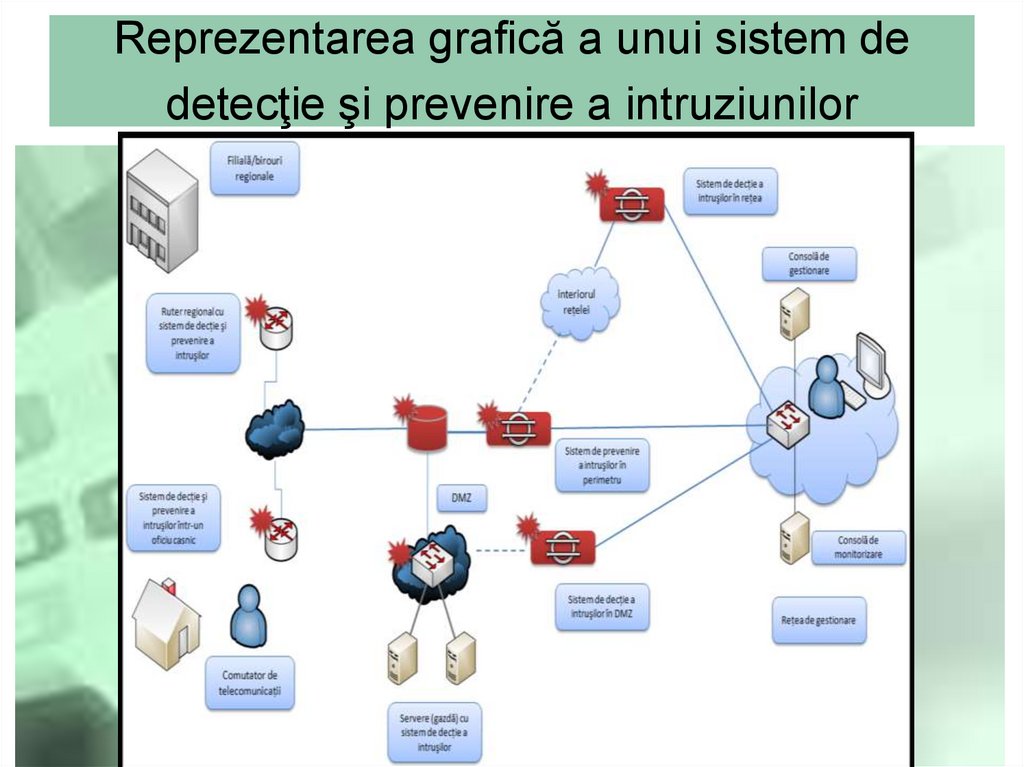

15. Reprezentarea grafică a unui sistem de detecţie şi prevenire a intruziunilor

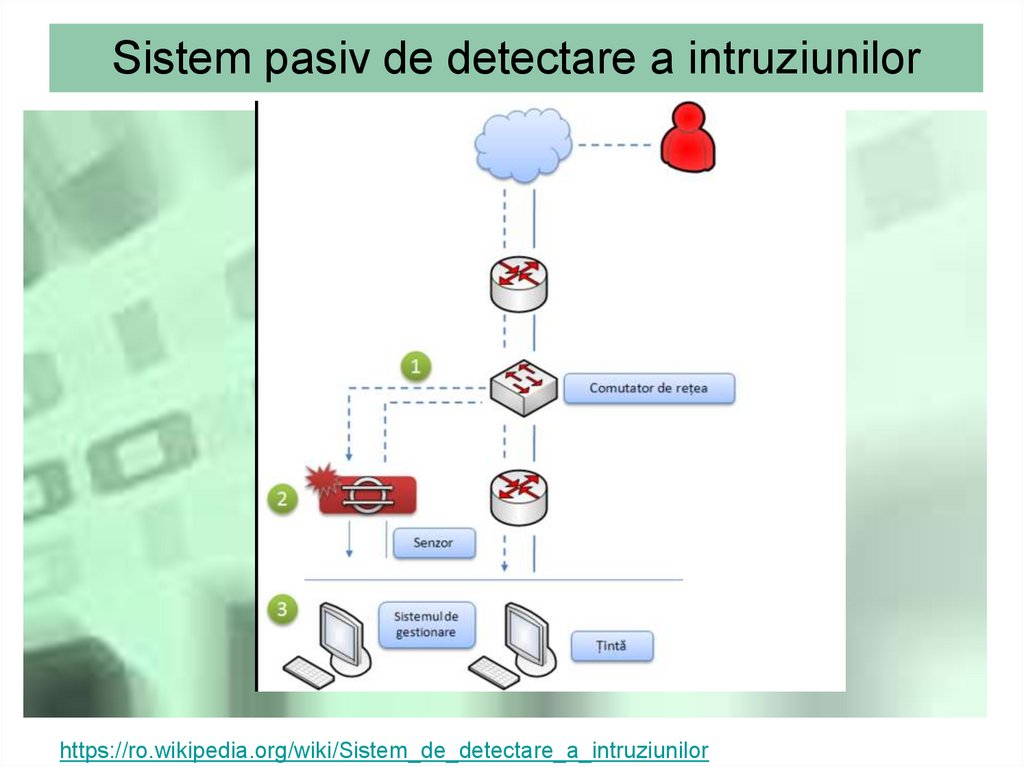

16. Monitorizare pasivă Sistem de detectare a intruziunilor pasiv

Un sistem de detectare a intruziunilor monitorizează înregim pasiv pachetele de date şi jurnalele de

evenimente.

Principiul de funcţionare al sistemului este:

• Traficul de pe reţea este copiat şi direcţionat către

senzorul sistemului de detecţie pentru analiză.

• În cazul când o porţiune din trafic coincide cu o activitate

de penetrare acest trafic este "nimicit".

• Senzorul sistemului trimite un mesaj de alarmă către

consola de management.

17.

Sistem pasiv de detectare a intruziunilorhttps://ro.wikipedia.org/wiki/Sistem_de_detectare_a_intruziunilor

18. Înrebări

• Care este principiul de funcţionare aunui SDI?

• Care sunt criteriile de clasificare a SDI?

• În ce situaţii pot fi aplicate cele trei

tipuri de SDI?

19. 2. Mecanisme tipice de detecţie a intruziunilor. Tipuri uzuale de sisteme SDI.

20. Clasificarea sistemelor SDI. Tipuri uzuale de sisteme SDI

SDIBazate pe anomalii

(comportamente suspecte)

• SDI bazate pe reţea

• SDI bazate pe host

• SDI bazate pe aplicaţie

Bazate pe

semnături

http://www.agir.ro/buletine/726.pdf

726.Pdf

--

SP800-94.pdf

21. SDI bazate pe reţea

Caracteristici➤ Detectează atacuri prin capturareaşi analizarea

pachetelorde date care circulă prin reţea

➤ Interceptează datele dintr-un segment de reţea sau cele

care trec printr-un Switch.

➤ Monitorizează traficul de reţea care ajunge

la multiple hosturi conectate la segmentul

de reţea.

22. SDI bazate pe host

Caracteristici➤ Determină exact ce procese şi conturi de utilizator

sunt implicate într-un atac particular la SO

➤ Pot determina mult mai uşor rezultatul intenţionat

al unei tentative de atac

➤ Pot accesa şi monitoriza direct fişierele de date

şi procesele de sistem care sunt de regulă vizate

de către atacatori

23. SDI bazate pe aplicaţie

Caracteristici➤ Constituie un subset special de sisteme SDI

bazate pe host care analizează evenimentele

apărute în cadrul execuţiei unei aplicaţii

software.

➤ Cele mai comune surse de informaţii utilizate

sunt fişierele de evidenţă (log) a evenimentelor

create implicit de aplicaţia respectivă.

24. Metode de detecţie

➤Detectarea bazată pe semnături➤Detectarea bazată pe anomalii

statistice

➤Detectarea prin analiza protocolului

de stare

25. Metode de Detecţie

Majoritatea sistemelor de prevenire a intruziunilor utilizează una din cele trei

metode de detecţie: analiză bazată pe semnături, bazată pe anomalii

statistice şi analiză de stare.

Detectarea pe bază de semnături: IDS-ul pe bază de semnături

monitorizează pachetele din reţea şi se compară cu modele de atac

preconfigurate şi predeterminate, cunoscute sub numele de semnături.

Detectarea bazată pe anomalii statistice: Un IDS care se bazează pe

anomalii va monitoriza traficul de reţea şi îl va compara cu o linie de

referinţă stabilită. Linia de bază va identifica ceea ce este "normal" pentru

respectiva reţea - ce tip de lăţime de bandă este folosită în general şi ce

protocoale sunt utilizate. Cu toate acestea, poate genera o alarmă pozitivă

false pentru utilizarea legitimă a lăţimii de bandă dacă liniile de bază nu sunt

configurate în mod inteligent.

Detectarea prin analiza protocoalelor de stare: Această metodă identifică

abaterile stărilor protocolului prin compararea evenimentelor observate cu

"profiluri predeterminate ale definiţiilor general acceptate ale activităţii

benigne".

26. Clasificarea sistemelor de prevenire a intruziunilor

➤Network-based intrusion preventionsystem (NIPS)

➤Wireless intrusion prevention system

(WIPS)

➤Network behavior analysis (NBA)

➤Host-based intrusion prevention system

(HIPS)

27. Clasificarea sistemelor de prevenire a intruziunilor

Sistemele de prevenire a intruziunilor pot fi clasificate în 4 tipuri diferite:

• Sistem de prevenire a intruziunilor bazate pe reţea (NIPS):

monitorizează întreaga reţea pentru trafic suspecte prin analizarea activităţii

protocolului.

Sistemul de prevenire a intruziunii fără fir (WIPS): monitorizează o

reţea fără fir pentru trafic suspect prin analizarea protocoalelor de reţea

wireless.

• Analiza comportamentului de reţea // Network behavior analysis

(NBA): analizează traficul de reţea pentru a identifica ameninţările care

generează fluxuri neobişnuite de trafic, cum ar fi atacurile distribuite de

DDoS, anumite forme de malware şi încălcări ale politicilor.

Sistem de prevenire a intruziunilor bazate pe gazdă (HIPS): un

pachet software instalat care monitorizează o singură gazdă pentru o

activitate suspectă prin analizarea evenimentelor care apar în acea gazdă.

28. Tehnologii şi protocoale

➤RFID (Radio-frequency identification)tag-uri asociate obiectului

➤NFC (Near-field communication)

între dispozitive electronice

(tel. mobil şi un card)

➤Low-Energy Bluetooth

➤Low-Energy Wireless

29. Tehnologii şi protocoale

➤ Protocoale Radiocrearea de reţele private în zonă restrânsă

➤ LTE-Advanced

(latenţă redusă, consum mai mic

de putere)

➤ Wifi-Direct

dispozitive efectiv conectate în mod

peer-to-peer.

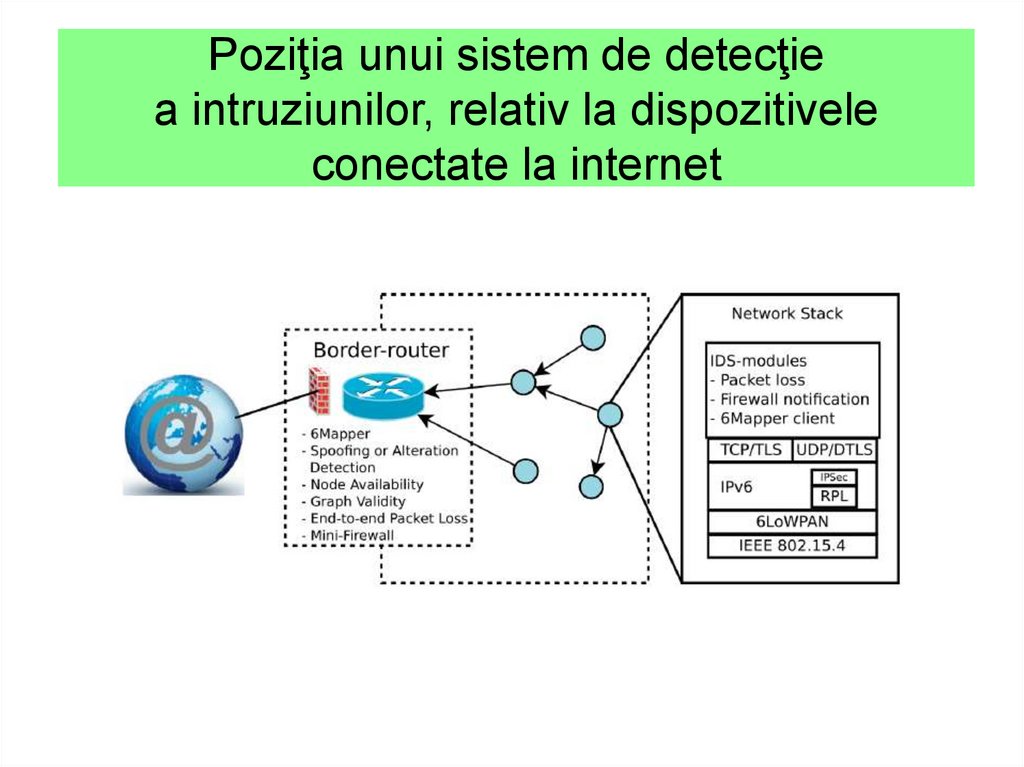

30. Poziţia unui sistem de detecţie a intruziunilor, relativ la dispozitivele conectate la internet

31. Securitatea dispozitivelor şi a sistemelor conectate în reţea

Unele măsuri de siguranţă pot fi:➤ Redundanţa →

au mai multe părţi cu aceeaşi funcţionalitate

➤ Software →

rulează un program care poate fi actualizat în funcţie de necesitate

➤ Detectare →

fabricate astfel încât să suporte operaţii

de detecţie al unui atac în desfăşurare

➤ Criptare →

dispozitivele trimit/primesc mesaje criptate (şi la comenzile de la un

server)

➤ Resetare →

după detecţia unui atac, execută o rutină de resetare, blocând

atacul.

32. Înrebări

➤ Care sunt mecanismele tipice de detecţie aintruziunilor?

➤ Care sunt măsurile de siguranţă necesare

pentru prevenirea atacurilor?

33. 3. Caracteristici ale soluţiilor SDI importante pentru aplicaţiile practice. Sisteme mixte.

34. Caracteristici ale soluţiilor SDI pentru aplicaţiile practice

Uşor deoperat

Actualizări ale

semnăturilor

Adaptabil

prin setarea

parametrilor

Evidenţa

evenimentelor

Uşor de

întreţinut

IDS

Să ruleze

continuu

Tolerant la

defecte

Încărcare

minimală

a sistemului

Determină devieri

de la comportam.

normal

35. Caracteristici ale soluţiilor IDS

• să fie uşor de operat;• să fie adaptabile prin setarea adecvată a diverşilor

parametri specifici proceselor de detecţie/prevenire a

intruziunilor, pentru a nu stânjeni funcţionarea normală a

aplicaţiei;

• să ruleze continuu;

• să fie tolerantă la defecte;

• să determine o încărcare minimală a sistemului;

• să determine precis devieri de la comportamentul normal;

• să fie bine adaptată pentru cerinţele specifice ale sistemului

protejat; • să fie uşor de întreţinut; • să se bazeze pe

implementări pentru care se asigură actualizări periodice

ale semnăturilor;

• să fie capabilă să ţină evidenţa evenimentelor

36. Metode de Evaziune a SDI aplicate de atacatori

➤ Fragmentarea/ trimiterea pachetelor mici➤ Fragmente care se suprapun

➤ Violări de protocol

➤ Inserarea de trafic în SDI

➤ Evitarea valorilor implicite

➤ Atacurile coordonate cu lăţime de bandă redusă

➤ Spionarea adreselor / proxy-urilor

➤ Evaziunea schimbării modelului

37. Limitări şi tehnici de evitare ale IDS-urilor

Capabilităţile unui IDS pot fi limitate de:Zgomot

Zgomotul poate afecta în mod sever

eficacitatea unui IDS. Pachete greşite,

generate de defecţiuni ale software-urilor,

date DNS alterate şi pachete alterate care au

scăpat cresc rata de alarme false.

38. Limitări şi tehnici de evitare ale IDS-urilor

Numărul prea mic de atacuriSe întâmplă ca numărul de atacuri

reale să fie sub rata de alarme

false. Atacurile reale pot fi în număr

sub rata de alarme false încât sunt

de obicei ignorate de către IDS.

39. Limitări şi tehnici de evitare ale IDS-urilor

Actualizarea semnăturilorMulte atacuri sunt îndreptate către versiuni

specifice de software. Pentru a putea face

faţă ameninţărilor este nevoie de o colecţie

de semnături actualizată în mod constant.

O colecţie de semnături care nu este

actualizată poate lăsa IDS-ul vulnerabil

la strategii noi de atac.

40. Sisteme gratuite şi cu sursă deschisă

• ACARM-ng• AIDE

• Bro NIDS

• Fail2ban

• OSSEC HIDS

• Prelude Hybrid IDS

• Sagan

• Samhain

• Snort

• Suricata

41. Sisteme gratuite şi cu sursă deschisă. Exemple de IDS/IPS-uri

Prelude Hybrid IDS1998: Creat de Yoann Vandoorselaere:

Prelude IDS

2002: Prelude devine un IDS Hibrid

2005: Crearea companiei Prelude-Technologies

2009: Societatea INL achiziţionează

Prelude-Technologies

42. Sisteme gratuite şi cu sursă deschisă. Exemple de IDS/IPS-uri

Snort (IDS/IPS) - https://snort.org/1998: Creat de Martin Roesch

Snort este acum dezvoltat de Sourcefire,

a cărei Roesch este fondatorul și CTO și care

a fost deținut de Cisco din 2013.

2009: "Open Source Hall of Fame" al InfoWorld ca unul dintre "cele mai bune

software open source din toate timpurile"

43. Înrebări

➤ Care sunt caracteristicile de bazăpentru SDI?

➤ Ce sisteme IDS/IPS gratuite şi cu sursă deschisă există?

➤ Prin ce se caracterizează SDI gratuite

şi cu sursă deschisă?

44. Surse recomandate

https://www.sans.org/reading-room/whitepapers/detection/intrusion-preventionsystems-securitys-silver-bullet-366

http://www.conexio.com/Downloads/FAQ%20Network%20Instrusion%20Prevention%20Systems

%20IPS.pdf

http://hosteddocs.ittoolbox.com/bw013004.pdf

http://securitateainformaionala.blogspot.com/2012/05/sisteme-de-detectieprevenire-ale.html !!

+video

https://en.wikipedia.org/wiki/Snort_(software)

https://en.wikipedia.org/wiki/Prelude_SIEM_(Intrusion_Detection_System)

https://www.sans.org/reading-room/whitepapers/awareness/prelude-hybrid-ids-framework-33048

https://en.wikipedia.org/wiki/Prelude_SIEM_(Intrusion_Detection_System)

https://snort.org/

https://en.wikipedia.org/wiki/Intrusion_detection_system

http://hosteddocs.ittoolbox.com/bw013004.pdf

http://securitateainformaionala.blogspot.com/2012/05/sisteme-de-detectieprevenire-ale.html

https://www.ossec.net/

https://www.prelude-siem.org/

software

software