Similar presentations:

Введение в ЗИ в СУБД

1.

КазНИТУИАиИТ

Каф.КБОиХИ

Введение в ЗИ в СУБД

проф. Айтхожаева Е.Ж.

Айтхожаева Е.Ж.

2.

ТерминологияБазой данных – БД (DB-DataBase), называют

специальным образом организованные данные,

хранимые в компьютерной системе.

Системы управления базами данных – СУБД

(DBMS – Database Management System),

совокупность языковых и программных средств,

предназначенных для создания и ведения БД.

Совокупность языковых, программных,

технических и организационно-методических

средств, предназначенных для централизованного

накопления и использования данных, называется

системой баз данных - СБД (DBS - DataBase

System). Используется также термин Банк Данных.

Айтхожаева Е.Ж.

3.

ТерминологияБаза данных - это специальным образом

организованные массивы данных, хранимые в

компьютерной системе, из определенной

предметной области и не зависимые от

программ их использующих.

Системы управления базами данных

(СУБД) обеспечивают реализацию

информационных служб (информационных

сервисов) через создание информационных

систем (ИС) на основе технологии баз данных

– приложений баз данных.

Айтхожаева Е.Ж.

4.

Терминология(международные стандарты)

ИСО МЭК 10032-2007: Эталонная модель

управления данными

БД – совокупность данных, хранимых в

соответствии со схемой данных,

манипулирование которыми выполняется в

соответствии с правилами средств

моделирования данных.

СУБД – совокупность программных и

лингвистических средств общего или

специального назначения, обеспечивающих

управление созданием и использованием БД.

Айтхожаева Е.Ж.

5.

Терминология(международные стандарты)

ISO/IEC 2382-1:1993. Information technologyVocabulary- Part 1: Fundamental terms

БД - совокупность данных, организованных в

соответствии с концептуальной структурой,

описывающей характеристики этих данных и

взаимоотношения между ними, причем такое

собрание данных, которое поддерживает одну или

более областей применения.

ИС –система обработки информации и

соответствующие организационные ресурсы

(человеческие, технические, финансовые и т.д.),

которые обеспечивают и распространяют

Айтхожаева Е.Ж.

информацию.

6.

БД - основа цифровых технологийБД являются информационным ядром

любых автоматизированных и

автоматических информационных систем

(ИС), в том числе и корпоративных систем:

- класса А (АСУ ТП, SCADA, DCS);

- класса В (MRP, MRPII, MES, CAD, CAE,

CAM, CRM и др.);

- класса С (ERP-системы, IRP, АСУП, EIS).

- автоматизированных систем научных

исследований (АСНИ) и т.д.

Айтхожаева Е.Ж.

7.

БД - основа новых технологийБД составляют основу нового направления в

совершенствовании, как бизнес-процессов,

так и процессов проектирования:

изготовления и эксплуатации сложных

наукоемких изделий – обеспечение

непрерывной информационной поддержки

поставок и жизненного цикла изделий. Это

направление называют CALS-технологиями

(Continuous Acquisition and Lifecycle Support)

или ИПИ (информационная поддержка

процессов жизненного цикла изделий).

Айтхожаева Е.Ж.

8.

Надежность БДНеобходимо: обезопасить ценности системы,

защитить и гарантировать точность и

целостность информации, и минимизировать

разрушения, которые могут иметь место, если

информация будет модифицирована или

разрушена.

Требуется учет всех событий, в ходе которых

информация создается, модифицируется, к

ней обеспечивается доступ или она

распространяется.

Айтхожаева Е.Ж.

9.

Основные характеристикиинформационной безопасности:

конфиденциальность критических данных;

целостность данных и связанных с ними

процессов (создания, ввода, обработки и вывода);

доступность данных, когда они нужны;

учет всех процессов, связанных с данными.

Под критическими данными понимаются данные,

которые требуют защиты из-за вероятности

нанесения ущерба в том случае, если произойдет

случайное или умышленное раскрытие,

изменение, или разрушение данных.

Айтхожаева Е.Ж.

10.

Попаданиекоммерческой

информации к конкурентам или

неавторизированной стороне (НАС).

Доступ третьих лиц к информации,

содержащей

коммерческую тайну.

Оставленное без

присмотра рабочее

место в рабочее время

P

ay

to

Айтхожаева Е.Ж.

$

Неавторизированная

сторона

11.

Несвоевременность полученияинформации, необходимой для

осуществления услуги клиенту

банка.

Остановка рабочего процесса

подразделений, работа которых

требует постоянного наличия

телефона/факса, локальной или

глобальной сети, выход из строя

центрального сервера.

Блокирование

маршрутизатора

Айтхожаева Е.Ж.

12.

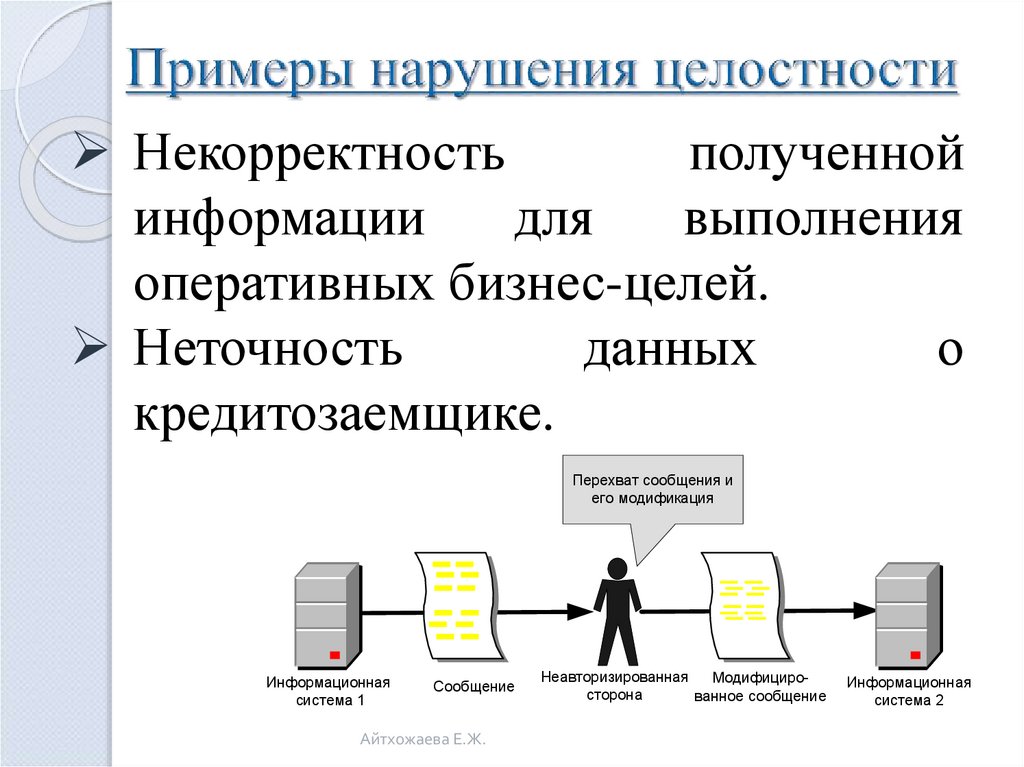

Некорректностьполученной

информации

для

выполнения

оперативных бизнес-целей.

Неточность

данных

о

кредитозаемщике.

Перехват сообщения и

его модификация

Информационная

система 1

Сообщение

Айтхожаева Е.Ж.

Неавторизированная

Модифициросторона

ванное сообщение

Информационная

система 2

13.

Информационная защита ибезопасность

Информационной защитой и

безопасностью называют меры по защите

информации от неавторизованного доступа,

разрушения, модификации, раскрытия и

задержек в доступе.

Информационная безопасность включает в

себя меры по защите процессов создания

данных, их ввода, обработки и вывода.

Айтхожаева Е.Ж.

14.

Меры защитыЭто меры, вводимые руководством, для

обеспечения безопасности информации.

Основной целью мер защиты является

предотвращение преступлений и

злоупотреблений.

Меры защиты могут также выполнять

функцию ограничения, уменьшая размер

ущерба от преступления. К мерам защиты

относятся административные руководящие

документы (приказы, положения,

инструкции), аппаратные устройства или

дополнительные программы.

Айтхожаева Е.Ж.

15.

Основные направления по защите ибезопасности БД

Предотвращение - только авторизованный

персонал имеет доступ к информации и

технологии.

Обнаружение - обеспечивается раннее

обнаружение преступлений и злоупотреблений,

даже если механизмы защиты были обойдены.

Ограничение - уменьшается размер потерь, если

преступление все-таки произошло, несмотря на

меры по его предотвращению и обнаружению.

Восстановление - обеспечивается эффективное

восстановление информации при наличии

документированных и проверенных планов по

восстановлению.

Айтхожаева Е.Ж.

16.

Критерии оценки надежныхкомпьютерных

1.Политика

безопасности –систем

набор законов,

(1983г.

США,

National

Computer

Security Center)

правил

и норм

поведения,

определяющих,

как

организация обрабатывает, защищает и

распространяет информацию. Это активный

компонент системы, включающий в себя

анализ возможных угроз и выбор мер

противодействия.

2. Гарантированность – мера доверия,

которая может быть оказана архитектуре и

реализации системы (определяется

тестированием системы в целом и отдельных

ее компонентов). Показывает, насколько

корректны механизмы, обеспечивающие

Айтхожаева Е.Ж.

реализацию политики безопасности.

17.

Политика безопасностиПод политикой безопасности организации

понимают совокупность

документированных управленческих

решений, направленных на защиту

информации и ассоциированных с ней

ресурсов. Политика безопасности

определяет стратегию управления в

области информационной безопасности, а

так же ту меру внимания и количество

ресурсов, которые считает

целесообразным выделить руководство.

Айтхожаева Е.Ж.

18.

Политика безопасностиПолитика безопасности строится на основе

анализа рисков, которые признаются

реальными для организации. Когда

проведен анализ рисков и определена

стратегия защиты, составляется программа,

реализация которой должна обеспечить

информационную безопасность. Под эту

программу выделяются ресурсы,

назначаются ответственные, определяется

порядок контроля выполнения программы и

т.п.

Айтхожаева Е.Ж.

19.

Элементы политики безопасности:обзор политики безопасности, раскрывает цель

политики безопасности, описывает структуру этого

документа, подробно излагает, кто за что отвечает,

устанавливает процедуры и предполагаемые

временные рамки для внесения изменений;

описание базовой политики безопасности

устанавливает, как организация обрабатывает

информацию, кто может получить к ней доступ и

как это можно сделать;

руководство по архитектуре безопасности,

описывает реализацию механизмов безопасности в

компонентах архитектуры;

специализированные политики безопасности.

Айтхожаева Е.Ж.

20.

Иерархия уровней безопасности :- класс D (низший уровень безопасности);

- класс С (уровни С1 и С2);

- класс В (уровни В1, В2 и В3);

- класс А (самый высокий уровень безопасности

данных).

В класс D попадают системы, оценка которых

выявила их несоответствие требованиям всех

других классов.

Айтхожаева Е.Ж.

21.

Класс безопасности СОсновными свойствами, характерными для Ссистем, являются: наличие подсистемы учета

событий, связанных с безопасностью, и

избирательный контроль доступа. Уровень С

делится на 2 подуровня.

Уровень С1, обеспечивающий защиту данных от

ошибок пользователей, но не от действий

злоумышленников.

На уровне С2 должны присутствовать средства

секретного входа, обеспечивающие

идентификацию пользователей путем ввода

уникального имени и пароля перед тем, как им

будет разрешен доступ к системе

(более

строгий).

Айтхожаева

Е.Ж.

22.

Подуровень С2 класса СИзбирательный контроль доступа, требуемый

на этом уровне позволяет владельцу ресурса

определить, кто имеет доступ к ресурсу и что он

может с ним делать. Владелец делает это путем

предоставляемых прав доступа пользователю или

группе пользователей.

Средства учета и наблюдения (auditing)

обеспечивают возможность обнаружить и

зафиксировать важные события, связанные с

безопасностью, или любые попытки создать,

получить доступ или удалить системные ресурсы.

Защита памяти заключается в том, что память

инициализируется перед тем, как повторно

используется.

Айтхожаева Е.Ж.

23.

Произвольное управлениедоступом

Для большинства систем достаточно защиты,

основанной на применении произвольного

управления доступом.

Но такая система защиты не решает одной весьма

важной задачи - задачи слежения за передачей

информации.

Средства произвольного управления доступом,

реализованные в таких системах не могут

помешать авторизованному пользователю

законным образом получить секретную

информацию и затем сделать ее доступной для

других, неавторизованных пользователей.

Айтхожаева Е.Ж.

24.

Принудительное управлениедоступом

Этого недостатка лишена мандатная

защита, являющаяся основой класса

безопасности B “Критериев оценки

безопасности компьютерных систем”.

Мандатная защита предназначена для

построения информационных систем с

более высокой степенью защищенности и

представляет собой полномочное

(принудительное) управление доступом.

Айтхожаева Е.Ж.

25.

Класс безопасности ВСистемы уровня В основаны на помеченных

данных и распределении пользователей по

категориям, то есть реализуют мандатный

контроль доступа. Каждому пользователю

присваивается рейтинг защиты, и он может

получать доступ к данным только в соответствии

с этим рейтингом. Этот уровень защищает

систему от ошибочного поведения легальных

пользователей. Этот уровень ранее применялся

только в системах национальной безопасности.

Мандатное управление доступом обеспечивает

лучшую защищенность систем.

Айтхожаева Е.Ж.

26.

Подуровни класса безопасности ВВ дополнение к С2 предъявляются более жесткие

требования к обеспечению безопасности.

Должны присутствовать дополнительные

возможности, обеспечивающие лучшую защиту

(метки безопасности и их целостность,

предоставление надежного коммуникационного

пути, регистрация организации тайных каналов с

памятью и появления угрожающих политике

безопасности событий, роль администратора

безопасности и т.д.).

Подуровень В3 – самый строгий из них.

Айтхожаева Е.Ж.

27.

Подуровень В1 класса безопасности ВМетки безопасности

Вычислительная база должна управлять

метками безопасности, связанными с каждым

субъектом и хранимым объектом.

Метки являются основой функционирования

механизма принудительного управления

доступом (мандатное управление доступом).

При импорте непомеченной информации

соответствующий уровень секретности

должен запрашиваться у авторизованного

пользователя и все такие действия следует

протоколировать.

Айтхожаева Е.Ж.

28.

Подуровень В1 класса безопасности ВЦелостность меток безопасности

Метки должны адекватно отражать уровни

секретности субъектов и объектов.

При экспорте информации метки должны

преобразовываться в точное и однозначно

трактуемое внешнее представление,

сопровождающее данные.

Каждое устройство ввода/вывода (в том числе

коммуникационный канал) должно трактоваться

как одноуровневое или многоуровневое. Все

изменения трактовки и ассоциированных уровней

секретности должны протоколироваться.

Айтхожаева Е.Ж.

29.

Подуровень В2 класса В(в дополнение к B1)

Метки безопасности: помечаться должны все

ресурсы системы, прямо или косвенно доступные

субъектам (например, ПЗУ).

Целостность меток безопасности:

вычислительная база должна немедленно

извещать терминального пользователя об

изменении его метки безопасности. Пользователь

может запросить информацию о своей метке.

База должна поддерживать присваивание всем

подключенным физическим устройствам

минимального и максимального уровня

секретности.

Айтхожаева Е.Ж.

30.

Класс безопасности АУровень А является самым высоким

уровнем безопасности, он требует в

дополнение ко всем требованиям уровня В

выполнения формального, математически

обоснованного доказательства соответствия

системы требованиям безопасности.

Этот уровень используется в системах

управления ядерными устройствами. Ауровень безопасности занимает своими

управляющими механизмами до 90%

процессорного времени.

Айтхожаева Е.Ж.

31.

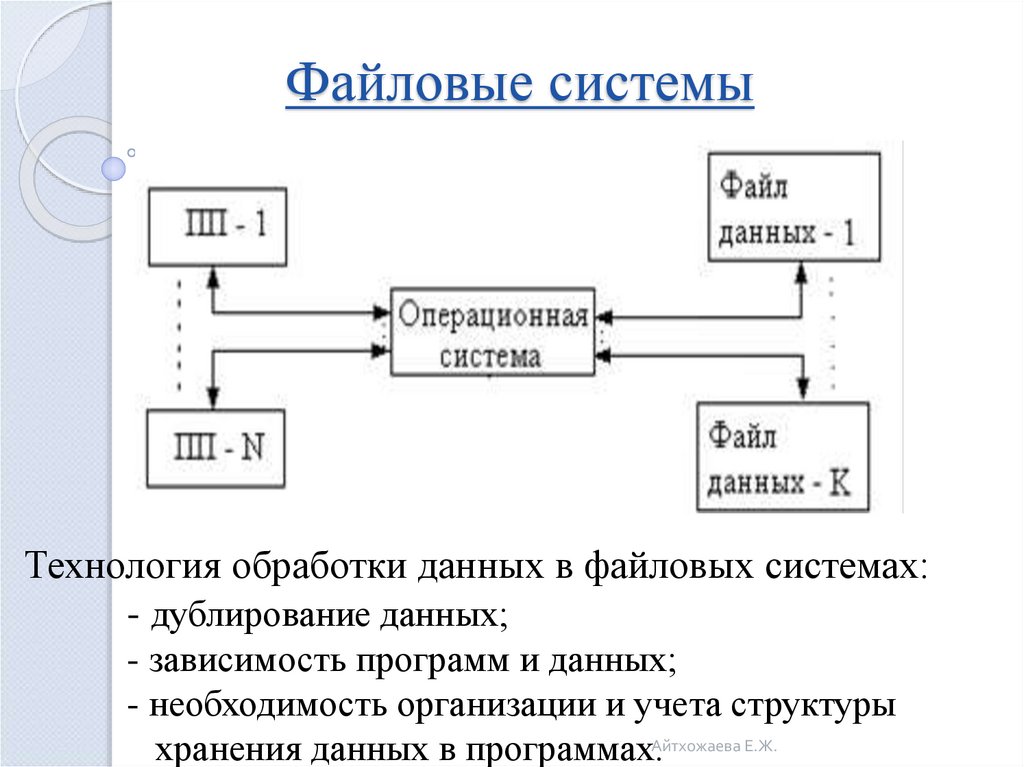

Файловые системыТехнология обработки данных в файловых системах:

- дублирование данных;

- зависимость программ и данных;

- необходимость организации и учета структуры

хранения данных в программах.Айтхожаева Е.Ж.

32.

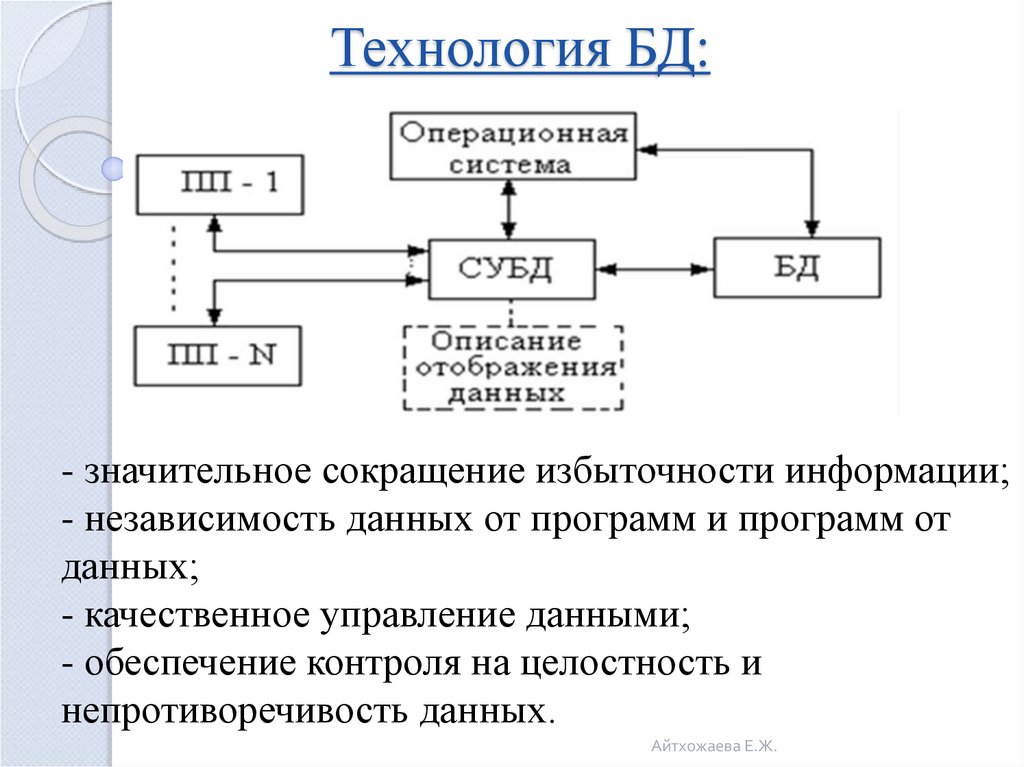

Технология БД:- значительное сокращение избыточности информации;

- независимость данных от программ и программ от

данных;

- качественное управление данными;

- обеспечение контроля на целостность и

непротиворечивость данных.

Айтхожаева Е.Ж.

33.

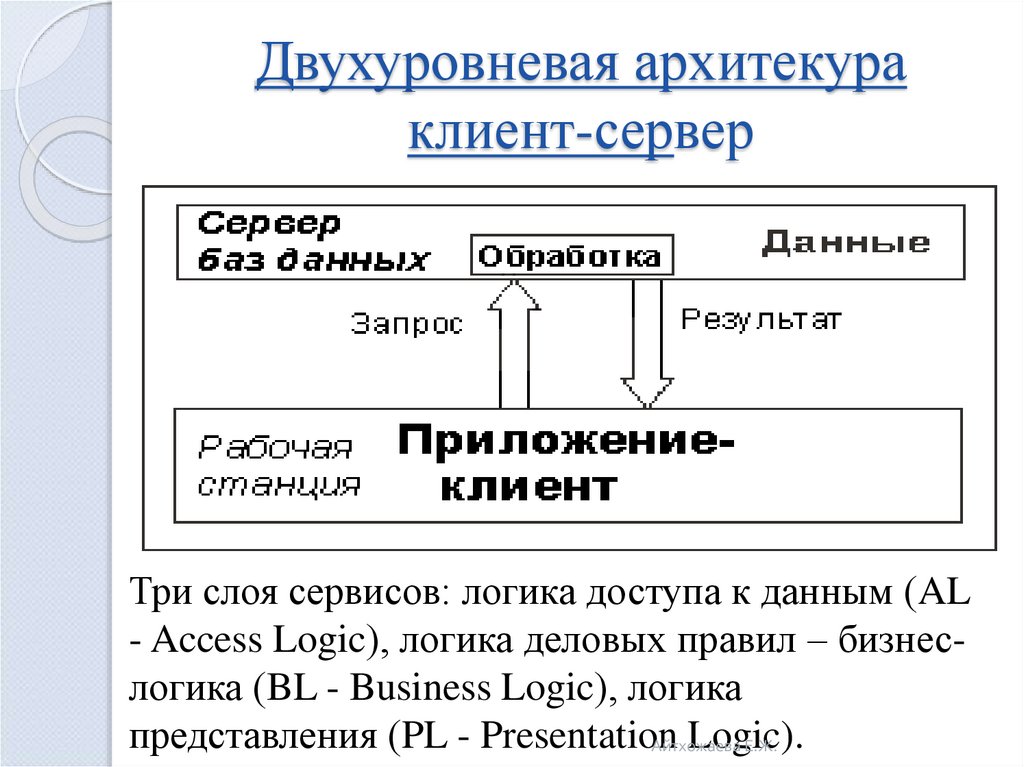

Двухуровневая архитекураклиент-сервер

Три слоя сервисов: логика доступа к данным (AL

- Access Logic), логика деловых правил – бизнеслогика (BL - Business Logic), логика

представления (PL - Presentation

Logic).

Айтхожаева

Е.Ж.

34.

Схема организации «тонкого» и«толстого» клиента

Айтхожаева Е.Ж.

35.

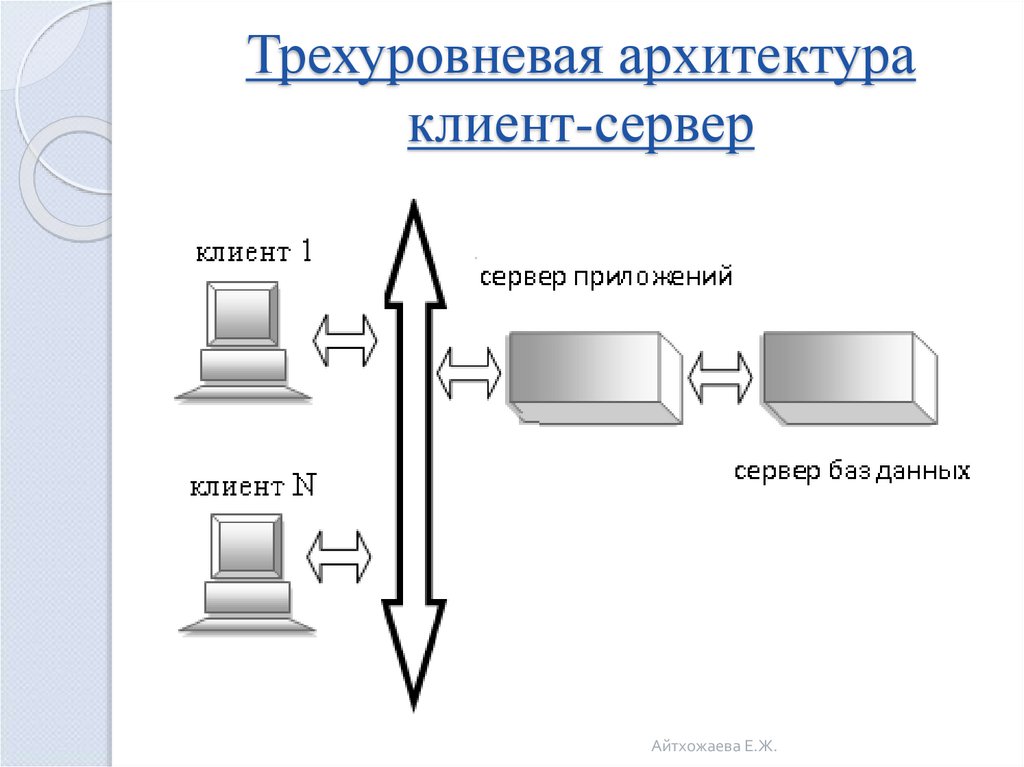

Трехуровневая архитектураклиент-сервер

Айтхожаева Е.Ж.

36.

Производительность БДТребования:

требуемое время реакции системы на

запрос;

высокое быстродействие обработки

данных;

высокая эффективность доступа к данным

независимо от типа приложения.

Отсюда и повышенные требования к

техническим и программным средствам

системы

Айтхожаева Е.Ж.

37.

Серверы баз данныхСервер БД - обслуживающая сторона.

Клиент - обслуживаемая сторона.

Все серверы реляционных БД являются SQL-

серверами, их количество достаточно велико.

SQL-серверы - это СУБД с архитектурой клиентсервер на основе языка SQL.

SQL-серверы:

Oracle, Sybase, Informix, Ingres, Watcom

(Anywhere), DB2/2 (версия DB2 для

персональных компьютеров), InterBase,

Microsoft SQL Server, MySQL и др.

Айтхожаева Е.Ж.

38.

Функции сервера БДвыполнение клиентских запросов по извлечению

и модификации данных;

обеспечение одновременного доступа к данным

нескольких пользователей;

обеспечение идентификации пользователей и

разграничение прав доступа разных пользователей к

разным данным;

обеспечение целостности и непротиворечивости

данных в случае аппаратных и программных сбоев;

защита данных от несанкционированного

доступа;

предоставление дополнительных средств

администрирования системой. Айтхожаева Е.Ж.

39.

Механизм одновременного доступа кданным нескольких пользователей

При многопользовательском доступе к данным,

используемым в технологии клиент-сервер, возникают

дополнительные задачи, которые должны быть решены.

К таким задачам относится, например, блокировка

данных. Блокировка означает, что часть данных в

некоторые моменты времени должна быть закрыта для

модификации или даже для чтения другим

пользователем. Другой аспект многопользовательского

доступа - это распараллеливание доступа. То есть сервер

баз данных должен уметь обрабатывать несколько

запросов одновременно. В этом аспекте сервер баз

данных аналогичен многозадачной операционной

Айтхожаева Е.Ж.

системе.

40.

Идентификация и разграничение правдоступа разных пользователей

В реальных системах баз данных должно

существовать разграничение по правам доступа к

данным. Какие-то пользователи могут и читать и

модифицировать данные, какие-то пользователи

могут только читать, а кто-то вообще может только

вводить данные, а читать не имеет право.

Сервер баз данных должен:

уметь понимать команды, которые описывают

разграничение прав,

в процессе обслуживания запросов пользователя

контролировать соблюдение этих разграничений.

Айтхожаева Е.Ж.

41.

Целостность и непротиворечивостьданных в случае аппаратных и

программных сбоев

В случае внезапного выключения и последующего

включения компьютера, на котором работает сервер

баз данных, информация не должна быть искажена

или потеряна.

Аналогично, если будет случайно выключен

компьютер, на котором работает программа-клиент,

сервер баз данных должен определить этот факт и

снять те блокировки, которые данная программаклиент установила, отменить незавершенные

транзакции и, возможно, выполнить другие

Айтхожаева Е.Ж.

действия.

42.

Защита данных отнесанкционированного доступа

В современных системах баз данных все данные

или, по крайней мере, их значительная часть

является конфиденциальной.

Помимо разграничения доступа для разных

категорий пользователей, сервер баз данных должен

обеспечивать защиту от попыток получить доступ к

данным тем лицам, которые не являются

пользователями информационной системы.

Во всех серверах реализуется первый тип

логического управления доступом - произвольное

управление доступом.

Айтхожаева Е.Ж.

43.

Принудительное управлениедоступом

Имеются трастовые СУБД, отвечающие уровню В

(Линтер). Все коммерческие сервера БД

соответствуют уровню С2. Имеются специальные

подсистемы (СП) для серверов БД, которые дают

возможность добавить принудительное управление

доступом в коммерческие системы. СП

разрабатываются с ориентацией на определенный

сервер, разработаны не для всех серверов БД и не

для всех версий. Имеются такие СП в СУБД Oracle

(встроенная платная опция Oracle Label Security в

Oracle Database Enterprise Edition), Informix OnLine

Secure, Sybase Secure SQL Server, Ingres, DB2 Viper,

Айтхожаева Е.Ж.

MS SQL Server.

44.

Предоставление средствадминистрирования

Должен быть предусмотрен механизм

восстановления системы после стихийных бедствий.

Должна существовать процедура архивирования и

восстановления данных.

Сервер БД должен уметь управлять ресурсами и

производительностью.

Сервер БД должен предоставлять достаточный набор

возможностей по администрированию:

возможность настройки по производительности,

средства анализа потока запросов и определения

причин недостаточной скорости работы,

средства созданий резервных копий (архивов)

восстановления из них и т.д.

Айтхожаева Е.Ж.

45.

Database-as-a-ServiceОблачные вычисления (cloud computing - СС) —

это технология распределённой обработки

данных, в которой компьютерные ресурсы и

мощности предоставляются пользователю как

интернет-сервис. В настоящее время облачные

технологии получили широкое распространение и

представлены большим количеством сервисов «as a Service». Database-as-a-Service («база

данных как сервис»), предоставляет возможность

работать с базами данных, как если бы СУБД была

установлена на локальном ресурсе.

В настоящее время нет технологии, которая бы

гарантировала 100% конфиденциальности данных

при облачных вычислениях. Айтхожаева Е.Ж.

database

database