Similar presentations:

Защита чувствительных данных

1.

TEMA: ЗАЩИТА ЧУВСТВИТЕЛЬНЫХДАННЫХ

Autor: N.Pleșca, lector univ.

2.

Содержание■ Защита конфиденциальных, личных или регламентированных

различными законами данных

■ Атаки на пароли

■ Управление алгоритмами хэширования

3.

Чувствительные данные■ Чувствительные данные определяются как информация, которая

защищена от необоснованного раскрытия

■ Доступ к чувствительным данным должен быть защищен

■ Защита чувствительных данных может потребоваться по юридическим

или этическим соображениям, по вопросам, касающимся

конфиденциальности, или по соображениям собственности

4.

Категории чувствительных данныхЧувствительная информация включает все данные которые содержат:

■ Персональную информацию, определенная Законом

■ Охраняемая информация о здоровье, определенная Законом

■ Записи об образовании учащихся

■ Информация о записях клиента

■ Данные держателя карты

■ Конфиденциальная личная информация, определенная в Законе

■ Информация, которая считается конфиденциальной

5.

Конфиденциальная информация■ Это информация, являющаяся «доверительной, не подлежащей огласке, секретной»; это

понятие равнозначно с понятиями тайны или секрета

■ В любой компании существует конфиденциальная информация, которая оберегается от

не имеющих к ней доступа сотрудников, а также конкурентов и поставщиков. Вместе с

тем, определить степень секретности данных достаточно сложно. В итоге все сведения,

связанные с деятельностью организации, начинают считать конфиденциальными.

Примеры: сведения, составляющие коммерческую тайну; договора отношений с

работниками; размеры зарплат и др.

■ С развитием информационных технологий проблема конфиденциальности и

конфиденциальной информации приобретает большую значимость. И в различных

областях и различных странах, конфиденциальность и информация относящаяся к

конфиденциальной, определяется по разному

Веб приложения очень часто используют конфиденциальные данные клиентов,

пользователей и др.

6.

Конвенция о преступности в сферекомпьютерной информации (ETS N 185)

Согласно конвенции «О преступности в сфере компьютерной информации»

(http://www.alppp.ru/law/pravosudie/46/konvencija-o-prestupnosti-v-sferekompyuternoj-informacii---185-rus--angl-.html) для противодействия преступлениям

против конфиденциальности доступности и целостности компьютерных данных и

систем, квалифицирует в качестве уголовного преступления:

– Противозаконный доступ к данным

– Неправомерный перехват данных

– Воздействие на данные

– Воздействие на функционирование системы

– Противозаконное использование устройств

7.

Персональные данные■ Персональные данные или личные данные — любые сведения, относящиеся прямо или

косвенно к определённому или определяемому физическому лицу (субъекту персональных

данных), которые предоставляются другому физическому или юридическому лицу, либо лицам

■ В РМ: Персональные данные – любая информация, связанная с идентифицированным или

идентифицируемым физическим лицом (субъектом персональных данных). Идентифицируемым

лицом является лицо, которое может быть идентифицировано прямо или косвенно, в частности,

посредством ссылки на идентификационный номер либо на один или несколько факторов,

специфичных для его физической, физиологической, психической, экономической, культурной или

социальной идентичности;

– особые категории персональных данных это данные, раскрывающие расовое или

этническое происхождение лица, политические убеждения, религиозные или философские

воззрения, социальную принадлежность, данные, касающиеся состояния здоровья или

половой жизни, а также данные, касающиеся уголовного наказания, принудительных

процессуальных мер или санкций за правонарушения

(http://lex.justice.md/viewdoc.php?action=view&view=doc&id=340495&lang=2)

■ Концепция персональных данных довольно стара, но развитие сетей связи и

автоматизированного анализа данных позволило красть, централизованно собирать и

массово продавать данные о человеке. Эти данные помогают выследить человека,

спланировать преступление против него или постороннему выдать себя за другого

8.

Примеры личных данных■ фамилия, имя, отчество, год, месяц, дата и место рождения,

■ адрес, семейное, социальное, имущественное положение, образование,

профессия, доходы,

■ паспортные данные, финансовые ведомости, медицинские карты,

биометрия, другая идентификационная информация личного характера

Персональные данные относятся к информациям ограниченного доступа

(чувствительных) и должны быть защищены в соответствии с

законодательством

9.

General Data Protection Regulation,GDPR

■ Переводится как Общий регламент по защите данных

■ Постановление Европейского Союза с помощью которого Европейский

парламент, Совет Европейского Союза и Европейская комиссия усиливают и

унифицируют защиту персональных данных всех лиц в Европейском Союзе

■ GDPR направлен прежде всего на то, чтобы дать гражданам контроль над

собственными персональными данными, и на упрощение нормативной базы

для международных экономических отношений, путём унификации

регулирования в рамках ЕС

Текст регламента: https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX:32016R0679

10.

Регламент GDPR■ Оператор персональных данных - это, как правило, организация, а точнее —

государственный или муниципальный орган, юридическое или физическое лицо,

организующие и (или) осуществляющие обработку персональных данных, а также

определяющие цели и содержание обработки персональных данных

■ GDPR применим к обработчику данных и контролеру данных

– Контролер данных определяет цель и значение обработки персональных данных

– Обработчик ответственен за непосредственную обработку данных

– оба несут ответственность за соблюдение норм GDPR

■ Регламент GDPR заменил директиву Data Protection Directive от 1995 года. Постановление

было принято 27 апреля 2016 года, и вступило в силу 25 мая 2018 года, после двухлетнего

переходного периода и, в отличие от директивы, не требует от правительств стран — участниц

ЕС никаких изменений в локальных законодательствах и, таким образом, является

непосредственно обязательным к исполнению. Это применимо не только к странамучастницам ЕС, но также к любому юридическому, лицу обрабатывающему персональные

данные лиц ЕС

■ За невыполнение закона накладывается штраф до 20 000 000 евро или до 4 % от годового

оборота компании за предыдущий финансовый год, в зависимости от того, что больше

11.

”Деперсонализация” персональныхданных

■ Личные данные, сделанные анонимными, таким образом, чтобы

какое-то лицо не может быть идентифицировано ими, больше не

считаются персональными данными

■ Персональные данные которые не были преобразованны в

анонимные, не были зашифрованными или

псевдонимизированными, которые могут быть использованы для

повторной идентификации лица, остаются личными и

контролируются GDPR

■ Чтобы данные были действительно анонимными, анонимность

должна быть необратимой

12.

Ключевые принципы GDPR■ Законность, справедливость и прозрачность — должны быть легальные основания в рамках

GDPR для сбора и использования данных, ненарушение любых законов, открытость,

честность от начала и до конца в использовании персональных данных

■ Конкретные цели — все задачи связанные с личными данными должны быть конкретными,

закреплены в политике конфиденциальности и должны четко соблюдаться

■ Минимизация использованных данных — использование адекватного количества данных

для выполнения поставленных целей ограниченны только необходимым количеством

■ Точность — персональные данные должны быть точными и не должны вводить в

заблуждение; исправление «неправильных данных» - недопустимо

■ Ограничение хранения данных — не хранить данные дольше чем нужно, периодически

проводить аудит данных и удалять неиспользуемые

■ Целостность и конфиденциальность/безопасность — хранить данные в безопасном месте и

уделять достаточное внимание сохранности данных

■ Подотчетность — ответственность за обработку персональных данных и выполнение всех

остальных принципов GDPR включая записи о конфиденциальности; защите,

использовании, проверки данных; назначении должностного лица по защите данных

13.

У нас в стране■ Национальный центр по защите персональных данных

(http://datepersonale.md/ru/general/)

■ Деятельность центра основывается на законе «Nr. 133 от 08.07.2011,

О защите персональных данных»

■ Ссылка на документ:

http://lex.justice.md/viewdoc.php?action=view&view=doc&id=340495&lang=2

14.

Защита персональных данных. Понятия■ Субъект персональных данных – физическое лицо, которое прямо или косвенно

определяемо с помощью персональных данных

■ Защита персональных данных — комплекс мероприятий технического,

организационного и организационно-технического характера, направленных на защиту

сведений, относящихся к определённому или определяемому на основании такой

информации физическому лицу (субъекту персональных данных)

– Защита персональных данных включена в раздел охраны труда на предприятии,

является самостоятельным элементом. Государство гарантирует работникам

защиту их персональных данных, а также их права на труд, с учетом

использования их персональных данных

■ Oбработка персональных данных – любая операция или набор операций, выполняемых

над персональными данными, как автоматизированными средствами, так и без

таковых, такие как сбор, запись, организация, хранение, восстановление, адаптация

или изменение, извлечение, консультирование, использование, раскрытие

посредством передачи, распространения или предоставления иного доступа,

группировка или комбинирование, блокирование, стирание или уничтожение

15.

Целевая задача защиты данных■ Существует три ключевых элемента для защиты данных: конфиденциальность, целостность

и доступность. Это предполагает, что защита данных применяется только в надежной

системе, такой как сервер (а не на стороне клиента), который имеет достаточную защиту

■ Приложения должны предполагать, что все пользовательские устройства каким-то

образом “скомпрометированы”. Если приложение передает или хранит

конфиденциальную информацию на небезопасных устройствах, таких как общие

компьютеры, телефоны и планшеты, приложение отвечает за то, чтобы данные,

хранящиеся на этих устройствах, были зашифрованы и не могут быть легко и незаконно

получены, изменены или раскрыты

■ Необходимо убедиться, что приложение удовлетворяет следующим требованиям,

высокого уровня защиты данных:

– Конфиденциальность: данные должны быть защищены от несанкционированного

наблюдения или раскрытия как в пути, так и при хранении

– Целостность: данные должны быть защищены от злонамеренно создания,

изменения или удаления неавторизованными злоумышленниками

– Доступность: данные должны быть доступны авторизованным пользователям по

мере необходимости

16.

Требования к проверки безопасности(рекомендованные OWASP)

■ Убедитесь, что все формы, содержащие конфиденциальную/личную информацию,

отключили кеширование на стороне клиента (используя загаловки), включая функции

автозаполнения

■ Убедитесь, что список конфиденциальных/личных данных, обработанных приложением,

точно идентифицирован и что существует явная политика в отношении того, как доступ к

этим данным должен контролироваться, шифроваться и применяться в соответствии с

соответствующими директивами защиты данных

■ Убедитесь, что все конфиденциальные /личные данные отправляются на сервер

инкапсулировано, транзакцией HTTP (т. е. нельзя использовать параметры URL никогда

для отправки конфиденциальных данных)

■ Убедитесь, что приложение устанавливает достаточные заголовки для защиты от

кеширования, так что любая конфиденциальная и личная информация, отображаемая

приложением или введенная пользователем, не должна кэшироваться на диске с

помощью основных современных браузеров

■ Убедитесь, что на сервере все кэшированные или временные копии хранимых

конфиденциальных /личных данных защищены от несанкционированного доступа

17.

Требования к проверки безопасности. 2■ Убедитесь, что существует способ удаления каждого типа конфиденциальных /личных

данных из приложения в конце требуемого политикой, периода хранения

■ Убедитесь, что приложение минимизирует количество параметров в запросе, таких как

скрытые поля, переменные Ajax, файлы cookie и значения заголовков

■ Убедитесь, что приложение имеет возможность обнаруживать и предупреждать об

аномальных количествах запросов на сбор данных

■ Убедитесь, что данные, хранящиеся в хранилище на стороне клиента, например,

локальное хранилище HTML (https://www.w3schools.com/html/html5_webstorage.asp),

хранилище сеансов, обычные файлы cookie, не содержат конфиденциальных /личных

данных

■ Проверьте чтобы доступ к конфиденциальным /личным данным регистрировался

(существуют журналы учета входов, действий пользователей и их выходов), что данные

собираются в соответствии с соответствующими директивами по защите данных или

где требуется регистрация доступа

■ Убедитесь, что данные аутентификации очищены из клиентского хранилища, после

того, как сеанс завершен

18.

Доступ к конфиденциальным данным ввеб приложениях

■ Доступ к конфиденциальным /личным данным производится через процесс

аутентификации, где необходим пароль - пароли часто используются для защиты

информации от несанкционированного доступа. Это наиболее распространенная форма

системы идентификации и аутентификации

■ Пароль — защищенная строка символов или набор знаков, предназначенный для

подтверждения личности или полномочий

Управление паролями

■ Пароль должен быть надлежащим образом сохранен, обновлен и храниться в секрете для

обеспечения эффективной защиты данных

■ Могут быть использованы генераторы паролей

■ Если пользователь сам выбирает свои пароли, система должна применять определенные

требования к паролю, например, настаивать на использовании специальных символов,

чувствительности к регистру и т. д.)

19.

Взлом пароля■ Взлом пароля - в компьютерной безопасности представляет собой процесс

восстановления паролей из данных, которые были сохранены или

переданы с помощью компьютерной системы

■ Целями взлома пароля могут являться:

– помощь пользователю в восстановлении забытого пароля (хотя

установка нового пароля представляет меньшую угрозу безопасности,

но требует привилегий системного администрирования)

– профилактическая мера, когда системные администраторы

проверяют насколько легко взламываются пароли

– получение несанкционированного доступа к системе

20.

21.

Типы атак на пароль1) Угадывание пароля - самый распространенный тип атаки. Взломщики могут угадывать

пароли локально или дистанционно, вручную и с применением автоматических методов.

Многие инструменты взлома автоматизируют процесс, вводя пароль за паролем. В

автоматизированных программах угадывания и взлома пароля используется несколько

подходов

–

Метод «перебора» отнимает больше всего времени и является наиболее эффективным. При

этом перебираются все возможные комбинации символов для пароля при заданном наборе

символов

–

Словарные атаки проводятся в предположении, что большинство паролей состоят из целых

слов, дат и чисел, взятых из словаря. Для инструментов на базе словарных атак требуется

входной словарный список. Из Internet можно загрузить различные бесплатные и

коммерческие базы данных со специализированными словарями (например, английский

словарь)

–

При гибридном методе угадывания паролей предполагается, что администраторы сети

требуют от пользователей, чтобы пароль хотя бы слегка отличался от термина из словаря.

Правила гибридного угадывания отличаются в разных инструментах, но в большинстве

смешиваются символы нижнего и верхнего регистров, добавляются цифры в конце пароля,

слова вводятся в обратном порядке или с грамматическими ошибками, доплнительно

используются такие символы, как @!#

22.

Типы атак на пароль2) Сброс пароля - нередко взломщикам бывает проще сбросить пароль, чем угадать его.

Многие программы угадывания пароля в действительности сбрасывают пароль. Сброс пароля

— эффективный подход, когда нужен лишь доступ к блокированному компьютеру, но попытки

сброса пароля привлекают нежелательное внимание. Обычно взломщики предпочитают

узнавать пароли, не сбрасывая их

3) Взлом паролей - заключается в преобразовании захваченного хеша пароля (или другой

секретной формы текстового пароля) в чисто текстовый оригинал. Чтобы раскрыть пароль,

взломщику необходимы такие инструменты, как экстракторы для разгадывания хеша,

расчетные таблицы для поиска чисто текстовых паролей и анализаторы паролей для

извлечения данных об аутентификации:

– Разгадывание хеша. Некоторые инструменты взлома паролей обеспечивают как

извлечение, так и взлом хеша пароля

– Расчетные таблицы. Современные программы взлома паролей генерируют все

возможные пароли и их хеши в данной системе и вводят результаты в таблицу

преобразования, именуемую расчетной. Извлекая хеш из целевой системы,

взломщик может просто обратиться к расчетной таблице и отыскать чисто текстовый

пароль

23.

https://www.md5online.org/md5-decrypt.html24.

Типы атак на пароль4) Анализ паролей. Некоторые программы взлома паролей анализируют трафик

аутентификации между клиентом и сервером и извлекают хеши паролей, или

достаточную информацию для начала процедуры взлома

5) Захват паролей - многие взломщики захватывают пароли, просто устанавливая для

регистрации нажатий на клавиши «троянских коней» или одно из многих физических

устройств контроля над клавиатурой. Компания Symantec сообщает, что 82% самых

широко используемых вредоносных программ крадут конфиденциальную информацию.

Большинство крадет пароли. За 99 долл. любой желающий может купить клавиатурный

регистратор, который записывает более 2 млн. нажатий на клавиши. Физическое

устройство длиной менее 2,5 см легко вставить между шнуром клавиатуры и портом

компьютера. Кроме того, не составляет труда перехватывать пароли из беспроводных

клавиатур даже на расстоянии квартала

6) Другой распространенный подход заключается в том, чтобы сказать, что вы «забыли»

пароль, а затем изменить его

25.

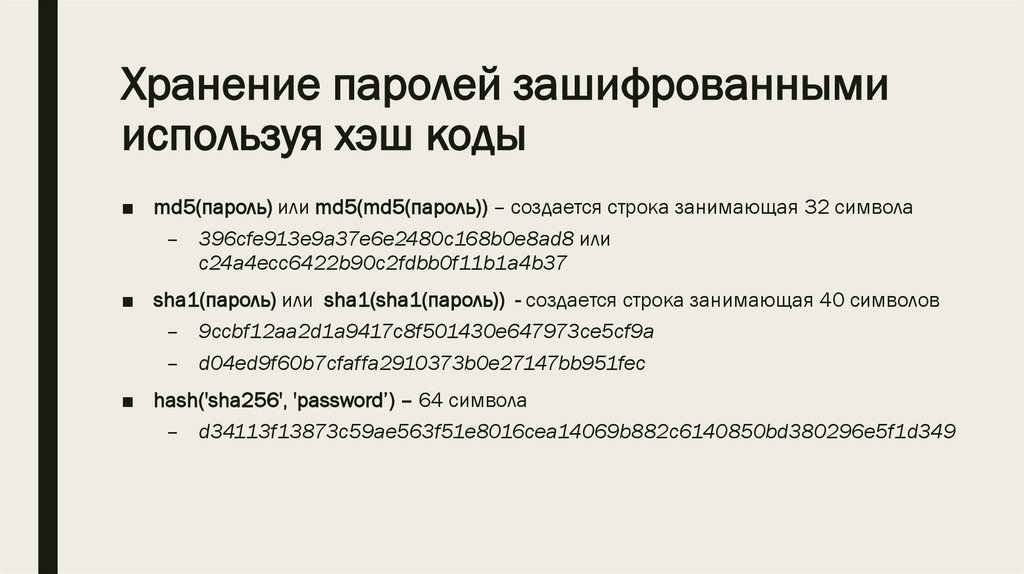

Хранение паролей зашифрованнымииспользуя хэш коды

■ md5(пароль) или md5(md5(пароль)) – создается строка занимающая 32 символа

– 396cfe913e9a37e6e2480c168b0e8ad8 или

c24a4ecc6422b90c2fdbb0f11b1a4b37

■ sha1(пароль) или sha1(sha1(пароль)) - создается строка занимающая 40 символов

– 9ccbf12aa2d1a9417c8f501430e647973ce5cf9a

– d04ed9f60b7cfaffa2910373b0e27147bb951fec

■ hash('sha256', 'password’) – 64 символа

– d34113f13873c59ae563f51e8016cea14069b882c6140850bd380296e5f1d349

26.

Использование■ Хеш-функции используются в системах контроля версий, системах

электронной подписи, а также для построения кодов аутентификации

■ Криптоанализ хеш-функций направлен на исследование уязвимости к

различного вида атакам. Основные из них:

– нахождение коллизий — ситуация, когда двум различным исходным

сообщениям соответствует одно и то же хеш-значение

– нахождение прообраза — исходного сообщения — по его хешу

informatics

informatics