Similar presentations:

Класифікація загроз безпеці та пошкодження даних у комп’ютерних системах. Етичні та правові основи захисту відомостей і даних

1.

LOGOКласифікація загроз безпеці та

пошкодження даних у комп’ютерних

системах. Етичні та правові основи

захисту відомостей і даних

infosvit2017.blogspot.com

2.

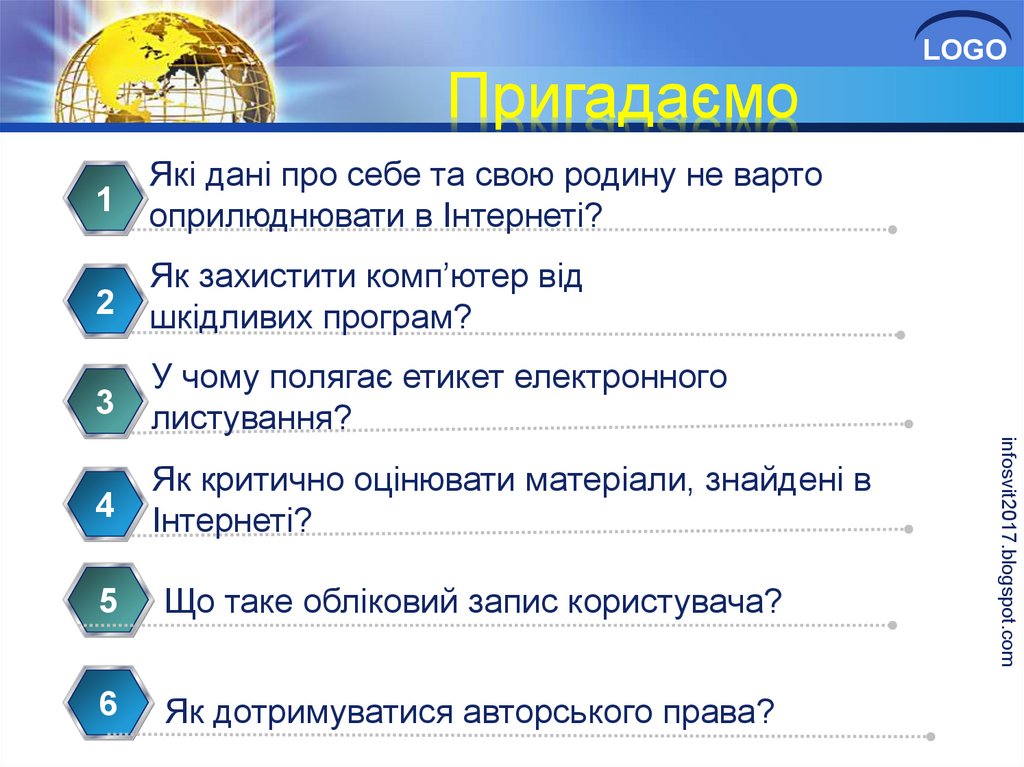

Пригадаємо2

Як захистити комп’ютер від

шкідливих програм?

3

У чому полягає етикет електронного

листування?

4

Як критично оцінювати матеріали, знайдені в

Інтернеті?

5

Що таке обліковий запис користувача?

6

Як дотримуватися авторського права?

infosvit2017.blogspot.com

1

Які дані про себе та свою родину не варто

оприлюднювати в Інтернеті?

LOGO

3.

Ви дізнаєтеся2

Які розрізняють етичні та правові

основи захисту даних

3

Які є шляхи захисту даних

4

Які програми належать до шкідливих

5

Як можна класифікувати комп’ютерні віруси

infosvit2017.blogspot.com

1

Які є загрози безпеці та пошкодження даних

у комп’ютерних системах

LOGO

4.

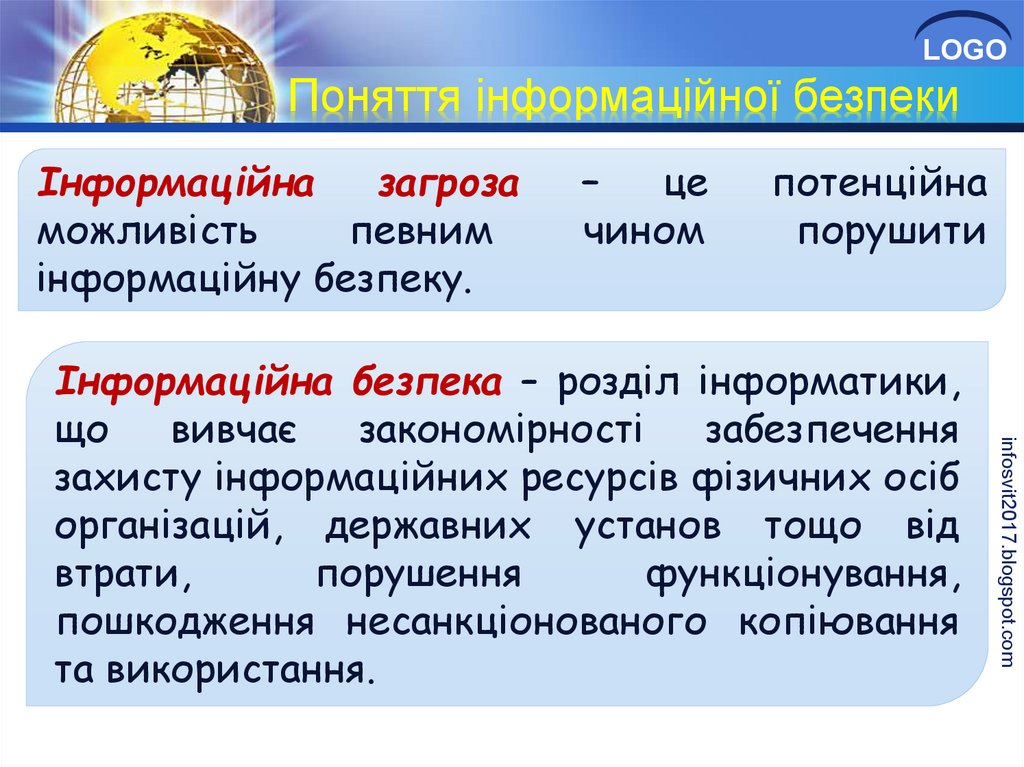

LOGOПоняття інформаційної безпеки

Інформаційна

загроза

можливість

певним

інформаційну безпеку.

–

це

чином

потенційна

порушити

infosvit2017.blogspot.com

Інформаційна безпека – розділ інформатики,

що

вивчає

закономірності

забезпечення

захисту інформаційних ресурсів фізичних осіб

організацій, державних установ тощо від

втрати,

порушення

функціонування,

пошкодження несанкціонованого копіювання

та використання.

5.

LOGOПринципи інформаційної безпеки

Доступність

Цілісність

infosvit2017.blogspot.com

Конфіденційність

Принципи

інформаційної

безпеки

6.

LOGOПринципи інформаційної безпеки

infosvit2017.blogspot.com

Забезпечення доступу до

загальнодоступних даних усім

користувачам, захист цих

даних від спотворення та

блокування зловмисниками

7.

LOGOПринципи інформаційної безпеки

infosvit2017.blogspot.com

Стан даних, за якого доступ

до них здійснюють тільки ті

особи, що мають на нього

право

8.

LOGOПринципи інформаційної безпеки

infosvit2017.blogspot.com

Захист даних від зловмисного

або випадкового видалення чи

спотворення

9.

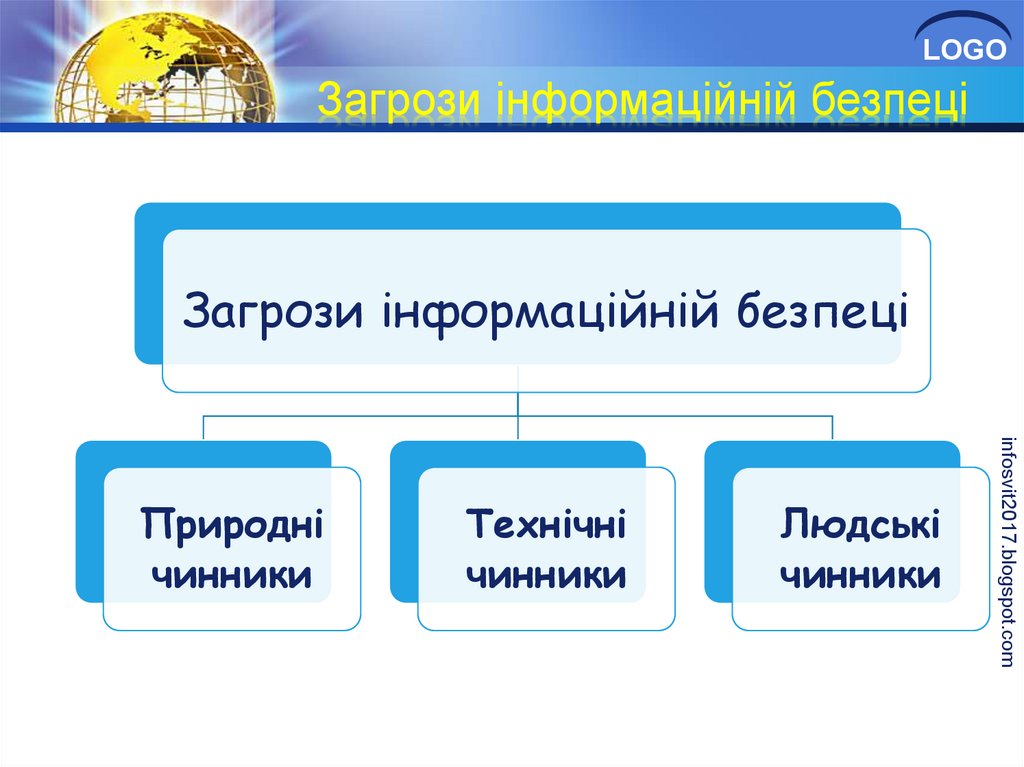

LOGOЗагрози інформаційній безпеці

Загрози інформаційній безпеці

Технічні

чинники

Людські

чинники

infosvit2017.blogspot.com

Природні

чинники

10.

LOGOЗагрози інформаційній безпеці

Природні

чинники

Розмагнічення,

розшарування

тощо

Стихійні лиха

Пожежі,

землетруси тощо

Несправність

обладнання

Збій у програмі,

перегорання

тощо

Зовнішній

вплив

Перепади

напруги, перегрів

приміщення тощо

infosvit2017.blogspot.com

Технічні

чинники

Старіння

матеріалу

носія

11.

LOGOЗагрози інформаційній безпеці

Людські чинники

Необережне

поводження, помилки

при роботі програм

Навмисні дії

Пошкодження вірусом,

несанкціоноване

використання тощо

infosvit2017.blogspot.com

Ненавмисні дії

12.

LOGOЗагрози інформаційній безпеці

Отримання прав на

виконання дій,

передбачених

окремим особам

Отримання повного

доступу до керування

інформаційною системою

Основні

загрози

Пошкодження

пристроїв

інформаційної

системи

Отримання доступу

до секретних та

конфіденційних

даних

infosvit2017.blogspot.com

Здійснення

фінансових

операцій замість

власників рахунків

Знищення та

спотворення даних

13.

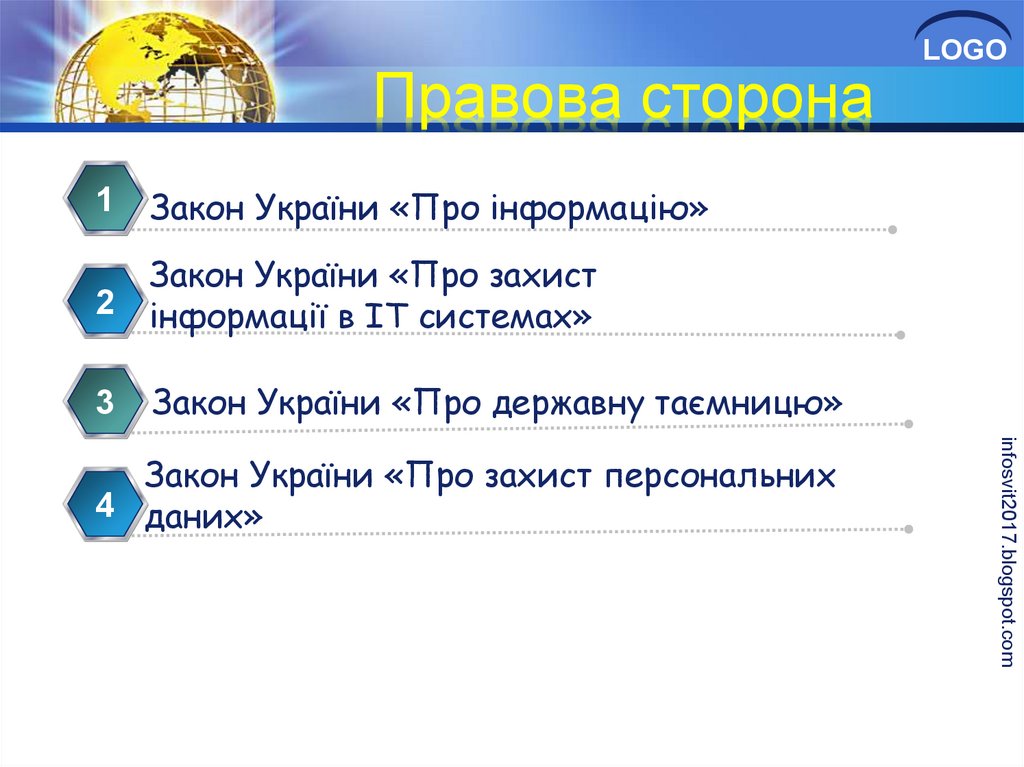

Правова сторона1

Закон України «Про інформацію»

2

Закон України «Про захист

інформації в ІТ системах»

3

Закон України «Про державну таємницю»

infosvit2017.blogspot.com

Закон України «Про захист персональних

4 даних»

LOGO

14.

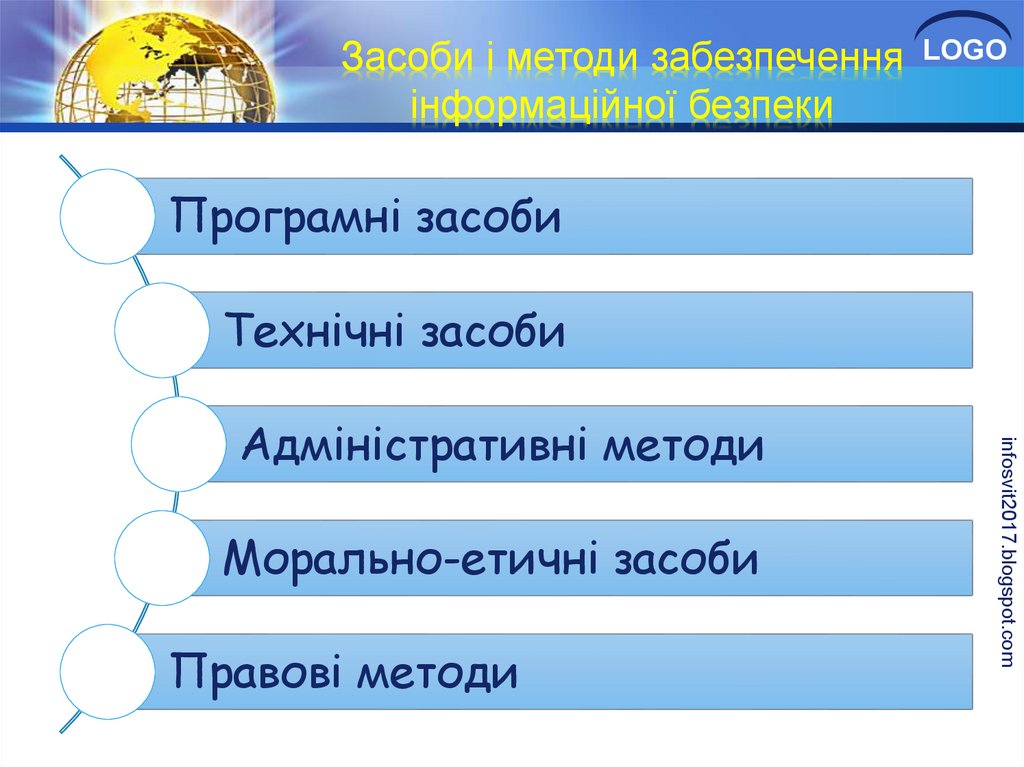

Засоби і методи забезпечення LOGOінформаційної безпеки

Програмні засоби

Технічні засоби

Морально-етичні засоби

Правові методи

infosvit2017.blogspot.com

Адміністративні методи

15.

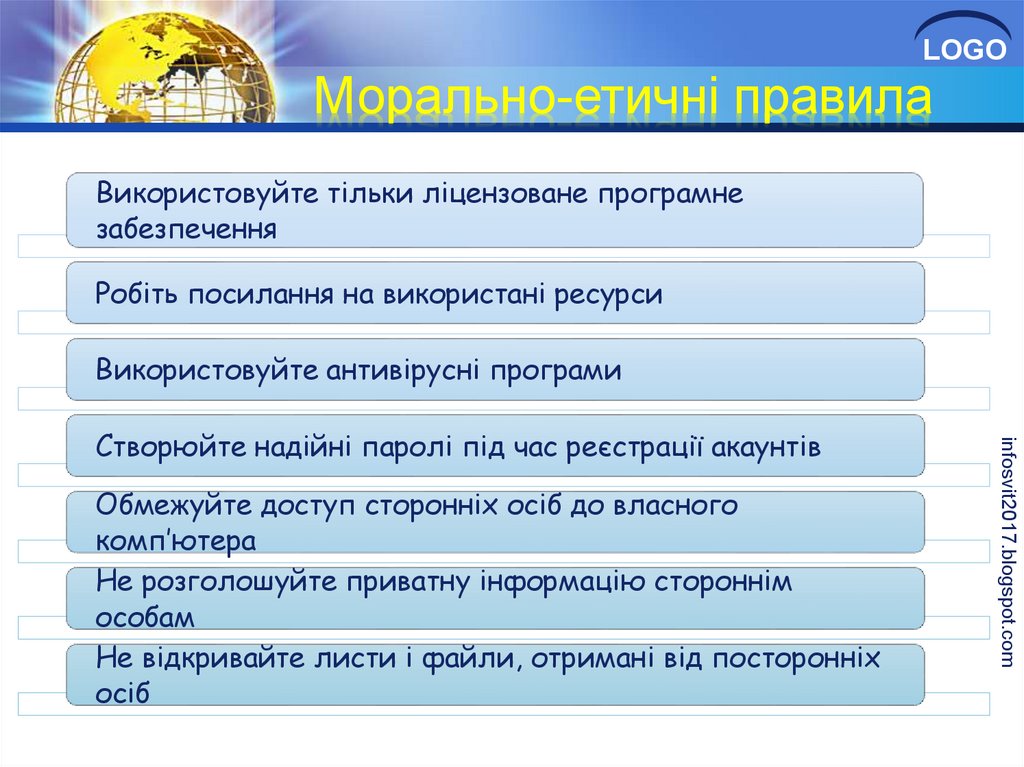

LOGOМорально-етичні правила

Використовуйте тільки ліцензоване програмне

забезпечення

Робіть посилання на використані ресурси

Використовуйте антивірусні програми

Обмежуйте доступ сторонніх осіб до власного

комп’ютера

Не розголошуйте приватну інформацію стороннім

особам

Не відкривайте листи і файли, отримані від посторонніх

осіб

infosvit2017.blogspot.com

Створюйте надійні паролі під час реєстрації акаунтів

16.

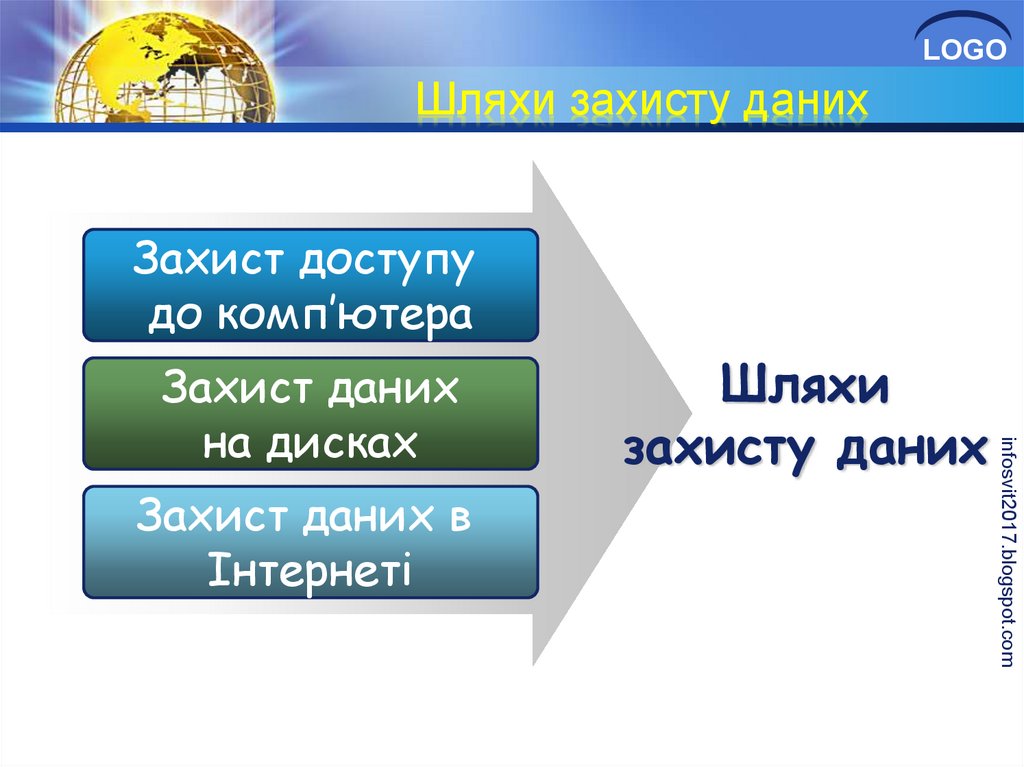

LOGOШляхи захисту даних

Захист доступу

до комп’ютера

Захист даних в

Інтернеті

Шляхи

захисту даних

infosvit2017.blogspot.com

Захист даних

на дисках

17.

LOGOПринципи інформаційної безпеки

infosvit2017.blogspot.com

Для запобігання несанкціонованому

доступу до даних, що зберігаються на

комп’ютері, використовують облікові

записи. Комп’ютер надає доступ до

своїх ресурсів тільки тим користувачам,

які зареєстровані та ввели правильний

пароль

18.

LOGOПринципи інформаційної безпеки

infosvit2017.blogspot.com

Для кожного диску, папки та файлу

локального комп’ютера, а також комп’ютера,

підключеного до локальної мережі, можна

встановити певні права доступу (повний,

тільки читання, доступ за паролем), причому

права можуть бути різними для різних

користувачів.

19.

LOGOПринципи інформаційної безпеки

infosvit2017.blogspot.com

Якщо комп’ютер підключений до Інтернету,

то будь-який користувач, також підключений

до Інтернету, може отримати доступ до

інформаційних ресурсів цього комп’ютера.

Для захисту даних під час роботи в Інтернеті

доцільно використовувати підключення,

захищене шифруванням.

20.

Повторюємо1

Які основні складові має інформаційна

безпека?

2

На які види поділяють загрози

інформаційній безпеці?

4

Які заходи здійснюють для захисту даних?

5

Які правові основи захисту даних?

infosvit2017.blogspot.com

Які етичні норми користувачів комп’ютера ви

3 знаєте?

LOGO

21.

LOGOВиконуємо!

infosvit2017.blogspot.com

Засобами редактора презентацій створіть

ілюстрований інтерактивний словник термінів з теми

«ІНФОРМАЦІЙНА БЕЗПЕКА».

1. Користувач обирає термін у списку та переходить на

сторінку з тлумаченням терміна.

2. Сторінка може містити ілюстрацію, що відображає

зміст терміна, корисне посилання на ресурс в

Інтернеті, де можна детальніше ознайомитися з

поняттям.

22.

LOGOЗавдання додому

infosvit2017.blogspot.com

23.

LOGOinfosvit2017.blogspot.com

informatics

informatics