Similar presentations:

Принцип організації сервісів ІР-телефонії

1.

Принцип організації сервісів ІРтелефонії.ІР-ТЕЛЕФОНІЯ.

VoIP (англ. voice over IP), IP-телефонія — технологія передачі медіа даних в

реальному часі за допомогою сімейства протоколів TCP/IP. IP-телефонія — система

зв'язку, при якій аналоговий звуковий сигнал від одного абонента дискретизується

(кодується в цифровий вигляд), стискається методами компресії і пересилається по

цифрових каналах зв'язку до другого абонента, де проводиться зворотня операція —

декомпресія, декодування і відтворення аналогового сигналу.

04.10.2024

1

2.

Принцип організації сервісів ІРтелефонії.Особливості передачі мовної інформації по IP - мереж

Затримки

При передачі мови по IP-мережі виникають набагато більші, ніж у ТфОП,

затримки, які, до того ж, змінюються випадковим чином.

Вплив мережі

Нестійкий і погано передбачуваний час проходження пакета через мережу. Якщо

навантаження мережі відносно мале, маршрутизатори і комутатори, безумовно,

можуть обробляти пакети практично миттєво, а лінії зв'язку бувають доступні

майже завжди. Якщо завантаження мережі відносно велике, пакети можуть досить

довго чекати обслуговування в чергах. Чим більше маршрутизаторів, комутаторів і

ліній на маршруті, по якому проходить пакет, тим більше час його запізнення, і тим

більше варіація цього часу, тобто джиттер.

Вплив операційної системи

Більшість додатків IP-телефонії (особливо клієнтських) представляють собою

звичайні програми, які виконуються в середовищі якої-небудь операційної

системи, такої як Windows або Linux. Більшість операційних систем не може

контролювати розподіл часу центрального процесора між різними процесами з

точністю, що перевищує кілька десятків мілісекунд, і не може обробляти за такий

же час більше одного переривання від зовнішніх пристроїв. Це призводить до

затримок в просуванні даних між мережевим інтерфейсом і зовнішнім пристроєм

мовного виведення

04.10.2024

2

3.

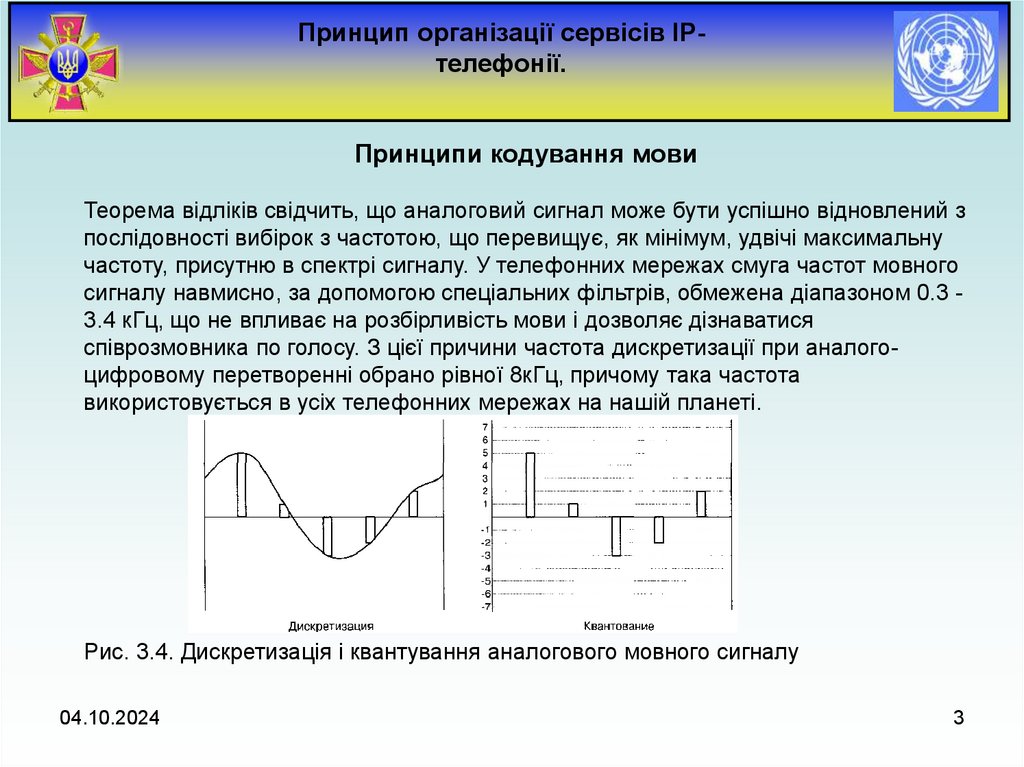

Принцип організації сервісів ІРтелефонії.Принципи кодування мови

Теорема відліків свідчить, що аналоговий сигнал може бути успішно відновлений з

послідовності вибірок з частотою, що перевищує, як мінімум, удвічі максимальну

частоту, присутню в спектрі сигналу. У телефонних мережах смуга частот мовного

сигналу навмисно, за допомогою спеціальних фільтрів, обмежена діапазоном 0.3 3.4 кГц, що не впливає на розбірливість мови і дозволяє дізнаватися

співрозмовника по голосу. З цієї причини частота дискретизації при аналогоцифровому перетворенні обрано рівної 8кГц, причому така частота

використовується в усіх телефонних мережах на нашій планеті.

Рис. 3.4. Дискретизація і квантування аналогового мовного сигналу

04.10.2024

3

4.

Принцип організації сервісів ІРтелефонії.Принципи кодування мови

Кодек G.711 - «дідусь» всіх цифрових кодеків мовних сигналів, був схвалений ITUT в 1965 році. ІКМ-кодування G.711 є мінімально необхідним для обладнання VolP.

Це означає, що будь-який пристрій VolP має підтримувати цей тип кодування.

Кодек G.723.1

Рекомендація G.723.1 затверджена ITU-T в листопаді 1995 року. Передбачено два

режими роботи: 6.3 Кбіт / с (кадр має розмір 189 бітів, доповнених до 24 байтів) і

5.3 Кбіт / с (кадр має розмір 158 бітів, доповнених до 20 байтів). Режим роботи

може змінюватися динамічно від кадру до кадру. Обидва режими обов'язкові для

реалізації.

Кодек G.726

Алгоритм кодування АДІКМ (рекомендація ITU-TG.726, прийнята в 1990 р.)

описаний вище. Він забезпечує кодування цифрового потоку G.711 зі швидкістю

40, 32, 24 або 16 Кбіт /с. У додатках IP-телефонії цей кодек практично не

використовується, тому що він не забезпечує достатньої стійкості до втрат

інформації (див. вище).

04.10.2024

4

5.

Принцип організації сервісів ІРтелефонії.Принципи кодування мови

Кодек G.728

Кодек G.728 використовує оригінальну технологію з малою затримкою LD-CELP

(low delay code excited linear prediction). Даний кодек спеціально розроблявся як

більш досконала заміна АДІКМ для обладнання ущільнення телефонних каналів,

при цьому було необхідно забезпечити дуже малу величину затримки (менше 5

мс), щоб виключити необхідність застосування ехокомпенсаторів. Недоліком

алгоритму є висока складність - близько 20 MIPS для кодера і 13 MIPS для

декодера - і відносно висока чутливість до втрат кадрів.

Кодек G.729

Кодек G.729 використовує технологію CS-ACELP (Conjugate Structure, Algebraic

Code Excited Linear Prediction). Кодек використовує кадр тривалістю 10 мс і

забезпечує швидкість передачі 8 Кбіт/с. Для кодера необхідний попередній аналіз

сигналу тривалістю 5 мс.

04.10.2024

5

6.

Принцип організації сервісів ІРтелефонії.Основні протоколи, що застосовуються в ір-телефонії.

Технічні деталі обміну даними регулюють два основних стандарти: H.323 і SIP.

Використовуваний протокол визначається типом мережі, установленої в організації.

Протокол H.323 орієнтований на мережі з комутацією пакетів і локальні мережі. Втрата якості

в порівнянні з попереднім рішенням компенсується досить істотними перевагами. IP-мережі

забезпечують більшу взаємодію й ряд додаткових функцій і сервісів, зокрема поділ мережних

ресурсів, конвергенцію даних, голосу й відео. У підсумку вартість експлуатації таких систем

стає більше низкою. Рекомендована пропускна здатність від 256 до 768 Kbps.

Протокол ініціювання сеансів - Session Initiation Protocol (SIP) є протоколом прикладного

рівня і призначається для організації, модифікації і завершення сеансів зв'язку:

мультимедійних конференцій, телефонних з'єднань і розподілу мультимедійної інформації.

Більшість сучасних систем для відеоконференцій підтримують обидва стандарти.

04.10.2024

6

7.

Принцип організації сервісів ІРтелефонії.Мережі SIP будуються з елементів трьох основних типів: терміналів, проксі-серверів і

серверів переадресації.

SІP-сервери, представлені є

окремими функціональними

мережевими елементами.

Фізично вони можуть бути

реалізовані на базі серверів

локальної мережі, які, крім

виконання своїх основних

функцій, будуть також обробляти

SIP-повідомлення. Термінали ж

можуть бути двох типів:

персональний комп'ютер зі

звуковою платою і програмним

забезпеченням SIP-клієнта (UA)

або SIP-телефон, що

підключається не посередньо до

ЛВС Ethernet.

04.10.2024

7

8.

Принцип організації сервісів ІРтелефонії.IP-телефонія (відео)

04.10.2024

8

9.

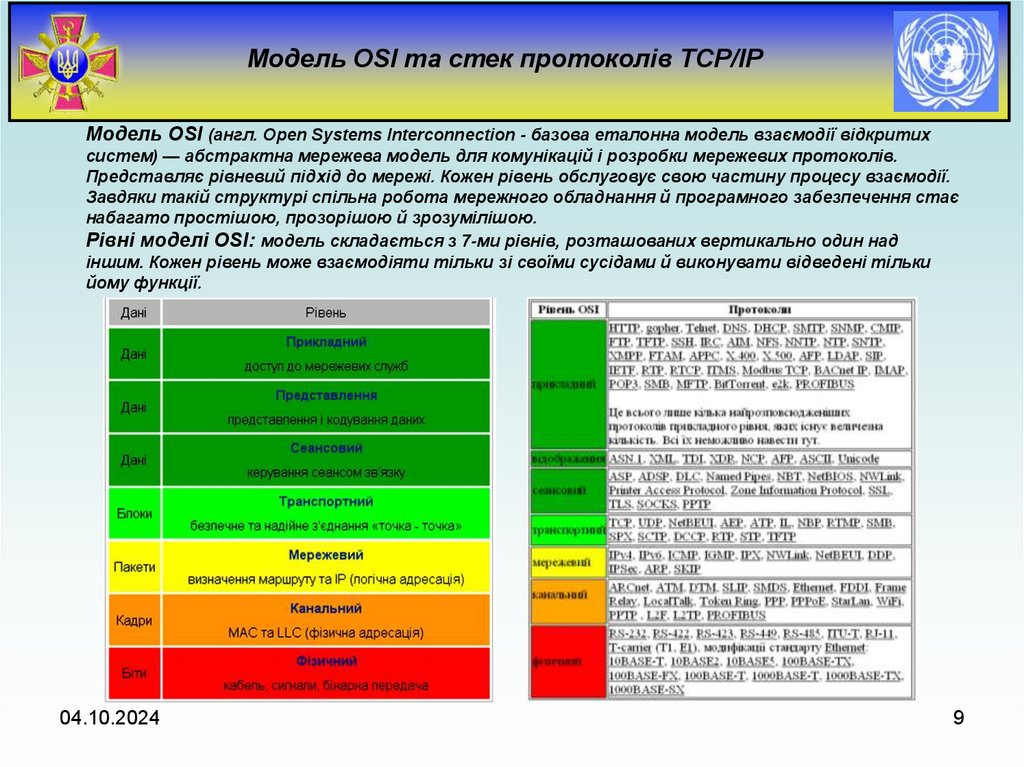

Модель OSI та стек протоколів ТСР/ІРМодель OSI (англ. Open Systems Interconnection - базова еталонна модель взаємодії відкритих

систем) — абстрактна мережева модель для комунікацій і розробки мережевих протоколів.

Представляє рівневий підхід до мережі. Кожен рівень обслуговує свою частину процесу взаємодії.

Завдяки такій структурі спільна робота мережного обладнання й програмного забезпечення стає

набагато простішою, прозорішою й зрозумілішою.

Рівні моделі OSI: модель складається з 7-ми рівнів, розташованих вертикально один над

іншим. Кожен рівень може взаємодіяти тільки зі своїми сусідами й виконувати відведені тільки

йому функції.

04.10.2024

9

10.

Модель OSI та стек протоколів ТСР/ІРПротокол ТСР/ІР

На сьогодні відомі наступні стандартні стеки комунікаційних протоколів:

• Стек OSI

• Стек TCP/IP

• Стек IPX/SPX

• Стек NetBIOS/SMB

TCP/IP — це абревіатура терміну Transmission Control Protocol / Internet Protocol (Протокол

керування передачею / міжмережевий протокол). Фактично TCP/IP не один протокол, а декілька.

Саме тому його часто називають стеком, набором, або комплектом протоколів.

Серед них TCP і IP — два основні.

Фактично TCP/IP представляє цей базовий набір протоколів, відповідальний за розбивання

вихідного повідомлення на пакети (TCP), доставку пакетів на вузол адресата (IP) і збирання

(відновлення) вихідного повідомлення з пакетів (TCP).

Стек протоколів TCP/IP включає 4 рівні моделі OSI і широко використовується у всесвітній

мережі Internet.

04.10.2024

10

11.

Модель OSI та стек протоколів ТСР/ІРРівні стека TCP/IP

Мережеві протоколи зазвичай розробляються по рівнях, причому кожен рівень відповідає за власну фазу

комунікацій.

TCP/IP складається з чотирьох рівнів:

Кожен рівень несе власне функціональне навантаження.

1. Канальний рівень (link layer). Ще його називають рівнем мережевого інтефейсу. Зазвичай включає

драйвер пристрою в операційній системі і відповідну мережеву інтерфейсну плату в комп'ютері. Разом

вони забезпечують апаратну підтримку фізичного з'єднання з мережею (з кабелем або з іншим

використовуваним середовищем передачі).

2. Мережевий рівень (network layer), інколи званий рівнем міжмережевої взаємодії, відповідає за

передачу пакетів по мережі. Маршрутизація пакетів здійснюється саме на цьому рівні. IP (Internet

Protocol - протокол Internet), ICMP (Internet Control Message Protocol - протокол управління

повідомленнями Internet) і IGMP (Internet Group Management Protocol - протокол управління групами

Internet) забезпечують мережевий рівень в сімействі протоколів TCP/IP.

04.10.2024

11

12.

Модель OSI та стек протоколів ТСР/ІР3. Транспортний рівень (transport layer) відповідає за передачу потоку даних між двома

комп'ютерами і забезпечує роботу прикладного рівня, який знаходиться вищим. У сімействі протоколів

TCP/IP існує два транспортні протоколи: TCP (Transmission Control Protocol) і UDP (User Datagram

Protocol).

TCP здійснює надійну передачу даних між двома комп'ютерами. Він забезпечує ділення даних, що

передаються від одного додатка до іншого, на пакети відповідного для мережевого рівня розміру,

підтвердження прийнятих пакетів, установку тайм-аутів, протягом яких повинне прийти підтвердження

на пакет, і так далі. Оскільки надійність передачі даних гарантується на транспортному рівні, на

прикладному рівні ці деталі ігноруються.

UDP надає простіший сервіс для прикладного рівня. Він просто посилає пакети, які називаються

датаграмами (datagram) від одного комп'ютера до іншого. При цьому немає жодної гарантії, що датаграма

дійде до пункту призначення. За надійність передачі даних, при використанні датаграм відповідає

прикладний рівень.

4. Прикладний рівень (application layer) визначає деталі кожного конкретного застосування.

Протоколи прикладного рівня TCP/IP визначають процедури організації взаємодії прикладних процесів

(програм) різних мережевих комп'ютерів і форми подання інформації за такої взаємодії. За ознаками

взаємодії прикладних процесів виділяють два типи прикладного програмного забезпечення: програмаклієнт та програма-сервер.

04.10.2024

12

13.

Модель OSI та стек протоколів ТСР/ІРПорт протоколу

Порти існують для того, щоб між комп'ютерами різні прикладні процеси в достатній кількості могли

встановлювати власні з'єднання. Загалом процеси функціонують на різних комп'ютерах і за потреби

мають взаємодіяти. Для цього всі процеси або додатки, які потенційно потребують комунікацій, повинні

мати відповідний порт, і саме до цього порту звертається процес іншого комп'ютера мережі. Звичайно,

процесу-ініціатору з'єднання має бути відомий порт процесу, до якого він звертається.

Порт у протоколах TCP і UDP (сімейства TCP/IP) — це ідентифікований номером системний ресурс, що

виділяється з додатком, який виконується на деякому мережевому хості, для зв'язку з додатками, що

виконуються на інших мережевих хостах (в тому числі з іншими додатками на цьому ж хості).

Для кожного з протоколів TCP і UDP стандарт визначає можливість одночасного виділення на хості до

65536 унікальних портів, що ідентифікують номерами від 0 до 65535.

За замовчуванням додаткам видається порт з довільним (наприклад, найближчим вільним, більшим

1024) номером. При необхідності програма може запросити конкретний (зумовлений) номер порту:

Веб-сервери (http-сервери)- порт 80 протоколу TCP.

POP-сервери - 110 порт,

SMTP-сервери - 25 порт,

FTP-сервери - 21 порт.

Користувач може одночасно переглядати web-сторінки, працювати з поштою, викачувати файли по ftp,

спілкуватися по ICQ, тобто кожна програма відкриває свій порт і працює через нього, не заважаючи

іншим програмам.

Коли клієнт і сервер починають використовувати TCP, створюється віртуальний канал. Дані по цьому

каналу можуть одночасно передаватися в обох напрямках. Один прикладний процес пише дані в TCPпорт, вони проходять по мережі, а інших прикладний процес читає їх зі свого TCP-порту. Для того, щоб

клієнт міг звертатися до необхідного йому серверу, він повинен знати номер порту, за яким сервер

очікує звернення до нього .

04.10.2024

13

14.

Модель OSI та стек протоколівТСР/ІР

Взаємодія рівнів мережної моделі OSI Ч1 (відео)

04.10.2024

14

15.

Модель OSI та стек протоколівТСР/ІР

Взаємодія рівнів мережної моделі OSI Ч2 (відео)

04.10.2024

15

16.

Принцип організації захисту інформації у сучаснихінформаційно-телекомунікаційних мережах.

Інформаційна війна (Information War) — використання і управління

інформацією з метою набуття конкурентоздатної переваги над супротивником.

Інформаційна війна може включати в себе:

- збір тактичної інформації,

- забезпечення безпеки власних інформаційних ресурсів,

- поширення пропаганди або дезінформації, щоб деморалізувати військо та

населення ворога,

- підрив якості інформації супротивника і попередження можливості збору

інформації супротивником.

Часто ІВ ведеться в комплексі з кібер- та психологічною війнами з метою

ширшого охоплення цілей, із залученням радіоелектронної боротьби та

мережевих технологій.

Кібервійна(Cyber-warfare) — комп'ютерне протистояння у просторі Інтернету.

Спрямована передусім на дестабілізацію комп'ютерних систем і доступу до

інтернету державних установ, фінансових та ділових центрів і створення безладу

та хаосу в житті країн, які покладаються на інтернет у повсякденному житті.

04.10.2024

16

17.

Принцип організації захисту інформації у сучаснихінформаційно-телекомунікаційних мережах.

Види кібервійни

Спеціалісти виділяють такі види атак під час кібервійни в інтернеті:

Вандалізм — використання хакерами інтернету для паплюження інтернет

сторінок, заміни змісту образливими чи пропагандистськими зображеннями.

Пропаганда — розсилка звернень пропагандистського характеру, або вставка

пропаганди в зміст інших інтернет сторінок.

Збір інформації — зламування приватних сторінок чи серверів для збору

секретної інформації чи її заміни на фальшиву, корисну іншій державі.

Відмова сервісу — атаки з різних комп'ютерів для унеможливлення

функціонування сайтів чи комп'ютерних систем.

Втручання в роботу обладнання — атаки на комп'ютери, які займаються

контролем над роботою цивільного чи військового обладнання, що призводить до

його відключення чи поламки.

Атаки на пункти інфраструктури — атаки на комп'ютери, які забезпечують

життєдіяльність міст, їх інфраструктури, таких як телефонні системи,

водопостачання, електроенергії, пожежної охорони, транспорту тощо.

04.10.2024

17

18.

Принцип організації захисту інформації у сучаснихінформаційно-телекомунікаційних мережах.

Сутність проблеми і завдання захисту інформації в інформаційних

і телекомунікаційних мережах

В області захисту інформації та комп'ютерної безпеки в цілому найбільш

актуальними є три групи проблем:

1. порушення конфіденційності інформації;

2. порушення цілісності інформації;

3. порушення працездатності інформаційно-обчислювальних систем.

Завдання забезпечення безпеки:

- Захист інформації в каналах зв'язку і базах даних криптографічними методами;

- Підтвердження автентичності об'єктів даних і користувачів (аутентифікація

сторін, встановлюють зв'язок);

- Виявлення порушень цілісності об'єктів даних;

- Забезпечення захисту технічних засобів і приміщень, в яких ведеться обробка

конфіденційної інформації, від витоку по побічних каналах і від можливо

впроваджених у них електронних пристроїв знімання інформації;

- Забезпечення захисту програмних продуктів і засобів обчислювальної техніки

від впровадження в них програмних вірусів і закладок;

04.10.2024

18

19.

Принцип організації захисту інформації у сучаснихінформаційно-телекомунікаційних мережах.

Традиційні заходи і методи захисту інформації

Традиційні заходи для протидії витоку інформації поділяються на технічні та

організаційні.

До технічних заходів можна віднести захист від несанкціонованого доступу до

системи, резервування особливо важливих комп'ютерних підсистем, організацію

обчислювальних мереж з можливістю перерозподілу ресурсів у разі порушення

працездатності окремих ланок, установку устаткування виявлення і гасіння

пожежі, устаткування виявлення води, прийняття конструкційних заходів захисту

від розкрадань, саботажу, диверсій, вибухів, установку резервних систем

електроживлення, оснащення приміщень замками, установку сигналізації і багато

чого іншого.

До організаційних заходів можна віднести охорону серверів, ретельний підбір

персоналу, виключення випадків ведення особливо важливих робіт лише однією

людиною, наявність плану відновлення працездатності сервера після виходу його

з ладу, універсальність засобів захисту від усіх користувачів (включаючи вище

керівництво).

04.10.2024

19

20.

Принцип організації захисту інформації у сучаснихінформаційно-телекомунікаційних мережах.

Нетрадиційні заходи і методи захисту інформації

Електронний цифровий підпис - реквізит електронного документа,

призначений для захисту даного електронного документа від підробки,

отриманий в результаті криптографічного перетворення інформації з

використанням закритого ключа електронного цифрового підпису, що дозволяє

ідентифікувати власника сертифіката ключа підпису, а також встановити

відсутність спотворення інформації в електронному документі.

04.10.2024

20

internet

internet