Similar presentations:

Шкідливе програмне забезпечення та боротьба з ним. Інформатика 9. Урок 5

1.

Інформатика 9Урок 5

за підручником

Бондаренко О.О. та ін.

teach-inf.com.ua

Шкідливе

програмне

забезпечення та

боротьба з ним

За навчальною програмою 2017 року

2.

Розділ 1§ 4

Шкідливі програми та захист комп’ютера

Відтоді, як комп’ютер з

наукових лабораторій

вийшов у широкий світ,

пройшло багато років.

Комп’ютер став

доступним кожному. Але,

на жаль, не всі люди

використовують його з

добрими намірами, що

спричинило появу різних

шкідливих програм.

© Вивчаємо інформатику

teach-inf.com.ua

3.

Розділ 1§ 4

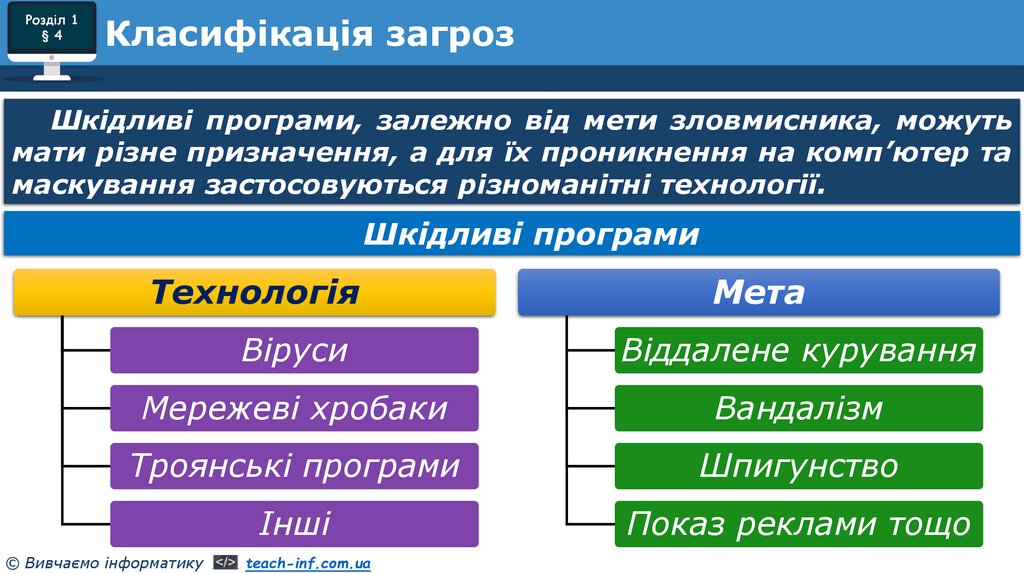

Класифікація загроз

Шкідливі програми, залежно від мети зловмисника, можуть

мати різне призначення, а для їх проникнення на комп’ютер та

маскування застосовуються різноманітні технології.

Шкідливі програми

Технологія

Мета

Віруси

Віддалене курування

Мережеві хробаки

Вандалізм

Троянські програми

Шпигунство

Інші

Показ реклами тощо

© Вивчаємо інформатику

teach-inf.com.ua

4.

Розділ 1§ 4

Класифікація загроз

Існують програми, які

дозволяють віддалено

керувати комп’ютером і,

завдяки цьому,

використовувати його без

відома власника для своїх

потреб (розсилання

спаму, проведення атак на

інші комп’ютери тощо).

Такий комп’ютер іноді

називають зомбі.

© Вивчаємо інформатику

teach-inf.com.ua

5.

Розділ 1§ 4

Класифікація загроз

Для створення (майнингу, від англ. mining —

видобування) криптовалюти (наприклад, біткоїнів)

потрібно виконувати багато комп’ютерних обчислень.

Якщо

на

комп’ютер

потрапила

шкідлива програма-криптомайнер, то

вона може запускатися і виконувати

обчислення, наприклад, тоді, коли на

комп’ютері ніхто не працює. Комп’ютер

працюватиме

доволі

інтенсивно,

споживаючи, без відома власника чи

власниці, багато електроенергії.

© Вивчаємо інформатику

teach-inf.com.ua

6.

Розділ 1§ 4

Класифікація загроз

Людина,

яка

має

контроль

над

багатьма

комп’ютерами, може організувати атаку на відмову в

обслуговуванні (DoS-атака, від англ. Denial-of-service —

відмова в обслуговуванні), за якої багато комп’ютерів —

так званий ботнет — одночасно звертаються до

атакованої системи (наприклад, до сайту установи),

надсилаючи безліч запитів,

яких вона не встигає

опрацьовувати. Корисні запити

«губляться» в потоці і можуть

залишитися невиконаними.

© Вивчаємо інформатику

teach-inf.com.ua

7.

Розділ 1§ 4

Класифікація загроз

Програми-вандали мають на меті пошкодити дані, що

зберігаються на комп’ютері, або встановлені на ньому

корисні програми.

Якщо зловмисник,

отримавши доступ

(можливо, через мережу)

встановить на комп’ютер

шпигунську програму, він

може заволодіти секретною

інформацією і спричинити

неприємні наслідки.

© Вивчаємо інформатику

teach-inf.com.ua

8.

Розділ 1§ 4

Класифікація загроз

«Клавіатурний шпигун»

(англ. keylogger, від key —

клавіша і logger —

реєструвальний

пристрій) — це програма

або пристрій, що реєструє

всі натиснення клавіш на

клавіатурі комп’ютера,

зберігаючи зібрані дані у

файлі або надсилаючи

власнику через мережу.

© Вивчаємо інформатику

teach-inf.com.ua

9.

Розділ 1§ 4

Класифікація загроз

Програма «Клавіатурний

шпигун» корисна, якщо

потрібно забезпечити

посилений контроль за

використанням

комп’ютера. А

зловмисник завдяки їй

може отримати дані, які

вводилися з клавіатури.

© Вивчаємо інформатику

teach-inf.com.ua

10.

Розділ 1§ 4

Антишпигунські програми

Для усунення із системи

шпигунської програми її

потрібно спочатку виявити.

Для цього застосовують

так звані антишпигунські

програми (англ. antispy

ware). Такі програми

перевіряють різні місця в

ОС та застосунках, де

можуть «переховуватись»

небажані програми.

© Вивчаємо інформатику

teach-inf.com.ua

11.

Розділ 1§ 4

Антишпигунські програми

Власницька (є обмежена безплатна

версія) програма SpyHunter

дозволяє знаходити й видаляти

шпигунські та інші шкідливі

програми.

Багато антивірусів мають

антишпигунські

компоненти.

© Вивчаємо інформатику

teach-inf.com.ua

12.

Розділ 1§ 4

Надійне видалення даних

Іноді конфіденційна інформація може потрапити до

інших осіб без зловмисних зусиль з їхнього боку.

Розглянемо можливі варіанти.

Перед продажем ноутбука з

нього видалили папки із власними

документами

і

фотографіями.

Проте під час видалення файлу

засобами ОС записані в ньому

дані залишилися на диску і їх

можна відновити за допомогою

спеціальних програм.

© Вивчаємо інформатику

teach-inf.com.ua

13.

Розділ 1§ 4

Надійне видалення даних

Уникнути описаної у прикладі проблеми допоможе

застосування програми для надійного видалення даних.

Відповідні

засоби має,

наприклад,

розглянутий

раніше

архіватор

PeaZip.

© Вивчаємо інформатику

teach-inf.com.ua

14.

Розділ 1§ 4

Надійне видалення даних

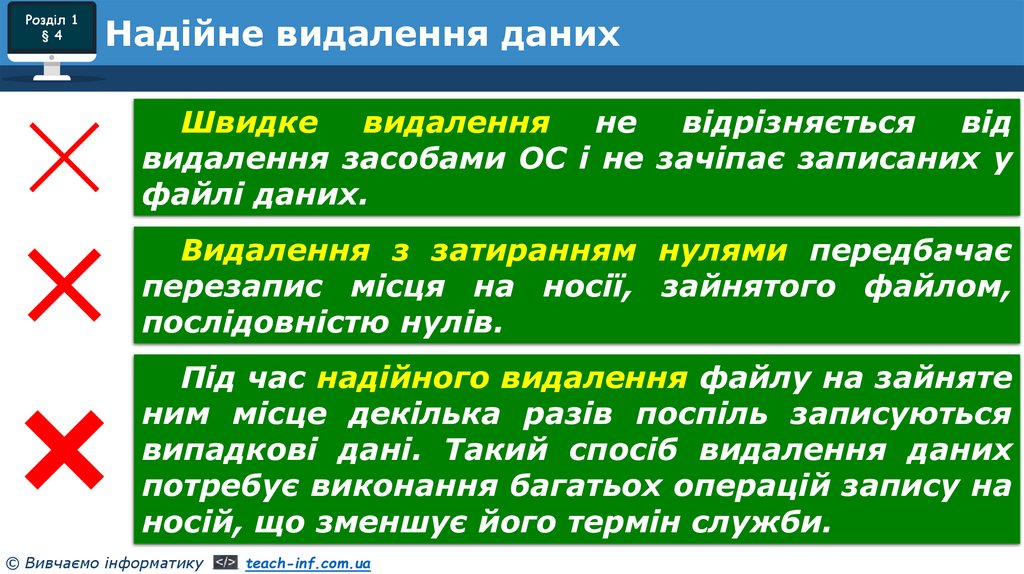

Швидке

видалення

не

відрізняється

від

видалення засобами ОС і не зачіпає записаних у

файлі даних.

Видалення з затиранням нулями передбачає

перезапис місця на носії, зайнятого файлом,

послідовністю нулів.

Під час надійного видалення файлу на зайняте

ним місце декілька разів поспіль записуються

випадкові дані. Такий спосіб видалення даних

потребує виконання багатьох операцій запису на

носій, що зменшує його термін служби.

© Вивчаємо інформатику

teach-inf.com.ua

15.

Розділ 1§ 4

Питання для самоперевірки

1. З якою метою створюють шкідливі програми?

2. Які є способи проникнення шкідливих програм на

комп’ютер?

3. Для чого використовують програми-криптомайнери?

4. Опишіть принцип роботи «клавіатурного шпигуна».

5. Як працюють антишпигунські програми?

6. Коли слід застосовувати

даних із носія?

© Вивчаємо інформатику

teach-inf.com.ua

надійне

видалення

16.

Розділ 1§ 4

Розгадайте ребус

Безпека

© Вивчаємо інформатику

teach-inf.com.ua

«Ребуси українською» © rebus1.com

17.

Розділ 1§ 4

Домашнє завдання

Проаналізувати

§ 4, с. 25-27

© Вивчаємо інформатику

teach-inf.com.ua

18.

Розділ 1§ 4

Працюємо за комп’ютером

Сторінка

27

© Вивчаємо інформатику

teach-inf.com.ua

19.

Інформатика 9Дякую за увагу!

Урок 5

за підручником

Бондаренко О.О. та ін.

teach-inf.com.ua

За навчальною програмою 2017 року

informatics

informatics