Similar presentations:

Аудит безопасности

1.

АУДИТ БЕЗОПАСНОСТИБойправ Ольга Владимировна,

канд. техн. наук, доцент, доцент кафедры защиты информации

учреждения образования

«Белорусский государственный университет

информатики и радиоэлектроники»

2.

ОБЕСПЕЧЕНИЕ ФУНКЦИОНИРОВАНИЯ СЗИ В ПРОЦЕССЕЭКСПЛУАТАЦИИ ИС СОСТОИТ В РЕАЛИЗАЦИИ СЛЕДУЮЩИХ

ДЕЙСТВИЙ*:

• контроль за соблюдением требований, установленных

в нормативных правовых актах, документации на СЗИ

собственника (владельца) ИС;

• контроль за порядком использования объектов ИС;

• мониторинг функционирования СЗИ;

• выявление угроз (анализ журналов аудита),

которые могут привести к сбоям, нарушению функционирования ИС;

• резервное копирование информации, содержащейся в ИС;

• обучение (повышение квалификации) пользователей ИС.

*Согласно главе 4, п. 20 Положения

3.

INFORMATION SECURITY –the protection of information and information systems from

unauthorized access, use, disclosure, disruption, modification,

or destruction in order to provide confidentiality, integrity, and

availability*.

защита информации и информационных систем

от несанкционированного доступа, использования,

раскрытия, нарушения, модификации

или уничтожения с целью обеспечения

конфиденциальности, целостности и доступности.

*https://csrc.nist.gov/glossary/term/INFOSEC

4.

УГРОЗА ИБ – ЭТОфактор (совокупность факторов), создающий (создающая)

опасность для личности, общества, государства

в информационном пространстве*.

*Ст. 2 Соглашения о сотрудничестве государств – членов Организации

Договора о коллективной безопасности в области обеспечения

информационной безопасности

5.

УГРОЗА БЕЗОПАСНОСТИИНФОРМАЦИИ – ЭТО

фактор (совокупность факторов), создающий (создающая)

опасность нарушения свойств конфиденциальности,

целостности, подлинности и сохранности информации.

6.

УГРОЗА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИКРИТИЧЕСКИ ВАЖНОГО ОБЪЕКТА

ИНФОРМАТИЗАЦИИ – ЭТО

потенциальная или реально существующая возможность

нанесения ущерба активам критически важного объекта

информатизации, которая может повлечь нарушение

или прекращение их функционирования*.

*Положение о технической и криптографической защите информации,

утвержденное Указом Президента Республики Беларусь от 16.04.2013

№ 196 (в редакции Указа Президента Республики Беларусь от 09.12.2019 № 449).

7.

УГРОЗА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИИНФОРМАЦИОННОЙ СИСТЕМЫ – ЭТО

потенциальная или реально существующая возможность

нанесения ущерба активам информационной системы, которая

может повлечь нарушение или прекращение их

функционирования*.

8.

АУДИТ БЕЗОПАСНОСТИ ИС – этосистемный процесс получения качественных или количественных

показателей о состоянии безопасности ИС*.

ISO/IEC 27001-2016 Информационные технологии.

Методы обеспечения безопасности. Системы

менеджмента информационной безопасности.

Требования.

9.

СОБЫТИЕ ИНФОРМАЦИОННОЙБЕЗОПАСНОСТИ – это*

идентифицированное появление определенного состояния

системы, сервиса или сети, указывающего на:

• возможное нарушение политики ИБ;

• отказ защитных мер;

• возникновение неизвестной ранее ситуации, которая может

иметь отношение к безопасности.

*Согласно ISO/IEC 27001 «Информационные технологии.

Методы безопасности. Системы управления

информационной безопасностью. Требования»

10.

ИНЦИДЕНТ ИНФОРМАЦИОННОЙБЕЗОПАСНОСТИ – это*

событие, являющееся следствием одного или нескольких

нежелательных или неожиданных событий информационной

безопасности, имеющих значительную вероятность

компрометации бизнес-операции и создания угрозы

информационной безопасности .

*Согласно ISO/IEC 27001 «Информационные технологии.

Методы безопасности. Системы управления

информационной безопасностью. Требования»

11.

СОБЫТИЯ В ИС, КОТОРЫЕРЕКОМЕНДУЕТСЯ АНАЛИЗИРОВАТЬ

• увеличение объема входящего

• создание учетных записей

или исходящего трафика

• изменение прав доступа

• изменение конфигураций

для пользователей ИС

• изменения системных настроек

• изменение настроек безопасности

• удачные и неудачные попытки входа

• установка ПО

оборудования

• изменение правил

межсетевого экрана

• изменение в таблицах базы данных

• выгрузка конфиденциальной

информации из базы данных

• удаленный доступ

12.

ИСТОЧНИКИ СВЕДЕНИЙ О СОБЫТИЯХ ИБ В ИС –ЭТО ЖУРНАЛЫ СЛЕДУЮЩИХ ОБЪЕКТОВ ИС:

• операционные системы;

• антивирусное ПО;

• межсетевые экраны;

• сетевое оборудование;

• сканеры уязвимостей;

• системы инвентаризации

активов ИС;

• системы веб-фильтрации;

• DLP*-системы;

• IDS/IPS**-системы.

*Data Leakage Prevention

**Intrusion Detection Systems/Intrusion Prevention Systems

13.

ОБЪЕКТЫ АУДИТА В ИС:• вход в ИС;

• доступ к данным ИС;

• изменение конфигурации ИС.

14.

КАТЕГОРИИ ЖУРНАЛОВ АУДИТАВ ОПЕРАЦИОННЫХ СИСТЕМАХ

СЕМЕЙСТВА WINDOWS

System («Система»)

Security («Безопасность»)

Application («Приложение» )

15.

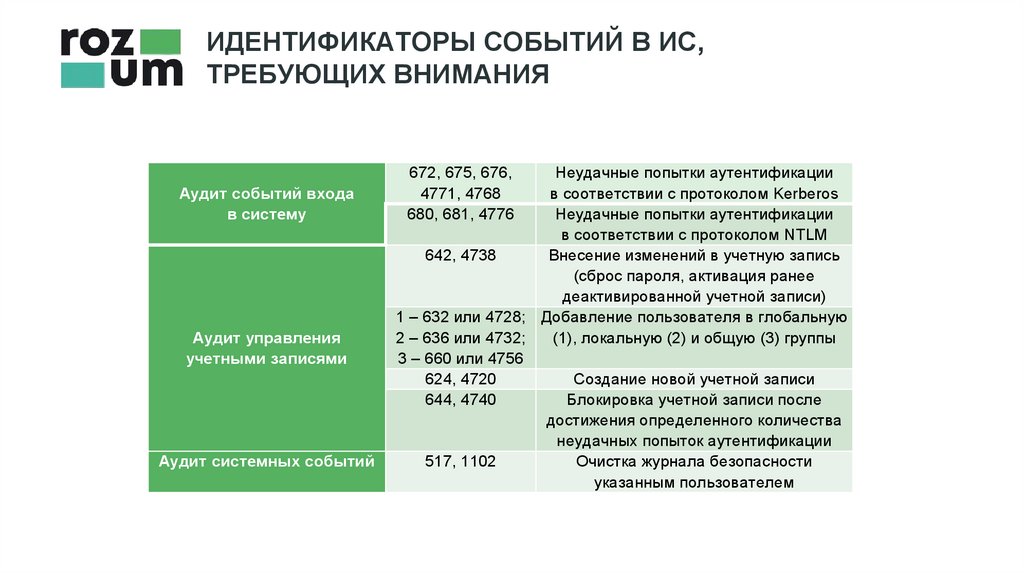

ИДЕНТИФИКАТОРЫ СОБЫТИЙ В ИС,ТРЕБУЮЩИХ ВНИМАНИЯ

Аудит событий входа

в систему

Аудит управления

учетными записями

Аудит системных событий

Неудачные попытки аутентификации

в соответствии с протоколом Kerberos

Неудачные попытки аутентификации

в соответствии с протоколом NTLM

642, 4738

Внесение изменений в учетную запись

(сброс пароля, активация ранее

деактивированной учетной записи)

1 – 632 или 4728; Добавление пользователя в глобальную

2 – 636 или 4732;

(1), локальную (2) и общую (3) группы

3 – 660 или 4756

624, 4720

Создание новой учетной записи

644, 4740

Блокировка учетной записи после

достижения определенного количества

неудачных попыток аутентификации

517, 1102

Очистка журнала безопасности

указанным пользователем

672, 675, 676,

4771, 4768

680, 681, 4776

16.

АНАЛИЗ ЗАПИСЕЙ ЖУРНАЛОВОПЕРАЦИОННЫХ СИСТЕМ СЕМЕЙСТВА WINDOWS

В ПОЛУАВТОМАТИЧЕСКОМ РЕЖИМЕ

1

3

2

17.

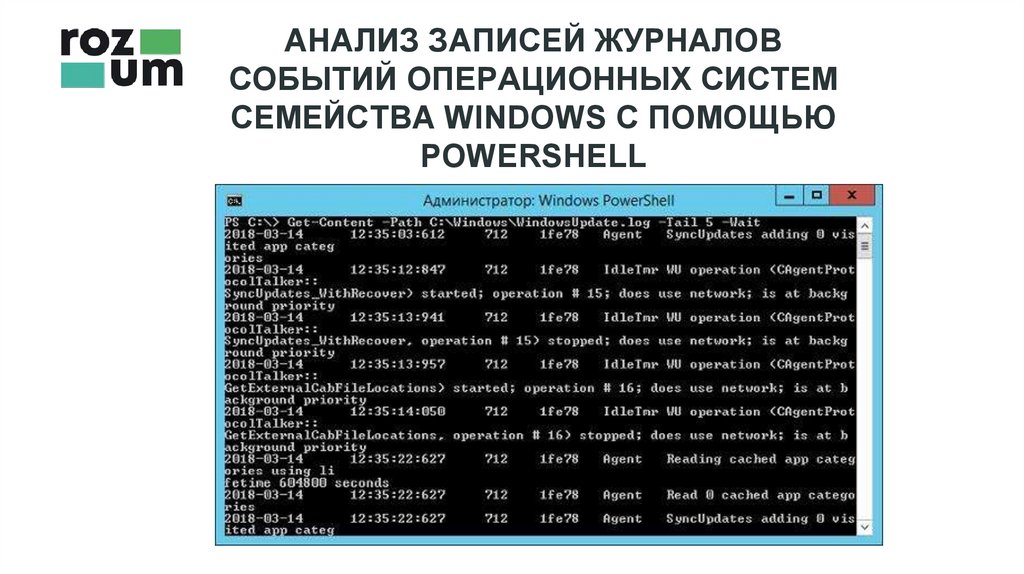

АНАЛИЗ ЗАПИСЕЙ ЖУРНАЛОВСОБЫТИЙ ОПЕРАЦИОННЫХ СИСТЕМ

СЕМЕЙСТВА WINDOWS С ПОМОЩЬЮ

POWERSHELL

18.

ФОРМАТ «ДИАЛОГА» С POWERSHELLКомандлет Параметр 1 | Параметр 2 … | Параметр n

19.

КОМАНДЛЕТ GET-EVENTLOGНазначение: анализ записей журналов «System»,

«Security», «Application».

20.

КОМАНДЛЕТ GET-WINEVENTНазначение: анализ записей журналов, представленных

в виде файлов формата .evtx.

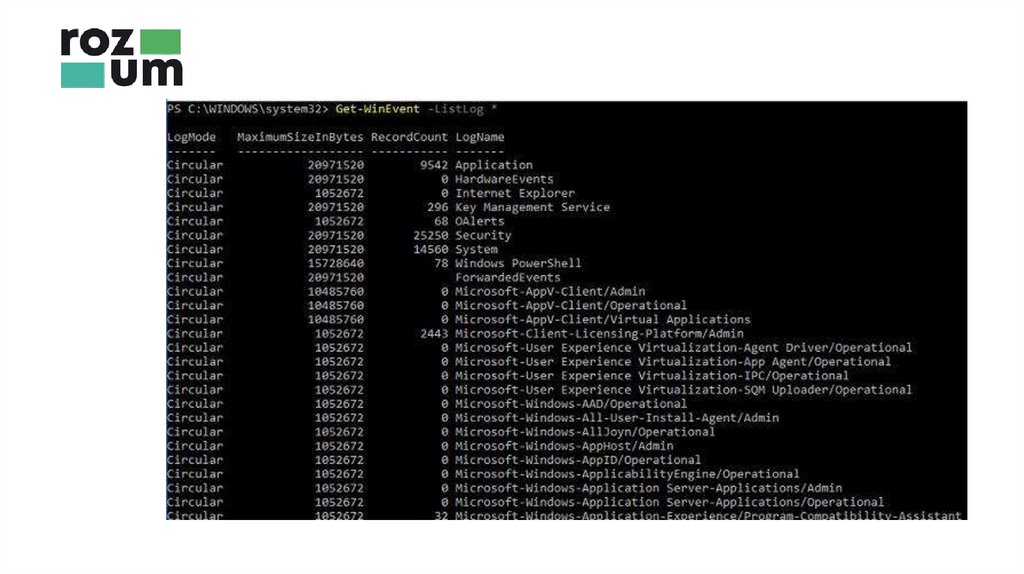

Пример 1: получение списка всех доступных журналов.

Get-WinEvent -ListLog *

21.

22.

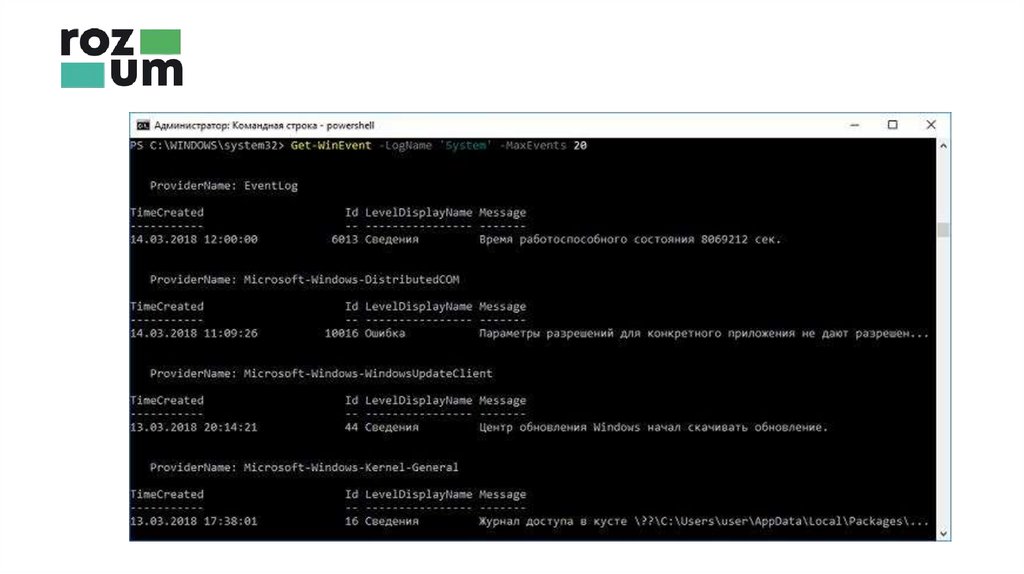

Пример 2: отображение записей определенногожурнала.

Get-WinEvent -LogName 'System' -MaxEvents 20

23.

24.

Пример 3. Получение из журнала записейо событиях с идентификаторами 675 и 4771.

Get-WinEvent -FilterHashTable

@{LogName='Security';ID=‘675',‘4771'}

25.

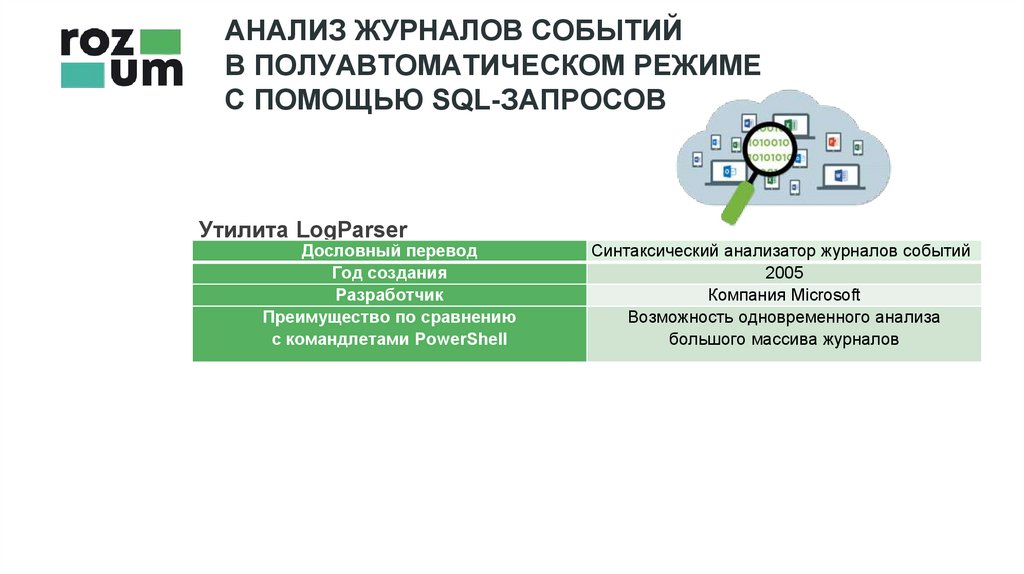

АНАЛИЗ ЖУРНАЛОВ СОБЫТИЙВ ПОЛУАВТОМАТИЧЕСКОМ РЕЖИМЕ

С ПОМОЩЬЮ SQL-ЗАПРОСОВ

Утилита LogParser

Дословный перевод

Год создания

Разработчик

Преимущество по сравнению

с командлетами PowerShell

Синтаксический анализатор журналов событий

2005

Компания Microsoft

Возможность одновременного анализа

большого массива журналов

26.

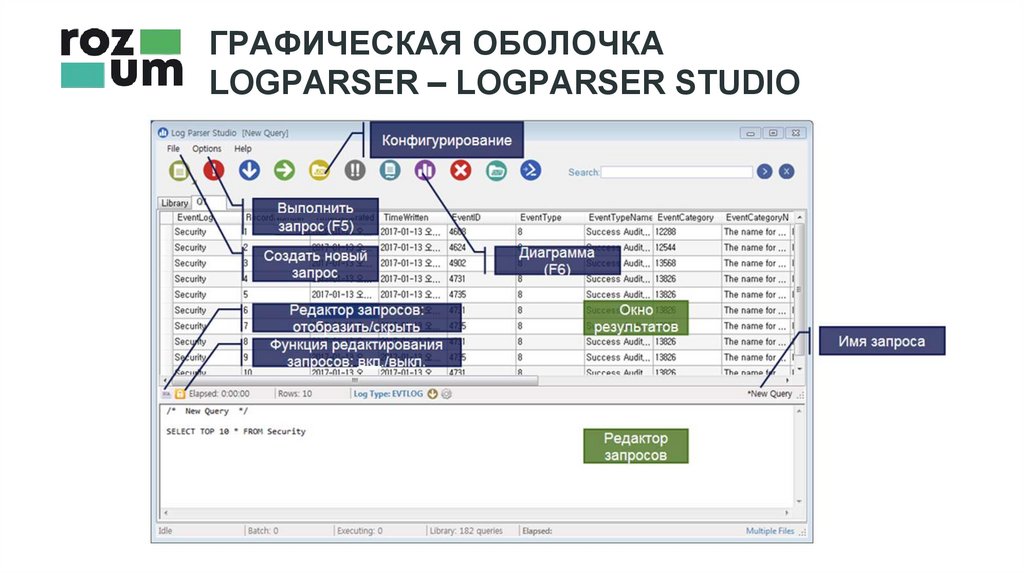

ГРАФИЧЕСКАЯ ОБОЛОЧКАLOGPARSER – LOGPARSER STUDIO

27.

ОПЕРАТОРЫ LOGPARSER• SELECT

• FROM

• TO

• WHERE

• GROUP BY

• HAVING

• ORDER BY

28.

ОПЕРАТОР SELECT• Является обязательной составляющей запроса

• Указывает на поля, которые должны войти в запись

с результатами исполнения запроса

29.

ОПЕРАТОР FROM• Является обязательной составляющей запроса

• Указывает, какой журнал или журналы следует

использовать в качестве входных

30.

ОПЕРАТОР TO• Задает место назначения для выходного файла

31.

ОПЕРАТОР WHERE• Определяет критерии фильтрации входных

и выходных записей запроса

• Задает выражение, имеющее значение TRUE или

FALSE

32.

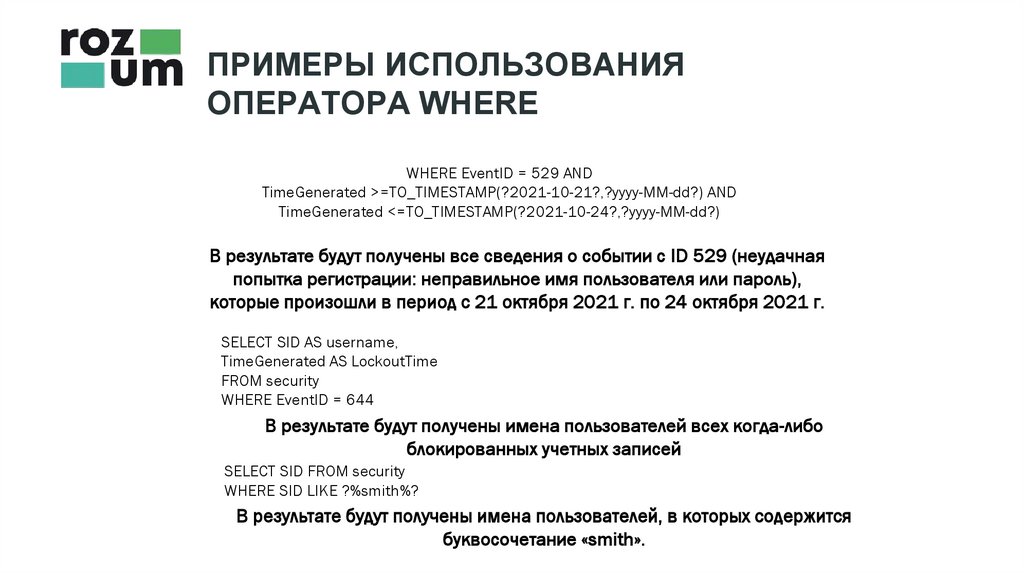

ПРИМЕРЫ ИСПОЛЬЗОВАНИЯОПЕРАТОРА WHERE

WHERE EventID = 529 AND

TimeGenerated >=TO_TIMESTAMP(?2021-10-21?,?yyyy-MM-dd?) AND

TimeGenerated <=TO_TIMESTAMP(?2021-10-24?,?yyyy-MM-dd?)

В результате будут получены все сведения о событии с ID 529 (неудачная

попытка регистрации: неправильное имя пользователя или пароль),

которые произошли в период с 21 октября 2021 г. по 24 октября 2021 г.

SELECT SID AS username,

TimeGenerated AS LockoutTime

FROM security

WHERE EventID = 644

В результате будут получены имена пользователей всех когда-либо

блокированных учетных записей

SELECT SID FROM security

WHERE SID LIKE ?%smith%?

В результате будут получены имена пользователей, в которых содержится

буквосочетание «smith».

33.

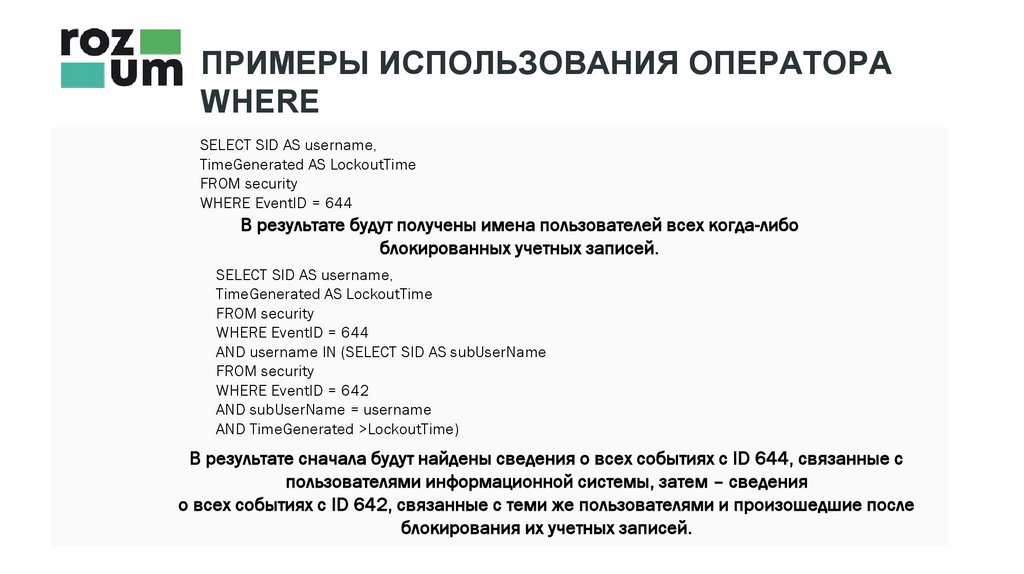

ПРИМЕРЫ ИСПОЛЬЗОВАНИЯ ОПЕРАТОРАWHERE

SELECT SID AS username,

TimeGenerated AS LockoutTime

FROM security

WHERE EventID = 644

В результате будут получены имена пользователей всех когда-либо

блокированных учетных записей.

SELECT SID AS username,

TimeGenerated AS LockoutTime

FROM security

WHERE EventID = 644

AND username IN (SELECT SID AS subUserName

FROM security

WHERE EventID = 642

AND subUserName = username

AND TimeGenerated >LockoutTime)

В результате сначала будут найдены сведения о всех событиях с ID 644, связанные с

пользователями информационной системы, затем – сведения

о всех событиях с ID 642, связанные с теми же пользователями и произошедшие после

блокирования их учетных записей.

34.

ОПЕРАТОРЫ GROUP BY И HAVING• Средства анализа групп аналогичных записей, общих

вычислений над этими группами и задания критериев

фильтрации групп на входе и выходе запроса

35.

ОПЕРАТОР ORDER BY• Сортирует набор результатов по заданным полям

36.

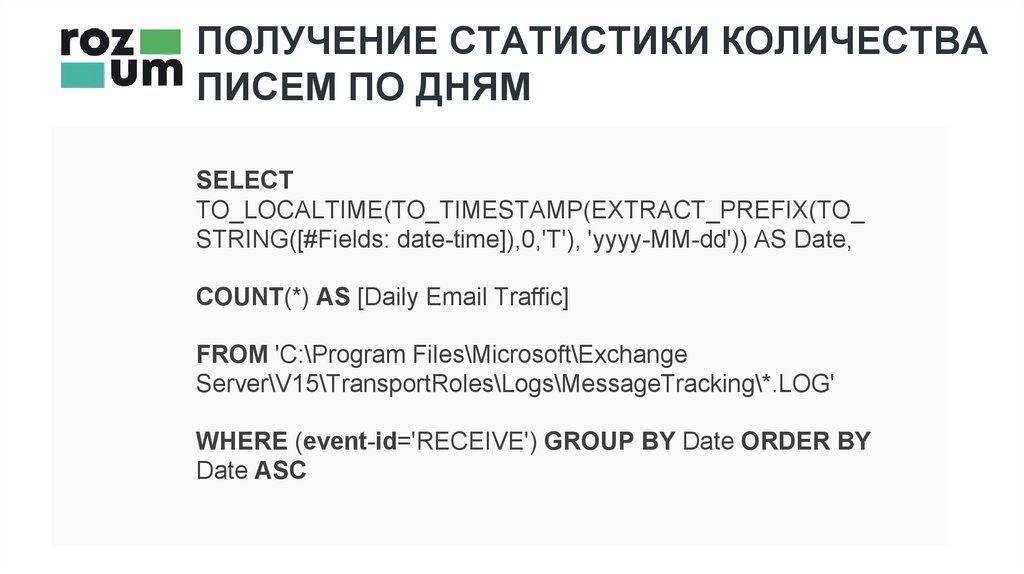

ПОЛУЧЕНИЕ СТАТИСТИКИ КОЛИЧЕСТВАПИСЕМ ПО ДНЯМ

SELECT

TO_LOCALTIME(TO_TIMESTAMP(EXTRACT_PREFIX(TO_

STRING([#Fields: date-time]),0,'T'), 'yyyy-MM-dd')) AS Date,

COUNT(*) AS [Daily Email Traffic]

FROM 'C:\Program Files\Microsoft\Exchange

Server\V15\TransportRoles\Logs\MessageTracking\*.LOG'

WHERE (event-id='RECEIVE') GROUP BY Date ORDER BY

Date ASC

37.

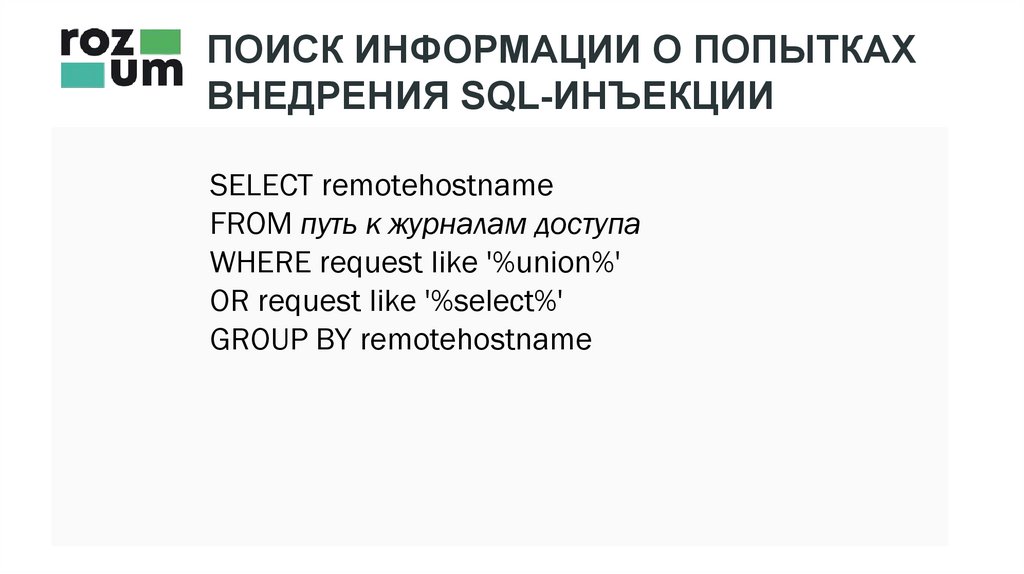

ПОИСК ИНФОРМАЦИИ О ПОПЫТКАХВНЕДРЕНИЯ SQL-ИНЪЕКЦИИ

SELECT remotehostname

FROM путь к журналам доступа

WHERE request like '%union%'

OR request like '%select%'

GROUP BY remotehostname

38.

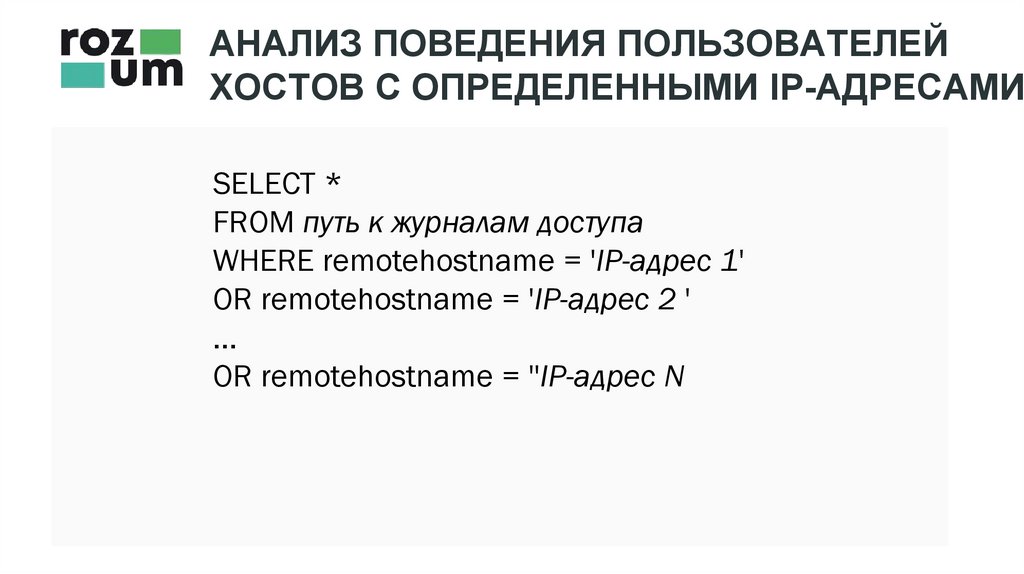

АНАЛИЗ ПОВЕДЕНИЯ ПОЛЬЗОВАТЕЛЕЙХОСТОВ С ОПРЕДЕЛЕННЫМИ IP-АДРЕСАМИ

SELECT *

FROM путь к журналам доступа

WHERE remotehostname = 'IP-адрес 1'

OR remotehostname = 'IP-адрес 2 '

…

OR remotehostname = ''IP-адрес N

39.

OPEN SOURCE ПО ДЛЯ СБОРАДАННЫХ ИЗ ЖУРНАЛОВ СОБЫТИЙ ИС

ELK (ElasticSearch, Logstash, Kibana)

• Fluentd (Kubernetes)

• Graylog

• LogPacker

• Logwatch

• lnav

40.

СИСТЕМЫ СБОРА И ОБРАБОТКИДАННЫХ СОБЫТИЙ ИБ

• Регламентирующий документ –

СТБ 34.101.74-2017 «Информационные технологии.

Системы сбора и обработки данных событий

информационной безопасности. Общие требования»

• Для обработки данных событий ИБ используются SIEM-

системы (Security Information and Event Management

(управление событиями и информацией

о безопасности))

41.

ФУНКЦИИ SIEM-СИСТЕМ:• отслеживание оповещений, поступающих от сетевых

устройств и приложений;

• обработка данных

и установление взаимосвязи между ними;

• выявление нетипичных процессов в ИС;

• оповещение операторов

об обнаруженных инцидентах.

Блокировка процессов не входит в перечень функций

SIEM-систем.

42.

СЕРТИФИЦИРОВАННЫЕSIEM-СИСТЕМЫ

• IBM Security Qradar SIEM

• RuSIEM

• FortSIEM

• Ankey SIEM

• Bytis SIEM

• LibraSIEM

• MaxPatrol SIEM

43.

БЛАГОДАРЮЗА ВНИМАНИЕ!

Бойправ Ольга Владимировна,

канд. техн. наук, доцент,

доцент кафедры защиты информации учреждения образования

«Белорусский государственный университет информатики

и радиоэлектроники»

software

software