Similar presentations:

Анализ уязвимостей протокола ОКС - 7 в мобильной сети

1.

2.

Федеральное государственное образовательное бюджетноеучреждение высшего образования

«Финансовый университет при Правительстве Российской Федерации»

КОЛЛЕДЖ ИНФОРМАТИКИ И ПРОГРАММИРОВАНИЯ

ДИПЛОМНАЯ РАБОТА

Тема: «Анализ уязвимостей протокола ОКС-7 в мобильной сети».

Группа: 4ОИБАС-1120

Исполнитель: Нестеренко Андрей Александрович

Руководитель: Чакова Валерия Александровна

Москва, 2024 г.

2

3.

АктуальностьАктуальность данной работы обусловлена необходимостью обеспечения безопасности протокола ОКС-7 (или SS7)

который используется для сигнализации в телефонных сетях по всему миру. Уязвимости в этом протоколе могут

привести к серьезным проблемам с безопасностью, таким как перехват сообщений, мошенничество с учетными

данными и отслеживание местоположения пользователей.

Задачи включают в себя проведение детального анализа существующих уязвимостей, методов их обнаружения и

возможностей нейтрализации угроз. Особое внимание будет уделено практическим аспектам защиты протокола ОКС7, что позволит сформировать эффективные стратегии обеспечения безопасности в мобильных сетях.

3

4.

Объект и предмет исследования, цель работыОбъект исследования – протокол сигнализации ОКС-7, используемый в

телекоммуникационных сетях для обмена информацией между элементами

сети.

Предмет исследования – процессы и явления. Связанные с эксплуатацией

уязвимостей протокола ОКС-7, а так же методы и меры по их предотвращению

и нейтрализации.

Цель данной дипломной работы – является анализ уязвимостей протокола

ОКС-7 в мобильной среде, выявление потенциальных угроз и разработка

рекомендаций по повышению уровня безопасности.

4

5.

ЗадачиДля достижения данной цели необходимо решить следующие задачи:

1. Проанализировать историю развития протокола ОКС-7 и его роли в современных

телекоммуникационных системах.

2. Изучить существующие уязвимости протокола ОКС-7 и классифицировать типы уязвимостей

и методы их эксплуатации.

3. Провести оценку рисков, связанных с уязвимостями ОКС-7, и их потенциального влияния на

безопасность телекоммуникационных сетей.

4. Разработать методологию для обнаружения уязвимостей в протоколе ОКС-7, включая выбор

инструментов.

5. Сформулировать выводы и рекомендации по усилению защиты протокола ОКС-7, включая

предложения по обновлению защитных механизмов.

5

6.

Основные способы получения несанкционированного доступа в сеть ОКС-71) Создание виртуального оператора связи в странах, где нет жёстких законодательных

ограничений на мошенничество в сетях связи;

2) Покупка доступа у оператора связи на черном рынке;

3) Взлом оборудования провайдеров связи;

4) Доступ через технических специалистов операторов связи (взлом рабочей станции,

подкуп).

7.

Общие особенности атакЗлоумышленник, успешно осуществивший одну атаку с использованием команд сигнальной

сети SS7, с легкостью может провести весь спектр означенных атак теми же средствами. Так, если он

научился определять местоположение абонента, ему осталось сделать один шаг до перехвата SMS,

перевода средств и т. п.

В исследованиях используется узел на базе обычного компьютера под управлением ОС

семейства Linux, с установленным SDK интерфейсом для формирования пакетов SS7

8.

Предпосылки для проведения атакЦелями атакующего могут быть различные схемы мошенничества, получение конфиденциальных

данных об абоненте, нарушение доступности отдельных абонентов или всей сети. Атаки могут

выполняться на заказ, в интересах третьих лиц.

В процессе тестирования защиты сетей мобильной связи рассмотрены такие атаки, как раскрытие

местоположения абонента, нарушение доступности абонента, перехват SMS-сообщений, подделка USSDзапросов и перевод средств с их помощью, перенаправление голосовых вызовов, подслушивание

разговоров.

9.

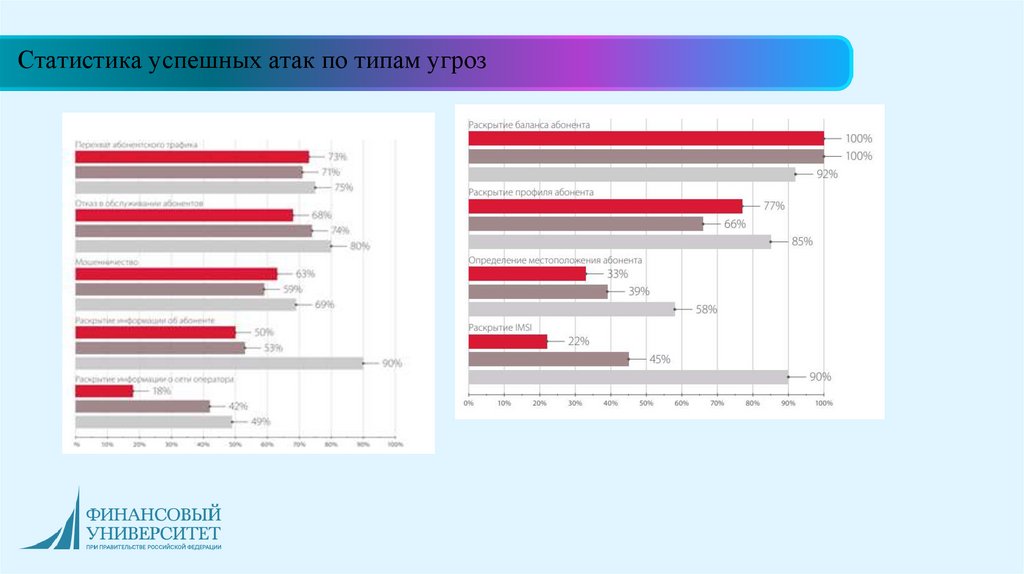

Статистика успешных атак по типам угроз10.

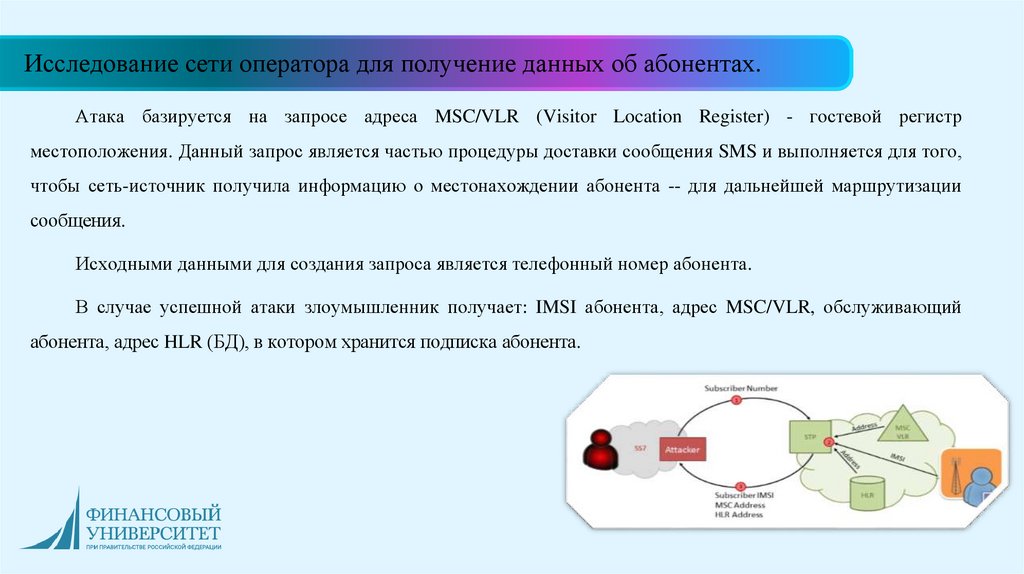

Исследование сети оператора для получение данных об абонентах.Атака базируется на запросе адреса MSC/VLR (Visitor Location Register) - гостевой регистр

местоположения. Данный запрос является частью процедуры доставки сообщения SMS и выполняется для того,

чтобы сеть-источник получила информацию о местонахождении абонента -- для дальнейшей маршрутизации

сообщения.

Исходными данными для создания запроса является телефонный номер абонента.

В случае успешной атаки злоумышленник получает: IMSI абонента, адрес MSC/VLR, обслуживающий

абонента, адрес HLR (БД), в котором хранится подписка абонента.

11.

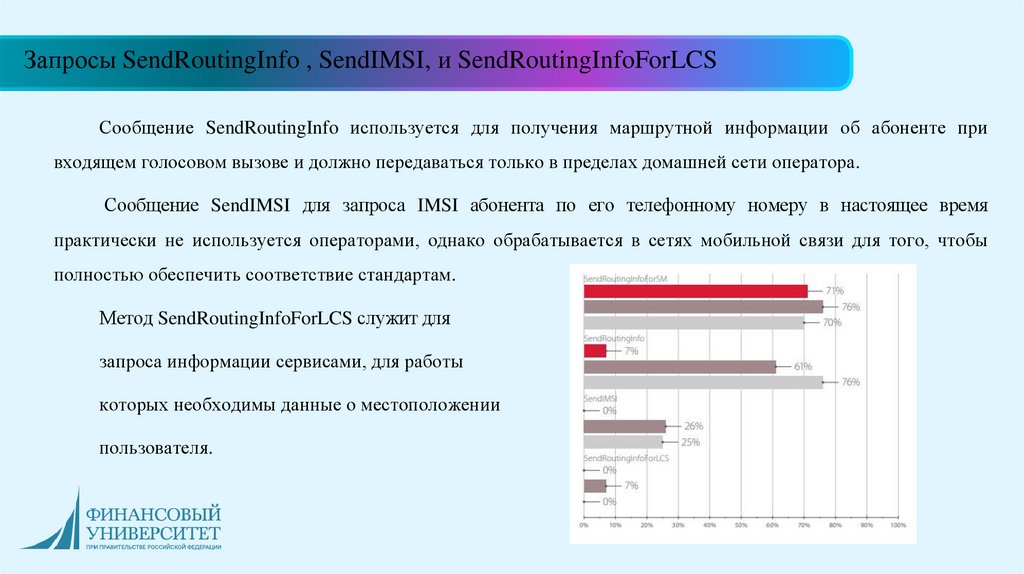

Запросы SendRoutingInfo , SendIMSI, и SendRoutingInfoForLCSСообщение SendRoutingInfo используется для получения маршрутной информации об абоненте при

входящем голосовом вызове и должно передаваться только в пределах домашней сети оператора.

Сообщение SendIMSI для запроса IMSI абонента по его телефонному номеру в настоящее время

практически не используется операторами, однако обрабатывается в сетях мобильной связи для того, чтобы

полностью обеспечить соответствие стандартам.

Метод SendRoutingInfoForLCS служит для

запроса информации сервисами, для работы

которых необходимы данные о местоположении

пользователя.

12.

Рекомендации по обеспечению безопасности протокола ОКС-71. Встроенные базовые средства защиты, которые внедрены производителем оборудования и программного

обеспечения узлов связи в сетях GSM и UMTS.

2. SMS Home Routing — аппаратно-программный комплекс, предназначенный для сокрытия реальных

идентификаторов абонентов и адресов сетевого оборудования.

Корректная настройка механизма Home Routing позволяет избежать 95% атак.

13.

Средства защиты протокола ОКС-7 со стороны операторов связи-Сканер PT SS7 Scanner размещается в сети оператора связи;

Результаты регулярного сканирования сверяются с базой данных уязвимостей компании Positive

Technologies, которая постоянно обновляется на основе различных открытых и коммерческих баз данных, а

также за счет собственных исследований компании.

- Система выявления атак PT DPI-SS7 обеспечивает мониторинг трафика на стыках сети SS7, что позволяет

своевременно выявлять попытки атак.

- Система контроля защищенности и соответствия стандартам MaxPatrol осуществляет поиск известных

уязвимостей, ошибок конфигурации оборудования, контроль соответствия политикам.

- Использование сканера XSpider.

14.

ЗАКЛЮЧЕНИЕВ данной дипломной работе был проведен анализ уязвимостей протокола ОКС-7, который является критически

важным компонентом мобильной среды.

Исследование показало, что, несмотря на широкое распространение и значительные преимущества протокола ОКС-7 в

обеспечении связи и передачи данных, существуют серьезные уязвимости, которые могут быть использованы

злоумышленниками для нарушения работы мобильных сетей.

Были идентифицированы и классифицированы различные типы уязвимостей, а также предложены методы их

обнаружения и устранения. Особое внимание было уделено атакам, что позволяет повысить уровень безопасности в

мобильных сетях.

В заключение, данная работа вносит вклад в повышение осведомленности о проблемах безопасности

протокола ОКС-7 и предлагает пути их решения. Рекомендации, представленные в работе, могут служить

основой для дальнейшего усовершенствования систем безопасности и разработки новых подходов к защите

мобильных сетей.

14

15.

Спасибо за внимание!15

internet

internet