Similar presentations:

Моделирование телекоммуникационной инфраструктуры объекта и тестирование возможных путей получения информационного доступа

1.

Моделирование телекоммуникационнойинфраструктуры объекта и тестирование

возможных путей получения

информационного доступа

Выполнил: Мамонтов Д.А.

2.

Общий алгоритм проникновения в телекоммуникационнуюинфраструктуру (ТКИ) для получения информационного доступа

1 – Разведка

Сбор как можно большего количества информации о цели атаки – выявление

уязвимостей

2 – Сканирование

Обнаружение открытых портов, уязвимостей в ПО, ошибок в настройке аппаратного

обеспечения и другие слабые места – эксплуатация обнаруженных уязвимостей для

получения информационного доступа

3 – Установление контроля

Реализация полученного доступа – получение возможности использовать систему,

обладая повышенными привилегиями

4 – Организация доступа

Обеспечение гарантированного доступа на заданный промежуток времени – получение

контроля над сегментом ТКИ для решения необходимых задач

5 – Запутывание следов

Удаление всей возможной информации о присутствии постороннего пользователя в

сети – обеспечить возможность повторного проникновения

3.

Определение возможных точек проникновения втелекоммуникационную инфраструктуру (ТКИ)

Критерии точки проникновения:

- Одновременное наличие на узле ТКИ внутреннего и внешнего интерфейсов

- Наличие сетевых служб, доступных из внешней сети

- Наличие канала удаленного доступа

- Наличие функционирующей беспроводной точки доступа, подключенной к

локальной сети

- Доступность интерфейса работы с устройством, имеющего сетевую

связность с общей сетью организации

Примеры возможных объектов ТКИ, являющихся точками проникновения:

- веб-приложения (официальный сайт, веб-интерфейс администрирования)

- Почтовый или файловый сервер, сервер СУБД

- АРМ или сервер с настроенным удаленным подключением

- Коммутатор, маршрутизатор, межсетевой экран (на границе внутренней и

внешней сети)

4.

Основные типы наиболее часто встречаемых уязвимостей приэксплуатации телекоммуникационной инфраструктуры

– недостатки управления учетными записями и паролями

– уязвимости веб-приложений

– недостатки фильтрации трафика

– недостатки управления уязвимостями и обновлениями

– плохая осведомленность пользователей в вопросах информационной безопасности

– недостатки конфигурации и разграничения доступа

5.

Основные параметры общей моделителекоммуникационной инфраструктуры (ТКИ)

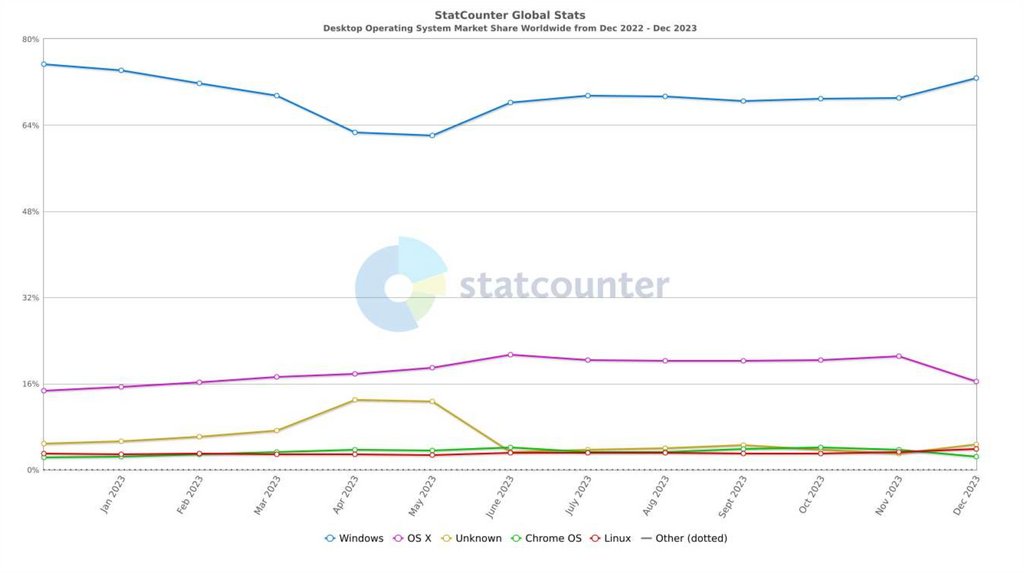

1. Серверная операционная система (Microsoft Windows Server 2012/2016)

2. Клиентские операционные системы (Microsoft Windows 7/8/10)

3. Используемые в ТКИ службы и сервисы (Active Directory, DNS)

*4. Операционная система для реализации проникновения (Kali Linux)

6.

7.

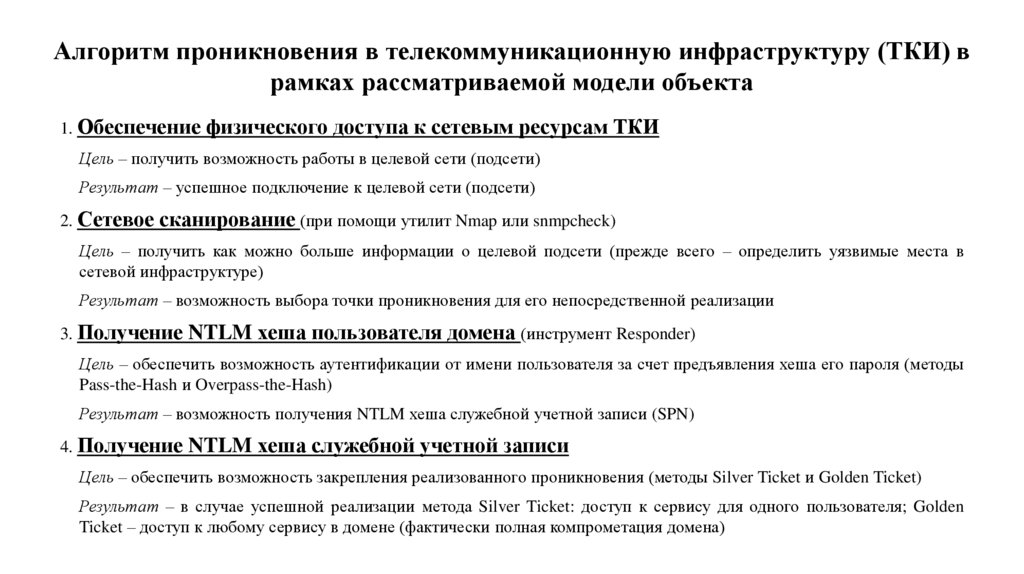

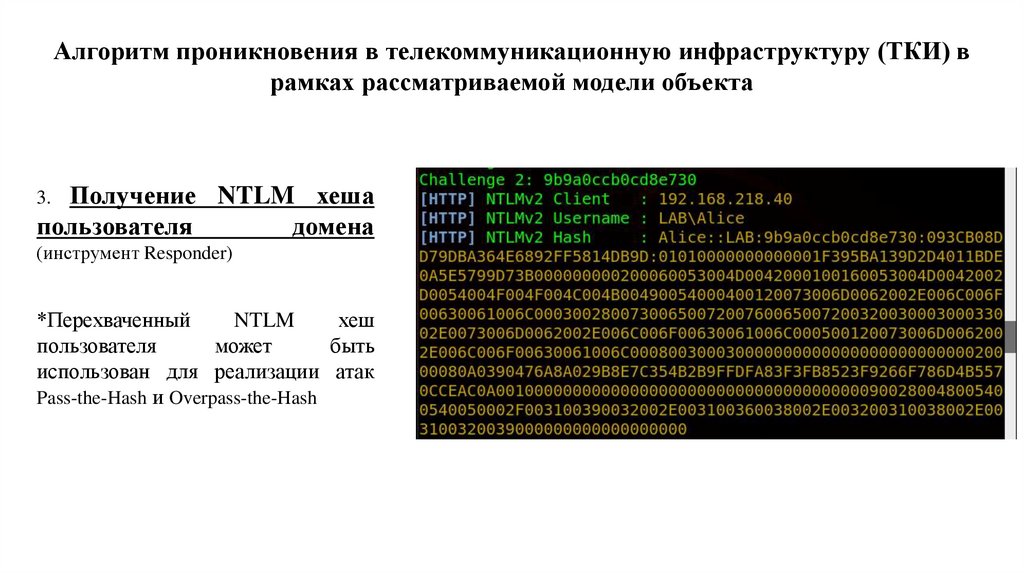

Алгоритм проникновения в телекоммуникационную инфраструктуру (ТКИ) врамках рассматриваемой модели объекта

1. Обеспечение физического доступа к сетевым ресурсам ТКИ

Цель – получить возможность работы в целевой сети (подсети)

Результат – успешное подключение к целевой сети (подсети)

2. Сетевое сканирование (при помощи утилит Nmap или snmpcheck)

Цель – получить как можно больше информации о целевой подсети (прежде всего – определить уязвимые места в

сетевой инфраструктуре)

Результат – возможность выбора точки проникновения для его непосредственной реализации

3. Получение NTLM хеша пользователя домена (инструмент Responder)

Цель – обеспечить возможность аутентификации от имени пользователя за счет предъявления хеша его пароля (методы

Pass-the-Hash и Overpass-the-Hash)

Результат – возможность получения NTLM хеша служебной учетной записи (SPN)

4. Получение NTLM хеша служебной учетной записи

Цель – обеспечить возможность закрепления реализованного проникновения (методы Silver Ticket и Golden Ticket)

Результат – в случае успешной реализации метода Silver Ticket: доступ к сервису для одного пользователя; Golden

Ticket – доступ к любому сервису в домене (фактически полная компрометация домена)

8.

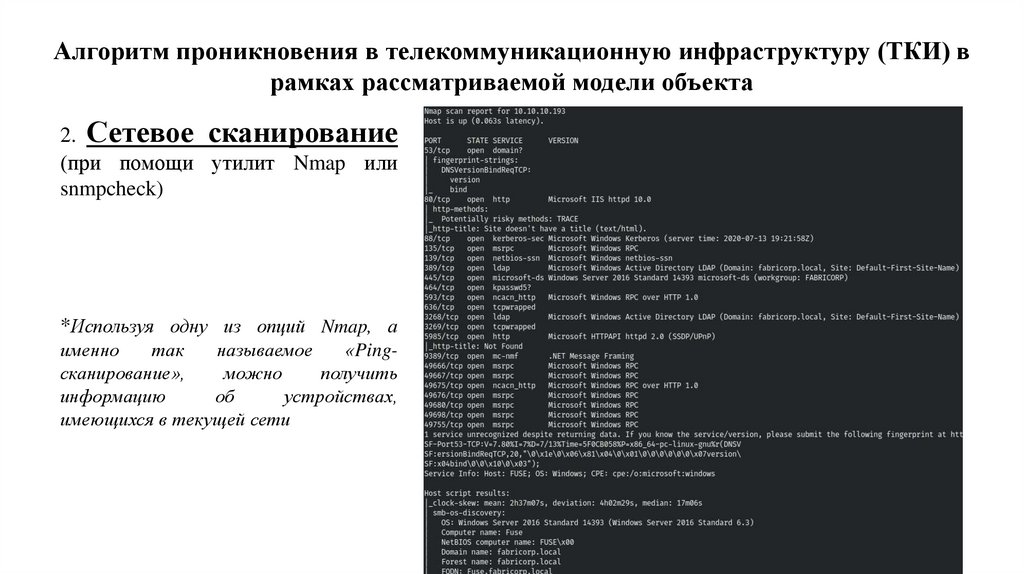

Алгоритм проникновения в телекоммуникационную инфраструктуру (ТКИ) врамках рассматриваемой модели объекта

2. Сетевое сканирование

(при помощи утилит Nmap или

snmpcheck)

*Используя одну из опций Nmap, а

именно

так

называемое

«Pingсканирование»,

можно

получить

информацию

об

устройствах,

имеющихся в текущей сети

9.

Алгоритм проникновения в телекоммуникационную инфраструктуру (ТКИ) врамках рассматриваемой модели объекта

Получение NTLM хеша

пользователя

домена

3.

(инструмент Responder)

*Перехваченный

NTLM

хеш

пользователя

может

быть

использован для реализации атак

Pass-the-Hash и Overpass-the-Hash

10.

Алгоритм проникновения в телекоммуникационную инфраструктуру (ТКИ) врамках рассматриваемой модели объекта

Получение NTLM хеша

служебной учетной записи

4.

*Перехваченный

NTLM

хеш

пользователя

может

быть

использован для реализации атак

Silver Ticket (получение доступа к

сервису одного пользователя) и Golden

Ticket (получение доступа к любому

сервису в домене Active Directory)

11.

Алгоритм проникновения в телекоммуникационную инфраструктуру (ТКИ) врамках рассматриваемой модели объекта

Получение NTLM хеша

служебной учетной записи

4.

*Перехваченный

NTLM

хеш

пользователя

может

быть

использован для реализации атак

Silver Ticket (получение доступа к

сервису одного пользователя) и Golden

Ticket (получение доступа к любому

сервису в домене Active Directory)

12.

Выводы- Почему это действительно возможно?

- Какие перед нами открываются возможности в случае успешно

реализованного проникновения в ТКИ?

- Какие появляются перспективы для решения задач Службы?

13.

СПАСИБО ЗА ВНИМАНИЕ!14.

Моделирование телекоммуникационнойинфраструктуры объекта и тестирование

возможных путей получения

информационного доступа

Выполнил: Мамонтов Д.А.

informatics

informatics