Similar presentations:

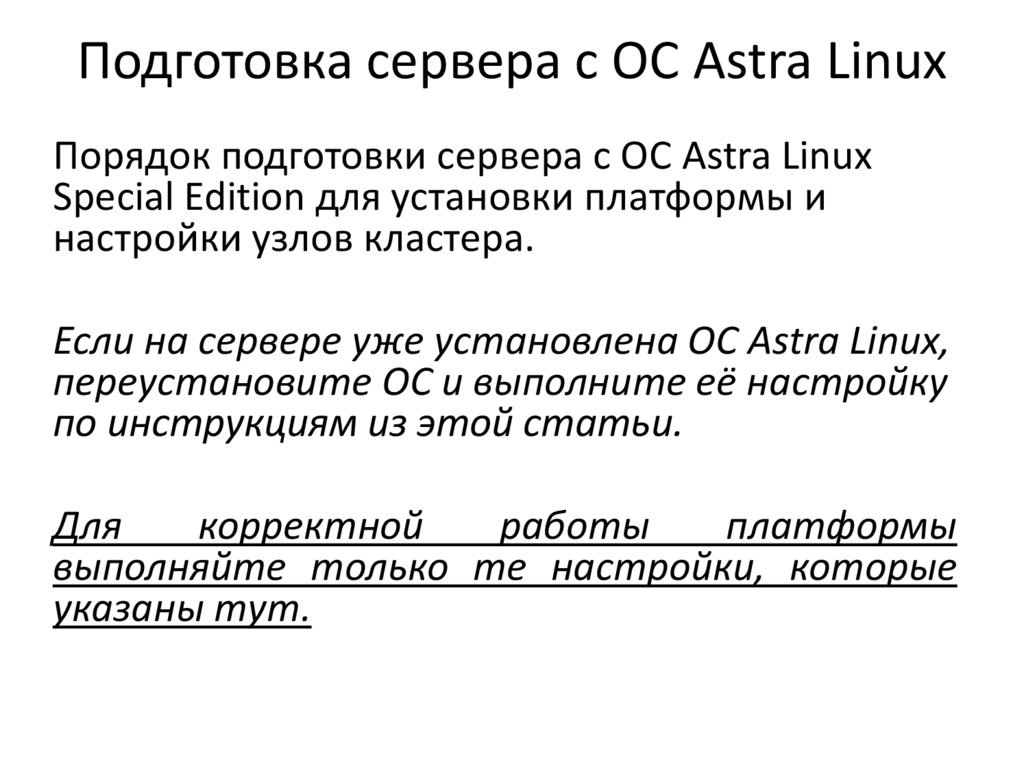

Подготовка сервера с ОС Astra Linux

1.

2.

Подготовка сервера с ОС Astra LinuxПорядок подготовки сервера с ОС Astra Linux

Special Edition для установки платформы и

настройки узлов кластера.

Если на сервере уже установлена ОС Astra Linux,

переустановите ОС и выполните её настройку

по инструкциям из этой статьи.

Для

корректной

работы

платформы

выполняйте только те настройки, которые

указаны тут.

3.

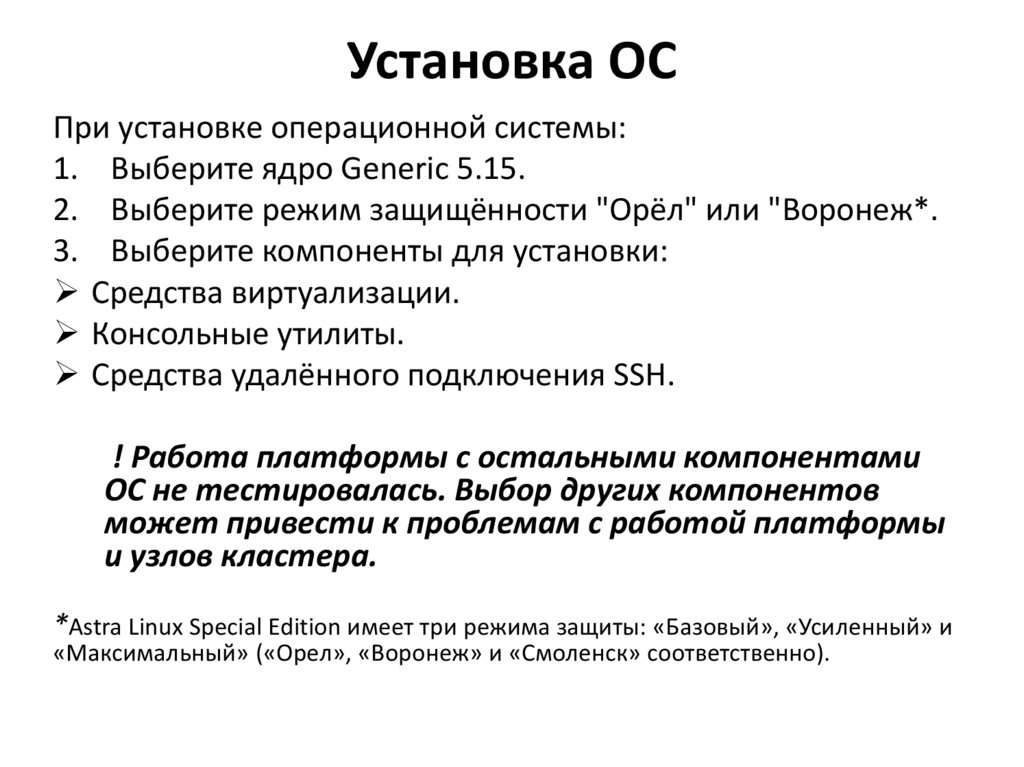

Установка ОСПри установке операционной системы:

1. Выберите ядро Generic 5.15.

2. Выберите режим защищённости "Орёл" или "Воронеж*.

3. Выберите компоненты для установки:

Средства виртуализации.

Консольные утилиты.

Средства удалённого подключения SSH.

! Работа платформы с остальными компонентами

ОС не тестировалась. Выбор других компонентов

может привести к проблемам с работой платформы

и узлов кластера.

*Astra Linux Special Edition имеет три режима защиты: «Базовый», «Усиленный» и

«Максимальный» («Орел», «Воронеж» и «Смоленск» соответственно).

4.

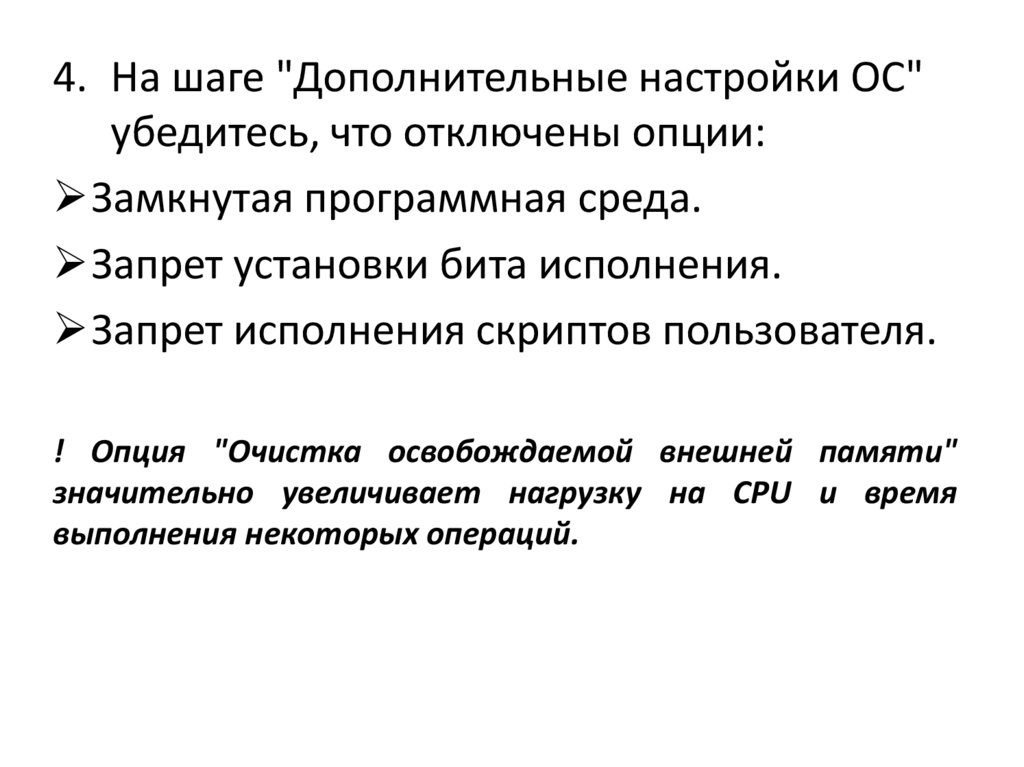

4. На шаге "Дополнительные настройки ОС"убедитесь, что отключены опции:

Замкнутая программная среда.

Запрет установки бита исполнения.

Запрет исполнения скриптов пользователя.

! Опция "Очистка освобождаемой внешней памяти"

значительно увеличивает нагрузку на CPU и время

выполнения некоторых операций.

5.

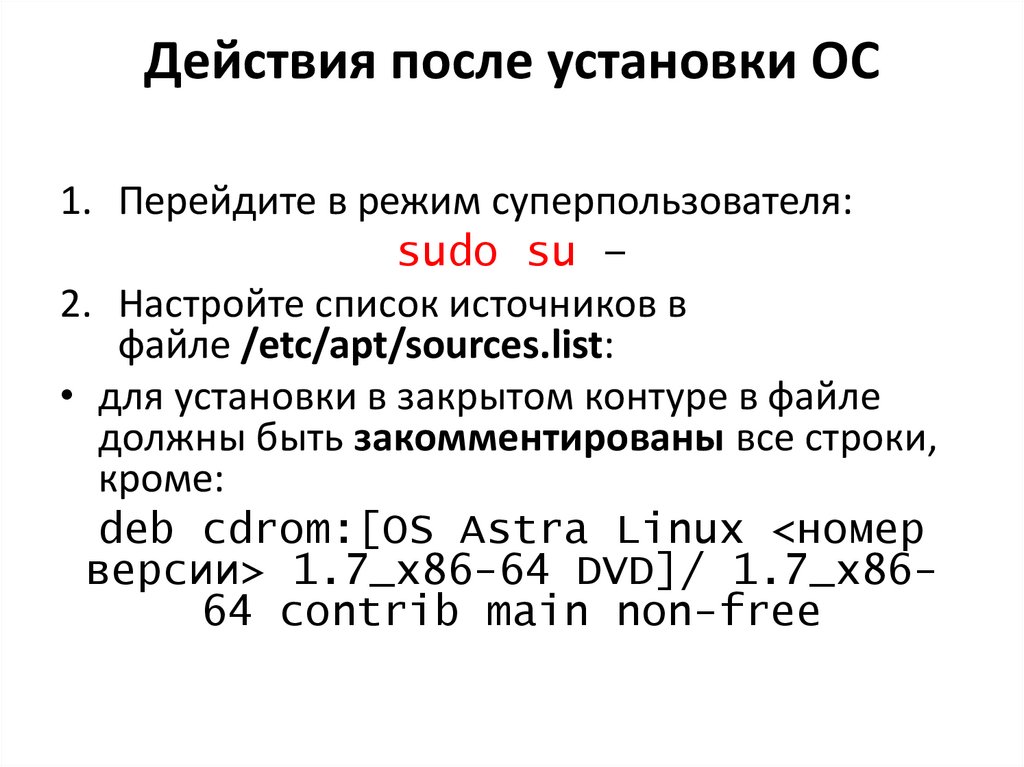

Действия после установки ОС1. Перейдите в режим суперпользователя:

sudo su –

2. Настройте список источников в

файле /etc/apt/sources.list:

• для установки в закрытом контуре в файле

должны быть закомментированы все строки,

кроме:

deb cdrom:[OS Astra Linux <номер

версии> 1.7_x86-64 DVD]/ 1.7_x8664 contrib main non-free

6.

• для установки в открытом контуре в файле должныбыть раскомментированы все строки, кроме: deb

cdrom:[OS Astra Linux <номер версии>

1.7_x86-64 DVD]/ 1.7_x86-64 contrib

main non-free

3. В файле /etc/network/interfaces настройте сетевую

конфигурацию со статическим IP-адресом:

Пример конфигурации:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address

192.168.1.10

netmask

255.255.255.0

gateway

192.168.1.254

7.

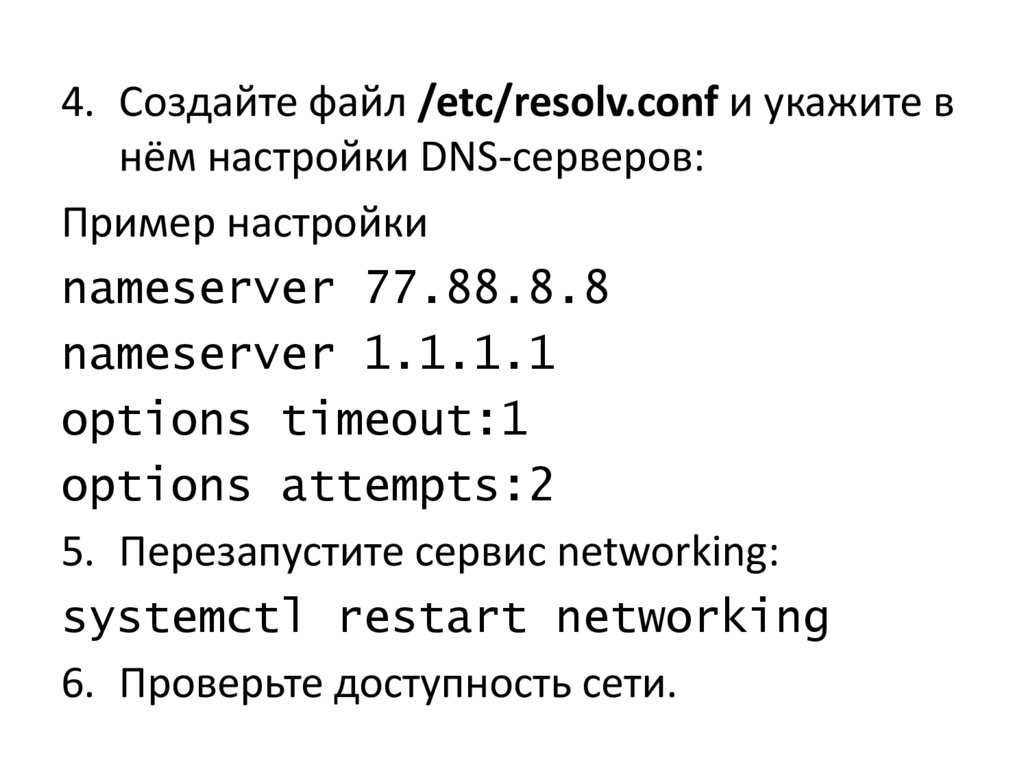

4. Создайте файл /etc/resolv.conf и укажите внём настройки DNS-серверов:

Пример настройки

nameserver 77.88.8.8

nameserver 1.1.1.1

options timeout:1

options attempts:2

5. Перезапустите сервис networking:

systemctl restart networking

6. Проверьте доступность сети.

8.

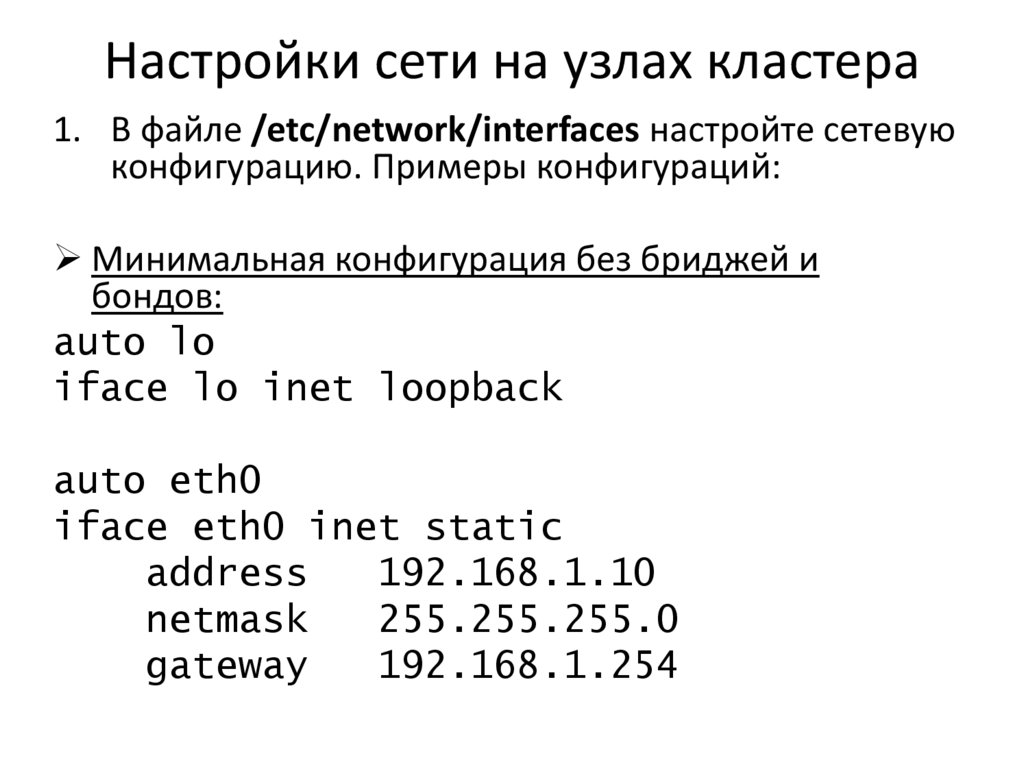

Настройки сети на узлах кластера1. В файле /etc/network/interfaces настройте сетевую

конфигурацию. Примеры конфигураций:

Минимальная конфигурация без бриджей и

бондов:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address

192.168.1.10

netmask

255.255.255.0

gateway

192.168.1.254

9.

Конфигурация с бриджем и интерфейсом во VLAN:auto lo

iface lo inet loopback

auto eth0 vmbr0 vmbr1

iface eth0 inet manual

auto eth0.111

iface eth0.111 inet manual

vlan_raw_device eth0

auto eth0.112

iface eth0.112 inet manual

vlan_raw_device eth0

iface vmbr0 inet static

address 1.1.111.10

netmask 255.255.255.0

gateway 1.1.111.1

bridge_ports eth0.111

bridge_stp off

iface vmbr1 inet static

address 1.1.112.10

netmask 255.255.255.0

gateway 1.1.112.1

bridge_ports eth0.112

bridge_stp off

10.

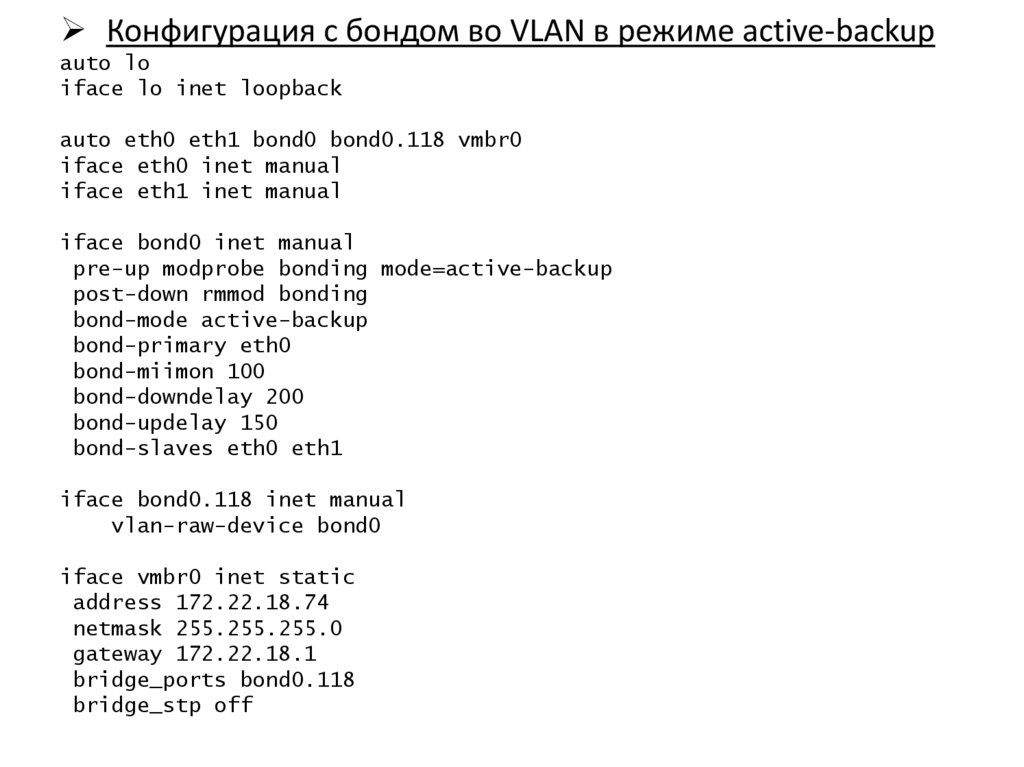

Конфигурация с бондом во VLAN в режиме active-backupauto lo

iface lo inet loopback

auto eth0 eth1 bond0 bond0.118 vmbr0

iface eth0 inet manual

iface eth1 inet manual

iface bond0 inet manual

pre-up modprobe bonding mode=active-backup

post-down rmmod bonding

bond-mode active-backup

bond-primary eth0

bond-miimon 100

bond-downdelay 200

bond-updelay 150

bond-slaves eth0 eth1

iface bond0.118 inet manual

vlan-raw-device bond0

iface vmbr0 inet static

address 172.22.18.74

netmask 255.255.255.0

gateway 172.22.18.1

bridge_ports bond0.118

bridge_stp off

11.

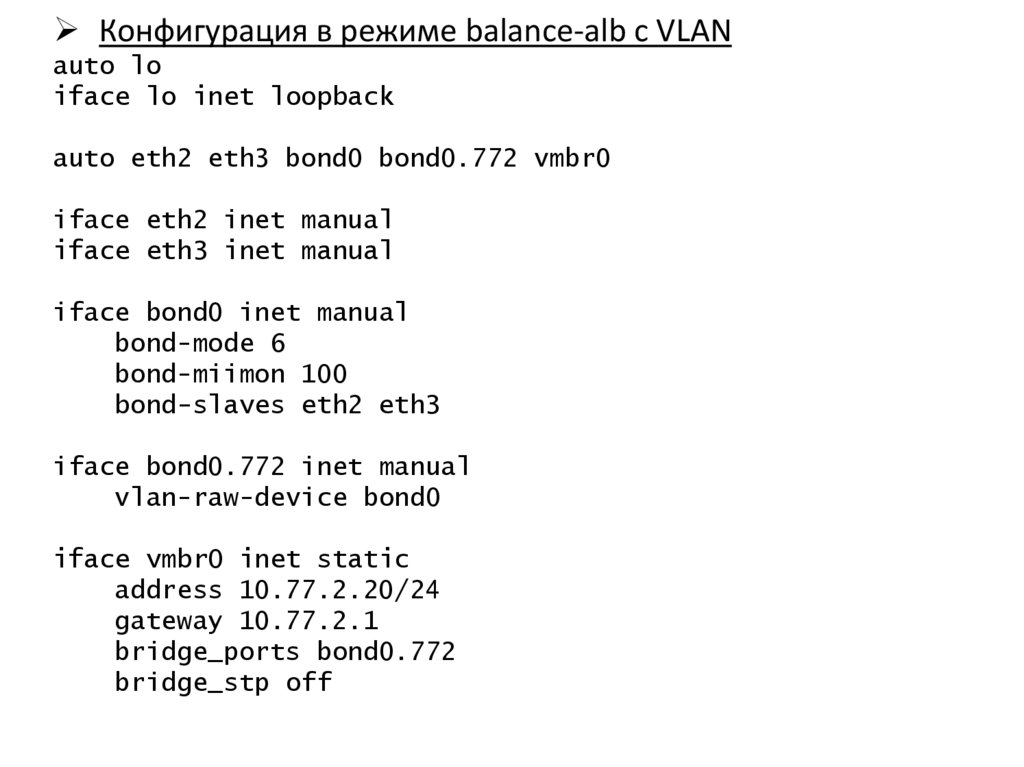

Конфигурация в режиме balance-alb с VLANauto lo

iface lo inet loopback

auto eth2 eth3 bond0 bond0.772 vmbr0

iface eth2 inet manual

iface eth3 inet manual

iface bond0 inet manual

bond-mode 6

bond-miimon 100

bond-slaves eth2 eth3

iface bond0.772 inet manual

vlan-raw-device bond0

iface vmbr0 inet static

address 10.77.2.20/24

gateway 10.77.2.1

bridge_ports bond0.772

bridge_stp off

12.

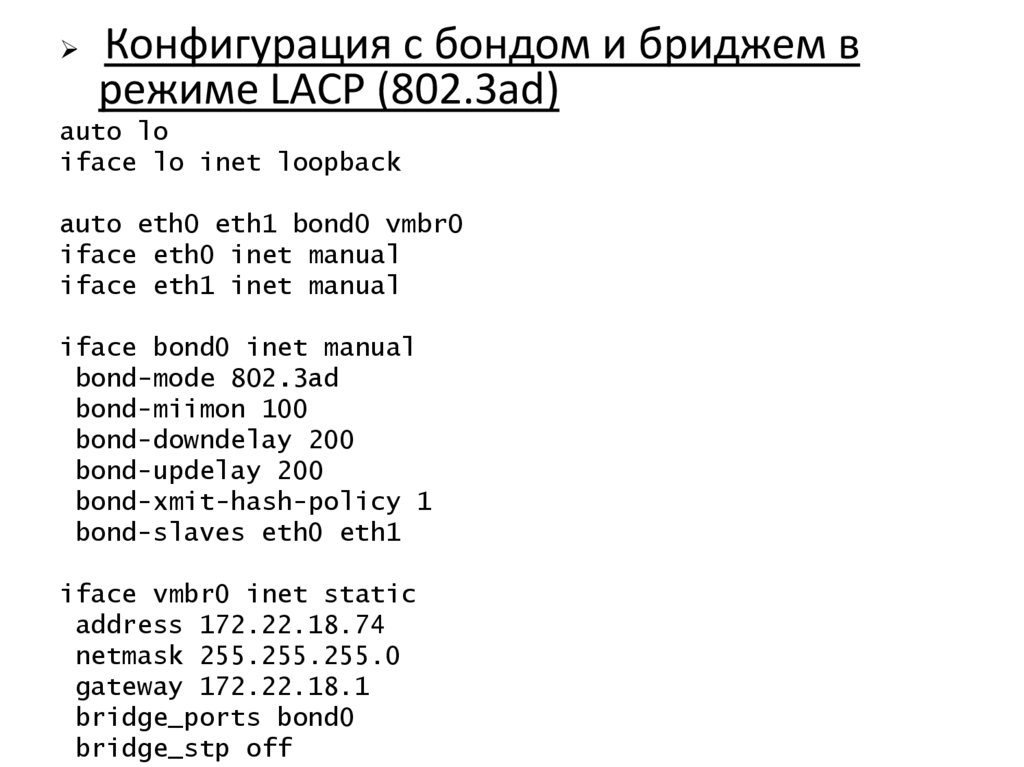

Конфигурация с бондом и бриджем врежиме LACP (802.3ad)

auto lo

iface lo inet loopback

auto eth0 eth1 bond0 vmbr0

iface eth0 inet manual

iface eth1 inet manual

iface bond0 inet manual

bond-mode 802.3ad

bond-miimon 100

bond-downdelay 200

bond-updelay 200

bond-xmit-hash-policy 1

bond-slaves eth0 eth1

iface vmbr0 inet static

address 172.22.18.74

netmask 255.255.255.0

gateway 172.22.18.1

bridge_ports bond0

bridge_stp off

13.

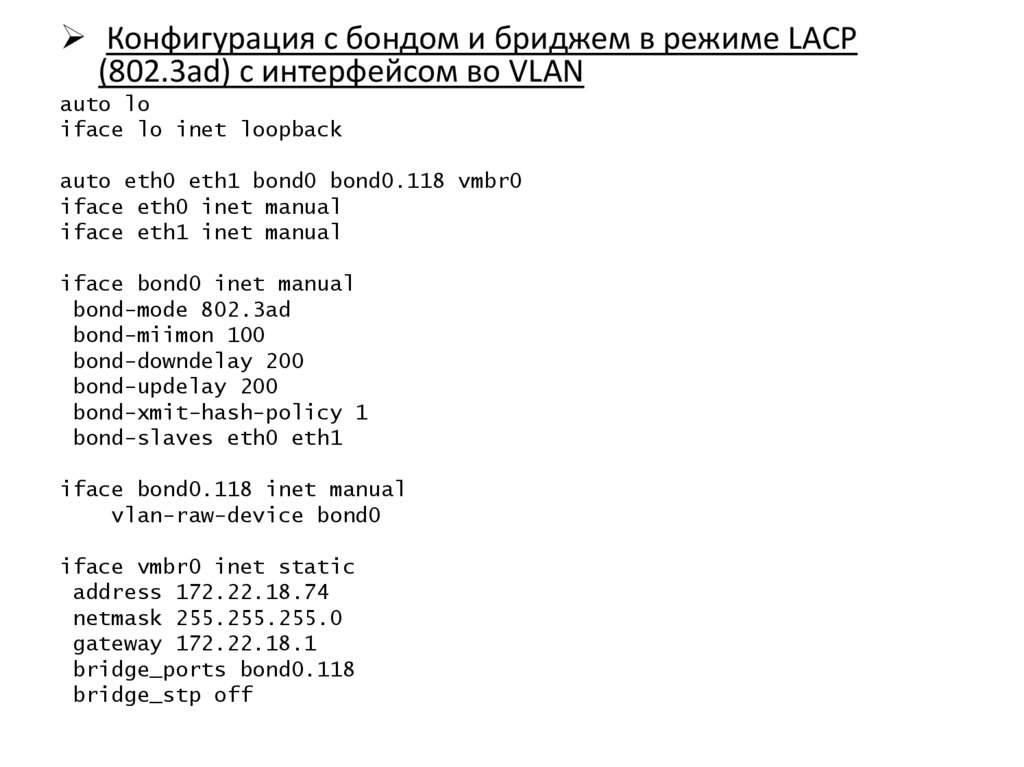

Конфигурация с бондом и бриджем в режиме LACP(802.3ad) c интерфейсом во VLAN

auto lo

iface lo inet loopback

auto eth0 eth1 bond0 bond0.118 vmbr0

iface eth0 inet manual

iface eth1 inet manual

iface bond0 inet manual

bond-mode 802.3ad

bond-miimon 100

bond-downdelay 200

bond-updelay 200

bond-xmit-hash-policy 1

bond-slaves eth0 eth1

iface bond0.118 inet manual

vlan-raw-device bond0

iface vmbr0 inet static

address 172.22.18.74

netmask 255.255.255.0

gateway 172.22.18.1

bridge_ports bond0.118

bridge_stp off

14.

2. Перезапустите сервис networking:systemctl restart networking

3. Проверьте настройки сети:

ip -c a

4. Проверьте доступность узла со стороны сервера с

платформой.

! При добавлении узла в кластер включите опцию Не

настраивать сеть автоматически, если:

• в качестве IP-адреса сервера используется VLANинтерфейс;

• в сетевой конфигурации нет единого интерфейса,

через который проходит весь трафик.

15.

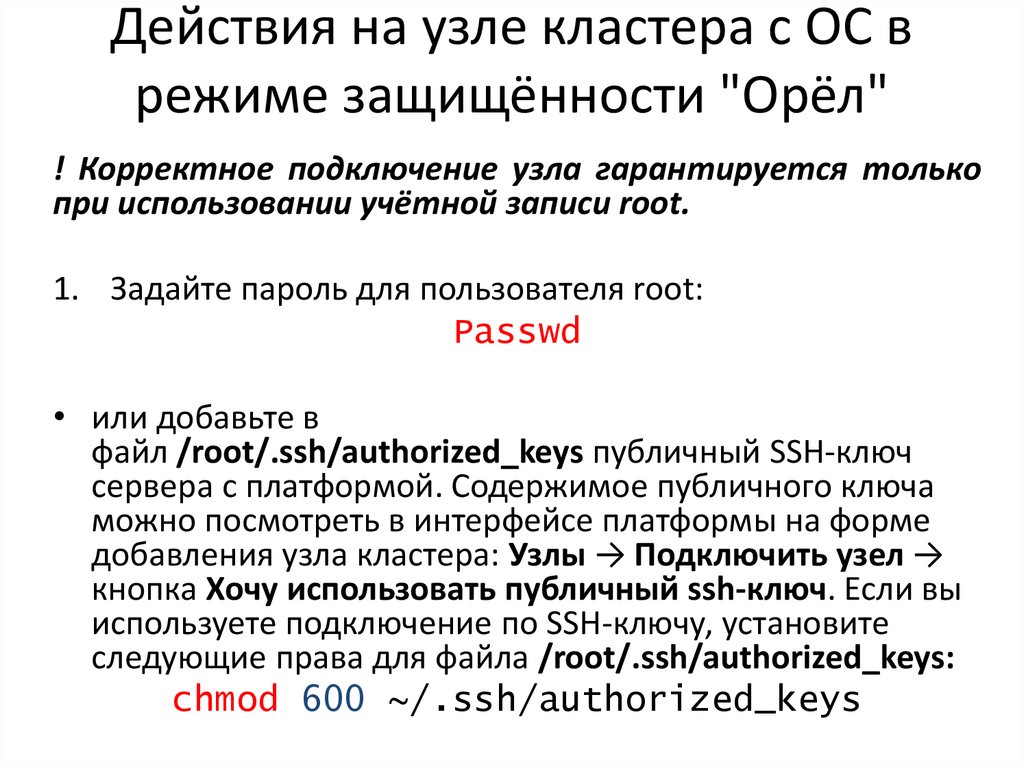

Действия на узле кластера с ОС врежиме защищённости "Орёл"

! Корректное подключение узла гарантируется только

при использовании учётной записи root.

1. Задайте пароль для пользователя root:

Passwd

• или добавьте в

файл /root/.ssh/authorized_keys публичный SSH-ключ

сервера с платформой. Содержимое публичного ключа

можно посмотреть в интерфейсе платформы на форме

добавления узла кластера: Узлы → Подключить узел →

кнопка Хочу использовать публичный ssh-ключ. Если вы

используете подключение по SSH-ключу, установите

следующие права для файла /root/.ssh/authorized_keys:

chmod 600 ~/.ssh/authorized_keys

16.

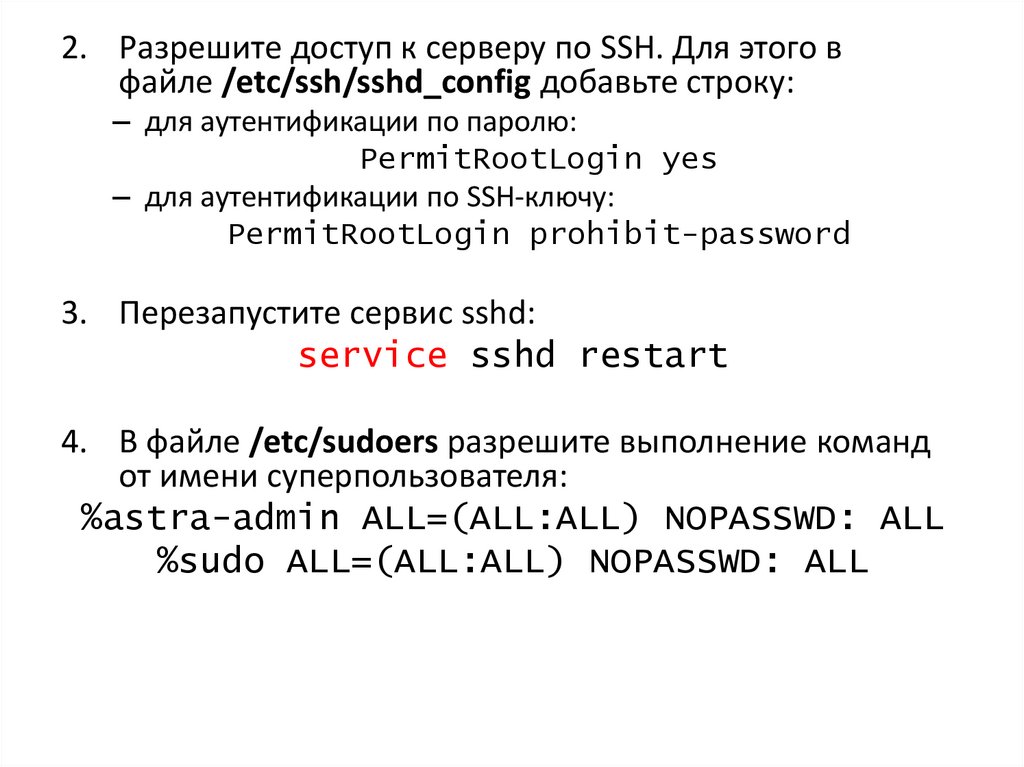

2. Разрешите доступ к серверу по SSH. Для этого вфайле /etc/ssh/sshd_config добавьте строку:

– для аутентификации по паролю:

PermitRootLogin yes

– для аутентификации по SSH-ключу:

PermitRootLogin prohibit-password

3. Перезапустите сервис sshd:

service sshd restart

4. В файле /etc/sudoers разрешите выполнение команд

от имени суперпользователя:

%astra-admin ALL=(ALL:ALL) NOPASSWD: ALL

%sudo ALL=(ALL:ALL) NOPASSWD: ALL

17.

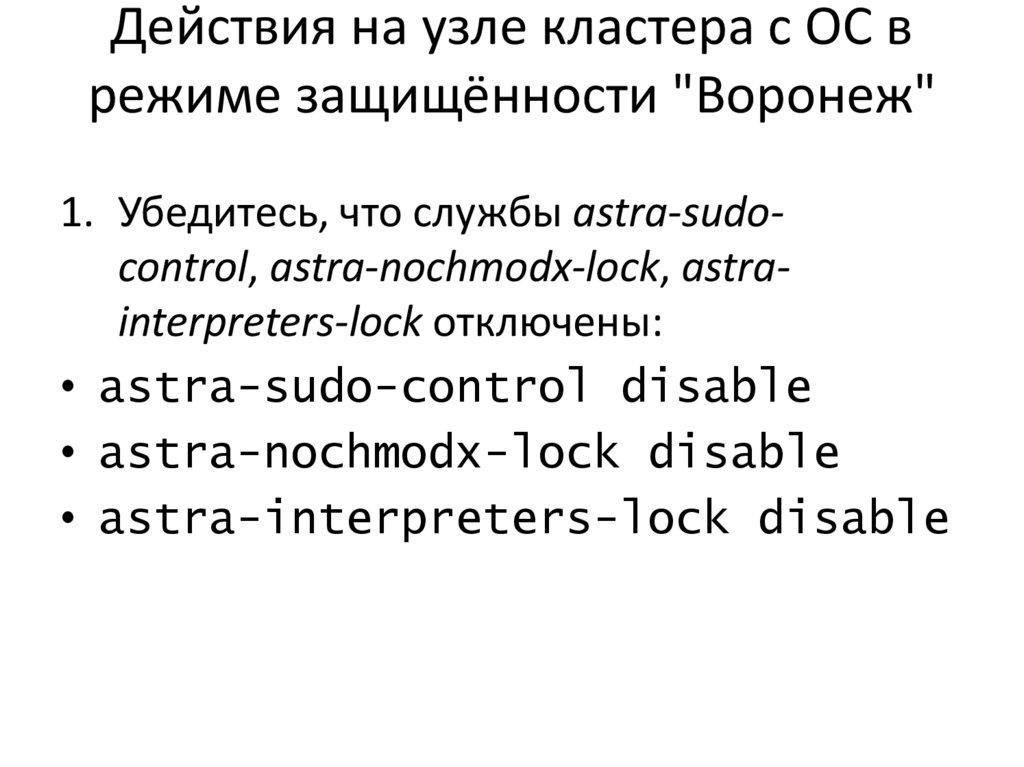

Действия на узле кластера с ОС врежиме защищённости "Воронеж"

1. Убедитесь, что службы astra-sudocontrol, astra-nochmodx-lock, astrainterpreters-lock отключены:

• astra-sudo-control disable

• astra-nochmodx-lock disable

• astra-interpreters-lock disable

18.

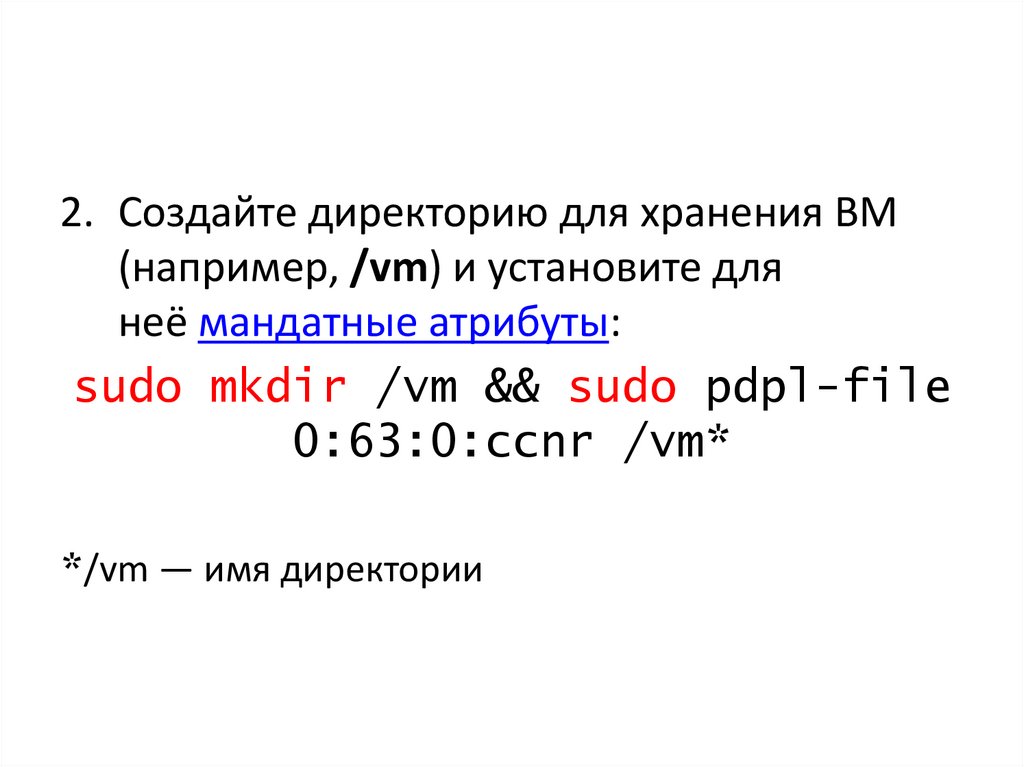

2. Создайте директорию для хранения ВМ(например, /vm) и установите для

неё мандатные атрибуты:

sudo mkdir /vm && sudo pdpl-file

0:63:0:ccnr /vm*

*/vm — имя директории

19.

3. Если вы планируете создаватьвиртуальные машины с ОС Windows,

установите мандатные атрибуты для

директории /tmp:

sudo pdpl-file 0:63:0:ccnr /tmp

4. В файле /etc/sudoers разрешите

выполнение команд от имени

суперпользователя:

%astra-admin ALL=(ALL:ALL) NOPASSWD:

ALL %sudo ALL=(ALL:ALL) NOPASSWD: ALL

20.

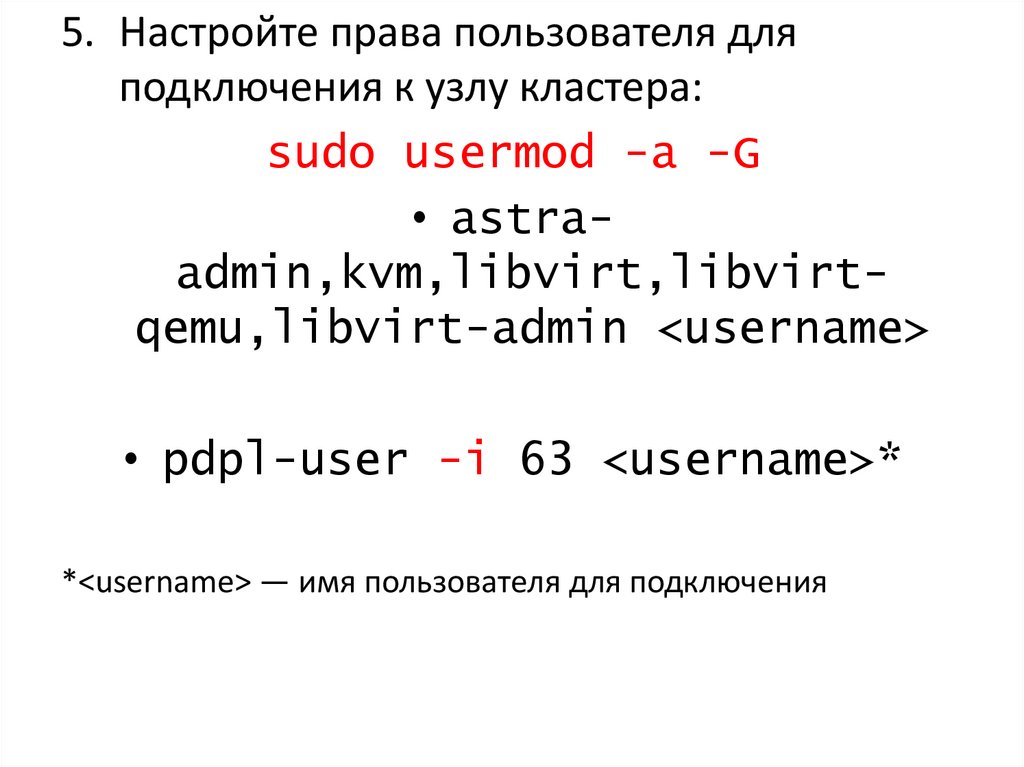

5. Настройте права пользователя дляподключения к узлу кластера:

sudo usermod -a -G

• astraadmin,kvm,libvirt,libvirtqemu,libvirt-admin <username>

• pdpl-user -i 63 <username>*

*<username> — имя пользователя для подключения

21.

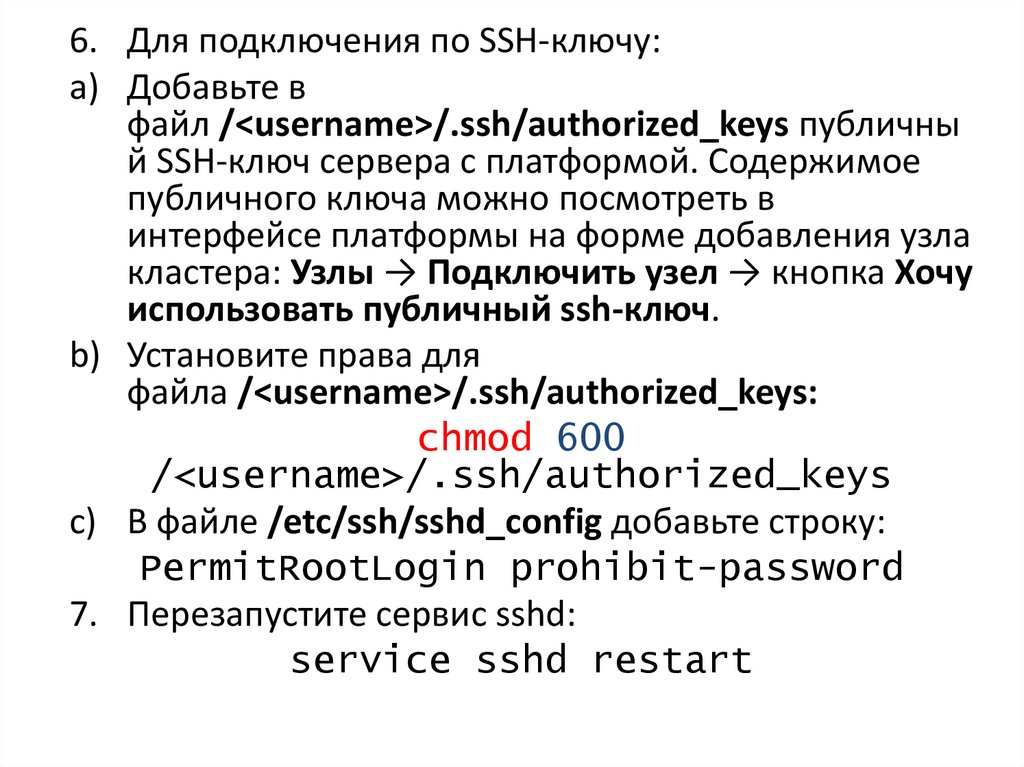

6. Для подключения по SSH-ключу:a) Добавьте в

файл /<username>/.ssh/authorized_keys публичны

й SSH-ключ сервера с платформой. Содержимое

публичного ключа можно посмотреть в

интерфейсе платформы на форме добавления узла

кластера: Узлы → Подключить узел → кнопка Хочу

использовать публичный ssh-ключ.

b) Установите права для

файла /<username>/.ssh/authorized_keys:

chmod 600

/<username>/.ssh/authorized_keys

c) В файле /etc/ssh/sshd_config добавьте строку:

PermitRootLogin prohibit-password

7. Перезапустите сервис sshd:

service sshd restart

internet

internet