Similar presentations:

Понятие и виды угроз информационной безопасности

1.

ОСНОВЫИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

Лекция 4:

«Понятие и виды угроз

информационной

безопасности»

2.

Вопросы:1. Понятие угрозы

информационной безопасности.

2. Виды и классификация угроз и

уязвимостей информационных

систем.

3. Источники угроз

информационной безопасности

и модель нарушителя.

3.

Вопрос 1: «Понятие угрозыинформационной безопасности»

Угроза:

наиболее конкретная и

непосредственная форма опасности,

характеризуемая конкретной формой

проявления и способом воздействия;

совокупность условий и факторов,

создающих опасность интересам

граждан, общества и государства, а

также национальным ценностям.

4.

В зависимости от сферы проявления угроз,необходимо обеспечивается :

экологическая безопасность;

экономическая безопасность;

военная безопасность;

ресурсная безопасность;

информационная безопасность;

социальная безопасность;

энергетическая безопасность;

ядерная безопасность;

политическая безопасность;

правовая безопасность;

культурная безопасность;

техническая безопасность и др.

5.

Стратегия национальной безопасности РФоб угрозах информационной безопасности

Быстрое развитие ИТК сопровождается повышением

вероятности возникновения угроз безопасности

граждан, общества и государства;

Расширяется использование ИТК для вмешательства во

внутренние дела государств;

Увеличивается количество компьютерных атак на

российские информационные ресурсы;

Активизируется деятельность специальных служб

иностранных государств по проведению

разведывательных и иных операций в российском

информационном пространстве;

Распространяется недостоверная информация, в

том числе заведомо ложные сообщения об угрозе

совершения террористических актов…

6.

Указ Президента Российской Федерацииот 15.01.2013 № 31c

7.

Угроза безопасности информации(УБИ) - совокупность условий и

факторов, создающих потенциальную

или реально существующую опасность

нарушения безопасности информации.

ГОСТ Р 50922-2006 Национальный

стандарт РФ. Защита информации.

Основные термины и определения

8.

Угроза безопасности информации(threat): совокупность условий и

факторов, создающих потенциальную или

реально существующую опасность,

связанную с утечкой информации, и/или

несанкционированными и/или

непреднамеренными воздействиями на

нее.

ГОСТ Р 53113.1-2008. Национальный

стандарт РФ. Информационная технология.

Защита информационных технологий и АС

от угроз информационной безопасности,

реализуемых с использованием скрытых

каналов. Часть 1. Общие положения

9.

Угроза реализуется в виде атаки, врезультате чего и происходит

нарушение безопасности

информации.

Основные виды нарушения

безопасности информации:

нарушение конфиденциальности;

нарушение целостности;

нарушение доступности.

10.

11.

12.

Фактор, воздействующий назащищаемую информацию - явление,

действие или процесс, результатом которого

могут быть утечка, искажение, уничтожение

защищаемой информации, блокирование

доступа к ней.

ГОСТ Р 50922-2006 Национальный

стандарт РФ. Защита информации.

Основные термины и определения

13.

14.

Классификация факторов, воздействующихна защищаемую информацию

Факторы, воздействующие на защищаемую

информацию и подлежащие учету при организации

защиты информации, по признаку отношения к

природе возникновения делят на классы:

объективные;

субъективные.

По отношению к ОИ факторы, воздействующие

на защищаемую информацию, подразделяют на:

внутренние;

внешние.

15.

Типы дестабилизирующихфакторов

Количественная недостаточность системы

защиты.

Качественная недостаточность системы

защиты.

Отказы.

Сбои.

Ошибки операторов АС.

Стихийные бедствия.

Злоумышленные действия.

Побочные явления.

16.

Вопрос 2: «Виды и классификацияугроз и уязвимостей

информационных систем»

Классификация угроз

безопасности информации–

процесс определения

разновидностей УБИ по

видообразующему признаку

17.

Угрозы безопасностиинформации

Естественные

Искусственные

Преднамеренные

Непреднамеренные

18.

Угрозы безопасностивнешние угрозы:

• недобросовестные

конкуренты;

• криминальные группы и

формирования;

• противозаконные

действия

административного

аппарата.

внутренние угрозы:

• преднамеренные и

непреднамеренные

действия персонала;

• отказ оборудования,

технических средств;

• сбои программного

обеспечения.

19.

20.

21.

Утечка информации неправомерный выходконфиденциальных

сведений за пределы

организации или круга лиц,

которым эти сведения были

доверены.

22.

Классификация каналов утечкиинформации

Социальный

канал утечки

информации

Собственные

сотрудники

организации

• вербовка;

• злой умысел;

• неумышленные

ошибочные действия;

• другие.

Технический

канал утечки

информации

Акустика

Виброакустика

Электромагнитные

поля

(ПЭМИН)

Компьютерные сети

(Сети Интернет,

локальные сети и др.)

Материальновещественный

канал утечки

информации

Печатные документы

Электронные носители

Аппаратура

(элементы аппаратуры)

«мусор»

22

23.

ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИВИЗУАЛЬНОЕ НАБЛЮДЕНИЕ,

В ТОМ ЧИСЛЕ ПРИБОРАМИ

НОЧНОГО ВИДЕНИЯ

ОБЛУЧЕНИЕ

ТЕХНИЧЕСКИХ

СРЕДСТВ

ПОБОЧНЫЕ

ИЗЛУЧЕНИЯ

КОМПЬЮТЕРА

ПЕРЕДАЧА ИНФОРМАЦИИ

ПО ПРОВОДАМ СИСТЕМЫ

ОХРАННОЙ И ПОЖАРНИЙ

СИГНАЛИЗАЦИИ

СЪЕМ ИНФОРМАЦИИ

ПО ВИБРОКАНАЛУ

ПЕРЕДАЧА

ИНФОРМАЦИИ

ПО РАДИОКАНАЛУ

ТЕЛЕФОННАЯ

СЕТЬ

ПЕРЕДАЧА

ИНФОРМАЦИИ

ПО ПРОВОДАМ

СЪЕМ ИНФОРМАЦИИ

ПО ВИБРОКАНАЛУ

ПЕРЕДАЧА

ИНФОРМАЦИИ

ПО РАДИОКАНАЛУ

ПОДПИТКА

ТОКАМИ ВЫСОКОЙ

ЧАСТОТЫ

23

24.

Несанкционированноевоздействие на информацию:

Воздействие на защищаемую

информацию с нарушением

установленных прав и (или)

правил доступа, приводящее к

утечке, искажению, подделке,

уничтожению, блокированию доступа к

информации, а также к утрате,

уничтожению или сбою

функционирования носителя

информации.

25.

26.

27.

Уязвимость информационнойсистемы

Уязвимость: недостаток (слабость)

программного (программно-технического)

средства или информационной системы в

целом, который(ая) может быть использован(а)

для реализации угроз безопасности

информации.

Рассматривается уязвимость кода,

конфигурации, архитектуры,

организационные уязвимости.

ГОСТ Р 56546-2015 Классификация уязвимостей

информационных систем

28.

29.

CVE(Common Vulnerabilities and Exposures)

База данных общеизвестных

уязвимостей информационной

безопасности.

Каждой уязвимости присваивается

идентификационный номер вида CVE-годномер, описание и ряд общедоступных

ссылок с описанием.

CVE ID записывается с указанием года и

порядкового номера, например, «CVE-20175754».

30.

Вопрос 3: «Источники угрозинформационной безопасности и модель

нарушителя»

Источник угрозы безопасности

информации - субъект

(физическое лицо, материальный

объект или физическое явление),

являющийся непосредственной

причиной возникновения угрозы

безопасности информации.

31.

Основные элементы каналареализации угрозы

безопасности информации

Источник

угроз

безопасности

информации

Среда

распространения

информации и

воздействий на

нее

Носитель

защищаемой

информации

32.

Среда (путь) распространенияинформации и воздействий, в которой

физическое поле, сигнал, данные или

программы могут распространяться и

воздействовать на защищаемые свойства

(конфиденциальность, целостность,

доступность) информации;

Носитель защищаемой

информации - физическое лицо или

материальный объект, в том числе

физическое поле, в котором информация

находит свое отражение в виде символов,

образов, сигналов, технических решений и

процессов, количественных характеристик

физических величин.

33.

34.

Нарушитель безопасности информации(Attacker (intruder, violator, troublemaker).

физическое лицо (субъект), случайно или

преднамеренно совершившее действия,

следствием которых

является нарушение безопасности инфо

рмации при ее обработке техническими

средствами в информационных системах.

35.

Внутренний нарушительпользователи (операторы) системы;

персонал, обслуживающий технические средства

(инженеры, техники);

сотрудники отделов разработки и сопровождения

ПО (прикладные и системные программисты);

технический персонал, обслуживающий здания

(уборщики, электрики, сантехники и другие

сотрудники, имеющие доступ в здания и помещения,

где расположены компоненты АС);

сотрудники службы безопасности АС;

руководители различных уровней должностной

иерархии.

36.

Внешний нарушительклиенты (представители организаций, граждане);

посетители (приглашенные по какому-либо

поводу);

представители организаций, взаимодействующих

по вопросам обеспечения жизнедеятельности

организации (энерго-, водо-, теплоснабжения и

т.п.);

представители конкурирующих организаций

(иностранных спецслужб) или лица, действующие

по их заданию;

лица, случайно или умышленно нарушившие

пропускной режим (без цели нарушить

безопасность АС);

любые лица за пределами контролируемой

территории.

37.

Модель нарушителяабстрактное (формализованное или

неформализованное) описание нарушителя

правил разграничения доступа.

Модель нарушителя может определять:

категории (типы) нарушителей;

цели, которые могут преследовать нарушители,

возможный количественный состав, используемые

средства;

типовые сценарии возможных действий

(алгоритм) групп и отдельных нарушителей,

способы их действий на каждом этапе.

38.

39.

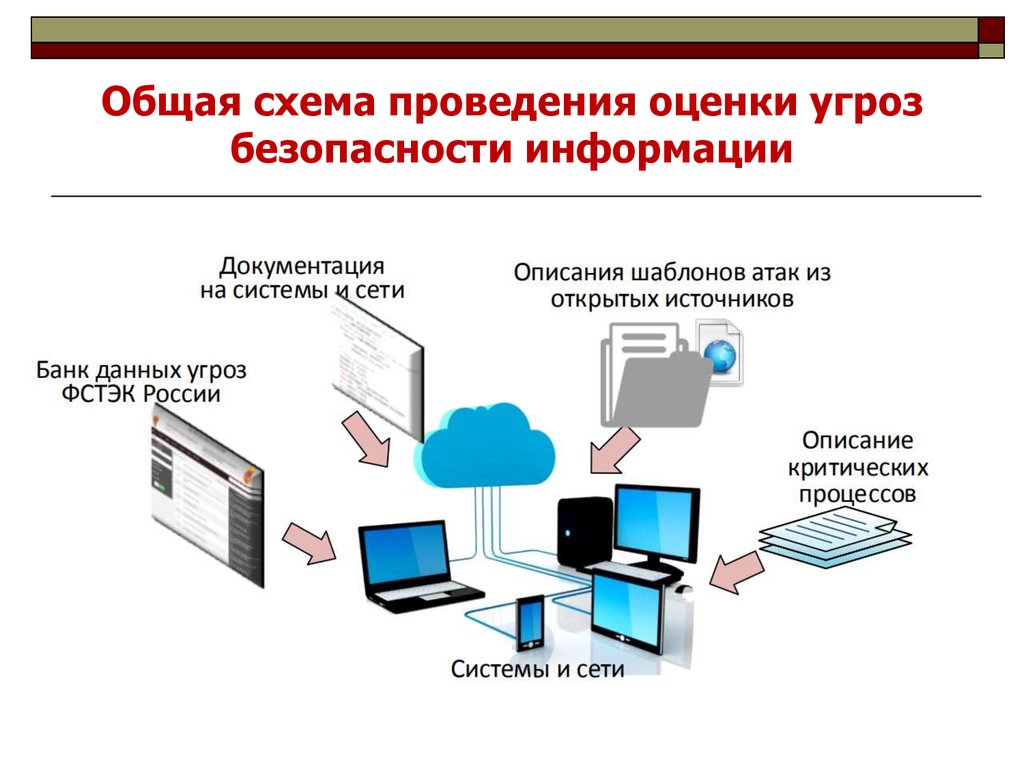

Общая схема проведения оценки угрозбезопасности информации

40.

41.

42.

Социальная инженерия(social engineering) или «атака на

человека» — совокупность

психологических и социологических

приёмов, методов и технологий,

позволяющих манипулировать

поведением человека, в том числе,

получать конфиденциальную

информацию.

informatics

informatics