Similar presentations:

Сетевые технологии Ethernet

1.

СЕТЕВЫЕТЕХНОЛОГИИ

ETHERNET

2.

СЕМЕЙСТВО СЕТЕВЫХ ТЕХНОЛОГИЙETHERNET

Ethernet - это семейство сетевых технологий, которые используются для

передачи данных в локальных сетях (LAN). Ethernet является наиболее

распространенным протоколом для проводных локальных сетей. Вот

некоторые сведения о различных технологиях в семействе Ethernet:

1. Ethernet (IEEE 802.3):

- Оригинальный стандарт Ethernet, определенный в стандарте IEEE 802.3.

Он был впервые опубликован в 1980 году и описывает метод доступа

CSMA/CD (канальное множественное доступ с коллизионным

обнаружением) для Ethernet.

2. Fast Ethernet (IEEE 802.3u):

- Fast Ethernet был разработан как расширение оригинального стандарта

Ethernet, с целью увеличения скорости передачи данных до 100 Мбит/с.

Он представляет собой улучшенный и более быстрый вариант

оригинальной технологии Ethernet.

3.

СЕМЕЙСТВО СЕТЕВЫХ ТЕХНОЛОГИЙETHERNET

3. Gigabit Ethernet (IEEE 802.3ab):

- Gigabit Ethernet был разработан для обеспечения скорости передачи данных

на уровне 1 Гбит/с. Он обеспечивает значительное повышение

производительности по сравнению с Fast Ethernet и широко используется в

современных сетях.

4. 10 Gigabit Ethernet (IEEE 802.3ae):

- 10 Gigabit Ethernet предоставляет возможность передачи данных на скорости

10 Гбит/с, предоставляя еще большую пропускную способность для сетей

высоких нагрузок, таких как центры обработки данных и крупные

корпоративные сети.

5. 40 и 100 Gigabit Ethernet:

- 40 и 100 Gigabit Ethernet - это последние разработки в семействе Ethernet,

которые обеспечивают передачу данных на очень высоких скоростях (40 и 100

Гбит/с соответственно).

Технологии Ethernet остаются одними из самых популярных в мире сетей и

постоянно развиваются для обеспечения более высокой производительности и

эффективности в современных сетях.

4.

ПРИНЦИП РАБОТЫ ETHERNET1. CSMA/CD - Передача данных в сети Ethernet осуществляется с использованием

метода CSMA/CD, который позволяет устройствам в сети конкурировать за доступ

к среде передачи данных.

- Каждое устройство "слушает" среду передачи данных, прежде чем начать

передачу. Если среда свободна, устройство начинает передачу данных.

- Если два устройства начинают передачу данных практически одновременно и

происходит коллизия, обнаруживается коллизия, данные отбрасываются, а

устройства меняют свой режим работы в соответствии с определенным

алгоритмом.

2. Кадры

- Данные в Ethernet передаются в виде кадров, каждый из которых содержит

заголовок (с адресами и другой служебной информацией), поле данных и

контрольную сумму.

- После передачи кадра устройство ждет подтверждения получения. Если

потвеждение не пришло в установленное время, устройство предполагает, что

произошла коллизия и предпринимает соответствующие действия.

5.

ВЗАИМОДЕЙСТВИЕ НАПОДУРОВНЯХ LLC И MAC

На уровне канального доступа данных (Data Link Layer) модели OSI (согласно

стандарту IEEE 802), сетевые протоколы Ethernet разделены на два подуровня:

LLC (Logical Link Control) и MAC (Media Access Control).

1. LLC (Logical Link Control):

- LLC отвечает за контроль над передачей данных и обеспечивает

согласование между физическим уровнем (MAC) и сетевым уровнем (Network

Layer) передачи данных.

- Логический уровень управляет стандартами и процедурами передачи

данных между подключенными устройствами. Он управляет установлением,

поддержанием и разрывом соединений, управлением потоком информации

и обработкой ошибок.

- Протоколы LLC определяют работу, такую как управление сетью, контроль

потока, логическая адресация и многие другие аспекты управления

передачей данных на уровне Data Link.

6.

ВЗАИМОДЕЙСТВИЕ НАПОДУРОВНЯХ LLC И MAC

2. MAC (Media Access Control):

- MAC управляет физическим доступом к среде передачи данных. Он

определяет способы доступа к среде передачи данных, обработку фреймов,

аппаратную идентификацию узлов на сети, и другие аспекты работы на

физическом уровне.

- MAC-адрес, представленный в физической форме, присваивается каждому

устройству, подключенному к сети Ethernet, и используется для

идентификации и адресации устройства в сети. Кроме того, MAC-уровень

обеспечивает управление конфликтами и обнаружение ошибок во время

передачи данных.

Таким образом, LLC и MAC работают совместно на уровне Data Link для

обеспечения эффективной передачи данных в сетях Ethernet. LLC управляет

логическими аспектами передачи данных, в то время как MAC обеспечивает

физический доступ к среде передачи данных и ее контроль.

7.

MAC-АДРЕС: ИДЕНТИФИКАЦИЯETHERNET

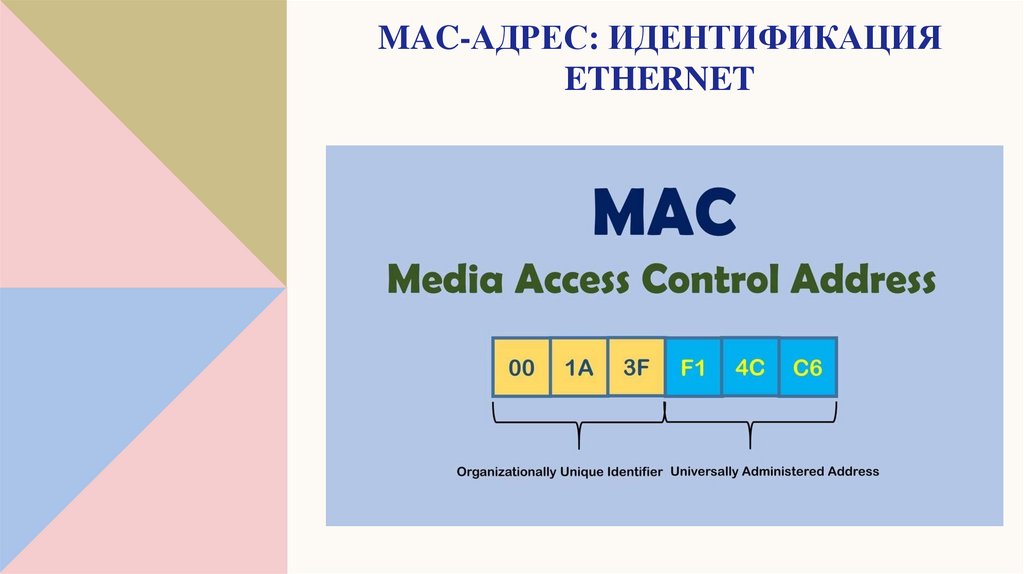

MAC-адрес (Media Access Control address) - это уникальный идентификатор,

который присваивается каждому сетевому интерфейсу для обмена

данными в сетях Ethernet. MAC-адрес используется для идентификации

устройства в сети и обеспечения уникальности.

MAC-адрес состоит из 48 бит (6 байт) и обычно представляется в виде

шестнадцатеричного числа, например, 00:1A:2B:3C:4D:5E.

Первые три байта MAC-адреса означают идентификатор производителя

устройства, который называется OUI (Organizationally Unique Identifier),

выданный организацией IEEE. Оставшиеся три байта представляют собой

уникальный идентификатор устройства, называемый NIC-specific part.

8.

MAC-АДРЕС: ИДЕНТИФИКАЦИЯETHERNET

9.

АТРИБУТЫ КАДРА ETHERNETКадр Ethernet, который часто называется Ethernet-пакетом, является

базовой единицей данных, передаваемой по сети Ethernet. Кадр Ethernet

содержит несколько атрибутов, которые определяют его структуру и

обеспечивают его корректную передачу через сетевые устройства. Ниже

приведены основные атрибуты кадра Ethernet:

1. Преамбула: это последовательность из 7 байт, которая используется

для синхронизации приемника с передатчиком. Преамбула состоит

из нулей и единиц и помогает получающему устройству распознать

начало кадра.

2. Целевой MAC-адрес: это 6-байтовый адрес, который указывает MACадрес устройства или коммутатора, для которого предназначен кадр.

3. Исходный MAC-адрес: также 6-байтовый адрес, представляющий

MAC-адрес отправителя кадра.

10.

АТРИБУТЫ КАДРА ETHERNET4. Тип или длина: данное поле определяет тип данных в полезной

нагрузке кадра, либо указывает на длину поля данных, если

используется стандарт IEEE 802.3.

5. Полезная нагрузка: это поле содержит данные, которые передаются

через сеть, такие как IP-пакет, ICMP-сообщение, ARP-запрос и т.д.

6. FCS (Frame Check Sequence): это 4-байтовый контрольный код

целостности, который используется для обнаружения ошибок в кадре в

процессе его передачи.

Кроме этих основных атрибутов, фреймы могут также содержать

дополнительные поля в зависимости от конкретной реализации

протокола Ethernet

11.

ПРЕДСТАВЛЕНИЯ MAC-АДРЕСОВMAC-адрес может быть представлен двумя основными способами: в виде

шестнадцатеричного числа или в виде битовой последовательности.

1. Шестнадцатеричное представление:

MAC-адрес состоит из 48 бит (или 6 байт) и обычно представляется в виде

шестнадцатеричного числа, разделенного двоеточием или дефисом.

Например: - 00:1A:2B:3C:4D:5E - 00-1A-2B-3C-4D-5E

2. Битовая последовательность:

MAC-адрес также можно представить в виде последовательности битов, где

каждый бит представляет собой 0 или 1 в двоичной системе.

Например: - 00000000 00011010 00101011 00111100 01001101 01011110

Оба этих представления отображают один и тот же MAC-адрес в различных

форматах. Шестнадцатеричное представление обычно более удобно для чтения

и записи человеком, в то время как битовая последовательность может быть

более удобной для манипуляций на уровне программирования или в

электронных системах.

12.

СКВОЗНОЕ ПОДКЛЮЧЕНИЕ, MAC- И IPАДРЕСАСквозное подключение в компьютерных сетях это метод

маршрутизации, когда пакеты данных передаются через сети от

источника к назначению без дополнительной обработки на уровне 3

(сетевом уровне) модели OSI. Это позволяет пакетам проходить через

несколько узлов в сети, сохраняя при этом свои MAC-адреса и IP-адреса.

MAC-адрес (Media Access Control address) идентифицирует устройство в

локальной сети Ethernet, позволяя ему отправлять и получать данные.

Каждое устройство в сети имеет свой уникальный MAC-адрес.

IP-адрес (Internet Protocol address) идентифицирует узел в сети IPv4 или

IPv6. IP-адрес позволяет маршрутизаторам и другим сетевым

устройствам пересылать пакеты данных по сети до их целевого места.

13.

СКВОЗНОЕ ПОДКЛЮЧЕНИЕ, MAC- И IPАДРЕСАПри использовании сквозного подключения MAC-адреса и IPадреса пакетов данных остаются неизменными в процессе

передачи по сети. То есть, пакеты сохраняют свои MAC-адреса и

IP-адреса, когда они проходят через роутеры и коммутаторы,

поскольку эти адреса не изменяются на протяжении прохождения

через сетевые устройства. Это позволяет пакетам успешно

достигать своего конечного адресата, сохраняя свои исходные

адреса на каждом этапе пути.

Таким образом, сквозное подключение обеспечивает сохранение

исходных MAC-адресов и IP-адресов пакетов данных в процессе их

передачи по сети, что позволяет им успешно достигать своего

назначения, сохраняя свою уникальность и целостность в

процессе маршрутизации.

14.

ПРОТОКОЛ РАЗРЕШЕНИЯ АДРЕСОВ (ARP)Протокол разрешения адресов (ARP) - это протокол,

используемый в компьютерных сетях для

связывания IP-адресов с физическими MACадресами устройств в локальной сети (например,

Ethernet).

ARP играет важную роль в процессе удаленного

обмена данными, так как позволяет устройствам

определять соответствие IP-адреса и MAC-адреса

других устройств в сети.

15.

ПРОТОКОЛ РАЗРЕШЕНИЯ АДРЕСОВ (ARP)Принципы работы ARP:

1.Когда компьютер хочет отправить данные на другой компьютер в

локальной сети, он сначала проверяет ARP-кэш (таблицу ARP) на наличие

соответствия IP-адреса нужного устройства его MAC-адресу. Если

соответствия нет, компьютер инициирует процесс разрешения адресов.

2. Компьютер создает ARP-запрос, содержащий IP-адрес устройства, для

которого он ищет соответствующий MAC-адрес, и отправляет этот запрос на

широковещательный адрес всех устройств в сети.

3. Устройство с запрошенным IP-адресом отвечает на ARP-запрос, отправляя

сообщение с собственным MAC-адресом обратно запросившему

компьютеру.

4. Получив ответ на запрос, отправляющий компьютер обновляет свою

таблицу ARP с соответствием IP-адреса и MAC-адреса устройства, с которым

он хочет общаться.

16.

ПРОТОКОЛ РАЗРЕШЕНИЯ АДРЕСОВ (ARP)Роль в процессе удаленного обмена данными:

ARP играет важную роль при удаленном обмене данными,

когда компьютеру необходимо отправить пакет данных на

другой компьютер в локальной сети.

Когда отправляющий компьютер использует IP-адрес

получателя, он сначала должен узнать соответствующий ему

MAC-адрес. Для этого он использует ARP-протокол, который

позволяет компьютерам в локальной сети устанавливать

соответствие между IP-адресами и MAC-адресами

устройств, что позволяет успешно доставлять пакеты данных

до конечного адресата.

17.

ОСНОВНЫЕ НЕДОСТАТКИ ПРОТОКОЛА ARP1. Нагрузка на среду передачи данных: Протокол ARP работает на уровне

канального доступа сети (Data Link Layer) и использует широковещательные

сообщения для определения соответствия IP-адресов и MAC-адресов устройств в

локальной сети. При этом каждое устройство в сети получает эти

широковещательные сообщения, что может создавать лишний трафик и нагрузку

на среду передачи данных, особенно в крупных сетях. Это может привести к

потере производительности сети и конфликтам при передаче данных.

2. Безопасность: Протокол ARP подвержен атакам манипуляции ARP (ARP spoofing

или ARP poisoning), которые могут привести к перехвату данных, нарушению

конфиденциальности и подделке трафика. В таких атаках злоумышленник может

перехватывать, изменять или подделывать ARP-запросы и ответы, чтобы ввести

компьютеры в сети в заблуждение относительно соответствия IP-адресов и MACадресов. Это может привести к перенаправлению трафика через

злоумышленника, созданию альтернативных маршрутов для данных, или даже

отказу в обслуживании (DoS) в сети.

18.

ОСНОВНЫЕ НЕДОСТАТКИ ПРОТОКОЛА ARPДля борьбы с этими недостатками существуют различные методы

и средства защиты. Например, для минимизации нагрузки на

среду передачи данных можно использовать кэширование в ARP

таблицах, предотвращая повторные широковещательные

запросы.

Для улучшения безопасности, могут применяться такие меры, как

использование защищенных версий протокола (например, Secure

ARP), установка статических записей в ARP таблицах, мониторинг

ARP-трафика и применение технологий аутентификации сети,

таких как 802.1X.

В целом протокол ARP имеет свои ограничения, но путем

применения соответствующих мер охраны его недостатки могут

быть успешно преодолены.

19.

ОСНОВНАЯ ИНФОРМАЦИЯ О ПОРТАХКОММУТАТОРА

Порты коммутатора - это физические разъемы, предназначенные для

подключения сетевых устройств, таких как компьютеры, принтеры, другие

коммутаторы, маршрутизаторы и т.д. Коммутаторы сетевого уровня имеют

различные типы портов, каждый из которых обладает своими особенностями и

назначением. Ниже приведена основная информация о некоторых типах портов

коммутатора:

1. RJ-45 порты: Это стандартные порты Ethernet, используемые для подключения

устройств посредством витой пары проводов. Они обычно поддерживают

стандарты Ethernet (10/100/1000 Мбит/с) и могут быть использованы для

подключения устройств к сети.

2. SFP порты: SFP (Small Form-Factor Pluggable) порты используются для

подключения оптических или медных модулей связи, позволяя коммутатору

работать с различными типами сетевых кабелей (волоконно-оптическими

или медными) и расстояниями передачи данных.

20.

ОСНОВНАЯ ИНФОРМАЦИЯ О ПОРТАХКОММУТАТОРА

3. Консольный порт: Этот порт обеспечивает серийное соединение с

коммутатором с помощью консольного кабеля для настройки и

управления им через терминал или консоль.

4. Управляемые порты: Некоторые коммутаторы также имеют

специальные порты для подключения к управляющим устройствам,

таким как коммутаторы управления или принадлежности для

удаленного управления сетью.

Важно отметить, что существуют и другие типы портов, такие как USBпорты, порты для питания устройств PoE и т.д., которые могут быть

встроены в коммутаторы для дополнительной функциональности.

21.

ТАБЛИЦА MAC-АДРЕСОВКОММУТАТОРА

Таблица MAC-адресов коммутатора (или MAC-таблица) - это таблица, которая хранит

информацию о соответствии между портами коммутатора и MAC-адресами устройств,

которые были обнаружены на этих портах. Когда коммутатор получает кадр данных от

устройства, он изучает и запоминает MAC-адрес отправителя в своей таблице для

определения того, через какой порт он должен направить данные в будущем для доставки

устройству с этим MAC-адресом.

В таблице каждая строка представляет соответствие определенного MAC-адреса устройства

и порта коммутатора. Таким образом, когда коммутатор получает кадр с определенным

MAC-адресом, он использует эту таблицу для определения порта, на который нужно

направить данные.

MAC-таблица становится особенно важной в сетях с несколькими сегментами или VLAN, так

как она позволяет коммутатору эффективно маршрутизировать трафик на уровне

канального доступа.

Кроме того, в некоторых случаях MAC-таблица может быть ограничена по размеру, и в

случае, если все записи заняты, более старые записи начинают удаляться для

освобождения места для новых.

22.

ФУНКЦИЯ AUTO-MDIXФункция Auto-MDIX (Automatic Medium-Dependent Interface Crossover) - это технология,

которая автоматически определяет тип кабеля (перекрестный или прямой) и

настраивает соединение соответственно, без необходимости использовать

специальные кабели.

В традиционных сетях Ethernet для соединения устройств требуется использовать

разные типы кабелей (прямой или перекрестный) в зависимости от типа порта, к

которому они подключены. Например, для соединения двух компьютеров

напрямую используется перекрестный кабель, а для подключения компьютера к

коммутатору используется прямой кабель.

Функция Auto-MDIX позволяет автоматически определять тип кабеля и

переключаться между прямым и перекрестным подключением, что упрощает

процесс установки сетевого соединения и устраняет необходимость в специальных

типах кабелей.

Технология Auto-MDIX обычно реализуется на современных коммутаторах,

маршрутизаторах и сетевых картах, что делает процесс установки сетевых

соединений более гибким и простым для пользователей.

23.

БУФЕРИЗАЦИЯ ПАМЯТИ НАКОММУТАТОРАХ

На коммутаторах сетей буферизация памяти играет ключевую роль в

обработке и управлении трафиком данных. Это позволяет коммутаторам

временно хранить и обрабатывать пакеты данных, чтобы обеспечить более

эффективную передачу данных в сети. Вот несколько способов, которыми

буферизация памяти используется на коммутаторах:

1. Буферизация входящего трафика: Когда коммутатор получает кадры

данных от источника, и он может обрабатывать их быстрее, чем трафик,

который он может передать на выходе, он использует буферы для

временного хранения этих кадров, освобождая переданные кадры по мере

возможности.

2. Буферизация исходящего трафика: Когда коммутатор готов передать

пакеты данных через конкретный порт, но этот порт временно занят,

буферизация памяти позволяет хранить исходящие пакеты до тех пор, пока

соответствующий порт не будет доступен для передачи.

24.

БУФЕРИЗАЦИЯ ПАМЯТИ НАКОММУТАТОРАХ

3. Управление потоком: Буферизация памяти также используется

для управления потоком данных в сети. Она позволяет

предотвращать потери пакетов при перегрузке сети или при

передаче на порт, который неспособен обрабатывать данные с

такой скоростью, с которой они приходят.

4. Уменьшение коллизий: Буферизация также обеспечивает

временное хранение данных, что уменьшает вероятность

возникновения коллизий в сети за счет возможности синхронизации

передачи данных.

В целом, буферизация памяти на коммутаторах играет важную роль

в обеспечении более эффективной обработки и передачи данных в

сети, обеспечивая гладкую передачу информации и предотвращая

потери данных.

25.

ФИКСИРОВАННАЯ И МОДУЛЬНАЯКОНФИГУРАЦИИ КОММУТАТОРОВ

Фиксированная и модульная конфигурации коммутаторов

представляют различные способы организации и настройки сетевого

оборудования. Вот краткий обзор каждого из них:

Фиксированная конфигурация коммутаторов:

- Фиксированная конфигурация подразумевает, что коммутатор

имеет фиксированное количество портов, которое не может быть

изменено без замены всего устройства.

- Обычно такие коммутаторы представляют собой компактные

устройства, предназначенные для небольших и средних сетей.

- Они обычно более доступны с точки зрения цены и проще в

установке и использовании, что делает их привлекательным

выбором для небольших офисов или домашних сетей.

26.

ФИКСИРОВАННАЯ И МОДУЛЬНАЯКОНФИГУРАЦИИ КОММУТАТОРОВ

Модульная конфигурация коммутаторов:

- Модульная конфигурация предполагает, что коммутатор имеет

модульную структуру, что позволяет добавлять или удалять порты

и другие компоненты в зависимости от потребностей сети.

- Это обеспечивает гибкость и масштабируемость, позволяя

расширить конфигурацию коммутатора в соответствии с ростом

сети.

- Обычно такие коммутаторы используются в более крупных

предприятиях, крупных офисах, центрах обработки данных и

других местах, где требуется большая вариативность и гибкость в

настройке и масштабировании сети.

Выбор между фиксированной и модульной конфигурацией

коммутаторов зависит от конкретных потребностей сети, бюджета,

масштабируемости и других факторов.

internet

internet