Similar presentations:

Требования к СЗИ

1. ТРЕБОВАНИЯ К СЗИ

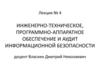

2. Приказ ФСТЭК России от 2 июня 2020 года N 76

6 УД5 УД

4 УД

КИИ

3 категория

2 категория

1 категория

ГИС

3 класс

2 класс

1 класс

АСУ ТП

3 класс

2 класс

1 класс

ИСПДн

3, 4 уровень

2 уровень

1 уровень

ИСОП

2 класс

3 УД

2 УД

1 УД

Применяются для

защиты сведений,

составляющих

государственную тайну

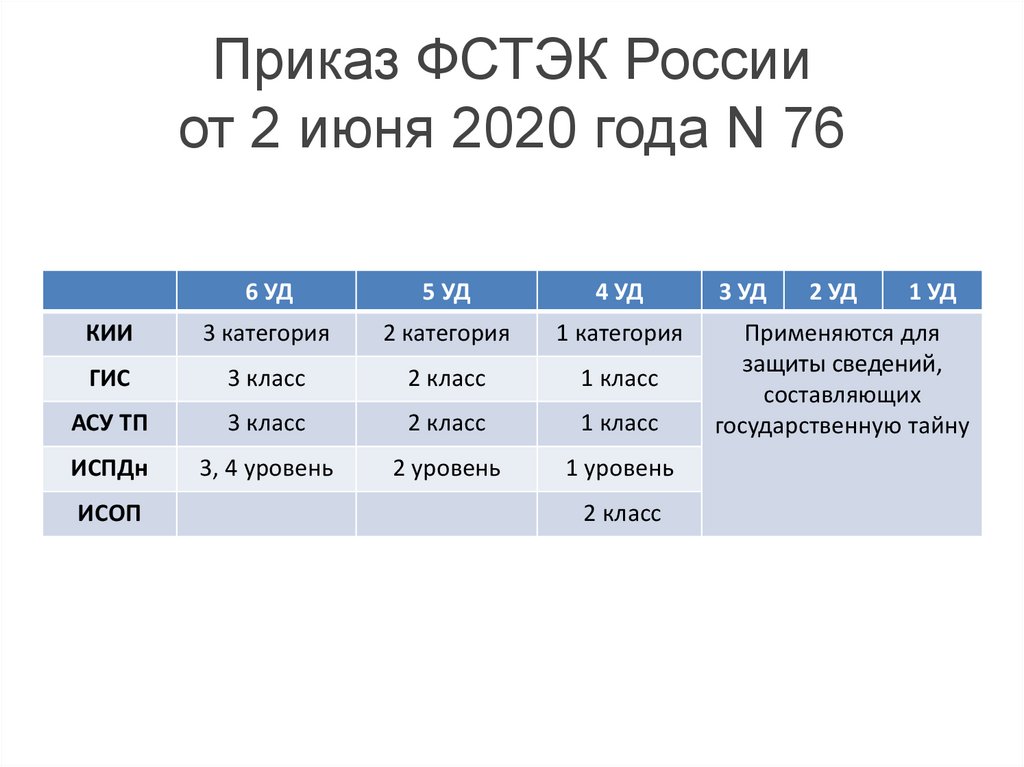

3. Соответствие классов СЗИ и СВТ уровням доверия:

• средства защиты информации 6 классадолжны соответствовать 6 уровню доверия;

• средства защиты информации 5 класса

должны соответствовать 5 уровню доверия;

• средства защиты информации 4 класса и

средства вычислительной техники 5 класса

должны соответствовать 4 уровню доверия.

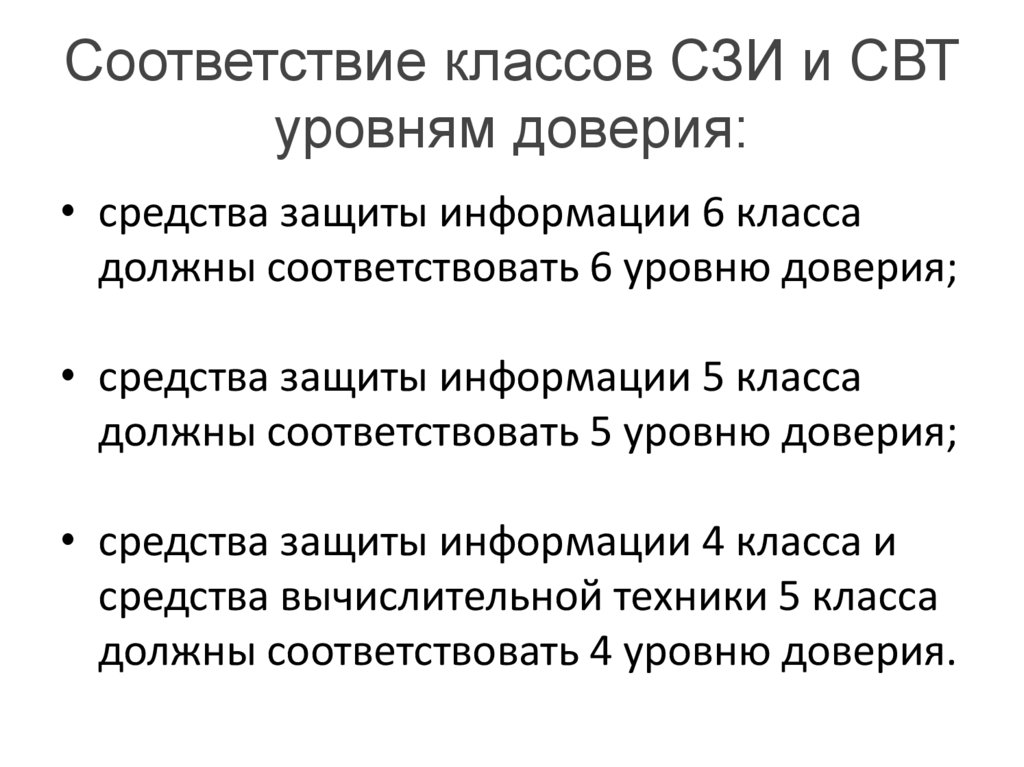

4. Требования к разработке и производству средства, проведению испытаний средства, поддержке безопасности средства

NНаименование требования к уровню доверия

п/п

1.

Требования к разработке и производству средства:

Уровень доверия

6

5

4

1.1.

требования к разработке модели безопасности средства

1.2.

требования к проектированию архитектуры безопасности

средства

требования к разработке функциональной спецификации

средства

требования к проектированию средства

требования к разработке проектной (программной)

документации

требования к средствам разработки, применяемым для

создания средства

требования к управлению конфигурацией средства

+

=

=

+

+

+

+

+

=

+

=

+

+

=

=

+

+

+

требования к разработке документации по безопасной

разработке средства

требования к разработке эксплуатационной документации

+

=

+

+

=

=

1.3.

1.4.

1.5.

1.6.

1.7.

1.8.

1.9.

+

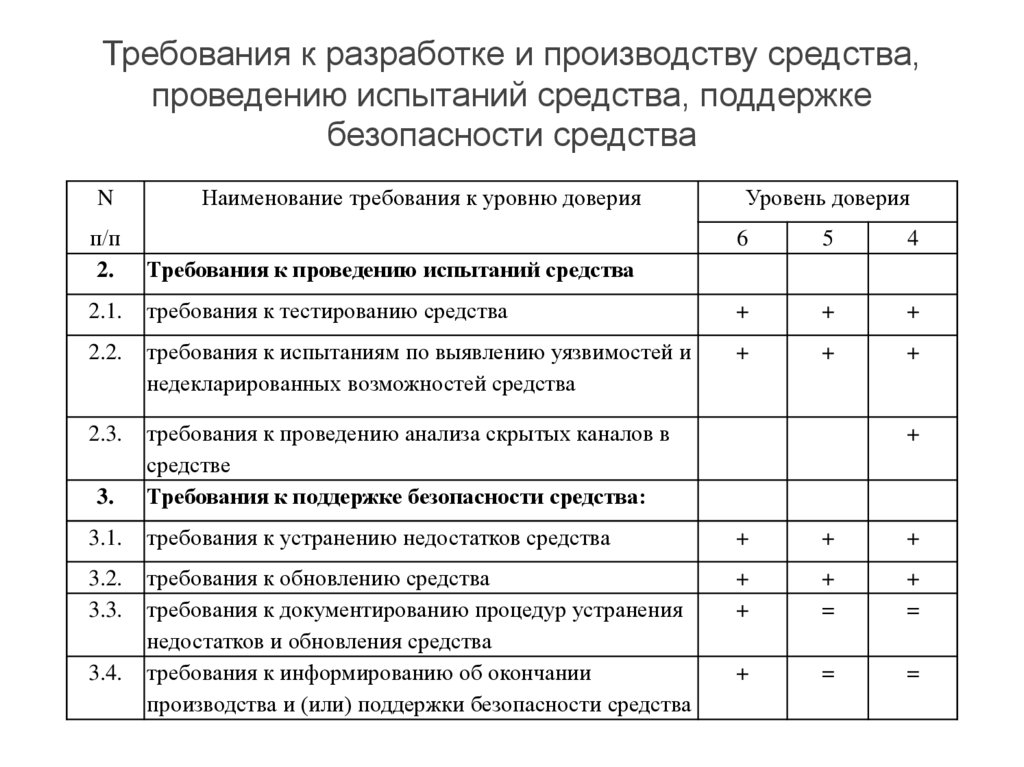

5. Требования к разработке и производству средства, проведению испытаний средства, поддержке безопасности средства

NНаименование требования к уровню доверия

п/п

2.

Требования к проведению испытаний средства

2.1.

Уровень доверия

6

5

4

требования к тестированию средства

+

+

+

2.2.

требования к испытаниям по выявлению уязвимостей и

недекларированных возможностей средства

+

+

+

2.3.

3.

требования к проведению анализа скрытых каналов в

средстве

Требования к поддержке безопасности средства:

3.1.

требования к устранению недостатков средства

+

+

+

3.2.

3.3.

требования к обновлению средства

требования к документированию процедур устранения

недостатков и обновления средства

требования к информированию об окончании

производства и (или) поддержки безопасности средства

+

+

+

=

+

=

+

=

=

3.4.

+

6. Требования к межсетевым экранам

• Информационное сообщение об утверждениитребований к межсетевым экранам от 28 апреля

2016 г. № 240/24/1986

• Информационное сообщение об утверждении

методических документов, содержащих профили

защиты межсетевых экранов от 12 сентября

2016 г. № 240/24/4278

7. Требования к межсетевым экранам

• межсетевой экран уровня сети (тип "А") – межсетевой экран,применяемый на физической границе (периметре) информационной

системы или между физическими границами сегментов

информационной системы. Межсетевые экраны типа "А" могут иметь

только программно-техническое исполнение;

• межсетевой экран уровня логических границ сети (тип "Б") –

межсетевой экран, применяемый на логической границе (периметре)

информационной системы или между логическими границами

сегментов информационной системы. Межсетевые экраны типа "Б"

могут иметь программное или программно-техническое исполнение;

• межсетевой экран уровня узла (тип "В") – межсетевой экран,

применяемый на узле (хосте) информационной системы. Межсетевые

экраны типа "В" могут иметь только программное исполнение и

устанавливаются на мобильных или стационарных технических

средствах конкретного узла информационной системы;

8. Требования к межсетевым экранам

• межсетевой экран уровня веб-сервера (тип "Г") – межсетевойэкран, применяемый на сервере, обслуживающем сайты, вебслужбы и веб-приложения, или на физической границе

сегмента таких серверов (сервера). Межсетевые экраны

типа "Г" могут иметь программное или программнотехническое исполнение и должны обеспечивать контроль и

фильтрацию информационных потоков по протоколу передачи

гипертекста, проходящих к веб-серверу и от веб-сервера;

• межсетевой экран уровня промышленной сети (тип "Д") –

межсетевой экран, применяемый в автоматизированной

системе управления технологическими или

производственными процессами. Межсетевые экраны типа "Д"

могут иметь программное или программно-техническое

исполнение и должны обеспечивать контроль и фильтрацию

промышленных протоколов передачи данных (Modbus,

Profibus, CAN, HART, IndustrialEthernet и (или) иные протоколы).

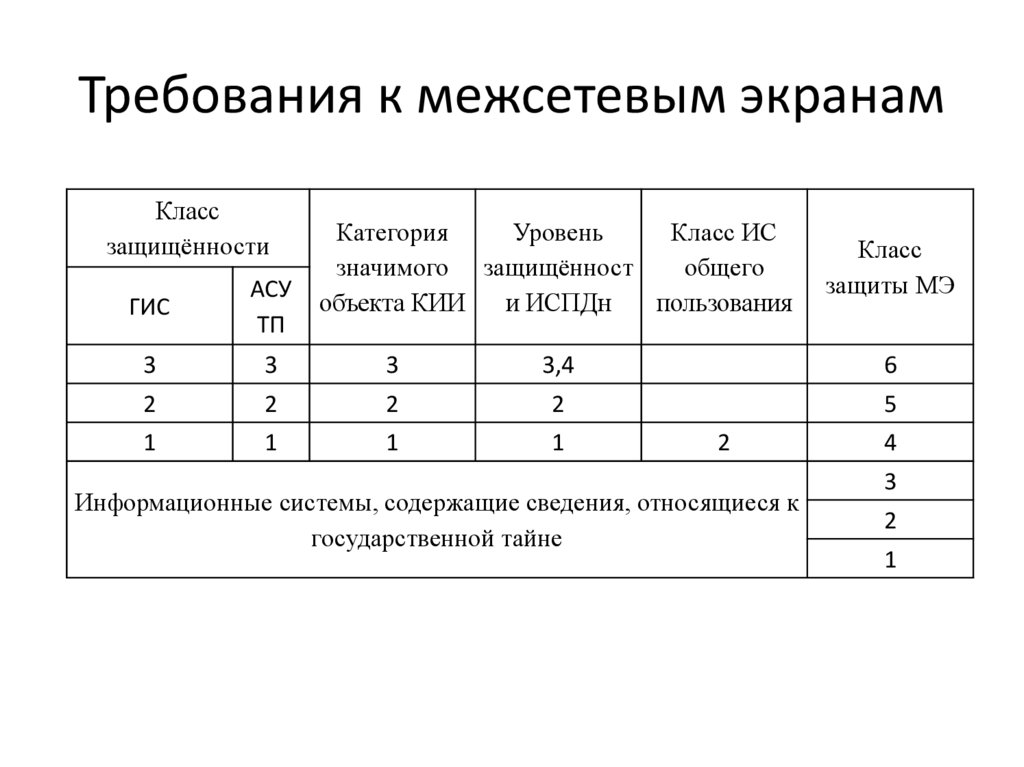

9. Требования к межсетевым экранам

Классзащищённости

Категория

Уровень

Класс ИС

значимого защищённост

общего

объекта КИИ

и ИСПДн

пользования

Класс

защиты МЭ

ГИС

АСУ

ТП

3

3

3

3,4

6

2

2

2

2

5

1

1

1

1

2

Информационные системы, содержащие сведения, относящиеся к

государственной тайне

4

3

2

1

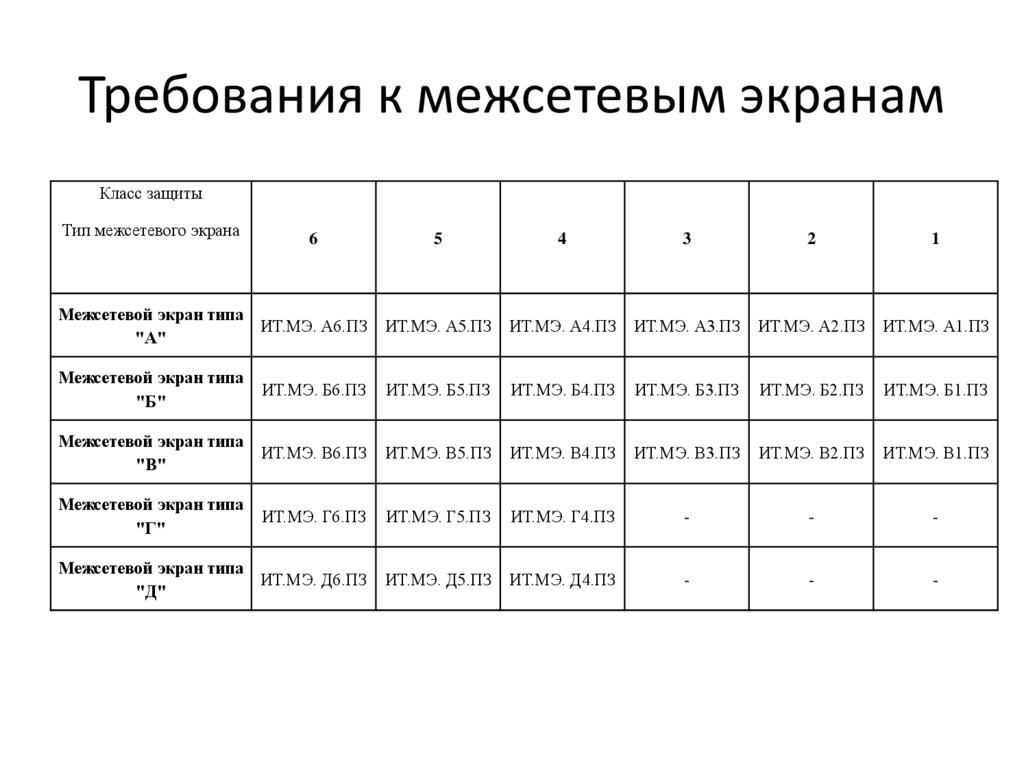

10. Требования к межсетевым экранам

Класс защитыТип межсетевого экрана

6

5

4

3

2

1

Межсетевой экран типа

ИТ.МЭ. А6.ПЗ

"А"

ИТ.МЭ. А5.ПЗ

ИТ.МЭ. А4.ПЗ

ИТ.МЭ. А3.ПЗ

ИТ.МЭ. А2.ПЗ

ИТ.МЭ. А1.ПЗ

Межсетевой экран типа

"Б"

ИТ.МЭ. Б6.ПЗ

ИТ.МЭ. Б5.ПЗ

ИТ.МЭ. Б4.ПЗ

ИТ.МЭ. Б3.ПЗ

ИТ.МЭ. Б2.ПЗ

ИТ.МЭ. Б1.ПЗ

Межсетевой экран типа

"В"

ИТ.МЭ. В6.ПЗ

ИТ.МЭ. В5.ПЗ

ИТ.МЭ. В4.ПЗ

ИТ.МЭ. В3.ПЗ

ИТ.МЭ. В2.ПЗ

ИТ.МЭ. В1.ПЗ

Межсетевой экран типа

"Г"

ИТ.МЭ. Г6.ПЗ

ИТ.МЭ. Г5.ПЗ

ИТ.МЭ. Г4.ПЗ

-

-

-

Межсетевой экран типа

ИТ.МЭ. Д6.ПЗ

"Д"

ИТ.МЭ. Д5.ПЗ

ИТ.МЭ. Д4.ПЗ

-

-

-

11. Требования к межсетевым экранам Профиль типа В

• Что есть межсетевой экран согласноПрофилю?

программное средство, реализующее

функции контроля и фильтрации в

соответствии с заданными правилами

проходящих через него информационных

потоков.

12. Согласно Профилю МЭ должен противодействовать следующим угроза безопасности информации:

несанкционированный доступ к информации, содержащейся в

информационной системе в связи с наличием неконтролируемых сетевых

подключений к информационной системе;

отказ в обслуживании информационной системы и (или) ее отдельных

компонентов в связи с наличием неконтролируемых сетевых подключений,

уязвимостями сетевых протоколов, недостатками настройки механизмов

защиты, уязвимостями в программном обеспечении программно-аппаратных

средств ИС

несанкционированная передача информации из информационной системы в

информационно-телекоммуникационные сети или иные информационные

системы в связи с внедрением вредоносного программного обеспечения для

несанкционированной отправки защищаемой информации на средства

вычислительной техники нарушителя или отправкой защищаемой

информации на средства вычислительной техники нарушителя пользователем

информационной системы;

несанкционированное воздействие на МЭ, целью которого является

нарушение его функционирования, включая преодоление или обход его

функций безопасности в связи с отправкой специально сформированных

сетевых пакетов на интерфейсы МЭ.

13. В том числе в МЭ должны быть реализованы следующие функции безопасности:

контроль и фильтрация;

идентификация и аутентификация;

регистрация событий безопасности (аудит);

обеспечение бесперебойного функционирования и

восстановление;

• тестирование и контроль целостности;

• управление (администрирование);

• взаимодействие с другими средствами защиты

информации — сертифицированными на соответствие

требованиям безопасности информации по

соответствующему классу защиты.

14. Требования к системам обнаружения вторжений (СОВ)

Введено два типа систем обнаружения вторжений:• Система уровня сети подключается к

коммуникационному оборудованию (например,

коммутатору) и контролирует сетевой трафик,

наблюдая за несколькими сетевыми узлами.

• Система уровня узла устанавливается на отдельно

взятое устройство и проводит анализ системных

вызовов, журналов работы приложений и других

источников.

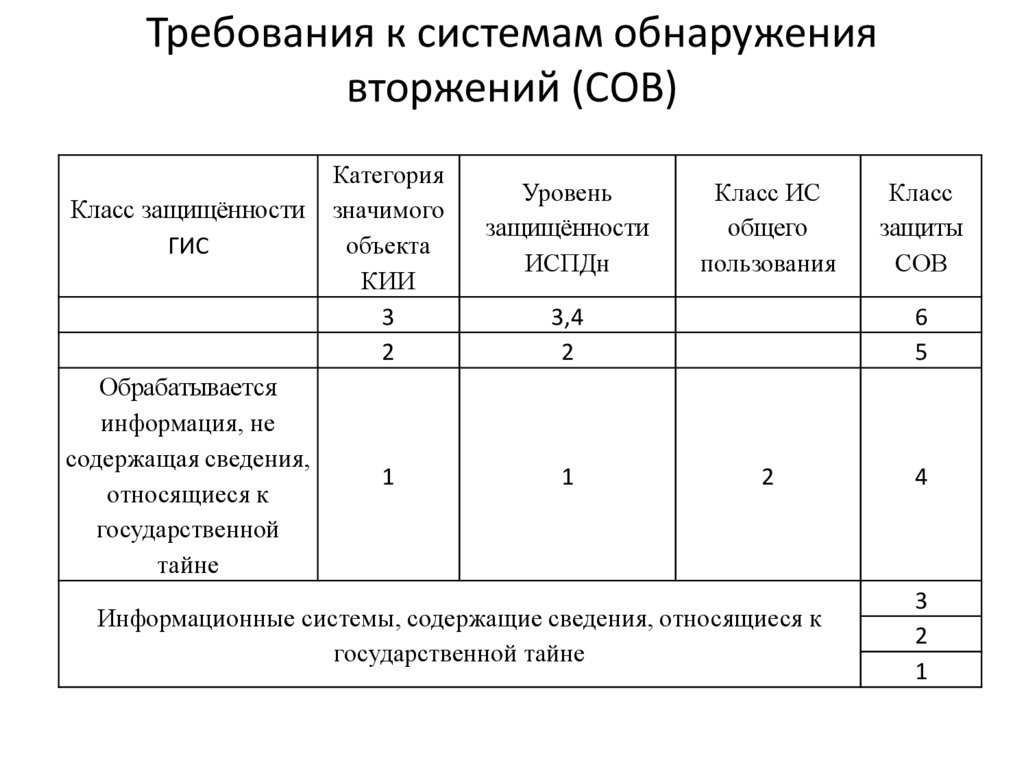

15. Требования к системам обнаружения вторжений (СОВ)

Класс защищённостиГИС

Обрабатывается

информация, не

содержащая сведения,

относящиеся к

государственной

тайне

Категория

значимого

объекта

КИИ

3

2

1

Уровень

защищённости

ИСПДн

Класс ИС

общего

пользования

3,4

2

1

Класс

защиты

СОВ

6

5

2

Информационные системы, содержащие сведения, относящиеся к

государственной тайне

4

3

2

1

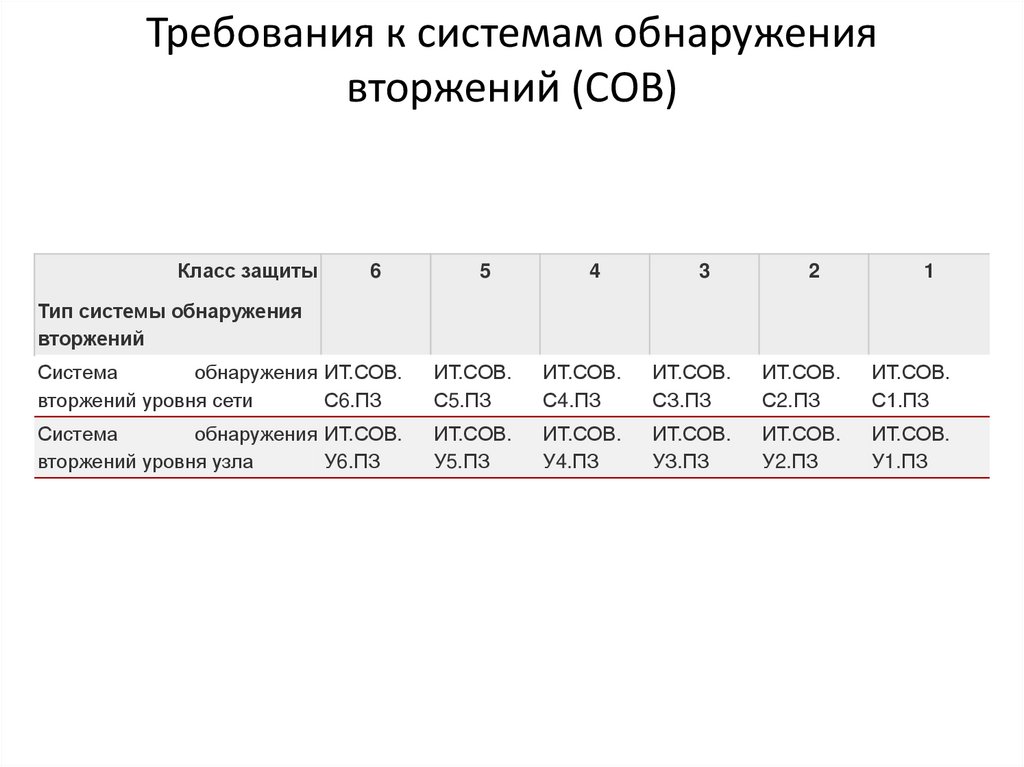

16. Требования к системам обнаружения вторжений (СОВ)

Класс защиты6

5

4

3

2

1

Система

обнаружения ИТ.СОВ.

вторжений уровня сети

С6.ПЗ

ИТ.СОВ.

С5.ПЗ

ИТ.СОВ.

С4.ПЗ

ИТ.СОВ.

СЗ.ПЗ

ИТ.СОВ.

С2.ПЗ

ИТ.СОВ.

С1.ПЗ

Система

обнаружения ИТ.СОВ.

вторжений уровня узла

У6.ПЗ

ИТ.СОВ.

У5.ПЗ

ИТ.СОВ.

У4.ПЗ

ИТ.СОВ.

УЗ.ПЗ

ИТ.СОВ.

У2.ПЗ

ИТ.СОВ.

У1.ПЗ

Тип системы обнаружения

вторжений

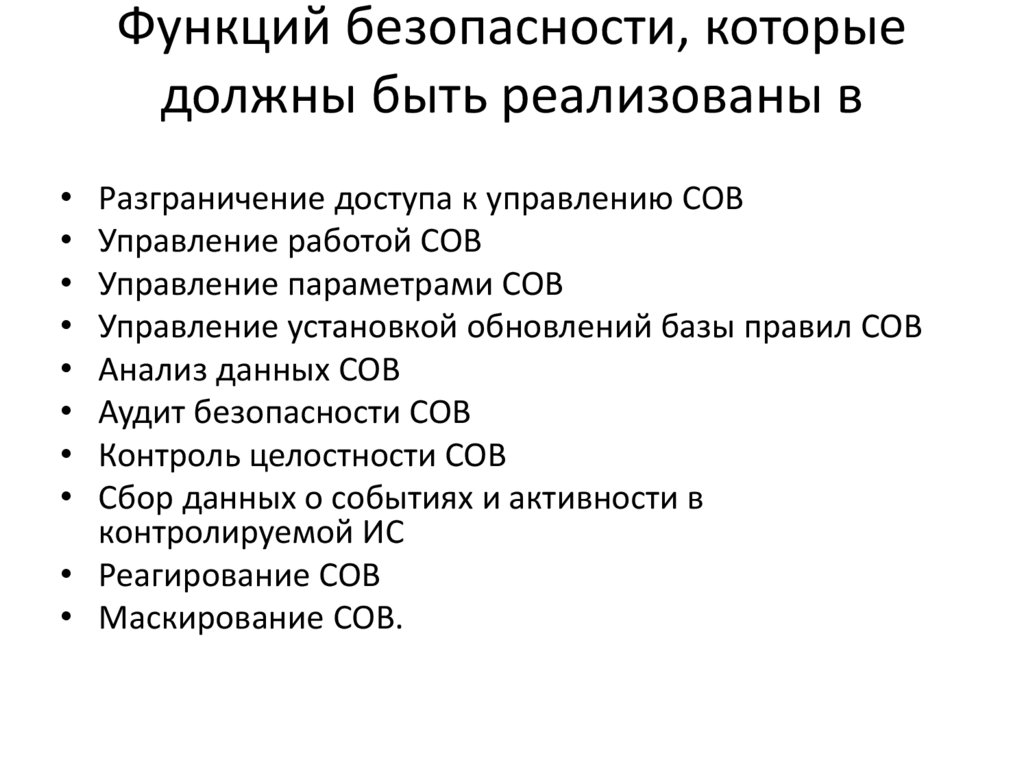

17. Функций безопасности, которые должны быть реализованы в

Разграничение доступа к управлению СОВ

Управление работой СОВ

Управление параметрами СОВ

Управление установкой обновлений базы правил СОВ

Анализ данных СОВ

Аудит безопасности СОВ

Контроль целостности СОВ

Сбор данных о событиях и активности в

контролируемой ИС

• Реагирование СОВ

• Маскирование СОВ.

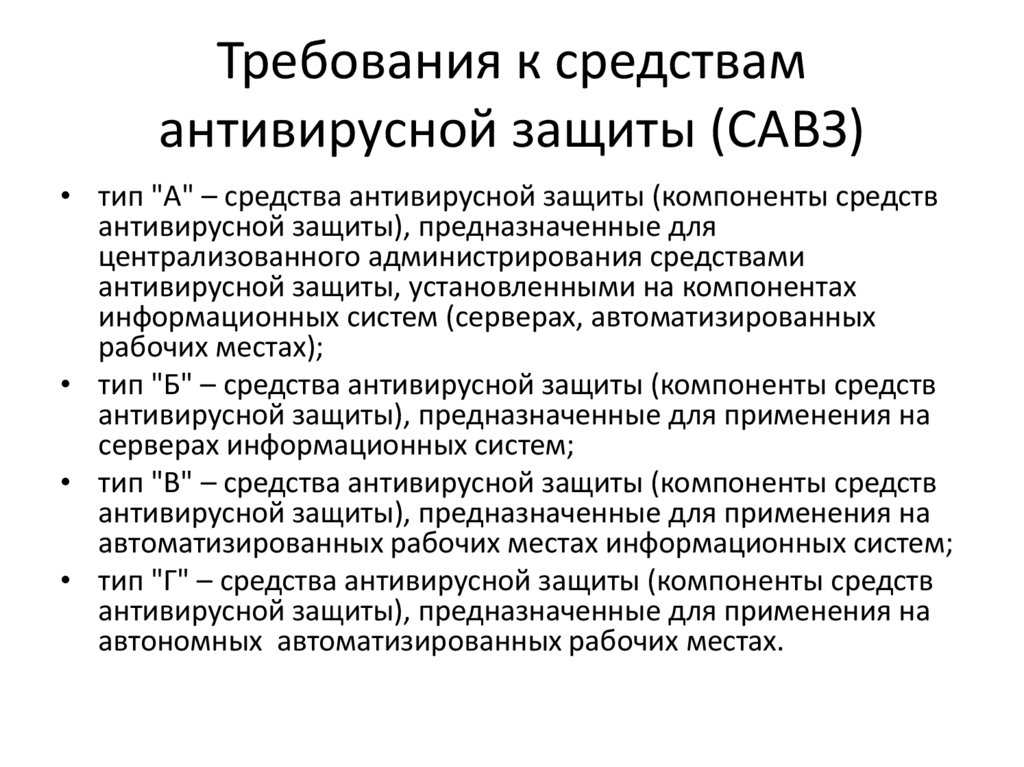

18. Требования к средствам антивирусной защиты (САВЗ)

• тип "А" – средства антивирусной защиты (компоненты средствантивирусной защиты), предназначенные для

централизованного администрирования средствами

антивирусной защиты, установленными на компонентах

информационных систем (серверах, автоматизированных

рабочих местах);

• тип "Б" – средства антивирусной защиты (компоненты средств

антивирусной защиты), предназначенные для применения на

серверах информационных систем;

• тип "В" – средства антивирусной защиты (компоненты средств

антивирусной защиты), предназначенные для применения на

автоматизированных рабочих местах информационных систем;

• тип "Г" – средства антивирусной защиты (компоненты средств

антивирусной защиты), предназначенные для применения на

автономных автоматизированных рабочих местах.

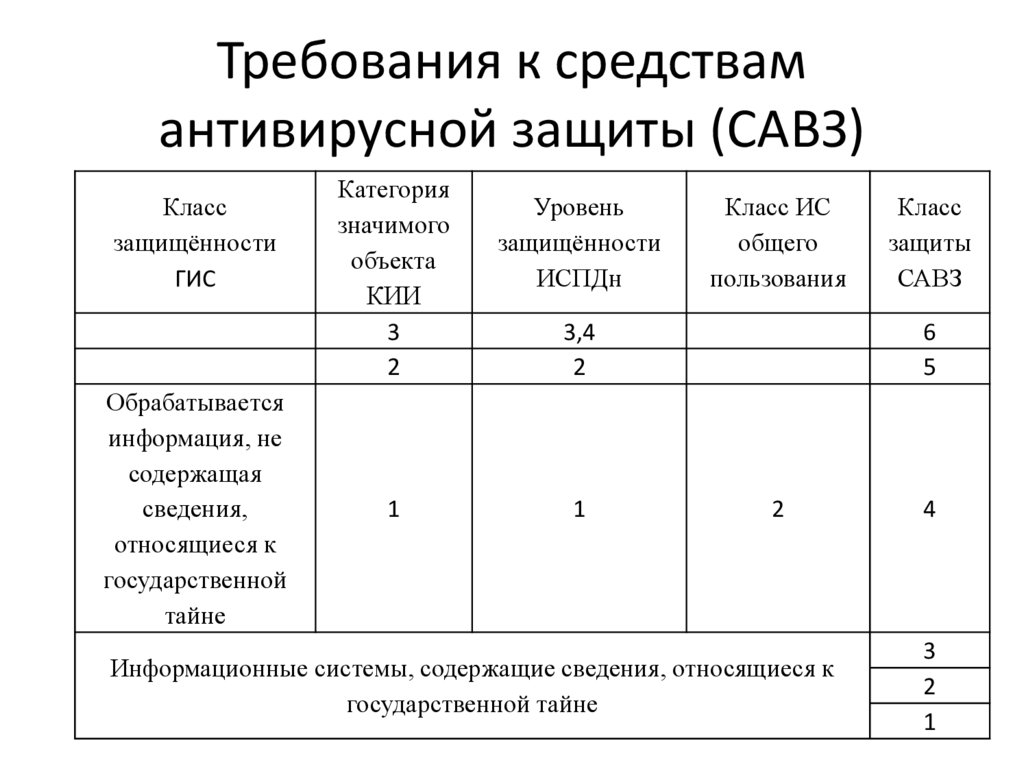

19. Требования к средствам антивирусной защиты (САВЗ)

Классзащищённости

ГИС

Обрабатывается

информация, не

содержащая

сведения,

относящиеся к

государственной

тайне

Категория

значимого

объекта

КИИ

3

2

1

Уровень

защищённости

ИСПДн

Класс ИС

общего

пользования

3,4

2

1

Класс

защиты

САВЗ

6

5

2

Информационные системы, содержащие сведения, относящиеся к

государственной тайне

4

3

2

1

20. Требования к средствам антивирусной защиты (САВЗ)

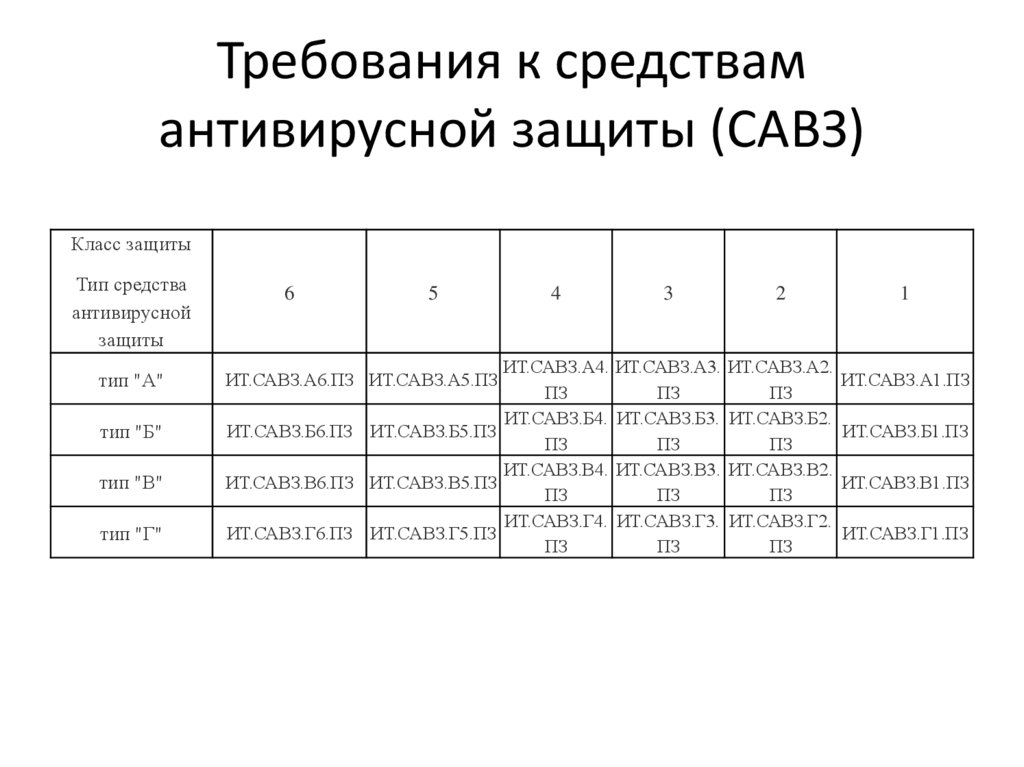

Класс защитыТип средства

антивирусной

защиты

тип "А"

тип "Б"

тип "В"

тип "Г"

6

5

4

3

2

1

ИТ.САВЗ.А4. ИТ.САВЗ.А3. ИТ.САВЗ.А2.

ИТ.САВЗ.А1.ПЗ

ПЗ

ПЗ

ПЗ

ИТ.САВЗ.Б4. ИТ.САВЗ.Б3. ИТ.САВЗ.Б2.

ИТ.САВЗ.Б6.ПЗ ИТ.САВЗ.Б5.ПЗ

ИТ.САВЗ.Б1.ПЗ

ПЗ

ПЗ

ПЗ

ИТ.САВЗ.В4. ИТ.САВЗ.В3. ИТ.САВЗ.В2.

ИТ.САВЗ.В6.ПЗ ИТ.САВЗ.В5.ПЗ

ИТ.САВЗ.В1.ПЗ

ПЗ

ПЗ

ПЗ

ИТ.САВЗ.Г4. ИТ.САВЗ.Г3. ИТ.САВЗ.Г2.

ИТ.САВЗ.Г6.ПЗ ИТ.САВЗ.Г5.ПЗ

ИТ.САВЗ.Г1.ПЗ

ПЗ

ПЗ

ПЗ

ИТ.САВЗ.А6.ПЗ ИТ.САВЗ.А5.ПЗ

21. Требования к средствам антивирусной защиты (САВЗ)

Основными угрозами, для противостояниякоторым используются САВЗ, являются угрозы,

связанные с внедрением в информационные

системы из информационнотелекоммуникационных сетей, в том числе

сетей международного информационного

обмена (сетей связи общего пользования)

и(или) съемных машинных носителей

информации, вредоносных компьютерных

программ (вирусов)(КВ)

22. Требования к средствам антивирусной защиты (САВЗ)

В САВЗ должны быть реализованы следующие функциибезопасности:

• разграничение доступа к управлению САВЗ;

• управление работой САВЗ;

• управление параметрами САВЗ;

• управление установкой обновлений (актуализации)

базы данных признаков вредоносных компьютерных

программ (вирусов) (БД ПКВ) САВЗ;

• аудит безопасности САВЗ;

• выполнение проверок объектов воздействия;

• обработка объектов воздействия;

• сигнализация САВЗ.

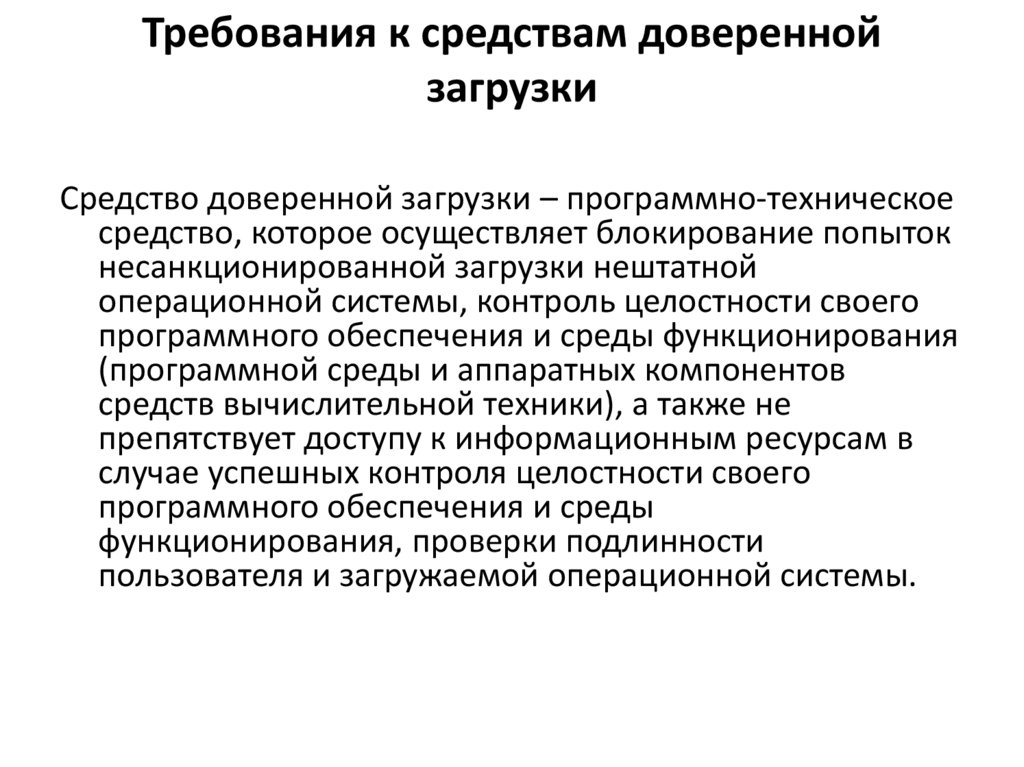

23. Требования к средствам доверенной загрузки

Средство доверенной загрузки – программно-техническоесредство, которое осуществляет блокирование попыток

несанкционированной загрузки нештатной

операционной системы, контроль целостности своего

программного обеспечения и среды функционирования

(программной среды и аппаратных компонентов

средств вычислительной техники), а также не

препятствует доступу к информационным ресурсам в

случае успешных контроля целостности своего

программного обеспечения и среды

функционирования, проверки подлинности

пользователя и загружаемой операционной системы.

24. Требования к средствам доверенной загрузки

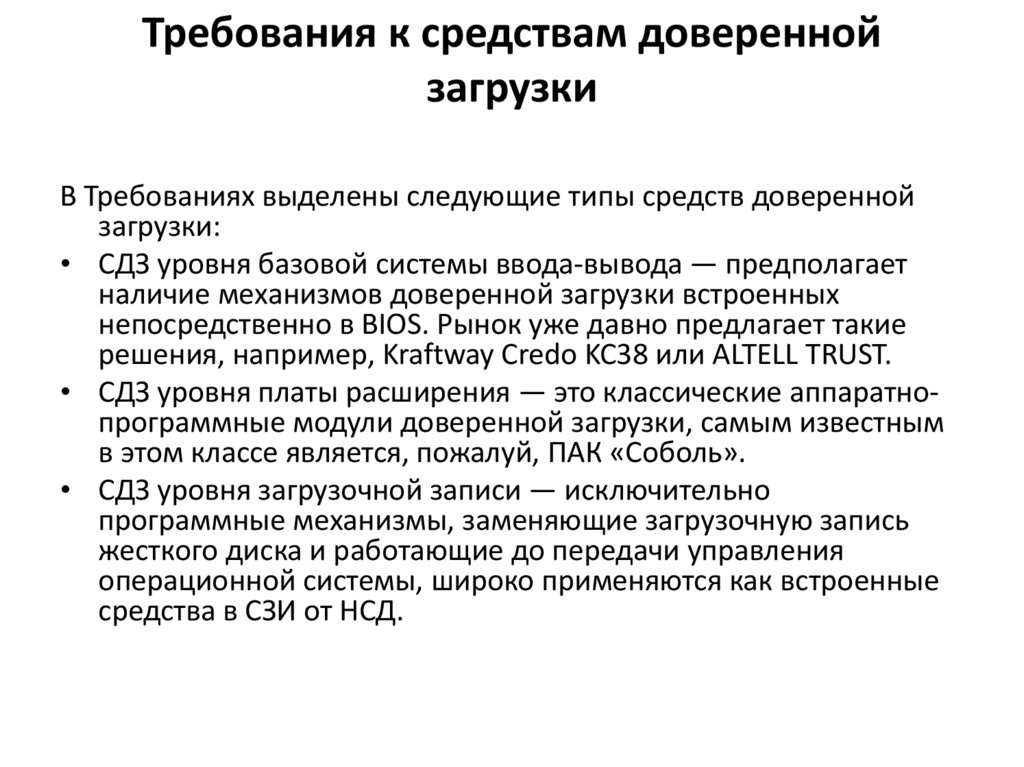

В Требованиях выделены следующие типы средств довереннойзагрузки:

• СДЗ уровня базовой системы ввода-вывода — предполагает

наличие механизмов доверенной загрузки встроенных

непосредственно в BIOS. Рынок уже давно предлагает такие

решения, например, Kraftway Credo KC38 или ALTELL TRUST.

• СДЗ уровня платы расширения — это классические аппаратнопрограммные модули доверенной загрузки, самым известным

в этом классе является, пожалуй, ПАК «Соболь».

• СДЗ уровня загрузочной записи — исключительно

программные механизмы, заменяющие загрузочную запись

жесткого диска и работающие до передачи управления

операционной системы, широко применяются как встроенные

средства в СЗИ от НСД.

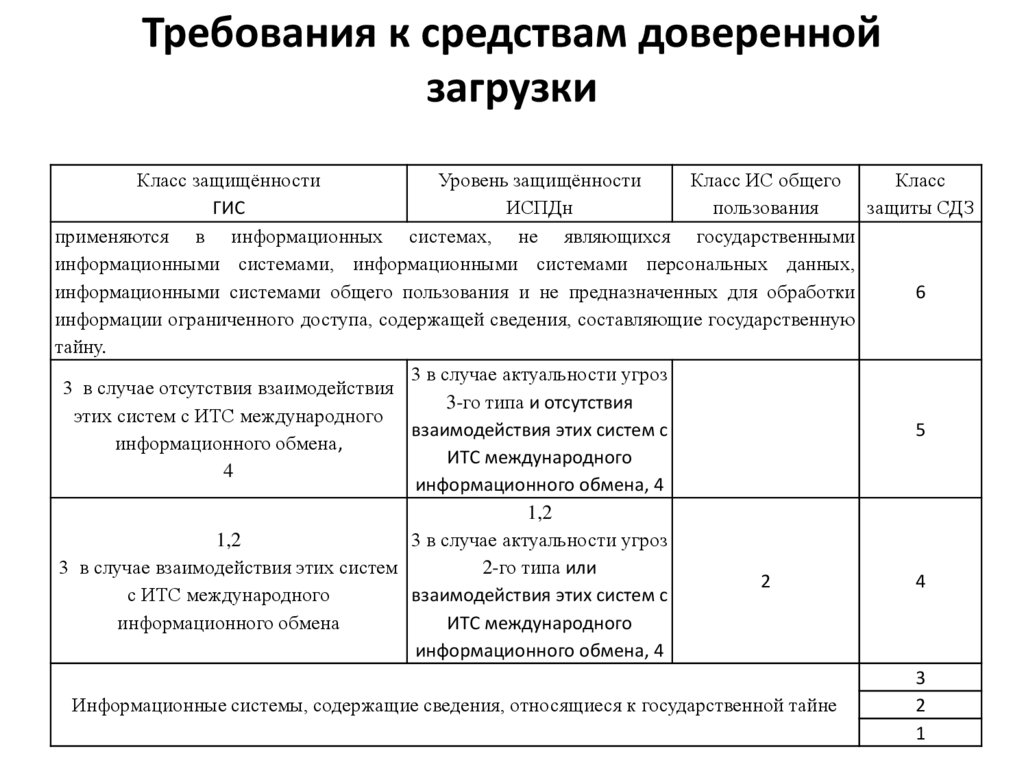

25. Требования к средствам доверенной загрузки

Класс защищённостиУровень защищённости

Класс ИС общего

Класс

ГИС

ИСПДн

пользования

защиты СДЗ

применяются в информационных системах, не являющихся государственными

информационными системами, информационными системами персональных данных,

информационными системами общего пользования и не предназначенных для обработки

6

информации ограниченного доступа, содержащей сведения, составляющие государственную

тайну.

3 в случае актуальности угроз

3 в случае отсутствия взаимодействия

3-го типа и отсутствия

этих систем с ИТС международного

взаимодействия этих систем с

5

информационного обмена,

ИТС международного

4

информационного обмена, 4

1,2

1,2

3 в случае актуальности угроз

3 в случае взаимодействия этих систем

2-го типа или

2

4

с ИТС международного

взаимодействия этих систем с

информационного обмена

ИТС международного

информационного обмена, 4

3

Информационные системы, содержащие сведения, относящиеся к государственной тайне

2

1

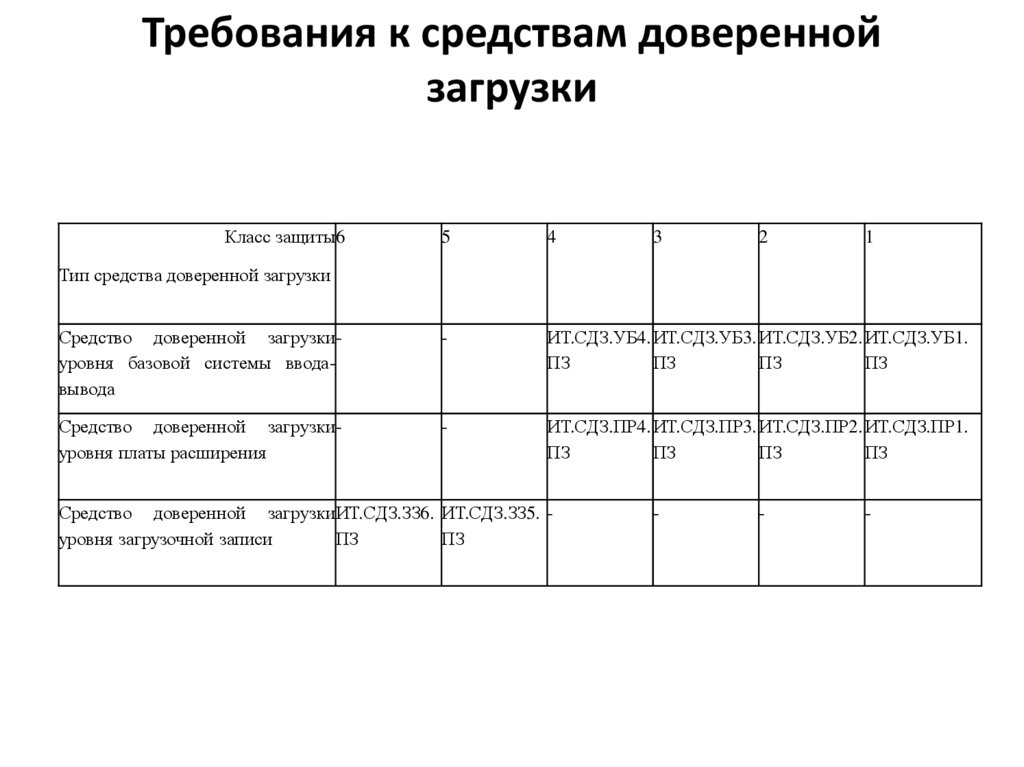

26. Требования к средствам доверенной загрузки

Класс защиты65

4

3

2

1

Средство доверенной загрузкиуровня базовой системы вводавывода

-

ИТ.СДЗ.УБ4. ИТ.СДЗ.УБ3. ИТ.СДЗ.УБ2. ИТ.СДЗ.УБ1.

ПЗ

ПЗ

ПЗ

ПЗ

Средство доверенной загрузкиуровня платы расширения

-

ИТ.СДЗ.ПР4. ИТ.СДЗ.ПР3. ИТ.СДЗ.ПР2. ИТ.СДЗ.ПР1.

ПЗ

ПЗ

ПЗ

ПЗ

Тип средства доверенной загрузки

Средство доверенной загрузкиИТ.СДЗ.ЗЗ6. ИТ.СДЗ.ЗЗ5. уровня загрузочной записи

ПЗ

ПЗ

-

-

-

27. Требования к средствам контроля съемных машинных носителей информации

Требования к средствам контроля съемныхмашинных носителей информации

В Требованиях выделены следующие типы

средств контроля съемных машинных

носителей информации:

• средства контроля подключения съемных

машинных носителей информации;

• средства контроля отчуждения (переноса)

информации со съемных машинных

носителей информации.

28. Требования к средствам контроля съемных машинных носителей информации

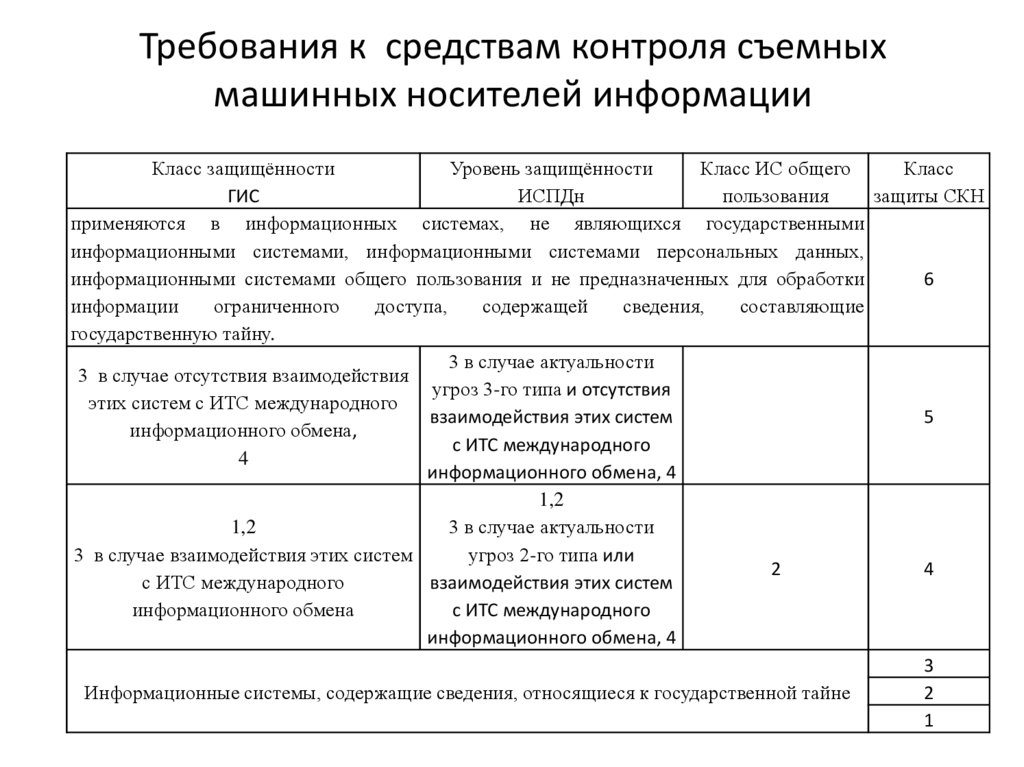

Требования к средствам контроля съемныхмашинных носителей информации

Класс защищённости

Уровень защищённости

Класс ИС общего

Класс

ГИС

ИСПДн

пользования

защиты СКН

применяются в информационных системах, не являющихся государственными

информационными системами, информационными системами персональных данных,

6

информационными системами общего пользования и не предназначенных для обработки

информации

ограниченного

доступа,

содержащей

сведения,

составляющие

государственную тайну.

3 в случае актуальности

3 в случае отсутствия взаимодействия

угроз 3-го типа и отсутствия

этих систем с ИТС международного

5

взаимодействия этих систем

информационного обмена,

с ИТС международного

4

информационного обмена, 4

1,2

1,2

3 в случае актуальности

3 в случае взаимодействия этих систем

угроз 2-го типа или

2

4

с ИТС международного

взаимодействия этих систем

информационного обмена

с ИТС международного

информационного обмена, 4

3

2

Информационные системы, содержащие сведения, относящиеся к государственной тайне

1

29. Требования к средствам контроля съемных машинных носителей информации

Требования к средствам контроля съемныхмашинных носителей информации

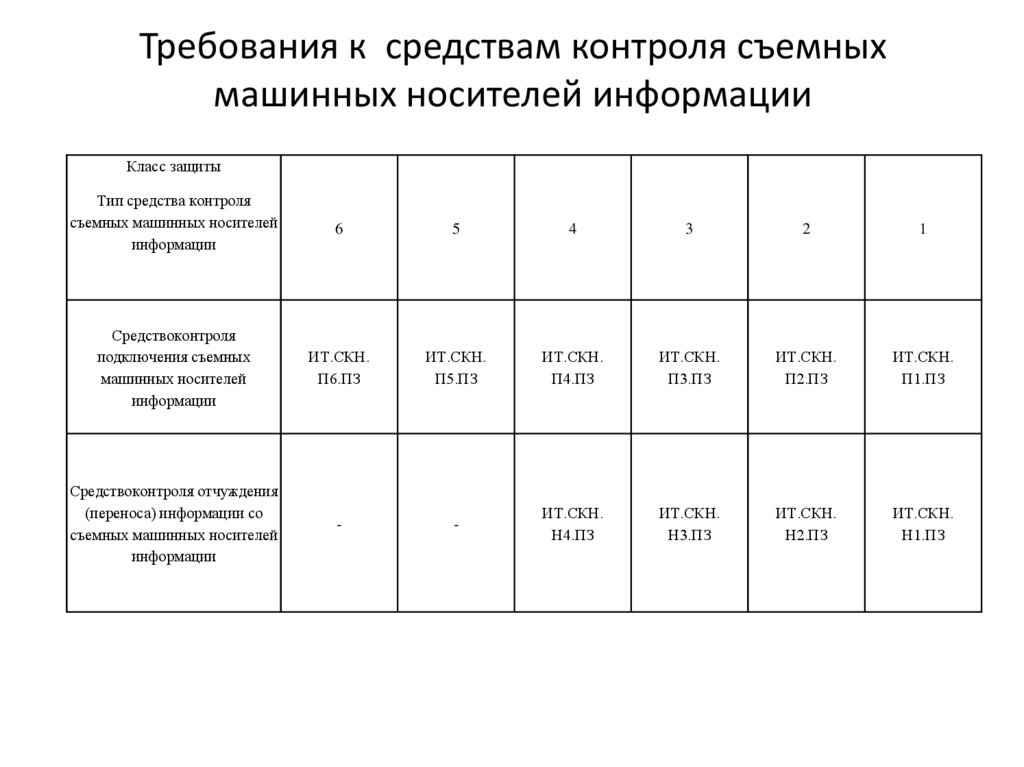

Класс защиты

Тип средства контроля

съемных машинных носителей

информации

6

5

4

3

2

1

Средствоконтроля

подключения съемных

машинных носителей

информации

ИТ.СКН.

П6.ПЗ

ИТ.СКН.

П5.ПЗ

ИТ.СКН.

П4.ПЗ

ИТ.СКН.

П3.ПЗ

ИТ.СКН.

П2.ПЗ

ИТ.СКН.

П1.ПЗ

Средствоконтроля отчуждения

(переноса) информации со

съемных машинных носителей

информации

-

-

ИТ.СКН.

Н4.ПЗ

ИТ.СКН.

Н3.ПЗ

ИТ.СКН.

Н2.ПЗ

ИТ.СКН.

Н1.ПЗ

30. Требования к средствам контроля съемных машинных носителей информации

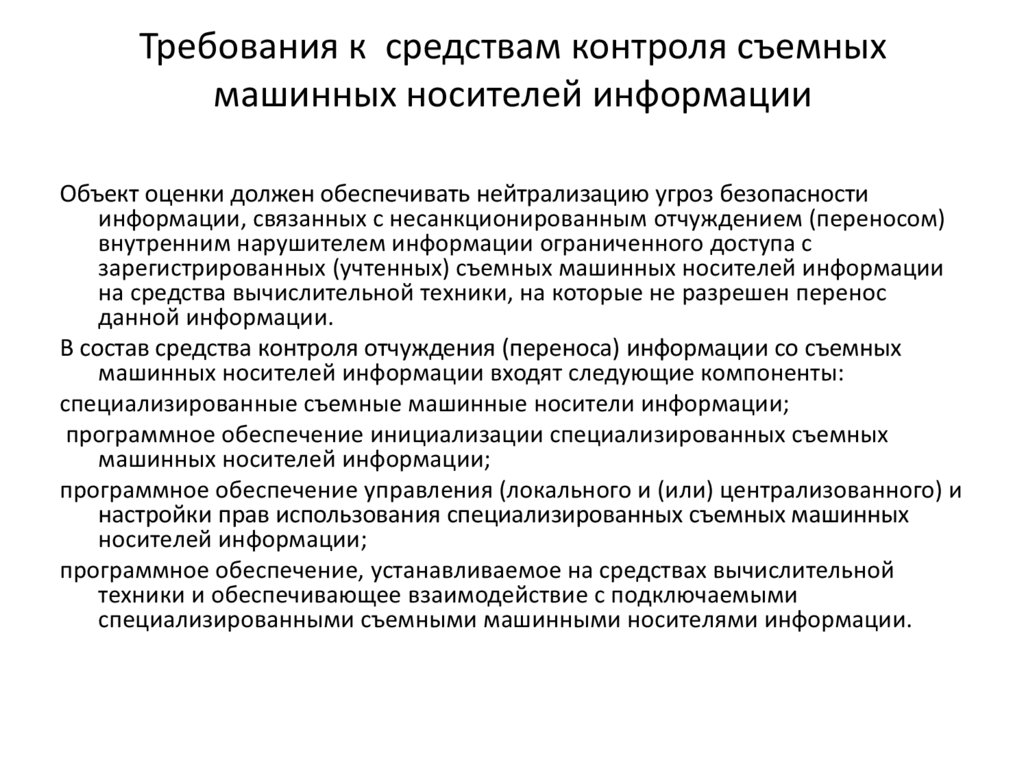

Требования к средствам контроля съемныхмашинных носителей информации

Объект оценки должен обеспечивать нейтрализацию угроз безопасности

информации, связанных с несанкционированным отчуждением (переносом)

внутренним нарушителем информации ограниченного доступа с

зарегистрированных (учтенных) съемных машинных носителей информации

на средства вычислительной техники, на которые не разрешен перенос

данной информации.

В состав средства контроля отчуждения (переноса) информации со съемных

машинных носителей информации входят следующие компоненты:

специализированные съемные машинные носители информации;

программное обеспечение инициализации специализированных съемных

машинных носителей информации;

программное обеспечение управления (локального и (или) централизованного) и

настройки прав использования специализированных съемных машинных

носителей информации;

программное обеспечение, устанавливаемое на средствах вычислительной

техники и обеспечивающее взаимодействие с подключаемыми

специализированными съемными машинными носителями информации.

31. Требования к средствам контроля съемных машинных носителей информации

Требования к средствам контроля съемныхмашинных носителей информации

Объект оценки должен обеспечивать нейтрализацию угроз безопасности

информации, связанных с подключением к информационной системе

внутренними и внешними нарушителями незарегистрированных

(неучтенных) съемных машинных носителей информации с

последующей несанкционированной записью (передачей) на эти

носители защищаемой информации из информационной системы или

загрузкой в информационную систему с этих съемных машинных

носителей информации вредоносного программного обеспечения.

В состав средства контроля подключения съемных машинных носителей

информации входят следующие компоненты:

программное обеспечение, устанавливаемое на средствах

вычислительной техники и обеспечивающее взаимодействие с

подключаемыми съемными машинными носителями информации;

программное обеспечение управления (локального и (или)

централизованного) средствами контроля подключения съемных

машинных носителей информации.

32. Требования безопасности информации к операционным системам

• операционная система общего назначения (тип "А") – операционнаясистема, предназначенная для функционирования на средствах

вычислительной техники общего назначения (автоматизированные

рабочие места, серверы, смартфоны, планшеты, телефоны и иные);

• встраиваемая операционная система (тип "Б") – операционная

система, встроенная (прошитая) в специализированные технические

устройства, предназначенные для решения заранее определенного

набора задач;

• операционная система реального времени (тип "В") – операционная

система, предназначенная для обеспечения реагирования на события в

рамках заданных временных ограничений при заданном уровне

функциональности.

33. Требования безопасности информации к операционным системам

Класс защищённостиКатегория

значимого объекта

КИИ

Уровень

защищённости

ИСПДн

Класс ИС общего

пользования

Класс защиты ОС

ГИС

АСУ ТП

3

3

3

3,4

6

2

2

2

2

5

1

1

1

1

2

4

3

Информационные системы, содержащие сведения, относящиеся к государственной тайне

2

1

informatics

informatics law

law