Similar presentations:

Разработка средства защиты компьютера от устройств, реализующих атаки, основанные на уязвимости интерфейса USB

1.

Разработка средства защиты компьютераот устройств, реализующих атаки,

основанные на уязвимости интерфейса USB

Студент БСМО-01-17 Назлуян Давид Санасарович

Научный руководитель:

Доцент, к.т.н. Лесько Сергей Александрович

2.

АктуальностьСогласно статье из аналитического издания в области

информационных технологий Computer Weekly, ежегодно по всему

миру распространяется пиратское программное обеспечение и

вредоносные продукты, позволяющие выполнять сложные атаки

на разного вида системы, суммарной стоимостью 2 млрд долларов

(Ashford, 2018), что достаточно внушительно. Производители не

защищают USB-устройства от перепрошивки, а USB-хосты не

проверяют их на подлинность. Класс хакерских атак, основанный

на уязвимости USB-устройств, получил название BadUSB.

2

3.

Постановка задачиЦель исследования

• Разработка средства защиты компьютера от устройств, реализующих атаки, основанные на

уязвимости интерфейса USB

Задачи исследования

• Провести теоретический обзор технологий обеспечения информационной безопасности от

атак, основанных на уязвимости интерфейса USB

• Провести анализ нормативов и стандартов по обеспечению безопасности

• Разработать модель угроз и модели нарушителя

• Выбрать элементную базу для разработки средства защиты информации

• Разработать устройство на основе элементной базы

• Реализовать программный код

• Провести тестирование разработанного средства защиты

3

4.

Взаимодействие компонентовуниверсальной последовательной шины

4

5.

Существующие уязвимости интерфейса USBУстройство USB

USB-устройства RubberDucky и Arduino Digispark

Устройство PoisonTap

5

6.

Существующие средства защитыинтерфейса USB

• В вопросе средств защиты от USB-угроз, большинство исследователей говорят о подписи

кода и защите целостности для обновлений прошивки, но это не представляется

возможным в ближайшее время.

• Эффективным считается программное обеспечение, которое отключает USB-порты, когда

пользователем блокируется экран.

• Что касается вредоносных прошивок и драйверов, то не существует простого патча для

такого типа угроз, поэтому необходима осторожность с тем, что используется в USB-портах

• Методы защиты существуют: они не спасут компьютер от заражения, однако могут

обезопасить от некоторых разновидностей данной угрозы.

• Во многих ОС можно ограничить подключение по USB, оставив только доступ для

определенного круга устройств.

• Можно полностью запретить использование USB-портов. Запрет устанавливается как

встроенными средствами операционной системы, так и с помощью дополнительных

программ.

6

7.

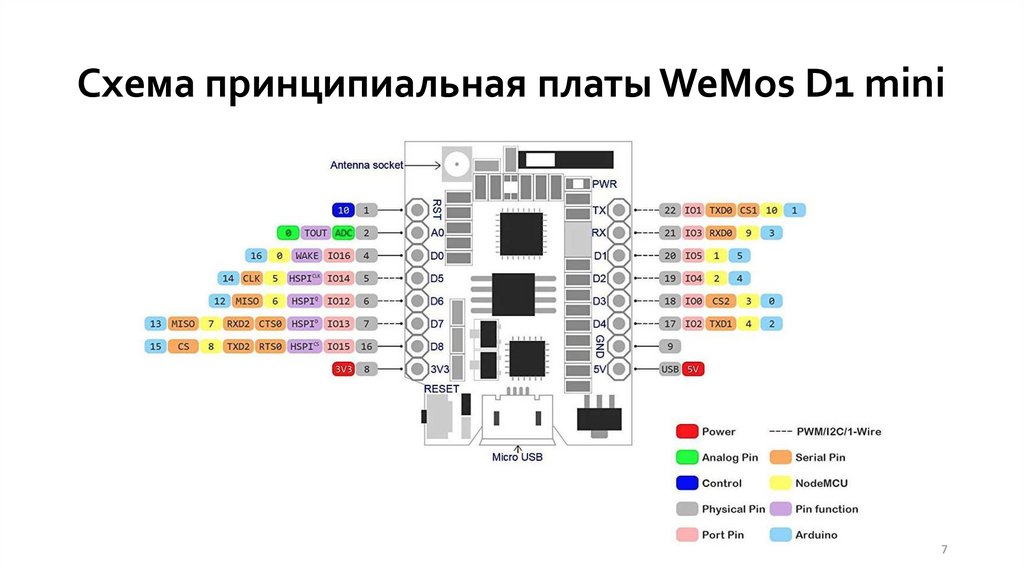

Схема принципиальная платы WeMos D1 mini7

8.

Эталонная таблица проверки8

9.

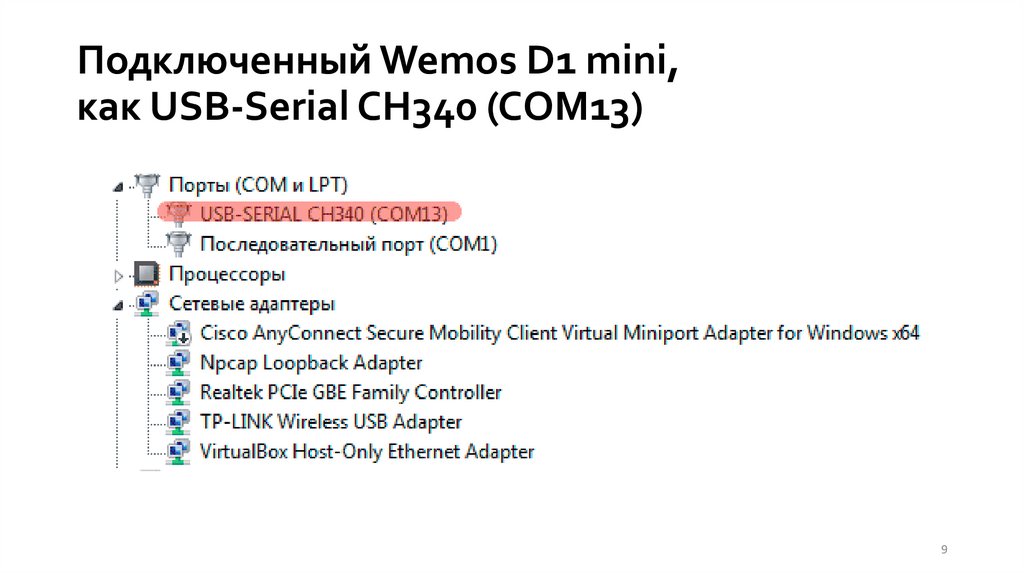

Подключенный Wemos D1 mini,как USB-Serial CH340 (COM13)

9

10.

Настойка прошивальщикаОсновные настройки NodeMCU

Настройка NodeMCU Baudrate

10

11.

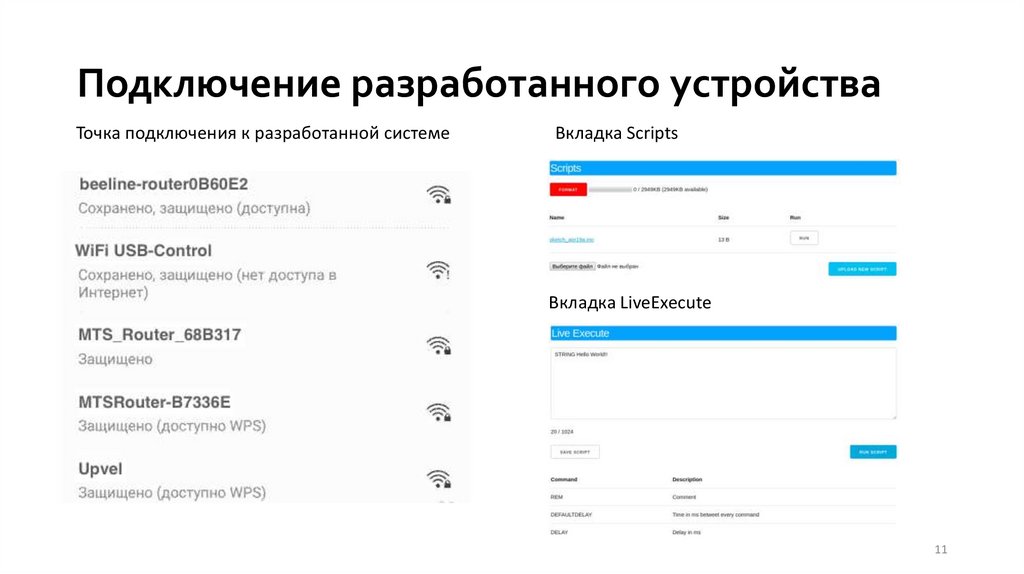

Подключение разработанного устройстваТочка подключения к разработанной системе

Вкладка Scripts

Вкладка LiveExecute

11

12.

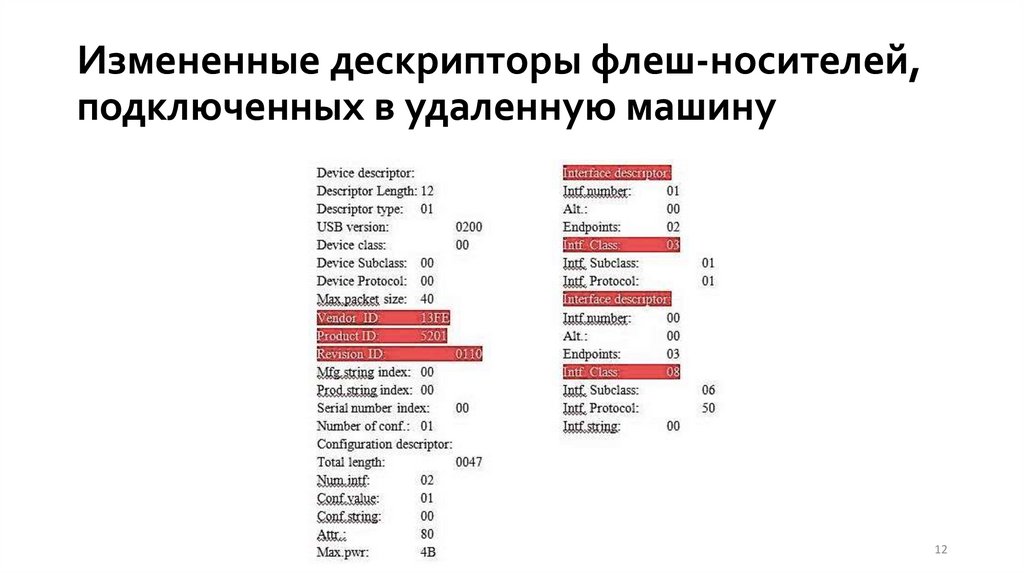

Измененные дескрипторы флеш-носителей,подключенных в удаленную машину

12

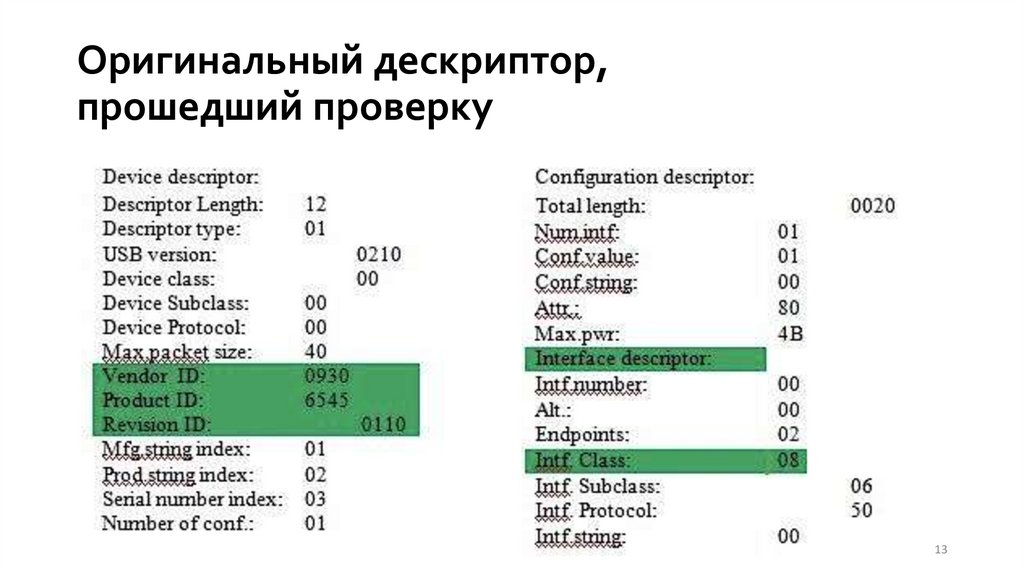

13.

Оригинальный дескриптор,прошедший проверку

13

14.

ВЫВОДЫРазработана модель угроз, учитывающая поведение произвольного

внешнего субъекта, санкционированного пользователя

Спроектировано устройство защиты на выбранной элементной

базе.

Реализован программный код устройства.

Произведено тестирование устройства.

Согласно результатам тестирования, система оповещает о

несовпадениях дискрипторов в хост-контроллере ПК при

выполнении сценария атаки с помощью устройства взлома

«RubberDucky».

14

15.

ЗАКЛЮЧЕНИЕ• В работе были рассмотрены существующие угрозы информационной безопасности, реализуемые через интерфейс

последовательной шины (USB), существующие технологии защиты информации от реализации данных угроз,

разработана аппаратное средство защиты от атаки типа «bedUSB».

• В первой главе была изучена технология реализации интерфейса последовательной шины (USB). Исследован процесс

приема-передачи информации в данном интерфейсе. Был дан теоретический обзор наиболее распространенных атак

с использованием аппаратных средств.

• Стратегия защиты должна строится на взаимодействии программных и аппаратных средств информационной

безопасности.

• Во второй главе нами была дана систематизация способов защиты от атак, основанных на уязвимостях интерфейса

USB. Анализ нормативных документов и стандартов показал, что полноценная система защиты от утечек данных

должны внедрятся в соответствии с федеральными требованиями.

• В работе была разработана модель угроз, учитывающая поведение произвольного внешнего субъекта,

санкционированного пользователя.

• Также во второй главе была выбрана элементная база для разработки аппаратного средства защиты.

• В третьей главе были рассмотрены устройства для реализации атак, на основе которых проектируется средство

защиты.

• В качестве средства защиты используется устройства на выбранной во второй главе элементной базе.

• В последнем пункте было произведено тестирование. Согласно результатам тестирования, система оповещает о

несовпадениях дискрипторов в хост-контроллере ПК при выполнении сценария атаки с помощью устройства взлома

«RubberDucky».

15

informatics

informatics