Similar presentations:

Схема Диффи-Хеллмана

1.

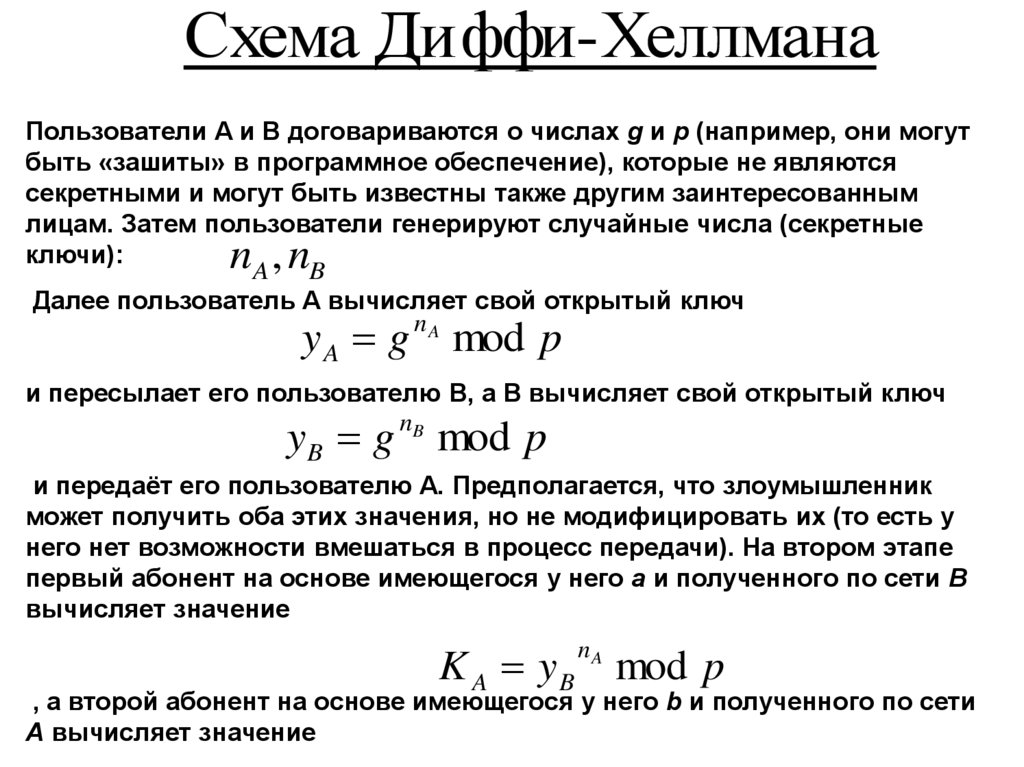

Схема Диффи-ХеллманаПользователи A и B договариваются о числах g и p (например, они могут

быть «зашиты» в программное обеспечение), которые не являются

секретными и могут быть известны также другим заинтересованным

лицам. Затем пользователи генерируют случайные числа (секретные

ключи):

A

B

Далее пользователь A вычисляет свой открытый ключ

nA

A

n ,n

y g mod p

и пересылает его пользователю B, а B вычисляет свой открытый ключ

nB

B

и передаёт его пользователю A. Предполагается, что злоумышленник

может получить оба этих значения, но не модифицировать их (то есть у

него нет возможности вмешаться в процесс передачи). На втором этапе

первый абонент на основе имеющегося у него a и полученного по сети B

вычисляет значение

y g mod p

K A y B mod p

nA

, а второй абонент на основе имеющегося у него b и полученного по сети

A вычисляет значение

informatics

informatics