Similar presentations:

Побудова невеликої мережі

1.

ВІЙСЬКОВИЙ ІНСТИТУТ ТЕЛЕКОМУНІКАЦІЙ ТА ІНФОРМАТИЗАЦІЇімені ГЕРОЇВ КРУТ

viti.edu.ua

Тема 1: Побудова невеликої мережі.

Заняття 3: Забезпечення кіберзахисту в ході розгортання та

експлуатації електронних комунікаційних систем, у т.ч. безпроводових.

КИЇВ-2022

2.

Навчальні питання1.

Ведення обліку виданих IP адрес та збереження інформації про

те, яким користувачем яка IP адреса використовувалася в певний час.

2.

Забезпечення кіберзахисту в ході розгортання електронних

комунікаційних систем, у т.ч. безпроводових.

3.

Забезпечення кіберзахисту в ході експлуатації електронних

комунікаційних систем, у т.ч. безпроводових.

2

3.

Вступ3

Кіберзахист - сукупність організаційних, правових, інженерно-технічних заходів, а також

заходів криптографічного та технічного захисту інформації, спрямованих на запобігання

кіберінцидентам, виявлення та захист від кібератак, ліквідацію їх наслідків, відновлення

сталості і надійності функціонування комунікаційних, технологічних систем.

ЗАКОН УКРАЇНИ

Про основні засади забезпечення кібербезпеки України

1) Індикатори кіберзагроз - показники (технічні дані), що використовуються для

виявлення та реагування на кіберзагрози;

2) Інформація про інцидент кібербезпеки - відомості про обставини кіберінциденту,

зокрема про те, які об’єкти кіберзахисту і за яких умов зазнали кібератаки, які з них

успішно виявлені, нейтралізовані, яким запобігли за допомогою яких засобів

кіберзахисту, у тому числі з використанням яких індикаторів кіберзагроз;

3) Інцидент кібербезпеки (далі - кіберінцидент) - подія або ряд несприятливих подій

ненавмисного характеру (природного, технічного, технологічного, помилкового, у

тому числі внаслідок дії людського фактора) та/або таких, що мають ознаки можливої

(потенційної) кібератаки, які становлять загрозу безпеці систем електронних

комунікацій, систем управління технологічними процесами, створюють імовірність

порушення штатного режиму функціонування таких систем (у тому числі зриву

та/або блокування роботи системи, та/або несанкціонованого управління її

ресурсами), ставлять під загрозу безпеку (захищеність) електронних інформаційних

3

ресурсів;

4.

Вступ4

4) Кібератака - спрямовані (навмисні) дії в кіберпросторі, які здійснюються за

допомогою засобів електронних комунікацій (включаючи інформаційно-комунікаційні

технології, програмні, програмно-апаратні засоби, інші технічні та технологічні засоби

і обладнання) та спрямовані на досягнення однієї або сукупності таких цілей:

порушення конфіденційності, цілісності, доступності електронних інформаційних

ресурсів, що обробляються (передаються, зберігаються) в комунікаційних та/або

технологічних системах, отримання несанкціонованого доступу до таких ресурсів;

порушення безпеки, сталого, надійного та штатного режиму функціонування

комунікаційних та/або технологічних систем; використання комунікаційної системи, її

ресурсів та засобів електронних комунікацій для здійснення кібератак на інші об’єкти

кіберзахисту;

5) Кіберзагроза - наявні та потенційно можливі явища і чинники, що створюють

небезпеку життєво важливим національним інтересам України у кіберпросторі,

справляють негативний вплив на стан кібербезпеки держави, кібербезпеку та

кіберзахист її об’єктів;

6) Кіберзлочин (комп’ютерний злочин) - суспільно небезпечне винне діяння у

кіберпросторі та/або з його використанням, відповідальність за яке передбачена

законом України про кримінальну відповідальність та/або яке визнано злочином

міжнародними договорами України;

7) Кіберзлочинність - сукупність кіберзлочинів;

4

5.

1. Ведення обліку виданих IP адрес та збереження інформації про те, якимкористувачем яка IP адреса використовувалася в певний час.

5

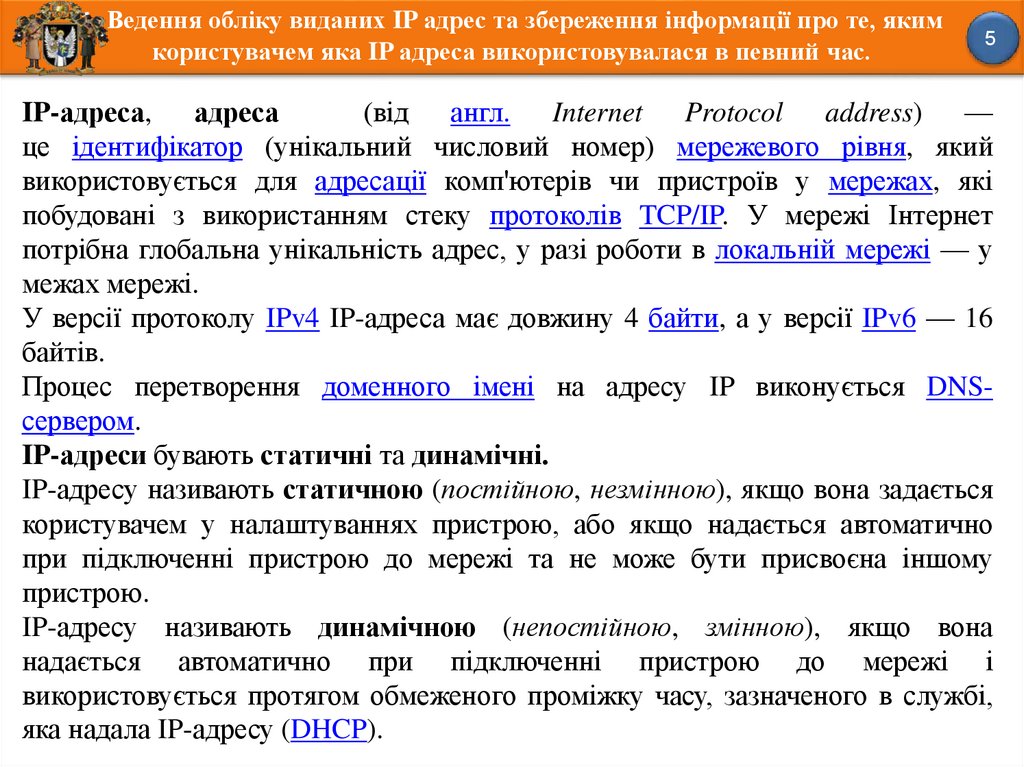

IP-адреса, адреса

(від англ. Internet Protocol address) —

це ідентифікатор (унікальний числовий номер) мережевого рівня, який

використовується для адресації комп'ютерів чи пристроїв у мережах, які

побудовані з використанням стеку протоколів TCP/IP. У мережі Інтернет

потрібна глобальна унікальність адрес, у разі роботи в локальній мережі — у

межах мережі.

У версії протоколу IPv4 IP-адреса має довжину 4 байти, а у версії IPv6 — 16

байтів.

Процес перетворення доменного імені на адресу IP виконується DNSсервером.

IP-адреси бувають статичні та динамічні.

IP-адресу називають статичною (постійною, незмінною), якщо вона задається

користувачем у налаштуваннях пристрою, або якщо надається автоматично

при підключенні пристрою до мережі та не може бути присвоєна іншому

пристрою.

IP-адресу називають динамічною (непостійною, змінною), якщо вона

надається автоматично при підключенні пристрою до мережі і

використовується протягом обмеженого проміжку часу, зазначеного в службі,

яка надала IP-адресу (DHCP).

6.

1. Ведення обліку виданих IP адрес та збереження інформації про те, якимкористувачем яка IP адреса використовувалася в певний час.

6

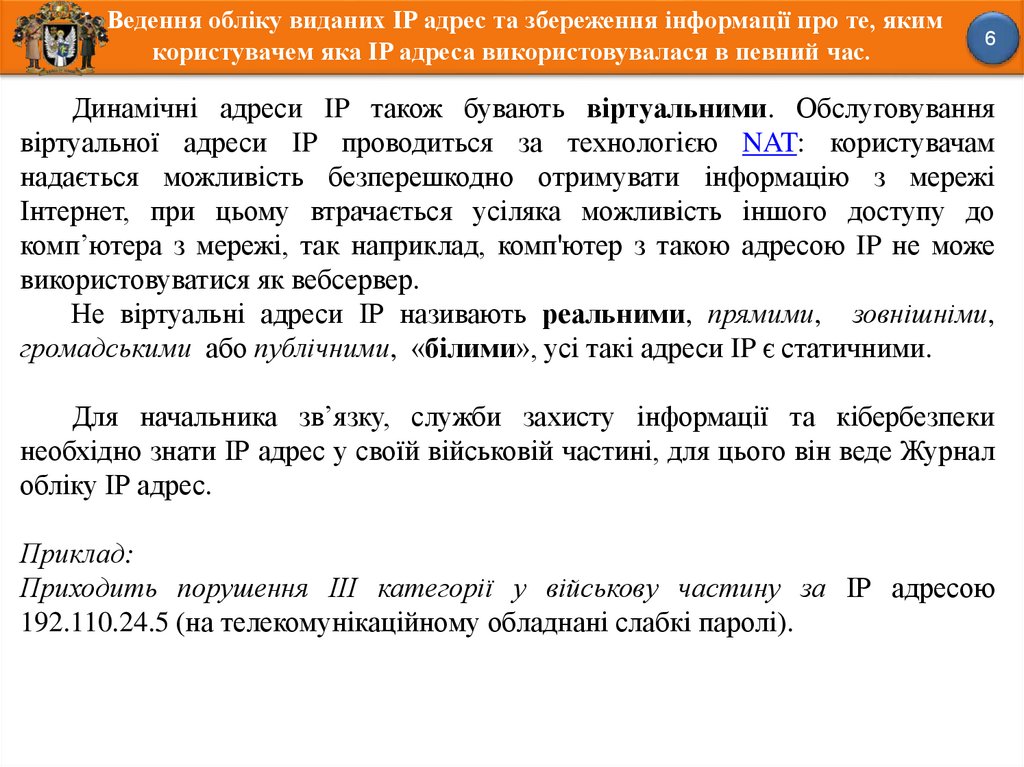

Динамічні адреси IP також бувають віртуальними. Обслуговування

віртуальної адреси IP проводиться за технологією NAT: користувачам

надається можливість безперешкодно отримувати інформацію з мережі

Інтернет, при цьому втрачається усіляка можливість іншого доступу до

комп’ютера з мережі, так наприклад, комп'ютер з такою адресою IP не може

використовуватися як вебсервер.

Не віртуальні адреси ІР називають реальними, прямими, зовнішніми,

громадськими або публічними, «білими», усі такі адреси IP є статичними.

Для начальника зв’язку, служби захисту інформації та кібербезпеки

необхідно знати ІР адрес у своїй військовій частині, для цього він веде Журнал

обліку ІР адрес.

Приклад:

Приходить порушення ІІІ категорії у військову частину за ІР адресою

192.110.24.5 (на телекомунікаційному обладнані слабкі паролі).

7.

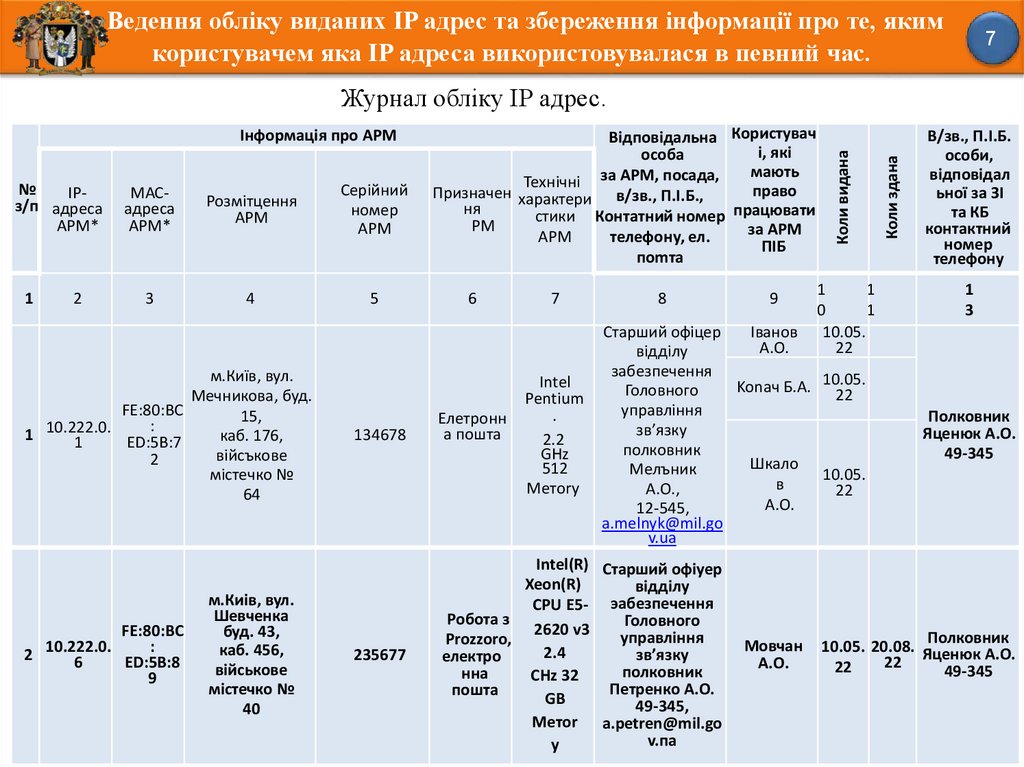

1. Ведення обліку виданих IP адрес та збереження інформації про те, яким7

користувачем яка IP адреса використовувалася в певний час.

№

ІРз/п адреса

APM*

1

2

МАСадреса

APM*

Розмітцення

APM

Серійний

номер

APM

3

4

5

м.Київ, вул.

Мечникова, буд.

FЕ:80:BC

15,

:

10.222.0.

1

каб.

176,

ED:5B:7

1

війсъкове

2

містечко №

64

FЕ:80:BC

:

10.222.0.

2

6

ED:5B:8

9

м.Киів, вул.

Шевченка

буд. 43,

каб. 456,

військове

містечко №

40

Відповідальна Користувач

і, які

особа

мають

Технічні за APM, посада,

право

Призначен характери в/зв., П.І.Б.,

ня

стики Контатний номер працювати

РM

за APM

APM

телефону, ел.

ПІБ

пomтa

6

7

Intel

Pentium

.

2.2

GHz

512

Meтory

8

9

1

1

0

1

10.05.

22

Старший офіцер

Іванов

А.О.

відділу

забезпечення

Konaч Б.А. 10.05.

Головного

22

управління

зв’язку

полковник

Шкало

Мелъник

10.05.

в

А.О.,

22

А.О.

12-545,

а.melnyk@mil.go

v.uа

134678

Елетронн

а пошта

235677

Intel(R) Старший офіуер

Xeon(R)

відділу

эабезпечення

CPU Е5Робота з

Головного

2620 v3

управління

Prozzoro,

2.4

зв’язку

електро

полковник

нна

CHz 32

Петренко А.О.

пошта

GB

49-345,

Meтor a.petren@mil.go

v.па

y

Мовчан

А.О.

Коли здана

Інформація про APM

Коли видана

Журнал обліку ІР адрес.

В/зв., П.І.Б.

особи,

відповідал

ьної за ЗІ

та КБ

контактний

номер

телефону

1

3

Полковник

Яценюк А.О.

49-345

Полковник

10.05. 20.08. Яценюк А.О.

22

22

49-345

8.

1. Ведення обліку виданих IP адрес та збереження інформації про те, якимкористувачем яка IP адреса використовувалася в певний час.

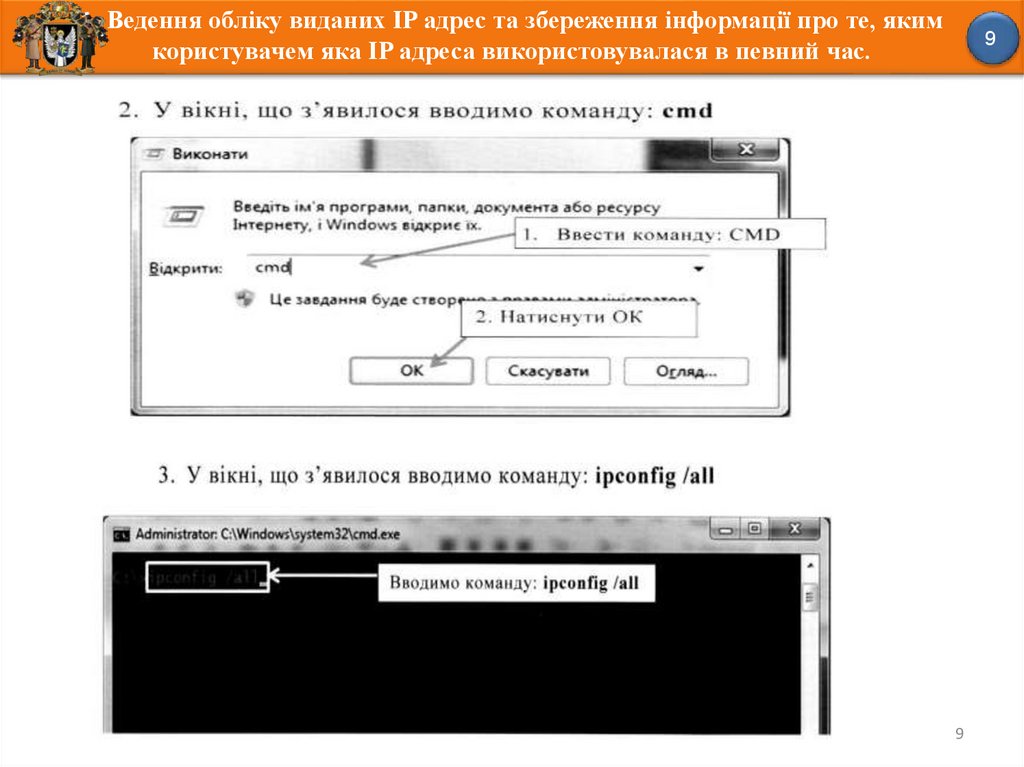

8

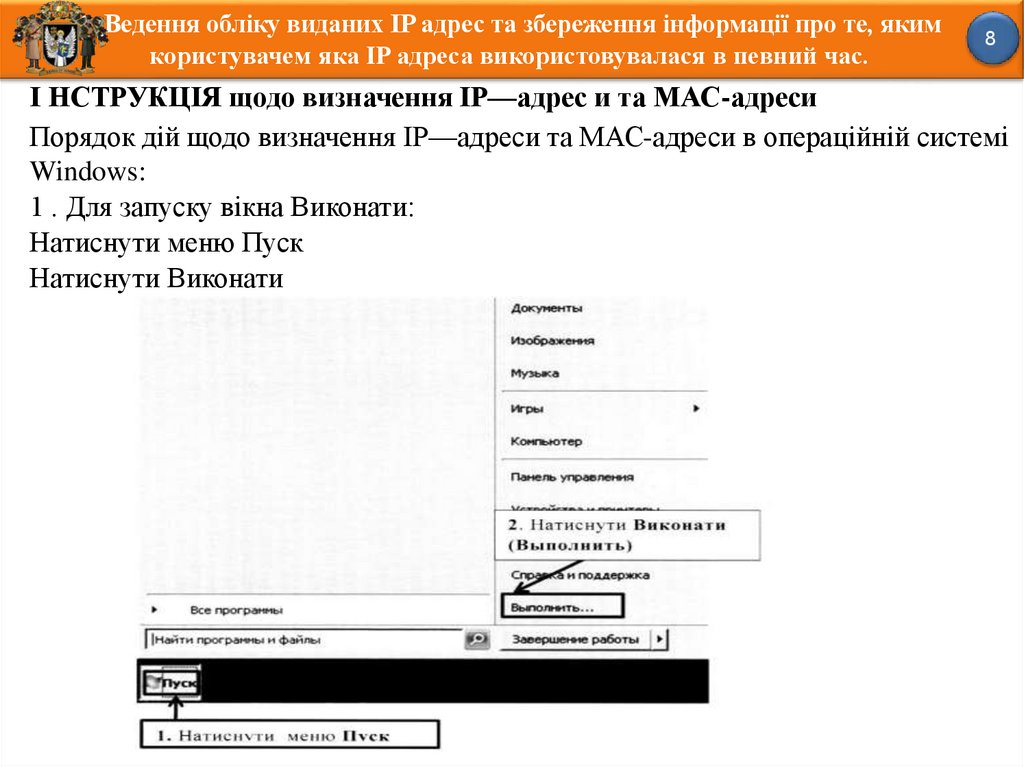

I НСТРУКЦІЯ щодо визначення ІР—адрес и та МАС-адреси

Порядок дій щодо визначення ІР—адреси та МАС-адреси в операційній системi

Windows:

1 . Для зaпycку вікна Виконати:

Натиснути меню Пуск

Натиснути Виконати

9.

1. Ведення обліку виданих IP адрес та збереження інформації про те, якимкористувачем яка IP адреса використовувалася в певний час.

9

9

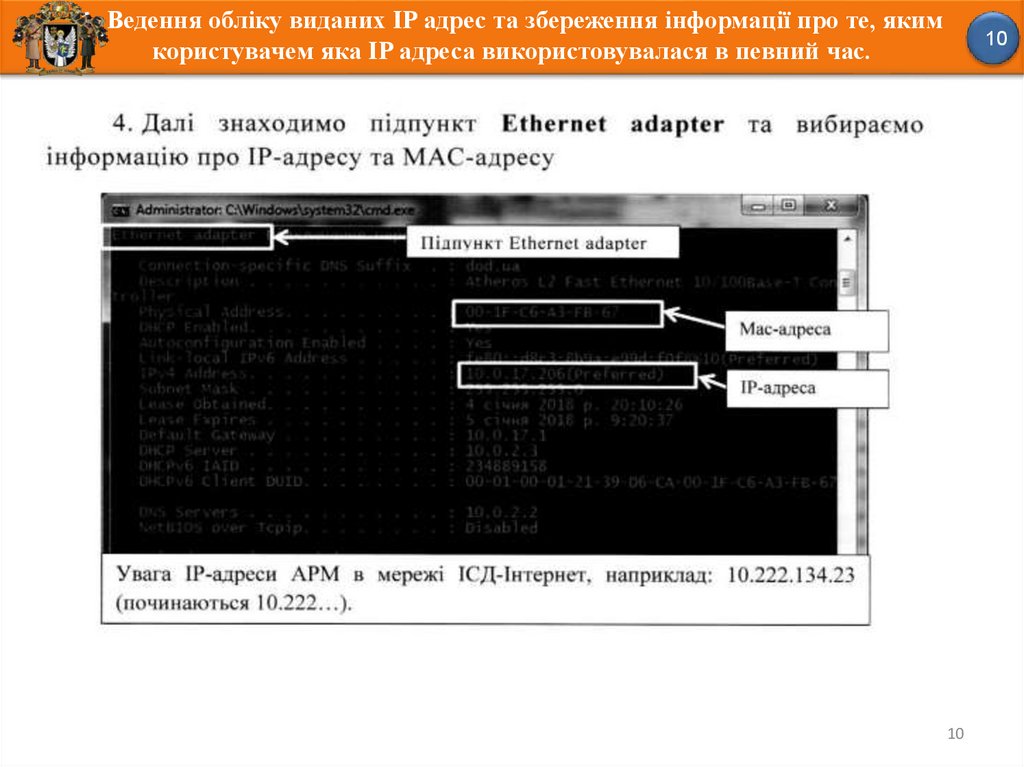

10.

1. Ведення обліку виданих IP адрес та збереження інформації про те, якимкористувачем яка IP адреса використовувалася в певний час.

10

10

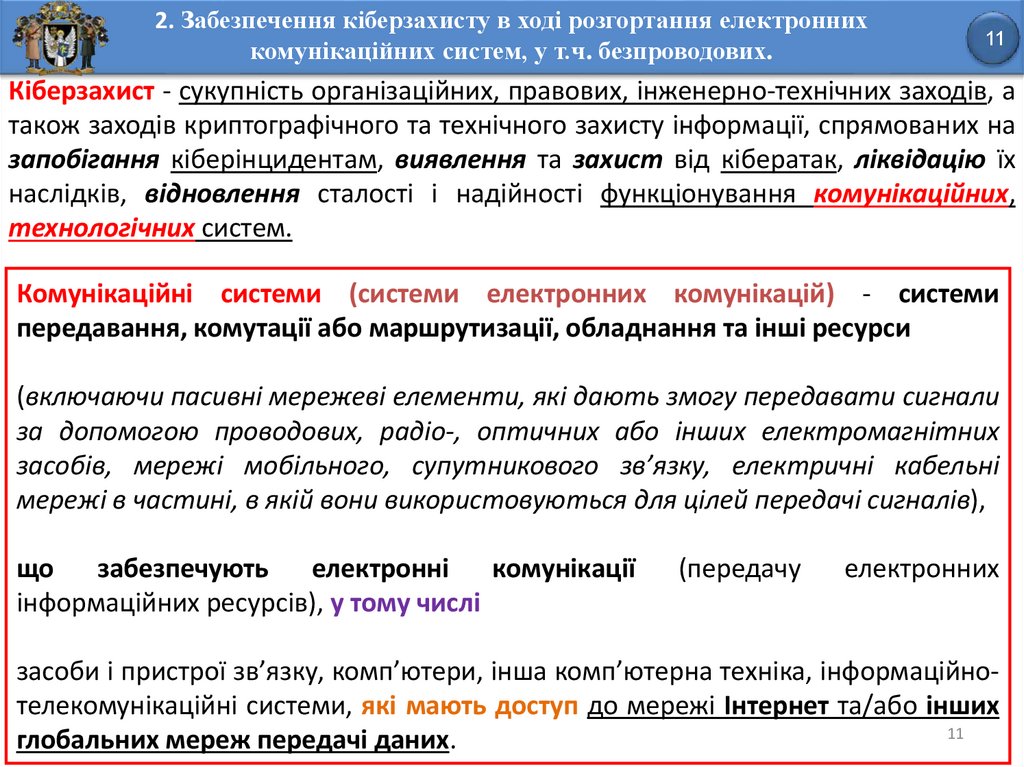

11.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

11

Кіберзахист - сукупність організаційних, правових, інженерно-технічних заходів, а

також заходів криптографічного та технічного захисту інформації, спрямованих на

запобігання кіберінцидентам, виявлення та захист від кібератак, ліквідацію їх

наслідків, відновлення сталості і надійності функціонування комунікаційних,

технологічних систем.

Комунікаційні системи (системи електронних комунікацій) - системи

передавання, комутації або маршрутизації, обладнання та інші ресурси

(включаючи пасивні мережеві елементи, які дають змогу передавати сигнали

за допомогою проводових, радіо-, оптичних або інших електромагнітних

засобів, мережі мобільного, супутникового зв’язку, електричні кабельні

мережі в частині, в якій вони використовуються для цілей передачі сигналів),

що

забезпечують

електронні

комунікації

інформаційних ресурсів), у тому числі

(передачу

електронних

засоби і пристрої зв’язку, комп’ютери, інша комп’ютерна техніка, інформаційнотелекомунікаційні системи, які мають доступ до мережі Інтернет та/або інших

11

глобальних мереж передачі даних.

12.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

12

Під час управління

військами вказані

функціональні рівні

кіберпростору

взаємодіють з рівнями,

які об’єднують

особовий склад та

фізичне середовище

(стаціонарні та

польові об’єкти).

12

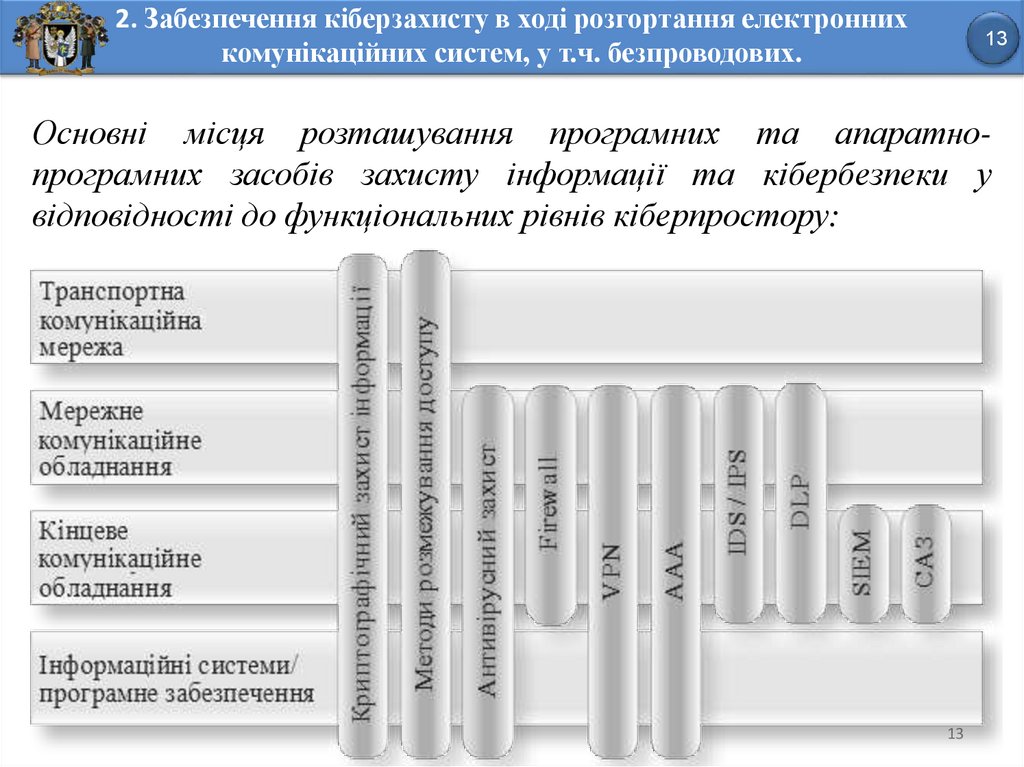

13.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

13

Основні місця розташування програмних та апаратнопрограмних засобів захисту інформації та кібербезпеки у

відповідності до функціональних рівнів кіберпростору:

13

14.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

14

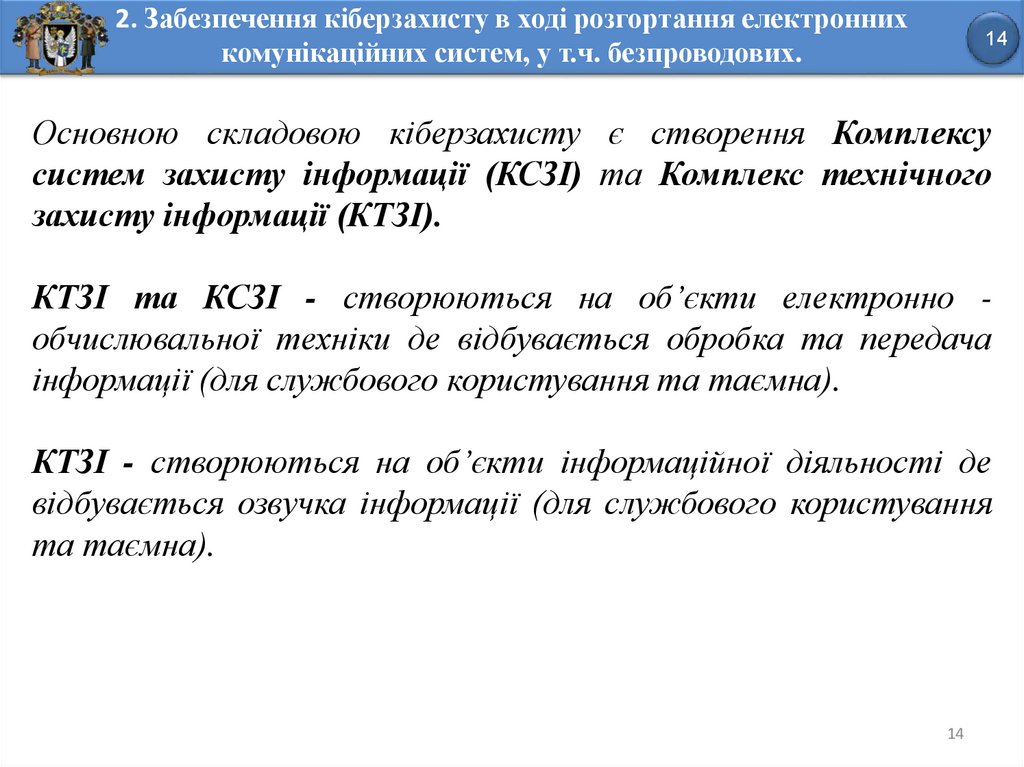

Основною складовою кіберзахисту є створення Комплексу

систем захисту інформації (КСЗІ) та Комплекс технічного

захисту інформації (КТЗІ).

КТЗІ та КСЗІ - створюються на об’єкти електронно обчислювальної техніки де відбувається обробка та передача

інформації (для службового користування та таємна).

КТЗІ - створюються на об’єкти інформаційної діяльності де

відбувається озвучка інформації (для службового користування

та таємна).

14

15.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

15

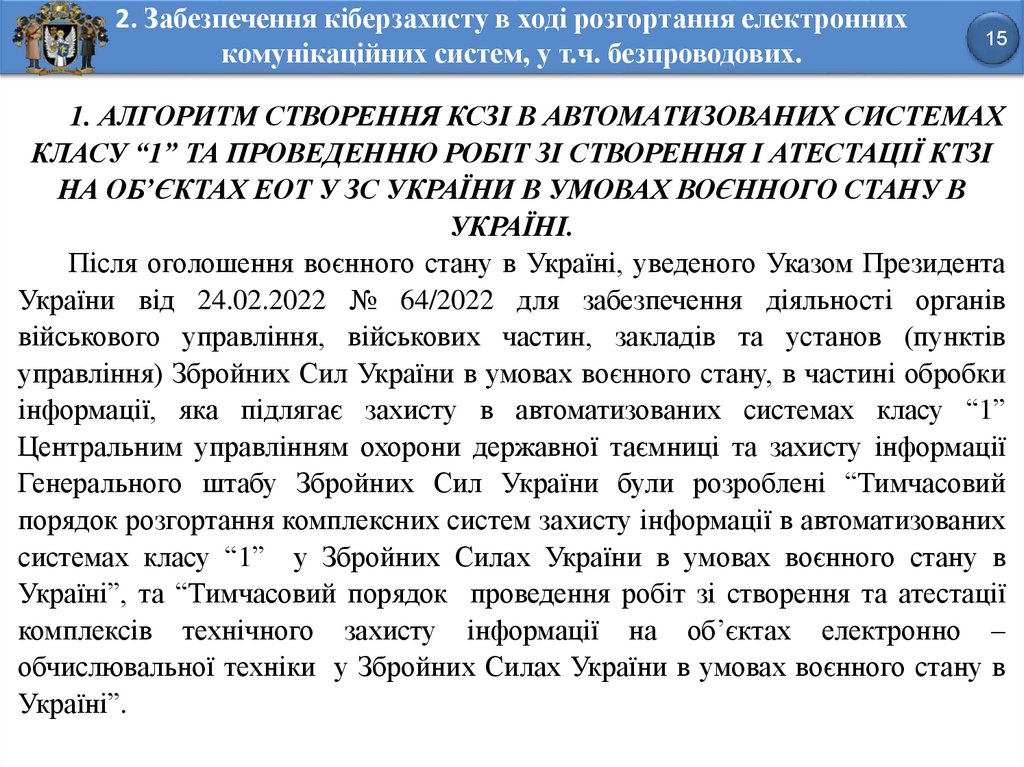

1. АЛГОРИТМ СТВОРЕННЯ КСЗІ В АВТОМАТИЗОВАНИХ СИСТЕМАХ

КЛАСУ “1” ТА ПРОВЕДЕННЮ РОБІТ ЗІ СТВОРЕННЯ І АТЕСТАЦІЇ КТЗІ

НА ОБ’ЄКТАХ ЕОТ У ЗС УКРАЇНИ В УМОВАХ ВОЄННОГО СТАНУ В

УКРАЇНІ.

Після оголошення воєнного стану в Україні, уведеного Указом Президента

України від 24.02.2022 № 64/2022 для забезпечення діяльності органів

військового управління, військових частин, закладів та установ (пунктів

управління) Збройних Сил України в умовах воєнного стану, в частині обробки

інформації, яка підлягає захисту в автоматизованих системах класу “1”

Центральним управлінням охорони державної таємниці та захисту інформації

Генерального штабу Збройних Сил України були розроблені “Тимчасовий

порядок розгортання комплексних систем захисту інформації в автоматизованих

системах класу “1” у Збройних Силах України в умовах воєнного стану в

Україні”, та “Тимчасовий порядок проведення робіт зі створення та атестації

комплексів технічного захисту інформації на об’єктах електронно –

обчислювальної техніки у Збройних Силах України в умовах воєнного стану в

Україні”.

16.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

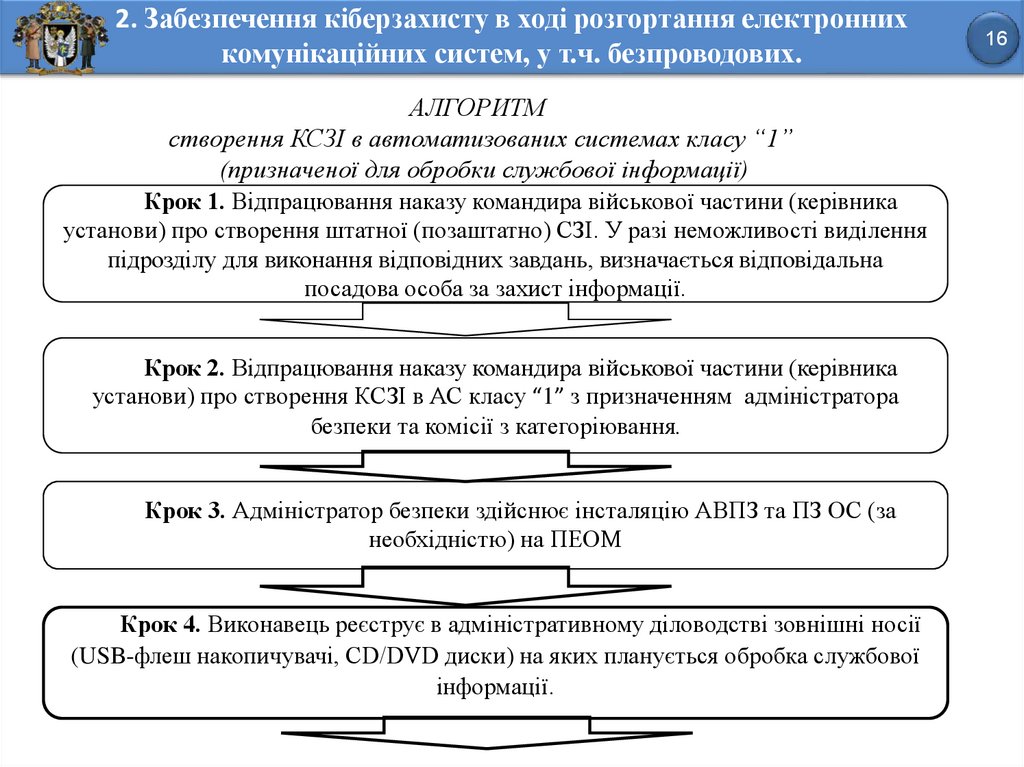

АЛГОРИТМ

створення КСЗІ в автоматизованих системах класу “1”

(призначеної для обробки службової інформації)

Крок 1. Відпрацювання наказу командира військової частини (керівника

установи) про створення штатної (позаштатно) СЗІ. У разі неможливості виділення

підрозділу для виконання відповідних завдань, визначається відповідальна

посадова особа за захист інформації.

Крок 2. Відпрацювання наказу командира військової частини (керівника

установи) про створення КСЗІ в АС класу “1” з призначенням адміністратора

безпеки та комісії з категоріювання.

Крок 3. Адміністратор безпеки здійснює інсталяцію АВПЗ та ПЗ ОС (за

необхідністю) на ПЕОМ

Крок 4. Виконавець реєструє в адміністративному діловодстві зовнішні носії

(USB-флеш накопичувачі, CD/DVD диски) на яких планується обробка службової

інформації.

16

17.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

17

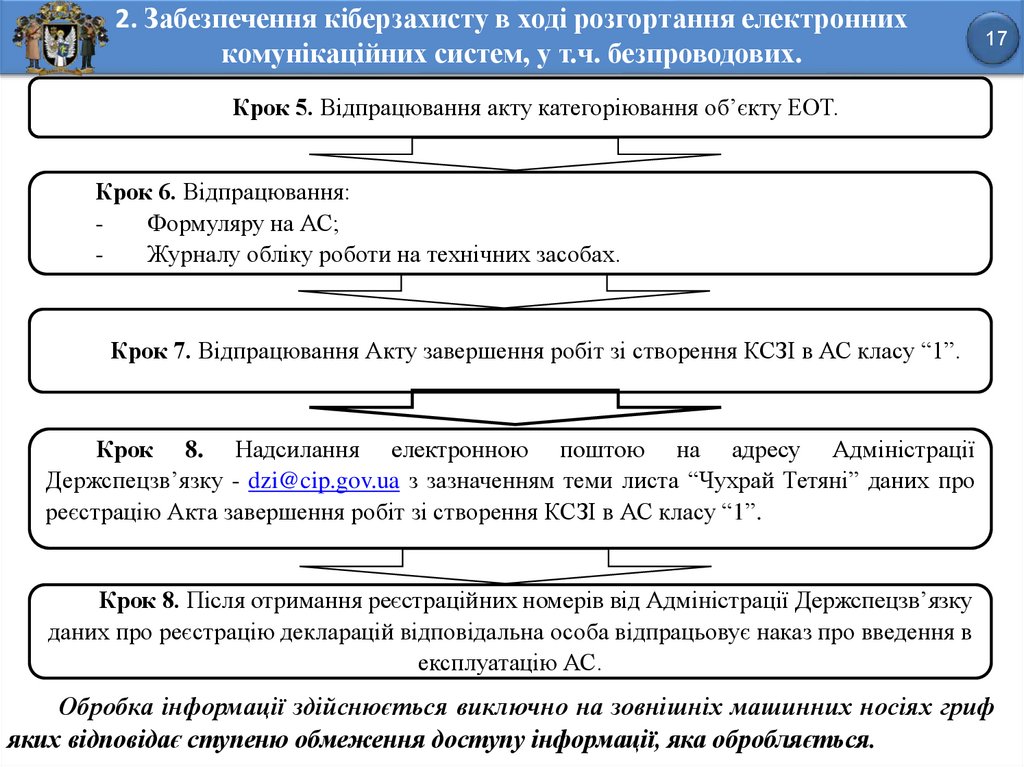

Крок 5. Відпрацювання акту категоріювання об’єкту ЕОТ.

Крок 6. Відпрацювання:

Формуляру на АС;

Журналу обліку роботи на технічних засобах.

Крок 7. Відпрацювання Акту завершення робіт зі створення КСЗІ в АС класу “1”.

Крок 8. Надсилання електронною поштою на адресу Адміністрації

Держспецзв’язку - dzi@cip.gov.ua з зазначенням теми листа “Чухрай Тетяні” даних про

реєстрацію Акта завершення робіт зі створення КСЗІ в АС класу “1”.

Крок 8. Після отримання реєстраційних номерів від Адміністрації Держспецзв’язку

даних про реєстрацію декларацій відповідальна особа відпрацьовує наказ про введення в

експлуатацію АС.

Обробка інформації здійснюється виключно на зовнішніх машинних носіях гриф

яких відповідає ступеню обмеження доступу інформації, яка обробляється.

18.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

18

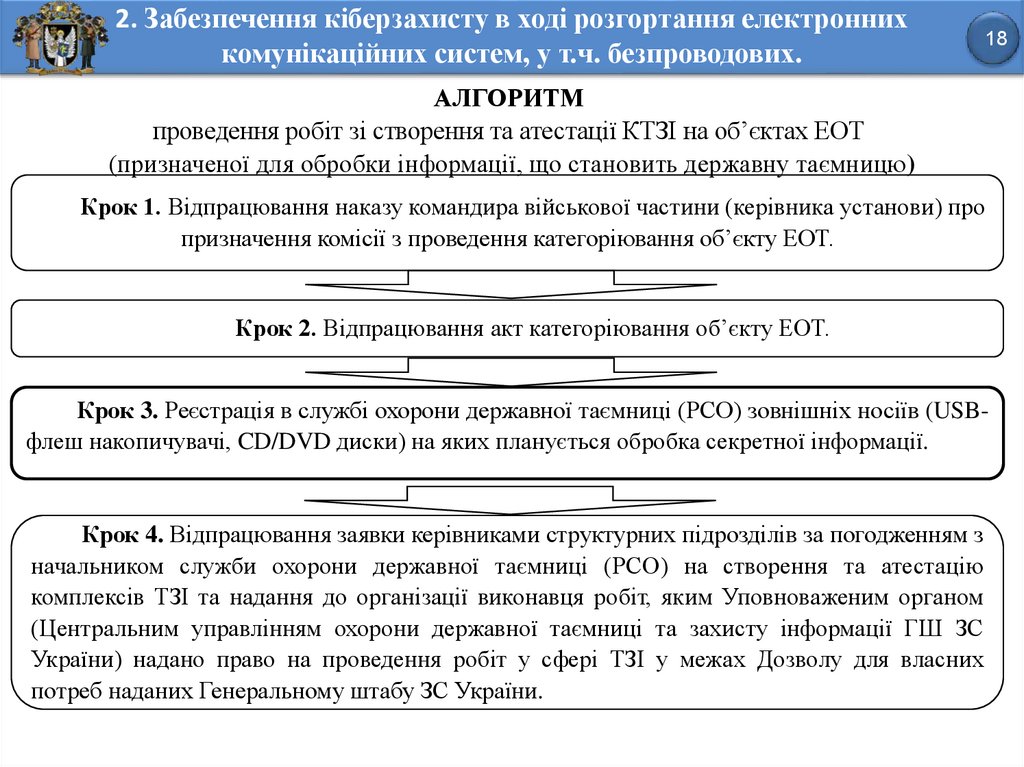

АЛГОРИТМ

проведення робіт зі створення та атестації КТЗІ на об’єктах ЕОТ

(призначеної для обробки інформації, що становить державну таємницю)

Крок 1. Відпрацювання наказу командира військової частини (керівника установи) про

призначення комісії з проведення категоріювання об’єкту ЕОТ.

Крок 2. Відпрацювання акт категоріювання об’єкту ЕОТ.

Крок 3. Реєстрація в службі охорони державної таємниці (РСО) зовнішніх носіїв (USBфлеш накопичувачі, CD/DVD диски) на яких планується обробка секретної інформації.

Крок 4. Відпрацювання заявки керівниками структурних підрозділів за погодженням з

начальником служби охорони державної таємниці (РСО) на створення та атестацію

комплексів ТЗІ та надання до організації виконавця робіт, яким Уповноваженим органом

(Центральним управлінням охорони державної таємниці та захисту інформації ГШ ЗС

України) надано право на проведення робіт у сфері ТЗІ у межах Дозволу для власних

потреб наданих Генеральному штабу ЗС України.

19.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

19

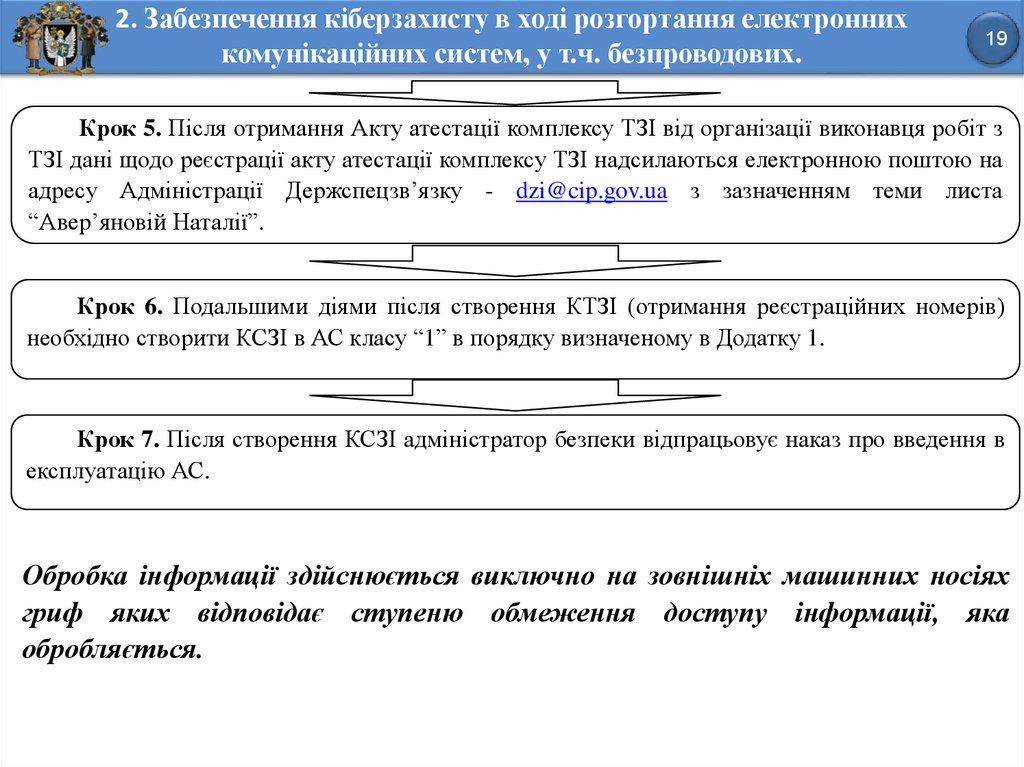

Крок 5. Після отримання Акту атестації комплексу ТЗІ від організації виконавця робіт з

ТЗІ дані щодо реєстрації акту атестації комплексу ТЗІ надсилаються електронною поштою на

адресу Адміністрації Держспецзв’язку - dzi@cip.gov.ua з зазначенням теми листа

“Авер’яновій Наталії”.

Крок 6. Подальшими діями після створення КТЗІ (отримання реєстраційних номерів)

необхідно створити КСЗІ в АС класу “1” в порядку визначеному в Додатку 1.

Крок 7. Після створення КСЗІ адміністратор безпеки відпрацьовує наказ про введення в

експлуатацію АС.

Обробка інформації здійснюється виключно на зовнішніх машинних носіях

гриф яких відповідає ступеню обмеження доступу інформації, яка

обробляється.

20.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

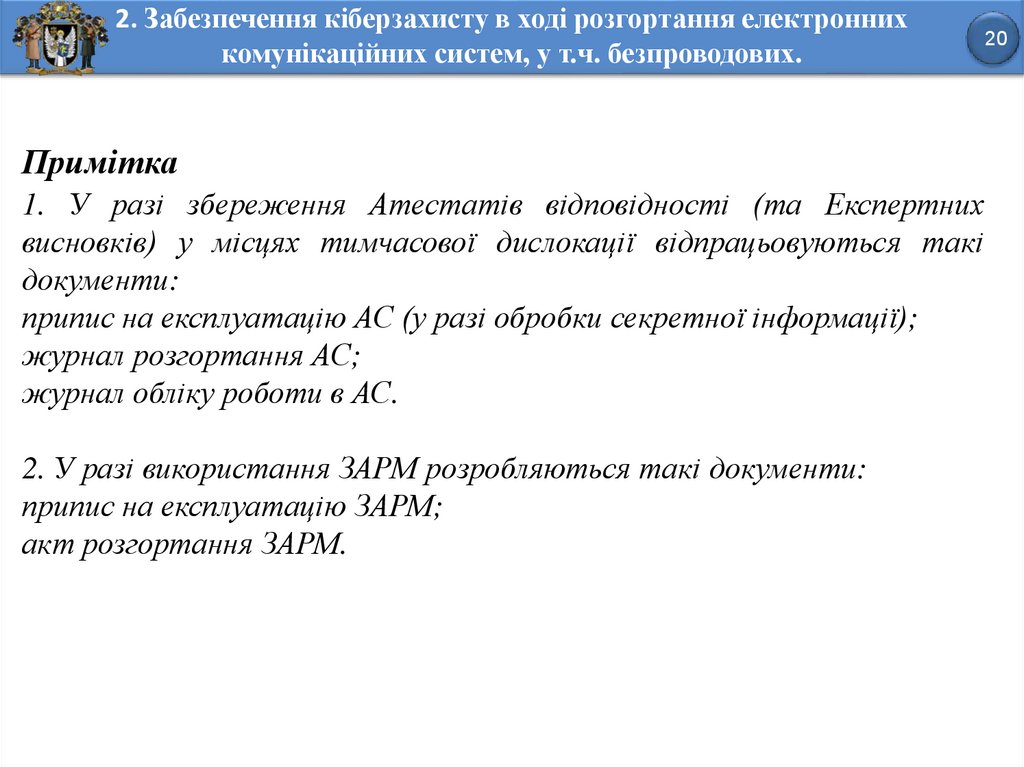

Примітка

1. У разі збереження Атестатів відповідності (та Експертних

висновків) у місцях тимчасової дислокації відпрацьовуються такі

документи:

припис на експлуатацію АС (у разі обробки секретної інформації);

журнал розгортання АС;

журнал обліку роботи в АС.

2. У разі використання ЗАРМ розробляються такі документи:

припис на експлуатацію ЗАРМ;

акт розгортання ЗАРМ.

20

21.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

21

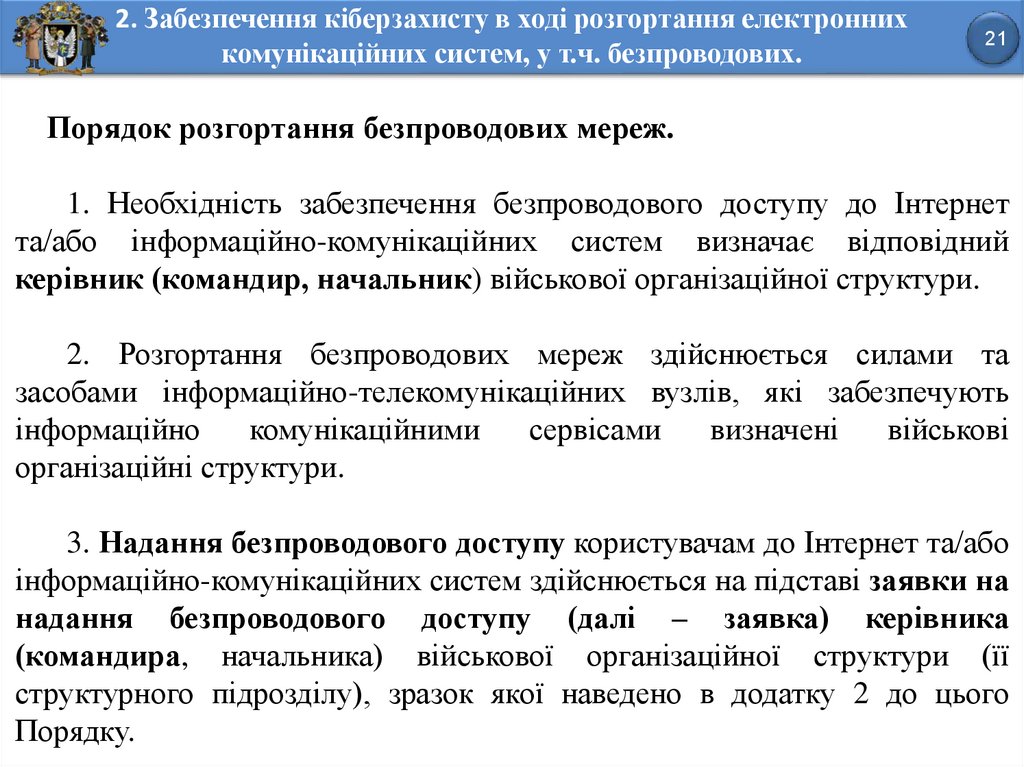

Порядок розгортання безпроводових мереж.

1. Необхідність забезпечення безпроводового доступу до Інтернет

та/або інформаційно-комунікаційних систем визначає відповідний

керівник (командир, начальник) військової організаційної структури.

2. Розгортання безпроводових мереж здійснюється силами та

засобами інформаційно-телекомунікаційних вузлів, які забезпечують

інформаційно

комунікаційними

сервісами

визначені

військові

організаційні структури.

3. Надання безпроводового доступу користувачам до Інтернет та/або

інформаційно-комунікаційних систем здійснюється на підставі заявки на

надання безпроводового доступу (далі – заявка) керівника

(командира, начальника) військової організаційної структури (її

структурного підрозділу), зразок якої наведено в додатку 2 до цього

Порядку.

22.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

22

У випадку відсутності розгорнутої безпроводової мережі

інформаційно -телекомунікаційний вузол проводить такі дії:

здійснює організаційні заходи, передбачені пунктом 4 розділу ІІІ

цього Порядку;

подає заявку до підрозділу (органу) забезпечення на постачання

необхідного комунікаційного обладнання;

здійснює розгортання безпроводової мережі із виконанням вимог

щодо налаштування обладнання безпроводових мереж (додаток 3) та

підключення клієнтів до безпроводової мережі згідно із отриманими

заявками;

оформлює Картку обліку безпроводової мережі (додаток 4).

здійснює заходи технічного контролю зі складанням протоколу,

форма якого наведена в додатку 5.

Періодичність здійснення заходів технічного контролю після

підключення клієнтів визначається начальником зв’язку військової

організаційної структури, який поставив завдання на розгортання

22

безпроводової мережі, але не рідше 1 разу на місяць

23.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

23

ВИМОГИ щодо налаштування обладнання безпроводових мереж

1. Для налаштування клієнтів: забезпечено антивірусний захист

клієнтів відповідно до вимог наказу Міністерства оборони України

від 26 липня 2017 № 391 “Про затвердження Інструкції з організації

антивірусного захисту в інформаційнотелекомунікаційних системах

Міністерства оборони та Збройних Сил України”; забезпечено

дотримання вимог діючої парольної політики щодо складності

паролів та періодичності їх заміни; вимкнуто можливість створення

точки доступу “хот-спот”.

Рекомендовано: керувати списками перевірених SSID (довірених)

безпроводових мереж для підключення, періодично видаляти

безпроводові мережі, що не використовуються або не є довіреними;

вмикати безпроводовий інтерфейс безпосередньо при здійсненні

підключення до безпроводової мережі (після відключення від

безпроводової мережі вимикати).

23

24.

2. Забезпечення кіберзахисту в ході розгортання електроннихкомунікаційних систем, у т.ч. безпроводових.

24

2. Для налаштування безпроводових точок доступу та контролерів управління

безпроводових мереж:

забезпечено дотримання вимог діючої парольної політики щодо складності паролів

та періодичності їх заміни;

налаштована мінімальна необхідна для забезпечення роботи клієнтів потужність

передавача точки безпроводового доступу;

використовуються протоколи безпеки не нижче WPA2, WPA2-Enterprise; відключено

можливість підключення клієнтів по спрощеній процедурі WPS (Wi-Fi Protected Setup);

SSID не містить описової інформації, що дозволяє виявити приналежність

безпроводових мереж (назва військової організаційної структури, тощо, адреси, номери

телефонів або поштові адреси); заблокована можливість адміністрування точки

безпроводового доступу з використанням незахищених протоколів (HTTP, TELNET

тощо); забезпечити моніторинг мережевого трафіка безпроводових мереж.

Рекомендовано: змінити стандартні імена (logins) адміністратора та користувачів;

відключити можливість адміністрування безпроводових мереж із використанням

безпроводового підключення;

забезпечити розмежовування безпроводової мережі і електронних комунікаційних

мереж із використанням технології VLAN;

забезпечити доступ до безпроводової мережі шляхом використання фільтрації МАСадрес клієнтів;

змінити стандартні та відомі комунікаційні порти (TCP/UDP); вимкнути функції

24

сервера DHCP.

25.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

25

ПЕРШОЧЕРГОВІ ВИМОГИ

щодо забезпечення кібернетичної безпеки

І.

Вимоги до використання облікових записів користувачів

Використання особистих ноутбуків та персональних комп’ютерів для

обробки/пересилання/зберігання інформації, яка стосується навчань, заборонено.

Для кожної службової особи, допущеної до роботи на автоматизованому

робочому місці, має бути створений окремий обліковий запис користувача. На

автоматизованому

робочому

місці

чергових

змін

інформаційнотелекомунікаційних вузлів дозволяється створення групових облікових записів,

наприклад: НЧО-420.

Ім’я облікового запису має складатися з прізвища та ініціалів службової особи,

наприклад: Петренко А. О

Для виконання поточних завдань на всіх автоматизованих робочих місцях

дозволяється використовувати лише облікові записи з правами доступу

Користувач”, які не надають повноважень для зміни будь-яких системних

налаштувань автоматизованого робочого місця.

Облікові записи з правами доступу “Адміністратор” дозволяється

використовувати лише технічному персоналу інформаційно- телекомунікаційних

вузлів, підрозділів захисту інформації та кібербезпеки чи особовому складу

штатної/позаштатної служби захисту інформації та кібербезпеки.

25

26.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

26

Використання облікових записів з правами доступу “Адміністратор”

дозволяється лише для інсталяції/деінсталяції програмного забезпечення, внесення

змін до системних налаштувань автоматизоване робоче місце, створення чи

видалення облікових записів користувачів.

Використання облікових записів з правами доступу “Адміністратор” для

прийому/надсилання повідомлень засобами електронної пошти, відпрацювання

документів, доступу до інтернет-ресурсів та виконання інших поточних завдань

суворо заборонено.

На всіх автоматизоване робоче місце доступ до кожного облікового запису має

надаватися лише після введення пароля, який відповідає вимогам, наведеним у

розділі 3 “Щодо використання стійких паролів”.

У випадку залишення автоматизоване робоче місце без нагляду користувач

повинен здійснити блокування автоматизоване робоче місце.

На всіх автоматизованих робочих місцях має бути налаштоване автоматичне

блокування 5 хвилин неактивності (ЗО хвилин для автоматизованих робочих місць

чергових змін) з розблокуванням лише після введення пароля доступу до

облікового запису.

Надання спільного мережевого доступу до локальних директорій

автоматизованого робочого місця заборонено.

26

27.

3. Забезпечення кіберзахисту в ході експлуатації електронних27

комунікаційних систем, у т.ч. безпроводових.

Щодо забезпечення антивірусного захисту

1. Порядок забезпечення антивірусного захисту у Збройних Силах України

визначено в Інструкції з організації антивірусного захисту в

інформаційно-телекомунікаційних системах Міністерства оборони

України та Збройних Сил України, затвердженої наказом Міністра

оборони України від 26.07.2017 №391.

Інструкція доступна для завантаження за такими посиланнями:

http://antivirus.dod.ua/documents/NAKAZ_MO_3 91 .pdf;

http://update.mil.gov.ua/downloads/NAKAZ_MO_391 .pdf.

1. Використання

антивірусного

програмного

забезпечення

виробництва/розробки Російської Федерації, зокрема Dr.Web та Kaspersky,

суворо заборонено.

2. Використання

автоматизованих робочих місць, які не мають

інстальованого антивірусного програмного забезпечення з актуальними

базами антивірусних оновлень - заборонено. Антивірусне програмне

забезпечення доступне для завантаження за посиланнями:

http://antivirus.dod.ua/Downloads/ESETES.zip;

http://update.mil.gov.ua/downloads/ESETES.zip.

Антивірусні оновлення на автоматизоване робоче місце ІСД- Інтернет та

автоматизоване робоче місце АСУ ЗС України “Дніпро” мають здійснюватися

щодоби в автоматичному режимі з серверів антивірусних оновлень Центру

27

кібернетичної безпеки в ІТС ЗС України.

28.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

28

Антивірусні оновлення на автоматизовані робочі місця, які

не підключені до ІСДІнтернет чи до АСУ ЗС України “Дніпро”, мають

здійснюватися щотижня за допомогою машинних носіїв

Інформації.

Актуальні

антивірусні

оновлення

доступні

для

завантаження за такими посиланнями:

для ІСД-Інтернет: http://update.miLgov.ua/nod32 v4;

для АСУ ЗС України “Дніпро”: http://nod32_v4.dod.ua.

Доступ до файлів на машинних носіях інформації без їх

попередньої антивірусної перевірки - заборонено.

Переривати автоматичну антивірусну перевірку машинних

носіїв інформації після їх підключення до автоматизованого

робочого місця суворо заборонено.

1.

28

29.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

29

Вимоги до використання стійких паролів на автоматизованих робочих

місцях, серверах та телекомунікаційному обладнанні.

Пароль не може містити ім’я облікового запису користувача або будь-якої його

частини.

Пароль має складатися з не менш ніж десяти символів.

Пароль має містити символи не менш ніж чотирьох категорій, а саме:

прописні букви алфавіту від А до Z або від А до Я;

малі літери алфавіту від а до z або від а до я;

не менш однієї цифри;

не менш одного неалфавітного символу (наприклад, !,$,#, %).

Облік паролів здійснюється в Журналі обліку закріплення і видачі імен та паролів за

формою, наведеною в таблиці 1.

Максимальний термін дії пароля не повинен перевищувати 42 доби.

Значення пароля доступу до персональної електронно-обчислювальної машини, на

якій проводиться обробка секретної інформації, має гриф секретності “таємно”.

Зберігання паролів доступу в легкодоступних місцях (записаний на клавіатурі,

моніторі, робочому зошиті тощо) - заборонено.

Журнал обліку паролів має зберігатися у відповідального в опечатаному сейфі чи

валізі.

Передача в усній чи письмовій формі паролів доступу до власного облікового запису

29

користувача чи електронної поштової скриньки іншим особам заборонена.

30.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

30

Вимоги щодо використання машинних носіїв інформації

1.

2.

3.

Використання машинних носіїв інформації, необлікованих

у військовій частині (організації), - заборонено.

Зберігання на машинному носії інформації відомостей зі

ступенем обмеження доступу вищим ніж гриф обмеження

доступу машинного носія інформації - заборонено.

Зберігання інформації приватного характеру та інформації,

яка не належить до службових питань (фільми, особисті

фото, музика тощо), на облікованих машинних носіях

інформації - заборонено.

30

31.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

31

Щодо використання електронної пошти

Для обміну повідомленнями та виконання інших службових завдань необхідно

використовувати лише сервіси електронної пошти в доменах: mil.gov.ua (ІСДІнтернет), dod.ua (АСУ ЗС України), ddu.ua (мережа обміну службовою інформацією

ЗС України), mil.ua (захищена система обміну інформацією ЗС України).

Використання офіційних електронних поштових скриньок для особистих потреб

(приватне листування, реєстрація на інтернет-ресурсах тощо) - заборонено.

Використання приватних електронних поштових скриньок (Gmail, Ukr.net, Hotmail

тощо) в інтересах службової діяльності (обмін повідомленнями, пересилання сканкопій документів тощо) - заборонено.

Використання військовослужбовцями електронних поштових скриньок, які

надаються сервісами у Російській Федерації (mail.ru, mail.rambler.ru, тощо), для

особистих потреб не рекомендується.

Доступ до файлів, які містяться у повідомленні електронної пошти, без попередньої

антивірусної перевірки - суворо заборонено.

У разі отримання повідомлення електронної пошти, яке містить файли у додатках,

необхідно, за наявності інших каналів зв’язку, перевірити факт надсилання файлів

відправником.

Перехід за посиланнями, що містяться в повідомленнях електронної пошти - суворо

31

заборонено.

32.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

32

Забезпечення безпеки безпроводових мереж

1. Заходи з безпеки безпроводових мереж містять в собі організаційні

заходи та заходи технічного контролю і повинні забезпечити постійний та

безперервний захист інформації, яка циркулює в безпроводових мережах та

запобігання несанкціонованому доступу до безпроводових мереж.

2. Передача інформації через незахищене середовище, яким є

безпроводова мережа, здійснюється у зашифрованому вигляді або

захищеними каналами передачі даних.

3. Відповідальність за забезпечення безпеки безпроводових мереж

покладається на начальника зв’язку військової організаційної структури.

У структурних підрозділах військових організаційних структур, які

забезпечуються інформаційно-комунікаційними сервісами інформаційно

телекомунікаційними

вузлами

Міністерства

оборони

України,

відповідальність за забезпечення безпеки безпроводових мереж

покладається на служби захисту інформації відповідних інформаційнотелекомунікаційних вузлів.

32

33.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

33

Організаційні заходи містять:

постановку завдання інформаційно-телекомунікаційному вузлу на розгортання

безпроводових мереж;

визначення відповідальних за підготовку технічного рішення, розгортання та

налаштування обладнання безпроводових мереж, його експлуатаційно технічне

обслуговування;

визначення умов розміщення обладнання безпроводових мереж, з метою

унеможливлення фізичного доступу до нього сторонніх осіб;

розробку технічного рішення (схеми розгортання безпроводових мереж та

специфікації необхідного обладнання);

визначення адміністраторів; розгортання безпроводових мереж відповідно до

технічного рішення з дотриманням Вимог щодо налаштування обладнання

безпроводових мереж;

облік обладнання безпроводових мереж у встановленому порядку в системі

Міністерства оборони України;

управління обліковими записами користувачів;

організацію заходів реагування на кіберінциденти, виявлені в безпроводових

мережах;

надання до уповноваженого підрозділу Управління забезпечення реагування на

кризові ситуації, в межах взаємодії, інформації відповідно до додатка 4.

33

34.

3. Забезпечення кіберзахисту в ході експлуатації електроннихкомунікаційних систем, у т.ч. безпроводових.

34

Заходи технічного контролю містять:

перевірку дотримання адміністраторами і користувачами вимог

щодо налаштування обладнання безпроводової мережі зі

складанням протоколу (додаток 5 до наказу Міністерства оборони

України “Про затвердження Порядку використання локальних

радіомереж в системі Міністерства оборони України” від

22 березня 2023 року №153/нм);

виявлення в контрольованій зоні обладнання безпроводових

мереж, що використовуються з порушенням Вимог щодо

налаштування обладнання безпроводових мереж та припинення їх

роботи;

контроль

за

впровадженням

оновлень

програмного

забезпечення обладнання безпроводових мереж та усунення

34

виявлених вразливостей.

internet

internet law

law