Similar presentations:

Основы тестирования на проникновение. Раздел 1

1.

РАЗДЕЛ 1 – ОСНОВЫ ТЕСТИРОВАНИЯНА ПРОНИКНОВЕНИЕ

1. ТЕСТИРОВАНИЕ НА ПРОНИКНОВЕНИЕ И ЕГО ВИДЫ.

2. НЕОБХОДИМОСТЬ И ВАЖНОСТЬ ТЕСТИРОВАНИЯ НА ПРОНИКНОВЕНИЕ.

3. ПРЕДВАРИТЕЛЬНЫЕ МЕРОПРИЯТИЯ И ЭТАПЫ.

4. УСТАНОВКА VIRTUALBOX, НАСТРОЙКА ЛАБОРАТОРНОЙ СЕТИ И ИМПОРТ

ВИРТУАЛЬНЫХ МАШИН.

2.

ПРЕДПОЛАГАЕМЫЕ ЦЕЛИ ДАННОГО РАЗДЕЛА1. Получение базовой теории тестирования на проникновение и

общепринятой отраслевой терминологии.

2. Изучение типов тестов на проникновение.

3. Получение обзора действий, которые входят в тест на

проникновение.

4. Установка работающей версии Kali, которую можно использовать для

выполнения упражнений.

3.

ЧТО ТАКОЕ ТЕСТИРОВАНИЕ НАПРОНИКНОВЕНИЕ?

Тестирование на проникновение (тесты на преодоление защиты,

penetration testing, pentest, пентест) представляет собой имитацию

действий злоумышленника с информационной системой (сетью,

оборудованием и т.д.) с целью демонстрации уязвимостей и оценки

эффективности применяемых мер по защите информации (технических,

организационных и др.).

4.

ПРЕДВАРИТЕЛЬНЫЕ ДЕЙСТВИЯ ДЛЯТЕСТИРОВАНИЯ НА ПРОНИКНОВЕНИЕ

1. Определение области действия.

2. Точка эскалации.

3. Юридические аспекты.

5.

ЭТАПЫ ТЕСТИРОВАНИЯ НА ПРОНИКНОВЕНИЕ1. Сбор информации.

2. Разведка и сканирование.

3. Исследование уязвимостей.

4. Эксплуатация и получение доступа.

5. Постэксплуатация и поддержание доступа.

6. Документация и отчетность.

6.

ВИДЫ ТЕСТИРОВАНИЯ НА ПРОНИКНОВЕНИЕ1. Внутреннее тестирование.

2. Внешнее тестирование.

3. «Черный ящик».

4. «Белый ящик».

5. «Серый ящик».

7.

НАСТРОЙКА ВИРТУАЛЬНОЙ ЛАБОРАТОРИИТЕСТИРОВАНИЯ НА ПРОНИКНОВЕНИЕ

1.VirtualBox: https://www.virtualbox.org/

2.Kali Linux: https://kali.org/

8.

ВОПРОСЫ К РАЗДЕЛУ 1:1. Что такое тестирование на проникновение и почему оно так важно?

2. Почему тест на проникновение разбит на несколько этапов?

3. Какой диапазон IP-адресов использовался для настройки сети

виртуальной лаборатории?

9.

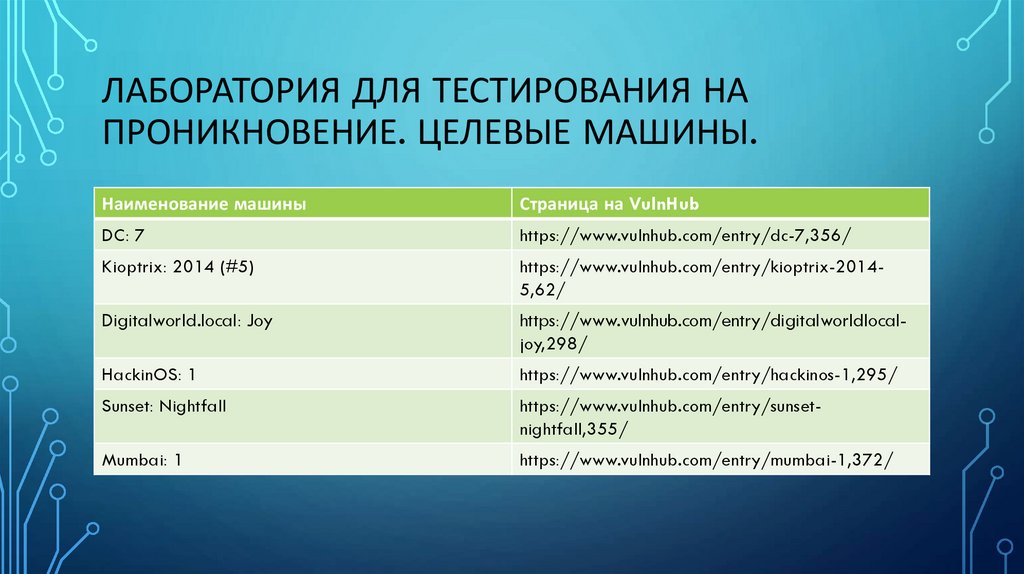

ЛАБОРАТОРИЯ ДЛЯ ТЕСТИРОВАНИЯ НАПРОНИКНОВЕНИЕ. ЦЕЛЕВЫЕ МАШИНЫ.

Наименование машины

Страница на VulnHub

DC: 7

https://www.vulnhub.com/entry/dc-7,356/

Kioptrix: 2014 (#5)

https://www.vulnhub.com/entry/kioptrix-20145,62/

Digitalworld.local: Joy

https://www.vulnhub.com/entry/digitalworldlocaljoy,298/

HackinOS: 1

https://www.vulnhub.com/entry/hackinos-1,295/

Sunset: Nightfall

https://www.vulnhub.com/entry/sunsetnightfall,355/

Mumbai: 1

https://www.vulnhub.com/entry/mumbai-1,372/

10.

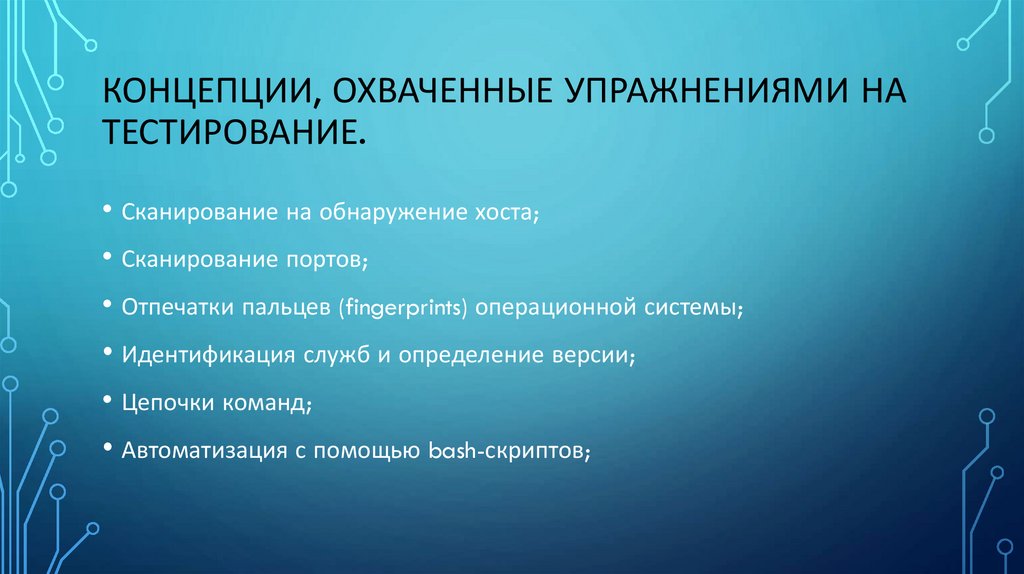

КОНЦЕПЦИИ, ОХВАЧЕННЫЕ УПРАЖНЕНИЯМИ НАТЕСТИРОВАНИЕ.

• Сканирование на обнаружение хоста;

• Сканирование портов;

• Отпечатки пальцев (fingerprints) операционной системы;

• Идентификация служб и определение версии;

• Цепочки команд;

• Автоматизация с помощью bash-скриптов;

11.

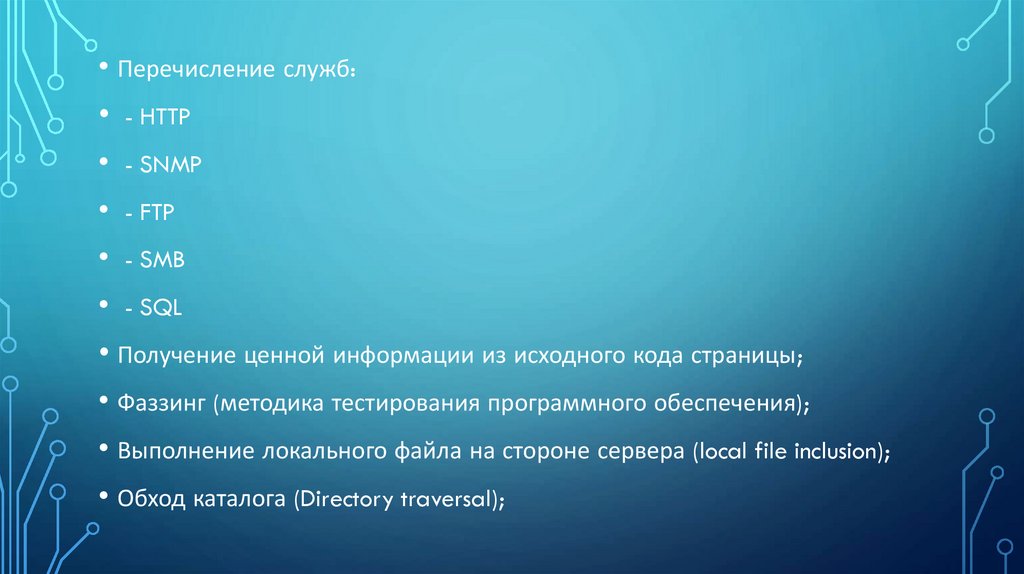

• Перечисление служб:• - HTTP

• - SNMP

• - FTP

• - SMB

• - SQL

• Получение ценной информации из исходного кода страницы;

• Фаззинг (методика тестирования программного обеспечения);

• Выполнение локального файла на стороне сервера (local file inclusion);

• Обход каталога (Directory traversal);

12.

• Внедрение команды ОС;• Обход фильтрации веб-доступа;

• Удаленное выполнение кода;

• Обход ограничений на загрузку файлов;

• Перечисление и атака на WordPress;

• Брутфорс онлайн-форм входа;

• Шифрование полезных нагрузок;

• Исследование уязвимостей;

• - поисковые системы

• - использование эксплойтов для веб-сайтов

• - SearchSploit

• - Metasploit

13.

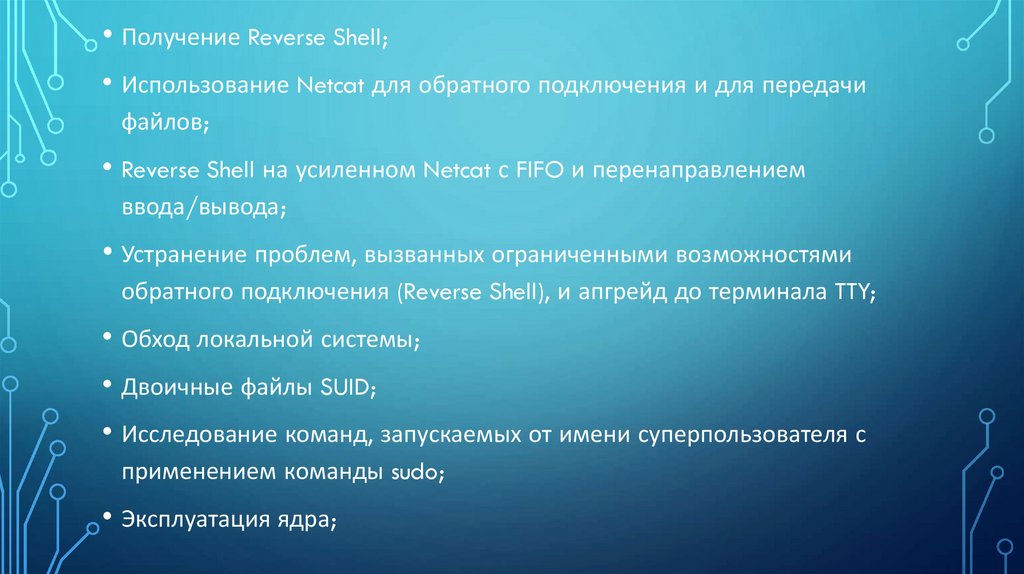

• Получение Reverse Shell;• Использование Netcat для обратного подключения и для передачи

файлов;

• Reverse Shell на усиленном Netcat с FIFO и перенаправлением

ввода/вывода;

• Устранение проблем, вызванных ограниченными возможностями

обратного подключения (Reverse Shell), и апгрейд до терминала TTY;

• Обход локальной системы;

• Двоичные файлы SUID;

• Исследование команд, запускаемых от имени суперпользователя с

применением команды sudo;

• Эксплуатация ядра;

14.

• Злоупотребление неавторизованной службой TFTP;• Эксплуатация с использованием Metasploit;

• Обратное подключение с использованием бэкдора на PHP;

• Взлом пароля;

• Фаззинг входных параметров для проверки уязвимостей;

• Повышение привилегий и получение прав суперпользователя root;

15.

РАЗДЕЛ 3. ЗНАКОМСТВО С KALI LINUX.1. Обзор Кали Линукс;

2. Базовый аккаунт и системное администрирование;

3. Управление пакетами;

4. Работа системы;

5. Сценарии командной строки.

16.

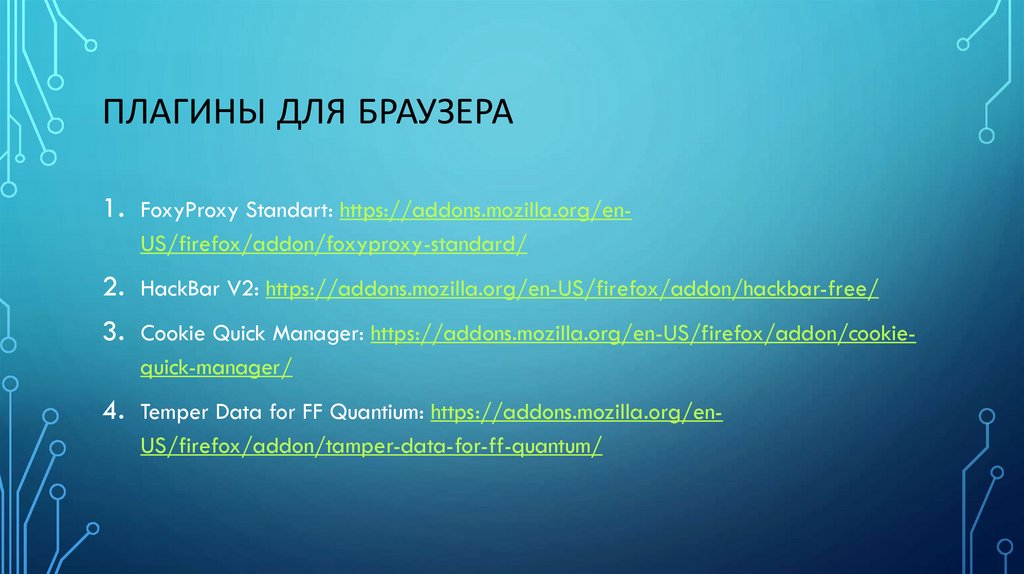

ПЛАГИНЫ ДЛЯ БРАУЗЕРА1. FoxyProxy Standart: https://addons.mozilla.org/enUS/firefox/addon/foxyproxy-standard/

2. HackBar V2: https://addons.mozilla.org/en-US/firefox/addon/hackbar-free/

3. Cookie Quick Manager: https://addons.mozilla.org/en-US/firefox/addon/cookiequick-manager/

4. Temper Data for FF Quantium: https://addons.mozilla.org/enUS/firefox/addon/tamper-data-for-ff-quantum/

17.

ВОПРОСЫ ДЛЯ САМОПРОВЕРКИ1. Какая команда используется для обновления базы данных пакетов в Kali

Linux?

2. Какие команды используются для поиска файлов в Kali Linux? Объясните

различия между ними.

3. Что такое подстановка команд и чем она полезна?

4. При каких обстоятельствах при объединении нескольких команд Вы бы

выбрали оператор && вместо ; ?

5. Для чего в программировании используются циклы?

18.

РАЗДЕЛ 4. ПОНИМАНИЕ ЭТАПОВ ПРОЦЕССАТЕСТИРОВАНИЯ

1. Предварительные действия.

2. Планирование.

3. Сбор информации.

4. Разведка.

5. Составление перечня служб.

6. Исследование уязвимостей.

7. Эксплуатация.

8. Отчетность.

19.

ВОПРОСЫ ДЛЯ САМОПРОВЕРКИ1. Насколько важен этап планирования перед началом тестирования на

проникновение?

2. Что самое главное нужно помнить на этапе эксплуатации? (Помните,

этот этап может причинить серьезный вред, если не выполнять его

осторожно.)

3. Насколько важен этап отчетности после завершения тестирования?

20.

РАЗДЕЛ 5. ПЛАНИРОВАНИЕ И РАЗВЕДКА• Планирование теста на проникновение.

• Ожидания клиентов:

- создание карты возможных атак на приложения и IT-инфраструктуру

компании, выявление связанных с ними проблем безопасности и

преобразование этих результатов в оценку реального риска для бизнеса;

- выявление слабых мест в системе безопасности и устранения обнаруженных

недостатков для того, как они будут найдены и использованы

злоумышленниками;

- понимание эффективности рабочих групп и процессов внутренней

безопасности;

- соответствие требованиям, вытекающим из политики компании или

стандартов информационной безопасности, таких как ISO/IEC 27000, PCI-DSS и

других нормативных обязательств.

21.

• Объем тестирования• Способы коммуникации

• Иерархия эскалации в случае возникновения проблем:

- невозможность доступа к целевой инфраструктуре или приложению;

- доступ к сети заблокирован брандмауэром или системами

обнаружения и предотвращения вторжений;

- тестовая учетная запись деактивирована или заблокирована;

- получено сообщение о критических уязвимостях;

- требуется получение разрешений, необходимых для эксплуатации;

- целевая инфраструктура или платформы приложений

непреднамеренно выходят из строя из-за тестирования.

22.

• Ключевой персонал:Персонал, со стороны клиента включает представителей:

- руководства организации;

- руководителя проекта;

- группы IT-администрирования;

- группы информационной безопасности;

- группы сетевой безопасности;

- оперативного центра безопасности;

- разработчиков приложения.

23.

Персонал, контролирующий, управляющий и проводящий тестирование:- менеджер;

- руководитель проекта;

- ведущий тестировщик;

- члены команды.

24.

• Окно тестирования• Ограничения тестирования:

- во избежание сбоя тестируемых систем или служб (пример: отказ в

обслуживании);

- во избежание влияния на производительность тестовых систем;

- для экономии времени на случай, если тесты могут выполняться

слишком долго (пример: полный перебор паролей);

- во избежание раскрытия конфиденциальных данных (например,

загрузка хешей паролей на внешние веб-сайты для взлома);

- во избежание внедрения вредоносных скриптов в среду (например,

загрузка веб-шеллов, эксплойтов ядра и т.д.)

industry

industry