Similar presentations:

Состязательные атаки: методы оценки защищённости, методы повышения защищённости применимо к задачам в сетях

1.

ВЛАДИМИРСКИЙГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

имени Александра Григорьевича

и

Николая Григорьевича Столетовых

Кафедра информатики и

защиты информации (ИЗИ)

Состязательные атаки: методы оценки

защищённости, методы повышения

защищённости применимо к задачам в сетях

Руководитель НИР:

ст. пр. кафедры ИЗИ Д. В. Мазурок

Исполнитель:

ст. гр. ИСБ-120 А. Д. Гришин

г. Владимир 2023

2.

ВведениеОбъект исследования

• Состязательные атаки на модели машинного обучения

Предмет исследования

• Методы оценки защищённости, методы повышения

защищённости

Цель исследования

• Снижение влияния состязательных атак на модели

машинного обучения

02

Методы оценки защищённости, методы повышения защищённости. Исполнитель: А. Д. Гришин

3.

ВведениеЗадачи:

• Определение понятия «Состязательная атака»

• Определение методов оценки защищённости моделей МО

• Определение методов повышения защищённости моделей

МО

Основные результаты, выносимые на защиту НИР

• Обзор методов оценки защищённости машинного обучения

• Обзор методов повышения защищённости машинного

обучения

*МО – Машинное обучение

03

Методы оценки защищённости, методы повышения защищённости. Исполнитель: А. Д. Гришин

4.

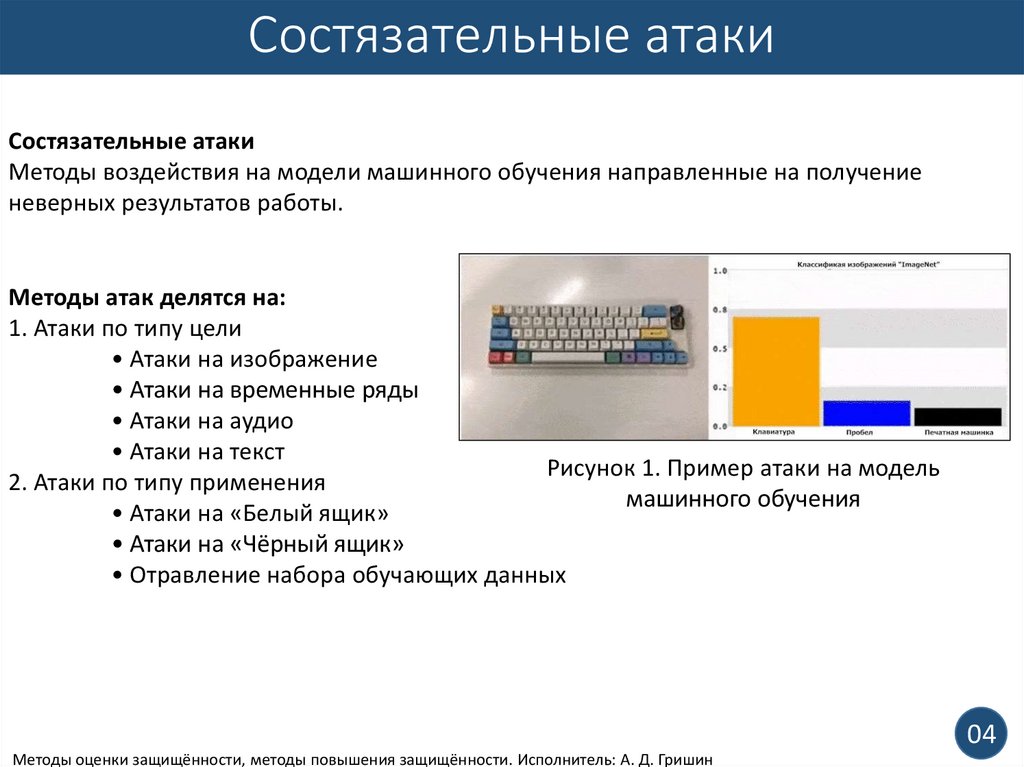

Состязательные атакиСостязательные атаки

Методы воздействия на модели машинного обучения направленные на получение

неверных результатов работы.

Методы атак делятся на:

1. Атаки по типу цели

• Атаки на изображение

• Атаки на временные ряды

• Атаки на аудио

• Атаки на текст

Рисунок 1. Пример атаки на модель

2. Атаки по типу применения

машинного обучения

• Атаки на «Белый ящик»

• Атаки на «Чёрный ящик»

• Отравление набора обучающих данных

04

Методы оценки защищённости, методы повышения защищённости. Исполнитель: А. Д. Гришин

5.

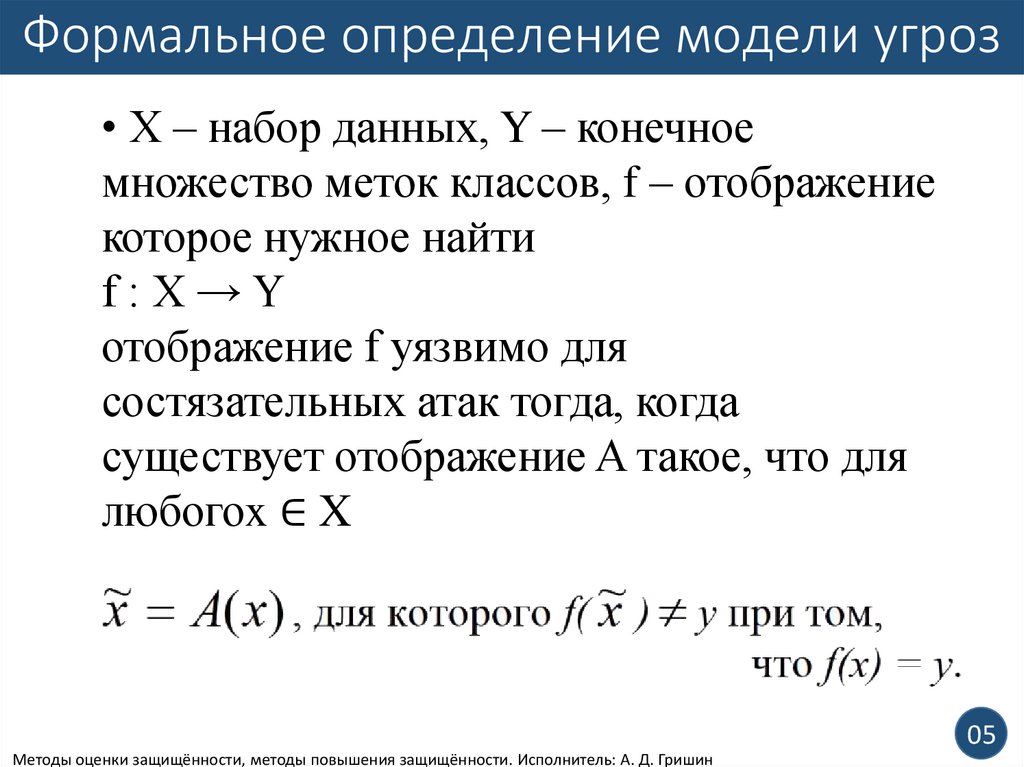

Формальное определение модели угроз• X – набор данных, Y – конечное

множество меток классов, f – отображение

которое нужное найти

f:X→Y

отображение f уязвимо для

состязательных атак тогда, когда

существует отображение A такое, что для

любогоx ∈ X

05

Методы оценки защищённости, методы повышения защищённости. Исполнитель: А. Д. Гришин

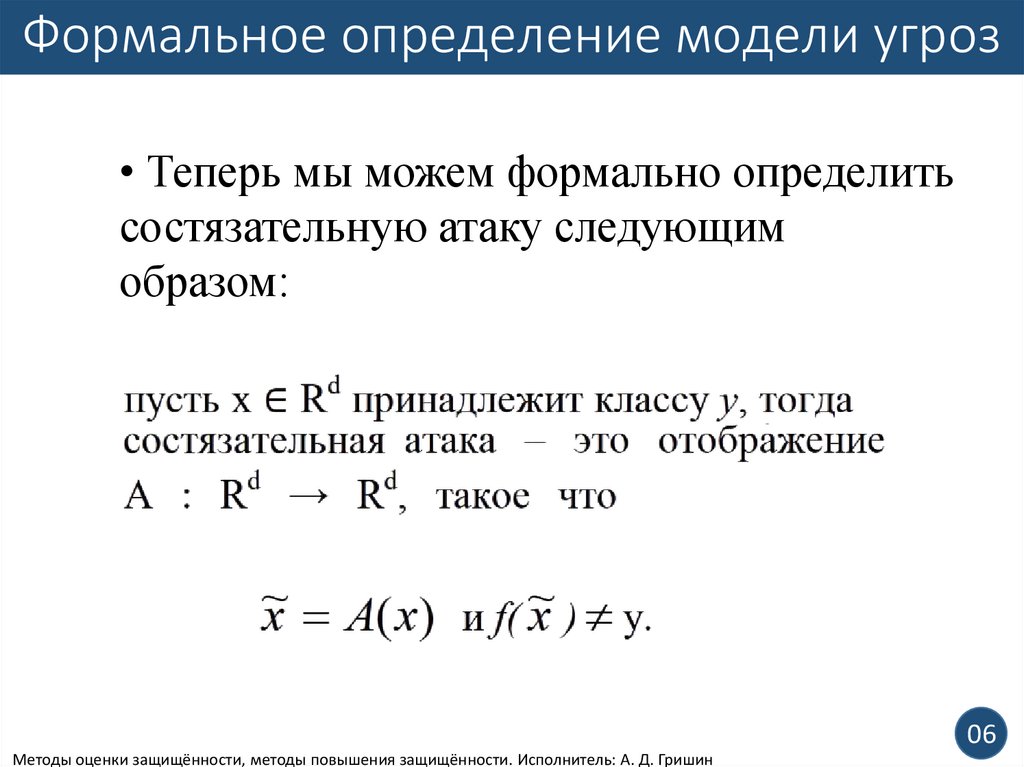

6.

Формальное определение модели угроз• Теперь мы можем формально определить

состязательную атаку следующим

образом:

06

Методы оценки защищённости, методы повышения защищённости. Исполнитель: А. Д. Гришин

7.

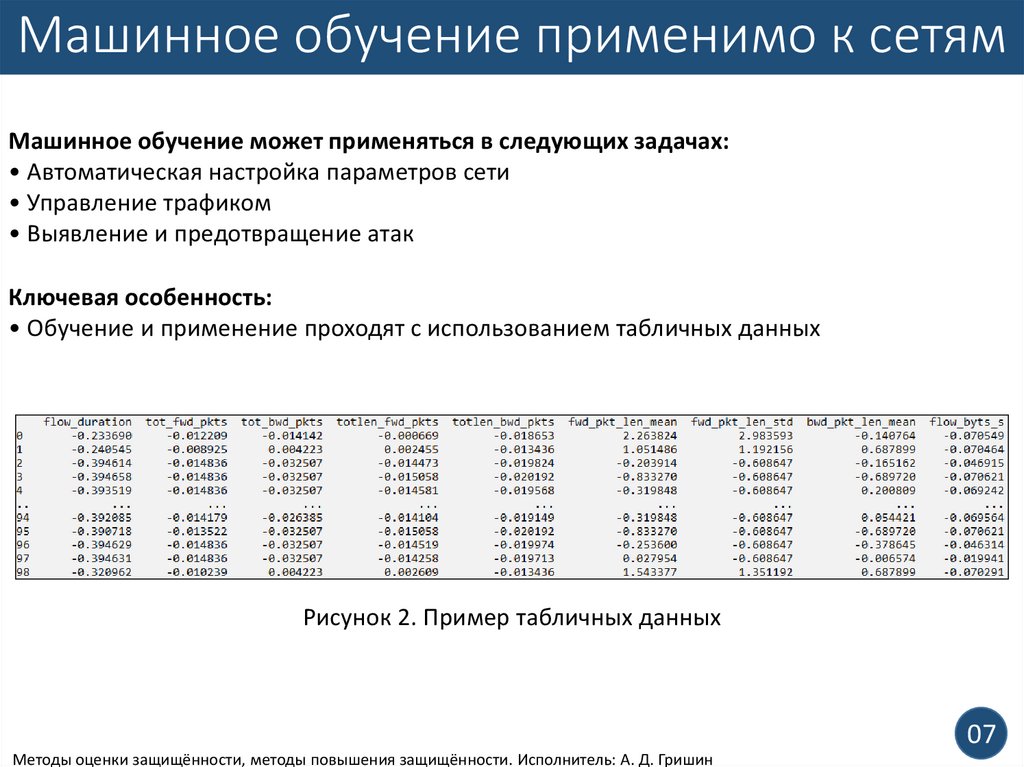

Машинное обучение применимо к сетямМашинное обучение может применяться в следующих задачах:

• Автоматическая настройка параметров сети

• Управление трафиком

• Выявление и предотвращение атак

Ключевая особенность:

• Обучение и применение проходят с использованием табличных данных

Рисунок 2. Пример табличных данных

07

Методы оценки защищённости, методы повышения защищённости. Исполнитель: А. Д. Гришин

8.

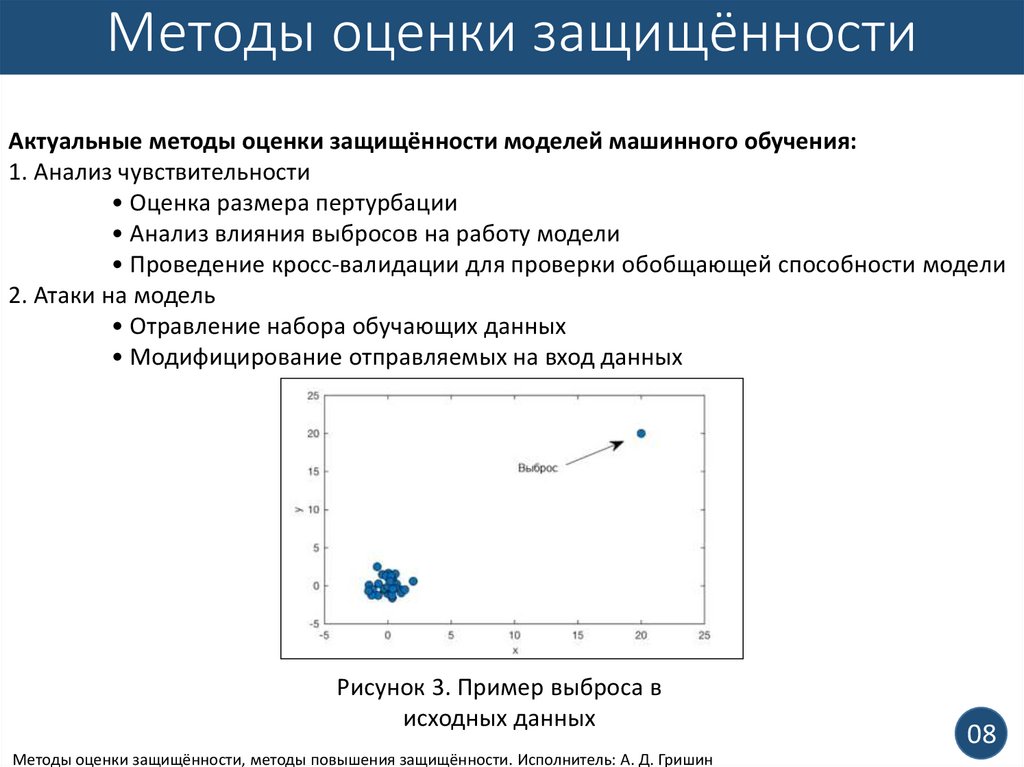

Методы оценки защищённостиАктуальные методы оценки защищённости моделей машинного обучения:

1. Анализ чувствительности

• Оценка размера пертурбации

• Анализ влияния выбросов на работу модели

• Проведение кросс-валидации для проверки обобщающей способности модели

2. Атаки на модель

• Отравление набора обучающих данных

• Модифицирование отправляемых на вход данных

Рисунок 3. Пример выброса в

исходных данных

Методы оценки защищённости, методы повышения защищённости. Исполнитель: А. Д. Гришин

08

9.

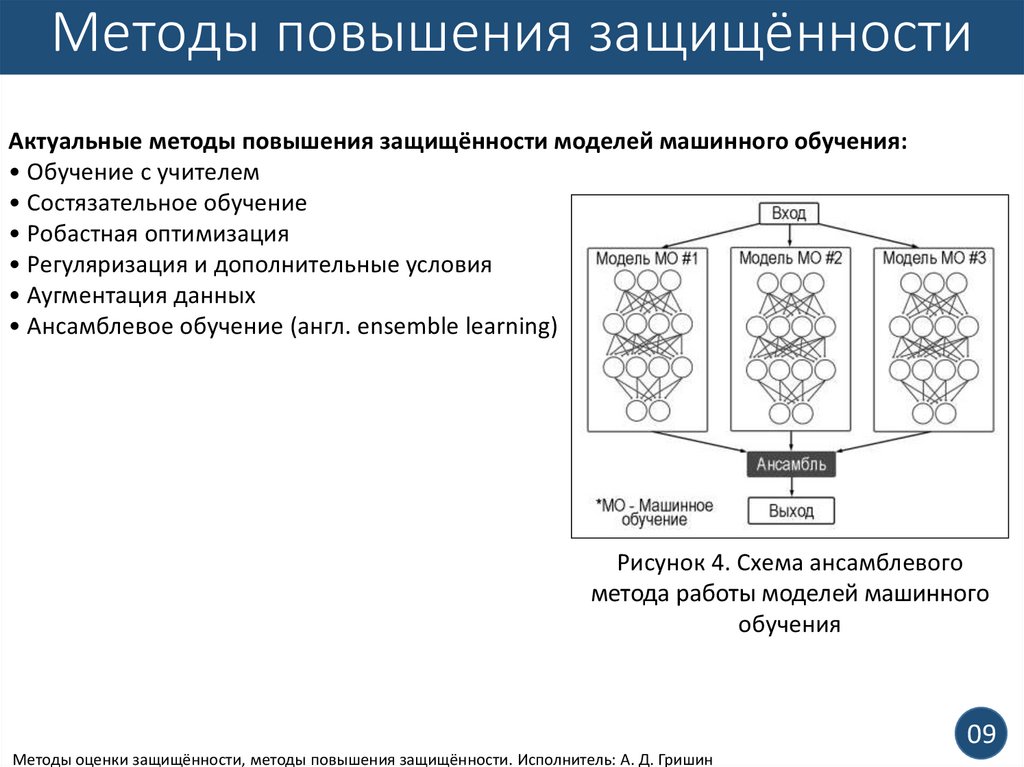

Методы повышения защищённостиАктуальные методы повышения защищённости моделей машинного обучения:

• Обучение с учителем

• Состязательное обучение

• Робастная оптимизация

• Регуляризация и дополнительные условия

• Аугментация данных

• Ансамблевое обучение (англ. ensemble learning)

Рисунок 4. Схема ансамблевого

метода работы моделей машинного

обучения

09

Методы оценки защищённости, методы повышения защищённости. Исполнитель: А. Д. Гришин

informatics

informatics