Cybersécurité et collectivités territoriales

1.

Cybersécuritéet

collectivités territoriales

2.

État des lieux3.

4.

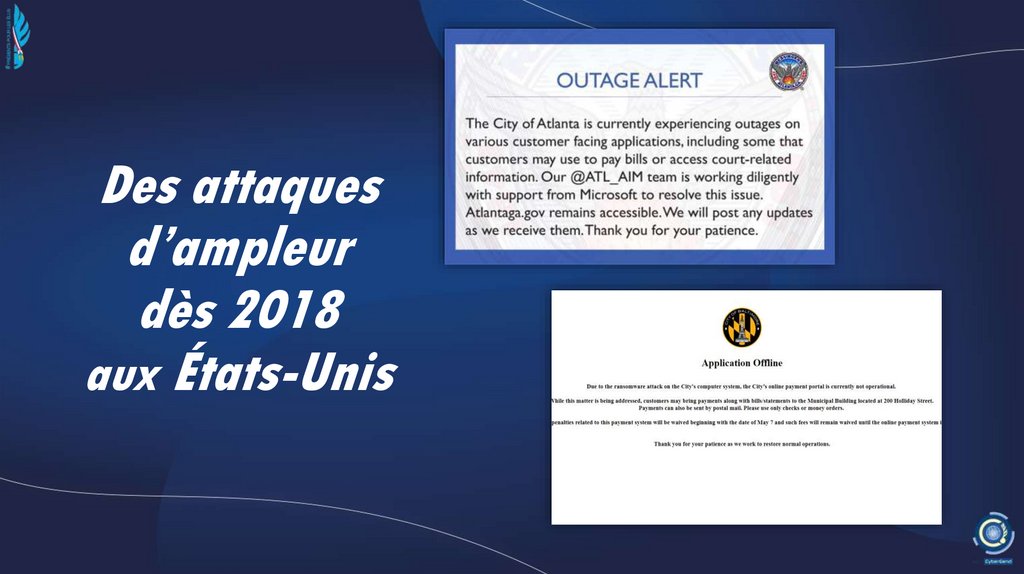

Des attaquesd’ampleur

dès 2018

aux États-Unis

5.

mais égalementen France

6.

Demain,des conséquences plus

graves encore ?

7.

Les attaques descollectivités et des

administrations

locales explosent

depuis 2019

Source : club des RSSI de collectivités

8.

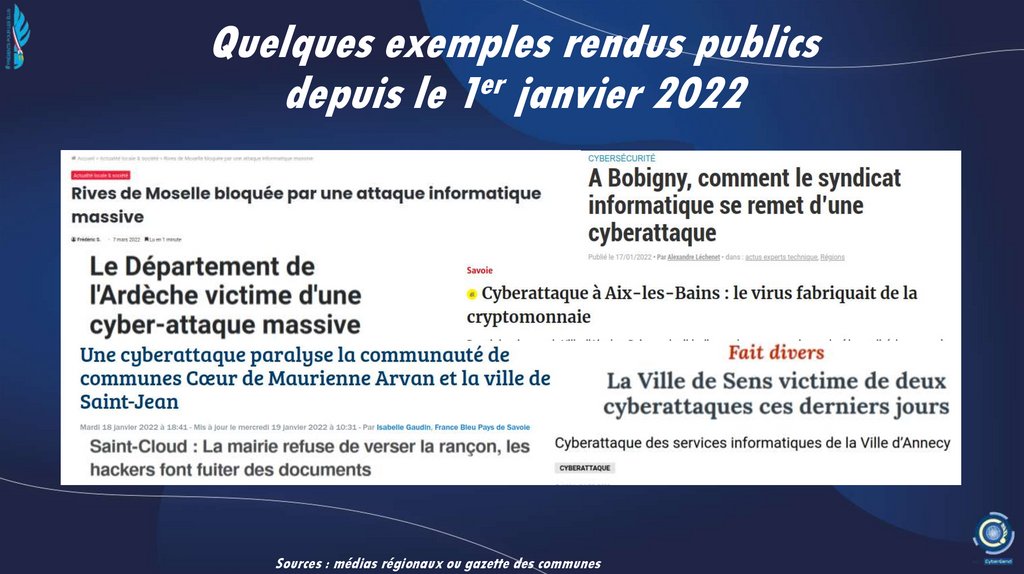

Quelques exemples rendus publicsdepuis le 1er janvier 2022

Sources : médias régionaux ou gazette des communes

9.

Impacts d’unecyberattaque

IMPACTS SUR LES MISSIONS

IMPACTS SUR L’ORGANISATION

IMPACTS HUMAINS OU MATÉRIELS

IMPACTS SUR LA GOUVERNANCE

IMPACTS FINANCIERS

IMPACTS JURIDIQUES

IMPACTS SUR L'IMAGE ET LA CONFIANCE

Sources : Var Matin et la Gazette des communes

10.

État de la menace11.

Les attaquants et leurs motivationsÉtats-nations

Cybercriminels

Géopolitique

Gains financiers

Hacktivistes

Terroristes

Idéologie

Violence idéologique

Amateurs de sensations

fortes

Satisfaction

Menaces internes

Mécontentement

12.

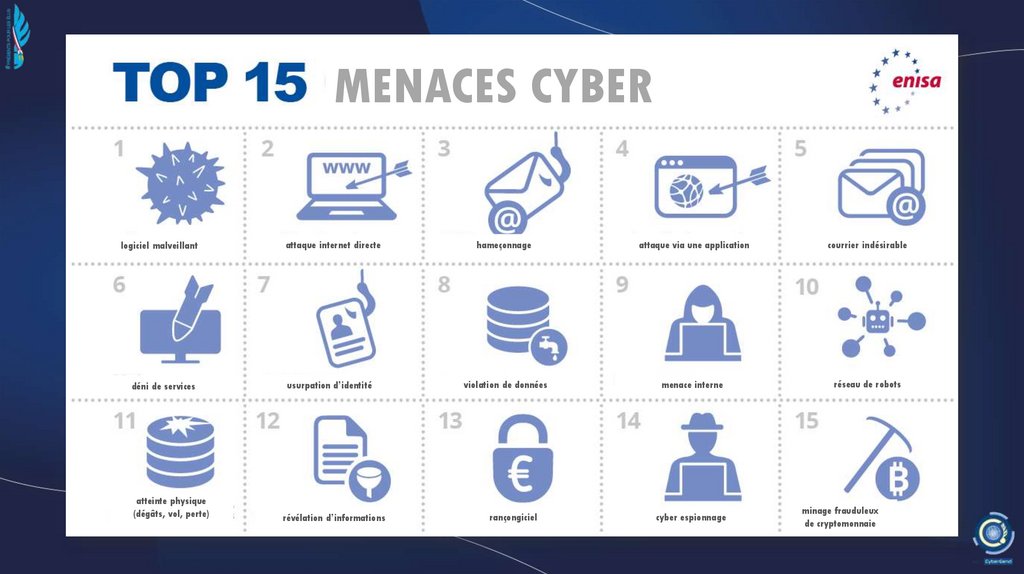

MENACES CYBERlogiciel malveillant

attaque internet directe

hameçonnage

attaque via une application

courrier indésirable

déni de services

usurpation d’identité

violation de données

menace interne

réseau de robots

atteinte physique

(dégâts, vol, perte)

révélation d’informations

rançongiciel

cyber espionnage

minage frauduleux

de cryptomonnaie

13.

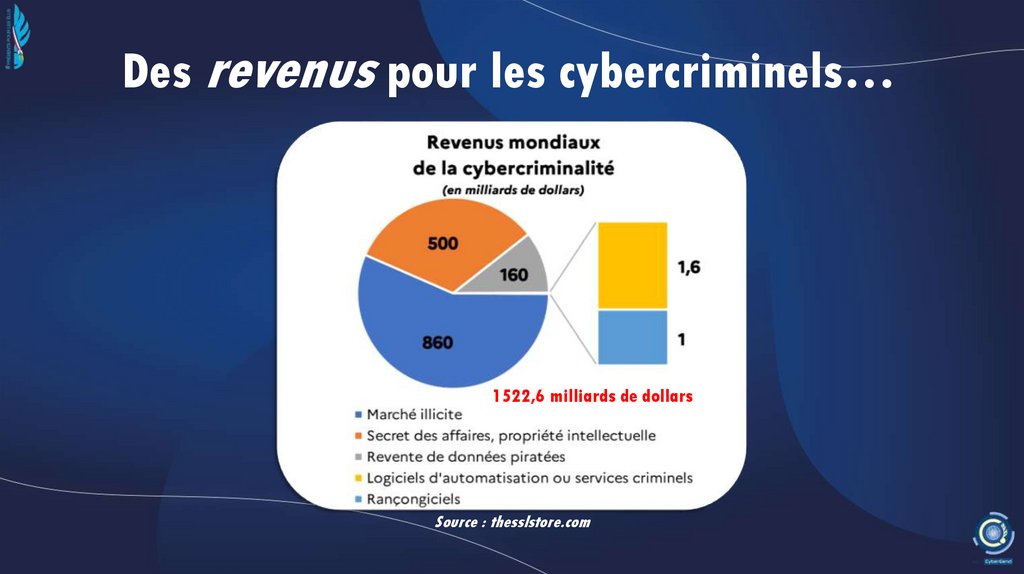

Des revenus pour les cybercriminels…1522,6 milliards de dollars

Source : thesslstore.com

14.

… un coût pour les victimes…Coût mondial de la cybercriminalité

6000 milliards de dollars par an

190 000 dollars par seconde !

Source : Cybersecurity Ventures

15.

… des plaintes en augmentationEnsemble de la cybercriminalité

Atteintes aux systèmes de traitement automatisé de

données

Plus de 100 000 procédures

pour la gendarmerie en 2020

+ 21 % par rapport à 2019

Près de 120 000 procédures en 2021

+ 20 % par rapport à 2020

16.

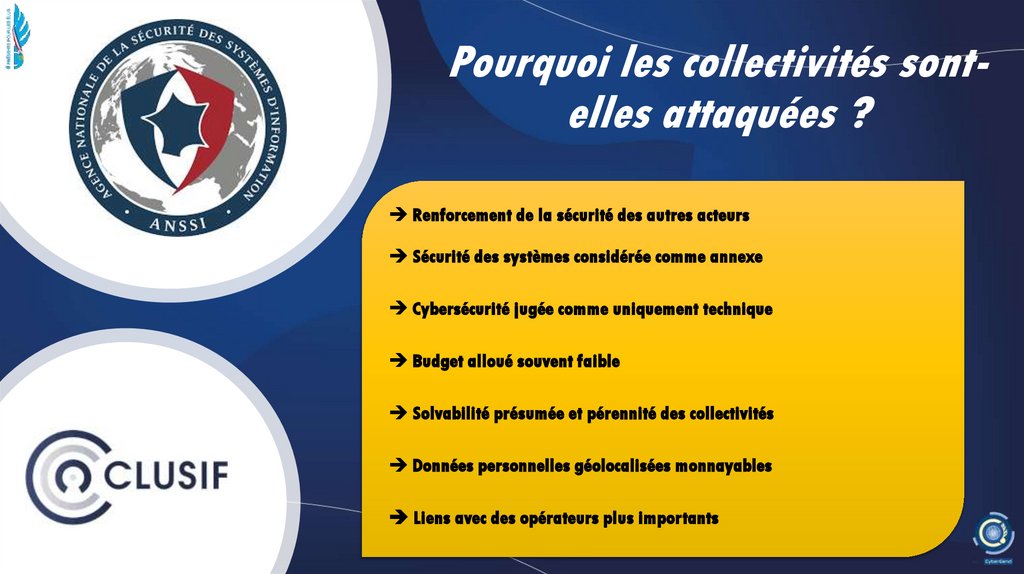

Pourquoi les collectivités sontelles attaquées ?Renforcement de la sécurité des autres acteurs

Sécurité des systèmes considérée comme annexe

Cybersécurité jugée comme uniquement technique

Budget alloué souvent faible

Solvabilité présumée et pérennité des collectivités

Données personnelles géolocalisées monnayables

Liens avec des opérateurs plus importants

17.

Focus sur les rançongiciels18.

rançongicielsUn rançongiciel est un logiciel informatique malveillant

prenant en otage les données

chiffre les fichiers contenus sur un ordinateur

demande une rançon en échange d'une clé permettant de les

déchiffrer

s'infiltre le plus souvent à travers un fichier téléchargé ou reçu par

courrier électronique

Disponibilité – confidentialité – intégrité

19.

rançongicielsSeulement 10% des atteintes aux système de traitement

automatisé de données

référencées par la gendarmerie

MAIS

Chiffre noir certainement important

Impacts majeurs

Très rentable pour les criminels

Une attaque par rançongiciel

toutes les 11 secondes dans le monde !

20.

Une attaque par rançongicielOutillage

Reconnaissance

Achat / location d’un

rançongiciel

Compromission

initiale

Persistance

Propagation et

communication

Achat d’accès au réseau de la cible

Identification de la

cible

Développement

d’un rançongiciel

Action

sur la cible

Chiffrement des

ressources clés

Compromission du

réseau de la cible

Propagation manuelle et

identification des

ressources clés

21.

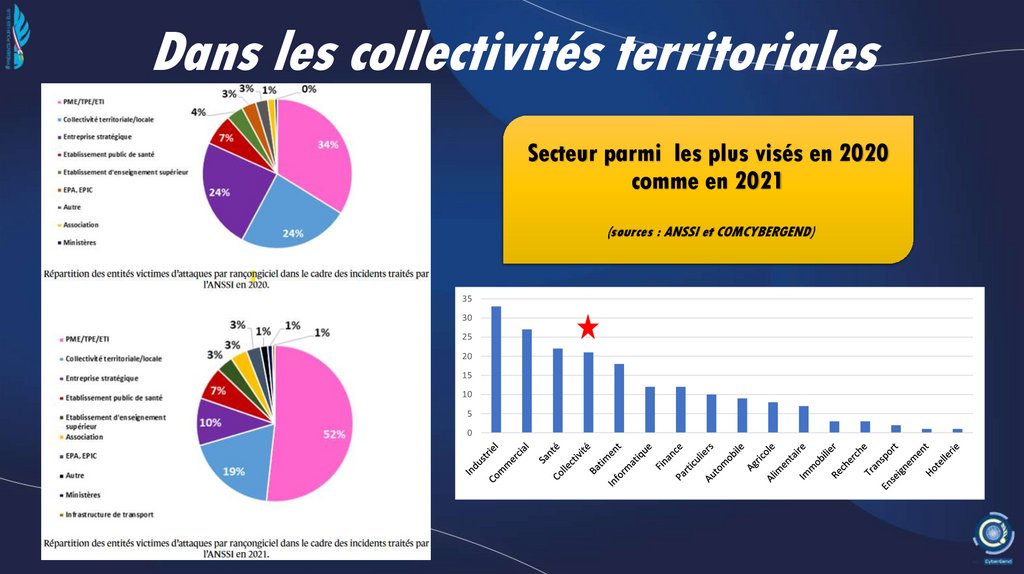

Dans les collectivités territorialesSecteur parmi les plus visés en 2020

comme en 2021

(sources : ANSSI et COMCYBERGEND)

35

30

25

20

15

10

5

0

22.

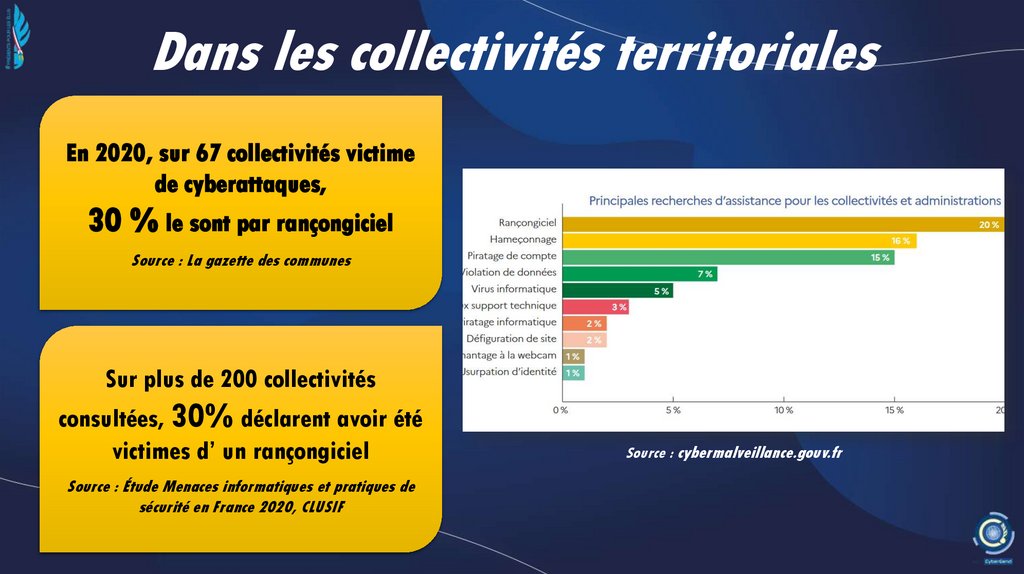

Dans les collectivités territorialesEn 2020, sur 67 collectivités victime

de cyberattaques,

30 % le sont par rançongiciel

Source : La gazette des communes

Sur plus de 200 collectivités

consultées, 30% déclarent avoir été

victimes d’ un rançongiciel

Source : Étude Menaces informatiques et pratiques de

sécurité en France 2020, CLUSIF

Source : cybermalveillance.gouv.fr

23.

Agir pour sa cybersécurité24.

Agir pour sa sécuritéou sa sûreté

Incendie

Cambriolage

chaleur

opportunité

Je suis en sécurité ou en sûreté quand je prends les mesures

nécessaires pour éviter au maximum un événement et y remédier

25.

Agir pour sa cybersécuritéSécuriser ses systèmes

Auditer, protéger, sensibiliser, se

préparer

Assurer sa propre

cyberdéfense

Détecter, contenir, éradiquer,

remédier

Cyberattaque

Attaquant

Lutter contre la

cybercriminalité

Signaler, alerter, préserver les

preuves, porter plainte

Je suis en cybersécurité quand je prends les mesures

nécessaires pour éviter au maximum une attaque et y remédier

26.

Application aux rançongiciels27.

Application aux rançongiciels28.

Vous n’êtes pas seuls…29.

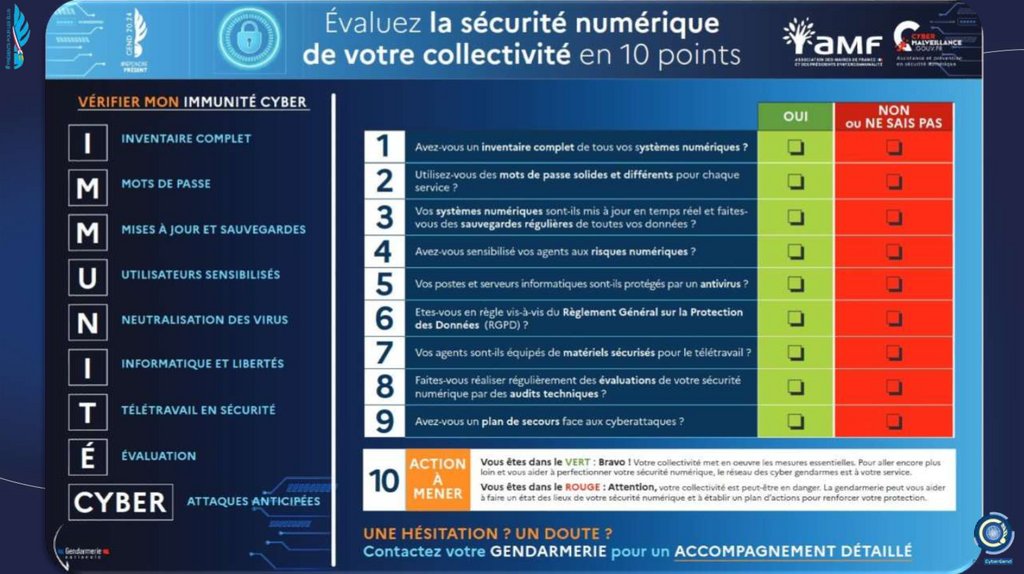

La gendarmerie peut vous aider !évaluation de votre maturité cyber

opérations de sensibilisation

#PrésentsPourLesÉlus

pré-diagnostic élémentaire

accompagnement en cas d’attaque

30.

Agir pour les collectivitésévaluation de votre maturité cyber

opérations de sensibilisation

#PrésentsPourLesÉlus

pré-diagnostic élémentaire

accompagnement en cas d’attaque

31.

I.M.M.U.N.I.T.É.CYBER32.

I.M.M.U.N.I.T.É.CYBERInventaire complet

Sensibilités répertoriées

Équipements approuvés

Comptes administrateurs limités

Utilisateurs renouvelés

Réseau cartographié

Internet cloisonné

Terminaux mobiles intégrés

Extérieurs inventoriés

33.

I.M.M.U.N.I.T.É.CYBERMots de passe

Difficiles à attaquer ou à deviner

Un différent pour chaque compte

Restreints à vous seul

Changés souvent et si nécessaire

Indisponibles pour autrui

34.

I.M.M.U.N.I.T.É.CYBERMises à jour et sauvegardes

Toutes les mises à jour

Officiellement distribuées

Utiles uniquement

Planifiées régulièrement

Déconnectées de votre réseau

Adaptées aux besoins

Testées fréquemment

En lieu sûr

35.

I.M.M.U.N.I.T.É.CYBERUtilisateurs sensibilisés

Convaincre de la nécessité

Responsabiliser chacun

Évoquer des cas concrets

Démocratiser la technique

Orienter la vigilance

36.

I.M.M.U.N.I.T.É.CYBERNeutralisation de virus

Vigilance sur tous les appareils

Installation d’un antivirus

Réflexion avant de cliquer

Utilisation des périphériques USB

Sécurisation du réseau

37.

I.M.M.U.N.I.T.É.CYBERInformatique et libertés

Recensement et tri

Gouvernance et conformité

Protection des données

Droits des usagers

38.

I.M.M.U.N.I.T.É.CYBERTélétravail en sécurité

Prévoir les équipements

Exclure les usages personnels

Renforcer la sécurité

Maintenir à jour

Instaurer la traçabilité

Sécuriser les accès externes

39.

I.M.M.U.N.I.T.É.CYBERÉvaluation

Analyse de l’infrastructure

Contrôle de la conformité

Tests d’intrusion

Elaboration d’une stratégie

Renouvellement régulier

40.

I.M.M.U.N.I.T.É.CYBERCyberattaques anticipées

Contenir, éradiquer, remédier

Rassembler les preuves et porter plainte

Informer en interne et en externe

Sélectionner les priorités

Entrainer ses équipes

41.

Pour tout renseignementcontactez votre brigade

ou

lingvistics

lingvistics